L’éditeur Uptycs spécialisé dans la sécurité du cloud, propose désormais un scan basé à la fois sur des API et des agents pour rendre l’analyse plus efficace.

Annoncé vendredi dernier, l’ajout de l’analyse sans agent à sa plateforme existante de protection des charges de travail dans le cloud devrait, selon Uptycs, ouvrir sur de nouveaux cas d’usage et attirer d’autres clients potentiels. Le fournisseur de plateforme de protection des applications natives du cloud CNAPP (Cloud native Application Protection Platform) et de détection et de réponse étendues XDR (Extended Detection and Response), a déclaré que son système d’analyse des charges de travail sans agent sera entièrement interopérable avec ses capteurs Uptycs basés sur des agents. L’ensemble fournira des métadonnées de sécurité dans le même format, ce qui permettra aux utilisateurs de gérer les deux systèmes à partir de la même console de gestion. L’idée est d’offrir une certaine souplesse. Basée sur des API, l’analyse sans agent est beaucoup plus facile à mettre en œuvre que les techniques basées sur des agents, et elle permet d’examiner l’ensemble des charges de travail d’une entreprise en quelques instants. Uptycs affirme que son système est particulièrement peu exigeant, puisqu’il consiste uniquement à extraire des métadonnées, et non des informations réelles de l’environnement du client afin de fournir un instantané de toute l’activité dans un environnement donné.

Néanmoins, du fait de cette visibilité instantanée, la sécurité sans agent n’offre pas la couverture continue des approches basées sur des agents. Mais, pour les charges de travail particulièrement critiques, Uptycs estime que des capteurs basés sur des agents, couplés à une couverture « instantanée » sans agent pour le reste de l’environnement, pourraient combler ce manque. Dans un billet de blog officiel accompagnant le communiqué, l’entreprise prend comme exemple celui d’une entreprise qui rachèterait un concurrent plus petit dont certaines applications seraient exécutées dans Google Cloud Platform. Au lieu d’effectuer un audit de sécurité complet sur l’environnement cloud relatif à ce rachat, l’acquéreur pourrait utiliser un scan sans agent afin d’avoir une vue d’ensemble instantanée et comprendre à quels risques de sécurité particuliers il est exposé.

Une analyse avec et sans agent

Selon Lawrence Pingree, vice-président et analyste chez Gartner Research, l’approche à deux volets proposée par Uptycs est intéressante pour les entreprises clientes. Alors que la sécurité basée sur des agents dans le cloud suscite encore une certaine hésitation, associer cette analyse à des techniques basées sur les API offre le meilleur des deux mondes. « Cette double approche permet vraiment aux entreprises de s’adapter à l’environnement hybride », a expliqué M. Pingree. « Cela signifie qu’ils peuvent intégrer un grand nombre de ces services cloud et en retirer de la valeur rapidement, tout en offrant de la valeur sur la charge de travail traditionnelle ou les points d’extrémité gérés par le client », a-t-il ajouté.

Uptycs intègre également la possibilité d’utiliser des règles YARA. Ce langage de requête permet aux équipes de sécurité d’analyser le contenu d’un système de fichiers entier. Pour Lawrence Pingree, cet outil clé pour la détection des menaces avancées reprend en quelque sorte le concept de signatures de logiciels malveillants. « C’est une norme industrielle », a-t-il déclaré. « Je ne suis pas sûr de savoir où elles commencent et finissent sur YARA, mais c’est certainement utile pour analyser les indicateurs de fichiers et d’artefacts malveillants », a encore déclaré l’analyste. Le tarif standard pour les offres de sécurité d’Uptycs est « d’environ 100 dollars HT par nœud/actif par an », a indiqué l’entreprise, ajoutant qu’en cette fin d’année, l’offre incluait 1 000 actifs gérés pour 1 dollar HT pendant une période limitée. La nouvelle fonctionnalité sans agent est disponible dès maintenant.

Avec le support des passkeys, Chrome pour Mac et Windows va offrir un mode d’identification par clé chiffrée plus sûr et plus facile à utiliser que les mots de passe.

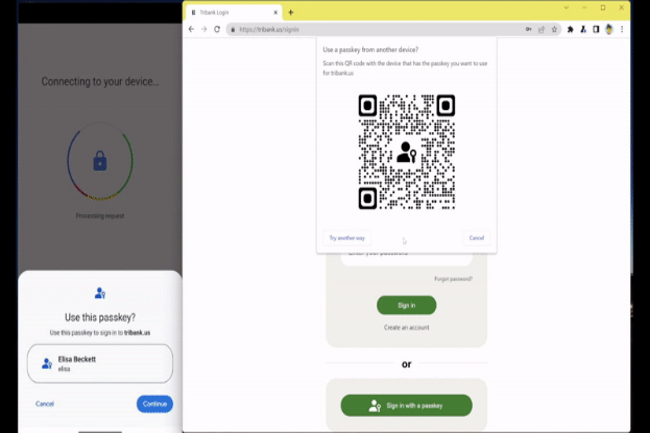

L’année 2023 pourrait bien être celle de la fin du mot de passe dans les navigateurs. Après l’annonce par Apple du support de la norme de connexion par Safari dans macOS 13 et iOS 16, Google a annoncé à son tour que les clés d’accès ou « passkeys » sont désormais prises en charge dans la version stable M108 de Chrome. Cette option plus simple et plus sûre pour les sites Web offre la possibilité d’utiliser une clé chiffrée plutôt qu’un mot de passe pour authentifier les applications et les sites Web.

Le processus est semblable à l’authentification à deux facteurs : un appareil portable sert à valider les informations d’identification de l’utilisateur, mais celui-ci n’aura pas besoin de définir ou de mémoriser un mot de passe réel ou d’utiliser un code à usage unique. L’appareil génère plutôt une clé privée qui fait office de mot de passe de connexion quand l’appareil se trouve à proximité de l’ordinateur. Comme l’explique simplement Google : Du point de vue de l’utilisateur, l’utilisation de « passkeys » est très comparable à celui des mots de passe enregistrés, mais avec une sécurité nettement supérieure.

Accélérer l’adoption dans les prochains mois

Le processus implémenté dans Chrome ressemble à celui de Safari. Quand l’utilisateur se connecte à un site Web à partir d’un Mac, il est invité à créer un mot de passe avec son nom d’utilisateur sur son iPhone via Bluetooth ou à l’aide d’un code QR. Une fois l’authentification effectuée au moyen d’un code d’accès biométrique ou de l’appareil, la clé d’accès est enregistrée sur son appareil et sert à autoriser l’accès. L’authentification par « passkey » sera enregistrée sur son appareil.

Google indique que, dans une prochaine mise à jour, les clés d’accès sur macOS seront synchronisées. Apple exige que l’authentification à deux facteurs soit activée pour l’identifiant Apple ID lors de la création de clés d’accès. Ils sont également chiffrés de bout en bout dans le trousseau iCloud. Il a fallu attendre pas mal de temps avant que les « passkeys » se généralisent, mais maintenant que Google et Apple les prennent tous deux en charge dans leurs navigateurs, son adoption devrait s’accélérer. La fonctionnalité a été déployée avec la version 108.0.5359.98. À noter qu’il est possible de voir ses clés d’accès dans la section Autofill des préférences de Chrome.

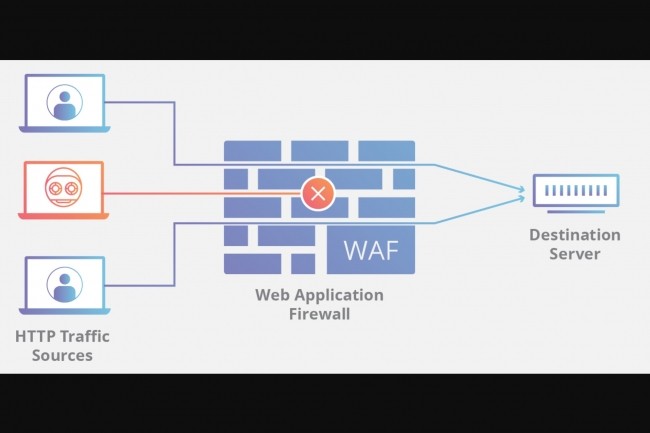

Une méthode récemment découverte par des chercheurs en sécurité de Claroty utilise la syntaxe JSON pour fournir des charges utiles malveillantes. Son originalité ? Rien de moins que contourner les protections SQLi des pare-feux applicatifs les plus populaires.

Les chercheurs en sécurité ont développé une technique générique d’injection SQL qui contourne plusieurs pare-feux applicatifs web (WAF). Au cœur du problème, les fournisseurs de WAF n’ajoutaient pas la prise en charge de JSON dans les instructions SQL. Les attaquants potentiels peuvent ainsi masquer facilement leurs charges utiles malveillantes. Il a été confirmé que la technique de contournement, découverte par des chercheurs de Claroty de son équipe Team82, fonctionne contre les WAF de Palo Alto Networks, Amazon Web Services (AWS), Cloudflare, F5 et Imperva. Ces fournisseurs ont publié des correctifs, les clients doivent donc mettre à jour leurs déploiements WAF. Cependant, la technique peut également fonctionner contre les solutions WAF d’autres fournisseurs. Les utilisateurs doivent donc demander à ceux-ci s’ils peuvent détecter et bloquer de telles attaques. « Les pirates utilisant cette nouvelle technique pourraient accéder à une base de données principale et utiliser des vulnérabilités et des exploits supplémentaires pour exfiltrer des informations via un accès direct au serveur ou via le cloud », ont déclaré les chercheurs de Claroty dans leur rapport. « Ceci est particulièrement important pour les plates-formes OT et IoT qui sont passées à des systèmes de gestion et de surveillance basés sur le cloud. Les WAF offrent une promesse de sécurité supplémentaire à partir du cloud ; un attaquant capable de contourner ces protections dispose d’un accès étendu aux systèmes ».

Contournement trouvé lors de l’enquête sur d’autres vulnérabilités

Les chercheurs de Claroty ont développé cette technique d’attaque tout en enquêtant sur les vulnérabilités qu’ils ont trouvées dans une plate-forme de gestion d’appareils sans fil de Cambium Networks appelée cnMaestro qui peut être déployée sur site et dans le cloud. Le service cloud exploité par Cambium fournit une instance isolée distincte du serveur cnMaestro pour chaque client et utilise AWS en backend. L’équipe a trouvé sept failles dans cnMaestro, dont une faille d’injection SQL (SQLi) qui leur permettait d’exfiltrer les sessions des utilisateurs, les clés SSH, les hachages de mots de passe, les jetons et les codes de vérification de la base de données du serveur. L’injection SQL est l’une des vulnérabilités d’application Web les plus courantes et les plus dangereuses et permet aux attaquants d’injecter des requêtes SQL arbitraires dans des requêtes que l’application exécuterait ensuite sur la base de données avec ses propres privilèges.

Après avoir confirmé que leur exploit fonctionnait contre un déploiement sur site de cnMaestro, les chercheurs l’ont tenté contre une instance hébergée dans le cloud. À partir de la réponse du serveur, ils ont réalisé que la demande était probablement bloquée par le pare-feu applicatif web d’AWS, qui l’a détectée comme malveillante. Au lieu d’abandonner, les chercheurs ont décidé d’enquêter sur la manière dont celui-ci reconnaît les tentatives d’injection SQL. Ils ont donc créé leur propre application vulnérable hébergée sur AWS et lui ont envoyé des requêtes malveillantes. Leur conclusion était que le WAF utilise deux méthodologies principales pour identifier la syntaxe SQL : rechercher des mots spécifiques dans la requête qu’il reconnaît comme faisant partie de la syntaxe SQL et tenter d’analyser différentes parties de la requête en tant que syntaxe SQL valide. « Alors que la plupart des WAF utiliseront une combinaison des deux méthodologies en plus de tout ce que le WAF fait d’unique, ils ont tous deux une faiblesse commune : ils exigent que le WAF reconnaisse la syntaxe SQL », ont déclaré les chercheurs. « Cela a suscité notre intérêt et soulevé une question de recherche majeure : et si nous pouvions trouver une syntaxe SQL qu’aucun WAF ne reconnaîtrait ? ».

Les fournisseurs WAF ont négligé JSON dans SQL

Il y a environ 10 ans, les moteurs de base de données ont commencé à ajouter la prise en charge du travail avec les données JSON (JavaScript Object Notation). JSON est une norme de formatage et d’échange de données largement utilisée par les applications Web et les API Web lorsqu’elles communiquent entre elles. Étant donné que les applications échangent déjà des données au format JSON, les créateurs de moteurs de bases de données relationnelles ont trouvé utile de permettre aux développeurs d’utiliser directement ces données dans les opérations SQL sans traitement ni modification supplémentaires. PostgreSQL a ajouté cette fonctionnalité en 2012, et d’autres moteurs de base de données majeurs ont suivi au fil des ans : MySQL en 2015, MSSQL en 2016 et SQLite en 2022. Aujourd’hui, tous ces moteurs ont le support JSON activé par défaut. Cependant, les fournisseurs de WAF n’ont pas emboîté le pas, probablement parce qu’ils considéraient encore cette fonctionnalité comme étant nouvelle et peu connue. « D’après notre compréhension de la façon dont un WAF pourrait signaler les requêtes comme malveillantes, nous sommes arrivés à la conclusion que nous devons trouver une syntaxe SQL que le WAF ne comprendra pas », ont déclaré les chercheurs de Claroty. « Si nous pouvions fournir une charge utile SQLi que le WAF ne reconnaîtrait pas comme SQL valide, mais que le moteur de base de données l’analyserait, nous pourrions en fait réaliser le contournement. Il s’avère que JSON était exactement ce décalage entre l’analyseur du WAF et le moteur de base de données. Lorsque nous avons transmis des instructions SQL valides qui utilisaient une syntaxe JSON moins répandue, le WAF n’a en fait pas signalé la demande comme malveillante ».

Après avoir confirmé que le pare-feu AWS WAF était vulnérable et qu’ils pouvaient utiliser JSON pour cacher leur exploit SQLi, les chercheurs se sont demandé si d’autres WAF pourraient avoir la même faille. Les tests des WAF de plusieurs fournisseurs majeurs ont prouvé que leurs soupçons étaient fondés et qu’ils pouvaient utiliser la syntaxe JSON pour contourner les défenses SQLi avec seulement des modifications minimes entre les fournisseurs. Les chercheurs ont signalé le problème aux fournisseurs qu’ils ont trouvés vulnérables, mais ont également contribué leur technique à SQLMap, un outil de test de pénétration open source qui automatise les attaques par injection SQL. Cela signifie que la technique de contournement est désormais accessible au public et peut être utilisée par n’importe qui. « Team82 a divulgué ses conclusions à cinq des principaux fournisseurs de WAF, qui ont tous ajouté la prise en charge de la syntaxe JSON à leurs produits », ont déclaré les chercheurs. « Nous pensons que les produits d’autres fournisseurs peuvent être affectés et que des examens de la prise en charge de JSON doivent être effectués ».

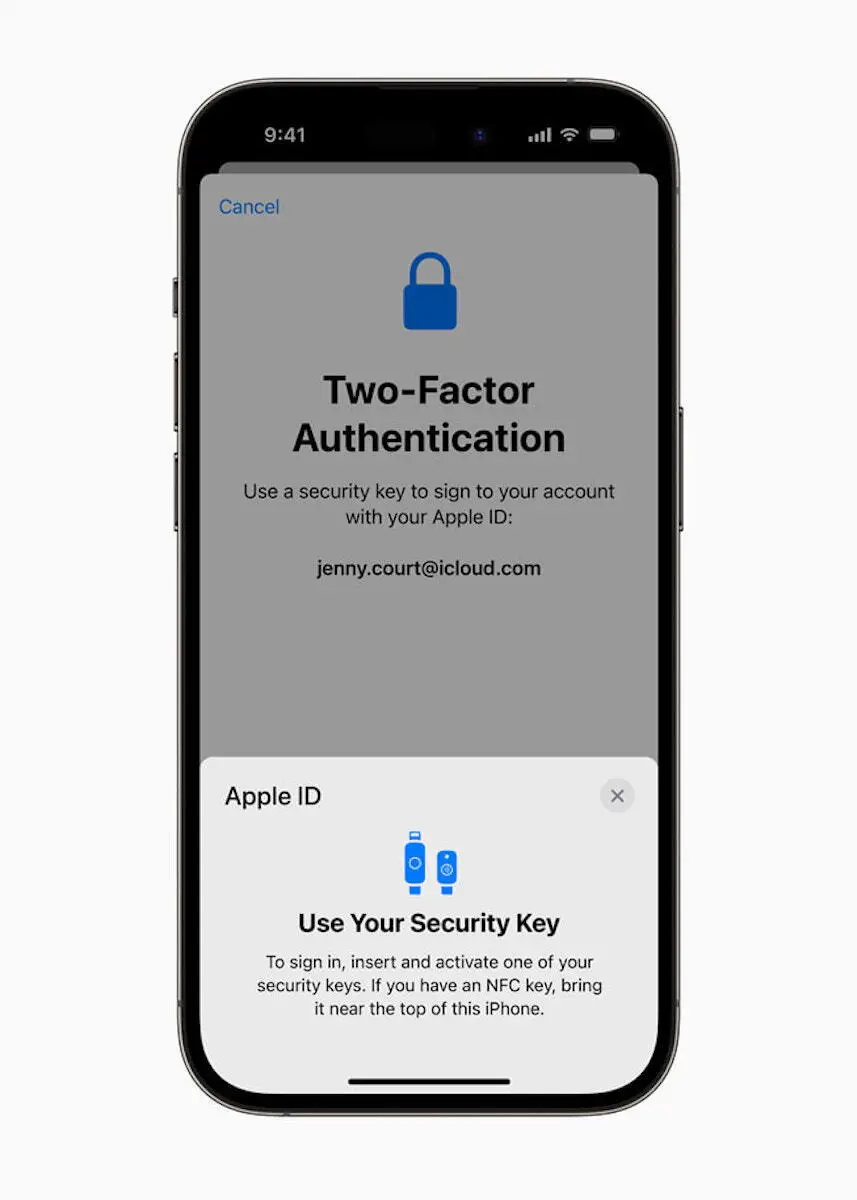

La firme de Cupertino a déployé un certain nombre de fonctions de sécurité qui offriront désormais un chiffrement de bout en bout pour protéger les données, notamment les sauvegardes, les contacts, les notes, les photos et les cartes dans le wallet. La société a également annoncé des clés de sécurité matérielles pour Apple ID.

On peut dire qu’il était temps. Apple a présenté aujourd’hui plusieurs fonctions de sécurité visant à contrer les menaces pesant sur les données des utilisateurs dans le cloud, notamment le chiffrement de bout en bout des sauvegardes pour les utilisateurs d’iCloud. Outre cette fonction de sécurité sur iCloud la société a annoncé la vérification de la clé de contact d’iMessage, qui permet aux utilisateurs de vérifier qu’ils ne communiquent qu’avec les personnes avec lesquelles ils ont l’intention de le faire. La mise en place de clés de sécurité matérielles pour Apple ID est également prévue afin de laisser aux utilisateurs la possibilité de choisir d’exiger une authentification à deux facteurs pour se connecter à leur compte Apple ID. (Les clés de sécurité matérielles utilisent des dispositifs, tels que des clés USB ou des dongles de communication en champ proche (NFC), pour permettre l’accès à un service ou à une application).

Le 2FA d’Apple propose de se connecter en insérant une clé de sécurité ou une clé NFC. (Crédit : Apple)

Ces clés de sécurité sont un complément à l’authentification à deux facteurs utilisée pour les connexions Apple ID. Le 2FA d’Apple consiste à se connecter avec votre nom d’utilisateur et votre mot de passe, puis à saisir un code numérique à six chiffres qui est envoyé à vos appareils de confiance.

Une protection étendue à (presque) tous les services sensibles

Sous le nom de Protection avancée des données, Apple a déclaré qu’elle étendait les capacités de chiffrement d’iCloud de 14 « catégories de données sensibles » protégées par un chiffrement de bout en bout à 23 catégories supplémentaires ; ces dernières comprendront les sauvegardes, les contacts, les notes, les photos, les mémos vocaux et les cartes ou pass contenus dans le wallet. Auparavant, les capacités de chiffrement de bout en bout d’iCloud ne s’appliquaient qu’aux données plus sensibles, comme les mots de passe du trousseau iCloud et les données de santé personnelles, ce qui n’est pas des plus rassurant.

Apple va proposer la “protection avancée” pour mieux sécuriser les data. (Crédit : Apple)

Les seules catégories de données qui ne sont toujours pas couvertes par la protection avancée des données sont le courrier, les contacts et le calendrier iCloud, car elles sont nécessaires « pour interagir avec les systèmes mondiaux de courrier électronique, de contacts et de calendrier », a déclaré la firme dans un communiqué. La protection avancée des données pour iCloud est disponible aujourd’hui aux États-Unis pour les membres du programme logiciel bêta d’Apple et sera disponible pour tous les utilisateurs américains d’ici la fin de l’année dans le cadre de la version complète d’iOS 16.2 et MacOS 13.1. La fonctionnalité sera déployée dans le reste du monde début 2023.

2023, l’année de la sécurité ?

Précisons que la vérification de la clé de contact iMessage sera disponible dans le monde entier en 2023, tandis que les clés de sécurité pour Apple ID le seront au début de l’année prochaine également. Cette fonctionnalité est conçue pour les utilisateurs qui, souvent en raison de leur profil public, font face à des menaces concertées sur leurs comptes en ligne, notamment les personnalités publiques, les journalistes et les membres du gouvernement, a ajouté la firme.

« Avec la vérification de la clé de contact iMessage, les clés de sécurité et la protection avancée des données pour iCloud, les utilisateurs disposeront de trois nouveaux outils puissants pour protéger davantage leurs données et communications les plus sensibles », a déclaré Craig Federighi, senior vice president of Software Engineering d’Apple.

Rassurer les utilisateurs, encore et encore

La firme a déclaré que les fonctions de sécurité des données améliorées pour iCloud sont nécessaires « plus que jamais » car le nombre de violations de données a plus que triplé entre 2013 et 2021, « exposant 1,1 milliard de dossiers personnels à travers le monde rien qu’en 2021 ».

« De plus en plus, les entreprises de l’industrie technologique font face à cette menace croissante en mettant en œuvre le chiffrement de bout en bout dans leurs offres », a déclaré Apple. La firme de Cupertino, cependant, a été un adepte lent du chiffrement. Par exemple, il y a plus d’un an, WhatsApp (service de Facebook) a ajouté un chiffrement complet pour la messagerie et les sauvegardes de données.

L’interruption de service des serveurs Exchange hébergés chez Rackpsace est attribuée à une attaque par ransomware, précise le fournisseur.

En fin de semaine dernière, les clients de Rackspace ont eu la désagréable surprise d’être privés de leur outil de messagerie, reposant en l’occurrence sur les serveurs Hosted Exchange. Le fournisseur a dans un premier temps juste évoqué une panne sans donner de précision. Il a rapidement pris des mesures pour transférer les clients Exchange vers Microsoft 365, car cette infrastructure n’était pas affectée.

Aujourd’hui, Rackspace a précisé les raisons de l’incident : une attaque par ransomware. La société ne donne pas le nom du groupe derrière cette opération. Elle indique que « l’enquête en est à ses débuts ». Tout en ajoutant : « Par excès de prudence, nous avons mis en place des mesures de sécurité supplémentaires et nous continuerons à travailler activement à l’amélioration de la sécurité ». Par ailleurs, le fournisseur est épaulé par une « société de cyberdéfense de premier plan », sans toutefois la nommer.

Une activité représentant 30 M$ par an

Rackspace n’a donné aucun calendrier pour le rétablissement du service Exchange. Il va offrir une assistance technique et un accès gratuit à Microsoft 365. Reste que la migration d’un serveur de messagerie à un autre n’est pas une tâche facile pour certains clients. Pour les accompagner, l’hébergeur propose pendant la migration de transférer les e-mails vers un serveur externe, comme solution temporaire.

Dans sa communication, Rackspace souligne que l’incident était isolé à son activité Hosted Exchange et que le reste de sa gamme de produits et services est entièrement fonctionnel. Pour l’instant, le groupe ne peut pas dire si des données clients ont été affectées par la cyberattaque, tout en s’engageant à les contacter si c’était le cas. L’incident pourrait aussi avoir un impact sur les finances de Rackspace, l’activité Hosted Exchange représentant 30 millions de dollars par an.

L’entreprise de cybersécurité Palo Alto Networks ajoute à ses principaux produits de pare-feu une fonction de visibilité et de surveillance des appareils IoT du secteur de la santé basée sur l’apprentissage machine.

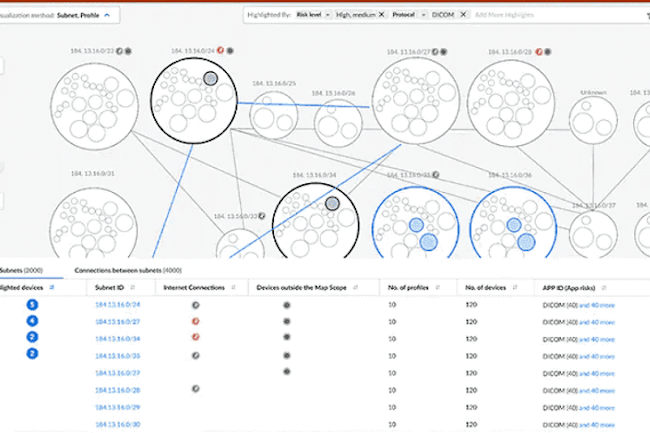

L’offre de sécurité Medical IoT Security déployée hier par Palo Alto Networks s’appuie sur l’apprentissage machine et sur le respect des principes de zero trust pour améliorer la visibilité, et doter les frameworks de santé IoT, jusqu’ici vulnérables, d’une surveillance automatisée et plus encore. Voilà des années que la vulnérabilité des dispositifs médicaux est pointée du doigt et qu’ils représentent un sérieux défi de sécurité pour la plupart des entreprises du secteur de la santé. Selon la plupart des experts, une grande partie du problème réside dans le fait qu’à l’origine, la majorité des appareils connectés utilisés dans le monde médical n’ont pas été conçus pour être mis en réseau. Cette fonctionnalité ayant été greffée après coup, les configurations par défaut peu sécurisées de ces appareils, de leur dépendance à l’égard de bibliothèques de code compromises et un tas d’autres problèmes graves font qu’ils sont exposés en permanence à des attaques. L’application IoT pour la santé de Palo Alto essaye de contourner certains aspects du problème en s’appuyant sur l’apprentissage machine, l’idée étant de doter les appareils connectés d’une fonction d’autodécouverte et de suivi du comportement. Disposer d’un inventaire complet des appareils est déjà un progrès pour de nombreuses entreprises et, en l’absence de mesures de sécurité intégrées, le suivi des anomalies comportementales basé sur l’apprentissage machine peut améliorer la posture de sécurité aux menaces visant le matériel médical vulnérable.

Conformité réglementaire des paramètres de sécurité

Le fournisseur met aussi en avant les capacités de son produit dans le domaine de la conformité, en particulier une analyse dédiée des correctifs et des paramètres de sécurité pour déterminer s’ils sont conformes aux normes réglementaires de la Health Insurance Portability and Accountability Act (HIPAA) et du Règlement général sur la protection des données (RGPD). En outre, la segmentation du réseau – une autre mesure clé de protection des dispositifs médicaux contre les menaces extérieures – est aussi une caractéristique importante du produit de Palo Alto, qui présente une carte visuelle des dispositifs autorisés à communiquer entre eux. Parallèlement, la fonctionnalité de visibilité de l’entreprise fournit une analyse automatisée de la nomenclature logicielle (Software Bill of Materials, SBOM) de tous les appareils connectés sur le réseau, en les comparant aux vulnérabilités connues et en émettant une alerte si des CVE (Common Vulnerabilities and Exposures) sont trouvées.

Mis à part les simples défauts de conception, les dispositifs médicaux IoT souffrent aussi de problèmes de contrôle d’accès, les services hospitaliers publics et les cliniques utilisent beaucoup de dispositifs vulnérables, ce qui signifie que les mauvais acteurs n’ont pas trop de difficultés à y avoir physiquement accès. La pandémie, qui a poussé de nombreux prestataires de soins de santé à proposer des services de télésanté et de soins virtuels, n’a fait qu’exacerber la situation. « Les défauts de sécurité des dispositifs médicaux en font une cible attractive pour les cyberattaquants », a déclaré Anand Oswal, vice-président senior des produits de Palo Alto, dans un communiqué accompagnant la sortie du produit. « Les attaques sur ces appareils peuvent exposer les données des patients, interrompre les opérations hospitalières, obliger l’hôpital à réduire ses capacités de soins et, en fin de compte, mettre en danger le bien-être des patients ». Palo Alto a déclaré que son offre Medical IoT Security serait disponible en janvier 2023. Le produit sera vendu en option payante avec les produits de pare-feu courants de l’entreprise, soit avec un hardware, soit sous forme de machine virtuelle ou de facteurs de forme dans le cloud. Pour ce qui est du tarif, il sera calculé en pourcentage du prix catalogue du dispositif de pare-feu avec lequel il est utilisé, pour la durée du service. La licence de l’application pourra être achetée pour une durée déterminée.

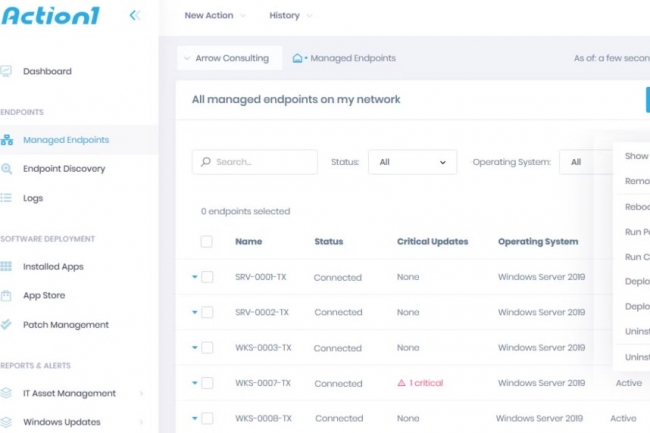

Le fournisseur Action1 spécialiste en surveillance, gestion à distance, maintenance et automatisation des tâches protège sa plateforme contre les tentatives d’exploitation malveillante par des acteurs de la menace.

Action1 a annoncé un filtrage des acteurs de la menace basé sur l’IA pour détecter et bloquer les abus de sa plateforme de gestion à distance, maintenance et automatisation des tâches. La société cloud native spécialiste en remote monitoring and management (RMM) a déclaré que sa solution avait été mise à niveau pour détecter les comportements anormaux des utilisateurs et bloquer automatiquement les acteurs de la menace afin d’empêcher les attaquants d’exploiter son outil pour mener des activités malveillantes. La publication intervient alors que la tendance des pirates à utiliser à mauvais escient des plateformes de gestion de systèmes légitimes pour déployer des rançongiciels ou voler des données dans des environnements d’entreprise ne cesse de s’accroître.

Dans une annonce, Action1 a déclaré que sa dernière amélioration permet de garantir que toute tentative d’utilisation abusive de sa plateforme de gestion à distance est identifiée et arrêtée avant que les cybercriminels n’atteignent leurs objectifs. « Il analyse l’activité des utilisateurs à la recherche de comportements suspects, suspend automatiquement les comptes potentiellement malveillants et alerte l’équipe de sécurité dédiée d’Action1 pour enquêter sur le problème », a-t-il ajouté. Action1 a développé cette amélioration après que sa plateforme a été abusée par des acteurs de la menace au début de cette année. Par conséquent, la mise à niveau contribuera à garantir qu’Action1 n’est utilisé que pour de bonnes raisons, tandis que des milliers de professionnels de l’informatique utilisent la plateforme pour automatiser les correctifs du système d’exploitation et des tiers et la gestion des terminaux, selon la société. « L’accessibilité des outils d’accès et de surveillance à distance élimine le besoin pour les acteurs malveillants d’investir leur temps et leurs efforts dans le développement d’outils de gestion des attaques, facilitant la cybercriminalité comme les ransomwares », a déclaré Mike Walters, vice-président de la recherche sur les vulnérabilités et les menaces chez Action1. « Nous pensons que les fournisseurs devraient prendre davantage de mesures pour empêcher l’utilisation abusive de leurs solutions dans le cadre de la lutte commune contre cette menace ».

L’abus d’outils de gestion légitimes, une menace de premier plan pour la sécurité

L’exploitation d’outils de gestion légitimes et fiables constitue en effet une menace substantielle et permanente pour les entreprises. En mai, ThreatLocker mettait en garde contre une forte augmentation des attaques abusant des outils RMM. « Nous avons observé une forte augmentation des attaquants utilisant des outils de gestion à distance au cours des derniers jours. Alors que dans la plupart de ces cas, les outils avaient une authentification à double facteur, les attaquants pouvaient toujours y accéder et les utiliser pour lancer des cyberattaques », a écrit le fournisseur dans une alerte de sécurité. À l’aide de ces outils, un pirate peut émettre des commandes pour redémarrer la machine d’un utilisateur en mode sans échec avec mise en réseau, une fonctionnalité disponible dans de nombreux outils de gestion à distance, a ajouté ThreatLocker. « Une machine démarrée en mode sans échec ne charge pas de logiciel de sécurité ». En novembre, les chercheurs en sécurité de l’équipe Unit42 de Palo Alto ont enquêté sur plusieurs incidents liés à la campagne d’extorsion par hameçonnage par rappel du groupe Luna Moth dans laquelle les acteurs de la menace utilisent des outils de gestion des systèmes légitimes et fiables pour interagir directement avec les ordinateurs des victimes afin d’exfiltrer manuellement les données à des fins d’extorsion. « Si ces outils ne sont pas malveillants, ils ne seront probablement pas signalés par les produits antivirus traditionnels », ont écrit les chercheurs. Unit42 a déclaré que la campagne a coûté des centaines de milliers de dollars aux victimes, constituant une menace importante pour la sécurité.

« Les acteurs de la menace utilisent largement les outils informatiques courants pour mettre en œuvre leurs attaques afin d’économiser les ressources et de rester sous le radar des technologies de sécurité », a déclaré Adam Khan, vice-président des opérations de sécurité mondiales, MSP Managed XDR chez Barracuda. Par exemple, en 2022, Barracuda XDR a répondu à une attaque de ransomware où ils ont trouvé, entre autres, les applications de bureau à distance légitimes AnyDesk, Logmein et TeamViewer installées sur des ordinateurs infectés. « En fait, les dernières données du Global Security Operations Center de Barracuda XDR montrent que les détections pour l’application de bureau à distance AnyDesk figuraient dans le top 10 des signatures suspectes repérées sur les réseaux clients en 2022 », poursuit Adam Khan. Le compromis avec AnyDesk permet potentiellement aux attaquants de prendre pied dans un réseau cible qui leur permet d’accéder à distance à n’importe quelle partie de l’environnement et de maintenir la persistance. « Les défenseurs peuvent se protéger en renforçant les mesures de sécurité essentielles, telles que les correctifs, l’octroi du niveau minimum de privilèges d’accès nécessaires, le blocage ou la restriction de l’accès aux services distants, l’introduction d’une authentification multi-facteur et la sauvegarde hors ligne de toutes les données critiques. Mais cela vaut la peine d’en faire plus », explique Adam Khan. « Quel est le contexte de ce qui semble être une activité totalement bénigne ? Quand, où et comment l’outil est-il utilisé et est-ce attendu et conforme aux modèles connus ? Si ce n’est pas le cas, déclenchez l’alarme car vous êtes peut-être tombé dans une attaque active et le temps presse ».

Les fournisseurs innovants ne se contentent plus de proposer de la surveillance des réseaux. Ils ont développé et offrent des plateformes d’observabilité complètes, basées sur le SaaS.

La gestion des réseaux n’a jamais été un sujet facile, et la prolifération des équipements IoT, le travail à distance et la migration des applications vers des environnements multi-cloud ont ajouté de nouveaux niveaux de complexité aux réseaux d’entreprise. Les responsables IT doivent faire face à la prolifération des outils de gestion du réseau et au manque de compétences des employés. Ils s’efforcent également de gagner en visibilité sur des réseaux de plus en plus distribués, y compris sur les instances SaaS qui échappent à leur contrôle direct.

Même la terminologie évolue. Selon un récent rapport d’Enterprise Management Associates (EMA), des termes comme surveillance ou gestion du réseau sont remplacés par les expressions plus actuelles d’observabilité du réseau ou de contrôle unifiée. Quelle que soit la formulation utilisée pour décrire la gestion moderne des réseaux, un consensus existe sur les caractéristiques incontournables de ce genre de plate-forme. Au niveau du réseau de base, le système doit être capable d’ingérer des données provenant de journaux, de traces, d’événements et d’autres métriques afin de résoudre les problèmes, d’empêcher les pannes de se reproduire et d’optimiser les performances du réseau grâce à l’automatisation.

En montant dans la pile, les plates-formes de gestion doivent également fournir une gestion des performances des applications (Application Performance Management, APM) et un aperçu de l’expérience des clients/utilisateurs, connu sous le nom de gestion de l’expérience numérique (Digital Experience Management, DEM). Les plateformes d’observabilité s’étendent également au DevOps (NetDevOps), elles partagent des données avec les équipes de sécurité pour la réponse aux incidents et la gestion des vulnérabilités, et elles exploitent l’intelligence artificielle (AIOps).

Il n’existe probablement pas de plateforme unique capable de tout faire. Mais nous avons identifié 10 entreprises de premier plan qui travaillent dur pour y parvenir. Cette liste subjective privilégie les fournisseurs disposant de plateformes très étendues, plutôt que de produits ponctuels, et ceux qui ont fait part de leur volonté d’étoffer activement leur portefeuille de capacités plutôt que de se cantonner à une niche en particulier.

BMC Software : Des mainframes aux microservices

Fondée en 1980 pour fournir des logiciels de gestion pour les mainframes IBM, BMC Software, devenue depuis une société privée, s’est donnée pour objectif d’aider les entreprises à gérer et à automatiser des opérations IT complexes dans des environnements de cloud hybride. Selon Forrester Research, la plateforme BMC Helix offre une gestion des services informatiques (IT Service Management, ITSM), une gestion des opérations informatiques (IT Operations Management, ITOM), une gestion des services d’entreprise (Enterprise Service Management, ESM), des portails en libre-service pour les utilisateurs, des chatbots IA et une automatisation intelligente et prédictive. Elle s’intègre également aux environnements multi-cloud « pour offrir de puissantes automatisations commerciales tout en permettant à l’IT et aux DevOps de travailler de manière transparente plutôt qu’en silos ». Et, bien sûr, elle prend en charge les mainframes autogérés grâce à sa gamme de produits Automated Mainframe Intelligence.

Facteurs de croissance : BMC a acheté StreamWeaver pour renforcer ses capacités d’observabilité, d’AIOps et de migration vers le cloud.

Chiffres : L’éditeur travaille avec 86 % du classement Forbes Global 50.

Perspectives : BMC affirme qu’il peut aider ses clients à devenir des « entreprises numériques autonomes ». Son logiciel de gestion s’étend du mainframe aux conteneurs Docker dans le cloud. Helix ServiceOps réunit la gestion des services et des opérations pour se protéger contre les pannes, identifier les problèmes de performance, effectuer une analyse des causes profondes et personnaliser l’expérience des employés et des clients. L’analyste d’IDC Stephen Elliot souligne que ServiceOps est une solution d’avenir parce qu’elle brise les silos, si bien que « les équipes de plusieurs départements peuvent délivrer des services très efficaces et exempts d’incidents, à travers leurs technologies cloud ».

Broadcom : CA/AppNeta/VMware

Si Broadcom parvient à intégrer avec succès les outils de gestion acquis lors des achats de CA Technologies en 2018 (surveillance du réseau et de l’infrastructure et AIOps) et d’AppNeta en 2021 (surveillance des performances du réseau en mode SaaS et gestion de l’expérience numérique) à son acquisition imminente de VMware, l’équipementier pourrait devenir un acteur majeur de la gestion multi-cloud.

Facteurs de croissance : Acquisition du pionnier de la virtualisation VMware.

Chiffres : 61 milliards de dollars : Le montant que Broadcom a accepté de payer pour VMware.

Perspectives : Le projet de Broadcom, une fois l’acquisition de VMware officiellement clôturée à la fin de 2023, consistera à transférer son portefeuille actuel d’actifs logiciels dans une division de marque VMware. En réponse aux inquiétudes des clients quant aux intentions de Broadcom, son CEO, Hock Tan a récemment déclaré : « VMware développe des technologies pour l’avenir et s’adresse à un marché en pleine croissance. D’après notre analyse, pour que cette transaction soit rentable pour Broadcom, nous devons nous concentrer sur le modèle d’affaires, augmenter la R&D et l’exécution afin que les clients voient la valeur de l’ensemble du portefeuille d’offres de produits innovants – et cette rentabilité n’est pas basée sur l’augmentation des prix ». Pour sa part, VMware dispose d’un portefeuille étendu d’outils logiciels, dont Tanzu pour le déploiement d’applications « cloud-native » avec Kubernetes, NSX pour la gestion des réseaux virtualisés, et un service de gestion natif du cloud appelé Aria. Pour ainsi dire, la route est tracée pour Broadcom. Tout dépendra de l’exécution.

Cisco : Remonter dans la pile grâce à des acquisitions clés

En tant que leader du marché des routeurs, des commutateurs, des pare-feux, des points d’accès sans fil et des dispositifs SD-WAN, et parce que la tendance technologique est de découpler le matériel du plan de gestion overlay, il n’est pas étonnant de voir l’équipementier s’impliquer dans la gestion du réseau. En s’appuyant sur sa plateforme de pilotage centralisée DNA Center (Digital Network Architecture), Cisco propose des opérations réseau automatisées, AIOps, DevOps, SecOps et la surveillance de l’expérience client. La firme de San José tente également d’atteindre l’observabilité de la pile complète par le biais d’acquisitions.

Facteurs de croissance : Acquisition de ThousandEyes pour l’optimisation des performances du réseau basée sur des agents et d’AppDynamics pour la surveillance de la performance des applications (Application Performance Management, APM).

Chiffres : 1 milliard de dollars, c’est le montant que Cisco a payé pour racheter ThousandEyes.

Perspectives : Cisco a tellement d’initiatives en cours qu’il est parfois difficile de s’y retrouver. Le fournisseur est engagé dans les réseaux définis par logiciel SDN, les réseaux basés sur l’intention IBN, et il s’investit maintenant dans ce que l’on appelle le réseau prédictif (Predictive Networking). L’équipementier dispose d’une offre de gestion pour l’IoT, et d’une autre pour le sans-fil. À ce sujet, le cabinet d’études Gartner a indiqué : « La vision de Cisco sur l’observabilité de la pile complète promet une expérience unifiée pour la surveillance en passant par AppDynamics, ThousandEyes et Intersight (une plateforme d’opérations cloud). Cependant, les produits ne sont actuellement que faiblement intégrés, sans installation, expérience utilisateur ou plateforme de données communes ». Pour Cisco, le défi consiste à continuer à favoriser l’intelligence et l’automatisation dans l’ensemble de son vaste portefeuille de produits et à s’assurer que ses offres sont intégrées dans les environnements sur site et dans le cloud.

Datadog : Une entreprise qui talonne les leaders du secteur

À l’origine, Datadog était un service de surveillance et de sécurité pour les applications cloud. Depuis, le fournisseur a méthodiquement complété son portefeuille pour cibler via sa plateforme les entreprises qui lancent des initiatives de transformation numérique et migrent des applications vers le cloud. L’éditeur propose de la surveillance des infrastructures, de l’APM, de la surveillance des appareils, de la surveillance des charges de travail dans le cloud et de la surveillance des bases de données. Dans sa dernière évaluation de l’Application Performance Monitoring and Observability, Gartner classe Datadog parmi les leaders.

Chiffres : +61%. Les résultats financiers de Datadog pour le troisième trimestre 2022 sont impressionnants : le chiffre d’affaires a atteint 436,5 millions de dollars, soit une hausse de 61 % par rapport à l’année précédente.

Facteurs de croissance : Datadog a procédé à plusieurs acquisitions. Au cours des deux dernières années, elle a mis la main sur Undefined Labs (une société de tests et d’observabilité pour les flux de travail des développeurs), Timber Technologies et Sqreen (traitement des flux de données d’observabilité et sécurité des applications). Le 3 novembre dernier, elle a acquis Cloudcraft, un service de visualisation pour les architectes système et cloud.

Perspectives : Datadog ajoute très activement de nombreuses fonctionnalités, comme la gestion des coûts du cloud, les tests continus pour les développeurs d’applications web, la gestion de la sécurité du cloud et la surveillance des flux de données. Gartner ajoute que « ces dernières années, l’entreprise a considérablement élargi son portefeuille de solutions au-delà de l’infrastructure, de la gestion des logs et de l’APM pour inclure la surveillance du réseau, la gestion des incidents, la surveillance de l’expérience numérique (DEM), la surveillance des bases de données et la sécurité. Elle prévoit d’investir encore pour améliorer la visibilité de bout en bout, l’expérience des développeurs, la gouvernance de la télémétrie, ainsi que la sécurité DevSecOps et du cloud ».

Dynatrace : Sécurisation et optimisation des logiciels

Dynatrace appartient à la nouvelle génération de fournisseurs d’observabilité natifs du cloud. L’entreprise propose des services de surveillance de l’infrastructure, de gestion des performances des applications (Application Performance Management, APM), de sécurité des applications, de gestion de l’expérience numérique (Digital Experience Management, DEM), d’analyse commerciale et d’automatisation du cloud sur une plateforme alimentée par son moteur d’IA Davis AI. Le cabinet d’études ISG a désigné Dynatrace comme un leader de l’observabilité et de la sécurité native du cloud. Et Gartner place l’éditeur dans la catégorie des leaders de l’APM.

Chiffres : +30%. Pour le deuxième trimestre de l’exercice 2023, Dynatrace a déclaré un chiffre d’affaires de 279 millions de dollars, soit une hausse de 30 %.

Facteurs de croissance : Lancement d’une nouvelle fonction d’analyse des données appelée Grail, qui promet une observabilité, une sécurité et une analyse des données commerciales unifiées.

Perspectives : L’éditeur affirme que sa raison d’être est de « faire en sorte que les logiciels du monde entier fonctionnent parfaitement ». Même si la perfection est difficile à atteindre, Dynatrace obtient des notes élevées pour son approche cloud native, alimentée par l’IA. Mark Purdy, analyste principal chez ISG, remarque : « On peut dire simplement que Dynatrace fait tout en termes d’observabilité et qu’il est particulièrement puissant avec les applications conteneurisées. Les capacités d’IA et d’automatisation de classe mondiale font de la plateforme Dynatrace un leader incontestable ». Ce à quoi, Gartner ajoute : « La feuille de route de Dynatrace prévoit d’étendre les capacités d’analyse de son moteur d’intelligence artificielle Davis AI à de nouvelles sources de données, notamment des analyses OpenTelemetry étendues, et de renforcer sa présence sur les places de marché des fournisseurs de cloud, comme AWS, Microsoft Azure et Google Cloud Platform (GCP) ».

New Relic : Chef de file de la tarification basée sur la consommation

New Relic est un acteur important du marché de l’observabilité. Sa plateforme intégrée et full-stack englobe la surveillance des journaux, des réseaux, des applications, de l’infrastructure, des environnements Kubernetes, des appareils mobiles, des navigateurs et du code des développeurs. L’éditeur est l’un des leaders du classement des fournisseurs d’APM établi par Gartner. De plus, selon GigaOm, « New Relic dispose de capacités exceptionnelles dans les domaines clés que sont les capacités de reporting et de tableaux de bord, les performances d’interaction avec l’utilisateur et la visibilité sur les ressources multicloud ». Le cabinet d’études estime aussi que « les capacités et les contributions d’OpenTelemetry de New Relic le placent devant bon nombre de ses concurrents ».

Facteurs de croissance : New Relic est devenu un disrupteur en proposant un modèle de tarification basé sur le nombre d’utilisateurs et le volume de données.

Chiffres : +16%. Le chiffre d’affaires du deuxième trimestre de l’exercice 2023 a atteint 226,9 millions de dollars, soit une hausse de 16 % par rapport à l’année précédente.

Perspectives : Le passage d’un modèle par abonnement à une tarification basée sur la consommation a été un peu rude, mais les analystes disent que le pire est passé et jugent les perspectives prometteuses. « New Relic semble voir la lumière au bout du tunnel après avoir enduré une transformation plus longue que prévu », a déclaré l’analyste Holger Mueller de Constellation Research. Un avis que partage Gartner : « New Relic propose un modèle de tarification clairement différencié et disruptif qui a contribué à faire croître son nombre de comptes. La tarification est basée sur le nombre d’utilisateurs et le volume de télémétrie ingéré, ce qui permet de surmonter pas mal de difficultés associées à la tarification par élément. Ce modèle trouve de plus en plus d’écho auprès des clients qui cherchent à suivre leurs factures de moniroting en constante augmentation ».

IBM : De Tivoli à Turbonomic

Sa présence dans cette liste se justifie par le fait que, depuis l’achat du fournisseur de gestion de réseau Tivoli Systems en 1996 jusqu’à l’acquisition de l’innovateur APM Instana en 2020, IBM a maintenu sa position d’acteur de premier plan dans la gestion des réseaux, de l’infrastructure mainframe/serveur, des applications et des actifs basés sur le cloud. Comme on peut s’y attendre, le portefeuille de produits d’IBM est très riche : Les anciens systèmes Tivoli ont été renommés et mis à jour, des produits ont été ajoutés par le biais d’acquisitions (SevOne pour la gestion des performances du réseau, QRadar pour la gestion de la sécurité du réseau). Et big blue a développé de nouvelles offres en interne, comme Cloud Pak pour Watson AIOps.

Facteurs de croissance : Acquisition de Turbonomic, un fournisseur de logiciels de gestion des ressources applicatives (Application Resource Management, ARM) et de gestion des performances réseau (Network Performance Management, NPM).

Chiffres : 1,5 milliard de dollars : Les chiffres exacts n’ont pas été publiés, mais d’après certains rapports, IBM aurait déboursé entre 1,5 et 2 milliards de dollars pour le rachat de Turbonomic.

Perspectives : Big blue entend fournir à ses clients une automatisation basée sur l’IA qui couvre l’AIOps, la performance des applications et l’observabilité des ressources IT, construite sur sa plateforme cloud Red Hat OpenShift et fournie sous forme de produit ou de service managé. Le défi consistera à fusionner les acquisitions de Turbonomic et d’Instana dans une architecture de gestion de cloud hybride transparente qui s’étend des mainframes des datacenters aux conteneurs basés sur le cloud.

Kentik : de l’AIOps ciblé sur le réseau

Cette startup basée sur le SaaS bouscule le secteur en approfondissant l’observabilité du réseau et en proposant une solution AIOps capable d’aider les responsables du réseau à « répondre à toutes les questions sur le réseau ». L’idée est d’agréger la télémétrie de tous les réseaux (cloud, on-prem, edge) et éléments de réseau, puis d’enrichir ces données avec d’autres types d’informations (utilisateur, application, client, renseignement sur les menaces, emplacement physique) afin de fournir des services de dépannage, d’optimisation, d’automatisation, de protection DDOS et de gestion de l’expérience numérique (DEM) du réseau.

Chiffres : 40 millions de dollars. L’entreprise a levé 40 millions de dollars lors de son dernier cycle de financement par capital-risque, portant le financement total de l’entreprise à 102 millions de dollars.

Facteurs de croissance : Kentik s’est associé à des fournisseurs innovants comme Cloudflare et New Relic pour propulser sa technologie sur de nouveaux marchés.

Perspectives : Le CEO de Kentik, Avi Freedman, déclare que l’entreprise prévoit de s’en tenir à son modèle d’affaires actuel et qu’elle ne prévoit pas de se lancer dans d’autres domaines, comme l’APM. Mais elle continue à innover. Kentik a récemment annoncé le Kentik Kube, qui s’appuie sur un agent léger pour fournir une visibilité complète et des données contextuelles sur la performance du trafic dans les clusters Kubernetes.

Splunk : Tout commence par les données

Leader pérenne dans le classement Gartner des fournisseurs de gestion de l’information et des événements de sécurité (Security Information & Event Management ou SIEM), Splunk a tiré parti de sa capacité à agréger et à analyser de grandes quantités de données pour devenir un acteur majeur des plateformes d’observabilité. Selon le cabinet d’études GigaOm, « Splunk est une solution d’entreprise intégrée, multi-cloud et full-stack qui regroupe la surveillance de l’infrastructure, des performances des applications, de l’expérience numérique, et des utilisateurs réels, sans oublier les synthétiques, l’analyse des logs, l’AIOps et la réponse aux incidents ».

Facteurs de croissance : Splunk s’est lancé dans une frénésie d’achats. Au cours des deux dernières années, l’entreprise a étoffé sa plateforme d’observabilité avec les acquisitions de SignalFx, Omnition, Plumbr, Rigor, Flowmill et TwinWave Security. (Il faut également signaler que des rumeurs persistantes font état d’une tentative de rachat de Splunk par Cisco. Mais, ce coup de force potentiel ne s’est pas encore concrétisé).

Chiffres : 1,05 milliard de dollars, c’est le montant payé par Splunk pour le rachat de SignalFx.

Perspectives : En avril 2022, après plusieurs trimestres de croissance hésitante, Splunk a nommé l’ancien CEO de Proofpoint, Gary Steele, au poste de CEO. Cette décision semble avoir relancé l’entreprise, car l’éditeur a enregistré des revenus de 799 millions de dollars au cours de son deuxième trimestre fiscal de 2023, soit une augmentation de 32 % d’une année sur l’autre. Charles King, analyste chez Pund-IT, se montre optimiste sur la nomination de Gary Steele. « Non seulement il a fondé et dirigé des startups prospères, mais M. Steele a également des antécédents substantiels en matière de prestation de biens financiers et de leadership en tant que cadre exécutif. En d’autres termes, il est en mesure de comprendre et d’apprécier la culture de Splunk tout en apportant des compétences commerciales dont l’entreprise a besoin pour évoluer et pénétrer de nouveaux marchés ».

SolarWinds : Toujours là après son tristement célèbre piratage

Quand une marque est associée à l’une des pires cyberattaques de l’histoire, regagner la confiance des entreprises n’est pas chose facile. Mais SolarWinds a fait preuve d’ouverture et de transparence pendant et après le tristement célèbre piratage de 2020, et il semble qu’il ait résisté à la tempête. Ses revenus se sont stabilisés, et l’entreprise livre de nouveaux produits et offre de nouveaux services basés sur le cloud à sa massive base installée. Dans son évaluation 2022 des solutions d’observabilité du réseau et du cloud, le cabinet d’analystes GigaOm a reconnu SolarWinds comme leader.

Facteurs de croissance : Lancement d’un service de gestion informatique natif du cloud, appelé Observability, également disponible pour les environnements de cloud hybride. Alimenté par l’apprentissage machine, ce service offre une vue intégrée des systèmes de réseaux, d’infrastructures, d’applications et de bases de données.

Chiffres : 179 millions de dollars : Avant la nouvelle du piratage fin 2020, SolarWinds affichait des revenus trimestriels constants de l’ordre de 250 millions de dollars. Après le piratage, les revenus se sont stabilisés autour de 180 millions de dollars. Les revenus du troisième trimestre 2022 s’élèvent à 179 millions de dollars, soit en baisse de 1 % par rapport au troisième trimestre 2021.

Perspectives : L’éditeur avait quelques problèmes à résoudre avant même le piratage. Ses produits étaient quelque peu cloisonnés, et l’entreprise privilégiait encore les environnements sur site plutôt que le cloud. Mais il semble avoir reconnu ses faiblesses et a pris des mesures concrètes qui vont dans la bonne direction. « Nous posons les bases d’un fonctionnement autonome grâce à des solutions de surveillance et d’observabilité », a déclaré Rohini Kasturi, chef de produit chez SolarWinds. « Avec nos offres Hybrid Cloud Observability et SolarWinds Observability, les clients disposent de la flexibilité ultime pour déployer sur un cloud privé, un cloud public ou en tant que service », a-t-il ajouté. Selon l’analyste de Gartner Gregg Siegfried, Observability représente une avancée importante pour SolarWinds. « Ils ont perdu des parts de marché à mesure que les gens migrent vers le cloud », a ajouté M. Siegfried. Le service Observability « offre une option de migration » aux clients qui doivent étendre leurs capacités de gestion IT au cloud », a-t-il encore déclaré.

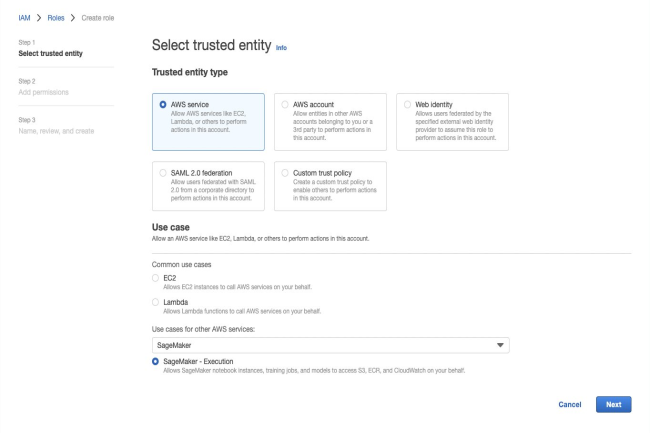

À l’occasion de la conférence re:Invent 2022, AWS a mis à jour son service géré d’apprentissage automatique pour y inclure des fonctionnalités de notebook et de gouvernance.

Profitant de re:Invent 2022, Amazon Web Services a ajouté mercredi des capacités supplémentaires à son service d’apprentissage automatique géré SageMaker, conçues pour améliorer les attributs de gouvernance au sein du service et ajouter des capacités supplémentaires à ses notebooks. Dans le contexte d’Amazon SageMaker, les notebooks sont des instances de calcul qui exécutent l’application Jupyter Notebook. Selon AWS, ces améliorations permettront aux entreprises d’étendre la gouvernance à l’ensemble du cycle de vie de leurs modèles de machine learning (ML). À mesure que le nombre de modèles de ML augmente, il peut devenir difficile pour les entreprises de gérer la tâche consistant à définir des contrôles d’accès à privilèges et à établir des processus de gouvernance pour documenter les informations sur les modèles, telles que les ensembles de données d’entrée, les informations sur l’environnement d’entrainement, la description de l’utilisation du modèle et l’évaluation des risques.

Les équipes d’ingénierie des données et d’apprentissage automatique utilisent actuellement des feuilles de calcul ou des listes ad hoc pour naviguer dans les politiques d’accès nécessaires à tous les processus concernés. Cela peut devenir complexe à mesure que la taille des équipes d’apprentissage automatique augmente au sein d’une entreprise, a indiqué AWS dans un communiqué. Un autre défi consiste à surveiller les modèles déployés pour détecter les biais et s’assurer qu’ils fonctionnent comme prévu, a indiqué l’entreprise.

Role Manager et Model Cards viennent booster SageMaker

Pour relever ces défis, la firme a ajouté Role Manager afin de faciliter le contrôle d’accès et la définition des autorisations pour les utilisateurs par les administrateurs. Grâce à cet outil, les administrateurs peuvent sélectionner et modifier des modèles préétablis en fonction des différents rôles et responsabilités des utilisateurs. L’outil crée ensuite automatiquement des politiques d’accès avec les permissions nécessaires en quelques minutes, a déclaré la société. AWS a également ajouté un second outil à SageMaker, appelé Model Cards, pour aider les équipes de datascientist à abandonner la tenue manuelle des dossiers.

L’outil fournit un emplacement unique pour stocker les informations sur les modèles dans la console AWS et il peut remplir automatiquement les détails de l’entraînement comme les ensembles de données d’entrée, l’environnement de formation et les résultats de la formation directement dans Amazon SageMaker Model Cards, a déclaré la société. « Les praticiens peuvent également inclure des informations supplémentaires à l’aide d’un questionnaire auto-guidé pour documenter les informations du modèle (par exemple, les objectifs de performance, l’évaluation des risques), les résultats de la formation et de l’évaluation (par exemple, les mesures de biais ou de précision), et les observations pour référence future afin d’améliorer encore la gouvernance et de soutenir l’utilisation responsable du ML », a déclaré le fournisseur de services cloud.

Un tableau de bord dédié

En outre, la société a ajouté Model Dashboard pour fournir une interface unique dans SageMaker pour suivre les modèles d’apprentissage automatique. À partir du tableau de bord, les entreprises peuvent également utiliser les intégrations intégrées avec SageMaker Model Monitor (capacité de surveillance de la dérive des modèles et des données) et SageMaker Clarify (capacité de détection des biais ML), a déclaré la société, ajoutant que la visibilité de bout en bout aidera à rationaliser la gouvernance de l’apprentissage automatique.

Le Notebook de SageMaker Studio monte en gamme

Outre l’ajout de fonctions de gouvernance à SageMaker, AWS a apporté des améliorations à Studio Notebook pour aider les équipes data sciences à collaborer et à préparer les données plus rapidement au sein du notebook. Une fonctionnalité de préparation des données dans SageMaker Studio Notebook aidera désormais les équipes de science des données à identifier les erreurs dans les ensembles de données et à les corriger depuis l’intérieur du notebook. Cette fonctionnalité permet aux data scientists d’examiner visuellement les caractéristiques des données et de remédier aux problèmes de qualité des données, a déclaré la société, ajoutant que l’outil génère automatiquement des graphiques pour aider les utilisateurs à identifier les problèmes de qualité des données et suggère des transformations de données pour aider à résoudre les problèmes courants.

Pour rappel, AWS a lancé SageMaker Studio en 2019, qu’elle décrit comme « le premier environnement de développement (IDE) entièrement intégré pour la science des données et l’apprentissage automatique (ML) ». Cet IDE donne accès à des Notebooks Jupyter entièrement gérés qui s’intègrent à des outils spécialement conçus pour effectuer toutes les étapes de ML, de la préparation des données à la formation et au débogage des modèles, au suivi des expériences, ou encore au déploiement et à la surveillance des modèles et à la gestion des pipelines. « Une fois que le praticien a sélectionné une transformation de données, SageMaker Studio Notebook génère le code correspondant dans le notebook afin qu’il puisse être appliqué de manière répétée à chaque fois que le notebook est exécuté », a déclaré la société.

Afin de faciliter la collaboration entre les équipes de datascientist, AWS introduit également un espace de travail au sein de SageMaker où les experts peuvent lire, modifier et exécuter des notebooks ensemble en temps réel, a indiqué la société. Parmi les autres fonctionnalités de SageMaker Studio Notebook, citons la conversion automatique du code des notebooks en tâches prêtes pour la production et la validation automatisée des modèles de ML à l’aide de demandes d’inférence en temps réel. En outre, le fournisseur a déclaré qu’il ajoutait des fonctionnalités géospatiales à SageMaker pour permettre aux entreprises d’accroître son utilisation ou son rôle dans la formation des modèles d’apprentissage automatique. L’objectif est de « simplifier le processus de création, de formation et de déploiement de modèles avec des données géospatiales ». Le service n’en est pour l’instant qu’à ses débuts, la prise en charge d’Amazon SageMaker pour le ML géospatial étant uniquement disponible en preview dans la région USA Ouest (Oregon).

Dans un courrier électronique envoyé à ses clients, LastPass avertit ses utilisateurs qu’un « incident de sécurité » est susceptible d’avoir exposé des données personnelles.

LastPass, l’un des gestionnaires de mots de passe tiers les plus populaires, avertit tous les utilisateurs d’un incident de sécurité sur lequel son équipe enquête activement. Dans un article de blog publié mercredi, la société a assuré aux utilisateurs que les mots de passe restent toutefois chiffrés et en toute sécurité. « Nous avons déterminé qu’une partie non autorisée, en utilisant les informations obtenues lors de l’incident d’août 2022, a pu accéder à certains éléments des informations de nos clients », a écrit Karim Toubba, CEO de LastPass. Dans le cadre de nos efforts, nous continuons de déployer des mesures de sécurité et des capacités de surveillance améliorées sur l’ensemble de notre infrastructure afin de détecter et de prévenir toute nouvelle activité d’acteur de menace, ajoute-t-il.

La violation est liée à un incident survenu en août dernier, au cours duquel une partie non autorisée a eu accès à certaines parties de l’environnement de développement de LastPass par le biais d’un seul compte de développeur compromis et a pris des morceaux du code source et certaines informations techniques exclusives de LastPass. À l’époque, le fournisseur avait déclaré qu’il n’y avait aucune preuve d’un accès non autorisé aux données des clients dans son environnement de production.

Des morceaux de code source volés

Aujourd’hui, LastPass affirme que la partie non autorisée a pu accéder à certains éléments des informations de ses clients. M. Toubba ne précise pas quels sont ces éléments ni combien d’utilisateurs ont été touchés. LastPass propose des applications pour Mac et iOS et est très populaire parmi les utilisateurs de l’écosystème Apple. Le fournisseur a déclaré avoir travaillé avec la société de cybersécurité Mandiant pour enquêter sur l’incident et a confirmé avoir informé les forces de l’ordre de l’attaque. « Bien que les mots de passe semblent être sûrs, ce n’est pas une mauvaise idée de changer votre mot de passe principal si vous utilisez LastPass. Et gardez certainement un œil sur tous vos comptes pour détecter toute activité suspecte jusqu’à ce que nous en sachions plus », rapporte la société.

« Nous avons déterminé qu’une partie non autorisée, utilisant les informations obtenues lors de l’incident du 20 août 2022, a pu avoir accès à certains éléments d’information de nos clients », a écrit Karim Toubba, PDG de LastPass. Dans le cadre de nos efforts, nous continuons à déployer des mesures de sécurité renforcées et des capacités de surveillance à travers notre infrastructure pour aider à détecter et à prévenir toute autre activité d’acteurs menaçants.