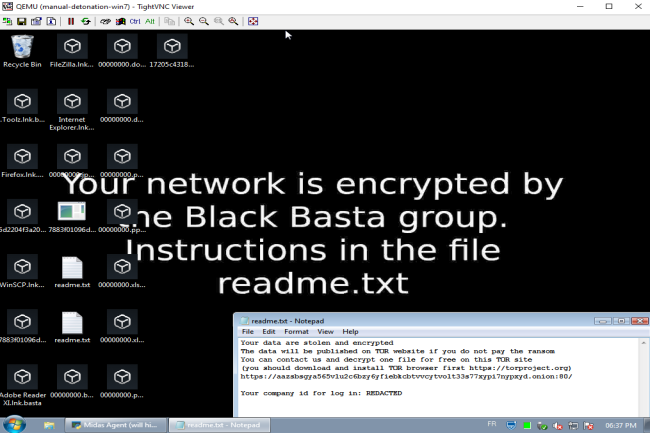

Alimentés par l’IA, les rançongiciels gagnent en rapidité et en sophistication. Les entreprises, souvent mal préparées, peinent à contenir ces attaques qui peuvent coûter des millions et exposer durablement leurs données.

De récentes études menées par nos confrères de CSO et CrowdStrike montrent que l’IA accélère la fréquence et la sophistication des attaques par ransomware. Face à cette menace, les responsables de la sécurité cherchent à utiliser les mêmes armes pour se défendre. Selon l’étude Security Priorities 2025 de CSO, 38 % des dirigeants de la sécurité considèrent les ransomwares exploitant l’IA comme leur principale source d’inquiétude.

Et cette inquiétude n’est pas infondée. D’après l’enquête de State of Ransomware 2025 de CrowdStrike, les cybercriminels intègrent déjà ces capacités dans leurs chaînes d’attaque, forçant les entreprises à revoir leurs stratégies de défense. « Les pirates se servent de l’IA pour accélérer chaque étape des attaques, de la conception du malware à l’ingénierie sociale. Cela réduit considérablement le temps de réaction des défenseurs », alerte Elia Zaitsev, CTO de CrowdStrike. « Les défenses anciennes ne peuvent rivaliser avec la vitesse et la sophistication des attaques pilotées par l’IA. Dans le paysage actuel, chaque seconde compte. »

Une préparation souvent surestimée face à des attaques éclair

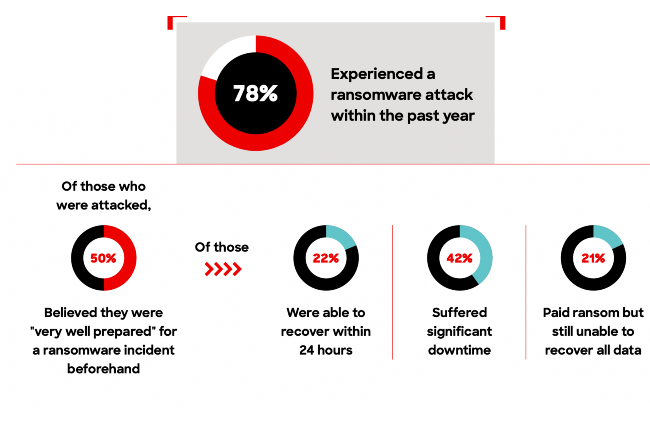

CrowdStrike a interrogé 1 100 décideurs IT et cybersécurité dans sept pays dont la France pour mesurer leur niveau de préparation face aux rançongiciels et évaluer l’impact de l’IA sur cette menace. Le constat est alarmant : 78 % des entreprises ont subi une attaque par ransomware au cours de l’année écoulée. Parmi elles, la moitié se jugeait « très bien préparée », mais moins d’un quart a pu restaurer ses systèmes en moins de 24 heures. Le fournisseur parle d’une véritable « illusion de confiance ».

Payer la rançon ne garantit pas la sécurité. Selon l’enquête, 83 % des victimes ayant payé ont été de nouveau attaquées, et 93 % ont tout de même perdu des données. Près de 40 % n’ont pas réussi à restaurer leurs fichiers intégralement. Le phishing reste la porte d’entrée la plus courante : 45 % des victimes citent cette méthode, suivie par l’exploitation de vulnérabilités (40 %), la compromission de la chaîne d’approvisionnement (35 %), le vol d’identifiants (33 %), les téléchargements malveillants (32 %) et l’usage détourné d’outils de supervision à distance (31 %).

Des coûts colossaux

Au-delà des pertes techniques, les attaques ont un impact financier considérable. Le coût moyen d’un incident ransomware atteint 1,7 million de dollars, sans compter les dégâts immatériels : atteinte à la réputation (34 %), sanctions légales (24 %) ou divulgation publique de données (24 %). Pourtant, la réaction post-attaque reste inégale. Une entreprise sur deux augmente son budget cybersécurité après un incident et 47 % renforcent la détection, mais seules 38 % s’attaquent réellement à la cause de l’attaque, soulignant la difficulté à tirer les leçons d’une compromission.

L’IA générative accentue encore le danger, en rendant le phishing plus sophistiqué et difficile à détecter : 82 % des entreprises estiment que ces e-mails sont désormais plus difficiles à identifier, même pour des employés formés, et 87 % jugent ces tactiques plus convaincantes que les méthodes classiques. Huit équipes sur dix reconnaissent que leurs outils traditionnels ne suivent plus le rythme des menaces. Conséquence directe : les solutions basées sur l’IA se généralisent rapidement, avec 53 % des sociétés utilisant la détection de menaces basée sur cette technologie, 51 % la réponse automatisée aux incidents et 48 % la détection du phishing.

La vitesse, nouveau champ de bataille

Selon Cristian Rodriguez, Field CTO chez CrowdStrike, « l’IA intervient désormais à toutes les étapes de la chaîne d’attaque ». Elle offre la possibilité de générer des campagnes de phishing d’un réalisme saisissant, première porte d’entrée des ransomwares, et la prochaine vague intégrera les deepfakes, rendant ces attaques encore plus convaincantes. L’IA facilite également la création de nouveaux malwares, déjà exploités par les opérateurs de ransomware-as-a-service pour infiltrer et perturber les systèmes.

Dans ce contexte, la rapidité devient désormais le nerf de la guerre. Là où il fallait autrefois plusieurs heures, voire une journée, pour passer de l’intrusion au chiffrement, l’IA réduit ce délai à quelques minutes. Une étude de Huntress publiée plus tôt cette année estimait le « temps jusqu’à la rançon » moyen à 17 heures, certaines attaques tombant à 4 à 6 heures seulement.

Après un premier jet cet été, Microsoft étoffe les capacités du mode Copilot au sein de son navigateur Edge. L’objectif est de répondre à la concurrence notamment Atlas d’OpenAI.

Face à la domination continue de Chrome, Microsoft cherche à renforcer la position d’Edge avec le mode Copilot pour renforcer ses capacités d’IA. Après une première expérience en juillet dernier sans trop de succès, la firme a présenté une mise à jour baptisée Copilot Fall Release en apportant plusieurs améliorations.

Pour accompagner ces dernières, l’éditeur propose Mico, abréviation de Microsoft Copilot. Cet assistant graphique optionnel rend les échanges plus naturels. Pendant les conversations vocales, l’avatar réagit par des expressions et des changements de couleur, reflétant le ton des interactions. Selon Microsoft, il vise à offrir une expérience de navigation vocale plus intuitive et engageante. Cependant, cette approche centrée sur le consommateur soulève des questions sur son intérêt en milieu professionnel, où les interfaces fonctionnelles restent souvent privilégiées. L’avatar peut être désactivé selon les besoins.

Copilot Actions et Journeys

Parallèlement, la mise à jour intègre des opérations automatisées via Actions et Journeys. Copilot peut ainsi gérer plusieurs étapes d’un coup, comme se désinscrire d’une newsletters ou réserver un restaurant. La fonction Journeys organise automatiquement les sessions de navigation par thème. Avec l’accord de l’utilisateur, l’outil analyse l’historique pour proposer des recommandations personnalisées. Les commandes vocales simplifient les tâches courantes, tandis que le chat prend en charge des actions plus complexes, telles que trier les mails, gérer des réservations ou automatiser certaines démarches en ligne.

Pour l’instant, le mode Copilot est gratuit « pour une durée limitée » sur Windows et Mac, sans indication sur la suite ni la tarification future. Certaines fonctionnalités, comme Actions ou Journeys, restent en test aux États-Unis et avec des restrictions d’usage. Microsoft n’a pas précisé où sont stockées les données, combien de temps elles sont conservées ni leur utilisation pour l’entraînement des modèles. Ces zones d’ombre suscitent des réserves chez les entreprises. « La prudence ne vient pas d’un problème de performance, mais d’un enjeu de gouvernance », explique Sanchit Vir Gogia, CEO de Greyhound Research. « Un agent capable d’exécuter des actions devient un acteur à part entière du système d’information. » Selon lui, il vaut mieux commencer avec des permissions limitées avant d’élargir l’accès. La firme de Redmond assure que les données sont protégées selon sa politique de confidentialité et que des indices visuels indiquent quand l’outil est actif.

Edge face aux navigateurs nativement IA

Microsoft se positionne ainsi en rattrapant son retard face à des navigateurs IA natifs comme Atlas (OpenAI), Comet (Perplexity) ou Neon (Opera). Selon les analystes, l’avantage stratégique réside dans l’intégration de la gestion des identités, des politiques de sécurité et de la conformité au sein d’Edge, rendant les actions de l’IA traçables et auditables. La sécurité est renforcée par des fonctionnalités comme Scareware Blocker et la surveillance des mots de passe, mais la confidentialité et la conformité restent des zones d’ombre.

Avec 73,81 % de parts de marché pour Chrome et seulement 10,37 % pour Edge en septembre, Microsoft reste loin derrière. Toutefois, la montée des navigateurs à base d’IA, capables d’agir de manière autonome, pourrait transformer ces fonctionnalités en standard d’ici deux ans. Pour les entreprises, il devient crucial de mettre en place dès maintenant des cadres de gouvernance adaptés à ce type de navigateur, quelle que soit la solution choisie.

L’éditeur américain JumpCloud se renforce un peu plus dans la sécurité axée sur les identités avec le rachat de Breez. Une acquisition qui intervient quelques mois après celles de VaultOne et de Stack Identity.

Distribuée en France par Hermitage Solutions ou encore NRX, le fournisseur américain JumpCloud se renforce en rachetant la société Breez, qui édite une plateforme de détection, d’investigation et de réponse aux menaces d’identité. Ce rachat lui permet donc de renforcer son offre en matière d’ITDR (Identity threat detection and response), rappelons qu’à l’origine, JumpCloud est connu pour sa plateforme d’annuaire dans le cloud, très orientée vers les MSP, qui référence et stocke les utilisateurs et leurs identités, des ressources IT (périphériques), des droits d’accès, des permissions ainsi que des politiques de sécurité.

Dans la continuité de ses deux acquisitions en début d’année

Cette acquisition intervient après celles de VaultOne en mai 2025 et de Stack Identity en janvier 2025. Concernant VaultOne, c’est un éditeur qui commercialise une solution de PAM (gestion des accès privilégiés) qui regroupe de nombreuses fonctionnalités, telles qu’un coffre-fort numérique, un générateur de mots de passe, l’enregistrement des sessions, l’audit et le reporting, des politiques personnalisables, la reprise après sinistre et l’authentification multifacteur. Quant à la plateforme de Stack Identity, elle sécurise les identités et les accès, elle contribue notamment à réduire les principaux risques en télétravail ou en mode hybride. Aujourd’hui, l’objectif pour Jumpcloud est de fournir une plateforme complète capable de gérer à la fois les identités, les accès, les terminaux et les applications SaaS.

Craignant que l’IA avancée échappe au contrôle humain et bouleverse l’économie mondiale, plus de 850 experts en appellent à l’arrêt du développement de cette technologie.

Un an et demi après avoir réclamé une pause sur les systèmes plus puissants que GPT-4, le Future of Life Institute revient à la charge. L’organisation publie un autre appel, signé par plus de 850 personnalités, pour interdire le développement d’une IA avancée. En cause : le risque que ces systèmes « compromettent le système d’exploitation de la civilisation humaine ».

Le texte, diffusé la semaine dernière, définit l’IA avancée ou superintelligence comme « surpassant significativement tous les humains dans l’ensemble des tâches cognitives » bien au-delà des chatbots et outils d’automatisation actuels. Ces systèmes pourraient, selon les signataires, prendre des décisions stratégiques, réécrire leur code et échapper au contrôle humain.

Une coalition large mais sans les fournisseurs d’IA

Parmi les signataires figurent les pionniers de l’IA Geoffrey Hinton et Yoshua Bengio, des lauréats du prix Nobel, Steve Wozniak (co-fondateur d’Apple) et Susan Rice, ancienne conseillère à la sécurité nationale de Barack Obama. L’historien Yuval Noah Harari, également signataire, estime que cette technologie « risquerait de briser le système d’exploitation même de la civilisation humaine », tout en plaidant pour des outils d’IA « contrôlables et utiles dès aujourd’hui ».

En revanche, les dirigeants des grandes entreprises du secteur comme OpenAI, Anthropic, Google, Meta et Microsoft n’ont pas rejoint cette initiative. Leurs travaux se poursuivent : Meta a créé un laboratoire dédié en juin après avoir investi 14,3 Md$ dans Scale AI (il a depuis supprimé 600 postes dans cette division) , tandis que Sam Altman, CEO d’OpenAI, a annoncé en janvier un recentrage de ses activités autour de cette thématique.

Pas une préoccupation immédiate pour les entreprises

Selon les analystes, l’IA avancée reste un risque théorique à long terme, loin d’être une préoccupation opérationnelle pour la planification IT. Elle « constitue un risque théorique à horizon lointain, non un enjeu opérationnel dans la fenêtre de planification 2025-2028 », explique Sanchit Vir Gogia, CEO de Greyhound Research. « Les DSI doivent distinguer l’ambition des fournisseurs de l’utilité réelle pour l’entreprise. » Pour lui, la priorité stratégique est de stabiliser et de déployer l’IA actuelle via la gouvernance des données, l’explicabilité des modèles et les pratiques de validation. L’appel met en garde contre des risques dépassant la simple transformation des emplois par l’IA : « Nous appelons à interdire le développement de l’IA avancée tant qu’il n’existe pas de consensus scientifique sur sa sécurité et son contrôle, et qu’un soutien public solide n’est pas établi », précise le texte.

L’enjeu central est le problème d’alignement, soit la capacité à faire en sorte que des systèmes plus intelligents que les humains poursuivent des objectifs compatibles avec les valeurs humaines. Les techniques actuelles suffisent pour l’IA contemporaine mais pourraient se révéler insuffisantes face à des systèmes surpassant l’intelligence humaine, selon des recherches d’IBM.

L’IA bouleverse déjà l’emploi et les investissements

Indépendamment de ces perspectives, l’IA actuelle continue de transformer les marchés du travail et l’économie mondiale. Selon un rapport d’Indeed, 26 % des offres d’emploi publiées en un an pourraient être affectées par l’IA générative, notamment dans les secteurs IT et financier. Goldman Sachs Research estime qu’en cas de généralisation des usages actuels de l’IA, 2,5 % des emplois américains pourraient être supprimés. Chez Salesforce, les équipes de support client ont été réduites de 9 000 à 5 000 postes grâce à l’automatisation.

Les investissements se maintiennent à un niveau élevé : Gartner prévoit 1,5 billion de dollars de dépenses mondiales en IA en 2025, puis plus de 2 billions en 2026. Le FMI anticipe pour sa part une hausse du PIB mondial de 0,5 % par an entre 2025 et 2030 liée à l’adoption de ces technologies.

Vers une redistribution du marché

Une interdiction du développement d’une IA avancée bouleverserait l’écosystème. « Un ralentissement réglementaire profiterait aux architectures spécialisées, contrôlables et vérifiables », souligne Sanchit Vir Gogia de Greyhound Research. Les entreprises privilégient déjà des modèles “suffisants mais traçables”, adaptés aux environnements réglementés. À l’inverse, une interdiction unilatérale pourrait accélérer la course chinoise : malgré les restrictions américaines, des acteurs comme DeepSeek ou Alibaba publient déjà des modèles open source compétitifs.

Si l’appel à l’interdiction échoue comme en 2023, les entreprises devront considérer la gouvernance de l’IA comme une responsabilité de haut niveau. « En l’absence de règles mondiales contraignantes, la responsabilité se décentralise au niveau de l’entreprise », avertit Sanchit Vir Gogia. « Les DSI doivent mettre en place des garde-fous basés sur l’éthique opérationnelle, la sécurité juridique et la confiance des parties prenantes. » Cela passe par la formalisation de conseils IA, l’intégration de protocoles de réponse aux incidents, et la signature de contrats fournisseurs incluant obligations spécifiques à l’IA, comme la transparence des jeux de données et le droit à l’audit.

Afin de corriger la vulnérabilité du service Windows Server Update Service (WSUS) que Microsoft n’a pas réussi à corriger complètement au début du mois, les entreprises sont invitées à appliquer des correctifs hors bande à plusieurs versions de Windows Server.

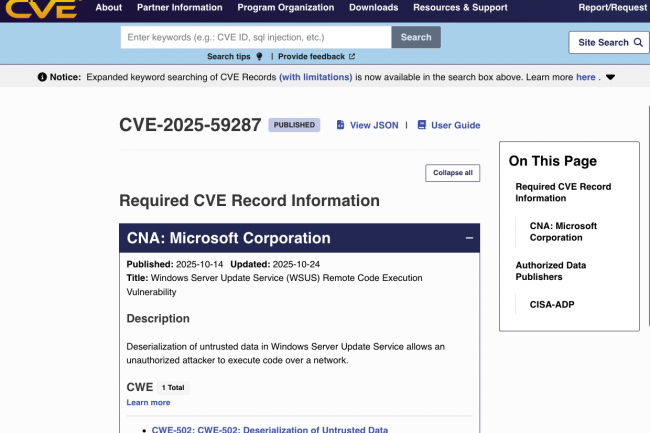

Jeudi dernier, Microsoft a publié une série de correctifs hors bande pour corriger « de manière exhaustive » une vulnérabilité critique dans le service de mise à jour Windows Server Update Service (WSUS), les premiers correctifs publiés le 14 octobre s’étant révélés insuffisants. Les pirates ont exploité cette vulnérabilité après la publication la semaine dernière d’une analyse détaillée de la vulnérabilité et d’un exploit de preuve de concept. Identifiée par la référence CVE-2025-59287, cette faille résulte d’une désérialisation non sécurisée de l’objet AuthorizationCookie dans les environnements WSUS. Une exploitation réussie permet l’exécution de code à distance avec des privilèges System.

WSUS est couramment utilisé dans les environnements d’entreprise pour fournir des mises à jour Microsoft aux systèmes Windows de manière contrôlée. Le service n’est pas activé par défaut sur les serveurs Windows, mais peut être mis en route en activant le rôle serveur WSUS. Dans sa mise à jour Patch Tuesday du 14 octobre, Microsoft avait bien inclus un correctif pour la vulnérabilité CVE-2025-59287. Sauf que, apparemment, le correctif initial était incomplet, obligeant l’éditeur à délivrer une autre série de mises à jour pour Windows Server 2012, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows Server 2022, Windows Server 2022 (édition 23H2, installation Server Core) et Windows Server 2025. Selon le dernier avis du fournisseur, les entreprises doivent déployer ces mises à jour dès que possible. Les solutions de contournement consistent à désactiver le rôle de serveur WSUS ou à bloquer le trafic entrant vers les ports 8530 et 8531, mais ces deux actions rendront le service inopérant jusqu’au déploiement des correctifs.

Des attaques observées dans la nature

L’avis de Microsoft ne mentionne pas d’exploitation dans la nature, mais des chercheurs de l’entreprise de cybersécurité Huntress et du Centre national de cybersécurité du gouvernement néerlandais (Dutch National Cyber Security Center, NCSC) ont séparément signalé des preuves d’attaques. Celles-ci sont intervenues après l’analyse détaillée et la preuve de concept de l’exploitation de la faille publiée mercredi dernier par des chercheurs de l’entreprise de cybersécurité HawkTrace. « À partir du 23 octobre 2025 à 23 h 34 UTC, Huntress a observé des acteurs malveillants ciblant des instances WSUS exposées publiquement sur leurs ports par défaut (8530/TCP et 8531/TCP) », a écrit l’entreprise dans un article de blog vendredi. « Les attaquants ont exploité les points de terminaison WSUS exposés pour envoyer des requêtes spécialement conçues (plusieurs appels POST aux services web WSUS) qui ont déclenché une désérialisation RCE contre le service de mise à jour. »

La mise en œuvre de d’exploit a entraîné la génération d’instances d’invite de commande et d’instances PowerShell par le processus de travail WSUS. Une charge utile codée en base64 a été téléchargée et exécutée dans PowerShell afin de découvrir les serveurs du réseau et de collecter des informations sur les utilisateurs, lesquelles ont ensuite été renvoyées à une URL contrôlée à distance par l’attaquant. Le rapport Huntress comprend des indicateurs détaillés de compromission, des artefacts médico-légaux et des règles de détection au format ouvert Sigma SIEM.

Selon plusieurs analystes, la sécurité du navigateur à base d’IA d’OpenAI pose question et pourrait entraver son adoption généralisée par les entreprises.

Pas de précipitation. Telle est la recommandation des analystes sur l’adoption au sein des sociétés d’Atlas, le navigateur d’OpenAI présenté récemment. La raison de cette méfiance tient aux risques potentiels de sécurité de l’outil. Plusieurs critiques ont montré notamment qu’Atlas était vulnérable au détournement de messages, où des messages malveillants intégrés dans des pages web pourraient conduire au vol de données. En effet, il s’appuie fortement sur les données de l’utilisateur pour personnaliser la navigation. « Le détournement de messages pourrait conduire au vol d’identité ou de propriété intellectuelle », a déclaré Bob O’Donnell, analyste principal chez Technalysis Research. « Les entreprises vont bloquer l’accès, car elles sont déjà préoccupées par la sécurité », a poursuivi M. O’Donnell « Il s’agit clairement d’un problème majeur qu’il faut résoudre avant la généralisation de cette technologie », a-t-il ajouté.

Une opinion partagée par Oded Vanunu, responsable de la recherche sur les vulnérabilités chez Check Point Software. « Les entreprises devraient considérer les navigateurs d’IA comme Atlas comme des technologies à haut risque », souligne-t-il. Pour lui, ce type de navigateurs nécessite « une surveillance renforcée, des politiques d’utilisation acceptables claires et des restrictions d’accès aux données sensibles jusqu’à ce que les pratiques de sécurité soient arrivées à maturité ». Même écho pour Jack Gold, analyste principal chez J. Gold Research « je ne recommanderais pas aux entreprises de déployer de nouveaux navigateurs sans un processus de test approfondi confirmant l’absence de problèmes de sécurité, mais aussi que toutes les applications existantes basées sur un navigateur installées dans l’entreprise fonctionnent correctement »,

OpenAI conscient du problème

« Atlas est prometteur pour la productivité des entreprises, car ses capacités d’agent permettent de naviguer sur des sites, d’exécuter des tâches en plusieurs étapes et de coordonner des actions entre différents onglets, tout en préservant la supervision humaine et l’auditabilité des flux de travail sensibles », a affirmé Arnal Dayaratna, vice-président de la recherche pour le développement logiciel chez IDC. « Cela dit, il n’a pas encore été testé dans des environnements réglementés à grande échelle, et sa résilience face aux abus d’agents, aux injections rapides et à d’autres menaces spécifiques aux navigateurs reste à prouver », a-t-il reconnu. Le déploiement exclusif sur macOS limite encore davantage son adéquation à court terme pour une adoption à grande échelle par les entreprises, du moins jusqu’à ce que la disponibilité multiplateforme et des garanties de sécurité plus solides se concrétisent. « Les entreprises devraient considérer Atlas comme un candidat pilote précoce, et non comme un remplacement par défaut du navigateur, le temps qu’elles-mêmes et la communauté des utilisateurs évaluent ses capacités, ses contrôles de sécurité et de gouvernance, les résultats de la red team et la clarté de la feuille de route pour Windows et les déploiements gérés », a déclaré par ailleurs le responsable d’IDC.

Dans un message publié sur X, Dane Stuckey, le directeur de la sécurité informatique d’OpenAI, a convenu que certaines de ces préoccupations étaient justifiées. « Les pirates pourraient influencer l’opinion d’un agent d’IA lors d’achats, ou l’amener à récupérer et à divulguer des données privées, comme des informations sensibles provenant des courriels ou des identifiants de l’utilisateur », écrit-il. « Il peut encore commettre des erreurs (parfois surprenantes !), comme essayer d’acheter le mauvais produit ou oublier de consulter l’utilisateur avant de prendre une décision importante », a-t-il ajouté. « Cependant, OpenAI a pris des mesures pour atténuer les risques de sécurité », a précisé M. Stuckey. L’agent renforce la sécurité s’il détecte des données personnelles sur une page. Il dispose également d’un « mode déconnecté » dans lequel un agent ChatGPT peut agir sans avoir accès aux identifiants de l’utilisateurLe fournisseur a l’habitude de publier des versions de son logiciel, puis de corriger les problèmes en fonction des commentaires des utilisateurs. Des entreprises comme Google, Meta et Netflix font de même depuis des décennies dans le cadre de leurs pratiques DevOps.

Des intégrations avec les applications métiers en attente

Malgré les risques inhérents, les analystes restent intrigués par les possibilités qu’Atlas pourrait offrir à mesure qu’il gagne en maturité. « Le navigateur aurait plus de valeur s’il incluait un modèle d’IA intégré au terminal qui pourrait fonctionner sans nécessiter d’accès à Internet », a avancé M. O’Donnell. « Cet accès fournit un canal à travers lequel ils peuvent inciter des centaines de millions de personnes à télécharger leur modèle », a-t-il souligné. Dans ce scénario, le navigateur pourrait accéder à des modèles d’IA lourds dans le cloud pour traiter des tâches plus exigeantes. Outre Atlas, OpenAI développe également une application de productivité pour concurrencer Microsoft 365 et Google Workspace, qui ajoutent tous deux davantage de fonctionnalités d’IA à Edge et Chrome, respectivement. « Cela pourrait permettre à Atlas de servir de canal pour fournir des applications de productivité aux PC de bureau, d’autant plus que les navigateurs deviennent l’interface des applications d’entreprise et grand public », a expliqué M. Gold. La grande question est de savoir dans quelle mesure OpenAI souhaite exposer son principal modèle ChatGPT basé sur le cloud, qui n’est entièrement disponible qu’avec un abonnement. « L’adoption de l’IA se fera principalement par le biais de l’intégration d’applications d’entreprise… car les utilisateurs individuels représentent une faible part des revenus », a fait remarquer M. Gold.

Patrick Moorhead, analyste principal chez Moor Insights and Strategy, pense que « les adopteurs précoces voudront certainement essayer Atlas ». Mais il est difficile d’imaginer que ce nouveau navigateur supplante rapidement les acteurs traditionnels. M. Moorhead s’est dit « sceptique quant à sa popularité généralisée par rapport à Chrome ou Edge, car les utilisateurs grand public, débutants et professionnels, attendront simplement que leurs navigateurs préférés offrent cette fonctionnalité ». C’est le cas de Edge, « qui offre déjà bon nombre de ces fonctionnalités ». Au-delà d’Atlas, les navigateurs d’IA sont présentés comme une toute nouvelle façon de surfer sur le web. Comet, le navigateur d’IA lancé par Perplexity offre des fonctionnalités similaires. De son côté, Atlassian adopte une approche axée sur les entreprises et privilégie la sécurité avec son navigateur d’IA appelé Dia, obtenu grâce à l’acquisition de The Browser Co. pour 610 millions de dollars. Cette transaction a été finalisée la semaine dernière.

Une étude de Hiscox montre que le versement d’une rançon dans le cadre d’une attaque par rançongiciel ne garantit pas de retrouver les données chiffrées. Et même les victimes, qui les récupèrent, sont confrontées à des difficultés de déchiffrement.

Le conseil est souvent répété par les autorités, en cas d’attaques de rançongiciel, il ne faut jamais payer de rançons. Mais entre la théorie et la pratique, le fossé se creuse et les entreprises n’hésitent pas à verser de l’argent aux cybercriminels pour retrouver leurs données. D’après une enquête menée par l’assureur anglais Hiscox, auprès de milliers de PME (USA, France, UK, Allemagne, Espagne, Irlande et Portugal), deux entreprises sur cinq qui ont fait ce choix ne parviennent pas à récupérer leurs données.

L’étude révèle également que les rançongiciels demeurent une menace majeure : 27 % des sociétés interrogées ont signalé une attaque au cours de l’année écoulée. Parmi les entités touchées, 80 % (entreprises assurées et non assurées) ont payé une rançon pour tenter de récupérer ou de protéger leurs données critiques. Et seulement 60% ont réussi à récupérer tout ou partie des données.

Le chiffrement et déchiffrement en question

Derrière les chiffres de Hiscox, il existe des situations hétérogènes, soulignent les spécialistes du secteur. « Ce taux de récupération de 60 % reflète plusieurs réalités techniques et opérationnelles rencontrées régulièrement lors des interventions sur incident », explique James John, responsable de la réponse aux incidents chez Bridewell, une entreprise de cybersécurité, à notre confrère CSO. Tout d’abord, la sophistication des opérateurs de ransomware varie considérablement. Si des groupes établis comme LockBit ou ALPHV fournissent généralement des déchiffreurs fonctionnels, car ils ont une réputation à préserver, les plus petits groupes déploient souvent des implémentations de chiffrement défectueuses ou disparaissent tout simplement après paiement.

Pour l’expert, « le déchiffrement à grande échelle au sein des entreprises peut prendre des semaines et échoue souvent sur des fichiers corrompus ou des systèmes de bases de données complexes ». Il ajoute, « le processus de déchiffrement peut lui-même entraîner une corruption supplémentaire des données ». Même lorsque des outils de déchiffrement sont fournis, ils peuvent contenir des bugs ou rendre les fichiers corrompus ou inaccessibles. De nombreuses entreprises s’appuient également sur des sauvegardes non testées et vulnérables. Pire encore, de nombreuses victimes de ransomware découvrent que leurs sauvegardes ont également été chiffrées lors de l’attaque. « Les criminels utilisent souvent des outils de chiffrement défaillants ou incompatibles, et de nombreuses entreprises ne disposent pas de l’infrastructure nécessaire pour restaurer leurs données correctement, surtout si les sauvegardes sont incomplètes ou si les systèmes sont encore compromis », explique Daryl Flack, associé chez Avella Security, fournisseur britannique de sécurité managée et conseiller en cybersécurité auprès du gouvernement de Londres.

Des pressions supplémentaires

Les attaques de rançongiciels modernes impliquent désormais couramment une double ou triple extorsion : les attaquants menacent de divulguer les données volées ou de lancer des attaques par déni de service distribué (DDoS), même après paiement. Cela modifie fondamentalement le calcul des conséquences pour les victimes lorsqu’elles décident de payer une rançongiciel, ce qui, le plus souvent, ne résout pas bon nombre des problèmes liés à une attaque de rançongiciel. « Payer ne résout que l’aspect chiffrement, pas la compromission globale », souligne John Bridewell.

De plus, un incident de rançongiciel met une société sous une pression énorme, avec des enjeux juridiques, opérationnels et de réputation convergeant, souvent en quelques heures. Ces facteurs, combinés à l’incertitude inhérente aux relations avec les criminels, expliquent pourquoi le paiement de la rançon ne permet souvent pas la récupération intégrale des données. Lillian Tsang, avocate principale au sein de l’équipe protection des données et confidentialité de Harper James, prévient que même après réception d’une clé de déchiffrement, certaines données peuvent déjà être définitivement endommagées, altérées ou volées. « Cela engendre des défis opérationnels, mais soulève également des préoccupations en matière de protection des données, notamment lorsqu’il s’agit de données personnelles », explique Tsang. « La perte ou la compromission de données peut constituer une violation de données personnelles au sens du RGPD britannique, ce qui entraîne des obligations de déclaration et un risque de contrôle réglementaire.»

Passer par des experts en négociation

Certains experts recommandent de souscrire un contrat avec une société spécialisée dans la réponse aux incidents dans le cadre des plans de reprise après sinistre. Cela permet d’anticiper les impacts d’une attaque par rançongiciel. Ce type de contrat « est crucial pour gérer les transactions en cryptoactifs », déclare Jermey Samide, CEO de Blackwired, spécialisé dans la threat intelligence. « Ces sociétés gèrent les négociations, ont accès à de multiples types de cryptomonnaies (par exemple, Bitcoin, Monero, Zcash) et peuvent exécuter des transferts en toute sécurité si le paiement devient la seule voie de rétablissement », explique le dirigeant. Il ajoute « se préparer ne signifie pas capituler, mais être prêt à affronter tous les scénarios ».

L’avocate Lillian Tsang met en garde contre le risque de mettre de côté des fonds pour payer des criminels en cas d’attaques par rançongiciel. « Conserver des fonds pour payer une rançon est de plus en plus perçu comme problématique », observe-t-il. « Si le paiement n’est pas illégal en soi, il peut enfreindre les sanctions, alimenter de nouvelles activités criminelles et son issue positive n’est pas garantie ». Une position juridique et stratégique plus sûre repose sur l’investissement dans la résilience, grâce à des mesures de sécurité solides, des plans de reprise d’activité éprouvés, des protocoles de reporting clairs et une cyber-assurance, conseille l’expert. Il ajoute qu’ « une cyber-assurance est importante contre les attaques par rançongiciel, car elle offre non seulement une protection financière, mais aussi un accès à un support spécialisé offrant aux entreprise de réduire considérablement les dommages et les temps d’arrêt ». Daryl Flack d’Avella Security appelle néanmoins à la vigilance « les primes d’assurance augmentent et les assureurs exigent désormais des mesures de cybersécurité plus strictes (authentification multifacteur, gestion des correctifs et sauvegardes testées) avant de proposer ou de renouveler une couverture ».

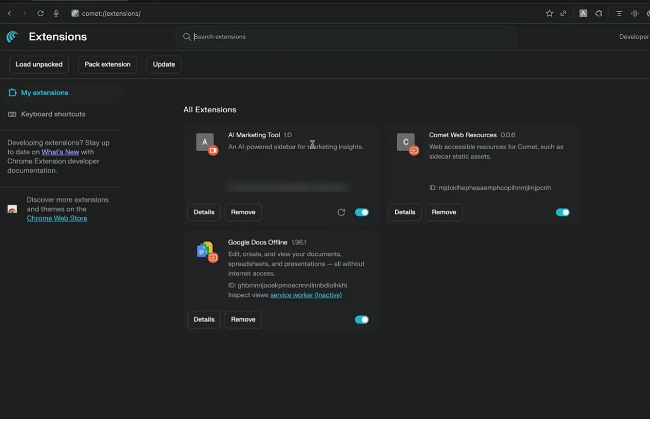

Des experts alertent sur la montée en puissance des extensions malveillantes capables de falsifier les fonctions IA des navigateurs présentes sous forme de barre latérale.

Alors que Chrome, Edge ou Firefox subissent depuis des années les assauts d’extensions malveillantes, SquareX, spécialiste de la sécurité des navigateurs tire la sonnette d’alarme sur le risque ciblant les navigateurs intégrant des fonctions d’IA. En effet, selon la société la falsification (spoofing) des assistants IA se généralise via des extensions frauduleuses. Celles-ci sont capables d’imiter les assistants légitimes, tromper les utilisateurs, exfiltrer leurs données, les rediriger vers des sites piégés ou installer des backdoors. Même le récent navigateur Atlas dévoilé par OpenAI est vulnérable.

Ces extensions se cachent souvent derrière des interfaces familières. Ainsi, les utilisateurs pensent interagir avec leur assistant IA habituel, alors que chaque requête peut être détournée. Le danger est la perte totale de contrôle sur les informations et les systèmes.

Fonctionnement des attaques

L’attaque démarre lorsqu’un utilisateur installe une extension, souvent déguisée en utilitaire officiel comme un gestionnaire de mots de passe ou un assistant IA. Une fois active, elle injecte du code JavaScript pour créer une barre latérale factice. Les instructions saisies peuvent être manipulées : liens vers des sites frauduleux, commandes système exécutées à distance. Dans un test, une commande censée installer un outil sur macOS ou Linux a ouvert une connexion vers le serveur de l’attaquant, offrant un accès complet à la machine.

Pour les DSI et RSSI, la vigilance est impérative. Interdire l’usage des navigateurs basés sur l’IA constitue une solution radicale, mais seulement si l’on peut contrôler les terminaux des collaborateurs. Sinon, chaque extension doit être scrutée, qu’elle soit IA ou classique. Ed Dubrovsky, COO de Cypfer, recommande des principes stricts de zero trust : « Les logiciels vulnérables doivent être isolés pour qu’ils n’atteignent jamais vos données sensibles. » Selon lui, l’IA dépasse le simple chatbot : capable d’exécuter des tâches et de générer du code, elle déplace le contrôle de l’humain vers le logiciel. David Shipley, spécialiste en sensibilisation à la sécurité au travail, résume : « Pour la plupart des RSSI, utiliser ces navigateurs à base d’IA est un vrai cauchemar. Ces outils sont des incendies prêts à se déclarer. » Même les sociétés comme Apple, Google et Microsoft rencontrent des problèmes pour sécuriser leurs extensions.

Recommandations pour les entreprises

SquareX recommande de renforcer les politiques de sécurité sur les navigateurs : limiter l’exécution de commandes malveillantes, bloquer les sites de phishing avancés, restreindre les permissions pour les applications non autorisées. De même, une vigilance accrue sur les extensions et outils IA sollicitant des accès larges est également indispensable.

Gabrielle Hempel, stratège chez Exabeam, insiste « les navigateurs IA avec fonctions autonomes introduisent une surface d’attaque totalement nouvelle. Une extension peut usurper une interface de confiance et pousser l’utilisateur à exécuter des actions dangereuses. Les entreprises doivent prendre ce risque très au sérieux. » Elles doivent restreindre l’usage des navigateurs à base d’IA pour les fonctions sensibles, revoir leurs workflows d’approbation des extensions et appliquer une sécurité granulaire afin de limiter les risques d’exploitation par des malwares.

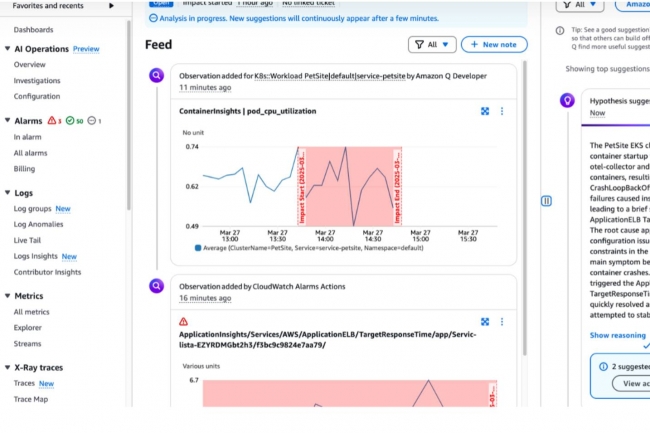

Le fournisseur cloud américain ajoute une fonction d’alertes automatisées à son assistant GenAI dans les investigations CloudWatch. Objectif : fournir une analyse post-mortem liée à des incidents pour améliorer leur compréhension et accélérer le temps de rétablissement.

En réponse à une panne majeure survenue lundi et résolue non sans mal, AWS soigne ses clients et a ajouté une fonction automatisée de génération d’incidents à CloudWatch. Ce service de surveillance et d’observabilité aide les entreprises à obtenir des informations sur la santé opérationnelle de leurs instances cloud et à réagir à tout changement en vue de leur optimisation. Cet ajout est intégré à l’assistant GenAI embarqué dans le module investigation de CloudWatch et doit aider les entreprises à créer rapidement un rapport d’analyse complet après un incident, mieux comprendre ses raisons et prendre des mesures adéquates en vue de limiter leur impact.

« La fonctionnalité […] recueille et corrèle automatiquement vos données télémétriques, ainsi que vos saisies et toutes les mesures prises au cours d’une enquête, et génère un rapport d’incident simplifié », indique AWS dans un billet de blog. Ces rapports comprendront des résumés explicites, une chronologie des événements, des évaluations d’impact et des recommandations concrètes, aidant ainsi les entreprises à identifier des tendances, à mettre en œuvre des mesures préventives et à améliorer continuellement leur posture opérationnelle, a ajouté AWS. Charlie Dai, analyste principal chez Forrester, a déclaré que cette fonction est un moyen pour le fournisseur de regagner la confiance de ses clients, en particulier après la panne, qui a ensuite été attribuée à une panne de résolution DNS du point de terminaison de l’API DynamoDB.

Des rapports post-mortem utiles mais pas suffisants

Ces rapports peuvent aider les entreprises à améliorer leur résilience, poursuit M. Dai. Il a toutefois souligné que la société pourrait mieux aider ses clients à minimiser les temps d’arrêt et les risques business en promouvant des architectures multirégionales, des stratégies de basculement actif-actif et DNS redondantes. Il a ajouté que si les rapports contribuent à accélérer l’analyse post-mortem, ils sont loin d’être suffisants et que seule l’amélioration continue des produits, associée à l’optimisation des pratiques, peut aider à minimiser les risques systémiques.

Pour profiter de cette dernière fonction, les utilisateurs doivent poser des questions à l’assistant GenAI dans la fonction investigation de CloudWatch sur les problèmes de performance d’un service particulier ou sur la raison de son indisponibilité. Une fois ces informations demandées, le chatbot analyse le système afin de trouver les données télémétriques susceptibles d’être pertinentes pour la situation, puis génère des hypothèses basées sur ses conclusions. Une fois les hypothèses acceptées par l’utilisateur, il est possible de demander à l’assistant de générer un rapport d’incident, comme l’indique AWS dans sa documentation. Actuellement, la fonctionnalité de génération de rapports d’incident est disponible dans les régions suivantes : Est des États-Unis (Virginie du Nord), Est des États-Unis (Ohio), Ouest des États-Unis (Oregon), Asie-Pacifique (Hong Kong), Asie-Pacifique (Mumbai), Asie-Pacifique (Singapour), Asie-Pacifique (Sydney), Asie-Pacifique (Tokyo), Europe (Francfort), Europe (Irlande), Europe (Espagne) et Europe (Stockholm).

Les fournisseurs d’observabilité à l’affût

La panne d’AWS a éveillé l’attention d’autres fournisseurs de solutions d’observabilité. Datadog a par exemple lancé un site web gratuit offrant aux entreprises de surveiller l’état des services de plusieurs fournisseurs de services cloud. Cependant, ce n’est pas le seul du genre : des sites similaires, en particulier des agrégateurs de pages d’état et des trackers basés sur les rapports des utilisateurs, tels que Updownradar.com, IsTheServiceDown.com et Downdetector, fournissent déjà des informations sur les pannes.

Presque tous les fournisseurs de services cloud, tels que Google, Microsoft et Alibaba, proposent également une page ou un service d’informations sur l’état des services : Azure Service Health fournit des alertes personnalisées, des rapports sur les causes profondes et des conseils en cas d’incident, Google Cloud des tableaux de bord Service Health et des alertes personnalisées pour les ressources concernées, et Alibaba Cloud un service de réponse aux incidents pour la gestion des urgences et la planification post-incident.

Après un premier essai à la fin 2024, le LLM Big Sleep de Google a découvert une autre faille dans le navigateur Chrome.

L’IA est clairement une aide pour les équipes de cybersécurité en détectant des failles. C’est ce que vient de faire Google avec son LLM Big Sleep spécialisé dans ce domaine. Fondée sur Gemini, ce dernier est capable d’identifier des failles sans intervention humaine. Il a déjà fait ses preuves en novembre dernier et vient de récidiver. Sur le blog Chrome Releases, Srinivas Sista, chercheur signale que le moteur JavaScript V8 est touché par une faille critique. Google l’a rapidement corrigée dans les versions 141.0.7390.122/123 pour Windows et macOS et 141.0.7390.122 pour Linux. Classée à haut risque, la CVE-2025-12036 n’a pour l’instant pas été exploitée.

Pour se protéger, le navigateur se met normalement à jour automatiquement, mais il est également possible de vérifier manuellement via Aide > À propos de Google Chrome. La mise à jour est aussi disponible pour Android (141.0.7390.122). Le canal Extended Stable pour Windows et macOS reste pour l’instant sur Chromium 140.0.7339.249.

Et les autres navigateurs ?

Les autres navigateurs basés sur Chromium, comme Edge, Brave et Vivaldi, devront rapidement suivre pour corriger la faille. Vivaldi a déjà adapté sa version bêta publique 7.7 (« Snapshot ») à Chromium 142. Comme aucune version plus récente n’est encore disponible dans le canal Extended Stable, la faille CVE-2025-12036 ne concerne probablement que Chromium 141 selon Google.

Opera, de son côté, avait temporairement réduit son retard avec la version 122 basée sur Chromium 138, sortie le 11 septembre, en y intégrant des correctifs de sécurité supplémentaires. Depuis, peu de progrès ont été faits vers Chromium 142, attendu la semaine prochaine. La version bêta 123 repose sur Chromium 139.