Une étude publiée dans la revue scientifique Nature Medicine montre que les chatbots dopés à la GenAI sont souvent plus précis et plus rapides que les médecins pour diagnostiquer les patients. Mais ils ont encore tout à prouver en termes de raisonnement médical.

Les chatbots ont rapidement dépassé les médecins humains dans le diagnostic, première étape cruciale des soins cliniques, selon une étude de Nature Medicine. Celle-ci suggère ainsi que les médecins utilisant des chatbots GenAI alimentés par de grands modèles de langage (LLM) sont plus performants que leurs collègues qui ne s’en servent pas dans plusieurs tâches de soins aux patients. Le rapport indique également que les médecins assistés de chatbots passent plus de temps sur…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Promue par un consortium dirigé par Jamespot, la suite bureautique et collaborative française Collabnext s’étoffe. Elle renforce son volet sécurité (authentification) et apporte des fonctions d’IA. Avec une stratégie tarifaire agressive, ce projet vise à séduire notamment les collectivités locales face à la concurrence de Microsoft 365.

Dans le cadre du plan de relance France 2030, le projet Collabonext fait partie des candidats retenus pour développer une suite bureautique et collaborative cloud (éditeur de texte, tableur, présentation, chat, mail, gestion de projet) à destination du secteur public et des utilisateurs sensibles à la sécurité des données. Elle est le fruit d’un travail commun entre plusieurs acteurs dont Jamespot, Wallix, Outscale, Clever Cloud,… Aujourd’hui, l’initiative s’enrichit, selon Alain Garnier, président de Jamespot, « la suite monte en puissance avec des efforts portant sur la sécurité ».

Sur ce point, Collabnext a pu s’appuyer sur son partenariat avec Wallix, spécialiste de la gestion des identités et de l’accès. « Les questions d’authentification et d’intégration à l’annuaire de l’entreprise sont des éléments clés pour séduire les DSI » avoue Alain Garnier. La dernière version de Collabnext hérite donc d’un système d’authentification unifié et renforcé pour se connecter à chaque outil.

Un tarif compétitif attendu et des fonctions d’IA

L’intelligence artificielle n’est pas oubliée avec l’introduction de plusieurs fonctions. La première, appelée la « baguette magique » est un module dédié à la production de contenu. Il aide à synthétiser, traduire ou résumer des articles tout en optimisant les processus internes. Elle propose également une messagerie avec un assistant équivalent à Chatgpt. Cet outil simplifie les échanges et automatise certaines tâches. Enfin « Mister Smith » est un chatbot spécialisé qui répond uniquement sur la base d’un contenu défini pour garantir l’exactitude. « En s’appuyant seulement sur des sources spécifiques, il garantit l’exactitude des informations et évite les dérives souvent associées aux IA génératives », souligne le dirigeant de Jamespot.

Par ailleurs, il a levé le voile sur l’offre tarifaire de la suite. Elle devrait se situer aux alentours des 10 € HT par poste et par mois. En termes de concurrence, elle rivalise avec Microsoft 365 Business Standard à 11,70 € HT par poste et par mois. « Nous nous sommes positionnés pour être compétitifs et les utilisateurs peuvent choisir les modules qu’ils souhaitent mettre en place », rapporte le responsable. Avec ce prix, il entend bien séduire les collectivités locales « c’est notre plan de bataille pour les années 2025-2026 », glisse-t-il. Actuellement, Collabnext est en test « auprès des collaborateurs d’un grand ministère » souligne Alain Garnier.

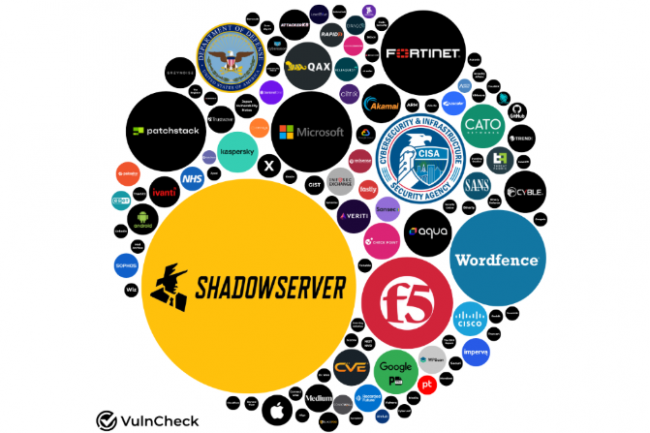

Selon une étude de Vulncheck, 23,6 % des failles découvertes l’an passé ont été exploitées avant d’être publiquement révélées. Surveillance, détection proactive des menaces et déploiement de stratégies zero trust constituent des atouts pour limiter les risques.

Les failles de type zero day n’ont pas faibli l’année dernière. Une étude de Vulncheck, spécialisé dans l’analyse des vulnérabilités, a identifié 768 CVE (common vulnerabilities and exposures) et publiquement signalées comme exploitées dans la nature pour la première fois en 2024. Un nombre en croissance de 20 % par rapport aux 639 CVE de 2023. Parmi elles, près d’un quart (23,6 %) ont été exploitées avant qu’un correctif ne soit disponible (zero day). Logiquement, plus on avance dans le temps, plus le nombre de failles exploitées augmente : 50 % au bout de 192 jours et 75 % après 1 004 jours. Au bout de 5 ans, près de 10 % des brèches découvertes ne sont toutefois pas exploitées. L’étude est basée sur des données provenant de 100 sources, dont des entreprises de sécurité, des agences gouvernementales et des organisations à but non lucratif telles que Shadow Server.

L’augmentation des divulgations de CVE, provenant de sources de divers secteurs, contribue à expliquer (du moins en partie) la hausse des vulnérabilités exploitées enregistrée entre les éditions annuelles du rapport. « L’augmentation signalée est en partie due à la combinaison d’une hausse des exploitations et d’un plus grand nombre de sources de données […] La visibilité des exploitations est plus grande, car davantage d’entreprises, de fournisseurs et d’équipes de recherche en sécurité signalent les exploitations et en divulguent publiquement les preuves », souligne le rapport. Matthias Held, responsable du programme technique chez Bugcrowd, a également remarqué cette tendance : « Les entreprises reconnaissent de plus en plus leurs responsabilités en matière de cybersécurité, ce qui conduit à une plus grande transparence en ce qui concerne les vulnérabilités. Le simple volume de CVE divulgués publiquement contribue sans aucun doute à cette tendance, en donnant une représentation potentiellement plus précise de l’impact réel sur les systèmes exploitables. » A noter que les divulgations de Wordfence sont prises en compte et sont assez bien représentées. Rien de surprenant à cela, car cette source recense les failles relatives à Wordpress, un environnement sur lequel repose environ 40 % des sites web. Et cela devrait avoir un effet inflationniste sur les chiffres annuels d’exploit à venir de Vulncheck, selon M. Held. « Le nombre [de vulnérabilités] augmentera en raison de la facilité d’exploitation des applications web fonctionnant sur des versions vulnérables [de WordPress] », indique M. Held.

Développer une sécurité proactive

En outre, de plus en plus d’entreprises sont désormais des CNA (CVE number authorities). Le nombre d’entreprises émettant des CVE étant plus important, leur taux de publication est naturellement voué à augmenter au fil du temps. « Je pense que ces données nous rappellent brutalement que nous devons donner la priorité à des stratégies solides de gestion des vulnérabilités dans toutes les entreprises, y compris des initiatives complètes de partage de renseignements sur les menaces et des efforts d’atténuation des attaques en temps réel », conclu M. Held.

Boris Cipot, ingénieur principal en sécurité chez Black Duck, a déclaré quant à lui que plusieurs facteurs contribuent à augmenter la découverte de vulnérabilités exploitées, notamment l’amélioration de la surveillance. « Les logiciels que nous utilisons peuvent tout simplement contenir plus de failles, ou celles-ci sont signalées et découvertes plus efficacement », fait savoir M. Cipot. « Certaines ne sont pas corrigées pendant de longues périodes, ce qui donne aux attaquants plus de temps pour les exploiter. L’impact de ces exploits, quelle qu’en soit la cause, souligne la nécessité d’adopter des mesures de sécurité proactives. « Les sociétés doivent investir dans des outils d’observabilité qui surveillent leurs environnements et détectent les activités suspectes », a déclaré M. Cipot. « L’adoption d’une approche zero trust peut renforcer la sécurité en limitant l’accès et en réduisant les risques. De son côté, Kevin Robertson, directeur technique d’Acumen Cyber, a expliqué que l’étude mettait en évidence le raccourcissement du délai nécessaire aux organisations pour appliquer les correctifs : « Bien que les résultats indiquent une augmentation des CVE activement exploités, cette tendance est probablement due à la dépendance croissante à l’égard des logiciels tiers », selon lui. Et d’ajouter : « Les entreprises modernes dépendent fortement d’applications et de services tiers, ce qui élargit la surface d’attaque potentielle […] Les entreprises intégrant de plus en plus de logiciels tiers dans leur environnement, la gestion proactive des vulnérabilités doit être intégrée dans leurs stratégies de sécurité. »

Des identifiants compromis à l’origine de la plupart des brèches

D’autres fournisseurs ont été interrogés par CSO pour donner leur avis, comme Rapid7 qui a déclaré avoir vu l’exploitation des vulnérabilités diminuer d’année en année en tant que vecteur d’accès initial en 2024. Et ce dans un contexte de montée en puissance de l’ingénierie sociale et d’abus croissant des fuites d’informations d’identification pour pirater des systèmes distants dont les contrôles de sécurité sont faibles ou absents. « Notamment, un certain nombre d’incidents observés par les équipes de Rapid7 en 2024, où l’on pensait initialement que l’exploitation des vulnérabilités était en cours, se sont avérés provenir de l’utilisation par les adversaires d’informations d’identification compromises, plutôt que de l’exploitation de CVE », a déclaré Caitlin Condon, directrice de la surveillance des menaces chez Rapid7.

Selon l’équipe de l’éditeur chargée des services managés en détection et réponse à incidents (MDR), les failles qui ont donné lieu à des violations étaient dues à des bogues plus anciens plutôt qu’à des zero day. « Une petite majorité des vulnérabilités que les équipes de Rapid7 MDR et de réponse aux incidents ont vu exploitées dans des environnements de production réels l’année dernière étaient de nouvelles CVE qui avaient des exploits connus disponibles », a déclaré Caitlin Condon à CSO. « Le reste de l’exploitation confirmée des CVE que nos équipes ont observé contre des systèmes de production étaient des failles plus anciennes qui avaient déjà été utilisées dans des campagnes de menaces très médiatisées. » La plupart de celles dont Rapid7 MDR a confirmé l’exploitation dans la nature en 2024 ciblaient des applications de transfert de fichiers et des périphériques réseau et ce, qu’elles aient été exploitées précédemment ou non, indique Caitlin Condon.

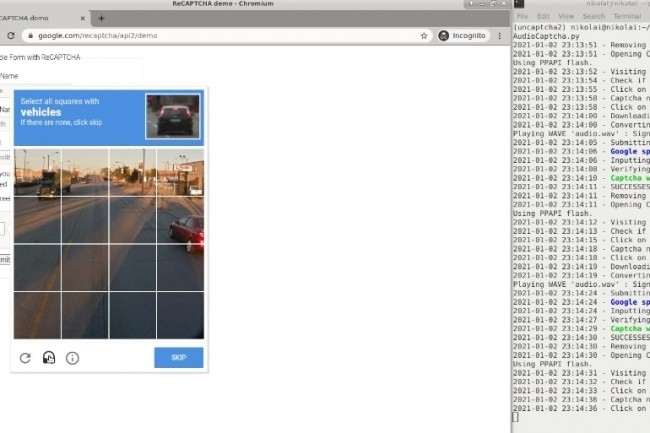

Présentés comme des mesures de sécurité anti-bots, certains captchas ont pour fonction de récupérer des données personnelles et de les commercialiser.

Tout le monde connaît les tests captchas et a déjà dû en résoudre sur Internet, que ce soit en choisissant des images de bus ou de vélos, en entrant des combinaisons complexes de chiffres et de lettres, ou simplement en cliquant pour prouver qu’on n’est pas un robot. Si ces contrôles sont très utile, les bots ont trouvé des parades et la situation n’a fait qu’empirer avec l’IA.

Alors, pourquoi y a-t-il encore autant de captchas sur le web ? Apparemment, ils servent désormais un objectif différent. Au lieu d’identifier et de bloquer les robots, ils sont utilisés pour collecter des données sur les utilisateurs, selon une chaîne YouTube nommée Chuppl (repérée par Techspot).

Le recaptcha de Google sous le feu des critiques

Dans la vidéo citée précédemment, le recaptcha de Google est particulièrement problématique. Les versions 2 et 3 ne seraient pas du tout conçus pour repousser les robots. Au contraire, leur principal objectif est de collecter des données sur tous ceux qui tentent de les résoudre. Non seulement il récupère des informations sur le type de navigateur et l’adresse IP, mais il stocke également des informations relatives à l’historique du navigateur, des cookies, etc. Toutes ces informations glanées sont vendues à d’autres entreprises. En cochant une case captcha inoffensive, vous transmettez des données sensibles sans avoir la possibilité d’en refuser la collecte. Les experts estiment la valeur des données ainsi collectées à environ 898 M€, ce qui montre à quel point le commerce des données captcha peut être lucratif.

Les défenseurs de la protection des données personnelles demandent l’abolition de ces derniers. Non seulement ils ne remplissent plus leur objectif déclaré, mais ils nuisent également à l’expérience des utilisateurs sur les sites web et constituent une porte d’entrée pour les pirates informatiques.

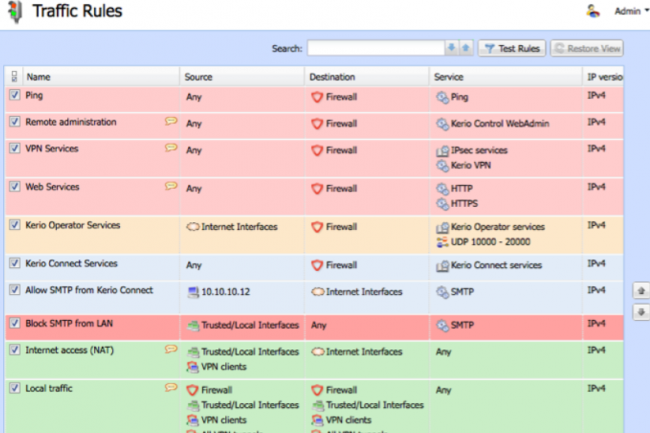

Si le nombre d’instances non corrigées de l’UTM de GFI Software a été réduit de moitié en l’espace d’un mois, un grand nombre d’entre elles restent vulnérables. La faille est pourtant exploitée dans la nature dans des attaques RCE critiques.

Plus de 12 000 instances de petites et moyennes entreprises du monde entier qui utilisent le logiciel de pare-feu de gestion unifiée des menaces Keriocontrol de GFI Software (à ne pas confondre avec Inetum, ex GFI) sont toujours vulnérables. Plusieurs semaines après la publication de correctifs pour un bogue RCE critique, le nombre d’instances non corrigées de cet UTM (unified threat management) est encore élevé. La vulnérabilité, référencée CVE-2024-52875, empêche la vérification correcte des entrées lors du traitement des requêtes HTTP, ce qui donne aux attaquants la capacité de fractionner les réponses HTTP et d’effectuer des attaques XSS (injection de script) réfléchies pour exécuter du code et prendre le contrôle de l’ensemble du système. Dans un rapport publié en début de semaine, la Shadowserver Foundation déclare avoir trouvé 12 229 instances non corrigées au 9 février 2025. « Nous observons également une activité de scan liée à la faille CVE-2024-52875 dans nos capteurs honeypot », a rapporté l’organisme de cybersécurité à but non lucratif dans un communiqué. La faille a déjà suscité l’intérêt des attaquants, puisque plusieurs tentatives de N-day ont été découvertes début janvier par Greynoise pour l’exploiter afin de voler les identifiants Cross-Site Request Forgery (CSRF) des administrateurs.

Un correctif pas appliqué assez rapidement

Depuis que la brèche a été rendue public le 16 décembre 2024 et qu’un correctif a été mis à disposition trois jours plus tard, les entreprises de cybersécurité et les chasseurs de bugs ont suivi et signalé l’état d’avancement des correctifs en raison du risque de compromission de systèmes critiques qu’il présente. Selon un avis de Censys publié le 7 janvier, 23 862 instances de Keriocontrol n’étaient pas mises à jour, 17 % d’entre elles étant uniquement localisées en Iran au moment de la publication du rapport. Le site Karma(In)Security d’Egidio Romano, un passionné de cybersécurité, a rapporté en janvier qu’il avait informé GFI Software de la faille ainsi que d’un exploit de preuve de concept (POC), le même qui, selon Greynoise, a été utilisé par les attaquants pour les exploits du monde réel. Le dernier rapport de Shadowserver indique également que les systèmes iraniens sont les plus vulnérables (2 658 cas), suivis par ceux de l’Ouzbékistan (1 584). L’exposition des États-Unis et de la Russie est assez similaire, avec respectivement 556 et 534 cas d’exposition. L’application des correctifs s’est considérablement améliorée, près de la moitié des systèmes précédemment exposés étant désormais sécurisés, selon les rapports d’exposition. Cependant, compte tenu de la gravité de la faille, il est essentiel de réagir plus rapidement.

Une faille ouvrant la voie au RCE en un clic

La faille persiste depuis près de sept ans, affectant les versions 9.2.5 (publiée en 2018) à 9.4.5. Selon le POC d’Egidio Romano, l’exploit consisterait à injecter des charges utiles codées en Base64 pour manipuler les réponses HTTP et introduire des en-têtes arbitraires ou du contenu malveillant. La méthode peut permettre une attaque par fractionnement de la réponse HTTP qui, à son tour, peut conduire à une attaque XSS dite reflétée, la plus courante, pour l’exécution de code à distance. La faille a été corrigée dans les versions 9.4.5 Patch1 (publiée le 19 décembre) et 9.4.5. Patch2 (publiée le 31 janvier) avec des améliorations de sécurité supplémentaires. GFI Software conseille aux administrateurs d’appliquer rapidement ces correctifs pour se protéger contre ces attaques. Une grande quantité d’entreprises très diverses, parmi lesquelles McDonald’s et Luxury Motor Yacht Lotus, ont choisi GFI Keriocontrol pour sécuriser leur réseau. Des centaines de milliers d’instances exécutant la solution sont activement déployées partout dans le monde.

Les attaques tous azimuts des États-nations imposent de sécuriser ses terminaux iOS dès que possible.

Les plates-formes d’Apple sont peut-être plus sécurisées que d’autres, mais elles ne sont pas pour autant invulnérables aux attaques. C’est la raison pour laquelle tous les utilisateurs devraient installer le dernier patch de sécurité d’Apple qui corrige une faille qui pourrait déjà avoir été activement exploitée. Il est important de noter que l’attaque nécessite probablement un accès physique direct à l’appareil cible. Mais il semble que les iPhone, les Mac et les iPad sont tous…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

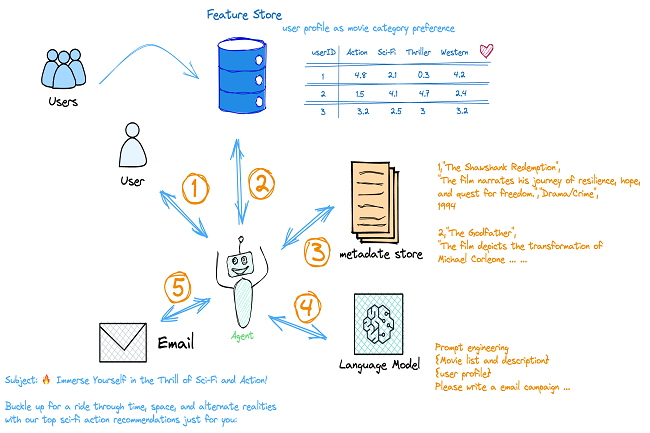

Les agents IA transforment déjà l’avenir du travail et de la bureautique. Voici ce que les développeurs et les décideurs IT doivent savoir sur l’IA agentique.

Imaginez développer une API pour l’ère de l’IA générative. Cette API prendrait en charge les entrées en langage naturel, exploiterait l’intelligence des grands modèles de langage, automatiserait les décisions en s’intégrant aux différents systèmes IT de l’entreprise (SaaS et autres), et permettrait l’orchestration des processus métiers en se connectant à d’autres API activées par GenAI. C’est une façon de comprendre ce que sont les agents IA et comment ils fonctionnent : ils intègrent…

Il vous reste 97% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Les agents IA transforment déjà l’avenir du travail et de la bureautique. Voici ce que les développeurs et les décideurs IT doivent savoir sur l’IA agentique.

Imaginez développer une API pour l’ère de l’IA générative. Cette API prendrait en charge les entrées en langage naturel, exploiterait l’intelligence des grands modèles de langage, automatiserait les décisions en s’intégrant aux différents systèmes IT de l’entreprise (SaaS et autres), et permettrait l’orchestration des processus métiers en se connectant à d’autres API activées par GenAI. C’est une façon de comprendre ce que sont les agents IA et comment ils fonctionnent : ils intègrent…

Il vous reste 97% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

La vie privée de millions d’utilisateurs à l’échelle mondiale est mise en péril, car le gouvernement britannique demande à Apple de mettre en place une porte dérobée pour accéder aux sauvegardes chiffrées d’ iCloud.

Dans sa sagesse limitée, le gouvernement britannique, profondément impopulaire, a décidé de briser la confidentialité pour le monde entier, en imposant à Apple un ordre top secret qui exige un accès illimité aux données personnelles chiffrées de ses clients. Selon le Washington Post, la firme de Cupertino est invité à créer une « porte dérobée » pour permettre cette surveillance. Il s’agit d’une exigence draconienne, dangereuse et irresponsable, qui menace la vie…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

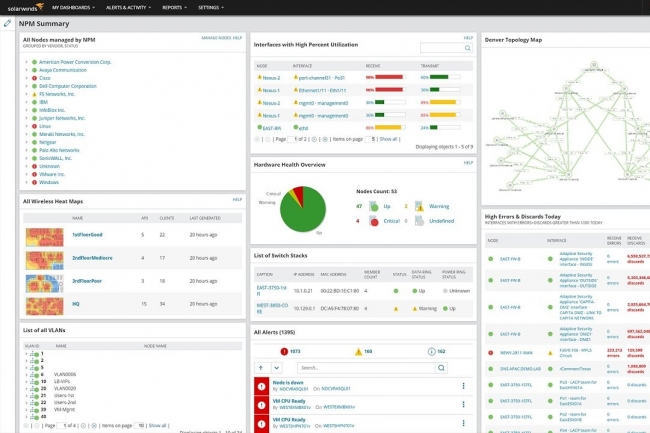

L’acquisition de SolarWinds par le fonds d’investissement Turn/River Capital pour un montant de 4,4 milliards de dollars donne aux RSSI ce qu’ils veulent le moins : l’incertitude. Les analystes prévoient des réductions de dépenses importantes chez l’éditeur pour préparer une revente rapide.

Lorsque SolarWinds a annoncé vendredi dernier, le 7 février 2025, un accord de 4,4 milliards de dollars pour être acquis par le fonds d’investissement Turn/River Capital, les RSSI ont manifesté leur inquiétude face à ce qu’ils apprécient le moins : l’incertitude. “Chaque fois qu’une entreprise de sécurité est acquise par un fonds d’investissement, il ne faut jamais se féliciter”, a déclaré Frank Dickson, vice-président du groupe de recherche sur la sécurité et la confiance…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?