Cisco a bien perçu la crainte des entreprises et des RSSI sur la sécurité de l’IA. Le fournisseur a présenté la solution AI Defense pour surveiller les modèles utilisés et les sécuriser en cas d’attaques.

Plus qu’une tendance, l’IA et la GenAI se diffusent rapidement en entreprise. Cette vitesse inquiète les RSSI qui ont du mal à appliquer des règles de sécurité et à contrôler cette technologie. Pour répondre à cette demande, Cisco vient de présenter la solution AI Defense. Selon Tom Gillis, vice-président senior et directeur général de Cisco Security, l’intégration des fonctions d’IA progresse à un rythme que les équipes de sécurité ne parviennent pas à suivre, créant de nombreuses vulnérabilités que les attaquants peuvent exploiter. Il pointe du doigt le fait que l’adoption des outils IA offre « un vaste éventail d’options pour les équipes de développement, tandis que celles de sécurité chargées d’établir des limites autour du travail des développeurs, peinent à suivre et perdent souvent le fil ».

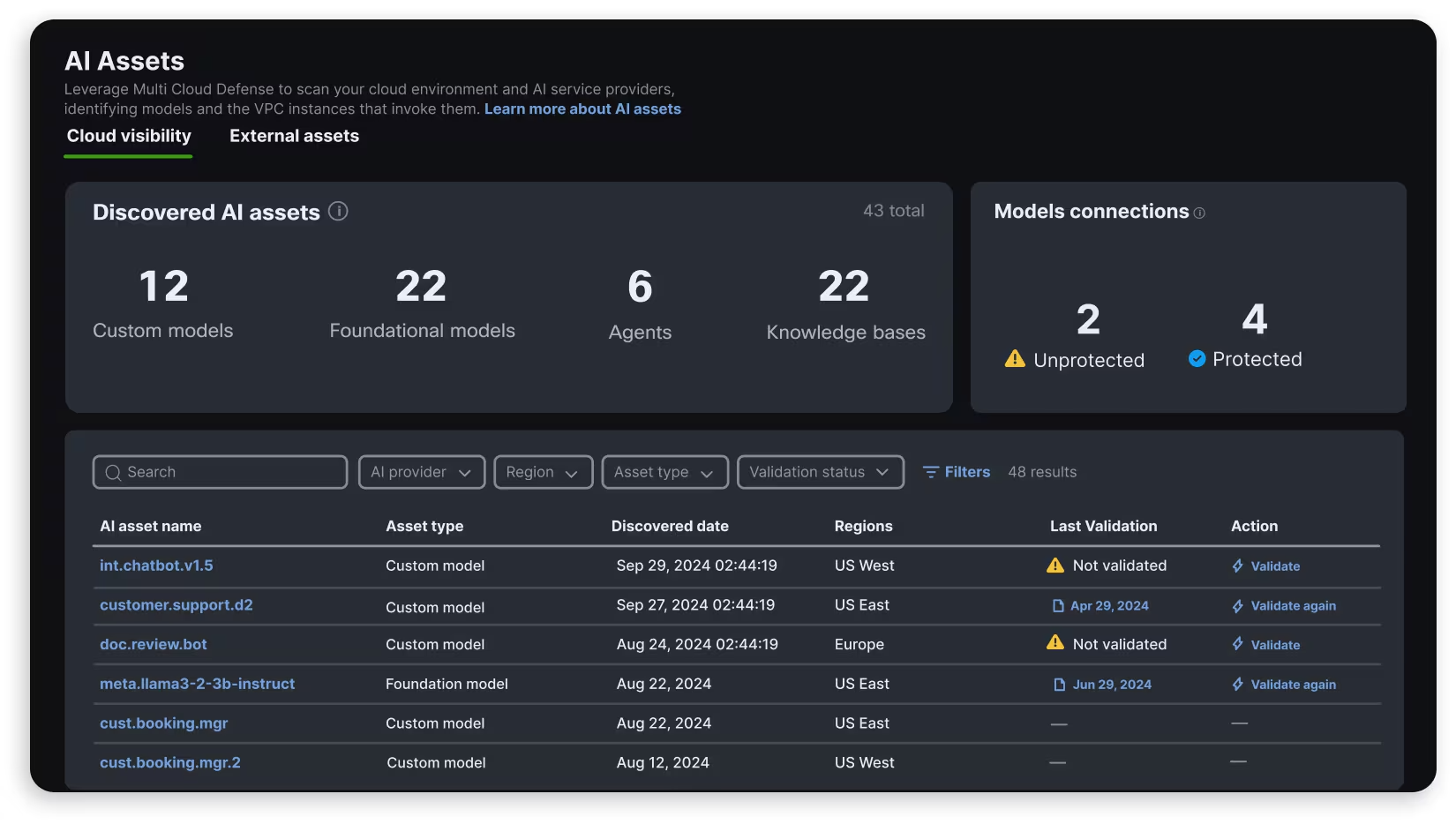

AI Defense se propose donc dans un premier temps de mener un inventaire avec le module Discovery de toutes les charges de travail de l’IA, des applications, des modèles, des données et de l’accès des utilisateurs à travers les environnements cloud. La solution s’intègre aux outils de monitoring réseau (pare-feux, les proxies web et des gateways sécurisés) pour analyser le trafic réseau et identifier tous les flux de travail d’IA existants.

AI Defense propose une fonction d’inventaire des assets en matière d’IA. (Crédit Photo : Cisco)

Une évaluation des modèles par l’IA de Cisco

AI Defense tente également de répondre à un deuxième problème : la nécessité de modifier les pratiques de sécurité à mesure que les systèmes infusés par l’IA se généralisent. « La spécificité de l’IA, c’est que son architecture est tout simplement différente », observe Tom Gillis. « Une application traditionnelle comporte trois couches : la couche de présentation (couche web), la logique d’application et la couche de persistance des données. Les données se trouvent dans la couche de persistance, qui, par définition, est persistante, tandis que la couche intermédiaire ne conserve aucune donnée », a-t-il expliqué.

L’IA ajoute un modèle au milieu, dans lequel sont absorbées les données. « Le modèle conserve et transforme les données, ce qui crée une couche tout à fait nouvelle dans la pile qui nécessite une attention et une protection particulières. » Pour relever ce défi, AI Defense offrira une capacité de détection alimentée par l’IA de Cisco. Elle effectuera une « validation de modèle » par le biais de tests exhaustifs de la logique du modèle afin d’identifier tout signe de compromission ou d’empoisonnement. « L’idée est de s’assurer que les données utilisées pour la formation sont exactes et valides, sans ajouts malveillants aux ensembles de données », a fait valoir M. Gillis. « De plus, il vérifiera que les garde-fous mis en œuvre dans le modèle fonctionnent correctement et que le modèle se comporte comme prévu. »

Protection au moment de l’exécution

Si AI Defense définit des garde-fous pour les modèles d’IA, il donne la capacité aux équipes de sécurité de mettre en œuvre ces protections de manière indépendante, sans interférer avec le contrôle des modèles par les développeurs. « La solution est capable de calibrer et de définir dynamiquement des garde-fous pour les modèles avant et pendant la production », a poursuivi le dirigeant de Cisco Security. Il ajoute, « en production, un système de surveillance observe le comportement normal de l’application et détecte les anomalies, en particulier les attaques par injection de prompt, en signalant les actions qui s’éloignent des schémas prévus. » Tom Gillis précise que cette protection en cours d’exécution est indépendante et transparente par rapport au modèle d’IA et vit entièrement dans le « réseau ».

Tom Gillis fait encore remarquer que la plupart des outils concurrents de sécurité de l’IA se concentrent principalement sur la surveillance de l’échange de données et la prévention des pertes de données (DLP), leur phase de découverte se limitant généralement à l’identification directe des éléments d’IA existants. « Avec AI Defense, la différence essentielle réside dans la compréhension de l’application », a-t-il déclaré. « Contrairement à d’autres outils de sécurité de l’IA, AI Defense procède à la validation du modèle et il a la capacité d’appliquer des protections, telles que la prévention des attaques par injection de prompt au moment de l’exécution. Nos modèles propriétaires suivent de manière unique le comportement de l’application et surveillent toute dérive. » Outre l’injection de prompt, la solution vise à protéger contre les attaques par empoisonnement de données et de modèles. Elle sera généralement disponible d’ici la fin du mois de février via le Cisco Security Cloud.

Malgré les risques dont ils ont connaissance, les dirigeants poussent les RSSI à mener toutes sortes de déploiements et d’expérimentations d’IA générative. A charge pour les responsables de la cybersécurité de gérer les menaces et d’être débordés.

Pour de nombreux RSSI, l’idée que se font les dirigeants sur les promesses de l’IA générative a tout du chant de sirène. Selon une récente enquête de NTT Data, 89 % des cadres supérieurs sont très préoccupés par les risques de sécurité associés aux déploiements de l’IA générative. Mais, selon le rapport, ces mêmes cadres estiment que « la promesse et le retour sur investissement de la GenAI l’emportent sur les risques », si bien que, en…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Cette révision du malware découvert en juillet 2024 peut tromper l’analyseur de sécurité d’Apple, mais selon un chercheur en sécurité, le danger est limité à des sources de téléchargement de logiciels piratés.

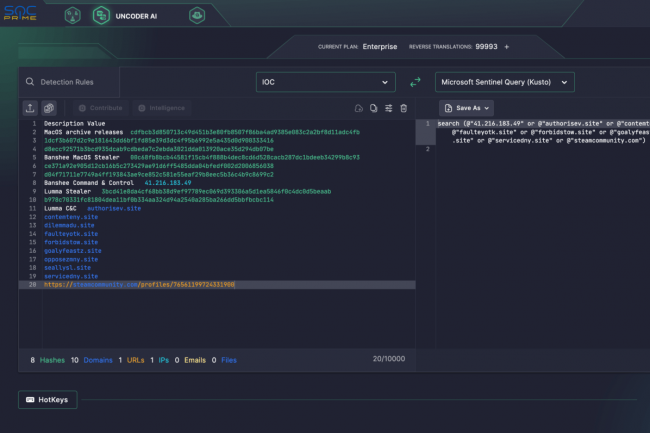

Comme le détaille un rapport de l’entreprise de sécurité Check Point Research, le malware Banshee Stealer pour Mac est utilisé par les attaquants pour accéder aux données du navigateur Web, notamment à des informations de connexion et à l’historique du navigateur, ainsi qu’aux portefeuilles de crypto-actifs. L’entreprise ajoute que Banshee Stealer est une nouvelle version du malware découvert en juillet 2024 et qu’il a été mis à jour avec un chiffrement « tiré de XProtect d’Apple ». XProtect est utilisé par MacOS comme couche de défense contre les logiciels malveillants, mais le nouveau cryptage de Banshee Stealer lui permet de tromper cette protection. Check Point Software indique que les navigateurs Google Chrome, Brave, Microsoft Edge, Opera, Vivaldi et Yandex sont vulnérables au malware et fait remarquer que ces navigateurs sont tous basés sur le moteur web Chromium qui assure le rendu des sites web. Safari, basé sur le moteur WebKit d’Apple, ne figure pas sur la liste.

Bansee Stealer est principalement distribué via des dépôts GitHub de logiciels piratés. Le malware se fait passer pour un autre programme que les utilisateurs essaient de télécharger. Il existe également un équivalent Windows appelé Lumina Stealer. Une fois installé sur le système, Bansee Stealer utilise différentes méthodes pour voler les données de connexion, notamment des extensions de navigateur frauduleuses et des fenêtres contextuelles qui ressemblent à des boîtes de dialogue MacOS légitimes demandant aux utilisateurs de saisir leurs mots de passe système. Mais, si les médias grand public ont largement alerté sur le danger du stealer, le chercheur en sécurité Patrick Wardle estime sur X que la menace est « 1000% hors de proportion ». Non seulement le logiciel malveillant ne se trouve que sur des sites qui vendent essentiellement des logiciels illégitimes, mais l’utilisateur doit aussi contourner activement les précautions du Gatekeeper de MacOS pour procéder à une installation.

Téléchargement : préférer les sources fiables

Le moyen le plus simple de se protéger des logiciels malveillants est d’éviter de télécharger des logiciels à partir de dépôts comme GitHub et d’autres sites de téléchargement. Les logiciels du Mac App Store ont été vérifiés par Apple et constituent le moyen le plus sûr d’obtenir des applications. Les utilisateurs qui préfèrent ne pas passer par le Mac App Store peuvent acheter les logiciels directement auprès du développeur et sur son site web. Quant à ceux qui insistent pour utiliser des logiciels piratés, ils courent toujours le risque d’être exposés à des logiciels malveillants. Apple diffuse des correctifs de sécurité par le biais de mises à jour du système d’exploitation, il est donc important de les installer dès que possible. Et comme toujours, il est préférable de télécharger un logiciel à partir de sources fiables, comme l’App Store (qui effectue des contrôles de sécurité de ses logiciels) ou directement auprès du développeur.

Suite à un avis de la Cisa et un rapport de chercheurs en sécurité d’Artic Wolf, qui ont observé des exploits dans la nature au début du mois de décembre dans le cadre d’une campagne de grande envergure, Fortinet confirme des failles critiques dans ses firewalls.

Les pare-feux FortiGate de Fortinet font actuellement l’objet d’attaques actives de la part de cyberpirates. Le fournisseur a confirmé l’existence d’une vulnérabilité critique de contournement d’authentification dans des versions spécifiques de ses pare-feux reposant sur FortiOS et FortiProxy. La Cisa, l’agence américaine de cyberdefense, a même émis un bulletin d’alerte avec des recommandations, de même que le Cert français. Selon la société de cybersécurité Arctic Wolf, cette faille a…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

L’équipementier automobile allemand Marquardt a placé un outil de surveillance de la cybersécurité, développé par une filiale de Continental, au coeur de son écosystème de développement logiciel.

En tant que fournisseur de rang 1 de l’industrie automobile, employant environ 10 000 personnes dans le monde (dont un site à Lieusaint, en Seine-et-Marne) , Marquardt doit garantir la sécurité et la conformité des logiciels utilisés dans les véhicules et leurs unités de commande électronique (UCE), des calculateurs embarqués. Ceci est d’autant plus important que les véhicules disposent de plus en plus de systèmes d’assistance et de fonctions logicielles.Des normes telles que ISO/SAE 21434 et UNECE R155 exigent donc des OEM qu’ils identifient et éliminent les failles de sécurité dans les logiciels des véhicules. « Pour répondre aux exigences de conformité en matière de cybersécurité des OEM en Allemagne et dans le monde, nous mettons tout en oeuvre pour être à la pointe de la cybersécurité dans l’industrie automobile », explique Oliver Huppenbauer, Global Cybersecurity Manager chez Marquardt.Un logiciel d’un spécialiste de l’automobilePour y parvenir, le fournisseur de systèmes mécatroniques utilise la suite logicielle SW Supply Chain Security de PlaxidityX, un spécialiste de la cybersécurité dans le secteur automobile. L’entreprise israélienne fait partie du groupe Continental AG depuis son rachat en 2017 (pour 430 M$). Selon un communiqué, ce sont la connaissance approfondie des architectures et des protocoles des véhicules ainsi que le grand nombre de déploiements de cette solution chez les principaux équipementiers et fournisseurs de rang 1 qui ont permis à PlaxidityX de se démarquer des autres fournisseurs.

Oliver Huppenbauer, le responsable de la cybersécurité chez Marquardt. (Photo : D.R.)

« Nous considérons la cybersécurité comme un élément de différenciation clé de notre offre sur le marché et nous sommes convaincus que notre partenariat avec PlaxidityX renforcera notre engagement dans ce domaine », souligne Oliver Huppenbauer.Les principes du DevSecOpsL’entreprise de Rietheim-Weilheim (au nord-ouest du lac de Constance) utilise PlaxidityX comme composant central de son système de développement logiciel, reposant sur les principes du DevSecOps. Cette approche permet d’intégrer la cybersécurité dans chaque phase de développement et dans les outils et méthodes correspondants.Le logiciel de PlaxidityX surveille les composants des véhicules, détecte les vulnérabilités et les classe automatiquement par ordre de priorité en fonction de leur degré de gravité. Les spécialistes de Marquardt peuvent ainsi éliminer de manière proactive les risques de sécurité potentiels touchant leurs UCE.Transparence sur les composants logicielsL’extraction automatique du SBOM (Software Bill of Materials) est également importante pour les calculateurs embarqués basés sur la norme Autosar. Cela donne à Marquardt une vue d’ensemble des composants logiciels présents dans les unités de commande électronique, y compris les composants des fournisseurs situés en aval. Les spécialistes de Marquardt peuvent ainsi contrôler l’ensemble de la supply chain logicielle afin de s’assurer que du code présentant des failles de sécurité ne soit pas introduit dans des applications et systèmes critiques.

Malgré une série d’actions récentes illustrant la manière dont la SEC veille à la divulgation et au respect des règles sur le signalement d’incidents, les entreprises ne savent toujours ce qu’elles doivent déclarer, ni comment.

Plus d’un an après l’entrée en vigueur des règles révisées de la Securities and Exchange Commission (SEC) en matière de signalement des failles de cybersécurité, les entreprises continuent d’être décontenancées quant au moment et à la manière de les signaler, affirment les experts. Alors que l’agence américaine continue de faire pression sur les entreprises enfreignant ces règles strictes, qui imposent un délai de déclaration très court pour divulguer des incidents de…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

La stratégie des groupes de ransomware évolue. Après avoir volé des clés de connexion, un pirate a eu accès à des buckets S3 (stockage objet) d’AWS. Il s’est servi du chiffrement de l’espace de stockage pour bloquer les données et demander une rançon.

La vigilance est de mise pour les RSSI face à une nouvelle méthode d’attaques par ransomware. Ils doivent redoubler la surveillance sur les clés d’accès aux ressources AWS et en particulier les espaces de stockage objet S3. Le problème a été observé par l’éditeur en sécurité Halcyon avec une attaque menée par un pirate nommé Codefinger. Il a réussi à obtenir les clés d’accès aux comptes AWS et a ensuite utilisé le propre chiffrement du…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

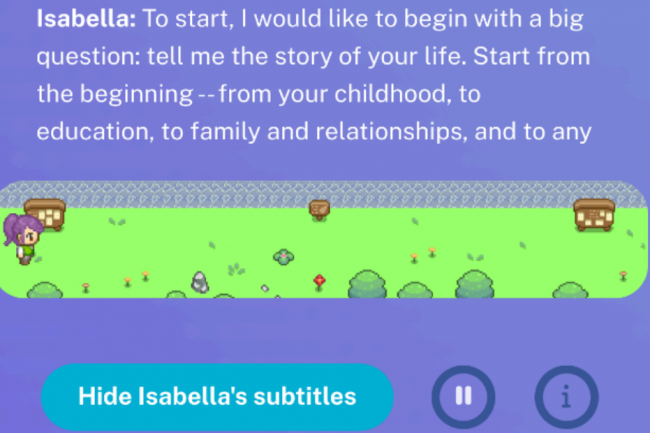

Des chercheurs de Google DeepMind et de l’université de Stanford ont créé des clones IA très efficaces de plus de 1 000 personnes sur la base de simples entretiens.

Selon des chercheurs de Google et de l’université de Stanford, une conversation de deux heures avec un modèle d’IA suffit à créer une image assez précise de la personnalité d’une personne réelle. Dans le cadre d’une étude récente, les chercheurs ont pu générer des « agents de simulation » – essentiellement des clones IA – de 1 052 personnes sur la base d’entretiens de deux heures avec chaque participant. Ces entretiens, basés sur un protocole d’entretien développé par l’American Voices Project, qui explore une série de sujets d’intérêt pour les chercheurs en sciences sociales, y compris les récits de vie et les points de vue sur les questions sociétales actuelles, ont été utilisés pour former un modèle d’IA génératif conçu pour imiter le comportement humain.

Pour évaluer la précision des répliques de l’IA, chaque participant a effectué deux séries de tests de personnalité, d’enquêtes sociales et de jeux de logique. Lorsque les répliques d’IA ont effectué les mêmes tests, leurs résultats correspondaient aux réponses de leurs homologues humains avec une précision de 85 %. Dans les questionnaires de personnalité, les réponses des clones d’IA différaient peu de celles de leurs homologues humains. Les clones sont particulièrement performants lorsqu’il s’agit de reproduire les réponses aux questionnaires de personnalité et de déterminer les attitudes sociales. En revanche, ils étaient moins précis lorsqu’il s’agissait de prédire le comportement dans des jeux interactifs impliquant des décisions économiques.

Des craintes de détournement d’usage

Les scientifiques expliquent que le développement des agents de simulation a été motivé par la possibilité de les utiliser pour mener des études qui seraient coûteuses, peu pratiques ou contraires à l’éthique avec des sujets humains réels. Par exemple, les modèles d’IA pourraient aider à évaluer l’efficacité des mesures de santé publique ou à mieux comprendre les réactions au lancement d’un produit. Selon les chercheurs, il serait même envisageable de modéliser les réactions à des événements sociaux importants. « La simulation générale des attitudes et des comportements humains pourrait offrir aux chercheurs de tester un large éventail d’interventions et de théories », écrivent les chercheurs.

Toutefois, les scientifiques reconnaissent également que la technologie pourrait être utilisée à mauvais escient. Par exemple, les agents de simulation pourraient servir pour tromper d’autres personnes en ligne avec des attaques deepfake. Les experts en sécurité constatent déjà que ce moyen progresse rapidement et pensent que ce n’est qu’une question de temps avant que les cybercriminels ne trouvent un business model qu’ils pourront utiliser contre les entreprises. De nombreux dirigeants ont déjà déclaré que leur entreprise avait été la cible d’escroqueries par deepfake ces derniers temps, notamment en ce qui concerne les données financières. La société de sécurité Exabeam a récemment évoqué un incident au cours duquel un deepfake a été utilisé dans le cadre d’un entretien d’embauche, en liaison avec l’escroquerie nord-coréenne de faux informaticiens qui prend de l’ampleur.

Vers la création d’une banque d’agents IA ?

Les chercheurs de Google et de Stanford proposent la création d’une « banque d’agents » regroupant le millier d’agents de simulation générés. Cette banque, hébergée à l’université de Stanford, « fournirait un accès API contrôlé, réservé à la recherche, aux comportements des agents », selon les chercheurs. Bien que la recherche ne fasse pas expressément progresser les capacités de création de deepfakes, elle montre ce qui devient rapidement possible en termes de création de personnalités humaines simulées dans la recherche avancée d’aujourd’hui.

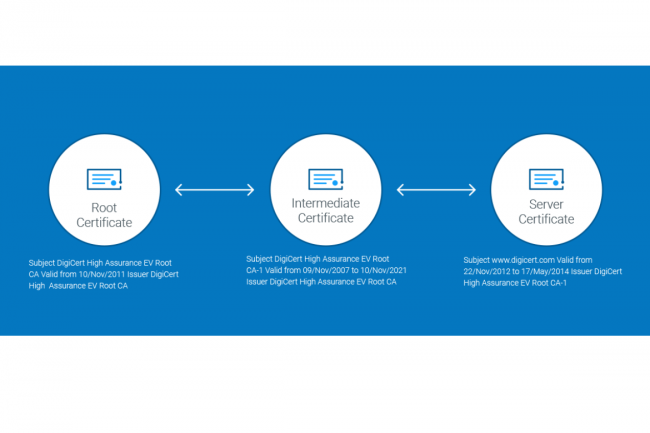

Imaginez devoir renouveler les certificats de sécurité de votre site web toutes les six semaines. Ce scénario, autrefois impensable, pourrait bientôt devenir une réalité pour les entreprises du monde entier. Derrière cette évolution se cachent des géants du web tels qu’Apple et Google, déterminés à réduire la durée de validité des certificats SSL/TLS. Mais cette volonté de sécuriser davantage la navigation en ligne est loin de faire l’unanimité.

Les certificats SSL/TLS permettent de chiffrer les échanges entre un navigateur et un site web, assurant ainsi une navigation sécurisée. Ils sont délivrés par des autorités de certification (AC) reconnues, qui vérifient l’identité des détenteurs de domaines. Initialement valides pour une période allant jusqu’à dix ans, ces certificats ne sont désormais valides que 398 jours. En 2023, Google a proposé de réduire cette durée à 90 jours, et en 2024, Apple a…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le fournisseur a exhorté les administrateurs à mettre à jour immédiatement leurs pare-feux pour éviter les risques d’exploitation d’une vulnérabilité critique.

SonicWall avertit ses clients d’une vulnérabilité critique dans son SonicOS SSLVPN, présentant un risque élevé d’exploitation. Cette faille pourrait permettre à des attaquants distants de contourner le mécanisme d’authentification. Cette vulnérabilité repose sur une mauvaise gestion de l’authentification dans le système SSL VPN, selon des courriels envoyés aux clients et publiés sur le subreddit officiel de SonicWall. « Nous avons identifié une vulnérabilité critique affectant les…

Il vous reste 89% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?