Avec l’intégration des systèmes OT à la sécurité de l’IT, le nombre d’équipements nécessitant une connectivité réseau augmente et une segmentation plus importante devient nécessaire pour isoler ces terminaux. Les architectures zero trust peuvent contribuer à atténuer la complexité de cette gestion.

La sécurité répondant aux principes du zero trust est essentielle pour les entreprises qui font converger les technologies opérationnelles (OT) avec l’infrastructure IT. Une étude d’Enterprise Management Associates (EMA) montre comment cette convergence impacte la stratégie et la mise en œuvre de la sécurité orientée zero trust. Historiquement, les entreprises ont protéger les systèmes OT, lesquels comprennent les contrôles de sécurité physique, les systèmes de chauffage, ventilation…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Plusieurs opérateurs américains ont confirmé que leurs réseaux ont été touchés par des cyber-espions affiliés à la Chine. Cette campagne rappelle à quel point il est important de bien sécuriser les communications sur son réseau.

De la rumeur à la réalité, il n’y a qu’un pas. AT&T et Verizon ont été victime d’une campagne de cyber-espionnage sur leurs réseaux. Les deux sociétés ont expliqué dans un communiqué qu’en collaboration avec les autorités judiciaires, ils avaient réussi à sécuriser leurs réseaux. Pour mémoire, le FBI a récemment publié des informations selon lesquelles les messages textuels échangés entre les systèmes Apple et Android…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

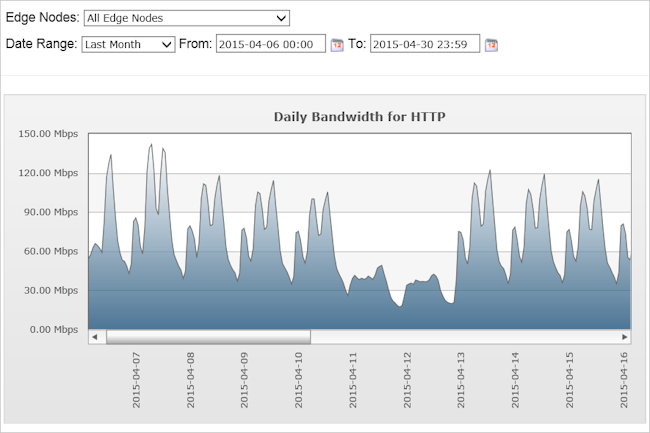

Après la déroute d’Edgio, Microsoft a annoncé que la fin du service de CDN était dorénavant établie au 15 janvier 2025 et non en novembre prochain. Les utilisateurs ont donc deux semaines pour migrer vers une autre solution.

Les choses s’accélèrent pour les développeurs qui pensaient pouvoir utiliser le réseau de diffusion de contenu (CDN) d’Edgio sur Azure jusqu’en novembre 2025. Microsoft a publié une alerte la semaine dernière pour doucher leur espoir et ramener la fin de l’offre au 15 janvier 2025. « Certains binaires et installateurs .NET sont hébergés sur des domaines Azure Content Delivery Network qui se terminent par .azureedge.net. Ces domaines sont hébergés par edg.io, qui cessera bientôt ses activités pour cause de faillite, ce qui nous oblige à migrer vers un autre CDN et à utiliser de nouveaux domaines. Il est possible que les domaines .azureedge.net connaissent des temps d’arrêt ou soient définitivement indisponibles », a écrit Rich Lander, gestionnaire principal de programme .NET core chez Microsoft dans un message publié sur Github. « Les outils d’installation Azure DevOps et GitHub Actions dépendent de certaines de ces ressources », a-t-il ajouté.

« Nous travaillons directement avec ces équipes pour maintenir la continuité du service. La migration vers ces autres domaines se fait aussi vite que possible. » Cependant, celui-ci a mis en garde contre une « possible interruption des services CDN d’Edgio avant que Microsoft, ses partenaires et ses utilisateurs n’aient eu la possibilité de s’adapter aux changements proposés d’une manière progressive et sûre », ajoutant que « si cela devait se produire, Microsoft modifierait les scripts et les liens existants pour utiliser immédiatement les nouvelles URL et un autre CDN. » Selon M. Lander, « cette approche devrait maintenir le service pour la majorité des utilisateurs, mais elle pourrait perturber les utilisateurs ayant des règles de pare-feu. »

La faillite d’Edgio accélère le processus de migration

En septembre, Edgio s’est placé sous la protection du Chapitre 11 afin de pouvoir vendre certains actifs qui « devraient assurer la poursuite des activités de l’entreprise par un autre propriétaire », selon un communiqué de presse. En novembre, suite à la vente aux enchères qui a suivi la faillite, il est apparu qu’Akamai avait remporté « certains de ces actifs ». L’accord a été conclu en décembre et, dans une FAQ consacrée à la fermeture, Microsoft indique « avoir été informé que la plateforme Edgio cesserait d’être opérationnelle le 15 janvier 2025. » Cette date ne laisse aucune marge de manœuvre, pas plus que les dates intermédiaires pour le verrouillage des profils (3 janvier) et le blocage de la migration automatique vers Azure Front Door (6 janvier).

Afin d’éviter toute interruption de service, Microsoft recommande aux clients de terminer leur migration de la plateforme Edgio vers le CDN Azure avant le 7 janvier 2025. Le fournisseur précise cependant que pour les utilisateurs qui auront des services fonctionnant sur Azure CDN from Edgio le 7 janvier 2025 et qui ne l’ont pas informé de leurs projets… Microsoft essaiera de migrer ces services vers Azure Front Door à cette date. « Dans la mesure du possible, cette migration sera effectuée vers Azure Front Door, ce qui pourrait entraîner des problèmes liés à la facturation, aux fonctionnalités, à la disponibilité et/ou aux performances consommées actuellement avec Azure CDN d’Edgio ». En d’autres termes, il est préférable de s’occuper soi-même de la migration d’Azure CDN d’Edgio vers une autre plateforme afin d’éviter tout problème. Microsoft a déjà publié des conseils sur la manière de procéder.

Après la déroute d’Edgio, Microsoft a annoncé que la fin du service de CDN était dorénavant établie au 15 janvier 2025 et non en novembre prochain. Les utilisateurs ont donc deux semaines pour migrer vers une autre solution.

Les choses s’accélèrent pour les développeurs qui pensaient pouvoir utiliser le réseau de diffusion de contenu (CDN) d’Edgio sur Azure jusqu’en novembre 2025. Microsoft a publié une alerte la semaine dernière pour doucher leur espoir et ramener la fin de l’offre au 15 janvier 2025. « Certains binaires et installateurs .NET sont hébergés sur des domaines Azure Content Delivery Network qui se terminent par .azureedge.net. Ces domaines sont hébergés par edg.io, qui cessera bientôt ses activités pour cause de faillite, ce qui nous oblige à migrer vers un autre CDN et à utiliser de nouveaux domaines. Il est possible que les domaines .azureedge.net connaissent des temps d’arrêt ou soient définitivement indisponibles », a écrit Rich Lander, gestionnaire principal de programme .NET core chez Microsoft dans un message publié sur Github. « Les outils d’installation Azure DevOps et GitHub Actions dépendent de certaines de ces ressources », a-t-il ajouté.

« Nous travaillons directement avec ces équipes pour maintenir la continuité du service. La migration vers ces autres domaines se fait aussi vite que possible. » Cependant, celui-ci a mis en garde contre une « possible interruption des services CDN d’Edgio avant que Microsoft, ses partenaires et ses utilisateurs n’aient eu la possibilité de s’adapter aux changements proposés d’une manière progressive et sûre », ajoutant que « si cela devait se produire, Microsoft modifierait les scripts et les liens existants pour utiliser immédiatement les nouvelles URL et un autre CDN. » Selon M. Lander, « cette approche devrait maintenir le service pour la majorité des utilisateurs, mais elle pourrait perturber les utilisateurs ayant des règles de pare-feu. »

La faillite d’Edgio accélère le processus de migration

En septembre, Edgio s’est placé sous la protection du Chapitre 11 afin de pouvoir vendre certains actifs qui « devraient assurer la poursuite des activités de l’entreprise par un autre propriétaire », selon un communiqué de presse. En novembre, suite à la vente aux enchères qui a suivi la faillite, il est apparu qu’Akamai avait remporté « certains de ces actifs ». L’accord a été conclu en décembre et, dans une FAQ consacrée à la fermeture, Microsoft indique « avoir été informé que la plateforme Edgio cesserait d’être opérationnelle le 15 janvier 2025. » Cette date ne laisse aucune marge de manœuvre, pas plus que les dates intermédiaires pour le verrouillage des profils (3 janvier) et le blocage de la migration automatique vers Azure Front Door (6 janvier).

Afin d’éviter toute interruption de service, Microsoft recommande aux clients de terminer leur migration de la plateforme Edgio vers le CDN Azure avant le 7 janvier 2025. Le fournisseur précise cependant que pour les utilisateurs qui auront des services fonctionnant sur Azure CDN from Edgio le 7 janvier 2025 et qui ne l’ont pas informé de leurs projets… Microsoft essaiera de migrer ces services vers Azure Front Door à cette date. « Dans la mesure du possible, cette migration sera effectuée vers Azure Front Door, ce qui pourrait entraîner des problèmes liés à la facturation, aux fonctionnalités, à la disponibilité et/ou aux performances consommées actuellement avec Azure CDN d’Edgio ». En d’autres termes, il est préférable de s’occuper soi-même de la migration d’Azure CDN d’Edgio vers une autre plateforme afin d’éviter tout problème. Microsoft a déjà publié des conseils sur la manière de procéder.

L’adoption croissante d’une stratégie zero trust ne signe pas la disparition des VPN. Leur utilisation conjointe avec du MFA, du chiffrement et le principe de moindre privilège constitue les briques d’une bonne cybersécurité.

L’époque où l’on s’isolait du monde extérieur pour protéger son réseau est en train de disparaître. Grâce à la croissance extraordinaire du travail à distance, à l’adoption de réseaux basés sur le cloud et aux évolutions des cybermenaces, l’ancien modèle de sécurité du réseau est tout simplement obsolète. À l’heure du partage et de l’interconnexion, les menaces peuvent provenir de n’importe où, y compris de l’intérieur de son propre réseau….

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Suite à une attaque DDoS, 71 vols de la compagnie aérienne Japan Airlines ont connu retards et annulations. American Airlines a de son côté cloué au sol des avions pendant près d’une heure à cause d’un problème sur un matériel réseau géré par DXC Technologies.

Des problèmes informatiques ont affecté les vols de deux compagnies membres de l’alliance oneworld cette semaine, entraînant des retards et des annulations de vols. Tout d’abord du côté de Japan Airlines (JAL) dont l’équipement réseau reliant ses systèmes internes et externes a connu un dysfonctionnement ce 26 décembre après avoir « reçu une grande quantité de données provenant d’une source externe », a déclaré l’entreprise. Une description qui suggère qu’il s’agit là d’une attaque par déni de service distribué.

« La cause de la panne et l’étendue de l’impact des problèmes du système ont été identifiées, et le système a été restauré », a expliqué la compagnie dans un fil de déclarations relatant son analyse de l’incident. JAL a souligné qu’il n’y avait eu « aucune fuite de données de clients ou de virus » et qu’il n’y avait eu aucune menace pour la sécurité des vols. Elle a toutefois été contrainte de suspendre temporairement certains services, notamment les surclassements de dernière minute et l’accès aux sièges en attente. La compagnie a déclaré que 71 vols ont été retardés d’une demi-heure ou plus à la suite de l’incident, le retard le plus important étant d’un peu plus de quatre heures. Elle a également dû annuler quatre vols jeudi et pourrait en annuler un autre.

Un problème technologique pointé par American Airlines

En début de semaine, American Airlines a été contrainte d’immobiliser ses vols pendant une heure à la veille de Noël, l’une des journées les plus chargées de l’année. American a demandé à l’administration fédérale de l’aviation des États-Unis d’émettre un « arrêt au sol national » à 6h50 (côte Est) ce mardi, empêchant tous ses avions de voler. L’avis a été levé une heure plus tard. Dans un message envoyé depuis son compte officiel X/Twitter, la compagnie aérienne a imputé les problèmes à un « problème technologique du fournisseur ». Le problème concernait un équipement de réseau géré par DXC Technologies, selon une déclaration d’American Airlines citée par plusieurs organes de presse.

Ni DXC ni American n’ont immédiatement répondu à nos demandes de commentaires. American a travaillé avec DXC pour moderniser les systèmes mainframe en utilisant une approche devops, selon un billet de blog de son équipe technologique interne. Dans le cadre d’une initiative de modernisation distincte, elle a également transformé ses outils d’analyse, et devrait donc être bien placée pour évaluer les conséquences de la panne de mardi matin.

Southwest Airlines plus durement touché en 2022

Les perturbations étaient relativement mineures par rapport aux milliers de vols de Southwest Airlines annulés sur une période de dix jours à la fin de l’année 2022, lorsque des perturbations dues au mauvais temps ont provoqué l’effondrement des systèmes informatiques à un moment où de nombreux Américains voyageaient pour les fêtes de fin d’année. Lauren Woods, qui a pris ses fonctions de DSI de Southwest deux mois seulement après l’incident, a décrit son nouveau rôle comme une « opportunité d’apprentissage accéléré » dans une interview accordée à notre confrère américain CIO début 2024.

Selon l’administration Biden, la domination de la Chine découle de pratiques anticoncurrentielles, de transferts de technologie forcés et des prix des puces inférieurs de 30 à 50 % souvent en deçà des coûts de production. Le plan de rebond des Etats-Unis s’avère aussi ambitieux qu’ardu à mettre en place.

Les États-Unis intensifient leur campagne pour contrer les ambitions de la Chine en matière de leadership technologique. Dans le cadre d’une enquête de grande envergure lancée par l’administration Biden sur la domination croissante de la Chine dans la fabrication de semi-conducteurs, le représentant américain au commerce (US Trade Representative, USTR) cherche à déterminer si les pratiques de la Chine, largement soutenues par l’État, constituent une concurrence déloyale mettant en péril les industries…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

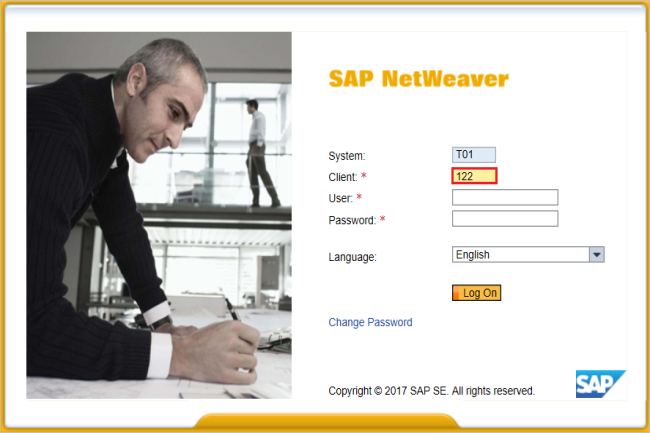

Selon un rapport présenté lors de la conférence Black Hat Europe 2024, alors qu’ils ont été longtemps considérés comme une boîte noire opaque, les systèmes d’entreprise SAP font l’objet de plus en plus d’attaques de la part des pirates.

A l’occasion de la Black Hat Europe qui s’est tenue à Londres du 9 au 12 décembre, Yvan Genuer, chercheur principal en sécurité chez Onapsis (éditeur de sécurité des ERP), a dévoilé les résultats d’une enquête basée sur quatre années de données de renseignement sur les menaces. Elle montre qu’à partir de 2020, jusqu’à la fin de l’année 2023, les pirates ont manifesté un intérêt persistant pour les systèmes ERP de SAP. La grande majorité (87 %) des entreprises figurant sur la liste Forbes Global 2000 utilisent SAP.

L’étude à réaliser Onapsis et Flashpoint, un partenaire de recherche sur les menaces, ont analysé les activités sur les forums criminels, les incidents, les sites de chat et les sites de groupes de ransomware. Divers groupes, dont des groupes cybercriminels (FIN13 « Elephant Beetle », le groupe cybercriminel russe FIN7 et Cobalt Spider), des équipes de cyber-espionnage (APT10 en Chine) et des ‘script kiddies’, ces pirates néophytes sans compétences informatiques, mais très néfastes, s’attaquent tous activement aux vulnérabilités liées à SAP. Les vastes quantités de données détenues par les systèmes basés sur la firme allemande en font une cible pour les groupes de cyber-espionnage. D’autant que l’énorme volume de transactions attire fortement les cybercriminels avides d’argent.

Les exploits SAP, vendus par des groupes criminels

Sur les forums, les vulnérabilités CVE-2020-6287 (Recon) et CVE-2020-6207 (défaut d’authentification dans SAP Solution Manager) ont alimenté de nombreuses discussions sur la meilleure façon d’exploiter les systèmes SAP. Onapsis a cité un exemple dans lequel un prétendu exploit ciblant SAP Secure Storage a été mis en vente à 25 000 dollars en août 2020. Des acheteurs ont proposé de payer 50 000 dollars pour l’exécution de code à distance avant authentification de NetWeaver ou pour des exploits de contournement d’authentification en septembre 2020. Des messages ultérieurs proposaient jusqu’à 250 000 dollars pour des exploits fonctionnels contre les systèmes SAP.

Selon Onapsis, entre 2021 et 2023, les discussions sur les services cloud et web spécifiques à SAP ont augmenté de 220 % sur les forums de cybercriminels. Ces forums sont utilisés pour discuter de détails sur la manière d’exploiter les failles SAP, mais aussi pour échanger des conseils et des astuces sur la monétisation des compromissions SAP et sur la façon d’exécuter des attaques contre des victimes potentielles. Parallèlement, depuis 2021, le nombre d’incidents liés à des ransomwares impliquant des systèmes SAP a été multiplié par cinq (400 %). Les vulnérabilités SAP non corrigées sont également exploitées et utilisées dans les campagnes de ransomware. Selon Onapsis, les exploits critiques publics datent de quatre ans et perdent donc de leur efficacité, si bien que les acteurs de la menace recherchent des armes « fraîches ». Les brèches divulguées publiquement dans les applications SAP, comme CVE-2021-38163 et CVE-2022-22536, entre autres, sont aussi ciblées.

Les pirates en quête de vulnérabilités résolues, mais non corrigées

De nombreuses attaques exploitent des vulnérabilités connues, mais non corrigées dans les systèmes SAP. Selon Onapsis, la demande de failles SAP non corrigées de la part de divers groupes ne fait que croître, car elles représentent un retour sur investissement potentiellement énorme. « SAP n’est plus une boîte noire, et il faut désormais considérer les applications SAP comme des cibles », a averti Yvan Genuer d’Onapsis, ajoutant que les systèmes exposés à Internet n’étaient pas les seuls à être piratés.

Selon l’éditeur en sécurité, la complexité des systèmes SAP et leur intégration dans des processus d’entreprise plus larges posent des défis uniques en matière de protection. Les entreprises doivent donner la priorité à la gestion régulière des correctifs, à l’évaluation des vulnérabilités et à l’adoption de pratiques avancées de renseignement sur les menaces avant d’avoir une longueur d’avance sur les menaces potentielles.

Des tiers ont la même analyse

Des experts tiers indépendants sont d’accord avec les conclusions d’Onapsis et reconnaissent que les systèmes basés sur SAP intéressent de plus en plus les attaquants. « Les systèmes SAP sont des cibles de choix pour les attaquants en raison de leur rôle essentiel dans la gestion des opérations des grandes entreprises et du stockage de données sensibles comme les transactions financières, la propriété intellectuelle et les informations personnelles », a déclaré Chris Morgan, analyste principal du renseignement sur les cybermenaces chez ReliaQuest. « Le développement d’un exploit capable de déchiffrer le stockage sécurisé et de faciliter le mouvement latéral au sein des systèmes SAP indique un niveau élevé d’expertise technique et d’effort, ce qui justifie un prix élevé. »

Par exemple, sur un forum cybercriminel de premier plan, ReliaQuest a découvert un exploit ciblant les systèmes SAP proposé pour près de 25 000 dollars (payables en bitcoins) et initialement listé en août 2020. L’exploit est censé faciliter les mouvements latéraux au sein des systèmes ciblés. « Le message prétend que l’exploit peut utiliser SAP Secure Storage pour découvrir des identifiants, élever les privilèges et finalement compromettre d’autres systèmes SAP au-delà de la cible initiale », a rapporté ReliaQuest. Secure Storage est essentiel pour la gestion des données sensibles et des informations d’identification dans un environnement SAP, ce qui rend tout exploit visant les systèmes SAP extrêmement précieux pour quiconque cherche à obtenir un accès non autorisé ou à élever ses privilèges.

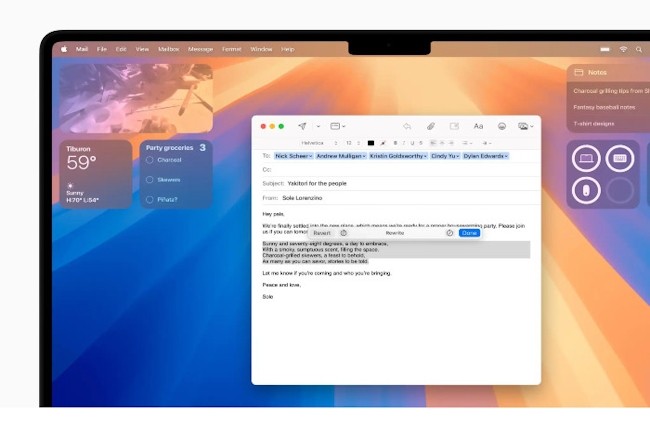

La dernière version d’iOS 18.2 apporte des améliorations en matière de gestion des flottes de terminaux mobiles dont Apple Intelligence. Une annonce qui montre l’engagement d’Apple dans ce domaine sur le marché des entreprises.

iOS 18.2, la dernière version du systèmes d’exploitation d’Apple pour Mac, introduit des améliorations significatives pour les administrateurs IT des entreprises, y compris la possibilité de gérer les fonctionnalités supplémentaires d’Apple Intelligence et bien d’autres choses encore.En matière d’IA générative (GenAI), l’approche d’Apple consiste à combiner commodité et confidentialité. Pour cela, le fournisseur a développé de grands modèles de langage (LLM) qui fonctionnent en local, complétés par des modèles hautement sécurisés dans le cloud qui utilisent des serveurs Apple implantés dans des centres de calcul. Le tout est compléte par des partenariats avec des services tiers pour gérer les tâches que les modèles de l’entreprise ne peuvent pas prendre en charge. C’est sur l’utilisation de services tiers que certains clients du fournisseur pourraient avoir besoin d’être rassurés. En effet, il peut arriver que des personnes partagent avec ces services des données qui devraient rester confidentielles. Cela pourrait exposer les entreprises ou les particuliers à un risque de violation des lois sur la protection des données. OpenAI, qui est actuellement le seul partenaire d’Apple dans la GenAI d’Apple, répondre à ce problème de confidentialité en ne conservant pas les informations privées relatives à une requête. Les requêtes dans le cloud étant fortement cryptées, Apple ne conserve aucune information non plus, ce qui rend aussi l’utilisation de ses propres modèles LLM attractive. De plus, les utilisateurs peuvent choisir de ne pas travailler du tout avec ChatGPT d’OpenAI.

La GenAI, allié du MDM

Mais qu’en est-il de l’utilisation non autorisée de ChatGPT, ou même des modèles GenAI d’Apple ? Une entreprise soucieuse de la sécurité de ses données peut-elle les protéger d’un partage non autorisé ? À partir d’iOS 18.2, c’est désormais possible. Comme prévu, Apple a introduit dans son OS des outils qui permettent aux outils de gestion des flottes de mobiles (MDM) de gérer toutes les dernières intégrations d’Apple Intelligence, y compris ChatGPT, qui inclut lui-même la recherche. Cela signifie que les administrateurs IT peuvent autoriser l’utilisation de certains, d’aucun ou de tous les outils Apple Intelligence disponibles, y compris la capacité de générer des images dans Image Playground. Les modalités de ce contrôle varieront probablement d’un fournisseur de solution de MDM à l’autre, mais la console de gestion devrait bientôt inclure des outils permettant de gérer les fonctionnalités Apple Intelligence ajoutées à iOS 18.2. Apple a introduit des contrôles MDM pour les outils d’écriture, le résumé de Mail, le recodage des appels téléphoniques et le masquage des applications dans iOS 18.1.Bien qu’il ait fallu du temps avant d’en être convaincu, Apple commence à autoriser l’utilisation d’un plus grand nombre de navigateurs qu’auparavant, ce qui pourrait ouvrir la concurrence dans ce secteur. Cependant, tous les navigateurs n’auront pas le même statut et il est possible que certaines entreprises imposent à leurs employés un navigateur spécifique sur un appareil géré. C’est désormais possible grâce à un outil MDM qui permet aux administrateurs de définir un navigateur par défaut et d’empêcher les utilisateurs de modifier ce navigateur ou d’en choisir un autre. Cette capacité devrait notamment aider les entreprises à maintenir des politiques de sécurité spécifiques pour les navigateurs.

Des améliorations notables

Ces ajouts complètent une précédente série d’améliorations d’administration axées sur l’entreprise et introduites avec iOS 18.1 :- L’authentification multifacteur (MFA) basée sur le matériel dans Safari est à présent plus fiable quand elle est utilisée avec des clés de sécurité ;- Il est possible de désactiver les messages RCS (Rich Communication Services) sur les terminaux managés, ce qui est essentiel étant donné que la norme ne prend pas encore en charge le chiffrement ;- Il est possible d’empêcher les utilisateurs de désactiver l’utilisation du VPN pour chaque application ;- Les administrateurs peuvent empêcher les applications d’être verrouillées ou cachées par les utilisateurs ;- La découverte de services lors de l’inscription peut demander des ressources bien connues à partir d’emplacements alternatifs spécifiés par le MDM.Rassurer encore davantage les entreprisesChaque fois qu’Apple apporte l’une de ces améliorations itératives pour les déploiements de ses appareils en entreprise, il montre à quel point il soutient désormais ses clients entreprises. Cependant, le fournisseur devrait essayer d’en faire plus, d’autant que sa volonté de construire un écosystème pour l’IA de confiance est très en accord avec sa réputation en matière de sécurité, de facilité d’utilisation, de satisfaction des clients, de fidélisation des employés et d’avantages en termes de coût total de possession par rapport aux autres plateformes. Mais pour la plupart des administrateurs, la pièce maîtresse des dernières mises à jour MDM de l’entreprise sera probablement le contrôle sur Apple Intelligence, qui devrait rassurer les utilisateurs professionnels sur le fait qu’un déploiement limité de ces outils peut être réalisé de manière délibérée et responsable.

D’une ampleur inédite, la dernière cyberattaque de la Russie contre l’Ukraine a interrompu ses services gouvernementaux essentiels. Le rétablissement opérationnel des systèmes touchés et des sauvegardes prendront du temps.

Après bientôt trois ans de conflit avec la Russie, l’Ukraine a été confrontée à l’une des cyberattaques les plus graves de l’histoire récente. Cette attaque informatique a pris pour cible les registres de l’État et temporairement interrompu l’accès à des documents gouvernementaux essentiels. La vice-première ministre ukrainienne, Olga Stefanishyna, qui a attribué cette campagne à des agents russes, l’a qualifiée de tentative de déstabilisation de l’infrastructure numérique vitale du pays dans le contexte de la guerre en cours. « Nous avons déjà clairement établi que l’attaque avait été menée par les Russes afin de perturber le fonctionnement de l’infrastructure d’importance critique de l’État », a indiqué Mme Stefanishyna dans un message posté sur Facebook. « C’est la plus grande cyberattaque externe contre les registres de l’État ukrainien de ces derniers temps », a-t-elle renchéri, ajoutant que les systèmes visés relevaient de la compétence du ministère de la Justice.

Suite à cette attaque, les opérations au sein des principaux systèmes gouvernementaux, notamment les registres de l’état civil, des personnes morales et des droits de propriété, ont été interrompues. « Nos spécialistes travaillent en mode renforcé sur le rétablissement progressif de l’accès », a précisé Mme Stefanishyna dans son message. Elle estime que le retour complet à la normale pourrait prendre jusqu’à deux semaines, mais des services limités destinés aux citoyens devaient être rétablis dès vendredi. Mme Stefanishyna a assuré aux citoyens que les autres systèmes gouvernementaux n’avaient pas été affectés par l’incident, en précisant qu’une analyse complète serait réalisée après l’incident afin de renforcer les défenses contre de futures brèches. « L’ennemi essaie d’utiliser cette situation dans ses opérations de renseignement pour semer la panique parmi les citoyens ukrainiens et à l’étranger », a-t-elle noté.

Une cyberguerre au milieu d’un conflit en cours

L’attaque contre les registres ukrainiens n’est que le dernier chapitre en date de la cyberguerre qui accompagne le conflit entre l’Ukraine et la Russie, qui dure depuis près de trois ans. Les deux pays ont été confrontés à des violations très médiatisées visant des infrastructures essentielles. L’Ukraine a déjà subi des attaques, dont un cyber-assaut massif contre son principal fournisseur de téléphonie mobile, Kyivstar, en décembre 2023. De l’autre côté, les ministères russes ont été frappés par une série d’attaques en juin, démontrant la nature réciproque de ces hostilités numériques. Auparavant, le groupe de cyber-hacktiviste ukrainien Cyber Resistance avait revendiqué la violation et la fuite de courriels du ministère russe de l’Intérieur et d’autres agences. Cette intrusion a mis en évidence la capacité de l’Ukraine à riposter numériquement, en ciblant les opérations administratives de la Russie.

À l’occasion du premier anniversaire de la guerre entre la Russie et l’Ukraine, en février 2023, l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), avait conseillé aux entreprises ukrainiennes de mettre en place des mesures de sécurité en prévision d’une intensification des cyberattaques par des groupes liés à la Russie. Dans un rapport de 2023, Microsoft a également affirmé que des acteurs russes étaient impliqués dans des cyberattaques en Ukraine et qu’ils visaient principalement des « agences gouvernementales et des fournisseurs de services IT ». Les autorités estiment que les cyberattaques, y compris la récente violation, servent non seulement à perturber les services essentiels, mais aussi à amplifier la guerre psychologique, érodant la confiance du public dans la gouvernance et l’infrastructure.

Des conséquences pour les gouvernements et les entreprises du monde entier

La cyberattaque contre les registres ukrainiens a des conséquences importantes pour les autres pays et les entreprises qui gèrent des données sensibles. De tels incidents soulignent l’escalade des risques pour les infrastructures critiques à mesure que la cyberguerre bénéficiant de soutien de niveau étatique évolue. Pour les entreprises, l’attaque sert d’avertissement quant à la vulnérabilité des systèmes numériques vitaux face à des menaces bien coordonnées. Mme Stefanishyna insiste sur le fait que cette attaque met en évidence l’importance stratégique d’une cybersécurité renforcée. « Après un rétablissement complet, une analyse approfondie de l’attaque sera réalisée avec les autorités compétentes afin d’accentuer la protection contre des actions similaires », a-t-elle écrit dans son message posté sur Facebook. Les entreprises et les gouvernements doivent de plus en plus se doter de plans d’intervention en cas d’incident et de stratégies avancées d’atténuation des menaces, car ils dépendent des plateformes numériques pour de multiples opérations, depuis les registres de propriété jusqu’aux systèmes de santé.