Alors que les entreprises s’efforcent de se doter de défenses plus solides pour se prémunir des risques liés à l’IA générative, le chiffrement homomorphe pourrait bien constituer une aide précieuse. Encore faut-il savoir le maitriser.

Au sein des équipes cybersécurité, l’IA générative provoque autant d’enthousiasme que de sueurs froides. Si la technologie peut s’emballer autant qu’une machine à sous déversant ses jetons, en coulisse elle peut aussi exposer les données propriétaires à des risques importants. En effet, une fois injectées dans des modèles, celles-ci se retrouvent dans la nature et il est impossible de savoir jusqu’à quel point elles sont exposées. Les experts nourrissent alors l’idée que le…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Dans une déclaration récente, le régulateur européen de la protection des donnés ouvre la voie à l’usage des données personnelles pour la formation des modèles d’IA sans consentement. Une possibilité très encadrée qui a soulevé des avis mitigés.

Un petit pavé dans la mare. Le CEPD (comité européen de la protection des données) a dévoilé hier un avis sur « l’utilisation des données personnelles dans le développement et le déploiement des modèles d’IA ». Dans ce rapport, on peut lire que dans le cadre de l’entraînement des modèles d’IA, « le consentement des personnes concernées n’est pas toujours obligatoire ». Le régulateur assorti cette assertion d’un…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Afin d’élargir son portefeuille de solutions de sécurité, Cisco a racheté SnapAttack, spécialisée dans la détection des menaces. Le montant de la transaction n’a pas été rendu public.

Créée en 2021 par les Dark Labs de Booz Allen, la société SnapAttack, basée à Arlington, Virginie, s’est fait connaître pour sa technologie de détection et d’ingénierie des menaces. Elle combine la protection contre les menaces avancées, l’émulation des attaques et l’analyse comportementale pour identifier les vulnérabilités et les lacunes potentielles sur les réseaux des clients, de préférence avant que les problèmes ne surviennent. « La solution de SnapAttack prend en charge le cycle de vie complet des éléments de la détection, en commençant par la découverte des contenus et leur curation en rapport avec l’activité de la menace en cours, l’impact potentiel et d’autres facteurs, jusqu’à la validation, le test et l’évaluation continus du contenu déployé », a écrit Mike Horn, vice-président senior et directeur général de Cisco Splunk Security business, dans un blog dédié à l’acquisition.Des capacités renforcées pour les solutions de Splunk« Pour les équipes de sécurité qui utilisent les produits Splunk, l’acquisition de SnapAttack par Cisco va se traduire par plus d’innovation et une livraison accélérée des capacités de contrôle, de visibilité et de gestion avancée de leurs contenus de sécurité », a ajouté M. Horn. « Grâce à une approche unique axée sur le renseignement sur les menaces, SnapAttack surveille les changements dans le paysage des menaces et aide les entreprises à comprendre si leur contenu de détection actif les protège contre les risques les plus récents », a poursuivi le dirigeant. « Si ce n’est pas le cas, SnapAttack va recommander un contenu de détection qui pourra être facilement déployé par les équipes de sécurité. »Le quatrième rachat de Cisco en 2024La technologie SnapAttack, qui sera intégrée à la plateforme de gestion des informations et des événements de sécurité (SIEM) de Splunk et aux packages Splunk Enterprise Security (ES), va renforcer l’ingénierie de détection de Splunk. Mais la société peut déjà intégrer son contenu de détection directement dans Splunk, afin d’en améliorer les capacités de chasse aux menaces. SnapAttack est la quatrième acquisition de Cisco de l’année 2024, après les rachats de Deeper Insights, Robust Intelligence et DeepFactor. Toutes ces entreprises proposent des solutions de sécurité ou d’amélioration de l’IA. En 2023, Cisco avait réalisé 11 acquisitions, dont celle de Splunk, la plus importante, pour 28 milliards de dollars.

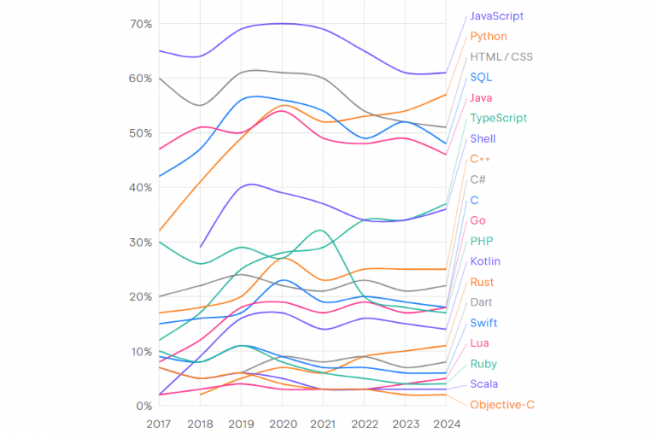

Selon le rapport State of Developer Ecosystem Report 2024 de JetBrains, JavaScript est encore le langage de programmation le plus utilisé. Mais TypeScript, Rust et Python présentent des perspectives de croissance les plus prometteuses.

Quels sont les langages de programmation les plus utilisés ? Depuis 7 ans JetBrains se penche sur la question et vient de livrer son palmarès 2024. Son dernier rapport révèle que JavaScript, avec 61 % des développeurs du monde entier qui l’utilisent pour créer des pages web, reste le langage de programmation le plus populaire au monde. Python arrive deuxième, avec 57 % des développeurs, suivi par HTML/CSS (51 %), SQL (48 %), Java (46 %) et TypeScript (37 %). Parmi ces langages, cependant, seuls Python et TypeScript ont vu leur usage progresser significativement sur un an (+3 points dans les deux cas). L’utilisation de C#, Go et Rust a également augmenté, selon le rapport, mais tous de 1 point sur la même période. Publiée le 11 décembre, cette huitième édition du rapport de JetBrains s’appuie sur les réponses de 23 262 développeurs du monde entier, interrogés entre mai et juin 2024.

Pour mieux évaluer les perspectives de croissance des langages de programmation, l’étude introduit le Language Promise Index (LPI), qui se base sur la croissance de l’utilisation du langage au cours des cinq dernières années, la stabilité de cette croissance, la part des développeurs ayant l’intention d’adopter le langage, et la part des utilisateurs actuels du langage qui souhaitent en adopter un autre. Sur la base de cette formule, les « leaders incontestés » du LPI sont TypeScript, Rust et Python, a indiqué l’éditeur. Le recours à TypeScript est passé de 12 % en 2017 à 35 % en 2024, tandis que l’utilisation de Python est passée de 32 % en 2017 à 57 % en 2024 et celle de Rust a bondi de 2 % en 2018 à 11 % en 2024. L’usage de Java a quant à elle légèrement reculé (47 % en 2017 versus 46 % en 2024 alors qu’elle avait bondi à 54 % en 2020). Malgré ses gains, TypeScript ne remplacera pas JavaScript, selon le rapport. Ce dernier reste l’une des technologies les plus populaires et les plus fondamentales dans le secteur du développement logiciel. Néanmoins, TypeScript apporte des avantages par rapport à JavaScript, notamment la détection précoce des erreurs au cours du développement, l’amélioration de la qualité du code, la détection des erreurs au moment de la compilation, un remaniement plus fiable et la prise en charge native des modules ECMAScript 2015 (ES^).

Codage dopé à l’IA : ChatGPT devance Github Copilot

Go et Rust sont les langages que la plupart des personnes interrogées prévoient d’adopter. Aspirant à remplacer le C++ par des mécanismes stricts de sécurité et de propriété de la mémoire, Rust a vu sa base d’utilisateurs augmenter régulièrement au cours des cinq dernières années. ChatGPT est l’outil de codage d’IA le plus testé, avec 69 % des développeurs l’ayant essayé, suivi par GitHub Copilot à 40 %. Les États-Unis ont le salaire médian le plus élevé pour les développeurs, soit 144 000 $. La plupart des développeurs (38 %) déclarent que la compréhension des besoins des utilisateurs est la partie la plus difficile de leur travail, suivie par la communication avec d’autres fonctions (34 %) et le code (32 %). Les bases de données open source – MySQL, PostgreSQL, MongoDB, SQLite et Redis – dominent les options de stockage utilisées par les développeurs dans l’écosystème JetBrains. Enfin, Amazon Web Services reste de loin la plateforme cloud la plus utilisée (46% des répondants), suivie de Microsoft Azure (17%).

Les routeurs du constructeur chinois TP-Link sont sur la sellette aux Etats-Unis. Après avoir été utilisés dans plusieurs attaques informatiques, le gouvernement envisage d’en interdire la vente.

Selon le Wall Street Journal, les autorités américaines ont commencé à enquêter pour déterminer si les routeurs du fabricant TP-Link constituent une menace pour la sécurité nationale et s’il convient de les interdire. Les ministères américains du commerce, de la défense et de la justice ont tous lancé leur propre enquête sur le constructeur d’équipements réseaux chinois, dont les routeurs sont omniprésents sur les sites de ventes en ligne comme Amazon et se sont imposés dans environ 65 % des foyers et des petites entreprises aux États-Unis. Mais les routeurs TP-Link sont également utilisés par le ministère de la défense et d’autres agences gouvernementales américaines.

Quel est le problème des routeurs TP-Link ? Ils présentent des failles de sécurité et ont déjà été associés à des cyberattaques par le passé. Par exemple, des milliers d’entre eux ont été enrôlés dans plusieurs attaques par botnets dont une récente contre le service de cloud Azure de Microsoft au début du mois dernier. Les pirates à l’origine de cette attaque auraient des liens avec le gouvernement chinois. Si les autorités américaines instaurent une interdiction, celle-ci pourrait intervenir dès l’année prochaine. « Nous sommes heureux d’avoir l’occasion de travailler avec le gouvernement américain pour démontrer que nos pratiques de sécurité sont entièrement alignées sur les normes de l’industrie, ainsi que pour démontrer notre engagement continu envers le marché américain, les clients américains et la gestion des risques de sécurité nationale aux États-Unis », a déclaré un porte-parole du distributeur américain de TP-Link.

Selon une étude de Capital One, les décideurs sont persuadés que leurs données sont prêtes pour l’IA, mais la réalité du terrain voit leurs équipes IT passer des heures à mettre les data en forme et finalement passer à côté d’opportunités réelles d’automatisation.

Les chefs d’entreprise peuvent être convaincus que les données de leur entreprise sont prêtes pour l’IA, mais ce n’est pas du tout le point de vue des équipes informatiques qui passent souvent des heures chaque jour à mettre en forme ces data. Près de neuf chefs d’entreprise sur 10 interrogés dans une récente enquête de Capital One sur l’état de préparation à l’IA, affirment que les écosystèmes de données de leur entreprise sont prêts pour le déploiement de systèmes d’IA à grande échelle. Un point de vue en décalage total avec celui des équipes informatiques. 84 % des informaticiens, data scientists, data architects et des data analysts interrogés passent au moins une heure par jour à résoudre des problèmes liés aux données, plutôt que de travailler sur l’exploitation concrète de l’IA. 70% d’entre eux y passent même entre une et quatre heures quotidiennes et 14 %, plus de quatre heures.Un malentendu profondL’enquête met ainsi en évidence un « malentendu profond chez de nombreux décideurs concernant le travail nécessaire sur les data pour déployer la plupart des outils d’IA », comme le précise John Armstrong, directeur technique de Worldly, une plateforme d’analyse des données pour la supply chain durable. « Ils ont l’impression qu’il suffit de jeter des données à manger à l’IA et que cela résoudra tous les problèmes. Un des rôles des experts techniques est bel et bien d’éduquer les décideurs sur ce qu’il est possible ou non de faire pour atteindre son objectif. » Les conséquences de cette perception erronée et persistante sont énormes, selon lui. « Si l’organisation data d’une entreprise n’est pas préparée, elle pourrait dépenser littéralement des millions de dollars pour une solution inadéquate et en sortir de mauvais résultats ».Pour Justice Erolin, CTO de la société de service Bairesdev, il suffit parfois de projets pilotes réussis ou de la démonstration d’un algorithme performant pour donner de faux espoirs aux dirigeants. « Or, une vision holistique du sujet raconterait une tout autre histoire ! ». Un des clients de Bairesdev aurait ainsi eu la surprise de consacrer 30% d’un projet d’IA à intégrer ses systèmes existants. De façon générale, lorsque les équipes data ou IT doivent quotidiennement s’atteler durant des heures à réparer les données, il s’agit souvent d’un signe d’impréparation de la data de l’organisation aux exigences de l’IA. Les entreprises prêtes à passer l’IA devraient d’ailleurs au moins automatiser en partie la gestion des données, et ne pas employer leurs experts data pour le maintien opérationnel de l’IA et le nettoyage des données.Le problème de l’existantPour Rupert Brown, CTO et fondateur d’Evidology Systems, un fournisseur de solutions de conformité, les systèmes existants qui ne collectent et ne stockent qu’une quantité limitée de données font partie du problème. Certaines entreprises exploitent des logiciels et des middleware anciens qui ne sont pas conçus pour collecter, transmettre et stocker des données de manière adéquate pour alimenter les modèles d’IA modernes. « Dans le futur proche, la non-qualité des données va encore limiter l’intérêt de l’IA, ajoute Rupert Brown. Les systèmes existants qui fonctionnent avec des champs de taille limitée par exemple, ou des numéros de compte également limités, qui doivent être recyclés, sont toujours répandus dans l’industrie, ce qui engendre des corrections que l’IA ne peut pas comprendre. »Éduquer les parties prenantesPour pallier ce décalage entre une confiance trop élevée des dirigeants dans la préparation des données et le travail quotidien nécessaire des équipes IT pour maintenir la data, il est essentiel d’éduquer les parties prenantes non techniques aux réalités et aux défis de la mise en oeuvre de l’IA. « Lorsque les dirigeants comprennent les vrais enjeux de l’IA et le temps que les équipes techniques consacrent à y répondre, ils sont davantage susceptibles d’investir dans des pratiques data robustes et d’aligner les attentes des uns et des autres », estime Justice Erolin.Pour Terren Peterson, vice-président de l’ingénierie des données chez Capital One, le succès de la GenAI pourrait bien aider à engager ce type de démarches. « L’hygiène, la qualité et la sécurité des données sont autant de sujets dont nous parlons depuis 20 ans, explique-t-il. Mais aujourd’hui, le succès de l’IA et du machine learning pourrait bien attirer davantage l’attention sur ces éléments fondamentaux de la gestion de données ! Et la révolution de la GenIA pourrait aider à comprendre que la qualité des données est cruciale. Même si ces sujets sont longtemps restés au fin fond des ordres du jour des DSI, ils vont désormais devenir prioritaires. »De petits prototypesAlors que de nombreux chefs d’entreprise se passionnent aujourd’hui pour le déploiement de la GenAI, John Armstrong de Wordly recommande aux responsables informatiques de se concentrer sur les cas d’usage, plutôt que sur des technologies d’IA spécifiques. Dans certains cas, les technologies les plus anciennes, telles que le machine learning ou les réseaux neuronaux, seront plus adaptées et beaucoup moins chères pour l’objectif envisagé. « La GenAI utilise d’énormes quantités d’énergie par rapport à d’autres outils d’IA », note-t-il par ailleurs. Pour lui, les DSI devraient aussi plutôt lancer de petits prototypes pour trouver les meilleurs cas d’usage de l’IA pour leurs organisations, tout en sachant que certaines expériences ne fonctionneront pas. « L’expérimentation n’a pas besoin d’être gigantesque, mais elle suffira à familiariser l’entreprise avec l’IA », poursuit-il.

Amazon a décalé d’un an la mise en place de la suite bureautique cloud Microsoft 365, en raison de problèmes de sécurité. La communauté de la cybersécurité a salué cette initiative même si certains y voient une opération de communication.

On ne badine pas avec la sécurité IT et Amazon vient d’en faire la démonstration avec Microsoft. La semaine dernière, Bloomberg indiquait que le géant du e-commerce et du cloud avait mis sur pause pendant une année entière le déploiement de Microsoft 365 auprès de ses collaborateurs (1,6 million). Ce laps de temps a été nécessaire pour corriger une longue liste de problèmes de sécurité identifiés par Amazon.

Le CISO d’Amazon, CJ Moses a indiqué à nos…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

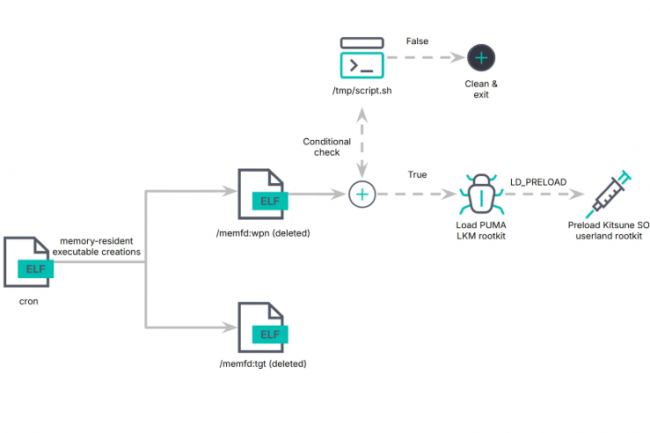

Un rootkit élaboré baptisé Pumakit cible les systèmes Linux et utilise des techniques furtives avancées à des fins d’élévation de privilèges et pour échapper à toute détection.

Un dernier rootkit LKM (loadable kernel module) a été repéré dans la nature, compromettant les systèmes Linux grâce à des fonctions avancées de furtivité et d’élévation des privilèges. Pumakit, a été baptisé ainsi par les chercheurs d’Elastic Security qui l’ont découvert lors d’une chasse aux menaces de routine sur VirusTotal. Il est déployé dans le cadre d’une architecture de logiciels malveillants en plusieurs étapes qui se compose d’un dropper, de deux exécutables résidant en mémoire, d’un module de rootkit LKM et d’un rootkit d’objets partagés (SO) en zone utilisateur. Le composant rootkit, désigné par les auteurs du malware sous le nom de Puma, utilise un traceur de fonctions Linux interne (ftrace) doté de 18 appels syscall différents et de plusieurs fonctions au niveau du noyau afin de manipuler les comportements du système central, ont déclaré les chercheurs.

Les rootkits sont des programmes malveillants ou des collections d’outils spécialisés pouvant s’établir durablement dans des systèmes compromis et sont souvent utilisés par les groupes de menaces persistantes avancées (APT), ciblant les entreprises dans des secteurs critiques. Les chercheurs d’Elastic Security ont pu retracer le déploiement jusqu’au 4 septembre 2024, date à laquelle le binaire suspect associé (cron) a été téléchargé.

Un déploiement en plusieurs étapes

Pumakit, qui tire son nom du module Puma du noyau et du rootkit Kitsune, utilise un processus d’infection en plusieurs étapes qui commence par un binaire « cron » altéré. Celui-ci camoufle le logiciel malveillant en processus système légitime, ce qui lui permet de se fondre dans le système. Le dropper crée deux exécutables en mémoire : /memfd:tgt, un binaire cron inoffensif, et /memfd:wpn, un chargeur de rootkit. Ce dernier évalue l’environnement, exécute des charges utiles supplémentaires et prépare le système au déploiement du rootkit.

Un script temporaire, script.sh, est exécuté à partir de /tmp pour finaliser le déploiement du module de rootkit du noyau Puma. Celui-ci intègre Kitsune SO pour faciliter les interactions avec les utilisateurs, ce qui garantit un processus d’infection transparent et furtif. Les principales caractéristiques de ce module noyau comprennent : élévation des privilèges, masquage des fichiers et des répertoires, évitement de la détection par les outils du système, mise en œuvre de techniques anti-débogage, et possibilité de communiquer avec des serveurs de commande et de contrôle (C2), ont ajouté les chercheurs.

Des capacités d’évasion avancées

Le rootkit s’active en fonction de certaines conditions, tel que l’état du démarrage sécurisé et d’autres facteurs nécessaires avant de se charger. Il cible les noyaux Linux antérieurs à la version 5.7, car les versions plus récentes ne prennent plus en charge la fonction kallsyms_lookup_name(), sur laquelle le rootkit s’appuie. À l’aide de cette fonction, le rootkit Puma manipule le comportement du système. En utilisant des méthodes « non conventionnelles », il parvient via ftrace, ce qui lui permet d’augmenter les privilèges, exécuter des commandes et dissimuler des processus, ont ajouté les chercheurs. Le rootkit modifie également les informations d’identification avec prepare_creds et commit_creds, ce qui offre à l’utilisateur root d’accéder à des processus spécifiques.

En coordination avec le rootkit Kitsune, Puma étend son contrôle en masquant les fichiers, les processus et les connexions réseau. Kitsune intercepte les appels système tels que ls, ps et top pour éviter d’être détecté et gère la communication avec le serveur de commande et de contrôle, en transmettant des données système et en recevant des commandes. Elastic Security a développé une signature Yara pour détecter Pumakit, y compris le dropper (cron), le chargeur de rootkit (/memfd:wpn), le rootkit LKM et les fichiers d’objets partagés Kitsune.

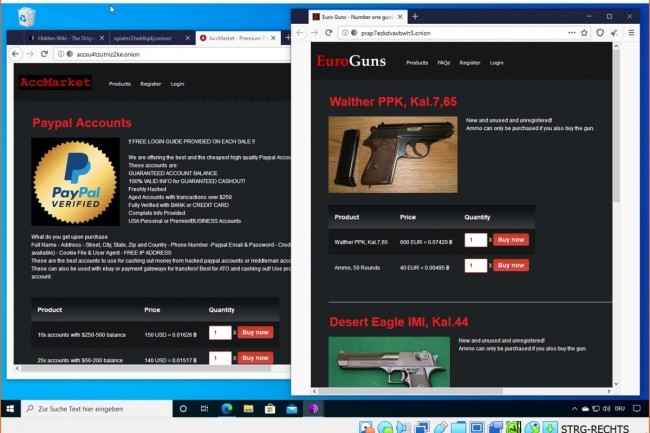

Le darknet est considéré comme le coin le plus sombre d’Internet et un terrain de jeu pour les criminels. Mais tout le monde peut explorer le darknet. Voici comment il fonctionne et comment l’utiliser.

Ce que nous voyons et utilisons sur Internet via des navigateurs comme Edge, Chrome, Firefox, Opera et Safari n’est qu’une fraction de ce qui est réellement disponible. Les informations et les données peuvent être publiées et échangées avec un anonymat maximal sur ce que l’on appelle le darknet, comme l’a noté PCWorld pour la première fois en 2013. Mais ce qui est important pour la liberté d’information dans les pays avec une forte censure attire naturellement aussi de nombreux criminels. Le darknet et ses places de marché…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

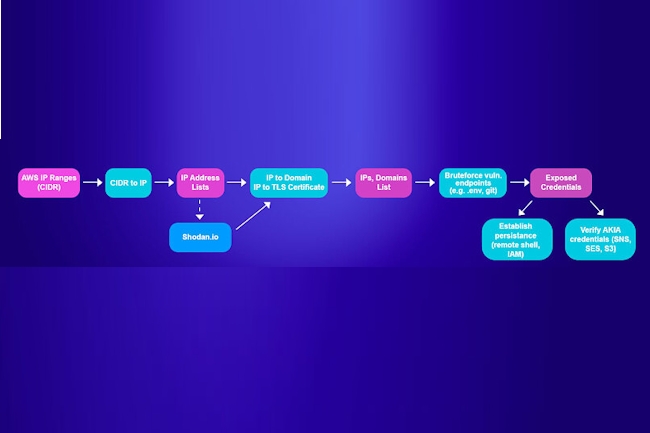

Des pirates francophones ont mené une campagne de scan sur des sites web. En exploitant des failles et des mauvaises configurations, ils ont accédé aux données sensibles de milliers de clients de services AWS. Ils utilisent les mêmes outils que le groupe ShinyHunters aujourd’hui disparu.

Selon deux chercheurs en cybersécurité, Noam Rotem et Ran Locar, une opération menée par un groupe de cybercriminel baptisé Nemesis (qui reprend les techniques du groupe ShinyHunters) a abouti à la violation de 2 To de données appartement à des milliers de clients AWS. Les informations dérobées portaient sur les clients, des identifiants AWS et du code source. « Dans le cadre d’une campagne de grande envergure, les pirates ont scanné des millions de sites web et exploité les…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?