La CISA s’inquiète des activités du groupe de cyber-espionnage chinois nommé Salt Typhoon. Il a mené une importante campagne sur les opérateurs américains de télécommunication. Une des réponses à cette menace est le recours aux communications chiffrées.

Selon l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), aux États-Unis, les équipes de sécurité, et même les particuliers, doivent prendre des précautions immédiates pour contrer la menace de surveillance par le groupe de pirates chinois « Salt Typhoon », qui s’est infiltré profondément dans l’infrastructure des télécommunications. Le 3 décembre, l’agence américaine a publié une alerte officielle recommandant des mesures défensives, alors que des fonctionnaires fédéraux informaient les journalistes de la menace.

Et pour la première fois, il semble que les entreprises de télécommunication et les entreprises ne soient pas les seules à devoir s’inquiéter. Selon un rapport basé sur les interventions des fonctionnaires du FBI et de la CISA, n’importe quel Américain devrait envisager d’utiliser des moyens de communications chiffrés afin de contrer ce mode d’espionnage. Le ciblage des smartphones utilisés par Donald Trump et son colistier JD Vance pendant la campagne présidentielle est l’un des exemples très médiatisés de cette menace.

Plus gros qu’Aurora

Désignées sous le nom de code « Salt Typhoon » par Microsoft, ces attaques chinoises présumées ont été rendues publiques pour la première fois par le Wall Street Journal à la fin du mois de septembre. C’est la plus grande cyber-incursion menée par des acteurs chinois depuis les vastes attaques Aurora contre des entreprises américaines rendues publiques par Google à la fin de l’année 2009. Le choc provoqué par ces attaques a conduit à une réévaluation générale de la sécurité par tous les responsables du secteur, au point que la cybersécurité est devenue une préoccupation géopolitique aux États-Unis. Les ennemis n’avaient pas seulement des motifs pour pirater les États-Unis, ils en avaient aussi la capacité.

Cependant, Salt Typhoon ne se contente pas de cibler les entreprises pour voler leurs secrets : comme l’indique une déclaration commune faite en novembre par le FBI et la CISA, l’attaque cible les systèmes de communication utilisés par tous les citoyens. « Plus précisément, des acteurs affiliés à la République Populaire de Chine (RPC) ont compromis les réseaux de plusieurs entreprises de télécommunications en vue de voler des données sur les appels des clients, et en particulier espionner les communications privées d’un nombre limité d’individus majoritairement impliqués dans des activités gouvernementales ou politiques », indique le communiqué. Et il ajoute que « à mesure que l’enquête avance, nous comprendrons mieux le degré de ces compromissions ». Parmi les réseaux compromis figurent des infrastructures appartenant aux opérateurs Verizon, AT&T et Lumen Technologies (anciennement CenturyLink). Mais l’un des problèmes, c’est que personne ne connaît encore l’ampleur des attaques qui ont touché de nombreuses entreprises et impliquent de nombreux vecteurs d’attaque. Cela signifie que l’efficacité des mesures de protection n’est pas garantie. Cette incertitude remet en question la sécurité de toutes les communications non cryptées.

Le chiffrement de bout en bout est votre ami

Les données à risque concernent les canaux vocaux fixes et mobiles, les données, les textes et les vidéos gérés par des services de télécommunications plutôt que des données web. Cela inclut les SMS, qui ne sont pas chiffrés, ce qui avait donné lieu, dès 2016, à une mise en garde du NIST sur cette technologie des années 1990. En revanche, le chiffrement de bout en bout est disponible sur les plateformes de messagerie développées par Google (RCS) et iMessage d’Apple, mais pas encore pour les messages envoyés entre ces plateformes. C’est l’une des caractéristiques des systèmes de télécommunications dont le chiffrement a été implémenté progressivement et de manière fragmentaire au fil des ans. Certains canaux sont chiffrés (texte), d’autres ne le sont pas (voix) ou le sont dans une norme inférieure, par exemple la 4G par rapport à la 5G. Même les experts ne peuvent pas toujours dire ce qui est ou n’est pas chiffré par défaut.

Un point positif, c’est que les applications chiffrées comme WhatsApp et Signal seront sécurisées. L’ironie de la chose n’échappera pas à tous ceux qui ont suivi la bataille en cours entre le gouvernement américain et ses alliés et les fournisseurs de messagerie cryptée de bout en bout. Les autorités aimeraient pouvoir pénétrer dans ces applications pour lutter contre les dérives criminelles. Il s’avère aujourd’hui que ce même cryptage à clé publique, difficile à casser, pourrait sauver les Américains des groupes APT chinois. « Le chiffrement est votre ami, qu’il s’agisse de la messagerie texte ou de la capacité à utiliser des communications vocales sécurisées. Même si l’adversaire est capable d’intercepter les données, si elles sont chiffrées, ils ne pourront rien en faire », a déclaré Jeff Greene, directeur exécutif adjoint de la CISA pour la cybersécurité, à NBC News cette semaine.

Les recommandations de la CISA

La liste des mesures d’atténuation et de conseils de la CISA est étonnamment détaillée et couvre beaucoup d’aspects que maîtrisent déjà les équipes de sécurité. Néanmoins, cette liste est vraiment inhabituelle pour une alerte. « À la date de publication, les exploitations ou compromissions identifiées associées à l’activité de ces acteurs de la menace correspondent à des faiblesses existantes associées à l’infrastructure de la victime ; aucune activité nouvelle n’a été observée », écrit la CISA, sans se montrer rassurante. Les vérifications recommandées comprennent l’examen des modifications de configuration, la surveillance des comptes de service, la recherche d’anomalies dans les corrélations SIEM et l’assurance que la segmentation du réseau et les zones démilitarisées (DMZ) sont correctement configurées. Globalement, la liste se concentre sur la vulnérabilité de la connectivité externe, y compris les VPN, l’ancien SSH-1 et le FTP, et les points faibles que sont les mots de passe, l’authentification, le contrôle d’accès et les correctifs. Des conseils spécifiques pour les équipements Cisco incluent la désactivation de telnet, la désactivation de Cisco Linux guestshell et, dans la mesure du possible, la désactivation des interfaces web en faveur de la ligne de commande.

Ces conseils généraux ne sont pas différents de ceux que l’on trouve dans toutes les alertes de sécurité lancées par les gouvernements du monde pendant la dernière décennie. Il est clair que certains de ces conseils ne sont pas suivis d’effet, peut-être parce que les réseaux de télécommunications regorgent d’équipements anciens dont on a oublié l’existence. En résumé, il faut tout vérifier pour trouver les équipements anciens et vulnérables, et continuer à le faire indéfiniment. Même si les opérateurs américains sont la cible principale de Salt Typhoon, rien ne dit que l’infrastructure des télécommunications d’autres pays utilisant le même équipement est à l’abri de ces vulnérabilités et des compromissions qui ont suivi.

La pratique de plus en plus répandue consistant à ponctionner les clients pour financer leurs lacunes en matière de cybersécurité est risquée. Mais aussi avoir un côté positif pour les RSSI comme réussir à convaincre plus facilement les hauts dirigeants du bien-fondé du ROI en cybersécurité.

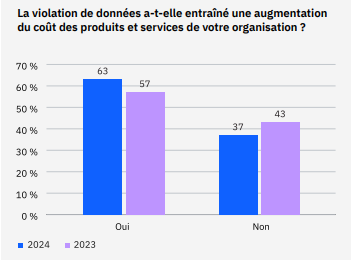

Les clients risquent de payer plus qu’ils ne le pensent les coûts croissants des violations de données. Selon un rapport d’IBM publié en début d’année, 63 % des entreprises prévoient en effet de répercuter les coûts liés aux violations de données directement sur leurs clients – une pratique en forte augmentation – selon IBM. « Lorsque les entreprises se retrouvent avec des coûts de plusieurs millions de dollars, elles peuvent chercher à les récupérer ailleurs. L’une des options consiste à les répercuter sur leurs propres clients sous la forme de hausses de prix, ce qui est une tendance croissante. Augmenter les prix peut être risqué sur un marché déjà confronté à une pression tarifaire », écrivent les chercheurs d’IBM. « La plupart des sociétés ont déclaré qu’elles prévoyaient d’augmenter les prix des biens et des services à la suite d’une violation de données, en répercutant les coûts sur les clients. La part des organisations qui prévoient de le faire est passée de 57% l’année dernière à 63%.»

Les violations de données entraînent une inflation des prix des produits et services. (Crédit Photo : IBM)

L’enquête ne précise pas le pourcentage des coûts que les entreprises prévoient de récupérer auprès des clients. En outre, en fonction de la clientèle et de la tarification d’une entreprise, il n’est pas certain que l’augmentation soit remarquée par la plupart des clients. Mais Nabil Hannan, field RSSI pour NetSPI, a fait valoir que cette ponction ne peut absolument pas leur être cachée. « Il peut y avoir des raisons légitimes pour lesquelles vous devez répercuter ces coûts sur le client, mais vous devez le faire avec transparence », explique-t-il. Dans l’environnement actuel des médias sociaux, « il suffit qu’un seul [client] – le bon – s’en aperçoive pour que les médias s’en fassent l’écho ».

L’inaction, un coût élevé à ne pas sous-estimer

Mais, selon lui, il y a peut-être une lueur d’espoir pour les RSSI. Un grand nombre des arguments budgétaires traditionnels en matière de cybersécurité – réputation de la marque, coûts de conformité, problèmes de confidentialité, fuite de données, etc. – commencent en effet à s’estomper auprès des directeurs financiers et des CEO. Mais il n’en va pas de même pour les augmentations de coûts, qui peuvent nuire à la position concurrentielle de l’entreprise. La répercussion des coûts liés à une violation des données pourrait potentiellement avoir un impact sur la part de marché : le genre de situation qui attire l’attention du directeur financier, du directeur général et même du conseil d’administration. Selon le dirigeant, cela pourrait donner à la direction une raison de repenser les demandes de budget du RSSI. « L’impact de l’augmentation tarifaire et de la dilution de la compétitivité fournit aux RSSI un argument convaincant pour obtenir un financement approprié pour les initiatives de cybersécurité », observe-t-il. « Cela démontre que le coût de l’inaction – à la fois en termes financiers et d’atteinte à la réputation – l’emporte largement sur le prix de programmes de sécurité robustes.

Chris Kissel, vice-président de la recherche d’IDC, a souligné quant à lui le danger pour les entreprises de répercuter les coûts des violations de données sur les clients. « Si elles surjouent leur jeu, elles risquent de perdre le contrat la fois suivante », a déclaré M. Kissel. « Certaines entreprises [à marge plus élevée] sont en mesure de répercuter davantage ces coûts sur les clients. eBay ou Amazon, par exemple, ne répercuteront jamais les coûts liés aux violations de données. La répercussion de ces coûts sur vos clients ne devrait être qu’un scénario de dernier recours. »

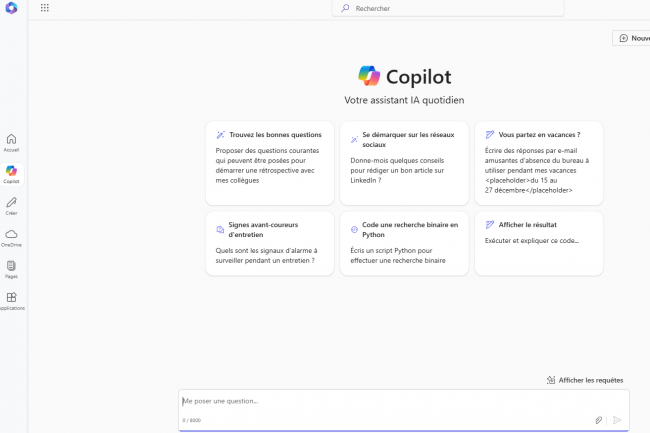

L’assistant GenAI Microsoft 365 Copilot peut faire apparaître des informations sensibles dans des fichiers dont l’accès est autorisé de manière excessive. Des fonctions ont été ajoutées à SharePoint et à Purview pour mieux contrôler les habilitations.

Alors que Microsoft pousse les entreprises à adopter son assistant GenAI Copilot dans Microsoft 365, de nombreux clients se sont heurtés à un souci majeur : la capacité de cet outil à remonter des informations confidentielles aux employés. Pour résoudre ce problème de partage excessif, le fournisseur a présenté de nouvelles fonctions lors de son dernier événement développeurs Ignite, notamment dans SharePoint Advanced Management et Purview, ainsi qu’un guide de déploiement de son assistant…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

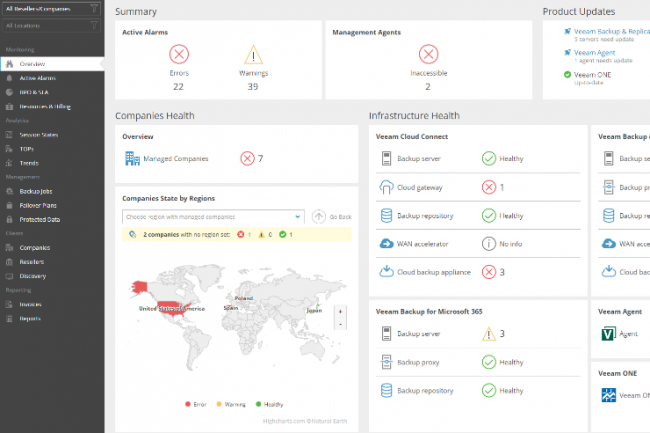

Une vulnérabilité critique dans Service Provider Console de Veeam (VSPC) entraîne l’exécution de code distant et son correctif est à appliquer dès que possible. Une seconde faille débouchant sur de la suppression non autorisée de fichiers dans les serveurs VSPC a aussi été comblée.

Veeam a prévenu de l’existence de deux vulnérabilités, dont l’une est une RCE critique, affectant sa plateforme de gestion basée sur le web pour les fournisseurs de services managés, Service Provider Console (VSPC). Mardi, le fournisseur de solutions de back-up as a service et de restauration, qui assure la disponibilité des systèmes informatiques pour des marques de premier plan telles que Cisco, Lenovo et la NASA, a publié un avis indiquant que l’exploitation des bogues n’est possible que dans certaines circonstances. Bien qu’une mise à jour contenant les correctifs nécessaires ait été fournie, aucune mesure d’atténuation n’est actuellement disponible pour les instances défectueuses.

La première corrigée dans cette mise à jour, identifiée comme CVE-2024-42448, est critique et ouvre la voie à de l’exécution de code à distance (RCE) qui pourrait entraîner l’exécution du code arbitraire sur des machines serveurs VSPC non corrigées. « Depuis la machine de l’agent de gestion VSPC, à condition que l’agent de gestion soit autorisé sur le serveur, il est possible de réaliser une exécution de code à distance (RCE) sur la machine du serveur VSPC », a déclaré Veeam. La vulnérabilité, qui aurait été découverte lors des tests internes de Veeam, a reçu une note critique avec un score CVSS de 9.9/10. Une recherche rapide sur la populaire plateforme de recherche de fuites LeakIX, au moment de la publication de cet article, a révélé plus d’un million (1 186 722) d’instances VSPC potentiellement affectées sur Internet, dont environ la moitié rien qu’aux États-Unis et en Allemagne. La vulnérabilité affecte les versions 8.1.0.21377 et antérieures de VSPC (8 et & builds), et a été corrigée dans la mise à jour 8.1.0.21999. « Les versions de produits plus supportées ne sont pas testées, mais sont probablement affectées et doivent être considérées comme vulnérables », a écrit l’entreprise.

Une seconde faille importante à patcher

En plus de ce trou de sécurité critique RCE, Veeam a aussi alerté de l’existence d’autre faille de sécurité importante, répertoriée en tant que CVE-2024-42449, donnant la possibilité à des attaquants d’effectuer une suppression non autorisée des fichiers du serveur VSPC. « Depuis la machine de l’agent de gestion VSPC, à condition que celui-ci soit autorisé sur le serveur, il est possible d’exfiltrer un hachage NTLM du compte de service du serveur VSPC et de supprimer des fichiers sur la machine du serveur VSPC », a déclaré Veeam. La faille, qui a reçu un score CVSS de 7.1/10, a été corrigée dans la même mise à jour et, comme le bogue RCE, n’affecterait pas d’autres produits Veeam tels que Backup and Replication (VBR), Agent for Microsoft Windows et ONE. Une autre faille RCE critique affectant VBR, répertoriée comme CVE-2024-40711, avait été divulguée plus tôt en septembre et a ensuite été signalée comme étant exploitée dans l’une des infections zero day des opérateurs de ransomware Akira (découvert en mars 2023) et Fog.

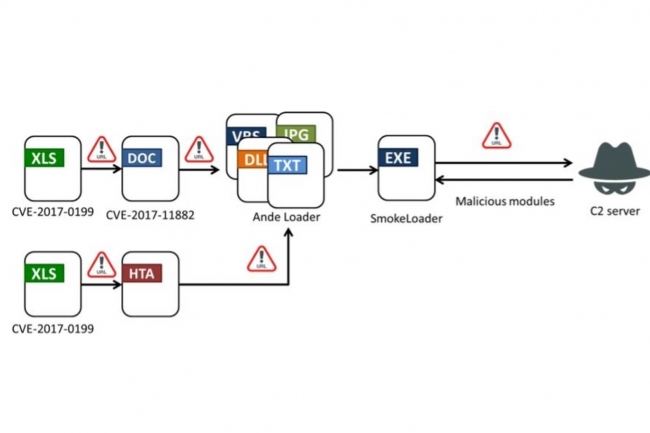

Le chargeur de malware modulaire bien connu SmokeLoader exploite deux anciennes failles de la suite Office de Microsoft pour déployer des plugins capables de voler les identifiants de navigateur.

Les acteurs de la menace s’appuient sur le chargeur de logiciels malveillants modulaire SmokeLoader pour exploiter des vulnérabilités connues de Microsoft Office et voler des informations d’identification sensibles dans les navigateurs. Ce loader malveillant bien connu, qui exécute un framework pour déployer plusieurs modules de malware, a été observé par le FortiGuard Labs de Fortinet dans des attaques visant des entreprises des secteurs industriels, de la santé et des technologies de l’information à Taïwan. « Connu pour sa capacité à délivrer d’autres charges utiles malveillantes, SmokeLoader joue un rôle plus direct dans cette campagne, en utilisant ses propres plugins pour exécuter des attaques et voler des données sensibles », ont expliqué les chercheurs de FortiGuard. « Depuis la découverte, qui a eu lieu en septembre, FortiGuard Labs a bloqué le logiciel malveillant, offrant des signatures antivirus et des règles de système de prévention des intrusions (IPS) pour la protection. »

Deux anciennes vulnérabilités Word exploitées

Selon les chercheurs, la campagne a utilisé deux failles de Microsoft Office, découvertes et corrigées en 2017, pouvant déboucher sur l’exécution de code à distance sur les systèmes ciblés. La première vulnérabilité, référencée CVE-2017-0199, affecte Microsoft Office et Windows, et permet l’exécution de code à distance via des fichiers RTF malveillants, souvent délivrés via des courriels de phishing. Une fois ouverts, les fichiers peuvent télécharger et exécuter une charge utile HTA (HTML Application) pour compromettre le système. Avec un score CVSS de 7,8, elle présente un risque important, avec une interaction minimale de l’utilisateur pour être exploitée. L’autre vulnérabilité, référencée CVE-2017-11882 et située dans l’éditeur d’équations de Microsoft Office, rend possible l’exécution de code à distance. Les attaquants l’exploitent en utilisant des fichiers Office malveillants pour contourner les protections de la mémoire et exécuter du code arbitraire. Cette fonctionnalité très ancienne est donc très vulnérable et fréquemment ciblé dans des attaques sur des systèmes non corrigés. Dans cette campagne spécifique, la CVE-2017-0199 a permis le téléchargement et l’exécution de charges utiles malveillantes par le biais de fichiers Office élaborés, et la CVE-2017-11882 utilisée pour établir un accès à distance via l’éditeur bogué pour télécharger des plugins nuisibles.

Des courriels d’hameçonnage peu inventifs

« Dans le cadre d’une tentative d’hameçonnage maladroite, plusieurs courriels au contenu hétéroclite, mais persuasif, ont été envoyés aux utilisateurs ciblés avec des pièces jointes malveillantes avec l’exploit pour les vulnérabilités de MS Office », ont indiqué les chercheurs. « Même si le texte du message est convaincant, car il utilise les bons mots et les bonnes formules, ces courriels de phishing sont envoyés à de multiples destinataires avec un contenu presque identique », ont-ils ajouté. « Même le nom du destinataire (caviardé dans le nom du fichier) n’est pas modifié lorsqu’il est envoyé à d’autres entreprises ». De plus, la variation de la police et de la couleur entre la signature du courriel, le numéro de téléphone et le corps du message indique que ce texte pourrait provenir d’ailleurs. Le message joint un fichier VBS (Virtual Basic Script) qui lance AndeLoader, un autre chargeur modulaire, lequel exécute la charge utile finale sous la forme d’un fichier SmokeLoader.

SmokeLoader employé à plusieurs escients

Généralement utilisé pour sa conception modulaire pour le déploiement de logiciels malveillants externes, SmokeLoader a été utilisé différemment dans cette campagne. « Alors que SmokeLoader sert habituellement de chargeur pour diffuser d’autres logiciels malveillants, dans ce cas, il exécute lui-même l’attaque en téléchargeant des plugins à partir de son serveur C2 », ont fait remarquer les chercheurs. FortiGuard a pu identifier neuf plugins différents, aux fonctionnalités variées, utilisés dans la campagne. Ensemble, ils ont permis de voler les identifiants de connexion à Firefox et Thunderbird, les identifiants FTP, les cookies, les données de remplissage automatique du navigateur et les données du logiciel de messagerie. Selon les chercheurs, l’utilisation de ces plugins montre la flexibilité de SmokeLoader qui ne se contente pas cette fois de télécharger un fichier complet pour l’étape finale et ils mettent en garde les analystes de la sécurité contre les itérations d’un logiciel malveillant bien connu comme celui-ci. Les chercheurs de FortiGuard ont partagé un certain nombre d’indicateurs de compromission (IOC) à titre de référence, à savoir l’IP, le courriel d’hameçonnage et les domaines C2.

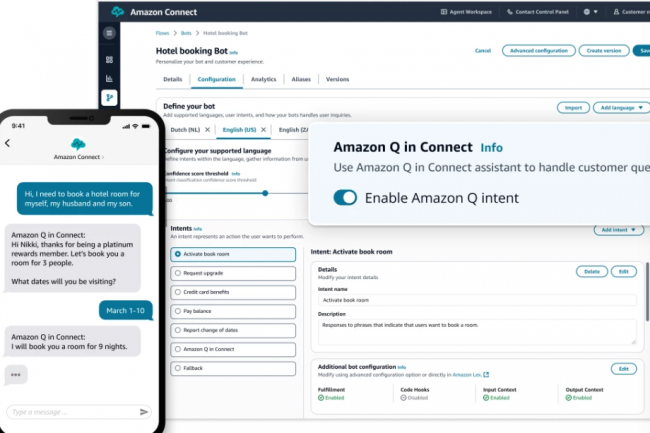

Connect, le service de centre d’appel d’Amazon Web Services, profite d’une salve de mises à jour à l’occasion de la conférence Re:Invent du fournisseur. Avec notamment la possibilité de contacter proactivement les clients via l’assistant GenAI Amazon Q et de créer des agents.

Amazon Web Services a mis à jour son service de centre de contact Connect pour aider les entreprises à offrir une meilleure expérience client de bout en bout, a annoncé la société lors de sa conférence Re:Invent 2024 (2-6 décembre). Les dernières mises à jour de ce service, présenté pour la première fois en 2017, comprennent la possibilité de joindre les clients de manière proactive pour les campagnes sortantes et des capacités IA via l’assistant Amazon Q. Le premier point est conçu pour aider les entreprises à résoudre les problèmes des clients avant même qu’ils ne surviennent.

Selon AWS, la plupart des entreprises ne sont pas en mesure de répondre aux besoins de leurs clients de cette manière, car leurs données sont fragmentées dans des systèmes disparates, notamment des bases de données distinctes, telles que celles gérées pour les achats, les tickets d’assistance et les interactions en ligne. Pour résoudre le problème des données cloisonnées, Connect crée une vue unifiée de chaque client que les entreprises peuvent utiliser pour anticiper les problèmes et pour mener des campagnes d’appels sortants, explique l’entreprise. Les vues unifiées sont également associées à des recommandations poussées par la GenAI, appelées « recommandations intelligentes », qui sont conçues pour aider les responsables de campagnes à concevoir leurs programmes de sensibilisation. Connect fournit ce type de recommandations après une analyse des données historiques en temps réel.

Des agents IA et des garde-fous au rendez-vous

AWS a indiqué avoir mis à jour Q dans Connect pour créer des expériences de libre-service « automatisées et dynamiques ». Cela signifie essentiellement que les entreprises pourront utiliser cette fonction pour créer un chatbot virtuel ou une « expérience de bot vocal » pour les clients, à l’instar des agents ou des chatbots développés via la plateforme Agentforce de Salesforce ou les bots autonomes de Microsoft. En arrière-plan, ces agents combinent le prompt de l’utilisateur avec des informations contextuelles et des données historiques pour formuler une réponse dans les limites fixées par l’entreprise. S’il ne parvient pas à résoudre le problème, il transfère la conversation à l’agent du centre d’appel, a expliqué AWS dans un communiqué. Afin d’améliorer la sécurité de ces bots, AWS a ajouté des garde-fous personnalisables en matière d’IA qui, selon lui, « fourniront aux entreprises des contrôles solides sur les réponses générées par l’IA sans qu’il soit nécessaire de procéder à une ingénierie approfondie ».

Les garde-fous peuvent être utilisés par les entreprises pour bloquer les sujets indésirables en self-service, filtrer les contenus nuisibles et inappropriés en fonction de leurs politiques d’IA responsable, expurger les informations sensibles pour protéger la vie privée des clients et vérifier les réponses des modèles à l’aide de vérifications contextuelles, a expliqué AWS. En outre, Q in Connect offrira également des informations aux responsables des centres de contact qui aideront à former davantage le personnel sur les plateaux. La possibilité de contacter les clients de manière proactive et les mises à jour d’Amazon Q ont été mises à la disposition de tous, a déclaré l’entreprise, ajoutant que Connect gère 10 millions d’interactions par jour pour le compte de dizaines de milliers de clients.

Suite à une erreur de configuration, une panne affectant la plupart des utilisateurs de Cloudflare a entraîné la perte de plus de la moitié des logs habituellement envoyés aux clients.

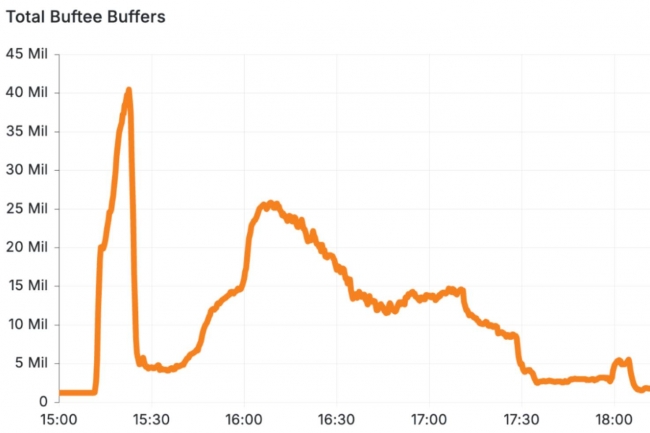

Un billet de blog publié mercredi par CloudFlare révèle qu’un bug logiciel a entraîné la perte d’environ 55 % des logs qui auraient été envoyés aux clients sur une période de 3h30 ce 14 novembre. La société explique que chaque partie de son réseau mondial de services génère des journaux d’événements contenant des métadonnées détaillées sur ses activités. Par exemple, chaque demande adressée au réseau de diffusion de contenu (CDN) du fournisseur crée un journal. Ce dernier met ces logs à la disposition de ses clients, qui peuvent les utiliser de différentes manières, notamment pour la conformité, l’observabilité et la comptabilité. L’entreprise a déclaré qu’au cours d’une journée normale, elle envoie environ 4,5 trillions de logs à ses clients. Le problème est apparu à la suite d’une modification apportée à un système appelé Logpush, qui collecte les journaux individuels du réseau de serveurs de Cloudflare en lots et les envoie aux clients. Bien que ces derniers puissent recevoir leurs logs directement de chaque serveur, la plupart d’entre eux choisissent de ne pas le faire.

« Par analogie, imaginez que le service postal sonne à votre porte une fois pour chaque lettre au lieu d’une fois pour chaque paquet de lettres », explique Cloudflare dans son billet. « Avec des milliers ou des millions de lettres par seconde, le nombre de transactions distinctes que cela impliquerait devient prohibitif. Lorsque l’entreprise a ajouté la prise en charge d’un autre ensemble de données dans Logpush, elle a également dû ajouter une autre configuration à un composant appelé Logfwdr pour indiquer au système quels journaux de clients devaient être transmis au nouveau flux. Un bogue dans le système a envoyé une configuration vide à Logfwdr, lui indiquant qu’aucun client n’avait de logs à transférer. Selon l’entreprise, ce problème a été rapidement repéré et la modification a été annulée en moins de cinq minutes.

Une erreur de configuration de seulement 5 minutes

Cependant, ce qui avait été conçu comme un dispositif de sécurité pour faire face à ce type de problème s’est retourné contre eux. Lorsque la configuration Logfwdr n’était pas disponible, le dispositif de sécurité envoyait des journaux à tous les clients. Dans ce cas, ce problème de cinq minutes a provoqué un pic massif du nombre de logs à envoyer, surchargeant le système de mise en mémoire tampon, Buftee, et le rendant inopérant. Buftee fournit des tampons pour chaque tâche Logpush de sorte que l’échec du traitement de la tâche d’un client n’affecte pas la progression des autres. Il contenait des mesures de protection pour éviter cette avalanche, mais elles n’avaient pas été configurées, a déclaré Cloudflare.

« Une erreur de configuration temporaire de seulement cinq minutes a créé une surcharge massive qui nous a pris plusieurs heures pour la réparer et nous en remettre », peut-on lire sur le blog. « Parce que nos backstops n’étaient pas correctement configurés, les systèmes sous-jacents ont été tellement surchargés que nous ne pouvions pas interagir avec eux normalement. Une réinitialisation et un redémarrage complets ont été nécessaires ». Pour éviter que ces problèmes ne se reproduisent, « nous créons des alertes pour nous assurer qu’il sera impossible de manquer ces erreurs de configuration particulières, et nous nous attaquons également au bogue spécifique et aux tests associés qui ont déclenché cet incident. »

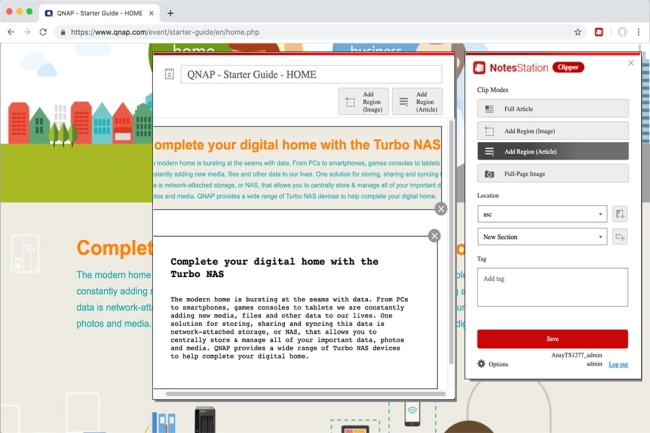

Des attaquants distants pourraient exploiter les failles critiques affectant les solutions NAS et QuRouter de QNAP pour exécuter des commandes arbitraires sur des systèmes compromis.

Le fournisseur de solutions stockage et réseau QNAP, qui compte parmi ses clients des prestataires de services IT comme Accenture, Cognizant et Infosys, demande instamment à ses clients de corriger les failles de gravité critique affectant ses services de stockage en réseau (Network Attached Storage, NAS) et de routeur. Les failles, qui résultent à la fois d’un défaut d’authentification et d’injection de commande dans l’OS, pourraient laisser les attaquants distants exécuter des commandes arbitraires sur les systèmes affectés. « De multiples vulnérabilités ont été signalées dans Notes Station 3 et QuRouter », a déclaré QNAP dans des avis de sécurité distincts publiés récemment. « Pour corriger les failles, nous recommandons de mettre à jour Notes Station 3, (et le firmware QuRouter) vers les dernières versions. »

Des vulnérabilités critiques dans Notes Station 3 pour les NAS

Une vulnérabilité de défaut d’authentification, référencée CVE-2024-38643, affectant une fonction critique dans Notes Station 3, l’application de prise de notes et de collaboration de QNAP pour ses périphériques NAS, pourrait faciliter l’accès sans autorisation aux systèmes vulnérables à un attaquant distant. La vulnérabilité, dont le score de gravité CVSS v3 est de 9,8 sur 10, concerne les versions 3.9.x de Notes Station 3. Elle a été corrigée dans les versions 3.9.7 et ultérieures. Outre les fournisseurs de services IT, les services NAS de QNAP sont utilisés par un certain nombre d’entreprises dans les secteurs des médias, de la santé et de l’éducation pour leur stockage de données sensibles.

Les mêmes versions de l’application sont affectées par une autre faille dite de falsification des requêtes côté serveur ou Server-side Request Forgery (SSRF), portant la référence CVE-2024-38645. Celle-ci permet à des acteurs distants disposant d’un accès compromis, lié à l’autre vulnérabilité, de lire l’intégralité des données de l’application. La faille porte un score de gravité CVSS v4 de 9,4 sur 10. Le même avis signale par ailleurs qu’une vulnérabilité d’injection de commande, référencée CVE-2024-38644, peut aboutir à l’exécution de code arbitraire sur des systèmes vulnérables. Cette faille a reçu une note de gravité élevée (score CVSS v3 de 8,8 sur 10), mais avec les deux autres failles, l’attaquant pourrait prendre le contrôle complet du système, ce qui justifie la correction immédiate de cet ensemble critique de bogues découverts dans Note Station 3.

Des failles sur les routeurs et l’OS

Dans un avis distinct publié à peu près au même moment, QNAP a prévenu ses clients d’une faille critique affectant ses périphériques réseau de la série QuRouter et l’OS dédié. Utilisés autant par les particuliers que par les entreprises, ces routeurs offrent des fonctions de gestion de réseau, de sécurité et d’optimisation des performances. Référencée CVE-2024-48860, la faille dans QuRouterOS est une vulnérabilité d’injection de commande que des attaquants distants pourraient exploiter pour exécuter des commandes sur le système hôte. La faille, qualifiée de gravité élevée – son score CVSS est de 7,8 – affecte les versions 2.4.x de QuRouter. « Elle a été corrigée dans QuRouter 2.4.3.106 et les versions ultérieures », selon l’avis de la société. Enfin une dernière brèche référencée CVE-2024-48861, qui affecte les mêmes versions de QuRouter, a été corrigée.

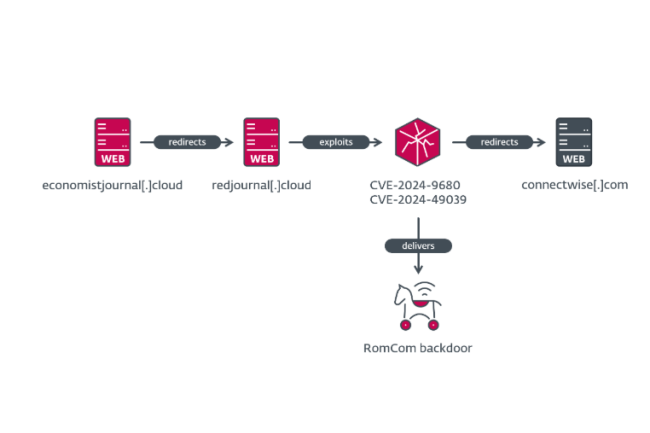

Les chercheurs d’Eset ont mis en lumière le modus operandi d’un groupe APT pro-russe . Il utilise des failles critiques dans Windows et Firefox pour rediriger les victimes vers des sites web contrôlés par les cybercriminels.

Le mois dernier, un groupe allié à la Russie, a mené des opérations de cybercriminalité et d’espionnage en servant d’un exploit sans clic mêlant des failles dans l’OS Windows et le navigateur Firefox. Il a infecté plusieurs ordinateurs en Europe et en Amérique du Nord. La campagne avait pour objectif de déployer l’implant RomCom qui donne son nom au groupe APT. Ce dernier est également connu sous les appellations Storm-0978, Tropical Scorpius et UNC2596. Il est soupçonné aussi bien d’attaques opportunistes contre divers secteurs d’activité que des opérations ciblées de de collecte de renseignements, en particulier contre des entités gouvernementales ukrainiennes et des pays soutiens de l’Ukraine.

Les chercheurs d’Eset ont publié un rapport sur des campagnes RomCom contre les secteurs gouvernementaux, de la défense et de l’énergie en Ukraine, l’industrie pharmaceutique et les assurances aux Etats-Unis, des activités juridiques en Allemagne et diverses organisations gouvernementales européennes. La dernière campagne d’octobre, qui utilisait l’exploit « zero-day », semblait avoir une distribution mondiale, avec un accent particulier sur l’UE et les États-Unis. « C’est au moins la deuxième fois que RomCom est pris en flagrant délit d’exploitation d’une vulnérabilité zero-day importante dans la nature, après l’abus de la faille CVE-2023-36884 via Microsoft Word en juin 2023 », souligne les experts.

Une faille d’exécution de code à distance exploitée dans Firefox

Les dernières attaques ont été lancées via des redirections de sites Web malveillants contre les utilisateurs de Firefox ou de Tor Browser (basé sur Firefox) sur Windows. Même si l’on ne sait pas exactement comment les utilisateurs ont été dirigés vers les URL contrôlées par les attaquants, les domaines servant à l’exploit comprenaient le préfixe redir ou le suffixe red attaché à un domaine légitime vers lequel l’utilisateur était finalement redirigé. C’est le cas par exemple de correctiv.org, un site d’information allemand à but non lucratif, ou de devolutions.net, un fournisseur de solutions d’accès à distance et de gestion des mots de passe, ou encore du site connectwise.com, à la fois MSP et fournisseur de logiciels de gestion informatique.

Quand la page de redirection est visitée, un script JavaScript malveillant est exécuté et exploite une vulnérabilité de mémoire de type « use-after-free » dans la fonction d’animation des timelines de Firefox. La faille, désormais répertoriée sous la référence CVE-2024-9680, a été corrigée le 9 octobre, soit un jour après son signalement à Mozilla par les chercheurs d’Eset. Considérée comme critique avec un score CVSS de 9,8, la vulnérabilité entraîne l’exécution de code à l’intérieur du processus de contenu de Firefox, plus précisément une bibliothèque DLL malveillante dans ce cas. « Mozilla a corrigé la vulnérabilité dans Firefox 131.0.2, ESR 128.3.1 et ESR 115.16.1 le 9 octobre 2024 », indiquent les chercheurs d’Eset. « Essentiellement, les pointeurs vers les objets d’animation gérés par la timeline sont désormais implémentés via des pointeurs de comptage de référence (RefPtr), comme suggéré par le diff, ce qui empêche les animations d’être libérées, puisque AnimationTimeline::Tick détiendra toujours une référence vers elles. »

Une faille d’élévation de privilèges dans le planificateur de tâches de Windows

Le processus de contenu de Firefox est placé dans un bac à sable, avec un niveau de privilège non fiable, ce qui signifie que les attaquants ne pourraient pas exécuter de code sur le système d’exploitation sous-jacent avec la seule vulnérabilité de Firefox. Pour échapper au processus de sandbox, l’attaque RomCom a exploité une autre vulnérabilité précédemment inconnue dans le planificateur de tâches de Windows, corrigée le 12 novembre et portant désormais la référence CVE-2024-49039. « La bibliothèque utilise essentiellement un point de terminaison RPC non documenté, normalement impossible à appeler à partir d’un niveau de processus non fiable, pour lancer un processus PowerShell caché qui télécharge une deuxième étape à partir d’un serveur C&C », ont déclaré les chercheurs. En particulier, le point de terminaison RPC est utilisé pour créer une tâche planifiée nommée firefox.exe, configurée pour lancer conhost.exe en mode headless afin de masquer la fenêtre du processus enfant. Il en résulte une escalade des privilèges jusqu’à l’intégrité moyenne, ce qui permet de s’échapper du bac à sable.

Dans une seconde étape, la charge utile téléchargée par le script PowerShell est enregistrée dans le dossier %PUBLIC% sous le nom de public.exe et est exécutée deux fois, avec un délai de 10 secondes. Le rapport d’Eset comprend une liste d’indicateurs de compromission, comme des hachages de fichiers, des adresses IP et des noms de domaine frauduleux, associés à cette campagne et à l’exploit zero click. « Ce niveau de sophistication montre la volonté et les moyens de l’acteur de la menace d’obtenir ou de développer des capacités furtives », ont expliqué les chercheurs. « Eset a partagé ses résultats avec Mozilla, en suivant notre processus coordonné de divulgation des vulnérabilités peu de temps après la découverte. Mozilla a publié un billet de blog détaillant les mesures prises pour réagir à la divulgation et ils ont pu livrer un correctif dans les 25 heures, ce qui est très impressionnant par rapport aux normes de l’industrie. »

Blue Yonder, éditeur de logiciel de supply chain, a subi une attaque par ransomware. Elle a touché ses clients dont la chaîne de café Starbucks.

Si les RSSI redoutent les attaques directes contre leur entreprise, ils craignent tout autant les campagnes menées contre des fournisseurs. C’est ce qui vient de se passer pour la célèbre chaîne de café Starbucks. En début de semaine, l’enseigne a été confrontée à des difficultés opérationnelles après l’attaque d’un fournisseur de logiciels par un ransomware, qui l’a empêché de traiter les horaires et les salaires de ses employés. L’éditeur en question est Blue Yonder qui fournit des logiciels de supply chain pour Starbucks et d’autres commerçants (Morrisons et Sainsbury’s). La semaine dernière, il a été victime d’un ransomware.

« Blue Yonder a connu des perturbations dans son environnement cloud de services managés, qui ont été déterminées comme étant le résultat d’un incident de ransomware », a déclaré un porte-parole de Starbucks. L’attaque a perturbé un système essentiel de Starbucks, utilisé pour suivre les heures de travail et gérer les équipes. La société a précisé que le service aux clients n’a pas été touché.

La question de la surveillance des fournisseurs reste posée

De son côté Blue Yonder a annoncé avoir pris des mesures face à la cyberattaque. « Depuis qu’elle a appris l’incident, l’équipe de Blue Yonder a travaillé avec diligence, en collaboration avec des sociétés de cybersécurité externes, pour progresser dans son processus de rétablissement », glisse un porte-parole. Et j’ajouter :« nous avons mis en place plusieurs protocoles défensifs et de forensique ». L’ éditeur a sollicité notamment Crowdstrike dans le processus de restauration.

Cette affaire repose la question de la relation de confiance entre l’entreprise et ses fournisseurs. Sunil Varkey, un spécialiste de la cybersécurité, souligne la nécessité d’une surveillance continue et d’évaluations périodiques des mesures de sécurité et des engagements des partenaires. Il explique que « les attaques contre la supply chain sont de plus en plus fréquentes car elles permettent aux pirates de cibler plusieurs entreprises en un seul incident ». Il ajoute : « limiter le rayon d’action d’un partenaire critique qui ne serait plus opérationnel est essentiel et doit être intégré dans le plan de continuité des activités et de résilience de l’entreprise ». Un avis partagé par Keith Prabhu, directeur général de Confidis, cabinet de consultant sur les risques et la cybersécurité. Il préconise « des évaluations des risques des fournisseurs pour vérifier les contrôles de sécurité en place chez chacun d’entre eux ». Enfin, il insiste sur la mise en œuvre de revues de code et de tests d’intrusion pour chaque version de produit, intégrant la résolution des vulnérabilités critiques, élevées et moyennes identifiées.