F5 Networks et Nvidia se reprochent pour associer la plateforme BIG-IP Next for Kubernetes du premier aux DPU BlueField-3 du second.

L’objectif du partenariat annoncé entre F5 Networks et Nvidia est d’aider les entreprises à construire des infrastructures d’IA et à renforcer la sécurité des applications basées sur le cloud. Plus précisément, les entreprises intégreront la plateforme BIG-IP Next for Kubernetes de F5 et les DPU BlueField-3 de Nvidia pour proposer aux clients une solution capable de prendre en charge les tâches de mise en réseau et de sécurité de l’IA tout en assurant la gestion du trafic pour les applications Kubernetes basées sur le cloud. La plateforme de livraison d’applications BIG-IP Next de F5 est dotée de fonctions d’équilibrage de charge, de sécurité de l’accélération des applications, de services DNS et de gestion des API applicatives. Elle s’intègre aux clusters Kubernetes pour la visibilité, le contrôle et l’automatisation des applications conteneurisées.

Pour ce qui est des DPU BlueField-3, ils offrent des performances réseau à plus grande vitesse que les CPU traditionnels et peuvent décharger les serveurs principaux des tâches de traitement des paquets, de routage et de pare-feu. « Les immenses besoins en traitement de données de l’IA exercent une pression considérable sur l’infrastructure réseau traditionnelle, ce qui rend difficile le maintien de performances optimales », a écrit Ahmed Guetari, directeur général et vice-président des produits chez F5, dans un post de blog consacré à l’annonce. « En déchargeant et en accélérant les tâches de réseau et de sécurité à large bande passante, comme le traitement des paquets, le cryptage et la compression, les DPU BlueField-3 offrent une connectivité de réseau dans le cloud. Cette optimisation améliore les performances globales et accélère l’accès du GPU aux données », a ajouté M. Guetari. « L’idée est de permettre aux clients de déployer des solutions d’IA évolutives et sécurisées plus rapidement, avec de meilleures performances, tout en veillant à ce que les données restent protégées », a fait valoir M. Guetari.

Accélérer les traitements locaux

« Quand elle est déployée sur les DPU Nvidia BlueField-3, la plateforme BIG-IP Next for Kubernetes de F5 offre une infrastructure de réseau d’IA sécurisée et conforme, qui permet aux clients d’adopter des capacités d’IA avancées sans compromettre la confidentialité des données », a affirmé Ash Bhalgat, directeur principal du développement du marché cloud, telco et cybersécurité pour le réseau chez Nvidia, dans un blog. « En déchargeant les tâches d’équilibrage de charge, de routage et de sécurité sur le DPU BlueField-3, BIG-IP Next for Kubernetes de F5 achemine efficacement les invites d’IA vers les instances LLM et réduit la consommation d’énergie, ce qui garantit des performances d’IA évolutives tout en optimisant l’utilisation des ressources GPU », a ajouté M. Bhalgat.

De plus, cette collaboration peut aider les gouvernements et les industries à gérer les données sensibles tout en accélérant la fourniture d’applications d’IA. Selon IDC, le marché du cloud souverain devrait atteindre 250 milliards de dollars d’ici 2027. Parallèlement, ABI Research prévoit que le marché des modèles de fondation de l’IA s’élèvera à 30 milliards de dollars d’ici 2027. « Les clouds souverains répondent à des exigences strictes en matière de confidentialité des données et de localisation. Ils sont essentiels pour les industries qui traitent des données sensibles, comme les télécommunications et les services financiers, ainsi que pour les agences gouvernementales », a rappelé M. Bhalgat. Ce n’est pas la première fois que F5 et Nvidia s’associent dans un partenariat. Par exemple, en 2021, les deux entreprises ont travaillé à l’intégration de la technologie de F5 avec le framework d’IA Morpheus de Nvidia pour offrir des modèles d’IA pré-entraînés et faciliter la détection et l’atténuation des menaces de sécurité.

Neal Jetton, directeur de la cybercriminalité d’Interpol, explique à nos confrères de Computerworld Espagne comment l’organisation policière internationale collabore au-delà des frontières dans un contexte d’évolutions technologiques permanentes et où la bataille des compétences fait rage.

Créée en septembre 1923, Interpol réunit aujourd’hui 196 pays dans la lutte contre le crime organisé. Mais au cours de son siècle d’existence, la criminalité a changé avec les évolutions technologiques donnant naissance à la cybercriminalité. Cette dernière est devenue une des principales batailles d’Interpol aujourd’hui. Pour découvrir les défis auxquels l’organisme est confronté, nos confrères de Computerworld Espagne se sont entretenus avec Neal Jetton,…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

L’équipe de Formule E de Porsche utilise une plateforme SD-Wan pour transmettre des données rapidement et en toute sécurité.

Le championnat du monde de Formule E de la Fédération internationale de l’automobile existe depuis dix ans. La technologie des voitures et la tactique en course ne sont pas les seuls défis que doivent relever les écuries comme TAG Heuer Porsche. Pour régler les voitures de course de manière optimale, il faut collecter une grande quantité d’informations, les transmettre via des connexions réseau et les analyser.Chez Porsche, l’analyse se fait en partie à distance, dans le centre de développement de Stuttgart-Weissach. « Les calculs doivent être effectués dans un laps de temps très court et un réseau stable est essentiel pour y parvenir », explique Friedmann Kurz, le DSI de Porsche Motorsport.Dépasser la vitesse maximale de 50 Mbit/sSi ce n’est que la réglementation limite les connexions Internet des équipes à 50 Mbit/s. Et chez TAG Heuer Porsche, de nombreuses applications fonctionnent au-dessus de cette limite, notamment la transmission des données télémétriques lors des essais, la synchronisation des données entre le serveur NetApp local et le cloud, ainsi que les sessions vidéo avec les ingénieurs de course à distance.Pour faire sauter ce goulet d’étranglement, l’écurie de course utilise un système Edge-SD-WAN de la série Cato Socket (Software-Defined WAN) de Cato Networks. Cette solution achemine le trafic de données via l’un des quelque 80 points de présence (PoP) de Cato vers le backbone du fournisseur ou vers Internet.

Friedemann Kurz, responsable de l’informatique chez Porsche Motorsport. (Photo : Porsche)

Se déplacer sans rack de serveursLe moteur de sécurité basé sur le cloud du fournisseur fonctionne par ailleurs sur ces PoP. Il combine des fonctions telles que la segmentation, la protection des applications et des données ainsi que la réponse aux incidents. Une analyse du trafic permet à TAG Heuer Porsche de mettre à disposition des applications la bande passante et la qualité de service optimales, afin d’améliorer l’expérience utilisateur. Surtout, avec ce principe de fonctionnement, l’informatique de l’écurie peut voyager léger. « Cette saison, nous nous sommes déplacés pour la première fois sans rack de serveurs, explique Friedemann Kurz. Tout ce dont nous avions besoin est intégré dans le mur de notre garage. C’est super léger ».

Peu de faux positifsAfin d’augmenter la protection contre les cyber-attaques et minimiser les risques, l’écurie de courses a mis en oeuvre la plateforme XDR (extended detection and response) de Cato Networks, basée sur les principes du SASE (Secure access service edge). Cette approche fournit en parallèle des fonctions réseau et des services de sécurité. Les informaticiens de Tag Heuer Porsche peuvent utiliser le tableau de bord XDR pour suivre de bout en bout les événements de sécurité. « Je suis étonné par l’absence de fausses alertes. Je n’en ai pas vu une seule », assure Michael Wokusch, senior product manager Motorsport IT chez Porsche.

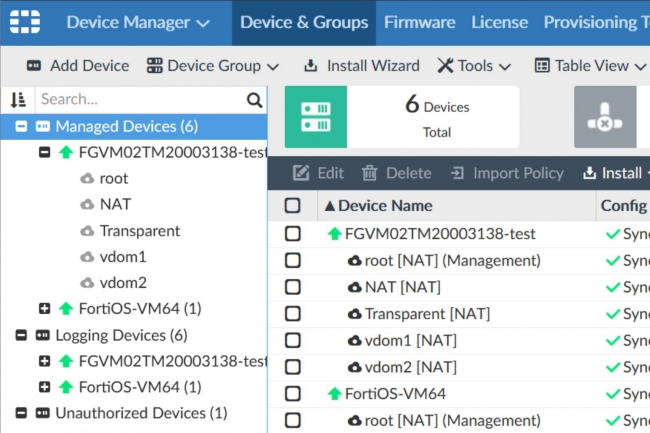

Fortinet a alerté sur une vulnérabilité critique dans sa plateforme de gestion d’instances FortiManager. Activement exploitée par des pirates bénéficiant d’un soutien de niveau étatique, elle permet d’extraire des données à partir de terminaux gérés par cet outil.

Des pirates informatiques exploitent activement une vulnérabilité critique dans FortiManager, un outil qui définit les politiques de réseau et de sécurité pour l’ensemble des produits Fortinet. Le fournisseur a prévenu ce mercredi les utilisateurs de cette faille répertoriée en tant que CVE-2024-47575 (aka FortiJump) au score CVSS de 9,8 sur 10. Celle-ci est décrite comme une vulnérabilité de type « authentification manquante pour une fonction critique dans le daemon fgfm…

Il vous reste 88% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

L’appliance cStor 200S de cPacket offre une capture de paquets IP, une indexation et une analyse simultanées de 200 Gbps pour la surveillance et l’analyse à grande vitesse des réseaux.

L’appliance de capture du trafic réseau lancée cette semaine par cPacket Networks permet aux équipes d’exploitation du réseau de surveiller la fiabilité du réseau en temps réel avec la possibilité d’accéder aux historiques pour enquêter sur des incidents antérieurs. Destinée aux environnements à hautes performances, l’appliance Packet Capture cStor 200S de cPacket combine le calcul, le stockage et le réseau en un seul dispositif compact et fournit des mesures sur le débit, la capacité, la latence et les dysfonctionnements du réseau. Elle peut capturer et analyser des paquets IP à un débit simultané de 200 Gbps, soit plus du double de la vitesse du modèle 100S précédent de cPacket. L’appliance cStor 200S offre des fonctions d’interrogation rapide, de relecture des paquets et d’horodatage pour l’analyse et le dépannage avancés du réseau. Elle vise en particulier les sociétés de services financiers et leurs applications d’e-trading, pour capturer les paquets à grande vitesse.

« Les entreprises ont besoin d’un produit d’observabilité du réseau et de la sécurité basé sur des données de paquets précises », a expliqué Ron Nevo, directeur technique de cPacket. « Avec ses 200 Gbps de capture soutenue sur SSD (Capture to Disk, CTD), ainsi que l’indexation et l’analyse intégrées à ce même débit, le cStor 200S change la donne en matière de surveillance et d’analyse des réseaux à grande vitesse. L’appliance fournit à nos clients, en particulier ceux des services financiers, un niveau inégalé de visibilité et de capacités de dépannage », a déclaré M. Nevo. « La possibilité d’interroger et d’extraire rapidement des paquets spécifiques, même s’ils datent de plusieurs jours ou semaines, est un avantage considérable lorsqu’il s’agit de traiter des incidents de sécurité ou des problèmes de performance dans ces réseaux ultra-rapides. »

Indexation et analyse de concert

« Contrairement à d’autres produits qui séparent la capture et l’analyse des paquets, le 200S intègre l’indexation et l’analyse des paquets à la même vitesse de 200 Gbps », a encore précisé M. Nevo. Selon cPacket, cette approche intégrée permet d’économiser du matériel et simplifie la corrélation des paquets et des analyses pour les ingénieurs réseau. Les capacités d’horodatage facilitent également la localisation des problèmes et la recherche des causes pour les équipes d’exploitation du réseau. « C’est une chose de capturer les paquets, mais les retrouver plus tard peut s’avérer assez difficile. La possibilité d’indexer les paquets accélère la recherche de ce qui s’est passé précédemment. Si l’on souhaite corréler un événement entre deux centres de données, l’horodatage permet de savoir quand les choses se sont produites et dira si elles sont liées », a ajouté M. Nevo.

« Les environnements à haute performance nécessitent une technologie de capture de paquets capable de suivre le débit », a fait remarquer Sameh Boujelbene, vice-président de la recherche sur le marché des commutateurs Ethernet pour les centres de données chez Dell’Oro Group. « Selon nos prévisions, dans les années à venir, les grandes entreprises devraient continuer à mettre à niveau leurs réseaux de centres de données de 100 Gbps à 400 Gbps, tout en développant une infrastructure supplémentaire pour soutenir les demandes croissantes des charges de travail d’IA, d’où ce besoin croissant de technologie de capture de paquets qui réponde aux exigences de vitesse, de précision et de performance de cet environnement à haute performance », a avancé M. Boujelbene dans un communiqué. « Le cStor 200S permet de répondre à ces changements d’exigences du marché. »

Capacités spécifiques de cStor 200S

L’appliance assure 200 Gbps de capture simultanée sur disque et d’analyse pour l’observabilité et la surveillance de la sécurité dans les réseaux d’entreprise critiques. Elle exploite les lecteurs SSD pour leur vitesse et leur fiabilité, afin de garantir que les données capturées sont stockées rapidement et en toute sécurité, y compris avec des supports auto-cryptés. Elle permet une indexation en ligne à 200 Gbps, pour récupérer exactement les bons paquets et réduire le temps moyen de résolution. L’appliance est évolutive, de façon à s’adapter aux besoins croissants des entreprises, en particulier lors de la transition vers les réseaux 100G et 400G.

Selon cPacket, le cStor 200S est installé autour des pare-feux dans l’environnement du client, car le débit du pare-feu fournit une « bonne approximation de base » des niveaux de trafic qui doivent être capturés. Les clients peuvent également utiliser les vitesses de port de leurs routeurs et commutateurs comme point de données pour estimer le nombre requis d’appliance cStor 200S. Ce dernier peut servir de mise à niveau ou compléter les outils existants de surveillance du trafic réseau. Le centre de contrôle de cPacket, ou cClear, fournit une interface de tableau de bord centralisée pour tous les dispositifs cPacket déployés n’importe où dans un réseau hybride-cloud, offrant aux clients des capacités d’administration et de gestion unifiées. L’appliance cStor 200s devrait être disponible au quatrième trimestre de cette année.

L’écosystème de développement open source a connu une augmentation significative des composants logiciels malveillants. Ce qui met les entreprises en état d’alerte face aux attaques sur la supply chain logicielle.

Les logiciels malveillants s’infiltrent dans l’écosystème de développement des logiciels libres à un rythme alarmant, selon un nouveau rapport de Sonatype, spécialisée dans la gestion de la chaîne d’approvisionnement en logiciels. L’entreprise a recensé plus de 500 000 nouveaux paquets malveillants depuis novembre 2023 dans les registres Java, JavaScript, Python et .NET les plus populaires.Les nouveaux composants représentent plus de 70% des quelque 700 000 paquets de logiciels malveillants suivis par l’entreprise depuis 2019, date à laquelle elle a commencé à inclure ces statistiques dans son rapport annuel sur l’état de la chaîne d’approvisionnement en logiciels (State of the software supply chain).80% des composants vulnérables ne sont pas mis à jour rapidementCette vague de logiciels malveillants s’ajoute aux défis préexistants auxquels les organisations sont confrontées en ce qui concerne la qualité des composants open source intégrés dans leurs applications. Selon les données de Sonatype, chaque application d’entreprise comporte en moyenne au moins 180 composants tiers, un volume difficile à gérer.En conséquence, l’éditeur a constaté que plus de 80 % des applications vulnérables du fait de ces dépendances à des composants tiers ne sont pas corrigées pendant plus d’un an, alors que 95 % d’entre elles pourraient l’être via le déploiement d’alternatives plus sûres. Même lorsque les mises à jour sont appliquées, dans 3,6 % des cas, les composants vulnérables sont mis à jour vers d’autres versions elles-mêmes non sécurisées.« L’impossibilité de ralentir le devops »Prenons l’exemple de Log4j. La bibliothèque de journalisation pour Java utilisée dans des millions d’applications présentait une vulnérabilité critique baptisée Log4Shell, découverte en décembre 2021. Cette faille et quelques autres qui ont suivi peu après ont fait l’objet d’une large publicité, mais près de trois ans plus tard, 13 % des téléchargements de Log4j à partir du répertoire Maven Central Java continuent de concerner des versions vulnérables.« La gestion des risques liés aux logiciels libres nécessite l’optimisation des politiques et des pratiques de sécurité afin de suivre l’évolution rapide des bibliothèques OSS », écrit Sonatype dans son rapport. « Les organisations se heurtent à l’impossibilité de ralentir les processus DevOps pour procéder à des examens manuels des vulnérabilités, ce qui susciterait de la frustration chez les développeurs. »Du composant militant au hameçonnage, en passant par le vol de donnéesÀ l’instar des menaces ciblant les ordinateurs de bureau, les composants malveillants téléchargés dans les dépôts de paquets open source peuvent avoir des objectifs différents et n’ont pas tous le même impact. Sonatype en classe près de la moitié dans la catégorie des « applications potentiellement indésirables » (PUA pour ‘potentially unwanted applications’), qui ne sont pour la plupart pas nocives en pratique, mais dont les fonctionnalités ne sont pas divulguées à l’utilisateur final. Il s’agit notamment de protestware, au sein desquels le créateur du composant inclut des messages de protestation ou des actions destinées à attirer l’attention sur une cause qui lui tient à coeur. Par ailleurs, 12% des composants sont signalés comme « security holding packages », ce qui signifie que les responsables de l’écosystème les ont signalés comme malveillants à un moment donné et les ont remplacés par un composant sain, afin d’attirer l’attention de ceux qui les utilisent.Les autres menaces mises en lumière par Sonatype ont des conséquences assez graves qui peuvent compromettre la supply chain logicielle. Environ 14 % des paquets sont distribués par le biais de techniques d’hameçonnage, c’est-à-dire qu’ils utilisent la confusion régnant autour des dépendances pour se faire passer pour des paquets internes au sein des organisations afin de déposer d’autres logiciels malveillants sur les environnements de développement.Environ 14 % des paquets malveillants sont, eux, conçus pour voler des fichiers et des données sensibles sur les machines, tels que des variables d’environnement, des jetons d’authentification, des fichiers de mots de passe et d’autres informations qui pourraient aider les attaquants à compromettre d’autres systèmes par la suite. Un sous-ensemble de 3% des composants vérolés cible également les informations personnelles identifiables tandis que 3% supplémentaires des menaces déploient des portes dérobées et des chevaux de Troie sur les machines.Infiltrer un projet open source pour y implanter une backdoorParmi les autres types d’actions malveillantes, citons le dépôt de programmes de minage de crypto-monnaie (1,2 %), la corruption des systèmes de fichiers ou la compromission des environnements de développement utilisés par les développeurs.Parmi les incidents récents liés à ces paquets indésirables, on peut citer un développeur qui a téléchargé environ 14 000 faux paquets sur NPM pour bénéficier d’un système de crypto-monnaie qui récompensait les contributions à l’Open Source. Ou encore des attaquants utilisant le typosquatting pour pousser un paquet Python avec un nom très similaire à une bibliothèque populaire déployant le malware de Windows Lumma (un infostealer). Sans oublier la porte dérobée ZX Utils, un exemple d’une attaque par infiltration courant sur plusieurs années au cours de laquelle un développeur malhonnête a ciblé un projet de développement avec l’intention d’empoisonner le code.Certaines informations sur les vulnérabilités ne sont pas fiablesSonatype estime que chaque application d’entreprise hérite en moyenne de 13 vulnérabilités critiques ou graves chaque année, provenant de ses dépendances. Ce qui souligne, pour l’éditeur, la nécessité de disposer d’outils automatisés capables de suivre toutes les dépendances directes et indirectes – les dépendances de dépendances – ainsi que les vulnérabilités qui y sont découvertes.Problème, les sources d’information sur les vulnérabilités ne sont pas de qualité homogène. Par exemple, la base de données NVD (National Vulnerability Database) a un arriéré de plus de 17 000 vulnérabilités qui n’ont pas encore été traitées. Sonatype a constaté, dans la pratique, que plus de deux tiers des vulnérabilités initialement classées avec un score de gravité CVSS inférieur à 7 (un niveau de sévérité moyen) étaient corrigées à plus de 7 (élevé ou critique) lorsqu’elles étaient examinées plus en détail par un chercheur en sécurité.En conséquence, selon la source d’informations sur les vulnérabilités qu’elles utilisent, les entreprises peuvent passer complètement à côté de vulnérabilités ou reporter leur remédiation, pensant qu’elles sont moins critiques qu’elles ne le sont en réalité. Et si le score d’une vulnérabilité est modifié après l’évaluation d’une application par la RSSI, il est difficile de savoir combien de temps s’écoulera avant qu’elle ne soit à nouveau analysée.L’utilité du SBOM… et ses limites« Il est possible de réduire les risques persistants en se concentrant sur des outils qui aident à gérer les dépendances et effectuent de la détection de vulnérabilités en temps réel », écrivent les chercheurs. « En fait, nous avons constaté que les projets utilisant un inventaire logiciel (SBOM, pour software bill of materials) pour gérer les dépendances open source ont permis de réduire de 264 jours le temps nécessaire à la résolution des problèmes par rapport à ceux qui ne l’utilisaient pas. »La progression des normes SBOM et les réglementations qui les encouragent fortement ont poussé un nombre croissant de développeurs de logiciels libres à les adopter. Malheureusement, le taux d’adoption ne suit pas le rythme des nouveaux composants publiés. Près de 7 millions de nouveaux composants Open Source ont été publiés au cours des 12 derniers mois, 61 000 seulement étaient dotés de SBOM.Correction de vulnérabilités : les délais s’allongentUne autre tendance inquiétante réside dans l’augmentation du temps moyen nécessaire pour corriger les vulnérabilités, quelle que soit leur gravité. Pour les failles critiques, le temps moyen de correction se situait entre 200 et 250 jours, mais il dépasse désormais 500 jours dans certains cas. Les vulnérabilités de haute sévérité ont allongé leur délai de correction de 150 à 300 jours à plus de 400 jours ; les failles de faible sévérité ont maintenant un délai de correction de 500 à 700 jours, certaines montant jusqu’à 800.« Cette forte augmentation suggère que les éditeurs sont débordés et qu’ils s’efforcent de faire face à la fois au volume des problèmes de sécurité et aux exigences permanentes en matière d’innovation et de développement de fonctionnalités », explique Sonatype.

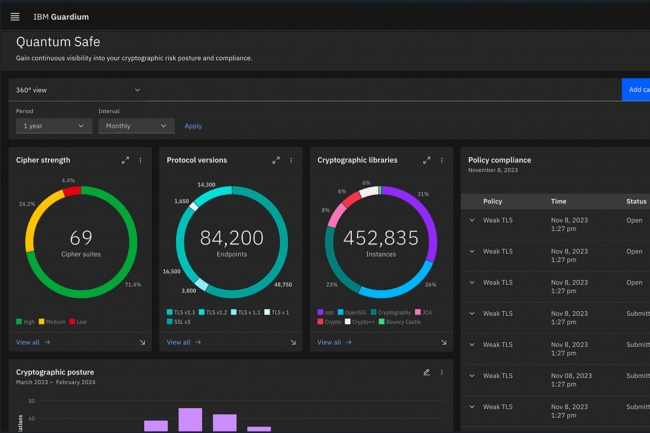

L’objectif de cette offre est de renforcer la posture de sécurité cryptographique et IA des entreprises pour résister aux attaques lancées depuis des ordinateurs quantiques.

IBM veut armer les entreprises contre les menaces émergentes basées sur l’IA et l’informatique quantique. L’offre Guardian Data Security Center peut, selon le fournisseur, intégrer et rationaliser les flux de travail de sécurité ciblés sous des contrôles unifiés. « Le logiciel de sécurité des données Guardium Data Security Center est destiné à protéger contre les risques liés au cloud hybride, à l’IA et à l’informatique quantique », a…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le projet de norme de sécurité des identités open source IPSIE poussé par Okta est désormais en haut de la pile des projets de la fondation OpenID qui a créé un groupe de travail dédié. Son adoption par Microsoft, Google, Ping identity et Beyond identity est lancée.

Baptisée Interoperability Profile for Secure Identity in the Enterprise (IPSIE), la norme de sécurité des identités open source annoncée par le fournisseur de solutions IAM Okta est sur de très bons rails. Ce framework de sécurité devrait être adopté par Microsoft, Google, Ping Identity, BeyondIdentity et SGNL, la fonation OpenID dont ils font partie ayant officiellement annoncé la création d’un groupe de travail dédié. IPSIE promet entre autre d’améliorer la « sécurité de bout en bout » des identités basées sur le SaaS. « Okta est déterminé à assurer la sécurité et nous savons que l’avenir de l’industrie repose non seulement sur la sécurisation de l’identité, mais aussi sur une norme d’identité sécurisée, ouverte et accessible à tous », a déclaré Arnab Bose, chef de produit pour Workforce Identity Cloud chez Okta. « Cette norme industrielle contribuera à standardiser la sécurité de l’identité pour élever le niveau de sécurité de tous, y compris celui des acteurs de l’industrie de la technologie, afin d’être mieux protégés contre les attaques. » L’annonce a été faite lors de la conférence annuelle sur l’identité Oktane du fournisseur, en même temps que le dévoilement de plusieurs améliorations de produits.

En route vers la sécurité dès conception

Selon Okta, la norme de sécurité IPSIE centrée sur l’identité va renforcer les contrôles de sécurité existants en plus de certaines fonctionnalités dont peut bénéficier la communauté SaaS. Parmi les capacités existantes de sécurité de l’identité que l’IPSIE pourrait renforcer dans les applications SaaS figurent notamment l’authentification unique Single Sign-On (SSO), la gestion du cycle de vie, la gouvernance et l’accès à privilèges, le partage du signal de risque et la fermeture de session. Selon M. Bose, la norme IPSIE offrira de nouveaux avantages, en particulier une meilleure visibilité sur les surfaces de menaces liées à l’identité et la création d’applications SaaS sécurisées par design.

Pour faciliter l’adoption, Okta travaille à l’intégration de plusieurs fournisseurs de logiciels indépendants (ISV). « Okta a collaboré avec les principaux fournisseurs de SaaS pour créer plus de 125 intégrations profondes avec certaines des applications d’entreprise les plus répandues, y compris Google, Microsoft Office 365, Slack et Atlassian », a précisé M. Bose. « Ces applications prennent en charge des fonctionnalités qui seront incluses dans la norme afin de mieux répondre à l’écosystème technologique et aux clients là où ils se trouvent aujourd’hui, tout en fournissant un framework pour mieux les protéger à l’avenir », a ajouté le chef de produit. Okta cherche aussi à faire en sorte que les créateurs d’applications utilisant Okta Customer Identity Cloud (CIC) puissent construire leurs applications pour qu’elles soient conformes à IPSIE et « sécurisées par design ».

Simplifier les expériences MFA et SSO

Okta a également annoncé une offre appelée Extended Device SSO, disponible au premier trimestre 2025 avec Okta Device Access, la solution de contrôle de sécurité d’Okta qui gère l’accès aux ressources de l’entreprise en fonction du type d’appareil utilisé. Extended Device SSO peut résoudre plusieurs défis liés à l’authentification multifacteur (MFA) en ramenant le nombre d’invites MFA à une seule invite par connexion d’appareil. Elle sera prise en charge à la fois par Windows et MacOS, avant de permettre l’accès à des applications comme Office 365, Google Workspace, Zoom et Slack, l’objectif étant d’éviter les authentifications multiples. Okta a aussi annoncé des partenariats avec plusieurs vérificateurs d’identité tiers, notamment Clear, Persona, Incode, Socure, Onfido et LexisNexis, afin d’appliquer une couche supplémentaire de vérification de l’identité. « En appliquant la vérification d’identité à n’importe quelle étape du travail professionnel, les entreprises peuvent réduire plus efficacement le risque d’ingénierie sociale et d’attaques de type « deep fake » », a affirmé M. Bose.

Le projet de norme de sécurité des identités open source IPSIE poussé par Okta est désormais en haut de la pile des projets de la fondation OpenID qui a créé un groupe de travail dédié. Son adoption par Microsoft, Google, Ping identity et Beyond identity est lancée.

Baptisée Interoperability Profile for Secure Identity in the Enterprise (IPSIE), la norme de sécurité des identités open source annoncée par le fournisseur de solutions IAM Okta est sur de très bons rails. Ce framework de sécurité devrait être adopté par Microsoft, Google, Ping Identity, BeyondIdentity et SGNL, la fonation OpenID dont ils font partie ayant officiellement annoncé la création d’un groupe de travail dédié. IPSIE promet entre autre d’améliorer la « sécurité de bout en bout » des identités basées sur le SaaS. « Okta est déterminé à assurer la sécurité et nous savons que l’avenir de l’industrie repose non seulement sur la sécurisation de l’identité, mais aussi sur une norme d’identité sécurisée, ouverte et accessible à tous », a déclaré Arnab Bose, chef de produit pour Workforce Identity Cloud chez Okta. « Cette norme industrielle contribuera à standardiser la sécurité de l’identité pour élever le niveau de sécurité de tous, y compris celui des acteurs de l’industrie de la technologie, afin d’être mieux protégés contre les attaques. » L’annonce a été faite lors de la conférence annuelle sur l’identité Oktane du fournisseur, en même temps que le dévoilement de plusieurs améliorations de produits.

En route vers la sécurité dès conception

Selon Okta, la norme de sécurité IPSIE centrée sur l’identité va renforcer les contrôles de sécurité existants en plus de certaines fonctionnalités dont peut bénéficier la communauté SaaS. Parmi les capacités existantes de sécurité de l’identité que l’IPSIE pourrait renforcer dans les applications SaaS figurent notamment l’authentification unique Single Sign-On (SSO), la gestion du cycle de vie, la gouvernance et l’accès à privilèges, le partage du signal de risque et la fermeture de session. Selon M. Bose, la norme IPSIE offrira de nouveaux avantages, en particulier une meilleure visibilité sur les surfaces de menaces liées à l’identité et la création d’applications SaaS sécurisées par design.

Pour faciliter l’adoption, Okta travaille à l’intégration de plusieurs fournisseurs de logiciels indépendants (ISV). « Okta a collaboré avec les principaux fournisseurs de SaaS pour créer plus de 125 intégrations profondes avec certaines des applications d’entreprise les plus répandues, y compris Google, Microsoft Office 365, Slack et Atlassian », a précisé M. Bose. « Ces applications prennent en charge des fonctionnalités qui seront incluses dans la norme afin de mieux répondre à l’écosystème technologique et aux clients là où ils se trouvent aujourd’hui, tout en fournissant un framework pour mieux les protéger à l’avenir », a ajouté le chef de produit. Okta cherche aussi à faire en sorte que les créateurs d’applications utilisant Okta Customer Identity Cloud (CIC) puissent construire leurs applications pour qu’elles soient conformes à IPSIE et « sécurisées par design ».

Simplifier les expériences MFA et SSO

Okta a également annoncé une offre appelée Extended Device SSO, disponible au premier trimestre 2025 avec Okta Device Access, la solution de contrôle de sécurité d’Okta qui gère l’accès aux ressources de l’entreprise en fonction du type d’appareil utilisé. Extended Device SSO peut résoudre plusieurs défis liés à l’authentification multifacteur (MFA) en ramenant le nombre d’invites MFA à une seule invite par connexion d’appareil. Elle sera prise en charge à la fois par Windows et MacOS, avant de permettre l’accès à des applications comme Office 365, Google Workspace, Zoom et Slack, l’objectif étant d’éviter les authentifications multiples. Okta a aussi annoncé des partenariats avec plusieurs vérificateurs d’identité tiers, notamment Clear, Persona, Incode, Socure, Onfido et LexisNexis, afin d’appliquer une couche supplémentaire de vérification de l’identité. « En appliquant la vérification d’identité à n’importe quelle étape du travail professionnel, les entreprises peuvent réduire plus efficacement le risque d’ingénierie sociale et d’attaques de type « deep fake » », a affirmé M. Bose.

IA agentique, chiffrement post-quantique et informatique hybride figurent parmi les tendances montantes et de rupture auxquelles les entreprises vont être confrontées dans les prochains mois selon le Gartner.

Presque comme un rituel, le cabinet d’études Gartner a publié son rapport annuel sur les technologies les plus prometteuses pour les entreprises. Pour 2025, l’IA agentique, le chiffrement post-quantique, l’informatique économe en énergie et l’IT hybride figurent parmi les 10 principales tendances technologiques stratégiques du cabinet d’études, qui ont été dévoilées lors du symposium/XPO annuel de Gartner à Orlando.

1. L’IA agentique

Pour commencer, le cabinet américain s’attend à une…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?