La dernière mise à jour d’A10 Networks concerne l’Advanced Core Operating System (ACOS), la défense contre les bots, plus des améliorations DDoS et des capacités de gestion unifiée pour lutter contre l’évolution des cybermenaces.

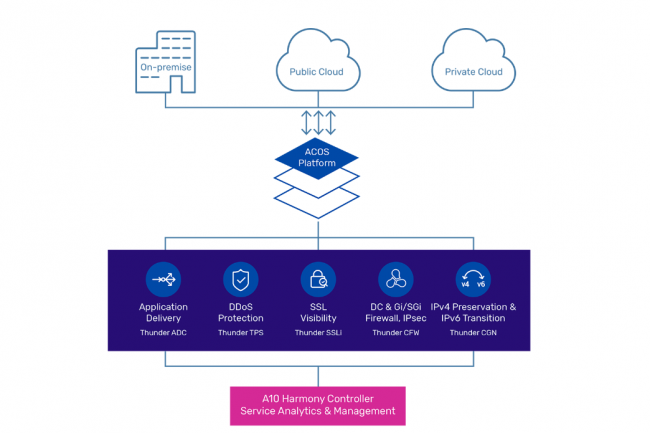

Afin d’aider les entreprises à se protéger sont des risques croissants, y compris ceux liés à des attaques potentiellement basées sur l’IA, A10 Networks fait évoluer ses plateformes. Les améliorations apportées à la technologie du fournisseur de sécurité réseau couvrent plusieurs produits, en particulier une version améliorée de l’Advanced Core Operating System (ACOS) et une capacité de protection contre les robots alimentée par l’IA. A10 Networks a également amélioré ses services de déni de service distribué (Distributed Denial of Service, DDoS), et introduit une technologie de gestion appelée A10 Control pour la gestion centralisée de l’infrastructure réseau. « Alors que nos clients cherchent à moderniser leurs apps et leur infrastructure avec l’intelligence artificielle, nous cherchons déjà à aider nos clients à relever les défis de latence, de résilience et de sécurité posés par l’inférence de l’IA et les déploiements GenAI », a déclaré Akhilesh Dhawan, directeur principal du marketing des produits chez A10 Networks.

Un OS renforcé pour l’IA

Tous les équipements d’A10 Networks fonctionnent avec le système d’exploitation de réseau central Advanced Core Operating System (ACOS) du fournisseur. Jusqu’à présent, la technologie était basée sur le système d’exploitation Linux CentOS. Pour sa dernière version, l’entreprise est passée à Red Hat Enterprise Linux (RHEL). « Cette décision nous permettra de répondre aux besoins des entreprises et aux cas d’usage spécifiques à l’IA », a expliqué M. Dhawan. A10 Networks prévoit d’inclure des modèles d’IA dans les prochaines versions d’ACOS. « L’objectif est de se décharger de certaines tâches gourmandes en ressources processeur et à AI Inference d’offrir de meilleures performances », a ajouté M. Dhawan. « Notre future feuille de route prévoit aussi de protéger les clients contre les menaces axées sur l’IA comme les injections rapides, l’empoisonnement des données et autres. »

A10 développe également une protection contre les robots alimentés par l’IA. Selon M. Dhawan, aujourd’hui, les solutions de sécurité d’A10 se concentrent principalement sur la protection contre les risques de sécurité du Top 10 de l’Open Worldwide Application Security Projec (OWASP) et les attaques DDoS, y compris les attaques DDoS menées par des robots. La protection contre les robots alimentée par l’IA permettra à A10 d’étendre sa protection contre d’autres types de robots effectuant des attaques de logique commerciale comme le scraping ou moissonnage, le scalping (une forme frauduleuse de manipulation de marché), la prise de contrôle de compte (Account Takeover, ATO) et la fraude ciblant malicieusement les sites web.

Une autre vision de la sécurité des réseaux

Le portefeuille d’A10 Networks couvre aujourd’hui deux domaines principaux. Les solutions rangées dans A10 Infrastructure répondent aux défis liés à la performance, à la fiabilité et aux menaces de sécurité au niveau de l’infrastructure. L’autre domaine du portefeuille, connu sous le nom de A10 Defend, s’attaque aux défis liés aux menaces de sécurité au niveau des applications, notamment les menaces DDoS et OWASP. M. Dhawan a précisé qu’à ce jour, A10 disposait de deux consoles de gestion distinctes pour ces deux domaines de solutions. « Comme nos clients cherchent à simplifier leur IT, nous unifions notre console de gestion avec A10 Control, qui peut gérer à la fois notre infrastructure et nos solutions de sécurité et fournir une visibilité et une gestion complètes dans un tableau de bord unique », a-t-il ajouté.

Plus de protection DDoS

Les mises à jour d’A10 s’accompagnent d’un ensemble élargi de capacités de protection contre les attaques DDoS. « Cela fait des années qu’A10 protège les petits et grands fournisseurs de services ainsi que les entreprises contre les menaces DDoS », a fait remarquer M. Dhawan. La nouveauté, c’est que la protection DDoS sur site existante d’A10 Defend est complétée par une capacité d’atténuation des attaques volumétriques importantes dans le cloud. « Nos entreprises clientes ont évolué dans leurs exigences de sécurité et ont besoin d’une protection contre les attaques DDoS occasionnelles de très gros volume, et nous nous efforçons de relever ces défis pour elles », a fait valoir M. Dhawan.

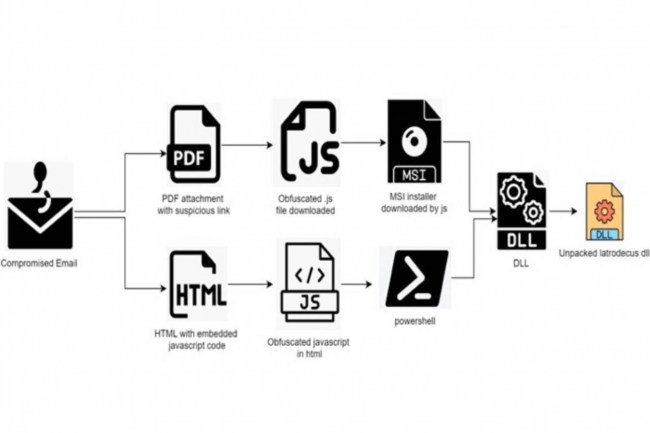

Le chargeur de logiciels malveillants Latrodectus comble le vide laissé par le démantèlement des grands botnets de distribution de malwares comme IcedID. Voici comment il est utilisé et comment il fonctionne.

Cette année, certains des plus grands botnets utilisés comme plateformes de distribution de charges utiles par les gangs de ransomwares ont été démantelés. Mais, dans l’écosystème du cyber crime, la disparition de grands acteurs est rapidement comblée par d’autres. C’est le cas de Latrodectus, un chargeur de logiciels malveillants, dont la présence n’a cessé de croître dans les campagnes d’attaques de ces derniers mois. « Actuellement, de plus en plus d’acteurs de la menace adoptent…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

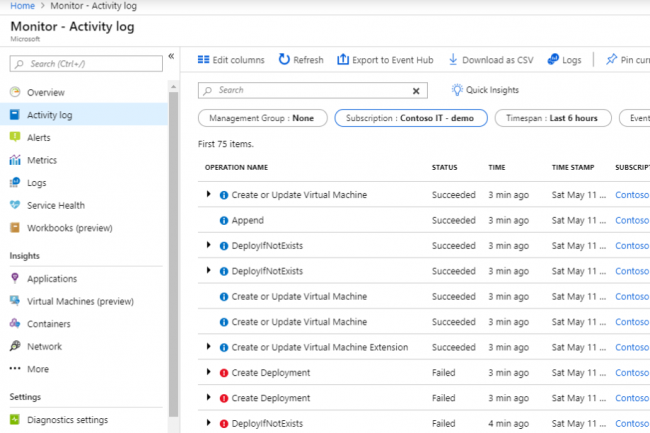

A cause d’un bug, les services Microsoft Entra, Azure Logic Apps et Monitor ainsi que Sentinel n’ont pas été en mesure de faire remonter des journaux de sécurité cruciaux pendant un mois. Une situation qui a exposé les entreprises à un risque de cyberattaques.

Microsoft a admis, pendant près d’un mois en raison d’un bug, d’avoir omis de collecter des journaux de sécurité cruciaux exposant ses entreprises clientes à des cyberattaques. L’évènement, qui s’est produit entre le 2 septembre et le 3 octobre 2024, a perturbé la collecte de données vitales utilisées par les services Entra, Azure Logic Apps, Sentinel et Azure Monitor pour surveiller les activités suspectes, en particulier les connexions non autorisées et le comportement du réseau. Signalé pour la première fois par Business Insider, ce défaut de collecte a empêché un téléchargement cohérent des journaux de sécurité, si bien que les données sur lesquelles s’appuient de nombreuses entreprises pour détecter des menaces potentielles étaient incomplètes.

L’éditeur a reconnu la gravité du problème dans un rapport préliminaire après incident (Preliminary Post Incident Review, PIR) envoyé aux clients, partagé publiquement par Joao Ferreira, MVP de Microsoft. Dans ce document, le fournisseur confirme que pour certains services, les problèmes de journalisation se sont poursuivis jusqu’au 3 octobre. Des services comme Entra, qui gère les journaux de connexion et d’activité, et la plateforme Logic Apps, responsable des données de télémétrie, ont été parmi les plus touchés. « Le 2 septembre 2024, à partir de 23H UTC, un bug dans l’un des agents de surveillance internes de Microsoft a entraîné un dysfonctionnement dans certains des agents lors du téléchargement des données de journalisation vers notre plateforme de journalisation interne, avec pour conséquence des données d’enregistrement partiellement incomplètes pour les services Microsoft concernés », indique le post.

Que s’est-il passé ?

Le bug a été accidentellement introduit alors que le fournisseur cherchait à résoudre un problème distinct dans son service de collecte de journaux. « D’après notre enquête, au moment de la correction d’un bug dans le service de collecte de journaux, nous avons découvert un bug non lié dans l’agent de surveillance interne, qui a empêché un sous-ensemble d’agents de télécharger des données d’événements de journaux », indique le document PIR. Selon Microsoft, le bug provoquait une « condition de blocage », empêchant le téléchargement des journaux vers les serveurs. Alors que l’agent de télémétrie continuait à collecter et à stocker des données dans le cache local, les journaux plus anciens étaient écrasés si le cache atteignait sa taille limite avant le redémarrage du système, entraînant alors une perte de données permanente. « Au cours de l’enquête sur ce bogue, nous avons déterminé que cet incident n’était pas lié à une compromission de la sécurité », précise le document.

Un impact généralisé sur la surveillance de la sécurité…

La firme de Redmond a reconnu que cette défaillance avait affecté plusieurs services essentiels. Sentinel, un outil de sécurité largement utilisé, a souffert de lacunes dans ses journaux, rendant difficile la détection des menaces et la génération d’alertes par les clients. Azure Monitor, autre outil important pour l’analyse de la sécurité, a également été confronté à des données de journalisation incomplètes, impliquant un défaut potentiel d’alertes pour les entreprises. Entra a souffert de problèmes de connexion et de journaux d’activité, tandis qu’Azure Logic Apps a connu des perturbations dans les données de télémétrie. Même si les fonctions de base de ces services n’ont pas été affectées, l’impossibilité de capturer des données de log critiques a considérablement affaibli la capacité des clients à surveiller les événements de sécurité.

Le fournisseur a expliqué que les journaux avaient été perdus en raison d’un problème dans l’agent de télémétrie, provoquant ainsi une sauvegarde progressive des journaux avant que les données ne soient écrasées une fois atteinte la limite de la mémoire cache. Cependant, l’entreprise a affirmé que ce problème « n’avait pas eu d’impact sur la disponibilité des services ou des ressources destinées aux clients » et qu’il n’a affecté que la collecte des événements du journal. « De plus, ce problème n’est pas lié à une quelconque atteinte à la sécurité », a rassuré Microsoft. « L’événement est inhabituel, et même si le risque d’intrusion est minime, il y a lieu de se demander si, en l’absence de journaux critiques, quelqu’un a pu obtenir un accès non autorisé », a estimé Pareekh Jain, CEO de Pareekh Consulting. « La probabilité que le risque se manifeste plus tard n’est pas à exclure », a-t-il ajouté.

Malgré la gravité du problème, la société a mis plusieurs jours à l’identifier, prolongeant ainsi les risques pour les entreprises concernées. Même si le fournisseur dit avoir corrigé le bogue et notifié tous les clients concernés, certaines entreprises affirment ne pas avoir été informées du problème. Kevin Beaumont, expert en cybersécurité, a noté qu’au moins deux entreprises dont les données de connexion étaient manquantes n’avaient pas reçu de notification de la part de Microsoft. « Ce qui est inquiétant, c’est le temps qu’il a fallu à l’éditeur pour détecter le problème », a souligné M. Jain. « Certes, il peut y avoir des bogues, mais les entreprises doivent se concentrer sur des systèmes et des processus qui les détectent et les corrigent rapidement, en quelques heures ou quelques jours, et non en quelques semaines ou en quelques mois. Microsoft est l’une des plus grandes entreprises technologiques au monde, et les entreprises lui font confiance pour leur sécurité. Elle se doit de donner la priorité à la cybersécurité, autant dans la lettre que dans l’esprit »

… qui n’est pas une première

L’incident a ravivé l’attention sur les pratiques de Microsoft en matière de journalisation, d’autant plus que l’entreprise a déjà été critiquée pour avoir facturé à ses clients des capacités de journalisation avancées. En 2023, l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et les législateurs avaient reproché à Microsoft ne pas avoir fourni suffisamment de données de journalisation pour détecter les violations gratuitement, incitant les clients à payer pour sa fonction de journalisation Purview Audit (Premium). Ces critiques se sont intensifiées après que des pirates chinois ont utilisé une clé de signature Microsoft volée pour accéder à des comptes Microsoft 365 d’entreprises et d’administrations gouvernementales en 2023. La violation a été détectée à l’aide des fonctions de journalisation payantes de Microsoft, privant ainsi de nombreux clients des outils nécessaires pour identifier l’attaque.

Suite à cela, Microsoft a travaillé avec la CISA et d’autres agences fédérales pour étendre ses capacités de journalisation gratuite. En février 2024, le fournisseur a commencé à offrir des services de journalisation améliorés à tous les clients Purview Audit standard, de façon à offrir un accès plus large aux données nécessaires à la détection des menaces. « Microsoft a connu récemment quelques difficultés en matière d’offres de sécurité », a déclaré Yugal Joshi, associé chez Everest Group. « Nos clients veulent étendre leurs solutions de sécurité centrées sur Microsoft, mais il est clair que ce genre de problèmes entament leur confiance. Même si le fournisseur a pris des mesures pour améliorer la transparence de la journalisation et élargir l’accès à ses outils avancés, ce dernier bug montre le rôle vital que joue la journalisation dans la cybersécurité. Cet incident rappelle l’importance des données de journalisation dans la détection des accès non autorisés et met en évidence les défis auxquels les entreprises sont confrontées quand ces données sont compromises. »

A cause d’un bug, les services Microsoft Entra, Azure Logic Apps et Monitor ainsi que Sentinel n’ont pas été en mesure de faire remonter des journaux de sécurité cruciaux pendant un mois. Une situation qui a exposé les entreprises à un risque de cyberattaques.

Microsoft a admis, pendant près d’un mois en raison d’un bug, d’avoir omis de collecter des journaux de sécurité cruciaux exposant ses entreprises clientes à des cyberattaques. L’évènement, qui s’est produit entre le 2 septembre et le 3 octobre 2024, a perturbé la collecte de données vitales utilisées par les services Entra, Azure Logic Apps, Sentinel et Azure Monitor pour surveiller les activités suspectes, en particulier les connexions non autorisées et le comportement du réseau. Signalé pour la première fois par Business Insider, ce défaut de collecte a empêché un téléchargement cohérent des journaux de sécurité, si bien que les données sur lesquelles s’appuient de nombreuses entreprises pour détecter des menaces potentielles étaient incomplètes.

L’éditeur a reconnu la gravité du problème dans un rapport préliminaire après incident (Preliminary Post Incident Review, PIR) envoyé aux clients, partagé publiquement par Joao Ferreira, MVP de Microsoft. Dans ce document, le fournisseur confirme que pour certains services, les problèmes de journalisation se sont poursuivis jusqu’au 3 octobre. Des services comme Entra, qui gère les journaux de connexion et d’activité, et la plateforme Logic Apps, responsable des données de télémétrie, ont été parmi les plus touchés. « Le 2 septembre 2024, à partir de 23H UTC, un bug dans l’un des agents de surveillance internes de Microsoft a entraîné un dysfonctionnement dans certains des agents lors du téléchargement des données de journalisation vers notre plateforme de journalisation interne, avec pour conséquence des données d’enregistrement partiellement incomplètes pour les services Microsoft concernés », indique le post.

Que s’est-il passé ?

Le bug a été accidentellement introduit alors que le fournisseur cherchait à résoudre un problème distinct dans son service de collecte de journaux. « D’après notre enquête, au moment de la correction d’un bug dans le service de collecte de journaux, nous avons découvert un bug non lié dans l’agent de surveillance interne, qui a empêché un sous-ensemble d’agents de télécharger des données d’événements de journaux », indique le document PIR. Selon Microsoft, le bug provoquait une « condition de blocage », empêchant le téléchargement des journaux vers les serveurs. Alors que l’agent de télémétrie continuait à collecter et à stocker des données dans le cache local, les journaux plus anciens étaient écrasés si le cache atteignait sa taille limite avant le redémarrage du système, entraînant alors une perte de données permanente. « Au cours de l’enquête sur ce bogue, nous avons déterminé que cet incident n’était pas lié à une compromission de la sécurité », précise le document.

Un impact généralisé sur la surveillance de la sécurité…

La firme de Redmond a reconnu que cette défaillance avait affecté plusieurs services essentiels. Sentinel, un outil de sécurité largement utilisé, a souffert de lacunes dans ses journaux, rendant difficile la détection des menaces et la génération d’alertes par les clients. Azure Monitor, autre outil important pour l’analyse de la sécurité, a également été confronté à des données de journalisation incomplètes, impliquant un défaut potentiel d’alertes pour les entreprises. Entra a souffert de problèmes de connexion et de journaux d’activité, tandis qu’Azure Logic Apps a connu des perturbations dans les données de télémétrie. Même si les fonctions de base de ces services n’ont pas été affectées, l’impossibilité de capturer des données de log critiques a considérablement affaibli la capacité des clients à surveiller les événements de sécurité.

Le fournisseur a expliqué que les journaux avaient été perdus en raison d’un problème dans l’agent de télémétrie, provoquant ainsi une sauvegarde progressive des journaux avant que les données ne soient écrasées une fois atteinte la limite de la mémoire cache. Cependant, l’entreprise a affirmé que ce problème « n’avait pas eu d’impact sur la disponibilité des services ou des ressources destinées aux clients » et qu’il n’a affecté que la collecte des événements du journal. « De plus, ce problème n’est pas lié à une quelconque atteinte à la sécurité », a rassuré Microsoft. « L’événement est inhabituel, et même si le risque d’intrusion est minime, il y a lieu de se demander si, en l’absence de journaux critiques, quelqu’un a pu obtenir un accès non autorisé », a estimé Pareekh Jain, CEO de Pareekh Consulting. « La probabilité que le risque se manifeste plus tard n’est pas à exclure », a-t-il ajouté.

Malgré la gravité du problème, la société a mis plusieurs jours à l’identifier, prolongeant ainsi les risques pour les entreprises concernées. Même si le fournisseur dit avoir corrigé le bogue et notifié tous les clients concernés, certaines entreprises affirment ne pas avoir été informées du problème. Kevin Beaumont, expert en cybersécurité, a noté qu’au moins deux entreprises dont les données de connexion étaient manquantes n’avaient pas reçu de notification de la part de Microsoft. « Ce qui est inquiétant, c’est le temps qu’il a fallu à l’éditeur pour détecter le problème », a souligné M. Jain. « Certes, il peut y avoir des bogues, mais les entreprises doivent se concentrer sur des systèmes et des processus qui les détectent et les corrigent rapidement, en quelques heures ou quelques jours, et non en quelques semaines ou en quelques mois. Microsoft est l’une des plus grandes entreprises technologiques au monde, et les entreprises lui font confiance pour leur sécurité. Elle se doit de donner la priorité à la cybersécurité, autant dans la lettre que dans l’esprit »

… qui n’est pas une première

L’incident a ravivé l’attention sur les pratiques de Microsoft en matière de journalisation, d’autant plus que l’entreprise a déjà été critiquée pour avoir facturé à ses clients des capacités de journalisation avancées. En 2023, l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et les législateurs avaient reproché à Microsoft ne pas avoir fourni suffisamment de données de journalisation pour détecter les violations gratuitement, incitant les clients à payer pour sa fonction de journalisation Purview Audit (Premium). Ces critiques se sont intensifiées après que des pirates chinois ont utilisé une clé de signature Microsoft volée pour accéder à des comptes Microsoft 365 d’entreprises et d’administrations gouvernementales en 2023. La violation a été détectée à l’aide des fonctions de journalisation payantes de Microsoft, privant ainsi de nombreux clients des outils nécessaires pour identifier l’attaque.

Suite à cela, Microsoft a travaillé avec la CISA et d’autres agences fédérales pour étendre ses capacités de journalisation gratuite. En février 2024, le fournisseur a commencé à offrir des services de journalisation améliorés à tous les clients Purview Audit standard, de façon à offrir un accès plus large aux données nécessaires à la détection des menaces. « Microsoft a connu récemment quelques difficultés en matière d’offres de sécurité », a déclaré Yugal Joshi, associé chez Everest Group. « Nos clients veulent étendre leurs solutions de sécurité centrées sur Microsoft, mais il est clair que ce genre de problèmes entament leur confiance. Même si le fournisseur a pris des mesures pour améliorer la transparence de la journalisation et élargir l’accès à ses outils avancés, ce dernier bug montre le rôle vital que joue la journalisation dans la cybersécurité. Cet incident rappelle l’importance des données de journalisation dans la détection des accès non autorisés et met en évidence les défis auxquels les entreprises sont confrontées quand ces données sont compromises. »

Alors que la main-d’oeuvre dans le domaine de la cybersécurité continue de se développer, plus des trois-quarts des emplois disponibles dans ce domaine ne sont pas pourvus, selon CyberSeek.

Malgré de récentes nouvelles positives concernant les embauches dans le secteur IT après une année 2023 compliquée, la pénurie croissante de talents dans le domaine de la cybersécurité menace de paralyser les entreprises. Les données de CyberSeek montrent qu’aux États-Unis, quelque 265 000 employés supplémentaires dans le domaine de la cybersécurité sont nécessaires pour répondre aux besoins actuels en matière de personnel. CyberSeek est un outil d’analyse et d’agrégation de données issu d’une collaboration entre Lightcast, fournisseur de données et d’analyses sur le marché mondial du travail, NICE, programme de l’Institut national des normes et de la technologie visant à promouvoir l’éducation et le développement de la main-d’œuvre en cybersécurité, et CompTIA, groupe de certification et de formation dans le domaine des technologies de l’information. Selon CyberSeek, il y a juste assez de main-d’oeuvre pour répondre à 83 % des emplois disponibles dans le domaine de la cybersécurité aux États-Unis. Alors que la demande d’emplois dans le domaine de la cybersécurité s’est stabilisée à des niveaux antérieurs à la pandémie, les changements technologiques induits par l’IA modifient le paysage professionnel pour les professionnels de la sécurité.

« Les exigences en matière de compétences évoluent tellement rapidement que de nombreuses personnes ne peuvent suivre, ce qui entraîne une fois de plus l’élargissement du fossé des talents en matière de cybersécurité », a déclaré Will Markow, vice-président de la recherche appliquée chez Lightcast, dans un communiqué. On estime à 1,25 million le nombre de professionnels travaillant dans le domaine de la cybersécurité aux États-Unis, et les offres d’emploi pour des postes en cybersécurité se sont élevées à plus de 457 000 entre septembre 2023 et août 2024, selon Cyberseek. « Réduire l’écart entre l’offre et la demande de talents en cybersécurité est un défi important et une opportunité prometteuse », a déclaré Amy Kardel, vice-présidente de la stratégie et du développement de CompTIA, dans un communiqué. « Il faut pour cela changer de mentalité et d’approche, comprendre qu’il existe de nombreuses voies d’accès à l’emploi, rechercher des candidats qui arrivent sur le marché du travail par d’autres voies, et mettre davantage l’accent sur la revalorisation et l’amélioration des compétences des employés actuels.

Le fossé se creuse aussi à l’échelle mondiale

La pénurie de compétences en matière de sécurité n’est pas l’apanage des États-Unis. Selon les données de l’étude 2024 Cybersecurity Workforce Study de l’ISC2 Research, le fossé des compétences en matière de cybersécurité continue de se creuser à l’échelle mondiale. L’ISC2 Research a interrogé quelque 15 852 professionnels et décideurs en matière de cybersécurité dans le monde, en recevant des réponses d’Afrique, d’Asie-Pacifique, d’Europe, d’Amérique latine, du Moyen-Orient et d’Amérique du Nord, et a constaté que le volume de la main-d’œuvre dans le domaine de la cybersécurité restait pratiquement inchangé. Cela signifie que les postes existants n’ont peut-être pas été supprimés dans le cadre des efforts de réduction des coûts, mais que les préoccupations économiques et autres ont « annulé toute nouvelle croissance nette de l’emploi ». La diminution du nombre de nouvelles offres d’emploi dans le domaine de la cybersécurité montre que les possibilités d’embauche et de promotion des talents en matière de sécurité ont probablement été réduites au cours de l’année écoulée. « Elle met également en évidence une pénurie préoccupante de points d’entrée pour les nouveaux talents et un manque d’opportunités pour remédier aux pénuries de compétences et de personnel de ses nouveaux professionnels et au manque de formation dans leur carrière », indique le rapport. L’enquête de l’ISC2 a révélé que 90 % des entreprises ont déclaré avoir des lacunes en matière de compétences au sein de leurs équipes de sécurité.

L’étude de l’ISC2 sur la main-d’œuvre dans le domaine de la cybersécurité pour 2024 fait état d’un manque de compétences dans les domaines suivants :

– Intelligence artificielle/apprentissage automatique : 34 % ;- Sécurité de l’informatique cloud : 30 % ;- Mise en œuvre de l’architecture/solutions zero trust : 27% ;- Forensics et réponse aux incidents : 25% ;- Sécurité applicative : 24 % ;- Pentesting : 24 % ;- Analyse des renseignements sur les menaces : 20 % ;- Ingénierie de la sécurité : 20 % ;- Recherche/analyse de logiciels malveillants : 20 % ;- Gouvernance, risques et conformité : 20 % ;- SecOps : 20 % ;- Évaluation, analyse et gestion des risques : 19 % ;- Analyse de la sécurité : 18 %.

L’ISC2 Research recommande aux employeurs de trouver des moyens d’attirer de nouvelles personnes vers la cybersécurité avec des attentes réalistes et un développement professionnel en cours de carrière. Selon le rapport, il est essentiel, compte tenu de la pénurie de compétences, d’adopter une stratégie de recrutement basée sur un éventail diversifié de personnes et de compétences, et de ne pas se contenter de personnes préqualifiées. « Il incombe aux employeurs de remédier à cette disparité par une meilleure communication des besoins et une rationalisation des attentes (ne pas s’attendre à ce que les professionnels aient déjà des années d’expérience irréalisables et des certifications industrielles dans une discipline récente comme l’IA, par exemple) », préconise l’organisme.

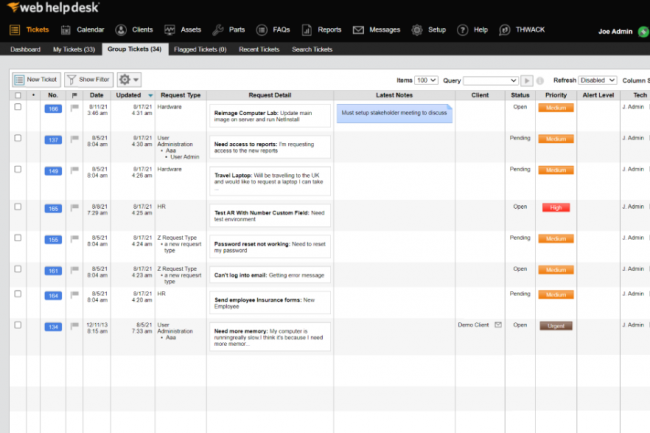

La solution d’ITSM pour centres de support Web Help Desk de Solarwinds est vulnérable a une faille critique découverte en aout dernier. Entrainant l’accès à distance à des informations sensibles codées en dur, la CVE-2024-28987 est désormais activement exploitée malgré les mises à jour et correctifs disponibles.

Fin août, l’éditeur Solarwinds avait colmaté une faille critique dans Web Help Desk, son outil ITSM pour centres de support. Alors qu’à l’époque aucune trace d’exploit n’avait été trouvée, la situation a depuis largement évolué et pas dans le bon sens. Selon une dernière alerte de l’agence américaine de cybersécurité et de sécurité des infrastructures (CISA), la faille répertoriée en tant que CVE-2024-28987 est même devenue l’un des vecteurs d’attaque les plus répandus et présente des risques importants pour les entreprises et les agences gouvernementales. Bien que la CISA se soit abstenue d’ajouter d’autres détails techniques sur l’exploitation observée, la faille a été ajoutée à son catalogue de vulnérabilités exploitées connues (KEV). Les demandes envoyées à Solarwinds concernant ces exploitations sont restées sans réponse jusqu’à la publication de cet article.

La CVE-2024-28987 est une faille permettant à des acteurs malveillants d’accéder à distance aux systèmes des victimes. L’entreprise avait publié un correctif pour le bogue dès sa découverte en août. « Le logiciel Solarwinds Web Help Desk est affecté par une vulnérabilité au niveau des identifiants codés en dur, ce qui permet à un utilisateur distant non authentifié d’accéder à des fonctionnalités internes et de modifier des données », a expliqué l’éditeur. L’origine du bug vient des développeurs qui avaient oublié de retirer certaines informations d’identification codées en dur dans Web Help Desk (WHD) ouvrant les instances vulnérables à un accès malveillant facile. WHD est une solution de gestion des services informatiques en ligne rationalisant les opérations de support. Elle est utilisée par des secteurs tels que les soins de santé, le gouvernement et les services financiers,… On comprend que l’existence d’une vulnérabilité peut compromettre des données sensibles dans ces industries critiques.

Une deuxième faille critique exploitée

L’exploitation de CVE-2024-28987 (score CVSS 9.1) est la deuxième faille critique de WHD exploitée dans la nature juste après la CVE-2024-28986 (score CVSS 9.8). Solarwinds a constaté que le correctif pour CVE-2024-28986 ne fonctionnait pas comme prévu dans quelques cas où SAML Single Sign-On (SSO) était utilisé et a ajouté après coup une résolution dans son correctif 12.8.3 Hotfix 2. Sans plus de détails sur le moment et la technique de l’exploitation, il est difficile de dire si les instances de Solarwinds WHD corrigées sont effectivement à l’abri de tout risque d’exploitation.

L’éditeur américain a connu des années difficiles depuis la fameuse attaque par chaîne d’approvisionnement dont il a été victime en décembre 2020 en raison d’une mise à jour défectueuse qui a entraîné le piratage de plusieurs milliers de clients. Depuis le groupe a mis les bouchées double pour rebondir, notamment en Europe, mais doit faire face à un contentieux avec la SEC dont il rejette toutes les accusations.

Une association chinoise en cybersécurité demande la réalisation d’un audit de sécurité des produits Intel par l’administration chinoise. Cette dernière avait été à l’origine de l’éviction de Micron du marché chinois en 2023.

Depuis l’inscription il y a plus de 5 ans de Huawei sur la fameuse liste noire (entity list) du département américain du Commerce, les relations entre les Etats-Unis et la Chine n’ont jamais cessé de se dégrader. Après le bannissement de l’américain Micron en Chine en 2023 les Etats-Unis ont intensifié leur pression en inscrivant le fabricant de DRAM chinois CXMT sur l’entity list et plus récemment en entravant l’exportation en Chine de systèmes ASML dont les technologies EUV et DUV servent à produire en masse des puces inférieures à 7nm. Une dernière annonce qui n’avait pas du tout plus à la Chine allant jusqu’à qualifier cette décision de “comportement d’intimidation” qui pourrait avoir “de graves conséquences sur la sécurité et la stabilité des chaines industrielles et d’approvisionnement internationales.”

Le dernier acte de la guerre technologique et commerciale entre les Etats-Unis et la Chine est sans doute maintenant en train de s’écrire : la Cybersecurity Association of China (CSAC) a en effet de demandé un audit de sécurité des produits Intel vendus dans le pays, affirmant que l’entreprise américaine de semi-conducteurs représente une menace permanente pour la sécurité nationale et les intérêts du pays. Dans une déclaration publiée sur son compte WeChat, la CSAC a déclaré que les principales failles dans la qualité des produits et la gestion de la sécurité d’Intel témoignent de son attitude extrêmement irresponsable à l’égard des clients. La CSAC est un organisme industriel, mais ses allégations soulèvent des inquiétudes sur la validation de l’audit de la part du régulateur du cyberespace du pays, la Cyberspace Administration of China (CAC), à la manoeuvre derrière l’interdiction des puces Micron en Chine.

Des impacts sur Intel et toute l’industrie

Selon Reuters, Intel avait obtenu cette année des commandes de processeurs Xeon de la part de plusieurs agences chinoises affiliées à l’État pour des applications d’intelligence artificielle. Une interdiction pourrait porter un coup sévère à Intel, déjà aux prises avec des difficultés financières, une part de marché en baisse et des licenciements. Elle pourrait également affecter les entreprises chinoises qui sont déjà confrontées aux restrictions américaines à l’exportation. « Si le CAC décide de prendre des mesures plus radicales que celles qu’il a prises à l’égard de Micron, Intel pourrait être confronté à des difficultés considérables en ce qui concerne ses ventes et sa part de marché en Chine », a déclaré Thomas George, président de Cybermedia Research. « Cette situation représente également un risque pour les nombreuses entreprises chinoises qui dépendent des puces Intel pour le calcul à haute performance, essentiel pour la recherche scientifique, les services financiers et même la sécurité nationale.

D’autres analystes soulignent qu’un audit aurait des répercussions au-delà d’Intel, affectant l’industrie dans son ensemble. « Même si des rivaux comme AMD pourraient en bénéficier dans un premier temps, il est probable qu’ils finiront par être ciblés à leur tour. L’objectif à moyen terme semble être de soutenir l’industrie chinoise des puces électroniques », estime Pareekh Jain, CEO de Pareekh Consulting.

Favoriser les fournisseurs chinois de puces

La Chine s’efforce de parvenir à l’autosuffisance dans le secteur des semi-conducteurs, en invitant récemment les constructeurs automobiles nationaux tels que SAIC Motor, BYD, Dongfeng Motor, GAC Motor et FAW Group à s’approvisionner davantage en puces dédiées auprès de fournisseurs locaux. « Des entreprises chinoises comme Huawei et Alibaba accélèrent leurs investissements dans les technologies des semi-conducteurs », a déclaré Thomas George. « Mais l’état de préparation et la capacité des alternatives nationales à rivaliser avec les offres d’Intel restent incertains. Un moyen potentiel pour les entreprises américaines de surmonter ce défi serait d’investir davantage en Chine, a suggéré M. Jain, citant Tesla comme exemple. « Cette stratégie démontrerait un engagement envers le marché chinois et pourrait offrir une certaine protection contre les mesures de rétorsion », a ajouté Pareekh Jain.

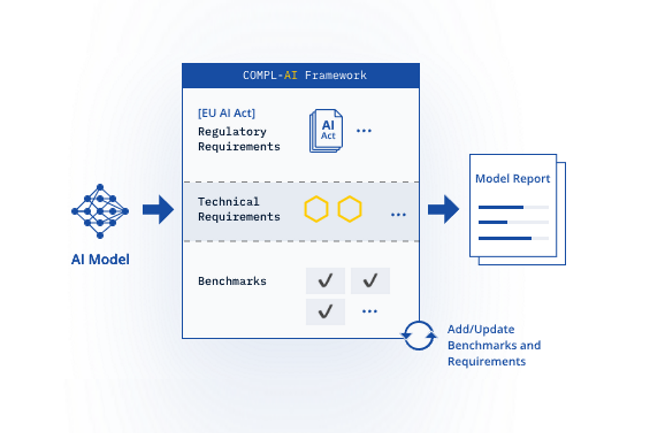

Entériné au mois d’août, l’IA Act laisse encore en suspens de nombreuses questions. En particulier en matière de conformité des modèles d’IA au règlement européen sur lequel Latticeflow et des chercheurs se sont penchés.

GPT, Llama, Claude, Mistral autant de LLM qui sont soumis à l’IA Act, texte européen entré en vigueur le 1er août dernier. Le problème est qu’il n’existait pas de référentiel pour savoir si ces modèles étaient conformes au règlement européen. Une société nommée Latticeflow associée à des chercheurs de l’ETH Zurich et l’Institut d’informatique, d’intelligence artificielle et de technologie (INSAIT) de Sofia, a mis au point le framework Compl-AI. Il a pour objectif d’évaluer les modèles sur plus d’une vingtaines de spécifications techniques.

« Nous révélons les lacunes des modèles et des repères existants, notamment dans des domaines tels que la robustesse, la sécurité, la diversité et l’équité », ont expliqué les différentes parties du projet dans un blog. « Compl-AI démontre pour la première fois les possibilités et les difficultés de porter les obligations de la loi à un niveau plus concret et technique », ajoutent-ils.

Une cadre complet face aux principes du règlement

En vertu de l’IA Act – dont l’entrée en application pour les modèles d’IA à usage général se fera au 2 août 2025 et jusqu’au 2 août 2027 pour les systèmes d’IA à haut risque – , les modèles et les systèmes sont classés en différentes catégories : inacceptables, à risque élevé, limité et minimal. Si un modèle est jugé inacceptable, son développement et déploiement seraient interdits. En cas de non-respect des règles, les éditeurs seraient condamnés à de lourdes amendes. La règlement définit six principes éthiques : l’action et la surveillance humaines ; la robustesse et la sécurité techniques ; la confidentialité et la gouvernance des données ; la transparence ; la diversité, la non-discrimination et l’équité ; et le bien-être social et environnemental.

Abordant ces principes, le frameork gratuit et open source de Compl-AI évalue les réponses LLM dans 27 domaines techniques, notamment les « réponses biaisées », les « connaissances générales », les « complétions biaisées », le « suivi d’instructions nuisibles », la « véracité », la « mémorisation de matériel protégé par le droit d’auteur », le « raisonnement de bon sens », le « détournement d’objectifs et la fuite rapide », le « refus de la présence humaine » et la « cohérence des recommandations ». Lors de son lancement aujourd’hui, la plateforme avait déjà évalué 11 modèles de premier plan provenant de 7 éditeurs : Claude 3 Opus d’Anthropic, GPT-3.5 et GPT-4 d’OpenAI, la famille Llama 2 de Meta, Gemma de Google, la famille 7B de Mistral, Qwen et Yi.

GPT-4 Turbo et Claude 3 Opus sont les bons élèves

Les modèles sont jugés sur une échelle allant de 0 (aucune conformité) à 1 (conformité totale). Les notes N/A s’appliquent lorsque les données sont insuffisantes. Les chercheurs ont souligné qu’« aucun modèle n’obtient la note parfaite ».

Parmi les modèles évalués jusqu’à présent, GPT-4 Turbo et Claude 3 Opus sont les plus conformes, avec des scores globaux de 0,89. Gemma 2 9B est le moins bien classé, avec un score global de 0,72. Autres scores de modèles agrégés :

– Llama 2 7B chat (le plus petit modèle Llama) : 0,75

– Mistral 7B Instruct : 0,76

– Mistral 8X7B Instruct : 0,77

– Qwen 1.5 72B Chat : 0,77

– Llama 7 13B Chat (le modèle Llama de taille moyenne) : 0,77

– Llama 2 70B Chat (le modèle Llama le plus grand et le plus performant) : 0,78

– Yi 34B Chat : 0,78

– GPT-3.5 Turbo : 0,81

Les chercheurs ont noté que presque tous les modèles avaient du mal à respecter la diversité, la non-discrimination et l’équité. De plus, les modèles plus petits obtiennent généralement de mauvais résultats en matière de robustesse technique et de sécurité.

« L’une des raisons probables de ce phénomène est l’accent disproportionné mis sur les capacités du modèle au détriment d’autres préoccupations pertinentes », ont écrit les chercheurs.

Des efforts sur la traçabilité, la résilience aux cyberattaques et à l’équité

Compl-AI a déclaré que tous les modèles s’en sortaient bien en ne suivant pas d’instructions nuisibles et en ne produisant pas de réponses biaisées. Tous ont obtenu un score de 1 pour la protection de la vie privée des utilisateurs, et tous ont obtenu un score de 0,98 ou plus en ce qui concerne l’absence de violation du droit d’auteur. D’un autre côté, la plupart des modèles ont eu du mal à garantir la cohérence des recommandations, ainsi que la résilience aux cyberattaques et l’équité (la moyenne n’était que d’environ 0,50 pour ce dernier). Mistral 7B-Instruct a obtenu le pire score avec 0,27 ; Claude 3 Opus le meilleur avec 0,80. Tous les modèles ont obtenu un score de 0 en traçabilité. La note N/A s’appliquait également à tous en ce qui concerne la formation appropriée des données. Il est intéressant de noter que Claude 3 Opus était le seul modèle à obtenir un score N/A pour l’interprétabilité.

« Nous nous attendons à ce que l’IA Act incite les fournisseurs à changer d’orientation, ce qui conduirait à un développement plus équilibré des LLM », ont écrit les chercheurs. Ils ont souligné que certains critères de référence sont complets, tandis que d’autres sont souvent « simplistes et fragiles », ce qui conduit à des résultats peu concluants. « C’est un autre domaine dans lequel nous nous attendons à ce que la loi européenne sur l’IA ait un impact positif, en déplaçant l’attention vers des aspects négligés de l’évaluation des modèles. »

Un framework à enrichir

Martin Vechev, professeur à l’ETH Zurich et fondateur et directeur scientifique de l’INSAIT, a invité les chercheurs, les développeurs et les régulateurs à contribuer à faire avancer le projet et même à ajouter de nouveaux critères de référence. En outre, a-t-il noté, « la méthodologie peut être étendue pour évaluer les modèles d’IA par rapport aux futurs actes réglementaires, ce qui en fait un outil précieux pour les organisations travaillant dans différentes juridictions. »

Les régulateurs ont jusqu’à présent réagi positivement au système de classement. Thomas Regnier, porte-parole de la Commission européenne pour l’économie numérique, la recherche et l’innovation, a déclaré dans un communiqué que l’institution « se félicite de cette étude et de la plateforme d’évaluation des modèles d’IA comme d’une première étape dans la traduction de la loi européenne sur l’IA en exigences techniques, aidant les fournisseurs de modèles d’IA à mettre en œuvre la loi sur l’IA. »

Pour mieux sécuriser les terminaux, la reconnaissance faciale et les scanners d’empreintes digitales sont la meilleure voie à suivre sur Windows.

Les PC modernes sous Windows sont souvent équipés d’un matériel biométrique, principalement sous forme de reconnaissance faciale (utilisant des caméras infrarouges) ou de scanners d’empreintes digitales. Ces fonctionnalités permettent d’utiliser Windows Hello pour une sécurité renforcée et une connexion plus pratique à votre PC. Non seulement les identifications par reconnaissance faciale et empreintes digitales sont plus difficiles à pirater que les codes PIN ou les mots de passe, mais elles sont…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

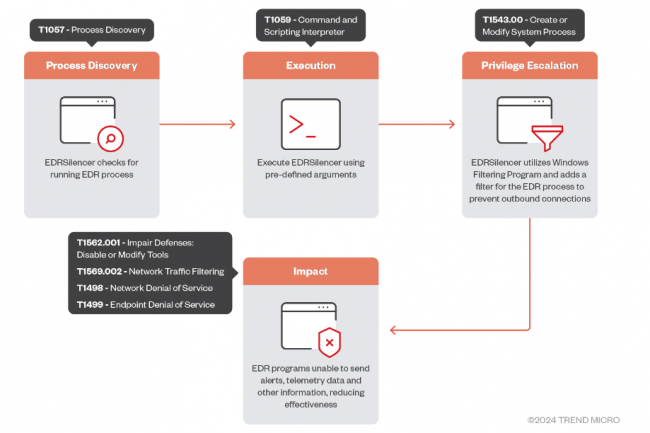

Outil couramment utilisé en red team, EDRSilencer a été détourné de son usage par des pirates pour court-circuiter la plateforme de filtrage de Windows en empêchant les solutions de détection et de réponse à incidents de signaler les malwares.

Développé pour les tests de pénétration et les exercices des équipes offensives en cybersécurité (red team), EDRSilencer a été trafiqué par des pirates afin d’améliorer leurs attaques. Cet outil exploite la plateforme de filtrage Windows Filtering Platform (WFP) pour bloquer la communication réseau des agents logiciels EDR, les empêchant ainsi d’envoyer des données télémétriques ou des alertes aux consoles de gestion surveillées par les équipes de sécurité.

« Cet outil apporte la preuve qu’il est possible de détourner une technique de ses adversaires pour échapper à la détection : le blocage du trafic EDR peut masquer la présence de logiciels sur un système, ce qui les rend plus difficiles à identifier et à supprimer », ont expliqué les chercheurs de l’entreprise de sécurité Trend Micro dans un rapport. L’équipe de l’éditeur et ses chasseurs de menaces se sont intéressés de plus près à EDRSilencer et à son fonctionnement après avoir constaté que des attaquants essayaient de l’intégrer dans leurs opérations. Il s’avère que cet outil open-source s’inspire d’un outil propriétaire appelé FireBlock, créé par l’entreprise britannique MDSec, spécialisée dans la simulation d’attaques et les tests de pénétration.

De nombreux EDR réduits au silence

WFP est un ensemble d’API et de services Windows que les développeurs peuvent utiliser pour interagir avec le traitement des paquets réseau au sein de la pile réseau de Windows. Généralement, cette puissante capacité est exploitée par les pare-feux et d’autres applications de sécurité pour surveiller, bloquer ou modifier les paquets réseau en fonction des adresses IP, des ports, des processus d’origine, etc. EDRSilencer crée des filtres WFP qui ciblent les processus associés aux outils EDR les plus courants.

Les agents pris en charge par défaut comprennent Defender for Endpoint et Antivirus, Elastic EDR, Trellix EDR, Qualys EDR, SentinelOne, Cylance, Cybereason, Carbon Black EDR et Cloud, Tanium, Palo Alto Networks Traps/Cortex XDR, FortiEDR, Cisco Secure Endpoint (anciennement Cisco AMP), ESET Inspect, Harfanglab EDR et TrendMicro Apex One. Si l’agent EDR installé sur un système ne figure pas dans cette liste et n’est pas automatiquement reconnu, l’utilisateur peut indiquer le chemin d’accès complet au processus dont il souhaite bloquer les communications réseau. En théorie, l’outil pourrait donc bloquer le trafic réseau de n’importe quel programme et pas seulement des agents EDR.

L’identifiant unique du PAM capturé

Les filtres WPF déployés par l’outil sont persistants, ce qui signifie qu’ils survivront aux redémarrages du système et que l’outil lui-même peut être déployé directement dans la mémoire par d’autres implants de test de pénétration dotés de modules d’exécution PE (Portable Execution). Cela veut aussi dire qu’il prend en charge l’exécution sans fichier. Le développeur d’EDRSilencer a même mis en œuvre une technique pour obtenir l’identifiant unique de l’application de gestion des accès à privilèges (privileged access management ou PAM) du processus ciblé tout en évitant de déclencher les mécanismes d’autodéfense de certains processus EDR qui pourraient détecter des tentatives d’application d’un filtre WPF contre eux-mêmes. « Certains contrôles EDR (le minifiltre, par exemple) refusent l’accès lorsqu’un processus tente d’obtenir un handle de fichier de ses processus EDR (par exemple, via CreateFileW) », a indiqué le développeur sur GitHub. « Cependant, l’API FwpmGetAppIdFromFileName0, utilisée pour obtenir l’identifiant d’application FWP du processus EDR ciblé, appelle CreateFileW en interne. Pour éviter cela, un FwpmGetAppIdFromFileName0 personnalisé a été mis en œuvre pour construire l’identifiant de l’application sans invoquer CreateFileW, évitant ainsi des échecs inattendus lors de l’ajout d’un filtre WFP à un processus EDR. »

Lorsque les chercheurs de Trend Micro ont testé l’outil contre l’agent maison Vision One Endpoint Agent qui n’est pas pris en charge par défaut, celui-ci n’a pas réussi à identifier et à bloquer complètement les communications réseau pour tous les composants. Cependant, ils ont utilisé avec succès la commande de blocage de l’outil avec un chemin d’accès complet aux processus. « Quand nous avons exécuté un binaire de ransomware, aucun journal n’a été affiché sur le portail, l’appareil semblait déconnecté ou inactif, ce qui indique que l’outil était efficace », ont déclaré les chercheurs.