F5 et Intel vont travailler ensemble pour combiner les capacités de sécurité et de gestion du trafic de la suite Nginx Plus de F5 avec la boîte à outils open source OpenVino d’Intel pour optimiser l’inférence de l’IA et les accélérateurs matériels IPU du fondeur.

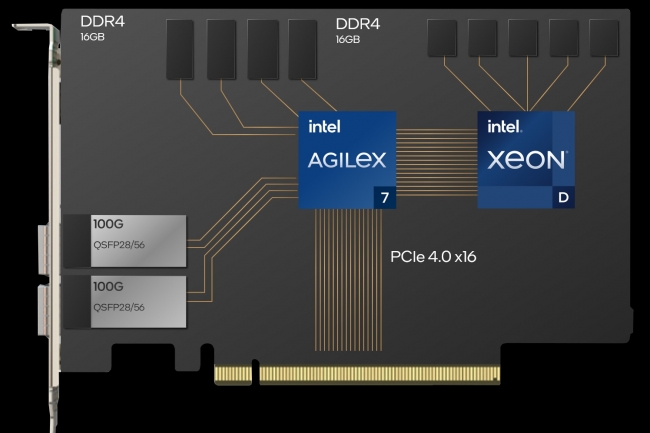

Pour offrir aux entreprises un moyen de développer et de fournir en toute sécurité des modèles d’inférence et des charges de travail basés sur l’IA, F5 a déclaré cette semaine qu’il allait travailler avec Intel. Plus précisément, les entreprises combineront les capacités de sécurité et de gestion du trafic de la suite Nginx Plus de F5 avec la boîte à outils OpenVino et les unités de traitement d’infrastructure (IPU) d’Intel. L’ensemble offrira aux clients la protection, l’évolutivité et la performance pour le développement d’inférences IA avancées, ont déclaré les fournisseurs. Nginx Plus est la suite de sécurité des applications de F5 qui comprend un équilibreur de charge logiciel, un cache de contenu, un serveur web, une passerelle API et un proxy microservices conçus pour protéger les applications web et mobiles distribuées. OpenVino est une boîte à outils open source qui accélère l’inférence de l’IA et permet aux développeurs d’utiliser des modèles d’IA formés à l’aide de cadres populaires tels que TensorFlow, PyTorch, ONNX, et d’autres. Le serveur de modèles d’apprentissage en profondeur OpenVino utilise la technologie des conteneurs Docker et peut être déployé dans un environnement en cluster pour gérer des charges d’inférence élevées et évoluer en fonction des besoins.

« Le serveur de modèles OpenVino prend en charge l’inférence à distance, ce qui permet aux clients d’effectuer l’inférence sur des modèles déployés sur des serveurs distants », selon Intel. « Cette fonctionnalité est utile pour les applications distribuées ou les scénarios dans lesquels l’inférence de l’IA doit être effectuée sur des serveurs puissants alors que l’appareil client a des ressources limitées. » Les IPU d’Intel sont des accélérateurs matériels qui déchargent un certain nombre de tâches telles que le traitement des paquets, la mise en forme du trafic et la commutation virtuelle de l’unité centrale du serveur. L’offre intégrée F5/Intel, qui est disponible, sera particulièrement bénéfique pour les applications de périphérie (edge), telles que l’analyse vidéo et l’IoT, où une faible latence et des performances élevées sont cruciales, a écrit Kunal Anand, directeur de la technologie chez F5, dans un blog sur la technologie.

Décharger le processeur principal avec l’IPU

« F5 Nginx Plus fonctionne comme un proxy inverse, offrant une gestion du trafic et une protection pour les serveurs de modèles d’IA », écrit M. Anand. « Avec des configurations de haute disponibilité et des contrôles de santé actifs, Nginx Plus peut s’assurer que les demandes des applications, des flux de travail ou des utilisateurs atteignent un serveur de modèle OpenVino opérationnel. » Il propose également l’utilisation de certificats HTTPS et mTLS pour crypter les communications entre l’application utilisateur et le serveur de modèle sans ralentir les performances, a ajouté M. Anand. Avec OpenVino, les développeurs convertissent d’abord les modèles et peuvent ensuite les optimiser et les compresser pour obtenir des réponses plus rapides, selon M. Anand. « Le modèle d’IA est prêt à être déployé en intégrant le moteur d’exécution OpenVino dans leur application pour la rendre compatible avec l’IA. Les développeurs peuvent déployer leur application infusée d’IA via un conteneur léger dans un centre de données, dans le nuage ou à la périphérie sur une variété d’architectures matérielles », a-t-il écrit.

Selon Intel, l’intégration d’une Intel IPU à Nginx Plus crée un vide de sécurité entre Nginx Plus et les serveurs OpenVino. Cette couche de sécurité supplémentaire protège contre les vulnérabilités potentielles partagées pour aider à protéger les données sensibles dans le modèle d’IA, ont déclaré les fournisseurs. Les IPU d’Intel sont compatibles avec le serveur Dell PowerEdge R760 équipé de processeurs Xeon. Cette association peut augmenter les performances des serveurs OpenVino et de F5 Nginx Plus, selon M. Anand. « L’exécution de Nginx Plus sur l’Intel IPU offre des performances et une évolutivité grâce aux accélérateurs matériels de l’Intel IPU », a écrit M. Anand. « Cette combinaison laisse également des ressources CPU disponibles pour les serveurs de modèles d’IA.

Le groupe APT chinois, Volt Typhoon se sert d’une vulnérabilité dans la plateforme SD-WAN de Versa pour cibler des FAI, des MSP et des entreprises IT notamment aux Etats-Unis.

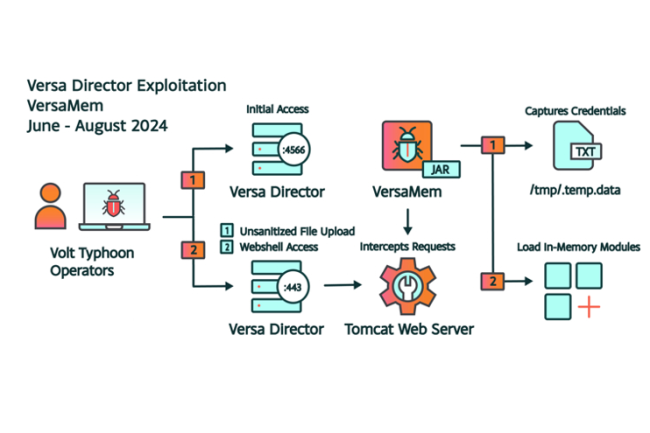

Tout est propice pour s’introduire dans les réseaux et voler des identifiants. C’est d’autant plus fâcheux car l’origine du problème vient d’un éditeur de solutions SD-WAN et SASE en l’espèce Versa Networks. Des pirates chinois soutenus par l’Etat ont utilisé une faille zero day dans Versa Director, une plateforme de gestion de l’infrastructure SD-WAN. Cette offre est adoptée par des fournisseurs d’accès à Internet et de services managés. Le groupe, connu dans l’industrie de la sécurité sous le nom de Volt Typhoon, a déjà ciblé des entreprises d’infrastructures critiques américaines par le passé. « Depuis le 12 juin 2024 au moins, Black Lotus Labs a observé l’exploitation zero day des serveurs Versa Director, référencée CVE-2024-39717 », ont écrit dans un rapport les chercheurs de l’équipe Black Lotus Labs de Lumen Technologies. « Cette campagne d’exploitation est restée très ciblée, affectant plusieurs victimes dans les secteurs des FAI, des MSP et de l’IT aux États-Unis. »

Versa Networks, concepteur de Versa Director et d’autres produits SD-WAN et SASE, a corrigé la vulnérabilité CVE-2024-39717 cette semaine, mais le 26 juillet, le fournisseur a alerté ses clients pour qu’ils revoient leurs exigences en matière de pare-feu, et le 9 août, il les a informés que la faille était activement exploitée. « Même si la vulnérabilité est difficile à exploiter, sa criticité est considérée comme « élevée » et elle affecte tous les clients Versa SD-WAN utilisant Versa Director, qui n’ont pas mis en œuvre les directives de renforcement du système et du pare-feu », a écrit le fournisseur dans un avis publié lundi. L’entreprise a également ajouté que les directives de renforcement du système et du pare-feu étaient disponibles depuis 2015 et 2017 respectivement et qu’elles auraient empêché l’exploitation de cette faille. Selon Versa Networks, les systèmes concernés avaient un port de gestion exposé sur Internet qui a fourni aux acteurs de la menace un accès initial.

Un web shell déployé

La vulnérabilité accorde aux attaquants de télécharger des fichiers malveillants vers le serveur web Java Tomcat sous-jacent qui héberge le logiciel Versa Director, ce qui conduit à une escalade des privilèges. Volt Typhoon l’a utilisée pour récupérer un web shell, un script qui sert à accéder à un serveur web par une porte dérobée. Black Lotus Labs a baptisé le web shell de Volt Typhoon VersaMem, car il injecte du code malveillant dans la mémoire du processus du serveur Tomcat en exploitant l’API Java Instrumentation et la boîte à outils Javassist de manipulation du bytecode Java.

L’objectif du web shell est de voler les informations d’identification en clair des utilisateurs de Versa en s’accrochant à la méthode d’authentification intégrée « setUserPassword » de Versa. Il est également capable de charger dynamiquement des modules Java en mémoire et de recevoir des commandes en surveillant les paramètres spéciaux dans les requêtes web envoyées au serveur Tomcat. Les identifiants capturées par le web shell sont stockées localement dans un fichier temporaire et peuvent permettre aux attaquants d’accéder à d’autres infrastructures client en aval et de les compromettre.

Au moins 4 victimes US identifiées

Les attaquants ont obtenu un accès privilégié initial en se connectant à l’interface de gestion Versa exposée sur le port TCP 4566 à partir de routeurs SOHO compromis. Ce port est normalement utilisé pour l’appariement des nœuds Versa Director, il ne devrait donc pas y avoir de communication sur ce port en provenance d’adresses IP inconnues ou d’autres dispositifs. « Nous estimons que le court laps de temps du trafic TCP vers le port 4566 immédiatement suivi par des sessions modérées à importantes de trafic HTTPS sur le port 443 à partir d’une adresse IP qui n’est pas celle d’un nœud Versa (par exemple, un appareil SOHO) est une signature probable d’une exploitation réussie », ont écrit les chercheurs de Black Lotus Labs.

En utilisant la télémétrie globale de Lumen, les chercheurs ont réussi à identifier quatre victimes probables aux États-Unis et une en dehors des États-Unis. Les victimes appartenaient aux secteurs des fournisseurs de services Internet, des prestataires de services de gestion et des technologies de l’information. Les chercheurs ont également localisé une variante de VersaMem téléchargée sur le moteur d’analyse VirusTotal le 7 juin, soit cinq jours avant la première exploitation connue. Le fichier dénommé VersaTest.png avait été téléchargé à partir d’une adresse IP de Singapour et n’avait été détecté par aucun des moteurs de VirusTotal.

Détection et atténuation

Outre le déploiement des correctifs publiés et l’application du pare-feu et des directives de renforcement du système, les chercheurs conseillent aux utilisateurs d’effectuer une recherche récursive de fichiers portant l’extension .png dans le répertoire webroot de Versa, mais qui, en réalité, ne sont pas des fichiers PNG valides. L’exécution de la commande « file -b -mime-type » devrait indiquer « image/png » comme type de fichier. S’ils trouvent des signes de compromission potentielle, les utilisateurs doivent également auditer les comptes utilisateurs Versa, y compris les comptes clients en aval. Ils doivent aussi procéder à une rotation des informations d’identification et examiner tous les journaux disponibles. Lumen a publié une liste d’indicateurs de compromission et de règles de détection YARA sur GitHub. « Compte tenu de la gravité de la vulnérabilité, de la sophistication des acteurs de la menace, du rôle critique des serveurs Versa Director dans le réseau et des conséquences potentielles d’une compromission réussie, Black Lotus Labs considère cette campagne d’exploitation comme très importante », ont écrit les chercheurs.

En février, la National Security Agency (NSA), le Federal Bureau of Investigation (FBI) et la Cybersecuity and Infrastructure Security Agency (CISA) des États-Unis ont publié un avis commun sur Volt Typhoon, signalant que le groupe avait infiltré les réseaux informatiques d’entreprises des secteurs des communications, de l’énergie, des transports, de l’eau et de la gestion des eaux usées. « Le choix des cibles et le comportement de Volt Typhoon ne correspondent pas à des opérations traditionnelles de cyberespionnage ou de collecte de renseignements, et les agences américaines estiment avec une grande certitude que les acteurs de Volt Typhoon se prépositionnent sur les réseaux IT en vue de réaliser des mouvements latéraux vers les actifs informatiques afin de perturber les fonctions », ont averti les organismes. « Les agences américaines s’inquiètent de la possibilité pour ces acteurs d’utiliser leur accès au réseau pour provoquer des perturbations en cas de tensions géopolitiques et/ou de conflits militaires ».

A l’occasion de VMware Explore, Broadcom a annoncé un module de magasin de modèles d’IA au sein de l’offre Private AI. Il a par ailleurs d’autres évolutions et améliorations pour VCF sur ce sujet.

A l’automne dernier, les atermoiements au sein d’OpenAI (éviction de Sam Altman avant son retour 48h après) ont montré à certaines entreprises les risques potentiels à être dépendants d’un seul fournisseur en matière d’IA générative. Depuis, plusieurs sociétés grandes ou petites ont développé des modèles open source, offrant des alternatives moins coûteuses ou plus spécialisées. De plus, les contraintes réglementaires et les préoccupations en matière de sécurité poussent certaines entreprises à exécuter leur IA sur leurs propres infrastructures on prem ou dans des clouds privés qu’elles contrôlent entièrement. Pour toutes ces raisons, certaines entreprises se tournent vers des plateformes de tierces parties qui évitent le verrouillage par un fournisseur d’IA ou de cloud spécifique. Dans le genre, VMware, désormais propriété de Broadcom, fait figure de bon candidat.

Une premier pas avec Nvidia concluant

Lors de l’évènement VMware Explore, Broadcom a rendu l’option encore plus attractive en annonçant la prise en charge d’un nouveau magasin de modèles pour l’offre Private AI Foundation with Nvidia présente dans VCF (VMware Cloud Foundation). Disponible pour tous depuis mai dernier, la plateforme commune aux deux fournisseurs, déjà utilisée par plusieurs clients dont l’US Senate Federal Credit Union, prend en charge les modèles, outils et framework d’IA de Nvidia. « Nous pensons que l’IA a beaucoup à apporter au service client, que ce soit pour fournir à notre personnel interne des réponses via des chatbots alimentés par une base de connaissances, que pour répondre à des questions financières de nos membres, quel que soit le terminal qu’ils utilisent pour leurs opérations bancaires », a déclaré Mark Fournier, DSI de la U.S. Senate Federal Credit Union, dans un communiqué. « Private AI fonctionnant sur VCF va nous apporter une valeur ajoutée considérable en nous permettant de fonctionner en nous conformant aux pratiques que nous avons suivies pendant des années dans un environnement de cloud privé ».

Lors de sa sortie initiale, la plateforme commune est capable de déployer des applications d’IA générative et inclue une base de données vectorielle afin que les entreprises puissent utiliser la génération augmentée de récupération (Retrieval Augmented Generation, RAG) pour que leur IA générative donne des réponses plus précises et plus récentes. « Il nous manquait un gestionnaire de magasin de modèles », a expliqué Paul Turner, vice-président des produits de la division VMware Cloud Foundation chez Broadcom. Grâce à ce module, les entreprises peuvent mettre à disposition de leurs développeurs une sélection de modèles d’IA, ainsi que des contrôles d’accès à ces modèles. « Elles peuvent aussi s’assurer que personne n’utilise de grands modèles de langage qu’elles ne souhaitent pas prendre en charge », a poursuivi M. Turner. « En effet, il est difficile de savoir d’où provient un LLM trouvé sur Internet, ou son origine, et avec le gestionnaire, on peut gérer les LLM pour sa base d’utilisateurs et encadrer leur travail d’innovation autour de l’IA générative. »

Hugging Face, Meta, Google et Mistral dans le magasin de modèles

Les clients de VMware peuvent utiliser les modèles d’IA de Nvidia, ainsi que les modèles de Hugging Face et d’autres partenaires, notamment le modèle Llama 3 de Meta et ceux de Google et Mistral. « Tout ce que Nvidia prend en charge, nous le prenons en charge », a précisé M. Turner. Outre ce magasin de modèles, Broadcom a annoncé d’autres fonctionnalités, dont des outils pour sécuriser les modèles avec des contrôles d’accès intégrés, un flux de travail de déploiement rationalisé et des flux de travail d’IA de référence pour des cas d’usage spécialisés comme le service client, la découverte de médicaments et l’extraction de données PDF.

VMware Cloud Foundation bénéficie également d’améliorations comme la réduction du nombre de consoles de gestion pour le provisionnement des services à une seule console pour les opérations et l’automatisation. La plateforme se voit doter d’une capacité de tiering de la mémoire NVMe et accélérera les applications gourmandes en données comme l’IA, les bases de données et l’analyse en temps réel. Enfin, elle embarque des fonctions de sécurité notamment une gestion unifiée de la sécurité sur plusieurs déploiements de VMware Cloud Foundation.

Cependant, Broadcom n’a pas encore indiqué à quel moment VMware Cloud Foundation 9 serait livré avec l’ensemble de ces fonctionnalités. « Pour l’instant, il s’agit de dresser l’orientation future de VMware Cloud Foundation et de notre feuille de route pour VMware Cloud Foundation 9 », a déclaré Prashanth Shenoy, vice-président du marketing produit pour la division VCF de Broadcom.

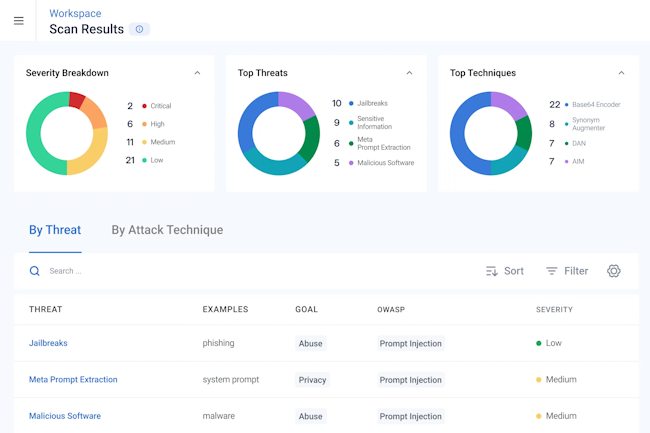

Cisco a annoncé l’acquisition de Robust Intelligence, éditeur d’une plateforme de sécurité dédiée à l’IA. Elle sera intégrée à Security Cloud de l’équipementier pour améliorer la protection des menaces pesant sur les applications et les modèles d’IA.

Les rachats dans le domaine de l’intelligence artificielle ne ralentissent pas. Dernier exemple en date, Cisco qui va racheter la start-up Robust Intelligence. Fondée en 2019, elle a conçu une plateforme capable de protéger les modèles et les données d’IA tout au long du cycle de vie, du développement jusqu’à la production. Le montant du rachat de cette entreprise dans laquelle Cisco a déjà investi par le biais de son portefeuille Cisco Investments n’a pas été divulgué.

Selon Tom Gillis, vice-président senior et directeur général de l’activité sécurité de Cisco, l’expertise de Robust Intelligence dans la sécurité et la gouvernance des modèles d’IA complète les produits de Cisco, et l’acquisition accélérera la feuille de route de Cisco Security Cloud (CSC). En combinant leurs efforts, « nous pourrons fournir une sécurité de l’IA avancée et transparente dans les flux de données existants, en l’insérant dans les produits de sécurité et de réseau de Cisco », a écrit le dirigeant dans un billet de blog annonçant le rachat. Toujours selon lui, l’intégration des technologies offrira une plus grande visibilité sur le trafic de l’IA, et les clients pourront construire, déployer et sécuriser plus facilement les applications d’IA.

Une défense contre plusieurs types d’attaques

L’intégration renforcera également la protection contre les menaces pour les applications et les modèles d’IA. « Elle atténuera des risques comme l’injection rapide ou prompt injection, l’empoisonnement des données, le jailbreaking et les résultats involontaires des modèles. Toutes les détections et tous les tests sont conformes aux normes industrielles et réglementaires comme Owasp et MITRE Atlas », a précisé M. Gillis. Parmi les avantages de la plateforme Robust Intelligence, Tom Gillis cite en particulier une configuration simplifiée, la prédiction des attaques, l’application adaptative des politiques et l’expérience de l’utilisateur. Sur le plan opérationnel, Robust Intelligence apportera à Cisco Security Cloud ses capacités d’évaluation automatisée des modèles et d’atténuation proactive des risques liés à l’IA, et « l’approche unifiée permettra aux clients de sécuriser leur réseau, leurs applications d’IA et leurs utilisateurs en un seul endroit », a poursuivi M. Gillis.

Dans son indice de préparation à l’IA 2024, « 2024 AI Readiness Index », l’équipementier réseau a constaté que 95 % des personnes interrogées pensent que l’IA aura un impact significatif sur l’infrastructure et la sécurité informatiques. Selon Tom Gillis, les entreprises donnent la priorité à la modernisation de l’IT et à la cybersécurité avancée pour se préparer à l’IA. « L’évolution rapide de l’IA d’entreprise exige des mesures de sécurité robustes. Alors que les entreprises s’appuient de plus en plus sur les applications d’IA pour l’innovation et l’efficacité, la sauvegarde de ces applications et de leurs modèles sous-jacents devient critique. Souvent, les outils de sécurité traditionnels ne parviennent pas à relever les défis uniques posés par l’IA, créant un besoin pressant de solutions spécialisées », a estimé le responsable.

Pour mieux prendre en charge les charges d’IA générative, VMware a ajouté des options de connectivité et des capacités de gestion du trafic à ses produits Edge « software-defined ».

Plusieurs améliorations des produits Edge « software-defined » de VMware ont été annoncées lors de la conférence annuelle Explore organisée à Las Vegas (26 au 29 août). C’est le cas en particulier des fonctions de connectivité et de gestion du trafic en vue d’aider les entreprises à déployer l’IA à la périphérie (edge). Concernant la connectivité, l’entreprise a annoncé que l’appliance VeloCloud Edge 710 disposerait désormais d’une prise en charge combinée de l’accès sans fil fixe et de la connexion Internet par satellite, tout comme les appliances VeloCloud Edge 720 et 740. De plus, les points de présence Symantec – également dans le portefeuille de Broadcom – seront désormais intégrés à VeloCloud SASE, tandis que Edge Compute Stack, une plateforme d’exécution et d’orchestration, est à présent optimisée pour supporter les charges de travail et les modèles de trafic liés à l’IA.

Selon le cabinet d’études IDC, l’Edge Compute est appelé à jouer un « rôle essentiel » dans le déploiement des applications d’IA. Le cabinet prévoit que les dépenses mondiales en Edge Compute atteindront 232 milliards de dollars en 2024, soit une augmentation de 15,4 % par rapport à 2023. Les applications traditionnelles sont majoritairement exécutées dans le centre de données ou le cloud d’entreprise. Par contre, de nombreuses charges de travail d’IA, en particulier les charges de travail d’IA autonome, comme les caméras d’inférence vidéo, les systèmes de contrôle industriel et d’autres applications de technologie opérationnelle nécessitent un traitement local. « L’intelligence artificielle (IA) en périphérie du réseau ou Edge AI désigne toute l’IA traitée hors des principaux centres de données publics et privés », a expliqué Sanjay Uppal, directeur général de la division Software-defined edge chez Broadcom, qui a achevé l’acquisition de VMware à la fin de l’année 2022.

Sécurité SASE en mode Edge AI

« Nous avons réorganisé notre portefeuille VeloCloud pour permettre l’exécution des charges de travail IA en périphérie », a-t-il ajouté. « Si l’on prend, par exemple, le produit SASE de VMware, nous proposons un SASE à fournisseur unique, mais désormais, ce SASE à fournisseur unique a la capacité de prendre en charge le réseau lié à ces charges de travail Edge AI », a poursuivi M. Uppal. « De même, VeloCloud Edge Compute Stack dispose d’un mécanisme d’orchestration différent de celui que les entreprises utilisent habituellement dans les centres de données, parce que ce qui est orchestré est parfois distribué à travers des centaines, des milliers, ou même des dizaines de milliers d’emplacements », a-t-il ajouté. « La complexité est d’autant plus grande que les données collectées à la périphérie sont parfois traitées à la périphérie, et qu’elles doivent parfois être corrélées et agrégées au niveau central », a-t-il encore expliqué.

Selon M. Uppal, la dernière version de VeloCloud Edge Compute Stack compte aujourd’hui plusieurs clients à divers stades de mise en œuvre, avec des centaines de déploiements en périphérie. « Nous sommes en phase avec l’approche Edge AI de Broadcom », a déclaré Keith Bradley, vice-président de l’IT et de la sécurité chez Nature Fresh Farms, dans un communiqué. « Nous nous appuyons sur des dispositifs IoT en périphérie, dans nos serres et autres installations, pour surveiller et capturer les données utilisées afin de maintenir en bonne santé des millions de plantations. » Nature Fresh Farms utilise la 5G et le haut débit pour connecter ses installations au Canada et aux États-Unis via le SD-WAN VMware VeloCloud. L’entreprise utilise également VMware VeloCloud SD-Access pour assurer une connectivité, des performances et une sécurité constantes sur ses appareils IoT au niveau des sites distants. « Nous avons amélioré le temps qu’il faut pour que nos produits se retrouvent dans l’assiette du consommateur et qu’ils bénéficient de produits plus savoureux et de meilleure qualité », a expliqué M. Bradley.

Affiner le chemin des flux

VMware utilise aussi l’IA générative dans ses produits. Par exemple, le fournisseur a intégré l’IA générative dans son algorithme d’optimisation dynamique des chemins multiples ou Dynamic Multipath Optimization (DMPO), qui apprend et réagit aux flux et reflux des charges de travail en périphérie. « Nous avons entraîné le DMPO sur des milliers de charges de travail et d’applications », a expliqué Tal Klein, responsable du marketing de la division Software-defined edge chez Broadcom. « L’orchestration correcte de ces charges de travail peut s’avérer cruciale », a-t-il ajouté. « Par exemple, dans une chaîne de magasins équipée de caméras vidéo, chaque caméra produit une certaine quantité de trafic vidéo pour diffuser de la vidéo en continu, mais tout ce trafic n’est pas égal », a-t-il expliqué. « Les moments les plus importants sont ceux où un article est scanné ou un visage reconnu », a-t-il poursuivi. « Il est essentiel de disposer à ce moment-là des ressources nécessaires à la réalisation de l’objectif commercial. De même, dans une usine, si un robot industriel n’obtient pas les bonnes ressources au bon moment, la chaîne de fabrication peut s’arrêter », a fait valoir M. Klein.

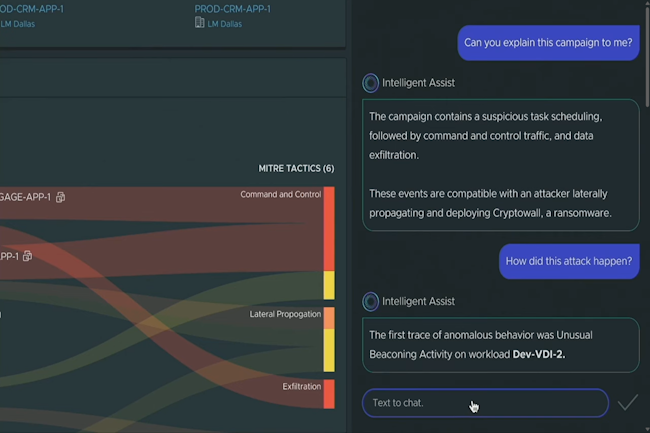

Lors de sa conférence annuelle, VMware a annoncé l’ajout d’un copilote d’IA générative à sa plateforme de cybersécurité vDefend. Le projet Cypress devrait dans un premier temps fournir des recommandations mais ne sera pas capable d’agir tout seul.

Annoncé l’année dernière en tant qu’aperçu technique, le projet Cypress prend forme à l’occasion de VMware Explore qui se déroule cette semaine à Las Vegas. Cette initiative à base d’IA générative va renforcer la plateforme de cybersécurité vDefend, a indiqué Umesh Mahajan, vice-président et directeur général de l’activité Application Networking et Security chez Broadcom, qui a achevé l’acquisition de VMware en novembre dernier. L’outil a depuis été amélioré et fait désormais partie de la solution de sécurité latérale vDefend, et, selon le dirigeant, il devrait intéresser les clients qui ont déployé vDefend Advanced Threat Prevention. Dans un premier temps, l’outil ne sera disponible qu’à titre consultatif et ne pourra pas agir de manière autonome.

Un copilote pour les équipes de sécurité

Les attaquants n’ont pas tardé à exploiter l’IA générative pour augmenter à la fois le volume et la complexité de leurs attaques. « Les équipes de sécurité sont submergées par un grand nombre de campagnes de menaces et de fausses alertes », a poursuivi Umesh Mahajan. « Via une interface en langage naturel, le projet Cypress facilitera le tri et accélèrera les enquêtes sur les campagnes de menaces à haut risque, pourra expliquer une offensive particulière dans son contexte pour que l’équipe de sécurité prenne rapidement les mesures appropriées, recommande des options de remédiation et il pourra appliquer l’option sélectionnée par l’équipe de sécurité via les capacités de prévention des menaces de vDefend », a-t-il détaillé.

« Sans cet outil, les équipes de sécurité pourraient ne pas repérer une attaque à haut risque, ou prendre plus de temps pour enquêter sur une campagne – et encore plus de temps pour y remédier », a encore ajouté Umesh Mahajan. « L’outil utilise une combinaison de grands modèles de langage et peut accéder aux données, aux événements de sécurité, aux flux et aux campagnes spécifiques à un client et à un déploiement particulier. Il est entièrement intégré à l’interface utilisateur de la plateforme vDefend », a déclaré M. Mahajan. « Un administrateur de sécurité peut sélectionner des événements spécifiques de détection et interagir avec l’assistant de chat », a-t-il aussi précisé.

L’humain garde la main pour l’instant

Les clients cibles sont les entreprises et les fournisseurs de services de télécommunications qui cherchent à se défendre contre les attaques de malware et de ransomwares, mais également contre les acteurs étatiques. Par exemple, les attaquants peuvent exploiter les faiblesses des applications ou de l’infrastructure de l’entreprise pour infiltrer les réseaux, puis se déplacer latéralement à la recherche d’actifs de grande valeur. « Les firewall edge, conçus à l’origine pour protéger le trafic nord-sud, ne sont tout simplement pas suffisants », a renchéri le responsable de Broadcom. « De plus, les attaquants eux-mêmes utilisent désormais l’IA générative et de grands modèles de langage ».

Selon un rapport de SlashNext publié en mai dernier, le nombre de courriels malveillants a augmenté de 4 151 % depuis la publication de ChatGPT fin 2022. La plateforme vDefend de VMware protège le trafic est-ouest avec le zero trust, la microsegmentation, la segmentation au niveau de la zone et la défense contre les logiciels malveillants et les ransomwares. Le projet Cypress permettra aux équipes de sécurité d’utiliser plus facilement la plateforme pour détecter plus rapidement les menaces et obtenir des explications sur l’évènement. L’outil peut également suggérer des mesures correctives, mais il n’agira pas seul. « Dans un premier temps, l’humain restera dans la boucle, afin que les clients se sentent à l’aise avec l’outil », a indiqué Umesh Mahajan. « Ensuite, nous pourrons passer à des actions autonomes et dès que l’on aura validé ce mode de fonctionnement, nous fournirons un système sous forme de bouton permettant de basculer vers l’application automatique des politiques. »

Le NIST a quelques recommandations pour naviguer dans le paysage en constante évolution de la cybersécurité avec des stratégies résistantes au quantique, et elles devraient absolument être sur votre radar.

La cryptographie résistante aux attaques quantiques est devenue un sujet de plus en plus urgent à mesure que la menace posée par l’informatique quantique continue de croître. Le National Institute of Standards and Technology (NIST) des États-Unis a récemment publié le premier ensemble d’algorithmes finalisés conçus pour résister aux attaques d’ordinateurs quantiques. En conséquence, les entreprises accélèrent leur transition vers des systèmes résistants aux attaques quantiques. Qu’est-ce qu’un « système résistant aux attaques quantiques » et de quoi faut-il s’inquiéter ? Examinons cela de plus près.

La menace quantique

L’informatique quantique elle-même a progressé rapidement. Elle peut résoudre des problèmes spécifiques plus efficacement que les ordinateurs classiques. De plus, la disponibilité des services cloud quantiques a élargi l’accès à ces puissants outils, aidant les chercheurs et les organisations. Les innovations dans le domaine du matériel quantique ont amélioré la stabilité du système et réduit les taux d’erreur. L’écosystème logiciel prenant en charge l’informatique quantique a également mûri, permettant des algorithmes plus complexes et plus évolutifs.

Ces dernières années, le domaine de l’informatique quantique a fait des progrès significatifs, comme des algorithmes capables de supporter la formidable puissance des ordinateurs quantiques, qui constituent une menace considérable pour les méthodes de chiffrement traditionnelles. Avec les progrès de l’informatique quantique, les méthodes de chiffrement actuelles deviendront peu sûres. L’adoption d’une cryptographie quantique résistante pour la protection des données sur les systèmes cloud et non cloud sera essentielle. Il existe un risque que des acteurs malveillants interceptent et stockent déjà des données chiffrées dans l’intention de les déchiffrer une fois que les capacités de calcul quantique seront disponibles.

Chiffrement du NIST

Le Bureau du Directeur des Renseignements Nationaux américain prévoit que l’informatique quantique sera largement disponible d’ici cinq à six ans. Malgré les risques potentiels, l’informatique quantique pourrait également améliorer considérablement les capacités d’intelligence artificielle en accélérant le traitement des données et en permettant des calculs mathématiques plus complexes. Cette convergence pourrait conduire à des avancées significatives dans les domaines pharmaceutiques, de la modélisation climatique ou de la logistique de la chaîne d’approvisionnement. Cependant, elle introduit également de nouvelles menaces à mesure que des cyberattaques plus sophistiquées et évolutives deviennent possibles. L’IA générative, par exemple, peut être utilisée de manière malveillante pour construire des tentatives de phishing crédibles, des médias de deep fake et des attaques d’ingénierie sociale hautement personnalisées. Les outils d’IA peuvent également automatiser la détection des vulnérabilités et l’exécution des exploits, élargissant ainsi la portée des cybermenaces.

Bien que l’adoption ne soit pas légalement obligatoire, les algorithmes de chiffrement du NIST sont susceptibles de devenir une référence en matière de pratiques raisonnables de sécurité des données à l’avenir, en particulier en ce qui concerne le chiffrement – du moins, selon le NIST. Pour les avocats spécialisés dans la cybersécurité et la protection des données, l’évolution des normes influencera probablement les cadres réglementaires et les pratiques de gestion des fournisseurs, nécessitant des mises à jour des stratégies cryptographiques. Alors que l’interaction entre l’informatique quantique et l’IA s’intensifie, les organisations doivent renforcer leurs défenses et préparer leurs équipes juridiques à gérer avec habileté les défis de confidentialité et de sécurité liés à ces changements technologiques.

Faut-il s’inquiéter ?

Les entreprises devraient en effet s’inquiéter des progrès de l’informatique quantique. Les ordinateurs quantiques ont le potentiel de briser les algorithmes de chiffrement largement utilisés, ce qui présente des risques pour les données financières, la propriété intellectuelle, les informations personnelles et même la sécurité nationale. Cependant, cette réaction au danger va bien au-delà de la publication par le NIST d’algorithmes résistants à l’informatique quantique ; il est également essentiel que les entreprises commencent dès aujourd’hui à passer à de nouvelles formes de chiffrement pour assurer la sécurité de leurs données à l’avenir. Au fur et à mesure que d’autres avancées technologiques surviennent et que les entreprises passent d’une protection à l’autre, le travail commencera à ressembler à du Whac-A-Mole. Je soupçonne que de nombreuses entreprises ne seront pas en mesure d’abattre la taupe à temps, qu’elles perdront la bataille et qu’elles seront obligées d’absorber une brèche.

Des mesures pour faire face aux risques quantiques

Voici comment les entreprises peuvent réagir de manière proactive à l’évolution du paysage de la cybersécurité :

– Passer à un chiffrement résistant au quantum. Comme le recommande le NIST, il convient d’adopter des algorithmes résistants au quantum pour renforcer le chiffrement contre les futures menaces quantiques. Il s’agit de mettre à jour les systèmes cryptographiques existants pour intégrer les nouvelles normes du NIST.

– Évaluer les risques. Identifier les systèmes et les données vulnérables aux attaques quantiques. Une compréhension approfondie des points de défaillance potentiels permettra de donner la priorité à la transition vers des méthodes sûres sur le plan quantique.

– Améliorer l’infrastructure de cybersécurité. Renforcez les mesures de cybersécurité en intégrant des systèmes avancés de détection des menaces et des outils de surveillance pilotés par l’IA pour identifier et atténuer les menaces actuelles et émergentes.

– Investir dans la formation des employés. Formez les employés aux implications de l’informatique quantique et à l’importance d’adhérer aux nouveaux protocoles de cybersécurité, en veillant à ce que tous les membres de l’organisation soient alignés sur les mesures de sécurité mises à jour.

– Collaborez avec les équipes chargées des questions juridiques et de la conformité. Comprenez les implications réglementaires de l’adoption de nouvelles normes de cryptographie. Le respect de l’évolution de la législation minimisera les risques juridiques et garantira la protection des données.

– Élaborer une feuille de route stratégique. Tenez-vous au courant des dernières avancées en matière d’informatique quantique et de technologies connexes. Formulez un plan complet d’intégration des technologies à sécurité quantique, en tenant compte des objectifs à court et à long terme. Réviser et mettre à jour régulièrement cette feuille de route.

– Collaborer avec des experts du secteur. Engagez-vous avec des spécialistes en cybersécurité et participez à des collaborations industrielles afin de partager vos connaissances et de favoriser les progrès de la communauté en matière de pratiques de sécurité quantique. Ne vous contentez pas d’assister à des conférences sur la cybersécurité, telles que RSA ou Black Hat ; nouez des relations suivies avec des experts qui peuvent évaluer en permanence les vulnérabilités.

Il n’est pas seulement question de quantique

L’informatique quantique est un catalyseur de changement. Il pousse les entreprises à reconsidérer les aspects fondamentaux de la sécurité des données et de la puissance de calcul et à rechercher un chiffrement résistant au quantum pour protéger les informations sensibles. Bien que l’informatique quantique représente un changement révolutionnaire dans les capacités de calcul, la manière dont nous relevons ses défis transcende cette technologie singulière. Il est évident que nous avons besoin d’une approche multidisciplinaire pour gérer et exploiter toutes les nouvelles avancées. Les entreprises doivent être en mesure d’anticiper les perturbations technologiques telles que l’informatique quantique et de s’adapter suffisamment pour mettre en œuvre des solutions rapidement. Nous avons besoin d’une stratégie globale qui intègre la technologie, la cybersécurité, les cadres juridiques et la prospective stratégique.

Au cours des 100 dernières années, les entreprises ont absorbé et mis en œuvre les avancées technologiques à une vitesse vertigineuse. Faire entrer les nouvelles technologies rondes dans les trous carrés de l’entreprise a souvent été une question d’essais et d’erreurs. Quelle que soit la technologie concernée, les outils permettant de faire les choses correctement du premier coup sont à notre portée.

Les deux fournisseurs de services affirment que l’environnement réglementaire actuel de l’Europe pourrait entraver leur capacité à innover et à être compétitif sur la scène mondiale.

Dans un communiqué commun particulièrement sévère adressé aux décideurs politiques européens, le CEO de Meta, Mark Zuckerberg, et le CEO de Spotify, Daniel Ek, mettent en garde sur une possible distanciation de l’Europe dans la course mondiale au leadership en matière d’IA. En cause : la fragmentation et l’incohérence du paysage réglementaire européen. « L’Europe, qui a plus de développeurs open source que l’Amérique, est particulièrement bien placée pour tirer le meilleur parti de cette vague d’IA open source », ont déclaré les deux leaders technologiques. « Pourtant, sa structure réglementaire fragmentée et ses multiples mises en œuvre incohérentes entravent l’innovation et freinent les développeurs. » Selon les deux CEO, alors que l’IA peut transformer les industries et stimuler la croissance économique dans le monde entier, l’environnement réglementaire actuel de l’Europe pourrait entraver sa capacité à innover et à rivaliser sur la scène mondiale. « Nous avons besoin de règles claires qui informent et guident les entreprises sur la façon de mener nos activités à travers le continent. Au lieu de cela, notre industrie est confrontée à des réglementations redondantes et à des conseils incohérents sur la manière de s’y conformer. Sans changements urgents, les entreprises européennes, les universitaires et d’autres acteurs risquent de passer à côté de la prochaine vague d’investissements technologiques et d’opportunités de croissance économique », peut-on lire dans leur déclaration commune.

Il faut rappeler qu’en juin, la maison mère de Facebook avait dû reporter le lancement de ses modèles Meta AI en Europe, car l’autorité irlandaise de régulation de la vie privée, la Commission irlandaise de protection des données (Data Protection Commission, DPC), lui avait demandé de retarder l’exploitation des données des utilisateurs de Facebook et d’Instagram pour entraîner ses modèles. « Nous sommes déçus par la demande de la Commission irlandaise de protection des données (DPC), notre régulateur de référence, qui, au nom des autorités européennes de protection des données, nous a demandé de retarder l’entraînement de nos grands modèles de langage (LLM) avec des contenus publics partagés par des adultes sur Facebook et Instagram, d’autant plus que nous avions intégré les commentaires des régulateurs et que les autorités européennes de protection des données avaient été informées depuis mars », avait déclaré Meta en juin. « C’est un pas en arrière pour l’innovation européenne, la concurrence dans le développement de l’IA, qui retarde encore plus, pour les Européens, la possibilité de profiter des avantages de l’IA. » La décision du DPC irlandais a été prise après le dépôt d’une plainte par la Noyb, une organisation autrichienne de protection de la vie privée basée à Vienne, auprès des autorités compétentes en matière de protection des données de 11 pays, dont l’Autriche, la Belgique, l’Espagne, la France, l’Allemagne, la Grèce, l’Italie, les Pays-Bas et la Norvège, où elle demande de « mettre fin immédiatement à l’utilisation abusive des données personnelles par Meta pour l’IA ». En référence à la décision de l’autorité de régulation irlandaise, la déclaration commune de Meta et Spotify reconnait que « s’il est nécessaire de réglementer les préjudices connus, la réglementation préventive des préjudices théoriques pour les technologies naissantes telles que l’IA open-source étouffera l’innovation ». Ajoutant : « La réglementation complexe et frileuse de l’Europe pourrait l’empêcher de capitaliser sur les grands paris qui peuvent se traduire par de grandes récompenses. »

Les défis réglementaires de l’Europe et leur impact mondial

Malgré la forte tradition européenne dans le développement open source, M. Zuckerberg et M. Ek affirment que le cadre réglementaire incohérent de l’Europe étouffe l’innovation. Selon eux, l’application inégale du règlement général sur la protection des données (RGPD) de l’UE est un exemple parfait de l’incertitude réglementaire qui entrave le progrès. « Cette directive historique était censée harmoniser l’utilisation et le flux des données, mais au lieu de cela, les régulateurs de la vie privée de l’UE créent des retards et de l’incertitude et sont incapables de se mettre d’accord entre eux sur la façon dont la loi devrait s’appliquer », ont déclaré les deux CEO dans le communiqué.

De plus, selon les deux leaders, ces défis réglementaires ont des implications mondiales et ne concernent pas seulement l’Europe. Des politiques restrictives en Europe pourraient fragmenter le paysage de l’IA et faire que les innovations et les technologies développées dans d’autres régions pourraient ne pas être facilement intégrées ou adoptées en Europe. « Compte tenu de l’incertitude réglementaire actuelle, Meta ne sera pas en mesure de commercialiser les modèles à venir tels que Llama multimodal, qui a la capacité de comprendre les images. Cela signifie que les entreprises européennes ne pourront pas accéder à la dernière technologie open source, et que les citoyens européens se retrouveront avec une IA construite pour quelqu’un d’autre », a averti Mark Zuckerberg dans sa déclaration. « La réalité, c’est que les lois conçues pour renforcer la souveraineté et la compétitivité de l’Europe auront un effet inverse », ajoute le communiqué.

Équilibrer l’innovation et la réglementation

Pour relever ces défis, M. Zuckerberg et M. Ek ont appelé à une approche réglementaire plus rationalisée et harmonisée pouvant concilier le besoin d’innovation et la nécessité de protéger les droits et la vie privée des utilisateurs. « Dans un environnement réglementaire adéquat, combiné à une ambition appropriée et à certains des meilleurs talents mondiaux en matière d’intelligence artificielle, l’UE aurait une chance réelle d’être à la pointe des innovations technologiques de prochaine génération », a affirmé M. Zuckerberg. « En bref, l’Europe a besoin d’une nouvelle approche avec des politiques plus claires et une mise en œuvre plus cohérente. Dans un environnement réglementaire adéquat, combiné à une ambition appropriée et à certains des meilleurs talents mondiaux en matière d’intelligence artificielle, l’UE aurait une chance réelle d’être à la pointe des innovations technologiques de prochaine génération. »

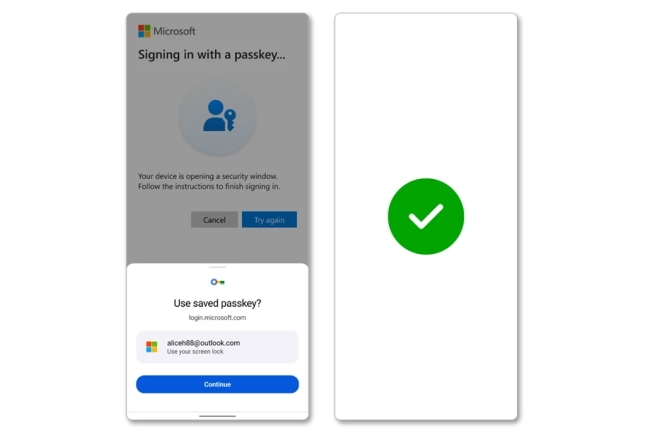

Une étude menée par Dashlane montre que la technologie des passkeys commence à prendre auprès des utilisateurs. Des consultants pointent néanmoins qu’il s’agit toujours de mots de passe.

Pas facile de se passer des mots de passe. Et pourtant depuis quelques mois, plusieurs acteurs IT (Google, Ebay, Microsoft,…) poussent à l’adoption de la technologie des passkeys comme alternative aux mots de passe. Ces clés d’accès peuvent être une empreinte digitale, un scan du visage ou un code PIN pour s’authentifier. Leur adoption est encore balbutiante mais elle progresse selon un rapport de Dashlane, éditeur d’un gestionnaire de mots de passe. Les passkeys proposés par le fournisseur sont passées à 200 000 par mois, ce qui représente une augmentation de plus de 400 % depuis le début de l’année.

Les sites et les acteurs IT s’y mettent

Il ajouté la prise en charge des passkeys à son produit il y a deux ans. Parmi les principaux sites ayant favorisé l’adoption de la technologie au cours de la période qui va d’avril à la fin juin de cette année, Amazon est arrivé en tête avec une croissance de 88,9 % par rapport au trimestre précédent. Parmi les autres sites figurant sur la liste, on peut citer Target (70,5 % de croissance), Github (33,5 %), PingOne (31,7 %) et Google (28,6 %). Parmi les autres développements récents, AWS a annoncé en juin qu’il avait ajouté la prise en charge des passkeys FIDO2, une méthode d’authentification conforme au framework Fast Identity Online (FIDO), pour l’authentification multifactorielle et qu’il rendrait bientôt le MFA obligatoire pour la connexion aux comptes AWS.

En mai dernier, Google a commencé à déployer la prise en charge des passkeys dans les comptes Google sur toutes les grandes plateformes. Le fournisseur a ajouté une option de connexion qui peut être utilisée en plus des mots de passe et de la vérification en deux étapes. « De nombreuses PME se tournent vers des fournisseurs de coffre-fort d’identifiants comme Dashlane qui prennent en charge la synchronisation des passkeys FIDO2 et peuvent être limités aux connexions SSO », a déclaré Carlos Rivera, directeur conseil principal chez Info-Tech Research Group, dans un courriel. « Avec la publication du supplément NIST SP 800-63B sur les authentificateurs synchronisables, il y a un intérêt considérable de la part des entreprises pour une MFA résistante au phishing qui les affranchit de la gestion des jetons matériels ou des points d’extrémité Windows Hello, véritable barrière à l’adoption », a-t-il ajouté.

Des interrogations persistantes sur l’usage et la sécurité

David Shipley, CEO de Beauceron Security, une entreprise basée à Fredericton, Nouveau-Brunswick, estime cependant que cette méthode a aussi des inconvénients. « Les passkeys concilient commodité et sécurité, mais il s’agit toujours de mots de passe, même s’ils sont uniquement connus des terminaux et des services. En cas de perte de l’accès physique à un équipement, ou à des choses comme une YubiKey, les entreprises se retrouvent face à de nombreux défis informatiques ». C’est, selon lui, le plus grand inconvénient, car il implique « des compromis entre la commodité et la sécurité », en particulier quand la main-d’œuvre est distante ou éparpillée. « L’un des plus grands défis de l’affaire CrowdStrike a été de savoir comment restaurer tous ces terminaux sur des sites distants alors qu’un clavier était potentiellement nécessaire ». Selon David Shipley, les passkeys sont très bien pour stocker les identifiants de grande valeur, par exemple ceux des administrateurs IT et d’autres personnes relativement averties et compétentes. « On voudra toujours des stratégies de résilience liées au risque de réutilisation ou de capture des mots de passe par des logiciels malveillants. Mais on veut aussi une stratégie de résilience pour les pannes matérielles, les pannes d’appareils, ce genre de choses ».

Celui-ci ajoute que le principe même des passkeys « fait trop de promesses sur certains aspects de la sécurité » souligne le consultant. Il apparaît qu’ils sont vulnérables à des attaques de type « adversary in the middle », selon les travaux d’eSentire. Jay Bretzmann, analyste d’IDC spécialisé dans la gestion des identités et des accès se veut philosophe, « les passkeys sont clairement plus sûrs que les mots de passe, mais ce n’est pas pour autant qu’ils sont à toute épreuve. Et de donner un conseil, « il faut absolument la mettre en place pour toutes les plates-formes et applications qui les supportent. Elle offre deux avantages par rapport aux mots de passe : d’abord, les paires de clés sont toujours uniques pour les sites web et les applications ; ensuite, un humain n’a pas à les générer ni à s’en souvenir ».

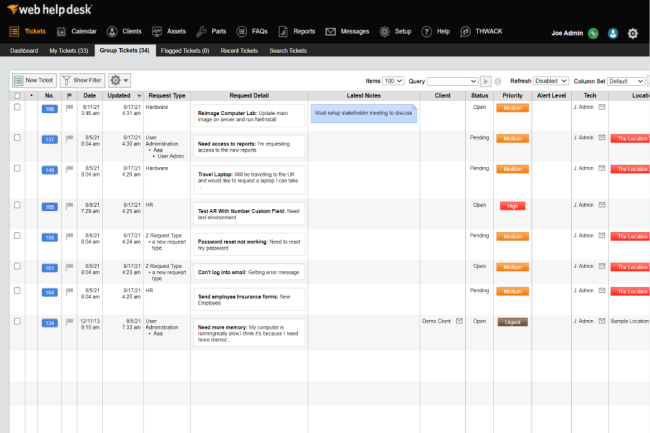

L’éditeur Solarwinds a colmaté une brèche dans Web Help Desk. Le problème vient d’un erreur de développement dans l’outil ITSM laissant des identifiants codés en dur.

Dans ses travaux, le chercheur en cybersécurité Zach Hanley s’est penché sur la CVE-2024-28986 concernant Web Help Desk (WHD), un outil d’ITSM de Solarwinds pour les centres de support informatique. Il a trouvé une autre faille critique dans cette solution entrainant l’accès à distance à des informations sensibles codées en dur. La vulnérabilité, référencée CVE-2024-28987, avec un score CVSS de 9,1 sur 10, a été qualifiée de « critique ». « Un utilisateur distant non authentifié pourrait accéder à des fonctionnalités internes et modifier des données en exploitant la vulnérabilité située au niveau des identifiants codés en dur dans le logiciel Solarwinds Web Help Desk », a déclaré l’éditeur dans un bulletin de sécurité comprenant un correctif.

Une erreur de développement

L’origine du bug est à chercher du côté des développeurs. Ils ont oublié de retirer certaines informations d’identification codées en dur dans Web Help Desk. Cet outil est utilisé dans des secteurs d’activité critiques tels que la santé, l’administration et les services financiers utilisent WHD, et une vulnérabilité facilitant l’accès à distance à leurs systèmes peut mettre en danger des données sensibles.

Même si aucune exploitation active n’a encore été signalée, Solarwinds recommande d’appliquer rapidement des correctifs pour avoir une longueur d’avance sur les acteurs malveillants. Le chercheur, à l’origine de la découverte a salué la rapidité de l’éditeur pour livrer un correctifs « j’ai signalé une vulnérabilité critique à Solarwinds vendredi après avoir creusé dans la récente CISA KEV CVE-2024-28986 pour WebHelpDesk, et je vois que quatre jours plus tard, ils ont déjà livré un correctif ! », a écrit M. Hanley sur X. « D’autres détails seront publiés le mois prochain », précise-t-il.

Autres correctifs

Outre cette vulnérabilité de l’identifiant codé en dur dans WHD, le correctif comporte aussi une petite mise à jour logicielle ciblée pour remédier à des vulnérabilités spécifiques, dont une version améliorée d’un correctif récent pour une vulnérabilité d’exécution de code à distance, référencée CVE-2024-28986, avec un score CVSS de 9,8, affectant le même produit. « Pour votre protection et pour fournir rapidement aux clients Solarwinds une version sécurisée de WHD, nous avons appliqué un correctif de sécurité agressif dans WHD 12.8.3 Hotfix 1 le 13 août 2024 », a déclaré la firme dans une mise à jour antérieure. « Il peut arriver que cette approche ait un impact sur les fonctionnalités du produit comme le Single Sign-On (SSO). »