Les Jeux olympiques d’été de 2024 mettront en lumière un nouveau monde de contrefaçons générées par l’IA, de cybermenaces avancées et de l’essor de la défense alimentée par l’IA.

La période précédant les Jeux olympiques de Paris a été à la fois électrisante et terrifiante. Les Jeux débutent le 26 juillet. Les images diffusées en ligne montrent des itinéraires à travers la ville entièrement peints en violet . Magnifique ! Et avez-vous vu le nouveau film de Tom Cruise, « Les Jeux olympiques sont tombés » ? Il parle d’une attaque terroriste qui perturbe les JO. Ce film fait écho aux rumeurs selon lesquelles les Parisiens souscrivent une assurance habitation parce que les experts prédisent des actes terroristes pendant les Jeux. Selon un récent rapport de France24, 24 % des billets ont été restitués par crainte du terrorisme. Les autorités françaises et américaines, dont la CIA, mettent en garde les voyageurs contre les risques de terrorisme.

Mais il y a un hic : rien de tout cela n’est arrivé. Tout est faux. L’histoire de la peinture violette était une série d’images générées par l’IA et diffusées pour la première fois sur un réseau social chinois appelé Xiaohongshu par un utilisateur chinois. Le « film » de Tom Cruise a été réalisé à l’aide de l’intelligence artificielle par une organisation appelée Storm-1679, un groupe de désinformation russe identifié par le Centre d’analyse des menaces de Microsoft qui est activement engagé dans une campagne d’influence sophistiquée visant à perturber les Jeux olympiques de Paris de 2024. La même organisation a généré et propagé les fausses nouvelles sur les préoccupations terroristes. Les images générées par l’intelligence artificielle créées et distribuées par Storm-1679 ont montré de faux graffitis à Paris menaçant de violence les visiteurs israéliens assistant aux jeux. Selon un rapport de Microsoft Threat Intelligence les objectifs de la Russie sont de discréditer le Comité international olympique, la France et la ville de Paris et de créer la peur du terrorisme pour réduire la fréquentation. Pourquoi ruiner les Jeux ? Probablement parce que les athlètes russes n’ont pas le droit de concourir sous leur drapeau national et ne peuvent participer qu’en tant qu’« athlètes individuels neutres » en raison de l’invasion de l’Ukraine.

À Paris, tout est faux, semble-t-il

De nombreux escrocs cherchent à vendre de faux billets pour les Jeux olympiques. Des chercheurs du fournisseur de renseignements sur les menaces QuoIntelligence ont découvert que des sites web frauduleux sophistiqués vendaient de faux billets pour les JO, principalement à des clients russes cherchant à contourner les sanctions qui leur ont été imposées à la suite de l’invasion de l’Ukraine. Les organisateurs ont identifié 77 sites de revente de faux billets. À l’approche des Jeux Olympiques, les autorités parisiennes ont lancé une campagne de lutte contre la contrefaçon de produits de luxe, comme les fausses chaussures Nike et les copies de sacs Louis Vuitton. Elles ciblent en particulier les vendeurs dans les zones à forte contrefaçon proches des sites olympiques, où elles ont fermé 10 magasins. La banlieue de Seine-Saint-Denis, où le Centre aquatique olympique accueillera divers événements et la cérémonie de clôture, a fait l’objet de mesures particulières. Les autorités françaises ont travaillé avec diligence avec l’UNIFAB (Union des Fabricants), en dispensant une formation approfondie à plus de 1 200 agents des douanes pour les aider à identifier les contrefaçons de produits liés aux Jeux olympiques, notamment des vêtements et les mascottes Phryges, en forme de bonnet phrygien (celui des révolutionnaires français de 1789).

Même en temps normal, le problème de la contrefaçon de produits de luxe en France reste important. L’an dernier, les douanes ont saisi 20,5 millions de contrefaçons, soit une augmentation de 78 % par rapport aux 202 précédentes. Les autorités françaises ont déployé 70 agents spécialement pour traquer les activités illégales sur Internet liées aux produits contrefaits. Et elles misent tout sur les outils d’intelligence artificielle. Les autorités françaises anti-contrefaçon utilisent l’IA et des technologies avancées de vision par ordinateur pour lutter contre les produits contrefaits sur le marché en ligne. Ces technologies permettent de scanner et d’analyser efficacement de grands volumes de listes de produits en ligne, en examinant à la fois les images et les informations textuelles.

La cybersécurité à l’échelle olympique

Alors que les autorités parisiennes doivent faire face à un déluge de faux films, de fausses nouvelles, de faux vêtements et de faux billets, elles doivent également faire face à un paysage de cybersécurité extraordinaire. Les Jeux olympiques réunissent les responsables gouvernementaux du monde entier, notamment les dirigeants français, à proximité physique de visiteurs internationaux choisis au hasard et non contrôlés. Ce scénario inhabituel constitue une excellente occasion pour les cyber-espions de voler des données confidentielles, qui peuvent inclure des plans stratégiques, des informations personnelles et des communications gouvernementales. Étant donné l’intention des cyberpirates russes et d’autres groupes parrainés par des États (et probablement des acteurs malveillants et des hacktivistes) de perturber les Jeux, l’infrastructure officielle des Jeux olympiques sera fortement ciblée par des attaques par déni de service distribué, des dégradations de sites Web, des logiciels malveillants de type « wiper » et d’autres attaques.

Nous pouvons également nous attendre à voir de nouveaux types d’attaques de fraude à l’identité synthétique alimentées par l’IA. Paris attend environ 3 millions de visiteurs pour les Jeux. Les points d’accès WiFi seront probablement la cible d’attaques de type “man-in-the-middle”, qui consistent à tenter d’intercepter des données. Les cyberattaquants utilisent également les Jeux olympiques comme toile de fond pour des techniques telles que l’usurpation de domaine, le raccourcissement d’URL, l’usurpation d’e-mails HTML et les domaines Unicode similaires pour inciter les utilisateurs à fournir des informations sensibles. Les autorités françaises s’appuient largement sur des renseignements avancés sur les menaces, ainsi que sur des outils basés sur l’IA pour l’analyse prédictive, l’authentification biométrique et la détection avancée du vivant.

Pourquoi nous devrions prêter une attention particulière aux Jeux olympiques

Les Jeux olympiques de Paris sont un avant-goût de ce qui nous attend à l’avenir. Si les Jeux olympiques précédents ont été confrontés à de nombreux défis, ceux de cette année sont les premiers à se dérouler à l’ère de l’ IA générative , largement disponible. Ce sont aussi les seuls Jeux olympiques de l’histoire à se dérouler en Europe alors qu’une guerre fait également rage dans la région. La Russie est l’agresseur dans ce conflit avec l’Ukraine, la plupart du temps exclue des Jeux olympiques, et aussi la première puissance mondiale dans le domaine de la désinformation et de la guerre de l’information. La motivation et la capacité de la Russie à saboter les Jeux sont élevées.

Cette confluence de métafacteurs représente très probablement un certain statu quo mondial futur. Nous entrons dans une nouvelle ère où tout est faux et généré par l’IA : faux sites, fausses identités, fausses informations, faux produits, faux services, etc. Et nous sommes déjà bien entrés dans une ère où les conflits géopolitiques se jouent localement d’une manière qui affecte directement les entreprises, les écoles, les hôpitaux et les citoyens. Et, bien sûr, nous sommes définitivement au début d’une ère où l’IA avancée est nécessaire à la fois pour les cyberattaques et pour la cyberdéfense. Alors, profitez des Jeux Olympiques. Encouragez vos pays et vos athlètes préférés et regardez le spectacle se dérouler. Mais regardez aussi comment Paris se comporte face aux énormes défis que représentent les faux et les cyberattaques. Et, après coup, cherchez à en tirer des leçons. Les Jeux Olympiques de cette année se révéleront être un laboratoire pour les menaces – et les défenses contre ces menaces – qui nous attendent dans les prochaines années.

La panne mondiale causée par une mise à jour défectueuse du capteur de l’agent Falcon de Crowdstrike a mis à terre 8,5 millions de systèmes Windows. Après des excuses suite à cet incident, l’éditeur a déployé une technique pour accélérer le retour à la normale des systèmes touchés.

Des excuses et des explications. Après la gigantesque panne ayant frappé des millions de systèmes informatiques Windows (les systèmes Linux et MacOS ne sont pas concernés) suite à une mise à jour logicielle Crowdstrike défectueuse, le CEO de l’éditeur de sécurité américain s’est adressé à ses clients et partenaires. “Je tiens à m’excuser sincèrement auprès de vous tous pour la panne d’aujourd’hui. Tout le personnel de CrowdStrike comprend la gravité et l’impact de la situation », a expliqué George Kurtz, fondateur et CEO de CrowdStrike. Dans son message, le dirigeant a réitéré le message précédent de l’entreprise selon lequel l’incident, qui a mis hors service des millions d’ordinateurs dans le monde entier le vendredi 19 juillet, n’était pas le résultat d’une cyberattaque. Un scénario non retenu également à ce stade également par l’Anssi et le CERT-FR.

Quelle est la cause du crash de CrowdStrike ?

La panne a été causée par une mise à jour défectueuse du capteur de l’agent Falcon Sensor diffusée automatiquement à tous les hôtes Windows qui en sont équipés vendredi 19 juillet à 04h09 UTC (06h09 heure française) et un correctif a été diffusé 79 minutes plus tard, a indiqué la société samedi. Bien entendu, il était déjà trop tard car de nombreux systèmes ayant reçu cette mise à jour étaient déjà hors ligne. « Les systèmes utilisant le capteur Falcon pour Windows 7.11 et supérieur qui ont téléchargé la configuration mise à jour entre 04:09 UTC et 05:27 UTC étaient susceptibles de subir une panne du système », indique le billet de blog. Dans certains cas, ces pannes de systèmes utilisant le capteur Falcon ont entraîné des vols manqués, la fermeture de centres d’appels et l’annulation d’opérations chirurgicales, car de nombreux systèmes Windows affectés affichaient le fameux écran bleu de la mort. Néanmoins, George Kurtz a insisté dans sa lettre sur le fait qu’« il n’y a aucun impact sur la protection si le capteur Falcon est installé ». C’est peut-être vrai pour les systèmes qui n’ont pas reçu la mise à jour du contenu défectueux, et à proprement parler, un système qui ne fonctionne plus n’a pas besoin de protection, mais les clients concernés se demanderont si CrowdStrike a vraiment protégé leurs systèmes pendant ces 79 minutes critiques.

Quel était le défaut de la mise à jour de CrowdStrike ?

CrowdStrike met à jour plusieurs fois par jour les fichiers de configuration des agents de ses solutions endpoint qui font partie de sa plateforme Falcon. Ces mises à jour sont appelées Channel Files. Le défaut se trouve dans un fichier appelé Channel 291. Ce fichier est stocké dans un répertoire nommé « C:NWindowsNSystem32NdriversNCrowdStrikeN » et dont le nom commence par C-00000291- et se termine par .sys. Malgré l’emplacement et le nom du fichier, il ne s’agit pas d’un pilote de noyau Windows, a insisté CrowdStrike. Le fichier de canal 291 est utilisé pour transmettre au capteur Falcon des informations sur la manière d’évaluer l’exécution d’un canal nommé (named pipe). Les systèmes Windows utilisent ces canaux pour la communication inter-systèmes ou inter-processus, et ne constituent pas en eux-mêmes une menace – bien qu’ils puissent être utilisés à mauvais escient. La mise à jour qui a eu lieu à 04:09 UTC a été conçue pour identifier les canaux nommés malveillants récemment observés et utilisés par les structures C2 [commande et contrôle] courantes dans les cyberattaques, explique le billet de blog technique du fournisseur. Mais cette mise à jour de la configuration a déclenché une erreur logique ayant entraîné une panne du système d’exploitation.

Quelle est l’ampleur de cet incident ?

Microsoft a communiqué samedi 20 juillet sur le nombre d’hôtes Windows touchés par cette panne. “Nous estimons actuellement que la mise à jour de CrowdStrike a affecté 8,5 millions de terminaux Windows, soit moins d’un pour cent de toutes les machines Windows”, a expliqué David Weston, vice-président de l’activité Enterprise and OS Security de Microsoft. “Bien que le pourcentage soit faible, les impacts économiques et sociétaux importants reflètent l’utilisation de CrowdStrike par des entreprises qui gèrent de nombreux services critiques.” Si le dirigeant pointe que cet incident n’est pas dû à Microsoft, l’éditeur indique avoir réagi pour aider les entreprises à remettre leurs systèmes en ligne en s’engageant avec CrowdStrike pour automatiser leur travail de développement d’une solution, mobiliser des centaines d’ingénieurs et d’experts pour travailler directement avec ses clients pour rétablir les services, publier de la documentation et des scripts de remédiation manuelle, tenir les clients informés de l’état d’avancement de l’incident par le biais du tableau de bord de l’état d’Azure. Mais aussi collaborer avec d’autres fournisseurs de cloud et parties prenantes, y compris Google Cloud Platform (GCP) et Amazon Web Services (AWS), pour partager la connaissance de l’état de l’impact observé et informer des conversations en cours avec CrowdStrike et les clients.

Crowdstrike a expliqué quelques dizaines d’heures plus tard que sur les quelque 8,5 millions de terminaux Windows qui ont été touchés, un grand nombre sont de nouveau en ligne et opérationnels

Une résolution rapide mais une reprise lente

Pour que le problème ne se reproduise plus, il a suffi de supprimer le contenu défectueux du fichier : “CrowdStrike a corrigé l’erreur logique en mettant à jour le contenu du fichier Channel 291. Cela n’a cependant pas résolu le problème pour les très nombreuses PC Windows qui avaient déjà téléchargé le contenu défectueux et s’étaient ensuite bloquées. Pour ces derniers, CrowdStrike a publié un autre billet de blog contenant une série beaucoup plus longue d’actions à effectuer par les clients concernés, avec des suggestions pour la détection à distance et la récupération automatique des systèmes affectés, ainsi que des instructions détaillées pour des solutions de contournement temporaires pour les machines physiques ou les serveurs virtuels affectés. “Les systèmes qui ne sont pas actuellement affectés continueront à fonctionner comme prévu, à fournir une protection et ne risquent pas de subir cet événement à l’avenir”, indique Crowdstrike.

“En collaboration avec nos clients, nous avons testé une nouvelle technique pour accélérer la restauration des systèmes touchés”, a dernièrement fait savoir Crowdstrike. “Nous sommes en train de mettre en place un système d’opt-in pour cette technique. Nous progressons de minute en minute. Nous sommes conscients de l’impact profond que cette situation a eu sur tout le monde. Nous savons que nos clients, nos partenaires et leurs équipes informatiques travaillent sans relâche et nous leur en sommes profondément reconnaissants. Nous nous excusons pour les perturbations que cela a engendrées. Notre objectif est clair : restaurer chaque système dès que possible. Nous continuerons à fournir des mises à jour au fur et à mesure que des informations seront disponibles et que de nouveaux correctifs seront déployés.”

Le monde compte déjà des milliards d’objets connectés peu ou pas sécurisés. De plus, leur obsolescence et leur mise à jour très aléatoire accentuent leur vulnérabilité. Face à ce constat inquiétant, les lignes sont en train de bouger déjà avec l’arrivée de réglementations plus strictes comme le NIS2 ou encore le CRA, lesquelles vont imposer aux entreprises et aux concepteurs d’IoT à prendre en compte plus de sécurité. Ensuite, les outils, les processus et les pratiques se mettent en place pour mieux protéger les environnements IoT/OT et cela passe notamment par le réseau, mais pas seulement, car c’est bien une défense en profondeur qu’il faut déployer. (Crédit S.L.)

Selon EMA Research, le réseau en tant que service (NaaS) promet aux entreprises d’accélérer l’accès aux dernières technologies et d’améliorer les performances en réseau et sécurité, tout en comblant les lacunes critiques en matière de compétences.

Les offres de réseau en tant que service (NaaS) permettent aux entreprises d’accéder à des technologies de pointe tout en réduisant les investissements initiaux en capital. Cependant, pour certaines équipes informatiques, la véritable valeur du NaaS réside peut-être dans les compétences en matière de réseau et de sécurité qui accompagnent le service. Le NaaS peut contribuer à résorber la pénurie de personnel qualifié en matière de réseau et de sécurité en déchargeant certaines tâches de gestion vers le fournisseur de services, assure Shamus McGillicuddy, vice-président de la recherche pour l’infrastructure et les opérations réseau chez Enterprise Management Associates (EMA). M. McGillicuddy a récemment partagé les conclusions du rapport d’EMA de juillet 2024, intitulé « Network as a Service : Comprendre le modèle de consommation cloud dans le réseau », et a indiqué, outre plusieurs autres avantages potentiels, que le NaaS peut atténuer les lacunes de compétences pour certaines entreprises.

EMA, pour le compte de Juniper, a interrogé 250 employés des services informatiques, de la cybersécurité et d’autres services au sein d’entreprises. L’enquête a révélé que de nombreuses DSI peinent à trouver des experts dans des domaines tels que la sécurité des réseaux, les réseaux cloud, l’automatisation des réseaux, la surveillance et le dépannage. Dans ce rapport, EMA définit le NaaS comme suit : « Une solution d’infrastructure réseau proposant un modèle de consommation cloud (paiement à l’usage) dans lequel le fournisseur de NaaS peut gérer tous les aspects de l’ingénierie et des opérations réseau, de la conception et de la construction à la surveillance et au dépannage. »

La sécurité des réseaux en tête des préoccupations

En externalisant une partie de leurs opérations réseau à un prestataire NaaS, les équipes informatiques peuvent libérer leur personnel réseau existant pour qu’il se concentre sur des initiatives plus stratégiques, selon EMA. « Seuls 32 % des personnes interrogées ont déclaré que nous disposons de suffisamment de talents en matière de réseau pour prendre en charge toutes les tâches ou tous les projets qui se présentent. La plupart d’entre elles n’identifient que les projets hautement prioritaires, et de nombreuses choses restent inachevées », a déclaré M. McGillicuddy. Et si un service informatique faisait appel à un fournisseur de NaaS, cela ne réduirait probablement pas les effectifs du réseau, mais permettrait plutôt de réorienter le personnel réseau vers des projets tels que l’optimisation de l’expérience des utilisateurs finaux, la mise en œuvre d’initiatives d’IA, le soutien des efforts de transformation cloud et la mise en place de projets d’automatisation du réseau.

Les personnes interrogées par EMA ont identifié les principales lacunes de compétences au sein de leurs équipes d’infrastructure et d’exploitation réseau aujourd’hui : sécurité des réseaux (gestion des politiques, etc.) citée par 44,0 % des répondants, surveillance, dépannage et optimisation continue du réseau (37,6 %), réseau cloud dont AWS, Azure, etc. (35,6 %), automatisation du réseau incluant scripts Python et outils d’automatisation commerciaux (34,8 %), ingénierie WAN dont SD-WAN, routage, etc. (30,8 %), ingénierie des réseaux de datacenters avec EVPN-VXLAN et superpositions SDN (29,2 %), DNS, DHCP et gestion des adresses IP (20,4 %), et ingénierie WiFi (11,2 %). A noter que 2 % des personnes intérrogées n’ont cité aucune de ces lacunes.

Des avantages variés

« La sécurité des réseaux est le principal problème aujourd’hui. De nombreuses équipes IT manquent de personnel capable de concevoir des politiques de sécurité réseau et de gérer les pares-feux et autres dispositifs de sécurité réseau », peut-on lire dans le rapport. Outre l’atténuation des lacunes de compétences, EMA a constaté que les répondants pensent que le NaaS peut offrir plusieurs autres avantages, notamment un accès rapide aux nouvelles technologies, des performances et des accords de niveau de service (SLA) améliorés, de la flexibilité et de l’évolutivité, ainsi qu’une sécurité renforcée. Cependant, des obstacles entravent encore le succès du NaaS.

L’incident dans le service de communication interne de Disney, lié à une cyberattaque, souligne la nécessité de renforcer la sécurité des outils de collaboration sur le lieu de travail.

Selon un article du Wall Street Journal (https://www.wsj.com/business/media/internal-disney-communications-leaked-online-after-hack-b57baaeb), les communications internes de Walt Disney sur Slack ont fait l’objet d’une fuite en ligne, exposant des informations sensibles sur les campagnes publicitaires, la technologie des studios et les entretiens des candidats. Le groupe de pirates informatiques NullBulge a revendiqué la responsabilité de l’attaque, déclarant, dans un billet de blog, qu’il avait publié plus d’un téraoctet de données provenant des canaux Slack de Disney, dont du code informatique et des informations sur des projets confidentiels. « Les données divulguées remontent au moins à 2019 et révèlent des échanges sur la gestion du site web de l’entreprise Disney, le développement de logiciels et l’évaluation des candidats à l’emploi », a indiqué le WSJ.

Spéculations sur la méthode

Les experts en cybersécurité ont souligné que, lors d’incidents récents, les pirates avaient pénétré dans les comptes Slack en exploitant des clés API volées ou fuitées. « Les développeurs intègrent souvent Slack dans leurs outils d’automatisation et, ce faisant, laissent parfois échapper accidentellement ces clés sur des sites de partage de code comme GitHub ou des plateformes d’API comme Postman », a déclaré Rahul Sasi, CEO de CloudSEK. « Par exemple, dans la fuite de Disney, les pirates ont pu avoir accès à des salons de discussion publics parce que, par défaut, les clés d’API de Slack ont généralement accès aux salons publics de Slack ».

D’autres ont ajouté que, même s’il était trop tôt pour expliquer pourquoi une violation aussi massive avait pu se produire, il y a peu de chance que des facteurs courants comme la faiblesse des mots de passe, le phishing et l’ingénierie sociale aient pu compromettre de multiples canaux Slack. « La cause la plus probable pourrait être une mauvaise configuration de la sécurité ou des faiblesses dans les diverses intégrations de tiers permises par Slack pour étendre les fonctionnalités », a avancé Chandrasekhar Bilugu, directeur technique de SureShield. « Quelle que soit la raison, les attaquants semblent avoir exploité la grande quantité de données stockées indéfiniment par la politique de stockage et de conservation des données de Slack. »

Les stratégies d’atténuation en question

L’incident met en évidence la nécessité de renforcer la sécurité des outils de collaboration sur le lieu de travail et d’améliorer les technologies de surveillance et de détection des menaces afin de prévenir les violations de données de grande ampleur. « Les entreprises peuvent, avec des outils d’analyse du comportement, établir des comportements de référence sur les utilisateurs et les systèmes », a rappelé M. Bilugu. « Grâce à une surveillance continue, les écarts par rapport aux activités normales peuvent être signalés et permettre de détecter d’éventuelles exfiltrations de données et l’accès non autorisé à des informations sensibles. Les entreprises peuvent s’appuyer sur des solutions de protection contre la perte de données (Data Loss Prevention, DLP) pour empêcher le transfert non autorisé de données sensibles en dehors du réseau de l’entreprise ».

Ces solutions utilisent l’inspection du contenu et l’analyse contextuelle pour identifier, surveiller et protéger les données sensibles, y compris le chiffrement et l’application de politiques. « Avec l’adoption croissante des environnements cloud, les entreprises devraient envisager des solutions avancées de surveillance de la sécurité dans le cloud qui offrent une visibilité sur l’infrastructure, les applications et les données basées sur le cloud », a préconisé M. Bilugu. « Ces outils offrent une surveillance en temps réel et une détection des menaces adaptées aux environnements cloud et peuvent aider à identifier les violations de données potentielles et l’exfiltration dans les systèmes basés dans le cloud. »

Grâce à son prestataire de service informatique interne, le constructeur du groupe Volkswagen migre plus de 3 000 sites web vers le cloud de manière automatisée. Avec l’objectif de monter d’un cran la sécurité.

Une performance optimisée et une disponibilité de plus de 99% – tels étaient les objectifs de la migration vers le cloud de l’infrastructure internationale de vente et de support de Porsche Informatik. L’objectif : garantir la sécurité et la résilience des processus de vente afin de renforcer la confiance des clients.Pour ce faire, protéger les sites web et les domaines des concessionnaires contre les activités malveillantes de plus en plus sophistiquées sur Internet se révèle indispensable. Tout comme il…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

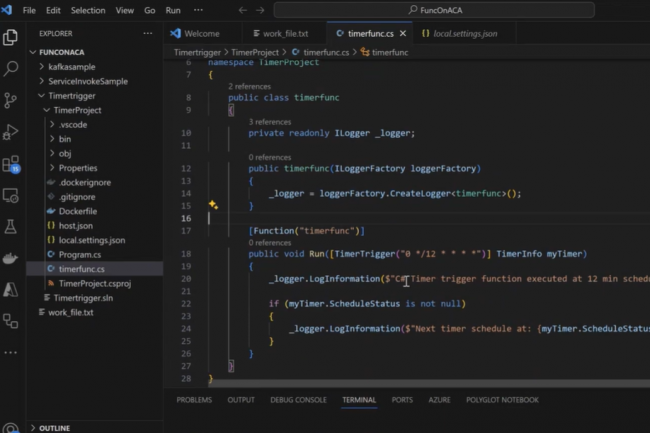

Depuis son lancement en 2016, la plateforme serverless Functions de Microsoft a connu plusieurs mises à jour majeures pour embrasser plus étroitement les tendances de développement autour de Kubernetes et de la GenAI.

Il y a encore quelques années, on ne pouvait pas vraiment s’empêcher de parler de serverless. Puis le terme a semblé disparaître, dépassé d’abord par Kubernetes puis la GenAI. Mais bien sûr, comme la plupart des technologies, le serverless est toujours là, fournissant du calcul à la demande qui fait partie de la plupart des design d’environnements cloud native modernes. Lancée en 2016, la plateforme serverless de Microsoft, Azure Functions – servant à automatiser la gestion des événements et la…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Les acteurs des ransomwares donnent souvent la priorité à l’obtention d’un accès initial aux réseaux ciblés, selon le groupe de recherche en sécurité Talos de Cisco.

Alors que les ransomwares continuent d’être le fléau des équipes de sécurité dans les entreprises, le groupe de recherche en sécurité Talos de Cisco a récemment étudié des groupes de ransomwares pour identifier les techniques courantes et offrir des recommandations aux opérateurs. Talos a examiné 14 groupes de ransomwares entre 2023 et 2024 et a étudié le volume des attaques, leur impact sur les clients et le comportement atypique des acteurs de la menace. Ses recherches incluent des données provenant des sites de fuite publics des groupes de ransomwares, de la réponse aux incidents de Talos IR, de ses efforts de suivi interne et des rapports provenant de sources publiques.

Selon ses recherches, « les acteurs de ransomwares les plus prolifiques donnent la priorité à l’obtention d’un accès initial aux réseaux ciblés à l’aide de comptes valides (c’est le mécanisme le plus courant). Le phishing pour obtenir des identifiants précède souvent ces attaques, une tendance observée dans tous les engagements de réponse aux incidents », a écrit James Nutland, analyste chez Cisco Talos, dans un blog. « Au cours de l’année écoulée, de nombreux groupes ont de plus en plus exploité des vulnérabilités connues et de type zero-day dans les applications accessibles au public, ce qui en fait un vecteur d’accès initial très répandu. »

Esquiver les défenses

Talos a repéré quelques changements majeurs dans l’espace des ransomwares au cours de l’année écoulée, notamment “l’émergence de plusieurs nouveaux groupes de ransomwares, chacun présentant des objectifs, des structures opérationnelles et une victimologie uniques”. Cette diversification met en évidence une évolution vers des activités cybercriminelles plus ciblées, des groupes tels que Hunters International, Cactus et Akira se taillant des niches spécifiques, en se concentrant sur des objectifs opérationnels distincts et des choix stylistiques pour se différencier”, a écrit M. Nutland. “Les principales conclusions indiquent que bon nombre des groupes les plus importants dans le domaine des ransomwares donnent la priorité à l’établissement d’un accès initial et à une esquive des défenses dans leurs chaînes d’attaque, mettant en évidence ces phases en tant que points focaux stratégiques. Au cours de l’année écoulée, de nombreux groupes ont exploité des vulnérabilités critiques dans des applications, devenant ainsi un vecteur d’attaque prévalent, que nous avons abordé plus loin, ce qui indique un besoin accru de contrôles de sécurité appropriés et de gestion des correctifs.”

Pour éviter la détection, les cyberpirates exploitant des ransomwares utilisent des « méthodes d’esquive de défense » telles que désactiver ou modifier les logiciels de sécurité, y compris les programmes anti-virus et les solutions de détection des points de terminaison. Ils essaient également souvent de désactiver les fonctionnalités de sécurité dans le système d’exploitation pour empêcher la détection de la charge utile du ransomware », a précisé M.Nutland. « Les adversaires vont aussi souvent offusquer les logiciels malveillants en emballant et en compressant le code, qui se décompresse finalement en mémoire lorsqu’il est exécuté. Ils modifieront également le registre système pour désactiver les alertes de sécurité, configureront le logiciel pour s’exécuter au démarrage, ou bloqueront certaines options de récupération pour les utilisateurs. »

Talos a noté plusieurs tendances supplémentaires en matière de ransomwares, y compris :

– **Exploits MFA** : « Les attaquants peuvent envoyer des emails contenant des pièces jointes malveillantes ou des liens URL qui exécuteront du code malveillant sur le système cible, déployant les outils et logiciels malveillants, et exploitant l’authentification multi-facteurs (MFA). Il existe de nombreuses façons pour les attaquants d’espérer contourner la MFA, que ce soit en raison d’une mauvaise mise en œuvre ou parce qu’ils possèdent déjà des identifiants de compte valides. Notamment, nous avons vu un nombre croissant d’affiliés de ransomwares tenter d’exploiter des vulnérabilités ou des mauvaises configurations dans des systèmes accessibles sur Internet, comme dans des logiciels hérités ou non corrigés. »

– **Recherche d’accès à long terme** : « …les attaquants chercheront à établir un accès à long terme, garantissant que leurs opérations réussiront même si leur intrusion initiale est découverte et corrigée. Les attaquants utilisent souvent des mécanismes de persistance automatisés de logiciels malveillants, tels que l’exécution AutoStart au démarrage du système, ou modifient les entrées de registre. Des outils de logiciels de contrôle à distance et la création de comptes locaux, de domaines et/ou de cloud peuvent également être déployés pour établir un accès secondaire avec des identifiants. »

– **Énumération des environnements cibles** : « Après avoir établi un accès persistant, les attaquants tenteront ensuite d’énumérer l’environnement cible pour comprendre la structure du réseau, localiser les ressources pouvant soutenir l’attaque et identifier les données de valeur pouvant être volées dans le cadre d’une double extorsion. En utilisant divers utilitaires locaux et services légitimes, ils exploitent des contrôles d’accès faibles et élèvent les privilèges au niveau administrateur pour progresser davantage dans la chaîne d’attaque. »

– **Utilisation d’outils de scanner réseau** : « Nous avons observé l’utilisation populaire de nombreux outils de scanner réseau en conjonction avec des outils et utilitaires du système d’exploitation local (binaires living-off-the-land) comme Certutil, Wevtutil, Net, Nltes et Netsh pour se fondre dans les fonctions typiques du système d’exploitation, exploiter des applications et processus de confiance et aider à la livraison de logiciels malveillants. »

– **Double extorsion** : « Dans le cadre de la focalisation sur un modèle de double extorsion, de nombreux attaquants collectent des informations sensibles ou confidentielles pour les envoyer à une ressource contrôlée par un attaquant externe ou via un mécanisme C2. Les utilitaires de compression et de chiffrement de fichiers WinRAR et 7-Zip ont été utilisés pour dissimuler les fichiers pour le transfert non autorisé de données, tandis que les attaquants exfiltrent souvent les fichiers en utilisant les outils de gestion à distance mentionnés précédemment. Des outils d’exfiltration de données personnalisés ont été développés et utilisés par les opérations RaaS plus matures, offrant des outils personnalisés tels qu’Exbyte (BlackByte) et StealBit (LockBit) pour faciliter le vol de données. »

Collecter des données pour préparer des attaques

Plus tôt cette année, Talos a souligné que les acteurs qui perpétuent des attaques de menace persistante avancée (APT) ne cherchent pas seulement à accéder à votre réseau. Ils veulent s’infiltrer discrètement et rester pour collecter des données précieuses ou préparer de futures attaques. Les menaces post-compromission sont en augmentation, et elles visent principalement les infrastructures réseau vieillissantes et les périphériques de périphérie qui sont depuis longtemps en fin de vie et peuvent présenter des vulnérabilités critiques non corrigées. Certaines des mesures que les entreprises peuvent prendre pour lutter contre les attaques de ransomwares incluent l’application régulière et cohérente des correctifs et des mises à jour à tous les systèmes et logiciels pour traiter les vulnérabilités rapidement et réduire le risque d’exploitation, selon M. Nutland. « Mettez en œuvre des politiques de mot de passe robustes qui exigent des mots de passe complexes et uniques pour chaque compte. De plus, appliquez l’authentification multi-facteurs (MFA) pour ajouter une couche de sécurité supplémentaire », a indiqué M. Nutland.

Segmenter le réseau pour isoler les données et systèmes sensibles, empêchant le déplacement latéral en cas de violation. En plus d’utiliser des mécanismes de contrôle d’accès réseau tels que 802.1X pour authentifier les appareils avant de leur accorder l’accès au réseau, garantissant ainsi que seules les connexions d’appareils autorisés, a indiqué le chercheur. « Mettez en œuvre un système de gestion des informations et des événements de sécurité (SIEM) pour surveiller et analyser en continu les événements de sécurité, en plus du déploiement de solutions EDR/XDR sur tous les clients et serveurs pour fournir des capacités avancées de détection, d’investigation et de réponse aux menaces ».

Proposé jusqu’à présent pour ses utilisateurs de son service One, le service complet d’analyse des informations personnelles leakées sur le dark web de Google sera accessible pour tous d’ici la fin de ce mois de juin.

Garder la trace de ses fuites de données en ligne est une tâche ingrate. C’est pourquoi des services qui surveillent le dark web à la recherche des informations personnelles compromettantes des internautes ont vu le jour. Certains sont gratuits, comme le vénérable site Have I Been Pwned, tandis que d’autres sont payants ou inclus dans des logiciels payants, comme les suites antivirus. Même Google s’est lancé dans la bataille en proposant son propre service de surveillance du dark web mais réservé à ses abonnés payants de Google One. Cela va cependant bientôt changer, car à compter du 20 juin 2024, les rapports de Google sur le dark web seront accessibles à tous les utilisateurs des pays éligibles via le tableau de bord “Résultats à propos de vous”.

Auparavant, les utilisateurs gratuits voyaient seulement où leurs coordonnées personnelles apparaissaient dans les recherches en ligne, tandis que les abonnés à Google One obtenaient des détails supplémentaires sur les informations personnelles (y compris les numéros de sécurité sociale) susceptibles d’être apparues sur le dark web. Pour obtenir des résultats plus immédiats et plus précis, on peut ajouter manuellement à son profil de surveillance les informations que l’on souhaite voir explicitement suivies.

Si vous n’aimez pas l’idée que Google recherche vos informations sur le dark web, pas de souci. Il est possible de supprimer son profil de surveillance via la page “Modifier le profil de surveillance”. Les rapports ne seront plus envoyés. Pour recommencer, vous devrez créer un nouveau profil. Comme toujours, la vigilance à l’égard des violations et des fuites de données est un mal nécessaire pour assurer la sécurité en ligne et éviter les tentatives d’escroquerie. Cela semble épuisant ? C’est vrai ! Les utilisateurs peuvent se simplifier la vie en utilisant des mots de passe forts et une authentification à deux facteurs pour tous leurs comptes, en s’appuyant aussi sur un bon gestionnaire de mots de passe, et en s’assurant que son logiciel antivirus est à jour.

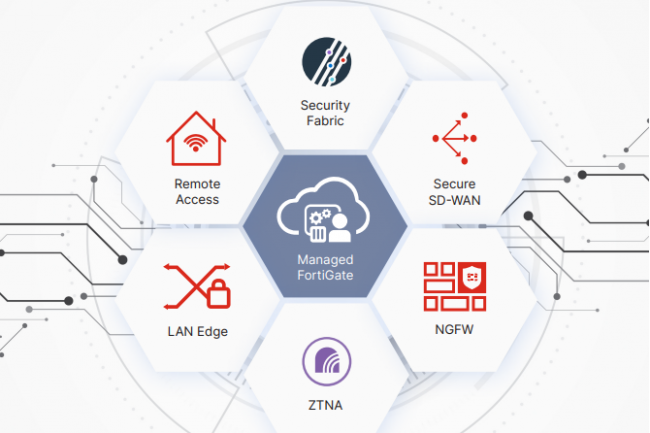

Avec FortiGate-as-a-Service, les clients pourront choisir le matériel de leur choix, à charge pour Fortinet de gérer le pare-feu.

Appelée FortiGate-as-a-Service (FGaaS), l’offre de hardware-en-tant-que-service dévoilée par Fortinet promet de simplifier l’usage des dernières technologies de pare-feu. Essentiellement, les clients pourront choisir le matériel sur lequel ils souhaitent exécuter les pare-feux de nouvelle génération de FortiGate, et Fortinet se chargera de la configuration et de la gestion des dispositifs. « Nos FortiGates sont disponibles sous forme de service basé sur la consommation que les clients peuvent utiliser quand ils le souhaitent », a expliqué Nirav Shah, vice-président des produits et des solutions chez Fortinet.

« Les clients et les fournisseurs de services qui veulent s’inscrire au service doivent simplement se connecter et utiliser leurs crédits FortiPoints pour acheter exactement ce qu’ils veulent utiliser. Sur le portail, ils sélectionnent l’emplacement du centre de données, le modèle FortiGate qui convient à leur cas d’usage, ainsi que l’offre de services qu’ils souhaitent ajouter. En quelques minutes, ils disposent d’un FortiGate ‘as-a-Service’ dédié, entièrement géré et maintenu par Fortinet », a poursuivi M. Shah.

Un firewall en mode souscription

« Aujourd’hui, les entreprises doivent lutter contre des cybermenaces de plus en plus sophistiquées et évoluer dans des environnements réglementaires complexes. Dans le même temps, elles attendent un déploiement plus rapide et une plus grande évolutivité des infrastructures informatiques », a écrit M. Shah dans un blog sur le service. « FGaaS introduit un facteur de forme plus flexible dans notre famille de pare-feu de nouvelle génération FortiGate (NGFW). Cette offre correspond au modèle OpEx, elle est donc financièrement stratégique tout en permettant aux entreprises d’être plus agiles et innovantes dans leurs approches de la cybersécurité », a fait valoir M. Shah.

« Les entreprises qui souhaitent s’affranchir de la mise en œuvre et de la maintenance de leurs propres centres de données peuvent utiliser FGaaS pour connecter et sécuriser leurs sites distribués et utiliser l’offre Secure Access Service Edge (SASE) de l’entreprise, FortiSASE, pour protéger les utilisateurs distants », a encore déclaré M. Shah. Le portefeuille NGFW de Fortinet couvre les sites des succursales, des campus et des centres de données et offre des fonctionnalités de base comme l’inspection approfondie des paquets, la prévention des intrusions, le contrôle d’accès au réseau, le zero-trust et l’intégration des flux de connaissance sur les menaces.