Les DSI et les RSSI européens feraient économiser jusqu’à 200 M$ par an aux grandes entreprises s’ils pouvaient éviter les temps d’arrêt de leurs systèmes informatiques d’après une étude menée par Oxford Economics. Les ransomwares sont loin d’être étrangers à ce phénomène.

C’est bien connu le temps c’est de l’argent. Et en la matière, les temps d’arrêt des systèmes informatiques coûtent chers. Très chers même : 198 M$ par an aux grandes entreprises européennes (256 M$ pour leurs homologues américaines et 187 M$ en Asie) soit une réduction de leurs bénéfices annuels de 9 % selon une dernier étude. Même si les ransomwares ne représentent qu’une part relativement faible de ce total, les entreprises devraient prévoir un budget plus important à cet effet. Pour cette recherche commandée par Splunk et intitulée « The Hidden Costs of Downtime », Oxford Economics a interrogé des cadres d’entreprises du Global 2000 sur les causes et les coûts d’interruption des systèmes IT. Ont été comptabilisées dans ces derniers, toute dégradation du service ou indisponibilité des systèmes critiques de l’entreprise résultant aussi bien de cyberattaques que de défaillances techniques et opérationnelles. « L’impact financier réel et la nature des temps d’arrêt sont difficiles à cerner », a déclaré Gary Steele, directeur général de Splunk, dans cette étude. « Les chercheurs se concentrent souvent sur ceux causés par des problèmes informatiques traditionnels, en négligeant les incidents provoqués par des défaillances de cybersécurité, et en ignorant les conséquences économiques qui peuvent en découler. »

Toujours selon cette étude, près d’un quart du coût estimé des interruptions, soit 49 M$ sur une moyenne estimée à 200 M$ pour les entreprises du Global 2000, est dû à la perte de revenus. De plus, ces pannes génèrent d’autres coûts importants, comme des amendes réglementaires (22 M$), des pénalités liées aux accords de niveau de service (16 M$) et des frais de justice (15 M$). Les grandes entreprises interrogées ont également dépensé 19 M$ en moyenne pour le paiement de ransomwares et les extorsions de données, alors qu’elles n’avaient prévu que 13,4 M$ dans leur budget. Dave Gruber, analyste principal pour l’Enterprise Strategy Group (ESG), sans lien avec l’étude, a déclaré que ses propres recherches montraient qu’environ 56 % des victimes de ransomwares avaient payé des rançons pour accélérer la récupération en 2023, mais que les entreprises les mieux préparées avaient payé jusqu’à 20 % de moins.

Une meilleure visibilité et une meilleure gestion des menaces peuvent aider

Voilà pour les coûts, mais qu’en est-il des motifs de ces blocages ? La principale cause est l’erreur humaine, notamment la mauvaise configuration d’un logiciel ou d’une infrastructure, que la moitié des personnes interrogées considèrent souvent ou très souvent comme à l’origine des pannes. Les erreurs humaines sont aussi celles qui prennent le plus de temps à réparer. Les logiciels malveillants et les attaques par hameçonnage sont la deuxième cause la plus fréquente d’indisponibilité en matière de cybersécurité, la troisième cause étant les défaillances logicielles liées aux opérations IT.

Dans cette étude, le fournisseur d’outils d’observabilité Splunk a estimé qu’il était possible d’éviter les temps d’arrêt en investissant dans une meilleure visibilité et dans des solutions de cybersécurité. M. Gruber, de l’ESG, n’en disconvient pas : « La visibilité est primordiale, mais il en va de même pour les stratégies d’atténuation des risques qui peuvent être appliquées en temps opportun et en conformité avec les objectifs de l’entreprise en matière de risques », a-t-il ajouté. « La visibilité jette les bases d’activités de détection et de réaction rapides, qui impliquent les responsables des technologies de l’information, de la sécurité et du secteur d’activité ». Selon l’étude, les entreprises du Global 2000 dépensent en moyenne 23,8 millions de dollars en outils de cybersécurité et 19,5 millions de dollars en outils d’observabilité.

Le fournisseur de solutions sécurité SASE Cato Networks multiplie les initiatives auprès des fournisseurs de services managés. Au centre de ses dernières attentions, sa solution SASE Cloud Platform.

Avec la plateforme Managed SASE Partner Platform (MSASE), les fournisseurs de services managés (MSP) et partenaires de Cato Networks sont censés pouvoir fournir la plateforme SASE Cloud Platform de Cato plus efficacement à leurs clients. SASE Cloud Platform combine des fonctions de prévention des menaces, de protection des données et de détection et réponse aux incidents. Elle fonctionne en mode multi-tenant et offre un accès immédiat à de nouvelles fonctionnalités et à une gestion centralisée adaptées aux MSP. « Désormais, les partenaires auront des pouvoirs de fournisseur sur les licences, la gestion des comptes, la visibilité et plus encore », a déclaré Frank Rauch, responsable channel mondial chez Cato Networks, dans un communiqué.Certains MSP partenaires de Cato Networks indiquent que la plateforme simplifiera la formation et la capacité de leurs entreprises à fournir plus rapidement des services à valeur ajoutée à leurs clients. « La plateforme Cato MSASE Partner Platform nous permet d’aider plus facilement nos clients à déployer du SASE complet ou à passer de manière transparente à un déploiement SASE complet dès qu’ils sont prêts à le faire », a déclaré David Humes II, vice-président du développement des produits chez US Signal, dont les services SASE sont fournis à travers les solutions de Cato Networks.Les services SASE managés ont le vent en poupeLe SASE (Secure Access Service Edge) est un modèle de réseau qui combine les capacités de réseau et de sécurité en un service unique basé sur le cloud que les entreprises peuvent étendre à leurs employés sur site, à leurs collaborateurs distants et à leurs succursales. Selon Gartner, au cours des deux prochaines années, l’adoption de services SASE managés devrait augmenter considérablement, et l’acquisition de capacités SASE par les entreprises passera par l’intermédiaire de fournisseurs de services. « D’ici à 2026, au moins 45 % des entreprises utiliseront des services SASE managés, soit trois fois plus qu’au début de 2023 », indique le cabinet d’études.Cato SASE Cloud fonctionne sur un réseau mondial privé de plus de 90 points de présence (PoP) connectés par l’intermédiaire de multiples fournisseurs réseaux et fournissant des niveaux de services garantis. Les logiciels implantés dans ces PoP surveillent en permanence la latence, la perte de paquets et la gigue des fournisseurs afin de déterminer en temps réel la meilleure route pour chaque paquet. Cato Networks applique l’optimisation et l’accélération à tout le trafic passant par le backbone pour améliorer les performances des applications et l’expérience de l’utilisateur. Pour s’assurer que tous les sites en bénéficient, le fournisseur optimise le trafic à partir de tous les points périphériques et vers toutes les destinations – sur site et dans le cloud.Un tableau de bord complet pour gérer les environnements des clientsCato MSASE fournit un tableau de bord partenaire multi-tenant qui offre une visibilité sur l’état des comptes clients. Ce tableau de bord permet aussi aux MSP de gérer les environnements des clients, de la planification à la production, en passant par le déploiement. « En tant que partenaire de Cato Networks Distinguished Support Provider, nous fournissons des services SASE managés aux clients du marché intermédiaire », a indiqué Matt Hiles, directeur de l’exploitation de Mosaic NetworX, dans un communiqué. « Nous sommes impatients d’exploiter la puissance de la plateforme Cato MSASE Partner Platform pour simplifier encore plus la fourniture de services SASE managés à nos clients ».

Les clients de l’UE ne bénéficieront pas des fonctions Apple Intelligence, iPhone Mirroring to Mac et du partage d’écran SharePlay Screen Sharing en 2024.

Mauvaises nouvelles pour les clients d’Apple dans l’Union européenne. En effet, selon le dernier rapport de Bloomberg, en 2024 (et peut-être plus), ces derniers n’auront pas accès à certaines des meilleures fonctionnalités à venir d’iOS 18 et de MacOS Sequoia. Plus précisément, Apple Intelligence (assistant Siri dopé à la GenAI avec ChatGPT), iPhone Mirroring to Mac et SharePlay Screen Sharing ne seront pas disponibles dans l’UE en 2024. Apple impute ce retard aux exigences du règlement sur les marchés numériques (Digital Markets Act ou DMA) en matière d’interopérabilité. « Nous sommes préoccupés par le fait que les exigences en matière d’interopérabilité ne soient pas respectées : Nous craignons que les exigences d’interopérabilité du DMA ne nous obligent à compromettre l’intégrité de nos produits d’une manière qui mette en péril la vie privée des utilisateurs et la sécurité des données », a déclaré Apple dans un communiqué.

Une autre déclaration faite par Apple au Financial Times est légèrement différente : « En raison des incertitudes réglementaires engendrées par le règlement sur les marchés numériques, nous ne pensons pas être en mesure de déployer les trois fonctionnalités – iPhone Mirroring, le partage d’écran SharePlay SharePlay Screen Sharing amélioré et Apple Intelligence – auprès de nos utilisateurs de l’UE cette année ».

Négociations à venir entre Apple et l’UE

Cela ne signifie pas que l’UE ne bénéficiera jamais de ces fonctionnalités. Apple indique seulement qu’elle ne pourra pas les proposer cette année, car elle doit faire face à des « incertitudes ». Il faudra peut-être simplement du temps aux organismes de réglementation de l’UE pour déterminer si ces fonctionnalités sont contraires à la loi sur la protection des données dans leur forme actuelle et, dans l’affirmative, ce qu’Apple devra faire pour les rendre conformes tout en continuant à protéger la vie privée et la sécurité de l’utilisateur. Apple emploie d’ailleurs une armée de lobbystes à Bruxelles pour faire valoir ses positions.

Dans tous les cas, Apple Intelligence ne devait prendre en charge que l’anglais américain cette année, le support d’autres langues étant prévues à partir de 2025. Cela limite quelque peu son efficacité dans l’Union européenne, mais des fonctions comme iPhone Mirroring to Mac auraient été utiles à tout le monde, quelle que soit la langue.

Les clients de l’UE ne bénéficieront pas des fonctions Apple Intelligence, iPhone Mirroring to Mac et du partage d’écran SharePlay Screen Sharing en 2024.

Mauvaises nouvelles pour les clients d’Apple dans l’Union européenne. En effet, selon le dernier rapport de Bloomberg, en 2024 (et peut-être plus), ces derniers n’auront pas accès à certaines des meilleures fonctionnalités à venir d’iOS 18 et de MacOS Sequoia. Plus précisément, Apple Intelligence (assistant Siri dopé à la GenAI avec ChatGPT), iPhone Mirroring to Mac et SharePlay Screen Sharing ne seront pas disponibles dans l’UE en 2024. Apple impute ce retard aux exigences du règlement sur les marchés numériques (Digital Markets Act ou DMA) en matière d’interopérabilité. « Nous sommes préoccupés par le fait que les exigences en matière d’interopérabilité ne soient pas respectées : Nous craignons que les exigences d’interopérabilité du DMA ne nous obligent à compromettre l’intégrité de nos produits d’une manière qui mette en péril la vie privée des utilisateurs et la sécurité des données », a déclaré Apple dans un communiqué.

Une autre déclaration faite par Apple au Financial Times est légèrement différente : « En raison des incertitudes réglementaires engendrées par le règlement sur les marchés numériques, nous ne pensons pas être en mesure de déployer les trois fonctionnalités – iPhone Mirroring, le partage d’écran SharePlay SharePlay Screen Sharing amélioré et Apple Intelligence – auprès de nos utilisateurs de l’UE cette année ».

Négociations à venir entre Apple et l’UE

Cela ne signifie pas que l’UE ne bénéficiera jamais de ces fonctionnalités. Apple indique seulement qu’elle ne pourra pas les proposer cette année, car elle doit faire face à des « incertitudes ». Il faudra peut-être simplement du temps aux organismes de réglementation de l’UE pour déterminer si ces fonctionnalités sont contraires à la loi sur la protection des données dans leur forme actuelle et, dans l’affirmative, ce qu’Apple devra faire pour les rendre conformes tout en continuant à protéger la vie privée et la sécurité de l’utilisateur. Apple emploie d’ailleurs une armée de lobbystes à Bruxelles pour faire valoir ses positions.

Dans tous les cas, Apple Intelligence ne devait prendre en charge que l’anglais américain cette année, le support d’autres langues étant prévues à partir de 2025. Cela limite quelque peu son efficacité dans l’Union européenne, mais des fonctions comme iPhone Mirroring to Mac auraient été utiles à tout le monde, quelle que soit la langue.

Grâce à l’outil Sonaris développé en interne, AWS surveille en permanence ses systèmes afin d’anticiper les attaques sur les données des clients.

Chaque année, pour protéger ses clients contre des milliers de tentatives malveillantes d’accès à ses ressources, AWS analyse son infrastructure de cloud public avec un outil de détection des menaces à l’échelle mondiale. L’existence de ce dernier, baptisé Sonaris, a été révélée la semaine dernière par l’hyperscaler lors de l’évènement AWS re:Inforce consacré à la sécurité. Utilisé depuis quelques années, ce détecteur a,…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

La dernière version de la norme WiFi Protected Access apporte son lot de protection contre les attaques en tous genres et accroit fortement la sécurité des connexions réseaux. Zoom sur les bonnes pratiques à suivre pour réussir son adoption.

Succédant à WPA2, qui a été le protocole de sécurité de facto pour les réseaux sans fil pendant près de vingt ans, le WPA3 est la dernière itération de la norme WiFi Protected Access (WPA). Cette norme corrige les failles de sécurité inhérentes au WPA2, tout en ajoutant des fonctionnalités inédites de sécurité. Que vous mettiez en œuvre le mode personnel ou entreprise, ou que vous diffusiez un réseau ouvert, le WPA3 apporte une protection beaucoup plus solide contre l’écoute et le piratage WiFi.

Zoom sur les principales caractéristiques du WPA3

– Chiffrement amélioré pour le mode personnel : Le WPA3 introduit des protocoles de chiffrement plus puissants, tels que l’authentification SAE (simultaneous authentication of equals), également connue sous le nom de Dragonfly, qui propose une meilleure protection contre les attaques par dictionnaire hors ligne. Il remplace la méthode de la clé pré-partagée (PSK) utilisée dans le mode WPA/WPA2-Personal.

– Protection contre les attaques par force brute en mode personnel : Le WPA3 offre des garanties supplémentaires contre les attaques par force brute lors de l’utilisation du mode de sécurité personnel, ce qui complique considérablement la tâche des pirates lorsqu’il s’agit de déchiffrer les mots de passe WiFi.

– Le secret de transmission pour le mode personnel : Avec le WPA3, chaque connexion utilise des clés de session uniques. Même si un pirate parvient à intercepter et à déchiffrer une connexion, il ne peut pas utiliser la clé obtenue pour décrypter des sessions passées ou futures, ce qui garantit la confidentialité des données.

– Sécurité 192 bits pour le mode entreprise : Une suite de sécurité optionnelle de 192 bits est ajoutée pour les réseaux WPA3-Enterprise. Elle donne un niveau de protection supplémentaire aux organisations qui exigent le niveau de sécurité le plus élevé. Cette suite utilise la cryptographie CNSA (Commercial National Security Algorithm) Suite, qui répond aux exigences de sécurité rigoureuses des secteurs gouvernementaux et de la défense.

– Connexions publiques chiffrées pour les réseaux ouverts : Le dernier système OWE (opportunistic wireless encryption) publié en même temps que WiFi 6 ajoute la possibilité de crypter les réseaux WiFi sans mot de passe, appelés WiFi Enhanced Open par la WiFi Alliance. Cela permettrait des connexions plus sûres et plus privées aux réseaux WiFi ouverts et publics, un peu comme si l’on se connectait à un simple hotspot tout en utilisant un VPN pour chiffrer le trafic. Il ne faut pas oublier qu’il s’agit d’une fonctionnalité facultative pour les matériels réseau et que sa prise en charge n’est pas nécessaire pour que le point d’accès soit conforme à la norme WiFi 6 ou WPA3. N’oubliez pas non plus qu’il n’y a pas d’authentification avec OWE, ce qui signifie que n’importe quel client peut se connecter. Mais, encore une fois, c’est l’objectif : assurer une certaine confidentialité sur les réseaux ouverts.

Conditions d’utilisation du WPA3 sur les réseaux d’entreprise

La mise en œuvre du WPA3 nécessite une planification et une réflexion approfondies dans quelques domaines :

– Prise en charge du réseau : s’assurer que son infrastructure réseau, y compris les points d’accès et les contrôleurs, prend en charge le WPA3 et (si souhaité) l’option OWE pour Open Networks. Bien que de nombreux dispositifs de réseau récents soient compatibles avec le WPA3, le matériel plus ancien peut nécessiter des mises à jour ou des remplacements. Si l’on souhaite utiliser certaines fonctionnalités optionnelles du WPA3, il faut faire des recherches et tenir compte de toutes les exigences relatives à ces fonctionnalités. Par exemple, pour utiliser la sécurité 192 bits en mode Entreprise, son serveur Radius doit prendre en charge certains modes EAP et on doit mettre en œuvre EAP-TLS avec des certificats côté serveur et côté client pour l’authentification 802.1X. Le contrôleur sans fil peut fournir la prise en charge, ou on peut être amené à utiliser un serveur Radius externe.

– Prise en charge du client : Vérifiez que les appareils qui se connectent à votre réseau sont compatibles avec le WPA3. Si la plupart des smartphones, tablettes et ordinateurs portables modernes sont compatibles avec le WPA3, certains anciens terminaux peuvent nécessiter des mises à jour ou des remplacements. Si tous ne prennent pas en charge le WPA3, on peut faire fonctionner le réseau en mode mixte WPA2/WPA3.

– Mises à jour logicielles : Même si le matériel réseau prend déjà en charge les normes WPA3 et OWE, il faut vérifier les mises à jour des firmwares et des pilotes au cas où de nouvelles caractéristiques et fonctionnalités WPA3 auraient été mises en place pour prendre en charge une plus grande partie de la norme. La mise à jour peut ajouter des options de déploiement supplémentaires.

– Configuration : On doit configurer le contrôleur/point d’accès pour permettre l’utilisation des protocoles de chiffrement et d’authentification WPA3 et/ou OWE. Tous les équipements de réseau ne prennent pas non plus en charge exactement les mêmes options de déploiement.

Conseils pour l’utilisation du WPA3

Voici quelques conseils pour maximiser les avantages du WPA3 sur le réseau d’entreprise :

1/ Utiliser le mode mixte WPA2/WPA3 : À moins que vous ne travailliez avec un réseau plus petit et contrôlé où vous pouvez vous assurer que tous les clients prendront en charge le WPA3, vous voudrez probablement continuer à prendre en charge les clients WPA2. C’est possible avec les modes mixte ou de transition WPA2/WPA3. Bien que les performances ne soient pas optimales, les clients plus anciens pourront toujours se connecter.

2/ Comprendre les différentes configurations de déploiement : Lorsque vous configurez un équipement qui prend en charge le WPA3, vous découvrez de nombreuses options inédites de déploiement en matière de sécurité. Il convient d’y réfléchir avant même le déploiement, lors de la sélection de l’équipement, pour s’assurer qu’il prendra en charge les méthodes souhaitées. Pour le WPA3-Personal, on trouvera des options telles que Hash-to-Element (H2E) pour la génération de mots de passe ou une option avec Fast Transition activée. Autre exemple : certains équipements réseau peuvent prendre en charge le WPA3 uniquement pour les SSID diffusant sur la bande de 6 GHz, tandis que d’autres peuvent prendre en charge le mode mixte WPA2/WPA3 pour la bande la plus récente. Pour le WPA3-Entreprise, vous pouvez voir la prise en charge de différentes options de déploiement, telles que 802.1X-SHA256 AES CCMP 128, GCMP128 SuiteB 1x, et GCMP256 SuiteB 192 bit. Si vous avez une préférence, assurez-vous que le matériel que vous choisissez la prend en charge. Faites des recherches sur chacune des configurations de déploiement prises en charge pour comprendre ce qui convient le mieux à votre réseau local sans fil et à vos clients.

3/ Utiliser le mode mixte OWE : En activant OWE pour les connexions WiFi Enhanced Open, il faut envisager le mode mixte ou de transition. De cette manière, le réseau accepte à la fois les connexions traditionnelles non chiffrées des anciens clients et les connexions cryptées des clients plus récents qui prennent en charge OWE.

4/ Utiliser des mots de passe forts partout : Même avec la sécurité renforcée du WPA3, les mots de passe faibles constitueront toujours une certaine vulnérabilité. En utilisant des mots de passe WiFi complexes et difficiles à deviner et, si le mode entreprise avec des mots de passe utilisateur est activé, il faut imposer des mots de passe utilisateur sécurisés via le serveur Radius. De plus, avec toutes ces dernières techniques de chiffrement, il ne faut pas oublier les bonnes vieilles vulnérabilités, comme les mots de passe administrateur faibles sur les composants du réseau.

5/ Mettre régulièrement à jour les microprogrammes et les pilotes : Maintenir les firmwares de son infrastructure réseau à jour pour s’assurer de disposer des derniers correctifs et améliorations de sécurité, en particulier les mises à jour du WPA3. Le même principe s’applique aux terminaux clients ; les nouveaux pilotes peuvent prendre en charge de nouvelles fonctionnalités WPA3 ou des fonctionnalités améliorées.

6/ Surveiller les points d’accès indésirables, mal configurés et interférents : on peut mettre en place la meilleure sécurité WiFi et un chiffrement de niveau militaire sur ses points d’accès, mais un point d’accès indésirable branché sur le réseau par un employé ou un pirate peut alors ouvrir une brèche béante. Il se peut aussi qu’un point d’accès approuvé soit mal configuré. Activer donc toutes les fonctions de détection ou de surveillance des points d’accès non autorisés que l’on dispose est une bonne chose.

Il ne faut pas oublier que le WPA3 comporte des améliorations significatives qui corrigent les vulnérabilités et introduisent des fonctions de sécurité. Cependant, il y a de nombreuses exigences à prendre en compte sans même aborder les autres aspects du WiFi 6. L’effort peut valoir la peine pour utiliser le chiffrement beaucoup plus sûr et le secret de transmission avec le mode personnel ou pour obtenir la sécurité 192 bits pour le mode entreprise. De plus, n’oubliez pas que si vous souhaitez utiliser le WiFi Enhanced Open pour le WiFi public, il faudra rechercher des équipements réseau et des clients qui le prennent réellement en charge. La mise en œuvre réussie du WPA3 nécessite une infrastructure réseau mise à jour, la compatibilité des terminaux et une configuration minutieuse. L’utilisation de modes mixtes ou transitoires pour WPA2/WPA3 et OWE, l’application de mots de passe forts et la mise à jour des microprogrammes et des pilotes sont des conseils essentiels pour maximiser les avantages du WPA3 et garantir une sécurité WiFi plus solide.

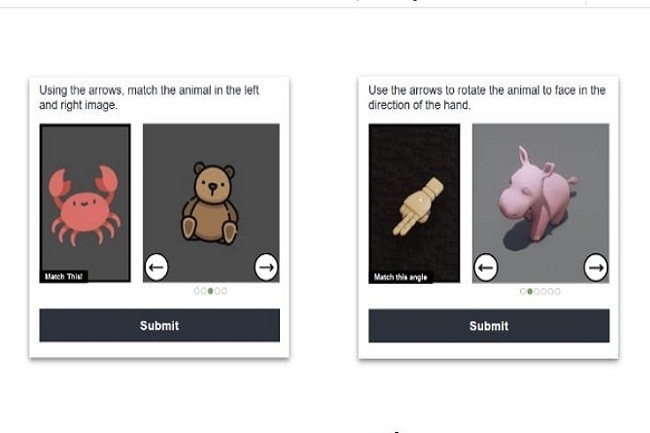

Mais comment un captcha, ce test de Turing public et automatisé, parvient-il à faire la différence entre un humain et un robot ?

Tout le monde a déjà répondu à des tests captcha sur les sites Web qui demandent soit de cliquer sur une série d’images de voitures, de feux de circulation ou de bicyclettes, soit d’entrer des combinaisons déconcertantes de chiffres et de lettres, soit simplement de cliquer pour confirmer que l’on n’est pas un robot. Autrefois, ces tests étaient tellement nombreux qu’ils finissaient par devenir très énervants, surtout quand il fallait s’y reprendre à plusieurs fois. Mais aujourd’hui, la question se pose de savoir si un robot ou une IA serait aussi capables de réussir ces tests ? Comment le captcha sait-il que le test a bien été effectué par un humain ? Et que signifie ce terme ?

Signification de captcha

Le mot captcha signifie « Completely Automated Public Turing Test to tell Computers and Humans apart » et désigne donc un test de Turing public et automatisé permettant de distinguer les humains des ordinateurs. Le terme « test de Turing » a été inventé par Alan Turing, un mathématicien et informaticien britannique qui souhaitait utiliser certaines méthodes pour vérifier si les machines pouvaient penser et agir comme des humains. Les tests de Turing peuvent également être utilisés pour tester la créativité et la conscience des IA. Les captcha existent depuis 2000 et sont délibérément conçus pour ressembler à une « capture », car ils sont essentiellement utilisés pour intercepter et filtrer les robots sur les sites web, en particulier pour éviter les spams ou empêcher les achats automatisés par des robots.

Fonctionnement du test

Généralement, les captcha sont assez simples, mais ils exigent toujours une intervention de l’utilisateur. Parfois, il doit reconnaître certaines lettres et certains chiffres qui ont été déformés et les saisir manuellement. Dans d’autres cas, il doit reconnaître certains motifs sur des images, par exemple des feux de circulation, des ponts ou des animaux. Les tests sont toujours aléatoires : une tâche différente devrait apparaître chaque fois que la page du site web est rechargée. L’objectif est d’éviter les répétitions, qui permettraient aux robots de contourner plus facilement le système. Autrefois, les ordinateurs avaient du mal à résoudre les captcha, car certains algorithmes devaient être intégrés pour reconnaître les modèles de manière fiable. Cependant, les progrès constants de l’IA ont permis aux robots de résoudre aisément ces tests.

Différencier l’humain du robot

Cela nous ramène à la question précédente, celle de l’efficacité des captcha aujourd’hui, même s’ils sont moins utilisés que par le passé. La solution trouvée pour différencier l’intervenant humain du robot est simple : le déplacement de la souris ! Les captcha modernes analysent les mouvements pour suivre le déplacement du curseur. Quand une personne déplace la souris, la trajectoire du curseur n’est pratiquement jamais la même. Le mouvement n’a jamais la même vitesse. Les robots, en revanche, cliquent automatiquement sur les boîtes ou les images captcha en suivant une ligne droite parfaite (par exemple, de bas en haut, directement sur la boîte). Les sites web peuvent reconnaître ces mouvements et bloquer l’accès du site s’ils sont trop parfaits. Et s’il arrive que le site demande à l’utilisateur humain de cliquer sur une case indiquant « Je ne suis pas un robot », puis de résoudre à nouveau un captcha plus complexe avec des images, c’est que le captcha a jugé que le mouvement de la souris était peut-être trop « mécanique ». Pour éviter cette étape et montrer clairement que l’on est un humain, il faut déplacer le curseur de la souris en suivant des trajectoires moins précises et plus saccadées.

Les deepfakes, fléau des célébrités et crainte des politiciens, sont sur le point s’attaquer au monde de l’entreprise, car les cybercriminels y voient un nouveau moyen de gagner facilement de l’argent.

Les DSI, RSSI et autres dirigeants d’entreprise doivent se préparer à des attaques assistées par l’IA qui utilisent des appels vocaux, des vidéos et des visioconférences réalistes, mais truqués, explique Michael Hasse, consultant de longue date en cybersécurité et en IT. Certes, les deepfakes impliquant des appels vocaux n’ont rien de nouveau. Michael Hasse se souvient d’avoir fait une présentation sur le sujet à des sociétés de gestion d’actifs dès 2015, après que certaines entreprises du secteur ont été victimes d’escroqueries basées sur cette approche.Cependant, depuis 2015, les technologies d’IA utilisées pour créer les deepfakes se sont non seulement améliorées de façon considérable, mais elles sont également devenues largement disponibles, note le consultant. Selon lui, le principal obstacle à l’utilisation généralisée des deepfakes par les cybercriminels reste l’absence d’un outil complet et facile à utiliser pour créer des sons et des vidéos truqués.Les deepfakes, un risque pour le créditMais une telle usine à deepfakes ne devrait pas tarder à voir le jour, prédit-il. Et il est probable qu’elle commencera à circuler dans le milieu criminel avant les élections américaines de novembre, les campagnes politiques étant les premières visées par ce type d’attaques. « Toutes les pièces du puzzle sont déjà là, affirme Michael Hasse. La seule chose qui nous a empêchés de voir ce phénomène inonder tout le monde, c’est qu’il faut du temps aux malfaiteurs pour intégrer tous ces composants. »Les experts en cybersécurité ne sont pas les seuls à mettre en garde contre le risque que représentent les deepfakes pour les entreprises. En mai, l’agence de notation Moody’s a lancé un avertissement à ce sujet, affirmant que les deepfake créaient de nouveaux risques de crédit. Le rapport de Moody’s détaille une poignée de tentatives d’escroquerie exploitant cette technique, y compris de faux appels vidéo ciblant le secteur financier au cours des deux dernières années.« Les pertes financières attribuées aux fraudes de type deepfake sont en train de devenir une menace importante, indique le rapport. Les deepfakes peuvent être utilisés pour créer des vidéos frauduleuses de responsables de banques, de dirigeants d’entreprises ou de fonctionnaires afin de susciter des transactions financières ou des paiements frauduleux. »« Nous n’avons pas d’outils de détection efficaces et nous n’en aurons pas »Les escroqueries de type deepfake existent déjà, mais l’ampleur du problème est difficile à évaluer, explique Jake Williams, membre de l’université d’IANS Research, une société de recherche et de conseil en cybersécurité. Dans certains cas, les escroqueries ne sont pas signalées afin de préserver la réputation de la victime, et dans d’autres cas, les victimes d’autres types d’escroqueries peuvent blâmer les deepfakes qui deviennent une couverture pratique pour leurs erreurs, dit-il. En même temps, toute défense contre les deepfakes via la technologie s’annonce inévitablement fastidieuse – imaginez un outil de détection écoutant tous les appels téléphoniques des employés – et elle pourrait avoir une durée de vie limitée, les technologies d’IA progressant rapidement. « Le phénomène est difficile à mesurer parce que nous n’avons pas d’outils de détection efficaces et que nous n’en aurons pas », juge Jake Williams, un ancien hacker de la NSA américaine. « Suivre l’évolution de la situation s’annonce donc difficile », pronostique-t-il.Si certains pirates n’ont peut-être pas encore accès à une technologie de deepfake de haute qualité, simuler des voix et des images lors d’appels vidéo à faible bande passante est devenu trivial, observe Jake Williams. À moins que votre réunion Zoom ne soit de qualité HD ou supérieure, un échange de visages peut suffire à tromper la plupart des gens.Fausse campagne de phishing et vrai deepfakeKevin Surace, président de Token, spécialisée dans l’authentification multifactorielle, peut apporter un témoignage de première main sur le potentiel des imitations vocales. Il a récemment reçu un courriel de l’assistante de l’un des investisseurs de Token, mais il a immédiatement identifié le courriel comme étant une escroquerie par hameçonnage. Kevin Surace a alors appelé l’assistante pour l’avertir que des courriels de phishing étaient envoyés à partir de son compte, et la voix à l’autre bout du fil ressemblait exactement à celle de l’employée, dit-il. Lorsque la voix à l’autre bout du fil a commencé à répondre bizarrement au cours de la conversation, il lui a demandé de lui parler de ses collègues, et la voix n’a pas reconnu leurs noms.Il s’est avéré que le numéro de téléphone figurant dans l’e-mail de phishing était différent d’un chiffre du véritable numéro de l’assistante. Le faux numéro de téléphone a cessé de fonctionner quelques heures après que le dirigeant de Token a détecté le problème.Les criminels qui veulent simuler une voix n’ont désormais besoin que de quelques secondes d’enregistrement, et la technologie permettant de créer des simulations vidéo réalistes en direct s’améliore de plus en plus, souligne Kevin Surace, connu comme le père de l’assistant virtuel pour son travail sur Portico chez General Magic dans les années 1990. Les gens vont dire : « Ce n’est pas possible, dit-il. Pourtant, c’est arrivé à quelques personnes, et si c’est arrivé à trois personnes, ce sera bientôt 300, puis 3 000, et ainsi de suite. »Extension du domaine du fauxJusqu’à présent, les deepfakes visant le monde de l’entreprise se sont concentrés sur l’incitation à transférer de l’argent aux criminels. Mais Kevin Surace pense qu’ils peuvent également être utilisés à des fins de chantage ou de manipulation d’actions. Si le montant du chantage est suffisamment bas, les PDG ou d’autres personnes ciblées peuvent décider de payer au lieu de tenter d’expliquer que la personne sur la vidéo compromettante n’est pas vraiment eux.Comme Michael Hasse, Kevin Surace prévoit pour bientôt une vague de deepfakes. Et s’attend à ce que de nombreuses tentatives d’escroquerie, comme celle dont il a été la cible, soient déjà en cours. « Les gens ne veulent parler à personne de ce qui se passe, explique-t-il. Ils payent 10 000 dollars et passent l’éponge en se disant : ‘c’est la dernière chose dont je veux parler à la presse’ ».Exploiter les informations des réseaux sociauxL’utilisation généralisée des deepfakes est peut-être proche, mais il reste quelques obstacles. L’absence d’un logiciel facile à utiliser pour en créer, donc. Mais aussi, une puissance de calcul que certains cybercriminels ne possèdent pas. En outre, les escroqueries à base de deepfakes ont tendance à fonctionner comme des attaques ciblées, comme le « whale phishing » (technique d’hameçonnage ciblant des décideurs ou reposant sur leur poids dans l’organisation), et il faut du temps pour rechercher la ou les proies.Les victimes potentielles aident toutefois les cybercriminels en fournissant une multitude d’informations sur les réseaux sociaux. « Les malfaiteurs ne disposent pas encore d’un moyen hyper rationalisé de collecter les données des victimes et de générer des fausses informations de manière suffisamment automatisée, mais cela ne saurait tarder », affirme Michael Hasse.Retour aux techniques anciennesAvec l’arrivée probable de nouvelles escroqueries basées sur les deepfakes dans le monde de l’entreprise, la question qui se pose est de savoir comment faire face à cette menace croissante. Et la technologie permettant de générer ces illusions ne cessant de s’améliorer, il n’existe pas de réponse évidente à cette question.Michael Hasse estime que la sensibilisation et la formation des employés seront importantes. Les employés et les cadres doivent être conscients des escroqueries potentielles, et lorsqu’un membre de l’entreprise leur demande de faire quelque chose de suspect, même s’il s’agit d’un appel vidéo, il faut qu’ils aient le réflexe de vérifier sa demande directement auprès de lui. Passer un autre appel téléphonique ou vérifier la demande par une conversation en face à face est une forme d’authentification multifactorielle à l’ancienne, mais elle fonctionne, souligne le consultant.Lorsque le secteur de la gestion d’actifs a commencé à être victime d’escroqueries vocales il y a près de dix ans, les conseillers ont approfondi leur approche de la connaissance du client. Les conversations avec les clients ont alors débuté par des échanges sur leur famille, leurs loisirs et d’autres informations personnelles permettant de vérifier leur identité.Dirigeants, mentez sur les réseaux sociauxUn autre moyen de défense pour les dirigeants d’entreprise et autres employés aux fonctions sensibles consiste à mentir intentionnellement sur les médias sociaux afin de déjouer les attaques. « Je pense qu’à un moment donné, certaines fonctions au sein de l’entreprise nécessiteront une telle démarche », explique Michael Hasse. Selon lui, les entreprises d’une certaine taille doivent intégrer le fait que les comptes de médias sociaux des titulaires de postes sensibles sont surveillés. Les DSI, RSSI et autres dirigeants d’entreprise doivent être conscients de la menace et savoir qu’ils peuvent être ciblés, abonde Kevin Surace.Son entreprise vend un dispositif d’authentification multifactorielle portable basé sur les empreintes digitales, et il pense que les produits MFA de la prochaine génération peuvent aider à se défendre contre les escroqueries basées sur les deepfakes. « La nouvelle génération de MFA doit être capable de vérifier rapidement et en toute sécurité les identités, par exemple chaque fois que les employés se connectent à une réunion Zoom », ajoute-t-il.Jake Williams, de l’IANS, n’est pas sûr que les nouvelles technologies ou la formation des employés soient des solutions efficaces. Certaines personnes résisteront à l’utilisation d’un nouveau dispositif d’authentification, et la formation à la cybersécurité existe depuis longtemps, avec un succès limité, note-t-il. Les entreprises doivent plutôt mettre en place des processus, comme l’utilisation d’une application sécurisée lorsque les employés transfèrent de grosses sommes d’argent. L’utilisation d’un courriel ou d’un appel vocal pour demander un transfert d’argent important n’est pas sécurisée, mais certaines organisations continuent d’y recourir, déplore Jake Williams.Pendant des siècles, les gens ont utilisé des voix et des images pour s’authentifier les uns les autres, mais cette époque est révolue. « La réalité, c’est que l’utilisation de la voix ou de l’image d’une personne pour l’authentifier a toujours été inadéquate du point de vue de la sécurité », juge l’ancien hacker de la NSA. « La technologie est en train de rattraper nos processus inefficaces et nos sous standards ».

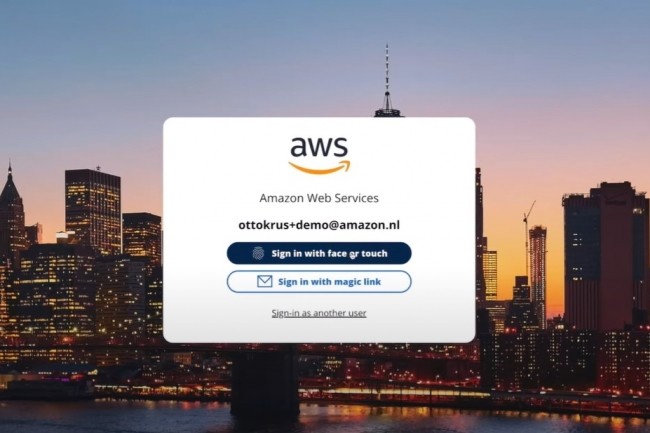

Afin de renforcer la sécurité de leurs comptes, Amazon Web Services propose aux utilisateurs d’utiliser des clés FIDO2 pour s’authentifier. Une possibilité qui sera rendue obligatoire avant fin 2024.

AWS a ajouté la prise en charge des clés FIDO2, une méthode d’authentification sans mot de passe qui répond à l’ensemble de protocoles d’authentification ouverts et standardisés Fast Identity Online (FIDO), pour l’authentification multifactorielle. Par ailleurs, le fournisseur rendra bientôt le MFA (Multi-Factor Authentication) obligatoire pour la connexion aux comptes AWS. « À partir de juillet 2024, les utilisateurs racine de comptes autonomes, ceux qui ne sont pas gérés avec le service AWS Organizations, devront utiliser l’authentification multifactorielle MFA pour se connecter à la console de gestion AWS », a expliqué Arynn Crow, responsable des produits d’authentification des utilisateurs chez AWS, lors de la dernière conférence re:Inforce (10-12 juin à Philadelphie) du fournisseur cloud. « Tout comme pour les comptes de gestion, ce changement commencera par un petit nombre de clients et s’étendra progressivement sur une période de plusieurs mois », a-t-elle ajouté. AWS accordera aux clients un délai de grâce pour activer le MFA, qui s’affichera sous forme de rappel lors de la connexion.

Actuellement, dans la première étape en cours du programme de mise en œuvre de l’authentification multifactorielle, AWS n’impose le MFA qu’aux utilisateurs racine du « compte de gestion » du service AWS Organizations. Ce service de gestion des comptes basé sur des politiques consolide plusieurs comptes AWS dans une entreprise, lorsqu’ils se connectent à la console AWS. C’est en octobre 2023 que le fournisseur a annoncé la future extension du MFA aux utilisateurs racine autonomes d’AWS, promettant des fonctionnalités qui « rendront le MFA encore plus facile à adopter et à gérer à l’échelle ». Pour l’instant, les changements ne s’appliquent pas aux « comptes membres » du service AWS Organizations », a précisé Arynn Crow. Les comptes membres sont des comptes différents du compte de gestion utilisé pour créer et gérer l’entreprise. AWS prévoit de lancer des fonctionnalités supplémentaires dans le courant de l’année afin d’aider les clients à gérer le MFA pour un plus grand nombre d’utilisateurs, dont les comptes membres dans AWS Organizations.

Une authentification anti-phishing par clé d’accès

Pour éviter d’avoir à utiliser un deuxième facteur d’authentification pour se connecter, ArynnCrow a expliqué qu’AWS prendrait en charge l’utilisation des clés d’authentification FIDO2. Selon elle, ces clés sont plus sûres que les mots de passe à usage unique ou les méthodes MFA basées sur les mots de passe. Les passkeys sont considérés comme résistants à l’hameçonnage, car ils sont basés sur le chiffrement à clé publique. Une fois que l’utilisateur a créé un mot de passe avec un site ou une application, une paire de clés privée-publique est générée sur l’appareil de l’utilisateur. Si la clé publique est accessible par le biais du site ou de l’application, elle devient inutile pour un acteur de la menace qui ne possède pas la clé privée. L’utilisation d’une clé d’authentification pour se connecter est très largement automatique puisqu’elle ne nécessite pas de saisie ou d’entrée, et elle est intrinsèquement plus sûre. En effet, les passkeys n’impliquent pas d’étapes ou de codes supplémentaires susceptibles d’être volés, hameçonnés ou interceptés s’ils ne sont pas manipulés correctement.

Les passkeys synchronisables, une implémentation de la norme FIDO2, permettent aux passkeys d’être partagés entre les terminaux et les systèmes d’exploitation une fois qu’ils ont été générés sur un appareil. « Cette solution est meilleure, car, contrairement au stockage dans un appareil physique comme une clé USB, elle sauvegarde et synchronise les passkeys entre les appareils », a fait valoir Arynn Crow. « Les clients utilisent déjà des passkeys sur des milliards d’ordinateurs et d’appareils mobiles à travers le monde, en utilisant uniquement un mécanisme de sécurité comme une empreinte digitale, un scan facial ou un code PIN intégré à leur terminal », a ajouté Arynn Crow. « On peut, par exemple, configurer Apple Touch ID sur un iPhone ou Windows Hello sur un ordinateur portable en tant qu’authentificateur, puis utiliser cette même clé comme méthode MFA pour se connecter à la console AWS depuis plusieurs autres appareils en sa possession ».

6 % des actifs IT sont en fin de vie et près d’un tiers sont mal gérés selon une étude menée par Sevco. Avec à la clé de faire peser un risque toujours plus grand de vulnérabilités non corrigées.

Les actifs informatiques en fin de vie exposent potentiellement les entreprises à des failles connues mais non corrigées. Et il ne faut pas croire qu’elles sont inexistantes : selon une analyse de données brutes agrégées à partir de la visibilité d’1,2 million d’actifs informatiques (serveurs, postes, terminaux…) de ses clients et prospects, Sevco estime qu’ils représentent 6 % de l’ensemble des actifs IT. L’étude du fournisseur en solutions d’analyses des risques cybersécurité a également indiqué que 28 % de tous les actifs IT ne sont pas soumis au moins à un contrôle critique à savoir de protection des endpoints ou de gestion des correctifs. Des experts tiers ont déclaré que les problèmes posés par les logiciels obsolètes et les systèmes informatiques fantômes, c’est-à-dire des technologies non approuvées, utilisées par les employés en dehors de toute administration ou de tout contrôle par le département informatique, sont de plus en plus nombreux.

« Le volume et la disponibilité d’appareils non standard, non gérés, exposés à Internet et configurés par des utilisateurs qui ne se préoccupent pas de la sécurité augmentent de façon exponentielle », a déclaré Rik Ferguson, vice-président de l’activité analyse avancée de la sécurité chez Forescout. « Souvent, ces terminaux ne sont pas aussi bien sécurisés ou aussi visibles que le parc IT traditionnel et ils restent donc particulièrement vulnérables. » Le mois dernier, un acteur malveillant a tenté de vendre un accès à l’entreprise de sécurité dans le cloud Zscaler. Suite à une enquête, ce fournisseur a découvert qu’un serveur de test n’était pas hébergé dans son infrastructure principale. Dans l’attaque Okta de 2023, rendue possible du fait de l’utilisation de systèmes IT non autorisés, des identifiants de l’entreprise avaient été sauvegardés sur un compte Google personnel avant l’infection d’un ordinateur portable professionnel par un logiciel malveillant. Ces évènements montrent comment le shadow IT peut conduire à des accès non autorisés et à des violations potentielles de données.

Une fin de vie à risque pour les logiciels

Les logiciels obsolètes présentent des risques importants car ils augmentent la surface d’attaque et rendent les entreprises plus vulnérables aux exploits. Par exemple, une version obsolète de JavaScript a contribué à une violation très médiatisée contre British Airways en 2018. Le risque posé par les systèmes Windows XP obsolètes dans les hôpitaux britanniques, et ailleurs, a été révélé par le tristement célèbre logiciel malveillant Wannacry en 2017. Les actifs informatiques considérés en fin de vie (End of Life, EOL) par les fournisseurs ne bénéficient plus de mises à jour logicielles régulières ou de correctifs de sécurité dans le cadre des contrats de maintenance standard, même si certains fournisseurs proposent une assistance étendue payante. Par exemple, pour bénéficier de trois ans de mises à jour de sécurité étendues après octobre 2025, date de la fin de support de l’OS, il faut débourser 427 $ pour un seul PC Windows 10, soit un peu moins que les 490 $ demandés par Microsoft pour recevoir des correctifs pour Windows 7 jusqu’en 2023. Même si les entreprises peuvent bénéficier de prix plus avantageux, il n’est pas surprenant que certaines organisations à court d’argent décident de prendre le risque de se passer de ces mises à jour

Selon Javvad Malik, responsable de la sensibilisation à la sécurité chez KnowBe4, « le risque le plus important lié aux logiciels obsolètes se situe dans les secteurs qui n’ont jamais été connectés à Internet, par exemple les hôpitaux ou les infrastructures critiques, souvent équipés de logiciels obsolètes ». Ilia Kolochenko, CEO d’ImmuniWeb, affirme que les problèmes de l’informatique fantôme et des logiciels obsolètes sont « profondément liés ». « Pour lutter contre les risques du shadow IT, les entreprises doivent maintenir et mettre à jour en permanence un inventaire complet de tous leurs systèmes, logiciels, utilisateurs, comptes, données et tiers qui ont accès aux données de l’entreprise », a déclaré Ilia Kolochenko. Comme l’a montré l’étude de Sevco, même les systèmes IT officiellement approuvés ne sont pas toujours tenus à jour, tout comme ceux qui ne disposent pas d’un système approprié de gestion des correctifs. Par exemple, c’est une version non corrigée, mais éminemment corrigible, d’Apache Struts qui a permis le grand vol de données d’Equifax en 2017.

Une réponse humaine, pas seulement technologique

Les experts s’accordent pour dire que les entreprises doivent procéder à des audits et à des évaluations des risques approfondis. Les meilleures défenses impliquent une gestion rigoureuse de la configuration, un suivi de la nomenclature des logiciels, une sensibilisation à la sécurité et une limitation de ce qui peut être installé. « Il est essentiel de bien connaître sa surface d’attaque et de réaliser régulièrement des exercices de cartographie des actifs externes », a expliqué Tim West, directeur de la veille sur les menaces chez With Secure. « Il est important de comprendre que la réponse n’est pas uniquement technologique. Il y a un élément humain derrière le shadow IT et les raisons pour lesquelles elle existe. La formation et la garantie que les processus existants répondent aux besoins du personnel sont tout aussi essentielles », a-t-il poursuivi. « Même des développeurs de logiciels expérimentés peuvent oublier un conteneur qu’ils ont déployé dans un cloud avec des données de production, pour expérimenter de nouvelles fonctionnalités, et ne parlons pas des utilisateurs non techniciens qui utilisent leurs ordinateurs personnels ou leurs appareils mobiles pour des tâches professionnelles », a rappelé Ilia Kolochenko.