Le lieutenant-colonel Sophie Lambert, cheffe du département de l’anticipation et de la gestion de crise cyber au ministère de l’Intérieur (COMCYBER-MI), et une partie de ses équipes seront présents au Centre national de commandement stratégique (CNCS) au ministère de l’Intérieur, à Beauvau, lors des JO 2024. Leur mission : renseigner les personnels du CNCS et de l’Anssi sur les événements cyber qu’ils détecteront.

Qu’est-ce que le COMCYBER-MI et quelle est sa mission ?

Comme son nom l’indique, le département de l’anticipation et de la gestion de crise cyber du Commandement du ministère de l’Intérieur dans le cyberespace (COMCYBER-MI), créé par décret en novembre 2023 et présent sur le Campus Cyber, est intégré au ministère de l’intérieur. Notre mission est d’élaborer une analyse approfondie des cybermenaces en temps réel avec nos équipes d’analystes intégrées au sein du département. Nous collectons et centralisons des données pour identifier les cybercriminels, analyser leurs modes opératoires, caractériser les cybermenaces et anticiper pour mieux gérer les crises cyber. En revanche, nous n’intervenons pas au niveau judiciaire qui reste la mission des enquêteurs de l’OFAC (Office anti-cybercriminalité), de l’UNC (Unité nationale cyber) et de la BL2C (Brigade de lutte contre la cybercriminalité). Notre rôle est de produire de l’information et de la diffuser, nous travaillons en étroite collaboration avec les organismes comme l’ANSSI ou encore Cybermalveillance. En tant que cheffe de ce département, je gère une équipe de 20 personnes environ dont une majorité d’experts analystes.

Constatez-vous une montée en puissance des attaques avant le lancement officiel des JO 2024 ? Et quel sera votre rôle pendant ces Jeux ?

Oui, nous constatons une augmentation significative des activités cybercriminelles, en écho aux événements sportifs d’ampleur internationale précédents. A ce titre, nous avons étudié avec minutie les cyberattaques recensées sur les JOP depuis 2008 de Beijing. Nous observons une diversification des menaces, incluant les attaques par déni de service (DDoS), les rançongiciels, les escroqueries, les défigurations de sites web et les vols de données, souvent exacerbées par le contexte international, politique et social. Depuis janvier 2024, nous avons par exemple multiplié par 3 nos détections sur les attaques DDoS, les vols de données et les défigurations. Il n’est pas à exclure comme le signifiait Vincent Strubel, le dirigeant de l’ANSSI, que plusieurs hackers soient déjà infiltrés sur certains SI critiques et attendent pour frapper le jour J. N’oublions pas que les cybercriminels vont aussi profiter de l’événement pour recruter. Lors des JO, nous serons présents au Centre national de commandement stratégique (CNCS) au Ministère de l’Intérieur à Beauvau et nous renseignerons le CNCS et l’ANSSI via des tableaux de bords, deux points par jour sont d’ailleurs prévus pour les alimenter voire plus selon les évènements cyber que nous détecterons.

Quels types d’attaques redoutez-vous le plus ?

Les attaques par rançongiciels et les vols/diffusions de données sensibles représentent nos principales préoccupations, en raison de leur potentiel de perturbation significative. Nous sommes également attentifs aux attaques DDoS, aux escroqueries ciblant les spectateurs, aux défigurations de sites officiels et aux risques liés à la supply chain, susceptibles de compromettre à la fois la sécurité et la réputation de l’événement. Les conséquences pourraient être désastreuses, par exemple d’empêcher la transmission des rencontres sportives, de suspendre l’accès du personnel habilité à rentrer en zone sécurisée, de perturber le fonctionnement des transports publics (RATP, centrale de taxis, aéroports…) et des infrastructures des sites (électricité, eau, médical, approvisionnement divers, bannières publicitaires, équipements sportifs, etc.). Nous redoutons aussi le typosquatting qui consiste à enregistrer des domaines avec des noms délibérément mal orthographiés de sites web connus par exemple, c’est la compromission de sites. D’autres cyber escroqueries en ligne sont à craindre comme les faux virements, l’usurpation d’identité et le piratage de compte.

Quelles sont les entreprises potentiellement ciblées à l’approche des JO ?

Des entreprises partenaires des JO, des acteurs économiques, des sociétés stratégiques comme les transports, la logistique…, sont des cibles potentielles. C’est d’autant plus inquiétant que les SI, lors des grands événements, sont interconnectés avec des niveaux de sécurité très hétérogènes suivant les acteurs. Les cybercriminels peuvent profiter de cette large surface d’exposition en menant des attaques par rebond ou supply chain (sous-traitants) en raison de cette porosité entre les nombreuses entreprises privées et les acteurs publics. Les acteurs privés les plus fragiles sont susceptibles d’offrir aux cyberattaquants des opportunités d’attaque indirectes. Dans ce contexte, nous œuvrons à élever le niveau de cybersécurité et de gestion de crises cyber en France. Notre approche inclut un volet important de sensibilisation et de soutien à ces entreprises pour renforcer leur résilience face aux cybermenaces. Pour ce faire, nous nous déplaçons dans les entreprises en leur expliquant comment se préparer, qui contacter… En France, nous avons cette culture du risque mais pas forcément celle de la crise, il faut donc anticiper.

Numéro spécial JO 2024 pour ce LMI Mag 22, avec une interview de Sophie Lambert, lieutenant-colonel au COMCYBER-MI; avant les Jeux olympiques, les RSSI restent sous pression; SNCF Connect&Tech élargit son bug bounty en vue des JO 2024; les JO 2024 se jouent aussi dans la discipline logistique; sans oublier notre dossier sur des JO 2024 sous haute surveillance.

Juste avant l’ouverture des JO 2024 à Paris, nous vous invitons à découvrir le 22e numéro du magazine du Monde Informatique. Au programme de cet opus :

– Entretien avec le lieutenant-colonel Sophie Lambert, cheffe du département de l’anticipation et de la gestion de crise cyber au ministère de l’Intérieur (COMCYBER-MI). Avec une partie de ses équipes sera mobilisée pour renseigner les personnels du CNCS (Centre national de commandement stratégique) et de l’Anssi sur les cybermenaces qu’ils détecteront lors des JO 2024.

– Avant les Jeux olympiques, les RSSI restent sous pression : Un niveau de menace élevé, une régulation qui se renforce et des budgets en tension, le cocktail est explosif pour les RSSI. Trois sur quatre disent faire face à des attentes trop fortes.

– Les JO 2024 se jouent aussi dans la discipline logistique : La circulation de véhicules motorisés relèvera presque du sport olympique cet été. Les acteurs de la logistique urbaine, transporteurs, logisticiens et chargeurs, ont donc décidé de développer leur propre plateforme pour fluidifier les livraisons durant l’événement.

– En vue des JO 2024, SNCF Connect&Tech élargit son bug bounty : Recourant déjà depuis six ans à la plateforme de chasse aux bugs de YesWeHack en mode privé, SNCF Connect&Tech l’ouvre cette fois au public. Active jusqu’à fin juin, elle constituera un puissant levier d’aide à la découverte de failles avant les Jeux olympiques de Paris 2024 et leur cohorte de cybermenaces.

– Le dossier de ce numéro est consacré à des JO 2024 sous haute surveillance.

– En retour d’expérience, nous nous sommes intéressés à Michelin dans l’ère de l’infra as code; Airbus Helicopters; qui fait décoller son cluster OpenShift AI; Une production plus prédictive chez le chimiste espagnol Persán…

– Enfin, nous vous proposons de comprendre comment Grafana apporte de la visibilité sur les clusters Kubernetes et qu’est ce que la GenAI.

Selon une étude Cyberhaven Labs, les employés se servent de plus en plus des documents juridiques, des données RH ou de code source de leurs entreprises pour exploiter des IA génératives du marché, et ce sans autorisation de l’IT. Un Shadow IA qui se développe rapidement et expose les dangereusement les données sensibles, voire confidentielles, des organisations.

De plus en plus d’employés utilisent massivement l’IA générative dans leurs entreprises, sans autorisation, dans le dos de leurs DSI et de leurs RSSI. Ils partagent des documents légaux, du code source et des données RH avec des versions d’IA sans licences, y compris ChatGPT et Google Gemini. De quoi potentiellement donner de terribles maux de têtes aux équipes IT, et surtout faire prendre des risques majeurs à l’entreprise.Selon le rapport AI Adoption and Risk Report Q2 2024 de l’éditeur de solution de sécurisation des données Cyberhaven Labs près de 74 % des utilisations de ChatGPT, qui donnent potentiellement la possibilité aux algorithmes de s’entraîner sur les données de l’entreprise, se font au travers de comptes non professionnels. L’étude s’appuie sur les habitudes réelles d’utilisation de l’IA de 3 millions d’employés. Pour Google Gemini et Bard, le taux atteint même 94%.Mais où vont les données ?Près de 83 % de tous les documents juridiques partagés avec ces IA passent par des comptes non professionnels, ajoute le rapport, tandis que près de la moitié du code source, des documents de R&D, des dossiers des employés est ainsi envoyée dans des IA non validées par l’entreprise. La quantité de données injectées de cette façon dans des outils d’IA a quasiment été multipliée par cinq. « Les utilisateurs finals adoptent ces solutions si vite que l’informatique ne peut pas suivre, augmentant ainsi le volume de shadow AI », ajoute le rapport.D’autant que de nombreux utilisateurs ne savent pas ce qu’il advient des données de leur entreprise une fois qu’ils les partagent avec une IA sans licence. Les conditions d’utilisation de ChatGPT, par exemple, indiquent que la propriété du contenu saisi reste la propriété des utilisateurs. Cependant, les algorithmes d’OpenAI peuvent tout à fait utiliser ce contenu pour fournir, maintenir, développer et améliorer ses services, ce qui signifie qu’il peut s’entraîner à partir de dossiers d’employés par exemple. Et pourtant, il est bel et bien possible de demander un opt out pour que ChatGPT ne s’entraîne pas avec ces données.Jusqu’ici, tout va bienJusqu’à présent, aucune fuite majeure de secrets d’entreprise par une de ces IA publiques connues n’a été médiatisée, mais les experts en sécurité s’inquiètent. Et le 28 mai, OpenAI a annoncé la création d’un nouveau comité de sûreté et de sécurité. « Le risque associé au partage d’informations confidentielles ou sensibles avec des IA accessibles publiques est difficile à évaluer, explique Brian Vecci, CTO de l’éditeur de sécurité cloud Varonis. Il semble peu probable que des structures comme Google ou OpenAI permettent à leurs IA de divulguer des données business sensibles étant donné les le scandale que cela causerait. » Pourtant, il n’existe que peu de règles régissant ce que les fournisseurs d’IA peuvent faire avec ces informations fournies par les utilisateurs.

Mais surtout, beaucoup d’autres modèles d’IA vont arriver sur le marché dans les années à venir, comme l’ajoute Brian Vecci. « Petit à petit, on va voir apparaître de nombreuses Gen AI qui n’appartiendront ni à Google, ni à Open AI, explique-t-il, et elles auront probablement moins de scrupules à ne pas prendre de responsabilité sur ces sujets, car elles seront moins exposées ». Les prochaines vagues d’IA pourraient devenir des façades pour des groupes de pirates ou pour toute autre organisation intéressée par la vente d’éléments confidentiels sur certaines entreprises, ou pourraient tout simplement ne pas disposer de protections de cybersécurité suffisantes. Le CTO de Varonis affirme qu’il existe déjà un LLM similaire à ChatGPT, gratuit et rapide à utiliser, mais dont on ne sait pas qui le contrôle. « Si vos employés l’utilisent, prévient-il, et qu’ils partagent du code source ou des états financiers, cela pourrait représenter un risque encore plus élevé ».

Comportement à risqueLe partage des données de l’entreprise ou des clients avec une IA non autorisée génère un risque, que le modèle d’IA s’entraîne sur ces données ou les partage avec d’autres, tout simplement parce qu’elles sont désormais sorties de l’enceinte de l’entreprise », ajoute de son côté Pranava Adduri, PDG de Bedrock Security. Il recommande aux organisations de signer des accords de licence avec des fournisseurs d’IA, contenant des restrictions d’utilisation des données, afin que les employés puissent expérimenter avec l’IA de façon sécurisée. « Le problème se résume à l’incapacité de contrôler, poursuit-il. Si les données sont expédiées vers un système sur lequel vous n’avez pas de contrôle direct, généralement le risque rentre dans le cadre de contrats et d’accords juridiques ».Avepoint, une société de gestion de données dans le cloud, a signé un contrat d’IA pour empêcher l’utilisation du shadow AI, comme l’explique Dana Simberkoff, sa directrice des risques, de la confidentialité et de la sécurité de l’information. AvePoint a examiné en profondeur les conditions de licence, y compris la restriction d’utilisation des données, avant de signer.Pour Dana Simberkoff, un des problèmes majeurs du shadow AI réside dans le fait que les utilisateurs ne lisent jamais la politique de confidentialité ou les conditions d’utilisation avant d’envoyer directement les données de l’entreprise dans l’outil. « On sait rarement en toute transparence où vont ces données, comment elles sont stockées et à quoi elles pourraient servir dans l’avenir, résume-t-elle. Et la plupart des utilisateurs ne comprennent pas nécessairement que ces technologies d’IA ouvertes, celles issues d’une multitude d’acteurs, que vous pouvez utiliser dans votre navigateur, se nourrissent en fait des données qu’elles ingèrent. »L’IA, pire ou meilleure amie du RSSIAvepoint a tenté de dissuader ses employés d’utiliser des IA non autorisées par plusieurs moyens : un programme de formation, des contrôles d’accès stricts aux données sensibles et d’autres protections de cybersécurité empêchant le partage des données. L’entreprise a également travaillé sur une politique d’utilisation acceptable de l’IA. La formation des employés se concentre sur les pratiques courantes, comme l’octroi d’un large accès à un document sensible. Même si un employé ne permet qu’à trois de ses collègues d’examiner ce dernier, autoriser un accès général peut permettre à une IA d’ingérer les données. « Ces algorithmes sont comme cette bête vorace et affamée qui absorbe tout ce qu’elle peut », insiste Dana Simberkoff. L’utilisation de l’IA, même sous licence officielle, doit conduire les organisations à mettre en place de bonnes pratiques de gestion des données, ajoute-t-elle. Les contrôles d’accès doivent empêcher les employés de voir des informations sensibles qui ne leur sont pas nécessaires pour accomplir leur travail. « Les meilleures pratiques connues de longue date en matière de sécurité et de confidentialité s’appliquent toujours à l’ère de l’IA ».« Le déploiement d’une IA qui absorbe des quantités de données en permanence est un bon test de résistance des plans de sécurité et de confidentialité d’une entreprise, ajoute-t-elle. C’est devenu mon mantra : l’IA est soit la meilleure amie, soit le pire ennemi d’un responsable de la sécurité ou de la protection de la vie privée. » Dana Simberkoff a travaillé avec plusieurs clients d’AvePoint qui se sont retirés des projets d’IA parce qu’ils ne disposaient pas de contrôles de base, pas même d’une politique d’utilisation acceptable. « Ils ne comprenaient pas les conséquences de ce qu’ils faisaient jusqu’à ce que quelque chose de grave se produise, raconte-t-elle. Si je devais ne donner qu’un conseil important, ce serait qu’il est normal de faire une pause. Il y a beaucoup de pression sur les entreprises pour déployer trop rapidement l’IA. »

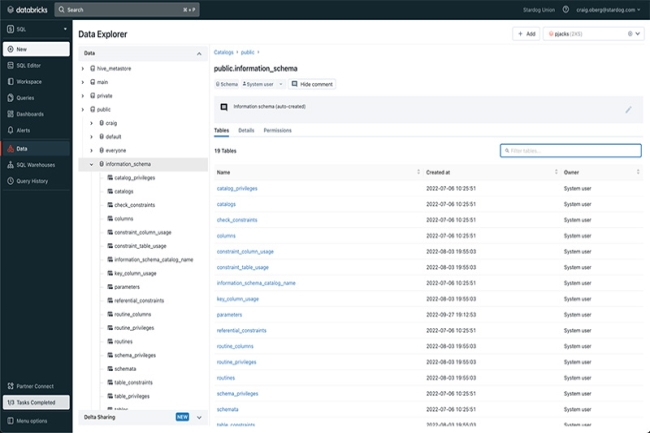

Databricks passe son catalogue de données Unity sous licence open source Apache 2.0. Une décision qui intervient quelques jours après la présentation par Snowflake d’une offre similaire baptisée Polaris.

La concurrence est forte dans le domaine des catalogues de données, un enjeu essentiel à l’heure de l’IA très consommatrice de data. Et dans cette bataille, deux acteurs se démarquent Databricks et Snowflake. Ce dernier a, il y a quelques jours, dévoilé son offre open source Polaris. Databricks vient de réagir en annonçant lui aussi l’ouverture de son catalogue Unity. Disponible depuis juin 2022 et actualisé avec les capacités d’Okera, il était jusqu’à maintenant accessible en mode fermé en comprenant un contrôle d’accès centralisé, un audit, un lignage et des capacités de découverte de données à travers les espaces de travail de Databricks.

Petite différence entre les deux frères ennemis, Snowflake proposera son catalogue en open source seulement dans 3 mois, alors que l’ouverture d’Unity est disponible dès à présent. « En ouvrant le code d’Unity avant Polaris, Databricks veut se positionner comme premier fournisseur à ouvrir son catalogue de données », observe Hyoun Park, analyste en chef chez Amalgam Insights.

Une ouverture pour éviter le verrouillage

Le catalogue Unity est donc accessible en open source sous licence Apache 2.0, ainsi que toutes ses API. Introduite par l’Apache Software Foundation en 2004, cette licence accorde aux utilisateurs de modifier et de distribuer du code gratuitement. Une fois ouvert, le catalogue fournira aux utilisateurs une interface universelle qui prend en charge les données dans n’importe quel format et environnement de calcul. « Il sera notamment possible de lire des tableaux avec les clients Delta Lake, Apache Iceberg et Apache Hudi via Delta Lake UniForm », a déclaré Databricks. « La version open source prend également en charge le catalogue REST d’Iceberg et les normes d’interface Hive Metastore (HMS) », a ajouté le fournisseur. En outre, Unity Catalog continuera à fournir une gouvernance unifiée pour les actifs d’IA, tels que les modèles d’apprentissage machine (ML) et les outils d’IA générative.

Selon Stewart Bond, vice-président de la recherche d’IDC, l’ouverture des API donne un accès ouvert aux informations sur les données conservées dans l’environnement Databricks. « C’est un moyen de soutenir significativement l’unification des données afin que les consommateurs de données, les ingénieurs et les dirigeants n’aient pas besoin d’utiliser plusieurs outils pour découvrir, gérer et gouverner toutes les données dans une entreprise », a expliqué le consultant. Selon Steven Dickens, responsable des pratiques de clouds hybrides chez The Futurum Group, « cette approche unifiée évite tout verrouillage des fournisseurs et laisse les entreprises choisir les meilleurs outils et plateformes pour leurs besoins tout en assurant une gouvernance et une sécurité cohérentes dans l’ensemble de leur patrimoine de données ».

Un mouvement d’entraînement

L’ouverture du catalogue Unity, qui fait suite à la décision de Snowflake de livrer son catalogue Polaris dans les trois mois, est considérée par les analystes comme une course à l’ouverture et à la conquête des utilisateurs. Selon M. Dickens de Futurum, cette ouverture représente un défi de taille pour des concurrents comme Snowflake, Teradata et Dremio. « L’accent mis sur l’interopérabilité et l’engagement open source permet à Databricks de répondre à un plus large éventail de besoins des clients, en réduisant les frictions liées à la compatibilité des formats de données », a-t-il déclaré. « Teradata et Dremio, bien que forts dans leurs niches respectives, n’ont pas démontré le même niveau d’intégration et d’outils complets pour la gouvernance des données et de l’IA », a ajouté l’analyste.

Cependant, Stewart Bond d’IDC fait remarquer que le succès du catalogue Unity, désormais ouvert, dépendra de la quantité de métadonnées sur les données stockées dans les plateformes concurrentes qui seront mises à la disposition des processus externes. « Unity est encore un catalogue très technique. Le fait de le rendre open source peut accélérer les innovations en matière d’expérience utilisateur au niveau de l’entreprise et rendre Unity plus compétitif », a estimé le consultant.

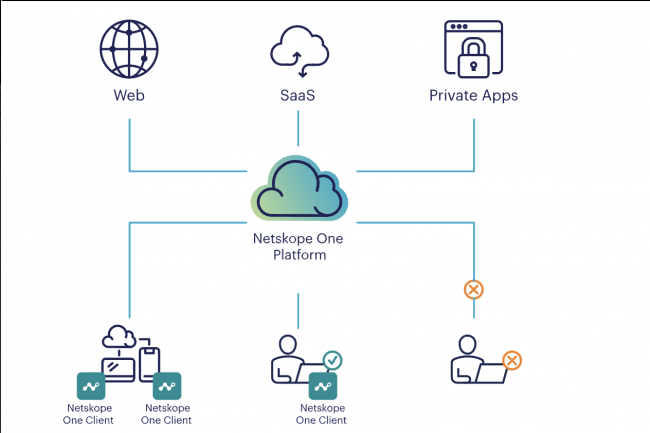

Les améliorations apportées au courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB) de Netskope visent à sécuriser l’utilisation de l’IA générative et des applications SaaS.

Selon les observateurs du secteur, les améliorations de sécurité, GenAI et SaaS, apportées par Netskope à sa plateforme SASE (Secure Access Security Edge) Netskope One, devrait aider l’IT à réduire les fuites de données genAI et à mieux catégoriser les applications SaaS. Selon le fournisseur, ces fonctionnalités peuvent sécuriser l’utilisation des applications d’IA générative et fournir des informations sur les risques spécifiques. Grâce à ses capacités de prévention des pertes de données (Data Loss Prevention, DLP), Netskope One est aussi capable d’identifier de nouveaux risques, réduire les failles de sécurité, diminuer les coûts, traiter la complexité et renforcer la protection. « Netskope One est la première plateforme convergente à utiliser l’IA pour rester en phase avec le rythme effréné d’adoption des applications SaaS et genAI, en catégorisant les nouvelles applications et leurs risques de manière plus rapide, plus granulaire et plus précise que toute autre solution du marché », a déclaré John Martin, chef de produit de Netskope, dans un communiqué. L’intégration des algorithmes de genAI dans le module CASB (Cloud Access Security Broker) permet d’évaluer automatiquement les risques liés aux nouvelles applications SaaS et à des applications jusque-là inconnues, etc.

Christopher Rodriguez, directeur de recherche pour la sécurité et la confiance chez IDC, explique que les capacités de Netskope One peuvent aider les entreprises travaillant avec des applications GenAI et SaaS à mieux sécuriser leurs environnements et à mieux concevoir leurs politiques. « Les contrôles ajoutés par Netskope peuvent contribuer à sécuriser l’usage des applications GenAI par les entreprises. C’est un effort important dans le secteur de la sécurité aujourd’hui », a expliqué M. Rodriguez. La GenAI de Netskope sert aussi à améliorer les capacités de sécurité SaaS de la plateforme, et notamment à prévenir les fuites de données dans les applications GenAI. Elle sert également à mieux analyser les applications SaaS de tous types. « La solution de Netskope s’appuie sur la GenAI pour profiler et catégoriser les applications SaaS, ce qui constitue une première étape importante pour la sécurité SaaS ».

Trier les applications

D’après le rapport « 2024 Cloud and Threat Report » de Netskope, dans les entreprises, les employés interagissent en moyenne avec 11 à 33 applications cloud par mois. Par ailleurs, le rapport note que, d’une année sur l’autre, l’utilisation des applications de GenAI a augmenté de 400 % dans les entreprises. M. Rodriguez d’IDC explique que sans une base de départ précise des bonnes et mauvaises applications connues, il n’est pas possible de créer des politiques et des contrôles efficaces pour les applications SaaS. Un autre élément de la proposition de valeur de Netskope One concerne l’utilisation de grands modèles de langage (LLM) pour rendre les informations plus facilement accessibles aux opérateurs humains. « Les spécialistes de la sécurité peuvent lancer des requêtes en langage naturel pour mieux comprendre le risque de sécurité d’une nouvelle application ou d’une application particulière. C’est extrêmement utile pour éliminer le risque d’erreur humaine », a affirmé M. Rodriguez. « Malgré le battage médiatique autour de l’IA et des analyses de sécurité avancées, les praticiens de la sécurité – les humains – restent la meilleure défense contre les défis de sécurité complexes et les situations à forte incertitude. Cependant, ils ont besoin de meilleurs outils pour être plus efficaces et efficients, ce qui, à mon avis, est au cœur de l’annonce de sécurité SaaS GenAI de Netskope. »

Parmi les améliorations apportées à la plateforme convergente de sécurité et de réseau en tant que service Netskope On, on peut citer :

– Un CASB alimenté par genAI : le courtier effectue une évaluation automatique des risques et une catégorisation des risques à la demande pour les nouvelles applications SaaS identifiées par les équipes de sécurité, ainsi qu’une analyse des risques des applications SaaS basée sur le LLM, disponible via des requêtes en langage naturel.

– Une DLP contextuelle : la prévention des pertes de données couvre plus de 1 800 types de fichiers différents, en utilisant plus de 3 000 identifiants de données, l’apprentissage machine et l’apprentissage profond, le traitement automatique des langues (NLP) basé sur l’IA, les réseaux neuronaux convolutifs et le ML entraînable pour la classification des données.

– Une plateforme automatisée : elle fournit un tableau de bord unifié avec une visibilité sur les utilisateurs et les privilèges, une priorisation des alertes pilotée par le ML en utilisant la corrélation des risques, et un framework de politique unifié.

En parallèle de la présentation d’iOS 18, Apple a dévoilé la prochaine version de MacOS baptisé Sequoia. La firme met clairement le cap sur l’IA avec plusieurs fonctionnalités dans ce domaine.

Lors de la WWDC, Apple a présenté la dernière version du système d’exploitation pour les Mac. MacOS 15 ou Sequoia apporte son lot de fonctionnalités en particulier autour de l’IA. Petit tour d’horizon de quelques-unes des plus marquantes.

iPhone Mirroring

Apple fait un pas de plus dans la convergence de ses OS. Avec la fonction iPhone Mirroring, les possesseurs d’iPhone pourront accéder directement depuis leur Mac à l’interface d’iOS. Une fois établie la connexion, sans fil, entre les deux terminaux, l’écran d’accueil du smartphone est directement visible sur celui du Mac. Ensuite, les utilisateurs peuvent cliquer sur les applications de l’iPhone et les utiliser, activer des notifications et lancer l’app appropriée. Ils peuvent aussi glisser et déposer des photos et des vidéos de l’un à l’autre. Enfin, le son de l’iPhone peut être transmis par la sortie audio du Mac et les notifications du mobile sont intégrées à la liste des notifications de MacOS.

La fonction iPhone Mirroring assure une expérience sans couture entre l’iPhone et le Mac. (Crédit Photo: Apple)

Une interface utilisateur en tuile pour organiser les fenêtres

Organiser les fenêtres peut devenir très fastidieux quand on travaille sur plusieurs applications et fichiers à la fois. Dans MacOS Sequoia, il est possible désormais faire glisser une fenêtre vers le bord de l’écran et MacOS proposera une vue en mosaïque de toutes les fenêtres ouvertes. Les tuiles peuvent être disposées côte à côte ou dans un coin. À noter que de nouveaux raccourcis clavier ont été ajoutés pour gérer les tuiles.

L’interface en tuile est de plus en plus automatisée. (Crédit Photo: Apple)

Un gestionnaire de mots de passe made in Apple

L’introduction de l’application Password par Apple offre enfin un meilleur moyen d’accéder aux mots de passe et autres informations stockées dans le trousseau. Les données contenues dans l’application sont chiffrées et peuvent être synchronisées avec d’autres appareils via iCloud, et même avec Windows via l’application iCloud pour Windows.

Apple dispose maintenant de sa propre application de gestion des mots de passe. (Crédit Photo: Apple)

Safari

La nouveauté pour le navigateur Safari concerne l’ajout de la fonctionnalité « Highlights » qui propose d’obtenir des informations relatives à la page web visitée. Par exemple, si l’on réserve une chambre d’hôtel, Safari peut rapidement fournir un itinéraire vers cette destination sur Maps. Par ailleurs, la fonction Reader propose désormais un résumé et une table des matières pour accéder rapidement au contenu de la page web. Un lecteur (Viewer) apparaît quand une vidéo est détectée sur une page web. Elle comprend un tas de commandes et offre la possibilité de placer la vidéo en mode image dans l’image.

La fonction Highlights débarque sur MacOS. (Crédit Photo: Apple)

Amélioration des vidéoconférences

D’autres fonctionnalités introduites dans MacOS Sequoia peuvent être utilisées dans des applications de vidéoconférence comme FaceTime et Zoom. Les présentateurs peuvent désormais voir un aperçu de leurs diapositives afin de s’assurer que leur présentation se déroule comme prévu. Les participants peuvent aussi personnaliser leur arrière-plan avec un fond d’écran MacOS ou une photo.

MacOS 15 améliore les vidéoconférences FaceTime ou Zoom. (Crédit Photo: Apple)

Fonctionnalités Apple Intelligence

MacOS Sequoia comporte aussi une tonne de fonctions d’IA que l’on retrouve dans iOS 18 et iPadOS 18. En voici un bref résumé :

– Outils de rédaction : Dans les applications comme Mail, Pages, Notes et autres, le contenu écrit pourra faire l’objet de suggestions de révision, profiter d’une relecture et d’une édition de textes, etc. Mail proposera des résumés de courriels et des réponses pertinentes.

Exemple de l’apport de l’IA dans Mail. (Crédit Photo: Apple)

– Image Playground : les applications pourront créer des images dans l’un des trois formats suivants : Animation, Illustration ou Esquisse. Dans Messages, Image Playground peut servir pour élaborer des images personnalisées ; dans Notes, il peut être utilisé pour transformer des croquis en images plus soignées.

– Photos : Un outil dans l’application Photos facilitera la recherche des photos en fonction d’un ensemble de caractéristiques, « montrez-moi des photos avec un ballon de basket », par exemple. Un autre outil de nettoyage supprimera des éléments d’une photo.

– Siri : De nombreuses fonctionnalités Apple Intelligence sont mises en œuvre par l’intermédiaire de Siri, qui comprendra mieux les commandes contextuelles et pourra exécuter des fonctions en tenant compte du contexte d’utilisation.

Installation de MacOS Sequoia

Les développeurs ont déjà accès à la version bêta de macOS Sequoia, et une version bêta publique sera disponible en juillet. La version release officielle est prévue pour l’automne et sera gratuite pour tous les utilisateurs.

MacOS 15 est compatible avec les Mac suivants :

– Macbook Air 2020 ou ultérieur

– Macbook Pro 2018 ou ultérieur

– iMac 2019 ou ultérieur

– iMac Pro 2017 ou ultérieur

– Mac mini 2018 ou ultérieur

– Mac Studio 2022 ou ultérieur

– Mac Pro 2019 ou ultérieur

Mais ce n’est pas tout : pour utiliser les fonctionnalités d’Apple Intelligence, le Mac doit être équipé d’une puce M1 ou d’une version ultérieure. Ces fonctionnalités ne fonctionneront pas sur les Mac Intel.

Pour obtenir à la version bêta, il faut être enregistré comme développeur. Une fois connecté avec son identifiant Apple, ouvrir « Réglages système > Général > Mise à jour logicielle > Mises à jour bêta » sur le Mac et choisir MacOS Sequoia Developer beta.

Alors que Cisco renforce sa gamme d’observabilité, le travail d’intégration de Splunk, AppDynamics et ThousandEyes a déjà commencé.

Les projets d’intégration des plates-formes d’observabilité par les entreprises donne une bonne idée de l’impact que pourrait avoir le rachat de Splunk pour Cisco et ses clients. Lors de l’événement Cisco Live organisé du 2 au 6 juin à Las Vegas, les dirigeants de Cisco et de Splunk ont donné des détails sur « l’expérience d’observabilité unifiée » qu’ils projettent de créer pour aider les clients à gérer les applications dans les environnements sur site, hybrides et multi-cloud. L’équipementier a dépensé 28 milliards de dollars pour acquérir la technologie à fort potentiel de Splunk – l’opération de rachat a été bouclée en mai – pour la recherche, la surveillance et l’analyse des données du système. Présentée par Splunk comme une solution SaaS full-stack native OpenTelemetry, la plateforme Observability Cloud est utilisée par les clients pour surveiller et dépanner leur infrastructure, la performance de leurs applications et les expériences des utilisateurs finaux. « Grâce à la technologie d’IA, Observability Cloud peut repérer les anomalies et aider les clients à identifier l’origine d’une erreur ou d’un problème de performance », a indiqué Splunk.

La plateforme Full-Stack Observably Platform de Cisco peut collecter et mettre en corrélation des données provenant des domaines applicatifs, du réseau, de l’infrastructure, de la sécurité et du cloud afin de fournir une vision claire de ce qui se passe dans l’entreprise et permettre de repérer plus facilement les anomalies, d’anticiper et de résoudre les problèmes de performance et de mieux atténuer les menaces. La plateforme de Cisco comprend une technologie de surveillance des performances acquise lors de deux rachats antérieurs : par exemple, la solution d’intelligence réseau ThousandEyes peut analyser le routage Internet et les données de connectivité dans le cloud, tandis que son logiciel AppDynamics est spécialisé dans la surveillance des performances des applications. Une intégration plus poussée de toutes ces informations dans Splunk pourrait considérablement renforcer les capacités d’observabilité de la plateforme élargie. (Cisco a indiqué que sa technologie AppDynamics serait développée à l’avenir sous l’égide de Splunk). « La combinaison de Splunk, AppDynamics et ThousandEyes aura un effet de différenciation essentiel pour Splunk et Cisco sur le marché de l’observabilité », a fait valoir Gary Steele, président Go-to-Market de Cisco et ancien CEO de Splunk, lors de l’événement Cisco Live. « Splunk apporte de la profondeur et des détails sur l’ensemble du réseau pour vraiment comprendre ce qui se passe », a ajouté Tom Casey, vice-président senior, produits et technologie, de Splunk. « Ce qui m’enthousiasme particulièrement, c’est notre capacité à apporter et à enrichir notre environnement avec toutes les données du réseau Cisco et des milliers de points de données, afin de fournir aux clients une perspective fondamentalement différente sur ce qui fonctionne réellement et pourquoi ».

Rapprocher les différentes plateformes

Selon les experts, c’est l’efficacité de l’intégration des capacités d’observabilité des deux fournisseurs qui déterminera le succès ou l’échec de l’acquisition. « Cisco et Splunk disposent d’une multitude de données d’entreprise, d’analyses et de télémétriques accessibles, et le plus important pour eux sera de tout intégrer efficacement, car les clients n’ont pas besoin d’un ensemble de produits différents s’ils doivent eux-mêmes les incorporer et se débrouiller à les faire fonctionner d’une manière ou d’une autre », a souligné Neil Anderson, vice-président du cloud, de l’infrastructure et de l’IA chez le fournisseur de services technologiques World Wide Technology. Le travail d’intégration a déjà commencé. « Par exemple, suite à un nouveau développement, les clients pourront intégrer les logs de Splunk Platform avec Cisco AppDynamics et Splunk Observability Cloud pour effectuer plus rapidement leurs dépannages dans les environnements sur site et hybrides », a expliqué M. Casey. « Cette intégration permettra aux clients SaaS et sur site de centraliser les logs et de les analyser dans le contexte. De plus, grâce à cette intégration, les ITOps et les équipes d’ingénieurs pourront visualiser plusieurs types de télémétrie pour leurs environnements traditionnels dans une interface unique, afin d’effectuer un dépannage en contexte pour les applications à trois niveaux et basées sur des microservices », a ajouté M. Casey.

Une autre fonctionnalité intégrera les performances des applications et les métriques des transactions commerciales ainsi que les alertes de Cisco AppDynamics avec Splunk IT Service Intelligence (ITSI) pour réduire le bruit des alertes et de corréler la santé IT avec les indicateurs clés de performance de l’entreprise. « En intégrant Cisco AIOps à Splunk IT Service Intelligence, les alertes et les événements provenant des équipements et de l’infrastructure réseau de Cisco peuvent être mis en corrélation avec l’ensemble du parc informatique, pour un dépannage plus précis en contexte, y compris les signaux de réseau », a poursuivi M. Casey. En outre, l’ensemble unifié comprendra de nouveaux identifiants d’authentification unique (Single-Sign-On, SSO) pour mieux rationaliser les flux de travail partagés entre AppDynamics et Splunk.

Difficulté à tenir les promesses

Les entreprises IT se tournent vers les outils d’observabilité pour pouvoir mieux repérer les anomalies, anticiper les problèmes de performance et remédier plus rapidement aux problèmes de sécurité. Mais Cisco/Splunk et d’autres fournisseurs ont du mal à tenir les promesses des outils d’observabilité du réseau et à surmonter les obstacles liés à l’intégration des données et à la télémétrie. « Les solutions d’observabilité des réseaux doivent fournir des renseignements et des informations détaillés non seulement pour garantir l’intégrité des réseaux, mais aussi pour contribuer à des efforts complémentaires et globaux axés sur l’amélioration de la résilience de l’infrastructure numérique », a déclaré IDC dans son récent rapport intitulé « Top Trends in Network Observability : Heightening Intelligence, Inspection, Insights, Integration, and Innovation » (Principales tendances en matière d’observabilité des réseaux : amélioration des renseignements, de l’inspection, des informations, de l’intégration et de l’innovation).

« Le succès des solutions d’observabilité du réseau repose sur leur capacité à offrir des informations détaillées sur le cloud, à renforcer les postures et les processus de sécurité, à offrir la meilleure expérience utilisateur, à prendre en charge l’intégration avec d’autres outils de gestion et d’observabilité, et à renforcer les capacités, la productivité et l’impact du personnel », estime IDC dans son rapport. « La collecte, l’analyse et le partage des données de gestion posent encore d’importants problèmes », ajoute le cabinet d’études. « De nombreuses méthodes sont utilisées pour recueillir des informations sur le réseau, et la précision des informations sur le réseau est principalement déterminée par le traitement d’ensembles de données précis, opportuns et complets. Les solutions d’observabilité du réseau doivent exploiter tous les mécanismes disponibles – des journaux aux sondages en passant par la télémétrie et les tests synthétiques – pour développer une image complète des conditions et des composants du réseau », préconise IDC.

Le SD-WAN est aujourd’hui un marché mature, cette technologie continue de profiter de l’adoption du cloud et du travail hybride par les entreprises. Là où la composante gestion et optimisation des liens WAN, notamment face au MPLS, était l’un des éléments déclencheurs d’un projet SD-WAN il y a quelques années, aujourd’hui, les déploiements sont aussi motivés par la sécurité. En effet, de plus en plus d’entreprises mènent des projets SASE complets avec une intégration plus forte du SD-WAN. Cette approche SASE fait en quelque sorte converger le SD-WAN avec des services de sécurité permettant ainsi de bénéficier d’une connectivité WAN fiable, globale et plus sécurisée. Cette tendance, nous avons pu globalement la constater dans ce guide d’achat au travers des différentes stratégies des fournisseurs de SD-WAN, surtout ceux dont la sécurité est dans leur ADN.

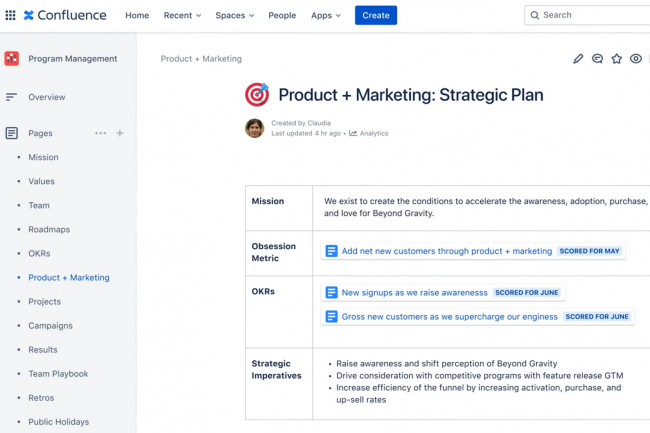

Une vulnérabilité critique a été découverte dans les versions datacenter et server de Confluence d’Atlassian. Elle peut aboutir à l’exécution de code à distance. Un correctif a été appliqué via une mise à jour.

Atlassian a publié récemment un avis de sécurité concernant son produit Confluence pour datacenter et server. La plateforme collaborative est en effet touchée par une faille critique entraînant l’exécution de code à distance (RCE). Référencée comme CVE-2024-21683 et affectée d’un score CVSS de 8.3/10, la vulnérabilité ne nécessite aucune interaction de la part de l’utilisateur, avec un impact élevé sur la confidentialité, l’intégrité et la disponibilité du service de configuration

« Cette vulnérabilité RCE (Remote Code Execution) de haute gravité a été introduite dans la version 5.2 de Confluence Data Center et Confluence Server », peut-on lire dans l’alerte. « Atlassian recommande aux clients de Confluence Data Center et de Confluence Server d’effectuer une mise à jour vers la dernière version ». La vulnérabilité a été corrigée par le fournisseur dans les dernières versions du logiciel.

Défaut de validation des entrées

La brèche a été découverte par les équipes de SonicWall qui ont publié les résultats de leurs travaux. Elle provient du mécanisme de validation des entrées dans la fonction « Add a new language » de la section « Configure Code Macro ». « Cette fonction est utilisée pour télécharger une nouvelle définition de langage macro de bloc de code pour personnaliser le formatage et la mise en évidence de la syntaxe », explique le rapport. Il ajoute, « elle s’attend à ce que le fichier Javascript soit formaté conformément à la syntaxe Custom Brush. Un attaquant authentifié peut profiter de cette validation insuffisante pour injecter un code Java malveillant intégré dans un fichier, qui sera exécuté sur le serveur ».

Ainsi, pour que le cybercriminel puisse exploiter la faille, il doit gagner l’accès au réseau vulnérable, avoir le privilège d’ajouter d’autres langages macro et télécharger le langage JavaScript falsifié dans Configure Code Macro. La recherche de SonicWall fait également référence à une exploitation de la vulnérabilité dans le cadre d’une preuve de concept (PoC).

Mises à jour avec correctif

La faille affecte les versions 5.2, 7.19.0, 7.20.0, 8.0.0, 8.1.0, 8.2.0, 8.3.0, 8.4.0, 8.5.0, 8.6.0, 8.8.0, 8.7.1, 8.9.0 de Confluence Data Center et Server. Des correctifs pour le logiciel défectueux sont inclus dans les versions 8.9.1, 8.5.9, et 7.19.22, qui corrigent toutes les versions affectées. « Atlassian recommande aux clients de Confluence Server d’effectuer une mise à jour vers la dernière version », indique l’éditeur dans son avis. « Si vous n’êtes pas en mesure de le faire, mettez votre instance à niveau vers l’une des versions corrigées prises en charge spécifiées » ajoute-t-il. Par ailleurs, SonicWall a fourni deux signatures de prévention des intrusions (Intrusion Prevention Signatures, IPS) pour que les clients empêchent toute exploitation de la vulnérabilité. « Compte tenu du rôle central de Confluence Server dans la maintenance de la base de connaissances d’une entreprise, les utilisateurs sont fortement encouragés à mettre à jour leurs instances vers les dernières versions, comme indiqué dans l’avis du fournisseur », a ajouté le fournisseur de sécurité.

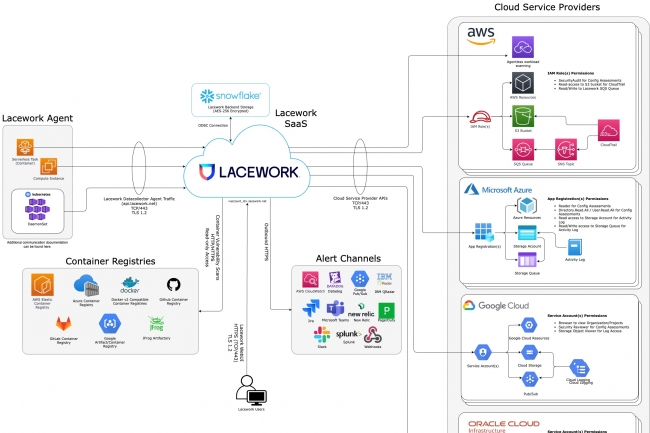

Après l’acquisition de Lacework, Fortinet intégrera sa technologie dans ses packages Secure Access Service Edge (SASE) et Security Fabric.

Fortinet a conclu un accord pour acheter la société de sécurité cloud Lacework pour un montant non divulgué. Fondée en 2015, Lacework est connue pour sa technologie basée sur l’apprentissage automatique, l’IA et l’automatisation qui propose aux clients de gérer et sécuriser des flux de travail cloud. Sa solution de recherche, filtre et partage des détails sur les activités anormales ou non caractéristiques peut indiquer des problèmes de sécurité critiques, selon l’entreprise. Un rapport récent de Frost & Sullivan indique que Lacework a une feuille de route claire pour ses prochaines mises à jour, se concentrant sur des domaines tels que la gestion de la posture de sécurité, la détection des menaces, l’investigation et la remédiation automatisée. Fortinet intégrera la technologie de Lacework dans une variété de ses produits, y compris ses packages Secure Access Service Edge (SASE) et Security Fabric.

Dans un blog concernant l’acquisition, John Maddison, directeur marketing chez Fortinet, a déclaré que Lacework offre une technologie brevetée d’IA et d’apprentissage automatique, une architecture avec et sans agent pour la collecte de données, un lac de données développé en interne, et une puissante offre de sécurité de code qui intègre les services de la plateforme de protection des applications cloud-native pour protéger ce qui se passe à l’intérieur du cloud. “Nous avons l’intention de rendre la plateforme encore plus puissante en l’intégrant aux capacités de pare-feu et de WAAP de Fortinet pour aider davantage les clients à identifier, prioriser et remédier aux risques et aux menaces dans une infrastructure cloud-native complexe, du code au cloud,” a indiqué M. Madison. “Plus précisément, la combinaison permettra aux clients de protéger ce qui se passe à l’intérieur de l’application cloud ainsi que ce qui se passe entre l’application et le monde extérieur.”

Wiz également intéressé par Lacework

Lacework fait partie de l’écosystème des plateformes de protection des charges de travail cloud (CWPP) qu’un rapport récent de Frost & Sullivan décrit comme étant très fragmenté, comprenant des fournisseurs de services cloud, des éditeurs traditionnels de sécurité réseau et de point de terminaison, des spécialistes de l’évaluation des vulnérabilités et des start-ups spécialisées dans la sécurité cloud. Plus de 50 fournisseurs concurrencent dans l’espace CWPP à l’échelle mondiale, notamment Palo Alto, Microsoft, Broadcom/VMware Carbone Black, Wiz et Check Point. Jusqu’à récemment, des rumeurs persistantes indiquaient que Wiz allait acquérir Lacework.

“Frost & Sullivan prédit une tendance croissante vers la consolidation, avec d’autres acquisitions et fusions prévues,” selon le cabinet. “Cela entraînera probablement moins d’options mais plus robustes pour les organisations, car les grands fournisseurs avec plus de ressources peuvent mieux fournir des solutions complètes répondant aux besoins de leurs clients.” La transaction entre Fortinet et Lacework devrait se conclure au second semestre de 2024.