Après avoir dominé l’arène des cybergangs par ransomware pendant huit mois, LockBit a été supplanté par Play. Un des effets de l’opération Chronos ayant permis de démasquer le créateur présumé de LockBit.

Selon un récent rapport de NCC Group, le célèbre LockBit a cédé sa place de premier gang de ransomwares au monde. Au cours des huit derniers mois, ce groupe a dominé les attaques par ransomware. Mais le groupe a vu ses actifs saisis en février dans le cadre d’une opération de répression menée par la National Crime Agency du Royaume-Uni, en collaboration avec le FBI et les forces de l’ordre internationales, connue sous le nom d’« Opération Chronos ».

Le ransomware-as-a-service LockBit a été lancé en 2019 et était en concurrence depuis 2022 avec Conti, affilié à la Russie, pour la têt du podium des cybergangs. La désintégration de ce dernier en petits groupes a permis à LockBit de prendre la pole position, en vendant l’accès à son ransomware à des groupes cybercriminels tiers, avec un système de commission pour l’argent reçu en guise de rançon lors des attaques. Il y a deux semaines, l’Agence nationale britannique de lutte contre la criminalité et le ministère américain de la justice ont cependant annoncé qu’ils avaient démasqué le ressortissant russe présumé être le créateur et l’administrateur du programme de ransomware LockBit.

32 attaques menées par Play en avril contre 23 pour LockBit

Aujourd’hui, la société de cybersécurité NCC Group signale que, pour la première fois en huit mois, LockBit a été dépassé par Play, avec 32 attaques en avril, contre 23 pour LockBit. Selon l’entreprise, l’activité des ransomwares a également diminué de 15 % en avril par rapport à mars. Sur la comparaison annuelle, le nombre d’attaques de ransomwares a toutefois augmenté de 1 %.

La répression de LockBit par la police a probablement grandement contribué à la stabilisation des attaques de ransomwares ces derniers temps. Néanmoins, les campagnes de grande envergure continuent de faire les gros titres, les ransomwares étant désormais en tête de la liste des plus grandes menaces perçues par les RSSI, selon la récente enquête Voice of the CISO de Proofpoint.

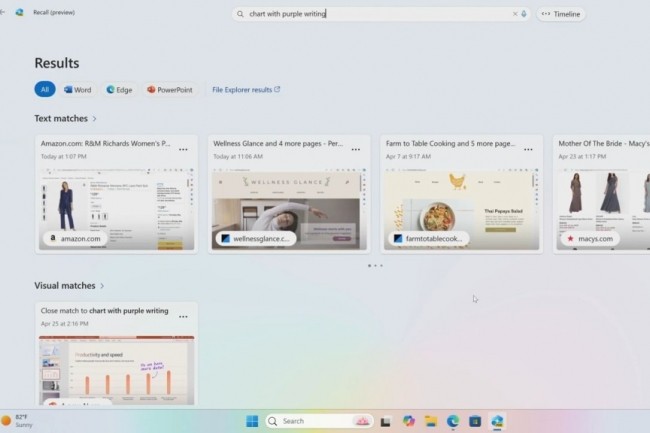

Annoncée par Microsoft la semaine passée, la fonction d’IA de Windows a rapidement suscité des critiques en raison des captures d’écran régulières effectuées par l’OS au point qu’un expert en sécurité l’a comparée à un logiciel d’enregistrement de frappe.

Windows Recall, la fonctionnalité qui enregistre l’écran d’un utilisateur à intervalles réguliers, a été qualifiée de « cauchemar pour la vie privée » en raison des risques qu’elle introduit en matière de confidentialité et de sécurité des données. Annoncé lundi dernier par Microsoft, l’outil, basé sur l’IA générative, enregistre des « instantanés » de l’écran de l’utilisateur toutes les cinq secondes pour fournir un historique consultable des actions sur une période de trois mois. La fonction sera disponible en avant-première dans les PC Copilot+ que Microsoft et d’autres fournisseurs commenceront à vendre à la mi-juin. « Des mesures ont été mises en place pour protéger les données Recall », a déclaré Microsoft. Les données enregistrées sont stockées et traitées localement et protégées par chiffrement sur le terminal de l’utilisateur, et celui-ci peut exclure les applications et les sites web qu’il souhaite garder privés. Il est également possible d’interrompre Recall à tout moment. Cependant, comme l’a indiqué Microsoft, Recall, qui est activé par défaut, n’effectue pas de « modération de contenu », ce qui signifie que l’outil ne dissimulera pas les informations confidentielles comme les mots de passe, les numéros de comptes bancaires ou tout autre élément pouvant apparaître sur l’écran d’un PC.

Cette capacité de Recall à enregistrer et à stocker autant de données sensibles de l’utilisateur a vite suscité des critiques sur les risques de confidentialité et de sécurité des données. « Un enregistreur de frappe et un outil de capture d’écran intégrés qui capturent parfaitement tout ce que l’on fait sur sa machine dans un certain laps de temps est un véritable cauchemar pour la vie privée, et je doute que l’utilisateur moyen en tirera des bénéfices », a déclaré Jeff Pollard, vice-président et analyste principal chez Forrester. « Mon premier sentiment, c’est que cela pourrait très vite mal tourner », a estimé John Scott, chercheur principal en sécurité chez le fournisseur de logiciels de sécurité CultureAI. « Ce sont les risques de sécurité qui posent le plus gros problème », a renchéri Douglas McKee, directeur exécutif de la recherche sur les menaces pour l’entreprise de sécurité du réseau SonicWall. « L’annonce de Microsoft Recall nous rappelle une fois de plus que les progrès de l’intelligence artificielle et des technologies peuvent être très pratiques au détriment de la sécurité », a-t-il déclaré dans un communiqué. « Même si Microsoft Recall suscite de nombreuses inquiétudes en matière de protection de la vie privée, la véritable menace réside dans l’utilisation potentielle que les attaquants feront de cette fonctionnalité », a-t-il ajouté.

Une porte ouverte sur les données de l’utilisateur

Selon M. McKee, gagner l’accès initial à un appareil facilite grandement une attaque, et c’est bien plus simple que d’obtenir l’élévation des privilèges, « mais avec Microsoft Recall, l’accès initial offre l’essentiel de ce qui est nécessaire pour potentiellement voler des informations sensibles comme des mots de passe ou des secrets commerciaux de l’entreprise ». Les pirates qui parviennent à s’introduire dans un PC sur lequel Recall est installé auront potentiellement accès à tout ce qu’a fait l’utilisateur sur une période de trois mois environ, y compris les mots de passe, les données bancaires en ligne, les messages sensibles, les dossiers médicaux ou tout autre document confidentiel. Recall pourrait rendre le vol de données sensibles beaucoup plus simple que d’autres modalités d’attaques comme l’installation d’un logiciel d’enregistrement de frappe ou d’écran, qui pourraient attirer davantage l’attention. (Selon Microsoft, une icône Recall est placée dans la barre d’état de Windows pour indiquer que des clichés sont pris). « Pourquoi installer un logiciel d’enregistrement de frappe quand on peut simplement activer une fonction intégrée au système », a demandé M. Scott. C’est une façon différente d’attaquer, mais c’est une façon qui n’existait pas avant que Microsoft ne dise : « Nous faisons une capture d’écran toutes les cinq secondes » et, plus important encore, une capture d’écran consultable toutes les cinq secondes. Pour M. Pollard, « avec cette version, Microsoft franchit une nouvelle étape dans l’exploitation des données ». Microsoft a refusé de répondre à une demande de commentaires sur ces problèmes de sécurité.

Outre le risque de cyberattaque, la question de la confidentialité des données a également soulevé quelques inquiétudes. Au Royaume-Uni, l’Information Commissioner’s Office, un organisme public chargé de faire respecter les droits en matière de confidentialité des données, a déclaré mercredi dernier avoir écrit à Microsoft au sujet de la fonction Recall afin de « comprendre les garanties mises en place pour protéger la vie privée des utilisateurs ». La quantité de données enregistrées et collectées sur l’ordinateur d’un utilisateur peut devenir problématique lorsqu’il s’agit de respecter les règles de protection des données. « L’un des aspects de la directive RGPD de l’UE est la proportionnalité », a rappelé M. Scott. « Avec Recall, l’utilisateur constitue un énorme trésor de données personnelles, les siennes et celles d’autres personnes, et il ne semble pas y avoir de raison très claire de le faire », a-t-il poursuivi. Outre les informations personnelles de l’utilisateur, Recall pourrait collecter et stocker des données de collègues, de clients ou d’autres tiers. Par exemple, lors d’un appel vidéo, « Recall peut-il prendre un cliché de l’écran toutes les cinq secondes sans autorisation explicite des interlocuteurs d’enregistrer des images avec leurs noms ? » D’autant qu’il y a « suffisamment d’éléments pour identifier avec certitude le correspondant, ce qui pose un énorme problème ». Et si les données sont stockées localement, on peut se demander si demain elles ne pourraient pas être sauvegardées ailleurs, voire hébergées sur les serveurs cloud de Microsoft.

Une fonctionnalité très inquiétante pour la sécurité

Justin Lam, analyste principal de la sécurité de l’information chez S&P Global Market Intelligence, estime pour sa part que les entreprises ont l’habitude de gérer des risques liés à la sécurité et à la protection de la vie privée et que cela ne devrait pas nécessairement empêcher l’utilisation d’outils dont les avantages pour les utilisateurs et les entreprises ont été démontrés. « Les entreprises doivent trouver un équilibre entre la protection de la vie privée et la productivité des utilisateurs, la gestion des risques internes, la surveillance et la conformité », a-t-il déclaré. « Cela dit, elles devraient également prendre en compte les gains de productivité individuels globaux que peuvent apporter des outils tels que Recall et Copilot ». D’autres, cependant, recommandent aux entreprises d’éviter d’utiliser un tel outil. « « Même si la possibilité de rechercher un historique d’utilisation peut faire gagner du temps et augmenter la production, le risque pour les petites entreprises d’utiliser cette fonction est trop grand », a ajouté McKee de SonicWall. « Déjà, si c’est possible, faites-en sorte de ne pas l’activer », a conseillé M. Pollard de Forrester. « Je préfèrerais aussi qu’on puisse la supprimer par le biais d’une stratégie de groupe si elle est disponible. De plus si la fonction est activée à un moment donné, je voudrais que la télémétrie m’informe de son activation afin que je puisse déterminer si un utilisateur a eu l’intention de l’activer ou si c’est le fait d’un attaquant qui cherche à collecter des données ». Selon la page d’administration de Microsoft, ceux qui ne souhaitent pas utiliser Recall peuvent désactiver la fonction à l’aide de la stratégie « Désactiver l’enregistrement d’instantanés pour Windows », ce qui supprimera aussi tous les instantanés déjà enregistrés sur l’appareil. « Pour les entreprises, les administrateurs IT peuvent désactiver l’enregistrement automatique des instantanés à l’aide d’une stratégie de groupe ou d’une stratégie de gestion des appareils mobiles », explique Microsoft sur son site d’assistance.

La fonction Recall étant en cours de prévisualisation, des modifications pourraient être apportées avant qu’elle ne soit généralement disponible. Selon M. Lam, l’éditeur pourrait améliorer la fonction et atténuer les inquiétudes liées à la sécurité et à la confidentialité. « Recall pourrait, par exemple, « oublier » davantage d’actions qu’il a enregistrées », a-t-il suggéré. « Recall pourrait conserver un historique sur une période plus courte ou se limiter à un champ d’application plus restreint. Ce qu’il perdrait en précision, il le gagnerait en confiance pour l’utilisateur ». Les capacités d’intelligence artificielle de Windows pourraient également s’améliorer au point de permettre une classification plus efficace des données enregistrées par Recall. Windows Copilot pourrait par ailleurs fournir un « guidage forcé », en anticipant et en invitant les utilisateurs à arrêter complètement l’enregistrement de l’écran. « Pour l’instant, il est difficile de voir comment utiliser cette fonction en toute sécurité. Elle représente un risque dans son ensemble, et aucun contrôle de sécurité ou de confidentialité ne m’inciterait aujourd’hui à l’activer sur un système que j’utilise », a-t-il tranché.

Sur des forums, des escrocs vendent du code généré aléatoirement en le faisant passer pour celui de Pegasus, spyware de NSO Group. Les prix peuvent vite grimper.

C’est l’arroseur arrosé. Les cybercriminels exploitent la notoriété du spyware Pegasus pour en arnaquer d’autres, d’après un rapport de CloudSEK, éditeur en cybersécurité. Les chercheurs ont analysé environ 25 000 messages Telegram, un grand nombre d’entre eux se targuant de vendre du code source authentique du fameux logiciel d’espionnage. Pour rappel, ce malware de type zéro clic sur iOS et Android a été conçu par la société israélienne NSO Group et utilisé par différents pays pour surveiller les smartphones de personnalités et d’opposants politiques.

Pour mieux comprendre le modus operandi, les experts ont alors interagi avec plus de 150 vendeurs proposant du code source, des démonstrations en direct, des fichiers ainsi que des snapshots. « Ces dernières années, nos chercheurs travaillent sur des incidents ayant lieu sur le deep et le dark web, ce qui nous donne une vision globale du paysage des cyberattaques », explique en préambule l’éditeur. Il ajoute « nous rencontrons fréquemment le nom de Pegasus et de NSO Group, et avons observé de nombreuses activités autour d’eux. Mais depuis la récente alerte d’Apple au sujet de Pegasus, nous avons intensifié nos efforts autour de ce spyware ».

Des prix jusqu’à 1,5 M$

Entre mai 2022 et janvier 2024, le rapport a identifié 6 cas de faux Pegasus qui auraient été distribués sur le dark web. La même arnaque a été observée sur le web classique, les escrocs proposant leur propre malware et l’associant malhonnêtement avec l’officiel. « Sur l’analyse de 15 échantillons et 30 indicateurs obtenus par du renseignement, sur le deep et le dark web, CloudSEK a découvert qu’ils étaient presque tous frauduleux et inefficaces », observe l’étude. Tout en ajoutant que « les cybercriminels ont créé leurs propres outils et scripts, les distribuant sous le nom de Pegasus pour capitaliser sur sa notoriété et obtenir un gain financier ».

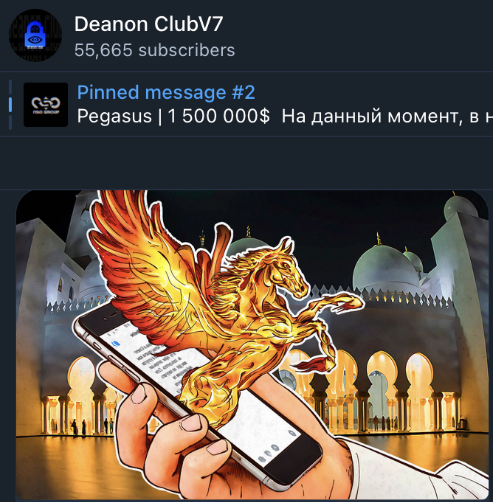

Certains prix peuvent atteindre 1,5 M$ pour un accès à Pegasus. (Crédit Photo: CloudSEK)

Toujours dans leurs travaux, les spécialistes précisent que « le 5 avril 2024, un groupe de cyberattaquants nommé Deanon ClubV7 annonçait avoir obtenu un accès à Pegasus, et l’a mis en vente pour 1,5 M$. On ne sait pas encore s’il s’agit d’une arnaque, mais c’est en tout cas le montant que déjà 4 personnes auraient payé pour ce spyware, ce qui amène le total à 6M$. « La reprise frauduleuse du nom, logo et identité de Pegasus par des escrocs ont engendré de la confusion et des fausses informations sur la capacité de l’outil », commente Anuj Sharma, directeur de la recherche sur Pegasus à CloudSEK. « Cette confusion délibérée du malware rend difficile l’attribution, l’origine et la nature des cyberattaques. », conclut-il.

Adapté aux environnements cloud, Fluent Bit est un outil qui collecte et analyse les données de plusieurs sources. Or des chercheurs de Tenable ont découvert une faille critique dans cette solution open source très utilisée par les grands fournisseurs de cloud.

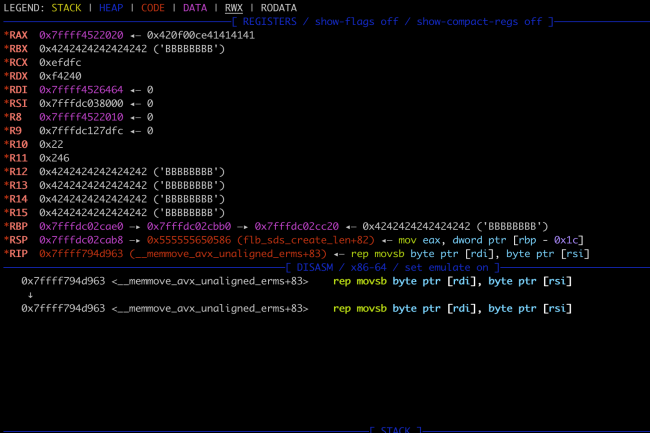

Petit vent d’effroi sur le cloud, après la découverte d’une vulnérabilité critique dans Fluent Bit par des experts de Tenable. Référencée CVE-2024-4323 et baptisée Linguistic Lumberjack, elle résulte de failles de codage dans le serveur HTTP intégré de l’outil open source et provoque une corruption de mémoire. Si elle n’est pas résolue, elle pourrait conduire à un déni de service, à la divulgation d’informations ou, dans le cas le plus grave, mais improbable, à des attaques par exécution de code à distance (RCE. Les versions 2.0.7 à 3.0.3 de Fluent Bit sont toutes vulnérables. Selon les développeurs du composant, la version 3.0.4 de Fluent Bit résout cette vulnérabilité et les menaces qui y sont associées.

Fluent Bit est un collecteur de données et un moteur open source qui peut analyser les données de logs provenant de diverses sources. Son évolutivité fait qu’il est adapté aux environnements cloud. Parmi les utilisateurs répertoriés figurent AWS, Microsoft Azure et Google Cloud, et selon Tenable, les trois hyperscalers s’appuient fortement sur cette technologie. Cisco, Splunk et d’autres s’appuient aussi sur cette technologie dans leurs applications de surveillance. D’autres développeurs utilisent également l’offre, qui a enregistré 3 milliards de téléchargements en 2022 et continue d’être déployé plus de 10 millions de fois par jour. Alertés le 30 avril par Tenable, les responsables du projet ont réagi en développant une version corrigée de la technologie, Fluent Bit 3.0.4, livrée le 21 mai. Dans un communiqué publié sur leur site web, les développeurs de Fluent Bit ont invité les fournisseurs de technologie à procéder à une mise à jour « immédiate pour garantir la stabilité et la sécurité des systèmes ».

Des fournisseurs assez réactifs pour le patch

Généralement, les vulnérabilités des systèmes basés sur le cloud sont corrigées rapidement et sans intervention de l’utilisateur. Contacté pour commentaires, un des fournisseurs a répondu qu’il n’avait pas été touché par le problème et a critiqué la recherche de Tenable, la jugeant un peu sensationnaliste. D’autres acteurs IT qui utilisent l’outil de surveillance des journaux ont la vulnérabilité en main.

CrowdStrike, par exemple, a déclaré avoir mis à jour son environnement avec la version corrigée de Fluent Bit, et qu’il n’y avait pas d’impact direct sur les clients. Cependant, l’entreprise a invité les « clients utilisant le package LogScale Kubernetes Logging de redéployer et de mettre à jour vers la version corrigée de Fluent Bit immédiatement ». Elle recommande aussi aux clients qui utilisent leurs propres instances Fluent Bit de vérifier leurs versions et d’appliquer les mises à jour nécessaires pour atténuer tout risque potentiel. Par contre, aucun fournisseur de services d’entreprise pour Fluent Bit (Calyptia, Fluentd et Clear Code) contacté pour savoir quels conseils ils avaient à donner à leurs clients, n’ont répondu dans l’immédiat.

Un apprentissage pour mieux sécuriser le projet open source

Dans un billet de blog technique, les experts de Tenable ont expliqué comment la vulnérabilité avait été découverte en enquêtant sur une faille distincte (non encore divulguée) dans un service cloud (non mentionné). Pendant leur analyse, ils ont réalisé qu’ils pouvaient accéder à divers indicateurs et points de terminaison de journalisation internes au service cloud lui-même, y compris un certain nombre d’instances de Fluent Bit. C’est en procédant à des tests supplémentaires de la solution dans un environnement isolé qu’ils ont découvert le problème de corruption de mémoire. Plus précisément, le serveur HTTP intégré dans Fluent Bit était vulnérable, car il ne parvenait pas à assainir les traces des requêtes. Or, par ce mécanisme, il devenait possible pour des attaquants de passer des entrées inattendues ou invalides afin de planter un système ou d’utiliser la corruption de mémoire pour exposer des informations secrètes. Une attaque par exécution de code à distance aurait également des chances d’aboutir, du moins en théorie.

Les experts soulignent qu’une telle attaque dépendrait fortement de l’architecture, du système d’exploitation hôte et d’autres facteurs environnementaux et qu’il serait difficile de la mener à bien. Les développeurs de l’outil open source considèrent cet épisode comme un apprentissage. « Même si personne ne se réjouit de recevoir un avis de sécurité critique juste avant d’aller déjeuner, ce problème nous a tout de même donné un coup de pouce utile pour évaluer nos pratiques de prévention des vulnérabilités au sein du projet Fluent Bit », ont-ils écrit. « Par exemple, cela nous a rappelé que certaines mesures que nous avons déjà mises en place, comme notre participation au programme OSS-Fuzz de Google, se justifient entièrement. Cela nous a également donné l’occasion de renforcer d’autres aspects de notre réponse aux incidents et de nous assurer qu’ils sont aussi efficaces que possible pour l’avenir de Fluent Bit ».

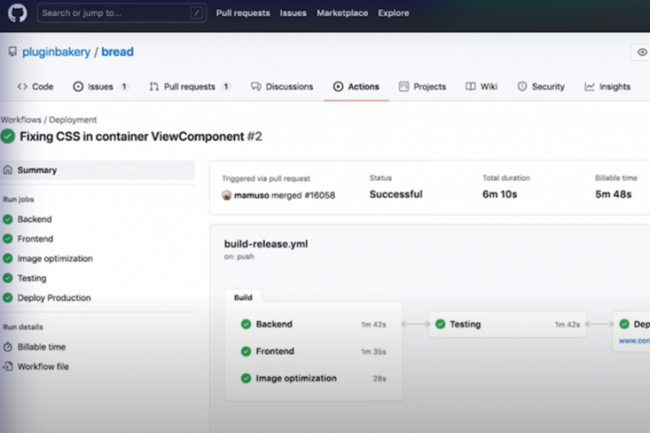

La plateforme automatisée de CI/CD Actions s’intègre à GitHub pour créer des pipelines transparents et polyvalents. Zoom sur son fonctionnement.

Intégrée à GitHub, la plateforme Actions sert à automatiser la conception, le test et le déploiement de logiciels. Appartenant à Microsoft, Github est un service d’hébergement pour le développement de logiciels utilisant Git, un programme de collaboration et de contrôle de version open source développé par Linus Torvalds. Git et GitHub sont déjà utilisés par de nombreux programmeurs comme base à leurs pratiques de développement, y compris les pipelines automatisés…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Alors que les ransomwares prolifèrent, les entreprises doivent prendre conscience que la résilience va bien au-delà de la conformité pour prendre en compte tous les aspects d’une activité, de la continuité opérationnelle à la sécurité de la supply chain logicielle.

En mai 2021, lorsque le gestionnaire d’oléoduc Colonial Pipeline a été pris pour cible par les pirates informatiques de DarkSide, son Pdg Joseph Blount a pris la décision très controversée de payer la rançon de 4,4 millions de dollars réclamée par les criminels. L’attaque a mis en péril une infrastructure critique pour les États-Unis, ce qui a donné lieu à des briefings quotidiens avec le président Joe Biden, et Joseph Blount a justifié le paiement de la rançon comme étant nécessaire pour le pays, décrivant cette décision comme l’une des plus difficiles de sa carrière.« Nous nous sommes retrouvés dans une situation pénible et avons dû faire des choix difficiles auxquels aucune entreprise ne souhaite être confrontée », a ainsi expliqué le dirigeant devant la commission de la sécurité intérieure et des affaires gouvernementales du Sénat américain. Les paiements liés aux ransomwares atteignant le chiffre record de 1,1 Md$ en 2023, ces choix difficiles sont devenus finalement assez fréquents pour les dirigeants d’entreprise.Dépasser l’exercice à valider auprès des régulateursDe plus en plus de RSSI et de Pdg comprennent désormais que la question n’est pas de savoir si une attaque va se produire, mais plutôt quand elle va se produire. « Le plus grand changement pour moi est que j’accepte désormais totalement que cela puisse arriver, dit ainsi le Pdg d’une entreprise européenne réalisant 4 Md$ de chiffre d’affaires dans un rapport publié par la société de cybersécurité Istari et l’Université d’Oxford. Croyez-moi, il y a une différence fondamentale d’approche entre les organisations qui acceptent cette perspective et celles qui pensent qu’elles peuvent la repousser. »Cet état d’esprit – accepter le caractère inévitable d’une violation de données – pourrait aider les entreprises à devenir plus résilientes qu’elles ne le sont aujourd’hui. Trop souvent, les entreprises considèrent la résilience comme un exercice à cocher vis-à-vis des régulateurs, et n’équipent pas leurs RSSI de tout ce dont ils ont besoin pour véritablement rebondir après une attaque.Restaurer rapidement… ou en deux semaines ?Comme l’explique Mehran Farimani, Pdg de la société spécialisée dans la gestion des vulnérabilités RapidFort, la capacité à résister et à se remettre d’un incident de cybersécurité exige un changement de mentalité qui va au-delà de la conformité. « Oui, vous avez toujours coché la case indiquant que vous avez sauvegardé tous vos logiciels et données critiques, mais pouvez-vous restaurer rapidement en réponse à un événement indésirable, ou cela vous prendra-t-il deux semaines ? Vous assurez-vous en permanence que tous ces systèmes sont en bon état ? » explique le dirigeant.Selon un rapport de la société de cybersécurité Barracuda sur la résilience, publié en avril, lorsqu’on leur demande d’évaluer leur confiance dans la gestion des risques cyber sur une échelle de 1 à 10, la plupart des responsables de la sécurité informatique se montrent pessimistes. Les entreprises de services financiers semblent être les mieux préparées, 55 % d’entre elles estimant leur dispositif de sécurité très efficace. En comparaison, seuls 32 % des entreprises opérant dans les secteurs de l’industrie et du manufacturing se sont montrées optimistes, contre 39 % dans le secteur de la vente au détail. D’une manière générale, les petites entreprises se montrent moins confiantes dans leur capacité à résister aux cybermenaces que les grands groupes.Avec la montée de l’instabilité géopolitique, les inégalités croissantes de richesses et les risques amenés par l’IA, les RSSI doivent non seulement renforcer les cyberdéfenses de leur organisation, mais aussi les aider à se préparer aux pires scénarios, afin de s’assurer qu’elles peuvent rebondir rapidement en cas d’événement cyber non anticipé.La cyberrésilience sur le devant de la scèneLe concept de cyberrésilience a évolué pour devenir aujourd’hui une composante de la stratégie globale de l’entreprise. En fait, comme l’explique Kory Daniels, RSSI de la société spécialisée en détection et réponse aux incidents Trustwave, « les conseils d’administration ont commencé à poser la question : est-il important de nommer un responsable de la résilience ? »À la lumière des récentes cyberattaques, comme celle dont Colonial Pipeline a été victime, l’accent porté à la composante disponibilité du tryptique confidentialité, intégrité et disponibilité a augmenté. En effet, les perturbations n’affectent pas seulement la continuité opérationnelle, mais aussi la confiance des clients et la perception globale d’une entreprise par le marché.Selon Kory Daniels, il est essentiel d’adopter une « approche holistique » de la cyberrésilience, en tenant compte de tous les aspects de l’entreprise et de toutes les équipes, depuis les employés et les partenaires jusqu’au conseil d’administration. Souvent, les organisations disposent de davantage de capacités qu’elles ne le pensent, mais ces ressources peuvent être dispersées dans différents services. Et chaque entité responsable de la cyberrésilience peut n’avoir qu’une visibilité partielle des capacités existantes au sein de l’organisation. « Les opérations réseau et sécurité disposent d’une incroyable richesse de données dont les autres bénéficieraient », reprend le RSSI de Trustwave.S’étendre aux fournisseurs et partenairesDe nombreuses entreprises intègrent la cyberrésilience dans leurs processus de gestion des risques. Elles ont commencé à prendre des mesures proactives pour identifier les vulnérabilités, évaluer les risques et mettre en oeuvre les contrôles appropriés. « Cela inclut l’évaluation de l’exposition aux menaces, la validation régulière du niveau de cette exposition, par exemple via des tests de pénétration, et la surveillance continue pour détecter et répondre aux menaces en temps réel », explique Angela Zhao, analyste en chef au sein du cabinet Gartner.Ces mesures proactives dépassent souvent les frontières immédiates de l’organisation pour s’étendre aux fournisseurs et aux partenaires, ajoute Cameron Dicker, directeur de la résilience globale des entreprises au FS-ISAC, une association centrée sur la gestion des risques cyber pour la sphère financière. « Les entreprises devraient procéder à une analyse approfondie de leurs fournisseurs de services et de leurs chaînes d’approvisionnement en logiciels, identifier les risques de sécurité et élaborer des plans de réponse aux incidents en conséquence », dit-il.Supply chain logicielle : un terme central de l’équationMalheureusement, comme le souligne Kory Daniels de Trustwave, l’analyse de supply chain logicielle reste un aspect peu discuté de la cyberrésilience. « Les organisations devraient effectuer des tests de pénétration et des évaluations de risques approfondies de leur chaîne d’approvisionnement, mettre en oeuvre des exigences de cybersécurité pour les fournisseurs concernés et établir des plans d’urgence pour atténuer l’impact des perturbations que pourrait engendre cette supply chain sur leurs opérations », observe-t-il.Lorsqu’ils recherchent un fournisseur potentiel, en particulier un fournisseur qui se connectera au réseau privé de l’entreprise, les responsables de la sécurité doivent s’assurer que les contrats ou les accords-cadres de services comportent des clauses très spécifiques en ce qui concerne la résilience globale, à la fois cyber et métiers, souligne Bobby Williams, responsable de l’équipe de continuité des activités chez GuidePoint Security, une société de conseils en cybersécurité.« Un fournisseur doit être contractuellement responsable de la définition des programmes de continuité des activités, de reprise après sinistre et de sécurité de l’information, ajoute Bobby Williams. Un programme de test précis servant à démontrer la résilience du fournisseur doit figurer au contrat, et les résultats de ces tests doivent être mis à la disposition de l’entreprise pour qu’elle puisse les examiner. »Le mirroring n’est pas une sauvegardeSi le fournisseur propose des services logiciels ou des applications, le contrat doit spécifier des objectifs de temps de reprise (RTO) et de point de reprise (RPO). « Le fournisseur doit être en mesure de démontrer le RTO et le RPO au moyen de tests, souligne Bobby Williams. Le fournisseur doit également être contractuellement tenu de démontrer comment il sauvegarde les données de son client et fournir un calendrier de conservation des données. » Et de préciser que le mirroring des données ne doit jamais être accepté comme un substitut à la sauvegarde des données du client.Les risques associés à la supply chain logicielle ne doivent donc pas être pris à la légère. D’autant qu’ils sont désormais identifiés par des cybercriminels comme un moyen d’atteindre des cibles de plus grande valeur. « Il y a eu récemment plusieurs cas de cyberattaques contre les éditeurs de logiciels, note Aaron Shaha, RSSI chez la société de cybersécurité CyberMaxx. C’est un domaine qui continue de nécessiter une surveillance active. »L’IA, une complexité supplémentaireLa montée en puissance de l’IA générative, en tant qu’outil pour les pirates informatiques, complique encore les stratégies de résilience des organisations. En effet, l’IA générative donne à des individus même peu qualifiés les moyens d’exécuter des cyberattaques complexes. Par conséquent, la fréquence et la gravité des attaques pourraient augmenter, obligeant alors les entreprises à redoubler d’efforts.En revanche, les outils d’IA générative ne sont pas très efficaces à des fins défensives. Même si la technologie peut endosser un rôle d’assistant pour les équipes cyber. La détection et l’analyse des menaces, la détection des anomalies, la surveillance des comportements et les systèmes de réponse automatisés sont quelques-uns des domaines dans lesquels l’intelligence artificielle a montré son potentiel. L’IA est également utilisée dans la gestion des risques et l’examen du code. « Les algorithmes d’IA peuvent rapidement analyser de grandes quantités de données, identifier des modèles et détecter des menaces ou des vulnérabilités potentielles qui pourraient passer inaperçues aux yeux des opérateurs humains », analyse Valerie Abend, responsable de la stratégie chez Accenture Security. L’utilisation de l’IA dans l’élaboration et le maintien des programmes de cyberrésilience présente également quelques bénéfices.Pour l’instant toutefois, dans la cyber, l’IA reste une aide plutôt qu’un substitut à la surveillance humaine. « Si l’IA peut contribuer à certains aspects instrumentaux, sa contribution à la gestion des risques reste limitée à ce stade », souligne Anastasiia Voitova, responsable de l’ingénierie chez Cossack Labs (spécialisé dans la protection des données sensibles). « C’est un outil pour les professionnels de la sécurité, pas un professionnel de la sécurité en soi. »Une analyse que rejoint Mehran Farimani de RapidFort, ajoutant que les outils d’IA peuvent certainement aider à formuler et à communiquer des plans de résilience, mais sont loin d’être suffisamment fiables pour être mis en pilote automatique et protéger un système de façon autonome. Le rôle de l’IA dans la résilience devrait toutefois s’étendre dans les années à venir, car les outils alimentés par l’IA deviendront plus performants dans la détection et la réponse aux menaces en temps réel. En outre, l’IA sera probablement utilisée pour améliorer l’authentification des utilisateurs et les mécanismes de contrôle d’accès, ainsi que la résilience globale des systèmes critiques, selon Valerie Abend.Comment les réglementations compliquent la cyberrésilienceL’évolution du paysage réglementaire à travers le monde complique également la tâche des responsables de la sécurité, qui doivent se tenir au courant de toutes les contraintes auxquelles ils doivent se conformer. Même si le respect de ces exigences peut contribuer à atténuer les risques et à préserver la réputation de l’organisation.Pour Trevin Edgeworth, directeur de l’équipe Red team (tests de pénétration) chez Bishop Fox, « les réglementations peuvent notamment aider les organisations à se concentrer davantage sur les efforts de gestion des risques et les rendre plus responsables de leurs stratégies de résilience ». Le respect de ces règles contribuera à accroître la transparence sur les attaques subies et sur les pratiques de sécurité, ajoute-t-il.Les réglementations liées au Digital Operational Resilience Act (Dora), dans l’Union européenne, et celles émises par la Security and Exchange Commission (SEC), aux États-Unis, modifient la façon dont les entreprises abordent la résilience cyber. Dora, qui entrera en vigueur le 17 janvier 2025, vise à renforcer la sécurité des entités financières telles que les banques, les compagnies d’assurance et les sociétés d’investissement. Les entités financières et les fournisseurs de services de technologies et de communication situés en dehors de l’UE doivent également se conformer à Dora s’ils fournissent des services critiques à des institutions financières basées dans l’Union.Ne pas se contenter de cocher des cases« Compte tenu de cette nouvelle réglementation et des préoccupations concernant les cyberattaques, les sociétés de conseil consacrent moins de temps à la planification de la résilience tous risques confondus et plus de temps à la résilience informatique – en particulier aux questions de connexion entre les processus d’entreprise et les applications et infrastructures supportant ces processus », souligne Tamara Nolan, responsable de la cyberrésilience et de la résilience opérationnelle chez MorganFranklin Consulting.Et de conseiller aux entreprises de ne pas se contenter de cocher les cases exigées par les réglementations telles que Dora, mais de s’efforcer de couvrir tous les aspects de la résilience, car « la réglementation suppose que les éléments fondamentaux de la résilience opérationnelle sont déjà en place avant d’essayer de répondre aux exigences propres».Les entreprises opérant sur le marché américain doivent également se conformer à l’évolution de la réglementation. Car, en juillet 2023, la Securities and Exchange Commission (SEC) a introduit de nouvelles exigences en matière de rapports pour les entreprises cotées en bourse. Ces règles prévoient une divulgation des incidents de cybersécurité importants et exigent des entreprises qu’elles fournissent chaque année des informations concernant leur gestion des risques de cybersécurité, leur stratégie et leur gouvernance.Pour répondre à ces exigences, la plupart des entreprises cotées prennent des mesures pour s’assurer qu’elles disposent de systèmes permettant d’évaluer les incidents et d’y répondre. « Malheureusement, dans de nombreux cas, ces processus sont établis en dehors du cadre de résilience opérationnelle et ne sont donc pas intégrés au programme de gestion de crise de l’entreprise », souligne Tamara Nolan, qui recommande aux organisations de s’engager de manière proactive dans les cadres juridiques et réglementaires et de les intégrer dans leurs stratégies de cyberrésilience. Cette approche peut contribuer à minimiser les sanctions et à renforcer leur position globale en matière de cyberrésilience.Contagion des réglementationsSelon Angela Zhao (Gartner), Dora et les réglementations émises par la SEC ont tendance à avoir des répercussions dans le monde entier. « Les changements de réglementation dans une juridiction ont souvent des implications transfrontalières, car les entreprises multinationales opérant à l’échelle du globe doivent se conformer à de multiples cadres réglementaires, souligne-t-elle. Les entreprises doivent donc harmoniser leurs stratégies de cyberrésilience sur les différents marchés, afin de garantir des pratiques de sécurité cohérentes et la conformité aux diverses réglementations. »Les réglementations ont également joué un rôle clé dans la sensibilisation à l’importance de la cyberrésilience. Elles encouragent les entreprises à évaluer leur niveau de sécurité et renforcent l’attention des conseils d’administration sur ces sujets, selon Valerie Abend d’Accenture Security. « Nous assistons à une prise de conscience grandissante des Pdg, des cadres dirigeants et des conseils d’administration concernant ces risques, non seulement en raison des réglementations, mais aussi en raison d’une véritable préoccupation business », ajoute-t-elle.Les réglementations sont utiles, mais la conformité à elle seule n’est pas nécessairement synonyme de résilience. Les organisations pourraient « courir le risque de tomber dans un faux sentiment de sécurité en pensant que leur conformité équivaut à une forte sécurité renforcée », rappelle Trevin Edgeworth de Bishop Fox.En complément :- Cyberrésilience : comment Veolia et la Dinum anticipent les crises- L’IA s’infiltre progressivement parmi les risques les plus redoutés des entreprises- Le baromètre Cesin pointe une amélioration de la cyberrésilience des entreprisesLe facteur humain au coeur de la résilienceSi de nombreuses organisations investissent dans des solutions techniques pour renforcer leur résilience cyber, elles négligent parfois l’importance de disposer des bonnes compétences et d’encourager une culture de sensibilisation à la sécurité parmi les salariés. « L’incapacité à trouver rapidement des compétences cyber à un prix abordable crée des vulnérabilités au sein de l’industrie », souligne Aaron Shaha, RSSI chez la société de cybersécurité CyberMaxx. Les RSSI doivent donc élaborer des stratégies de recrutement solides et diversifiées pour s’assurer que les besoins en compétences sont bien satisfaits.En outre, ils devraient également investir dans des programmes de formation qui vont au-delà de la sensibilisation de base aux courriels d’hameçonnage et à la sécurité des mots de passe, note Kory Daniels de Trustwave. La formation devrait plutôt « englober une compréhension plus approfondie des cybermenaces, de l’importance de la protection des données et du rôle de chacun dans le maintien de la résilience cyber », ajoute-t-il.Les exercices et les simulations de crise sont également utiles. « Les entreprises doivent s’assurer que leurs exercices reposent sur une variété de scénarios afin de garantir que les plans de réponse aux incidents peuvent faire face à des événements inattendus, résume Bobby Williams de GuidePoint. Ces événements de type ‘cygne noir’ peuvent être gérés avec davantage de confiance si le processus de planification est resté pertinent et actualisé. »Ces exercices doivent être menés régulièrement et placer les équipes dans des situations difficiles. « Ce n’est qu’en menant des exercices stimulants qui repoussent les limites des équipes, des politiques et procédures en place qu’une organisation saura où sont ses limites et quels sont ses axes d’amélioration, souligne Cameron Dicker de FS-ISAC. Un incident cyber ne devrait jamais être la première fois que vous testez votre plan d’intervention. »

Le spécialiste en solutions de paiements Visa envisage de réintégrer les informations personnelles des clients dans son flux des données transmis aux commerçants. Jusqu’à présent sa technique de tokenisation s’employait à faire exactement l’inverse mais cela ne se fera pas sans le consentement des utilisateurs.

Visa souhaite maintenant utiliser l’IA pour partager les préférences d’achat des consommateurs avec les commerçants en vue d’améliorer la personnalisation des expériences. L’entreprise prévoit d’utiliser son propre service de tokens qui sécurise actuellement 29 % de ses transactions, en supprimant du flux de paiement les informations sensibles relatives au titulaire de la carte. « Aujourd’hui, avec le consentement des consommateurs, Visa prévoit de réintroduire les données personnelles dans ce flux, en…

Il vous reste 88% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Outre la dernière mise à jour de son outil de dépôt de code, GitLab a annoncé un assistant d’IA Duo Enterprise. Objectif : rechercher et corriger des vulnérabilités et sécuriser le cycle de vie du développement logiciel.

Publié la semaine passée, cette mise à jour majeure de la plateforme devsecops de GitLab s’enrichit d’un catalogue CI/CD de composants de pipeline réutilisables et d’un tableau de bord de l’impact de l’IA. L’entreprise a également annoncé Duo Enterprise, un assistant alimenté par l’IA qui aide à détecter les vulnérabilités dans le code et à résoudre les goulets d’étranglement CI/CD. L’assistant fera l’objet d’un lancement virtuel le 24 juin. Il combine les fonctionnalités d’IA de Duo Pro axées sur les développeurs, ainsi que des suggestions et des explications de code, avec des fonctionnalités d’IA orientées vers l’entreprise pour d’autres aspects du cycle de vie du développement logiciel, comme la détection et la correction des vulnérabilités de sécurité et le résumé des discussions sur les problèmes et les demandes de fusion. « Duo Enterprise permettra aussi de résoudre les goulets d’étranglement et les échecs de CI/CD et d’améliorer la collaboration au sein de l’équipe », a déclaré GitLab.

Quant à GitLab 17, la mise à jour introduit un catalogue CI/CD qui propose aux utilisateurs de découvrir, de réutiliser et de contribuer à des composants CI/CD pré-construits. Ils peuvent par ailleurs créer un catalogue privé pour distribuer des pipelines personnalisés afin d’automatiser les flux de travail. L’ajout d’un tableau de bord axé sur l’impact de l’IA vise à aider les entreprises à comprendre l’impact de l’assistant de programmation Duo AI sur la productivité des développeurs. Par exemple, ces derniers peuvent comparer les tendances d’utilisation de l’IA avec les indicateurs de développement logiciel comme le temps d’exécution, le temps de cycle, les métriques DORA et les vulnérabilités.

Un gestionnaire des secrets natif aussi au menu

Par ailleurs, GitLab prévoir d’apporter plusieurs améliorations à sa plateforme devsecops, notamment :

– Un gestionnaire de secrets natif qui permettra aux utilisateurs de stocker des informations d’identification sensibles ;

– Des intégrations de tests statiques de sécurité des applications (Static Application Security Testing, SAST) pour améliorer la précision, réduire les faux positifs et résoudre les risques au niveau de la couche applicative ;

– Des capacités d’analyse pour comprendre les modèles de comportement des utilisateurs, mesurer les performances du produit et prioriser l’amélioration des fonctionnalités ;

– Des capacités de planification agile d’entreprise, y compris des épopées améliorées, des champs personnalisés dans les problèmes et des feuilles de route ;

– Un registre de modèles pour les scientifiques des données afin de développer des modèles AI/ML sur la même plateforme que celle où les ingénieurs construisent et déploient le code.

Dans un contexte de conflits croissants, les groupes APT régionaux augmentent leur activité, changent d’objectif et placent des industries spécifiques dans leur ligne de mire. Des changements que les RSSI doivent prendre en compte.

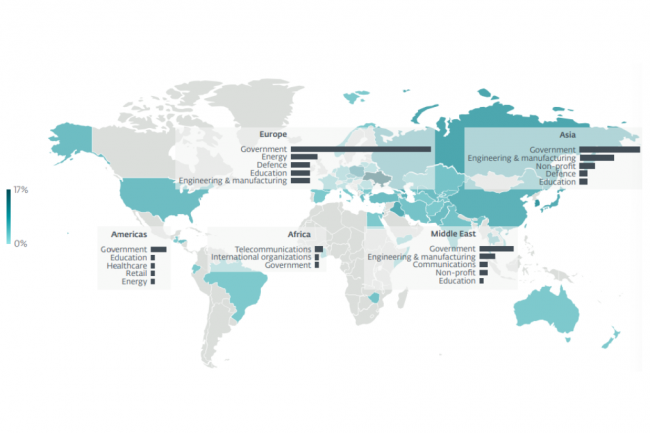

Selon un rapport des chercheurs Eset spécialisés dans les renseignements sur les menaces, les acteurs de la menace multiplient les attaques à travers le monde. En particulier, les zones de conflits sont les régions géographiques les plus durement touchées. Même si le principal auteur du rapport indique que l’analyse des chercheurs n’a mis en évidence aucun nouveau mode d’attaque, il conseille aux RSSI de renforcer leurs stratégies de défense au regard de cette activité. Les techniques d’attaque actuelles « fonctionnent toujours bien et les attaquants n’ont pas vraiment besoin de s’appuyer sur de nouveaux vecteurs », a déclaré Jean-Ian Boutin, directeur de la recherche sur les menaces chez Eset. « Les RSSI font ce qu’il faut pour lutter contre ces attaques, mais ils doivent se renforcer davantage », a-t-il poursuivi.

D’après les chercheurs d’Eset, l’instabilité dans certaines régions se répercute dans la cybersphère. En effet, comme ils ont pu le constater, les principales tendances mondiales en matière d’attaques sont directement influencées par ces contextes. « Après l’attaque menée par le Hamas contre Israël en octobre 2023, et tout au long de la guerre en cours à Gaza, Eset a détecté une augmentation significative de l’activité des groupes de menaces alignés sur l’Iran », ont écrit les chercheurs dans leur rapport dont l’analyse se concentre sur les activités de certains groupes de menaces persistantes avancées (APT) d’octobre 2023 à mars 2024.

Chine, Iran et Corée du Nord aux avant-postes des acteurs malveillants

Les chercheurs ont également noté que les groupes alignés sur la Russie concentraient leur attention sur l’espionnage dans l’ensemble de l’Union européenne, ainsi que sur les attaques contre l’Ukraine. « Par ailleurs, plusieurs acteurs de la menace alignés sur la Chine ont exploité des vulnérabilités dans des appareils grand public, comme les VPN et les pare-feux, et des logiciels comme Confluence et Microsoft Exchange Server, pour obtenir un accès initial à des cibles dans de multiples secteurs verticaux », ont-ils encore écrit. « Les groupes alignés sur la Corée du Nord ont continué à cibler les entreprises de l’aérospatiale et de la défense, ainsi que l’industrie de la crypto-monnaie ».

Toujours selon Eset, les groupes APT alignés sur la Russie tiennent le haut du pavé, avec 33 % des attaques recensées. Les acteurs de la menace alignés sur la Chine représentaient 25 % des sources d’attaque, tandis que les groupes APT alignés sur l’Iran (14 %), la Corée du Nord (13 %) et d’autres pays du Moyen-Orient (7 %) complétaient le top cinq. Les entités gouvernementales ont été les principales cibles en Europe, en Asie, au Moyen-Orient et dans les Amériques. D’autres secteurs verticaux importants sont soumis à une pression accrue. C’est le cas des entreprises du secteur de l’énergie et de la défense en Europe, des entreprises d’ingénierie et de fabrication en Asie et au Moyen-Orient, et des entreprises des secteurs de l’éducation, de la santé et de la vente au détail sur le continent américain. Les RSSI travaillant dans ces secteurs d’activité et ces régions doivent redoubler de vigilance.

Analyse des attaques

L’une des tactiques les plus récentes observée par Eset en Corée du Nord consiste à faire en sorte que l’attaque ne soit pas signalée, de façon à accroître son utilisation et efficacité, les acteurs exploitant pour cela un levier psychologique. Selon M. Boutin, cette technique n’est pas nouvelle, mais les groupes APT nord-coréens l’ont un peu affiné. L’attaque est envoyée à des programmeurs et à d’autres talents techniques, en prétendant qu’il s’agit d’une demande d’emploi émanant de grandes entreprises américaines. L’attaquant se fait passer comme recruteur pour le compte de ces entreprises et quand les victimes sont invitées à prouver leurs compétences techniques sous forme test en ligne, elles sont exposées au logiciel malveillant et le piège est bouclé. « Les victimes hésitent à signaler l’attaque à leurs équipes de sécurité ou leurs équipes IT pour éviter d’avoir à dire qu’elles cherchent un autre job ailleurs », a expliqué le directeur de la recherche. Les chercheurs d’Eset ont également noté une augmentation des compromissions de la chaîne d’approvisionnement et des installateurs de logiciels trojanisés provenant d’acteurs nord-coréens, y compris une attaque contre l’entreprise de logiciels multimédias CyberLink, basée à Taiwan, qui a entraîné l’insertion d’un code malveillant dans le processus de création et de livraison de logiciels de l’entreprise.

Le rapport cite aussi ces autres changements régionaux :

Chine : Un nouveau groupe APT aligné sur la Chine, appelé CeranaKeeper, a été identifié avec des caractéristiques spécifiques liées à l’empreinte numérique de Mustang Panda. Selon Eset, les deux groupes utilisent des cibles de détournement de DLL similaires et certains outils communs, mais des différences organisationnelles et techniques suggèrent qu’ils agissent de manière indépendante.

Iran : Les acteurs de la menace MuddyWater et Agrius ont adopté « des stratégies plus agressives impliquant le courtage d’accès et les attaques d’impact », ont indiqué les chercheurs. Auparavant, les groupes étaient davantage impliqués dans le cyberespionnage (MuddyWater) et les ransomwares (Agrius). OilRig et Ballistic Bobcat ont réduit leurs activités, « suggérant un changement stratégique vers des opérations plus visibles visant Israël », selon Eset.

Russie : « L’opération Texonto, une opération de désinformation et de psychologie (PSYOP), a diffusé de fausses informations sur les manifestations liées aux élections russes et sur la situation dans la métropole de l’est de l’Ukraine, Kharkiv, alimentant l’incertitude parmi les Ukrainiens au niveau national et à l’étranger », ont pointé les chercheurs.

Autres régions : Eset signale également que le groupe APT Winter Vivern, considéré comme aligné sur les intérêts de la Biélorussie, exploite la vulnérabilité zero day Roundcube. Le rapport mentionne encore une autre campagne menée au Moyen-Orient par le groupe SturgeonPhisher, considéré comme aligné sur les intérêts du Kazakhstan.

Pour protéger les utilisateurs au moment où les ordinateurs quantiques seront capables de décoder les données cryptées, Zoom entend être le premier fournisseur de logiciels de vidéoconférence à utiliser la cryptographie post-quantique

Après bien des critiques sur ses pratiques en sécurité, Zoom a annoncé avoir doté son logiciel de réunion vidéo et vocale d’un cryptage « post-quantique » de bout en bout. L’objectif est de protéger les données de communication envoyées entre ses applications lorsque les ordinateurs quantiques seront suffisamment puissants pour compromettre les méthodes de chiffrements existants. Pour l’instant, les ordinateurs actuels ou « classiques » n’ont pas les capacités suffisantes pour casser les algorithmes de cryptage modernes qui protègent les communications transitant par Internet, que ce soit des messages textuels, des services bancaires ou d’achats en ligne. Mais les experts en sécurité craignent que les cybercriminels aient déjà commencé à collecter des données chiffrées pour les décrypter lorsque les ordinateurs quantiques seront suffisamment performants, une stratégie de décryptage rétrospectif appelée « récolter maintenant, décrypter plus tard » ou « harvest now, decrypt later ».

Pour sécuriser les communications sur ses applications de réunion à long terme, Zoom a annoncé mardi le renforcement des capacités EE2E existantes disponibles dans ses applications Workplace avec une « cryptographie post-quantique ». « Nous sommes le premier fournisseur de logiciels de communication unifiée à le faire », a affirmé Zoom dans un billet de blog. Pour cela, l’entreprise va utiliser Kyber 768, un algorithme de mécanisme d’encapsulation de clés (Key Encapsulation Mechanism, KEM) en cours de normalisation par l’Institut national des normes et de la technologie, le National Institute of Standards and Technology (NIST). Le NIST travaille à l’identification d’un ensemble d’algorithmes « post-quantiques » capables de résister aux attaques des futurs ordinateurs quantiques. « Même si les ordinateurs quantiques ne sont pas capables de résoudre des équations mathématiques complexes, ils pourraient décrypter des algorithmes classiques sur les systèmes existants, compte tenu de leur petite échelle et de leur taux d’erreur élevé », a déclaré Heather West, responsable de la recherche sur l’informatique quantique au sein du groupe Infrastructure Systems, Platforms, and Technology d’IDC.

Stocker pour déchiffrer plus tard

Par conséquent, les algorithmes classiques modernes ne sont pas encore menacés, mais cela pourrait changer avec les progrès de l’informatique quantique, qui permettent aux systèmes d’exécuter l’algorithme de Shor. Cet algorithme quantique serait capable de « factoriser efficacement de grands nombres composites » et donc de réduire le temps nécessaire pour casser le cryptage classique. « En raison de cet avantage, on craint que certaines entités, en particulier des acteurs parrainés par l’État, violent et volent des données ayant une longue durée de vie (finances, gouvernement, ministère de la Défense, etc.) dans l’intention d’utiliser les futurs systèmes quantiques pour les décrypter et les utiliser plus tard », a ajouté Mme West. Plusieurs initiatives sont en cours pour identifier et développer des algorithmes cryptographiques post-quantiques que les entreprises peuvent déployer pour résister à la puissance quantique. Par exemple, en 2016, le NIST a lancé une initiative mondiale et devrait publier ses recommandations finales dans le courant de l’année. En 2022, le président Biden a publié deux mémorandums de sécurité (NSM-8 et NSM10) afin de fournir aux agences gouvernementales des conseils et des délais pour commencer à mettre en œuvre la cryptographie post-quantique.

En ce qui concerne la fonction EE2E post-quantique de Zoom, Mme West a déclaré que la quantité d’informations transférées par le biais de messages textuels et de réunions virtuelles « reste un territoire encore peu exploré de la cryptographie post-quantique (Post-Quantum Cryptography, PQC) », mais qu’il s’agit d’un domaine important sur lequel il faut se concentrer. « Des informations compromises à l’aide de ces technologies pourraient conduire à des atteintes à la sécurité nationale, à l’exposition accidentelle de secrets commerciaux d’une entreprise, et bien d’autres choses encore », a-t-elle déclaré. « Zoom a saisi cette opportunité pour identifier un domaine actuellement fragile en matière de sécurité des données et pour développer une solution de cryptographie post-quantique disruptive pour l’industrie ».

Des contraintes à l’usage

Néanmoins, Mme West souligne les « sérieuses limites » de l’approche de Zoom. Par exemple, pour que la sécurité soit assurée, tous les participants à la réunion doivent utiliser la version 6.0.10 ou supérieure de l’application Zoom pour ordinateur de bureau ou mobile. « Or, rien ne garantit que tout le monde utilise la version la plus récente… », a-t-elle mis en garde. En outre, l’utilisation du cryptage post-quantique de Zoom signifie que les participants perdent l’accès à certaines fonctions clés, telles que l’enregistrement dans le cloud. « Pour que la PQC soit efficace, elle doit non seulement être protégée contre les atteintes potentielles à la cybersécurité quantique, mais elle doit aussi permettre les mêmes performances et la même utilité des applications et de l’infrastructure que si elle n’était pas utilisée. Cela ne semble pas être le cas avec la mise en œuvre de Zoom », a déclaré Mme West.

D’une manière générale, la responsable de la recherche sur l’informatique quantique d’IDC estime que toutes les entreprises devraient réfléchir à la manière d’assurer demain la sécurité des données cryptées. « Elles devraient prendre ce risque au sérieux », a-t-elle insisté. « Beaucoup semblent penser à tort que si une entreprise n’investit pas dans l’informatique quantique, il n’est pas nécessaire d’investir dans la cryptographie post-quantique. Les cyberattaques utilisant des algorithmes quantiques sont susceptibles d’affecter toutes les entreprises et organisations. Certaines comprennent l’importance de la cryptographie post-quantique et attendent la publication des normes finales du NIST, mais la mise à jour vers la cryptographie post-quantique sera sans doute un « processus laborieux ». C’est la raison pour laquelle elle recommande aux entreprises de commencer dès maintenant à inventorier et à identifier les données et l’infrastructure à risque. « Un partenariat avec un fournisseur de PQC ou un consultant peut les accompagner dans la transition. Les fournisseurs et les consultants en cryptographie post-quantique peuvent aussi apporter leur aide pour déterminer la solution la plus adaptée à l’entreprise ».