L’équipe de chercheurs en sécurité de Mandiant a observé des campagnes malveillantes par social engineering mené par des pirates affiliés à l’Iran. En se faisant passer notamment pour des journalistes ces derniers récupèrent des identifiants et des mots de passe de services cloud de leurs victimes.

Selon une étude menée par Mandiant (Google) un groupe affilié à l’Iran connu pour ses activités de cyberespionnage, utilise des tactiques d’ingénierie sociale améliorées. Les cybercriminels se font notamment passer pour des journalistes ou organisateurs d’événements afin d’accéder aux environnements cloud de leurs victimes. Identifié sous le nom d’APT42, avec des liens présumés avec l’organisation de renseignement du Corps des gardiens de la révolution islamique (IRGC-IO), le cybergang cible des ONG occidentales et moyen-orientales, des médias, des universités, des services juridiques ou encore des activistes.

“Le ciblage et les missions d’APT42 sont cohérents avec son affiliation à l’IRGC-IO, qui fait partie de l’appareil de renseignement iranien et qui est responsable de la surveillance et de la prévention des menaces étrangères contre la République islamique et des troubles intérieurs”, a fait savoir Mandiant dans un billet de blog. Le groupe de cybercriminels APT42 est connu sous d’autres appellations selon les éditeurs et chercheurs en sécurité qui suivent sa trace : CALANQUE (Google Threat Analysis Group), Charming Kitten (ClearSky et CertFA), Mint Sandstorm/Phosphorus (Microsoft), TA453 (Proofpoint), Yellow Garuda (PwC), ITG18 (IBM X-Force)…

Les opérations d’APT 42 ne datent pas d’hier, le centre de réponse à incidents iranien en farsi (CertFA) analysant ses activités depuis 2018, mais elles sont montées d’un cran depuis ces derniers mois. Outre les campagnes malveillantes ciblant des cloud, APT42 est ainsi également associé à des activités basées sur des malware notamment l’exploitation de deux portes dérobées personnalisées, NICECURL et TAMECAT.

Les identifiants Microsoft, Google et Yahoo en ligne de mire

Mandiant a indiqué avoir identifié différents groupes d’infrastructures utilisés par APT42 pour collecter des informations d’identification auprès de cibles des secteurs politique et gouvernemental, des médias et des journalistes, ainsi que des ONG et des opposants. Ces actions de collecte d’informations d’identification commencent par de l’ingénierie sociale afin d’obtenir un accès initial aux réseaux des victimes, “ce qui implique souvent une correspondance de confiance permanente avec la victime”, selon l’étude. Ce n’est qu’ensuite que les informations d’identification souhaitées sont acquises et que l’authentification multi-facteurs (MFA) est contournée soit via un site web cloné pour capturer le jeton MFA ou en envoyant des notifications push MFA à la victime.

Ces campagnes ont été menées en trois étapes successives, a ajouté Mandiant. Tout d’abord, la victime est incitée à cliquer sur des liens dont le contenu est lié à l’Iran et à d’autres sujets relatifs aux affaires étrangères. Une fois activé, les liens renvoient les victimes vers de faux sites web se faisant passer pour des services, des organes d’information et des ONG légitimes. Enfin, les victimes sont redirigées vers de fausses pages de connexion Microsoft, Google ou Yahoo, où la collecte de données est effectuée. “APT42 a renforcé la crédibilité de son action en utilisant du matériel leurre invitant les cibles à des événements et des conférences officielles et pertinents”, ajoute le blog. “Dans un cas, le leurre était hébergé dans un dossier SharePoint contrôlé par l’attaquant, accessible uniquement après que la victime ait saisi ses informations d’identification. Mandiant n’a pas identifié d’éléments compromis dans les fichiers, ce qui suggère qu’ils ont été utilisés uniquement pour gagner la confiance de la victime”. Pour éviter d’être détecté, le groupe a déployé de multiples techniques d’évasion notamment en s’appuyant sur des outils intégrés et accessibles au public de l’environnement Microsoft 365 et en utilisant une infrastructure anonyme et en se faisant passer pour l’entreprise de la victime tout en exfiltrant des fichiers vers OneDrive.

Des campagnes de spear phishing pour relayer des malwares

Outre les campagnes de collectes d’informations d’identification, le cybergang a été observé en train de déployer deux backdoors personnalisées. TAMECAT, une porte dérobée capable d’exécuter des commandes PowerShell ou C#, a été identifiée par Mandiant en mars 2024 et diffusée par hameçonnage au moyen de macro piégés dans des documents. “Mandiant a précédemment observé l’utilisation de TAMECAT dans le cadre d’une campagne de spear phishing à grande échelle d’APT42 ciblant des personnes ou des entités employées ou affiliées à des ONG, des gouvernements ou des organisations intergouvernementales dans le monde entier”, ajoute l’équipe de chercheurs.

En janvier 2024, ces derniers sont tombés sur un fichier Sothink logo maker (LMK) téléchargeant NICECURL, une porte dérobée écrite en VBScript qui peut télécharger des modules supplémentaires à exécuter, y compris l’exploration de données et l’exécution de commandes arbitraires. Le fichier LMK était accompagné d’un leurre PDF qui se faisait passer pour un formulaire de retour d’entretien de la Harvard T.H. Chan School of Public Health. “Ces deux portes dérobées ont été livrées avec un contenu leurre et fournissent aux opérateurs d’APT42 un accès initial aux cibles”, a ajouté Mandiant. “Elles fournissent une interface d’exécution de code flexible qui peut être utilisée comme point de départ pour déployer d’autres logiciels malveillants ou pour exécuter manuellement des commandes sur un système.” Le blog a ajouté une liste d’indicateurs de compromission (IoC), comprenant les noms des organes de presse et des instituts de recherche, des services officielles, des services de connexion génériques, des services de raccourcissement d’URL, des daemons de messagerie et des services de partage de fichiers utilisés par l’acteur malveillant.

Dans un procès relatif à une violation massive de données en 2018, Marriott a révélé qu’elle avait utilisé l’algorithme de hachage sécurisé SHA-1et non le chiffrement AES-128 beaucoup plus sûr, comme elle l’avait prétendu jusque-là.

Pendant plus de cinq ans, la chaîne hôtelière Marriott a soutenu que, lors de la violation massive de données dont elle a été victime en 2018, son niveau de chiffrement (AES-128) était si fort que les poursuites engagées contre elle devaient être abandonnées. Mais, lors d’une audience qui a eu lieu le 10 avril, ses avocats ont admis qu’elle n’avait jamais utilisé ce protocole au moment de la violation. En fait, à l’époque, elle se servait de l’algorithme de hachage sécurisé 1 (SHA-1), qui est un mécanisme de hachage et non de chiffrement. Lors de l’audience du tribunal de district du Maryland, Division sud, le juge John Preston Bailey a ordonné à Marriott « de rectifier toute information sur son site web dans un délai de sept jours ».

Marriott n’a pas publié de communiqué de presse et n’a pas signalé le changement sur sa page d’accueil. Au lieu de cela, l’entreprise a ajouté deux phrases à une page de son site web datant du 4 janvier 2019. Le seul moyen pour les consommateurs, les actionnaires, les journalistes ou toute autre personne de le voir est de cliquer sur la page vieille de cinq ans. Deux mentions indiquent que « à la suite d’une enquête menée avec plusieurs experts de sécurité des données de premier plan, Marriott a initialement déterminé que les numéros de carte de paiement et certains numéros de passeport dans les tables de base de données impliquées dans l’incident de sécurité de la base de données Starwood que Marriott a signalé le 30 novembre 2018 étaient protégés par un chiffrement Advanced Encryption Standard 128 (AES-128). Marriott a maintenant déterminé que les numéros de cartes de paiement et certains des numéros de passeport dans ces tables étaient plutôt protégés par une méthode cryptographique différente connue sous le nom de Secure Hash Algorithm 1 (SHA-1) ».

Une fausse déclaration aux assureurs

Jusqu’à présent, la chaîne hôtelière n’a répondu à aucune des questions cruciales sur cet aveu. Qu’est-ce qui a amené l’entreprise à penser initialement qu’elle avait utilisé AES-128, à supposer qu’elle l’ait effectivement cru ? Après les enquêtes judiciaires menées par des entreprises extérieures, notamment Accenture, Verizon et CrowdStrike, comment se fait-il que personne n’ait remarqué qu’il n’y avait en fait aucun chiffrement en place ? Et s’ils l’avaient remarqué, pourquoi l’entreprise a-t-elle continué à soutenir la fausse allégation de cryptage ? Et surtout, quand et comment Marriott a-t-elle découvert la vérité ? Douglas Brush, adjoint désigné auprès des tribunaux fédéraux américains et Chief Visionary Officer d’Accel Consulting, qui ne travaille pas sur l’affaire en question, a déclaré que ce revirement de Marriott pouvait avoir de sérieuses implications pour l’entreprise. Au-delà de Marriott, il pointe certains risques associés à toute fausse déclaration dans une affaire de violation. « Par ses fausses déclarations à ses assureurs, la chaîne hôtelière a-t-elle cherché à obtenir une couverture avant et pendant l’événement afin de couvrir les pertes ? Si Marriott a effectivement fait de fausses déclarations, cela constituerait une violation manifeste du contrat avec l’opérateur. Ce dernier pourrait intenter une action en recouvrement de la couverture », a expliqué M. Brush.

« De plus, selon le principe de due diligence qui s’applique aux fusions et acquisitions, qui a dit qu’il y avait une certaine norme de cryptage en place pour les données ? L’acheteur, le vendeur, les deux ? Cela pose désormais des problèmes à la SEC parce que la due diligence n’a pas tenu compte d’un élément qui s’étend maintenant dans la durée et un impact matériel important. « Par ailleurs, si cet élément est remarqué et appuyé, aura-t-il un impact sur les prix des actions en 2024 et donnera-t-il lieu au dépôt d’un formulaire 8K pour une divulgation transparente ? » En mars 2019, l’entreprise avait déclaré 28 millions de dollars de dépenses liées à la violation.

Les efforts de détection de la fraude entravés, selon les avocats des plaignants

Les avocats des consommateurs qui poursuivent Marriott ont fait valoir au juge Bailey que ces récentes informations étaient graves, car il est bien admis que le SHA-1 n’est pas du chiffrement et qu’il peut être piraté très rapidement. « En fait, les cartes de paiement ne permettent même pas de protéger les informations à l’aide de ce type d’algorithme », a déclaré l’avocate Amy Keller. De plus, Marriott a dit à ses clients de ne pas s’inquiéter, « car elle n’avait trouvé aucune preuve généralisée de fraude ». Le problème avec cette déclaration, c’est qu’elle ne tient pas compte du fait que quand on dit aux gens que certaines informations sont cryptées, deux choses se produisent.

La première, c’est que les marques de cartes comme Mastercard et VISA cessent d’enquêter sur les fraudes généralisées. Ainsi, si la marque de carte a déterminé qu’une fraude généralisée n’a pas pu se produire parce que les informations étaient chiffrées, le type d’informations qu’elle recherchait est maintenant perdu à jamais parce que la violation date d’il y a cinq ans ». Dans un document déposé au tribunal, l’avocat des plaignants a ajouté qu’une déclaration de l’experte en responsabilité Mary Frantz indiquait que la protection des données des cartes de paiement par SHA-1 est fonctionnellement la même que l’absence de chiffrement, « car tout pirate informatique utilisant un ordinateur portable moderne aurait pu révéler les numéros de cartes de paiement et de passeports exfiltrés de la base de données de Marriott ».

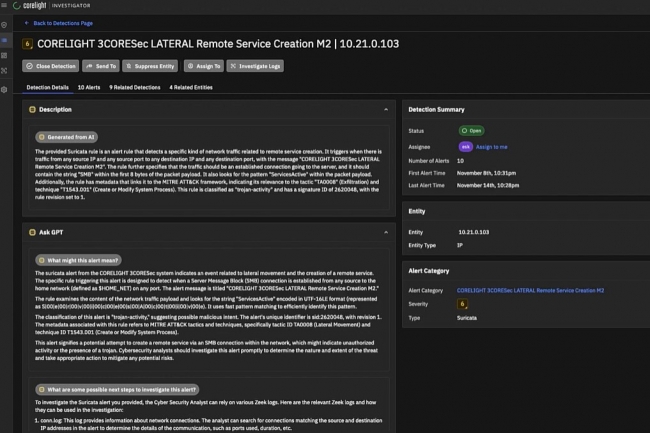

A l’occasion de son dernier tour de table serie E auquel ont participé Cisco Investments et de CrowdStrike Falcon Fund, Corelight a levé 150 M$. Cet éditeur apporte de la détection et réponse à incident réseau (NDR) basée sur l’IA pour détecter et analyser les événements de sécurité.

Fondé en 2013 et basé à San Franciscon Corelight vient de réaliser un dernier tour de table (serie E) mené par son premier investisseur, Accel, avec des fonds supplémentaires de Cisco Investments et de CrowdStrike Falcon Fund. Ce dernier financement de 150 M$ est le plus important de la société depuis sa création, portant le montant global des fonds levés à plus de 300 M$ pour une valorisation estimée à près d’un milliard de dollars. Cet apport donne la capacité à Corelight de poursuivre le développement de sa technologie d’analyse forensics des événements de sécurité réseau et cloud. Elle aide ainsi les équipes SSI à chasser les menaces de manière proactive, accélérer la réponse à incidents et gagner en visibilité sur le réseau au travers de puissances indicateurs analytiques dopés à l’IA. Corelight est déjà utilisé par les équipes de services de cybersécurité de CrowdStrike, Mandiant et le NOC de Black Hat lors des événements éponymes, indique la société. “Dès la première conversation, il était évident que Corelight et Cisco Investments partageaient la même conviction sur la façon dont les réseaux centraux pouvaient fournir des informations pour perturber les futures attaques de cybersécurité”, a écrit Prasad Parthasarathi, directeur principal de Cisco Investments, dans un billet de blog.

“À l’ère des systèmes hyper-distribués, des utilisateurs distants et des applications éphémères, s’il y a un point d’appui sur lequel les RSSI peuvent s’appuyer, c’est bien le réseau. Nous sommes ravis d’investir dans la série E de Corelight et de nous lancer dans une mission commune visant à améliorer la visibilité du réseau et la sécurité prédictive, en tirant parti de la puissance de l’open source et de l’intelligence artificielle”, a déclaré Prasad Parthasarathi. L’architecture de Corelight est une technologie open source intégrée, puisque l’un de ses fondateurs, Vern Paxson, professeur d’informatique à l’université de Californie à Berkeley, a contribué au développement d’un framework open source appelé Zeek. “Aujourd’hui, Zeek est considéré comme la référence en matière de surveillance de la sécurité et l’analyse du trafic réseau. Il est utilisé par des milliers de grandes entités, qu’il s’agisse d’agences gouvernementales américaines telles que le ministère de l’énergie ou d’universités de recherche comme l’Université de l’Indiana, l’État de l’Ohio et Stanford”, écrit Prasad Parthasarathi.

Suricacta aussi embarquée dans le NDR de Corelight

Zeek fait partie de la plateforme ouverte de Corelight pour la détection et la réponse en réseau (NDR), qui vise à aider les entreprises à renforcer la couverture de la détection des attaques de cybersécurité, à accélérer la réponse aux incidents et à offrir une visibilité globale du réseau. L’architecture utilise également un autre logiciel libre – Suricata – pour renforcer ses capacités d’analyse du réseau et de détection des menaces. Les informations recueillies à partir de systèmes tels que Zeek, qui depuis plus de 25 ans évolue et construit son ensemble de données de sécurité, rendent inestimables les grands modèles de langage (LLM) qui sont à la base de la technologie d’IA de Corelight.

La stratégie LLM de Corelight est double, a déclaré Prasad Parthasarathi. “D’une part, elle fournit un support prêt à l’emploi pour une abondance de cas d’utilisation LLM pratiques qui sont nativement disponibles dans des produits tels que Investigator – une version SaaS de la plateforme de Corelight. Il s’agit notamment d’utiliser les LLM pour traduire des alertes en anglais, donner des conseils en matière d’analyse forensics, etc. “Plus important encore, l’entreprise soutient conjointement le développement de plusieurs LLM axés sur la sécurité dans le but de favoriser la compatibilité au sein de l’écosystème afin que les clients et les partenaires aient le choix et la flexibilité dans leurs stratégies LLM toujours en évolution”. Selon Brian Dye, CEO de Corelight, il existe trois opportunités principales pour les deux sociétés. “Premièrement, leur intérêt commun pour la sécurité hybride multicloud, deuxièmement une grande opportunité d’étendre et d’amplifier le portefeuille d’architectures de sécurité distribuées de Cisco, et troisièmement l’opportunité d’utiliser les données de Corelight comme un accélérateur pour toutes les opérations de sécurité au sein de Splunk”.

Corelight déjà intégré à Splunk et Falcon Insight XDR

Corelight propose en effet déjà une application pour Splunk, rachetée en septembre dernier par Cisco. La technologie du spécialiste en observabilité et sécurité comprend un logiciel de grande capacité pour la recherche, la surveillance et l’analyse des données système. Selon Splunk, les équipes de sécurité réseau peuvent utiliser ces informations pour obtenir une meilleure visibilité et recueillir des informations sur le trafic réseau, les pare-feux, les systèmes de détection d’intrusion (IDS), les systèmes de prévention d’intrusion (IPS) et de gestion des informations et des événements de sécurité (SIEM), sur site ou à partir de son progiciel basé sur le cloud. Corelight utilisera ce dernier investissement pour étendre sa couverture de détection, accélérer les flux de travail de sécurité, à la fois dans sa propre technologie et dans les plateformes SIEM des clients, et favoriser un écosystème LLM qui soutient la direction choisie par les clients selon Brian Dye.

Outre Splunk, Corelight est également intégrée à Falcon Insight XDR de Crowdstrike qui permet aussi aux équipes de sécurité d’améliorer leur visibilité sur des attaques et d’accélérer le travail d’analyse forenscics sur les menaces.

Jetée dans le grand bain alors que Southwest Airlines traversait une crise majeure due à son système d’information, la DSI Lauren Woods s’est appuyée sur son expérience de l’entreprise et sur son style de management pour faire redécoller la compagnie aérienne.

Prendre la direction du département IT d’une entreprise est une transition majeure pour tout responsable informatique, mais l’expérience de Lauren Woods chez Southwest Airlines est assurément à part. Deux mois avant qu’elle ne soit officiellement nommée DSI en février 2023, Southwest a connu l’une des plus grandes perturbations opérationnelles de l’histoire de l’aviation, en plein milieu de la saison des vacances aux États-Unis. En cause : l’effondrement de systèmes logiciels obsolètes.Bob Jordan, Pdg de Southwest, a par la suite attribué ce fiasco à un déséquilibre dans la culture de croissance de l’entreprise et à un manque d’investissement dans la transformation numérique. La direction de l’entreprise avait négligé la modernisation des systèmes internes, l’embauche de compétences IT et la mise à jour des processus internes pour suivre le rythme de sa croissance. Le résultat ? Une image dégradée, plus de 15 000 vols annulés, des remboursements sans précédent, une perte de revenus de 220 M$ au quatrième trimestre et des pénalités de 140 M$ une fois les choses rentrées dans l’ordre.Apprentissage à vitesse grand VLauren Woods a été jetée directement dans le grand bain, avec peu de temps pour s’adapter à son nouveau poste de direction. Elle préfère parler d’une « opportunité d’apprentissage accéléré », notant que lorsque vous prenez un nouveau poste, vous attendez généralement environ six mois pour apprendre et vous y épanouir. Un luxe qu’elle n’a pas eu. Au lieu de cela, elle s’est trouvée confrontée non seulement à une courbe d’apprentissage accélérée, mais aussi à une « visibilité accélérée ». Presque immédiatement, tous les regards se sont tournés vers elle alors qu’elle était aux manettes pour redresser les opérations de Southwest.« C’était intéressant, car je pense que certains des principaux dirigeants qui me connaissaient et m’ont soutenue dans l’obtention du poste ne m’avaient pas réellement prêté une grande attention, raconte-t-elle. Ils ont pu me voir à l’oeuvre. »Une solide expérience des arcanes de SouthwestL’expérience de Lauren Woods dans la conduite d’initiatives de transformation chez Southwest, ainsi que l’approche du leadership qu’elle a développée tout au long de sa carrière à la tête d’équipes IT lui ont permis de prendre les rênes de la DSI au moment où la compagnie aérienne était plongée dans le chaos.C’est dans le domaine des solutions clients que Lauren Woods a commencé à travailler pour la compagnie aérienne il y a 14 ans, en s’engageant à gérer Southwest.com à l’époque où l’entreprise passait de C++ à Java et adoptait des méthodologies de développement agiles. Elle a passé la décennie suivante à apprendre les tenants et aboutissants du département commercial, en soutenant la transition vers un nouveau système de réservation, en intégrant de nouveaux systèmes lorsque la société a racheté AirTran et en évoluant finalement vers des projets d’intégration. Avant de devenir la directrice de son département technologies.

Lauren Woods, la DSI de Southwest, nommée deux mois après la pire crise de l’histoire de l’aviation civile américaine. (Photo : Southwest Airlines)

Lorsque Kathleen Merrill, alors vice-présidente de la technologie et DSI, a demandé à Lauren Woods de travailler sur les systèmes opérationnels de la compagnie, celle-ci a hésité, car son expérience reposait avant tout sur les systèmes commerciaux. Mais Lauren Merrill a insisté, persuadée que Lauren Woods comprenait le développement de logiciels et qu’elle possédait à la fois une solide connaissance pratique de la compagnie et une profonde expertise dans le domaine – autant d’atouts qui la désignaient comme une candidate de choix.« J’ai fini par m’appuyer sur mes partenaires dans l’entreprise et j’ai beaucoup appris d’eux sur le fonctionnement de notre compagnie aérienne et sur les aspects opérationnels, dit Lauren Woods. Cela m’a permis de comprendre l’importance des données, des technologies cloud et d’autres éléments dont nous avions vraiment besoin à l’époque. »Changement de pilote programmé, crise inattendueAlors que Southwest se lançait dans sa transformation vers le cloud, Lauren Woods a été promue vice-présidente des plateformes technologiques et de l’architecture, assumant au passage des responsabilités plus importantes en matière de transformation numérique et de modernisation IT. Et, en septembre 2022, elle a officiellement été désignée comme la successeur de Kathleen Merrill, avec une transition programmée en février 2023.Selon Lauren Woods, l’expérience de la gestion de l’informatique de Southwest au cours de cette période turbulente a été une période de croissance personnelle extrême, qui l’a obligée à se plonger dans son rôle de cadre et à identifier ce qu’on attendait d’elle, en se montrant présente pour son équipe et en la menant vers une position plus confortable au sein de l’organisation. Bien que les événements qui ont conduit à la modernisation la plus récente de Southwest soient regrettables, Lauren Woods et ses collègues sont aujourd’hui fiers du résultat de leurs efforts. « Nous sommes une meilleure compagnie aérienne grâce à cela », déclare-t-elle.CAIRO pour redécollerPour ce faire, Lauren Woods s’est appuyée sur le processus de modernisation que le service IT de Southwest avait déjà initié lorsqu’elle a été nommée DSI. L’effondrement de décembre 2022 a simplement poussé l’entreprise à accélérer ce processus, en mettant l’accent sur la mise à jour de systèmes opérationnels obsolètes dans l’ensemble de l’entreprise.L’un des principaux problèmes auxquels Southwest a été confrontée pendant la crise des fêtes de fin d’année 2022 résidait dans l’annulation massive de vols en raison de la difficulté des systèmes opérationnels à se remettre des perturbations initiales liées aux conditions météorologiques, ce qui empêchait la compagnie de trouver les membres d’équipage nécessaires pour assurer les vols. Lauren Woods et ses équipes ont résolu ce problème en créant un outil appelé Crew and Aircraft Integrated Recovery and Optimizer (CAIRO).Selon la DSI, CAIRO est « le premier du genre », permettant à Southwest d’automatiser, de hiérarchiser et de réinitialiser simultanément les associations entre équipages et avions et de signaler les vols qui pourraient être potentiellement annulés, tout en minimisant l’impact des décisions prises sur les membres de l’équipage.L’équipe de la DSI a également été soutenue par le travail préalablement mené à l’occasion du Covid, qui l’a poussée à se concentrer sur les fondations en matière de données. Des travaux qui ont facilité la mise en oeuvre de flux de données en temps réel, réduisant le temps d’extraction des données d’une heure ou plus à quelques minutes seulement.Le soutien de la directionLauren Woods attribue également à la direction de l’entreprise le mérite d’avoir aidé son équipe, notant qu’elle bénéficiait de son soutien total, avec des dirigeants prêts à entendre ce qui devait être modernisé, ce qui devait être amélioré et les domaines où les investissements les plus importants devaient être réalisés. Avec un message clair de la part de cette direction : « nous assurer que nous disposons de systèmes fiables et efficaces afin de créer cet avantage concurrentiel qui nous permet de nous concentrer sur la production d’un très bon produit », dit-elle.En tant que DSI, Lauren Woods supervise « un large éventail de tâches et d’objectifs », car la technologie joue un rôle clef dans tous les domaines de l’entreprise, des réservations aériennes à la planification du personnel, en passant par les systèmes financiers qui permettent à la société de se maintenir à flot.Une entreprise où Lauren Woods pouvait se projeterAvant de rejoindre Southwest, Lauren Woods a travaillé dans le domaine du conseil, une expérience qui, selon elle, a contribué à faire d’elle la dirigeante qu’elle est aujourd’hui. Dans le cadre de ce travail, Lauren Woods s’est familiarisée avec les situations où elle était la seule femme dans la pièce – une réalité qu’elle dit n’avoir jamais fui. Au fil de sa carrière, Lauren Woods s’est attachée à identifier les leaders dont elle peut s’inspirer, ainsi que ceux qu’elle ne souhaite pas imiter. Bien qu’elle travaille dans un secteur dominé par les hommes, Lauren Woods affirme qu’elle a eu la chance d’avoir plusieurs femmes dirigeantes qui l’ont précédée chez Southwest, notamment Kathleen Merrill, qui était vice-présidente de la stratégie lorsque Lauren Woods a rejoint la compagnie aérienne il y a 14 ans, ainsi que Tammy Romo, vice-présidente exécutive et directrice financière, Linda Rutherford, directrice administrative, et Teresa Laraba, vice-présidente exécutive de l’expérience client.« Ce qui était extraordinaire chez Southwest, c’est que lorsque je suis arrivée, il y avait un grand nombre de femmes à la tête de l’entreprise. C’était une merveilleuse occasion pour moi, en tant que jeune dirigeante, d’arriver, car je pouvais me projeter dans cette organisation ».Cette représentation et ces dirigeantes se sont avérées être la pierre angulaire du style de leadership de Lauren Woods. Sans mimétisme toutefois. « Souvent, au début de notre carrière, nous voyons des gens qui semblent très expérimentés, dit-elle. Des personnes plus âgées, des femmes dirigeantes très cultivées, mais je ne m’identifiais à aucune d’elles. Je voulais rester authentique. J’aime m’appuyer sur mon courage, mais je ne suis pas non plus parfaite ». Des valeurs qui ont bien servi Lauren Woods lorsqu’elle a traversé l’une des transitions les plus difficiles qu’un DSI puisse endurer.

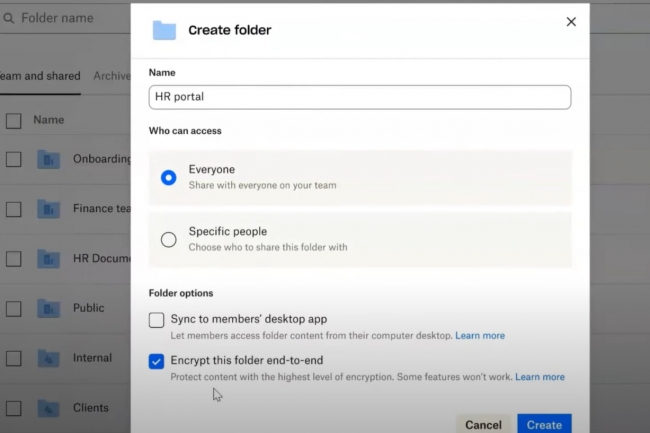

Une salve de fonctions et de mises à jour vient renforcer la sécurité, la gestion des clés et la co-édition sur les documents Microsoft 365 à partir de l’application de partage de fichiers Dropbox.

Dropbox propose désormais le chiffrement de bout en bout et la gestion des clés de sécurité pour les clients de certaines formules payantes (Advanced, Business Plus et Enterprise) a annoncé l’éditeur dans le cadre de mises à jour de son application de partage, sauvegarde et d’échanges de fichiers. Si ces derniers sont déjà chiffrés à l’aide de la norme Advanced Encryption Standards 256 bits, ils ne l’étaient pas encore de bout en bout. Cela va donc être désormais le cas, ce qui fera monter d’un cran la sécurité des dossiers d’équipe. Ce changement signifie que seuls l’expéditeur et le destinataire pourront accéder à leurs échanges et que même Dropbox ne sera pas en mesure de consulter les fichiers de ses clients a déclaré la société dans un billet de blog publié mercredi dernier. Le fournisseur fournira à ses clients un accès aux clés de chiffrement via ses services de gestion des clés FIPS 140-2 de niveau 3.

Des informations sur la manière d’activer et de gérer le chiffrement de bout en bout des dossiers d’équipe sont disponibles sur le site web de Dropbox. L’éditeur prévient cependant qu’il limite certaines fonctions de l’application, comme la possibilité de partager des fichiers avec des utilisateurs n’appartenant pas à une équipe, et qu’il peut ne pas s’appliquer à tous les fichiers stockés dans un compte Dropbox. Parmi les autres fonctionnalités de sécurité annoncés, citons la possibilité de gérer l’appartenance à une équipe et les invitations à partir du tableau de bord d’administration de Dropbox, ou encore la mise à jour du Trust Center, qui contient des informations relatives à la sécurité et à la conformité des produits de l’éditeur.

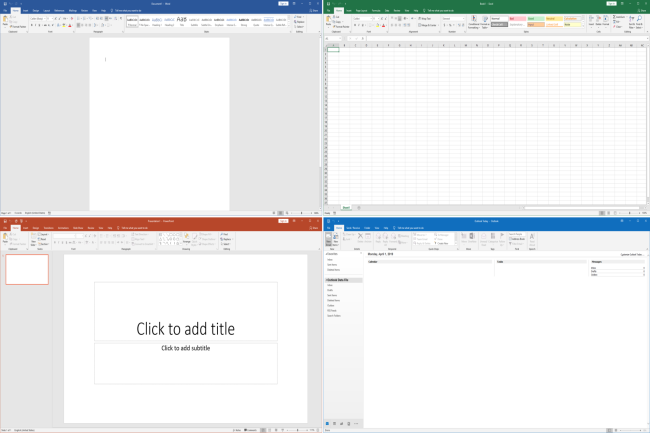

Modifier simultanément des documents Office depuis Dropbox

Le fournisseur a également annoncé plusieurs autres fonctionnalités pour sa dernière version. Il sera notamment plus facile de collaborer avec des collègues sur certains fichiers Microsoft à partir de l’app Dropbox, grâce à une fonction (actuellement en bêta) de co-édition qui permet à plusieurs auteurs de modifier simultanément des documents Word, Excel et PowerPoint. Les utilisateurs peuvent également voir qui travaille sur un document et toutes les modifications apportées en temps réel. Dropbox Replay est également intégré à Microsoft OneDrive pour transférer plus facilement des fichiers de la plateforme de stockage de Microsoft vers cet outil de collaboration vidéo et audio pour les modifier et les approuver. Replay s’enrichit aussi de la révision et de l’approbation des types de fichiers supplémentaires tels que les fichiers PDF et PSD, l’intégration avec l’application de production musicale Avid Pro Tools et le filigrane dynamique pour mieux protéger les contenus propriétaires.

D’autres mises à jour ont encore été apportées à l’interface utilisateur du site web de Dropbox, après une refonte en octobre dernier. Parmi lesquelles une prévisualisation améliorée des fichiers, la possibilité d’épingler des fichiers favoris dans la barre de navigation ou encore de suggérer des actions rapides à effectuer pour les fichiers.

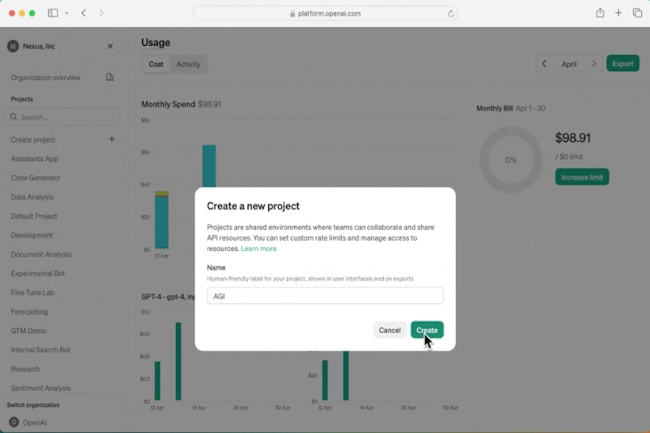

Pour séduire un peu plus les entreprises, OpenAI apporte des fonctions de sécurité et de contrôle supplémentaires dans ses LLM et son assistant ChatGPT. La start-up en profite pour réduire le prix de certains services.

Souvent perçu comme du shadow IT par les DSI et RSSI, ChatGPT d’OpenAI adopte une série de fonctionnalités pour apporter plus de sécurité et de contrôle des coûts. Ces ajouts pourraient intensifier la concurrence entre les acteurs de l’IA en entreprise. « Nous renforçons notre soutien aux entreprises avec des fonctionnalités utiles autant pour les grandes entreprises que pour les développeurs qui évoluent rapidement sur notre plateforme », a déclaré la start-up. Parmi les principales mises à jour, on peut citer l’introduction de Private Link, une fonction de communication directe entre l’infrastructure cloud d’un client comme Microsoft Azure, et OpenAI, tout en minimisant son exposition à Internet, de façon à réduire les risques de fuite de données.

MFA et supervision des projets individuels

Autre élément de sécurité supplémentaire, OpenAI propose désormais l’authentification multifactorielle (MFA) pour les comptes utilisateurs en entreprise. « Ces apports complètent les fonctions de sécurité d’entreprise existantes, comme la certification SOC 2 Type II, le SSO, le cryptage des données au repos avec le chiffrement AES-256 et en transit avec le protocole TLS 1.2, et les contrôles d’accès basés sur les rôles », a indiqué OpenAI dans son annonce. « Nous proposons également des accords de partenariat aux entreprises du secteur de la santé qui doivent se conformer à la loi américaine HIPAA (Health Insurance Portability and Accountability Act), ainsi qu’une politique de conservation des données nulle pour les clients de l’API avec un cas d’usage qualifié », a ajouté le fournisseur.

Une autre fonctionnalité appelée « Projects » promet aux entreprises une plus grande capacité de supervision et un meilleur contrôle sur les projets individuels. « Elles pourront par exemple attribuer des rôles et des clés API à des projets spécifiques, restreindre/autoriser les modèles à mettre à disposition et fixer des limites d’utilisation et de taux d’accès et éviter les dépassements inattendus. Les propriétaires de projets pourront aussi créer des clés API de compte de service qui donnent accès aux projets sans être liés à un utilisateur individuel », a aussi expliqué l’entreprise.

Des réductions tarifaires sur certains services

OpenAI veut aussi aider les sociétés à gérer autrement leurs dépenses tout en augmentant leur utilisation de l’IA. Elle propose des options d’utilisation à prix réduit (jusqu’à 50 %) pour le débit provisionné et des coûts réduits pour les charges de travail asynchrones. « Les clients ayant un niveau soutenu d’utilisation de jetons par minute (TPM) sur GPT-4 ou GPT-4 Turbo peuvent demander l’accès à un débit provisionné pour obtenir des réductions pouvant aller de 10 % à 50 % en fonction de l’importance de l’engagement », glisse OpenAI.

De même, la société a introduit une API Batch à moitié prix spécifiquement pour les tâches non urgentes. « Cette API est idéale pour des cas d’usage tels que l’évaluation de modèles, la classification hors ligne, le résumé et la génération de données synthétiques », a déclaré l’entreprise. Les développeurs qui travaillent avec l’API Assistant d’OpenAI bénéficieront également de plusieurs améliorations. C’est le cas notamment de la recherche avec « file_search », qui peut ingérer jusqu’à 10 000 fichiers par assistant, alors que la limite précédente était de 20 fichiers. « L’outil est plus rapide, prend en charge les requêtes parallèles grâce à des recherches multithread, et a amélioré le reclassement et la réécriture des requêtes », conclut OpenAI.

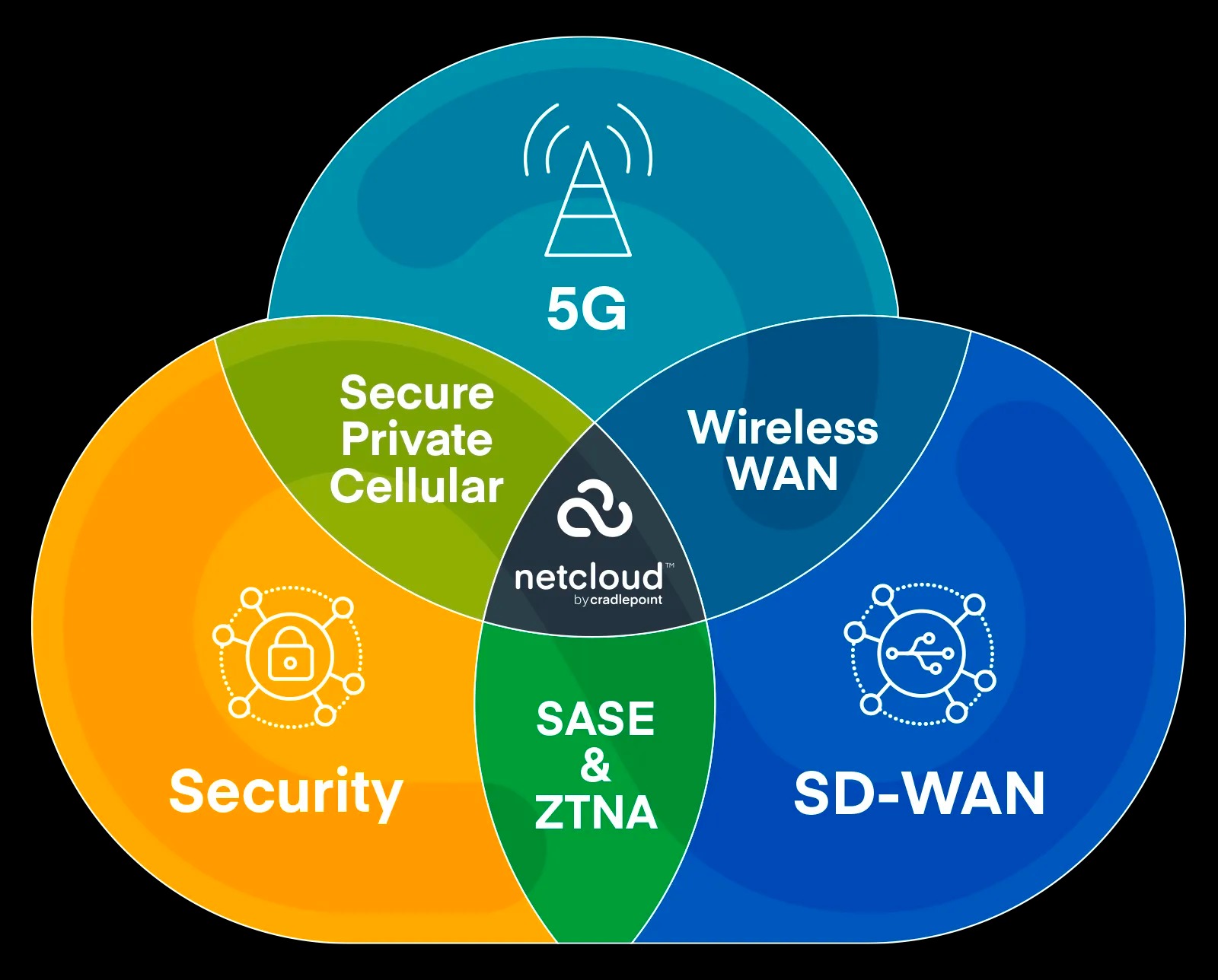

L’offre NetCloud SASE de Cradlepoint intègre le SD-WAN cellulaire et des capacités de sécurité dans une plateforme basée sur le cloud afin de sécuriser et d’atténuer les risques sur les terminaux gérés et non gérés.

Cette semaine, Cradlepoint a commercialisé une plateforme SASE (secure access service edge) basée sur la 5G, qui intègre le SD-WAN cellulaire et des fonctionnalités de sécurité telles que la confiance zéro et l’isolation du navigateur à distance (RBI). Selon le fournisseur, NetCloud SASE répond au besoin de protéger et de sécuriser les environnements dynamiques, tels que les sites en évolution, les véhicules itinérants, les terminaux IoT et les employés qui se connectent à partir d’emplacements divers et distribués. La société affirme que les technologies 5G permettent aux entreprises de devenir plus dynamiques, ce qui nécessite des technologies agiles qui prennent en charge les sites distants, les travailleurs sur le terrain et les véhicules de flotte, ainsi que les connexions toujours actives dans les bureaux. ” Cradlepoint a plus de dix ans d’expérience dans la simplification des réseaux cellulaires pour les entreprises opérant dans les environnements les plus difficiles de la planète”, a déclaré dans un communiqué Pankaj Malhotra, responsable des réseaux d’entreprise et des produits de cybersécurité chez Cradlepoint, qui fait partie d’Ericsson. “Nous améliorons maintenant la simplicité de la sécurité des réseaux d’entreprise, même pour les organisations informatiques les plus légères, en introduisant une solution SASE qui intègre la téléphonie cellulaire, le SD-WAN et la sécurité dans une plateforme unifiée.”

Les entreprises doivent être en mesure d’appliquer des solutions de sécurité à confiance zéro pour réduire la surface d’attaque des réseaux dynamiques, explique Cradlepoint. L’entreprise a intégré à NetCloud SASE des politiques cohérentes qui suivent les utilisateurs et les appareils lorsqu’ils sont itinérants et mobiles, ce qui garantit qu’ils restent conformes aux politiques et que les menaces peuvent être déjouées de n’importe où. Le SD-WAN 5G de Cradlepoint permet un pilotage du trafic basé sur les applications en utilisant des attributs cellulaires tels que la bande passante disponible et l’utilisation du plan de données, ainsi que l’authentification SIM.

Avec NetCloud SASE, Cradlepoint combine téléphonie cellulaire, SD-WAN et sécurité dans une plateforme unifiée. (Crédit Cradlepoint)

Sécurité avancée sans agent

Alors que d’autres solutions nécessitent des agents ou des navigateurs spéciaux, NetCloud SASE utilise une sécurité basée sur l’isolation et sans agent pour isoler les applications d’entreprise des appareils non gérés, réduisant ainsi le risque d’infection par des logiciels malveillants. Selon le fournisseur, NetCloud SASE masque les adresses IP, bloque le trafic est-ouest et refuse tout par défaut. “Dès que l’on arrive à ces environnements mobiles dynamiques distribués, la sécurité devient exponentiellement plus complexe. Nous devons repenser la sécurité”, a déclaré Camille Campbell, directeur du marketing des produits chez Cradlepoint, lors d’un webinaire de l’entreprise. “La confiance zéro peut aider les organisations à minimiser la surface d’attaque du réseau, à masquer les adresses IP de la menace de découverte et à cacher le trafic du réseau pour s’assurer que les ressources attachées sont obscures et impossibles à découvrir.

La solution NetCloud SASE comprend sa plateforme de gestion en nuage NetCloud Manager ainsi que les routeurs et points d’accès matériels du fournisseur. La technologie utilise des réseaux sans fil cellulaires ainsi que des réseaux câblés Ethernet pour la connectivité, et fournit des mises à jour de sécurité et de priorisation basées sur le cloud à partir de la console de gestion centralisée. Les organisations à la recherche d’une option de déploiement local peuvent choisir NetCloud Exchange (NCX) Service Gateway, avec des options de déploiement comprenant des centres de données et des nuages privés virtuels qui peuvent tous être gérés à partir de NetCloud Manager. Ces fonctionnalités font suite à l’acquisition d’Ericom Software par Cradlepoint en avril 2023. La sécurité fournie par Cradlepoint dans le cloud intègre les solutions SSE (Secure Service Edge) d’Ericom. La version d’accès anticipé de NetCloud SASE est disponible immédiatement. La disponibilité générale suivra à la fin du deuxième trimestre 2024.

Les anciennes versions des apps et serveurs Office ne recevront plus de mises à jour de sécurité à partir d’octobre 2025, en même temps que la fin du support de Windows 10. Microsoft préconise de migrer vers ses offres cloud.

Récemment, Microsoft a rappelé à ses clients que le support de ses suites Office 2016 et Office 2019 et des serveurs de productivité associés prendrait fin le 14 octobre 2025. Cela signifie que les applications des deux suites Office, y compris les versions d’Excel, Outlook, PowerPoint, Word et autres, ne recevront plus de correctifs de sécurité et de mises à jour techniques après cette date. « Exchange Server 2016 et 2019, et Skype for Business Server 2015 et 2019 sont également concernées », a aussi indiqué l’éditeur dans un billet de blog. À noter que le 14 octobre 2025 correspond également à la date de fin de support de Windows 10.

Les utilisateurs professionnels qui continueront à se servir des solutions après cette date seront vulnérables aux « menaces de sécurité potentielles, aux pertes de productivité et aux problèmes de conformité », a mis en garde Mariana Prudencio, responsable senior du marketing produit chez Microsoft. Il n’est donc pas surprenant que l’entreprise pousse ses clients à opter pour des solutions basées sur le cloud et en particulier Microsoft 365 E3. « Une autre possibilité pour les utilisateurs d’Office 2016 et 2019 est d’opter pour le canal de service à long terme Office Long-Term Servicing Channel », lequel permet de prolonger le support jusqu’en 2026. Il est conseillé à ceux qui veulent continuer à utiliser Exchange Server sur site de se préparer à migrer vers le prochain Exchange Server prévu pour 2025 avant la date de fin de support. A cette fin, Microsoft recommande aux clients de passer à Exchange Server 2019 pour faciliter cette transition.

Les petites entreprises moins disposées à migrer

Selon Jack Gold, fondateur et analyste principal de J. Gold Associates, les entreprises devraient se préoccuper très sérieusement de la fin imminente du support des serveurs Exchange. L’absence de mises à jour de sécurité les exposerait à « beaucoup de risques, car une grande partie des menaces visent les courriels et les serveurs de messagerie, et les identités volées constituent une menace à cet égard », a-t-il estimé. « Les entreprises qui continuent d’utiliser Exchange sur site sont généralement plus petites, et il pourrait donc être plus difficile ou plus coûteux pour elles de migrer », observe M. Gold. « Les grandes entreprises ont pour la plupart déjà migré sur le cloud », a-t-il ajouté.

En revanche, la fin de l’assistance pour les suites Office est « moins problématique » pour M. Gold, en particulier pour les utilisateurs des TPE. Les mises à jour de sécurité sont certes importantes, mais ces profils ont tendance à employer des antivirus tiers et d’autres outils de sécurité qui peuvent atténuer de nombreuses menaces potentielles. Certaines sociétés chercheront à migrer vers les versions cloud d’Office, mais beaucoup opteront pour les versions obsolètes au-delà de la date de support et mettront à jour le logiciel en même temps que les mises à jour des autres équipements. « Il est toujours possible d’acheter une suite Office autonome si l’on n’a pas besoin de serveurs en back-end, ce qui est le cas de nombreuses petites entreprises, et il est donc possible d’effectuer les mises à jour de cette manière », a indiqué le consultant.

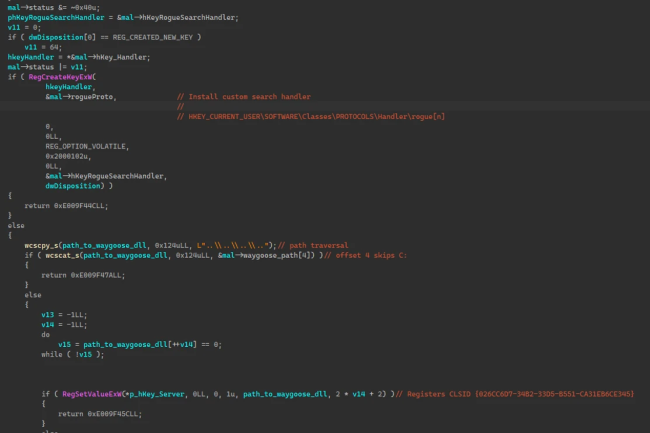

Le groupe Forest Blizzard a utilisé une faille affectant le service Print Spooler de Windows, désormais corrigée, pour déposer le malware d’élévation de privilèges, GooseEgg afin de voler des informations d’identification et persister.

Selon un rapport de Microsoft, depuis juin 2020, le groupe APT Forest Blizzard, affilié à la Russie, exploite une vulnérabilité Windows désormais corrigée pour diffuser un malware personnalisé nommé GooseEgg et inconnu jusqu’alors. Celui-ci a pour objectif d’obtenir une élévation de privilèges sur des systèmes cibles et voler des identifiants et des informations. « Même si l’on sait que des acteurs russes ont exploité un ensemble de vulnérabilités similaires connues sous le nom de PrintNightmare (CVE-2021-34527 et CVE-2021-1675), l’utilisation de GooseEgg dans les opérations de Forest Blizzard est une découverte qui n’avait pas été signalée auparavant par les fournisseurs de sécurité », a déclaré Microsoft dans son rapport.

GooseEgg utilisé pour l’élévation de privilèges

La vulnérabilité critique (CVSS 7.8/10) référencée CVE-2022-38028 qui permettait une élévation de privilèges dans le service Windows Print Spooler, a été corrigée en octobre 2022 par le Patch Tuesday. Windows Print Spooler est une application de l’OS qui stocke temporairement les travaux d’impression dans la mémoire de l’ordinateur jusqu’à ce que l’imprimante soit prête à les imprimer. Selon les observations de la firme de Redmond, une fois l’accès au système cible obtenu, Forest Blizzard utilise GooseEgg pour augmenter ses droits dans l’environnement. Généralement, le malware est déployé à l’aide d’un script batch, un ensemble de commandes stockées dans un fichier texte brut à exécuter par un interpréteur de ligne de commande Windows.

Le script batch invoque l’exécutable binaire malveillant GooseEgg, qui contient des commandes d’élévation de privilèges et de vol d’identifiants. « Même si GooseEgg est une simple application de lancement, elle est capable d’engendrer d’autres applications spécifiées dans la ligne de commande avec des autorisations élevées, ce qui offre aux groupes de mener des actions ultérieures, par exemple exécuter du code à distance, installer une porte dérobée et effectuer un déplacement latéral à travers des réseaux compromis », souligne Microsoft. Selon ce même rapport, Forest Blizzard a utilisé GooseEgg dans le cadre d’activités post-compromission contre diverses cibles gouvernementales en Ukraine, en Europe occidentale et en Amérique du Nord, mais aussi contre des ONG et des entités du secteur de l’éducation et des transports.

Des exploits, dès avril 2019

Également connu sous les noms de Fancy Bear, GRU Unit 26165, APT28, Sednit, Sofacy et STROTIUM, Forest Blizzard serait actif depuis 2010 et collecterait des renseignements à l’appui des initiatives de politique étrangère du gouvernement russe. Il a été lié à l’unité militaire 26165 du GRU, et si ses cibles étaient mondiales, son attention s’est majoritairement portée sur des entités américaines et européennes. « Forest Blizzard se concentre principalement sur des cibles stratégiques de renseignement et se distingue d’autres groupes affiliés et parrainés par le GRU, que Microsoft a liés à des attaques destructrices, comme Seashell Blizzard (IRIDIUM) et Cadet Blizzard (DEV-0586) », a déclaré l’entreprise.

Selon Microsoft Threat Intelligence, avec le déploiement de GooseEgg, Forest Blizzard cherche, au moins depuis juin 2020 et peut-être dès avril 2019, à accéder aux systèmes cibles et à voler des informations. Outre l’application des correctifs d’octobre 2022, Microsoft recommande aux utilisateurs de désactiver le service Windows Print Spooler pour les opérations des contrôleurs de domaine, d’exécuter l’EDR en mode bloqué, d’automatiser entièrement le mode d’investigation et de remédiation sur Microsoft Defender, et d’activer la protection cloud sur Defender Antivirus.

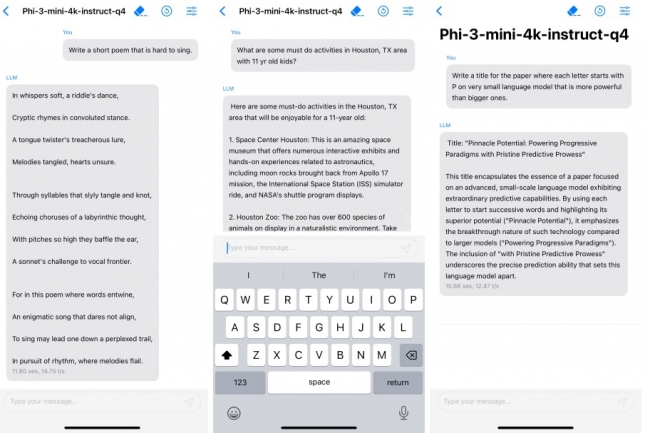

Avec ses 3,8 milliards de paramètres, le petit modèle de langage (SLM) Phi-3 Mini de Microsoft fonctionne sur des terminaux mobiles comme l’iPhone. Ce qui ne l’empêche pas d’après l’éditeur de rivaliser avec les performances de modèles tels que GPT-3.5 d’OpenAI.

Microsoft a présenté le dernier-né de sa famille de petits modèles de langage (SLM pour small language model) dans le cadre de son plan visant à rendre la technologie GenAI, à la fois légère et performante, disponible sur un plus grand nombre de plates-formes, y compris les terminaux mobiles. La société a ainsi dévoilé la plateforme Phi-3 en trois modèles : Mini de 3,8 milliards de paramètres, Small de 7 milliards de paramètres et Medium de 14 milliards de paramètres. Ces…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?