Malgré la mise en place d’un correctif pour la vulnérabilité présente dans la fonction GlobalProtect des firewall de Palo Alto Networks, les tentatives de compromission pour accéder aux réseaux d’entreprise ont augmenté.

Depuis la publication, la semaine dernière, d’un PoC, un nombre croissant d’attaquants tentent de se servir d’une faille critique dans les pare-feux de Palo Alto Networks. Initialement signalée le 12 avril, la faille a été qualifiée de zero day après la découverte de son exploitation par un groupe APT. Selon les statistiques de la Shadowserver Foundation, le 18 avril, environ 22 500 équipements potentiellement vulnérables étaient encore accessibles depuis Internet. Même si ce chiffre est important si l’on considère que chacun de ces appareils peut servir de passerelle potentielle vers un réseau d’entreprise, il est bien inférieur aux 150 000 terminaux vulnérables estimés lors de l’annonce de la faille.

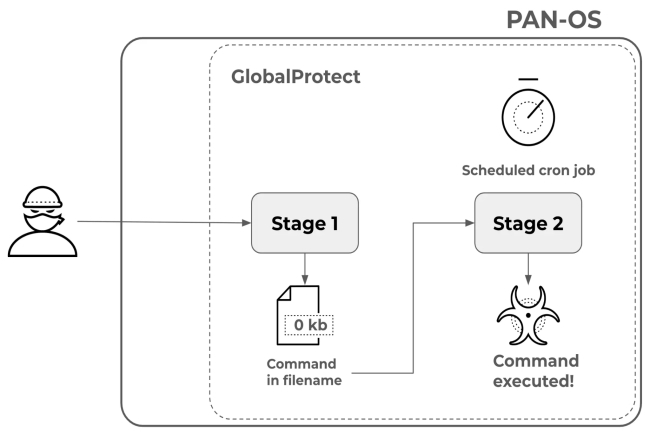

La vulnérabilité, référencée CVE-2024-3400, est située dans la fonction GlobalProtect du système d’exploitation PAN-OS et offre aux attaquants d’injecter des commandes exécutables sur le système sous-jacent avec des privilèges d’administrateur. PAN-OS fonctionne sur les dispositifs et appliances de pare-feu de dernière génération (Next-Generation Firewall, NGFW) de Palo Alto Networks et GlobalProtect est la fonction VPN SSL mise en œuvre pour l’accès distant sécurisé au réseau de l’entreprise.

Le groupe UTA0218 identifié comme coupable

C’est le 10 avril que les chercheurs de Volexity ont découvert la brèche en enquêtant sur un trafic suspect provenant du firewall Palo Alto Networks d’un client. Les chercheurs ont déterminé que cet équipement avait été compromis par un groupe connu sous le nom de UTA0218, par le biais d’une vulnérabilité jusqu’alors inconnue. Après avoir notifié la découverte à l’équipe de sécurité des produits de Palo Alto Networks, le fournisseur a mené sa propre enquête et le 12 avril, il a publié un avis avec des mesures d’atténuation, le temps pour l’entreprise de produire les correctifs appropriés. Ceux-ci ont été livrés entre le 14 et le 18 avril pour les différentes versions de l’OS.

Il convient de noter que l’une des mesures d’atténuation suggérées à l’origine par Palo Alto Networks consistait à désactiver la fonction de télémétrie de l’équipement, considérée comme nécessaire pour que l’exploit fonctionne. Cependant, l’équipe de sécurité de l’entreprise a par la suite identifié d’autres méthodes d’exploitation qui ne nécessitaient pas l’activation de la fonction de télémétrie de l’appareil, de sorte que ce conseil d’atténuation a été supprimé.

La faille exploitée depuis la fin du mois de mars

Après sa découverte initiale, Volexity a pu créer une signature de détection et a parcouru les données télémétriques de ses clients pour trouver des compromissions antérieures. Si les premiers signes d’exploitation identifiés par l’entreprise de sécurité datent du 26 mars, ces incidents ressemblaient davantage à des tentatives par le groupe APT de tester l’exploit sans déployer de charge utile malveillante, alors que le 10 avril, UTA0218 avait commencé à déployer une porte dérobée personnalisée écrite en Python et baptisée UPSTYLE.

« Après avoir réussi à exploiter les appareils, UTA0218 a téléchargé des outils supplémentaires à partir de serveurs distants qu’il contrôlait afin de faciliter l’accès aux réseaux internes des victimes », ont expliqué les chercheurs de Volexity dans leur rapport. « Ils se sont rapidement déplacés latéralement dans les réseaux des victimes, extrayant des informations d’identification sensibles et d’autres fichiers qui accordaient l’accès pendant et potentiellement après l’intrusion. L’habileté et la rapidité de l’attaquant laissent penser que ce groupe est très compétent, qu’il dispose d’un cahier des charges clair sur ce à quoi il doit accéder pour atteindre ses objectifs ».

Publication d’un prototype d’exploitation

Le 16 avril, des chercheurs de WatchTowr Labs ont réussi à reconstituer la vulnérabilité en procédant à une rétro-ingénierie du code de PAN-OS et ont publié un article technique ainsi qu’un exploit de preuve de concept sous la forme d’une requête HTTP avec la charge utile injectée dans la valeur du cookie. Le lendemain, GreyNoise, une société qui surveille le trafic malveillant sur Internet, a signalé un pic dans le nombre d’adresses IP tentant d’exploiter la CVE-2024-3400. Palo Alto Networks a également mis à jour son avis pour indiquer à ses clients qu’il était au courant qu’un nombre croissant d’attaques exploitait la vulnérabilité et que le code d’exploitation du PoC était désormais accessible au public. L’entreprise a aussi publié des commandes que les utilisateurs de PAN-OS peuvent exécuter sur leurs équipements afin de savoir s’il y a eu une tentative d’exploitation, tandis que l’unité de recherche sur les menaces de l’entreprise a publié des indicateurs de compromission dans un billet de blog analysant la porte dérobée UPSTYLE.

Il convient de préciser qu’il est difficile de vérifier la faille du firewall de Palo Alto accessible par Internet par un simple balayage passif. La présence d’une version vulnérable de PAN-OS indique que le correctif complet n’a pas été appliqué, mais cela ne signifie pas que l’appareil ne dispose pas des mesures d’atténuation alternatives que le fournisseur a suggéré de mettre en place et qu’il est donc protégé contre un exploit. « Une signature de prévention des menaces avec l’ID de menace 95187 (publiée le 11 avril 2024) détecte et bloque, avec une précision de 100 %, tous les modèles suspects connus et observés dans les ID de session », a déclaré l’entreprise dans un billet de blog vendredi. « Cette signature de prévention a été publiée par Palo Alto Networks dans la journée qui a suivi la confirmation de la vulnérabilité et nous constatons qu’environ 90 % des appareils sensibles sont déjà protégés ».

Baptisé Hypershield, le fabric de sécurité autogéré basé sur l’IA de Cisco promet de protéger les applications, les appareils et les données distribués.

Cisco associe l’intelligence de l’IA à la puissance du cloud pour proposer un système qui, selon le fournisseur, protégera de manière proactive les applications, les appareils et les données distribués dans les clouds publics et privés. Appelée Hypershield, cette architecture est composée de logiciels basés sur l’IA, de machines virtuelles et d’autres technologies qui seront finalement intégrées dans les principaux composants réseau, comme les commutateurs, les routeurs ou les serveurs. Selon Tom Gillis, vice-président senior et directeur général de Cisco Security, cette architecture devrait permettre aux entreprises de segmenter leurs réseaux de manière autonome quand les menaces posent problème, de bénéficier d’une protection rapide contre les exploits sans avoir à appliquer de correctifs ou à réorganiser les pare-feu, et de mettre à jour automatiquement les logiciels sans interrompre les ressources informatiques.

« Hypershield met en œuvre un fabric autogéré qui place la sécurité là où elle est nécessaire, c’est-à-dire sur un composant du réseau, une charge de travail, un serveur ou une machine virtuelle », a expliqué M. Gillis. « Il s’agit d’un fabric de sécurité qui couvre l’ensemble de l’environnement, et non d’une barrière qui en bloque un aspect », a-t-il poursuivi. Au cœur d’Hypershield se trouve un moteur d’IA en mode cloud, qui sera disponible en août, et qui s’exécute sur une console hôte centrale. Des agents intégrés dans les composants distribués de l’entreprise, comme les VM, les clusters Kubernetes, les pare-feu, les équilibreurs de charge et les composants réseau, fournissent un retour d’information constant sur l’état des applications et du réseau. « De plus, Cisco prévoit à l’avenir d’intégrer Hypershield dans les DPU et les GPU, ainsi que dans les routeurs et les commutateurs de réseau », a précisé M. Gillis. « Cisco explore actuellement les possibilités d’utilisation du framework d’IA de cybersécurité Morpheus de Nvidia pour accélérer la détection d’anomalies dans le réseau, ainsi que des microservices Nvidia NIM pour alimenter des assistants d’IA de sécurité personnalisés pour l’entreprise », a-t-il aussi indiqué.

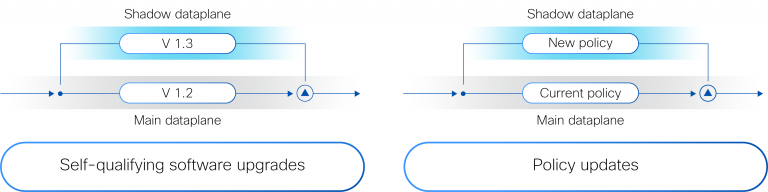

Le concept de double volet de données permet aux administrateurs de la sécurité de mettre à niveau les points d’application sans craindre une interruption des activités. (Crédit Cisco)

Hypershield exploite la technologie de connectivité eBPF

« Une fois en place, Hypershield établit deux cartes, ou un double plan de données, et plus exactement un environnement de production et un jumeau numérique de l’environnement », a expliqué Craig Connors, vice-président et directeur technique du Cisco Security Business Group, dans un blog à propos d’Hypershield. « Ce plan de données prend en charge deux chemins de données : un principal (main) et un secondaire (shadow). Le trafic est répliqué entre le primaire et le secondaire », a écrit M. Connors. « Les mises à jour logicielles sont d’abord appliquées au plan de données secondaire et, une fois qu’elles ont été entièrement validées, les rôles des plans de données primaire et secondaire sont inversés. De même, les nouvelles politiques de sécurité peuvent être appliquées d’abord au plan de données secondaire, et quand tout semble bon, le secondaire devient le primaire », a-t-il ajouté. « L’idée est de permettre aux mises à jour logicielles et aux changements de politique d’être placés dans un jumeau numérique qui teste les mises à jour en utilisant la combinaison unique de trafic, de politiques et de fonctionnalités du client, puis d’appliquer ces mises à jour sans temps d’arrêt », a encore écrit M. Connors.

Hypershield s’appuie sur la technologie de connectivité eBPF (extended Berkeley packet filter) acquise par Cisco lors de la récente acquisition de l’entreprise open source Isovalent, spécialisée dans les réseaux et la sécurité du cloud. L’eBPF est une technologie open source du système d’exploitation Linux qui permet aux programmes de s’exécuter en toute sécurité dans un bac à sable au sein du noyau du système d’exploitation. Les clients peuvent ainsi incorporer rapidement et facilement des fonctions de sécurité, d’observabilité et de mise en réseau sans avoir à modifier le code source du noyau ou à s’occuper des superpositions de réseaux ou d’autres tâches de programmation fastidieuses. En outre, l’eBPF est le fondement des logiciels open source basés sur le cloud Cilium et Tetragon d’Isovalent, très répandus. Cilium utilise l’eBPF pour prendre en charge la mise en réseau, la sécurité et l’observabilité des charges de travail Kubernetes conteneurisées, tandis que Tetragon permet aux utilisateurs de définir des politiques de sécurité à l’aide d’eBPF. « Ces deux services sont des sous-ensembles d’Hypershield », a indiqué M. Gillis.

Un système mis à jour en continu

« Hypershield a été conçu pour être auto-amélioré et mis à jour », a ajouté le vice-président senior et directeur général de Cisco Security. « En raison de l’architecture distribuée, les agents eBPF qui envoient la télémétrie agissent aussi comme des points d’application, en utilisant un design en instance de brevet qui apporte le modèle CI/CD de mise à jour continue du cloud aux systèmes basés sur site, que ce soit au niveau du réseau, de la charge de travail, du fichier ou du processus », a aussi déclaré M. Gillis. « L’objectif final est d’aider les entreprises à détecter les menaces et à y répondre plus efficacement en testant et en déployant automatiquement des contrôles compensatoires dans le fabric distribué des points d’application », a-t-il encore expliqué. « Hypershield observe et réévalue en permanence les politiques existantes afin de segmenter le réseau de manière autonome, ce qui, dans des environnements vastes et complexes, peut s’avérer une tâche fastidieuse », a poursuivi M. Gillis. « Les clients pourront augmenter l’autonomie du système au fur et à mesure qu’ils s’y habitueront. Cette capacité remarquable, presque magique, n’est possible que parce que le système a été spécialement conçu pour la gestion de l’IA », a-t-il fait valoir.

Selon les analystes, les entreprises trouveront Hypershield très utile car il leur permettra d’utiliser l’IA pour lutter rapidement contre les pirates informatiques et autres menaces. « Le délai de rentabilisation est incroyable. Il n’y a pas de matériel à acheter. Il est installé et activé dans l’infrastructure existante », s’est félicité Frank Dickson, vice-président du groupe Security & Trust du cabinet d’études IDC. « Pour les partisans de la sécurité en profondeur, Hypershield offre une toute nouvelle approche de la sécurité. Le fabric déplace la sécurité du cœur vers la périphérie, essentiellement pour l’intégrer à la structure du réseau », a expliqué M. Dickson. « La solution crée un avantage d’échelle en permettant au calcul intégré dans les appareils périphériques d’être appliqué à la sécurisation de l’infrastructure IT. Le paysage de la sécurité est extrêmement compétitif, avec de nombreux concurrents redoutables, et Cisco est certainement l’un de ces acteurs. Cependant, pour être tout à fait juste, le fournisseur n’a pas été à la pointe de la réflexion ou de l’innovation dans le secteur ces dernières années, mais c’est en train de changer », a tempéré M. Dickson. « Hypershield montre comment Cisco est en train de changer la donne. Les concurrents réagiront, mais il faut reconnaître à Cisco l’avantage du premier arrivé. Hypershield est tout à fait nouveau et constitue une étape importante dans l’amélioration de la sécurité », a estimé M. Dickson.

Il semble que certaines personnes veulent prolonger d’une manière ou d’une autre la glorieuse époque de Windows XP et continuent à utiliser l’OS déchu alors que son support est terminé depuis… 2014.

Je ne sais pas s’il faut être stupéfait ou horrifié par la quantité de technologies obsolètes encore utilisées. Sans doute les deux. Voilà une décennie entière que le support de Windows XP a expiré. Mais récemment j’ai reçu des commentaires de personnes qui – Dieu leur vienne en aide – l’utilisent encore. L’un d’entre eux m’a dit qu’il pensait que XP était toujours en fonction au Goddard Space Flight Center de la NASA sur d’anciens systèmes fonctionnant encore sous Windows XP Embedded (XPe). Pourquoi ? Parce que leurs fabricants n’ont pas voulu (pu ?) mettre à jour leurs systèmes. Bien sûr, la NASA pourrait les remplacer… mais il faudrait qu’elle débourse pour cela 1 M$. Tout le monde n’a pas ce genre de budget.

Je peux le croire : j’ai moi-même travaillé à Goddard à la fin des années 1980, et l’un de mes projets consistait à gérer un système en ligne permettant de suivre en temps réel l’état des liaisons de communication des navettes spatiales de la NASA. Parmi les systèmes sur lesquels j’ai travaillé, une connexion de données tertiaire de la navette utilisait une ligne télex de 110 bauds vers les Bermudes datant des années 1950. Elle fonctionnait, mais c’est tout ce qu’on pouvait en dire. À l’époque, comme aujourd’hui, nous l’avons maintenue parce que la NASA n’avait pas les moyens de la remplacer (soit dit en passant, la NASA n’a jamais eu le budget dont elle a besoin depuis les années 1960 et les alunissages d’Apollo).

5,5 millions de systèmes encore sous Windows XP

La NASA n’est pas la seule à devoir utiliser XP. Plusieurs personnes m’ont dit que leurs établissements médicaux utilisaient encore des systèmes XPe. Une autre personne m’a dit que son laboratoire d’ingénierie faisait de même. La raison ? Une fois de plus, cela fonctionne et il n’y a pas d’argent pour remplacer l’équipement. Mais, me direz-vous, il s’agit là de cas particuliers, de situations bizarres. Plus personne n’utilise vraiment XP sur un PC, n’est-ce pas ? C’est réellement le cas ? Et, oui, je vous le confirme. Selon StatCounter, en mars 2024, 0,39 % des ordinateurs de bureau fonctionneront encore sous Windows XP. En sachant que, selon Microsoft, il y a 1,4 milliard de PC Windows dans le monde, cela signifie que 5,5 millions d’ordinateurs tournent encore sous XP quelque part. Et comme StatCounter obtient ses chiffres à partir des systèmes connectés à Internet… cela signifie qu’il y a environ 5,5 millions de PC compromis dans le monde.

La justification classique est la suivante : « Ça marche très bien ! Pourquoi devrais-je dépenser de l’argent pour cela ? » Ma Toyota MR-2 de 1991 a très bien fonctionné pendant des décennies, mais je ne conduirais pas dans un derby de démolition sans freins ni ceinture de sécurité comme ces véhicules jetés dans ces rencontres sportives. Il n’y a pas que XP. On trouve beaucoup de systèmes archaïques encore en production. Par exemple, si l’on pense que XP est bien trop vieux pour être utilisé au travail, pensez à la compagnie ferroviaire allemande Deutsche Bahn AG qui recherchait récemment un administrateur Windows for Workgroups 3.11 ! Il s’avère que ce logiciel gère le « système d’affichage de la cabine du conducteur sur les trains à grande vitesse et les trains régionaux, lequel montre au conducteur les données techniques les plus importantes en temps réel ». J’adore les trains, mais je pense que je vais éviter les allemands… Un autre système ancien continue de « piloter » les transports publics. À San Francisco, l’agence municipale des transports San Francisco Municipal Transportation Agency (SFMTA) utilise encore des disquettes de 5,25 pouces pour faire fonctionner la petite ligne de métro Muni Metro au nord de la péninsule. Chaque matin, le système démarre sur trois disquettes pour charger le logiciel du système de contrôle automatique des trains Automatic Train Control System (ATCS). L’ATCS permet aux opérateurs humains de superviser le train pendant qu’il roule tout seul. Le principe « si ce n’est pas cassé, ne le réparez pas » atteint ici un niveau effrayant. Au moins, San Francisco est en train de moderniser son système – si les autorités peuvent obtenir le budget nécessaire.

Des risques à considérer… et à assumer

Aujourd’hui, j’utilise en permanence des technologies anciennes. Sous mon bureau principal, je garde mon ordinateur KayPro II de 1982. Il démarre toujours à partir de ses lecteurs de disquettes. Mais je ne l’ai pas utilisé pour le travail au cours de ce siècle. Je le garde uniquement par nostalgie, car c’était mon premier PC. Mais je suis raisonnable à ce sujet. Je garde tous les autres ordinateurs à portée de main à jour avec les derniers correctifs et mises à jour. Vous devriez faire de même. Si vous ne le faites pas, vous vous exposez à des problèmes. Mais avant de finir, j’aimerais que vous vous posiez la question suivante : quel est le système le plus ancien que vous utilisez encore pour travailler, et de bien réfléchir à toutes les conséquences induites.

Le rapport State of DevSecOps 2024 de Datadog fait ressortir que 90 % des services Java sont susceptibles d’être affectés par des vulnérabilités provenant de bibliothèques tierces.

Selon le rapport “State of DevSecOps 2024” de Datadog spécialisé dans la surveillance des services et applications cloud, les services Java sont les plus touchés par les vulnérabilités tierces. Publié ce 17 avril, l’étude révèle que 90 % d’entre eux sont en effet susceptibles de présenter une ou plusieurs failles critiques ou de sévérité élevée introduites par une bibliothèque tierce. La moyenne pour les autres langages est de 47 %. L’éditeur a analysé des dizaines de milliers d’applications et d’images de conteneurs et des milliers d’environnements en nuage pour évaluer la sécurité des applications. Après Java dans l’évaluation des vulnérabilités, on trouve JavaScript, avec environ 70 %, Python, avec 62 %, .NET, avec 50 %, PHP, avec 35 %, et Go (golang) et Ruby, tous deux avec environ 32 %.

Les services Java sont également les plus susceptibles d’être visés par des exploits documentés ayant servi aux attaquants. D’après une liste de failles tenue par l’agence américaine de cybersécurité et de sécurité des infrastructures (CISA), 55 % des services Java étaient touchés, contre 7 % des services conçus à l’aide d’autres langages.

Des violations de pipelines CI/CD à cause d’identifiants pas assez changés

Parmi les autres indicateurs, il ressort notamment que 63 % des entreprises continuent de s’appuyer sur des identifiants rarement changés constituant l’une des causes les plus courantes de violations de données dans les pipelines CI/CD. On note également que l’adoption de l’infrastructure as code est élevée ou encore que les images de conteneurs plus petites entraînent moins de trous de sécurité.

Pour Datadog, les pratiques modernes de DevOps vont de pair avec des mesures de sécurité solides et la sécurité elle-même contribue à l’excellence opérationnelle des entreprises. Mais celle-ci n’est réaliste que lorsque les personnes qui en sont chargées bénéficient d’un contexte et de priorités suffisants pour se concentrer sur ce qui est prioritaire.

Dans moins de six mois s’ouvriront les Jeux Olympiques et Paralympiques 2024 d’été à Paris dans un contexte international très tendu, bien plus que pour les précédentes éditions. D’ores et déjà, les pouvoirs publics concentrent leurs efforts sur la sécurité physique des personnes pour protéger les spectateurs et les touristes contre d’éventuelles menaces terroristes en déployant, pour la première fois des caméras intelligentes. En parallèle, les efforts se focalisent aussi sur la sécurité IT du SI, des réseaux et des sites liés aux JO, sans oublier ceux des entreprises et des organisations publiques qui gravitent directement ou indirectement autour des jeux comme les transports par exemple. Comment assurer le bon déroulement de ces JO sans incidents majeurs ? Comment protèger l’environnement numérique et IT des jeux ? Avec quelles ressources et quel outillage ? Qu’est-ce que cela implique ? Autant de questions pour lesquelles nous tentons, au travers de ce dossier, d’apporter des réponses. (Crédit photo Nick Loyless/Wikipedia)

Alors que les entreprises continuent de piloter des projets d’IA générative, nombre d’entre elles constatent que le coût du déploiement de la technologie dans leurs propres datacenters peut être prohibitif. Des fournisseurs comme Amazon voient de leur côté un avenir dans l’offre d’instances d’IA cloud.

Alors que les modèles d’intelligence artificielle générative (GenAI) devraient se réduire pour s’adapter à des besoins et à des budgets d’entreprise mieux définis, un grand nombre de fournisseurs de services continuent de planifier leur chiffre d’affaires sur la base de la fourniture de services d’IA cloud. Dans sa lettre annuelle aux actionnaires la semaine dernière, le CEO d’Amazon Andy Jassy a déclaré que l’entreprise se concentrerait moins sur la création d’applications genAI orientées vers le consommateur…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

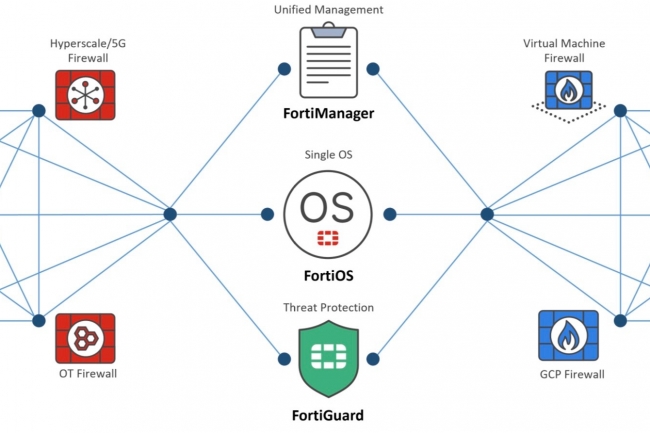

L’appliance de sécurité virtuelle de Fortinet offre des fonctionnalités de pare-feu de nouvelle génération NGFW sur le réseau IBM Cloud.

L’appliance virtuelle déployée par IBM Cloud et Fortinet promet de protéger le trafic et les données des entreprises qui transitent par les réseaux cloud. « Fortinet Virtual FortiGate Security Appliance (vFSA) on IBM Cloud étend les capacités de sécurité des pare-feux de nouvelle génération de FortiGate (Next-Generation FireWall, NGFW) sur le réseau IBM Cloud », ont écrit les deux entreprises dans un blog annonçant la commercialisation.

Grâce à ses fonctionnalités avancées de protection contre les menaces, l’appliance vFSA peut inspecter le trafic des applications sur le réseau et bloquer les menaces ou le trafic suspect. Elle dispose également d’une prévention des logiciels malveillants en ligne basée sur l’IA et d’un sandboxing avancé pour analyser et bloquer les menaces inconnues et de type « zero-day ». « L’appliance peut aussi surveiller et filtrer le trafic réseau pour l’accès à distance et la visibilité sur les appareils nouvellement ajoutés, notamment les appareils IoT », ont encore écrit les deux entreprises.

Une facturation à l’usage

L’appliance de sécurité virtuelle vFSA on IBM Cloud est disponible via Fortiflex, le programme de licence flexible de Fortinet basé sur l’utilisation. De plus, le produit est disponible dès maintenant dans les 31 centres de données IBM Cloud. « L’ensemble virtuel prend en charge les connexions VPN SSL et IPSec, ainsi que les VPN de site à site entre les clouds privés virtuels (VPC) et les réseaux de clouds hybrides sur site », ont aussi indiqué les entreprises. Une appliance de sécurité managée par le client avec un accès d’administration root est également disponible. La prise en charge des déploiements automatisés est incluse, ainsi que la prise en charge des migrations entre les facteurs de forme virtuels et physiques avec des capacités de mise à niveau à la demande et automatisées, intégrées dans l’interface utilisateur.

IBM et Fortinet travaillent ensemble depuis 2008 et dans le cadre du Fortinet Open Ecosystem, les deux partenaires offrent divers packages de sécurité cloud afin de proposer des services de sécurité managés. « Il est par exemple possible de déployer des machines virtuelles FortiGate dans le cadre des solutions IBM Cloud for VMware, pour fournir des services de pare-feu et de passerelle intégrés aux environnements VMware », ont fait valoir les fournisseurs.

Palo Alto Networks a alerté sur l’existence d’une vulnérabilité affectant l’OS de ses pare-feux de dernière génération et travaille sur l’élaboration de correctifs. La CVE-2024-3400 d’un score CVSS de 10 peut être atténuée dans l’attente de correctifs.

Le fournisseur de solutions de sécurité réseau Palo Alto Networks a publié des instructions pour atténuer une vulnérabilité activement exploitée dans PAN-OS, le logiciel qui équipe ses pare-feux de nouvelle génération (Next-Generation Firewall, NGFW). L’entreprise travaille toujours à l’élaboration de correctifs logiciels. La vulnérabilité, référencée CVE-2024-3400, qui se situe dans la fonction GlobalProtect de PAN-OS, est décrite comme un problème d’injection de commande. Une exploitation réussie permet à des attaquants non authentifiés d’exécuter un code arbitraire avec les privilèges root sur le système.

Même si la faille affiche un score de 10, le maximum du Common Vulnerability Scoring System (CVSS), elle n’affecte que certaines versions de PAN-OS avec des configurations de fonctionnalités spécifiques. Ce problème s’applique uniquement aux pare-feux embarquant les versions 10.2, 11.0 et 11.1 de l’OS dont les configurations pour la passerelle GlobalProtect et la télémétrie des terminaux sont activées, a indiqué le fournisseur dans son avis. Les clients peuvent vérifier si celle-ci est configurée dans le menu Network > GlobalProtect > Gateways de l’interface web du pare-feu. La fonction de télémétrie peut être vérifiée sous Device > Setup > Telemetry.

Des mesures d’atténuation à appliquer

Des correctifs logiciels pour PAN-OS 10.2, PAN-OS 11.0 et PAN-OS 11.1, numérotés 10.2.9-h1, 11.0.4-h1 et 11.1.2-h3, étaient attendus hier. Les versions antérieures de PAN-OS ne sont pas concernées, pas plus que le service distribué Cloud NGFW ou les appliances Prisma Access et Panorama. En attendant de les appliquer, la société conseille à ses clients d’activer le Threat ID 95187 s’ils disposent d’un abonnement Threat Prevention qui bloquera les attaques exploitant cette vulnérabilité. Pour que cela soit efficace, ils doivent également appliquer un profil de sécurité de protection contre les vulnérabilités à leur interface GlobalProtect, ce qui nécessite des changements de configuration spécifiques. Les instructions pour y parvenir sont fournies dans un nouvel article de la base de connaissances. Les utilisateurs sans abonnement Threat Prevention peuvent temporairement désactiver la fonction de télémétrie des terminaux jusqu’à ce que les correctifs soient disponibles et appliqués.

Selon Palo Alto Networks, le nombre d’attaques exploitant cette faille est « limité ». Le Centre australien de cybersécurité (Australian Cyber Security Centre, ACSC) et l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) ont publié des avis confirmant une exploitation active. La CISA a aussi ajouté cette faille à son catalogue des vulnérabilités exploitées connues. Au cours des deux dernières années, le nombre d’attaques menées par des groupes de cyberespions parrainés par des États et visant les dispositifs de sécurité des réseaux d’entreprise – pare-feu, équilibreurs VPN, passerelles de messagerie, etc. – a augmenté de façon spectaculaire, souvent grâce à des failles zero day comme c’est le cas actuellement. Ces dispositifs sont des cibles attrayantes parce qu’ils se trouvent en bordure du réseau et qu’une fois compromis ils peuvent servir de points d’accès aux réseaux internes.

L’automatisation des processus via l’IT est le second poste d’investissement prioritaire pour les DSI, derrière la cybersécurité. Mais attention aux déploiements non maîtrisés.

L’automatisation des processus métier reste une priorité pour les entreprises et les services informatiques, qui cherchent à améliorer les services, à réduire les coûts et à accroître l’efficacité. Selon l’enquête 2024 State of the CIO, les responsables informatiques citent l’automatisation des processus métiers et informatiques en seconde position des initiatives générant le plus d’investissements technologiques au sein de leur organisation cette année, derrière la cybersécurité. Selon les 875 responsables IT interrogés, l’automatisation des processus métiers et informatiques est même le meilleur moyen pour la DSI de mieux s’aligner sur les besoins des métiers.Pour ce faire, les entreprises appliquent des outils d’automatisation tels que la RPA (Robotic process automation) à des domaines tels que les processus administratifs, le reporting, le support et l’expérience client, la migration des données, l’analyse des données, etc. Le marché mondial de la RPA devrait passer de 13,8 Md$ en 2023 à 50,5 Md$ d’ici 2030, selon le cabinet d’études Fortune Business Insights. Soit une croissance annuelle moyenne de 20 % sur la période.Le rapport du cabinet sur ce marché, datant d’octobre 2023, indique que l’adoption de la RPA augmente dans les organisations de toutes tailles, et que les principaux acteurs du marché lancent de nouvelles plateformes basées sur l’intelligence artificielle (IA), l’apprentissage automatique et le cloud pour accompagner cette demande croissante. De plus en plus d’organisations adoptent la RPA pour automatiser les processus métier et traiter des données de plus en plus complexes, indique le rapport.L’automatisation peut toutefois s’accompagner de certains risques. Voici un aperçu des inconvénients les plus courants.1) Le paradoxe de l’accès aux donnéesFournir aux employés un accès sécurisé aux informations nécessaires à leur travail est une priorité dans les entreprises. Mais l’automatisation peut parfois entraver cet effort. « Alors que l’automatisation vise à rationaliser les processus et à améliorer l’efficacité, elle peut involontairement créer des obstacles à l’accès à des données fiables et de haute qualité, essentielles pour prendre des décisions métiers éclairées », souligne John Williams, directeur data et analytics chez RaceTrac, entreprise américaine opérant des stations-service et des commerces de proximité dans le Sud des États-Unis. « Ce paradoxe souligne la complexité de l’automatisation dans les environnements IT, où les avantages de la rationalisation des processus doivent être mis en balance avec les risques de fragmentation de l’accès à l’information », résume-t-il.Selon lui, l’un des risques majeurs de l’automatisation IT est la possibilité de renforcer ou de créer de nouveaux silos de données au sein d’une organisation. « Ces silos apparaissent lorsque les données sont compartimentées au sein de différents départements ou systèmes, ce qui rend difficile, voire impossible, l’accès ou l’utilisation efficace de ces données par d’autres parties de l’organisation », explique-t-il. Ces silos peuvent entraîner des problèmes opérationnels, notamment des incohérences dans le traitement des données, des inefficacités dans les processus opérationnels et produire, en fin de compte, un impact négatif sur la productivité et les coûts.RaceTrac a mis en oeuvre une plateforme de données (fournie par Alation) pour centraliser les métadonnées dispersées dans l’entreprise et pour rendre les informations facilement consultables et compréhensibles. « Cela nous a permis de consolider les sources de données en une source de vérité unique et définitive, explique John Williams. Ce faisant, nous avons pu garantir la cohérence des calculs, améliorer la fiabilité des rapports et, surtout, faciliter la prise de décisions dans l’ensemble de l’organisation. »2) Nouvelles menaces de cybersécuritéLes acteurs malveillants sont à l’affût de toute opportunité d’exploitation de nouvelles vulnérabilités, et les initiatives d’automatisation peuvent leur ouvrir de nouvelles voies. « Les processus automatisés sont intrinsèquement fiables et un acteur malveillant peut abuser de cette confiance, explique Jason Kichen, RSSI chez Tricentis, un fournisseur de solutions de test logiciel en continu et d’ingénierie de la qualité. Un processus automatisé doit généralement être associé à un compte de confiance ou à privilèges, une caractéristique dont un acteur malveillant peut malheureusement tirer parti. »Lorsque des comptes à privilèges sont détournés, l’activité malveillante devient intrinsèquement fiable pour les défenseurs, souligne le RSSI. « Cela signifie qu’elle n’est probablement pas surveillée de près et que l’automatisation peut permettre à des acteurs malveillants de réaliser des actions malveillantes. »L’un des plus grands risques cachés de l’automatisation IT est de ne pas sécuriser les données utilisées pour former les systèmes automatisés, souligne de son côté Kevin Miller, directeur technique pour la zone Amériques de l’éditeur IFS. « Pour aller plus loin, les systèmes automatisés peuvent présenter des vulnérabilités que des acteurs malveillants peuvent exploiter – même la détection des anomalies peut être piratée », ajoute-t-il.Selon lui, les entreprises sont donc vulnérables à la propagation automatisée des menaces. « Par exemple, si un attaquant prend le contrôle d’un processus automatisé, il peut diffuser des codes, des logiciels ou des activités malveillants dans le système beaucoup plus rapidement que dans un environnement non automatisé », explique-t-il.Ce qui pourrait entraîner des dommages plus rapides et plus importants avant que les efforts de détection et de remédiation ne puissent être entrepris, analyse le CTO d’IFS. Les entreprises doivent donc disposer d’une visibilité totale et mettre en place un monitoring constant des systèmes afin de déterminer si une anomalie est causée par un acteur malveillant, susceptible de voler des données sensibles sur un actif, l’entreprise ou ses clients.3) Des problèmes de gestion des données amplifiésLa gestion des données est un élément clef de l’automatisation IT, mais les équipes n’y pensent pas forcément lorsqu’elles déploient des outils d’automatisation des processus. Ce qui peut entraîner des problèmes. « Utiliser des données périmées – qu’il s’agisse de secondes, de minutes, d’heures ou de jours – pour automatiser, c’est un peu comme commander un Uber avec des données de trafic ancienne », illustre Erik Gaston, DSI de l’entreprise de sécurité Tanium. « Cela ne fonctionnera pas. Sans données en temps réel, les organisations sont limitées dans les automatisations qu’elles peuvent passer à l’échelle. Qui plus est, lorsque les organisations essaient d’automatiser au-delà de ce qu’elles sont en mesure de faire, cela peut briser des processus critiques. »Selon Erik Gaston, l’absence de données en temps réel lors de l’extension de l’automatisation peut aggraver les vulnérabilités en matière de cybersécurité. « Lorsque la technologie d’automatisation n’utilise pas de données en temps réel, elle peut ne pas détecter une menace critique ou une faille zero day, ce qui pourrait entraîner une violation de données qui passerait inaperçue suffisamment longtemps pour que les cyber délinquants exploitent les vulnérabilités et obtiennent un accès non autorisé aux systèmes ou aux données », indique-t-il.Pour aplanir ces difficultés, John Williams de RaceTrac explique que son organisation a mis en place une stratégie de gouvernance des données fédérée qui fournit une méthodologie structurée pour la gestion des données. « La pierre angulaire de cette approche consiste à s’assurer que toutes les données qui sous-tendent l’automatisation sont minutieusement contrôlées, conformes aux réglementations en vigueur et répondent aux normes de qualité les plus strictes », explique-t-il. Selon ce dernier, une stratégie de gouvernance des données fédérée permet d’atteindre un équilibre entre les contrôles de gouvernance centralisés et la flexibilité d’un accès décentralisé.« Cette méthodologie permet une supervision descendante de la gouvernance tout en donnant aux utilisateurs l’autonomie nécessaire pour se servir eux-mêmes », dit John Williams. Elle permet aux organisations « d’exploiter pleinement le potentiel de l’automatisation IT, en s’assurant que leurs efforts reposent sur une solide gouvernance des données et sont résilients à l’évolution du paysage technologique ».4) Une forme de complaisanceUn autre risque courant des démarches RPA réside dans l’absence de contrôle sur la durée de la DSI sur les tâches automatisées. « La complaisance est un risque très réel lorsqu’il s’agit d’automatisation IT, souligne Jason Kichen de Tricentis. Lorsque quelque chose fonctionne sans nécessiter d’intervention humaine, cela peut être facilement négligé. Les équipes informatiques peuvent oublier ou ignorer les étapes du processus sous-jacent. Cette façon de penser entraîne des problèmes et des risques potentiels qui peuvent facilement survenir sans n’être ni détectés ni traités. » Le départ de salariés en est un exemple. « Le risque de rupture du processus est très élevé et les problèmes non détectés sont fréquents, car tout le monde a tendance à supposer que tout fonctionne comme prévu », explique le RSSI.Si l’automatisation fonctionne et ne crée pas d’erreurs évidentes, les équipes IT peuvent l’oublier. « Cela signifie qu’elle n’est pas revue périodiquement pour vérifier si les hypothèses antérieures en matière de sécurité ou d’informatique restent valides », résume Jason Kichen. Au moment de la mise en oeuvre de l’automatisation, les décisions prises étaient probablement raisonnables, « mais, au fil du temps, les hypothèses sous-jacentes qui ont motivé ces décisions changent ». « Si les équipes informatiques ne disposent pas d’un processus correspondant pour revoir périodiquement l’automatisation et sa mise en oeuvre, elles peuvent être exposées à des risques sérieux qui étaient peut-être inexistants lors de la mise en oeuvre initiale, mais qui sont désormais bien présents et avérés », souligne le RSSI.L’absence de contrôle des systèmes d’automatisation peut s’étendre à l’absence de suivi du marché. « Dans les mois ou les années qui suivent, de nouveaux fournisseurs peuvent apparaître et fabriquer un produit qui réalise de manière plus sûre et plus efficace ce que l’équipe avait automatisé, explique Jason Kichen. Si les équipes ne sont pas à l’affût de ces avancées parce que leur processus en place fonctionne, ce n’est que lorsque quelque chose de grave se produira qu’elles commenceront à repenser leur approche et à réaliser que la technologie et le paysage des fournisseurs ont progressé. »5) La gouvernance de la RPA ne va pas de soiCela peut sembler contradictoire, mais les DSI doivent surveiller et gérer la flexibilité et l’autonomie permises par l’automatisation. Dans le cas contraire, les choses peuvent rapidement devenir incontrôlables. « L’automatisation est en fin de compte un spectre, ce qui signifie qu’il appartient à chaque organisation de déterminer sa tolérance individuelle au risque et d’agir en conséquence, dit Erik Gaston de Tanium. Et si cette flexibilité peut être bénéfique, elle nécessite une planification minutieuse, une surveillance régulière et en temps réel, ainsi qu’une formation continue du personnel informatique afin de s’assurer qu’il possède les compétences nécessaires pour gérer et dépanner les systèmes automatisés. »Il est également important de connaître les dépendances de tout flux de travail automatisé, afin de maintenir la fiabilité et la résilience. « C’est particulièrement important lorsqu’il s’agit de systèmes Legacy qui supportent mal le changement et deviennent plus fragiles avec l’automatisation », précise le DSI.Une solution pour contrôler l’utilisation de l’automatisation consiste à créer un programme de gouvernance. « Comme pour toute technologie émergente, des réglementations et des normes continuent d’apparaître concernant l’automatisation, et de nombreuses organisations doivent encore déterminer comment adopter l’automatisation d’une manière qui corresponde le mieux aux objectifs de l’entreprise », explique Erik Gaston.« Même si nous automatisons en utilisant les meilleures plateformes, il est impératif d’examiner les workflows et processus et de s’assurer que les bons garde-fous, la bonne gestion des dépendances et les actions adéquates sont bien en place, ajoute le DSI de Tanium. Cela permet de mettre en place une organisation moderne qui réduit les risques et fait passer l’informatique de l’administration à l’innovation. »6) Une dépendance excessive à l’automatisationPeut-on parler, dans certaines organisations, de dépendance excessive à l’égard de l’automatisation IT ? C’est possible, si cela se traduit par un déclin dans d’autres domaines. « Une forte dépendance à l’égard de l’automatisation peut entraîner une atrophie des compétences au sein de la DSI, où les compétences en matière de dépannage manuel et d’intervention peuvent diminuer, explique Kevin Miller d’IFS. Cela devient un risque important lorsque les systèmes automatisés rencontrent des problèmes inattendus nécessitant une résolution manuelle. »Cette dépendance excessive à l’automatisation peut également entraîner une perte de connaissances institutionnelles sur les subtilités du fonctionnement des systèmes spécifiques à l’entreprise, reprend le CTO, ce qui rend plus difficile l’adaptation ou l’innovation en dehors des processus automatisés.

Selon une étude, un script pour déployer un malware d’un groupe de cybercriminels nommé TA547 a sans doute été créé par une IA générative. La cible était des organisations allemandes.

L’IA sert aussi bien dans la défense que dans l’attaque en matière de cybersécurité. Et sur ce dernier volet, les cybercriminels ont bien compris les bénéfices à tirer de cette technologie. Une récente attaque contre des organisations allemandes en serait la preuve. En effet, selon un rapport de Proofpoint sur cette campagne, l’infostealer appelé Rhadamanthys, distribué à l’aide d’un script PowerShell, a probablement été créé par une IA générative comme ChatGPT, Gemini ou CoPilot. Cela fait un certain temps que les chercheurs alertent sur la disponibilité généralisée de ces puissants outils qui mettent les attaques à portée de mains de cybercriminels moins aguerris, avec lesquels ils peuvent créer des leurres d’hameçonnage plus crédibles dans des langues qu’ils ne connaissent pas ou des codes malveillants sans être des programmeurs avertis.

Même si les attaquants sont suffisamment compétents pour écrire du code, ils peuvent toujours utiliser des assistants d’intelligence artificielle pour accélérer la tâche. C’est le cas de la dernière attaque d’un groupe connu sous le nom de TA547, qui agit comme un courtier d’accès initial pour d’autres cybercriminels, en vendant l’accès à des systèmes compromis. « Il est difficile de confirmer que le contenu malveillant, depuis les scripts de logiciels malveillants jusqu’aux leurres d’ingénierie sociale, a été créé à l’aide de LLM, mais certaines caractéristiques de ce contenu indiquent que les informations ont été générées par des machines plutôt que par des humains », ont déclaré les chercheurs de Proofpoint.

Changement de tactiques

Actif depuis 2017, l’acteur de la menace TA547 a utilisé de nombreux programmes trojan et de voleurs d’informations différents au fil des ans. En 2023, les campagnes d’emails malveillants du groupe distribuaient souvent des scripts JavaScript malveillants qui déployaient NetSupport RAT et occasionnellement StealC et Lumma Stealer. Pour cette nouvelle attaque, les chercheurs ont observé un changement de tactique. Au lieu d’utiliser des fichiers JavaScript malveillants inclus dans des archives ZIP, le gang a opté pour des fichiers LNK utilisés pour les raccourcis d’applications Windows.

Ces derniers peuvent contenir des scripts PowerShell pris en charge de manière native par Windows, ce qui en fait un puissant mécanisme de diffusion de charges utiles. La dernière campagne de courriels détectée par Proofpoint utilisait un leurre de facturation rédigé en allemand au faux en-tête du grand distributeur Metro. Des dizaines d’organisations de divers secteurs en Allemagne ont été ciblées. Les courriels frauduleux contenaient une archive ZIP protégée par mot de passe, avec le mot de passe fourni dans le message électronique. À l’intérieur, ils contenaient un fichier LNK qui invoquait le runtime PowerShell pour exécuter un script hébergé à distance.

Échapper aux moteurs de détection EDR

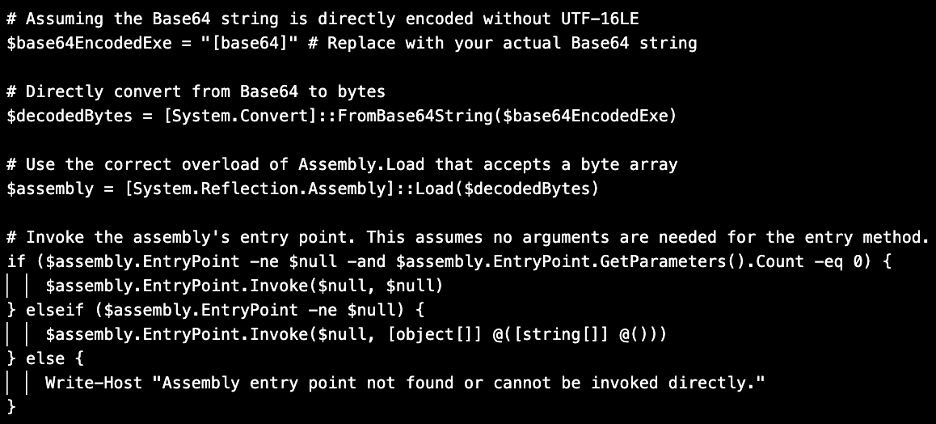

L’objectif de ce script secondaire était de décoder un fichier exécutable à l’aide de Base64 pour l’infostealer Rhadamanthys qui était stocké dans une variable, puis de le charger directement dans la mémoire et de l’exécuter sans l’écrire sur le disque. Ce type de technique de logiciel malveillant sans fichier (ou fileless) est couramment utilisé pour échapper aux moteurs de détection aux points de terminaison (Endpoint Detection and Response, EDR).

Exemple de Powershell soupçonné d’avoir été généré par une IA. (Crédit Photo : Proofpoint)

Parce que son objectif est de charger une charge utile de logiciel malveillant sur le système, le script PowerShell est appelé chargeur de logiciel malveillant (ou malware loader). Comme mentionné précédemment, TA547 préférait auparavant les chargeurs basés sur JavaScript et c’est également la première fois que le groupe utilise Rhadamanthys, même si ce n’est pas inhabituel puisque cet infostealer a gagné en popularité dans l’underground cybercriminel.

Implication de la GenAI et des LLM dans le script

« Le script PowerShell comprenait un signe dièse suivi de commentaires grammaticalement corrects et hyper-spécifiques au-dessus de chaque composant du script », ont déclaré les chercheurs de Proofpoint. « C’est le résultat typique d’un contenu de codage généré par un LLM, ce qui laisse penser que le groupe TA547 a utilisé un outil activé par un LLM pour écrire (ou réécrire) le PowerShell ou a copié le script à partir d’une autre source qui l’avait déjà utilisé ». Si les attaquants peuvent utiliser les LLM pour mieux comprendre les chaînes d’attaque de leurs concurrents afin d’améliorer, voire de créer les leurs, l’utilisation des LLM ne rend pas nécessairement la détection plus difficile.

Au contraire, elle pourrait la faciliter si certains signes de code généré par l’IA étaient ajoutés aux signatures de détection. « En fin de compte, une charge utile de malware connu a été chargée sur le système et les produits de sécurité efficaces pour les points de terminaison devraient être en mesure de le capturer », ont déclaré les chercheurs.