Le spécialiste en solutions réseau et sécurité Versa Networks étoffe sa famille de produits dans le domaine du secure access service edge. Ces derniers équipements apportent du routage WAN haute performance, du traitement de pare-feu dynamique et l’accès à Internet direct par SD-WAN.

Les dispositifs Secure Access Service Edge (SASE) annoncés par Versa Networks promettent un débit élevé pour le routage WAN, le traitement de pare-feu et les liens SD-WAN d’accès direct à Internet afin de cibler les entreprises ayant de grandes succursales, des campus ou des centres de données. Le CSG5000 et le Dell PowerEdge R7515 font leur entrée dans le portefeuille de Versa. Selon le fournisseur de réseaux, ces équipements peuvent prendre en charge jusqu’à 120 Gbps de débit de pare-feu, 100 Gbps de débit SD-WAN et 40 Gbps de débit de pare-feu de nouvelle génération (Next-Generation FireWall, NGFW). Par rapport à l’ancien boîtier haut de gamme de Versa, l’appliance de la série CSG2500, qui offre un débit de plus de 20 Gbps pour le routage WAN, le traitement de pare-feu dynamique et l’accès direct à Internet par SD-WAN, cette mise à niveau est significative.

Les unités CSG5000 de Versa sont dotées de 16 interfaces 10/25 GE et de 4 interfaces 100GE. « D’autres interfaces, telles que 10/25GE SFP+/SFP28 et 100GE basé sur QSFP28, peuvent aussi être mélangées en fonction des besoins du client », explique Versa. Ces systèmes apportent une accélération matérielle intégrée et la possibilité de décharger certaines fonctions de traitement sur des moteurs matériels internes, et donc d’économiser des cycles de processeur pour le pare-feu dynamique ou le traitement du réseau. Les boîtiers Versa CSG5000 exécutent le système d’exploitation Versa (VOS), lequel intègre les services réseau et de sécurité dans une plateforme qui prend en charge les environnements cloud, sur site et hybrides. Versa SASE comprend le VPN, le SD-WAN sécurisé, la protection du traitement à la périphérie, le NGFW, le pare-feu en tant que service (Firewall as a Service, FWaaS), la passerelle web sécurisée (Secure Web Gateway, SWG), la protection contre les menaces avancées, la protection contre les fuites de données, l’accès réseau Zero Trust (Zero-Trust Network Access, ZTNA) et le courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB).

Toutes les politiques réseau appliquées

Selon le directeur du marketing produit de Versa, Rajoo Nagar, l’idée maîtresse derrière ces boîtiers de Versa est de réduire la quantité de hardware nécessaire pour soutenir les opérations SASE toujours plus nombreuses, tout en offrant la capacité de débit nécessaire pour gérer ces communications. « Le SASE unifié promet une véritable convergence de nombreux produits réseau et de sécurité en une seule passerelle à la périphérie, afin de fournir une solution simplifiée, sécurisée et très performante. En réalité, de nombreuses solutions SASE consistent aujourd’hui en des produits ponctuels intégrés sous un parapluie SASE, ce qui n’est pas sans rappeler l’approche spécifique des solutions d’infrastructure traditionnelles », a écrit Rajoo Nagar dans un blog sur ces dispositifs. « Même s’il est possible de construire un SASE avec un portefeuille de produits ponctuels, cela ne réduit pas la complexité opérationnelle et ne fournit la plus grande performance promise. En effet, chaque fonction SASE est réalisée par sa propre image logicielle qui effectue son propre traitement de paquets et applique une politique, le tout étant enchaîné avec d’autres fonctions réseau et de sécurité dans le portefeuille SASE », a encore écrit Rajoo Nagar. En revanche, une solution SASE véritablement convergente est conçue de telle sorte qu’elle est convergente dès le système d’exploitation. Une telle solution SASE fournit une seule image logicielle, une seule politique et un seul data lake, ainsi qu’une architecture de traitement parallèle Single Pass (Single Pass Parallel Processing – SP3 – Architecture). « Chaque paquet n’est ouvert qu’une seule fois et toutes les politiques réseau et de sécurité pertinentes sont appliquées », explique Rajoo Nagar.

« Avec les nouveaux boîtiers, le niveau de performance et de capacité offert permet de consolider jusqu’à 32 serveurs en un seul nœud convergent à la périphérie », selon la directrice marketing. Versa est bien placée pour jouer un rôle prépondérant dans l’arène des SASE à fournisseur unique, où elle est en concurrence avec un grand nombre de fournisseurs, dont Cisco, Fortinet, Palo Alto, Cato et d’autres. « Le marché des SASE ne se contente pas de croître, il transforme la façon dont les entreprises abordent leur réseau et leur architecture de sécurité. Alors que les entreprises s’adaptent au travail hybride et aux applications distribuées, devenus la norme, l’intégration du réseau et de la sécurité dans une solution cohésive et cloud-native devient primordiale. « Le SASE n’est pas une tendance, c’est l’avenir de la connectivité et de la sécurité des entreprises », a expliqué de son côté Mauricio Sanchez, directeur principal de la sécurité et des réseaux d’entreprise au sein du groupe Dell’Oro. Dell’Oro prévoit notamment un intérêt croissant pour le segment des SASE à fournisseur unique, qui devrait progresser à un taux de croissance annuel moyen de 17 % et représenter une part plus importante du marché global des SASE que les solutions SASE à fournisseurs multiples. « Cette tendance reflète un changement dans la préférence des entreprises pour des solutions rationalisées, à guichet unique, qui s’alignent sur l’importance croissante du marché pour l’efficacité et la sécurité intégrée », ajoute Mauricio Sanchez. Les solutions Versa CSG5000 et Dell PowerEdge R7515 sont disponibles dès maintenant.

Et de deux. Après Microsoft, c’est au tour de HPE d’annoncer que des comptes mails ont été piratés. Les soupçons se portent sur le même groupe russe aux multiples noms (Nobelium, Cozy Bear).

Dans un document déposé à la SEC, HPE a signalé une violation de données. « Sur la base de notre enquête, nous pensons désormais qu’un acteur malveillant a accédé et exfiltré des données à partir de mai 2023 depuis quelques boîtes aux lettres de HPE appartenant à des personnes travaillant dans les secteurs de la cybersécurité, du commerce et d’autres fonctions », a déclaré la firme américaine.

Elle précise avoir été informée, en juin 2023, d’un accès non autorisé à des fichiers SharePoint datant de mai 2023 par un pirate, elle a mené une enquête avec des experts externes en cybersécurité et a pris des mesures de confinement. « Nous avons déterminé que cette activité n’a pas eu d’impact matériel sur la société », a-t-elle conclu. En 2018, des pirates chinois travaillant pour le ministère de la Sécurité d’État, avaient déjà infiltré les réseaux de HPE et d’IBM et avaient ensuite utilisé cet accès pour lancer des cyberattaques.

Lien avec l’attaque de Microsoft

Cette violation des boîtes aux lettres de HPE survient quelques jours après l’annonce par Microsoft de la compromission de comptes de messagerie de ses dirigeants par un groupe russe identifié comme étant Midnight Blizzard. On ne sait pas s’il s’agit d’une campagne coordonnée visant les géants américains IT, ou s’il s’agit de factions distinctes au sein de Midnight Blizzard ou de Cozy Bear travaillant sur des missions uniques.

« À partir de la fin novembre 2023, cet acteur a utilisé une attaque par pulvérisation de mot de passe, ou Password Spraying, pour compromettre un compte de test et prendre pied, puis a utilisé les autorisations du compte pour accéder à un très petit pourcentage de comptes de messagerie d’entreprise Microsoft, y compris ceux des membres de notre équipe de direction et des employés travaillant à des postes de cybersécurité, juridiques et autres, et a exfiltré des courriels et des documents joints », a déclaré Microsoft dans un billet de blog divulguant l’attaque.

La sécurité de Microsoft critiquée

La pulvérisation de mots de passe est une cyberattaque par force brute dans laquelle les attaquants utilisent un mot de passe commun pour plusieurs comptes afin de contourner les politiques de verrouillage. « La récente violation et divulgation de Microsoft met en évidence deux défis : personne (même les entreprises internationales) n’est à l’abri des acteurs de la menace, et en tant qu’entreprise, il faudra du temps pour mettre en place des correctifs », a déclaré Ravi Srinivasan, CEO de l’entreprise de cybersécurité Votiro. « Chaque fois qu’une menace est détectée, il est coûteux et long d’y remédier. L’authentification à deux facteurs (2FA) atténue les attaques par pulvérisation de mot de passe en ajoutant une couche de sécurité supplémentaire au-delà du simple mot de passe », a-t-il ajouté.

« L’attaque en elle-même était assez simple, et elle aurait pu être évitée par l’authentification à deux facteurs. Microsoft n’appliquait pas ses propres politiques sur certains systèmes », a déclaré Alex Stamos, cadre chez SentinelOne et ancien directeur de la sécurité de Facebook, à CNBC. « Microsoft s’est débarrassée de cette affaire en signalant l’évènement à la SEC un vendredi et en diffusant un petit communiqué de presse. L’entreprise a clairement essayé de passer l’intrusion sous silence », a-t-il poursuivi.

Pendant un an et demi, un groupe chinois a exploité une vulnérabilité de type zero day dans vCenter sans être détecté. La faille a été corrigée en octobre par VMware.

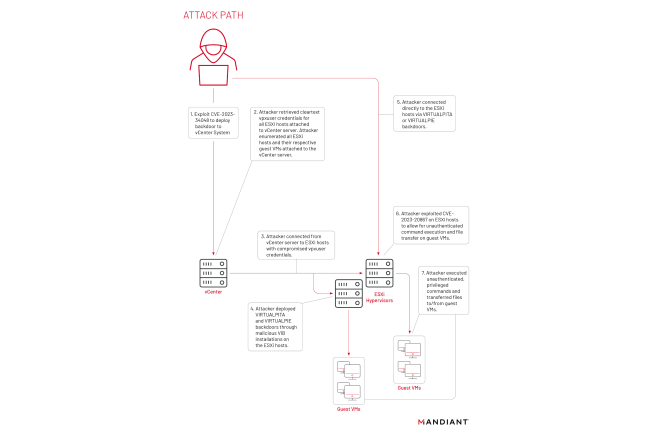

Dans le terme APT, le p pour persistance prend tout son sens dans une affaire dévoilée par Mandiant. La filiale de Google Cloud a mené des travaux sur le groupe UNC3886 et ses techniques d’attaques. Ils ont notamment découvert que le groupe s’était servi d’une faille zero day dans vCenter de VMware pendant un an et demi. La CVE-2023-34048 a été corrigée en octobre 2023 par le spécialiste de la virtualisation.

Une première alerte en juin 2023

L’histoire de cette affaire débute en juin 2023 où Mandiant a documenté la manière dont le groupe chinois qu’il suit sous le nom de UNC3886 a exploité une vulnérabilité zero day de contournement d’authentification dans VMware Tools (CVE-2023-20867) pour déployer des portes dérobées à l’intérieur de machines virtuelles invitées à partir d’hôtes ESXi compromis. Le flux d’attaque décrit par Mandiant a commencé par l’accès des pirates aux serveurs vCenter, puis l’utilisation de techniques connues pour extraire les informations d’identification en clair du compte vpxuser pour tous les hôtes ESXi attachés au serveur.

C’est ainsi qu’ils ont pu accéder à ces hôtes et exploiter la faille CVE-2023-20867 pour déployer des malwares. Cependant, le mot de passe du compte vpxuser, un compte créé automatiquement sur les hôtes ESXi quand ils sont associés à un serveur vCenter, est chiffré par défaut. Sur un système vCenter entièrement corrigé, le craquage des mots de passe nécessite un accès root. Or, c’est en exploitant la vulnérabilité CVE-2023-34048, corrigée en octobre 2023, que les attaquants ont réussi à obtenir un accès root aux serveurs vCenter.

Attention aux ports réseau

Les analystes judiciaires de Mandiant ont trouvé un point commun sur les systèmes vCenter compromis où les journaux de plantage situés dans /var/log/vMonCoredumper.log montrent que le service vmdird s’arrête quelques minutes avant que les attaquants ne déploient leurs malware. Après avoir partagé cette observation avec l’équipe de sécurité des produits VMware, ainsi que des vidages du noyau de mémoire du processus vmdird bloqué, ils en ont conclu que les blocages étaient étroitement liés au comportement observé lors de l’exploitation de la faille référencée CVE-2023-34048.

Cette faille dite d’écriture hors limites ou « out-of-bounds write » dans l’implémentation du protocole DCERPC conduit à un plantage et à l’exécution de code arbitraire. Elle peut être exploitée à distance via le réseau. « VMware recommande fortement un contrôle strict de l’accès au périmètre réseau pour tous les composants et interfaces de gestion dans vSphere et les composants connexes, comme les composants de stockage et de réseau, dans le cadre d’une posture de sécurité globale efficace », a déclaré VMware dans un document FAQ associé à la vulnérabilité, en précisant que « les ports réseau spécifiques concernés par cette vulnérabilité sont 2012/tcp, 2014/tcp et 2020/tcp ».

Des signes datant de fin 2021 et début 2022

Mandiant dit avoir observé des signes de ces plantages dans les journaux des environnements compromis depuis fin 2021 et début 2022, mais que les vidages de noyau vmdird n’étaient pas présents sur ces systèmes. Un vidage de mémoire complet ou memory core dump est généré automatiquement quand un processus se bloque et la configuration par défaut de VMware consiste à conserver ces vidages de mémoire sur le système pendant une durée indéterminée. Le fait qu’ils aient été supprimés sur de nombreux systèmes suggère que les attaquants les ont volontairement supprimés pour brouiller les pistes.

Les entreprises devraient déjà avoir appliqué les correctifs pour la faille CVE-2023-34048. Cependant, la révélation que des pirates ont exploité cette faille pendant un an et demi sans être inquiété est préoccupante et devrait inciter à des investigations supplémentaires dans les environnements, en particulier pour les indicateurs de compromission et les portes dérobées UNC3886 documentés par Mandiant.

À mesure que la recherche et l’investissement s’intensifient, le développement de technologies clés pour les réseaux quantiques, comme les répéteurs et les applications de sécurité, prend forme.

À terme, le développement de la technologie des réseaux quantiques permettra une connectivité plus sûre et plus rapide, mais il est encore trop tôt et il reste beaucoup de défis à relever avant qu’elle ne devienne la norme. « Alors que les composants clés des réseaux quantiques, comme les répéteurs et la photonique, sont en cours de développement, il est probable que les premiers développements concrets à sortir du laboratoire concerneront les applications de sécurité, en particulier la cryptographie post-quantique (Post-Quantum Cryptography, PQC) », a déclaré Liz Centoni, vice-présidente exécutive, directrice de la stratégie et directrice générale des applications chez Cisco. Les algorithmes cryptographiques complexes de la PQC, ou cryptographie à sécurité quantique, devraient protéger les ordinateurs quantiques contre des attaques sophistiquées. « La cryptographie post-quantique (PQC), en tant qu’approche logicielle fonctionnant avec des systèmes conventionnels pour protéger les données des futures attaques quantiques, sera adoptée avant même qu’elle ne soit normalisée », a écrit Mme Centoni dans un blog récent sur les principales technologiques qui devraient émerger en 2024 et au-delà. « La PQC sera adoptée par les navigateurs, les systèmes d’exploitation et les bibliothèques, et des innovateurs vont l’expérimenter en l’intégrant dans des protocoles comme le SSL/TLS 1.3, qui régit la cryptographie classique », a encore déclaré Liz Centoni. « La cryptographie post-quantique va également se répandre dans les entreprises qui cherchent à garantir la sécurité des données dans le monde post-quantique », a-t-elle ajouté.

Aujourd’hui, la nécessité d’une telle sécurité devient critique, car les acteurs malveillants utilisent déjà des vecteurs d’attaque pour se préparer aux futures capacités de décryptage des ordinateurs quantiques. « Le principe du « récolter maintenant, décrypter plus tard » nous met face à un défi de taille », a déclaré Vijoy Pandey, vice-président senior du groupe de recherche avancée Outshift de Cisco. « Pour les gouvernements et les institutions financières, la sécurité des transactions sensibles est une question importante et les gens deviennent paranoïaques à ce sujet », a ajouté M. Pandey. « Il n’y a aucun doute sur le fait que la quantique va créer un Armageddon de la cybersécurité », a ainsi déclaré Ana Paula Assis, directrice générale d’IBM pour l’Europe, le Moyen-Orient et l’Afrique, lors du Forum économique mondial de Davos. M. Pandey souligne qu’aucun ordinateur quantique actuel n’est capable d’effectuer ces piratages de sécurité qui peuvent susciter des inquiétudes, car ils ne sont pas encore assez puissants. Par contre, « si une entreprise subit une effraction dont elle n’a pas connaissance, et que le trafic est redirigé et stocké quelque part pour le jour où un acteur malveillant aura la capacité de construire un nœud quantique de taille raisonnable, il pourra tout simplement tout décrypter », a-t-il déclaré. Heureusement, la bonne nouvelle, c’est que les futurs développements de l’informatique quantique pourraient déboucher sur des technologies de sécurité infaillibles qui protégeraient les communications de données de toute interférence ou de tout espionnage. Des travaux sont en cours pour créer des environnements quantiques sécurisés dans diverses entreprises, notamment Verizon, British Telecom, Ernst & Young et des laboratoires gouvernementaux comme le DARPA Quantum Networking Program et le Los Alamos National Lab.

Potentiel des réseaux quantiques

La recherche et l’investissement dans le développement de réseaux à sécurité quantique sont également en cours. Cisco envisage de créer des centres de données quantiques qui pourraient utiliser des modèles LAN classiques pour relier des ordinateurs quantiques, ou un réseau quantique qui transmettrait des bits quantiques (qubits) à partir de serveurs quantiques à des vitesses élevées pour gérer des applications commerciales. « Par ailleurs, dans 4 ou 5 ans, ou plus, l’importance croissante des réseaux quantiques permettra aux ordinateurs quantiques de communiquer et de collaborer pour offrir des solutions quantiques plus évolutives », a soutenu Mme Centoni. « Les réseaux quantiques tireront parti de phénomènes quantiques comme l’intrication et la superposition pour transmettre des informations », a-t-elle ajouté. « Aujourd’hui, les chercheurs et les développeurs quantiques cherchent à développer l’architecture radix, étendre les réseaux maillés (la capacité des réseaux à prendre en charge beaucoup plus de connexions par port et une plus grande largeur de bande) et à créer des commutateurs et des répéteurs quantiques », a souligné M. Pandey. « L’objectif est d’arriver à transporter des signaux quantiques sur de plus longues distances, car les signaux quantiques se détériorent rapidement », a-t-il expliqué. « Nous voulons absolument arriver à gérer ces signaux dans l’empreinte d’un centre de données, et c’est une technologie sur laquelle nous allons commencer à expérimenter », a-t-il ajouté. M. Pandoy a indiqué que Cisco construisait des simulateurs logiciels pour ce type d’environnement et qu’il les mettrait à disposition sous forme de logiciel libre.

En outre, le Quantum Lab de Cisco travaille au développement de répéteurs pour les réseaux quantiques. « Les protocoles de répéteurs quantiques sont généralement divisés en deux catégories selon le type de communications requises : les répéteurs bidirectionnels et les répéteurs unidirectionnels », a expliqué Cisco dans un billet de blog sur ses travaux dans ce domaine. « Par rapport aux répéteurs unidirectionnels qui nécessitent une correction d’erreur quantique vers l’avant, les répéteurs bidirectionnels disposent d’un matériel quantique plus simple et peuvent gérer de plus longues distances, mais ils présentent deux inconvénients : la latence et la congestion », a encore écrit Cisco. « Néanmoins, jusqu’à l’avènement d’un ordinateur quantique compact équipé de capacités de correction d’erreurs quantiques, les répéteurs bidirectionnels restent les plus adaptés pour la communication quantique à longue distance. Les protocoles de répéteurs conventionnels ont un point commun : le matériel est entièrement conçu pour des codes quantiques spécifiques et des changements substantiels doivent être apportés pour passer à un autre code », a déclaré Cisco.

Photonique et quantique pour le réseau

« Dans notre travail, nous réunissons toute la complexité dans un seul dispositif appelé générateur d’état de ressource (Resource State Generator, RSG), lequel produit des qubits codés multiphotons en envoyant un laser pulsé à travers un réseau d’interféromètres et de détecteurs de photons. Les RSG sont fabriqués sur des circuits intégrés photoniques en silicium, qui constituent également une plateforme candidate pour l’informatique quantique », a encore expliqué Cisco. « Ainsi, le passage à un nouveau code quantique devient une mise à jour logicielle, c’est-à-dire une reprogrammation du circuit photonique. Cette flexibilité offre un avantage à long terme, car de nouvelles générations de codes quantiques seront disponibles », a encore déclaréle fournisseur. D’autres travaux du Cisco Quantum Lab portent sur la mise en place de réseaux quantiques sur les infrastructures à fibre optique existantes. « Les réseaux quantiques utilisent des liens de communication optiques. En envisageant une approche pragmatique et économique de la construction de ces réseaux, une stratégie convaincante consiste à capitaliser sur notre infrastructure de réseau optique déjà établie. La première étape pour construire des réseaux de distribution d’intrication dans une infrastructure existante va de pair avec la capacité à identifier les sites optimaux pour intégrer du matériel quantique », a écrit Cisco.

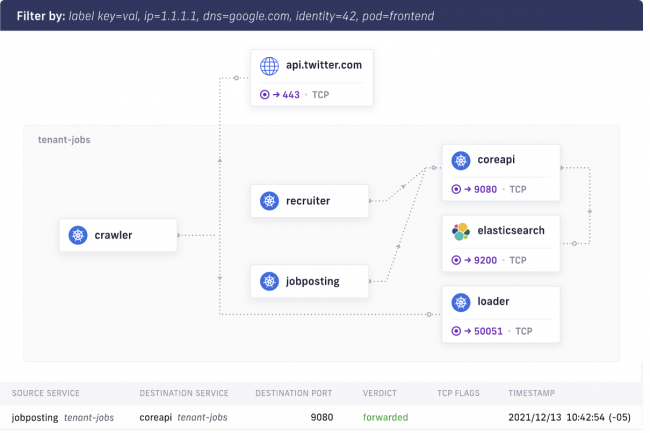

L’acquisition par Cisco de la startup Isovalent, le développeur des outils open source Cilium et Tetragon, souligne le potentiel de la technologie populaire du noyau eBPF pour la mise en réseau et la sécurité multicloud.

Avec le récent achat de l’entreprise de réseau et de sécurité open source et cloud native Isovalent, Cisco a remis sur le devant de la scène la populaire technologie de connectivité de conteneur eBPF (extended Berkeley packet filter). Annoncée fin décembre, l’opération devrait être finalisée au troisième trimestre de l’exercice fiscal 2024, selon les prévisions de Cisco. Grâce à la technologie open source eBPF du noyau du système d’exploitation Linux, les programmes peuvent s’exécuter en toute sécurité dans un bac à sable à l’intérieur du noyau de l’OS. Elle permet aux clients d’intégrer rapidement et facilement des fonctions de sécurité, d’observabilité et de mise en réseau sans avoir à modifier le code source du noyau, à se préoccuper des superpositions de réseaux ou à effectuer d’autres tâches de programmation fastidieuses. Le développement de cette technologie open source se fait sous les auspices de la Cloud Native Computing Foundation (CNCF) avec des contributions de l’industrie et le soutien de Google, Microsoft, Red Hat, Intel et d’autres. Selon la CNCF, de nombreux développeurs de noyaux ont contribué à l’intégration de l’eBPF dans le noyau Linux, ce qui l’a rendu stable et fiable. En outre, divers autres projets ont créé des outils et des bibliothèques qui facilitent l’utilisation et la gestion de l’eBPF.

De plus, l’eBPF est à la base des logiciels open source basés sur le cloud Cilium et Tetragon d’Isovalent, dont l’usage est très répandu. Cilium utilise eBPF pour prendre en charge la mise en réseau, la sécurité et l’observabilité des charges de travail Kubernetes conteneurisées, tandis que Tetragon permet aux utilisateurs de définir des politiques de sécurité à l’aide de la technologie eBPF. « L’eBPF joue un rôle important dans l’environnement actuel d’applications distribuées, de machines virtuelles, de conteneurs et d’actifs cloud, où les administrateurs d’applications peuvent avoir peu ou pas d’aperçu de l’infrastructure sous-jacente, ce qui crée une lacune dans la visibilité et la sécurité », a déclaré Tom Gillis, vice-président senior et directeur général du Cisco Security Business Group. « L’eBPF et Cilium permettront de définir toutes sortes de fonctions de pare-feu, d’équilibrage de charge, de DNS – toutes sortes de fonctions de niveau de service d’application, le tout à partir d’un seul logiciel », a déclaré M. Gillis. « Sans eBPF, toutes ces fonctionnalités devraient être activées individuellement, ce qui prend du temps et expose potentiellement à de nombreux problèmes de sécurité et de réseau. Avec cette combinaison, il devient également possible d’analyser le trafic réseau et le comportement des conteneurs, et donc aux experts réseau de résoudre les problèmes et d’optimiser les performances », a ajouté M. Gillis.

Sécurité et équilibrage de charge pour Kubernetes

Selon un rapport d’IDC, l’eBPF, Cilium et Tetragon offrent la plus grande valeur à ceux qui exploitent des clusters Kubernetes et apportent des avantages significatifs en matière de réseau. Par exemple, en s’appuyant sur la technologie eBPF, les utilisateurs peuvent définir un chemin de données réseau performant et programmable entre les applications et les clusters. « L’eBPF permet de prendre des décisions rapides sur la manière de traiter les paquets entrants [et] peut faciliter l’application de politiques de réseau et de sécurité très diverses », a encore indiqué IDC. « La technologie offre aussi un équilibrage de la charge en temps de connexion : au lieu d’utiliser une adresse IP virtuelle, les opérateurs peuvent équilibrer la charge à la source à l’aide d’un programme chargé dans le noyau, ce qui évite la problématique de traduction d’adresse réseau (NAT) », selon IDC. « De plus, les programmes eBPF peuvent ajouter des sondes en tant que capteurs dans le noyau Linux pour obtenir des données riches en contexte, et il n’est pas nécessaire de modifier le noyau pour effectuer le traçage et le profilage », a souligné le cabinet d’études. « Les hyperscalers et les fournisseurs de cloud ont largement adopté Cilium en raison de sa visibilité inégalée sur le comportement et la communication des applications natives du cloud et de sa capacité transparente à définir la politique d’un réseau SDN défini par logiciel », a écrit M. Gillis dans un blog récent sur l’achat d’Isovalent par Cisco.

AWS, Netflix, Google, Adobe et d’autres utilisent Cilium pour prendre en charge les services de mise en réseau, de politique réseau et de visibilité réseau. « Pour faciliter la connexion des clusters Kubernetes avec l’infrastructure existante à travers les clouds hybrides, Isovalent a récemment introduit Cilium Mesh », a indiqué M. Gillis. « Quant à Tetragon, il fournit des contrôles de sécurité pour protéger les charges de travail pendant qu’elles s’exécutent en recueillant des informations détaillées sur les processus internes de l’application et sur la façon dont ils se comportent sur le réseau », a déclaré par ailleurs M. Gillis. « Cette vision globale offre la meilleure forme de protection pour les charges de travail fonctionnant sur n’importe quel cloud ». Tetragon comprend également d’importantes capacités de conformité et d’intégration avec les outils que les fournisseurs de services cloud et les entreprises utilisent pour surveiller les incidents de sécurité et y remédier.

Une intégration progressive dans Panoptica

Même si elles peuvent s’intégrer dans un certain nombre de plateformes stratégiques du fournisseur, comme Cloud Security, Full Stack Observability (FSO), Networking Cloud et d’autres, on ne sait pas encore comment Cisco utilisera les technologies d’Isovalent. Celle-ci pourrait également faire partie de l’offre Panoptica du fournisseur, qui permet aux développeurs et aux ingénieurs de fournir une sécurité cloud-native du développement d’applications à l’exécution. Panoptica offre une interface unique pour une sécurité complète des conteneurs, serverless, API, service mesh et Kubernetes, elle évolue sur plusieurs clusters avec une architecture sans agent, et elle s’intègre avec des outils CI/CD et des frameworks de langage sur plusieurs clouds. « Cilium Mesh d’Isovalent complète les solutions SDN de réseau définies par logiciel de Cisco et l’ensemble peut offrir aux clients un réseau transparent et sécurisé de la succursale au centre de données, jusqu’au cloud public, en utilisant un maillage continu », a déclaré M. Gillis. « L’accélération matérielle des fonctions de mise en réseau permettra à la plateforme eBPF, déjà performante, de rester à la pointe de l’industrie. En tirant parti de l’intelligence des menaces de Talos et de la capacité d’analyse de sécurité de plus en plus puissante de l’équipementier, Cisco et Isovalent construiront ensemble une protection de pointe pour n’importe quelle charge de travail sur n’importe quel cloud », a affirmé M. Gillis, ajoutant que Cisco continuerait à être un contributeur clé des projets open-source Cilium et Tetragon et qu’il avait l’intention de créer un conseil consultatif indépendant pour aider à orienter les contributions de Cisco afin de créer des capacités de sécurité et de mise en réseau multicloud vraiment uniques.

Soutenu par la Russie, ce groupe connu pour cibler par phishing des comptes gouvernementaux occidentaux mène désormais des actions personnalisées avec un malware propriétaire dénommé Spica.

Selon un rapport du Threat Analysis Group (TAG) de Google, Coldriver, parrainé par l’État russe, améliore ses techniques offensives. Le groupe est connu pour ses attaques de spear phishing contre des entités gouvernementales ou ONG à des fins de cyber-espionnage. Également connue sous les noms de UNC4057, Star Blizzard, Blue Charlie et Callisto, cet APT rajoute dans son arsenal un malware nommé Spica pour voler des informations, exécuter des commandes arbitraires et établir une persistance.

Le Threat Analysis Group « a récemment constaté que Coldriver a fait évoluer ses tactiques d’hameçonnage pour collecter des identifiants et diffuser des logiciels malveillants dans ses campagnes, en utilisant des documents PDF comme appâts ». Ces observations ont été faites après « l’interruption d’une campagne en cours ».

Un leurre PDF pour diffuser des malwares

Dans sa dernière campagne, le TAG a pu voir que Coldriver utilisait des faux comptes pour livrer un fichier PDF chiffré aux systèmes cibles, lequel agissait comme un leurre pour déclencher l’infection. Une technique lancée « dès novembre 2022 », observe les experts de Google. « Coldriver présente ces documents comme un nouvel article d’opinion ou un autre type d’article que le faux compte cherche à publier, en demandant à la cible de donner son avis.

Quand l’utilisateur tente d’ouvrir le PDF, le contenu semble être un texte crypté. Si la cible demande le décryptage, elle reçoit un lien, généralement hébergé sur un site de stockage cloud, vers un utilitaire de « décryptage ». Cet utilitaire, ainsi que l’affichage d’un document « décrypté » leurre, constituent la backdoor de Spica en toute discrétion. Même si Coldriver a déjà utilisé un malware, SPICA est le premier logiciel malveillant personnalisé qui lui est attribué. « En 2015 et 2016, le TAG avait observé que Coldriver utilisait l’implant Scout divulgué lors de l’incident Hacking Team de juillet 2015 ».

Spica, un malware à multiples facettes

L’analyse du binaire Spica par le TAG a révélé qu’il est écrit en Rust, un langage de programmation de bas niveau qui sert à construire des systèmes d’exploitation, des noyaux et des pilotes de périphériques. Le binaire utilise JSON, un format d’échange de données basé sur le texte, par le biais de Websockets pour le serveur de commande et de contrôle (C2). « Une fois exécuté, Spica décode un PDF intégré, l’écrit sur le disque et l’ouvre comme un leurre pour l’utilisateur », a ajouté le groupe d’analyses de Google. « En arrière-plan, il établit la persistance et démarre la boucle C2 principale, en attendant l’exécution des commandes. Spica prend en charge un certain nombre de commandes pour des attaques variées, notamment des commandes shell arbitraires, des téléchargements, le vol de cookies à partir de Chrome, Firefox, Opera et Edge, ainsi que l’énumération de documents et leur exfiltration dans une archive ». Le TAG a aussi remarqué la présence d’une commande « Telegram » dont il n’a pas pu analyser les fonctionnalités spécifiques. La malware établit la persistance en créant une tâche programmée nommée CalendarChecker, à l’aide d’une commande PowerShell obscurcie. Pour sensibiliser les utilisateurs, le Threat Analysis Group a partagé des indicateurs de compromission (IOC) comprenant des hachages de documents pdf, certaines instances Spica et un domaine C2.

Pour déterminer la probabilité de fraude, le dispositif de sécurité de Visa analyse les transactions des clients avec de l’intelligence artificielle.

Appelé Visa Provisioning Intelligence (VPI), le système basé sur l’IA proposé par le réseau de paiement Visa vise à lutter contre la fraude aux tokens. L’IA recherche dans les transactions des schémas susceptibles d’indiquer une activité frauduleuse et protéger ainsi les institutions financières contre les pertes. « Le produit est d’ores et déjà disponible pour les institutions financières sur une base commerciale », a déclaré la société dans un communiqué. Le service utilise l’apprentissage machine pour évaluer les transactions individuelles en fonction de leur potentiel de fraude. Le système attribue un score compris entre 1 – indice de fraude hautement improbable – et 99, si le système détecte de nombreux signaux d’alerte. Il est utilisable avec des systèmes de tokenisation, qui consistent à remplacer les informations sensibles, comme les numéros de compte, par un code unique ou jeton.

La tokenisation est couramment utilisée pour renforcer la sécurité de certaines entreprises, en particulier les institutions financières et les détaillants qui doivent traiter des données clients. Elle peut utiliser la même structure de données que les systèmes existants pour stocker des informations sensibles, et dans certains cas, elle permet de répondre plus facilement aux exigences de conformité de l’industrie des cartes de paiement (PCI), étant donné que ces données sensibles ne sont pas nécessairement déplacées le long des réseaux. La plupart des grands réseaux de paiement utilisent aujourd’hui la tokenisation, encouragée en grande partie par l’avènement de la technologie de paiement mobile au milieu des années 2010.

Une tarification encore inconnue

Malgré cela, Visa a déclaré que les jetons pouvaient être parfois « fournis illégitimement » à des criminels : au cours de l’année 2022, les pertes liées à la fourniture frauduleuse de jetons ont atteint environ 450 millions de dollars. James Mirfin, vice-président senior et responsable mondial des solutions de risque et d’identité chez Visa, a déclaré que les criminels trouvaient de plus en plus souvent des moyens de contourner ce système. « Même si la tokenisation est l’un des moyens les plus sûrs pour effectuer des transactions, des fraudeurs utilisent l’ingénierie sociale et d’autres escroqueries pour fournir illégitimement des jetons », a-t-il déclaré dans l’annonce du dispositif de sécurité de Visa. « Le système Visa Provisioning Intelligence (VPI) tire parti du vaste réseau de Visa et de ses données pour aider les clients à détecter et à prévenir la fraude au provisionnement avant qu’elle ne se produise », a-t-il ajouté.

Les coefficients de propension à la fraude de VPI sont destinés à fournir aux clients, principalement des institutions financières, selon Visa, les moyens d’améliorer leur propre prévention de la fraude en suivant les coefficients élevés et en refusant les demandes de jetons émanant de sources manifestement illégitimes. En outre, VPI devrait aider ces institutions financières à distinguer les demandes officielles de manière plus granulaire et à accroître la confiance dans la sécurité de leurs réseaux de paiement. Visa n’a pas répondu aux demandes de commentaires sur la tarification du VPI, ni aux demandes d’informations plus détaillées sur la nature du système d’intelligence artificielle utilisé.

Google a apporté plusieurs changements dans ses services en Europe. Résultats des recherches, consentement pour le partage de données et API pour la portabilité des données, sont au programme. Un moyen de préparer l’entrée en vigueur du digital market act (DMA).

En mars prochain, l’Union européenne va réguler un peu plus les grands acteurs de l’IT, dont Google. Ce dernier vient d’annoncer plusieurs évolutions de ses services en Europe pour se conformer au digital market act (DMA). Par exemple, sur les résultats de recherche, la firme va donner la priorité aux comparateurs. Un changement important, car la société a fait l’objet en 2017 d’une amende de 2,42 milliards d’euros pour avoir donné la priorité à son propre service de comparaison de prix et donc d’avoir abusé de sa position dominante.

Dans les prochaines semaines, « nous allons introduire des espaces dédiés comprenant des liens vers des comparateurs et des raccourcis de requête en haut de la page de recherche pour aider les gens à affiner leur recherche » souligne Google dans un blog. Il ajoute, « pour des catégories comme les hôtels, nous allons aussi commencer à tester un espace dédié aux sites de comparaison et aux fournisseurs directs afin d’afficher des résultats individuels plus détaillés, notamment des photos, des classements par étoiles, etc ». Dans le cadre de ces mises à jour, Google supprimera également certains éléments de sa page de recherche, et en particulier la fonction Google Flights.

Une bannière de consentement en plus et une API de portabilité des données

Parmi les autres changements, Google prévoit d’ajouter des bannières de consentement dans plusieurs services pour personnaliser le contenu et les publicités. « Au cours des prochaines semaines, nous présenterons aux utilisateurs européens une bannière de consentement supplémentaire pour leur demander si certains services peuvent continuer à partager des données à ces fins », peut-on lire dans le blog.

Toujours sur les données, une API nommée Data Portability va être proposée auprès des développeurs « pour répondre aux nouvelles exigences concernant le transfert de vos données vers une application ou un service tiers ». Enfin, sur les terminaux Android, les utilisateurs auront la possibilité via une page dédiée (choice screen) de sélectionner le navigateur et le moteur de recherche de leur choix.

Le malware Androxgh0st est dans le viseur du FBI et de la CISA. Ciblant des systèmes obsolètes présentant des failles connues dans PHPUnit, Laravel et Apache HTTP Server, il constitue une menace élevée selon les deux agences américaines.

Le botnet Androxgh0st a fait l’objet d’un avis urgent de la part du FBI et de l’agence américaine de cybersécurité et de sécurité des infrastructures (cybersecurity and infrastructure security agency aka CISA). Ces derniers alertent sur l’utilisation du botnet pour voler des identifiants dans le cloud sur plusieurs plateformes dont notamment AWS, SendGrid et Microsoft Office 365. Initialement identifié par Lacework Labs en 2022, le malware Androxgh0st écrit en Python est capable de s’infiltrer et exploiter les vulnérabilités de divers frameworks et serveurs web, en ciblant principalement les fichiers .env qui stockent des informations d’identification cloud sensibles. Androxgh0st recherche des sites web et des serveurs utilisant d’anciennes versions de PHPUnit, des frameworks web PHP et des serveurs web Apache affectés par des vulnérabilités RCE (Remote Code Execution). Selon l’analyse de Lacework Labs, environ 68 % des abus SMTP d’Androxgh0st proviennent de systèmes Windows et 87 % des attaques sont exécutées avec du code Python. Selon la CISA, les requêtes web inhabituelles adressées à des serveurs spécifiques sont un signe révélateur de l’existence du logiciel malveillant.

Une fois qu’il a identifié un système vulnérable, Androxgh0st extrait les informations d’identification des fichiers .env, lesquels contiennent souvent des clés d’accès à des applications de premier plan comme Amazon Web Services (AWS), Microsoft Office 365, SendGrid et Twilio. Le malware peut également se reproduire en utilisant les identifiants AWS compromis pour créer de nouveaux utilisateurs et de nouvelles instances, ce qui lui permet d’étendre sa portée et de rechercher des cibles plus vulnérables sur Internet. La CISA et le FBI ont invité les fournisseurs de services à mettre à jour leurs versions d’Apache, à vérifier régulièrement les informations d’identification stockées dans les fichiers .env et à configurer les serveurs de manière à ce qu’ils rejettent automatiquement toute demande d’accès aux ressources, à moins qu’elle ne soit spécifiquement autorisée. Selon les experts, la propagation rapide de ce malware s’explique par la mauvaise gestion des correctifs dans les entreprises et par le nombre de serveurs qui exécutent des logiciels obsolètes. Selon les données de Fortiguard, à son apogée, début janvier, près de 50 000 terminaux étaient infectés, mais ce nombre a chuté à environ 9 300.

Androxgh0st, aussi utilisé pour voler des données

Outre le vol d’identifiants pour lancer des campagnes de spam, les attaquants peuvent utiliser ces identifiants pour collecter des informations personnelles identifiables (PII) à partir de services. Par exemple, le secteur de la cryptographie a été particulièrement touché par ce type d’attaque, les malfaiteurs ne ciblant pas les actifs numériques – stockés dans des portefeuilles distincts hors ligne – mais plutôt les informations IIP des utilisateurs stockées dans des services tiers comme SendGrid et Twilio. Les acteurs malveillants qui compilent ces données peuvent les utiliser pour constituer des dossiers connus sous le nom de « fullz », qui contiennent toutes les informations personnelles nécessaires pour usurper une identité et ouvrir des lignes de crédit, vendues sur les marchés du darknet, ou les utiliser pour mener des attaques de phishing sophistiquées, en utilisant les données volées pour construire un narratif crédible.

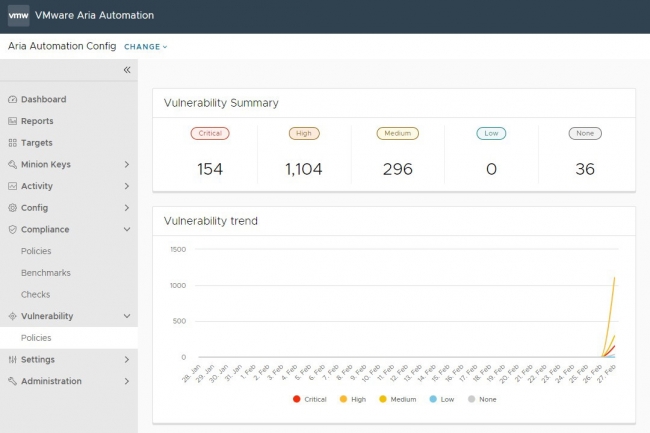

VMware a mis à jour sa plateforme d’automatisation d’infrastructure multi-cloud, Aria Automation. La faille découverte est jugée comme critique avec une sévérité de 9,9.

Anciennement connu sous le nom vRealize Automation, Aria Automation comprend une vulnérabilité critique à corriger rapidement, souligne VMware dans un bulletin de sécurité. La plateforme d’automatisation des infrastructures multi-cloud peut servir à des cybercriminels à accéder à distance au réseau d’une entreprise et à ses workflow. L’offre Cloud Foundation est également concernée si les produits ont été déployés à l’aide d’Aria Suite Lifecycle Manager

La faille référencée CVE-2023-34063 et affectée d’un score de 9,9 sur 10 sur l’échelle de gravité CVSS, résulte d’un problème de « contrôle d’accès manquant ». La vulnérabilité a été signalée en privé à l’entreprise et à l’heure actuelle, VMware n’a pas connaissance d’une exploitation active de la brèche.

Mettre à jour Aria Automation avant de corriger la vulnérabilité

Toutes les versions prises en charge d’Aria Automation sont concernées. Cela inclut les versions 8.11.x, 8.12.x, 8.13.x et 8.14.x. Même si l’entreprise a publié des correctifs individuels pour chacune de ces versions, elle recommande fortement aux utilisateurs de mettre à jour la version 8.16 publiée récemment. Les utilisateurs des déploiements de VMware Cloud Foundation 4.x et 5.x affectés doivent utiliser VMware Aria Suite Lifecycle Manager pour mettre à jour VMware Aria Automation vers la version corrigée.

« Pour appliquer le correctif, le système doit fonctionner avec la dernière version de la version majeure », a expliqué le fournisseur dans un document FAQ dédié à la vulnérabilité. « Par exemple, si le système utilise Aria Automation 8.12.1, il faut d’abord passer à la version 8.12.2 avant d’appliquer le correctif. Après application du correctif, la seule possibilité de mise à niveau est de passer à la version 8.16 ou à une version plus récente », indique encore la FAQ.

Aucune action nécessaire pour Aria Automation Cloud

Aria Automation Cloud n’est pas concerné, car des mesures d’atténuation ont déjà été appliquées au niveau du serveur par VMware qui gère le service. vCenter, ESXi et Aria Orchestrator ne sont pas non plus touchés, mais le fournisseur indique qu’à partir de la version 8.16, l’accès à Automation Orchestrator est désormais régi par des rôles de service Orchestrator distincts. L’entreprise prévient également que si les utilisateurs choisissent de passer à des versions intermédiaires, par exemple de 8.12.x à 8.13.x au lieu de passer à la version 8.16, la vulnérabilité sera réintroduite et une nouvelle série de correctifs sera nécessaire. « D’autres mesures d’atténuation et de compensation peuvent s’appliquer, en fonction du niveau de sécurité, des stratégies de défense en profondeur et de la configuration des pare-feux périmétriques et applicatifs de l’entreprise », a encore déclaré VMware. « Chaque entreprise doit évaluer par elle-même si elle doit s’appuyer sur ces protections et comment configurer efficacement ces mesures pour son environnement ».