Encore des vulnérabilités corrigées dans les solutions Jira et Confluence d’Atlassian qui a publié des alertes de sécurité pour des fuites de données de haute sévérité et des problèmes de déni de service.

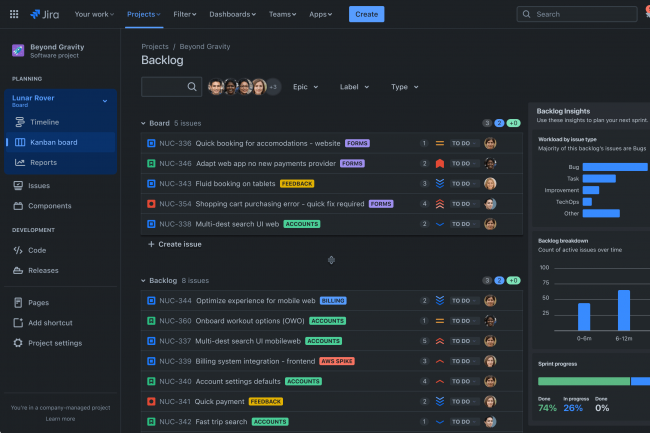

Afin de corriger des vulnérabilités d’exécution de code à distance et de déni de service, Atlassian a livré des correctifs urgents pour plusieurs de ses produits. Des failles ont déjà été exploitées, parfois peu de temps après la publication d’un correctif ou même avant qu’un patch ne soit disponible. En octobre, Atlassian a déjà publié un correctif d’urgence pour un problème de contrôle d’accès affectant les versions sur site de Confluence Server et Data.

La faille référencée CVE-2023-22515 permettait à des attaquants non authentifiés de créer des comptes administrateur. Elle était déjà exploitée dans la nature en tant que vulnérabilité zero-day au moment où l’entreprise a publié le correctif. Début novembre, quelques jours seulement après la publication du correctif, des attaquants ont commencé à exploiter une autre vulnérabilité critique dite Improper Authorization Vulnerability (CVE-2023-22518) dans Confluence Data Center et Server. Les failles plus anciennes de Confluence exploitées en tant que vulnérabilités zero day ou n-day par plusieurs groupes d’attaquants incluent les références CVE-2022-26134, CVE-2021-26084, et CVE-2019-3396. Les clients sont donc invités à appliquer les patchs de décembre publiés dernièrement dès que possible.

Failles d’injection et de désérialisation des modèles de Confluence

L’une des vulnérabilités critiques corrigées la semaine dernière propose à des attaquants anonymes authentifiés d’injecter du code non sécurisé dans des pages sur les instances affectées de Confluence Data Center et Confluence Server. Cette faille portant la référence CVE-2023-22522 est qualifiée de problème d’injection de modèle par Atlassian. Selon le fournisseur, elle peut conduire à l’exécution de code à distance sur le serveur. La faille affecte toutes les versions de Confluence Data Center et Server à partir de la version 4.0.0 ainsi que les versions autonomes 8.6.0 et 8.6.1 de Confluence Data Center. La plupart des versions concernées sont en fin de vie et ne sont plus prises en charge. La société conseille aux utilisateurs de Confluence Server de se mettre à niveau vers les versions 7.19.17 (LTS), 8.4.5 ou 8.5.4 (LTS) et aux utilisateurs de Confluence Data Center de se mettre à niveau vers les versions 8.6.2 ou 8.7.1. La vulnérabilité n’offre pas d’autres atténuations possibles, mais Atlassian conseille aux clients de sauvegarder leur instance et de la retirer de l’Internet s’ils ne peuvent pas appliquer le correctif immédiatement.

Une autre vulnérabilité critique corrigée la semaine dernière résulte d’un problème de désérialisation Java hérité d’une bibliothèque d’analyse tierce appelée SnakeYAML. Cette vulnérabilité, référencée CVE-2022-1471, a été corrigée dans SnakeYAML il y a un an. Depuis, trois autres failles, deux de gravité élevée et une qualifiée de critique, ont été signalées dans SnakeYAML. On ne sait pas trop pourquoi Atlassian a attendu jusqu’à maintenant pour publier un avis, mais la liste des produits affectés est longue :

• Application Automation for Jira (y compris l’édition Server Lite)

• Bitbucket Data Center

• Bitbucket Server

• Confluence Data Center

• Confluence Server

• Confluence Cloud Migration App

• Jira Core Data Center

• Jira Core Server

• Jira Service Management Data Center

• Jira Service Management Server

• Jira Software Data Center

• Jira Software Server

Exécution de code à distance dans les applications compagnons Jira

Certains déploiements Jira ne sont affectés que si une version vulnérable de l’application Automation for Jira (A4J) est également installée. Entre-temps, les instances Confluence sont affectées si elles exécutent une version vulnérable de l’application Confluence Cloud Migration Assistant (CCMA). Cette application est installée par défaut. Atlassian fournit plus d’informations sur chaque produit affecté et les scénarios dans lesquels ils sont vulnérables dans une FAQ qui accompagne l’avis.

Une autre exécution de code à distance, référencée CVE-2023-22523, a été corrigée dans l’outil Assets Discovery qui peut être utilisé avec Jira Service Management Cloud, Jira Service Management Server et Jira Service Management Data Center. Assets Discovery (anciennement connu sous le nom d’Insight Discovery) est un outil autonome que l’on peut installer à partir de la place de marché d’Atlassian. Il est utilisé pour scanner le réseau local à la recherche d’actifs matériels et logiciels et pour collecter des informations à leur sujet. Atlassian conseille aux clients de désinstaller les agents Assets Discovery, d’appliquer le correctif Assets Discovery, puis de réinstaller les agents. Pour Jira Service Management Cloud, l’entreprise conseille vivement aux utilisateurs de déployer Assets Discovery 3.2.0-cloud ou une version plus récente et pour Jira Service Management Data Center et Server, Assets Discovery 6.2.0 ou une version plus récente. Une faille d’exécution de code à distance, référencée CVE-2023-22524, a également été corrigée dans l’application Atlassian Companion App pour MacOS. Il s’agit d’une application de bureau complémentaire qui permet aux utilisateurs Mac d’éditer des fichiers localement sur leurs ordinateurs avant de les télécharger vers les instances de Confluence. En tant que tel, le danger d’exécution de code à distance (Remode Code Execution, RCE) pour cette faille se réfère à la machine macOS elle-même, et non au serveur Confluence. Il est conseillé aux utilisateurs de mettre à jour l’application vers la version 2.0.0 ou ultérieure.

Des fuites de données et des dénis de service de grande ampleur

Atlassian a publié aussi une autre série d’avis de sécurité couvrant huit failles de gravité élevée dans plusieurs produits. Ces problèmes peuvent entraîner une exposition des données et des dénis de service et ont été corrigés dans de nouvelles versions de produits le mois dernier. Certains proviennent de bibliothèques tierces. La communication autour de ces failles, qui ont été découvertes dans le cadre du programme de récompense des bogues de l’entreprise et de tests internes, marque un changement dans la politique de divulgation des vulnérabilités d’Atlassian. Jusqu’à présent, l’entreprise ne divulguait que les vulnérabilités de gravité critique de première partie, mais cette politique a été étendue aux vulnérabilités de gravité élevée. « Même si ce changement se traduit par une augmentation de la visibilité et des divulgations, cela ne signifie pas qu’il y a plus de vulnérabilités », a déclaré l’entreprise. « Cela signifie plutôt que nous adoptons une approche plus proactive de la transparence des vulnérabilités et que nous nous engageons à fournir à nos clients les informations dont ils ont besoin pour prendre des décisions éclairées concernant la mise à jour de nos produits ».

Les huit failles de gravité élevée portent les références suivantes :

• CVE-2020-25649 (Jira Software Data Center and Server)

• CVE-2022-28366 (Jira Service Management Data Center and Server)

• CVE-2022-29546 (Jira Service Management Data Center and Server)

• CVE-2022-24839 (Jira Service Management Data Center and Server)

• CVE-2023-44487 (Crowd Data Center and Server)

• CVE-2021-31684 (Confluence Data Center and Server)

• CVE-2023-3635 (Bitbucket Data Center and Server)

• CVE-2023-5072 (Bamboo Data Center and Server)

Traitant actuellement un volume de paiements d’une valeur de plus de 1 300 milliards de dollars, PayPal n’a cessé de revendiquer son statut de réussite numérique au cours des 25 dernières années. Mais les initiés s’accordent à dire que cette croissance doit être constamment soutenue par une architecture technologique fiable pour prospérer. Sri Shivananda, son CTO, revient sur cette transformation au fil des ans.

S’il est une entreprise qui peut se targuer d’être 100 % numérique, c’est bien PayPal, la plateforme qui propose aux entreprises et aux consommateurs d’envoyer et de recevoir des paiements numériques de manière sécurisée. Depuis 1998, la marque a évolué et s’est développée au rythme de la technologie. Aujourd’hui, la taille de son réseau et l’utilisation qu’en font les consommateurs en ont fait un nom incontournable dans le domaine des systèmes de paiement. Au départ, la société a émergé de x.com et de Confinity en tant qu’entreprise de cryptographie, développant des paiements P2P et utilisant la technologie Beam du PalmPilot. « Au fil du temps, nous sommes devenus une solution de paiement par courrier électronique, de sorte qu’il suffisait d’avoir une adresse électronique pour recevoir de l’argent », explique Sri Shivananda, vice-président exécutif et CTO de PayPal.

Rapidement, la marque est devenue un fournisseur de services tiers non officiel que les utilisateurs d’eBay incluaient comme méthode de paiement dans les descriptions d’articles. « eBay a vu l’opportunité de nous accueillir dans son giron et, finalement, nous avons été rachetés, devenant ainsi leur service de paiement officiel », ajoute Sri Shivananda. « Nous avons grandi en même temps qu’eBay et avons continué à le faire après notre séparation en 2015 ». Depuis la création de PayPal, l’innovation et la technologie font partie intégrante du succès de la marque, qui, selon Sri Shivananda, s’est développée à travers les phase de démarrage, de croissance et d’expansion, puis en se positionnant dans une mentalité de plateforme, dit-il, en exploitant la philosophie du cloud, en intégrant les acquisitions, en unifiant les actifs de données et en utilisant la science des données et l’IA.

Une stratégie, cinq clés

D’un point de vue technologique, le moteur stratégique de la marque est divisé en cinq domaines d’investissement. Selon Sri Shivananda, la sécurité est la priorité absolue, car il est essentiel d’offrir une plateforme de confiance aux clients dans un climat où les failles de sécurité se multiplient. « Lorsque nous parlons de sécurité, ce qui était suffisant hier ne l’est plus aujourd’hui », explique-t-il. « PayPal, comme beaucoup d’autres grandes entreprises, subit des attaques chaque seconde, et nous ne pouvons gérer ce volume de menaces qu’à travers une architecture avec des couches de sécurité renforcées et une technologie solide, comme l’IA ». La stabilité est un autre objectif. Pour les 35 millions de commerçants qui s’appuient sur la solution de PayPal comme moyen de paiement dans leur entreprise, il est essentiel que le service soit de haute qualité, fiable et toujours disponible. « Il est de notre responsabilité de veiller à ce que chaque transaction valide soit effectuée et parvienne au vendeur », explique-t-il.

Un autre élément fondamental est la rapidité, c’est-à-dire la capacité à maintenir l’innovation à un rythme supérieur à celui de l’industrie. Pour ce faire, explique le CTO, l’entreprise investit massivement dans ses plateformes, ses outils et ses processus de cycle de vie du développement de produits afin d’améliorer le flux et d’éliminer les obstacles qui surviennent au cours de l’exécution. « Cela nous permet d’accroître la productivité et la créativité des développeurs », explique-t-il. De 2016 à 2022, l’entreprise est passée d’un volume de paiements de 354 milliards de dollars à 1,36 billion de dollars l’année dernière. Selon Sri Shivananda, cette croissance doit être soutenue par une architecture technologique capable d’évoluer en augmentant la capacité, sans nécessiter de lourds travaux d’ingénierie, de reconstruction ou de réarchitecture. En d’autres termes, l’évolutivité.

Enfin, il y a l’efficacité. « Tout en travaillant dans ces domaines, nous devons surveiller de près l’efficacité et les dépenses pour nous assurer que notre coût par transaction est le plus bas et que nous maintenons l’excellence opérationnelle dans tous les domaines technologiques ». Pour relever ces défis, PayPal dispose d’une équipe technique hautement qualifiée et, l’année dernière, l’investissement mondial dans la technologie et le développement s’est élevé à plus de 3,2 milliards de dollars. « Notre équipe technologique travaille à l’échelle mondiale et dans toutes les régions, de sorte que nous tirons des leçons différentes de chacune d’entre elles, que nous appliquons au reste des marchés où nous opérons », poursuit Sri Shivananda. Et d’ajouter : « Cela nous permet également d’avoir ce qu’il y a de mieux en termes de technologie mondiale, d’atténuation et de prévention de la fraude, et de mesures de cybersécurité sur tous les marchés, tout en respectant les réglementations locales et les exigences de conformité ».

Quatre couches technologiques pour organiser le tout

Pour que tous ces domaines stratégiques soient aussi fluides que possible, la technologie de PayPal est organisée en quatre couches principales. Au niveau le plus bas se trouve l’infrastructure, composée de bases de données et de data lakes. Ces applications sont hébergées sur d’innombrables serveurs, mais une partie de la technologie est passée sur le cloud public. Cette combinaison assure à l’entreprise d’offrir à ses clients la connexion attendue dans le monde entier avec la rapidité, la valeur et la fiabilité promises. Les données des utilisateurs sont également hébergées dans cette couche, y compris le profil, le comportement, les transactions et les risques. Il s’agit donc, en résumé, du squelette structurel de PayPal. La deuxième couche est constituée d’un ensemble de technologies qui sous-tendent tous les produits et services. « Nous les appelons les plateformes fondamentales et elles nous permettent d’utiliser efficacement l’infrastructure sous-jacente », explique-t-il. Ces plateformes sont constituées d’une série de fonctionnalités, telles que des outils internes pour les développeurs et les ingénieurs, ou des services tels que la mise en cache, la messagerie, la gestion des mots de passe et la cryptographie, « C’est vital pour notre activité », ajoute-t-il. « C’est comme le système nerveux de PayPal ».

La couche suivante, appelée Plateformes communes, est celle où se trouve la technologie qui compose les produits et les services. Elle comprend l’identité (authentification des utilisateurs), les paiements (transactions), le risque (confiance et sécurité), la conformité (respect des obligations dans toutes les juridictions), la vie privée (protection des informations contextuelles), les taxes, les finances (mouvements d’argent) et la trésorerie (gestion de l’argent). C’est, selon Sri Shivananda, le cerveau de PayPal. Enfin, la quatrième est la couche d’expérience du vendeur, du consommateur et du développeur, qui comprend l’interface web, les applications mobiles et les API nécessaires aux clients pour utiliser le service PayPal de manière interactive et programmatique. Cette couche est considérée comme le cœur, et donc la plus proche des clients.

Des technologies de rupture tournées vers l’avenir

Bien que la marque dispose de plusieurs technologies de pointe, l’une des plus pertinentes pour le développement futur de l’entreprise est l’IA. « Nous travaillons sur ce sujet depuis plus d’une décennie, notamment sur le deep learning basé sur les transformateurs », explique Sri Shivananda. « Aujourd’hui, nous appliquons l’IA et le ML à l’ensemble de nos activités, notamment pour la réduction de la fraude, la gestion des risques, la protection des clients, les services personnalisés et l’autonomisation du commerce mondial ». L’entreprise, qui compte plus de 431 millions de comptes actifs, voit dans l’IA un énorme potentiel pour créer la prochaine génération de paiements et de commerce. Les données qui libèrent de la valeur aux deux extrémités sont essentielles. « Actuellement, PayPal possède plus de 200 pétaoctets de données de paiement, un avantage concurrentiel avec des informations précieuses et le potentiel de générer de meilleures expériences commerciales pour les consommateurs et les commerçants », dit-il.

Un exemple de l’impact de l’IA peut être vu de 2019 à 2022, lorsque le taux de perte de l’entreprise a diminué de près de la moitié, en partie grâce aux progrès des algorithmes et de la technologie de l’IA. « Aujourd’hui, grâce à nos avancées en matière d’IA, nous pouvons nous adapter rapidement à l’évolution des schémas de fraude pour protéger nos clients », affirme-t-il. « Les modèles de deep learning de PayPal peuvent être formés et mis en production en deux semaines, et même plus rapidement pour les algorithmes plus simples. Cela nous permet de former des modèles en utilisant les dernières données de production, d’intégrer de nouveaux schémas de fraude et d’obtenir un retour d’information de la part des agents internes et des clients ».

Le service de paiement travaille également à façonner la prochaine génération de monnaies numériques et l’infrastructure financière correspondante. Pour ce faire, PayPal a investi dans sa propre technologie, son personnel et des entreprises axées sur la blockchain, et a déposé des brevets liés aux crypto-monnaies. « Compte tenu de notre expérience en tant que société de paiements numériques de confiance et de nos solides relations avec l’écosystème réglementaire et financier, nous pensons que la combinaison de notre équipe blockchain, crypto-monnaies et monnaies numériques (BCDC), et de nos investissements dans l’infrastructure technique et réglementaire, constituera une plateforme solide pour nos aspirations dans cet espace ».

Avec son projet Purple Llama, Meta veut aider les développeurs à construire des modèles d’IA générative de manière responsable et mieux sécurisée.

Dédié à la création d’outils open source, le projet Purple Llama présenté par Meta permet aux développeurs d’évaluer et de renforcer la fiabilité et la sécurité des modèles d’IA générative avant leur utilisation publique. Meta estime que les défis de l’IA ne peuvent être relevés de manière isolée et qu’il est nécessaire de collaborer pour garantir la sécurité de l’IA. Selon une déclaration de l’entreprise, Purple Llama vise à établir une base commune pour le développement d’une genAI plus sûre, alors que les préoccupations concernant les grands modèles de langage et d’autres technologies d’IA augmentent. « Les personnes qui construisent des systèmes d’IA ne peuvent pas relever les défis de l’IA en vase clos, c’est la raison pour laquelle nous voulons uniformiser les règles du jeu et créer un socle de confiance et de sécurité ouvertes », a écrit Meta dans un billet de blog.

Gareth Lindahl-Wise, directeur de la sécurité de l’information de l’entreprise de cybersécurité Ontinue, a qualifié Purple Llama d’étape « positive et proactive » vers une IA plus sûre. « L’idée de rassembler le développement sur une plateforme aura sans doute ses partisans et ses opposants, mais le fait d’offrir une protection prête à l’emploi au consommateur sera bénéfique », a-t-il ajouté. « Les entités qui ont des obligations internes, clients ou réglementaires strictes devront, bien sûr, toujours suivre des évaluations solides, sûrement très au-delà de l’offre de Meta, mais tout ce qui peut aider à mettre de l’ordre dans ce Far West potentiel est bon pour l’écosystème », a ajouté Gareth Lindahl-Wise. Le projet prévoit des partenariats avec des développeurs d’IA, des services cloud comme AWS et Google Cloud, des entreprises de semi-conducteurs comme Intel, AMD et Nvidia, et des fournisseurs de logiciels comme Microsoft. La collaboration doit encourager la production d’outils pour la recherche et à usage commercial capables de tester les capacités des modèles d’IA et d’identifier les risques de sécurité.

Llama Guard pour identifier le langage nuisible ou offensant

La première série d’outils publiée par Purple Llama comprend CyberSecEval, qui évalue les risques de cybersécurité dans les logiciels générés par l’IA. Le modèle de langage de CyberSecEval identifie les textes inappropriés ou nuisibles, y compris les discussions sur la violence ou les activités illégales. Les développeurs peuvent utiliser CyberSecEval pour vérifier si leurs modèles d’IA sont susceptibles de créer des codes non sécurisés ou de contribuer à des cyberattaques. Les recherches de Meta ont montré que les grands modèles de langage suggèrent souvent un code vulnérable, d’où l’importance des tests et des améliorations en continu pour la sécurité de l’IA. Llama Guard, autre outil de cette suite, est un grand modèle de langage formé pour identifier le langage potentiellement nuisible ou offensant. Les développeurs peuvent utiliser Llama Guard pour vérifier si leurs modèles produisent ou acceptent des contenus dangereux, en filtrant les invites qui pourraient conduire à des résultats inappropriés.

Alors que les entreprises prennent conscience de la nécessité de disposer d’équipes compétentes pour faire face à l’augmentation des menaces, elles cherchent aussi à réduire leurs effectifs et leurs dépenses d’infrastructure dans le domaine de la sécurité.

Selon un rapport d’Observe, spécialisé dans l’observabilité, même si le nombre d’incidents de sécurité continue d’augmenter dans tous les secteurs, 47 % des personnes interrogées prévoient de réduire leurs effectifs de sécurité. Fait remarquable, 62 % de ces entreprises ont également signalé un nombre plus élevé d’incidents de sécurité par mois. D’après ce rapport basé sur l’enquête réalisée par CITE Research auprès de 500 décideurs et praticiens de la sécurité, les entreprises qui prévoient de diminuer leurs effectifs dans le domaine de la cybersécurité envisagent aussi de retreindre leurs dépenses d’infrastructure. De manière générale, il y a une pénurie de professionnels de la cybersécurité alors qu’ils sont très demandés en raison du nombre croissant d’incidents.

La récente étude « Cybersecurity Workforce Study » de l’International Information Systems Security Certification Consortium (ISC2), indique que la pénurie de main-d’œuvre dans ce domaine a atteint un niveau record de près de 4 millions de personnes. Selon le rapport d’Observe, la quasi-totalité des entreprises interrogées (99 %) accorde la priorité à l’observabilité de la sécurité. « L’observabilité de la sécurité emprunte des concepts à l’observabilité pour permettre aux équipes chargées des opérations de sécurité de comprendre les risques et les incidents d’une manière plus holistique », a déclaré Jack Coates, directeur principal de la gestion des produits chez Observe, dans le communiqué de presse publié par l’entreprise.

Difficulté à intégrer les systèmes

Le rapport révèle que les petites entreprises ont des difficultés à plusieurs niveaux pour intégrer cette observabilité dans leurs systèmes de sécurité. Elles n’ont pas non plus les ressources nécessaires pour engager les bonnes personnes pour utiliser les outils de sécurité. Cependant, cette limite en ressources les rend prudentes en matière de dépenses, de sorte qu’elles évitent d’adopter ces produits à la suite d’un battage médiatique. Pour ce qui est des grandes entreprises, si elles ont accès à une gamme étendue d’outils, elles ont du mal à les intégrer pour obtenir des performances optimales. Environ 95 % des sondés se servent d’un outil de gestion des incidents et des événements de sécurité (SIEM) pour surveiller et alerter sur les cyber-incidents. D’autres catégories de solutions, comme la sécurité, l’orchestration, l’automatisation et la réponse (Security, Orchestration, Automation and Response, SOAR), l’analyse du comportement des utilisateurs et des entités (UEBA) et la détection et la réponse des points d’extrémité (User and Entity Behaviour Analytics, EDR), n’ont pas eu d’impact sur la popularité du SIEM.

Néanmoins, selon le rapport d’Observe, une amélioration du SIEM est possible, 46 % des personnes interrogées envisageant d’adopter un nouvel outil d’observabilité au cours des 12 prochains mois. « Jusqu’à présent, le SIEM a été utilisé comme plateforme d’observabilité de la sécurité… et il ne fonctionne pas aussi bien qu’il le pourrait. La création et la maintenance des transformations de données en schéma sont coûteuses et sujettes aux erreurs, ce qui nuit à toute mise en œuvre du SIEM », indique le rapport. Cela signifie que les entreprises disposant d’un budget plus important peuvent envisager d’autres options.

Une délégation au SOC, mais une vigilance sur le cloud

Un élément positif a été révélé par l’enquête : à savoir que 73 % des personnes interrogées combinent la réponse aux incidents (Incident Response, IR) avec un centre opérationnel de sécurité (Security Operations Center, SOC) en interne pour détecter et répondre aux incidents de sécurité. D’autre part, 13 % n’utilisent que l’IR et 7 % dépendent uniquement des équipes SOC pour découvrir les événements de sécurité. « Les entreprises ressentent clairement le besoin d’avoir des équipes compétentes capables de rechercher des menaces inconnues et d’y répondre », indique encore le rapport.

L’adoption du cloud continue de croître, et 74 % des entreprises interrogées déclarent avoir construit la majorité de leurs systèmes actuels sur le cloud. Malheureusement, ces systèmes natifs n’ont pas modifié la nature de la collecte de données. « Alors que 35 % de l’instrumentation provient de l’infrastructure, les cas d’usage de la sécurité et des opérations nécessitent tous deux des agents », indique le rapport d’Observe. En outre, ce dernier révèle que 84 % des entreprises interrogées combinent les données de sécurité et d’exploitation dans un seul outil d’analyse, ce qui améliore la collaboration entre les équipes de sécurité et d’exploitation, favorise la coordination et accroît la rentabilité.

Alors que les entreprises prennent conscience de la nécessité de disposer d’équipes compétentes pour faire face à l’augmentation des menaces, elles cherchent aussi à réduire leurs effectifs et leurs dépenses d’infrastructure dans le domaine de la sécurité.

Selon un rapport d’Observe, spécialisé dans l’observabilité, même si le nombre d’incidents de sécurité continue d’augmenter dans tous les secteurs, 47 % des personnes interrogées prévoient de réduire leurs effectifs de sécurité. Fait remarquable, 62 % de ces entreprises ont également signalé un nombre plus élevé d’incidents de sécurité par mois. D’après ce rapport basé sur l’enquête réalisée par CITE Research auprès de 500 décideurs et praticiens de la sécurité, les entreprises qui prévoient de diminuer leurs effectifs dans le domaine de la cybersécurité envisagent aussi de retreindre leurs dépenses d’infrastructure. De manière générale, il y a une pénurie de professionnels de la cybersécurité alors qu’ils sont très demandés en raison du nombre croissant d’incidents.

La récente étude « Cybersecurity Workforce Study » de l’International Information Systems Security Certification Consortium (ISC2), indique que la pénurie de main-d’œuvre dans ce domaine a atteint un niveau record de près de 4 millions de personnes. Selon le rapport d’Observe, la quasi-totalité des entreprises interrogées (99 %) accorde la priorité à l’observabilité de la sécurité. « L’observabilité de la sécurité emprunte des concepts à l’observabilité pour permettre aux équipes chargées des opérations de sécurité de comprendre les risques et les incidents d’une manière plus holistique », a déclaré Jack Coates, directeur principal de la gestion des produits chez Observe, dans le communiqué de presse publié par l’entreprise.

Difficulté à intégrer les systèmes

Le rapport révèle que les petites entreprises ont des difficultés à plusieurs niveaux pour intégrer cette observabilité dans leurs systèmes de sécurité. Elles n’ont pas non plus les ressources nécessaires pour engager les bonnes personnes pour utiliser les outils de sécurité. Cependant, cette limite en ressources les rend prudentes en matière de dépenses, de sorte qu’elles évitent d’adopter ces produits à la suite d’un battage médiatique. Pour ce qui est des grandes entreprises, si elles ont accès à une gamme étendue d’outils, elles ont du mal à les intégrer pour obtenir des performances optimales. Environ 95 % des sondés se servent d’un outil de gestion des incidents et des événements de sécurité (SIEM) pour surveiller et alerter sur les cybe-rincidents. D’autres catégories de solutions, comme la sécurité, l’orchestration, l’automatisation et la réponse (Security, Orchestration, Automation and Response, SOAR), l’analyse du comportement des utilisateurs et des entités (UEBA) et la détection et la réponse des points d’extrémité (User and Entity Behaviour Analytics, EDR), n’ont pas eu d’impact sur la popularité du SIEM.

Néanmoins, selon le rapport d’Observe, une amélioration du SIEM est possible, 46 % des personnes interrogées envisageant d’adopter un nouvel outil d’observabilité au cours des 12 prochains mois. « Jusqu’à présent, le SIEM a été utilisé comme plateforme d’observabilité de la sécurité… et il ne fonctionne pas aussi bien qu’il le pourrait. La création et la maintenance des transformations de données en schéma sont coûteuses et sujettes aux erreurs, ce qui nuit à toute mise en œuvre du SIEM », indique le rapport. Cela signifie que les entreprises disposant d’un budget plus important peuvent envisager d’autres options.

Une délégation au SOC, mais une vigilance sur le cloud

Un élément positif a été révélé par l’enquête : à savoir que 73 % des personnes interrogées combinent la réponse aux incidents (Incident Response, IR) avec un centre opérationnel de sécurité (Security Operations Center, SOC) en interne pour détecter et répondre aux incidents de sécurité. D’autre part, 13 % n’utilisent que l’IR et 7 % dépendent uniquement des équipes SOC pour découvrir les événements de sécurité. « Les entreprises ressentent clairement le besoin d’avoir des équipes compétentes capables de rechercher des menaces inconnues et d’y répondre », indique encore le rapport.

L’adoption du cloud continue de croître, et 74 % des entreprises interrogées déclarent avoir construit la majorité de leurs systèmes actuels sur le cloud. Malheureusement, ces systèmes natifs n’ont pas modifié la nature de la collecte de données. « Alors que 35 % de l’instrumentation provient de l’infrastructure, les cas d’usage de la sécurité et des opérations nécessitent tous deux des agents », indique le rapport d’Observe. En outre, ce dernier révèle que 84 % des entreprises interrogées combinent les données de sécurité et d’exploitation dans un seul outil d’analyse, ce qui améliore la collaboration entre les équipes de sécurité et d’exploitation, favorise la coordination et accroît la rentabilité.

Star de la dernière conférence re:Invent 2023 et présenté comme réponse d’AWS à Copilot de Microsoft, Q ne serait pas exempt d’hallucinations et de fuites de données, selon les premiers retours des salariés testeurs.

Une semaine après son lancement, l’IA générative d’Amazon nommée Q souffrirait de quelques problèmes. En effet, un article paru dans la newsletter The Platformer de Casey Newton laisse entendre que la solution est victime d’hallucinations et de fuites de données confidentielles, selon le retour des salariés de la firme l’ayant testé. Cependant, selon un porte-parole d’Amazon, Q n’a pas divulgué d’informations confidentielles. « Certains employés échangent des commentaires par le biais de canaux internes et de systèmes de tickets, ce qui est une pratique courante chez Amazon », ajoute-t-il. « Aucun problème de sécurité n’a été identifié à la suite de ces commentaires. Nous apprécions tous les retours que nous avons déjà reçus et nous continuerons à améliorer Q au fur et à mesure qu’il passera du statut de produit preview à celui GA (general availability) ».

« Malgré la prétention d’Amazon à faire de son assistant le compagnon de travail de millions de personnes, Q n’est peut-être pas prêt pour une utilisation en entreprise », estiment les analystes qui suivent le secteur. « Si l’IA hallucine, il est impossible de l’utiliser pour prendre des décisions dans un cadre professionnel », a déclaré Pareekh Jain, CEO d’EIIRTrend & Pareekh Consulting. « Ça passe pour un usage personnel ou pour obtenir des informations, mais pas pour des processus de prise de décision », a ajouté M. Jain.

Des tests supplémentaires s’imposent

Amazon doit relever d’importants défis en matière de tests avant de pouvoir commercialiser son assistant à base d’IA générative. Selon le consultant, AWS doit mener des essais approfondis en interne pour s’assurer que le produit est prêt. « Il faut faire plus de tests avec les employés en interne », a déclaré Pareekh Jain. « De toute évidence, c’est actuellement le cas, et pour l’instant, aucune personne extérieure à l’entreprise n’a signalé ces problèmes. Déjà, ils doivent déterminer s’ils sont liés aux données ou à l’algorithme ». Conçu comme un outil polyvalent pour les entreprises, Q s’appuie sur l’expertise en matière de données et de développement acquise par AWS au cours de ces dix-sept dernières années. Compte tenu de l’orientation du secteur, l’enjeu est de taille pour Amazon avec cette offre d’IA.

« Si les hallucinations n’entament pas le potentiel de l’IA générative pour les cas d’usage grand public et professionnels, une formation adéquate est essentielle », a estimé pour sa part Sharath Srinivasamurthy, vice-président associé d’IDC. « La formation des modèles sur des données de meilleure qualité, l’augmentation des prompts (guider les utilisateurs avec des invites prédéfinies que le modèle peut comprendre facilement), le perfectionnement continu des modèles sur des données et des politiques spécifiques à entreprise ou à l’industrie, l’ajout d’une couche de contrôle humain en cas de réponse suspecte, sont quelques-unes des mesures à prendre pour faire le meilleur usage de cette technologie émergente », a déclaré M. Srinivasamurthy.

L’urgence d’une régulation ?

Les cas d’hallucinations soulèvent des inquiétudes quant à la nécessité d’une régulation et à la sévérité des règles qui pourraient s’appliquer à un moment ou à un autre. Cependant, Sanchit Vir Gogia, analyste en chef et directeur général de Greyhound Research, pense que toute réglementation pourrait être contre-productive. « La régulation peut ralentir l’échange et l’utilisation des données », estime-t-il. Et d’ajouter, « pour l’instant, moins ce secteur est réglementé, mieux c’est. Cela permet une utilisation plus facile et plus fluide des données. Par l’exemple, s’il y avait eu des garde-fous stricts concernant la capture des données par GPT d’OpenAI, le projet n’aurait pas décollé ».

Le consultant a également suggéré que la mise en place de limites externes n’était peut-être pas réalisable, mais que les entreprises elles-mêmes pouvaient faire davantage d’efforts. « Il peut y avoir des réglementations, mais il faut surtout mettre l’accent sur l’autorégulation », explique-t-il. « L’accent devrait être mis sur l’IA responsable, dont on peut expliquer la logique aux clients, au lieu de créer des systèmes « boîte noire ». Reste que, à mon avis, il existe un seuil au-delà duquel la responsabilité concerne plus la façon dont les entreprises perçoivent et mettent en œuvre ces mesures dans une logique de sécurité ».

Star de la dernière conférence re:Invent 2023 et présenté comme réponse d’AWS à Copilot de Microsoft, Q ne serait pas exempt d’hallucinations et de fuites de données, selon les premiers retours des salariés testeurs.

Une semaine après son lancement, l’IA générative d’Amazon nommée Q souffrirait de quelques problèmes. En effet, un article paru dans la newsletter The Platformer de Casey Newton laisse entendre que la solution est victime d’hallucinations et de fuites de données confidentielles, selon le retour des salariés de la firme l’ayant testé. Cependant, selon un porte-parole d’Amazon, Q n’a pas divulgué d’informations confidentielles. « Certains employés échangent des commentaires par le biais de canaux internes et de systèmes de tickets, ce qui est une pratique courante chez Amazon », ajoute-t-il. « Aucun problème de sécurité n’a été identifié à la suite de ces commentaires. Nous apprécions tous les retours que nous avons déjà reçus et nous continuerons à améliorer Q au fur et à mesure qu’il passera du statut de produit preview à celui GA (general availability) ».

« Malgré la prétention d’Amazon à faire de son assistant le compagnon de travail de millions de personnes, Q n’est peut-être pas prêt pour une utilisation en entreprise », estiment les analystes qui suivent le secteur. « Si l’IA hallucine, il est impossible de l’utiliser pour prendre des décisions dans un cadre professionnel », a déclaré Pareekh Jain, CEO d’EIIRTrend & Pareekh Consulting. « Ça passe pour un usage personnel ou pour obtenir des informations, mais pas pour des processus de prise de décision », a ajouté M. Jain.

Des tests supplémentaires s’imposent

Amazon doit relever d’importants défis en matière de tests avant de pouvoir commercialiser son assistant à base d’IA générative. Selon le consultant, AWS doit mener des essais approfondis en interne pour s’assurer que le produit est prêt. « Il faut faire plus de tests avec les employés en interne », a déclaré Pareekh Jain. « De toute évidence, c’est actuellement le cas, et pour l’instant, aucune personne extérieure à l’entreprise n’a signalé ces problèmes. Déjà, ils doivent déterminer s’ils sont liés aux données ou à l’algorithme ». Conçu comme un outil polyvalent pour les entreprises, Q s’appuie sur l’expertise en matière de données et de développement acquise par AWS au cours de ces dix-sept dernières années. Compte tenu de l’orientation du secteur, l’enjeu est de taille pour Amazon avec cette offre d’IA.

« Si les hallucinations n’entament pas le potentiel de l’IA générative pour les cas d’usage grand public et professionnels, une formation adéquate est essentielle », a estimé pour sa part Sharath Srinivasamurthy, vice-président associé d’IDC. « La formation des modèles sur des données de meilleure qualité, l’augmentation des prompts (guider les utilisateurs avec des invites prédéfinies que le modèle peut comprendre facilement), le perfectionnement continu des modèles sur des données et des politiques spécifiques à entreprise ou à l’industrie, l’ajout d’une couche de contrôle humain en cas de réponse suspecte, sont quelques-unes des mesures à prendre pour faire le meilleur usage de cette technologie émergente », a déclaré M. Srinivasamurthy.

L’urgence d’une régulation ?

Les cas d’hallucinations soulèvent des inquiétudes quant à la nécessité d’une régulation et à la sévérité des règles qui pourraient s’appliquer à un moment ou à un autre. Cependant, Sanchit Vir Gogia, analyste en chef et directeur général de Greyhound Research, pense que toute réglementation pourrait être contre-productive. « La régulation peut ralentir l’échange et l’utilisation des données », estime-t-il. Et d’ajouter, « pour l’instant, moins ce secteur est réglementé, mieux c’est. Cela permet une utilisation plus facile et plus fluide des données. Par l’exemple, s’il y avait eu des garde-fous stricts concernant la capture des données par GPT d’OpenAI, le projet n’aurait pas décollé ».

Le consultant a également suggéré que la mise en place de limites externes n’était peut-être pas réalisable, mais que les entreprises elles-mêmes pouvaient faire davantage d’efforts. « Il peut y avoir des réglementations, mais il faut surtout mettre l’accent sur l’autorégulation », explique-t-il. « L’accent devrait être mis sur l’IA responsable, dont on peut expliquer la logique aux clients, au lieu de créer des systèmes « boîte noire ». Reste que, à mon avis, il existe un seuil au-delà duquel la responsabilité concerne plus la façon dont les entreprises perçoivent et mettent en œuvre ces mesures dans une logique de sécurité ».

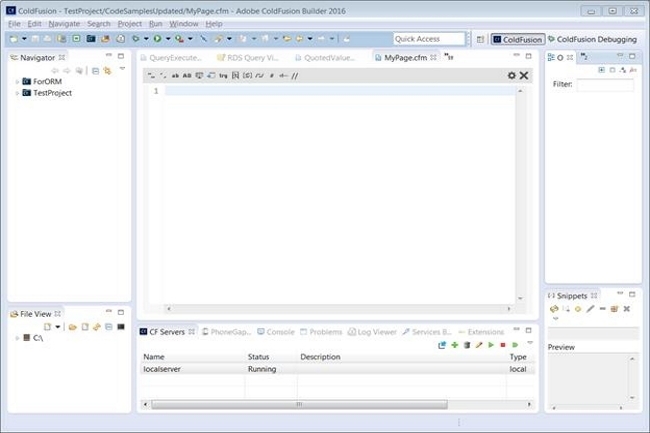

La CISA a alerté contre l’exploitation d’une faille dans ColdFusion d’Adobe dans une campagne menée contre des agences gouvernementales américaines. Le régulateur pousse ces dernières à corriger rapidement la vulnérabilité dans le framework de développement d’applications Web et mobiles.

Encore une fois, la CISA (Cybersecurity and Infrastructure Security Agency) équivalent de l’Anssi aux Etats-Unis a lancé une alerte concernant une faille exploitée par des cybercriminels. En l’occurrence, il s’agit d’une vulnérabilité présente dans la solution de développement d’applications Web et mobiles, ColdFusion d’Adobe. Selon le régulateur, elle a servi en juin dernier dans deux attaques contre des agences fédérales. Les attaquants ont utilisé ce moyen pour déployer des shells web et collecter des informations afin de se déplacer latéralement dans les environnements.

Dans les deux cas, les instances ColdFusion compromises étaient obsolètes, car un correctif était disponible depuis le mois de mars pour la vulnérabilité exploitée. « L’analyse suggère que l’activité malveillante des acteurs de la menace avait un but de reconnaissance pour cartographier le réseau dans son ensemble », a déclaré la CISA dans son avis, sans attribuer les attaques à un groupe connu. « Pour l’instant, aucune preuve ne permet de confirmer une exfiltration de données réussie ou un mouvement latéral au cours de l’un ou l’autre incident », ajoute-t-elle.

Une vulnérabilité de désérialisation critique

La vulnérabilité exploitée dans les deux incidents, répertoriée sous la référence CVE-2023-26360, est une faille de désérialisation critique qui peut être exploitée pour exécuter du code à distance. Elle affecte les versions 2021 et 2018 de ColdFusion, ainsi que des versions plus anciennes qui ne sont plus supportées. La faille a été corrigée en mars, en même temps qu’une autre brèche similaire (CVE-2023-26359) et qu’un problème de traversée de répetoire. En programmation, la sérialisation désigne le processus de conversion des données en un flux d’octets, généralement pour les transmettre par câble. La désérialisation est l’inversion de ce processus et, comme la plupart des opérations d’analyse de données dans les logiciels, elle peut être source de vulnérabilités si les utilisateurs contrôlent l’entrée.

Pendant des années, les applications Java ont été affectées par ce type de vulnérabilités non sûres et la plate-forme serveur ColdFusion pour l’exécution d’applications CFML (ColdFusion Markup Language), est écrite en Java. Les failles de désérialisation ne sont pas rares dans ColdFusion. Depuis le mois de mars, Adobe a corrigé six autres brèches de ce type, jugées critiques et susceptibles d’entraîner l’exécution d’un code arbitraire, dont trois le mois dernier. Les attaquants cherchent également à les exploiter, et une faille de désérialisation de ColdFusion corrigée en juillet fait l’objet d’une exploitation active dans la nature.

Le serveur sous-jacent ciblé

Même si ColdFusion est un logiciel multiplateforme, il est généralement déployé sur des serveurs Windows utilisant le serveur web IIS. Ce qui en fait une cible attractive pour les pirates, car le serveur sous-jacent peut contenir des comptes et d’autres informations pouvant facilter des mouvements latéraux au sein du réseau Windows d’une entreprise. Dans les deux cas, les attaquants ont utilisé la vulnérabilité pour télécharger des fichiers cryptés avec l’extension .txt qui ont ensuite été décodés à l’aide de l’utilitaire Certutil WIndows en fichiers .jsp qui ont servi de shells web – des scripts de backdoor qui offrent aux attaquants d’exécuter des commandes à distance sur un serveur. Dans l’un des incidents, les cybercriminels ont créé un dossier de préparation dans lequel ils ont déposé plusieurs utilitaires : un fichier DLL d’exportation de cookies qui fait partie du navigateur Edge de Microsoft, un scanner de ressources réseau appelé fscan.exe, une copie du compilateur de ressources Microsoft et d’autres exécutables. Le shell web malveillant contenait également un code qui tentait de décrypter les mots de passe des sources de données ColdFusion.

ColdFusion enregistre les mots de passe sous forme cryptée avec une valeur d’amorçage codée en dur dans ColdFusion 8, mais elle est unique pour chaque installation dans les versions ultérieures. « Un acteur qui contrôle le serveur de base de données peut utiliser ces valeurs pour décrypter les mots de passe des sources de données dans ColdFusion version 8 ou antérieure », a expliqué la CISA. « Les serveurs de la victime utilisaient une version plus récente au moment de la compromission, si bien que le code malveillant n’a pas réussi à décrypter les mots de passe en utilisant la valeur d’amorçage codée en dur par défaut pour les anciennes versions. Les attaquants à l’origine du second incident semblent avoir été plus habiles et ont utilisé des tactiques de reconnaissance plus avancées. Ils ont dénombré les domaines de confiance à l’aide des commandes nltest et ont recueilli des informations sur les comptes administrateurs locaux et de domaine à l’aide de commandes telles que localgroup, net user, net user /domain et ID. Ils ont également tenté de découvrir la configuration du réseau, les journaux temporels et les informations sur les utilisateurs.

Des changements de tactiques en cas de blocage

Selon la CISA, ils ont tenté de copier et d’exfiltrer des ruches de registre système telles que HKEY_LOCAL_MACHINE (HKLM) et le Security Account Manager (SAM), mais l’activité a été détectée et bloquée. « Le fichier de registre SAM donne aux acteurs malveillants la capacité d’obtenir des noms d’utilisateur et de trouver les mots de passe par rétro-ingénierie, mais, aucun artefact n’était disponible pour confirmer que les acteurs de la menace avaient réussi à exfiltrer la ruche de registre SAM », a déclaré l’agence. Les pirates ont aussi vidé la mémoire du service LSASS (Local Security Authority Subsystem Service), qui contient généralement les identifiants NTLM des comptes utilisateurs utilisés sur le système, y compris les identifiants désactivés qui pourraient encore être valides sur d’autres systèmes.

En voyant que certaines de leurs tentatives étaient bloquées, ils ont changé de tactique en essayant de vider le registre à l’aide d’outils de sécurité présents sur le système. Ils ont également essayé d’accéder à l’ensemble de fichiers et de dossiers SYSVOL sur un contrôleur de domaine, un outil utilisé pour fournir des scripts de stratégie et de connexion aux membres du domaine. En ce qui concerne les techniques de post-compromission spécifiques à ColdFusion, les attaquants ont accédé au fichier seed.properties de ColdFusion, qui sert à stocker la graine unique utilisée pour chiffrer les mots de passe. L’avis de la CISA contient des indicateurs de compromission ainsi que des tactiques, techniques et procédures (Tactics, Techniques and Procedures, TTP) qui pourraient aider les entreprises à développer des mécanismes de détection pour des attaques similaires contre des déploiements de ColdFusion. L’agence fournit aussi des instructions pour atténuer les effets de l’attaque, qui vont de la mise à jour du logiciel à la segmentation du réseau, en passant par les politiques de contrôle des applications et les autorisations de comptes et de fichiers.

Les campagnes menées par le groupe de ransomware Black Basta ont réussi à extorquer plus de 100 millions de dollars auprès des victimes. Le gang serait une émanation de feu Conti.

Au cours de l’année et demie écoulée, la campagne de ransomware Black Basta, que les experts attribuent à des personnes peut être liées au tristement célèbre gang Conti, a collecté plus de 100 millions de dollars, et a infecté 329 victimes connues. Selon un rapport publié par Elliptic, spécialisé dans l’analyse des cryptomonnaies, la stratégie de Black Basta présente des similarités avec Conti notamment sur les cibles visées. Elles sont pour les deux tiers ont concerné des entreprises américaines dans le secteur manufacturier, de l’ingéniérie, de la construction et du retail.

Un minimum de 107 millions de dollars d’extorsion

D’autres secteurs ont également été visés, notamment des cabinets d’avocats, des agences immobilières, etc. En étudiant les connexions de la blockchain entre les crypto-monnaies utilisées pour le paiement des rançons en bitcoins, Elliptic, de concert avec Corvus Insurance, a découvert des modalités typiques. Les chercheurs ont ainsi identifié plus de 90 rançons payées à Black Basta, d’une valeur moyenne de 1,2 million de dollars chacune. Au total, le groupe a reçu 107 millions de dollars en paiement de rançons. Le rapport précise que ce chiffre est probablement « sous-estimé », car les chercheurs pensent ne pas avoir identifié tous les paiements. Les deux victimes les plus connues sont Capita, une entreprise spécialisée dans l’externalisation technologique ayant d’importants contrats avec le gouvernement britannique, et ABB, une entreprise d’automatisation industrielle.

Le rapport note qu’aucune de ces deux entreprises n’a divulgué de paiement de rançon. Capita n’a pas répondu immédiatement aux demandes de commentaires ; ABB a reconnu dans un communiqué avoir subi un « incident de sécurité », mais n’a pas précisé s’il s’agissait d’un ransomware. « En mai 2023, ABB a eu connaissance d’un incident de sécurité informatique ayant un impact sur certains systèmes informatiques de l’entreprise. À la suite de cet incident, ABB a ouvert une enquête, notifié certaines autorités chargées de l’application de la loi et de la protection des données, et travaillé avec des experts de premier plan pour déterminer la nature et la portée de l’incident », selon une déclaration de groupe envoyée par son responsable des relations avec les médias. « ABB a également pris des mesures pour contenir l’incident et renforcer la sécurité de ses systèmes. Sur la base de son enquête, ABB a déterminé qu’un tiers non autorisé a accédé à certains systèmes d’ABB et a exfiltré certaines données. L’entreprise travaille à l’identification et à l’analyse de la nature et de l’étendue des données affectées, et continue d’évaluer ses obligations en matière de notification ».

Un vecteur de Qakbot

Black Basta est essentiellement distribué par le malware Qakbot, qui fonctionne par le biais de campagnes de phishing. Les chercheurs ont indiqué que des pourcentages sur les sommes récoltées avaient apparemment été versés aux « opérateurs » de Black Basta – ce qui laisse supposer qu’il s’agit d’un ransomware as a service – et que des paiements similaires ont été versés à Qakbot pour la participation de ce groupe aux attaques. Selon le rapport, la perturbation du réseau de Qakbot, en août, pourrait expliquer en partie la « nette diminution » des attaques de Black Basta ces derniers mois.

Les chercheurs ont également trouvé des preuves de liens entre les crypto-monnaies utilisées pour les paiements de Black Basta et celles du gang Conti, un groupe de cybercriminels basé en Russie qui serait liée au gouvernement de ce pays. Les chercheurs pensent aussi que les paiements de rançon sont blanchis par l’intermédiaire de la bourse russe de crypto-monnaies connue sous le nom de Garantex. Ils notent que cette dernière a été sanctionnée en avril 2022 par le gouvernement américain pour ses liens commerciaux avec des places de marché utilisant le darknet.

Plusieurs rapports de sécurité indiquent que, cette année, des groupes basés en Chine ont fortement intensifié leurs cyberattaques contre Taïwan.

Dans un contexte de tensions géopolitiques et de guerre commerciale, les cyberattaques menées par la Chine contre Taïwan sont en forte augmentation. C’est ce que constatent de nombreux rapports de sécurité en cette fin d’année. À propos des cyberattaques prétendument soutenues par la Chine contre Taïwan, Kate Morgan, ingénieur principal au sein de la division d’analyse des menaces de Google a récemment déclaré à Bloomberg que Google suivait près de 100 groupes de cybercriminels informatiques agissant hors de Chine. Les cibles de ces groupes malveillants sont très diverses, parmi lesquels figurent le gouvernement, les acteurs de l’industrie privée et des organismes de défense.

Le groupe Flax Typhoon dans le viseur de Microsoft

Microsoft a également fait état d’une recrudescence des cyberattaques depuis la Chine. C’est le cas du groupe Flax Typhoon, basé en Chine et épaulé par le gouvernement, qui serait actif depuis 2021. Selon un billet de blog de Microsoft Security publié en août, cette entité a ciblé de nombreuses entreprises taïwanaises dans les domaines des télécommunications, de l’éducation, de l’énergie et des technologies de l’information. « Flax Typhoon obtient et maintient un accès à long terme aux réseaux des entreprises taïwanaises avec une utilisation minimale de malware, en s’appuyant sur des outils intégrés au système d’exploitation, ainsi que sur certains logiciels normalement bénins pour se maintenir discrètement dans ces réseaux », peut-on lire sur le blog de Microsoft.

« Le comportement et les cibles du groupe de pirates suggèrent qu’il s’agit d’un groupe engagé dans des actions d’espionnage », a déclaré Microsoft. « Même si Flax Typhoon utilise un certain nombre d’outils de piratage, il s’appuie principalement sur des techniques de survie et fait ses premières incursions dans les systèmes en tirant parti des vulnérabilités des serveurs connectés au web à l’aide de shells web comme China Chopper », a encore déclaré l’éditeur. Par ailleurs, une étude récente de Fortinet, largement citée dans les médias, révèle que le fournisseur a détecté jusqu’à 15 000 cyberattaques par seconde contre Taïwan au cours du premier semestre de l’année en cours, soit une augmentation de 80 % par rapport à la même période en 2022. Les techniques les plus courantes sont les attaques par déni de service distribué (DDoS) et l’utilisation de DoublePulsar, un outil d’implantation de porte dérobée mis au point par la NSA.

Le risque d’attaques exacerbé par les tensions géopolitiques

La géopolitique sert de toile de fond au nombre croissant de cyberattaques contre les infrastructures taïwanaises. Les relations entre les deux pays se sont détériorées après la visite à Taïwan, en août 2022, de Nancy Pelosi, alors présidente de la Chambre des représentants des États-Unis. Au début de l’année, les craintes d’une invasion par la Chine sont montés crescendo. Même si l’île est indépendante depuis 1949 et dispose d’un gouvernement distinct, élu démocratiquement, la Chine considère Taïwan comme faisant partie de son territoire. La guerre commerciale sur les semi-conducteurs n’améliore pas non plus les relations entre les États-Unis et la Chine. Près de 92 % des semi-conducteurs avancés dont les nœuds sont inférieurs à 10 nanomètres sont fabriqués à Taïwan, ce qui les rend essentiels à l’économie mondiale. Toute perturbation dans la fabrication peut entraîner une pénurie mondiale. L’an dernier, l’administration de Joe Biden a annoncé des restrictions sur la vente de puces avancées à la Chine, laquelle a riposté en limitant les exportations de gallium et de germanium, un composant clé dans la production de puces.

Récemment, le gouvernement américain a renforcé des restrictions supplémentaires sur les exportations de semi-conducteurs et d’équipements de fabrication de puces vers la Chine. Dans une récente interview accordée au New York Times, la présidente de Taïwan, Tsai Ing-wen, a déclaré que la Chine était trop « submergée » par ses « problèmes économiques, financiers et politiques internes » pour envahir Taïwan. Néanmoins, les tensions entre les différents protagonistes, ne sont pas près de prendre fin, et, selon les experts, les entreprises ayant des activités à dans les deux pays rivaaux devraient en tenir compte. Pour se défendre contre les techniques utilisées par les acteurs étatiques, il faut déjà « adopter une bonne gestion des vulnérabilités et des correctifs, en particulier sur les systèmes et les services exposés à l’internet public », a recommandé Microsoft sur son blog. « Un renforcement adapté du système peut aussi contribuer à atténuer les techniques de vol d’identifiants ».