Affectant plus de 40 000 systèmes Cisco, la vulnérabilité CVE-2023-2019 bénéficie désormais d’un premier patch à appliquer dès que possible. D’autres sont en cours de planification.

Découverte la semaine dernière, la faille zero day (référencée CVE-2023-20198) exploitée dans l’interface utilisateur web du système d’exploitation d’interconnexion réseau IOS XE de Cisco affecte à ce jour plus de 40 000 systèmes dont plus d’un quart aux Etats-Unis. Un suivi attentif de la vulnérabilité d’escalade des privilèges par la société de recherche en cybersécurité Censys a révélé que le nombre de dispositifs compromis avait légèrement diminué le 19 octobre, après des hausses considérables les deux jours précédents. « Au cours des dernières 24 heures, depuis notre dernière mise à jour sur les compromissions en cours, les nouvelles sont à la fois prometteuses et inquiétantes », a déclaré Censys dans un billet de blog. « Bien que la vague initiale de compromissions semble avoir diminué, nous constatons désormais que le nombre de routeurs compromis est substantiel », a ajouté l’entreprise. C’est le 16 octobre que Cisco a publié un avis sur une vulnérabilité critique (score CVSS de 10) dans la fonction d’interface web sur les appareils fonctionnant avec le logiciel IOS XE. Le bogue permet une escalade des privilèges sans authentification et a fait l’objet d’une exploitation active dans la nature. Mais ce n’est pas tout car l’attaquant peut ensuite exploiter un autre composant de la fonction d’interface utilisateur web, en s’appuyant sur le nouvel utilisateur local pour élever ses privilèges au niveau de root et écrire l’implant dans le système de fichiers. Une vulnérabilité supplémentaire identifiée en tant que CVE-2023-20273 au score CVSS de 7.2.

Les recherches de Censys ont révélé un total de 36 541 appareils activement infectés au 19 octobre. Environ 5 400 appareils ont été mis hors service (en les mettant hors ligne ou en désactivant les fonctions de l’interface utilisateur) en l’espace de 24 heures. La vulnérabilité a touché des appareils Cisco dans plusieurs pays, notamment aux États-Unis, aux Philippines, au Mexique, au Chili et en Inde. Au total, 6 509 hôtes affectés ont été signalés aux États-Unis le 18 octobre, soit une augmentation de près de 40 % en 24 heures, 4 659 terminaux ayant été signalés la veille. Les Philippines suivaient de près avec respectivement 3 966 et 3 224 systèmes affectés. Globe Telecoms Inc, Uninet et CTC Corp S.A. Telefonica Empresas ont été les principales entreprises américaines et philippines avec plus de 1 000 équipements affectés.

Un premier correctif disponible

Dans une mise à jour de son bulletin de sécurité concernant la faille CVE-2023-20198, l’entreprise a indiqué avoir livré des mises à jour correctives. « Les clients ayant des contrats de service qui leur donnent droit à des mises à jour logicielles régulières doivent obtenir les correctifs de sécurité par le biais de leurs canaux de mise à jour habituels », a expiqué la société. « Les clients qui achètent directement auprès de Cisco mais qui ne détiennent pas de contrat de service Cisco et les clients qui achètent par l’intermédiaire de fournisseurs tiers mais qui ne parviennent pas à obtenir un logiciel fixe par l’intermédiaire de leur point de vente doivent obtenir des mises à niveau en contactant le TAC (assistance technique produits) de Cisco ».

Pour les utilisateurs de produits Cisco sous IOS XE v17.9, la mise à jour disponible est la 17.9.4a ; s’agissant des versions 17.6, 17.3 et 16.12 (Catalyst 3650 et 3850 seulement), les MAJ respectives 17.6a, 17.3.8a et 16.12.10a sont en cours de planification. Tous les détails sont disponibles ici.

Des failles qui s’enchainent

Au cours des deux derniers mois, les bogues se sont enchaînés pour Cisco, avec la découverte dans ses systèmes de six exploits de niveau élevé à critique. La faille référencée CVE-2023-20198, qui permet aux utilisateurs non authentifiés de créer un compte sur le système affecté avec des privilèges de « niveau 15 », a été découverte par le centre d’assistance technique de l’entreprise, en essayant de résoudre une règle de détection existante pour une vulnérabilité plus ancienne portant la référence CVE-2021-1435. Selon l’avis de Cisco, il n’existe pas de solution de contournement pour cette vulnérabilité et sa seule recommandation est de désactiver la fonction de serveur HTTP sur tous les systèmes en contact avec lnternet.

Concernant les indicateurs de compromission (Indicators of Compromise, IOC), Cisco a conseillé aux utilisateurs de rechercher des noms d’utilisateur nouveaux ou inconnus dans les messages de configuration, générés à chaque fois que l’on accède à la fonction Web UI. Le 19 octobre, l’équipementier a confirmé une autre vulnérabilité HTTP/2 Rapid Reset de gravité élevée (score CVSS de 7.5), référencée CVE-2023-44487, signalée collectivement la semaine dernière par Google, Amazon AWS et Cloudflare comme faisant l’objet d’exploits de type zero day. Cette vulnérabilité permet d’exploiter la faiblesse du protocole HTTP/2 pour générer des attaques massives par déni de service distribué (DDoS).

La solution de services distribués Security Distributed Services Architecture de Juniper comprend un support prédictif des menaces basé sur l’IA.

L’équipementier Juniper Networks étoffe son portefeuille de sécurité avec une architecture incluant un support prédictif des menaces basé sur l’IA et une nouvelle famille de pare-feux. L’ensemble est destiné à protéger les ressources des centres de données distribués. L’architecture de services distribués Juniper Connected Security Distributed Services Architecture est la pièce maîtresse de ce portefeuille élargi. Implementée dans une version 23.4 du système d’exploitation Junos de Juniper, elle offre un tas de fonctions de sécurité qui vont de l’application de la politique de confiance zéro à la détection et à la prévention des intrusions dans les réseaux de centres de données distribués. Étant donné que Junos fonctionne avec toute la gamme de produits Juniper, y compris les commutateurs QFX Series, les routeurs universels MX Series, les pare-feux SRX Series et bien d’autres encore, tous ces systèmes peuvent être inclus dans l’architecture de services distribués. Si bien que les clients peuvent mettre en place une protection et des politiques universelles pour les réseaux, les données et les applications, le tout contrôlé par le Security Director Cloud de Juniper pour la définition et la gestion des politiques de sécurité.

Selon Mike Spanbauer, évangéliste technologique chez Juniper Security, le point essentiel, c’est que les nouveaux clients et les clients existants doivent simplement exécuter le code Junos qui supporte l’architecture de services distribués de sécurité Security Distributed Services Architecture. « Cette fonction ne fait pas l’objet d’une licence, et elle fera partie intégrante de la sécurisation de l’environnement réseau Juniper », a déclaré M. Spanbauer. « Les environnements de centres de données se sont tellement étendus et complexifiés qu’il est devenu difficile d’assurer la sécurité des applications distribuées que les équipes réseau et de sécurité sont chargées de gérer et de sécuriser », a-t-il encore déclaré. « L’objectif de cette architecture de services distribués de sécurité est de simplifier considérablement les opérations datacenters et d’offrir une solution pour résoudre certains des problèmes les plus compliqués et les plus difficiles à résoudre au sein des centres de données », a-t-il ajouté.

Toujours plus d’IA

Une fonction de prévention des menaces prédictive par l’IA, élément clé de cette architecture, ingère des données provenant de diverses sources, y compris les équipements Juniper et ses propres recherches ainsi que des applications tierces, afin de mettre à jour sa base de données de signatures de menaces et de détecter les anomalies de comportement. « L’idée est d’aider les clients et partenaires à prédire et à identifier plus rapidement les menaces réelles », a déclaré M. Spanbauer. « Dans le cadre de cette architecture et grâce à l’IA, la série de pare-feux SRX peut détecter les menaces malveillantes dans le trafic crypté sans décryptage en utilisant l’analyse des comportements basée sur l’AI/ML », a déclaré Juniper. En outre, elle communique automatiquement avec tous les autres pare-feux SRX en cas de détection d’une menace et peut désormais générer automatiquement des signatures personnalisées uniques à l’environnement du client », a aussi expliqué M. Spanbauer.

Quatre pare-feux SRX

Toujours à propos de la série SRX, le fournisseur a présenté quatre pare-feux 1U : SRX1600, SRX2300, SRX4300 et SRX4700. Ces boîtiers prennent en charge différentes vitesses de liaison allant de 25G à 400G, et les débits vont de 24 Gbps à 1,4Tbps. Les plateformes de la série SRX intègrent des puces Trusted Platform Module (TPM) 2.0 et des identifiants uniques signés cryptographiquement pour le provisionnement normalisé Secure Zero Touch Provisioning (SZTP). En outre, tous ces équipements prennent en charge l’EVPN-VXLAN Type 5 afin que les clients puissent intégrer la sécurité dans l’ensemble du fabric EVPN-VXLAN. « Avec une connaissance totale du fabric, les opérateurs de sécurité ont une meilleure compréhension de la situation pour répondre plus rapidement aux menaces et réduire le rayon d’action d’une attaque à la zone la plus petite possible en utilisant tout ce qui est à leur disposition, y compris le réseau », a souligné Juniper.

Selon Mauricio Sanchez, directeur senior de la recherche sur la sécurité et les réseaux d’entreprise au sein du Dell’Oro Group, l’annonce de Juniper contribuera grandement à fidéliser les clients existants et à attirer les clients potentiels, notamment par la manière dont elle associe le réseau et la sécurité à l’architecture de services distribués. « Par rapport aux grands acteurs, comme Palo Alto Networks, Cisco ou Fortinet, Juniper est un acteur plus petit, et il est toujours bon d’avoir quelque chose qui le distingue des plus grands », a ajouté M. Sanchez. « L’architecture de services distribués est intéressante parce qu’elle combine les dispositifs de réseau existants de Juniper pour améliorer les performances des pare-feux SRX de Juniper », a-t-il encore déclaré. « En profitant de cette combinaison, les clients en ont plus pour leur argent avec les pare-feux existants. Concernant la fonction de prédiction des menaces par l’IA, Juniper n’est peut-être pas le premier à exploiter la technologie, mais il est loin d’être le dernier. L’IA rend les solutions plus utilisables et améliore l’efficacité de la sécurité », a déclaré M. Sanchez. « Les nouveaux pare-feux sont intéressants parce qu’ils permettent à Juniper de montrer qu’il est toujours dans la course sur ce marché », a ajouté M. Sanchez. « Ce dernier est autant axé sur la vitesse et les flux que sur l’ajout de fonctionnalités. Ces boîtiers donnent du fil à retordre à la concurrence », a estimé le directeur senior du Dell’Oro Group. « Les pare-feux sont toujours essentiels à l’hygiène de sécurité des réseaux d’entreprise. Pour preuve, selon mon analyse, le marché des pare-feux représentera plus de 12 milliards de dollars en 2022 et continuera de croître », a déclaré M. Sanchez.

« Les SRX 1600 et 2300 seront disponibles d’ici à la fin de l’année, et les SRX 4300 et 4700 suivront peu après », a indiqué M. Spanbauer. Le logiciel Junos 23.4 sera disponible d’ici à la fin de l’année.

Les équipes chargées des réseaux et de la sécurité renforcent leur coopération ou sont invitées par le management à améliorer leur collaboration, selon une étude commandée par Cato Networks.

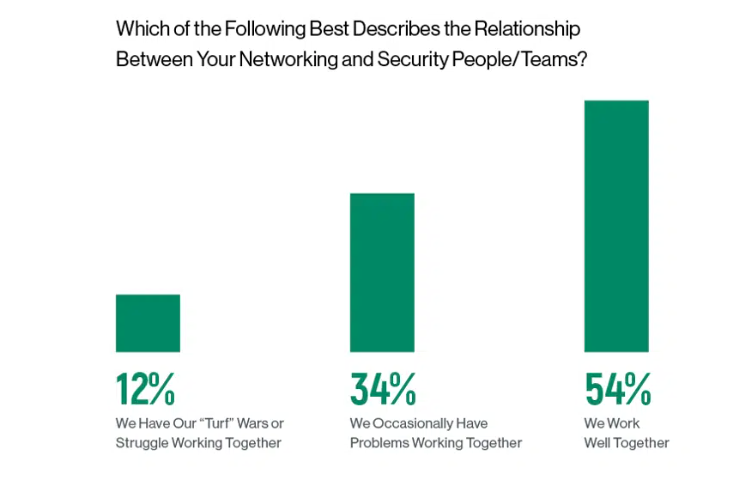

Le cloud, le travail hybride et la connectivité à distance rendent encore plus nécessaires le rapprochement des équipes réseau et de sécurité. Selon une étude publiée par Cato Networks, les entreprises envisagent de plus en plus de consolider les deux entités, ou au moins d’améliorer la collaboration entre les équipes. Dans le cadre d’une enquête récente réalisée auprès de 1 694 responsables IT du monde entier, 44 % des personnes interrogées pensent que les équipes chargées des réseaux et de la sécurité « doivent travailler ensemble », et 30 % estiment qu’elles « doivent partager leur processus ». Par ailleurs, 8 % des personnes interrogées ont déclaré qu’elles s’efforçaient de créer un groupe unique chargé à la fois des réseaux et de la sécurité. Le partage des processus pourrait représenter un défi de taille pour certaines entreprises. Dans l’enquête de Cato Networks, 12 % des personnes interrogées ont déclaré que leurs équipes chargées des réseaux et de la sécurité se livraient à des « guerres intestines ou avaient du mal à travailler ensemble », et 34 % ont déclaré qu’elles rencontraient « occasionnellement des problèmes de collaboration ». Les 54 % restants ont déclaré que les deux équipes travaillaient bien ensemble aujourd’hui. Dans le même temps, 68 % des entreprises ont déclaré qu’elles utilisaient actuellement différentes plateformes de gestion et d’exploitation de la sécurité et des réseaux. Plus des trois quarts (76 %) d’entre elles pensent que « l’utilisation d’une seule plateforme pour les deux objectifs améliorerait la collaboration entre les équipes réseau et de sécurité ».

Le SASE pour stimuler la collaboration

L’enquête a également demandé aux personnes interrogées quelles équipes engageaient des investissements dans la technologie SASE (Secure Access Service Edge). 47 % des personnes interrogées ont déclaré que leurs équipes de sécurité prenaient l’initiative et incluaient leurs homologues des réseaux si nécessaire. Et près de 40 % des personnes interrogées ont indiqué que leurs équipes réseau effectuaient les évaluations et les investissements en matière de SASE et que leurs homologues de la sécurité étaient impliqués dans l’évaluation des fournisseurs. Cato Networks, ainsi qu’un grand nombre de concurrents dont Cisco, Fortinet, Netskope, Palo Alto Networks, Versa Networks et VMware, disposent d’une offre SASE. Sur le plan fonctionnel, le SASE repose sur cinq technologies principales : SD-WAN, le pare-feu en tant que service (Firewall-as-a-Service, FWaaS), la passerelle web sécurisée (Secure Web Gateway, SWG), le courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB) et l’accès au réseau Zero Trust (Zero Trust Network Access, ZTNA). « La possibilité de tirer parti d’une architecture basée sur le cloud pour appliquer des politiques de sécurité à des sites distribués et à des travailleurs distants est la véritable valeur du SASE. Il offre des gains d’efficacité en matière de gestion, il prend en charge une main-d’œuvre moderne et il favorise une intégration importante entre le réseau et les équipes de sécurité », a déclaré Brandon Butler, directeur de recherche pour l’infrastructure réseau chez IDC.

La collaboration entre les équipes réseau et sécurité est en bonne voie. (Crédit Cato Networks)

Dans une récente étude IDC, 68 % des 830 personnes interrogées ont déclaré qu’elles aimeraient utiliser le même fournisseur pour leur solution SD-WAN et leur solution de sécurité/SASE. Dans le même temps, le Gartner pense que les entreprises feront converger leurs rôles en matière de réseau et de sécurité dans un avenir proche. « À mesure que le marché des solutions SASE à fournisseur unique gagne en maturité, l’écart de capacités avec les architectures SASE à deux fournisseurs les plus performantes devrait se réduire et les entreprises devraient consolider leurs rôles en matière de réseau et de sécurité, ce qui devrait se concrétiser par l’achat d’une offre unique », indique le récent Magic Quadrant de Gartner pour le SD-WAN. Près d’un quart (24 %) des personnes interrogées par Cato Networks ont déclaré que les responsabilités en matière de réseau et de sécurité sont actuellement prises en charge par une seule équipe au sein de leur entreprise. C’est le cas du brasseur Carlsberg, client de Cato Networks, qui a consolidé ses équipes réseau et de sécurité. « La convergence des équipes réseau et de sécurité nous permet mettre un terme aux guerres de territoire qui ont longtemps perduré dans l’IT. Nous pouvons identifier et agir sur les portes dérobées potentielles créées par les changements introduits au niveau du réseau et identifier les problèmes opérationnels dans les changements de sécurité beaucoup plus rapidement parce que les équipes réseau et de sécurité travaillent ensemble comme une seule équipe », a déclaré Tal Arad, RSSI et chef de la technologie de Carlsberg, dans un communiqué. « Pour Carlsberg, les opérations de mise en réseau et de sécurité ont la même finalité : s’assurer que la bière continue de couler. Selon moi, estomper les frontières entre les personnes chargées du réseau et celles chargées de la sécurité est le bon moyen d’atteindre cet objectif ».

Plusieurs groupes de cybercriminels ont enregistré des noms de domaine avec l’extension AI de plusieurs grandes sociétés. L’objectif est de lancer des attaques de phishing ou le téléchargement de malwares.

D’après le rapport Domain Security 2023 de CSC, près de la moitié des entreprises du classement Forbes Global 2000 n’ont pas le contrôle sur leurs noms de domaine en .AI qui sont enregistrés par des tiers. Il révèle ainsi que les cybercriminels exploitent la popularité de l’IA en tentant d’enregistrer ces domaines à des fins malveillantes.

Le phénomène se traduit par une augmentation de 350 % d’une année sur l’autre des cas de litiges de domaine impliquant les extensions .AI en 2023. Selon l’étude, les pirates continuent également à exploiter les domaines « sosie » ou homoglyphes, en choisissant un nom très proche des marques du Global 2000, pour lancer des attaques de phishing, abuser de la marque numérique ou violer la propriété intellectuelle.

Des risques importants pour la sécurité

Le taux global d’enregistrement ou de violation de domaines .AI par des tiers est de 43 % pour les entreprises du Global 2000, ajoute CSC. Parmi les entreprises ayant des domaines de marque enregistrés en .AI, 84 % appartiennent à des tiers, tandis que 49 % sont disponibles. Certains secteurs, tels que la banque, les sociétés de financement diversifiées et les logiciels et services IT, affichent le pourcentage le plus élevé de domaines .AI pris. « L’extension de domaine .AI est sans restriction d’enregistrement, ce qui la rend attractive et accessible pour les cybercriminels », a expliqué Mark Calandra, président de la division Digital Brand Services de CSC. « Dans le cas d’entreprises exploitant plusieurs marques, les fraudeurs sont prêts à tirer parti de leurs noms de confiance, en s’emparant des domaines .AI « de marque » encore disponibles.

Il est donc essentiel de détecter et de désactiver rapidement les domaines similaires qui prêtent à confusion et imitent des marques, car s’il tombe entre de mauvaises mains, le domaine .AI pourrait exposer l’entreprise victime à des risques de redirection de site web, de fraude en ligne, d’attaques par hameçonnage et de logiciels malveillants », a-t-il ajouté. L’association d’un nom de marque familier avec l’extension .AI peut donner aux victimes cibles un faux sentiment de confiance et les rendre plus vulnérables à une attaque. « En raison de l’importante couverture médiatique sur la potentielle utilisation malveillante de l’IA, l’enregistrement d’une société dans l’extension de domaine .AI est important pour protéger ses marques », a encore expliqué M. Calandra.

Courriels de phishing et contenus malveillants

Le rapport a également détecté une légère augmentation de la quantité de domaines similaires détenus par des tiers, en hausse de 4 % par rapport à 2022 pour atteindre 79 % en 2023. Parmi les domaines similaires évalués par CSC, 40 % ont des enregistrements d’échange de courrier (MX), utilisables pour envoyer des courriels d’hameçonnage ou pour intercepter des courriels. Parmi les autres usages citées dans le document, il faut ajouter le pointage vers des publicités, des annonces rémunérées au clic ou le parking de domaines (36 %), la résolution vers un site web en direct non associé au détenteur de la marque (14 %) et le pointage vers un contenu malveillant susceptible de nuire à la réputation d’une marque et à la confiance de ses clients (1 %).

Les menaces que représentent les domaines « sosie » pour les marques officielles sont apparues au grand jour après le lancement de Threads par Instagram en juillet 2023. L’entreprise de sécurité Veriti a observé une forte augmentation de la création de domaines suspects, avec plus de 700 domaines liés à Threads enregistrés chaque jour. Ceux-ci présentent un risque important, car ils peuvent être utilisés pour tromper les utilisateurs, distribuer des malwares et inciter des personnes peu méfiantes à télécharger des versions non fiables de l’application.

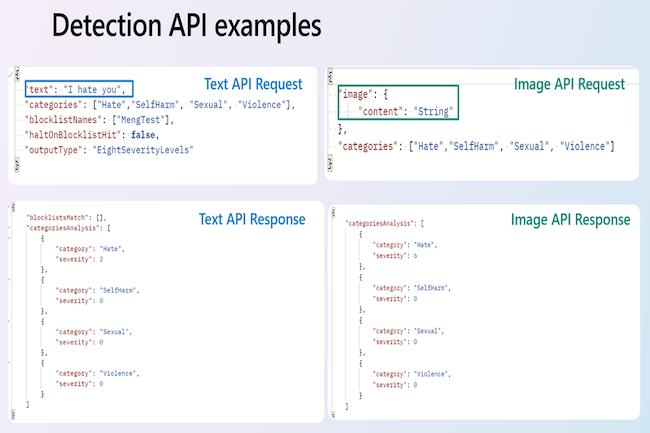

Le service Azure AI Content Safety de Microsoft vient renforcer la détection d’images et de texte malveillant pour identifier et noter le contenu en fonction de la probabilité d’être offensant.

Dans un contexte géopolitique très tendu au Proche-Orient avec des échanges haineux sur les réseaux sociaux, Microsoft a annoncé la disponibilité d’Azure AI Content Safety, un service adossé à des ressources IA qui vient aider les utilisateurs à détecter et à filtrer le contenu malveillant dans les applications et services. La solution inclut la détection de texte et d’images et identifie le contenu que Microsoft qualifie d’« offensant, risqué ou indésirable », notamment les grossièretés, le contenu pour adultes, le sang, la violence et certains types de discours haineux. « En nous concentrant sur la sécurité du contenu, nous pouvons créer un environnement numérique plus sûr qui favorise une utilisation responsable de l’IA et protège le bien-être des individus et de la société dans son ensemble », a écrit Louise Han, chef de produit pour Azure Anomaly Detector, dans un article de blog annonçant le lancement du service. Azure AI Content Safety a la capacité de gérer diverses catégories de contenu, langues et menaces pour modérer le contenu textuel et visuel. Il offre également des fonctionnalités d’analyse d’images qui utilisent des algorithmes d’IA pour numériser, décortiquer et modérer les contenus visuels, garantissant ainsi ce que Microsoft appelle des mesures de sécurité complètes à 360 degrés.

Texte et image, mais pas encore la vidéo et l’audio

Le service est également équipé pour modérer le contenu dans plusieurs langues et utilise une métrique de gravité qui fournit une graduation allant de 0 à 7. Le contenu noté 0-1 est considéré comme sûr et approprié pour tous les publics, tandis que le contenu qui exprime des opinions préjugées, critiques ou opiniâtres est noté 2-3, ou faible. Le contenu de gravité moyenne est classé entre 4 et 5 et contient un langage offensant, insultant, moqueur, intimidant ou des attaques explicites contre des groupes identitaires, tandis que le contenu de gravité élevée, qui contient la promotion préjudiciable et explicite d’actes préjudiciables, ou approuve ou glorifie des formes extrêmes d’actes préjudiciables envers des groupes identitaires, est classée 6-7.

Azure AI Content Safety utilise également le filtrage multi-catégorie pour identifier et catégoriser les contenus préjudiciables dans un certain nombre de domaines critiques, notamment la haine, la violence, l’automutilation et le sexe. « [Quand il s’agit de sécurité en ligne], il est crucial de ne pas se limiter au contenu généré par l’homme, d’autant plus que le contenu généré par l’IA devient répandu », a écrit Mme Han. « Il est essentiel de garantir l’exactitude, la fiabilité et l’absence d’éléments nocifs ou inappropriés dans les résultats générés par l’IA. La sécurité du contenu protège non seulement les utilisateurs contre la désinformation et les préjudices potentiels, mais respecte également les normes éthiques et renforce la confiance dans les technologies d’IA ». Azure AI Content Safety est facturé à l’usage. Les utilisateurs intéressés peuvent consulter les options de tarification sur la page d’Azure AI Content Safety.

Gartner vient de livrer sa liste des tendances IT stratégiques pour l’année 2024. Sans surprise, l’IA est fortement présente, mais les services cloud, la sécurité et la durabilité gagnent en influence.

A l’occasion de son évènement IT Symposium/Xpo qui se déroule à Orlando, Gartner a présenté son rapport annuel sur les principales tendances technologiques stratégiques pour 2024. Un baromètre très attendu par les DSI pour connaître les évolutions IT à venir et se positionner pour de futurs investissements. Sans trop de surprise, « les grandes tendances se concentrent surtout autour du développement de l’IA, mais aussi de la protection des investissements déjà réalisés par les entreprises, notamment dans le machine learning et le langage naturel », souligne Chris Howard, vice-président et chef de la recherche au Gartner.

Il ajoute, « nous assistons également à une montée en puissance de l’ingénierie logicielle, les gens construisant davantage de choses parce qu’ils ont accès à ces données et que les outils de développement s’améliorent ». Mais pour tirer les bénéfices de l’IA, « il faut adopter une approche ordonnées et prêter une attention particulière aux risques », précise le consultant. Une chose est sûre, « l’intérêt constant et l’augmentation des investissements dans tout ce qui touche à l’IA met la pression sur les entreprises pour que cela fonctionne réellement ». Voici les principales tendances IT stratégiques de Gartner pour 2024.

Démocratisation de l’IA générative

« La convergence de modèles massivement pré-entraînés, du cloud et de l’open source permet à l’IA générative de se démocratiser et met ses modèles à la portée de tous partout dans le monde », a déclaré Gartner. D’ici à 2026, plus de 80 % des entreprises se serviront des API, des modèles d’IA générative ou déploieront des applications dédiées dans des environnements de production, contre moins de 5 % en 2023, selon le cabinet. Les applications peuvent rendre accessibles aux professionnels les énormes sources d’informations internes et externes, ce qui généralisera considérablement les connaissances et les compétences au sein de l’entreprise. Les grands modèles de langage (LLM) peuvent aider les sociétés à diffuser des connaissances auprès de leurs employés dans un style conversationnel avec une compréhension sémantique enrichie.

Gestion de la confiance, du risque et de la sécurité de l’IA

Cet accès plus vaste à l’IA, a rendu ce que Gartner appelle la gestion de la confiance, du risque et de la sécurité de l’IA (Trust, Risk and Security Management, TRiSM) plus urgent et nécessaire. « Sans garde-fous, les modèles d’IA peuvent rapidement générer des effets négatifs cumulés qui échappent à tout contrôle, éclipsant les performances positives et les gains sociétaux. Le TRiSM fournit des outils ModelOps, une protection proactive des données, une sécurité spécifique à l’IA, une surveillance des modèles – y compris un monitoring de la dérive des données et des modèles et/ou des résultats involontaires – et des contrôles des risques pour les entrées et sorties vers des modèles et des applications tiers », a déclaré Gartner. Ce dernier prévoit que d’ici à 2026, les entreprises qui appliquent les contrôles TRiSM augmenteront la précision de leur prise de décision en supprimant jusqu’à 80 % des informations erronées et illégitimes.

Le développement assisté par l’IA

« Le développement assisté par l’IA désigne l’usage de technologies, comme l’IA générative et le machine learning, pour aider les développeurs à concevoir, coder et tester les applications. Cette méthode améliore la productivité des codeurs et permet aux équipes de répondre à la demande croissante de logiciels en entreprise. Grâce à ces outils infusés à l’IA, les programmeurs passent moins de temps à écrire du code, et se consacrent à des activités plus stratégiques, comme la conception et la création d’applications métiers attrayantes », a déclaré Gartner.

Les applications dopées à l’IA

Les applications dopées à l’IA sont une tendance retenue par Gartner. La technologie sert dans de nombreux cas à améliorer ou automatiser le travail. L’IA est là aussi comprise au sens large avec le machine learning, des images vectorielles et des jeux de données. « Par conséquent, les applications à base d’IA offrent des expériences qui s’adaptent dynamiquement à l’utilisateur. »

Renforcer les compétences des employés grâce à l’IA

« La stratégie dite d’Augmented-Connected Workforce (ACWF) vise à optimiser les compétences des salariés. Elle répond à la nécessité d’accélérer et de développer les talents. L’ACWF utilise des applications dopées à l’IA citées précédemment et des analyses de la masse salariale pour fournir un contexte et des conseils quotidiens afin de soutenir l’expérience, le bien-être et la capacité des employés à développer ses propres compétences », a déclaré Gartner. « D’ici à 2027, 25 % des DSI s’appuieront sur ces initiatives pour réduire de 50 % le temps nécessaire à l’acquisition de compétences pour les rôles clés », a indiqué le cabinet d’études.

La gestion continue des expositions aux menaces

Selon Chris Howard, l’IA joue également un rôle dans ce domaine. L’utilisation de l’IA pour protéger une entreprise et repérer les schémas de menaces protègent les investissements réalisés par les entreprises. « En faisant cela, la société a une approche très agile de la protection et elle a trois fois moins de chances de subir une intrusion », a déclaré le consultant. Selon Gartner, « la gestion continue de l’exposition aux menaces (Continuous Threat Exposure Management, CTEM) est une approche pragmatique et systémique qui propose aux entreprises d’évaluer l’accessibilité, l’exposition et l’exploitabilité de leurs actifs numériques et physiques de manière continue et cohérente. L’ajustement des champs d’évaluation et de remédiation CTEM sur les vecteurs de menace ou les projets d’entreprise, plutôt que sur un composant d’infrastructure, met à jour non seulement les vulnérabilités, mais aussi les menaces sans correctifs ».

Les custobots

Selon la définition de Gartner, les robots-client, également appelés « custobots », sont des systèmes capables de négocier et d’acheter de manière autonome des biens et des services en échange d’un paiement. « D’ici à 2028, 15 milliards de produits connectés seront capables de se comporter comme des clients, et des milliards d’autres suivront dans les années à venir. Ces robots-clients » génèreront des milliards de dollars de revenus d’ici à 2030. Leur impact sera plus important que l’avènement du e-commerce. Les considérations stratégiques devraient prendre en compte cette tendance et essayer de faciliter ces algorithmes et ces dispositifs, ou même de créer de nouveaux robots-clients », a encore déclaré Gartner.

Le recours aux technologies durables

Le recours à des technologies durables aura tellement d’importance que Gartner prévoit que d’ici à 2027, 25 % des DSI verront leur rémunération liée à leur impact sur les technologies durables. Ces dernières « sont un cadre de solutions pour soutenir la stratégie RSE de l’entreprise ». Mais le cabinet d’études souligne que, « l’utilisation de technologies telles que l’IA, les crypto-monnaies, l’Internet des objets et le cloud suscite des inquiétudes quant à la consommation d’énergie et aux impacts environnementaux qui y sont liés. Il est donc d’autant plus essentiel de veiller à ce que l’utilisation de l’IT devienne plus efficace, circulaire et durable »,

Ingénierie des plateformes

Selon la définition de Gartner, l’ingénierie de plateforme consiste à construire et à exploiter des plateformes de développement interne en libre-service. Chacune d’elle est une couche, créée et maintenue par une équipe produit dédiée, conçue pour répondre aux besoins de ses utilisateurs en s’interfaçant avec des outils et des processus. L’objectif de l’ingénierie des plateformes est d’optimiser la productivité, d’améliorer l’expérience utilisateur et d’accélérer la création de valeur pour l’entreprise. « On peut imaginer un technicien sur le tarmac d’un aéroport en train de résoudre un problème compliqué auquel il n’a jamais été confronté auparavant », a déclaré Chris Howard. « Pour le résoudre, il a accès à des schémas, des procédures opérationnelles standard, à l’expérience d’autres personnes qui ont vu et résolu ce problème. Toutes ces connaissances lui sont fournies à partir de l’appareil lui-même grâce à l’IoT, aux capteurs et aux données qu’il peut recevoir dans cet environnement. Toute cette expérience numérique peut l’aider à résoudre un problème qu’il n’a jamais rencontré jusque-là, en utilisant l’IA générative pour interroger les systèmes et rapporter des informations. Il peut également utiliser la réalité mixte pour s’immerger dans cette expérience et l’utiliser pour résoudre le problème. C’est dans cette direction que je vois les choses évoluer », observe le consultant.

Les plateformes industrielles cloud

Gartner prévoit que, d’ici à 2027, plus de 70 % des entreprises utiliseront des plateformes cloud industrielles (Industry Cloud Platform, ICP) pour accélérer leurs initiatives commerciales, contre moins de 15 % en 2023. « Les ICP répondent aux besoins des entreprises en combinant les services SaaS, PaaS et IaaS sous-jacents dans une offre de produits complète avec des capacités composables. Il s’agit généralement d’un fabric de données industrielles, d’une bibliothèque de capacités métiers packagées, d’outils de composition et d’autres innovations de plateforme », a déclaré Gartner.

L’attaque du Hamas contre le sud d’Israël a déclenché des événements qui obligent les RSSI à gérer des problèmes de personnel, de nouvelles menaces internes et externes et un niveau élevé d’incertitudes.

Les conflits mondiaux ont pris une dimension informatique depuis la fin du XXe siècle, qu’ils soient dus aux combattants ou à leurs sympathisants. La récente attaque odieuse contre Israël par le groupe terroriste Hamas ne fait pas exception. Ces actions mettent en évidence la nécessité pour les RSSI, en particulier ceux ayant des entités en Israël, d’adapter leur infrastructure de sauvegarde et leurs plans de continuité d’activité, de rechercher de nouvelles menaces et d’être encore plus impliqués.

Les perturbations et la fuite du personnel affectent les plans de crise

Ceux qui ont vécu ou travaillé en Israël savent déjà que les points déclencheurs qui poussent les entreprises à invoquer leurs plans de crise sont plus élevés que dans d’autres pays. Nous sommes un peu plus d’une semaine après le début de la guerre et il n’est pas surprenant que presque toutes les entreprises ayant des actifs en Israël aient vu leurs opérations quotidiennes subir des perturbations.

La nécessité de passer sur le pied de guerre a également entraîné des problèmes de personnel. L’appel et l’activation de réservistes dans les Forces de défense israéliennes (FDI) ont retiré 360 000 Israéliens environ de leur travail quotidien, que ce soit dans des start-ups ou chez des fournisseurs IT bien installés (Checkpoint, Cato Networks, Ctera ou encore Morphisec). Cela signifie qu’une partie du personnel dédié au développement et au support technique présent le vendredi 6 octobre n’était plus disponible le lundi 16 octobre. Ensuite, vous avez le ciblage des entités officielles et privées avec une pléthore d’attaques par déni de service distribué (DDoS) et de tentatives de piratage.

Les attaquants ciblent des infrastructures et des médias israéliens clés

Un certain nombre de groupes ont affirmé être à l’origine d’attaques visant les infrastructures israéliennes. Le chercheur en cybersécurité Julian B. a élaboré une chronologie intéressante qui laisse entendre que certaines activités ont commencé le 6 octobre. La chronologie sert à mettre en évidence les activités de Cyber Av3ngers (aligné sur l’Iran), Killnet (aligné sur la Russie) et Anonymous Soudan – un groupe sympathisant du Hamas – avec également un alignement sur la Russie.

Anonymous Soudan a revendiqué la responsabilité d’une attaque contre le système d’alerte israélien. Le gouvernement israélien a indiqué qu’une erreur humaine avait provoqué l’activation du système d’alerte dans le nord d’Israël, donnant l’impression que cette zone était attaquée. Le Noga – Independent Systems Operator (gestion du système électrique israélien) – s’est retrouvé sous le coup d’un DDoS de la part des Cyber Av3ngers.

Le Jerusalem Post, dont la page web est devenue inaccessible le 7 octobre, a également été visé par une attaque DDoS. Les journalistes ont utilisé les médias sociaux pour souligner leur situation d’extinction et pour assurer aux lecteurs et aux autres personnes intéressées qu’ils étaient toujours actifs. Le site Web du journal a finalement été remis en ligne, mais il a fallu un jour ou deux pour revenir à la stabilité. ZeroFox a publié un rapport soulignant comment les informations d’identification personnelle (PII) d’individus des forces de défense israéliennes ou de l’agence de sécurité israélienne étaient partagées par le forum du dark web en langue russe RAMP.

Le niveau de désinformation et de mésinformation a atteint un tel niveau après l’incursion du Hamas en Israël que la Commission européenne a contacté X, Meta et TikTok pour leur demander de surveiller leur environnement à la recherche d’images et de vidéos illégales et faisant clairement partie d’une campagne de désinformation. Ces incidents ne se produisent pas bon gré mal gré ; ce sont des efforts concertés pour façonner le récit et semer la confusion dans la connaissance de la situation : nombre de victimes, sites attaqués.

Le conflit crée des menaces internes

Comme dans tout conflit, les camps sont établis. Aussi répugnant soit-il, le fait qu’il y ait un conflit indique qu’il existe des soutiens avoués ou dissimulés. La base de sympathisants peut inclure certains de vos employés qui considèrent les ressources de leur employeur comme une extension des leurs et peuvent choisir d’exploiter la bande passante et le réseau pour promouvoir un récit tronqué.

Ce récit pourrait être très embarrassant pour l’entreprise, dans la mesure où les opinions d’un individu peuvent aller à l’encontre de celles que les dirigeants souhaitent afficher. Le RSSI se trouve dans la position intenable d’être chargé de surveiller les réseaux sociaux pour détecter les individus lançant des diatribes et d’utiliser le réseau de l’entreprise comme centre de commandement et de contrôle pour une attaque dirigée d’un côté ou de l’autre.

De même, lorsqu’une entreprise se manifeste et condamne les actions du Hamas, reste silencieuse ou condamne Israël, il existe une possibilité très réelle qu’un « insider » considère que son rôle est désormais de punir son employeur pour cette position perçue comme « erronée ». De même, tous les programmes de gestion des risques internes au sein des entreprises qui soutiennent activement les secteurs de la défense et du renseignement devraient être en alerte accrue pendant cette période. Les opinions des employés sur ce qui est bien et ce qui ne l’est pas peuvent permettre à l’employé de s’enfuir avec des données ou des informations qui, si elles étaient entre les mains du Hamas ou d’Israël, seraient bénéfiques pour chaque partie.

Une situation critique nécessite que le RSSI soit engagé et visible

La situation est critique et le deviendra encore davantage. Les ambassades évacuent d’Israël le personnel non essentiel et les personnes à leur charge. Lorsque cela se produit, c’est un signal clair que tous devraient envisager la même voie. Alors que le personnel diminue et que les attaques se poursuivent, il est prudent de demander aux employés de s’appuyer davantage sur le télétravail que sur les déplacements vers et depuis un bureau et de risquer des blessures.

La capacité de mener des affaires peut être affectée et dégradée en cette période de crise. Les RSSI devront prendre soin de leurs collaborateurs et de leur réseau. Ils doivent également veiller à ce que la connectivité principale dispose de moyens de communication auxiliaires et tertiaires pour rester engagée et pertinente. Ce n’est pas le moment de « quitter les ondes ». Il est désormais temps pour le RSSI d’être engagé et visible.

Les dernières campagnes de cyber-espionnage du groupe malveillant chinois ToddyCat contre des entreprises asiatiques et européennes utilisent des outils et des tactiques affinées pour améliorer la persistance de ses attaques.

Des chercheurs alertent contre les dernières attaques d’un acteur APT chinois connu dans l’industrie sous le nom de ToddyCat, ciblant des entreprises de premier plan. Depuis 2020, date à laquelle il a été découvert, le groupe a affiné ses tactiques et étoffé sa panoplie de logiciels malveillants. Dans un dernier article publié la semaine dernière, des chercheurs de l’entreprise de sécurité Check Point Software Technologies livrent des détails sur cette campagne baptisée « Stayin’ Alive », contre des entreprises de pays asiatiques, principalement dans les secteurs des télécommunications et de l’administration. « La campagne Stayin’ Alive se compose essentiellement de téléchargeurs et de chargeurs, dont certains sont utilisés comme vecteur d’infection initial contre des entreprises asiatiques de premier plan », ont déclaré les chercheurs de Check Point. « Le premier téléchargeur appelé CurKeep, ciblait le Vietnam, l’Ouzbékistan et le Kazakhstan. À mesure de notre analyse, nous avons réalisé que cette campagne faisait partie d’une offensive beaucoup plus large visant la région », ont ajouté les chercheurs.

Dans un autre rapport publié la semaine dernière, les chercheurs de Kaspersky Lab évoquent aussi une autre génération de chargeurs de malware utilisés par ToddyCat lors de récentes attaques, dont certains semblent être adaptés à chaque victime. Ils ont découvert les activités du groupe à la fin de l’année 2020, après une campagne ciblant déjà des entreprises asiatiques et européennes de premier plan.

Le DLL side-loading, technique d’attaque favorite de ToddyCat

L’une des techniques préférées de ToddyCat pour déployer des malwares sur les ordinateurs est appelée « DLL side-loading » ou chargement latéral de DLL. Elle consiste à trouver un exécutable légitime à partir d’une application qui recherche un fichier DLL particulier dans le même répertoire, puis à remplacer celle-ci par une version piégée. Étant donné que le fichier exécuté à l’origine appartient à une application ou à un service légitime, il est susceptible d’être signé numériquement et inscrit sur la liste blanche de certains produits de sécurité. Les attaquants espèrent ainsi que le chargement ultérieur d’une DLL malveillante par un exécutable légitime ne sera pas détecté ou bloqué. Par le passé, ToddyCat a exploité des vulnérabilités dans des serveurs Microsoft Exchange exposés publiquement, mais il diffuse également des logiciels malveillants par le biais de courriels de spear-phishing (ou hameçonnage ciblé) auxquels sont jointes des archives malveillantes. Ces archives contiennent des exécutables légitimes ainsi que des DLL malveillantes chargées latéralement.

Selon Check Point, l’une des applications exploitées dans les attaques récentes s’appelle Dante Discovery de l’éditeur Audinate. Dans une attaque de spear-phishing contre un opérateur de télécommunications vietnamien, les attaquants ont envoyé une archive contenant l’exécutable de Dante Discovery nommé mDNSResponder.exe ainsi qu’une DLL latérale frauduleuse nommée dal_keepalives.dll que le logiciel recherche. Le faux dal_keepalives.dll est un simple chargeur de malware qui sert à mettre en place une persistance en copiant le fichier combo dans le dossier Application Data et en configurant une tâche planifiée appelée AppleNotifyService pour continuer à l’exécuter. Le chargeur est utilisé pour exécuter une porte dérobée simple que Check Point a appelé « CurKeep ». « La logique de la charge utile principale CurKeep consiste en trois fonctionnalités principales : report, shell et file », ont expliqué les chercheurs. « Chacune d’entre elles est affectée à un type de message différent envoyé au serveur de commande et de contrôle C&C. Quand elle est exécutée, la charge utile lance d’abord la fonctionnalité de rapport, envoyant des informations de reconnaissance de base au serveur C&C. Elle crée ensuite deux threads distincts qui envoient des informations de reconnaissance de base au serveur C&C. Elle crée ensuite deux threads distincts qui exécutent de manière répétée les fonctionnalités shell et file ». La fonctionnalité shell est utilisée pour exécuter à distance des commandes shell sur la machine, et la fonctionnalité file télécharge des fichiers sur le disque qui seront ensuite exécutés. Parallèlement, les chercheurs de Kaspersky ont signalé des tactiques similaires de chargement latéral tirant parti de vlc.exe, un lecteur vidéo open source populaire, avec un fichier d’accompagnement frauduleux appelé playlist.dat, ou des chargeurs de malwares sous la forme de fichiers DLL directement téléchargés avec l’utilitaire Windows rundll32.exe.

Une inédite boite-à-outils post-exploitation

Les chargeurs observés par Kaspersky ont servi pour récupérer un programme Trojan appelé Ninja que ToddyCat utilise depuis 2020 et que les experts décrivent comme un « logiciel malveillant sophistiqué écrit en C++, faisant probablement partie d’une boîte à outils inconnue de post-exploitation ». Le cheval de Troie peut décompter et tuer les processus en cours, gérer les fichiers système, ouvrir des sessions reverse shell, injecter du code dans des processus arbitraires, charger des modules supplémentaires pour étendre les fonctionnalités et mettre en place un proxy pour communiquer avec le serveur de commande et de contrôle. Les chargeurs de logiciels malveillants trouvés par Kaspersky étaient différents et proposaient des techniques persistantes différentes impliquant des clés de registre et la mise en place de services système. En fait, certaines variantes de ces chargeurs semblaient conçues pour les victimes utilisant le GUID de l’ordinateur comme clé de chiffrement pour leurs charges utiles ultérieures.

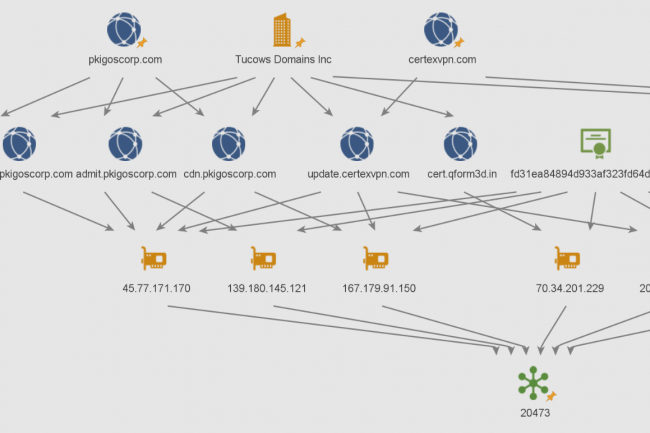

En enquêtant sur l’infrastructure de ToddyCat, Check Point a également détecté d’autres chargeurs. L’un d’entre eux, baptisé « CurLu Loader », est déployé à l’aide d’une DLL chargée latéralement, appelée bdch.dll. Ce chargeur a été utilisé pour déployer une charge utile se faisant passer pour un fichier image, qui à son tour a utilisé le DLL side-loading exploitant mscoree.dll pour déployer une autre porte dérobée baptisée « CurCore ». Check Point a aussi découvert deux autres chargeurs appelés « StylerServ » et « CurLog », utilisant chacun des techniques de déploiement différentes. CurLog a été distribué avec des leurres à la fois sous forme d’exécutable et sous forme de DLL, tandis que StylerServ semble être un chargeur secondaire qui fonctionne comme un auditeur passif et qui est déployé par une ancienne variante de CurLu. Au total, ToddyCat semble utiliser divers chargeurs de logiciels malveillants personnalisés et de portes dérobées distribués de multiples façons, mais en s’appuyant souvent sur la technique du DLL side-loading.

D’autres outils malveillants détectés

Les chercheurs de Kaspersky ont également répertorié d’autres outils que le groupe a utilisés dans ses opérations, en plus des chargeurs, des portes dérobées et du cheval de Troie Ninja. L’un d’entre eux, appelé « LoFiSe », sert à trouver et à collecter des fichiers intéressants sur les systèmes infectés. « Le nom LoFiSe vient du nom du mécanisme d’exclusion mutuelle, ou mutex, utilisé par cet outil (MicrosoftLocalFileService) », ont expliqué les analystes. « L’outil lui-même est un fichier DLL nommé DsNcDiag.dll exécuté à l’aide de la technique de chargement latéral de DLL. Parmi les autres outils figurent des téléchargeurs pour DropBox et Microsoft OneDrive qui sont utilisés pour exfiltrer des fichiers, une porte dérobée UDP (User Datagram Protocol) passive qui reçoit des commandes par le biais de paquets UDP et Cobalt Strike, un framework commercial de test de pénétration particulièrement apprécié des pirates.

« Les dernières découvertes confirment que ToddyCat attaque sa cible pour mener des activités d’espionnage », ont déclaré les chercheurs. « Pour atteindre cet objectif, l’attaquant pénètre dans les réseaux d’entreprise à l’aide d’outils comme les chargeurs et chevaux de Troie décrits ci-dessus. Une fois qu’il a pris pied, il commence à collecter des informations sur les hôtes connectés au même réseau afin de trouver des cibles susceptibles de contenir des fichiers intéressants. Le groupe effectue des activités de découverte, dénombre les comptes de domaine et les serveurs DC en utilisant des utilitaires d’administration de système d’exploitation standard ». Une fois que d’autres systèmes ont été identifiés, les attaquants utilisent des identifiants d’administrateur de domaine volés pour monter des lecteurs réseau, exécuter des scripts et mettre en place des tâches planifiées sur les systèmes ciblés afin de trouver et d’exfiltrer des documents.

Progress Software a été mis en demeure par la SEC de remettre plusieurs documents et informations relatifs à la faille de sécurité de son service de transfert de fichiers MoveIT.

Progress Software pourrait faire l’objet de litiges à la suite de la découverte d’un jour zéro explosif dans le service de transfert de fichiers MoveIT de sa filiale Ipswitch, qui a touché des millions d’utilisateurs finaux dans le monde entier. La dernière enquête en date émane de la commission américaine du contrôle des marchés financiers (SEC), qui cherche à obtenir des informations sur ce piratage massif. La vulnérabilité par injection SQL, baptisée CVE-2023-34362, avec un CVSS de 9,8, a été signalée pour la première fois le 28 mai, lorsqu’un client a appelé Progress pour signaler des activités inhabituelles dans l’environnement MoveIT.

« Le 2 octobre 2023, Progress a reçu une citation à comparaître de la SEC pour obtenir divers documents et informations relatifs à la vulnérabilité dans MoveIT », a déclaré l’éditeur dans un récent document déposé auprès de la commission. « À ce stade, l’enquête de la SEC est une recherche d’établissement des faits, elle ne signifie pas que Progress ou quiconque a violé les lois fédérales sur les valeurs mobilières, et que la SEC a une opinion négative sur une personne, une entité ou un titre », précise le fournisseur. Il a déclaré son intention de coopérer pleinement avec la commission dans le cadre de son enquête.

Des craintes d’impacts opérationnels

Le groupe a déclaré que des enquêtes telles que celle lancée par la SEC peuvent avoir un effet négatif sur les activités de l’entreprise et l’exposer à de futures enquêtes gouvernementales et réglementaires. « Notre responsabilité financière découlant de ce qui précède (les exploits MoveIT) dépendra de nombreux facteurs, notamment de l’étendue de l’enquête menée par les entités gouvernementales et des limitations contenues dans les contrats conclus avec nos clients ; par conséquent, nous ne sommes pas en mesure, à l’heure actuelle, d’estimer l’impact quantitatif d’une telle responsabilité avec un degré raisonnable de certitude », a déclaré Progress Software. Ce dernier a également estimé les pertes opérationnelles liées aux clients en deuil, car la société s’attend à ce que certains d’entre eux se retirent momentanément des contrats prévus.

« Si des clients ou des partenaires demandent des remboursements, retardent la mise en œuvre de nos produits ou les paiements, ne nous paient pas selon les termes de nos accords, ou mettent fin à l’utilisation de nos produits, nous pourrions être affectés à la fois par l’incapacité à recouvrer les montants dus et par le coût de l’application des termes de nos contrats (y compris les litiges qui y sont liés) », a ajouté l’éditeur. 23 de ses clients concernés ont indiqué qu’ils avaient l’intention de demander une indemnisation à Progress Software et qu’ils retarderaient probablement les paiements conformément aux termes de leur contrat, a déclaré la société.

La liste des victimes s’accumule

Le piratage de MoveIT a eu un effet dévastateur sur la réputation de Progress Software, avec plus de 65 millions de clients dans le monde dont les données sensibles ont été compromises. Récemment, Sony a confirmé que l’accès aux données de 6 000 employés avait eu lieu lors d’un incident lié à MoveIT, tandis que Flagstar Bank a déclaré que plus de 800 000 enregistrements clients avaient été volés. Le 25 septembre, BORN Ontario, un registre des naissances géré par le gouvernement de la province canadienne, a confirmé que les données d’environ 3,4 millions de personnes avaient été exposées en raison de son utilisation du service de transfert de fichiers. Plusieurs attaques par ransomware ont été lancées avec les données volées, et environ un tiers de ces attaques ont été attribuées à l’opérateur derrière Clop exploitant une variante du ransomware du groupe APT FIN11. Le 6 juin, ce cybergang a publié une déclaration sur son portail du dark web, affirmant avoir exploité la vulnérabilité MoveIT pour exfiltrer les données de centaines d’organisations.

Ce groupe de cybercriminels aurait touché au moins trois agences gouvernementales américaines en exploitant les failles du système de transfert de fichiers MoveIT. Les autorités fédérales américaines ont offert une récompense de 10 M$ pour toute preuve de liens entre Clop et un gouvernement étranger. Le 31 mai, Progress Software a annoncé la mise en place d’un correctif zero day dans les versions sur site et dans les serveurs de test cloud de MoveIT. En outre, l’entreprise a reconnu et corrigé plusieurs vulnérabilités ultérieures d’injection SQL dans MoveIT identifiées en tant que CVE-2023-35036, CVE-2023-35708, CVE-2023-36934, CVE-2023-36932, et CVE-2023-36933, de mi-juin à début juillet, dont le CVSS moyen est de 9,4. Une autre faille critique (CVSS 10.0) affectant la version serveur d’Atlassian Confluence de grande gravité et aussi zero day a été découverte la semaine dernière. Le bogue, baptisé CVE-2023-22515, a été confirmé par l’équipe Threat Intelligence de Microsoft comme ayant été exploité par l’acteur étatique chinois Storm-0062.

L’étude annuelle de la chaîne d’approvisionnement des logiciels de Sonatype indique que la maintenance des projets open source est en déclin, tandis qu’un téléchargement sur huit présente un risque connu.

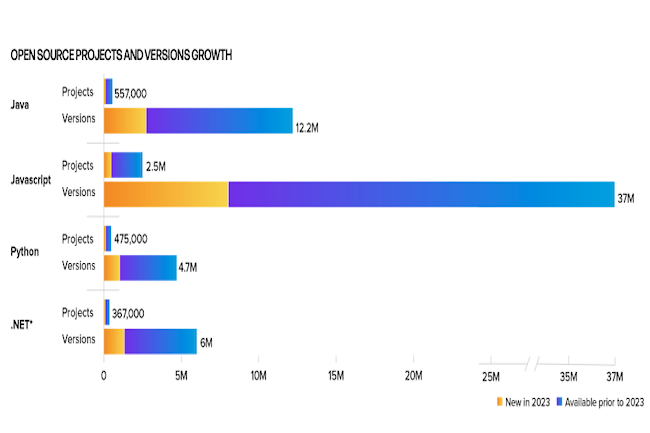

Une étude récente portant sur près de 1,2 million de projets de logiciels open source, principalement répartis dans quatre écosystèmes majeurs, a révélé que seulement 11 % environ des projets étaient activement maintenus. Dans son 9e rapport annuel sur l’état de la chaîne d’approvisionnement logicielle, publié le 3 octobre, la société de gestion du cycle de développement logiciel Sonatype a évalué 1 176 407 projets et a signalé cette année une baisse de 18 % des projets activement maintenus. Seuls 11 % des projets (118 028) faisaient l’objet d’une maintenance active. Le rapport révèle également que certains nouveaux projets, non maintenus en 2022, le sont désormais. Les quatre écosystèmes comprenaient JavaScript, via NPM ; Java, via l’outil de gestion de projet Maven; Python, via l’index du package PyPI; et .NET, via la galerie NuGet. Certains projets Go ont également été inclus. Selon le rapport, 18,6 % des projets Java et JavaScript qui étaient maintenus en 2022 ne le sont plus aujourd’hui.

Sonatype a également constaté que les projets open source constamment maintenus surpassent leurs homologues en termes de meilleures pratiques critiques en matière de sécurité logicielle. Le rapport de 62 pages combine des données et analyses publiques et propriétaires, y compris des modèles de mise à jour des dépendances pour plus de 400 milliards de téléchargements Maven Central et des milliers de projets open source. Il intègre également les résultats d’une enquête menée auprès de 621 professionnels de l’ingénierie et les tendances en matière de sécurité des quatre principaux écosystèmes logiciels.

Parmi les conclusions supplémentaires du rapport :

• 67 % des personnes interrogées ont déclaré qu’elles ne pensaient pas que leurs applications reposaient sur des librairies vulnérables connues. Près de 10 % ont signalé des failles de sécurité dues à des vulnérabilités open source au cours des 12 derniers mois.

• 39 % des entreprises découvrent des vulnérabilités en un à sept jours, tandis que 29 % mettent plus d’une semaine et 28 % les découvrent en une journée. En ce qui concerne l’atténuation, 39 % ont besoin de plus d’une semaine pour atténuer les vulnérabilités.

• L’utilisation de composants logiciels d’IA et d’apprentissage automatique dans les entreprises a bondi de 135 % au cours de l’année dernière.

• Un téléchargement open source sur huit présentait un risque connu, mais 96 % des versions téléchargées vulnérables disposaient d’une version corrigée.

• Le taux de croissance des téléchargements dans le cadre de la consommation open source a ralenti au cours des deux dernières années.