Les dernières vulnérabilités corrigées par Cisco pourraient donner aux attaquants un accès root, permettre un déni de service ou une escalade des privilèges.

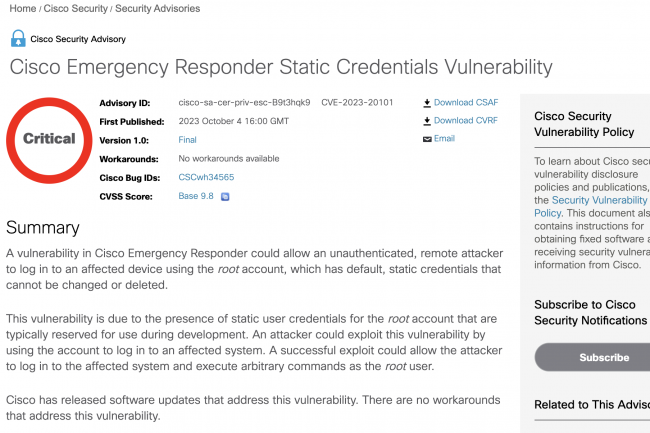

En fin de semaine dernière, Cisco a corrigé des vulnérabilités d’authentification, d’élévation de privilèges et de déni de service dans plusieurs de ses produits, dont l’un est utilisé pour localiser les appelants du numéro d’urgence 9-1-1 aux États-Unis. La faille dans Emergency Responder est liée à la présence d’informations d’identification statiques par défaut pour le compte root utilisées pendant le développement, mais jamais supprimées. Problème : ces informations d’identification ne peuvent être ni modifiées, ni supprimées par les utilisateurs, offrant ainsi une porte dérobée permanente à des attaquants qui pourraient l’exploiter pour exécuter des commandes sur les systèmes concernés avec les privilèges les plus élevés possibles. Couplée avec Unified Communications Manager, la solution Emergency Responder améliore la fonctionnalité d’appel du 9-1-1 avec une capacité de localisation des appelants du numéro d’urgence de façon à acheminer les appels vers le point de réponse de sécurité publique approprié. Le produit permet également aux services d’urgence de surveiller de manière dynamique le déplacement des appelants ou des téléphones. Les informations d’identification root statique ne sont présentes que dans la version 12.5(1)SU41 du logiciel et ont été corrigées dans la version 12.5(1)SU5. La version 14 du firmware, ainsi que les versions 11.5 et antérieures ne sont pas concernées. La faille, répertoriée sous la référence CVE-2023-20101, est considérée comme critique.

Une vulnérabilité DoS dans un point de terminaison API de Cisco

Une autre vulnérabilité affectant Emergency Responder, ainsi que plusieurs autres produits Unified Communications, détectée dans un point de terminaison API, pourrait conduire à une attaque par déni de service. La faille peut être exploitée sans authentification en envoyant des requêtes spécifiquement conçues au point de terminaison API vulnérable et accroître l’usage du CPU, ce qui pourrait empêcher l’accès à l’interface de gestion web des appareils ou entraîner des retards dans le traitement des appels. La vulnérabilité, référencée CVE-2023-20259, est considérée comme très grave et affecte Emergency Responder, Prime Collaboration Deployment, Unified Communications Manager (Unified CM), Unified Communications Manager IM & Presence Service (Unified CM IM&P), Unified Communications Manager Session Management Edition (Unified CM SME) et Unity Connection. Cisco a publié des mises à jour du firmware pour tous les systèmes concernés.

Une faille à escalade de privilèges dans Network Services Orchestrator

Une troisième faille, portant la référence CVE-2021-1572, et corrigée dans Network Services Orchestrator (NSO), pourrait conduire à une élévation de privilèges si un attaquant a accès à un compte à faible privilège sur le système et que le serveur Secure Shell (SSH) pour l’interface de ligne de commande (CLI) est activé. Le problème est dû au fait que le service SFTP s’exécute avec les mêmes privilèges que le compte utilisé pour activer le serveur SSH intégré et que ce compte est en accès root par défaut. « Tout utilisateur pouvant s’authentifier auprès du serveur SSH intégré peut exploiter cette vulnérabilité », a mis en garde Cisco dans son avis. « Par défaut, tous les utilisateurs de Cisco NSO disposent de cet accès si le serveur est activé. La bonne nouvelle est que le serveur SSH intégré est désactivé par défaut dans l’installation d’un système NSO. La mauvaise nouvelle est que la plupart des versions supportées de NSO sont affectées quand SSH est activé. La même vulnérabilité, initialement rendue publique en août, affecte ConfD, un framework pour la gestion des appareils. Les derniers avis de Cisco pour NSO et ConfD comportent plus d’informations sur les versions impactées et la disponibilité des versions corrigées.Par Lucian Constantin, CSO (adaptation Jean Elyan)

Le logiciel malveillant charge l’infostealer Aurora et parvient à échapper à l’exécution dans des machines virtuelles ou des bacs à sable à des fins d’analyse.

Des chercheurs en sécurité mettent en garde contre un chargeur de logiciels malveillants utilisé dans la chaîne d’infection de l’infostealer Aurora. Ce chargeur utilise des techniques anti-machines virtuelles (VM) et des techniques de compilation inhabituelles qui lui permettent, semble-t-il, d’. Écrit dans le langage Go, le voleur d’informations Aurora fonctionne comme une plateforme de logiciels malveillants en tant que service, vantée sur des forums de cybercriminalité en langue russe. À la fin de l’année dernière, du fait de sa modularité, Aurora est devenu de plus en plus populaire parmi les cybercriminels, et, outre sa fonctionnalité principale de vol de données et d’identifiants à partir de navigateurs web, portefeuilles de crypto-monnaies et applications locales, il peut également servir de téléchargeur de logiciels malveillants pour déployer des charges utiles supplémentaires.

L’infostealer Aurora, distribué via des vidéos YouTube

Les cybercriminels distribuent Aurora de multiples façons, mais depuis peu, la distribution passe par des vidéos de tutoriels générées par l’IA publiées sur YouTube, expliquant comment installer des logiciels piratés et pirater des jeux. Actuellement, ce mode de distribution est utilisé par de nombreux programmes espion et implique généralement le piratage de comptes YouTube existants et la publication immédiate d’une série de cinq à six vidéos frauduleuses. Pour détourner les comptes YouTube, les cybercriminels utilisent des identifiants provenant soit d’anciens vols de données, soit collectées par les programmes espion eux-mêmes. Les vidéos sont générées à l’aide de plateformes vidéo spécialisées basées sur l’IA, comme D-ID ou Synthesia, et mettent en scène des personnages humains qui incitent les utilisateurs à télécharger le logiciel à partir du lien figurant dans la description. Les pirates utilisent également des techniques d’optimisation des moteurs de recherche (SEO) en ajoutant de nombreuses balises aux vidéos afin de toucher un public plus large. Des chercheurs de l’entreprise de sécurité Morphisec ont récemment enquêté sur plusieurs campagnes YouTube de ce genre ayant conduit à des infections par Aurora. Cependant, la première étape de la chaîne d’infection est basée sur un nouveau chargeur de logiciels malveillants qu’ils ont baptisé « in2al5d p3in4er », d’après une chaîne de caractères utilisée comme clé de décryptage dans le code. C’est ce chargeur p3in4er exécutable que les utilisateurs sont invités à télécharger à partir des sites web affichés dans les descriptions frauduleuses des tutorielles de YouTube. Ces sites web ont été générés par un service capable de créer des clones de sites web légitimes, en reproduisant tous les éléments de marque, les logos et icônes des applications pour les rendre plus crédibles.

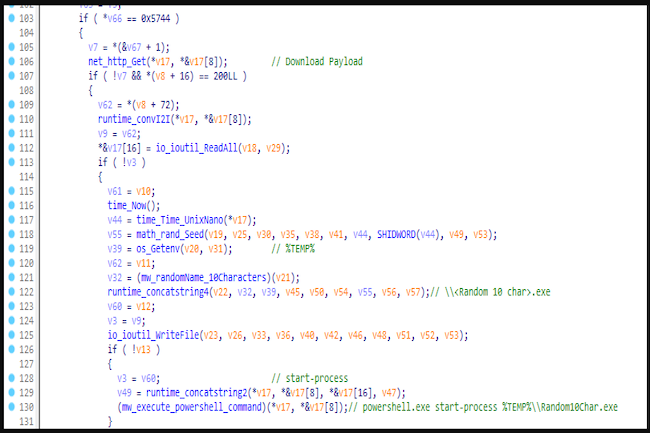

Un chargeur capable de détecter les machines virtuelles

Sur VirusTotal, le chargeur p3in4er affiche un taux de détection anormalement bas et il est particulièrement doué pour échapper aux solutions qui exécutent les fichiers dans des machines virtuelles ou des bacs à sable pour observer leur comportement. En effet, l’exécutable malveillant utilise la fonction CreateDXGIFactory de la bibliothèque dxgi.dll pour extraire l’identifiant du fournisseur de la carte graphique présente sur le système. Le code vérifie ensuite si ces identifiants correspondent à ceux de Nvidia, AMD ou Intel et si ce n’est pas le cas, le code cesse de s’exécuter. Autrement dit, le chargeur vérifie si le système dispose ou non d’une carte graphique physique, car les machines virtuelles et les bacs à sable n’en ont généralement pas. « Si la vérification est positive, le logiciel malveillant utilise une technique dite de Process Hollowing pour injecter des morceaux de code malveillant dans sihost.exe (l’hôte de l’infrastructure Shell de Microsoft) », ont indiqué les chercheurs de Morphisec. « Pendant le processus d’injection, tous les échantillons de chargeurs résolvent dynamiquement les API Win nécessaires et décryptent ces noms à l’aide d’une clé XOR : in2al5d p3in4er (imprimante invalide) », ont-ils ajouté.

Enfin, une autre caractéristique inhabituelle de ce chargeur, c’est qu’il a été généré à l’aide d’Embarcadero RAD Studio, un environnement de développement intégré pour l’écriture d’applications natives multiplateformes. Les différents échantillons montrent que les créateurs expérimentent les options de compilation de RAD Studio. « Ceux qui ont le taux de détection le plus bas sur VirusTotal ont été compilés à l’aide de « BCC64.exe », un nouveau compilateur C++ d’Embarcadero basé sur Clang », ont déclaré les chercheurs. « Ce compilateur utilise une base de code différente telle que la « Standard Library » (Dinkumware) et la « Runtime Library » (compiler-rt) et génère un code optimisé qui modifie le point d’entrée et le flux d’exécution. Cela permet de casser les indicateurs des fournisseurs de sécurité, tels que les signatures composées à partir de blocs de code malveillants/suspicieux », ont encore expliqué les chercheurs. Le rapport de Morphisec contient des hachages de fichiers et d’autres indicateurs de compromission. Même si ce chargeur a actuellement un faible taux de détection, la première défense contre de telles attaques est de ne pas tomber dans le piège de l’ingénierie sociale. Les entreprises devraient former leurs employés à repérer les URL inhabituelles ou les faux sites web et, bien sûr, à ne jamais télécharger de logiciels piratés ou de jeux piratés sur leur ordinateur, même s’ils utilisent un ordinateur personnel pour le travail.

Si elles ne sont pas corrigées, les vulnérabilités dévoilées par Cisco peuvent conduire à un accès à distance non autorisé, à une escalade des privilèges ou à des attaques par déni de service.

Cette semaine, Cisco a corrigé de graves vulnérabilités dans plusieurs de ses produits. Sont concernés le serveur Industrial Network Director, l’outil Modeling Labs, les routeurs de la série ASR 5000 et le serveur réseau BroadWorks Network Server. Ces failles peuvent entraîner l’injection de commandes de niveau administrateur, le contournement de l’authentification, l’élévation des privilèges à distance et le déni de service. Le serveur Industrial Network Director (IND) de surveillance et de gestion de réseau pour les réseaux de technologie opérationnelle (OT), a reçu des correctifs pour deux vulnérabilités classées respectivement critique et moyenne. Celles-ci ont été corrigées dans la version 1.11.3 du logiciel.

Référencée CVE-2023-20036, la faille critique se situe dans l’interface utilisateur web de Cisco IND et pourrait permettre à des attaquants distants authentifiés d’exécuter des commandes arbitraires sur le système d’exploitation Windows sous-jacent avec des privilèges d’administration (NT AUTHORITYSYSTEM). La vulnérabilité résulte d’une validation d’entrée insuffisante dans la fonctionnalité qui permet aux utilisateurs de télécharger des « Device Packs ». Quant à la faille qualifiée de moyenne, référencée CVE-2023-20039 et corrigée dans IND, elle résulte de permissions de fichiers insuffisamment fortes par défaut sur le répertoire de données de l’application. Une exploitation réussie pourrait permettre à un attaquant authentifié d’accéder à des informations sensibles et à des fichiers de ce répertoire.

Accès à distance non autorisé pour la faille Modeling Labs

La vulnérabilité critique affectant l’outil de simulation de réseau sur site Modeling Labs, référencée CVE-2023-20154, résulte du traitement de certains messages provenant d’un serveur d’authentification LDAP externe. Elle pourrait permettre à un attaquant distant non authentifié d’accéder à l’interface web de l’outil avec des privilèges d’administration, et de visualiser et de modifier toutes les simulations et les données créées par les utilisateurs. La faille affecte Modeling Labs for Education, Modeling Labs Enterprise et Modeling Labs – Not For Resale, mais pas Modeling Labs Personal et Personal Plus. Elle ne peut être exploitée que si le serveur LDAP externe est configuré de manière à répondre aux requêtes de recherche avec un tableau non vide d’entrées correspondantes. La configuration du serveur LDAP peut être modifiée par un administrateur pour atténuer cette faille de manière temporaire, mais il est conseillé aux clients de mettre à jour Modeling Labs vers la version 2.5.1 pour corriger la vulnérabilité.

Escalade des privilèges pour la faille StarOS

Le logiciel StarOS, utilisé sur les routeurs de la série ASR 5000, mais aussi sur les solutions Virtualized Packet Core – Distributed Instance (VPC-DI) et Virtualized Packet Core – Single Instance (VPC-SI), présente une vulnérabilité critique, référencée CVE-2023-20046, dans son implémentation de l’authentification SSH basée sur une clé. En particulier, si un attaquant envoie une requête d’authentification via l’authentification SSH à partir d’une adresse IP configurée comme source pour un compte à privilège élevé, mais fournit à la place la clé SSH pour un compte à bas privilège, le système l’authentifiera en tant que compte à haut privilège même s’il n’a pas fourni la clé SSH correcte. Cela entraîne une escalade des privilèges et résulte d’une validation insuffisante des identifiants fournis. Comme solution de contournement, les administrateurs peuvent configurer tous les comptes d’utilisateurs approuvés pour l’authentification basée sur la clé SSH afin d’utiliser des adresses IP différentes. Mais Cisco recommande plutôt de passer à une version corrigée du logiciel.

Déni de service pour la vulnérabilité de BroadWorks

Le serveur réseau BroadWorks Network Server a reçu un correctif pour une vulnérabilité à haut risque, référencée CVE-2023-20125, dans son implémentation TCP qui pourrait conduire à une condition de déni de service. La faille résulte d’un défaut de limitation de débit pour les connexions TCP entrantes, ce qui permet à des attaquants distants non authentifiés d’envoyer un volume élevé de connexions TCP au serveur et d’épuiser ses ressources système. Le fournisseur conseille aux clients de déployer les correctifs AP.ns.23.0.1075.ap385072.Linux-x86_64.zip ou RI.2023.02. Cette semaine, la firme de San José a également corrigé plusieurs failles classées comme moyenne dans TelePresence Collaboration Endpoint et RoomOS, SD-WAN vManage Software et Packet Data Network Gateway. Ces failles peuvent entraîner l’écriture arbitraire de fichiers, la suppression arbitraire de fichiers et le déni de service IPsec ICMP.

Les variantes d’IcedID servent probablement à diffuser des ransomwares, et les chercheurs s’attendent à voir apparaître de nouvelles variantes.

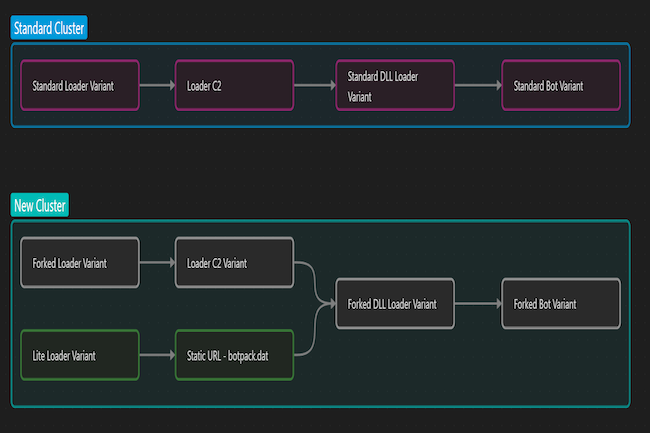

Les chercheurs en sécurité ont observé des campagnes d’attaques utilisant deux variantes d’IcedID, un cheval de Troie bancaire utilisé ces dernières années pour diffuser des ransomwares. Ces deux variantes, dont l’une semble être liée au botnet Emotet, sont plus légères que la variante standard, car certaines fonctionnalités ont été supprimées. « Il est probable qu’un groupe d’acteurs de la menace utilise des variantes modifiées pour détourner le malware des activités typiques de cheval de Troie bancaire et de fraude bancaire afin de se concentrer sur la livraison de charges utiles, avec probablement une priorité donnée à la livraison de ransomwares », ont déclaré les chercheurs de Proofpoint dans un nouveau rapport. « De plus, sur la base des artefacts observés dans la base de code, du timing et de l’association avec les infections Emotet, les chercheurs de Proofpoint soupçonnent les développeurs à l‘origine d’Emotet de s’être associés aux opérateurs d’IcedID pour étendre leurs activités, en utilisant notamment la nouvelle variante Lite d’IcedID qui possède des fonctionnalités différentes et uniques, et en la testant probablement par le biais d’infections Emotet existantes », indique par ailleurs le rapport.

IcedID, privilégié par les courtiers d’accès initial

Apparu pour la première fois en 2017, le cheval de Troie IcedID servait à l’origine à voler les identifiants bancaires en ligne en injectant du contenu malveillant dans les sessions de navigation locales, une tactique d’attaque connue sous le nom de webinject. Si entre 2017 et l’an dernier, la base de code du cheval de Troie a subi peu de modification, ces dernières années, certains groupes d’attaquants ont commencé à utiliser davantage le cheval de Troie pour ses capacités de chargeur pour d’autres logiciels malveillants plutôt que pour ses capacités de fraude bancaire. En 2022 et 2023, Proofpoint a observé des centaines de campagnes d’attaques utilisant le cheval de Troie IcedID et ses chercheurs ont réussi à les relier à cinq acteurs de la menace distincts, dont la plupart opèrent en tant que courtiers d’accès initial, ce qui signifie qu’ils vendent l’accès aux réseaux d’entreprise à d’autres cybercriminels, la plupart du temps, des gangs de ransomwares.

Depuis juin 2020, un groupe, suivi par Proofpoint sous le nom TA578, utilise IcedID. Souvent, pour ses campagnes de distribution de logiciels malveillants par courriel, ce groupe met en place des leurres comme des « images volées » ou des « violations de droits d’auteur ». Ce groupe utilise ce que Proofpoint considère comme la variante standard d’IcedID, mais il a aussi distribué Bumblebee, un autre chargeur de logiciels malveillants privilégié par les courtiers d’accès initiaux. Un autre groupe baptisé TA551, qui opère depuis 2018, exploite aussi la variante standard d’IcedID. Ce groupe utilise des techniques de détournement de threads de messagerie pour distribuer des documents Word, des PDF et plus récemment des documents OneNote malveillants. Outre IcedID, le groupe TA551 utilise aussi pour diffuser ses charges utiles les programmes malveillants SVCReady et Ursnif. Un second groupe, baptisé TA577 par les chercheurs de Proofpoint, utilise aussi le détournement de threads et IcedID. Il a commencé à utiliser IcedID en 2021 et il est également connu pour distribuer Qbot. En 2022, Proofpoint a également observé un acteur de la menace identifié TA544 qui cible des entreprises en Italie et au Japon avec IcedID et Ursnif.

IcedID lite et variantes forkées

Depuis le mois de février, Proofpoint suit également un groupe baptisé TA581 qui utilise une variante forkée d’IcedID dont les fonctionnalités de fraude bancaire ont été supprimées, y compris les webinjects et le backconnect. Considéré comme un facilitateur d’accès initial, TA581 est aussi connu pour utiliser le malware Bumblebee. Pour ses campagnes de courriels, l’acteur de la menace exploite des leurres liés au monde de l’entreprise, comme des fiches de paie, des informations sur les clients, des factures et des reçus de commande, afin de délivrer divers types de fichiers ou d’URL malveillantes. Les campagnes IcedID forkées utilisent en particulier des pièces jointes Microsoft OneNote et des pièces jointes inhabituelles portant l’extension .URL. La variante forkée d’IcedID utilise la charge utile standard d’IcedID qui contacte un serveur de commande et de contrôle (C2) pour télécharger une DLL, puis la version forkée du cheval de Troie IcedID dont les fonctionnalités ont été supprimées.

Dans une campagne basée sur la variante forkée, les attaquants ont utilisé comme leurres des factures avec demande de confirmation de la part du destinataire. Les destinataires étaient désignés par leur nom et les courriels contenaient des pièces jointes se terminant par .one (fichiers OneNote). Quand ils sont ouverts, ces documents demandent au destinataire de double-cliquer sur le bouton « ouvrir » du document, ce qui a pour effet d’exécuter un fichier HTML Application (HTA). Ce fichier exécutait une commande PowerShell qui chargeait le chargeur IcedID via l’exportation PluginInit de rundll32 et ouvrait également un fichier PDF leurre. Dans une autre campagne, les attaquants ont utilisé comme leurres des avis de rappel de produits liés au National Traffic and Motor Vehicle Safety Act ou à la U.S. Food and Drug Administration. Ces courriels contenaient des pièces jointes .URL qui, lorsqu’elles étaient ouvertes, lançaient le navigateur par défaut et téléchargeaient un script .bat. Ce script téléchargeait ensuite le chargeur IcedID et l’exécutait en utilisant la même technique rundll32.

Une variante Lite d’IcedID

Parallèlement, les chercheurs ont observé une autre variante d’IcedID, qualifiée de variante Lite, qui n’utilise pas de serveur C2 mais une URL statique codée en dur pour télécharger un fichier « Bot Pack » portant le nom botpack.dat. Ce fichier contient la DLL de chargement qui télécharge ensuite la même version forkée et dépouillée du bot IcedID. La différence avec cette version est qu’elle n’exfiltre pas non plus d’informations sur la machine infectée vers le serveur C2, puisqu’elle n’utilise pas de serveur C2. La variante Lite a été observée en novembre en tant que charge utile d’Emotet, un botnet également utilisé comme plateforme de diffusion de logiciels malveillants et considéré comme l’une des principales menaces de cette année. Proofpoint attribue Emotet à un groupe qu’il suit sous le nom de TA542. On ne sait pas si la variante Lite a été créée par TA542 ou si elle est utilisée par l’un de ses clients. « La variante Lite IcedID n’a été observée qu’à la suite d’infections par TA542 Emotet, mais Proofpoint ne peut pas attribuer avec certitude la variante Lite à TA542, car les infections ultérieures échappent généralement à la visibilité des chercheurs », ont déclaré les chercheurs. Étant donné que la base de code d’IcedID semble être accessible à de nombreux cybercriminels, les chercheurs de Proofpoint, pensent que de nouvelles variantes devraient apparaître. Leur rapport contient des indicateurs de compromission pour les campagnes observées jusqu’à présent à l’aide des variantes standard, forked et lite.

Les variantes d’IcedID servent probablement à diffuser des ransomwares, et les chercheurs s’attendent à voir apparaître de nouvelles variantes.

Les chercheurs en sécurité ont observé des campagnes d’attaques utilisant deux variantes d’IcedID, un cheval de Troie bancaire utilisé ces dernières années pour diffuser des ransomwares. Ces deux variantes, dont l’une semble être liée au botnet Emotet, sont plus légères que la variante standard, car certaines fonctionnalités ont été supprimées. « Il est probable qu’un groupe d’acteurs de la menace utilise des variantes modifiées pour détourner le malware des activités typiques de cheval de Troie bancaire et de fraude bancaire afin de se concentrer sur la livraison de charges utiles, avec probablement une priorité donnée à la livraison de ransomwares », ont déclaré les chercheurs de Proofpoint dans un nouveau rapport. « De plus, sur la base des artefacts observés dans la base de code, du timing et de l’association avec les infections Emotet, les chercheurs de Proofpoint soupçonnent les développeurs à l‘origine d’Emotet de s’être associés aux opérateurs d’IcedID pour étendre leurs activités, en utilisant notamment la nouvelle variante Lite d’IcedID qui possède des fonctionnalités différentes et uniques, et en la testant probablement par le biais d’infections Emotet existantes », indique par ailleurs le rapport.

IcedID, privilégié par les courtiers d’accès initial

Apparu pour la première fois en 2017, le cheval de Troie IcedID servait à l’origine à voler les identifiants bancaires en ligne en injectant du contenu malveillant dans les sessions de navigation locales, une tactique d’attaque connue sous le nom de webinject. Si entre 2017 et l’an dernier, la base de code du cheval de Troie a subi peu de modification, ces dernières années, certains groupes d’attaquants ont commencé à utiliser davantage le cheval de Troie pour ses capacités de chargeur pour d’autres logiciels malveillants plutôt que pour ses capacités de fraude bancaire. En 2022 et 2023, Proofpoint a observé des centaines de campagnes d’attaques utilisant le cheval de Troie IcedID et ses chercheurs ont réussi à les relier à cinq acteurs de la menace distincts, dont la plupart opèrent en tant que courtiers d’accès initial, ce qui signifie qu’ils vendent l’accès aux réseaux d’entreprise à d’autres cybercriminels, la plupart du temps, des gangs de ransomwares.

Depuis juin 2020, un groupe, suivi par Proofpoint sous le nom TA578, utilise IcedID. Souvent, pour ses campagnes de distribution de logiciels malveillants par courriel, ce groupe met en place des leurres comme des « images volées » ou des « violations de droits d’auteur ». Ce groupe utilise ce que Proofpoint considère comme la variante standard d’IcedID, mais il a aussi distribué Bumblebee, un autre chargeur de logiciels malveillants privilégié par les courtiers d’accès initiaux. Un autre groupe baptisé TA551, qui opère depuis 2018, exploite aussi la variante standard d’IcedID. Ce groupe utilise des techniques de détournement de threads de messagerie pour distribuer des documents Word, des PDF et plus récemment des documents OneNote malveillants. Outre IcedID, le groupe TA551 utilise aussi pour diffuser ses charges utiles les programmes malveillants SVCReady et Ursnif. Un second groupe, baptisé TA577 par les chercheurs de Proofpoint, utilise aussi le détournement de threads et IcedID. Il a commencé à utiliser IcedID en 2021 et il est également connu pour distribuer Qbot. En 2022, Proofpoint a également observé un acteur de la menace identifié TA544 qui cible des entreprises en Italie et au Japon avec IcedID et Ursnif.

IcedID lite et variantes forkées

Depuis le mois de février, Proofpoint suit également un groupe baptisé TA581 qui utilise une variante forkée d’IcedID dont les fonctionnalités de fraude bancaire ont été supprimées, y compris les webinjects et le backconnect. Considéré comme un facilitateur d’accès initial, TA581 est aussi connu pour utiliser le malware Bumblebee. Pour ses campagnes de courriels, l’acteur de la menace exploite des leurres liés au monde de l’entreprise, comme des fiches de paie, des informations sur les clients, des factures et des reçus de commande, afin de délivrer divers types de fichiers ou d’URL malveillantes. Les campagnes IcedID forkées utilisent en particulier des pièces jointes Microsoft OneNote et des pièces jointes inhabituelles portant l’extension .URL. La variante forkée d’IcedID utilise la charge utile standard d’IcedID qui contacte un serveur de commande et de contrôle (C2) pour télécharger une DLL, puis la version forkée du cheval de Troie IcedID dont les fonctionnalités ont été supprimées.

Dans une campagne basée sur la variante forkée, les attaquants ont utilisé comme leurres des factures avec demande de confirmation de la part du destinataire. Les destinataires étaient désignés par leur nom et les courriels contenaient des pièces jointes se terminant par .one (fichiers OneNote). Quand ils sont ouverts, ces documents demandent au destinataire de double-cliquer sur le bouton « ouvrir » du document, ce qui a pour effet d’exécuter un fichier HTML Application (HTA). Ce fichier exécutait une commande PowerShell qui chargeait le chargeur IcedID via l’exportation PluginInit de rundll32 et ouvrait également un fichier PDF leurre. Dans une autre campagne, les attaquants ont utilisé comme leurres des avis de rappel de produits liés au National Traffic and Motor Vehicle Safety Act ou à la U.S. Food and Drug Administration. Ces courriels contenaient des pièces jointes .URL qui, lorsqu’elles étaient ouvertes, lançaient le navigateur par défaut et téléchargeaient un script .bat. Ce script téléchargeait ensuite le chargeur IcedID et l’exécutait en utilisant la même technique rundll32.

Une variante Lite d’IcedID

Parallèlement, les chercheurs ont observé une autre variante d’IcedID, qualifiée de variante Lite, qui n’utilise pas de serveur C2 mais une URL statique codée en dur pour télécharger un fichier « Bot Pack » portant le nom botpack.dat. Ce fichier contient la DLL de chargement qui télécharge ensuite la même version forkée et dépouillée du bot IcedID. La différence avec cette version est qu’elle n’exfiltre pas non plus d’informations sur la machine infectée vers le serveur C2, puisqu’elle n’utilise pas de serveur C2. La variante Lite a été observée en novembre en tant que charge utile d’Emotet, un botnet également utilisé comme plateforme de diffusion de logiciels malveillants et considéré comme l’une des principales menaces de cette année. Proofpoint attribue Emotet à un groupe qu’il suit sous le nom de TA542. On ne sait pas si la variante Lite a été créée par TA542 ou si elle est utilisée par l’un de ses clients. « La variante Lite IcedID n’a été observée qu’à la suite d’infections par TA542 Emotet, mais Proofpoint ne peut pas attribuer avec certitude la variante Lite à TA542, car les infections ultérieures échappent généralement à la visibilité des chercheurs », ont déclaré les chercheurs. Étant donné que la base de code d’IcedID semble être accessible à de nombreux cybercriminels, les chercheurs de Proofpoint, pensent que de nouvelles variantes devraient apparaître. Leur rapport contient des indicateurs de compromission pour les campagnes observées jusqu’à présent à l’aide des variantes standard, forked et lite.

Un rapport d’Akamai souligne l’ampleur des menaces liées aux logiciels malveillants, tout en pointant les dangers des menaces spécifiques à l’infrastructure DNS.

Selon un rapport du fournisseur de cloud et de réseau de diffusion de contenu Akamai, au cours de chaque trimestre de l’année dernière, le trafic DNS des réseaux de 10 à 16 % des entreprises était dirigé vers des serveurs de commande et de contrôle (C2) associés à des botnets connus et à diverses autres menaces de logiciels malveillants. Et plus d’un quart de ce trafic était dirigé vers des serveurs appartenant à des courtiers d’accès initiaux, les Initial Access Brokers (IAB), c’est-à-dire des cyberpirates qui vendent à d’autres criminels l’accès aux réseaux d’entreprise indique encore le rapport. « En analysant le trafic DNS malveillant des entreprises et des particuliers, nous avons pu repérer plusieurs contaminations et campagnes, comme la propagation de FluBot, un malware basé sur Android qui se déplace d’un pays à l’autre dans le monde, ainsi que la prévalence de divers groupes de cybercriminels visant les entreprises », a déclaré Akamai. « Le meilleur exemple est peut-être la présence significative de trafic C2 lié aux courtiers d’accès initiaux (IAB) qui pénètrent dans les réseaux d’entreprise et monétisent l’accès en le vendant à d’autres, notamment les groupes de ransomware en tant que service (RaaS) », a ajouté le fournisseur. Étant donné la vaste infrastructure DNS qu’il exploite pour son réseau de diffusion de contenu CDN (Content Delivery Network) mondial et d’autres services de cloud et de sécurité, Akamai peut observer jusqu’à sept trillions de requêtes DNS par jour. Comme les requêtes DNS essayent de résoudre l’adresse IP d’un nom de domaine, le fournisseur peut mettre en correspondance les requêtes provenant de réseaux d’entreprise ou d’utilisateurs privés avec des domaines malveillants connus, en particulier ceux qui hébergent des pages de phishing, diffusent des malwares ou sont utilisés à des fins de C2.

Un grand nombre de terminaux potentiellement affectés

Selon les données, entre 9 et 13 % de tous les dispositifs qu’Akamai a pu voir en train d’effectuer des requêtes DNS chaque trimestre, ont essayé d’atteindre un domaine desservant des logiciels malveillants. Entre 4 et 6 % ont essayé de résoudre des domaines d’hameçonnage connus et entre 0,7 et 1 % ont essayé de résoudre des domaines C2. À première vue, le pourcentage de domaines C2 peut sembler faible par rapport aux domaines de malwares, mais cela concerne un très grand nombre de terminaux, capables de générer 7 billions de requêtes DNS par jour. Une requête vers un domaine hébergeant des malwares ne veut pas nécessairement dire que la compromission est réussie, car le malware peut être détecté et bloqué avant qu’il ne s’exécute sur l’appareil. Cependant, une requête vers un domaine C2 suggère une infection active par un malware. Un seul dispositif compromis sur un réseau d’entreprise comportant des milliers ou des dizaines de milliers de dispositifs peut déboucher sur une prise de contrôle complète du réseau, comme dans la plupart des cas de ransomware, en raison des techniques de mouvement latéral employées par les attaquants pour passer d’un système interne à l’autre. Consultées par entreprises, les données C2 DNS d’Akamai montrent que plus d’une entreprise sur 10 a subi une compromission active l’an dernier. « Sur la base de nos données DNS, nous avons constaté que plus de 30 % des entreprises analysées ayant un trafic C2 malveillant appartiennent au secteur manufacturier », ont déclaré les chercheurs d’Akamai. « Mais des entreprises des secteurs des services aux entreprises (15 %), de la haute technologie (14 %) et du commerce (12 %) ont également été touchées. Les deux principaux secteurs verticaux dans nos données DNS (industrie manufacturière et services aux entreprises) sont aussi les principaux secteurs touchés par le ransomware Conti », ont-ils ajouté.

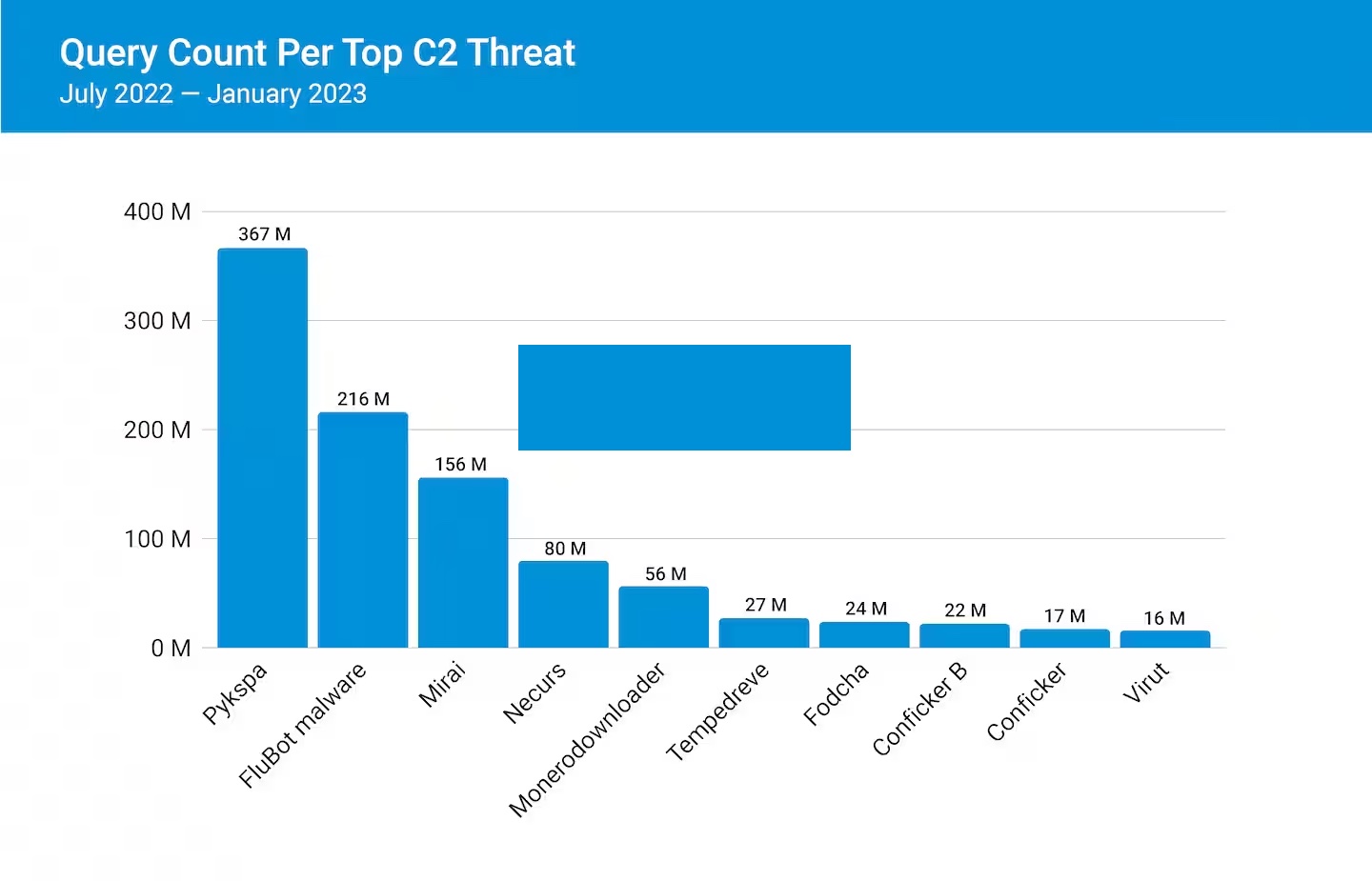

Le podium malwares remonté par Akamai aligne Pykspa, Flubot et Mirai. (Crédit Akamai)

44 % du trafic malveillant issu des réseaux de zombies

Akamai a décomposé le trafic C2 en plusieurs catégories : réseaux de zombies, courtiers d’accès initial (IAB), Infostealers, ransomware, chevaux de Troie d’accès à distance (Remote Access Trojan, RAT) et autres. Avec 44 % du trafic C2 malveillant, les réseaux de zombies constituent la catégorie la plus importante, sans même prendre en compte certains réseaux de zombies importants comme Emotet ou Qakbot, dont les opérateurs vendent l’accès à des systèmes et qui entrent donc dans la catégorie des courtiers d’accès initiaux IAB. Cependant, la plupart des réseaux de zombies peuvent techniquement être utilisés pour fournir des charges utiles supplémentaires de malwares et même si leurs propriétaires ne vendent pas publiquement ce service, certains ont conclu des accords privés. Par exemple, le botnet TrickBot avait un accord privé avec les cybercriminels à l’origine du ransomware Ryuk.

Le plus grand botnet observé par Akamai dans le trafic C2 provenant d’environnements d’entreprise est QSnatch. Celui-ci s’appuie sur un logiciel malveillant pour infecter spécifiquement le firmware des périphériques de stockage NAS QNAP obsolètes. QSnatch est apparu pour la première fois en 2014 et reste actif à ce jour. Selon un avis de l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), à la mi-2020, il y avait plus de 62 000 appareils infectés dans le monde. QSnatch bloque les mises à jour de sécurité et est utilisé pour l’extraction d’identifiants, l’enregistrement de mots de passe, l’accès à distance et l’exfiltration de données. Les IAB constituent la deuxième catégorie la plus importante dans le trafic DNS C2 – les menaces les plus importantes dans ce groupe émanent d’Emotet, avec 22 % de tous les appareils infectés, et Qakbot, avec 4 %. Emotet est l’un des botnets les plus importants et les plus anciens. Il est utilisé par de nombreux groupes cybercriminels pour l’accès initial aux réseaux d’entreprise. De plus, au fil des ans, Emotet a été utilisé pour déployer d’autres réseaux de zombies, notamment TrickBot et Qakbot.

Des malwares liés à des gangs connus

En 2021, les autorités policières de plusieurs pays, dont les États-Unis, le Royaume-Uni, le Canada, l’Allemagne et les Pays-Bas, ont réussi à prendre le contrôle de l’infrastructure de commande et de contrôle du réseau de zombies. Cependant, son démantèlement a été de courte durée, et le botnet est déjà réapparu sous une nouvelle itération. Emotet, qui était à l’origine un cheval de Troie bancaire en ligne, s’est transformé en plateforme de diffusion de logiciels malveillants. Elle offre de multiples modules qui permettent à ses opérateurs de voler des courriels, de lancer des attaques DDoS et bien d’autres choses encore. Emotet entretenait également des relations connues avec des gangs de ransomware, notamment Conti. Comme Emotet, Qakbot est un autre botnet utilisé pour diffuser des charges utiles supplémentaires et entretenir des relations avec des gangs de ransomwares, comme Black Basta. Le malware est également connu pour exploiter l’outil de test de pénétration Cobalt Strike pour disposer de plus de fonctionnalités et d’une persistance supplémentaire, ainsi que des capacités de vol d’informations. Même si l’on sait que les botnets diffusent des ransomwares, une fois déployés, ces programmes ont leurs propres C2, aussi représentés dans les données DNS d’Akamai. Plus de 9 % des dispositifs ayant généré un trafic C2 l’ont fait vers des noms de domaine associés à des menaces de ransomware connues. Parmi ceux-ci, REvil et LockBit étaient les plus courants.

Une analyse récente de la méthodologie des groupes de ransomware modernes, comme Conti, a montré que les attaquants sophistiqués demandent souvent à des opérateurs de travailler « les mains sur clavier » afin de faire progresser rapidement et efficacement une attaque », ont déclaré les chercheurs d’Akamai. « La capacité à visualiser et à bloquer le trafic C2 peut s’avérer essentielle pour mettre fin à une attaque en cours », ont-ils ajouté. Avec 16 % des dispositifs observés par Akamai, les Infostealers constituent la troisième catégorie la plus populaire de trafic C2. Comme leur nom l’indique, ces programmes malveillants sont utilisés pour voler des informations, par exemple des noms d’utilisateur et des mots de passe de divers services, des cookies d’authentification stockés dans les navigateurs et d’autres informations d’identification stockées localement dans d’autres applications, qui peuvent s’avérer précieuses pour les attaquants et favoriser d’autres attaques. Ramnit, un Infostealers modulaire, également utilisé pour déployer d’autres malwares, était la principale menace observée dans cette catégorie. Parmi les autres menaces notables observées dans le trafic C2 figurent Cobalt Strike, le RAT Agent Tesla, le ver Pykspa et le virus polymorphe Virut.