Le système d’exploitation z/OS 3.2 sera la pièce maîtresse du mainframe z17, lancé en avril dernier, et inclura la prise en charge des dernières technologies d’accélération IA d’IBM.

Disponible le 30 septembre prochain, le système d’exploitation z/OS 3.2 s’affiche comme une évolution majeure pour les mainframes z17 – mais aussi z16 A01 / A02 et z15 T01/T02 – d’IBM. Il prend en charge les dernières technologies d’accélération de l’IA pour les big iron, ainsi qu’une gestion améliorée des applications cloud hybrides, un chiffrement avancé et une détection des menaces, ainsi que des capacités de programmation intégrées et simplifiées. Disponible depuis quelques…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

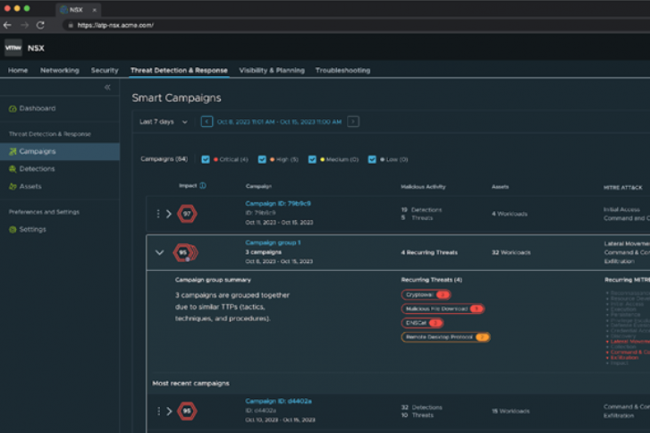

Reposant sur Google Gemini, Intelligent Assist greffé à la plateforme vDefend sera lancé au premier trimestre 2025 pour aider les équipes SOC à comprendre ce qui se cache derrière les alertes, annonce VMware la division logiciels de Broadcom.

Ne vous attendez pas à une révolution lorsque Broadcom, via VMware, lancera son outil de requêtes AI pour la plateforme vDefend au début de l’année prochaine, explique un analyste IT. “Ils semblent faire des promesses pragmatiques”, a indiqué Fernando Montenegro d’Omdia à propos de l’annonce faite mardi lors du VMware Explore à Barcelone (du 4 au 7 novembre), selon laquelle l’assistant IA, Intelligent Assist, sera disponible au premier trimestre 2025. Il est actuellement en phase d’essai bêta avec des clients. “C’est bien qu’ils…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Incubé au sein de l’entité Outshift, le service cloud Motific vient aider les entreprises à créer rapidement et avec plus de sécurité des applications exploitant des ressources IA génératives.

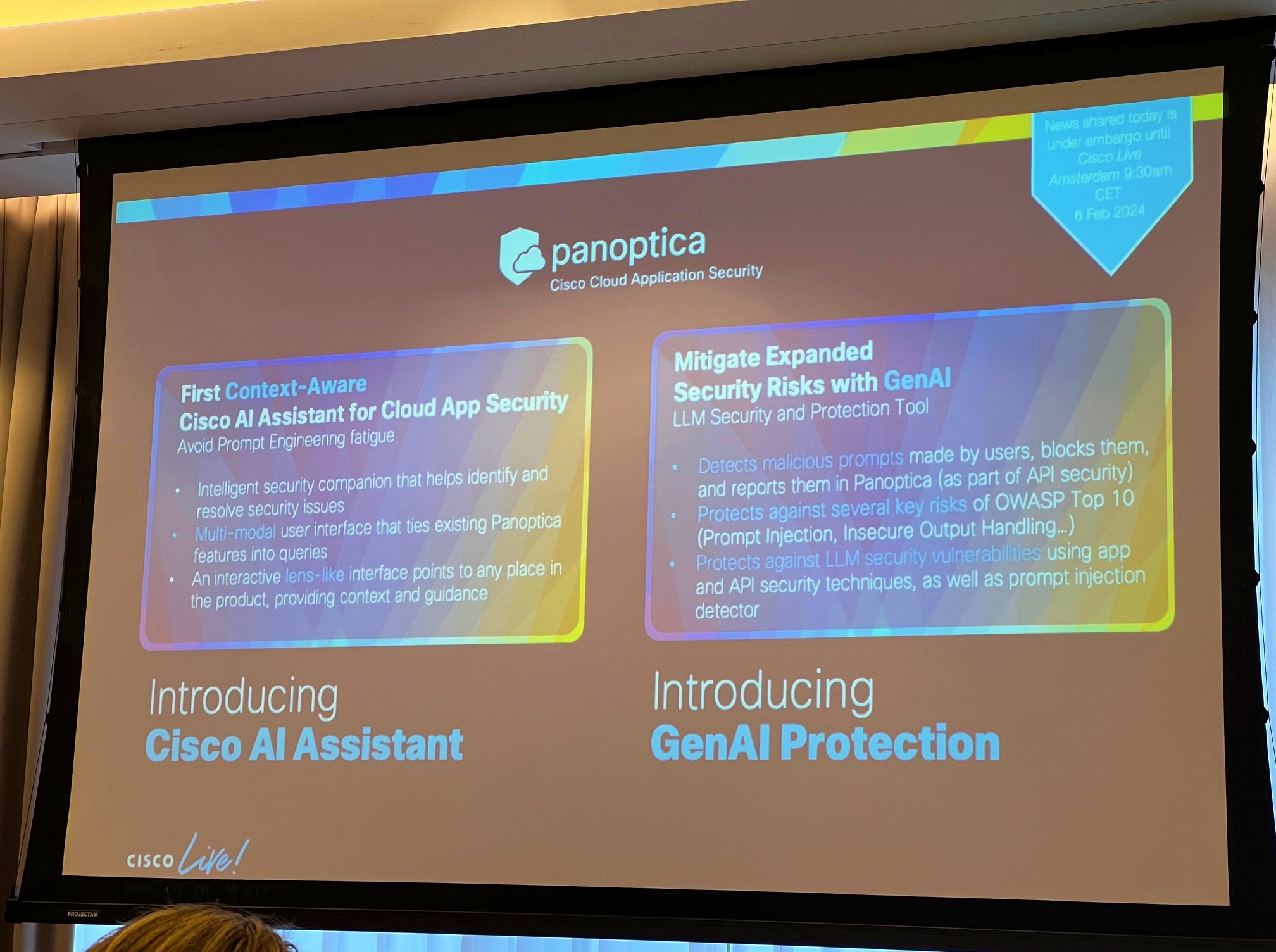

Au sein de Cisco, une entité particulièrement innovante a récemment été baptisée : il s’agit de l’incubateur maison qui porte désormais le nom d’Outshift. ” Nous travaillons sur les nouvelles technologies dans les domaines qui peuvent avoir un impact majeur pour Cisco en termes de futurs produits », nous a expliqué Guillaume Sauvage de St Marc, vice-président engineering chez Outshift by Cisco. Après Calisti (application de gestion de services mesh basée sur Istio), Panoptica (suite de sécurité pour les apps nativement cloud mélangeant des conteneurs et des API), Kubeclarity (scanners de vulnérabilités), APIclarity (inventaire des API), l’incubateur de Cisco a mis en avant Motific à l’occasion de sa convention Europe annuelle (à Amsterdam de nouveau du 5 au 7 février). ” Le seul point de connexion avec Panoptica c’est que ce sont les mêmes modules de sécurité sur la partie LLM mais rebaptisés Motific. L’idée est de simplifier, et d’accélérer l’adoption de la GenAI dans les entreprises en supportant des moteurs comme OpenAI ou Mistral AI”. Le même problème se pose dans toutes les entreprises : pour que les résultats soient pertinents, il est nécessaire de donner un accès aux données propre à l’entreprise. Les GenAI ont un savoir très généraliste, mais les employés ont besoin de plus.

Cisco propose donc un service en mode cloud qui apporte aux entreprises un hub centralisé pour gérer les éléments d’IA génératives tels que les modèles de langage étendu (LLM), les contrôles de sécurité, les API et bien plus encore. Motific vient rationaliser et accélérer la création, le déploiement et la gestion d’applications génératives basées sur l’IA pour l’entreprise. « Considérez Motific comme un guichet unique où une tonne de personnages – grands modèles de langage, ChatGPT, etc. – se réunissent avec des politiques et des sources de données spécifiques à l’organisation de l’entreprise pour faciliter la création et le déploiement d’applications d’IA génératives de manière sûre et sécurisée », a indiqué Vijoy Pandey, vice-président senior d’Outshift.

Des modules Panoptica sont réutilisées dans le service cloud Motific. (Crédit S.L.)

Réduire le temps de développement des apps GenAI

Les entreprises souhaitent standardiser et modéliser les éléments de base couramment utilisés dans les applications GenAI, tels que les assistants, les API, les modèles de base, les bases de connaissances pour la génération augmentée par récupération (RAG) et les contrôles politiques, et Motific répond à ces besoins, a déclaré M. Pandey. Le RAG est un cadre d’IA qui augmente généralement la qualité des réponses LLM en incluant des ressources provenant de divers endroits afin de renforcer l’exactitude, la crédibilité et la pertinence contextuelle de ces réponses. Une fois en place, Motific découvre toutes les ressources d’IA générative dans l’entreprise et permet aux clients de définir des modèles et des politiques pour des applications spécifiques. « Par exemple, si un client souhaite créer un assistant financier pour le directeur financier, il crée le modèle qui définirait les politiques, les contrôles d’identité et d’accès dont il aurait besoin, ainsi que les LLM dont il dispose pour développer cet assistant, et Motific vient contrôler et surveiller ce développement”, a précisé Vijoy Pandey.

L’idée est de réduire le temps de développement des applications GenAI de quelques mois à quelques jours. Motific propose en outre des contrôles de conformité pour la surutilisation, les dépassements de dépenses et l’intégration de sources de données spécifiques à l’entreprise, a-t-il déclaré. Il suit également les processus métier et génère des informations d’utilisation avec une analyse du retour sur investissement et des coûts, y compris des pistes d’audit de surveillance consolidées et un suivi des indicateurs clés de toutes les demandes des utilisateurs. « Motific utilise une tonne de technologie d’IA générative sous le capot lui-même. Par exemple, il utilise une « unité de traitement rapide » pour fournir des informations qui minimisent les hallucinations et la toxicité de l’IA dans le processus de développement », a déclaré Pandey.

Plus de sécurité

Les entreprises peuvent utiliser les contrôles de politique intégrés de Motific – pour gérer la conformité, les données sensibles, la sécurité et l’accès, par exemple – ou les personnaliser en fonction de leurs propres politiques internes. Côté sécurité, la première version de Motific implémente les outils et technologies de l’Open Worldwide Application Security Project (OWASP) pour sécuriser les applications. “Motific informera les équipes de sécurité s’il y a un problème de sécurité et indiquera où cela se produit, puis les laissera mettre en quarantaine le chemin d’attaque concerné”, a ajouté le dirigeant. “Le système peut également générer un code de correction pour aider à résoudre le problème.” Motific sera disponible en juin prochain.

La start-up israélienne Oligo Security cible les vulnérabilités du code logiciel avec une technologie avancée de filtrage sans agent.

Fondée en 2023, après quelques trimestres en mode confidentiel pour assurer le développement de son produit à l’abri des regards, la start-up israélienne Oligo Security commercialise son logiciel éponyme, apportant une approche repensée de la sécurité (surveillance, observabilité et remédiation) des applications reposant sur des packages open source. Utilisant une technologie baptisée extended Berkeley Packet Filter (eBPF), elle est capable de réaliser une analyse sans agent du code réexploité.

Étant donné la prévalence du code open source dans les logiciels modernes – Oligo affirme qu’il représente quelque chose comme 80 ou 90 % – la recherche de vulnérabilité potentielle est devenue une nécessité dans les entreprises désirant contrôler plus finement le travail final des développeurs. La génération actuelle de solutions est toutefois “brouillonne”, selon Oligo. Elle aurait tendance à produire beaucoup de faux positifs et à ne pas contextualiser les alertes dans un temps d’exécution donné. Cette dernière tendance n’est pas utile pour établir des priorités de remédiation.

Le tableau de bord d’Oligo Security rapporte les vulnérabilités dans le code open source des apps. (Crédit : Oligo)

La plupart des outils de surveillance de la sécurité de ce type sont basés sur le RASP (Runtime application self-protection), qui nécessite un agent installé au plus de l’application, selon Jim Mercer, vice-président de la recherche d’IDC pour devops et devsecops. L’eBPF, en revanche, permet aux programmes de s’exécuter à l’intérieur du système d’exploitation, agissant comme une machine virtuelle dans le noyau qui permet la collecte de données à partir des applications et des ressources réseau, offrant un niveau granulaire d’observabilité et permettant la création d’un SBOM (software bill of materials) dynamique. « L’un des principaux avantages de la solution Oligo est qu’elle est sans agent et qu’elle exploite l’eBPF », a déclaré M. Mercer. « Une critique traditionnelle de la technologie RASP est que l’agent introduit une certaine surcharge dans votre application. »

Oligo contextualise les alertes de sécurité

De plus, puisque l’offre Oligo, basée sur eBPF et sans agent, fonctionne au niveau du système d’exploitation, elle peut mettre les alertes en contexte – en donnant la priorité aux corrections des vulnérabilités qui sont des déviations actives de la politique de permission d’une bibliothèque de code donnée, explique la start-up. Cela permet de gagner du temps de développement en se concentrant sur les surfaces d’attaque réelles, et pas seulement sur les vulnérabilités potentielles connues. L’approche d’Oligo, cependant, n’est pas sans écueils potentiels, selon M. Mercer. Tout d’abord, elle n’est conçue que pour détecter les vulnérabilités connues, alors que certains types de systèmes basés sur le RASP peuvent identifier de nouvelles insécurités dans le code natif et le code source ouvert. En outre, le système d’alerte plus sélectif peut, s’il est configuré de manière inexperte, passer à côté de problèmes potentiellement graves.

« Je soupçonne que la clé ici est une gestion saine des politiques, et il pourrait incomber à Oligo de fournir un contenu qui peut aider les organisations à écrire des politiques sûres, sans être gênés par les perturbations », a déclaré M. Mercer. Néanmoins, l’analyste a noté que l’approche d’Oligo est susceptible d’attirer une grande variété de clients potentiels, étant donné l’omniprésence susmentionnée du code source ouvert, et pourrait même être utilisée pour rechercher des vulnérabilités dans les logiciels commerciaux. « Dans l’ensemble, [l’approche plus sélective d’Oligo] est probablement une bonne chose, car il existe des bibliothèques open source que vous pouvez utiliser et qui présentent des vulnérabilités, mais vous ne les utilisez pas de manière vulnérable », a-t-il déclaré. La technologie de la société est déjà utilisée par des entreprises sur les marchés de l’informatique, des logiciels d’analyse et de l’immobilier, bien que les données actuelles sur les prix et la disponibilité n’aient pas été immédiatement disponibles. D’autres entreprises de cybersécurité ont également exploité l’eBPF. Par exemple, en août de l’année dernière, Traceable AI a ajouté eBPF à sa plateforme de sécurité pour une observabilité et une visibilité plus approfondies des API.

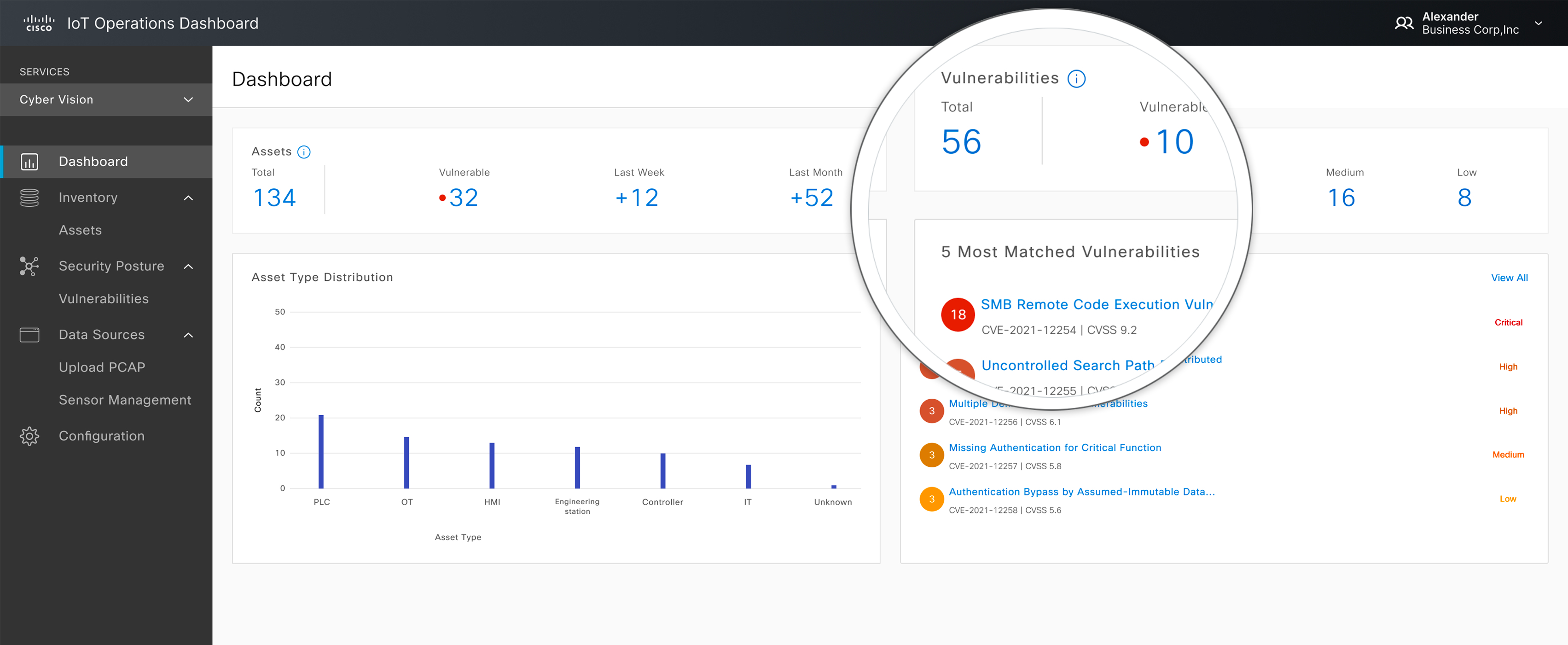

Afin de mieux gérer la configuration et les applications des équipements IoT en milieu industriel, Cisco greffe son logiciel de visibilité et de sécurité Cyber Vision à son IoT Operations Dashboard.

L’équipementier de San José complète son IoT Operations Dashboard avec Cyber Vision, une déclinaison de sa solution – encore en version bêta – qui établit automatiquement un inventaire détaillé de tous les équipements OT présents et identifie les vulnérabilités exploitables. Reposant sur la plateforme de la start-up Sentryo acquise en juin 2019, Cyber Vision fournit désormais un score de menace de vulnérabilités, afin de déterminer celles qui sont réellement dangereuses et hiérarchiser l’ordre dans lequel les traiter, a déclaré Vikas Butaney, vice-président en charge des activités connectivité cloud et des réseaux industriels IOT chez Cisco. L’évaluation des menaces et la hiérarchisation des mesures correctives font partie de la technologie acquise par Cisco lors du rachat du spécialiste de la gestion des risques de sécurité Kenna en 2021 pour compléter les assets de Sentryo. Cyber Vision fournit également un ensemble d’outils communs que les équipes IT et OT peuvent utiliser pour travailler plus efficacement ensemble afin de réduire les temps d’arrêt des chaînes de production, a déclaré M. Butaney

Cyber Vision vient en outre compléter l’IoT Control Center du fournisseur pour la gestion des appareils IoT connectés via des réseaux cellulaires. « L’environnement IoT est vaste, et les cas d’utilisation nécessitent différentes capacités de provisionnement et de gestion », a précisé M. Butaney. La firme a ajouté un service appelé Secure Equipment Access Plus pour déployer, entretenir et dépanner à distance le matériel connecté aux routeurs industriels Cisco. « À partir d’une interface Web sur un navigateur, les clients peuvent accéder à une machine et effectuer une mise à niveau logicielle ou un changement sans avoir à se rendre sur le site, ce qui permet d’économiser du temps et de l’argent », poursuit-il. Secure Equipment Access Plus est disponible dès maintenant.

Avec Cyber Vision, reposant sur la technologie de la jeune pousse lyonnaise Sentryo complétée par les fonctionnalités de la start-up Kenna, Cisco renforce ses solutions de sécurité destinées aux environnements IoT. (Crédit : Cisco)

Enfin, Cyber Vision peut partager ses inventaires avec SecureX, la plateforme XDR (Extended Detection and Response) de l’équipementier, afin de fournir un inventaire combiné des actifs informatiques et OT, ce qui peut faciliter les enquêtes sur les menaces et créer des flux de travail de remédiation, selon Vikas Butaney. L’interface de SecureX a d’ailleurs été entièrement revue et emprunte désormais beaucoup à Meraki, nous a expliqué Tom Gellis, vice-président en charge du Security Business Group de Cisco, sur le salon. Cette plateforme peut également accueillir des modules complémentaires, certifiés par Cisco, fournis par des partenaires. Il n’y a pas vraiment de place de marché sécurité, mais il est possible d’étoffer les fonctionnalités de base avec des add-ons de confiance.

Cisco renforce les liens entre SASE et SD-WAN

Toujours dans le domaine de la sécurité, l’équipementier renforce son service d’abonnement SASE baptisé Cisco+ Secure Connect en ajoutant son SD-WAN Viptela à son offre. Jusqu’à présent, ce dernier supportait uniquement la technologie SD-WAN Meraki, qui comprend la connectivité intégrée des succursales avec la sécurité, la gestion, l’orchestration et l’automatisation, gérables via un tableau de bord unique. Pour simplifier la sécurité du réseau et la gestion des accès, Cisco+ Secure Connect offre donc aux clients la possibilité d’acheter et de mettre en œuvre la technologie SASE ou SD-WAN là où ils en ont besoin, le tout via un modèle d’exploitation en mode cloud qui simplifie l’achat et la consommation des ressources nécessaires, a indiqué le fournisseur. L’intégration de Cisco+ Secure Connect à l’offre SD-WAN de base de l’entreprise fait monter l’ensemble d’un cran en offrant une gestion centralisée pour la politique et la surveillance et un accès Internet sécurisé accru pour les succursales.