Après les audits, Broadcom a mis une autre de ses menaces à exécution. Des clients détenteurs de licences perpétuelles de VMware dont les contrats de support ont expiré se sont vus refuser le téléchargement des mises à jour de sécurité critiques. Dans un communiqué, la société promet la livraison prochaine de patchs mais sans donner de calendrier précis.

Pas de trêve estivale pour les relations entre Broadcom et certains clients VMware. Selon nos confrères de The Register, ceux détenant des licences perpétuelles dont le support est terminé n’ont pas pu accéder aux correctifs de failles critiques de sécurité sur le portail de l’éditeur. Cette interdiction entraîne des risques immédiats pour la sécurité des entreprises clientes, d’autant plus que VMware a publié plusieurs avis de sécurité critiques en 2025.

Des avis de…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

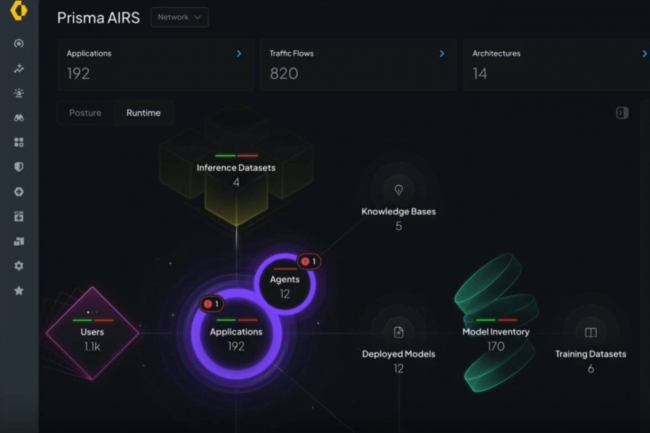

En rachetant Protect AI, Palo Alto Networks va apporter une protection complète tout au long du cycle de vie d’un projet IA.

C’est officiel, Palo Alto vient de finaliser le rachat de Protect AI, une entreprise spécialisée dans la sécurisation des applications et des modèles d’IA pour un montant d’environ 700 millions de dollars. Rappelons que l’éditeur avait annoncé son intention d’acquérir cette start-up en avril dernier. La plateforme éponyme de l’éditeur viendra ainsi enrichir celle de Palo Alto baptisée Prisma Airs, lancée plus tôt dans l’année, en apportant une couverture complète allant de l’analyse des modèles à la protection des agents IA. En effet, les entreprises clientes disposeront désormais d’un guichet unique pour gérer les risques liés à l’IA de bout en bout, y compris l’analyse des vulnérabilités des modèles, l’automatisation des équipes et la protection de l’exécution. Ceci est particulièrement crucial dans les secteurs réglementés et les environnements de sécurité vitale où l’adoption de l’IA s’accélère et les risques sont particulièrement élevés.

Ian Swanson, fondateur et ancien CEO de Protect AI, a rejoint Palo Alto Networks en tant que vice-président produit pour Prisma Airs. D’ores et déjà, des prestataires comme Leidos et Telus Digital exploitent cette technologie en mettant notamment en avant cette capacité à disposer d’une IA sécurisée dès sa conception jusqu’à son déploiement.

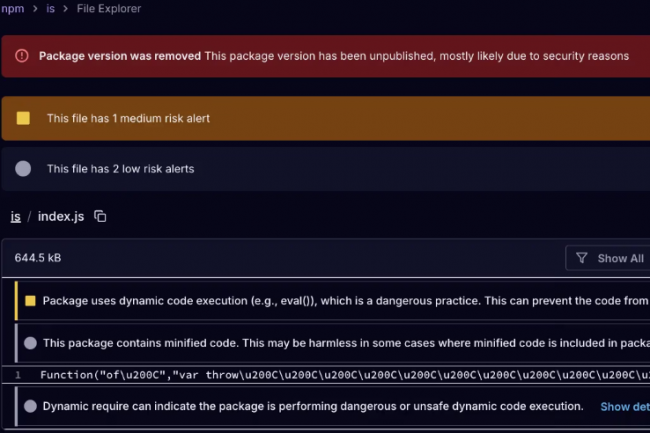

Des attaques par hameçonnage ont été menées sur des comptes de gestionnaire de paquets (npm) Javascript pour servir à déployer des malwares mais également installer des portes dérobées.

Dans une dernière attaque supply chain découverte par des chercheurs en sécurité de Bluesky, des attaquants ont ciblé la semaine dernière une variété de gestionnaires de paquets (npm) Javascript. Certains ont été compromis pour distribuer des malwares : toute personne téléchargeant ces packages pourraient avoir été exposés à une attaque supply chain à moins de disposer des dernières mises à jour. Dans un exemple daté du 19 juillet, des attaquants ont réussi à camoufler dans le npm Javascript is un malware passé inaperçu pendant six heures. C’est Jordan Harband, ingénieur logiciel chez Bluesky, qui a alerté sur l’attaque : “Sachez que la v3.3.1 de npmjs.com/is comporte un malware à cause d’un autre compte de gestionnaire de package qui a été piraté”. La version infectée a été retirée par les administrateurs npm et la dernière version v3.3.0 a été ajoutée. Depuis, une version 3.3.2 a été publiée à la place alors qu’une autre version compromise, 5.0.0, a aussi été enlevée. “L’ancien propriétaire du paquet supprimé m’a contacté par courriel pour demander sa réintégration. Tout semblait normal, j’ai accepté – agacé par le fait que le npm supprime un propriétaire sans prévenir les autres – et le lendemain matin la version infectée était publiée”, explique M. Harband.

L’utilitaire is propose un runtime de validation de données externes et de vérification d’erreurs. On ne sait pas combien de packages auraient été mis à jour avec la version infectée par malware, ni pendant combien de temps il était en ligne. Mais le fait qu’il ait été téléchargé près de 2,8 millions de fois chaque semaine jusqu’à aujourd’hui donne un indice de l’intérêt que les pirates lui portent. Malheureusement, cette campagne baptisée Scavenger a également ciblé plusieurs autres bibliothèques de test JavaScript populaires avec la même tactique de phishing. Selon le fournisseur en solutions de sécurisation de la supply chain Socket, les packages affectés incluent aussi eslint-config-prettier, eslint-plugin-prettier, synckit@0.11.9, @pkgr/core@0.2.8, napi-postinstall@0.3.1, et got-fetch.

Npm, un terrain de chasse pour les cybercriminels

Cette compromission fait partie d’une campagne supply chain plus large. Assembler les pièces d’un tel puzzle prend beaucoup de temps, et les attaquants en tiennent bien compte. Un problème évident réside dans la possibilité de recourir à l’ingénierie sociale et de pirater les comptes de gestionnaires de paquets avec des techniques classiques d’hameçonnage. Etant donné leur importance, cela constitue une menace potentielle pour tous ceux utilisant des packages npm. Pour compliquer encore plus la situation, le malware est passé entre les mailles de la détection de nombre de clients anti-malware sur VirusTotal. Il est clair que les personnes derrière ces campagnes malveillantes sont déterminées à infiltrer les supply chains et perçoivent le npm comme un bon terrain de chasse. Les escrocs démontrent que quand ils attaquent des paquets compromis, le malware qu’ils implantent peut être puissant. “L’attaque par package npm is n’était pas juste un sujet de DLL spécifiquement Windows. Elle utilise un chargeur de malware Javascript multi-plateformes. Celui-ci tourne entièrement dans Javascript sur les versions 12 et postérieures de Node.js pour macOS, Linux et Windows, et conserve un canal ouvert direct de commande et de contrôle”, fait savoir Tom Hyslip, expert en cybersécurité et cybercriminalité à l’université de Floride Sud.

Mais pourquoi des packages npm ? Selon Max Gannon, analyste chez Cofense éditeur de solutions anti-phishing, ces gestionnaires de paquets sont simplement des exemples de comptes avec des privilèges élevés à large portée. “Plutôt que de s’efforcer de compromettre une seule entreprise sans être sûrs du résultat, les cybercriminels peuvent compromettre un seul développeur et finir par diffuser leur logiciel malveillant dans des centaines, voire des milliers d’autres entreprises”, poursuit M. Gannon. “Même s’il faut dix fois plus de temps pour compromettre un développeur, le gain peut être bien supérieur à ce qui aurait pu être obtenu en compromettant dix autres entreprises au cours de la même période.”

Des mesures à prendre

Selon M. Hyslip, au lieu de rechercher à adapter l’authentification multifacteurs pour les comptes des gestionnaires de paquets, les développeurs devraient s’attarder sur leurs dépendances en utilisant package-lock.json pour stopper les mises à jour malveillantes appliquées sur l’arbre des dépendances que les développeurs ne voient pas. Une autre bonne idée est de recourir à des outils pour tracer les versions installées tout en faisant le rapprochement avec celles dont les vulnérabilités sont connues.

Des outils peuvent être utilisés pour analyser les packages avant installation, attester des versions différentes entre plusieurs répertoires… Les développeurs ne devraient jamais installer de nouvelles versions des packages sans vérifier au préalable si elles sont dans la liste des plateformes de distribution les plus visées. En mai par exemple, Socket a identifié 60 packages npm malveillants, tandis qu’en juin deux packages corrompus de plus ont été découverts en train d’installer des portes dérobées. Prendre le temps de vérifier les mises à jour de paquets doit constituer un réflexe selon M. Ganon : “Dans les logiciels on dit souvent de patcher tôt et souvent. Malheureusement dans le cas des packages cela les rend plus vulnérables aux attaques SCM”.

A l’heure où les cambriolages se multiplient dans les entreprises, l’opérateur Paritel créé Serenity+, une offre complète de vidéosurveillance qui s’appuie sur le savoir-faire de l’équipementier ukrainien Ajax.

L’opérateur et fournisseur de services Paritel annonce s’appuyer sur les produits et la plateforme de vidéosurveillance de l’ukrainien Ajax pour lancer son offre complète Serenity+ (prix sur devis pour le matériel et voir encadré pour les abonnements) pour lutter contre les cambriolages. Cette dernière regroupe donc des caméras haute définition, des alarmes connectées, de la détection d’intrusion instantanée, de la transmission multi-opérateur pour garantir la continuité de service, et un centre de télésurveillance accessible 24h/24 avec intervention rapide sur site en cas d’alerte. Précisons que les cameras embarquent également des fonctionnalités intelligentes pour plus d’efficacité dans la détection et la transmission des informations. Serenity+ assure aussi une connexion directe à distance aux caméras via une application disponible sur android et iOS et garantit une certaine dissuasion grâce à des sirènes intérieures et extérieures.

Avec cette offre, Paritel souhaite agir le plus rapidement possible sachant que la majorité des cambriolages s’effectue en moins de dix minutes. Les caméras installées filment ainsi l’intérieur et les abords des bâtiments d’une entreprise à toute heure du jour et de la nuit, les images produites sont enregistrées et stockées. Et, si une intrusion est avérée après levée de doute des agents de télésurveillances, ces derniers peuvent solliciter l’intervention des forces de l’ordre sur le site concerné.

Fondée en 2011 en Ukraine par Aleksandr Konotopskyi, Ajax s’est imposée, de son côté, comme un acteur majeur du secteur, le fournisseur accompagne plus de 290 000 utilisateurs professionnels à travers toute l’Europe. Parmi les points forts de ses équipements figurent une communication sans fil sécurisée jusqu’à 2000 mètres, les certifications française NFA2P (contrôlée par l’Afnor et CNPP) et européenne EN50131 Grade 3 (bâtiments commerciaux ou industriels présentant un risque d’intrusion élevé) ou encore le chiffrement AES-128.Les tarifs des abonnements Serenity+Abonnement Télésurveillance Serenity+ : à partir de 22,90€ HT/mois

Abonnement Vidéosurveillance Serenity+ :

Formule 8 rondes/mois : 32,90€ HT/mois

Formule 30 rondes/mois : 42,90€ HT/mois

L’opérateur et fournisseur de services Netalis se rapproche du cabinet de courtage HFZ Assurances pour annoncer une offre complète de cyber-assurance. Ce partenariat est né d’un constat que les petites structures sont fortement impactées par les cyberattaques et peu assurées.

Après la récente annonce de Foliateam et de Colbert Assurances, c’est au tour de l’opérateur et fournisseur de services Netalis et du cabinet de courtage HFZ Assurances de lancer à leur tour une cyber-assurance pour les TPE, PME et ETI. « La majorité de nos clients TPE et PME n’est pas assurée, nous avons donc décidé de nous associer avec un cabinet de courtage local, situé à Besançon, qui proposait déjà ce type d’assurance. Notre rôle est de recommander cette cyber-assurance à tous nos clients présents partout dans l’hexagone, nous sommes en quelque sorte un apporteur d’affaires pour le cabinet », résume Nicolas Guillaume, PDG de Netalis. De son côté, Hugo Fauche-Zavatta, co-fondateur de HFZ Assurances, indique que l’assurance cyber reste encore peu souscrite par les petites structures, souvent par méconnaissance ou par crainte de la complexité. Cette initiative s’inscrit aussi dans un contexte de forte montée des risques cyber en France et dans le monde, selon Cybersecurity Ventures, une PME est victime d’une cyberattaque toutes les 11 secondes.

Un accompagnement technique sur-mesure

Si toute la partie contrat est assurée par le cabinet de courtage, Netalis intervient sur les questions techniques, les clients potentiels bénéficient ainsi d’un accompagnement personnalisé pour la mise en conformité et la gestion des risques avec les équipes techniques de Netalis.

Préalablement, un audit qui sera conditionné à la signature du contrat, est réalisé pour mesurer le niveau de maturité de l’entreprise. « En fonction des résultats, l’entreprise est ou n’est pas éligible, en pratique, un très grand nombre d’entreprises le sera, nous adapterons alors la solution la plus adéquate à leurs besoins », précise Nicolas Guillaume. A noter que Netalis est un partenaire de Fortinet pour ses solutions de sécurité. Quant au coût annoncé, il démarre à partir de 1000/1500 euros de prime pour les très petites structures, le dirigeant de Netalis souhaite que 100% de ses clients (environ 400 à 500 clients en France) souscrivent à cette cyber-assurance dans les 12 à 18 mois prochains.

La constructeur automobile allemand Mercedes-Benz a intensifié sa collaboration avec Microsoft pour faire de la voiture un lieu de travail productif. Le premier modèle à bénéficier de l’intégration de Teams, Intune et Copilot sera la CLA 2025.

Alors que les constructeurs automobiles chinois transforment de plus en plus leurs véhicules en centres de divertissement mobiles en y ajoutant des fonctions de karaoké, des projecteurs laser ou LED et des écrans rétractables, les constructeurs allemands cherchent plutôt à transformer leurs véhicules en bureaux mobiles. C’est le cas de Mercedes-Benz qui étend sa collaboration avec Microsoft pour répondre à cet enjeu. Ainsi, l’entreprise de Stuttgart a introduit l’application collaborative Teams dans ses…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

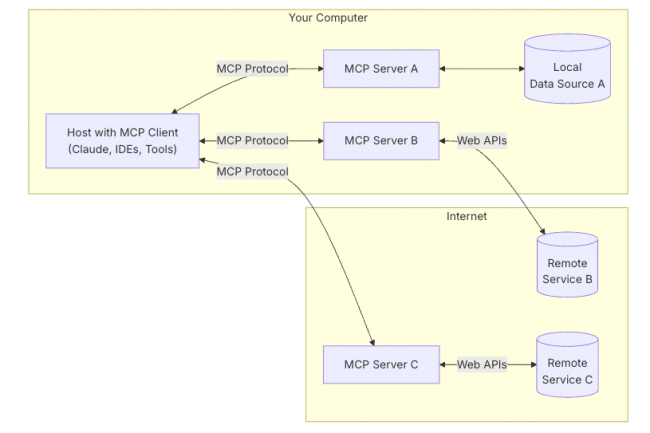

Le protocole MCP (Model Context Protocol) est de plus en plus utilisé pour connecter des agents IA à des sources de données et à d’autres services. Mais les vulnérabilités qui font peser des risques particuliers sur les systèmes agentiques se multiplient également.

Concurrent de A2A et Nanda, le protocole MCP (Model Context Protocol) – développé l’origine par Anthropic – gagne en popularité dans les entreprises en tant que moyen permettant aux assistants IA de se connecter et de communiquer avec des sources de données, des outils et de services pour mieux affiner leurs actions, leurs recommandations et leurs décisions. Ce protocole normalise cette communication, posant ainsi des bases plus solides pour l’IA agentique. Fonctionnant de manière similaire aux API, les serveurs MCP se…

Il vous reste 97% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

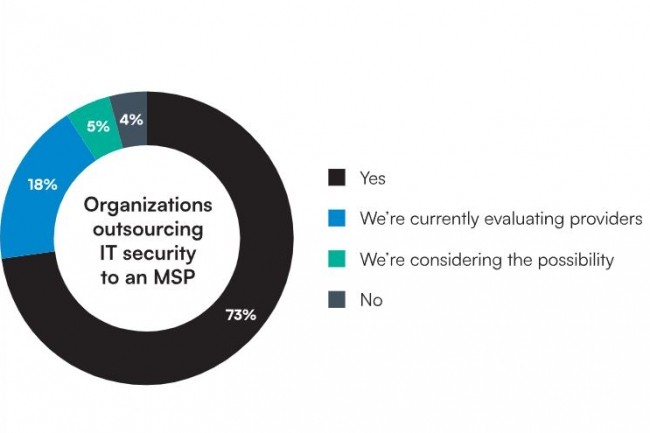

Selon une vaste étude de Barracuda, l’éditeur spécialisé dans la cybersécurité et du cabinet Vanson Bourne, le MSP (ou MSSP) représente le maillon essentiel dans la fourniture de services de sécurité même si les exigences des entreprises clientes augmentent.

77% des décideurs IT en France (73 % dans le monde) déclarent déjà travailler avec un MSP, c’est ce qui ressort de la dernière étude menée par Barracuda et le cabinet d’étude Vanson Bourne sur un vaste échantillon de 2 000 décideurs IT. D’ailleurs, un peu plus de la moitié des personnes interrogées (51 % dans le monde et 41% pour la France) se tournent vers les MSSP et MSP pour faire évoluer leurs stratégies de sécurité au fur et à mesure que leur entreprise se développe. Cette enquête met ainsi en évidence que les MSP sont des partenaires de croissance essentiels et pas que pour les petites structures, en effet, l’enquête a révélé que 85 % des entreprises au niveau mondial comptant entre 1 000 et 2 000 employés dépendent désormais des MSP pour leur soutien en matière de sécurité, contre 61 % des plus petites entreprises (entre 50 et 100 employés).

Parmi les attentes des entreprises dans les deux ans à venir relevées dans cette enquête, citons, pour 39% d’entre eux (41% pour la France), l’IA et le machine learning et, pour 38% (36% pour la France), la mise en place de mesure de sécurité réseau avancées telles que le zero-trust.

Des clients plus exigeants envers leurs MSP

Les sociétés sondées sont prêtes à investir jusqu’à 25 % de plus auprès des MSP pour des services et l’assistance dont ils ont besoin. Pas moins de 92 % des entreprises sont même prêtes à payer une prime pour un soutien avancé dans l’intégration de leurs outils de sécurité. En retour, si les MSP ne s’exécutent pas à leurs exigences, leurs clients, pour 45% d’entre eux (49% pour la France), n’hésiteront pas à faire jouer la concurrence qui est, à ce titre, de plus en plus forte.

Dans cette étude, plusieurs MSP ont réagi dont Richard Flanders, directeur commercial d’Aura Technology, qui abonde dans le sens des résultats : « Les MSP traversent une période de transition aujourd’hui, ils doivent être plus que de simples fournisseurs de services en se positionnant en tant que partenaires stratégiques, capables de répondre à la demande des clients pour une protection complète et multicouche, ainsi que fournir un support technique et commercial. Nous voyons des grandes entreprises de plus de 1 000 collaborateurs qui recherchent des services et des compétences « cogérés » pour fournir une protection efficace 24h/7j ». Même constat chez le MSP néerlandais Tredion où le diecteur commercial Roy de Bruijn témoigne : « Ces résultats soulignent l’importance de l’IA et des mesures de sécurité avancées pour les MSP et leurs clients. Les MSP ont besoin de ces compétences pour rester pertinents, et offrir une valeur ajoutée à leurs clients. Nous constatons que des entreprises de plus en plus grandes recherchent le soutien des MSP pour les aider à relever des défis spécifiques et complexes en matière de sécurité informatique. »

Le système d’exploitation z/OS 3.2 sera la pièce maîtresse du mainframe z17, lancé en avril dernier, et inclura la prise en charge des dernières technologies d’accélération IA d’IBM.

Disponible le 30 septembre prochain, le système d’exploitation z/OS 3.2 s’affiche comme une évolution majeure pour les mainframes z17 – mais aussi z16 A01 / A02 et z15 T01/T02 – d’IBM. Il prend en charge les dernières technologies d’accélération de l’IA pour les big iron, ainsi qu’une gestion améliorée des applications cloud hybrides, un chiffrement avancé et une détection des menaces, ainsi que des capacités de programmation intégrées et simplifiées. Disponible depuis quelques…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

La compagnie aérienne a confirmé que la défaillance d’un équipement informatique avait cloué au sol plusieurs vols, soulignant le fait que même les systèmes IT à redondance multiple peuvent tomber en panne.

La panne qui a cloué au sol les vols d’Alaska Airlines pendant trois heures dimanche dernier n’était pas le résultat d’une cyberattaque, mais d’une défaillance matérielle dans l’un des centres de données de la compagnie. Dans un email, l’entreprise a expliqué à notre confrère Network World qu’un « matériel à redondance multiple, fabriqué par un tiers », avait subi une « panne inattendue » qui avait affecté plusieurs de ses systèmes. Les premières…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?