Les banques en ligne Hello Bank et Revolut mettent sur le marché des produits de plus en plus complexes. Une stratégie qui exige d’accompagner davantage leur clientèle majoritairement jeune et misent pour y parvenir sur des conseillers GenAI pour tenir ce rôle.

Par nature 100% numériques, les néobanques ne disposent ni d’agence ni de conseiller. Elles ont une clientèle issue principalement de la jeune génération comme le confirme une étude In Banque / Next Content avec le cabinet de conseil TNP Consultants et la SSII Tessi pour la conférence In Banque, qui s’est tenue à Paris le 19 juin. Selon cette enquête, 18% des 18-24 ans auraient ainsi leur compte principal dans une banque en ligne. Chez Hello Bank, Bertrand Cizeau, le directeur pour la France, la moyenne d’âge des clients est de 31 ans, et 60% de la clientèle a entre 18 et 34 ans.Or, les néobanques offrent de plus en plus de produits complexes comme les livrets d’épargne, les crédits, les produits d’investissement, etc. pour lesquels cette clientèle a désormais besoin de conseils plus détaillés que ceux proposés par les apps mobiles. Cette population jeune continuant, par ailleurs, de réclamer de la disponibilité, de la réactivité et une réponse personnalisée. Autant d’éléments qui conduisent Hello Bank comme Revolut à se tourner vers l’IA générative pour jouer le rôle de conseiller bancaire.Le premier vient ainsi de présenter une 2e version de son chatbot en y intégrant cette fois de la GenAI développée sur Mistral pour répondre aux demandes des clients 24 heures sur 24. Ce chatbot appelé Helloïz assiste les clients dans différentes tâches, depuis l’ouverture de compte jusqu’à la demande de crédit. Il interagit plus de 200 000 fois par mois avec des clients et 20% de ces interactions commencent par le chat. Le Britannique Revolut a quant à lui développé un chatbot, Robo Advisor, qui aide ses clients à réaliser des investissements financiers, voire effectue ces actions à leur place.Prudence et sécurisationHello Bank est la néobanque de BNP Paribas, ce qui lui donne un avantage certain en matière de ressources informatiques entre autres, ou d’expérience sur les produits bancaires ou en matière de relation client. Revolut est au contraire une néobanque indépendante qui cherche néanmoins à diversifier ses services au-delà de la gestion de compte courant ou du paiement. « Pour avoir la confiance des Français, il faut du livret A, du crédit immobilier, affirme George Grumbar, le directeur général de Revolut en France. Nous essayons de mettre tout cela en place avant la fin de l’année ». Autant de raisons de chercher des outils d’accompagnement des clients.Pour autant, les deux néobanques restent prudentes face à la GenAI et aux risques d’erreur ou d’hallucination associés. Hello Bank! a d’ailleurs utilisé la plateforme de tests des systèmes d’IA Giskard pour le développement de la nouvelle version d’Helloïz. « Pour quelle raison un client serait-il prêt à placer 300 000 euros chez nous ? C’est la confiance », rappelle Bernard Cizeau. Or cette même confiance peut-être remise en cause si l’intelligence artificielle n’est pas assez performante ou donne des informations erronées aux clients.

L’IA a bouleversé l’agenda informatique. Mais la nécessité d’apporter rapidement de la valeur à l’entreprise, de faire face aux risques géopolitiques et d’assurer la pérennité de l’organisation IT est également en train de remodeler les réflexions stratégiques des DSI.

Les DSI sont confrontés à une longue liste de problèmes, dont la diversité mérite d’être soulignée. Aux préoccupations permanentes – sécurité, maîtrise des coûts, performance du SI – s’ajoutent désormais l’intelligence artificielle et le climat géopolitique, qui perturbent les activités habituelles, ajoutant toujours plus de complexité aux mandats des DSI.Quels sont donc les principaux sujets de préoccupation des DSI à l’heure actuelle ? Nous avons interrogé des DSI pour connaître les priorités de leurs agendas.1. L’évolution rapide de l’IALa plupart des responsables informatiques mettent en oeuvre l’IA dans leur entreprise depuis de nombreuses années, mais ils constatent que cette technologie évolue de plus en plus rapidement. C’est pourquoi suivre les progrès de l’IA est devenu l’un de leurs principaux problèmes.« L’explosion de l’IA et la rapidité avec laquelle elle s’est imposée à nous est pour moi le principal problème », dit Mark Sherwood, vice-président exécutif et DSI de Wolters Kluwer, une entreprise de services professionnels et de logiciels. « D’après mon expérience, l’IA a changé et progressé plus rapidement que tout ce que j’ai pu voir auparavant », ajoute-t-il.Pour suivre cette évolution, Mark Sherwood affirme s’efforcer d’intégrer l’innovation dans le quotidien de son équipe d’ingénieurs. « Je veux que nos ingénieurs innovent, et on ne peut pas le programmer ; cela vient quand cela vient. Dès lors, trouver des moyens permettant à l’équipe d’innover a été une de mes grandes priorités », dit-il.Mark Sherwood se concentre également sur la gestion du changement. « Nous voulons que les gens soient de plus en plus à l’aise avec l’IA, explique-t-il. Ce que nous disons désormais, ce n’est plus : ‘où pouvons-nous utiliser l’IA ?’, mais plutôt : ‘pourquoi n’utilisons-nous pas l’IA ici ?’ ».2. L’IA au service de la DSILes DSI ainsi que leurs équipes s’interrogent aussi sur l’impact que l’IA peut avoir sur la productivité de la DSI elle-même. Jamie Smith, DSI de l’Université de Phoenix (Arizona), s’est attaqué à cette question depuis un certain temps et a trouvé de nombreuses pistes intéressantes. « L’IA est en train de remodeler l’organisation de la technologie », affirme-t-il.Il cite en exemple les changements intervenus dans la manière dont son service crée des logiciels. Plusieurs de ses quelque 40 équipes produits sont passées d’un total allant de sept à neuf membres à seulement trois, car ces équipes ont adopté l’IA pour effectuer une plus grande partie du travail. En outre, chacun des membres de ces équipes, assistées par des IA, s’occupe d’un plus large éventail de tâches, au lieu de se spécialiser.Selon Jamie Smith, les informaticiens doivent posséder des compétences et des caractéristiques spécifiques pour utiliser l’IA avec succès. Ils doivent notamment être à l’aise avec le risque et la rapidité d’exécution. Et posséder des compétences techniques généralistes, et pas seulement des expertises pointues. Sans oublier, évidemment, d’être à l’aise avec les différents outils d’IA.3. Les cyberattaques dopées à l’IA« La cybersécurité est toujours un problème ; j’ai peur pour des raisons différentes chaque année. Cette année, c’est la sophistication accrue du phishing, des deepfakes et d’autres attaques utilisant l’IA », explique Jamie Smith.À titre d’exemple, le DSI de l’université cite des pirates qui utilisent l’IA pour créer des sites web réalistes imitant des fournisseurs afin de soumettre des factures à la comptabilité. Ou encore ces techniques d’attaque qui utilisent l’IA pour créer de faux profils de cadres en ligne à des fins malveillantes.« L’élément émergent est l’utilisation de l’IA pour des attaques sophistiquées d’ingénierie sociale et leur utilisation pour s’attaquer au maillon faible de la sécurité, à savoir les personnes », explique le DSI.4. Tirer le meilleur parti des AIOpsMike Trkay, DSI de FICO, une société d’analyse de données, considère aussi que l’IA appliquée à l’IT est un enjeu majeur. Mais il cite plus particulièrement les AIOps et la gestion intelligente des événements. « Les plateformes numériques modernes génèrent des volumes stupéfiants de télémétrie, de journaux et de mesures dans une architecture de plus en plus complexe et distribuée. Sans systèmes intelligents, les équipes informatiques se noient dans les alertes ou manquent des signaux critiques au milieu du bruit, analyse-t-il. Ce qui était autrefois un monitoring basé sur des règles – un défi assez facilement gérable – s’est transformé en un problème de big data et de Machine Learning. »Et de poursuivre : « ce changement exige que les organisations informatiques repensent la façon dont elles ingèrent, gèrent et agissent sur les données opérationnelles. Il ne s’agit pas seulement d’observabilité, mais aussi d’interprétabilité et d’actionnabilité à l’échelle. À l’ère de l’infrastructure alimentée par l’IA, les systèmes doivent aller au-delà des alertes de seuil pour fournir des informations contextuelles et une remédiation intelligente. Cela a un impact direct sur la disponibilité des SI, la rapidité de la réponse aux incidents et, in fine, l’expérience client. »Mike Trkay explique que FICO applique des modèles d’IA pour la détection des anomalies, la constitution de seuils dynamiques, la corrélation des événements et l’identification des ‘root causes’ probables. Il intègre également le triage et l’automatisation assistés par l’IA afin d’augmenter la vitesse opérationnelle et réduire la charge de travail des équipes.5. Créer de la valeur, et rapidementAlors que les DSI se demandent où et comment utiliser l’IA et d’autres technologies, ils recherchent avant tout des initiatives qui apporteront de la valeur à leur organisation, souligne Thomas Squeo qui, en tant que directeur technique du cabinet de conseil en technologie Thoughtworks Americas, travaille avec les DSI pour répondre à leurs principaux problèmes et priorités. « La majorité des discussions que j’ai avec les DSI portent sur la manière de raccourcir le délai d’obtention de la valeur ajoutée », explique-t-il.Un constat partagé. Le cabinet d’analystes Info-Tech Research Group affirme que la mise en place « d’équipes produits captant la valeur de l’IA » est l’une des cinq principales priorités des DSI en 2025. « L’exploitation des possibilités offertes par l’IA nécessite une réponse exponentielle, indique Info-Tech dans une étude. Il est de la responsabilité du DSI de briser les silos entre la DSI et le reste de l’organisation afin de concrétiser cette opportunité. »Le rapport 2025 Global CIO Report de Logicalis, fournisseur d’infrastructures et de services technologiques basé au Royaume-Uni, note que « les leaders technologiques doivent trouver un équilibre entre l’innovation et la création de valeur effective ». Selon cette étude, 95% des organisations investissent dans la technologie pour créer des activités entièrement nouvelles. Mais, selon ce même rapport, « un grand nombre d’entreprises reconnaissent que leurs investissements dans les technologies de nouvelle génération n’ont pas encore produit les résultats escomptés. Cet écart entre investissement et valeur effective a intensifié la pression sur les DSI. »6. L’irruption de la géopolitiqueLes DSI d’aujourd’hui sont également plus attentifs à l’actualité géopolitique et doivent déterminer ce qu’elle peut signifier pour eux, leur département et leur organisation. « Nous vivons une période d’incertitude sur le plan géopolitique et les DSI se demandent comment cela affectera les portefeuilles de projets, les budgets et les initiatives IT », explique Thomas Squeo.Par exemple, certains DSI rapatrient des équipes depuis l’étranger dans les pays où se trouvent l’essentiel de leur organisation en réponse au climat politique mondial actuel. D’autres demandent aux équipes IT et/ou aux équipes externalisées de travailler uniquement sur des initiatives concernant les pays où se trouvent ces collaborateurs, ajoute le CTO du cabinet de conseil en technologie.Mark Sherwood, de Wolters Kluwer, a lui aussi ressenti l’impact du climat géopolitique, puisqu’il a suivi les actualités concernant les tarifs douaniers pour la première fois cette année. « Nous ne sommes pas une entreprise manufacturière, donc nous ne sommes pas autant concernés que d’autres, mais c’est quand même un problème », dit-il. Et de souligner que toute augmentation du coût de l’équipement technologique de son entreprise internationale, à la suite des droits de douane, serait perceptible.Le DSI explique que lui et ses collègues dirigeants ont évité de réagir et qu’ils adoptent plutôt une « approche attentiste face à la plupart des nouvelles ». Néanmoins, il réfléchit déjà aux fournisseurs qui pourraient être les mieux placés pour atténuer l’impact des guerres commerciales et des droits de douane, le cas échéant.7. Incontournable maîtrise des coûtsBien que les coûts soient une question récurrente pour les DSI, ils ont pris une importance accrue cette année en raison des augmentations significatives des biens et services ces dernières années, suite à l’inflation et aux soubresauts de l’environnement géopolitique.« La maîtrise et le contrôle des coûts restent une question importante, car nous constatons des augmentations massives de certains tarifs, tels que les licences. Certains DSI voient les coûts de renouvellement de leurs contrats exploser par un facteur multiplicateur et n’ont alors d’autre choix que de payer », note Dave Borowski, associé principal et responsable du bureau de Washington de la société de services West Monroe.Mike Trkay, de FICO, cite la gestion des dépenses comme une problématique, mais avec un focus marqué sur les coûts liés à l’IA et au cloud. « L’adoption rapide de l’IA générative a entraîné une escalade et des dépenses cloud souvent imprévisibles, en particulier en raison des applications intensives en GPU et de la fragmentation des projets pilotes », souligne le DSI, ajoutant qu’il incombe aux leaders IT de trouver un équilibre entre innovation et responsabilité financière. « Cela implique non seulement d’ouvrir la voie à des solutions d’IA de pointe, mais aussi de s’assurer que ces initiatives sont rentables et alignées sur les objectifs de l’entreprise. Les départements IA doivent mettre en place des cadres de gouvernance solides pour évaluer le retour sur investissement des projets d’IA et éviter le gaspillage de ressources. »Pour ce faire, Mike Trkay explique que FICO adopte une approche plus disciplinée des investissements en IA en priorisant les cas d’usage à forte valeur et en se concentrant sur les projets présentant des avantages clairs et mesurables pour l’organisation. Par ailleurs, la société spécialiste des scoring de crédits met en oeuvre des outils d’optimisation des coûts et applique même l’IA pour optimiser l’IA. Elle mise aussi sur une stratégie multicloud pour sélectionner les générations de GPU et les types d’instance appropriés en fonction des exigences de performance de chaque application.« Ce passage de l’expérimentation à grande échelle à des initiatives d’IA ciblées et axées sur le retour sur investissement représente une maturation dans l’approche de la technologie et dans la manière dont les organisations équilibrent l’innovation avec des pratiques financières durables, la performance avec la responsabilité », ajoute le DSI.8. Gérer les compétences« Les compétences technologiques sont un problème majeur depuis des années et continuent de l’être », note Dave Borowski de West Monroe, expliquant que les DSI se concentrent sur la disponibilité des compétences et sur la concurrence pour se les attacher – deux problèmes qui restent aigus.Surtout, les décideurs tentent de déterminer les compétences dont ils auront besoin au cours des deux prochaines années, une cible plus mouvante que jamais. Selon l’étude 2025 State of IT Skills Survey du cabinet de recrutement Revature, 77% des organisations interrogées ont déclaré être touchées par le manque de compétences IT et 84 % des décideurs sont préoccupés par la recherche de profils adaptés en 2025.9. Encadrer les risques, y compris ceux liés aux tiersL’enquête 2025 de CIO.com sur la DSI a classé les initiatives technologiques en matière de sécurité et de gestion des risques parmi les principales priorités de la dépense IT. Elles arrivent en deuxième position sur la liste des plans pour l’année parmi les répondants (le Machine Learning et l’IA étant évidemment numéro 1)Pour Mark Sherwood (Wolters Kluwer), il y a de bonnes raisons à cela. « Les acteurs malveillants continuent d’être plus intelligents et mieux financés, et ils tirent parti de l’IA plus que tout autre acteur sur le marché, explique-t-il. C’est ce qui nous maintient éveillés la nuit. »La DSI fait justement appel à cette vigilance : « Je veux que nous soyons inquiets en permanence, car la confiance crée un faux sentiment de sécurité ». En même temps, il reconnaît que les départements IT ne peuvent pas être verrouillés à 100 %. Il s’appuie donc sur le répertoire des risques de son organisation pour prendre des décisions stratégiques, en le révisant tous les mois et en l’adaptant en fonction des circonstances.Diane Carco, ancienne DSI et aujourd’hui présidente de la société de conseil en management Swingtide, affirme que les risques liés aux tiers, en particulier, sont devenus une préoccupation beaucoup plus importante pour les DSI au cours des dernières années. « Presque tous les risques de sécurité proviennent aujourd’hui de tiers, et de plus en plus d’organisations IT doivent renforcer leur gestion des risques liés à ces tiers », juge-t-elle.10. Préparer l’avenirLes progrès de l’IA, de l’informatique quantique et d’autres technologies, ainsi que les transformations constantes de l’époque et la nature imprévisible du monde, amènent les dirigeants, y compris les DSI, à préparer l’avenir de leur organisation.« Je me demande en permanence si nous continuons à nous adapter à l’évolution des choses, explique Mark Sherwood. Si je regarde combien de temps je consacrais à la préparation de l’avenir il y a dix ans, c’était indubitablement moins. Les choses évoluaient alors plus lentement. Aujourd’hui, c’est un processus de réflexion quotidien, ou au moins hebdomadaire, qui consiste à se demander si nous construisons une organisation capable de s’adapter à une telle quantité de changements. »Par exemple, le DSI souhaite désormais compter dans son équipe davantage « d’athlètes multisports » – selon son expression – que de purs spécialistes, afin de s’assurer que ses collaborateurs soient désireux et capables d’évoluer en fonction des changements de l’activité. Il recherche également de réels partenaires technologiques capable d’étendre les écosystèmes qu’elles apportent avec leurs prestations ou produits, afin de l’aider à se préparer à l’avenir.Selon Dave Borowski, de West Monroe, les DSI les plus attentifs à cette accélération des horloges évoluent eux aussi, car leur rôle continue de se transformer en agent de changement et en partenaire stratégique des métiers et de la direction générale. Les DSI doivent ainsi posséder le leadership nécessaire pour stimuler l’innovation et développer des stratégies au fur et à mesure de l’évolution de leur fonction. Une mue indispensable s’ils veulent, eux aussi, être prêts pour l’avenir.

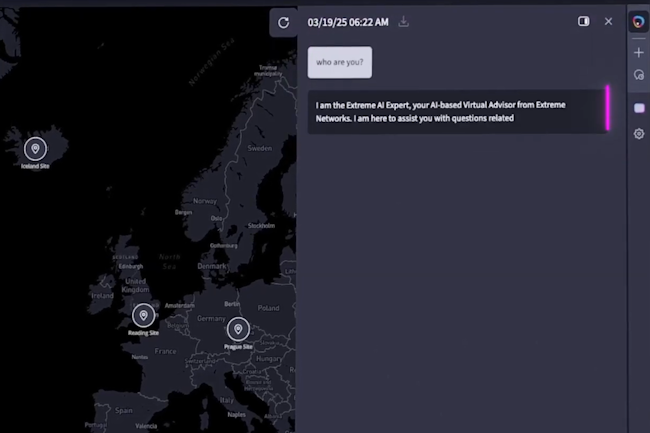

Pour simplifier les opérations réseau et de sécurité, Extreme Networks a développé des agents IA sur sa plateforme One.

Beaucoup d’équipementiers réseau enrichissent leur produits et services avec de l’IA. Extreme Networks s’inscrit dans cette tendance avec Platform One, son système de gestion intégrée du réseau et de la sécurité, basé sur le cloud. La société a dévoilé son agent Service qui se sert du langage naturel pour effectuer des tâches de planification, de configuration, de dépannage et de génération de rapports. Elle indique que l’agent peut gérer des tâches complexes, par exemple appliquer des politiques ou encore gérer la conformité sans intervention manuelle.

Ce service peut fonctionner en tandem avec l’agent Expert, qui collecte des données à partir du référentiel public d’Extreme, de la base de connaissances et d’informations sur le réseau des clients. « Expert extrait et combine des données provenant d’applications et d’équipements du réseau, y compris celles de tiers comme Intel, afin d’informer sur les performances et l’expérience », a indiqué le fournisseur. « Grâce à ce travail conjoint, l’agent Expert peut définir certaines politiques réseau, et l’agent Service peut mettre en œuvre la configuration pour soutenir et appliquer ces politiques », ajoute-t-il.

Un générateur de tableaux de bords en temps réel

Cet agent réduit les délais de résolution jusqu’à 98 % « grâce à des diagnostics automatisés, ce qui lui permet d’offrir une expérience d’assistance plus rapide et plus intelligente, avec un humain dans la boucle », estime Extreme. Tout en ajoutant, « Agent rassemble les journaux, analyse la télémétrie, résout les problèmes de manière autonome à travers le sans-fil et le fabric en quelques secondes et, si les clients le souhaitent, l’agent peut remédier automatiquement aux problèmes. »

Par ailleurs, Extreme Networks a présenté l’offre Canvas à base d’IA capable de générer des tableaux de bords en temps réel. En pratique, les clients peuvent créer des vues personnalisées pour exercer une surveillance plus fine, suivre les performances du réseau et repérer les problèmes de sécurité. La société affirme que cette fonction peut réduire les tâches manuelles de 90 %. Le service est capable d’agréger des informations depuis plusieurs services comme Cloud IQ, les logiciels de sécurité (ZTNA, SD-WAN) et les équipements comme les points d’accès sans-fil et les commutateurs Universal.

Sous la pression des régulations européennes, les géants américains et chinois du cloud multiplient les initiatives pour rassurer leurs clients. Mais derrière les promesses de contrôle local, les contraintes juridiques extraterritoriales (principalement américaines) ravivent les tensions.

Face à l’augmentation des exigences en matière de souveraineté numérique, les principaux fournisseurs de cloud américains (AWS, Google Cloud et Microsoft) et même chinois (Alibaba Cloud) adaptent leurs offres afin de mieux répondre aux attentes européennes. En proposant des services abusivement baptisés souverains, ils viennent concurrencer directement des NCP comme Scaleway ou Sesterce en France en nouant des partenariats avec des fournisseurs comme Orange (Bleu) ou Thales (S3NS). Récemment,…

Il vous reste 88% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Portée étendue, connexions renforcées et intégration du passeport numérique de produit, l’adoption de la version 15 de la norme NFC par Apple améliore l’expérience utilisateur en simplifiant les paiements avec Pay et en développant des usages complémentaires.

Le paiement sans contact est désormais ancré dans notre quotidien. Que ce soit avec Apple Pay ou d’autres services similaires, cette technologie repose sur la norme NFC (Near Field Communication). Le NFC forum, dont Apple est membre, œuvre en permanence à l’amélioration de ce standard. En juillet 2024, l’organisme a notamment présenté le concept « NFC Multi-Purpose Tap », qui permet, par exemple, de payer tout en cumulant des points de fidélité en une seule opération. Plus récemment, le NFC forum a dévoilé la version 15 du protocole NFC, axée sur l’amélioration de l’expérience utilisateur lors des transactions sans contact. Cette mise à jour facilitera grandement les paiements sans contact, comme le service Pay, ainsi que la gestion durable des stocks. Destinée dans un premier temps aux membres du NFC forum parmi lesquels Apple, Google, Huawei et Sony, le déploiement auprès du grand public est prévu pour cet automne, avec la sortie des prochains iPhone.

Jusqu’à présent, la portée effective du NFC restait limitée 5 mm à environ, ce qui pouvait entraîner des difficultés de connexion, notamment lors du passage en caisse. La mise à jour étend cette portée à près de 2 cm, rendant les interactions plus tolérantes à l’alignement des appareils. La stabilité des connexions est également renforcée, tout comme la vitesse de transmission.

Extension des capacités NFC

La norme introduit également des fonctions destinées à élargir les cas d’usage. Elles devraient également améliorer l’expérience utilisateur dans d’autres domaines, comme l’utilisation de l’iPhone comme clé de voiture ou la gestion des titres de transport dématérialisés via Apple Wallet, facilitant ainsi l’ouverture de portes ou l’accès aux transports en commun. Cette mise à jour intervient alors qu’Apple prépare une prise en charge élargie du NFC avec iOS 16, notamment pour les identifiants numériques et les paiements en magasin. Bien que le NFC forum n’ait pas spécifiquement communiqué sur ces évolutions, la dernière version prend en charge des transactions plus complexes. Cela devrait offrir la possibilité, par exemple, d’utiliser simultanément une carte de fidélité et Apple Pay en un seul geste. Le forum qualifie ces scénarios de « cas d’usage multifonctions à activation unique », où une seule interaction NFC déclenche plusieurs fonctions.

Cette dernière apporte aussi au NFC la prise en charge du Digital Product Passport. Cette spécification permet d’associer à un produit une étiquette NFC contenant des informations liées à sa composition, son origine, son impact environnemental ou encore ses possibilités de réemploi et de recyclage. Le NDPP répond à une obligation issue du règlement européen sur l’écoconception des produits durables (ESPR), qui impose aux fabricants de fournir des données sur le cycle de vie de leurs produits. L’objectif est de renforcer la traçabilité, la transparence et l’écoresponsabilité au sein des filières industrielles.

Des garanties en matière de confidentialité

L’intégration de données produit détaillées soulève des questions en matière de respect de la vie privée. Le NFC forum rappelle que les échanges via NFC nécessitent une action volontaire de l’utilisateur ainsi qu’une proximité physique immédiate. Le NDPP est présenté comme un simple conteneur de données, dont le contenu n’est ni accessible à distance, ni transmis automatiquement. Selon Mike McCamon, directeur exécutif du forum, ces garanties techniques et fonctionnelles permettent de limiter les risques de traçage ou de profilage à des fins commerciales. Les usages ciblés concernent principalement la gestion logistique, le suivi des produits ou la valorisation des équipements en fin de vie.

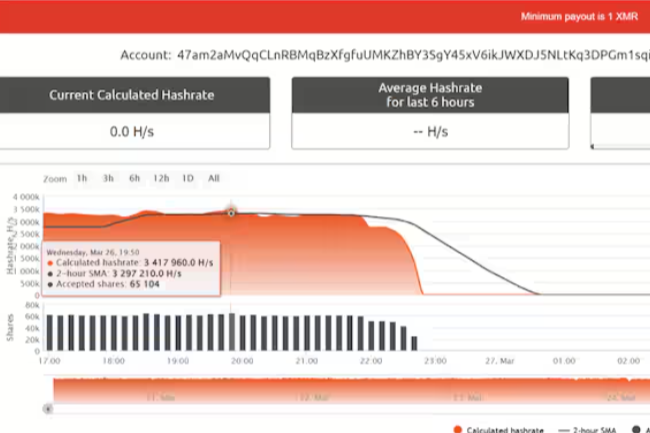

Avec XMRogue, le spécialiste en réseau de diffusion de contenu propose aux équipes de sécurité informatique un outil pour empêcher les serveurs proxy des mineurs d’utiliser des ordinateurs d’entreprise compromis. Il est cependant encore loin d’être opérationnel en production.

Depuis des années, les RSSI luttent contre les botnets qui volent la puissance de traitement des postes de travail infectés par des logiciels malveillants de cryptominage. Ce mardi, le fournisseur en réseau de diffusion de contenu (CDN, content delivery network) Akamai a décrit une solution potentielle : un outil de validation de principe qui permet aux défenseurs d’empêcher les serveurs proxy des mineurs d’utiliser des ordinateurs d’entreprise compromis. Dans son rapport, le fournisseur indique qu’avec XMRogue il a pu arrêter un proxy de cryptominage (un serveur qui distribue les tâches aux mineurs) qui générait environ 26 000 $ par an, et mettre fin au minage par toutes les victimes qui y étaient connectées. Si le fournisseur avait ciblé d’autres terminaux enrôlés dans ce botnet, elle pense que les attaquants auraient pu abandonner la campagne.

Les chercheurs admettent que les auteurs de cette campagne pourraient essayer de modifier le réseau de zombies pour le remettre en service, mais s’ils le faisaient, ils risqueraient d’être identifiés. Toutefois, les créateurs de botnets n’utilisent pas toujours un proxy. Dans de nombreux cas, les victimes se connectent directement au pool, de sorte que la tactique consistant à soumettre de mauvais partages se contente de bannir l’adresse IP des défenseurs du pool sans affecter l’opération de minage. La société cible le portefeuille numérique du botnet et un ensemble de secrets de chiffrement permettant aux utilisateurs de réaliser des transactions basées sur la blockchain. La tactique consiste à utiliser un script pour envoyer plus de 1 000 demandes de connexion simultanées en utilisant le portefeuille de l’attaquant, obligeant le pool à le bannir. Si cela pourrait interrompre d’autres opérations de minage, il ne s’agit cependant pas d’une solution permanente, admet Akamai : une fois qu’il a mis fin aux connexions multiples lors d’un test, le taux de minage de la campagne s’est ainsi rétabli.

Un projet encore au stade de PoC

« L’outil que nous avons partagé est actuellement une preuve de concept, et n’est pas encore prêt pour une utilisation en production », a prévenu Maor Dahan, chercheur senior en sécurité chez Akamai dans un courriel. Bien que la technique nécessite une certaine expertise pour être utilisée efficacement, il a déclaré que l’un de ses principaux atouts est qu’une seule entreprise peut faire tomber un botnet entier et libérer toutes les victimes, même celles qui n’ont jamais su qu’elles avaient été compromises. « Notre objectif est de susciter de nouvelles stratégies de détection et de prévention et, à terme, de permettre aux entreprises d’atténuer rapidement l’impact des campagnes actives de cryptomineurs », indique le rapport. Toutefois, les experts en cybersécurité estiment que l’outil est prometteur. « J’adore cela », a déclaré David Shipley, CEO du fournisseur canadien de services de sensibilisation à la sécurité Beauceron Security. « Imposer des coûts est le seul moyen de gagner à long terme contre la cybercriminalité. Il ne s’agit pas d’une solution miracle, mais elle sera très pénible pour les créateurs et les responsables de botnets de cryptomonnaies […] C’est une mesure intelligente, utile et nécessaire mais les criminels qui s’adonnent au cryptominage risquent de passer d’un niveau de criminalité lambda à un autre plus destructeur à mesure que ce type d’efforts de perturbation portera ses fruits. »

La méthode semble fonctionner, note Rob T. Lee, chef de la recherche au SANS Institute : « Elle est étayée par une preuve de concept et des données réelles et pourrait être utilisée par les bue team, les intervenants en cas d’incident ou les analystes SOC, et pas seulement par les chercheurs spécialisés. Mais l’outil ne sera pas une solution à long terme. Les botnets plus intelligents s’adapteront et les botnets décentralisés ne s’en soucieront pas. »

Une rare victoire pour les défenseurs

Néanmoins, selon M. Lee, Akamai a réussi une victoire rare pour les défenseurs en matière de botnets de cryptominage. « La possibilité de démanteler l’infrastructure – similaire à l’attaque d’un ransomware en tant qu’infrastructure de service – se traduira par des gains immédiats … si la capacité est active.» Le fournisseur explique que l’idée derrière son outil est simple : en se connectant à un proxy malveillant en tant que mineur, les défenseurs peuvent soumettre des résultats de travail de minage non valides – ce qu’Akamai appelle des « mauvaises parts » – qui contourneront la validation du proxy et seront soumis au pool. Les mauvais partages consécutifs finiront par faire interdire le proxy, ce qui aura pour effet d’interrompre les opérations de minage pour l’ensemble du botnet de cryptominage.

Pour tester cette technique, Akamai a utilisé XMRogue contre une campagne de minage et a pu extraire les adresses de tous les proxys de minage, identifier le serveur proxy central et le bannir du pool. Cela a fonctionné. Lorsque Akamai a documenté cette campagne pour la première fois, elle générait près de 50 000 dollars par an, mais après avoir perturbé un seul proxy, le revenu annuel de la campagne a diminué de 76 %, passant à 12 000 dollars. En ciblant d’autres proxys, Akamai estime que les revenus auraient pu être réduits à zéro. « Ce type d’impact pourrait facilement contraindre les attaquants à abandonner définitivement leur campagne ou à prendre le risque d’être identifiés lorsqu’ils apportent des modifications qui sont surveillées », conclut Akamai.. M. Lee a souligné que cela ne supprime pas le code malveillant des systèmes, mais qu’il s’agit essentiellement d’une tactique de désactivation visant à bloquer l’infrastructure de base autour du minage « d’une manière très cool et créative ». Il faudra encore des intervenants astucieux et des analystes de logiciels malveillants pour éliminer le logiciel du réseau de zombies sur chaque point d’accès, a-t-il fait remarquer. « Cependant en étant capable de combiner des techniques ciblant directement les réseaux de zombies et l’infrastructure, nous pouvons considérer qu’il s’agit d’une victoire massive pour aujourd’hui. »

Un éternel jeu du chat et de la souris

« À mesure que les cyberattaques évoluent, il est important pour les entreprises d’avoir une approche claire de la manière dont elles veulent y répondre », a commenté Fernando Montenegro, vice-président et responsable de la pratique cybersécurité chez The Futurum Group. « Cette réponse peut être différente au niveau de l’entreprise par rapport à la réponse du public en général. Je le mentionne parce que je pense que des actions comme celles-ci sont vraiment intéressantes et peuvent être utiles, mais pour moi, elles sont plus proches de l’interdiction et de la réponse publique que d’un choix des entreprises elles-mêmes. En ce qui concerne les techniques en tant que tel, je pense qu’il est brillant de s’attaquer aux objectifs de monétisation des attaquants. »

« Dans certains cas, nous avons pu arrêter complètement des réseaux de zombies entiers », a fait savoir M. Dahan. « Mais notre recherche va au-delà d’un simple outil ; elle introduit une nouvelle façon de penser. Malgré leur nature distribuée, les réseaux de cryptominage malveillants reposent presque toujours sur un goulot d’étranglement central qui peut être ciblé pour perturber les opérations. Si les attaquants peuvent s’adapter pour contourner cette méthode spécifique, nous pensons que les défenseurs peuvent découvrir des points faibles similaires dans d’autres cryptoactifs et architectures de minage. »

Depuis début juin, un bug confirmé par Google empêche l’ouverture de Chrome sur certains PC Windows lorsque la fonction Family Safety est activée. Aucun correctif officiel n’a encore été déployé, mais des solutions de contournement permettent de pallier le problème.

Depuis le 3 juin, un dysfonctionnement lié à Family Safety empêche certains utilisateurs de Windows d’ouvrir Chrome. Cet outil de contrôle parental, utilisé par les familles et établissements scolaires pour filtrer les contenus web, semble bloquer uniquement le navigateur de Google, épargnant ses concurrents comme Firefox ou Opera. De nombreux témoignages de plantages ont été relayés sur le forum r/chrome de Reddit, où les utilisateurs rapportent que Chrome s’ouvre brièvement avant de se fermer immédiatement, sans afficher de message d’erreur.

Des contournements existent

Le bug, toujours actif plus de deux semaines après sa détection, n’a pas encore fait l’objet d’un correctif officiel. En attendant, Google propose plusieurs solutions temporaires. La première consiste à renommer provisoirement le fichier exécutable de Chrome, ce qui permet de relancer le navigateur. L’entreprise recommande également une autre méthode via le site familysafety.microsoft.com ou l’application mobile Family Safety : il suffit de sélectionner le profil de l’enfant concerné, puis de désactiver le filtre de contenus inappropriés dans l’onglet Edge, ou d’accéder à l’onglet Windows, rubrique « Apps & Games », pour autoriser manuellement l’usage de Chrome. À ce jour, Microsoft n’a toujours pas communiqué officiellement sur ce dysfonctionnement.

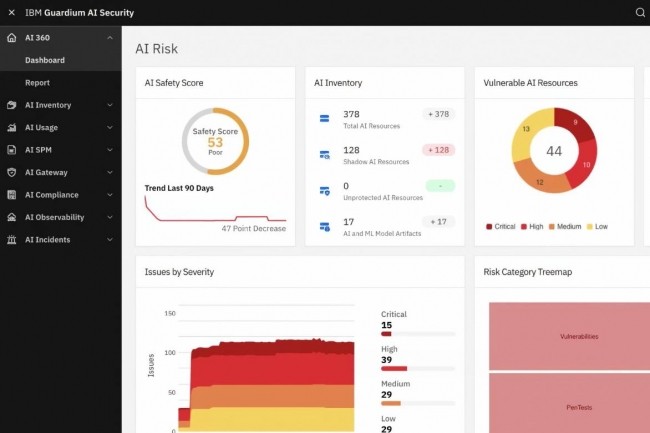

Avec la multiplication des agents d’Intelligence artificielle dans les entreprises, l’intégration entre watsonx governance et Guardium AI Security d’IBM vise à fournir une visibilité AgentOps unifiée, une red team automatisée, et des accélérateurs réglementaires. Objectif : accompagner leurs entreprises dans leur conformité IA.

IBM intègre son outil de gouvernance de l’IA watsonx.governance à Guardium AI Security – son outil de sécurisation des modèles d’IA, des données et de leur utilisation – pour simplifier et renforcer AgentOps pour les entreprises. Abréviation d’agent operations et également connu sous le nom de gestion du cycle de vie du développement des agents, cette solution répond au besoin des entreprises de faire face à la prolifération des agents. Celle-ci devient un défi majeur, principalement sous l’impulsion des fournisseurs qui s’alignent pour offrir aux entreprises des outils permettant de créer des agents d’IA pour une pléthore de tâches différentes. « AgentOps est une nouvelle discipline avec des problèmes de croissance, et la prolifération des outils est l’un d’entre eux. L’intégration de la gouvernance et de la sécurité agentiques donne aux créateurs d’IA une perspective et des contrôles unifiés. L’intégration des deux rend également moins probable la prolifération de risques tels que les shadow agents », a déclaré Heather Gentile, directrice de produit pour IBM watsonx.governance, risk, and compliance. L’intégration fonctionne de la manière suivante : les deux outils partagent des informations sur les actifs d’IA, tels que l’inventaire des projets d’IA.

Cependant, il y a un hic. Les entreprises qui souhaitent profiter de cette intégration devront avoir déployé à la fois watsonx.governance et Guardium AI Security, selon Vishal Kamat, vice-président de la sécurité des données chez IBM. L’intégration aidera les entreprises en fournissant la « première » solution unifiée pour gérer à la fois les risques de sécurité et de gouvernance pour les cas d’utilisation de l’IA, en particulier les agents, car ils apportent d’énormes avantages en termes de productivité, mais peuvent entraîner des « conséquences graves » lorsqu’ils ne sont pas correctement gouvernés ou sécurisés, prévient Dave Nicholson, directeur de la recherche chez The Futurum Group. M. Nicholson s’attend à une intégration plus poussée des produits de gouvernance et de sécurité axés sur l’IA par des fournisseurs tels que Microsoft, Google et AWS. « L’adoption rapide des agents d’IA crée une pression à travers le secteur technologique pour combler les silos traditionnels entre les équipes de sécurité et de gouvernance, fournir des plateformes unifiées plutôt que des solutions ponctuelles fragmentées, et traiter les risques uniques que les systèmes d’IA autonomes présentent pour les organisations », ajoute le directeur de la recherche.

Dernières capacités dans Guardium AI et watsonx.governance

Dans le cadre de cette intégration, IBM introduit des dernières capacités à Guardium AI Security par le biais d’une collaboration avec AllTrue.ai, une plateforme qui se concentre sur la gestion des risques et de la sécurité des systèmes et des applications d’IA. Ces ajouts comprennent des tests de pénétration automatisés et la découverte d’agents, auxquels on peut accéder directement depuis IBM Guardium AI Security ou watsonx.governance, a indiqué M. Kamat, ajoutant que ces « fonctionnalités sont disponibles par le biais de licences de produits IBM ». La collaboration avec Alltrue.ai permettra également aux entreprises d’obtenir des capacités de détection spécialisées dans les environnements cloud, les référentiels de code et les systèmes embarqués, a déclaré IBM, ajoutant qu’une fois les risques identifiés, Guardium AI Security peut automatiquement déclencher les flux de travail de gouvernance appropriés à partir de watsonx.governance. Cela devient de plus en plus important car la plupart des entreprises continuent à développer leur écosystème d’IA, qui est décentralisé, selon M. Nicholson.

Récemment, le fournisseur a publié des mises à jour de Guardium AI Security, qui comprenaient une red team automatisée pour aider les entreprises à détecter et à corriger les failles et les mauvaises configurations dans les cas d’utilisation de l’IA. L’intégration avec watsonx.governance sera déployée tout au long du reste de l’année, a déclaré la société avec la possibilité de surveiller et de gérer les agents d’IA tout au long de leur cycle de vie. « Les nœuds d’évaluation peuvent être intégrés directement dans les agents, ce qui permet aux utilisateurs de surveiller attentivement des paramètres tels que la pertinence de la réponse, la pertinence du contexte et la fidélité – et d’aider à identifier la cause profonde d’une mauvaise performance », a écrit big blue dans un billet de blog. L’éditeur prévoit également d’ajouter des fonctionnalités, telles que l’évaluation des risques liés à l’intégration des agents, les pistes d’audit des agents et un catalogue d’outils agentiques, d’ici le 27 juin. La société a déclaré qu’elle ajoutait des accélérateurs de conformité à watsonx.governance pour fournir aux entreprises un moyen rapide d’identifier les obligations relatives à leur utilisation de l’IA et d’assurer cette compliance avec les réglementations locales. Ces accélérateurs, qui contiennent des réglementations, des normes et des frameworks préchargés du monde entier et sont disponibles en tant que modules complémentaires. Ils prennent en charge des réglementations clés telles que la loi européenne sur l’IA, la loi SR 11-7 de la Réserve fédérale américaine et la loi locale 144 de la ville de New York, ainsi que des normes mondiales telles que la norme ISO/IEC 42001 et des cadres tels que le NIST AI RMF.

Des pirates utilisent du typo-squatting, de l’obfuscation et des faux comptes pour glisser des logiciels malveillants basés sur Python dans des projets open source sur GitHub. Une situation qui montre que la sécurité de la chaîne d’approvisionnement des logiciels libres est loin d’être préservée des attaques.

Un groupe de cybercriminels surnommé Banana Squad, actif depuis avril 2023, a inséré plus de 60 dépôts GitHub corrompus dans le cadre d’une campagne en cours, proposant des kits de piratage basés sur Python avec des charges utiles malveillantes. Découverts par ReversingLabs, les dépôts publics malveillants imitent chacun un outil de piratage bien connu pour paraître légitimes, mais injectent une porte dérobée cachée. « À première vue, ils semblent être des outils de piratage écrits en Python, mais il s’agit en fait de sosies trojanisés d’autres dépôts portant le même nom », a fait savoir Robert Simmons, chercheur principal en logiciels malveillants, dans un billet de blog.Les dépôts ont été découverts en travaillant à rebours à partir des indicateurs d’URL malveillantes dans l’ensemble de données de renseignements sur les menaces du réseau de ReversingLabs. M. Simmons note que cette campagne représente une évolution des contrefaçons flagrantes de npm/PyPI vers une exploitation plus subtile de plates-formes telles que GitHub.

Chacun des 67 dépôts empoisonnés trouvés se faisait passer pour un utilitaire légitime, comme un voleur d’identifiants, un scanner de vulnérabilités ou d’autres outils de sécurité informatique. Mais ces versions contiennent du code malveillant furtivement intégré dans des chaînes massives de caractères, des espaces blancs, ou chiffré. « Il y a beaucoup d’espaces sur la ligne de code trojanisée, ce qui fait que même sur un grand écran à 4K avec une fenêtre maximisée, le code malveillant n’est pas visible », a déclaré M. Simmons. « Cependant, l’affichage du fichier dans la fonction de prévisualisation de Spectra Analyze montre clairement le contenu. » Les auteurs de l’attaque ont regroupé les codes Python nuisibles sur une seule ligne trop longue pour être lue, en espérant que les utilisateurs ne fassent jamais défiler la page assez loin pour s’en apercevoir. Banana Squad a déjà diffusé des centaines de logiciels malveillants pour Windows dans l’écosystème du code source ouvert, notamment dans les systèmes de contrôle de version et les gestionnaires de paquets PyPI et npm, sous de multiples pseudonymes. Ces paquets, repérés en avril 2023, volaient des données sensibles, notamment des détails du système et des portefeuilles de crypto-monnaie, et ont été téléchargés près de 75 000 fois avant d’être retirés.

Des indicateurs de compromission partagés

ReversingLabs a observé plusieurs signes révélateurs concernant les dépôts qui peuvent aider à attraper l’infection à la source. « Pour la majorité des dépôts malveillants, le propriétaire n’a qu’un seul dépôt répertorié sous son compte GitHub », explique M. Simmons. « Cela indique que ces types de comptes d’utilisateurs sont presque certainement faux et créés dans le but exprès d’héberger un dépôt malveillant. Les noms des dépôts se sont avérés identiques à un ou plusieurs autres dépôts non trojanisés, ce qui indique qu’une forme de typo-squatting est à l’œuvre. En outre, la section « À propos » de ces dépôts était truffée de mots-clés de recherche liés au thème du dépôt original et comportait souvent un emoji, généralement une flamme ou une fusée, ce qui laissait supposer l’utilisation de l’IA.

ReversingLabs a partagé une liste d’indicateurs de campagne, notamment des domaines, des URL et des noms de fichiers, ainsi que les 67 dépôts signalés, afin que les développeurs puissent s’en méfier. « Pour les développeurs qui s’appuient sur ces plateformes open source (GitHub), il est essentiel de toujours vérifier que le dépôt que vous utilisez contient réellement ce que vous attendez », a averti M. Simmons. « Cependant, la meilleure façon d’éviter cette menace est de comparer le dépôt souhaité à une version précédente, connue et bonne, du logiciel ou du code source. »

Chaque mois, dans de nombreuses organisations, des employés ajoutent de nouvelles applications, même si cette multiplication des outils peut entraîner un enfer de dépendance et des risques de sécurité.

Même si les DSI tentent de limiter la prolifération des SaaS, le problème semble s’aggraver, car les employés continuent d’ajouter de nouvelles applications au lieu d’en supprimer, selon une nouvelle étude. Alors que la prolifération des SaaS est un problème bien connu de longue date, plus de six responsables informatiques sur dix déclarent que leur entreprise ajoute de nouveaux outils SaaS chaque mois, selon une étude du fournisseur de solutions d’automatisation intelligente des processus Nintex auprès de 2000 entreprises de taille moyenne (entre 250 et 2500 salariés).41% des organisations ajoutent même de nouveaux outils toutes les une à trois semaines, « dépassant ainsi leur capacité à les gérer efficacement », constatent les auteurs de l’étude. En conséquence, les responsables IT de plus de la moitié des organisations interrogées admettent avoir entre 51 et 200 outils SaaS dans leur portefeuille de technologies.Un problème, une application SaaSL’épidémie de SaaS s’est développée ces dernières années, car les consommateurs et les entreprises ont vu dans les nouvelles applications un moyen de résoudre leurs problèmes spécifiques l’un après l’autre, explique Niranjan Vijayaragavan, chef de produit chez Nintex. « Les compétences coûtaient cher, créer en interne une application de qualité professionnelle était difficile, explique-t-il. Cela a conduit à une prolifération d’applications SaaS, où chaque petite équipe a acheté un produit pour résoudre son propre problème. »Sauf que chacune de ces nouvelles applications SaaS apporte des workflows spécifiques qui peuvent ne pas correspondre aux opérations de l’entreprise, ajoute-t-il. Les développeurs d’applications codent souvent en dur les workflows dans leurs produits, en partant du principe que toutes les entreprises clientes fonctionnent de la même manière. « Le premier problème est que le fonctionnement de votre entreprise est défini par la façon dont l’application fonctionne, ce qui ne devrait jamais être le cas, souligne Niranjan Vijayaragavan. Il faut définir les opérations de l’entreprise et considérer les logiciels comme une solution pour celles-ci et non comme leur origine. »Plus d’applications, plus de problèmesLes responsables IT interrogés reconnaissent dans l’étude plusieurs problèmes causés par la prolifération des SaaS : retards dans les workflows, difficulté à passer à l’échelle, augmentation des saisies manuelles et duplication des données. « Dans la plupart des organisations, vous avez ces systèmes déconnectés les uns des autres et vous essayez de mettre du sparadrap, du chewing-gum, du fil de fer barbelé autour d’eux pour faire fonctionner vos opérations métiers », illustre Niranjan Vijayaragavan. « Les gens trouvent que c’est inefficace, parce qu’il faut maintenant intégrer un système à l’autre ».« Je dis à mon équipe que les outils ne résoudront pas leurs problèmes, explique de son côté Kevin Trowbridge, développeur de logiciels chevronné et directeur technique de la plateforme de diffusion médiatique Qwoted. Souvent, vous ne faites que créer de nouveaux problèmes. Comme un nouvel outil à maintenir, le personnel à former, et des licences à payer. »Sans oublier le fait que la prolifération des SaaS crée des problèmes de dépendances, un cauchemar courant dans le développement de logiciels, ajoute Jevin Trowbridge. « Les dépendances externes non gérées se multiplient, aboutissant à un système fragile et instable, difficile à faire évoluer ou à maintenir », dit-il.Prolifération… des risques cyberUn nombre croissant d’outils SaaS introduit également de nouveaux risques de sécurité, souligne Justin Etkin, cofondateur et directeur de l’exploitation chez Tropic, fournisseur de systèmes spécialisés dans les approvisionnements. « Si des personnes achètent des outils et prennent des décisions d’achat de manière indépendante, sans examen par l’équipe en charge de la sécurité, vous n’avez aucune idée de ce que vous introduisez réellement dans votre écosystème, explique-t-il. Surtout que lorsque vous apportez un nouvel outil, vous l’intégrez souvent à des systèmes existants, qu’il s’agisse d’une gestion de la relation client (CRM) ou d’un progiciel de gestion intégrée (ERP). »Selon lui, le rapport de Nintex pourrait en fait sous-estimer le nombre d’outils SaaS utilisés par de nombreuses entreprises. Il dit ainsi avoir rencontré des organisations de moins de 500 employés qui utilisaient plus de 150 outils SaaS, quand ce n’était pas davantage.La prolifération des SaaS est souvent due à des directives contradictoires que les dirigeants d’entreprise donnent à leurs employés, ajoute-t-il. Le directeur financier et le DSI peuvent essayer d’appliquer des politiques exigeant que les employés obtiennent leur approbation pour tout achat d’application, ces efforts sont souvent sapés par les cadres intermédiaires ou les directions métiers qui peuvent les encourager dans ces achats afin de résoudre des problèmes au plus vite.« Vous avez des directives émanant des responsables de fonctions de l’entreprise qui disent : ‘Expérimentez, essayez de nouvelles choses, soyez à l’affût de la technologie la plus récente et la plus performante pour vous aider à faire votre travail de manière plus efficace ou plus productive’, souligne Justin Etkin. La prolifération est le résultat de bons employés qui essaient d’aller vite en l’absence d’un processus qui leur convienne. »Contenir le phénomènePour résoudre le problème, les entreprises peuvent emprunter deux voies, selon Justin Etkin. Elles peuvent d’abord appliquer rigoureusement des politiques limitant les achats d’outils SaaS par les employés, en utilisant éventuellement des logiciels de surveillance pour vérifier la bonne application de ces politiques. Ensuite, les entreprises peuvent se montrer plus réactives et encourager un certain niveau d’expérimentation des applications. La clé pour les DSI et les autres dirigeants d’entreprise ? Avoir un message cohérent au sein de l’équipe dirigeante, selon le cofondateur de Tropic.