La banque italienne collabore avec Google Cloud pour accélérer les processus et déplacer les applications telles que l’IA et l’analyse des données vers le cloud.

Unicredit, qui a enregistré un bénéfice de 9,3 Md€ en 2024, et Google Cloud veulent collaborer à la numérisation du groupe bancaire d’origine italienne sur les 10 années qui viennent. C’est ce qu’indique une déclaration d’intention (Memorandum of Understanding) des deux entreprises. La coopération prévoit que les 13 banques du groupe Unicredit passeront progressivement sur Google Cloud.La migration vers le cloud englobe une grande partie des environnements applicatifs, y compris les systèmes Legacy. En passant à la plateforme de Google Cloud, la banque espère obtenir une meilleure évolutivité de ses SI et un niveau de sécurité plus élevé. Même si Unicredit ne le mentionne pas explicitement, la réduction des coûts d’exploitation IT doit également jouer un rôle : un environnement informatique et applicatif centralisé est plus facile et moins coûteux à gérer qu’un paysage hétérogène.Accélérer le déploiement de l’IAVia Google Cloud, Unicredit veut également utiliser des applications dans les domaines de l’intelligence artificielle, de la GenAI et de l’analyse des données. La plateforme Vertex AI de Google et les modèles d’IA de la gamme Gemini sont donc appelés à jouer un rôle dans ce contexte. Selon Unicredit, ces technologies devraient être exploitées dans plusieurs domaines : analyses pour la banque d’investissement, lutte contre la criminalité financière ou encore meilleure communication avec les clients. Sans oublier l’optimisation des processus internes et le développement de produits financiers basés sur l’IA.En collaboration avec Swift, le réseau de communication entre institutions financières, Google travaille d’ailleurs sur une solution basée sur l’IA pour prévenir les fraudes. Pour l’entrainement desmodèles, celle-ci repose sur l’apprentissage fédéré en misant sur les données de plusieurs banques.Dans le cadre de l’accord, Unicredit a également accès à d’autres services de Google qui, à première vue, n’ont qu’un rapport lointain avec le secteur financier. C’est le cas de Google Maps. Pourtant, le service de cartographie et de navigation doit bien améliorer l’interaction avec les clients d’Unicredit et optimiser les processus internes de la banque.Un saut quantique pour le DSI« Le partenariat stratégique avec Google Cloud est une étape centrale dans notre stratégie visant à nous imposer comme la banque de l’avenir en Europe, indique Andrea Orcel, Pdg d’Unicredit. La technologie avancée de Google Cloud en matière de cloud, d’IA et d’analyse des données sera un moteur essentiel de notre transformation numérique – améliorant nos offres aux clients, rendant les processus plus efficaces et ouvrant une nouvelle ère d’innovation axée sur les données ».Pour Ali Khan, DSI et directeur du digital de l’établissement bancaire, le partenariat avec Google représente « un saut quantique dans des domaines technologiques critiques tels que l’IA, les données et l’infrastructure virtualisée dans nos 13 marchés principaux. Google Cloud renforcera encore notre capacité d’innovation technologique, tant dans nos processus de base que dans les solutions orientées client ».Outre Unicredit, plusieurs autres entreprises du secteur bancaire et financier misent déjà sur Google Cloud. Ainsi, la Deutsche Bank a conclu en 2020 un partenariat de dix ans avec le fournisseur de services cloud. Le groupe Deutsche Börse, qui administre les marchés boursiers outre Rhin, a également transféré une partie de ses applications et de son infrastructure informatique critiques vers le cloud du fournisseur, notamment ses applications SAP. Il en va de même pour la banque allemande Commerzbank, dont la fusion avec Unicredit est d’ailleurs évoquée. Elle utilise tant Google Cloud que la plateforme Azure de Microsoft. Une approche multicloud d’ailleurs souvent privilégiée dans le secteur financier

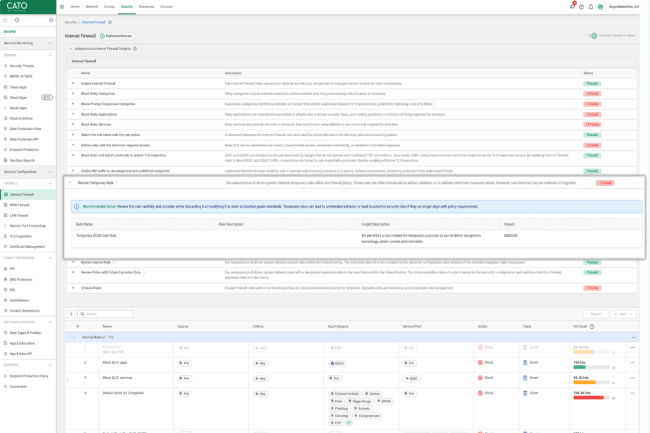

Cato Networks a présenté Autonomous Policies, une offfre qui vise à améliorer la posture de sécurité des entreprises, à réduire les charges de travail manuelles et à améliorer l’efficacité opérationnelle. Il se focalise dans un premier temps sur les pares-feux.

Le déploiement des stratégie SASE (secure access service edge) peut être complexe. Cato Networks a dévoilé récemment un moteur d’analyse des politiques de sécurité, nommé Autonomous Policies. Il promet d’optimiser et d’améliorer les politiques SASE, de réduire les risques, de simplifier la conformité et d’alléger les tâches de maintenance manuelle. Intégré à la plateforme SASE du fournisseur, il propose aux entreprises des recommandations basées sur l’IA pour éviter les risques d’exposition, renforcer les contrôles d’accès et améliorer les performances du réseau.

IA et analyse en temps réel pour les firewall

« Le moteur de politiques vise en premier lieu les environnements de pare-feu en tant que service (Firewall as a service, FWaaS) qui souffrent d’un excès de règles », a expliqué Cato dans un communiqué. Ce surcroît résulte du fait que les entreprises accumulent des milliers de règles destinées à protéger l’environnement, mais qui, une fois obsolètes ou mal configurées, finissent par accroître les risques.

« La plupart des entreprises s’appuient sur un ensemble de pare-feu déployés dans des centres de données, des filiales et des environnements cloud. Au fil du temps, le nombre de règles augmente, elles deviennent incohérentes et multiplient les entrées redondantes, obsolètes ou conflictuelles », a écrit Demetris Booth, directeur du marketing produit chez Cato Networks, dans un article de blog sur le produit. « En conséquence, les politiques de sécurité deviennent difficiles à gérer, encore plus difficiles à auditer, et souvent mal alignées avec les principes de confiance zéro. La gestion des politiques de pare-feu pilotée par l’IA est nécessaire pour les entreprises modernes afin de rationaliser et d’optimiser les opérations de sécurité. »

Une surveillance autonome

Autonomous Policies for FWaaS utilise l’IA et l’analyse en temps réel pour rationaliser la gestion des politiques de pare-feu dans l’ensemble de l’environnement d’une entreprise. Selon M. Booth, le moteur détecte automatiquement les règles redondantes, mal alignées ou « à risque » et recommande des changements pour améliorer l’application. Il surveille également en permanence les configurations des politiques afin d’appliquer l’accès au moindre privilège, et il identifie les violations, fournissant des conseils sur la façon de remédier au problème et d’aligner les politiques sur les réglementations de conformité.

Cato Networks affirme que cette capacité va aider les responsables de la sécurité à passer d’une défense réactive de leurs environnements à une protection proactive. Avec Autonomous Policies for FWaaS, les responsables de la sécurité peuvent améliorer les opérations de sécurité en réduisant les risques et les coûts, en optimisant les tâches de sécurité et en garantissant la conformité. « Pendant des années, les responsables IT ont poursuivi le rêve d’un réseau et d’une sécurité autonomes, mais ils se sont heurtés à un mur de complexité », a déclaré Ofir Agasi, vice-président de la gestion des produits chez Cato Networks. « Avec Autonomous Policies, un seuil est enfin franchi. Cato transforme automatiquement des ensembles complexes de politiques de réseau et de sécurité en règles optimisées », a-t-il ajouté.

Pour anticiper l’arrivée de l’informatique quantique, réaliser des calculs sur des données cryptées dans les décrypter ou protéger les données sensibles, il existe de nombreuses techniques de cryptage. Nous en avons listé 7 qui ouvrent parfois également à des façons différentes d’aborder le sujet.

Le concept de cryptographie existe depuis des millénaires. Mais il est devenu indispensable à la protection des données dans les SI actuels, de plus en plus complexes et ouverts. Pour cette raison, de nombreux scientifiques et mathématiciens travaillent désormais sur des algorithmes pour aller plus loin que la simple protection des data. Ils sont capables d’appliquer des règles complexes à un système et de synchroniser la collaboration. Qui plus est, ils sont aussi désormais utilisés pour des tâches de plus en plus nombreuses comme la lutte contre les fraudes, la prise de décision non biaisée ou l’établissement d’un consensus au sein d’un groupe.Voici sept techniques de cryptage prometteuses qui non seulement sécurisent les données de manière fiable, mais offrent des bénéfices complémentaires.1. La blockchainLa blockchain est souvent perçue aujourd’hui comme un synonyme de cryptomonnaie. Pourtant, dans le monde de la cryptographie, elle sert essentiellement à enregistrer les transactions sur un grand livre (ledger) pour savoir simplement à tout moment à qui appartient tel ou tel jeton. Un concept qui peut en réalité être appliqué à toutes sortes d’actifs – ou de décisions. Les blockchains haute performance combinent des algorithmes arbitrairement complexes au sein d’un système visible et vérifiable publiquement. Les calculs s’appuient sur des algorithmes de cryptage tels que Merkle Trees ou ECDSA pour traiter toutes les transactions dans le cadre d’un processus strictement réglementé.La blockchain se concentre sur la confiance : les algorithmes de cryptage ne peuvent ni être influencés ni remplacer les intermédiaires – lorsqu’il s’agit de parier sur certains événements ou de traiter des transactions complexes telles que l’achat d’une voiture, qui peuvent nécessiter la synchronisation de plusieurs (prêteurs, assureurs, etc.).Le coût varie en fonction de la blockchain choisie – mais la structure des frais peut aussi changer en raison de mises à jour techniques- et peut rapidement gonfler sur des plateformes populaires comme Ethereum. Quoiqu’il en soit, il existe également diverses blockchains, parfois secondaires et tertiaires, qui donnent le même niveau de sécurité à des frais inférieurs. Parmi ces nombreuses solutions, on trouve Solana, Arbitrum, Gnosis oder et Skale.2. Private information retrieval (PIR, récupération d’informations privées)La sécurisation des bases de données est une tâche relativement simple. La protection de la vie privée de leurs utilisateurs, en revanche, beaucoup moins. C’est là que le Private Information Retrieval (PIR) entre en jeu. Avec ces algorithmes, les utilisateurs recherchent des blocs de données spécifiques dans une base, sans révéler d’informations sur la nature de la demande. Cela préserve la vie privée des utilisateurs, même avec des bases accessibles au public. Pour y parvenir, la technologie repose sur la transformation de gros blocs de données en morceaux mathématiques complexes et impénétrables que seul l’utilisateur concerné peut décompresser ou déchiffrer. Comme le groupe de données contient un nombre très important de bits, la base de données n’est plus capable de déterminer exactement lesquels ont été spécifiquement demandés.

Une technique particulièrement utile dans les situations où même une simple requête vers une base de données peut révéler des informations sensibles. Par exemple, lorsqu’il s’agit de manipuler des actions ou de prévenir les délits d’initiés, les analystes de trading sont en mesure de cacher leurs résultats au back-office qui gère les bases de données avec PIR. Autre scénario : les agences gouvernementales peuvent compartimenter certaines informations spécifiques, même si elles sont stockées dans une infrastructure partagée.De nombreuses bibliothèques sont disponibles pour mettre en place le PIR comme SealPIR, MuchPIR et FrodPIR.3. zk-SnarkLes signatures digitales sont un élément facile à comprendre du domaine des mathématiques modernes de chiffrement : un utilisateur détenteur d’une clé secrète l’utilise pour certifier un ensemble de bits. Il peut s’agir, par exemple, d’installations de logiciels, de transactions de base de données ou d’entrées DNS. zk-Snark (zero-knowledge succinct non-interactive arguments of knowledge) offre un moyen plus performant que la signature numérique d’obtenir une certification – et en bonus, ne révèle pas d’informations supplémentaires. Par exemple, une identification numérique garantira qu’une personne est assez âgée pour consommer de l’alcool sans divulguer son âge exact.En matière de business, les contrats digitaux sont le cas d’usage le plus évident de zk-Snark. Un partenaire contractuel se portera garant de certains éléments sans avoir à divulguer d’informations sensibles. Des systèmes de vote numériques basés sur zk-Snark seraient également envisageables pour afficher et vérifier les votes exprimés sous forme de tableaux. La façon dont les individus ont voté restant secrète.En général, les algorithmes de zk-Snark sont très rapides. C’est pourquoi il peut parfois être beaucoup plus efficace de vérifier une transaction dans un snark zk que de rechercher dans toutes les données.Parmi les implémentations, on trouve libsnark, Dizk oder et Zokrates.4. Cryptographie post-quantiqueLes algorithmes de chiffrement traditionnels qui reposent sur une infrastructure à clé publique (PKI) pourraient devenir totalement inefficaces face aux premiers ordinateurs quantiques. Même si un Q-Day – nom donné au jour où ces calculateurs superpuissants réussiront à craquer le chiffrement public – reste de l’ordre de la théorie, les préparatifs ont commencé pour y faire face depuis longtemps. Les algorithmes de chiffrement post-quantique promettent ainsi de survivre à ce moment, en particulier en raison de leur structure modifiée.L’agence américaine Nist a en a déjà identifié quelques-uns parmi les plus intéressants par le biais d’un concours. Elle recommande par exemple aux entreprises Sphincs+, basé sur des fonctions de hachage de base et bien documentées.5. Apprentissage fédéré chiffréLorsqu’il s’agit d’entraîner des algorithmes d’IA, l’un des plus grands défis réside dans la collecte de toutes les données nécessaires en un seul endroit. C’est non seulement coûteux, mais aussi peu pratique, car les datasets d’entraînement deviennent rapidement incontrôlables. En outre, les emplacements de stockage centralisés de données sont particulièrement populaires auprès des pirates. Cela a conduit certains chercheurs en IA à trouver des moyens de diviser les tâches d’apprentissage de l’IA en plus petites entités pour les répartir en différents endroits. Un moyen d’éviter de centraliser les données dont ils ont besoin. Des couches de cryptage sont également insérées assurer une protection supplémentaire de ces data.À l’instar de la cryptographie post-quantique, ce domaine est encore en cours de développement. Jusqu’à présent, les progrès se sont donc manifestés principalement dans des projets tels que IBM FL, OpenFL, PySyft, ou NVFlare.6. Differential privacyPlutôt que de simplement chiffrer les données, les algorithmes de differential privacy ajoutent des distorsions et du bruit supplémentaires de façon aléatoire. Le résultat est un ensemble de données statistiquement similaire à l’original, mais ne contenant aucune information personnellement identifiable. Une base de données de santé créée sur ce modèle permettrait par exemple d’identifier la rue où vivent certains patients, mais pas un numéro de maison exact. Si la solution nécessitait un niveau de protection de données encore plus élevé, il serait même possible de créer une rue fictive à proximité immédiate de la rue réelle. Les data scientists continuent ainsi à travailler avec les informations pendant que les voleurs de données doivent se faire les dents.Différentes librairies sont disponibles pour transformer les données en conséquence, par exemple chez Google et IBM.7. Chiffrement homomorpheDéchiffrer les données pour les analyser peut s’avérer risqué. Les algorithmes de chiffrement homomorphe présentent l’intérêt de réaliser des calculs et des analyses sur des données encore cryptées. Les résultats sont aussi disponibles sous forme cryptée et ne peuvent être divulgués qu’avec la clé correspondante. Il existe aujourd’hui de bons algorithmes dans ce domaine dont l’efficacité doit néanmoins encore s’améliorer. Le repository Github « awesome homomorphic development » propose une vue d’ensemble des bibliothèques, logiciels et autres ressources sur le sujet.

La montée du télétravail a fragilisé la confiance entre employeurs et salariés. Tandis que les premiers recourent à des logiciels espions pour renforcer le micromanagement, les seconds ripostent avec des outils simulant une activité devant l’écran.

Depuis la pandémie de Covid-19, le télétravail s’est généralisé dans de nombreux secteurs, entraînant une montée en puissance des outils numériques de surveillance en temps réel. De plus en plus d’entreprises adoptent ces technologies pour contrôler la productivité de leurs employés à distance. Dans un climat de méfiance croissante, certains employeurs ont ainsi recours à des logiciels de surveillance automatisée ( StaffCop, Teramind, Hubstaff, CleverControl ou Time Doctor), appelés bossware, conçus pour suivre en continu l’activité des collaborateurs. Jugée intrusive par de nombreux salariés, cette pratique suscite une vague de contestation, ainsi que des tentatives de contournement visant à échapper à ces dispositifs de contrôle.

Si l’utilisation de ces logiciels fait l’objet d’une régulation stricte en Europe, notamment en matière de protection des données personnelles, ils restent légaux dans plusieurs pays, notamment aux États-Unis. L’association à but non lucratif Coworker.org, soutenant les droits des salariés, recensait dès 2021 plus de 550 outils de surveillance exploitant des technologies avancées telles que l’IA, la géolocalisation ou la biométrie. Depuis, leur nombre a continué de croître, s’adaptant aux formes de travail hybrides et dématérialisées.

Des contre-mesures technologiques pour tromper la surveillance

Pour contrer ces dispositifs de contrôle, certains salariés s’équipent de mouse movers ou mouse jigglers, des petits appareils physiques qui déplacent imperceptiblement le curseur de la souris afin d’éviter les alertes d’inactivité. D’autres recourent à des logiciels gratuits simulant une activité clavier ou souris. Leur usage s’est fortement répandu depuis 2020, bien que leur installation soit parfois limitée par les droits administrateurs sur les terminaux professionnels.

Mais cette course à la contre-surveillance n’est pas sans conséquences. En juin 2024, l’agence Bloomberg révélait que la banque d’investissement américaine Wells Fargo & Co. avait licencié plus d’une douzaine de salariés, soupçonnés d’avoir simulé leur activité pour faire croire à une présence constante devant leur écran. Selon une note adressée à la Finra (l’Autorité américaine de régulation du secteur financier), ces collaborateurs de l’unité de gestion de patrimoine et d’investissements auraient utilisé des moyens techniques pour imiter une activité clavier, donnant l’illusion d’un travail en cours.

Un encadrement plus strict en France

En France, la surveillance des salariés est encadrée par le règlement général sur la protection des données (RGPD), qui impose des principes de proportionnalité et de transparence. Malgré ce cadre réglementaire clair, de nombreuses entreprises ont néanmoins recours à des outils de surveillance pour suivre l’activité de leurs collaborateurs, en particulier depuis la généralisation du télétravail. Selon une étude récente de la société Software Advice publiée en avril 2023, près d’un répondant sur deux (46 %) parmi un panel de 896 employés français, composé de salariés et de managers affirme que leur entreprise utilise ce type de logiciels.

Néanmoins, la Cnil rappelle régulièrement que ces outils ne doivent en aucun cas porter atteinte aux droits fondamentaux des employés. En décembre 2024, elle a infligé une amende de 40 000 € à une entreprise du secteur immobilier pour avoir mis en place un dispositif jugé excessif. Ce dernier comprenait un logiciel de télésurveillance installé sur les ordinateurs des télétravailleurs, enregistrant les périodes d’inactivité et capturant des images d’écran à intervalles réguliers. Sur site, les salariés étaient en outre filmés en continu, avec captation sonore, sans information préalable ni consentement explicite.

Des pratiques à risque

Ces dispositifs révèlent un climat de défiance entre employeurs et employés. Or, la confiance reste un levier fondamental d’engagement et de fidélisation. Par ailleurs, le recours à ces outils soulève des enjeux de cybersécurité : les logiciels de surveillance collectent un volume important de données sensibles personnelles et professionnelles susceptibles d’être exposées en cas de faille ou de cyberattaque. Les employeurs ont donc la responsabilité de garantir la sécurité des données recueillies, qu’elles concernent le suivi d’activité, la sécurité interne ou encore les processus de recrutement. Les salariés, quant à eux, doivent être pleinement informés de leurs droits, notamment en matière de protection de la vie privée au travail.Et les suites bureautiquesLa plupart des outils de productivité modernes offrent une série d’indicateurs à l’échelle individuelle ou de l’équipe. Par exemple, Microsoft, le plus gros éditeur de logiciels de productivité, a un outil spécifiquement conçu pour surveiller le comportement, dénommé Workplace Analytics. Celui-ci est utilisé par des entreprises comme Vodafone ou Unilever pour exploiter les données d’Office 365, en fournissant des indicateurs comportementaux comme le nombre d’e-mails qu’une personne envoie chaque jour. (Microsoft a également une application, MyAnalytics, qui permet à chaque travailleur de suivre sa propre productivité.) La fonctionnalité Insights de Google Work fournit des outils analytiques pour suivre les pratiques de collaboration dans Workspace (l’ex-G Suite), comme le temps passé en réunion, avec une vue agrégée d’au moins dix employés. Et même si ce n’est pas forcément un gage réel de productivité, la partie analytique de Slack peut indiquer quels employés ont envoyé le plus de messages sur une période donnée.

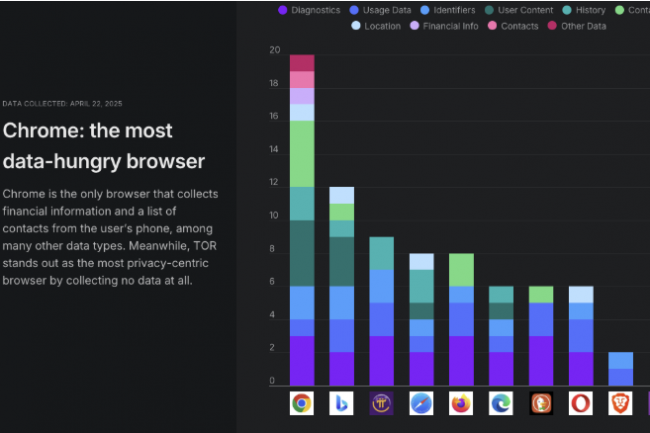

Avec 20 types de données personnelles collectées, Chrome devance largement ses concurrents, Bing arrivant en deuxième position avec 12, et Safari avec 8.

Google Chrome représente à lui seul près de 66 % du marché mondial des navigateurs web en avril 2025, selon les données de StatCounter. Cette domination interroge d’autant plus que Chrome enregistre 20 types de données personnelles sur un terminal, un record selon une enquête du fournisseur de VPN Surfshark. Le navigateur Tor quant à lui « se distingue comme le navigateur le plus respectueux de la vie privée en ne recueillant aucune donnée ». Ces deux applications figurent parmi les dix (Google Chrome, Apple Safari, Microsoft Bing et Edge, Mozilla Firefox, Opera, DuckDuckGo, Pi Browser, Tor et enfin Brave) que les chercheurs ont analysé grâce à l’outil d’intelligence économique AppMagic. Dans un message présentant leurs conclusions, ils expliquent s’être servis de cette application pour sélectionner les navigateurs les plus populaires sur les terminaux iOS d’Apple aux États-Unis en 2025.

Chrome domine en volume et variété de données collectées

L’étude démontre en effet que « Chrome […] collecte 20 types de données différents dans de nombreuses catégories. Il s’agit notamment : des données de contact, des informations financières, de la localisation, de l’historique de navigation et de recherche, de contenu utilisateur, des identifiants, des données d’utilisation, des diagnostics, etc. Ce navigateur est en outre le seul à recueillir des informations financières, telles que les méthodes de paiement, les numéros de carte ou les coordonnées bancaires ». Par ailleurs, il est également le seul navigateur à collecter une liste de contacts à partir du téléphone, du carnet d’adresses ou du graphe social de l’utilisateur. Les chercheurs précisent que les autres applications ne prélèvent en moyenne que six types de données. Bing, quant à lui, arrive en deuxième position avec douze types de données, tandis que Safari, le navigateur d’Apple, en collecte huit.

Vie privée : des pratiques de collecte très contrastées entre navigateurs

D’autres résultats ont révélé que 40 % des applications de navigation analysées recueille la localisation des utilisateurs. Safari, Chrome et Opera « collectent une localisation approximative, correspondant à l’emplacement d’un utilisateur ou d’un terminal avec moins de précision que de réelles cordonnées GPS. En revanche, Bing va plus loin en collectant des données de localisation précises ». 60 % des applications ne collectent donc aucune information de localisation, ce qui suggère que la captation de telles données n’est pas nécessaire au bon fonctionnement d’un navigateur. « Cela interroge sur les raisons pour lesquelles certains navigateurs récupèrent ces données et sur la manière dont elles sont utilisées ».

En matière de publicité de tiers, seuls Opera, Bing et Pi Browser collectent des données d’utilisateurs. Ces apps collectent des données permettant un suivi individualisé, tandis que DuckDuckGo et Firefox se classent parmi les navigateurs qui collectent relativement peu de données. Ils évitent en effet de capter les données les plus sensibles, recueillant alors des informations telles que les coordonnées de l’utilisateur, des identifiants comme l’ID du terminal, ou des données d’utilisation et des diagnostics. « Ces navigateurs [Opera, Bing et Pi Browser] peuvent convenir aux utilisateurs peu soucieux de la protection de la vie privée, mais qui ont besoin de capacités de navigation robustes », notent les chercheurs. Ces différences de pratiques pèsent d’autant plus lourd, qu’elles s’inscrivent dans un marché largement dominé par quelques acteurs : à eux seuls, Chrome et Safari concentrent 90 % des parts de marché mondiales sur les appareils Apple.

Sur mobile, la vie privée est un mirage

Lorsqu’on lui a demandé de réagir à ces résultats, Andrew Cornwall, analyste principal chez Forrester, a déclaré : « Si vous vous intéressez à la protection de la vie privée, un terminal mobile n’est pas votre ami. En effet, Apple et Google en apprennent beaucoup sur vous grâce à vos interactions avec votre téléphone. Cette collecte repose sur des modèles économiques distincts : les utilisateurs d’Android acceptent un certain niveau d’espionnage en échange d’un terminal et de logiciels subventionnés. Ceux d’Apple, en revanche, s’attendent à une plus grande confidentialité, laissant malgré tout des traces numériques que l’entreprise peut suivre. ». »

Selon M. Cornwall, « la plupart des utilisateurs sont prêts à échanger un peu de vie privée contre une facilité d’utilisation. Ils apprécient de ne pas avoir à saisir manuellement leurs mots de passe. Ils sont prêts à laisser Chrome mémoriser les données de leur carte de crédit si cela signifie que le navigateur remplit le champ à leur place lorsqu’ils paient des factures en ligne. Ils utilisent Gmail comme fournisseur de courrier électronique. Cependant, les utilisateurs ne se rendent pas compte de la quantité d’informations collectées à leur sujet ».

Granularité des données : les failles du suivi numérique

De son côté, Safayat Moahamad, directeur de recherche à l’Info-Tech Research Group, a déclaré que « les navigateurs mobiles sont particulièrement bien placés pour observer le comportement des utilisateurs. Des sociétés comme Google et Microsoft utilisent les données qu’elles collectent (telles que les termes de recherche, les sites visités et la géolocalisation) dans l’optique de personnaliser les services, d’améliorer les fonctionnalités, et surtout, de diffuser de la publicité ciblée ». Plus les données sont granulaires, plus elles deviennent précieuses pour les entreprises. Elles permettent non seulement d’optimiser les recettes publicitaires et de renforcer l’adhésion aux produits, mais aussi d’affiner les déductions sur les intentions des utilisateurs, qui orientent ensuite les décisions commerciales.

Interrogé sur les failles juridiques favorisant la collecte de données par les navigateurs sans réel contrôle, Safayat Moahamad répond : « Le récent règlement du conflit opposant Honda au CPPA, l’autorité canadienne chargée de la protection de la vie privée, en est un excellent exemple. Dans cette affaire, les régulateurs ont constaté que les pratiques de consentement en matière de cookies manquaient de symétrie : les utilisateurs n’avaient pas les mêmes possibilités d’accepter ou de refuser le suivi. ». L’analyste y voit le symptôme d’un problème plus large : de nombreux navigateurs assurent un suivi qui échappe au véritable consentement, recourant à des modèles et paramètres trompeurs. Si des lois comme le RGPD, ou le CCPA dans l’affaire Honda, posent des garde-fous importants, elles restent insuffisantes face à certaines pratiques. D’autres textes, comme le Digital Markets Act européen ou le règlement de la FTC américaine, cherchent alors à combler ces lacunes et à rendre aux utilisateurs un contrôle effectif.

L’illusion du consentement numérique

Une telle situation signifie qu’il existe « des risques absolus pour la sécurité des utilisateurs, qui ne cessent de croître ». Les navigateurs conservent des cookies de session qui permettent aux utilisateurs de rester connectés à leurs comptes. Or, ces cookies sont désormais volés massivement par des pirates : plus de 17 milliards ont déjà été compromis, et ce chiffre continue de grimper. Selon M. Moahamad, « cette faille donne aux attaquants les moyens de contourner les mots de passe et même le MFA, et de se glisser silencieusement dans vos comptes. Les logiciels malveillants, les extensions malveillantes et les liens d’hameçonnage sont autant de points d’entrée. Les utilisateurs peuvent alors se sentir en sécurité avec le 2FA, mais si votre navigateur est compromis, vos défenses s’effondrent ».

En ce qui concerne la collecte de données personnelles par les navigateurs, Andrew Cornwall a déclaré : « il n’existe pas de solutions techniques, seulement des mesures d’atténuation. Supprimer les cookies, désactiver la localisation ou réinitialiser les identifiants de localisation et publicité sur l’appareil peuvent aider, mais Apple et Google connaissent toujours l’identifiant de votre appareil. « Une législation solide sur la protection des données a bien été adoptée dans certaines juridictions, avec des sanctions financières pour faire respecter les droits des utilisateurs. Cependant, cela conserve aux multinationales la possibilité de se dissimuler dans un patchwork juridique. ».

Dans son traditionnel bulletin mensuel de sécurité, Microsoft a corrigé 70 vulnérabilités. Parmi elles, cinq sont de type zero day et sont activement exploitées.

Les administrateurs systèmes attendaient le Patch Tuesday de Microsoft du mois de mai afin de connaître les correctifs à appliquer prioritairement. Dans sa livraison, l’éditeur propose 70 patchs pour plusieurs solutions, mais un focus doit être privilégié sur cinq failles de type zero day actuellement exploitées par des cybercriminels.

Corruption de mémoire sur le moteur de scripts

Parmi elles, il y a la CVE-2025-30397, une vulnérabilité de corruption de mémoire du moteur de scripts. Exploitée, elle entraîne l’exécution de code à distance via une confusion de type dans le moteur de scripts de Microsoft. Elle affecte le mode Internet Explorer dans Edge, encore largement utilisé pour la compatibilité avec les systèmes hérités. « Bien que l’interaction de l’utilisateur soit nécessaire, la diffusion via des liens de phishing ou des e-mails reste un risque majeur », a déclaré Mike Walters, président d’ Action1(éditeur de solution de patch management) auprès de nos confrères de CSO. Il ajoute, « Les RSSI doivent sensibiliser davantage les utilisateurs au phishing et mettre en œuvre un filtrage de contenu web et des contrôles de sécurité des e-mails robustes »

Un duo de failles très critiques concerne une élévation de privilège du du pilote Windows Common Log File System (CLFS). Les CVE-2025-32701 et CVE-2025-32706 donnent la capacité à des attaquants d’obtenir des droits au niveau du système. « CLFS étant un composant essentiel de toutes les versions de Windows prises en charge, le risque s’étend à la plupart des environnements d’entreprise », souligne le dirigeant. Il complète son propos en précisant, « outre les correctifs, les RSSI doivent examiner les politiques de gestion des privilèges et surveiller les activités anormales susceptibles de signaler des tentatives d’exploitation. »

Office et Remote Desktop Client touchés

Toujours dans les vulnérabilités à gérer en priorité, deux concernent Office. Les CVE-2025-30386 et CVE-2025-30377 engendrent de l’exécution de code à distance sans interaction de l’utilisateur, notamment via le volet de prévisualisation d’Outlook, a noté Mike Walters. Les attaquants exploitent des failles de gestion de la mémoire pour exécuter du code arbitraire, ce qui représente un risque important compte tenu de l’omniprésence de Microsoft Office dans les entreprises, a-t-il ajouté. « Les correctifs seuls peuvent ne pas suffire : les RSSI doivent désactiver le volet d’aperçu lorsque cela est possible et renforcer les politiques de prévention de l’ouverture de documents non sollicités »

Enfin, trois failles (CVE-2025-29966 et CVE-2025-29967) concernent Remote Desktop client et Gateway Service. Ces vulnérabilités affectent les services d’accès à distance, essentiels au télétravail et à l’administration informatique, entraînant l’exécution de code arbitraire sur les systèmes clients et serveurs. L’exploitation peut se faire par hameçonnage ou par usurpation DNS qui redirige les utilisateurs vers des serveurs RDP malveillants, a souligné Mike Walters. « Les RSSI doivent aller au-delà des correctifs en appliquant des contrôles stricts sur l’utilisation du RDP, en permettant l’authentification au niveau du réseau et en surveillant les activités RDP suspectes » confie-t-il.

Vigilance sur une faille importante dans Azure

« De nombreuses personnes vont crier haut et fort aujourd’hui au sujet des quatre vulnérabilités critiques et de la vulnérabilité importante [dans Azure], toutes notées au-dessus de CVSS 9.0 », a déclaré Tyler Reguly, directeur associé de la R&D sécurité chez Fortra. « Je pense que ces personnes attirent l’attention au mauvais endroit. Les quatre vulnérabilités critiques ont déjà été corrigées par Microsoft.» Comme aucune action n’est requise de la part du service informatique, a-t-il déclaré, « il n’y a aucune raison d’attirer l’attention de tous sur elles. Attirons plutôt l’attention des utilisateurs sur les points où ils peuvent agir et améliorer la sécurité de leurs environnements. »

Il ne reste donc que la seule vulnérabilité importante notée 9.8, publiée sous forme d’image Docker. Tyler Reguly précise que « les utilisateurs des services d’IA Azure Document Intelligence Studio devraient prendre le temps de mettre à jour leur image avec la dernière balise afin de limiter cette vulnérabilité ». Par ailleurs, le responsable observe que « outre les nombreux services Azure corrigés par Microsoft et ne nécessitant aucune intervention de la part de l’utilisateur final, nous constatons l’apparition de composants rarement corrigés dont les noms pourraient être inconnus, comme Microsoft Dataverse et les services Azure AI Document Intelligence Studio. Demandez à vos équipes comment elles gèrent ces mises à jour, qui utilisent des mécanismes de mise à jour non standard, et vérifiez si elles connaissent réellement leur environnement et leurs processus de mise à jour. »

Une urgence toute relative

Johannes Ullrich, doyen de la recherche au SANS Institute, estime qu’aucun des correctifs publiés ne constitue une urgence. Il a plutôt déclaré que les RSSI devraient s’assurer que les correctifs sont déployés conformément à leur programme de gestion des vulnérabilités. Il est particulièrement important de vérifier que les correctifs ont été correctement appliqués. Une vulnérabilité intéressante a déjà été exploitée, a-t-il indiqué : CVE-2025-30397.

Cette vulnérabilité (détaillée ci-dessus par Mike Walters) n’est exploitable que si Edge fonctionne en mode « Internet Explorer ». Par défaut, le navigateur ne fonctionne pas en mode « Internet Explorer », mais il peut y avoir des cas, notamment sur les postes de travail utilisés par les administrateurs système et les développeurs, où il est approprié d’activer ce mode, a déclaré M. Ullrich. La gestion de la configuration devrait être utilisée pour empêcher que cela ne se produise, sauf si cela est spécifiquement requis pour un cas d’utilisation particulier, a-t-il ajouté.

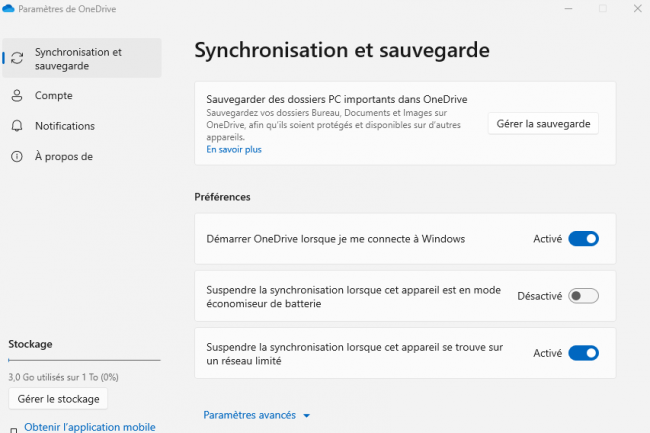

Une dernière mise à jour en développement dans OneDrive facilite la détection des comptes personnels Microsoft connus associés aux terminaux professionnels et invite les utilisateurs à synchroniser leurs fichiers privés. Une fonction propice à l’exfiltration accidentelle de données sensibles

Dans le cadre de sa feuille de route Microsoft 365, l’éditeur a annoncé une modification de la synchronisation de OneDrive, son offre de stockage cloud qui doit apporter aux salariés un moyen simple de synchroniser leurs comptes professionnels et personnels sur les terminaux de l’entreprise. Mais les responsables de la cybersécurité voient d’un mauvais oeil cette évolution, car elle peut entraîner de nombreux problèmes de sécurité. Le déploiement était initialement prévu pour le week-end dernier (11…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

La rédaction du Monde Informatique vous retrouvera ce jeudi 15 mai pour l’édition Occitanie de sa conférence Cybermatinée Sécurité à l’Epitech Toulouse. Plusieurs intervenants viendront témoigner autour de la gestion de crise, de la sensibilisation, des évolutions réglementaires ou la variété des risques.

C’est avec plaisir que la rédaction du Monde Informatique vous donne rendez-vous ce jeudi 15 mai pour la prochaine étape toulousaine de son cycle de conférences Cybermatinée Sécurité 2025. Cet événement réservé aux professionnels IT, RSSI et métiers du numérique en entreprises utilisatrices se tiendra à l’Epitech (40 boulevard de la Marquette à Toulouse). L’accueil-café est prévu à partir de 8h15 et l’ouverture de la session à 8h55. De nombreux échanges en tables rondes et retours d’expérience ainsi que zooms technologiques par les partenaires de l’événement sont au programme. Vous aurez également l’occasion d’échanger entre pairs lors des moments de networking incluant un cocktail déjeunatoire en fin de session, aux alentours de 12h30.

Inscrivez-vous ici

Le programme de la matinée débutera par une table ronde introductive : “Se préparer au pire : comment mettre en place une vraie stratégie de gestion des risques” avec les témoignages de Véronique Bardet, RSSI de Pierre Fabre, Eric Lagarde, RSSI de Primever, Olivier Ufarte, DSI de DMax et Christophe Fleury, délégué à la sécurité numérique (Anssi) de la région Occitanie. Puis, une seconde table réunira Christelle Saintrapt, responsable informatique chez Denjean, Jean-Marc Jost, RSSI de la banque Edel et Stanley Claisse, avocat au cabinet Morvilliers Sentenac pour parler de la préparation à NIS 2 et Dora. Nous aurons ensuite le témoignage de Jacques Bouldoires, directeur général d’iMSA, pour évoquer les différentes cybermenaces et pas uniquement liées à la cybersécurité. Enfin, une dernière table-ronde se focalisera sur la question de la sensibilisation avec Nicolas Massey, RSSI de la mairie de Colomiers, Fabrice Vermande, RSSI de Telespazio, Ludovic Binther de la Mêlée numérique et Christophe Fleury, délégué à la sécurité numérique (Anssi) de la région Occitanie.

Cette édition Cybermatinée Sécurité Toulouse 2025 est réalisée avec le soutien des clubs nationaux AFCDP, Cesin et Clusif ainsi qu’avec, au niveau local, celui de la Mêlée numérique. L’évènement sera rythmé par des présentations partenaires, à savoir : HPE Aruba Networking (Zero Trust : quelles solutions pour quels défis ?), Hornet Security (Il faut sauver le soldat Patrick), Trend Micro (IA sous surveillance : la confiance se mérite, même pour les IA !), Veeam (Plan d’action : assurer la continuité d’activité et garantir la résilience de l’entreprise), Cloudflare (Rétrospective des cyberattaques : quelles leçons tirer de 2024 ?), Sophos (Repenser la gestion des vulnérabilités avec l’IA) et Riot (Améliorez la posture cyber de vos employés).

Inscrivez-vous ici

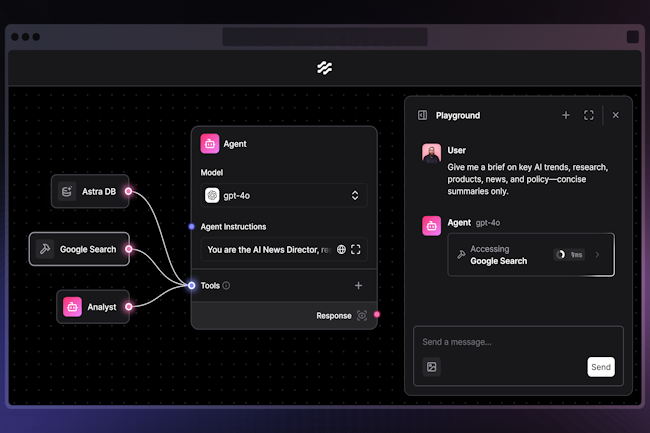

La CISA alerte sur l’exploitation par des cybercriminels d’une vulnérabilité critique dans l’outil de développement IA, Langflow. La faille peut entraîner l’exécution d’un code Python malveillant sur des serveurs API.

Les outils pour le développement de l’IA ne sont pas exemptes de failles de sécurité. La CISA (Cybersecurity and Infrastructure Security Agency) vient de lancer un avertissement sur une faille critique dans Langflow. Elle a été corrigée le mois dernier, mais cela n’empêche pas la vulnérabilité d’être ciblée activement par les cybercriminels pour toucher des logiciels non mis à jour. Pour bien insister sur la gravité de la situation, l’agence américaine a classé cette faille à son catalogue des vulnérabilités exploitées connues (KEV), indiquant ainsi aux agences gouvernementales et aux organisations privées qu’elle doit être corrigée immédiatement.

La brèche peut être exploitée sans authentification pour exécuter à distance un code arbitraire sur des serveurs. Écrit en Python, l’outil open source Langflow est utilisé pour construire et déployer des agents d’IA en passant par une interface visuelle et un serveur API. Alors que de nombreuses entreprises cherchent à exploiter de grands modèles de langage (LLM) pour automatiser les flux de travail internes, Langflow a beaucoup gagné en popularité, affichant près de 60 000 étoiles sur GitHub. De par sa nature, Langflow propose aux utilisateurs authentifiés d’exécuter du code. Au moment de la construction d’agents à l’aide des composants visuels de Langflow, les utilisateurs modifient librement le code Python sous-jacent. Mais la vulnérabilité CVE-2025-3248 découverte par les chercheurs de Horizon3.ai donne la même liberté à des utilisateurs non authentifiés. Ce problème est aggravé par le fait qu’il existe plus de 500 instances Langflow exposées à Internet et beaucoup d’autres accessibles via des réseaux internes.

Un défaut d’authentification sur le serveur API

La faille est assez simple. Elle résulte de l’absence de contrôles d’authentification à un point de terminaison de l’API appelé /api/v1/validate/code, point qui transmet du code à la fonction exec de Python. Cependant, la vulnérabilité n’exécute pas la fonction exec directement sur les fonctions, mais sur les définitions de fonctions, qui rendent les fonctions disponibles pour l’exécution, mais n’exécutent pas leur code. C’est la raison pour laquelle les chercheurs d’Horizon3.ai ont dû trouver une autre méthode d’exploitation en tirant parti de fonctions de Python appelées « decorators », qui renvoient des fonctions qui enveloppent d’autres fonctions.

Le PoC publié par Horizon3.ai le 9 avril exploite ces « decorators » pour réaliser une exécution de code à distance, mais les chercheurs signalent qu’un chercheur tiers a obtenu le même résultat en abusant d’une autre caractéristique des fonctions Python appelée « default arguments ». Depuis, un exploit pour cette vulnérabilité a également été ajouté au framework de test de pénétration Metasploit, il n’est donc pas surprenant que les attaquants aient déjà commencé à exploiter cette faille dans des attaques.

Remédiation

Il est conseillé aux utilisateurs de Langflow de mettre à jour immédiatement leurs déploiements vers la version 1.3.0 publiée le 1er avril, qui inclut le correctif, ou vers la dernière version, 14.0, qui contient des correctifs supplémentaires. Les chercheurs d’Horizon3.ai soulignent que tout utilisateur de Langflow peut déjà élever ses privilèges au rang de super utilisateur, car il peut exécuter du code sur le serveur de par sa conception. En tant que tel, tout identifiant d’utilisateur Langlow volé ou faible peut représenter un risque important.

« D’une manière générale, nous recommandons de faire preuve de prudence lorsque l’on expose à Internet des outils d’intelligence artificielle récents », ont déclaré les chercheurs. « Si ces outils doivent être exposés à l’extérieur, il vaut mieux prévoir de les placer dans un Cloud Privé Virtuel (Virtual Private Cloud, VPC) isolé et/ou derrière un SSO. Il suffit d’une erreur ou d’un déploiement fantôme de ces outils sur une instance de cloud pour qu’une brèche soit ouverte. »

Une étude récente montre que seulement 4 % des entreprises de l’Union Européenne disposent d’un plan de lutte contre les menaces quantiques et que seulement 2 % des professionnels se sentent à l’aise avec ce sujet.

Présenté à Madrid, le sondage Quantum Pulse Poll 2025 de l’ISACA a cherché à évaluer le niveau de préparation des entreprises dans l’informatique quantique. L’étude a révélé que 67 % des professionnels européens de l’IT sont préoccupés par l’impact de cette technologie sur la cybersécurité, que seulement 4 % des entreprises disposent actuellement d’une stratégie formelle pour faire face à la menace quantique et que seulement 2 % se sentent extrêmement…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?