Pour un événement organisé à Munich, la NFL (Ligue de football américain) a déployé dans le stade son propre réseau THD en une semaine. Objectif : assurer le suivi du match et sa retransmission aux États-Unis. Pour des raisons d’efficacité et de sécurité, la ligue a apporté son propre coeur de réseau, sa fibre optique et ses équipements Edge. Pas moins de trois conteneurs de matériel.

Touch down ! Et plus de 70 000 fans se sont levés le 10 novembre dernier dans les gradins de l’Allianz Arena de Munich. L’équipe de football américain des Carolina Panthers venait de marquer ses premiers points face au New York Giants. Une action que le public a pu revoir immédiatement sur les écrans géants du stade. Derrière ce replay apparemment anodin, un travail colossal mené par les équipes IT de la National Football League américaine (ligue nationale de football américain) en coulisses. À l’occasion de sa visite dans la capitale bavaroise, la NFL a en effet déployé un réseau THD en seulement une semaine.Des conditions de déploiement spécifiques à l’EuropePendant que les fans applaudissaient, les visages d’Anish Patel, directeur de l’ingénierie sans fil des stades de la NFL, et Aaron Amendolia, directeur adjoint des systèmes d’information de la Ligue, se sont détendus. Diffusion télévisée, rediffusion instantanée, contrôles d’accès, WiFi : tous les systèmes étaient au vert et le réseau était opérationnel et stable.Les deux responsables informatiques ont eu une semaine chargée. Anish Patel est en effet responsable de la conception et de l’exploitation de l’infrastructure réseau dans les stades de la NFL, qu’il s’agisse de matchs internationaux, de matchs américains ou du Super Bowl. Aaron Amendolia, lui, s’occupe des aspects stratégiques, tels que la gestion des fréquences radio, différente en Europe et aux États-Unis. Autre sujet spécifique au Vieux-Continent dont le DSI doit s’occuper : la confidentialité. De nombreux services, tels que le suivi des spectateurs et les données des fans, considérés comme allant de soi aux États-Unis, ne peuvent pas être utilisés par la NFL en Europe en raison du RGPD.Trois conteneurs de matériel informatiquePour le spectacle de trois heures donné par la ligue à Munich, les équipes IT ont donc dû construire un réseau complet en une semaine, comprenant un petit datacenter, un système de protection cyber, un WLAN, un réseau LTE privé, un gestionnaire d’appels en VoIP et un réseau de fibre optique, pour ne citer que quelques éléments.« Pour le seul match de Munich, nous avons apporté trois conteneurs de matériel avec nous. », indique l’équipe. Une cargaison qui comprend des commutateurs, des routeurs, des points d’accès, des équipements mmWave, des scanners de cartes, des tablettes et une grande quantité de fibre optique. Pour le matériel sur site, la NFL s’appuie sur Cisco. « C’est notre partenaire officiel en matière de cybersécurité et d’infrastructure réseau, y compris pour les matchs internationaux à Londres et à Munich cette année, et à Madrid et à Berlin en 2025 », précise Aaron Amendolia.Et il suffit de jeter un oeil aux camions géants garés autour du stade, ceux des chaînes de télévision qui diffusent le match aux États-Unis, pour comprendre pourquoi la NFL a besoin de débit en Tbit/s. D’autant que plus personne ne parle de Full HD, la 4k est désormais la norme pour le son et l’image.Trop de différences pour s’appuyer sur l’infrastructure en placeMais pourquoi tous ces efforts alors que l’Allianz Arena de Munich est l’un des stades de football les plus modernes d’Europe ? L’enceinte, qui propose une infrastructure informatique avec un WiFi haut de gamme, le contrôle des plaques d’immatriculation dans les parkings, des systèmes d’accès électroniques, des systèmes de caisse enregistreuse en réseau, etc., n’a pas à envier aux stades américains. Sans oublier qu’en plus des racks 19 pouces installés en permanence dans son datacenter, l’Allianz Arena dispose de quelques racks mobiles plus petits.

Les différences avec le football européen empêchent la NFL d’utiliser les infrastructures en place. L’emplacement des caméras sur le bord du terrain en est une, par exemple. (Photo : J. Hill)

Anish Patel admet effectivement que le partage des infrastructures est pratiqué dans des stades de ce type. Cependant, les exigences en matière d’infrastructure du football et du football américain sont trop éloignées. « Cela commence par les positions des caméras, qui se trouvent à des endroits complètement différents dans le football américain et dans le football, de sorte que l’infrastructure préinstallée ne nous est d’aucune utilité », précise Aaron Amendolia.Une connexion haut débit avec New York« Nous avons aussi besoin d’une connexion rapide au centre de commandement central Art McNally GameDay à New York, car c’est là que sont basés les officiels de la NFL, qui sont comparables aux arbitres vidéo allemands », souligne Anish Patel. Des tablettes sont aussi à disposition dans des espaces de communication réservés, installés sur le bord du terrain, pour que les arbitres sur place analysent plus en détail des situations de jeu insuffisamment claires à l’aide de réalité augmentée ou consultent leurs collègues à New York en temps réel. Ces espaces de communication disposent aussi de téléphones IP contrôlés avec Cisco Call Manager, pour que les entraîneurs contactent tacticiens et autres experts en cas de besoin.Mais la NFL veut aussi sa propre infrastructure pour des raisons de sécurité. « Nous avons besoin de notre propre coeur de réseau, qui fonctionnera même si nous sommes coupés du monde extérieur en matière d’IT, afin d’assurer un fonctionnement fluide du jeu », souligne ainsi Anish Patel qui a conçu le réseau. Pour ce faire, il a opté pour l’Edge computing. Le coeur de réseau pour le jeu proprement dit fonctionne à partir d’un petit datacenter mobile, mais tous les autres services, tels que les retransmissions télévisuelles, etc., sont en Edge.Protection cyber renforcée« Le réseau est déjà isolé du reste de l’infrastructure au niveau de la couche physique », ajoute-t-il. Et il doit fonctionner sans interruption ni pics de charge soudains. La NFL a mesuré des charges allant jusqu’à 20 Gbit/s sur le Wi-Fi invité du stade. De plus, des contrôles stricts des endpoints sont en place dans le coeur de réseau. Et toute connexion nécessite une authentification à deux facteurs. Une politique très stricte de sécurité qui s’explique facilement. « Lors du Super Bowl de février, raconte le DSI adjoint, nous avons réussi à bloquer 39 000 événements de sécurité et 354 000 connexions à destination de ou en provenance de zones du monde figurant sur la liste noire. »

Grâce au cloud, l’organisation boursière rend son IT interne plus flexible et plus simplement accessible. La transition a toutefois nécessité une remise à plat de monitoring, pour garantir la qualité de l’expérience utilisateur.

En tant qu’organisation boursière internationale, Deutsche Börse Group opère dans un environnement très réglementé. En même temps, l’entreprise, qui emploie plus de 14 500 personnes dans le monde entier – notamment à Luxembourg, Prague, Cork, Londres, New York, Chicago, Hong Kong, Singapour, Pékin, Tokyo et Sydney – est une entreprise technologique qui couvre toute la chaîne des transactions sur les marchés financiers.Cela comprend par exemple, la mise à disposition d’indices, de données, de solutions logicielles, SaaS et analytiques ainsi que le négoce et la compensation. S’y ajoutent les services de fonds, le règlement et la conservation d’instruments financiers ainsi que la gestion des garanties et liquidités. En conséquence, les innovations technologiques font partie de l’ADN de Deutsche Börse Group. Ainsi, en tant que fournisseur d’infrastructures de marché, il développe également des solutions IT et propose des services informatiques dans le monde entier.Focalisation sur les solutions basées sur le cloudLe groupe Deutsche Börse s’est penché très tôt sur le sujet de la transformation numérique et s’est fixé pour objectif de jouer un rôle de pionnier dans ce domaine. L’élément central est la transition sûre et efficace des infrastructures locales vers des solutions basées sur le cloud, comme l’explique François Leveling, responsable cloud de l’IT Corporate au sein du groupe. La transformation ne comprend pas seulement une stratégie de lift and shift sur le cloud, mais aussi l’évaluation des conversions potentielles vers des applications en SaaS.L’objectif ultime, comme l’explique François Leveling, est l’indépendance vis-à-vis des matériels, afin de permettre l’accès à n’importe quelle application depuis n’importe quel appareil. Dans la pratique, cela reste un défi, car le responsable et son équipe gèrent environ 150 applications informatiques. Toutes les applications SAP en font partie, par exemple. L’équipe s’occupe également de Microsoft 365 et de la gestion des appareils des utilisateurs finaux.Modèle zero trustDans cette quête de l’indépendance vis-à-vis des terminaux, François Leveling estime qu’il est « important de disposer d’un modèle zero trust visant à éliminer la dépendance au réseau d’entreprise et à améliorer l’expérience du travail à distance ». Dans ce contexte, outre l’accès aux applications, l’expérience utilisateur est une priorité absolue. Le responsable informatique explique à ce sujet : « Nous avons mis en place une expérience numérique forte pour les employés et nous l’améliorons continuellement. Dans ce cadre, l’expérience utilisateur est surveillée et évaluée ». Pour s’en assurer, il mise sur une surveillance des connexions des utilisateurs. L’IT a pu mener de premières expérimentations à ce sujet pendant la pandémie.Le Covid-19 comme galop d’essaiÀ l’époque, plus de 95 % du personnel devait travailler à domicile, comme dans de nombreuses autres entreprises. Un défi organisationnel, mais l’entreprise y était très bien préparée. Ainsi, l’équipement informatique et l’infrastructure ont pu être rapidement mis en place afin de garantir le bon déroulement des processus.La solution de Network Intelligence de la société Cisco ThousandEyes supporte l’entreprise dans cette démarche. Cette solution a été conçue pour aider les équipes informatiques à voir les réseaux cloud et Internet comme s’ils leur appartenaient. Des programmes de monitoring globaux sur les réseaux publics Internet, cloud et d’entreprise permettent de fournir une vue unifiée de la manière dont les clients et collaborateurs accèdent aux applications et aux services cloud et quelle est la qualité de l’expérience dont ils bénéficient.Surveillance en temps réelAvec ThousandEyes End-User Monitoring, le Deutsche Börse Group a une visibilité sur les applications internes et SaaS pour chaque employé, quel que soit l’endroit où il se trouve, y compris la performance des réseaux locaux, des FAI et des fournisseurs d’applications sous-jacents.En temps réel, la DSI obtient ainsi des informations sur les connexions LAN, WAN et Internet sans fil, ainsi que sur l’intégrité du système. En outre, le monitoring de bout en bout permet de détecter et de résoudre rapidement les problèmes de performance liés au WLAN, à la capacité de la bande passante, au routage du FAI, aux passerelles VPN, à la disponibilité SaaS, etc. Sans oublier la mesure des temps de chargement des pages web et d’autres indicateurs de performance importants.Au-delà de la vision d’un APMSi l’outil a connu son baptême du feu lors de la pandémie, il s’est avéré par la suite particulièrement utile lors d’attaques par déni de service, pour identifier et résoudre les problèmes. C’est ainsi qu’est née une solution de surveillance avec des agents répartis en permanence sur les sites du Deutsche Börse Group dans le monde entier. « Si des problèmes surviennent, nous avons rapidement une compréhension claire de la cause », souligne François Leveling. L’outil a par exemple montré que certains répéteurs WLAN n’étaient pas correctement placés et configurés dans les bureaux, entraînant une baisse des performances.Mais l’outil est également d’une aide précieuse lors du transfert des systèmes financiers vers le cloud et de la transition vers des applications SaaS. Il permet à la DSI de surveiller la performance des applications du point de vue de l’utilisateur. Un cas où les solutions traditionnelles de gestion des performances des applications (APM) montrent leurs limites, car elles ne tiennent souvent pas compte de l’ensemble de l’écosystème, de l’utilisateur final jusqu’aux applications cloud.

Le groupe Schwarz, maison-mère de Lidl continue sa percée dans le cloud en passant un accord avec Google. Le fournisseur allemand propose un espace de stockage local et du chiffrement pour les clients de la suite Workspace.

Pendant que S3NS (associant Thales et Google Cloud) attend la certification SecNumCloud pour vendre en toute confiance la suite bureautique de la firme de Mountain View, un acteur allemand lance une initiative similaire. Il s’agit de StackIT, la filiale cloud du groupe Schwarz, maison-mère de Lidl qui vient de conclure un accord avec Google pour fournir en Allemagne Workspace, mais avec des exigences de sécurité et de confidentialité renforcées.

En effet, l’hébergeur allemand va proposer aux clients de la suite une offre de stockage local des données et une solution de chiffrement côté client pour garantir une « une protection efficace contre l’accès de tiers, y compris Google lui-même », rapporte Stackit dans un post Linkedin. Cette proposition répond à une demande forte des entreprises allemandes de localisation des données au sein de l’Union européenne. Dans un communiqué, Rolf Schumann, co-dirigeant de Schwarz Digit, l’activité IT du groupe Schwarz a expliqué, « l’Allemagne et l’UE manquaient jusqu’à présent de solutions de collaboration cloud de niveau professionnel qui répondent pleinement aux exigences de souveraineté des industries réglementées, notamment en garantissant que toutes les données sont sécurisées et sauvegardées sur le sol local, sans aucune possibilité d’accès par des Etats ou des fournisseurs de plateformes étrangers. »

Un volet cybersécurité et un accord commercial

L’accord comprend également un volet sur la cybersécurité avec une plus grande intégration des offres de XM Cyber, la branche sécurité cloud de Schwarz Digit avec les activités sécurité de Google Cloud. L’offre commune trouvera sa place dans le marketplace de l’entreprise américain. XM Cyber propose notamment un outil de gestion de l’exposition au menace qui trouvera sa place au sein de la suite Workspace adressée aux clients européens.

Enfin le partenariat débouche sur un contrat commercial intéressant pour Google Cloud qui va équiper les 575 00 employés du géant de la distribution avec Wokspace. « Le passage à Google Workspace est une étape importante pour nous, car il nous permet d’abandonner l’héritage et de passer à une collaboration innovante, efficace et à l’épreuve du temps basée sur le cloud », a déclaré Christian Müller, l’autre co-dirigeant de Schwarz Digit.

Citrix a réparé des vulnérabilités dans la solution virtual apps et desktops permettant aux pirates authentifiés d’utiliser http pour s’y introduire. Les correctifs sont à appliquer sans attendre.

Les RSSI disposant du service de virtualisation du poste de travail de Citrix dans leur environnement sont invités à corriger deux failles qu’un pirate authentifié pourrait exploiter pour élever ses privilèges et exécuter du code à distance. Les chercheurs de watchTowr, à l’origine de la découverte, mettent en garde contre l’exploitation possible d’une « instance MSMQ (Microsoft Message Queuing) exposée sans précaution » via http, pouvant déboucher sur l’exécution de code à distance non authentifié contre l’application. « Il semble y avoir un désaccord entre Citrix et watchTowr sur la gravité de la vulnérabilité », a commenté Michelle Abraham, directrice de recherche au sein du groupe de sécurité et de confiance d’IDC. « Mais l’exécution de code à distance est à prendre au sérieux. »

Correctifs disponibles

Dans un bulletin de sécurité publié mardi, Citrix « recommande vivement aux clients concernés de Citrix Session Recording d’installer les mises à jour correspondantes dès que le permet leur calendrier de mise à niveau. » Deux failles sont concernées : la première, référencée CVE-2024-8068, dont le score CVSS est de 5.1, peut entrainer une escalade de privilèges vers l’accès au compte NetworkService ; la seconde, référencée CVE-2024-8069, avec le même score CVSS de 5.1, peut déboucher sur une exécution de code à distance limitée avec privilège d’accès au compte NetworkService. Des correctifs sont disponibles pour la version actuelle et les versions LTS. « Les RSSI devraient vérifier s’ils utilisent cette application dans leurs environnements IT et déterminer si la faille présente un risque », a conseillé Mme Abraham, en particulier si elle est utilisée sur des actifs critiques pour l’entreprise.

La criticité doit être prise en compte dans la priorisation de la remédiation. « Chaque environnement IT étant différent, les risques et les priorités sont aussi différents. Il est nécessaire de disposer d’une solution de gestion des vulnérabilités capable d’établir des priorités et de suivre le processus de remédiation pour gérer les CVE susceptibles d’être présentes dans l’environnement IT de l’entreprise, » a-t-elle ajouté. « 29 004 enregistrements de CVE ont été publiés au cours des trois premiers trimestres de l’année 2024, soit plus que pour l’ensemble de l’année 2023. » Les vulnérabilités se situent dans la fonction d’enregistrement de session Session Recording de Citrix Virtual Apps and Desktops, qui propose aux services IT de fournir un bureau de travail sécurisé sur n’importe quel terminal utilisé par un employé ou un partenaire approuvé. L’enregistrement de session crée une vidéo des mouvements du clavier et de la souris que les administrateurs ou l’assistance IT peuvent utiliser à des fins de surveillance, de conformité et de dépannage. Les vidéos sont stockées dans un dossier de la base de données du serveur Citrix. L’application comprend le gestionnaire de stockage de l’enregistrement de session Session Recording Storage Manager, qui est un service Windows.

Une autre faille découverte

Mais ce n’est pas tout : les chercheurs de watchTowr ont aussi découvert une faille, décrite dans un blog. Le gestionnaire de stockage Session Recording Storage Manager reçoit des fichiers via Microsoft Message Queuing (MSMQ) et utilise un processus de sérialisation pour convertir les messages de données d’enregistrement de session en une forme qui peut être interprétée par les processus Windows. L’API de sérialisation autorise plusieurs permissions « critiques », a commenté watchTowr, y compris l’accès au contrôle total à presque tous les utilisateurs authentifiés. De plus, selon les chercheurs, Citrix utilise le BinaryFormatter de .NET pour la désérialisation. « Nous savons depuis longtemps que l’utilisation d’un BinaryFormatter pour la désérialisation est presque toujours dangereuse », indique le rapport. « Il expose de nombreuses fonctionnalités à quiconque peut lui fournir des messages et, même s’il peut être utilisé en toute sécurité, son usage est tellement pénalisant que Microsoft elle-même dit qu’il ne devrait pas être utilisé. » Le rapport cite un document de Microsoft publié en juillet détaillant les risques liés à l’utilisation de BinaryFormatter, dans lequel il est écrit qu’il n’est pas recommandé pour le traitement des données.

Alors que MSMQ est généralement accessible via le port TCP 1801, qui n’est pas ouvert par défaut dans un environnement Citrix, un bogue dans MSMQ, référencé CVE-2024-21554, permet d’accéder à MSMQ via HTTP. Malheureusement, pour une raison quelconque, le support HTTP est activé lorsque Virtual Apps and Desktop est installé. Les administrateurs qui savent résoudre ce problème peuvent décocher cette option dans la liste du menu Message Queuing de l’application. Sur la base de toutes ces données, les chercheurs de watchTowr ont construit une preuve de concept d’exploit qui, selon eux, pourrait être utilisée par un acteur de la menace. « Il ne s’agit pas vraiment d’un bogue dans le BinaryFormatter lui-même, ni d’un bogue dans MSMQ », a fait savoir watchTowr « mais plutôt d’une conséquence malheureuse liée au fait que Citrix s’est appuyé sur le BinaryFormatter documenté comme étant non sécurisé pour maintenir une frontière de sécurité. Ce bogue s’est manifesté pendant la phase de conception, quand Citrix a choisi la bibliothèque de sérialisation à utiliser. »

Le spécialiste de la sécurité Keyfactor annonce son adhésion au programme AWS ISV Accelerate. Ce partenariat permet aux entreprises de bénéficier plus largement des solutions de gestion d’identité des machines et d’infrastructure à clef publique (PKI) de Keyfactor, en collaboration avec le cloud provider.

Keyfactor, fournisseur spécialisé dans les solutions de sécurité axées sur l’identité, a rejoint le programme ISV Accelerate, conçu pour les éditeurs de logiciels opérant sur Amazon Web Services. En intégrant ce programme de vente mutualisée, Keyfactor offre un accès étendu à ses solutions de PKI et de gestion de l’identité des machines, soutenant ainsi les entreprises dans leur démarche de confiance numérique. “En rejoignant le programme AWS ISV Accelerate, Keyfactor peut fournir ses solutions SaaS à l’ensemble des clients AWS en collaborant avec les commerciaux d’AWS et en simplifiant les transactions sur la marketplace,” explique Harry Haramis, senior vice président Cloud and SaaS Marketplaces chez Keyfactor. Cette intégration permet de mieux répondre aux besoins des entreprises en matière de sécurité, en particulier face aux menaces numériques croissantes.

Les solutions de Keyfactor facilitent le travail des équipes de sécurité amener à gérer le chiffrement et le cycle de vie des certificats. Le fournisseur se distingue notamment dans la gestion des environnements multi-cloud, DevOps, et des dispositifs IoT embarqués. Jason Slack, directeur technique chez Truepic, témoigne des bénéfices de Keyfactor : “Le fait que Keyfactor EJBCA fonctionne sur AWS, nous permet de fournir des millions de certificats dans nos environnements de développement et de production. Avec Keyfactor, nous avons réduit de moitié le temps de déploiement prévu, et ce avec moins de ressources.”

Utilisant plusieurs concepts de sécurité dont le zero trust, les Chemins de fer fédéraux suisses mettent à disposition leurs propres services et ceux de leurs partenaires via une plateforme centralisée.

« Un billet pour tout ». C’est sous cette devise que les Chemins de fer fédéraux suisses (CFF) mettent à la disposition de leurs clients une offre de mobilité intégrée. Ceux-ci peuvent acheter via une plateforme centrale non seulement des billets de train, mais aussi des billets pour des centres de bien-être, des remontées mécaniques et des transports publics de proximité.Plus de 260 partenaires mettent ces services à la disposition des CFF. Mettre en place un tel écosystème numérique suppose de relever un certain nombre de défis en matière de sécurité informatique. Notamment pour supporter différentes organisations de vente, chacune possédant ses propres systèmes de boutique et son propre paysage applicatif. Et prendre en charge la protection contre la fraude, le traitement des données sensibles des clients ou garantir l’intégrité des transactions financières.Zero trust, token et IAMC’est pourquoi les CFF ont déployé la solution IAM (Identity and Access Management) Airlock de l’entreprise zurichoise Ergon Informatik. Cette solution réunit plusieurs concepts de sécurité, comme le zero trust, l’échange de Token Exchange et la gestion des habilitations. Les CFF, qui emploient environ 35 000 personnes, disposent ainsi d’une solution standardisée et évolutive, servant de plate-forme d’authentification centrale.Avec l’approche zero trust, les équipes informatiques des CFF s’assurent que l’identité et les autorisations des utilisateurs sont constamment vérifiées afin de minimiser les risques. Token Exchange permet, de son côté, l’échange sécurisé de jetons d’accès entre différents domaines de confiance. Les jetons assurent la vérification de l’identité et celle des autorisations d’accès d’un utilisateur sans révéler les informations de connexion proprement dites. Token Exchange facilite ainsi l’intégration d’applications entre différentes organisations, comme c’est le cas entre les CFF et ses partenaires.La segmentation renforce la sécuritéPour optimiser la sécurité, Airlock utilise la segmentation. Ainsi, un serveur front-end peut contacter un système back-end dans une autre zone de sécurité. Si chaque zone dispose de ses propres jetons d’accès, le système front-end n’est toutefois pas en mesure de transmettre le jeton existant, mais doit l’échanger contre un nouveau sésame auprès du serveur d’autorisation. Cette segmentation empêche un attaquant d’accéder à d’autres serveurs, lors de l’échange de jetons OAuth 2.0, à partir d’un système compromis.« L’IAM d’Airlock s’intègre parfaitement dans notre paysage informatique, indique Michael Gerber, l’architecte informatique responsable du projet aux CFF. C’est justement la simplicité de l’intégration qui nous a convaincus, aussi bien pour la couverture de plusieurs instances que pour la rapidité de déploiement. »

Six ans après avoir mis la main sur les solutions cybersécurité dopées à l’IA de Cylance, Blackberry envisage aujourd’hui toutes les options concernant cette activité, dont une cession. Avec à la clef des questions à anticiper pour les RSSI.

Lors de la conférence SecTor sur la cybersécurité qui s’est tenue le mois dernier à Toronto, Blackberry a mis en avant son produit Cylance de détection et de réponse aux points finaux (EDR), en présentant son dernier service EDR lancé quelques mois plus tôt. Toutefois, une semaine avant le salon, les dirigeants de Blackberry ont déclaré lors d’une journée consacrée aux analystes et aux investisseurs que l’avenir de Cylance était incertain. La vente de ce dernier – que BlackBerry a acquis en 2018 pour 1,4 Md$ – est une option, a clairement indiqué son CEO John Giamatteo.

« Cylance a encore besoin d’investissements importants pour stimuler la croissance », a-t-il déclaré. En fait, Cylance a absorbé la plupart des dépenses d’investissement récentes de Blackberry en transformant le produit original de détection de logiciels malveillants en une solution EDR et en créant l’offre MDR. Ces dépenses ont permis à la division cybersécurité de l’entreprise – qui comprend également Blackberry UEM (unified endpoint management), AtHoc (gestion des événements critiques) et Secusmart (communications mobiles sécurisées) – de fonctionner seulement « à peu près au seuil de rentabilité » cette année. « Nous ne pensons pas que la poursuite des investissements [dans Cylance] aux niveaux actuels soit durable et peu susceptible de générer un retour sur investissement acceptable », a tranché M. Giamatteo. Quant à l’avenir « toutes les options sont sur la table », a-t-il ajouté.

Des impacts à anticiper

Qu’est-ce que cela signifie pour les RSSI et les responsables de la sécurité informatique qui ont investi dans Cylance ou qui envisagent d’acheter la solution pour les endpoints ou la solution MDR ? « Les perspectives à long terme de l’offre [Cylance] ne sont pas claires », a averti la société de conseil informatique Omdia à la suite des déclarations du dirigeant. Fernando Montenegro, analyste chez Omdia, qui a assisté à la présentation du 16 octobre, a déclaré que les RSSI à la recherche de solutions peuvent encore trouver des cas d’utilisation pour Blackberry UEM, Ad Hoc et Secusmart, mais que ceux pour Cylance se resserrent : « Si votre entreprise utilise actuellement Cylance, cela vaut vraiment la peine d’avoir une conversation avec votre équipe en charge de ce compte pour comprendre comment l’avenir qui se profile affecte l’usage dans votre entreprise. » Fritz Jean-Louis, conseiller principal en cybersécurité chez Info-Tech Research Group et ancien RSSI, a été plus direct : « La chance sourit à ceux qui sont préparés », a-t-il déclaré. « Il est temps de commencer à s’engager avec d’autres fournisseurs pour explorer les options. Lorsqu’il a été demandé à Blackberry de commenter, un porte-parole a déclaré : « Nous continuons à soutenir et à servir nos clients Cylance comme nous l’avons toujours fait. »

A la question de savoir si les RSSI devraient s’inquiéter de l’imprécision des plans pour Cylance, M. Montenegro a répondu : « Je ne suis pas sûr que “inquiet” soit le bon terme, mais c’est certainement quelque chose à discuter, en particulier si vous envisagez d’adopter ou non des services gérés. » Cet analyste reconnaît à Blackberry le mérite d’avoir orienté Cylance vers les ETI par le biais de la solution MDR. « S’ils peuvent exécuter cette stratégie MDR, tous les trucs d’IA qu’ils peuvent faire pourraient leur apporter quelque chose [à Blackberry] », a-t-il déclaré à CSO cette semaine. « Mais ils choisissent [principalement] d’être compétitifs sur le MDR », a-t-il noté, « et pas directement sur les systèmes endpoints. »

Prendre du recul

Ce n’est pas que Blackberry ait dit qu’elle arrêterait de dépenser pour Cylance. Mais au sein du portefeuille de cybersécurité, les dirigeants ont noté qu’AtHoc est le moteur de la croissance, et qu’il existe de « nombreuses » opportunités de croissance du marché avec lui, UEM et Secusmart. « Après tous ces investissements [dans Cylance] », a déclaré M. Giamatteo, il est peut-être temps de prendre du recul et de se dire : « Je pense que nous pouvons trouver le bon équilibre entre la poursuite du niveau d’investissement nécessaire pour être compétitif et continuer à innover, tout en préservant la santé financière de l’entreprise. » Où irait la réorientation des dépenses d’investissement ? Dans la division IoT en pleine expansion de Blackberry et dans son système d’exploitation QNX pour les systèmes embarqués, y compris les véhicules.

Lorsque l’on lui demande si les RSSI ont délaissé Blackberry, en proie à des difficultés financières, pour les produits de cybersécurité, M. Montenegro répond que « la plupart des conversations sur la cybersécurité se sont déplacées ailleurs. » Chez Omdia, nous envisageons trois domaines principaux pour 2025 : les plateformes de sécurité, l’IA et le risque. Malgré l’héritage de Cylance, je pense qu’ils [Blackberry] ne sont pas aussi impliqués dans la conversation [par les RSSI] du côté de l’IA. Ils ne sont pas non plus aussi impliqués du côté de la plateforme ». Et d’ajouter que Blackberry, au fil du temps, « a certainement cessé d’être la première personne à laquelle nous pensons dans ce scénario ». Cela signifie-t-il qu’ils en ont fini [avec la cybersécurité] ? Absolument pas. Mais ils doivent mettre en œuvre un jeu différent avec le MDR qu’ils sont en train de mettre en place. »

Des questions pour les RSSI

Dans un courriel, Fritz Jean-Louis a déclaré que la cession potentielle de Cylance à Blackberry pourrait susciter des inquiétudes chez les RSSI qui utilisent actuellement le logiciel dans leur société. Il s’agit notamment des points suivants :

– L’impact d’une période de transition sur le support. « Au cours d’une transition, l’attention peut être divisée et le support opérationnel pourrait être affecté, ce qui entraînerait des retards de service qui sont essentiels pour une réponse rapide aux incidents », a-t-il déclaré.

– Comment les fonctionnalités opérationnelles futures et existantes seront-elles affectées ? Pendant la transition, Blackberry pourrait ralentir la recherche et le développement, ce qui aurait pour conséquence de retarder, voire d’annuler, la sortie de nouvelles fonctionnalités. Quel sera l’impact de ces décisions sur les capacités et les performances des outils ?

– L’identification de nouveaux outils et de nouvelles capacités de sécurité prend du temps, est difficile d’un point de vue tactique et stratégique, et nécessite des mois d’efforts pour permettre une prise de décision éclairée.

– Que se passe-t-il si mon entreprise utilise d’autres services de cybersécurité Blackberry liés à Cylance ? Quel sera l’impact sur les services associés ?

Un effort pour réduire les dépenses

Le CEO de Blackberry John Giamatteo et le directeur financier du groupe Tim Foote ont souligné qu’au cours de l’année écoulée, ils avaient réduit les dépenses de 135 M$, dans l’espoir de rendre la société positive en termes de flux de trésorerie d’ici la fin de l’exercice fiscal en cours. Toutefois, à la fin de la journée de présentation aux investisseurs, les analystes technologiques et financiers ont sauté sur les déclarations vagues concernant Cylance. Se référant aux déclarations de son directeur financier, M. Giamatteo a déclaré que la vente du produit était une alternative. « M. Foote a parlé d’explorer des options pour économiser plus d’argent », a déclaré M. Giamatteo, et « la vente de Cylance pourrait être l’une d’entre elles. »

La quasi-totalité des entreprises concernées par la directive ont pioché dans d’autres enveloppes budgétaires pour couvrir les frais de mise en conformité.

La directive européenne NIS2 sur la résilience en matière de cybersécurité est entrée en vigueur ce mois-ci, et la conformité à ses exigences représente un défi majeur pour de nombreuses entreprises. Une enquête menée par l’éditeur Veeam montre que, si la plupart des responsables informatiques concernés sont convaincus de pouvoir se conformer à cette directive, ils reconnaissent également que ce texte a exacerbé les défis existants, notamment les contraintes budgétaires et les lacunes en matière de compétences.Par exemple, 95 % des entreprises concernées par NIS2 ont dû détourner des budgets d’autres activités pour couvrir les coûts de la mise en conformité avec la directive, notamment en piochant dans le budget consacré à la gestion des risques (dans 34 % des cas). Les enveloppes dédiées au recrutement (30%), à la gestion de crise (29%) ainsi que les réserves d’urgence sont également mobilisées pour financer le chantier.Des organisations mal préparéesBien que 40% des entreprises interrogées aient réduit leurs budgets informatiques au cours des deux dernières années, des fonds supplémentaires ont été alloués pour se conformer à NIS2 dans 68 % d’entre elles. Selon Veeam, jusqu’à 80 % du budget informatique des organisations devant se conformer à NIS2 est actuellement mobilisé pour la cybersécurité et à la conformité.« Le maintien de la sécurité et de la conformité est vital pour toute organisation, mais le fait qu’il consomme actuellement la majeure partie du budget informatique souligne à quel point les organisations sont mal préparées et manquent de ressources », souligne Andre Troskie, Field CISO EMEA chez Veeam, dans un communiqué. « NIS2 ne devrait pas être traitée comme une crise, et pourtant une entreprise sur quatre semble la considérer comme telle », ajoute Edwin Weijdema, Field CTO EMEA du même éditeur.Alors que 90% des personnes interrogées ont déclaré avoir subi au moins un incident de sécurité que la conformité à NIS2 aurait pu éviter au cours des 12 derniers mois, seulement 43% d’entre elles pensent que la directive améliorera considérablement la cybersécurité au sein de l’UE.MéthodologieL’enquête sur NIS2, menée par le cabinet Censuswide pour le compte de Veeam, a impliqué plus de 500 décideurs informatiques ou RSSI en Allemagne, Belgique, France, aux Pays-Bas et au Royaume-Uni (non-membre de l’UE, ce pays n’en est pas moins étroitement concerné par la directive NIS2, en raison de ses liens commerciaux avec les pays européens, assure Veeam). Les personnes interrogées, entre le 29 août et le 2 septembre dernier, sont issues de secteurs d’activité figurant sur la liste des entités essentielles et des entités importantes soumises à la directive NIS2.

L’éditeur spécialisé dans la sécurité Wallix enregistre une forte progression de ses revenus récurrents au cours des neuf premiers mois de 2024 et vise un retour à la rentabilité pour le second semestre.

Pour son troisième trimestre 2024, Walllix a enregistré une hausse significative de son revenu mensuel récurrent (MRR), atteignant 1,9 million d’euros, soit une progression de 23,7% par rapport à l’année précédente. Ce développement s’inscrit dans une stratégie orientée vers l’augmentation de la souscription, qui représente désormais 73,5% du chiffre d’affaires consolidé sur les neuf premiers mois de 2024. Jean-Noël de Galzain, PDG de Wallix, souligne l’importance de cette stratégie dans un contexte économique difficile : « Notre modèle économique, axé sur les revenus récurrents, offre une excellente prévisibilité des flux de trésorerie, un élément essentiel pour nous adapter aux évolutions du marché. Grâce à l’expansion de notre portefeuille clients, nous avons pu maintenir une dynamique de croissance solide, malgré les incertitudes économiques en France. »

Les performances de Wallix se traduisent également par une croissance régionale notable, en particulier dans la région EMEA (Europe, Moyen-Orient et Afrique) hors France, où le MRR a progressé de 31,3% sur un an. Dans cette zone, le Moyen-Orient enregistre même une croissance de 47%, soutenue par plusieurs contrats significatifs dans le secteur de l’énergie. Le chiffre d’affaires consolidé de l’entreprise pour le troisième trimestre s’élève à 7,8 millions d’euros, en progression de 13,4%, confirmant ainsi les objectifs d’hyper-croissance annoncés pour l’année.

« Les mesures de réduction des coûts et notre optimisation opérationnelle devraient nous permettre d’atteindre un résultat d’exploitation positif dès le second semestre 2024, et nous abordons 2025 avec confiance. La régulation renforcée, notamment avec NIS2 et DORA en Europe, contribue à faire de la cybersécurité une priorité pour les entreprises », assure Jean-Noël de Galzain, confiant dans les perspectives de rentabilité pour l’année prochaine.

Une étude de PwC révèle que seulement 2 % des entreprises ont mis en oeuvre une cyber-résilience à l’échelle organisationnelle, malgré l’augmentation des menaces et des coûts liés aux cyberattaques.

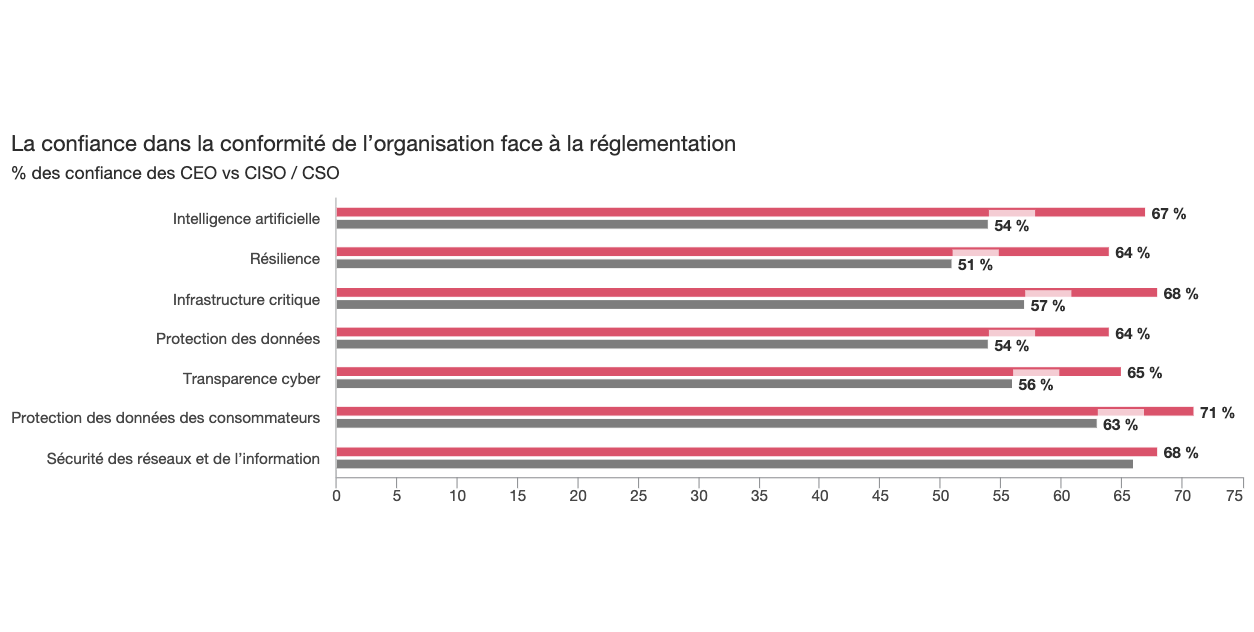

Selon la dernière édition de l’étude Global Digital Trust Insights menée par PwC, la cybersécurité demeure un défi de taille pour les entreprises, avec des pertes financières importantes et des menaces en constante évolution. Le coût moyen d’une fuite de données a atteint 3,3 millions de dollars cette année, une somme qui reflète l’impact grandissant des cyberattaques sur les organisations. Pourtant, malgré ces pertes, seulement 2 % des entreprises déclarent avoir déployé une cyber-résilience qui couvre l’ensemble de leur organisation. Par ailleurs, les RSSI sont de plus en plus préoccupés par les dernières avancées telles que la GenAI, qui, selon 67 % d’entre eux, élargit la surface d’attaque des entreprises. Cette évolution technologique pose de nouveaux défis en matière de sécurité et amène les entreprises à revoir leurs stratégies de protection. « Les résultats de l’enquête montrent un écart de perception du niveau de la préparation entre les experts techniques et les dirigeants d’entreprises », souligne Jamal Basrire, associé responsable des activités cyber intelligence chez PwC France et Maghreb.

Les entreprises se tournent vers l’IA pour renforcer la résilience aux cyberattaques.

En réponse à ces risques accrus, près de 80 % des entreprises prévoient d’augmenter leur budget cybersécurité en 2024. Cette dernière reste la priorité pour 66 % des directeurs techniques, comparé à 48 % des DG, ce qui démontre une disparité dans la perception de l’importance de ces enjeux parmi les dirigeants. La sécurité du cloud, les fuites de données, et la sécurité des tierces parties figurent parmi les préoccupations principales, illustrant la diversité des menaces auxquelles sont confrontées les entreprises dans un monde de plus en plus digitalisé. MéthodologieL’étude de PWC a été réalisée entre mai et juillet 2024 et menée auprès de 4 042 dirigeants d’entreprises répartis dans 77 pays. Les répondants opèrent dans une variété de secteurs, notamment l’industrie manufacturière (21 %), les services financiers (19 %), la technologie, les médias et les télécommunications (20 %), les marchés de consommation et la distribution (17 %), l’énergie et les ressources (11 %), la santé (7 %), et le secteur public (4 %).