Dans un message publié sur BreachForum, le pirate IntelBroker affirme avoir dérobé du code source, des jetons d’API ou encore des identifiants appartenant à Microsoft, Barclays, SAP, T-Mobile, AT&T et Verizon . Toutes ces entreprises sont clientes de Cisco qui a récemment été touché par un vol de données.

Le célèbre hacker « IntelBroker » propose de vendre une grande quantité de données sensibles de Cisco qui auraient été volées lors d’une intrusion survenue en juin 2024. Deux autres hackers « EnergyWeaponUser » et « zjj », mentionnés par IntelBroker, auraient également participé à l’attaque. L’équipementier réseau et télécom américain serait en train d’enquêter sur cette prétendue violation après la publication par IntelBroker d’un échantillon de données volées sur BreachForums. « Cisco est au courant des rapports selon lesquels un acteur prétend avoir eu accès à certains fichiers liés à Cisco », a déclaré un porte-parole de de l’entreprise à Bleeping computer. « Notre enquête est toujours en cours pour vérifier ces allégations. »

L’intrusion aurait affecté une grande quantité de données de développeurs travaillant pour un certain nombre de clients de Cisco, dont de grands fournisseurs comme Microsoft, Barclays, SAP, T-Mobile, AT&T et Verizon. Selon DarkEye, les données compromises comprenaient du code source, des identifiants codés en dur, des certificats, des jetons d’API, etc. « Données compromises : Projets GitHub, projets Gitlab, projets SonarQube, code source, identifiants codés en dur, certificats, SRC de clients, documents confidentiels Cisco, tickets Jira, jetons API, buckets privés AWS, SRC de technologies Cisco, Docker Builds, buckets de stockage Azure, clés privées et publiques, certificats SSL, produits Cisco Premium et plus encore », énumère IntelBroker dans son message. Ce dernier a également fourni des échantillons des données volées, notamment une base de données, des informations sur les clients, plusieurs documents relatifs aux clients et des captures d’écran des portails de gestion des clients.

Un acteur malveillant très actif

IntelBroker, l’un des membres les plus fréquents de BreachForums, a connu une année extrêmement active, revendiquant plusieurs intrusions très médiatisées en 2024. Le hacker s’est déjà attaqué à diverses entreprises, dont General Electric, Europol, Lulu Hypermarket et Zscaler. Dans le passé, le pirate s’est également attaqué à des entités de premier plan comme Home Depot, Facebook Marketplace et Space-Eyes. En juin, IntelBroker a commencé à divulguer ou à vendre des données provenant de plusieurs entreprises, dont T-Mobile, AMD et Apple. On ne sait pas encore si la faille de Cisco est liée à ces incidents du mois de juin. Les clients sont toujours en attente du rapport d’enquête du fournisseur, mais il est peu probable qu’IntelBroker ait fait de fausses déclarations, car cela a rarement été le cas par le passé, sauf pour les piratages d’Apple et d’Europol, où il avait exagéré l’ampleur des violations.

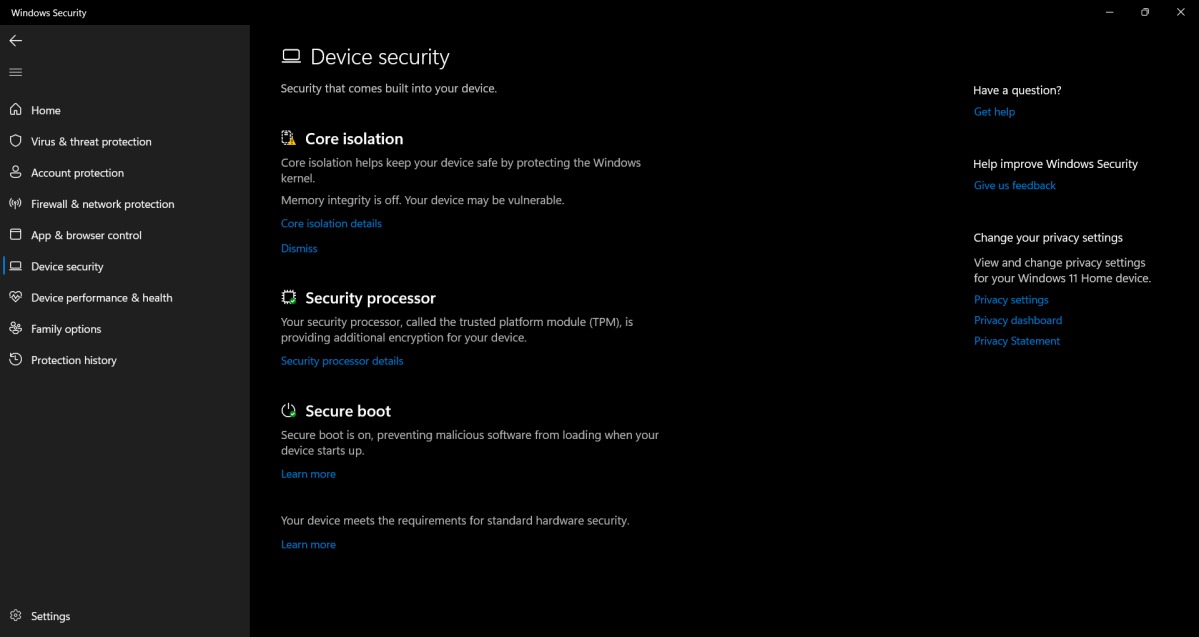

Tout comme la protection supplémentaire contre les ransomwares, le paramètre intégrité de la mémoire, qui est une fonctionnalité de sécurité basée sur la virtualisation (VBS) disponible dans Windows, ne renforcera pas vos défenses s’il n’est pas activé manuellement.

Windows Security est la suite antivirus intégrée au système d’exploitation de Microsoft. Cependant, certaines protections sont désactivées par défaut, notamment l’intégrité de la mémoire. Ce paramètre protège votre mémoire contre les applications malveillantes qui tentent d’exploiter les pilotes Windows pour prendre le contrôle de votre ordinateur. Lorsque vous activez ce paramètre, il active la sécurité basée sur la virtualisation, qui isole la fonction de vérification du code du système d’exploitation en exécutant l’intégrité du code en mode noyau dans l’environnement virtuel isolé de VBS et ajoute une deuxième couche de vérification au processus. L’avantage de laisser l’intégrité de la mémoire désactivée est une expérience plus fluide avec les applications. De plus, certaines peuvent ne pas fonctionner correctement lorsque le paramètre est activé, car la couche de protection supplémentaire peut interférer avec l’exécution du code. Par ailleurs, si vous activez l’intégrité de la mémoire, vous n’avez pas à vous soucier des programmes malveillants qui contrecarrent ou contournent la vérification normale de l’intégrité. La fonction est parfois appelée intégrité du code protégé par l’hyperviseur (HVCI) ou intégrité du code appliquée par l’hyperviseur.

En ce qui concerne les inconvénients, lorsque l’intégrité de la mémoire est activée, les anciens systèmes peuvent voir leurs performances diminuer. (Crédit PCworld)

Vous pouvez essayer vous-même de voir comment votre système se comporte avec l’intégrité de la mémoire : l’activer et la désactiver est simple et rapide. Pour l’activer, tapez Sécurité Windows dans le moteur de recherche Windows ou dans le menu Démarrer. Si elle est désactivée, vous verrez probablement une notification dans les paramètres de votre tableau de bord sous Sécurité des périphériques. Cliquez sur le bouton, puis sur Isolation du cœur. Sous Intégrité de la mémoire, basculez le bouton pour l’activer. Pour désactiver cette fonctionnalité ultérieurement, il vous suffit de revenir à ces paramètres et de cliquer à nouveau sur la bascule. Précisons qu’à partir de À compter de Windows 11 22H2, Sécurité Windows affiche un avertissement si l’intégrité de la mémoire est désactivée.

Ce paramètre n’est pas le seul que Microsoft laisse désactivé par défaut, dans le but d’équilibrer la sécurité et l’expérience fluide de Windows. Vous pouvez également activer des protections contre les ransomwares qui protègent les dossiers que vous spécifiez, afin que les applications douteuses ne puissent pas prendre le contrôle de ces données et vous bloquer, ainsi que des procédures de filtrage plus strictes pour les applications.

Mauvaises configurations vulnérabilités critiques et exposition publique sont de plus en plus fréquentes sur les instances cloud des entreprises, selon un rapport de Tenable. Des moyens de remédiation existent.

Le débat sur la sécurité du cloud est éternel. Tenable, spécialiste en cybersécurité, enfonce le clou en sortant son rapport sur les risques liés au cloud. Cette étude basée sur les données de télémétrie collectées par l’éditeur donne plusieurs enseignements. Ainsi, au cours du 1er semestre 2024, 38% des entreprises présentaient au moins une charge de travail dans le cloud extrêmement vulnérable, configurée avec des privilèges excessifs et exposée publiquement. « Ce trio toxique du cloud crée un chemin d’attaque à haut risque et fait des charges de travail des cibles de choix pour les acteurs malveillants », souligne le rapport. Et d’ajouter, « plus d’un tiers des entreprises pourraient faire les gros titres demain ».

« Même si les workload présentent un ou deux de ces facteurs de risque, leurs répercussions sur la sécurité de l’entreprise sont potentiellement énormes », estime encore l’éditeur. « Les utilisateurs finaux de ces entreprises ont leur part de responsabilité », a déclaré Jeremy Roberts, directeur de recherche principal chez Info-Tech Research Group, qui n’a pas participé à l’étude. « Certes, le cloud est un outil comme un autre, mais tout dépend comment il est utilisé », a-t-il ajouté. « Un grand nombre de failles du cloud ne sont pas liées au fournisseur, mais résultent d’une gestion inefficace, comme la faille Capital One de 2019. En particulier, elle suppose de vérifier régulièrement les autorisations, d’appliquer les principes de zero trust et de recourir à une gestion centralisée (tours de contrôle, etc.) pour normaliser une base de sécurité. »

Le stockage cloud trop exposé

Toujours selon l’étude, au total, 74 % des entreprises ont des données stockées dans le cloud publiquement exposées, dont certaines contenaient des informations sensibles. Cette exposition est souvent due à des autorisations inutiles ou excessives. De plus, « comme les entreprises utilisent de plus en plus d’applications nativement cloud, la quantité de données sensibles qu’elles y stockent augmente également, y compris les informations sur les clients et les employés, ainsi que la propriété intellectuelle de l’entreprise, ce qui est très attractif pour les pirates ».

De fait, pendant la période d’analyse, Tenable a pu constater qu’un grand nombre d’attaques par ransomware ciblant le stockage cloud visaient des ressources du cloud public avec des privilèges d’accès excessifs. Or ces attaques auraient pu être évitées. Une ventilation de la télémétrie du stockage exposé a révélé que 39 % des entreprises avaient des buckets publics, que 29 % avaient des buckets publics ou privés avec trop de privilèges d’accès, et que 6 % avaient des buckets publics avec des privilèges d’accès excessifs.

Des clés d’accès trop permissives

Le stockage n’est pas le seul problème. Il est inquiétant de constater que 84 % des entreprises possèdent des clés d’accès inutilisées ou anciennes avec des autorisations excessives de gravité critique ou élevée. Or, selon l’étude, « elles ont joué un rôle majeur dans de nombreuses attaques et compromissions basées sur l’identité ». Tenable cite trois exemples d’utilisation abusive des clés : la violation de données de MGM Resorts, le piratage de la messagerie électronique de Microsoft et le logiciel malveillant FBot qui a ciblé les serveurs web, les services cloud et les logiciels SaaS, qui persiste et se propage sur AWS via les utilisateurs d’AWS IAM (gestion des identités et des accès/Identity and Access Management).

« Les clés d’accès et les autorisations qui leur sont attribuées sont au cœur des risques de l’IAM. Combinées, elles donnent littéralement les clés d’accès aux données stockées dans le cloud », pointe l’étude. Ajouter à cela le fait que 23 % des identités dans le cloud sur les principaux hyperscalers (Amazon Web Services, Google Cloud Platform et Microsoft Azure), qu’elles soient humaines ou non, sont assorties de permissions excessives critiques ou de haute gravité, et il y a là tous les ingrédients d’un désastre.

Une multitude de CVE critiques

Scott Young, directeur consultatif principal chez Info-Tech Research Group, impute en partie cette situation à la nature humaine. « Le pourcentage élevé d’autorisations critiques accordées à des comptes humains reflète le penchant naturel de l’homme pour la voie de la moindre résistance. Malheureusement, cette résistance n’est pas là pour rien », a-t-il rappelé. « Cette obsession à vouloir réduire les frictions dans le travail sur les systèmes peut avoir des conséquences énormes en cas de compromission d’un compte ». L’étude a également révélé que 78% des entreprises avaient des serveurs API Kubernetes accessibles au public, dont 41% autorisaient l’accès internet entrant, une situation qualifiée de « troublante » par Tenable. De plus, 58 % autorisent certains utilisateurs à contrôler sans restriction les environnements Kubernetes, et 44 % exécutent les conteneurs en mode privilégié, or ces deux configurations de permissions amplifient les risques de sécurité.

En plus de toutes ces mauvaises configurations qui rendent les installations vulnérables, plus de 80 % des charges de travail présentent une CVE critique non corrigée malgré la disponibilité des correctifs. C’est le cas en particulier de la vulnérabilité d’évasion de conteneur CVE-2024-21626.

Des atténuations possibles

Pour aider les entreprises à réduire leurs risques, Tenable propose plusieurs stratégies d’atténuation :

– Créer une éthique axée sur le contexte : rassembler les informations sur les identités, les vulnérabilités, les erreurs de configuration et les risques liés aux données dans un outil unifié afin d’obtenir une visualisation précise, un contexte et une hiérarchisation des risques liés à la sécurité dans le cloud. « Tous les risques ne se valent pas. Identifier les combinaisons toxiques peut contribuer à les réduire considérablement. »

– Gérer étroitement l’accès à Kubernetes/aux conteneurs : Adhérer aux normes de sécurité Pod, en limitant notamment les conteneurs à privilèges et en appliquant des contrôles d’accès. Restreindre l’accès entrant, limiter l’accès entrant aux serveurs API Kubernetes et s’assurer que les configurations Kubelet désactivent l’authentification anonyme. Enfin, vérifier si les liaisons de rôles cluster-admin sont vraiment nécessaires. Si ce n’est pas le cas, lier de préférence les utilisateurs à un rôle moins privilégié.

– Gestion des informations d’identification et des autorisations : l’éditeur recommande « d’effectuer une rotation régulière des informations d’identification, de ne pas utiliser les clés d’accès sur une trop longue période et de mettre en œuvre des mécanismes d’accès Just-in-Time. Auditer et ajuster régulièrement les autorisations pour les identités humaines et non humaines afin d’adhérer au principe du moindre privilège ».

– Prioriser les vulnérabilités : Concentrer les efforts de remédiation, en appliquant notamment les correctifs sur les vulnérabilités à haut risque, en particulier celles dont le score VPR, qui évalue la priorité des vulnérabilités, est élevé.

– Minimiser l’exposition : Examiner tous les actifs exposés publiquement pour déterminer si cette exposition est nécessaire et si elle ne compromet pas des informations confidentielles ou des infrastructures critiques. Suivre l’évolution des correctifs.

Pour mettre un terme aux retombées de trois grandes violations de données survenues entre 2014 et 2020 ayant touché plus de 344 millions de clients, Marriott a conclu un accord avec la Federal Trade Commission et avec presque tous les États américains. Mais les conditions de ces règlements inquiètent certains responsables en cybersécurité.

Des années après avoir été victime d’un trio de violations de données majeures entre 2014 et 2020, le groupe hôtelier Marriott a conclu mercredi des accords avec la Commission fédérale du commerce des États-Unis (FTC) et un groupe de procureurs généraux de presque tous les États américains. Mais ces accords ont déçu de nombreux acteurs de la communauté en cybersécurité, car les sanctions pécuniaires et les exigences en matière de…

Il vous reste 97% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

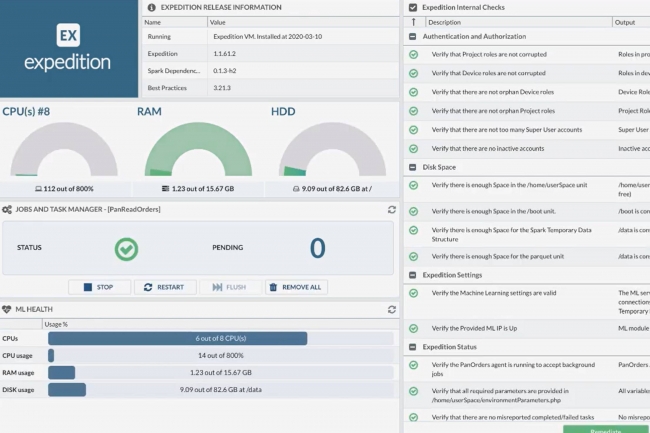

Les administrateurs doivent mettre à jour immédiatement Expedition de Palo Alto Networks. Six failles dans cet outil de migration de configuration ouvrent la voie à du vol de mots de passe en clair et bien plus encore.

Palo Alto Networks met en garde les administrateurs contre six vulnérabilités critiques dans son outil de migration de configuration Expedition qui doivent être corrigées immédiatement. De multiples vulnérabilités permettent à un attaquant de lire le contenu de la base de données Expedition et des fichiers arbitraires, ainsi que d’écrire des fichiers arbitraires dans des emplacements de stockage temporaires sur le système Expedition, a indiqué la société dans un avis de sécurité. Expedition permet aux administrateurs de migrer leurs configurations de pare-feu depuis les produits d’autres fournisseurs – y compris ceux de Cisco Systems – vers un produit Palo Alto Networks, de sorte que les données à risque comprennent les noms d’utilisateur, les mots de passe en clair, les configurations des périphériques et les clés API des pare-feux fonctionnant avec le système d’exploitation PAN-OS de Palo Alto.

A noter que ces vulnérabilités n’affectent pas directement les pare-feu Panorama, Prisma Access ou Cloud NGFW. Le fournisseur leur attribue néanmoins un score CVSS de base de 9,9, compte tenu de la sensibilité des informations susceptibles d’être dérobées. Jusqu’à présent, l’entreprise affirme ne pas avoir connaissance d’une exploitation malveillante de ces failles. Les correctifs sont disponibles dans Expedition 1.2.96 et les versions ultérieures.

Des mises à jour de clés API, ID et mots de passe à faire

Tous les noms d’utilisateur, mots de passe et clés API d’Expedition doivent faire l’objet d’une rotation après la mise à jour vers la version fixe de l’application, a indiqué la société. En outre, tous les noms d’utilisateur, mots de passe et clés API des pare-feux traités par Expedition doivent faire l’objet d’une rotation après la mise à jour. Si Expedition ne peut pas être mis à jour immédiatement, les administrateurs doivent s’assurer que l’accès réseau à l’outil est limité aux utilisateurs, hôtes ou réseaux autorisés jusqu’à l’installation de la nouvelle version. Expedition est généralement déployé sur un serveur Ubuntu et accessible via un service web. Les administrateurs qui l’utilisent pour l’intégration ajoutent les informations d’identification de chaque système nécessaire, selon les chercheurs de Horizon3.ai, qui ont découvert quatre des vulnérabilités.

Dans le détail les failles sont les suivantes : CVE-2024-9463 (injection de commande qui permet à un attaquant non authentifié d’exécuter des commandes arbitraires en tant que root dans Expedition) qui entraîne la divulgation des noms d’utilisateur, des mots de passe en clair, des configurations de périphériques et des clés API de périphériques des pare-feu PAN-OS. La CVE-2024-9464 (presque identique), la CVE-2024-9465 (injection SQL), la CVE-2024-9466 (stockage en clair de mots de passe), la CVE-2024-9467 (vulnérabilité XSS qui permet l’exécution d’un JavaScript piégé dans le navigateur d’un utilisateur authentifié d’Expedition s’il clique sur un lien malveillant). Enfin la CVE-2024-5910, une faille d’authentification manquante qui pourrait conduire à la prise de contrôle d’un compte administrateur.

Le support d’Expedition arrêté à partir de janvier 2025

La CVE-2024-5910 a été initialement découverte par des chercheurs de Horizon3.ai, qui en ont ensuite trouvé trois autres. Dans un blog, les chercheurs expliquent qu’ils sont tombés sur cette faille en utilisant Google pour rechercher « palo alto expedition reset admin password ». Ils ont découvert qu’une simple requête PHP vers un endpoint via le service web réinitialisait le mot de passe administrateur. Bien que l’obtention d’un accès administrateur à Expedition ne permette pas en soi de lire toutes les informations d’identification stockées – parce que de nombreux fichiers étaient stockés dans un répertoire utilisé comme racine du site web – ils ont cherché et trouvé un moyen d’exploiter leur accès. Au moment de documenter leur découverte cette semaine, les chercheurs d’Horizon3 n’avaient trouvé que 23 serveurs Expedition exposés à l’internet, ce qui, selon eux, est logique puisqu’il ne s’agit pas d’un outil qui a besoin d’être exposé.

Cette mauvaise nouvelle intervient quelques mois après l’annonce de Palo Alto Networks d’arrêter le support d’Expedition à compter de janvier 2025. L’éditeur a proposé à ses clients de se tourner vers deux alternatives, à savoir s’orienter vers son offre Strata Cloud Manager (SCM) ou bien ses services professionnels et d’usine de migration.

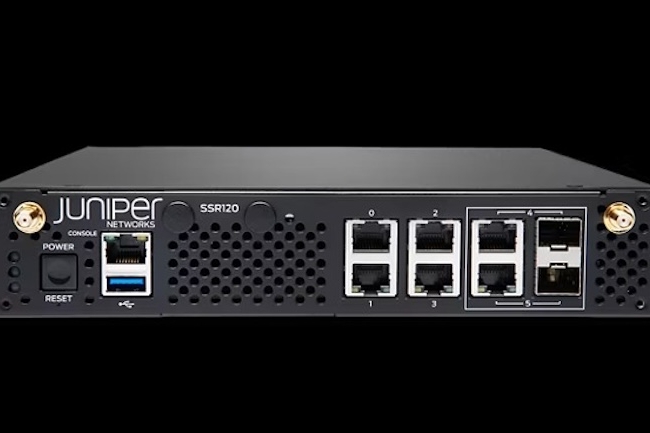

Une intégration plus étroite entre les produits de sécurité pilotés par l’IA de Juniper vise à promouvoir la cohérence des politiques de sécurité et à renforcer la collaboration entre les équipes de mise en réseau et de sécurité.

L’équipementier Juniper Networks travaille à intégrer davantage de ses services de sécurité sous une même plateforme centrée sur l’IA. L’offre Secure AI-Native Edge du fournisseur, ainsi que son service cloud Security Assurance, sont conçus pour fournir une vue cohérente de la santé du réseau, des performances et des métriques de sécurité, avec pour objectif de résoudre rapidement les problèmes et d’appliquer de manière centralisée les politiques de sécurité de l’entreprise. Secure AI-Native Edge fait partie de la plateforme de mise en réseau AI-Native de l’entreprise, qui vise à unifier les produits de mise en réseau du campus, des succursales et des datacenters sous un moteur IA commun. Secure AI-Native Edge définit les outils et les conceptions de sécurité destinés à protéger ces environnements d’entreprise.

Au cœur de cette plateforme se trouvent les technologies basées sur le cloud, Mist AI (racheté en 2019) et l’assistant virtuel de réseau (VNA) Marvis. Le moteur Mist AI analyse les données provenant des points d’accès et des appareils connectés au réseau afin de détecter des anomalies et de proposer des solutions exploitables. Marvis est capable de détecter et de décrire une multitude de problèmes de réseau, notamment les clients filaires ou sans fil qui échouent de manière persistante, les câbles défectueux, les trous de couverture des points d’accès, les liens WAN problématiques et l’insuffisance de la capacité en radiofréquence. Secure AI-Native Edge utilise les fonctionnalités basées sur l’IA de Mist et propose désormais l’abonnement logiciel Security Assurance, qui regroupe les informations du réseau ainsi que les détails de sécurité provenant des pare-feu SRX de la société.

Garantir la cohérence des politiques de sécurité

En créant des procédures pour la détection des menaces et la réponse aux incidents qui intègrent à la fois les équipes réseau et sécurité, les entreprises peuvent garantir une communication en temps réel et une prise de décision éclairée lorsque des problèmes surviennent, qu’ils soient liés au réseau ou à la sécurité, a écrit Mike Spanbauer, évangéliste technologique pour Juniper Security, dans un blog sur cette nouvelle offre. “Étant donné la profondeur et l’étendue de la télémétrie, depuis la périphérie du réseau jusqu’au datacenter, les menaces principales sont bloquées, les anomalies sont rapidement évaluées et soit signalées, soit une action automatique peut être entreprise par Marvis”, a souligné M. Spanbauer. Un autre avantage de “Security Assurance” est qu’il apporte aux clients une cohérence des politiques de sécurité à travers les couches réseau et applicatives, a ajouté le dirigeant. “Sans politiques uniformes, les entreprises peuvent se retrouver à lutter contre des failles de sécurité que les cybercriminels exploitent volontiers. Juniper a intégré un moteur de politique de sécurité qui renforce la sécurité du réseau sur l’ensemble de son portefeuille”.

“En d’autres termes, les configurations et les normes de sécurité précédentes s’appliquent sur toutes les plateformes et dans tous les emplacements, de l’edge au datacenter. Ce moteur garantit que les politiques sont appliquées de manière cohérente, depuis le point de connexion jusqu’à l’application, conformément aux principes du zero trust”, a encore précisé M. Spanbauer. Les avantages opérationnels globaux de la collaboration entre les équipes réseau et sécurité sont immenses, a poursuivi le dirigeant. “Grâce à une approche unifiée, non seulement les entreprises améliorent leur efficacité en matière de sécurité, mais elles rationalisent également leurs opérations. Au lieu de dupliquer les processus ou de permettre à une mauvaise communication de provoquer des pannes de réseau ou des failles de sécurité, les équipes peuvent travailler ensemble efficacement”, a-t-il précisé.

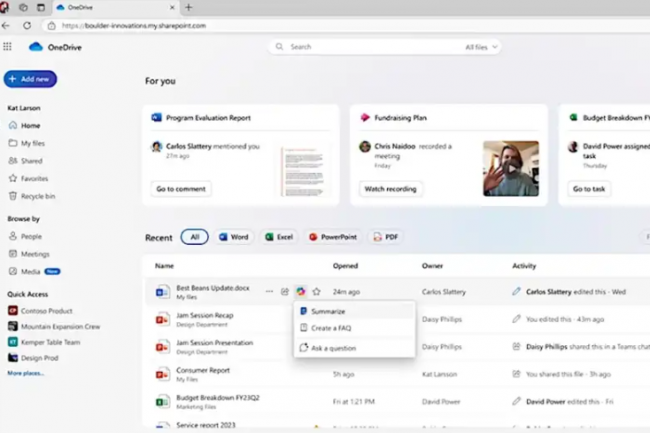

La plateforme de stockage et de partage de documents dans le cloud OneDrive de Microsoft s’enrichit de fonctions d’IA générative, d’une recherche améliorée et d’outils d’administration pour mieux sécuriser les fichiers sensibles.

Dans le cadre d’une refonte de sa plateforme de stockage et de partage de documents cloud, Microsoft a rendu Copilot AI disponible dans OneDrive. Dans un billet de blog, le fournisseur a présenté plusieurs façons d’utiliser son assistant genAI au sein de la plateforme. Son agent peut désormais résumer un ou plusieurs fichiers dans OneDrive sans avoir à les ouvrir au préalable, comparer le contenu des fichiers sélectionnés dans différents formats (y compris Word, PowerPoint et PDF) et répondre aux questions sur le contenu des fichiers via l’interface de chat. Ces fonctionnalités sont disponibles dès à présent pour les clients payants de OneDrive. Rappelons que l’accès à Microsoft 365 Copilot nécessite un coût supplémentaire de 28,10 € HT par utilisateur et par mois avec un abonnement annuel (ou paiement annuel pour un utilisateur de 337,2 € HT). Pour l’année prochaine, le fournisseur prévoit d’ajouter une fonction de récapitulation des réunions qui offrira une vue d’ensemble des discussions de la réunion directement à partir de OneDrive, ainsi que la possibilité de convertir des fichiers, comme des documents Word, en présentations PowerPoint.

La firme de Redmond va aussi intégrer également ses agents Copilot dans OneDrive, si bien que les utilisateurs pourront créer des chatbots sur mesure basés sur les documents stockés dans l’application. « Par exemple, la fonction pourra s’avérer utile pour fournir à plusieurs reprises les mêmes informations à diverses parties prenantes dans le cadre d’une conférence », a expliqué Jason Moore, vice-président des produits OneDrive. Avec un agent Copilot, il sera possible d’automatiser ce processus en lui demandant de répondre à des requêtes courantes, comme « Montrer l’ordre du jour de l’événement » ou « Résumer les derniers chiffres du budget ». Ces agents Copilot personnalisés peuvent ensuite être partagés avec des collègues sur OneDrive, SharePoint et Teams.

Des fonctions de recherche améliorées avant la fin d’année

L’entreprise a par ailleurs signalé plusieurs autres améliorations de OneDrive, notamment une expérience web OneDrive plus rapide et plus réactive lors de la navigation dans les fichiers, ainsi que des fonctions de recherche mises à jour avec de nouveaux contrôles de filtre et des résultats plus détaillés. Les modifications apportées à la recherche devraient être lancées d’ici la fin de l’année. Le fournisseur indique aussi l’ajout des dossiers colorés pour personnaliser et organiser les fichiers, désormais disponibles. Et, à partir de la mi-2025, une mise à jour des bibliothèques de documents OneDrive améliorera « les performances et la fiabilité globales, en facilitant et en accélérant la navigation, le passage à des vues personnalisées et la création de celles-ci, ainsi que le filtrage d’ensembles de données volumineux », selon Jason Moore.

Outre la possibilité pour les utilisateurs de trouver plus facilement des informations au sein de l’entreprise, Microsoft souhaite également leur simplifier le processus de sécurisation des fichiers sensibles dans OneDrive et SharePoint. C’est ce que fait la fonctionnalité de « comparaison des politiques de site pilotée par l’IA ». Le rapport généré par la fonction analyse les sites OneDrive ou SharePoint de l’entreprise, les compare à un site auquel sont appliquées les bonnes politiques d’accès des utilisateurs et suggère des modifications pour remédier au partage trop large de contenu. De plus, une nouvelle politique de restriction d’accès aux contenus appelée Restricted Content Discoverability peut être appliquée pour omettre certaines bibliothèques des résultats de recherche générés par Copilot. « Ces deux outils d’administration seront disponibles en avant-première publique dans le courant de l’année », a indiqué Microsoft.

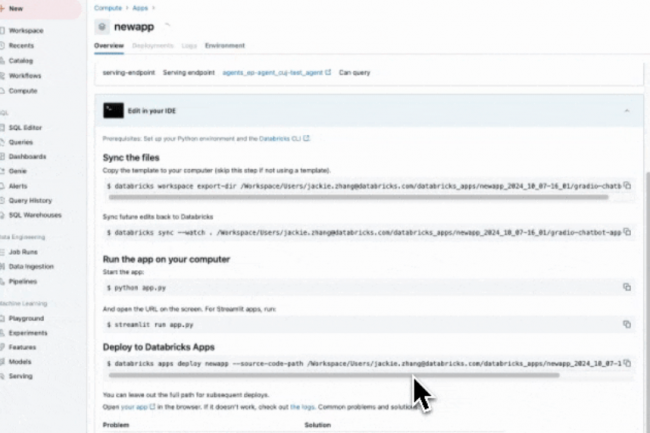

La dernière plateforme Databricks Apps ouvre les vannes du développement d’applications d’entreprise sécurisées, personnalisées et spécifiques en quelques minutes. La solution est pour l’instant en bêta publique.

Aujourd’hui, toutes les entreprises cherchent à tirer le meilleur parti de leurs investissements en matière de données et d’IA. Mais, pour créer des apps en interne, leurs développeurs sont confrontés à des contraintes d’infrastructure et de maintenance, de sécurité, de gouvernance des données, de conformité… « Les entreprises veulent des expériences personnalisées », a déclaré Shanku Niyogi, vice-président des produits chez Databricks. Cependant, « dès qu’elles commencent à créer une application personnalisée, elles se retrouvent rapidement face à un vide ». L’éditeur spécialisé en data pipeline et data store affirme que sa dernière plateforme Databricks Apps – en bêta publique – est faite pour gérer ces complexités. Disponible sur AWS et Azure depuis ce mardi, cette offre donne la possibilité aux utilisateurs de créer des applications sécurisées, personnalisées et spécifiques à l’entreprise en quelques minutes. « Avec ces applications, les clients peuvent vraiment tirer de la valeur de leurs données et de tous leurs investissements dans l’IA », avance Shanku Niyogi.

Une plateforme facile à construire et à déployer sur un réseau ouvert et sécurisé

Selon Hyoun Park, CEO et analyste en chef d’Amalgam Insights, les applications de données internes doivent faire face à un tas de défis. Déjà, la mise en place d’une gouvernance et de contrôles des données représente toujours un « effort majeur ». De plus, les applications doivent être écrites dans un langage et avec des frameworks qu’il faut soutenir en permanence. Ensuite, les entreprises doivent encore se préoccuper des serveurs et des ressources cloud, et savoir choisir le bon modèle pour chaque cas d’usage, tout en prenant en charge la personnalisation, l’ingénierie rapide et la croissance du modèle. « La flexibilité des modèles est devenue une contrainte de plus en plus complexe des applications de données, en particulier pour les entreprises habituées à ne construire des applications de données que pour soutenir les cas d’usage traditionnels d’analyse et de reporting », a expliqué Hyoun Park.

Comparativement, Databricks Apps est facile à construire et à déployer, et la plateforme propose une « approche ouverte », avec Python comme langage principal, note M. Niyogi. « Les utilisateurs connaissant Python peuvent créer une application en à peine 5 minutes », a affirmé le vice-président des produits de Databricks. La plateforme fournit du calcul automatisé serverless, ce qui signifie que les utilisateurs n’ont pas besoin d’équipes IT pour mettre en place l’infrastructure. Elle prend en charge les frameworks Dash, Shiny, Grado, Streamlit et Flask, et les apps sont automatiquement déployées et gérées dans Databricks ou dans l’environnement de développement intégré (IDE) préféré de l’utilisateur. « Il est possible de construire, affiner, former et servir des modèles ML au-dessus des données d’entreprise directement à l’intérieur de Databricks », a ajouté M. Niyogi. « Pour garantir la sécurité, les données ne quittent jamais Databricks, et l’application est gérée par l’outil de gouvernance des données de l’entreprise, Unity Catalog », poursuit-il Tous les utilisateurs sont authentifiés par OIDC/OAuth 2.0 et l’authentification unique (SSO).

« La sécurisation des applications peut devenir très compliquée, car les utilisateurs doivent gérer les contrôles et ajouter des informations d’identification, ce qui est souvent assez fragile et difficile à gérer », a-t-il fait remarquer. Avec Databricks Apps, plusieurs couches de sécurité, y compris pour l’infrastructure physique telle que les VPN, permettent de s’assurer que les données ne quittent pas les limites de la conformité et de la réglementation. « Les données ne sont partagées que quand cela est nécessaire », avance M. Niyogi. En outre, le suivi des données dans Unity Catalog permet de savoir quelles applications et quels utilisateurs accèdent à quelles données, et qui les modifie. « Grâce à cette sécurité intégrée, certains clients ont pu mettre en production leurs premières applications en quelques jours, au lieu d’attendre des semaines que les équipes de sécurité procèdent à des vérifications », poursuit M. Niyogi.

« Databricks Apps tire parti des capacités natives de Databricks pour prendre en charge la gouvernance des données au niveau de l’entreprise et pour retracer les données jusqu’à leur source d’origine », indique Hyoun Park. En choisissant une méthode de déploiement serverless, Databricks ne contraint pas le stockage ou le calcul des applications. Selon le CEO d’Amalgam Insights, l’expérience utilisateur est également « assez simple », avec des frameworks et des modèles Python standard. « Cette expérience n’est pas unique, mais elle est comparable à celle d’autres environnements de développement », a pointé M. Park. Ce dernier souligne aussi que Databricks Apps est confronté à une forte concurrence de la part des vendeurs de solutions de veille stratégique qui proposent des applications de données comme Tableau, Qlik, Sisense et Qrvey. Databricks se dispute également les parts de marché avec les « méga-vendeurs », notamment Microsoft, Oracle, SAP, Salesforce, ServiceNow et Zoho. Enfin, en marge du marché, on trouve des applications low/no-code comme Mendix, Appian et Quickbase.

Selon M. Park, les plus importantes « capacités tactiques » apportées par la plateforme de Databricks sont de réutiliser la gouvernance existante, démarrer à partir d’un environnement serverless ouvert, fournir un outil unique pour gérer à la fois les données, l’infrastructure et les applications de développement. « Cette annonce est cohérente avec la promesse actuelle de Databricks qui se présente comme « plateforme d’intelligence des données », et apporte autre chose qu’une plateforme de connaissance ou de découverte des données », a estimé M. Park.

Des interfaces qui s’adaptent aux modèles de données

Selon M. Niyogi, « les applications d’IA, l’analyse, la visualisation des données et le contrôle de la qualité des données sont des cas d’usage idéaux pour Databricks Apps ». Par exemple, une équipe marketing peut créer des tableaux de bord personnalisés pour visualiser les mesures de performance des campagnes. Elle peut également intégrer l’IA pour effectuer une analyse des sentiments sur les commentaires des clients, ou une modélisation prédictive pour les prévisions, la segmentation de la clientèle ou la détection des fraudes. Le client de Databricks, SAE International, a utilisé la plateforme pour transformer une démonstration de concept de génération augmentée de récupération RAG (retrieval augmented generation) en une application de marque qui répond à des questions basées sur la base de connaissances de l’entreprise aérospatiale. L’entreprise de services informatiques et de conseil E.ON Digital Technology a intégré la plateforme dans ses processus DevSecOps pour tester de nouvelles fonctionnalités. Parmi les autres utilisateurs précoces, on peut encore citer la société de science des données open-source Posit et la solution d’applications de données Plotly. « La plateforme permet de construire une interface qui correspond vraiment à son modèle de données », a renchéri M. Niyogi. Les propres employés de Databricks, qui l’ont adopté en interne, ont créé des outils pour améliorer l’autogestion personnelle. « La création d’applications est amusante », s’est félicité M. Niyogi. « Les outils de développement de l’IA libèrent la créativité, si bien que nous sommes impatients de voir quelles applications vont créer nos clients. »

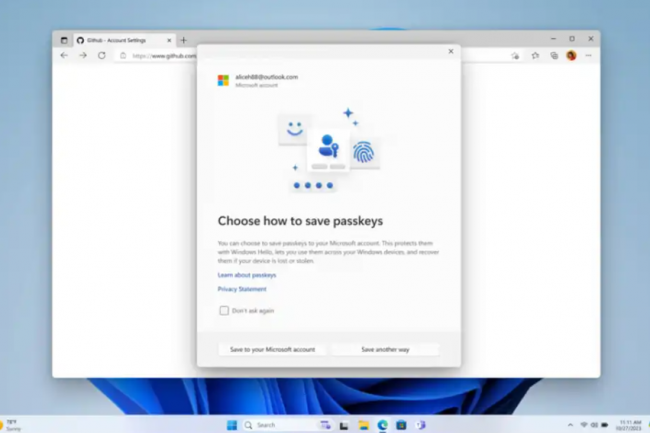

Microsoft vient de rendre les passkeys tiers dont ceux de 1Password et Bitwarden plus faciles à utiliser dans Windows 11. L’interface utilisateur de son système d’authentification Hello a aussi été améliorée.

Comme bon nombre de fournisseurs IT, cela fait plusieurs années que Microsoft concentre de plus en plus d’efforts sur la sécurité. Rien que cette année, l’entreprise a comblé des centaines de failles de sécurité (117 rien qu’en ce mois d’octobre) dans ses différentes offres de logiciels et de services. Mais la firme de Redmond ne travaille pas uniquement sur des correctifs. L’entreprise prône également de meilleures pratiques de sécurité, comme l’authentification biométrique via Windows Hello et l’utilisation de passkeys plutôt que de mots de passe traditionnels.

Aujourd’hui, la société a annoncé que Windows 11 prendrait également en charge les clés de sécurité tierces. Dans un billet de blog de développeurs, Microsoft a indiqué qu’il avait mis à jour l’API de son dernier OS et qu’il collaborait maintenant avec 1Password et Bitwarden – entre autres – pour mieux les intégrer dans Windows. Dans le cadre de cette mise à jour, l’éditeur a aussi repensé la prise en main de Hello pour le rendre plus facile à utiliser. Désormais, chaque fois que vous naviguerez sur un site web qui prend en charge les clés d’accès, il vous sera demandé comment vous souhaitez enregistrer la clé d’accès, sur votre compte Microsoft ou ailleurs.

L’éditeur doit par ailleurs fournir d’autres informations en matière de sécurité lors de sa conférence Authenticate 2024 qui se tiendra du 14 au 16 octobre à Carlsbad en Californie.

Les sites de phishing ciblant spécifiquement les terminaux mobiles sont de plus en plus nombreux rapporte Zimperium Labs dans une étude. Les MDM et les gestionnaires de mot de passe peuvent être de bons outils pour se protéger de campagnes en constante amélioration.

Il y a quelques années le phishing se concentrait majoritairement sur les ordinateurs (PC ou portables). Cette époque est révolue selon un rapport de Zimperium Labs qui constate une augmentation sensible des campagnes d’hameçonnage ciblant les smartphones. L’enquête, basée sur les données de recherche de l’équipe de la société, révèle que plus de la moitié (54 %) des entreprises ont subi une violation de données après un accès inapproprié des employés à des informations sensibles et confidentielles depuis leurs mobiles.

« Plus précisément, en 2023, 82% des sites de phishing examinés par Zimperium ciblaient précisément les terminaux mobiles et diffusaient du contenu formaté pour les smartphones ce qui représente une augmentation de 7% au cours des trois dernières années », indique le rapport. « C’est le signe que de plus en plus d’attaques de phishing ciblent les utilisateurs mobiles. » Trois raisons principales peuvent expliquer cette tendance : l’utilisation accrue des terminaux personnels dans le cadre professionnel, une mauvaise cyber-hygiène sur les smartphones et l’exploitation de l’IA par des acteurs malveillants.

Une surface d’attaque croissante et un piratage plus facile

Selon Zimperium, cette hausse est liée au fait que, par rapport aux ordinateurs de bureau, les smartphones sont souvent moins bien protégés. Une mauvaise hygiène de sécurité et des écrans plus petits sur les terminaux pourraient empêcher les utilisateurs de remarquer les tentatives d’hameçonnage et les barres d’URL cachées. Si l’on ajoute à cela le fait que les smartphones sont de plus en plus utilisés dans le monde du travail, leur ciblage à des fins d’hameçonnage appelle à des mesures immédiates. D’après l’étude, 71 % des employés utilisent des smartphones pour leurs tâches professionnelles, et 60 % d’entre eux s’en servent pour communiquer dans le cadre de leur travail. Aujourd’hui, 82 % des employés sont autorisés, d’une manière ou d’une autre, à prendre leurs mobiles dans le cadre de politiques BYOD (bring your own device), si bien qu’environ la moitié (48 %) des employés utilisent des smartphones personnels pour accéder à des informations liées au travail, et chacun d’entre eux passe en moyenne trois heures par jour sur son smartphone dans le cadre professionnel.

« Les terminaux mobiles étant devenus essentiels au fonctionnement des entreprises, il est crucial de les sécuriser, en particulier pour se protéger contre la grande variété de types d’attaques de phishing », a déclaré Patrick Tiquet, vice-président de la sécurité et de l’architecture chez Keeper Security. « Les entreprises doivent mettre en œuvre des politiques de gestion de flotte mobile (Mobile Device Management) robustes, en veillant à ce que les terminaux fournis par l’entreprise et ceux en BYOD soient conformes aux normes de sécurité. Des mises à jour régulières des mobiles et des logiciels de sécurité garantissent une correction rapide des vulnérabilités, et donc de se prémunir contre les menaces connues qui ciblent ces utilisateurs ».

Du M-ishing sophistiqué

L’hameçonnage est considéré comme le principal problème de sécurité dans l’espace mobile, tant dans le secteur public (10 %) que dans le secteur privé. Plus important encore, 76 % des sites d’hameçonnage utilisent désormais le protocole HTTP pour tromper les utilisateurs sur la sécurité de la communication. « L’utilisation du HTTPS pour le phishing n’est pas complètement nouveau », a rappelé Krishna Vishnubhotla, vice-président de la stratégie produit chez Zimperium. « Le rapport de l’année dernière avait révélé qu’entre 2021 et 2022, le pourcentage de sites de phishing ciblant les mobiles était passé de 75 à 80 %. Certains d’entre eux utilisaient déjà le HTTPS, mais il a surtout montré que plus de campagnes ciblaient les mobiles », a-t-il ajouté. «

Cette année, nous constatons une hausse fulgurante du ciblage des appareils mobiles, signe de maturation des tactiques sur mobile, et c’est logique. Les smartphones se prêtent bien au phishing, car l’utilisateur voit rarement l’URL dans le navigateur ou les redirections rapides. De plus, nous sommes conditionnés à croire qu’un lien est sécurisé s’il y a une icône de cadenas à côté de l’URL dans nos navigateurs. Sur les téléphones portables en particulier, les utilisateurs devraient regarder au-delà de l’icône du cadenas et vérifier soigneusement le nom de domaine du site web avant de saisir des informations sensibles », a expliqué M. Vishnubhotla. « La recrudescence des attaques de phishing ciblées sur mobiles appelle à la mise en place urgente de solutions de sécurité avancées, basées sur l’IA, capables de détecter et de bloquer les menaces sophistiquées en temps réel », a estimé Stephen Kowski, Field chief technology officer chez SlashNext. « Les acteurs de la menace utilisant de plus en plus des protocoles sécurisés tels que HTTPS, les mesures de sécurité traditionnelles ne sont plus suffisantes pour protéger les utilisateurs et les entreprises. »

MDM et gestionnaires de mots de passe à la rescousse

Selon les experts, les MDM et les gestionnaires de mots de passe peuvent s’avérer utiles pour se protéger contre l’hameçonnage. Les premiers offrent aux entreprises d’appliquer des politiques de sécurité, de contrôler les autorisations des applications et de s’assurer que les appareils sont mis à jour avec les derniers correctifs de sécurité, réduisant ainsi le risque d’exploitation du phishing. « Les solutions MDM, qui assurent la conformité et limitent l’accès aux données en fonction de l’état de l’appareil, garantissent une stratégie de sécurité mobile complète qui ne se limite pas aux seules mises à jour du système d’exploitation », a fait valoir M. Tiquet. « Un chiffrement fort et une gestion automatisée des correctifs peuvent renforcer la protection des appareils ».

Quant aux gestionnaires de mots de passe, ils génèrent et stockent des mots de passe complexes et uniques, empêchant les utilisateurs de réutiliser leurs informations d’identification sur plusieurs services, ce qui constitue souvent une cible pour le phishing. « L’application de l’authentification multifactorielle (MFA) ajoute une couche supplémentaire de protection des données sensibles », a ajouté M. Tiquet. « Les gestionnaires de mots de passe jouent un rôle crucial en générant et en stockant des mots de passe forts et uniques et en prenant en charge des méthodes avancées d’authentification multifactorielle ».