Une vague de messages de réinitialisation de mot de passe a submergé les clients Apple. L’objectif de cette campagne est de pirater leur identifiant Apple ID

C’est un matraquage en règle pour obtenir les identifiants Apple ID auquel ont du faire face certains clients de la marque à la pomme. En effet, une vague de phishing de type « push bombing » ou de « fatigue MFA » a sévi récemment assure le site Krebs on Security. Ces techniques consistent, pour les attaquants, à envoyer de manière répétée des notifications d’authentification à deux acteurs (MFA) sur les terminaux Apple.

Dans un fil de discussion Twitter/X, Parth Patel a observé que l’ensemble de ses terminaux Apple ont été bombardés de notifications push lui demandant de réinitialiser son mot de passe Apple ID. Il a dû en effacer une centaine avant que l’attaque ne prenne fin. Si Path Patel savait qu’il ne fallait pas tomber dans le panneau, d’autres utilisateurs pourraient ne pas être aussi chanceux, surtout quand leurs terminaux sont assaillis de demandes massives de réinitialisation.

Un bug dans les systèmes Apple

La page « Mot de passe oublié » d’Apple propose aux utilisateurs de demander plusieurs réinitialisations de mot de passe et envoie à chaque fois une notification à tous les terminaux. Si ces notifications semblent bien réelles, c’est parce qu’elles le sont. Il semble que les pirates exploitent « un bug dans les systèmes d’Apple » qui envoie des notifications officielles à tous les terminaux connectés à l’identifiant Apple quand quelqu’un tente de réinitialiser un mot de passe via la page « Mot de passe oublié » d’Apple. Dans les faits, cette attaque n’est pas très sophistiquée puisqu’il suffit d’un numéro de téléphone et d’une adresse électronique, pour que le système d’Apple autorise quelqu’un à demander à plusieurs reprises une réinitialisation de mot de passe, en espérant que l’une des demandes sera acceptée.

L’utilisateur reçoit ensuite un appel téléphonique du « support Apple », enfin présenté ici comme provenant du véritable numéro de support d’Apple (1-800-275-2273 aux États-Unis, 0805-540-003 en France), l’informant que son compte est attaqué et qu’il doit vérifier un code à usage unique. Une fois que les pirates ont reçu ce code, ils peuvent réinitialiser le mot de passe de l’Apple ID de l’utilisateur piégé et prendre le contrôle de son compte.

Prudence avant la mise en place d’un correctif

Un utilisateur rapporte avoir reçu une alerte similaire sur son Apple Watch, suffisamment suspecte pour qu’il active la clé de récupération de son Apple ID. Cette clef, qui se présente comme un « code de 28 caractères généré de manière aléatoire », améliore la sécurité du compte Apple ID de l’utilisateur en lui donnant plus de contrôle sur la réinitialisation de son mot de passe pour retrouver l’accès à son compte ».

Cependant, si les clés de récupération peuvent empêcher les pirates de modifier le mot de passe de l’Apple ID, elles n’empêcheront pas les notifications d’arriver. Jusqu’à ce qu’Apple propose un correctif, le mieux à faire pour mettre fin à l’attaque est d’annuler à plusieurs reprises les notifications de réinitialisation de mot de passe reçues sur l’iPhone, ou d’appuyer sur la touche « Ne pas autoriser ». Et comme toujours, il ne faut jamais communiquer un code à deux facteurs à une tierce personne, même si celle-ci affirme qu’elle travaille pour la firme de Cupertino.

Numéro spécial IA pour ce LMI Mag 21, avec de nombreux retours d’expérience autour des mises en oeuvre de solutions GenAI et IA discriminative.

Avec l’arrivée du printemps, nous vous invitons à découvrir le numéro 21 du magazine du Monde Informatique. Au programme de cet opus :

– Une interview Virginie Dominguez, Vice-présidente exécutive IT de Servier, data et digital, qui conduit les trois grands chantiers de transformation numérique de Servier : l’optimisation de l’efficacité opérationnelle, la création de nouveaux produits et services pour les patients et professionnels de santé et, enfin, l’accélération de l’innovation thérapeutique. Un dernier enjeu stratégique pour la compétitivité du laboratoire.

– Un entretien avec Priyanka Sharma. La directrice exécutive de la Cloud Native Computing Foundation, qui gère Kubernetes, revient sur les projets et ambitions et apporte son regard sur l’évolution de la place de l’open source dans les entreprises.

– Un point avec Christophe Boulangé, directeur cloud et digital solutions de BNP Paribas. Alors que le rachat de VMware par Broadcom soulève de nombreuses interrogations parmi les DSI, le virage de BNP Paribas vers les conteneurs – vus comme le standard de fait des nouveaux développements et la cible de ses migrations applicatives – illustre le changement d’ère qui est en train de s’opérer dans les productions IT.

– Un retour d’expérience IA avec Volkswagen France : Le groupe de distribution automobile, regroupant les marques Volkswagen, Audi, Seat/Cupra et Skoda, utilise la solution de marketing digital Remarketing d’Imaweb (aka Nextlane). Objectif : automatiser la création et le montage de vidéos à base d’IA de véhicules d’occasion pour accroître les ventes.

Pour le dossier, nous vous proposons dans ce numéro : L’IA au service de la résilience

Nous vous invitons enfin à vous abonner à la version papier sur notre espace abonnement. Vous pourrez ainsi recevoir notre prochain numéro en juin 2024.

Plus de 300 000 systèmes Internet utilisant les protocoles UDP sont vulnérables à des attaques par déni de service en boucle. Un attaquant non authentifié peut utiliser des paquets malveillants contre une implémentation vulnérable basée sur DNS, NTP ou encore TFTP.

La technique tout juste découverte permet de lancer une attaque par déni de service en boucle entre deux applications réseau, bloquant indéfiniment l’accès légitime à leurs serveurs respectifs. Elle cible la couche application sur des systèmes utilisant le protocole UDP (User Datagram Protocol), un protocole vulnérable de la couche Transport Layer Security (TLS), qui, en raison de sa nature sans connexion, manque intrinsèquement de vérification des requêtes. « Les attaques DoS en boucle de la couche application reposent sur l’usurpation d’adresse IP et peuvent être déclenchées à partir d’un seul hôte capable d’usurper l’adresse IP », a déclaré le centre de recherche allemand sur la cybersécurité CISPA (Helmholtz Center for Information Security, CISPA) à l’origine de la découverte, dans un blog. « Ces attaques associent deux services réseau de telle sorte qu’ils continuent à répondre indéfiniment aux messages de l’un et de l’autre. La couche application est la couche conceptuelle la plus élevée d’un système de communication classique, qui comprend également, dans cet ordre, les couches physique, liaison de données, réseau, transport, session et présentation.

Un protocole plus rapide, mais moins sûr

Le protocole de couche de transport UDP est chargé de transporter des paquets de données sur des systèmes réseau qui communiquent à l’aide de protocoles de couche d’application. Spécifiquement conçu pour les transmissions sensibles au temps, comme la lecture de vidéos ou les recherches DNS, l’UDP fonctionne selon le principe de l’absence de connexion, c’est-à-dire qu’il peut transférer des données sans établir de connexion entre les systèmes concernés. La transmission plus rapide est parfois un compromis risqué, car la nature inhérente de l’UDP peut entraîner la perte de données en transit ou, dans ce cas, permettre à des attaquants de mener des attaques DDoS. La vulnérabilité inhérente à l’UDP est répertoriée sous la référence CVE-2024-2169. « Les implémentations du protocole d’application UDP sont vulnérables aux boucles de réseau », selon la base de données sur les vulnérabilités NVD (National Vulnerability Database) du NIST (National Institute of Standards and Technology). « Un attaquant non authentifié peut utiliser des paquets malveillants contre une implémentation vulnérable, ce qui peut entraîner un déni de service (DOS) et/ou une utilisation abusive des ressources ».

Les chercheurs du CISPA ont expliqué que la boucle d’attaque peut être initiée en envoyant un seul message d’erreur par usurpation d’adresse IP à l’un ou l’autre d’un couple de serveurs défectueux. « Les serveurs vulnérables continueraient alors à s’envoyer des messages d’erreur, ce qui mettrait à rude épreuve les deux serveurs et toute liaison réseau entre eux », ont écrit les chercheurs dans leur blog. « Une fois qu’un déclencheur est injecté et que la boucle est enclenchée, même les attaquants sont incapables d’arrêter l’attaque », selon le blog. La vulnérabilité affecte d’anciens protocoles comme Daytime, Time, Active Users, Echo, Chargen et QOTD, ainsi que des protocoles contemporains comme TFTP, DNS et NTP, de la couche application.

Le basculement en TCP peut aider

Même si, à ce jour, aucune exploitation connue de cette vulnérabilité n’a été signalée, la CISPA avertit qu’elle pourrait affecter près de 300 000 hôtes Internet, ainsi que les réseaux qu’ils exposent. « Pour autant, d’après ce que nous savons, ce type d’attaque n’a pas encore été mené sur le terrain. Il serait toutefois facile pour les attaquants d’exploiter cette vulnérabilité si aucune mesure n’était prise pour atténuer le risque », a déclaré Christian Rossow, l’un des chercheurs du CISPA à l’origine de la découverte, dans le blog. Bien que moins rapide que l’UDP, le protocole de contrôle de transmission TCP (Transmission Control Protocol) est un protocole de couche de transport plus fiable, qui établit une connexion entre des systèmes uniquement après une vérification automatisée appelée « handshake » entre les systèmes concernés. L’ajout d’une couche supplémentaire de validation des requêtes sur les transmissions UDP ou leur remplacement complet par des implémentations TCP peut contribuer à empêcher l’exploitation de cette vulnérabilité.

La publication d’un prototype d’exploit sur une faille critique dans FortiClient Server inquiète les experts en cybersécurité. Ils craignent un ciblage plus large de la part de cyberattaquants.

Des chercheurs en sécurité ont publié des détails techniques et un PoC pour une vulnérabilité critique corrigée la semaine dernière dans la solution de gestion de la sécurité des endpoints FortiClient Enterprise Management Server (FortiClient EMS) de Fortinet. Signalée à Fortinet comme faille zero-day par le National Cyber Security Centre (NCSC) du Royaume-Uni, la CVE-2023-48788, a été activement exploitée dans la nature au moment de l’application du correctif, mais vraisemblablement dans le cadre d’attaques très ciblées.

La disponibilité du récent PoC, même s’il n’est pas armé, pourrait permettre une exploitation plus large et une adoption plus facile par un plus grand nombre d’attaquants. La faille résulte d’une mauvaise vérification des éléments d’une commande SQL, qui pourrait être exploitée dans un scénario d’injection SQL pour exécuter du code ou des commandes non autorisées sur le FortiClient EMS. Il est conseillé aux clients de passer à la version 7.0.11 ou supérieure pour la série 7.0.x et à la version 7.2.3 ou supérieure pour la série 7.2.x.

Une vulnérabilité triviale de Fortinet à exploiter

FortiClient EMS est le composant serveur central utilisé pour gérer les terminaux sous FortiClient. Selon les chercheurs de Horizon3.ai (spécialisée dans le pen test) qui ont reconstitué la vulnérabilité, celle-ci se trouve dans un composant appelé FCTDas.exe, ou Data Access Server, qui communique avec la base de données Microsoft SQL Server pour stocker les informations reçues des points d’extrémité. Les terminaux sur lesquels FortiClient est installé communiquent avec un composant de l’EMS appelé FmcDaemon.exe sur le port 8013 à l’aide d’un protocole textuel personnalisé, crypté dans un second temps avec TLS à des fins de protection. FmcDaemon.exe transmet ensuite des informations à FCTDas.exe sous la forme de requêtes SQL exécutées dans la base de données.

Les chercheurs ont réussi à construire un script Python pour interagir avec FmcDaemon.exe et envoyer un simple message pour mettre à jour le FCTUID suivi d’une charge utile d’injection SQL pour déclencher une mise en veille de 10 secondes. Après quoi, ils ont observé que la charge utile était transmise à FCTDas.exe, confirmant ainsi la vulnérabilité. « Pour transformer cette vulnérabilité d’injection SQL en exécution de code à distance, nous avons utilisé la fonctionnalité xp_cmdshell intégrée de Microsoft SQL Server », ont expliqué les chercheurs dans leur rapport technique. « À l’origine, la base de données n’était pas configurée pour exécuter la commande xp_cmdshell. Cependant, elle a été activée de manière triviale à l’aide de quelques autres instructions SQL ». Les chercheurs ont intentionnellement laissé la partie exécution du code xp_cmdshell en dehors de l’exploit PoC, de sorte qu’il ne peut pas servir directement sans modification. Cependant, la technique xp_cmdshell est bien connue et a déjà été utilisée pour attaquer des bases de données SQL Server, ce qui signifie qu’il n’est pas difficile d’implémenter cette partie.

Des failles qui attirent les attaquants

En février, Fortinet a corrigé une autre vulnérabilité critique d’exécution de code à distance dans le service VPN SSL du système d’exploitation FortiOS utilisé sur ses appliances. Cette vulnérabilité, référencée CVE-2024-21762, était également accompagnée d’un avertissement indiquant qu’elle pouvait être exploitée dans la nature. L’entreprise a signalé par ailleurs que des groupes de cyberespions chinois avaient déjà exploité par le passé des vulnérabilités N-Day (dans la nature depuis plusieurs jours) FortiOS pour cibler des fournisseurs d’infrastructures critiques.

Cette semaine, la Shadowserver Foundation, une institution qui surveille le trafic Internet malveillant, a signalé qu’elle observait des tentatives d’exploitation à grande échelle de la vulnérabilité CVE-2024-21762 après la publication d’un programme d’exploitation et que plus de 133 000 appareils Fortinet exposés à Internet étaient toujours vulnérables un mois après l’application du correctif.

Le JDK 22 comporte 10 certificats d’autorité de certification racine supplémentaires, une interface de clé asymétrique et une option -XshowSettings pour afficher les paramètres de sécurité.

Publiée récemment par Oracle, la dernière version du kit de développement Java (JDK) 22 de l’édition standard de Java SE 22 offre plusieurs améliorations de sécurité, notamment une interface de clé asymétrique et une option de sécurité pour -XshowSettings qui permet d’afficher facilement les paramètres liés à la sécurité. Dans un billet de blog publié le 20 mars sur la page web inside.java d’Oracle, Sean Mullan, responsable technique de l’équipe Java Security chargée des bibliothèques et responsable du groupe de l’OpenJDK Security Group, a fourni plus de détails sur les améliorations de sécurité apportées.

Concernant l’option java -Xshowsettings, qui sert à imprimer les paramètres du système et d’autres informations utiles sur la configuration actuelle du JDK, elle peut maintenant afficher des informations détaillées sur les paramètres liés à la sécurité. « L’option -Xshowsettings:security présente tous les paramètres de sécurité avec des sous-options qui publie les valeurs des propriétés de sécurité, les fournisseurs de sécurité installés et leurs algorithmes pris en charge, ou les protocoles TLS et les suites de chiffrement activés », a écrit M. Mullan.

Une interface sur les clés asymétriques

Quant à la cryptographie, elle a été enrichie d’une interface standard, java.security.AsymmetricKey, en fait une sous-interface de java.security.key qui représente une clé asymétrique soit privée, soit publique. Les classes existantes java.security.PublicKey et java.security.PrivateKey ont été adaptées pour devenir des sous-interfaces d’AsymmetricKey. « Au fur et à mesure de l’introduction de nouveaux algorithmes asymétriques, l’interface AsymmetricKey offrira aux versions antérieures de Java SE de les prendre plus facilement en charge via des paramètres sous forme de NamedParameterSpec », a déclaré M. Mullan.

Par ailleurs, le module jdk.crytpo.ec a été déprécié, l’objectif étant de le supprimer à terme. Tout le code du module jdk.crytpo.ec a été déplacé vers le module java.base, y compris le fournisseur de sécurité SunEC. Ce composant est à présent vide mais existe toujours. Ce changement facilitera le déploiement d’applications dépendant d’algorithmes cryptographiques à courbe elliptique. Pour l’infrastructure à clé publique (PKI), 10 certificats d’autorité de certification racine ont été ajoutés au magasin de clés cacerts, dont trois certificats d’eMudhra Technologies, quatre de DigiCert, et un de Let’s Encrypt, Telia, et Certigna.

Pour le protocole de sécurisation TLS (Transport Layer Security), des propriétés supplémentaires ont été ajoutées pour contrôler la longueur maximale des chaînes de certificats du client et du serveur. Et pour les signatures XML, la mise en œuvre du JDK prend désormais en charge les signatures XML signées avec des algorithmes de signature RSA avec des condensés SHA-3. Le JDK 22 étend la fonction de support de l’algorithme de signature HSS/LMS par le JCE (Java Cryptography Extension), à la prise en charge HSS/LMS par les utilitaires jarsigner et keytool. De plus, jarsigner prend dorénavant en charge la signature et la vérification des fichiers JAR avec l’algorithme HSS/LMS, tandis que keytool prend en charge la génération de paires de clés publiques HSS/LMS. Cependant, le JDK ne prend en charge que la vérification des signatures HSS/LMS. Les développeurs devront faire appel à un fournisseur tiers pour signer les fichiers JAR avec HSS/LMS.

Siemens et d’autres constructeurs ont corrigé plusieurs failles dans leurs systèmes de contrôle industriel. Au total, 15 bulletins de sécurité ont été publiés avec des vulnérabilités entraînant de l’exécution de code à distance.

La CISA (Cybersecurity and Infrastructure Security Agency) a publié 15 avis concernant des vulnérabilités graves dans des produits de contrôle industriel (ICS) de Siemens, Mitsubishi Electric, Delta Electronics et Softing Industrial Automation. Certaines de ces failles, qualifiées de gravité élevée ou critique, peuvent entraîner l’exécution d’un code à distance.

Onze des 15 avis couvrent des vulnérabilités dans les produits Siemens, mais ce nombre n’est pas surprenant compte tenu de la quantité de lignes de produits dont Siemens dispose dans son portefeuille et du fait que, en tant que fournisseur ICS, l’entreprise a un programme de cybersécurité très actif. Quatre des avis de Siemens contiennent des vulnérabilités de gravité critique avec des scores CVSS compris entre 9 et 10, tandis que trois autres contiennent des failles de gravité élevée avec des scores compris entre 7 et 9. Les autres avis portent sur des problèmes de gravité moyenne ou faible.

Des équipements et des informations sensibles à risque

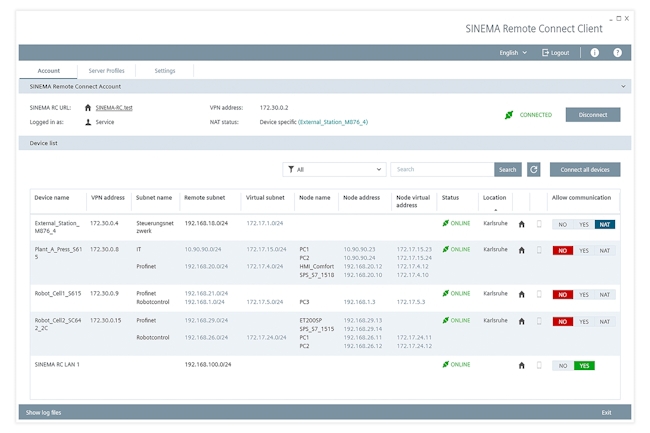

La première vulnérabilité d’exécution de code à distance concerne un problème de contrôle d’accès incorrect (CVE-2022-32257) dans les endpoints des services web qui font partie du SINEMA Remote Connect Server, une plateforme de Siemens qui permet de gérer des tunnels VPN entre le siège, les techniciens de service et les machines ou usines installées. La faille est affectée d’un score de 9.8 sur l’échelle CVSS et concerne les versions du serveur antérieures à la V3.2 et V3.1. Un problème de Cross-Site Scripting, XSS de moindre gravité (CVE-2020-23064) a également été corrigé dans la bibliothèque jQuery qui fait partie du service et qui pourrait permettre à des attaquants distants d’exécuter un code arbitraire par l’intermédiaire de l’élément options de JQuery.

Une vulnérabilité à haut risque a aussi été colmatée dans le composant SINEMA Remote Connect Client. Cette faille, répertoriée sous la référence CVE-2024-22045, pourrait donner à des attaquants la capacité d’accéder à des informations sensibles parce que le produit a placé ces informations dans des fichiers et des répertoires accessibles à des utilisateurs non autorisés. De plus, une mise à jour logicielle majeure a été publiée pour le lecteur mobile RFID SIMATIC RF160B, un terminal portable alimenté par batterie et utilisé dans de nombreux secteurs d’activité. La nouvelle version 2.2 corrige plus de 150 vulnérabilités découvertes au cours des dernières années, dont 11, jugées critiques, pourraient entraîner l’exécution de code.

Des débordements de mémoire critiques

Un bug critique de débordement de mémoire tampon (CVE-2024-22039) affecté du score CVSS de 10.0, le plus élevé possible, a été comblé dans les systèmes de protection incendie Sinteso EN and Cerberus PRO EN Fire Protection Systems. La faille se situe dans la bibliothèque de communication réseau utilisée dans les systèmes qui valide incorrectement la longueur des attributs des certificats X.509. La faille peut être exploitée par des attaquants de type man-in-the-middle qui peuvent intercepter la communication de l’outil d’ingénierie utilisé dans le réseau du système de protection contre les incendies et peuvent entraîner l’exécution de code arbitraire sur le système d’exploitation sous-jacent en tant que root. A noter que deux autres failles de mémoire réparées dans la même bibliothèque de communication réseau, qui pourraient être exploitées par des attaquants de type man-in-the-middle pour faire planter le service. Comme ces brèches n’affectent que l’application, et non le système sous-jacent, elles ont été classées dans la catégorie « gravité élevée ».

De multiples vulnérabilités, dont trois critiques pouvant conduire à l’exécution de code à distance, ont été endiguées dans la plateforme matérielle Siemens RUGGEDCOM APE1808 qui est équipée du pare-feu de dernière génération Fortigate. Les failles ont été héritées de FortiOS et précédemment corrigées. Parmi les constructeurs touchés, il y a Mitsubishi Electric qui a mis à jour ses contrôleurs de la série MELSEC-Q/L utilisés pour l’automatisation des usines et dans le module CPU de la série MELSEC. Ces vulnérabilités peuvent être exploitées à distance par l’envoi, à travers le réseau, de paquets spécifiquement conçus vers les appareils concernés.

Des correctifs pour des failles ICS de haute gravité

Siemens a aussi corrigé des failles à risque élevé et à faible risque dans les dispositifs de surveillance de l’alimentation SENTRON 7KM PAC3120 et SENTRON 7KM PAC3220, l’outil de développement de produits Siemens Solid Edge, le module d’extension Ethernet SENTRON 3KC ATC6, les commutateurs Ethernet industriels des familles SCALANCE XB-200, XC-200, XP-200, XF-200BA et XR-300WG, et la solution de gestion des informations de sécurité physique (Physical Security. Information Management systems, PSIM) de Siemens Surveillance Control. Delta Electronics a corrigé plusieurs failles à haut risque (CVSS 8.8) dans son système de gestion de l’énergie industrielle DIAEnergie.

Ces vulnérabilités basées sur le web exposent à des contournements d’autorisation, des injections SQL, des attaques XSS et de traversée de répertoire. Une faille de traversée de répertoire à haut risque et un problème de divulgation d’informations ont été corrigés dans Softing edgeConnector, un module logiciel qui connecte les contrôleurs SIMATIC S7 aux applications IIoT.

Au cours de la prochaine décennie, l’intelligence artificielle générative remplacera certains emplois. Mais comme cela a toujours été le cas avec les technologies révolutionnaires – de la machine à vapeur à la numérisation – elles sont destinées à créer bien plus d’emplois qu’elles n’en éliminent.

Alors que certains voient en l’IA une menace pour de nombreux emplois actuels, la plupart des acteurs du secteur informatique la considèrent au contraire comme un générateur de postes à forte valeur ajoutée. Ainsi, en éliminant des tâches répétitives avec des outils de genAI, les employés peuvent libérer du temps et gagner en créativité ou en productivité. Un rapport de Gartner estime à un demi-milliard le nombre d’emplois générés par les logiciels d’automatisation d’ici à 2033. Mark Kashef, consultant en IA et ingénieur chez Fiverr, une marketpace de services freelances juge que l’intelligence artificielle créera des postes qu’on ne peut pas imaginer aujourd’hui. Selon lui, des domaines tels que le développement, l’analyse des données et l’éthique de l’IA, tous susceptibles de connaître un essor sont appelés à modifier le marché du travail.

Dans un entretien accordé à nos confrères de Computerworld, le consultant de Fiverr a également assuré : « De plus, en automatisant toutes ces tâches répétitives, l’IA peut permettre de se concentrer sur un travail de plus grande valeur qui nécessite réellement une touche humaine. Ensuite, comme les performances des modèles linguistiques vont se multiplier et que leur prix va continuer à baisser, les possibilités seront infinies ». Parmi les professions générées par ces technologies, se trouve « l’ingénieur agent », dont la responsabilité est de créer des assistants IA pour une entreprise à l’aide d’outils sans code et d’agents conversationnels. « Nous allons voir multitudes de professions comme celles-ci éclore au cours des cinq prochaines années », projette également Mark Kashef. De son côté, Pieter den Hamer, vice-président et analyste chez Gartner juge que si la démocratisation des emplois avec les IA s’avère vraie, des opportunités professionnelles deviendront accessibles aux non-spécialistes.

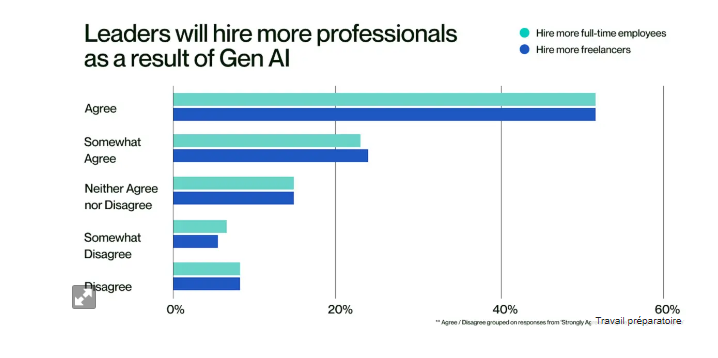

Plus de recrutements de tous type avec l’IA

« En retour, cela réduira les coûts et améliorera la disponibilité des produits et services existants ou futurs basés sur l’IA, affirme le porte-parole de Gartner. La croissance économique stimulée par l’adoption de la genAI se produira probablement dans tous les secteurs d’activité du monde, « en supposant que les conditions économiques soient plus ou moins stables », a ajouté M. den Hamer. Une enquête menée auprès de 1 400 chefs d’entreprise américains par la plateforme de placement de freelances Upwork confirme cette tendance à recruter davantage suite au développement de la GenAI Selon les résultats, 64 % des cadres supérieurs interrogés ont indiqué qu’ils embaucheraient davantage de professionnels de tous types.

Avec les technologies d’automatisation, les entreprises prévoient d’augmenter leurs recrutements de professionnels a plein temps et de freelances. (Source: Upwork)

Un déploiement lent au fil des années

L’ascension des techniques d’automatisation sera cependant lente. Actuellement, seulement 15 % des organisations les ont effectivement adopté, selon Gartner. Néanmoins, les entreprises doivent réfléchir à la manière de former leurs employés à utiliser efficacement ces solutions, tout en veillant à en réduire les limites et atténuer les risques. Quoiqu’il en soit, il semble beaucoup plus réaliste de voir plus d’’emplois créés avec l’IA que de destructions, a déclaré Pieter den Hamer pour Gartner. Étant donné la diversité des tâches, même les outils genAI qui ne prennent en charge qu’une seule d’entre elles (par exemple, des calculs ou des analyses) peuvent aider les employés à répartir leur temps plus efficacement.

Mark Kashef, consultant chez Fiverr indique avoir lu les gros titres selon lesquels la genAI était une technologie destructrice d’emplois, mais pour lui, cela ne semble pas se produire sur le marché à grande échelle : « de nombreuses personnes avec qui je travaille sur Fiverr travaillent dans des domaines pouvant être entièrement automatisés, or je constate invariablement que l’IA augmente leurs champs d’action pour le mieux ». Ces solutions peuvent être utilisées par exemple pour rédiger du texte, produire des d’images/vidéos, programmer des logiciels, traduire et également composer des résultats de recherche. Pieter den Hamer, du cabinet Gartner affirme que dans la plupart des cas, il est toujours nécessaire qu’un humain soit impliqué pour valider et corriger l’IA, ce qui compense le gain de productivité initial.

Des réductions dans les fonctions liées à la génération de contenus

« Néanmoins et en particulier pour les emplois dans lesquels les activités de génération de contenu représentent une part importante, des réductions d’effectifs sont susceptibles de se produire au fil du temps, en supposant que les descriptions de poste restent les mêmes et que la demande n’augmente pas. Cela est beaucoup moins probable pour les emplois dans lesquels la génération de contenu ne représente qu’une part mineure, sans parler des autres professions comportant des activités telles que le travail physique dans lesquelles l’IA ne peut encore guère jouer un rôle » fait remarquer l’analyste. En plus d’aider à la création de logiciels, les logiciels de genAI se répartissent en deux catégories : d’abord pour rédiger des descriptions de poste, de textes marketing et d’avis d’employés. Ensuite pour aider les employés des grands centres de help-desk à répondre en priorité aux appels à forte valeur ajoutée et fournir de meilleures informations aux consommateurs.

Ces cas d’utilisation devraient permettre aux employés d’être plus rapides et plus axés sur le client, selon Martha Heller, CEO du cabinet de recrutement IT Heller Search qui ne croit pas que le besoin d’une certaine pensée humaine disparaîtra un jour, même si l’IA peut devenir sophistiquée. Pour autant, elle s’attend à « une explosion de fournisseurs de bots IA, ce qui créera des opportunités pour les cadres dans les domaines de la finance, de la technologie, du marketing et des ventes. La dirigeante pense que l’IA générative est également susceptible de renforcer une demande déjà croissante de data scientists. « Ce sont les rares personnes capables d’analyser des données, d’élaborer une stratégie commerciale, puis de l’articuler aux personnes qui peuvent la financer.

Les employés de diverses catégories, dirigeants ou non, souhaitent que leu entreprise utilisent des solutions de genAI. (Soruce: Upwork)

Des fortes attentes sur l’expertise de ChatPGT

Avec ces technologies l’accent sera mis sur les personnes qui maîtrisent bien l’intégration des données, car l’IA n’a autant de valeur que les données sur lesquelles elle s’exécute. « Lorsque les PDG demandent : « Où est ma stratégie en matière d’IA », les dirigeants technologiques doivent porter leur attention sur l’intégration des données nécessaires à la valeur de l’IA », souligne -t-elle. Interrogé sur le type de compétences en IA que les employés devront ajouter à leur CV, M. Kashef de Fiverr estime que la priorité sera d’être capable d’exploiter des assistants chatbots et d’identifier ceux qui seront utilisés pour accélérer une ou plusieurs tâches ». ChatGPT, d’OpenAI par exemple, dispose d’une myriade de fonctionnalités dont les employés peuvent tirer parti, telles que du prompt d’image en texte, l’interrogation d’Internet en direct ou, plus particulièrement, la création de LLM dédiés capables d’effectuer des actions personnalisées qui se connectent à tout type d’API.

Être compétent sur ChatGPT sera une discipline très demandée à l’avenir, selon les projections de M. Kashef. Pour lui, avec les outils d’IA ingérant toutes sortes de documents et de données à partir de fichiers PDF et de feuilles de calcul Excel, la maîtrise des données est également essentielle. Même si les travailleurs n’ont pas nécessairement besoin de lire les documents et d’apprendre toutes les formules Excel, ils doivent néanmoins comprendre comment les interpréter rapidement. « Et comprenez ce qui vaut la peine d’être saisi et à quoi devrait ressembler votre résultat final », recommande ce dernier. Parmi les autres connaissances induites par les IA dans le futur, la construction de agents d’IA sera de plus essentielle pour créer des systèmes capables de prendre des décisions et d’agir de manière autonome pour atteindre les objectifs. En outre, et à mesure que l’IA devient plus puissante et plus répandue, la sécurisation des systèmes deviendra essentielle. De même, la gestion des produits IA, garante de l’intégration réussie de l’IA dans les produits et services nécessite un mélange unique de compréhension technique et de sens des affaires. Les chefs de produits IA capables de combler le fossé entre les capacités de l’IA et les besoins du marché seront très demandés.

La plupart des décideurs se sentent personnellement impliqués par l’adoption des technologies de genAI. (Source: Upwork)

La formation des employés, clef du succès

L’entreprise de services Ernst & Young (EY) déploie l’IA générale (apprentissage automatique, etc.) depuis 2012. Au cours de la dernière décennie, elle a constaté des améliorations majeures en termes d’efficacité et de précision des employés. Parmi elles, la mise en place de lecteurs de documents automatisés capables de résumer les rapports Un moteur de classification des données et des algorithmes de prédiction a également été déployé aidant les employés dans leurs tâches quotidiennes. Jeff Wong, responsable mondial de l’innovation chez Ernst & Young, a déclaré que l’automatisation des tâches avec l’IA avait permis de multiplier par 10 le délai d’exécution et de quintupler la précision des résultats. Et au lieu de remplacer les employés cela a obligé l’entreprise à embaucher davantage de techniciens. En 2018, le cabinet de conseil IT comptait 2 100 technologues. Il en emploie aujourd’hui plus de 75 000. « Transférer le temps de tâche vers le temps de réflexion s’est avéré extrêmement précieux pour nous. Je fais partie de ceux qui croient qu’au cours d’une période de 15 à 20 ans, l’IA aura un impact plus important sur l’emploi et la création d’emplois. Nous traverserons une période de changement d’ici là », », se félicite M. Wong

Avec l’adoption de l’IA, Ernst & Young a été confronté à un problème commun à toutes les organisations cherchant à déployer cette technologie : une main-d’œuvre mal préparée. Ainsi, Jeff Wong a mené un effort pour perfectionner les compétences des employés et déploie actuellement une formation en IA pour l’ensemble des 400 000collaborateurs du groupe. Jusqu’à présent, 84 425 personnes ont suivi la formation. De plus, 15 000 salariés d’EY ont obtenu des certifications via des badges IA spécialisés et 22 000 autres sont en train de les obtenir. Il y a six ans, EY s’est associé à l’Université de Stanford pour commencer à proposer des « bootcamps » sur les technologies avancées. L’école a également commencé à proposer des MBA en sciences du numérique et des données qui peuvent constituer une base pour les compétences en IA.

Les pouvoirs publics en retard sur l’apprentissage

Le responsable de l’innovation d’EY pense que la formation professionnelle peut permettre aux employés qui n’ont pas de diplôme en informatique de comprendre efficacement des concepts tels que le développement informatique, sans avoir à être réellement capables d’écrire du code. En fait, de nombreux emplois disponibles chez EY impliquent d’interagir avec des systèmes d’IA sans avoir besoin de coder, a déclaré M. Wong. Il pense que la société n’en fait pas assez pour former les gens à l’IA. « En raison de l’accélération du rythme du changement, stimulée en grande partie par l’IA, les gouvernements et la société ont l’obligation d’investir massivement dans la reconversion », souligne le dirigeant. « Si les gens ne changent pas pour s’adapter assez rapidement, nous aurons des jeunes de 21 ans qui assumeront plus rapidement de plus grandes responsabilités laissant derrière eux ceux de la génération qui n’auront pas pu changer », prévient M. Wong en conclusion.

Selon Bjarne Stroustrup, l’administration Biden semble ignorer les atouts actuels du C++ et les efforts déployés pour fournir de solides garanties de sécurité.

Le 15 mars dernier, Bjarne Stroustrup, le créateur du C++, a répondu au rapport de l’administration Biden qui recommande aux développeurs d’utiliser des langages sécurisés pour la mémoire (Rust, C#, Go, Java, Ruby et Swift) et d’éviter ceux vulnérables comme C++ et le C. Pour défendre son bébé, largement utilisé par les développeurs, le responsable a voulu rappeler les points forts du langage conçu en 1979. S’il s’étonne de voir que les auteurs de ces documents gouvernementaux ignorent les atouts du C++ contemporain et les efforts déployés pour fournir de solides garanties de sécurité, les auteurs du rapport, selon lui, semblent avoir compris qu’un langage de programmation n’est qu’un élément dans une chaîne d’outils, et qu’il est essentiel d’améliorer les outils et les processus de développement.

« Dès l’origine, et tout au long de l’évolution du C++, l’amélioration de la sécurité a toujours été au cœur de nos efforts de développement », a rappelé Bjarne Stroustrup. « Pour s’en rendre compte, il suffit de comparer le langage C de K&R avec le premier C++, et le premier C++ avec le C++ actuel, comme je l’ai fait lors de mon discours d’ouverture de la CppCon 2023 », a-t-il ajouté. « Une grande partie de la qualité du C++ résulte de l’usage de techniques basées sur RAII (Resource Acquisition Is Initialization), des conteneurs et des pointeurs de gestion des ressources plutôt que des désordres de pointeurs conventionnels de style C ».

Plusieurs efforts de documentation et de créations de profils

Parmi les efforts visant à améliorer la sécurité du C++, Bjarne Stroustrup a cité deux problèmes en particulier. « Sur les milliards de lignes de C++, peu suivent complètement les directives modernes, et l’approche de la sécurité diffère d’une personne à l’autre. Le comité de normalisation du C++ et moi-même essayons de résoudre ce problème », a-t-il déclaré. « Les profils offrent un cadre pour spécifier les garanties nécessaires pour un morceau de code donné et permettent aux implémentations de les vérifier. Des documents décrivant cette approche sont disponibles sur le site web du comité – rechercher WG21 – et d’autres sont en cours d’élaboration. Cependant, certains d’entre nous n’ont pas forcément la patience d’attendre les progrès forcément lents du comité », a-t-il ajouté.

« Néanmoins, ces profils servent de cadre pour améliorer progressivement les garanties – par exemple, supprimer la plupart des erreurs RANGE relativement rapidement – et introduire progressivement des garanties dans de grandes bases de code à l’aide d’une analyse statique locale et de vérifications minimales au moment de l’exécution », a-t-il expliqué. « Mon objectif à long terme pour le C++ a toujours été de faire en sorte que le langage offre la sécurité des types et des ressources quand et où cela est nécessaire. Peut-être que le mouvement actuel en faveur de la sécurisation de la mémoire, que je souhaite, s’avérera utile à mes efforts partagés par de nombreux membres du comité de normalisation du C++ ». En novembre 2022, Bjarne Stroustrup avait déjà dû défendre la sécurité du C++ contre la NSA. À l’époque, l’agence avait recommandé dans un bulletin d’utiliser des langages à mémoire sécurisée au lieu du C++ et du C

Le moteur de sécurité open source Falco est désormais passé au niveau de maturité Graduated de la CNCF. Le temps est-il venu de l’utiliser dans les applications Kubernetes ?

Entré à la Cloud Native Computing Foundation comme « projet Sandbox » en 2018, le moteur de sécurité open source Falco – développé à l’origine par Sysdig – est sorti début mars du programme d’incubation de la CNCF pour passer au niveau de maturité Graduated. Cela signifie qu’il est considéré comme stable et prêt à servir dans les environnements de production, y compris Azure. Falco rejoint de nombreux composants clés des plateformes cloud native, notamment Helm, Envoy, etcd,…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Dans le cadre d’un projet pilote de 6 mois, le grand distributeur allemand Rewe a équipé 220 chariots d’une IA sur tablette. Celle-ci scanne et analyse les listes de courses des clients et leur concocte le meilleur itinéraire pour collecter les produits.

Le département Digital research et innovation de l’entreprise de grande distribution allemande Rewe teste actuellement un compagnon digital pour les clients de son centre commercial de Cologne-Bickendorf. La firme, qui possède environ 9500 magasins – dont 6000 en Allemagne -, a équipé certains de ses chariots de supermarché de tablettes montées sur la poignée de guidage. Les clients scannent leurs listes de courses digitales ou manuscrites avec la caméra de la tablette.Un itinéraire optimisé par IAÀ partir de ces informations et à l’aide du système de navigation intérieure par radio, le caddie détermine alors l’itinéraire optimal vers les produits correspondants. Le logiciel s’appuie sur des fonctions d’IA intégrées, développées par l’éditeur israélien Catch Retail spécialisé dans l’IA de personnalisation de l’expérience d’achat. Il se sert également de la liste de courses pour identifier d’éventuelles promotions intéressantes pour le client et lui proposer les produits correspondants.« Nous connaissons déjà très bien les souhaits et les habitudes d’achat des clients de notre magasin pour adapter l’assortiment de produits en conséquence, explique Boris Dugandzic, qui dirige le centre commercial test avec son frère. Mais avec ce projet pilote, nous voulons aller encore un cran plus loin et voir si nous pouvons obtenir davantage d’informations pour développer de nouveaux services. »La protection des données est au coeur du projet si l’on en croit l’entreprise et son fournisseur. Ainsi, la solution est entraînée par les data liées aux itinéraires des clients, mais Rewe et Catch garantissent ne conserver aucune donnée personnelle. Par ailleurs, « nul besoin pour les utilisateurs de se connecter à une application ou à un système quelconque pour disposer du service », selon Frank Oliver Schmitz, responsable de l’innovation chez Rewe Digital.Un projet pilote de 4 moisCertains concurrents de Rewe utilisent aussi des caddies intelligents. Edeka, par exemple, a déployé le système Easy Shopper de la société munichoise Pentland Firth Software avec le même type de fonctions (listes de courses numériques et navigation intérieure via une tablette). Mais les clients peuvent aussi y enregistrer leurs achats à l’aide d’un scanner portatif et les placer dans leur sac à dos ou leur panier. À la caisse, ils n’ont plus besoin ni de décharger, ni de ranger leurs emplettes.Près de la moitié des 220 chariots du magasin Rewe sont équipés du système Catch. Le projet pilote est prévu pour durer quatre mois. On ne sait toujours pas si le détaillant testera d’autres fonctionnalités. Pourquoi ne pas imaginer, par exemple, d’afficher des recettes sur la tablette et de se laisser guider par le chariot vers les ingrédients nécessaires ?