Microsoft reconnaît que le problème de connectivité réseau sans fil, qui a largement affecté les utilisateurs du secteur public, de l’éducation et des entreprises, est lié à deux correctifs système du dernier patch tuesday de décembre. Une mesure d’atténuation est proposée.

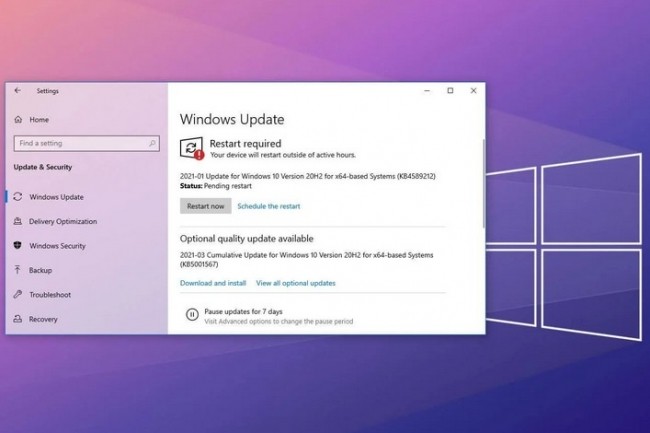

Microsoft a proposé un correctif temporaire aux utilisateurs de Windows pour résoudre les problèmes liés au WiFi après une mise à jour de Windows 11 qui a compromis les connexions sans fil sur les réseaux publics, éducatifs et d’entreprise. Cette mesure fait suite à des rapports d’utilisateurs de Windows faisant état de problèmes de connexion de leurs ordinateurs à des réseaux Wi-Fi après le déploiement des mises à jour Patch Tuesday de décembre pour les produits Microsoft. Dans un message publié sur son site web, l’entreprise a attribué la responsabilité des problèmes de connectivité à deux mises à jour du système d’exploitation relatives au Patch Tuesday de décembre référencées KB5032288 et KB5033375 et a reconnu qu’elles affectaient davantage les utilisateurs de certains réseaux WiFi que d’autres. « Comme indiqué, le problème de connectivité concerne surtout les utilisateurs qui essayent de se connecter à un réseau WiFi d’entreprise, de l’éducation ou public utilisant l’authentification 802.1x », a écrit Microsoft. « Mais il ne devrait pas se produire sur les réseaux domestiques ».

En effet, les problèmes ont largement affecté les personnes se connectant au WiFi sur des réseaux sans fil ayant activé la transition rapide ou l’itinérance rapide, des options généralement utilisées sur les campus des universités pour faciliter une connectivité transparente entre différents points d’accès. En fait, certaines universités, comme l’Université de Colombie-Britannique, ont alerté leurs étudiants et leur personnel du problème avant que Microsoft ne réagisse et ont même conseillé de désinstaller la mise à jour comme mesure temporaire pour rétablir le service jusqu’à ce qu’un correctif délivré par le fournisseur soit disponible.

Des utilisateurs mécontents qui le font savoir

La solution de Microsoft n’est pas très différente de celle préconisée par l’Université de Colombie-Britannique et de celle que de nombreux autres utilisateurs ont déjà appliqué. L’entreprise a publié un « Known Issue Rollback » (KIR), qui permet au système d’exploitation de revenir à une version antérieure du code non affectée par le problème. Introduits pour la première fois en mars 2021 par Microsoft, ces KIR servent à corriger des bogues non liés à la sécurité de manière temporaire. L’entreprise prévoit de corriger le problème de manière plus complète et publiera un correctif prochainement. Microsoft a également indiqué que la propagation automatique de la résolution aux appareils grand public et aux appareils professionnels non gérés pouvait prendre jusqu’à 24 heures. Cependant, les utilisateurs peuvent redémarrer leur machine pour accélérer le processus. Quant aux terminaux d’entreprise affectés, il est possible de résoudre le problème en installant et en configurant une stratégie de groupe particulière, qui se trouve dans « Configuration de l’ordinateur – > Modèles d’administration – > », a précisé Microsoft.

Certains utilisateurs estiment que la réponse de Microsoft n’a pas été assez rapide, et ils se sont empressés de manifester leur mécontentement sur des forums de discussion Internet comme Reddit. Ils se sont aussi plaints d’avoir eu à résoudre eux-mêmes le problème en annulant la mise à jour. « Sans surprise, Microsoft a tout cassé avec sa mise à jour », a posté un utilisateur mécontent sur Reddit. « La mise en production est le meilleur moyen de tester son code. Continuez à baisser le niveau ». Dans la Communauté Microsoft, beaucoup d’utilisateurs ont aussi critiqué le correctif du Patch Tuesday, des utilisateurs signalant que même sur des ordinateurs portables Windows achetés récemment, la connectivité sans fil était lente ou inexistante. « Sur mon Lenovo Slim Pro 9i acheté il y a un peu plus de deux semaines chez Costco, la connexion Internet est devenue très lente et inutilisable après l’application du correctif de sécurité Windows 11 KB5033375 hier, et Google Chrome n’arrêtait pas d’envoyer des erreurs DNS et d’autres erreurs », a déclaré l’utilisateur Sunny6887. Les utilisateurs de Windows qui souffrent depuis longtemps n’ont pas tort, car ce n’est certainement pas la première fois qu’une mise à jour de Microsoft censée corriger son logiciel perturbe des services existants. L’histoire de Microsoft est pleine de rétropédalages après une mise à jour ou la publication de nouveaux correctifs à cause de problèmes créés par son propre système de correctifs.

Dénommé Gonjeshke Darande, un groupe de cyberattaquants israéliens a perturbé le fonctionnement d’une grande partie des stations essence en Iran. Une action qui s’inscrit dans le conflit israélo-palestinien actuel.

Également connu sous le nom de Predatory Sparrow, le groupe Gonjeshke Darande a revendiqué la cyberattaque qui, selon certaines informations, a perturbé le fonctionnement de 70 % des stations-service en Iran. L’attaque a affecté le système iranien de distribution de carburant, désactivant les cartes à puce donnant accès au carburant subventionné, provoquant des dysfonctionnements généralisés dans les stations-service et obligeant certaines d’entre elles à vendre de l’essence à des prix non subventionnés.

« Nous, Gonjeshke Darande, avons mené une cyberattaque aujourd’hui, mettant hors service la majorité des pompes à essence en Iran », a écrit hier le groupe sur sa chaîne Telegram. « Cette cyberattaque est une réponse à l’agression de la République islamique et de ses mandataires dans la région. Elle a été menée de manière contrôlée afin d’éviter tout dommage potentiel aux services d’urgence », précise aussi le groupe. Le ministre iranien du pétrole, Javad Owji, a accusé Israël et les États-Unis d’être à l’origine de la cyberattaque, tandis que la Passive Defence Organization iranienne, a déclaré qu’elle préparait une riposte.

Un habitué des campagnes contre l’Iran

Ce n’est pas la première fois que le groupe Predatory Sparrow revendique des attaques contre des infrastructures iraniennes. Selon Check Point Research, le groupe est à l’origine d’une attaque contre l’industrie sidérurgique iranienne en 2022, contre les chemins de fer iraniens en 2021, et contre l’Iranian Offshore Oil Company et le ministère des routes et du développement urbain. Dans un rapport datant de 2021, Check Point Research a analysé la nature technique du malware Predatory Sparrow et ses cyberattaques sophistiquées contre les chemins de fer iraniens et les infrastructures syriennes.

Selon le rapport, Predatory Sparrow, qui aurait succédé à un autre collectif d’hacktivistes anti-iraniens appelé Indra, a utilisé des logiciels malveillants complexes de type « wiper » et exploité les vulnérabilités du réseau contre ses cibles dans le pays. Indra a également revendiqué la responsabilité des instructions données à la compagnie aérienne syrienne Cham Wings. Il a affirmé que son piratage avait révélé que le général Qassim Soleimani du Corps des gardiens de la révolution islamique se déplaçait sous un faux nom, contribuant ainsi à son identification et à son ciblage ultérieur lors d’une frappe aérienne américaine en 2020. Mais des chercheurs et des analystes doutent de la véracité de cette affirmation.

La revanche du 7 octobre

Peu après l’attaque du 7 octobre contre Israël, un représentant du groupe a déclaré à Reuters qu’il ciblait l’Iran pour son soutien au Hamas et qu’il était prêt à lancer de nouvelles attaques et à infliger des dommages graves dans divers domaines en réponse à toute action offensive contre le pays. « Quand nous commencerons, les portes de l’enfer s’ouvriront », a déclaré Predatory Sparrow. Les groupes pro-Hamas soutenus par l’Iran ont également riposté à Israël.

La récente cyberattaque contre le centre médical israélien Ziv Medical Center, attribuée par l’Israel National Cyber Directorate à l’Iran et au Hezbollah, coïncide avec une recrudescence de perturbations numériques de la part de groupes pro-Hamas liés à l’Iran contre des cibles israéliennes et américaines. La National Iranian Oil Products Distribution Company (NIOPD) a annoncé que le système de cartes à puce – désactivé par l’attaque de Predatory Sparrow – était à nouveau opérationnel.

La FTC américaine a imposé une interdiction de 5 ans au système de reconnaissance faciale de la chaîne de pharmacies, Rite Aid. Le régulateur estime que la technologie a commis des erreurs et des préjugés raciaux.

Dans le cadre d’un accord avec la FTC (Federal Trade Commission) des États-Unis, l’enseigne Rite Aid a accepté d’interdire pendant cinq ans l’utilisation de la technologie de reconnaissance faciale à des fins de surveillance. Cette décision fait suite aux accusations de la FTC selon lesquelles la technologie a été utilisée à mauvais escient, au détriment des consommateurs. De 2012 à 2020, Rite Aid a mis en place ce système basé sur l’IA pour détecter les voleurs à l’étalage. Cependant, le régulateur a déclaré que ce procédé identifiait à tort des clients spécifiques comme ayant déjà volé à l’étalage, « souvent, et en grande partie, des personnes de couleur ».

Absence d’information aux clients et erreurs répétées

Afin de réduire les vols à l’étalage et de résoudre d’autres problèmes liés à la clientèle, Rite Aid s’est appuyé dans des centaines de pharmacies sur la reconnaissance faciale via des caméras de surveillance. Le problème est que le personnel de Rite Aid accusait fréquemment à tort les clients de vol. « L’utilisation inconsidérée des systèmes de surveillance faciale par la chaîne a humilié ses clients et leur a causé d’autres préjudices, et ces infractions ont mis en danger les informations sensibles des consommateurs », a déclaré Samuel Levine, responsable des consommateurs au sein de la FTC, dans un communiqué. « L’ordonnance d’aujourd’hui montre clairement que la Commission veillera à protéger le public contre les pratiques déloyales en matière de surveillance biométrique et de sécurité des données », a-t-il ajouté.

Selon la FTC, le système de Rite Aid utilisait la reconnaissance faciale pour scanner les clients à l’entrée du magasin, en comparant leur visage avec une vaste base de données de personnes suspectées ou confirmées comme voleurs à l’étalage. Si le système trouvait une correspondance, il alertait le personnel pour qu’il surveille de près le client. La base de données de photos était remplie de photos de mauvaise qualité provenant d’images de surveillance granuleuses et de téléphones portables, ce qui entraînait des correspondances peu fiables. En raison de ces problèmes, le personnel suivait les clients ou appelait la police sans avoir été témoin d’un délit. Les fonctionnaires fédéraux ont également souligné que Rite Aid n’avait pas informé ses clients de l’utilisation de cette technologie et qu’elle avait donné pour instruction à ses employés de ne pas divulguer l’utilisation de celle-ci aux clients et aux médias. La FTC a affirmé que Rite Aid avait collaboré avec deux entreprises, dont le nom n’a pas été mentionné, pour constituer sa base de données de « personnes d’intérêt » avec des dizaines de milliers d’images.

Un pilote suspendu depuis 3 ans selon Rite Aid

Rite Aid a déclaré que son accord avec la FTC devait être approuvé par le tribunal chargé de superviser sa procédure de faillite en cours. En effet, l’entreprise s’est placée sous la protection de la loi sur les faillites en octobre. « Les allégations portent sur un programme pilote de technologie de reconnaissance faciale déployé par l’entreprise dans quelques-uns de ses magasins », a déclaré Rite Aid dans un communiqué. « Rite Aid a cessé d’utiliser cette technologie dans ces magasins il y a plus de trois ans, avant le début de l’enquête de la FTC sur l’utilisation de cette technologie par l’entreprise », a-t-elle ajouté.

« L’interdiction de la FTC illustre la nature décentralisée de la réglementation de l’IA aux États-Unis », a déclaré pour sa part Kjell Carlsson, responsable de la stratégie et de l’évangélisation de la science des données chez Domino Data Lab. « Contrairement à l’UE, où l’IA Act promet des réglementations cohérentes prévoyant des amendes draconiennes, aux États-Unis, les entreprises sont soumises à des réglementations disparates et évolutives, décidées par des agences fédérales, des législateurs des États et des municipalités, avec des sanctions comparativement mineures, principalement axées sur l’utilisation abusive des données plutôt que sur l’IA elle-même », a-t-il ajouté.

Apple a lancé deux mises à jour logicielles mineures avec MacOS Sonoma 14.2.1 et iOS 17.2.1. Elles corrigent des bogues, sans savoir exactement lesquels.

Une semaine seulement après l’arrivée de MacOS 14.2, Apple a publié la version 14.2.1 avec des corrections de bogues non spécifiées et une seule mise à jour de sécurité. La mise à jour est disponible pour toutes les ordinateurs fonctionnant sous MacOS Sonoma. Il n’est pas courant qu’Apple publie une mise à jour si peu de temps après la précédente, en particulier une mise à jour qui ne corrige aucun problème connu. Les notes de publication d’Apple indiquent simplement que la mise à jour contient « d’importantes corrections de bogues et mises à jour de sécurité et qu’elle est recommandée à tous les utilisateurs ».

Selon le site des communiqués de sécurité de la firme, la version 14.2.1 contient une seule mise à jour de sécurité qui n’est pas connue pour avoir été exploitée dans la nature mais qui affecte WindowServer. Ainsi, un utilisateur qui partage son écran peut involontairement partager un contenu incorrect. La vulnérabilité CVE-2023-42940 a été rapportée par Craig Hockenberry.

Des micro-correctifs font également leur apparition avant la fin de l’année

Par ailleurs, Apple a publié Safari 17.2.1 pour MacOS Monterey et Ventura, bien que cette version ne contienne aucun correctif de sécurité, selon les notes de mise à jour d’Apple. Comme pour MacOS 14.2.1, on ne sait pas ce que cette mise à jour corrige. Pour profiter de la dernière mise à jour MacOS, il suffit de se rendre dans les Paramètres système, puis de cliquer sur Général et Mise à jour logicielle.

Enfin, la firme de Cupertino a décidé de mettre à jour iOS 17.2 qui passe en version 17.2.1. Cette mise à jour mineure amène des « correctifs importants et est recommandée pour tous les utilisateurs » ; elle traite probablement le problème de la disparition aléatoire de Message. En revanche, pour les anciens iPhone et iPad, Apple distribue iOS 16.7.4 et iPadOS 16.7.4.

iOS 16.7.4 s’adresse aux anciens iPhone. (Crédit : CS)

La liste des victimes de la faille Citrix Bleed continue de s’allonger avec Xfinity. L’activité câble de Comcast a annoncé le vol de données de 36 millions de clients. L’opérateur a mis près de deux semaines avant de corriger la vulnérabilité.

13 jours, c’est le temps nécessaire à Xfinity pour corriger la faille Citrix Bleed. Une période pendant laquelle des cybercriminels ont eu le temps de récolter un maximum de données sensibles. L’activité câble de l’opérateur américain Comcast a en effet alerté sur une violation de données, qui selon la notification concernerait environ 36 millions de clients. Après enquête, les informations dérobées comprennent les noms d’utilisateurs et les mots de passe. Pour certains abonnés, d’autres informations sont concernées comme des noms, des coordonnées, des dates de naissance, des portions de numéros de sécurité sociale et les réponses à des questions de sécurité secrètes.

Vulnérabilités de NetScaler

Citrix a précédemment demandé aux clients de NetScaler ADC et NetScaler Gateway d’installer des versions mises à jour des produits réseau afin d’empêcher l’exploitation des vulnérabilités. Développés par Citrix, les outils NetScaler ADC (Application Delivery Controller) et NetScaler Gateway sont destinés à améliorer les performances, la sécurité et la disponibilité des applications et des services réseau. Le 10 octobre, Citrix a révélé des vulnérabilités dans ces produits, référencées CVE-2023-4966 et CVE-2023-4967, qu’elle décrit comme des problèmes de « mémoire tampon non authentifiée ». Avec un score CVSS de 9,4, donc hautement critique, la CVE-2023-4966 est liée à la divulgation d’informations critiques, indiquant sa gravité certaine. AssetNote, une entreprise de cybersécurité spécialisée dans la détection et la gestion des risques de sécurité dans les applications web et les actifs numériques, a publié sur GitHub une preuve de concept (POC) pour la brèche Citrix Bleed.

Selon Neil Jones, directeur de la cybersécurité chez Egnyte, la faille a été particulièrement efficace, car elle a été exploitée précédemment pour déployer le ransomware LockBit 3.0. « La large empreinte de déploiement de NetScaler combinée au potentiel d’attaque des ransomwares constitue un cocktail parfait du point de vue de la cyber-infection », a-t-il ajouté. Citrix invite les utilisateurs à mettre à jour leurs équipements afin de résoudre les problèmes de sécurité. L’entreprise précise aussi que la version 12.1 de ces produits n’est plus supportée. Citrix recommande donc à ses clients de passer à des versions plus récentes non affectées par ces problèmes de sécurité.

Citrix est un outil populaire pour les sessions de bureau à distance ou la fourniture d’applications. « Certaines entreprises exposent leurs serveurs Citrix Metaframe à Internet pour l’accès à distance, car c’est une solution bon marché », a fait remarquer Andrew Barratt, vice-président de l’éditeur de sécurité Coalfire. « Au fil du temps, Citrix a amélioré sa pile technologique et Netscaler est certes un produit de défense, mais il se trouve toujours à la limite du périmètre, ce qui signifie que là où il est déployé, il est probablement directement exposé à Internet », a-t-il ajouté. « Cependant, contrairement aux anciens serveurs Metaframe, il est exactement là où il est censé se trouver, ce qui en fait une cible de choix pour les intrus ».

Protection contre Citrix Bleed

« Des vulnérabilités similaires à Citrix Bleed apparaissent régulièrement, mais le vrai problème survient quand les correctifs sont publiés et ne sont pas appliqués rapidement, laissant les systèmes vulnérables plus longtemps que nécessaire », a déclaré Josh Amishav, fondateur de Breachdefense. « Pour se prémunir contre de telles brèches, il est essentiel que les particuliers et les entreprises mettent régulièrement à jour et corrigent les logiciels et les systèmes », a-t-il ajouté. La surveillance des réseaux pour déceler toute activité inhabituelle peut aider à détecter rapidement les brèches. La mise en œuvre de méthodes d’authentification robustes et multifactorielles ajoute une couche supplémentaire de sécurité. « Il est également très important de former les employés aux meilleures pratiques en matière de cybersécurité », a encore déclaré le dirigeant. L’utilisation de mots de passe sécurisés, de préférence générés et stockés dans un coffre-fort à mots de passe, renforce la sécurité.

En outre, la recherche permanente sur le dark web de toute fuite de données ou d’informations d’identification de l’entreprise peut fournir des avertissements précoces sur des violations potentielles. « Les utilisateurs de Xfinity devraient continuer à surveiller la situation de près et envisager de changer leurs noms d’utilisateur et leurs mots de passe dès que possible », recommande Neil Jones. « La probabilité de cyberattaques étant plus élevée pendant les fêtes de fin d’année, il est aussi conseillé aux utilisateurs de modifier leurs mots de passe WiFi Xfinity, en particulier si ceux-là n’ont pas été changés récemment ».

Destinée aux développeurs et aux équipes de sécurité, la dernière solution AppRisk de Snyk est dotée de fonctions de découverte et d’analyse du contexte de sécurité applicatif pour mieux déterminer les risques associés.

Baptisée AppRisk, l’offre de gestion de la posture de sécurité des applications (ASPM pour application security posture management) lancée par Snyk, le fournisseur de solutions de sécurité pour les développeurs, vise à aider les équipes de sécurité des applications (AppSec) à mieux surveiller et gérer leurs programmes de cybersécurité. Les développeurs et les équipes de sécurité pourront collaborer et relever les défis de la cybersécurité à travers une interface spécifique axée sur la découverte des actifs et à la hiérarchisation des risques.

« Snyk est un pionnier dans les outils pour développeurs, qu’il aide à mieux intégrer la sécurité dans leurs processus de développement et à accélérer les cycles de développement cloud-natifs en les affranchissant des problèmes de sécurité », a déclaré Melinda Marks, analyste senior chez Enterprise Strategy Group (ESG). « Le fournisseur était surtout connu pour ses capacités d’analyse des composants logiciels et de la chaîne d’approvisionnement des logiciels », a-t-elle rappelé. « Avec cette offre, Snyk se positionne un peu plus largement comme fournisseur de sécurité des applications pour le développement moderne et cloud-natif », a ajouté Melinda Marks. La solution AppRisk sera proposée en deux éditions : Essentials, disponible immédiatement, qui ciblera les clients existants de Snyk et fonctionnera uniquement avec les outils de l’éditeur. Et la version Pro, axée sur les entreprises, qui marchera avec les outils de sécurité des développeurs Synk ou non. Celle-ci sera lancée début 2024.

Automatiser la découverte des actifs, les contrôles de sécurité et la priorisation des risques

AppRisk combine les capacités existantes de la plateforme de sécurité des développeurs Snyk, y compris la télémétrie et les contrôles de sécurité, avec une interface ASPM et un ensemble de capacités pour les équipes devsecops. En automatisant la découverte des actifs applicatifs, AppRisk permet aux équipes de sécurité de configurer l’espace ASPM pour découvrir les actifs applicatifs et les classer au fil de l’eau en fonction du contexte commercial. Cette classification basée sur le contexte, combinée aux contrôles existants de Snyk pour analyser et quantifier les risques, alimente le nouveau moteur de hiérarchisation des risques. En outre, selon Snyk, l’offre permet aux équipes devsecops de définir et de gérer les exigences de sécurité et de conformité appropriées, tout en vérifiant que les applications disposent des contrôles adéquats.

Selon Melinda Marks, Snyk devra se concentrer sur deux domaines clés pour que son offre soit efficace. D’une part, être capable de fournir une visualisation granulaire des actifs de l’application et d’autre part, pouvoir quantifier efficacement les risques en mettant l’accent sur le contexte utilisé. « Avec les applications cloud native, la gestion des vulnérabilités représente un véritable défi, car il y a plusieurs couches à tester et à analyser pour gérer efficacement les risques, y compris l’infrastructure en tant que code, le code personnalisé, les images de conteneurs, le code tiers et d’autres éléments dynamiques et souvent éphémères », a déclaré Melinda Marks. « Le scan est nécessaire pour détecter les problèmes éventuels, mais le nombre d’alertes peut être écrasant pour donner la priorité à une remédiation dans les temps afin de prévenir les incidents ou réduire l’impact d’une violation. Ces solutions qui s’intéressent au contexte des applications, à la façon dont elles sont construites, et scrutent leurs connexions aux ressources qu’elles créent, aident les équipes de sécurité des applications à savoir où regarder en priorité et voir ce qui nécessite une attention urgente afin de travailler efficacement », a-t-elle ajouté. Melinda Marks estime par ailleurs que « la consolidation des contrôles de sécurité des applications par AppRisk permettrait facilement de qualifier l’offre de Snyk de plateforme CNAPP (cloud native application protection platform) plutôt que d’ASPM », ajoutant « qu’avec l’adoption accrue des services cloud, la sécurité des applications pour la gestion globale des risques de sécurité devient toujours plus importante ». De plus, selon elle, « il faut s’attendre à ce que les entreprises consolident leurs outils pour optimiser l’efficacité de leurs équipes de sécurité ».

Pour rendre son support IT plus efficace, Toyota Motor North America s’appuie sur l’IA générative. L’industriel a développé un équivalent de ChatGPT pour traiter les questions les plus triviales et libérer ainsi du temps des équipes informatiques pour la résolution des problèmes plus complexes.

« L’un de mes paris les plus audacieux est d’éliminer notre support informatique traditionnel d’ici à 2025, explique Jason Ballard, directeur général des services d’infrastructure et d’exploitation IT de Toyota Motor North America. Il est également en charge de la plateforme des véhicules électriques à batterie (BEV) de l’entreprise, dans sa transition vers l’électrique, et de l’organisation de l’ingénierie et de l’architecture de la plateforme numérique. Et il compte sur les IA conversationnelle et générative pour transformer les demandes de services RH et informatiques.Il croit aussi beaucoup dans les concepts agiles DevOps de “shift left”, d’une part pour la technologie – avec des tests et des évaluations au début du processus de développement, généralement avant que le code ne soit écrit – et de “shift right” en ce qui concerne les compétences. Et sa vision d’une disparition du service desk de Toyota en est un exemple. Il ne s’agit pas de se débarrasser de postes, mais d’internaliser les compétences techniques en formant les membres de l’équipe pour qu’ils remplissent des rôles plus importants.

Des débuts en RPA, dès 2014

« Au départ, cela donne l’impression que nous supprimons des emplois, mais en réalité, l’accent est précisément mis sur les employés, explique-t-il. Le travail d’un technicien de niveau 1 est assez répétitif et je pense que la plupart des personnes qui occupent ces fonctions souhaitent atteindre le niveau 2 ou 3. Ce sur quoi nous nous concentrons, c’est sur la façon dont nous pouvons améliorer les compétences de ces employés et les faire passer à des postes plus exigeants, tout en poussant à une plus grande automatisation dans l’ensemble de l’entreprise. »Toyota est un précurseur en matière d’IA, depuis ses projets de robotic process automation (RPA). En 2014, la branche nord-américaine avait des sites distincts pour les ventes et pour la fabrication qui ont été réunis en 2015 à Plano, au Texas. « Comme vous pouvez l’imaginer, il y avait beaucoup de systèmes différents utilisés pour gérer l’entreprise au sein de ces équipes distinctes, raconte Jason Ballard. Nous nous sommes attachés à mettre en place une pile technologique commune afin que tout le monde soit plus efficace. »Le responsable de l’infrastructure a intégré la RPA en 2017, ce qui a permis, selon lui, d’économiser plus de 150 000 heures de travail dès la première année. L’initiative a clairement montré que l’informatique pouvait faire plus pour aider à automatiser et optimiser les processus. Et en 2020, Jason Ballard a pris la tête de l’équipe d’ingénierie de la plateforme numérique, avec un oeil sur le service d’assistance informatique.

Centraliser le support

« Mon objectif initial consistait à changer la façon dont les membres de notre équipe s’adressaient à notre service d’assistance informatique, explique-t-il. Je voulais pouvoir engager une conversation et résoudre rapidement les problèmes, pour que les membres de l’équipe IT se remettent au travail. » En 2021, son équipe s’est associée à Moveworks, spécialiste des plateformes d’IA, pour créer un espace centralisé vers lequel les quelque 45 000 employés de Toyota Motors North America puissent se tourner pour obtenir de l’aide directement sur leur lieu de travail. Baptisé AgentAsk, le service offre aux employés une expérience de type ChatGPT qui prend en compte les exigences de l’entreprise, notamment les autorisations, les intégrations, la sécurité, la confidentialité, etc.Durant l’année écoulée, Jason Ballard indique que l’outil a permis de résoudre près de 70 000 problèmes et d’accélérer la résolution d’environ 100 000 autres. Il note qu’il permet désormais aux centres de services de l’entreprise de se concentrer sur des tickets importants et urgents tels que les demandes de matériel et les approbations de logiciels, plutôt que sur les réinitialisations de mots de passe et les déverrouillages de comptes. Chaque mois, AgentAsk résout environ 458 tickets du premier type et 164 du second.

Moins de 12 minutes pour répondre à une question

Le délai moyen de réparation (MTTR) est de 11,4 minutes contre une moyenne de trois jours dans le secteur. Selon Toyota, le service aurait libéré plus de 70 000 heures de productivité au cours de la seule année écoulée. En moyenne, AgentAsk compense le travail d’environ 25 techniciens de niveau 1 chaque semaine, selon Jason Ballard. À titre d’exemple, ce dernier fait remarquer qu’auparavant, ils passaient beaucoup de temps à fouiller dans divers systèmes d’entreprise pour essayer de déterminer le nombre d’approbations en suspens dont ils devaient s’occuper.« Aujourd’hui, il me suffit d’aller sur AgentAsk via Microsoft Teams et de demander quelles sont les approbations en suspens, explique-t-il. Cela ne prend que quelques secondes. » AgentAsk est la première utilisation de l’IA générative chez Toyota. L’équipe IT a donc engagé un partenariat fort avec le service cybersécurité de l’entreprise. La mise en oeuvre de la technologie s’est finalement déroulée de manière relativement transparente et, en quelques jours, l’équipe a pu intégrer AgentAsk à Teams et le mettre à la disposition des autres employés.« Entre 75 et 80 % des employés ont déjà utilisé AgentAsk », affirme Jason Ballard, dont l’objectif est maintenant que tous l’utilisent quotidiennement. Si la réinitialisation des mots de passe et le déverrouillage des comptes constituent un bon début, le responsable informatique a des ambitions plus importantes pour cette technologie. Y compris hors du support IT, avec des applications autour des politiques d’assurance par exemple (comme la comparaison des différentes politiques dentaires). D’ailleurs, les employés ont déjà commencé à poser intuitivement des questions sur les finances, le droit, les voyages ou les notes de frais.

Les entreprises et, pour la première fois, les particuliers pourront obtenir jusqu’à trois ans de mises à jour de sécurité payantes après l’arrêt du support de Windows 10, fixé à fin 2025.

Microsoft prévoit d’offrir des mises à jour de sécurité étendues aux utilisateurs professionnels et, pour la première fois, aux utilisateurs particuliers de Windows 10 après la mise à la retraite du système d’exploitation, fin 2025. Depuis avril dernier, Microsoft encourage les utilisateurs de Windows 10 à planifier leur migration vers Windows 11, la dernière version du système d’exploitation, en annonçant que Windows 10 22H2 serait la dernière version de l’OS. Selon les chiffres de StatCounter, Windows 10 est installé sur 64 % des postes de trravail aux États-Unis, contre 30 % pour Windows 11, et reste la version la plus utilisée du système d’exploitation de Microsoft.

Des services de mise à jour d’un an renouvelables trois fois

Après la fin du support, prévue pour le 14 octobre 2025, Microsoft ne fournira plus de correctifs de bugs, de correctifs de sécurité, de mises à jour régionales ni d’assistance technique. Cela signifie que les utilisateurs devront mettre à jour leurs terminaux existants vers Windows 11, acheter un nouveau PC embarquant la dernière version de l’OS, ou passer à Windows 365, basé sur le cloud. « Pour ceux qui ne procèdent pas à la mise à jour, Microsoft fournira des mises à jour de sécurité étendues (ESU) », a indiqué l’entreprise dans un billet de blog mardi. Ces mises à jour peuvent être achetées sur une base annuelle, et peuvent être renouvelées au maximum pendant trois ans.

Une prolongation déjà vue avec Windows 7

Microsoft ne propose pas toujours cette option : Windows 7 a bénéficié d’un support étendu, mais pas Windows 8. Le programme ESU fournit chaque mois des « mises à jour de sécurité critiques et/ou importantes », selon Microsoft. Mais après la date limite d’octobre 2025, ces mises à jour ne comporteront aucunes fonctionnalités nouvelles, ni de modifications de design, et ne bénéficieront d’aucun service d’assistance technique. Les tarifs de l’ESU seront communiqués « à une date ultérieure », a déclaré un porte-parole de Microsoft. L’entreprise précise par ailleurs que les clients Windows 10 IoT Enterprise Long-Term Servicing Channel (LTSC) et Windows 10 IoT Enterprise « continueront à recevoir des mises à jour en fonction de leurs cycles de vie spécifiques ».

La rumeur court selon laquelle Apple proposerait d’ouvrir la technologie NFC derrière Apple Pay à ses concurrents. Un changement poussé notamment par la victoire d’Epic Games sur Google dans un procès antitrust.

Suite à la victoire d’Epic Games contre Google, Apple pourrait envisager d’ouvrir une partie de sa technologie NFC servant au paiement mobile Apple Pay à ses concurrents. Le fabricant de l’iPhone a décidé de faire cette offre plutôt que d’avoir à répondre à une injonction réglementaire ou de se voir infliger une lourde amende.

De la NFC pour les autres

L’an dernier, la Commission européenne avait accusé Apple de concurrence déloyale parce qu’elle empêchait d’autres entreprises de paiement mobile d’utiliser la puce NFC (Near Field Communications) de l’iPhone pour leurs propres services. Cette décision faisait suite à une enquête similaire du Bureau de protection des consommateurs en matière financière (Consumer Financial Protection Bureau, CFPB), une agence américaine qui scrute aussi de près les activités d’Apple dans le domaine des paiements mobiles. À la suite d’une série de conclusions défavorables de l’Union européenne, Apple espère manifestement que cette initiative réglera les accusations d’infraction à la législation antitrust et d’éviter une lourde amende.

Les autorités de régulation de l’UE vont désormais examiner l’offre et s’entretenir avec les concurrents et les clients afin de décider si Apple est allée assez loin ou si des mesures supplémentaires sont nécessaires et s’il convient d’engager des poursuites pour infraction à la législation antitrust. Apple Pay est devenu populaire en Europe. Le système de la firme est pris en charge par plus de 2 500 banques, la majorité des commerçants et de nombreuses banques concurrentes. L’une des raisons de la popularité du service, c’est qu’Apple Pay est effectivement le seul système de paiement mobile pris en charge par l’iPhone.

Un changement d’approche

Pour défendre cette position, Apple a mis en avant beaucoup d’arguments. Mais la décision d’ouvrir les paiements au secteur du retail avec Tap To Pay (un service qui permet aux commerçants d’utiliser des systèmes de paiement et des applications de services tiers, ainsi que la puce NFC embarquée) montre qu’il est possible d’ouvrir cette partie de l’écosystème. Cette situation et l’intensité croissante de la réglementation sur tous les prés carrés dorés des grandes entreprises IT signifient qu’Apple sait qu’elle doit changer d’approche pour certains aspects de son activité. Rien ne sert de résister à l’inévitable. Mieux vaut identifier des moyens constructifs de s’engager dans la transformation afin d’exploiter ces vents du changement.

Les avantages sont peut-être un peu difficiles à trouver, mais l’un des atouts d’Apple se situe généralement dans la conception de l’interface utilisateur. Et tout comme l’Apple Card a révélé un réel désir des clients pour une meilleure interface utilisateur, Apple utilisera ses avantages pour s’assurer que les services Pay et Wallet restent les meilleures alternatives pour la plupart des gens. L’utilisation de la NFC fait partie de la bataille, mais la sécurisation du processus et la création d’une bonne expérience client resteront le Saint Graal des paiements mobiles, même après qu’Apple aura cédé ce terrain.

S’ouvrir à l’UE

Ces revendications concernant le NFC dans l’iPhone doivent être prises en compte parallèlement à d’autres changements que l’entreprise est censée apporter à ses services (sous réserve d’un appel). Dans l’UE, l’une d’entre elles consiste à s’ouvrir aux fournisseurs de paiement tiers et aux alternatives aux App Stores de la société américaine. L’entreprise doit également faire face à un litige avec Spotify, qui estime que la commission d’Apple sur les achats in-app limite la concurrence avec Apple Music sur les Mac, les iPhone et les iPad. Cependant, à l’instar de nombreuses plaintes relatives à la « taxe Apple », tout détaillant est en droit de demander une contrepartie pour l’ouverture d’un marché aux produits, et une certaine augmentation des ventes. La seule véritable négociation porte sur le montant qu’il est raisonnable de facturer pour ces ventes et savoir dans quelle mesure la réduction de la rentabilité peut nuire à l’expérience des clients existants. De nombreux chapitres de cette histoire restent à écrire.

L’erreur d’Elizabeth Warren sur iMessage

La controverse sur iMessage continue aussi d’attirer l’attention cette semaine, suite au message de la sénatrice américaine Elizabeth Warren (D-MA) accusant Apple « d’empêcher, par cupidité, les utilisateurs d’Android d’envoyer des messages aux utilisateurs d’iPhone de manière sécurisée ». Un avis sur le service de messagerie d’Apple jugé erroné. Suivant les traces de Nothing, la start-up de messagerie Beeper a choisi de faire de la rétro-ingeniérie pour s’introduire dans l’écosystème Apple. Selon l’entreprise californienne, « elle aurait exploité de « fausses informations d’identification » pour accéder à iMessage ».

Et sa solution au problème des bulles vertes et bleues a été d’obliger les utilisateurs à partager leur identifiant Apple avec un système tiers qui, inévitablement, offrait moins de sécurité aux utilisateurs que celle promise par Cupertino. C’est en partie pour cette raison qu’Apple a bloqué l’accès de l’app Android à iMessage. L’idée d’interopérabilité est une chose, mais l’approche doit être basée sur des normes et hautement sécurisée.

Apple, cible antitrust idéale

Cependant, la controverse autour d’iMessage montre à quel point Apple est devenue la cible antitrust préférée de tous les experts et régulateurs. Une fois que ce chapitre autour de la croissance de l’entreprise sera clos, beaucoup d’obstacles tomberont. Il faudra peut-être regarder de plus près les documents relatifs à la sécurité et à la vie privée chaque fois qu’on utilisera un système de paiement ou une boutique d’applications. Bien évidemment, Apple est tout à fait capable de se réinventer pour s’adapter à une nouvelle réalité et cela ne devrait pas impacter son business à l’avenir.

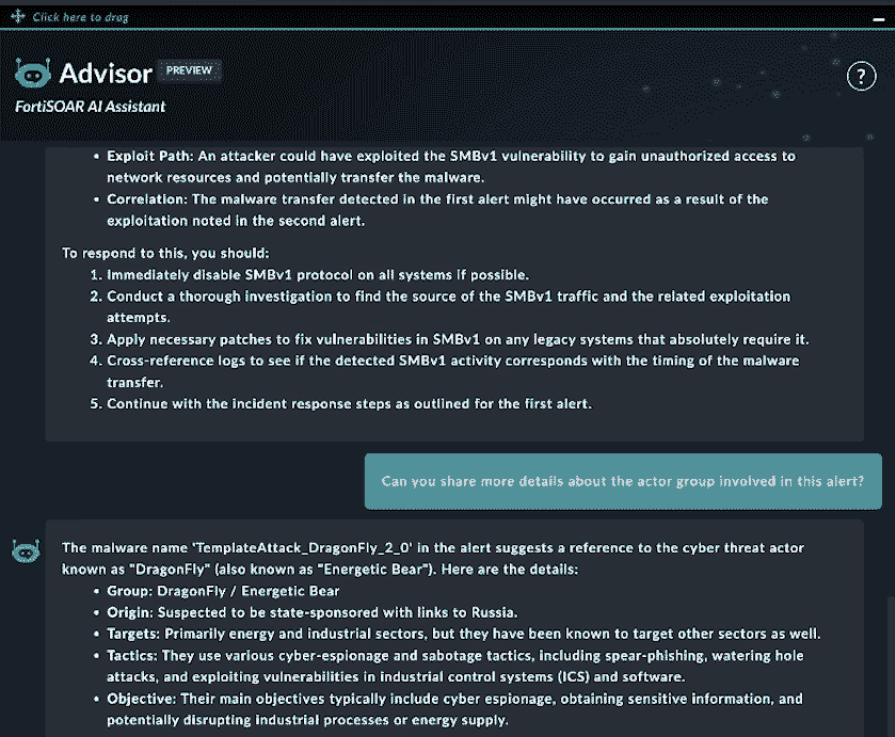

Fortinet prend le train de l’IA générative en présentant son assistant nommé Advisor. Il a pour objectif d’aider les équipes de sécurité à réagir plus efficacement contre les menaces.

Beaucoup d’éditeurs ont adopté l’IA générative en créant des assistants. C’est le cas de Fortinet qui vient de dévoiler le sien nommé Advisor. A destination des équipes de sécurité, il est interrogeable en langage naturel pour les aider à prendre des décisions plus efficaces face aux menaces. Advisor sera disponible avec la plateforme SIEM et la solution SOAR (Security Orchestration, Automation, and Response) du fournisseur.

« La plupart des équipes de sécurité sont confrontées à deux défis majeurs : le volume d’alertes qui nécessitent du temps pour les identifier, les hiérarchiser, les étudier et y remédier, et ce volume peut submerger le personnel déjà mis à rude épreuve par la pénurie de compétences cyber dans l’ensemble de l’industrie », a écrit David Finger, directeur du marketing produit de Fortinet, dans un blog sur Advisor. La seconde est le nombre croissant d’attaques sophistiquées qui échappent à la détection en utilisant des informations d’identification, des terminaux ou des services légitimes cooptés à des fins malveillantes. « Les nouvelles attaques mettent aussi en œuvre des processus en plusieurs étapes difficiles à détecter à l’aide d’outils de sécurité qui ne fonctionnent pas de manière intégrée ou qui ne fournissent pas de vue d’ensemble », a ajouté M. Finger.

Advisor s’intègre aussi dans solution SOAR de Fortinet. (Crédit Photo : Fortinet)

Une aide polyvalente

« C’est là que l’interaction avec le langage naturel de l’IA générative peut améliorer de manière significative l’efficacité des opérations de sécurité en facilitant la compréhension des événements, des alertes et des incidents et en traduisant les demandes en langage naturel en requêtes techniques nécessaires à l’exécution de requêtes complexes dans les bases de données et à la construction automatique de rapports riches », a déclaré David Finger. « Advisor propose aux équipes SecOps d’interagir directement avec les systèmes d’IA afin d’améliorer la détection, l’analyse et la réponse aux menaces, de générer des rapports, de construire des playbooks et de remédier aux systèmes vulnérables et compromis », a encore déclaré le dirigeant.

Advisor étend le portefeuille IA de Fortinet qui comprend déjà FortiAIOps, FortiEDR, FortiNDR et FortiAnalyzer. Plus récemment, le fournisseur a enrichi son portefeuille de deux pare-feu de dernière génération destinés à protéger les actifs des centres de données. « Ces pare-feu prennent en charge les AI-Powered Security Services du fournisseur, lesquels combinent les technologies d’IA et d’apprentissage machine pour sensibiliser les clients aux cybermenaces et agir pour protéger les ressources beaucoup plus rapidement », a déclaré Fortinet.

Une concurrence active

Il vient aussi gonfler la liste croissante de fournisseurs, parmi lesquels Cisco, Juniper, Extreme, Arista et d’autres, qui proposent un assistant basé sur l’IA en vue d’aider les entreprises à mieux évaluer les situations de sécurité, à éviter les erreurs et à automatiser les tâches complexes.

C’est le cas par exemple de l’assistant d’IA axé la sécurité, livré dernièrement par Cisco, qui sera d’abord intégré aux services cloud Firewall Management Center et Defense Orchestrator du fournisseur. Le premier est une plateforme centralisée pour la configuration, la surveillance, le dépannage et le contrôle des pare-feu de dernière génération Firepower. Quant à la plateforme Defense Orchestrator, elle propose aux clients de gérer, de contrôler et d’automatiser de manière centralisée les politiques de sécurité sur plusieurs systèmes de sécurité natifs du cloud. L’objectif de ces assistants d’IA est notamment de réduire le temps de réponse des clients aux menaces potentielles et de simplifier l’ensemble du processus de sécurité.