Il est essentiel d’inclure les questions de sécurité dès le début de toute discussion sur l’adoption de l’IA générative, c’est un fait. Et les entreprises ont su répondre aux attentes des RSSI puisque les budgets de cybersécurité pour l’IA sont en hausse.

La marche de l’IA générative n’est pas sans conséquences négatives, et les RSSI sont particulièrement préoccupés par les inconvénients d’un monde alimenté par l’IA, selon une étude publiée cette semaine par IBM. Selon la firme, l’IA générative devrait créer un large éventail de cyberattaques supplémentaires au cours des six à douze prochains mois, des acteurs malveillants sophistiqués utilisant la technologie pour améliorer la vitesse, la précision et l’ampleur de leurs tentatives d’intrusion. Les experts estiment que la plus grande menace provient des attaques générées de manière autonome et lancées à grande échelle, suivies de près par les usurpations d’identité d’utilisateurs de confiance et la création automatisée de logiciels malveillants.

Le rapport publié par IBM comprend des données provenant de quatre enquêtes différentes liées à l’IA, avec 200 cadres d’entreprises basées aux États-Unis interrogés spécifiquement sur la cybersécurité. Près de la moitié de ces dirigeants (47 %) craignent que l’adoption par leur entreprise de l’IA générative ne conduise à de nouveaux écueils en matière de sécurité, tandis que la quasi-totalité d’entre eux estiment qu’elle accroît la probabilité d’une atteinte à la sécurité. Selon le rapport, cela a au moins entraîné une augmentation moyenne de 51 % des budgets de cybersécurité consacrés à l’IA au cours des deux dernières années, et une croissance est attendue pour les deux prochaines années.

« Jamais une technologie n’a reçu un tel niveau d’attention en matière de sécurité »

Selon Chris McCurdy, directeur général des services de cybersécurité d’IBM, le contraste entre la course effrénée à l’adoption de l’IA générative et les fortes inquiétudes concernant les risques de sécurité n’est peut-être pas un exemple de dissonance cognitive aussi important que certains l’ont prétendu. D’une part, ce n’est pas un nouveau modèle, rappelle-t-il, et d’autre part, les premiers jours de l’informatique cloud, où les inquiétudes en matière de sécurité ont freiné l’adoption dans une certaine mesure. « Je dirais même qu’il y a une différence distincte qui est actuellement négligée en ce qui concerne l’IA ; à l’exception peut-être de l’internet lui-même, jamais une technologie n’a reçu un tel niveau d’attention et d’examen en matière de sécurité », affirme Chris McCurdy. Des groupes de réflexion internationaux ont vu le jour pour étudier les implications de l’IA générative en matière de sécurité, a-t-il souligné, et bien qu’il reste encore beaucoup à faire en matière d’éducation dans les directions générales, les entreprises avancent généralement dans la bonne direction.

« En d’autres termes, nous constatons que la sécurité n’est pas une réflexion après coup, mais une considération essentielle en ces premiers jours », ajoute le directeur général des services de cybersécurité d’IBM. Il est important de reconnaître que l’impact positif de l’IA générative sur les opérations commerciales a le potentiel d’être transformateur, ajoute-t-il. Si la sécurité, sans parler de la gouvernance et de la conformité, fait partie de la conversation dès le début, les cybermenaces n’ont pas besoin d’entraver le progrès. « On s’intéresse beaucoup à l’impact positif de l’IA sur les entreprises, mais il est de notre responsabilité de réfléchir aux garde-fous que nous devons mettre en place pour garantir que les modèles d’IA sur lesquels nous nous appuyons sont fiables et sûrs », indique Chris McCurdy.

Le commutateur d’accès FortiSwitch 600 et le switch coeur de campus FortiSwitch 2000 sont reliés à la plate-forme de sécurité et aux outils AIOps de Fortinet.

L’équipementier Fortinet a ajouté à son portefeuille de réseaux de campus deux commutateurs intégrant ses services de sécurité et son outil de gestion AIOps. Il s’agit en particulier du switch d’accès sécurisé au campus multi-gigabit FortiSwitch 600 qui prend en charge un accès jusqu’à 5GE et des liaisons montantes de 25GE et du commutateur de cœur de campus FortiSwitch 2000 qui peut prendre en charge des environnements de campus plus vastes et plus complexes par l’agrégation de commutateurs d’accès haute performance, y compris le FortiSwitch 600. Les deux switchs sont intégrés aux services de sécurité FortiGuard AI-Powered de Fortinet et à l’outil de gestion FortiAIOps, lequel permet aux clients d’utiliser des fonctions de sécurité et d’exploitation, par exemple, la protection contre les logiciels malveillants, le profilage des appareils et le contrôle d’accès basé sur les rôles. « Ces commutateurs répondent, en partie, aux besoins des employés qui reviennent au bureau et aux exigences plus élevées des réseaux de campus en bande passante et en débit », a déclaré Nirav Shah, vice-président des produits chez Fortinet. « Ces commutateurs offrent une intégration approfondie avec nos services de sécurité et d’IA de façon à aider les clients à prendre en charge de manière flexible plus d’utilisateurs et à gérer le campus », a ajouté M. Shah.

« Nouveau commutateur de campus phare de Fortinet, le FortiSwitch 600 supplante, mais ne remplace pas l’actuelle série FortiSwitch 400 », a déclaré M. Shah. Le FortiSwitch 400 est un switch de port d’accès 1GE alors que le FS-600 est Multi-Gig Ethernet et 802.3bt, d’une puissance de 90W. Quant au FortiSwitch 2000, il est désormais le principal commutateur de cœur de campus, rejoignant la série 1000 de Fortinet pour assurer l’agrégation des lignes d’accès sécurisé et de commutateurs de campus. « Ces commutateurs de cœur de campus alimentent les commutateurs de centre de données 100GE de la série 3000 de Fortinet », a encore déclaré M. Shah.

Contrôle d’accès et sécurité avancée

Sur le plan logiciel, les deux équipements fonctionnent sous FortiSwitchOS, qui offre notamment des fonctionnalités de provisionnement zero-touch, de surveillance et de dépannage du réseau, d’analyse et de gestion du trafic réseau. Le système d’exploitation prend en charge la plateforme de gestion de la sécurité unifiée Security Fabric de Fortinet. « La clé de l’intégration de la sécurité du système d’exploitation réside dans le fait que les dispositifs de pare-feu de nouvelle génération FortiSwitch et FortiGate peuvent fonctionner comme un système unique et intégré », a encore expliqué M. Shah. Cette combinaison inclut le contrôle d’accès et la capacité de gérer diverses tâches de sécurité, y compris la protection avancée contre les logiciels malveillants, la prévention des intrusions (IPS), le sandboxing et le filtrage web, le tout à partir d’un point de gestion unique. Les commutateurs s’intègrent également à FortiAIOps, l’outil d’exploitation technologique de Fortinet qui remonte des informations en temps réel sur les problèmes potentiels du réseau et peut automatiser les tâches manuelles. Les commutateurs FortiSwitch des séries 600 et 2000 sont disponibles dès maintenant.

Une étude de Trustwave SpiderLab révèle des « évolutions intéressantes » dans les méthodes de diffusion, les techniques, les thèmes et les marques ciblées dans les courriels d’hameçonnage visant les services financiers.

Microsoft et le géant bancaire American Express sont les entreprises les plus usurpées dans les courriels d’hameçonnage visant les services financiers. C’est ce que montre le rapport 2023 Financial Services Sector Threat Landscape de Trustwave SpiderLabs, lequel s’est intéressé à une multitude de menaces auxquelles est confronté le secteur des services financiers. Selon ce dernier, le phishing et les logiciels malveillants transmis par courriel sont les méthodes les plus exploitées pour s’introduire dans les entreprises. Trustwave SpiderLabs note aussi des « évolutions intéressantes » dans les méthodes de diffusion, les techniques, les thèmes et les marques ciblées par les attaques contre les services financiers au cours de l’année écoulée, estimant qu’elles ont contribué à maintenir leur pertinence et leur efficacité.

Les services financiers sont de plus en plus dans la ligne de mire des cybercriminels. Une récente étude d’Akamai a constaté une recrudescence des attaques d’applications web et d’API ciblant le secteur mondial des services financiers. Selon le rapport « High Stakes of Innovation : Attack Trends in Financial Services », ces attaques ont augmenté de 65 % au deuxième trimestre 2023 par rapport au deuxième trimestre 2022, pour un total estimé de 9 milliards d’attaques sur 18 mois, le secteur bancaire étant le plus touché. Cette étude a également révélé que le secteur des services financiers était désormais le premier secteur vertical ciblé par les attaques par déni de service (DDoS), la région EMEA représentant 63,5 % des événements DDoS mondiaux.

Les fichiers HTML, pièces jointes malveillantes les plus courantes

D’après les données provenant de la base de clients des services financiers de Trustwave SpiderLabs, les fichiers HTML sont les pièces jointes malveillantes les plus courantes dans les courriels, puisqu’elles représentent 78 % de toutes celles évaluées, selon le rapport. Ces fichiers servent essentiellement au vol d’identifiants, à la redirection de trafic et au HTML Smuggling (une technique utilisée pour faire télécharger un fichier à une cible via un fichier HTML). « 33 % des fichiers HTML utilise l’obfuscation pour échapper aux systèmes de défense », ajoute l’étude. Outre le HTML, Trustwave SpiderLabs a constaté que les exécutables étaient le deuxième type de pièces jointes malveillantes le plus répandu (14 %). Les stealers comme Gootloader, XLoader, Lokibot, Formbook et Snake Keylogger figurent parmi les plus repérées, tandis que le RAT Agent Tesla (Remote Access Trojan) a également été détecté dans l’ensemble de données. Selon le rapport, les attaquants utilisent peu les PDF (3 %), Excel (2 %) et les documents Word (1 %).

Les notifications de messages vocaux, les reçus de paiement, les bons de commande, les remises de fonds, les dépôts bancaires et les demandes de devis sont les thèmes les plus couramment rencontrés dans les courriels de pièces jointes malveillantes, American Express (24 %), DHL (21 %) et Microsoft (15 %) étant les marques les plus usurpées. Les thèmes d’hameçonnage non malveillant les plus fréquents cités dans le rapport comprennent les messages réclamant une « Action urgente », les alertes liées à la boîte de messagerie, le partage de documents, la signature électronique, les alertes liées aux comptes, les appels manqués, les notifications relatives aux réunions et les alertes liées aux paiements/factures. Les marques les plus usurpées dans ce type d’attaques sont Microsoft (52 %), DocuSign (10 %) et American Express (8 %). Concernant la compromission des courriels professionnels (Business Email Compromise, BEC), le thème le plus utilisé est « l’arnaque au compte rémunération » ou « Payroll Diversion » (48 %), suivi de la « Demande de contact » et de la « tâche », comme la demande de mise à jour des données (23 % et 13 % respectivement).

Des tactiques qui évoluent avec l’IA et les LLM

Au cours de l’année écoulée, Trustwave SpiderLabs a découvert et analysé de nouvelles techniques de phishing, activement utilisées par les attaquants pour cibler le secteur des services financiers. C’est le cas notamment du phishing basé sur le système de fichier IPFS (InterPlanetary File System), du phishing Cloudflare Pages.dev et Workers.dev, et des campagnes RPMSG, peut-on lire dans le rapport. Trustwave SpiderLabs a également surveillé l’impact de l’IA et des grands modèles de langage (LLM) comme ChatGPT sur les attaques de phishing. « La maturité rapide et l’utilisation élargie de la technologie LLM rendent la création de courriels crédibles plus facile, plus convaincante, hautement personnalisée et plus difficile à détecter », peut-on lire dans l’étude. « Récemment, nous avons constaté l’émergence de LLM comme WormGPT et FraudGPT sur des forums clandestins, soulignant les risques potentiels de cybersécurité posés par leur utilisation criminelle », indique-t-elle. WormGPT et de FraudGPT sont non seulement capables de créer des courriels d’hameçonnage convaincants, mais aussi de faciliter la création de logiciels malveillants indétectables, d’écrire des codes malveillants et de découvrir des vulnérabilités. Les mesures d’atténuation du phishing devraient inclure des tests, des mesures anti-spoofing, une analyse multicouche des courriels.

Trustwave SpiderLabs émet par ailleurs plusieurs recommandations pour atténuer les risques d’hameçonnage par courrier électronique. En particulier, il recommande aux entreprises :

– D’effectuer systématiquement des tests d’hameçonnage fictifs pour évaluer l’efficacité de la formation à la lutte contre l’hameçonnage ;- De mettre en œuvre de solides mesures anti-spoofing, en déployant notamment des technologies sur les passerelles de messagerie ;- De déployer une solution de balayage des courriels par couches afin d’améliorer la détection et la protection ;- D’utiliser des techniques de détection des fautes d’orthographe dans les noms de domaine pour permettre l’identification des attaques de phishing et celles qui compromettent les messageres d’entreprise (BEC).

Une étude de Trustwave SpiderLab révèle des « évolutions intéressantes » dans les méthodes de diffusion, les techniques, les thèmes et les marques ciblées dans les courriels d’hameçonnage visant les services financiers.

Microsoft et le géant bancaire American Express sont les entreprises les plus usurpées dans les courriels d’hameçonnage visant les services financiers. C’est ce que montre le rapport 2023 Financial Services Sector Threat Landscape de Trustwave SpiderLabs, lequel s’est intéressé à une multitude de menaces auxquelles est confronté le secteur des services financiers. Selon ce dernier, le phishing et les logiciels malveillants transmis par courriel sont les méthodes les plus exploitées pour s’introduire dans les entreprises. Trustwave SpiderLabs note aussi des « évolutions intéressantes » dans les méthodes de diffusion, les techniques, les thèmes et les marques ciblées par les attaques contre les services financiers au cours de l’année écoulée, estimant qu’elles ont contribué à maintenir leur pertinence et leur efficacité.

Les services financiers sont de plus en plus dans la ligne de mire des cybercriminels. Une récente étude d’Akamai a constaté une recrudescence des attaques d’applications web et d’API ciblant le secteur mondial des services financiers. Selon le rapport « High Stakes of Innovation : Attack Trends in Financial Services », ces attaques ont augmenté de 65 % au deuxième trimestre 2023 par rapport au deuxième trimestre 2022, pour un total estimé de 9 milliards d’attaques sur 18 mois, le secteur bancaire étant le plus touché. Cette étude a également révélé que le secteur des services financiers était désormais le premier secteur vertical ciblé par les attaques par déni de service (DDoS), la région EMEA représentant 63,5 % des événements DDoS mondiaux.

Les fichiers HTML, pièces jointes malveillantes les plus courantes

D’après les données provenant de la base de clients des services financiers de Trustwave SpiderLabs, les fichiers HTML sont les pièces jointes malveillantes les plus courantes dans les courriels, puisqu’elles représentent 78 % de toutes celles évaluées, selon le rapport. Ces fichiers servent essentiellement au vol d’identifiants, à la redirection de trafic et au HTML Smuggling (une technique utilisée pour faire télécharger un fichier à une cible via un fichier HTML). « 33 % des fichiers HTML utilise l’obfuscation pour échapper aux systèmes de défense », ajoute l’étude. Outre le HTML, Trustwave SpiderLabs a constaté que les exécutables étaient le deuxième type de pièces jointes malveillantes le plus répandu (14 %). Les stealers comme Gootloader, XLoader, Lokibot, Formbook et Snake Keylogger figurent parmi les plus repérées, tandis que le RAT Agent Tesla (Remote Access Trojan) a également été détecté dans l’ensemble de données. Selon le rapport, les attaquants utilisent peu les PDF (3 %), Excel (2 %) et les documents Word (1 %).

Les notifications de messages vocaux, les reçus de paiement, les bons de commande, les remises de fonds, les dépôts bancaires et les demandes de devis sont les thèmes les plus couramment rencontrés dans les courriels de pièces jointes malveillantes, American Express (24 %), DHL (21 %) et Microsoft (15 %) étant les marques les plus usurpées. Les thèmes d’hameçonnage non malveillant les plus fréquents cités dans le rapport comprennent les messages réclamant une « Action urgente », les alertes liées à la boîte de messagerie, le partage de documents, la signature électronique, les alertes liées aux comptes, les appels manqués, les notifications relatives aux réunions et les alertes liées aux paiements/factures. Les marques les plus usurpées dans ce type d’attaques sont Microsoft (52 %), DocuSign (10 %) et American Express (8 %). Concernant la compromission des courriels professionnels (Business Email Compromise, BEC), le thème le plus utilisé est « l’arnaque au compte rémunération » ou « Payroll Diversion » (48 %), suivi de la « Demande de contact » et de la « tâche », comme la demande de mise à jour des données (23 % et 13 % respectivement).

Des tactiques qui évoluent avec l’IA et les LLM

Au cours de l’année écoulée, Trustwave SpiderLabs a découvert et analysé de nouvelles techniques de phishing, activement utilisées par les attaquants pour cibler le secteur des services financiers. C’est le cas notamment du phishing basé sur le système de fichier IPFS (InterPlanetary File System), du phishing Cloudflare Pages.dev et Workers.dev, et des campagnes RPMSG, peut-on lire dans le rapport. Trustwave SpiderLabs a également surveillé l’impact de l’IA et des grands modèles de langage (LLM) comme ChatGPT sur les attaques de phishing. « La maturité rapide et l’utilisation élargie de la technologie LLM rendent la création de courriels crédibles plus facile, plus convaincante, hautement personnalisée et plus difficile à détecter », peut-on lire dans l’étude. « Récemment, nous avons constaté l’émergence de LLM comme WormGPT et FraudGPT sur des forums clandestins, soulignant les risques potentiels de cybersécurité posés par leur utilisation criminelle », indique-t-elle. WormGPT et de FraudGPT sont non seulement capables de créer des courriels d’hameçonnage convaincants, mais aussi de faciliter la création de logiciels malveillants indétectables, d’écrire des codes malveillants et de découvrir des vulnérabilités. Les mesures d’atténuation du phishing devraient inclure des tests, des mesures anti-spoofing, une analyse multicouche des courriels.

Trustwave SpiderLabs émet par ailleurs plusieurs recommandations pour atténuer les risques d’hameçonnage par courrier électronique. En particulier, il recommande aux entreprises :

– D’effectuer systématiquement des tests d’hameçonnage fictifs pour évaluer l’efficacité de la formation à la lutte contre l’hameçonnage ;- De mettre en œuvre de solides mesures anti-spoofing, en déployant notamment des technologies sur les passerelles de messagerie ;- De déployer une solution de balayage des courriels par couches afin d’améliorer la détection et la protection ;- D’utiliser des techniques de détection des fautes d’orthographe dans les noms de domaine pour permettre l’identification des attaques de phishing et celles qui compromettent les messageres d’entreprise (BEC).

Une fonctionnalité dans Azul Vulnerability Detection, Code Iventory, identifie le code inusité dans les applications Java en production. L’objectif est de faciliter la maintenance pour les développeurs.

L’éditeur Azul, a ajouté une fonction nommée Code Inventory pour identifier le code « mort » via son service cloud agentless Azul Vulnerability Detection (AVD) pour les applications Java. Cette fonctionnalité a été présentée le 4 octobre et elle est disponible dès maintenant sans coût supplémentaire pour les utilisateurs d’AVD.

Code Inventory offre aux développeurs et aux équipes devops un catalogue du code source utilisé dans les applications Java de production. Elle identifie avec précision les codes morts et inutilisés à supprimer. La fonction est capable de répertorier le code qui a été exécuté en production afin que les équipes puissent prendre des décisions éclairées sur le code à supprimer.

Une amélioration pour la révision du code

Avec ce service, Azul vise à réduire le temps nécessaire pour maintenir et tester le code, améliorant ainsi la productivité des développeurs et économisant de l’argent. Les informations sont collectées en cours de production, sans pénaliser la performance et aucune modification des applications Java n’est nécessaire.

Des informations détaillées sur le code sont collectées au niveau de la classe/du paquet à l’intérieur de la JVM afin de créer une vue d’ensemble des workload Java sur le code qui s’exécute en production au fil du temps. Ces données offrent des signaux précis et forts qui permettent de prioriser en toute confiance le code mort à supprimer, a déclaré Azul. Code Inventory fait partie d’Azul Vulnerability Detection, un service cloud pour les JVM Azul qui détecte en permanence les vulnérabilités de sécurité dans les applications et l’infrastructure en production.

La fonction Rapid Reset du protocole HTTP/2 a été abusé pour mener des campagnes DDoS particulièrement efficaces et puissantes. Cloudflare, Google, AWS et d’autres publient des mesures d’atténuation de ce bug.

Au cours des deux derniers mois, des attaquants ont abusé d’une fonctionnalité du protocole de communication web HTTP/2 qui rend les serveurs d’applications web, les équilibreurs de charge et les proxys web vulnérables à des attaques par déni de service distribué (DDoS) d’une ampleur sans précédent. Google, AWS, CloudFlare et d’autres acteurs IT, ont travaillé sur des stratégies d’atténuation et des correctifs en privé avant de divulguer la faille.

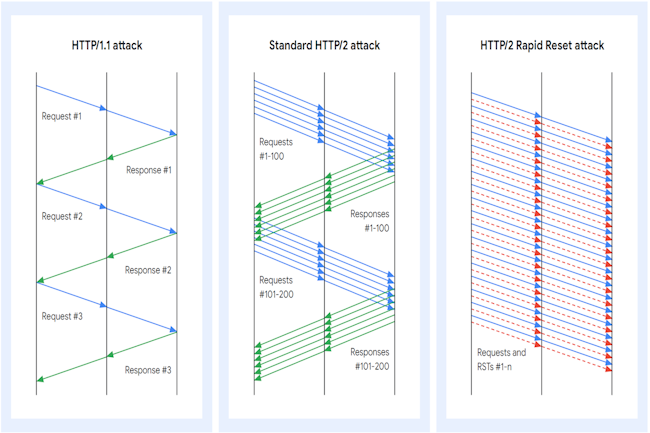

Les attaques DDoS, baptisées HTTP/2 Rapid Reset, tirent parti de la capacité de multiplexage de flux du protocole HTTP/2. Il est capable d’envoyer plusieurs requêtes HTTP en parallèle sur la même connexion de transport TCP. Une fonction est en particulier ciblée, la réinitialisation unilatérale des flux. Les entreprises sont invitées à vérifier si leurs partenaires IT disposent de correctifs ou de recommandations d’atténuation pour cette faille répertoriée sous la référence CVE-2023-44487.

Des attaques DDoS plus efficaces

Dans l’ancienne version 1 du protocole HTTP, toujours prise en charge par la plupart des serveurs et des clients web, il est possible d’envoyer plusieurs requêtes sur une seule connexion TCP, mais cet envoi se fait en série et le serveur traite les requêtes et y répond dans l’ordre dans lequel elles ont été reçues. Dans le cas du HTTP/2, plusieurs requêtes appelées « flux » ou « streams » et composées de trames de type HEADERS ou DATA, peuvent être envoyées simultanément et dans le désordre sur une connexion TCP. En effet, dans le multiplexage de flux, chaque stream est associé à un identifiant, de sorte que le serveur sait toujours de quel flux fait partie la trame et comment y répondre.

Ce multiplexage offre une utilisation plus efficace des connexions TCP et accélère le temps de chargement des pages. Imaginons une page web moderne contenant une multitude de ressources, de scripts tiers et d’images chargées à partir de différents emplacements. Un navigateur accédant à une telle page via HTTP/2 commencera immédiatement à charger ces ressources en parallèle, en donnant la priorité à celles qui sont visibles par l’utilisateur. Si celui-ci clique immédiatement sur un bouton et quitte la page, le navigateur peut fermer les flux même si les ressources n’ont pas été entièrement chargées ou rendues sans fermer entièrement la connexion et ouvrir d’autres requêtes. « Depuis la fin 2021, la majorité des attaques DDoS de couche Layer 7 que nous avons observées sur les services de Google et les projets Google Cloud protégés par Cloud Armor sont basées sur le HTTP/2, à la fois en nombre d’attaques et en taux de requêtes maximales », ont déclaré les ingénieurs de Google dans un billet de blog expliquant la nouvelle attaque. « L’un des principaux objectifs du HTTP/2 était l’efficacité, et malheureusement, les fonctionnalités qui rendent le HTTP/2 plus efficace pour les clients légitimes peuvent également être utilisées pour rendre les attaques DDoS plus efficaces », ont ajouté les chercheurs.

Contournement des limites de flux simultanés

Étant donné qu’un serveur doit consommer des cycles de CPU et de la mémoire pour traiter chaque trame et chaque flux, les développeurs du protocole avaient conscience dès le départ qu’il serait possible d’abuser des flux simultanés pour épuiser les ressources d’un serveur, et donc de provoquer un déni de service. C’est pourquoi ils ont ajouté un paramètre appelé SETTINGS_MAX_CONCURRENT_STREAMS que le serveur communique aux clients des points terminaux lors de la première connexion via une trame SETTINGS. Par défaut, la valeur de ce paramètre est illimitée, mais les concepteurs du protocole recommandent qu’elle ne soit pas inférieure à 100 pour maintenir un parallélisme efficace. C’est pourquoi, dans la pratique, de nombreux clients n’attendent pas la trame SETTINGS et supposent simplement que la limite minimale est de 100 et envoient 100 trames dès le début. Le problème vient d’une autre fonctionnalité appelée RST_STREAM, qui signifie « reset stream » (réinitialisation du flux). Il s’agit d’un type de trame qu’un client peut envoyer à un serveur pour indiquer qu’un ID de flux précédemment ouvert doit être annulé.

Cela permet au client d’annuler les demandes de ressources à la volée qui ne sont plus nécessaires, parce que l’utilisateur a, par exemple, quitté la page avant que la ressource ne soit chargée. Elle est utile, car elle indique au serveur d’arrêter de répondre à une requête précédente et de ne pas gaspiller la bande passante. Mais il y a un hic. En envoyant une trame RST_STREAM, le flux ciblé n’est plus pris en compte dans la limite maximale de flux simultanés, de sorte que le client peut immédiatement ouvrir un nouveau flux après avoir envoyé une réinitialisation pour un flux précédent. Cela signifie que même avec une limite de 100 flux simultanés, le client peut ouvrir et réinitialiser des centaines de flux sur la même connexion TCP coup sur coup. Si bien que le serveur doit encore dépenser des ressources pour traiter les trames RST_STREAM. Même si ce n’est pas beaucoup, avec des millions de requêtes, cela s’accumule rapidement.

Des attaques DDoS plus puissantes

Grâce à cette technique, des attaquants ont réussi à lancer des attaques DDoS d’une ampleur sans précédent contre des serveurs hébergés par Google, Cloudflare et AWS. « Quand un serveur HTTP/2 est capable de traiter les trames RST_STREAM envoyées par les clients et de démanteler l’état assez rapidement, ces réinitialisations rapides ne posent pas de problème », ont expliqué les ingénieurs de Cloudflare dans leur rapport. « Les problèmes commencent à se poser en cas de retard ou de décalage dans le traitement. Le client peut envoyer tellement de requêtes qu’un arriéré de travail s’accumule, entraînant une consommation excessive des ressources sur le serveur ».

L’attaque HTTP/2 Rapid Reset la plus importante observée par Google a culminé à plus de 398 millions de requêtes par seconde (rps). À titre de comparaison, l’attaque la plus importante observée par l’entreprise en 2022 a culminé à 46 millions de requêtes par seconde. L’attaque ciblant Cloudflare en août a atteint 201 millions de requêtes par seconde, soit trois fois plus que la plus grande attaque DDoS détectée précédemment par le fournisseur. Cette attaque HTTP/2 Rapid Reset a été lancée à partir d’un botnet composé de 22 000 ordinateurs seulement, ce qui est peu par rapport à d’autres botnets.

Des mesures d’atténuation

Les stratégies d’atténuation de ces attaques ne sont pas simples, car certaines annulations RST_STREAM peuvent être légitimes, de sorte que chaque propriétaire de serveur doit décider quand il y a abus et comment adapter la réponse en fonction des statistiques de connexion et de la logique d’entreprise. Par exemple, si une connexion TCP a plus de 100 requêtes et que le client en annule plus de 50 %, la connexion peut être considérée comme abusive. Les réponses peuvent aller de l’envoi de trames GOAWAY énergiques à la fermeture immédiate de la connexion TCP. Une autre réponse pourrait consister à bloquer l’accès de l’adresse IP incriminée au service HTTP/2 et à la reléguer au seul HTTP 1.x de manière temporaire.

Le problème des filtres IP est que plusieurs clients peuvent partager la même adresse IP et qu’ils ne sont pas tous malveillants. En limitant les requêtes à HTTP 1.x, les clients non malveillants situés derrière une adresse IP filtrée pourront toujours accéder au service web, même si leurs performances s’en trouvent réduites. Les développeurs de Nginx, un reverse-proxy et équilibreur de charge très répandu, ont également proposé des mesures d’atténuation qui s’appuient sur des fonctionnalités spécifiques déjà mises en œuvre par le serveur, telles que keepalive_requests, limit_conn et limit_req. Ils livreront aussi un correctif dans les prochains jours qui limitera encore l’impact de ces attaques. Microsoft, AWS, F5 et d’autres entreprises d’infrastructure, de fournisseurs de serveurs web ou de logiciels de load balancing ont publié des mesures d’atténuation ou des correctifs. Les utilisateurs peuvent consulter régulièrement le formulaire officiel dans le CVE Tracker pour obtenir des liens avec les réponses mises à jour des fournisseurs.

La dernière offre TDR Services d’IBM s’appuie sur des modèles d’IA basées sur des données réelles des clients. Avec à la clé une capacité à stopper automatiquement les alertes de faible intensité et les faux positifs.

Les services managés basés sur l’IA déployés par IBM pourront aider les équipes réseau et sécurité à répondre plus rapidement et plus efficacement aux cybermenaces. Gérée par la branche Consulting de big blue, l’offre Threat Detection and Response (TDR) Services promet une surveillance 24/7, une investigation et une remédiation automatisée des alertes de sécurité provenant d’outils de sécurité existants ainsi que des systèmes cloud, sur site et opérationnels, utilisant le réseau de l’entreprise. Les services peuvent intégrer des informations provenant de plus de 15 outils de SIEM, et de plusieurs logiciels tiers de type EDR par exemple. L’idée est d’aider les entreprises à maîtriser la myriade de vulnérabilités, d’alertes et d’outils de sécurité qu’elles doivent gérer au quotidien. « En utilisant l’IA et d’autres capacités d’analyse, ces services managés peuvent gérer automatiquement le bruit et laisser les équipes IT se concentrer sur les menaces critiques pour l’entreprise », a déclaré IBM.

Disponibles dès maintenant, les services TDR d’IBM n’ont généralement pas besoin d’agents pour recueillir des informations sur l’environnement des clients, comme les serveurs, les endpoints et d’autres dispositifs. « Combinés aux informations du réseau mondial de capteurs d’IBM X-Force et à l’analyse des renseignements, les services utilisent des modèles et des outils d’IA pour filtrer les problèmes non critiques définis par le client et les faux positifs afin de générer automatiquement des alertes à haut risque nécessitant une action immédiate de la part des équipes de sécurité, tout en offrant un contexte d’enquête », a expliqué IBM. « Le service managé de détection des menaces et de réponse d’IBM est capable de débusquer les menaces sur l’ensemble du parc informatique, de faire des détections basées sur le réseau, y compris la capture et l’inspection complète des paquets, mais aussi de détecter un tas d’activités malveillantes, comprenant les ransomwares et les malwares utilisant des techniques d’évasion. Le service comprend également une analyse du comportement des attaquants », selon un récent rapport de KuppingerCole, une entreprise européenne spécialisée dans la gestion des identités et des accès. « IBM MDR est capable d’exécuter automatiquement des actions de confinement prédéfinies, y compris d’arrêter des processus et des sessions réseau, d’isoler des hôtes, de bloquer des communications par port et IP, de mettre en quarantaine des fichiers, de mener des actions de sinkholing, une technique de manipulation des flux de données sur les réseaux, et de prévenir les modifications du registre », a déclaré KuppingerCole.

Une concurrence exacerbée sur le marché des services MDR

Selon KuppingerCole, les services TDR d’IBM sont en concurrence sur le marché du MDR avec de nombreuses autres offres similaires proposées par Arctic Wolf, eSentire, Fortinet, Proficio, ReliaQuest et Sophos. Selon une étude récente réalisée par Canalys et commandée par Cisco, la demande de services managés de sécurité est en hausse sur le marché global des services IT managés. Selon cette étude, alors que les dépenses IT totales devraient augmenter de 3,5 % au niveau mondial en 2023, les revenus des services managés devraient croître de 12,7 %. Les services de cybersécurité et de cyber-résilience, en particulier, contribuent à cette augmentation. « L’évolution des menaces va entraîner l’utilisation croissante d’outils de gestion des réseaux et des terminaux, et une augmentation de la détection et de la réponse à incidents. La demande en matière de conformité augmentera également en raison des nouvelles réglementations », a écrit Canalys. « On assiste à une spécialisation accrue dans des domaines comme l’analyse des données et l’IA pour optimiser les processus et les systèmes, avec, pour objectif, de rendre les services plus prédictifs et proactifs ».

Selon les analystes de KuppingerCole, l’adoption du MDR se fait généralement en réponse à une attaque subie, à des exigences réglementaires, à des fusions et acquisitions et à une demande accrue d’informations de la part du conseil d’administration des entreprises sur l’état de la cybersécurité. « Mais il y a d’autres facteurs, notamment l’adoption croissante des services cloud et la nécessité de sécuriser les données critiques dans le cloud, la reconnaissance des ransomwares comme menace majeure pour la cybersécurité, l’expansion des environnements IT à la mobilité, au edge et au cloud, au travail hybride post-pandémique, et l’augmentation rapide de la quantité de données produites par les entreprises », a constaté le groupe d’analystes. « Pour de nombreuses entreprises, le MDR est le seul moyen de consolider toutes les menaces, outils et systèmes de sécurité en un seul point de contrôle pour traiter et résoudre toutes les alertes, surveiller et répondre à tous les indicateurs de compromission potentielle en analysant toutes les données de sécurité, et évaluer l’efficacité des contrôles existants afin d’identifier où et comment ils peuvent être améliorés », a déclaré KuppingerCole.

Après un premier essai dans l’IA générative dans Visual Worksuite, Canva lance une suite baptisée Magic Studio. Elle comprend plusieurs outils de design, mais aussi des éléments de sécurité et une garantie sur les droits d’auteur.

Canva monte en gamme dans l’offre de services de design basés sur l’IA générative. L’éditeur vient en effet de lancer Magic Studio, une suite d’outils alimentés par cette technologie. Il y a 6 mois, la société avait mené une première incursion dans ce domaine en ajoutant des fonctions dans Visual Worksuite. Un succès, car elles ont été utilisées plus de 3 milliards de fois.

Magic Studio comporte plus de dix outils. C’est le cas de Magic Design, qui propose aux utilisateurs de générer des vidéos, des présentations et des designs complets à partir d’un simple texte, ou encore de Magic Switch, qui convertit les designs dans des formats différents. Il peut par exemple changer les présentations en résumé ou en article de blog. Ce contenu peut également être traduit dans plus de 100 langues. La fonction Media transforme le texte en photos attrayantes, et crée des vidéos à partir d’une image ou d’un texte à l’aide de Gen-2, un modèle d’IA de génération de vidéos conçu par Runway.

Un exemple d’outil proposé par Magic Studio. (Crédit Photo : Canva)

Une pléthore d’outils

Parmi les autres fonctionnalités, on peut encore citer Morph, qui change instantanément des mots et des formes en couleurs, textures, motifs et styles à l’aide d’une simple invite, et Expand, avec lequel on peut enregistrer des images zoomées ou pivoter une photo verticale à l’horizontale en récupérant tout ce qui se trouve en dehors du cadre. Il y a aussi Grab, avec lequel les utilisateurs peuvent sélectionner et séparer n’importe quel sujet d’une photo afin de le modifier, de le repositionner ou de le redimensionner. Canva a également lancé un assistant de rédaction appelé Write, qui propose d’écrire du contenu en respectant le ton de leur marque, dans n’importe quel design ou document, en ajoutant des directives à leur kit de marque pour s’assurer que l’outil génère du contenu conforme à la marque.

Canva a aussi élargi sa place de marché d’applications, en ouvrant l’accès à des outils d’IA de premier plan comme Dall-E, Imagen (Google Cloud), MurfAI, Soundraw et bien d’autres encore. En plus de ces ajouts, Canva lance un produit de sécurité appelé Shield. Cet ensemble de contrôles de confiance, de sécurité et de confidentialité de niveau entreprise est destiné à rassurer les équipes et les entreprises sur la création de contenu en accordant aux administrateurs d’équipe un contrôle total sur la façon dont les produits Magic Studio sont activés et utilisés. Les administrateurs peuvent basculer ces fonctionnalités à tout moment, en fonction des rôles des employés.

Doc dans Magic Studio propose de rédiger du texte. (Crédit Photo: Canva)

Une indemnisation pour les images générées par l’IA

Canva a repris l’approche adoptée par Adobe et Shutterstock pour leurs générateurs d’images alimentés par l’IA, en incluant dans Shield une indemnisation des droits d’auteur pour les entreprises clientes. Selon l’éditeur, cette fonction apportera une tranquillité d’esprit supplémentaire aux entreprises qui créent du contenu à l’aide de l’IA. Canva s’engage également à verser 200 millions de dollars au cours des trois prochaines années en droits d’auteur aux créateurs et en redevances d’IA afin d’indemniser les créateurs pour l’utilisation de leurs données dans le cadre de la formation de l’IA et réaffirmer l’engagement de transparence de l’entreprise. Canva proposera aux créateurs s’ils acceptent ou pas que leurs données soient utilisées pour entraîner des modèles d’IA sur leur contenu existant. Ceux qui acceptent recevront un paiement, sous deux formes : une prime initiale, puis des rétributions mensuelles continus. Ces paiements seront déterminés par une série de facteurs comme le niveau de contribution à la bibliothèque de contenu et le nombre de fois où ce contenu a été utilisé.

Lors de l’ouverture du bureau londonien de la firme en mai, Cameron Adams, cofondateur et directeur des produits de Canva, avait déclaré en réponse à une question sur les conflits d’intérêts potentiels entre les images générées par l’IA et les industries créatives, que dans ce domaine, il fallait considérer l’innovation comme une bonne chose, car elle contribuait à accroître la créativité. « Au moment du lancement de Canva, les graphistes étaient très préoccupés de ce que Canva allait faire, mais la dernière décennie a montré que la démocratisation du design permet à des non-designers de mieux dialoguer avec les graphistes et qu’il aide les gens à réaliser leurs idées beaucoup plus rapidement et avec une bien meilleure qualité », avait déclaré le dirigeant, ajoutant que « selon nous, il va se passer la même chose avec l’IA ».

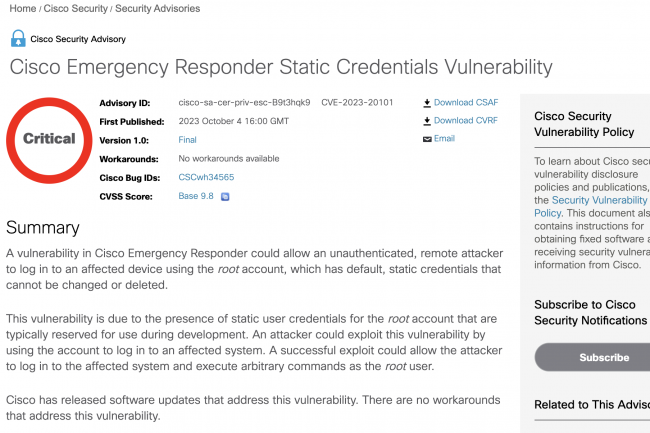

Les dernières vulnérabilités corrigées par Cisco pourraient donner aux attaquants un accès root, permettre un déni de service ou une escalade des privilèges.

En fin de semaine dernière, Cisco a corrigé des vulnérabilités d’authentification, d’élévation de privilèges et de déni de service dans plusieurs de ses produits, dont l’un est utilisé pour localiser les appelants du numéro d’urgence 9-1-1 aux États-Unis. La faille dans Emergency Responder est liée à la présence d’informations d’identification statiques par défaut pour le compte root utilisées pendant le développement, mais jamais supprimées. Problème : ces informations d’identification ne peuvent être ni modifiées, ni supprimées par les utilisateurs, offrant ainsi une porte dérobée permanente à des attaquants qui pourraient l’exploiter pour exécuter des commandes sur les systèmes concernés avec les privilèges les plus élevés possibles. Couplée avec Unified Communications Manager, la solution Emergency Responder améliore la fonctionnalité d’appel du 9-1-1 avec une capacité de localisation des appelants du numéro d’urgence de façon à acheminer les appels vers le point de réponse de sécurité publique approprié. Le produit permet également aux services d’urgence de surveiller de manière dynamique le déplacement des appelants ou des téléphones. Les informations d’identification root statique ne sont présentes que dans la version 12.5(1)SU41 du logiciel et ont été corrigées dans la version 12.5(1)SU5. La version 14 du firmware, ainsi que les versions 11.5 et antérieures ne sont pas concernées. La faille, répertoriée sous la référence CVE-2023-20101, est considérée comme critique.

Une vulnérabilité DoS dans un point de terminaison API de Cisco

Une autre vulnérabilité affectant Emergency Responder, ainsi que plusieurs autres produits Unified Communications, détectée dans un point de terminaison API, pourrait conduire à une attaque par déni de service. La faille peut être exploitée sans authentification en envoyant des requêtes spécifiquement conçues au point de terminaison API vulnérable et accroître l’usage du CPU, ce qui pourrait empêcher l’accès à l’interface de gestion web des appareils ou entraîner des retards dans le traitement des appels. La vulnérabilité, référencée CVE-2023-20259, est considérée comme très grave et affecte Emergency Responder, Prime Collaboration Deployment, Unified Communications Manager (Unified CM), Unified Communications Manager IM & Presence Service (Unified CM IM&P), Unified Communications Manager Session Management Edition (Unified CM SME) et Unity Connection. Cisco a publié des mises à jour du firmware pour tous les systèmes concernés.

Une faille à escalade de privilèges dans Network Services Orchestrator

Une troisième faille, portant la référence CVE-2021-1572, et corrigée dans Network Services Orchestrator (NSO), pourrait conduire à une élévation de privilèges si un attaquant a accès à un compte à faible privilège sur le système et que le serveur Secure Shell (SSH) pour l’interface de ligne de commande (CLI) est activé. Le problème est dû au fait que le service SFTP s’exécute avec les mêmes privilèges que le compte utilisé pour activer le serveur SSH intégré et que ce compte est en accès root par défaut. « Tout utilisateur pouvant s’authentifier auprès du serveur SSH intégré peut exploiter cette vulnérabilité », a mis en garde Cisco dans son avis. « Par défaut, tous les utilisateurs de Cisco NSO disposent de cet accès si le serveur est activé. La bonne nouvelle est que le serveur SSH intégré est désactivé par défaut dans l’installation d’un système NSO. La mauvaise nouvelle est que la plupart des versions supportées de NSO sont affectées quand SSH est activé. La même vulnérabilité, initialement rendue publique en août, affecte ConfD, un framework pour la gestion des appareils. Les derniers avis de Cisco pour NSO et ConfD comportent plus d’informations sur les versions impactées et la disponibilité des versions corrigées.Par Lucian Constantin, CSO (adaptation Jean Elyan)

Selon un rapport de NCC Group, les modèles de machine learning sont très prometteurs pour détecter des attaques zero day. Mais pour débusquer les vulnérabilités dans le code avec l’IA générative, la partie est loin d’être gagnée.

L’IA générative – en particulier ChatGPT – ne devrait pas être considérée comme une ressource fiable pour détecter les vulnérabilités dans le code sans la supervision cruciale d’un expert humain. Toutefois, les modèles d’IA sont très prometteurs pour observer les attaques de type zero day. C’est ce qui ressort d’un dernier rapport du NCC Group, qui explore divers cas d’utilisation de l’IA dans le domaine de la cybersécurité. Le rapport « Safety, Security, Privacy & Prompts : Cyber Resilience in the Age of Artificial Intelligence » a été publié pour aider ceux qui souhaitent mieux comprendre comment l’IA s’applique à la cybersécurité, en résumant comment elle peut être utilisée par les professionnels de ce domaine.

Cette question a fait l’objet d’un grand nombre de discussions, de recherches et d’opinions cette année, suite à l’arrivée explosive et à la croissance de la technologie de l’IA générative à la fin de l’année 2022. On a beaucoup parlé des risques de sécurité que présentent les chatbots d’IA générative, qu’il s’agisse de préoccupations concernant le partage d’informations commerciales sensibles avec des algorithmes d’auto-apprentissage avancés ou d’acteurs malveillants qui les utilisent pour renforcer considérablement les attaques. De même, beaucoup affirment que, s’ils sont utilisés correctement, les chatbots d’IA générative peuvent améliorer les défenses de cybersécurité.

La surveillance humaine essentielle pour détecter les failles de sécurité du code

L’un des points clés du rapport est de savoir si le code source peut être introduit dans un chatbot d’IA générative pour savoir s’il contient des bugs de sécurité et mettre en évidence avec précision les vulnérabilités potentielles pour les développeurs. Malgré les promesses et les gains de productivité que l’IA générative apporte dans le développement de code, elle a cependant montré des résultats mitigés dans sa capacité à dénicher efficacement les vulnérabilités du code, a constaté NCC Group.

« L’efficacité, ou non, de ces approches utilisant les modèles actuels a fait l’objet d’une recherche de NCC Group, la conclusion étant que la supervision humaine experte est toujours cruciale », peut-on lire dans le rapport. À l’aide d’exemples de code non sécurisé provenant de Damn Vulnerable Web Application (DVWA), il a été demandé à ChatGPT de décrire les vulnérabilités dans une série d’exemples de code source PHP non sécurisé. Au bout du compte les résultats sont mitigés et ne constituent certainement pas un moyen fiable de trouver les vulnérabilités dans le code développé.

Le machine learning « simple » efficace pour débusquer les failles zero day

Un autre cas d’utilisation de l’IA dans le domaine de la cybersécurité défensive exploré dans l’étude porte sur l’utilisation de modèles d’apprentissage machine (ML) pour aider à la détection d’attaques de type zero day et apporter ainsi une réponse automatisée afin de protéger les utilisateurs de malware. Pour se faire, la société a parrainé un étudiant en master au Centre for Doctoral Training in Data Intensive Science (CDT DIS) de l’University College London (UCL) pour développer un modèle de classification pour déterminer si un fichier est un malware. Non sans réussite : « Plusieurs modèles ont été testés, le plus performant atteignant une précision de classification de 98,9 % », peut-on lire dans le rapport.

Le renseignement sur les menaces implique la surveillance de multiples sources de données en ligne fournissant des flux de données de renseignement sur les vulnérabilités nouvellement identifiées, les exploits développés, et les tendances et modèles dans le comportement des attaquants. « Ces données sont souvent des données textuelles non structurées provenant de forums, de médias sociaux et du dark web. Les modèles de ML peuvent être utilisés pour traiter ces informations, identifier les nuances communes de cybersécurité dans les données, et donc identifier les tendances dans les tactiques, techniques et procédures (TTP) des attaquants », selon le rapport. Cela permet aux défenseurs de mettre en œuvre de manière proactive et préventive des systèmes de surveillance ou de contrôle supplémentaires si des menaces sont particulièrement importantes pour leur entreprise ou leur paysage technologique, peut-on lire dans l’étude.