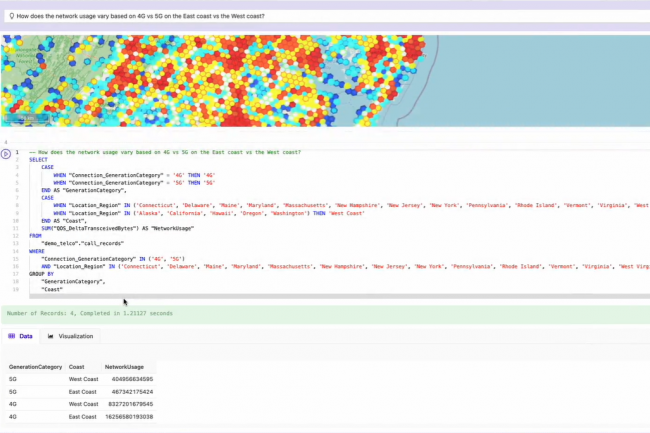

Invoquant des problèmes de sécurité et de confidentialité, Kinetica dévoile son propre LLM pour les requêtes SQL, le tout à partir d’invites en langage naturel dans sa base de données relationnelle. L’entreprise précise s’adresser à des clients sensibles à la sécurité, notamment les organisations de défense du gouvernement américain.

Décidément, l’actualité est aux LLM. Invoquant les problèmes de confidentialité et de sécurité que posent les grands modèles de langage publics, Kinetica ajoute à sa base de données relationnelle un modèle LLM développé par ses soins pour générer des requêtes SQL à partir d’invites en langage naturel pour le traitement analytique en ligne (OLAP) et en temps réel. La société, qui tire plus de la moitié de son chiffre d’affaires d’organisations de défense américaines telles que le NORAD et l’armée de l’air, affirme que le LLM natif est plus sûr, qu’il est adapté à la syntaxe du système de gestion de la base de données et qu’il opère dans le périmètre du réseau du client.

Avec la publication de son LLM, Kinetica rejoint les rangs de tous les principaux fournisseurs de LLM ou de services d’IA générative – y compris IBM, AWS, Oracle, Microsoft, Google et Salesforce – qui affirment qu’ils conservent les données d’entreprise à l’intérieur de leurs conteneurs ou serveurs respectifs. Ces fournisseurs affirment également que les données des clients ne sont pas utilisées pour former de grands modèles de langage. En mai, Kinetica, qui propose sa base de données sous différentes formes (hébergée, SaaS et sur site), a déclaré qu’elle intégrerait ChatGPT d’OpenAI pour permettre aux développeurs d’utiliser le traitement du langage naturel pour effectuer des requêtes SQL. En outre, la société a déclaré qu’elle travaillait à ajouter d’autres modèles à ses offres de bases de données, y compris NeMo de Nvidia.

Pas de coût supplémentaire annoncé pour les clients

Le LLM de Kinetica donne également aux utilisateurs professionnels la possibilité de gérer d’autres tâches telles que les requêtes sur les graphiques de séries temporelles et les requêtes spatiales pour une meilleure prise de décision, a déclaré l’entreprise dans un communiqué. L’entreprise précise qu’il est immédiatement disponible pour les clients dans un environnement conteneurisé et sécurisé, sur site ou dans le cloud, sans aucun coût supplémentaire.

Les Chromebook bénéficient désormais d’un support plus long que les huit ans en vigueur jusqu’ici. L’annonce a été faite avant le week-end par Google. L’effet est rétroactif pour les terminaux livrés en 2019.

Dorénavant, les Chromebook sont livrés avec dix ans de correctifs de sécurité et de mises à jour. Cette décision vise à résoudre le problème persistant de la durée de vie limitée de ces appareils. Google allonge également de deux ans la durée du support des Chromebook sortis en 2019 ou plus tard, de sorte qu’ils bénéficieront également de dix ans de correctifs et de mises à jour. Les PC sous Windows ne sont pas éternels eux non plus. Mais avant 2021, Microsoft n’avait jamais fixé de date de fin de vie pour un poste de travail embarquant son OS. Cette année-là, la firme de Redmond a limité la mise à niveau de certains PC plus anciens vers Windows 11. L’une des différences entre les ordinateurs portables et les Chromebook est que Google indique réellement à quel moment s’arrête la prise en charge des Chromebook. En 2019, Google avait étendu la durée de prise en charge des Chromebook à huit ans, contre cinq ans seulement auparavant. Étrangement, Google cache la date d’expiration des mises à jour automatiques (Auto Update Expiration) dans les pages d’aide pour Chrome Enterprise & Education. En comparant le numéro de modèle d’un Chromebook à la base de données de Google, on peut y trouver la date d’expiration du support de l’appareil.

Une solution qui ne fait que repousser le problème

Quoi qu’il en soit, la récente décision prise par Google ne met pas fin au problème : à un moment donné, l’éditeur cessera de fournir des correctifs pour tel ou tel Chromebook spécifique, exposant le matériel et son utilisateur. Si, pour un particulier, l’usage d’un Chromebook obsolète peut représenter un risque acceptable, pour une école ou une administration, ce défaut de support est incompatible avec une politique IT digne de ce nom. De plus, pas plus tard qu’en avril, des groupes ont fait valoir que la mise au rebut des Chromebook du fait de ce défaut de support contribuait à la production de déchets électroniques. Et le groupe de recherche d’intérêt public américain U.S. Public Interest Research Group (PIRG) a demandé à Google d’étendre la durée de vie des Chromebook à dix ans, ce qu’il a fait. Cependant, la mise à niveau n’est pas automatique. Comme l’a déclaré Google, « un Chromebook livré en 2021 bénéficiera automatiquement de dix ans de mises à jour. Mais pour un Chromebook livré avant cette date, il faut que son propriétaire ou un responsable de l’IT active l’assistance supplémentaire ». On ne sait pas exactement comment tout cela se passera. « Plus d’informations sur les mises à jour étendues sont disponibles dans notre Centre d’aide, dans la console d’administration ou dans les paramètres », a indiqué Google.

Google tente de limiter l’impact écologique des Chromebook

Pour permettre aux écoles et aux utilisateurs de recycler leurs Chromebook, Google propose des solutions plus écologiques. En particulier, l’entreprise a mis en place des points de collecte partout dans le monde, repérables dans Google Maps. Le fournisseur vante également son programme de réparation, qui permet de maintenir en état de marche les Chromebook existants. Normalement, les Chromebook du marché sont suffisamment récents pour bénéficier d’un support de plusieurs années. Mais attention aux offres pièges : certains revendeurs pourraient essayer de placer des Chromebook plus anciens, avec une date de support dépassée. Or, dans un an ou deux, ces Chromebook seront pratiquement inutilisables. Ce problème ne disparaîtra pas non plus. Néanmoins, la décision de Google signifie que l’on pourra garder un Chromebook plus longtemps avant de devoir le recycler. C’est une étape positive.

Selon l’entité X-Force d’IBM, la principale cause de compromission du cloud est liée à l’utilisation inappropriée d’informations d’identification, d’où la nécessité pour les équipes IT de renforcer leurs pratiques de gestion des identifiants.

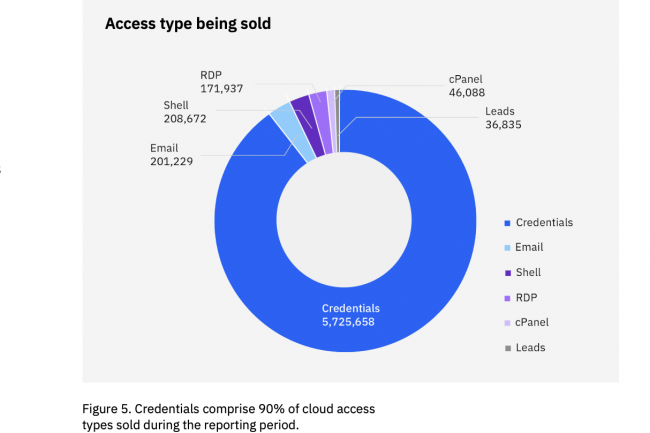

Alors que la connectivité aux ressources basées sur le cloud se développe, les cybercriminels utilisent des identifiants valides, mais compromis, pour accéder aux ressources de l’entreprise à un rythme alarmant. C’est l’une des principales conclusions du IBM X-Force Cloud Threat Landscape Report, qui fait également état d’une augmentation de 200 % (environ 3 900 vulnérabilités) des Vulnérabilités et Expositions Communes (Common Vulnerabilities and Exposures, CVE) au cours de l’année écoulée. « Plus de 35 % des incidents de sécurité liés au cloud résultent de l’utilisation par les attaquants d’informations d’identification valides et compromises », a écrit Chris Caridi, analyste stratégique des cybermenaces chez IBM X-Force, dans un blog consacré au rapport. « Les identifiants représentent près de 90 % des actifs vendus sur les places de marché du dark web, à un prix moyen de 10 dollars par annonce, soit l’équivalent d’une douzaine de donuts, c’est dire leur popularité auprès des cybercriminels ».

L’accès des utilisateurs à des environnements multicloud et à leurs ressources à partir de la périphérie, de succursales ou d’un réseau distant étant de plus en plus répandu, il est clair que les entreprises doivent revoir à la baisse les privilèges d’accès que les services IT accordent à ces utilisateurs. De fait, dans 33 % des engagements impliquant des environnements cloud, X-Force a trouvé des informations d’identification en texte clair sur les terminaux des utilisateurs. « Très souvent, nous avons trouvé des identifiants de comptes de service stockés sur les terminaux des utilisateurs, et beaucoup d’entre eux avaient des privilèges excessifs, c’est-à-dire qu’ils disposaient de plus d’autorisations qu’ils n’en ont besoin pour effectuer leur travail ou leur tâche », indique le rapport. « Les informations d’identification compromises sont à l’origine de plus d’un tiers des incidents liés au cloud observés par l’équipe X-Force, ce qui suggère que les entreprises doivent trouver un équilibre entre les besoins d’accès des utilisateurs et les risques de sécurité », indique encore l’étude.

Détournement de bande passante

« Une fois qu’ils ont réussi, les cybercriminels peuvent profiter de cet accès pour mener à bien leur objectif final, par exemple, déployer des mineurs de cryptomonnaies, des ransomwares et d’autres types de logiciels malveillants », a déclaré X-Force. « Des solutions de protection des identités alimentées par l’IA peuvent aider les entreprises à identifier les anomalies comportementales en profondeur et à vérifier l’identité des utilisateurs », indique par ailleurs le rapport. Parmi les autres vecteurs d’attaque courants figurent l’exploitation d’applications utilisées par le public et les liens de phishing/spear phishing, qui représentent chacun environ 14 % des incidents auxquels l’équipe de X-Force a répondu. « Les identifiants Microsoft Outlook Cloud mentionnés plus de 5 millions de fois sur les places de marché illicites sont de loin le type d’accès le plus populaire vendu sur ces plateformes », a déclaré M. Caridi. « L’exploitation des vulnérabilités dans les applications qui servent d’interface avec le public représente un vecteur d’accès éprouvé pour les acteurs de la menace, dans les environnements cloud comme dans les environnements sur site », indique encore le rapport. « Les applications cloud sont généralement plus difficiles à gérer pour les entreprises en raison du nombre croissant d’applications et de services utilisés dans un environnement moderne, cloud ou cloud hybride », indique à ce sujet le rapport. « Si elles ne sont pas mises en œuvre correctement, on peut facilement négliger une application obsolète fonctionnant dans le cloud ou pire, ignorer que l’application est en cours d’utilisation ».

Voici quelques-unes des autres conclusions du rapport :

– L’équipe X-Force a constaté que des cyberpirates parvenaient à installer des proxyware – un outil légitime de segmentation du réseau – à l’insu des victimes, afin de revendre la bande passante des ordinateurs de ces victimes. Les recherches suggèrent qu’une campagne de proxyjacking pourrait rapporter aux acteurs de la menace environ 9,60 dollars par 24 heures et par adresse IP, et que son déploiement par Log4j pourrait rapporter 220 000 dollars par mois. En outre, le proxyjacking peut entraîner des frais importants pour les victimes de la part des fournisseurs de services cloud, en raison de l’augmentation de ce trafic web hors de contrôle.

– Près de 60 % des vulnérabilités récemment divulguées pourraient, si elles sont exploitées, permettre aux attaquants d’obtenir des informations ou un accès ou des privilèges pour se déplacer latéralement dans le réseau. Que ce soit pour fournir aux cyberpirates des informations sur la configuration des environnements ou un moyen de s’authentifier sans autorisation pour obtenir des permissions supplémentaires, il est essentiel pour les entreprises de savoir quels risques sont prioritaires, en particulier quand elles disposent de ressources limitées.

– L’outil d’administration à distance Chaos Remote Administrative Tool (Trojan.Linux.CHAOSRAT) est déployé en tant qu’outil d’accès à distance (Remote Access Tool, RAT). Les fonctions de RAT Chaos comprennent le téléchargement, le chargement et la suppression de fichiers en mode reverse shell, des captures d’écran, la collecte d’informations sur le système d’exploitation, l’arrêt et le redémarrage de l’hôte, ainsi que l’ouverture d’URL. Ce RAT témoigne de la sophistication et de l’évolution des acteurs des menace basées sur le cloud.

Miser sur le zero trust

Suite à ces découvertes, les chercheurs de X-Force ont fait un certain nombre de suggestions. Par exemple, ils pensent que les clients devraient utiliser des technologies de sécurité zero trust, y compris la mise en œuvre de l’authentification multifactorielle (MFA) et le principe du moindre privilège. « Cette stratégie est particulièrement importante pour les clouds privés qui peuvent interagir régulièrement avec d’autres actifs sur site », indique le rapport. « Il faut moderniser la gestion des identités et des accès (IAM) pour réduire la dépendance à l’égard des combinaisons de noms d’utilisateur et de mots de passe et lutter contre le vol d’identifiants par des acteurs de la menace », ont-ils encore suggéré. Ces derniers ont également recommandé d’utiliser des capacités basées sur l’IA pour examiner de plus près les identités et les comportements numériques, vérifier leur légitimité et fournir une authentification plus intelligente. Le rapport sur le paysage des menaces est basé sur des données recueillies par X-Force threat intelligence, des tests de pénétration, des engagements de réponse aux incidents, Red Hat Insights et des données fournies par le contributeur du rapport Cybersixgill entre juin 2022 et juin 2023.

La deuxième plus grande bourse du monde mise gros pour devenir une entreprise IT mondiale, avec des offres en matière de surveillance et de sécurité, un passage au SaaS et l’infusion de l’IA générative dans ses applications financières, explique Brad Peterson, CIO et CTO du Nasdaq.

Le fait que Nasdaq mise sur l’IA générative n’est plus un mystère. Brad Peterson, CIO et CTO de la société, met en œuvre cette technologie depuis plus de dix ans et mise sur l’innovation promise par celle-ci. « Nous nous sommes engagés à améliorer la fluidité, la transparence et l’intégrité de l’économie mondiale et l’IA continuera à soutenir notre capacité à remplir cette mission », a-t-il ainsi déclaré lors d’une récente conférence à Boston. « L’IA est déjà à l’œuvre dans nos activités : elle prévient les interruptions de marché, crée des types d’informations pour les investisseurs et arrête les criminels financiers dans leur élan », ajoute Brad Peterson.

« L’IA générative représente la prochaine génération de cette technologie, et nous travaillons actuellement sur plusieurs façons de l’exploiter efficacement, à la fois dans nos produits et dans nos activités ». A ce jour, Nasdaq l’utilise pour une série d’applications, notamment pour soutenir les efforts des enquêteurs visant à identifier les risques de criminalité financière et pour permettre aux conseils d’administration des entreprises de consommer plus efficacement les présentations et les informations.

Des efforts de diversification prometteurs

Brad Peterson indique également que les grands modèles de langage (LLM) offrent au Nasdaq les moyens de « créer de nouveaux types de rapports d’information pour les investisseurs et les entreprises clientes qui exploitent les ensembles de données exclusifs de l’entreprise et permettent aux équipes de marketing et de communication du Nasdaq de créer des contenus plus rapides et plus percutants ».

Thomas Shuster, analyste chez IDC, estime que ces efforts de diversification du portefeuille du Nasdaq produiront des résultats significatifs. « Les fournisseurs d’infrastructures de marché, dont le Nasdaq, proposent de plus en plus de solutions IT pour diversifier leurs sources de revenus et conserver ou accroître leur part du portefeuille des clients », explique le consultant, ajoutant que les bourses telles que le Nasdaq sont bien placées pour développer des écosystèmes numériques et en tirer parti. « Le Nasdaq a rejoint la course à l’exploitation de la puissance de l’IA générative dans son portefeuille de produits, y compris Verafin, où il explore la capacité à surveiller les délits financiers et à générer des dossiers », précise Thomas Shuster.

La bourse s’étend au SaaS et à l’IA

Pour beaucoup, le mot Nasdaq évoque les cérémonies d’introduction en bourse, la salle des marchés et la sculpture en bronze du Taureau de Wall Street, symboles traditionnels du capitalisme américain. Dans une large mesure, c’est vrai, car le Nasdaq, qui était à l’origine un système numérique de distribution de données boursières en 1971, possède et exploite aujourd’hui 27 bourses et vend ses logiciels à plus de 100 bourses dans le monde. Mais Nasdaq est bien plus qu’une bourse financière, affirme Brad Peterson ; il s’agit d’une entreprise IT mondiale qui se développe dans la surveillance et la sécurité, qui continue à développer son activité SaaS et qui applique l’IA à de nombreuses applications financières, dit-il.

L’entreprise, qui a déclaré un chiffre d’affaires net de 3,6 milliards de dollars en 2022, tire environ 30 % de son activité des marchés, du négoce et de la bourse, et environ 40 % de la vente de logiciels et de licences. Selon Brad Peterson, cela s’explique par le fait que la pile IT de Nasdaq est le meilleur logiciel de bourse qui soit. « Au fur et à mesure que les bourses se modernisaient, elles ont examiné le rapport coût-bénéfice et se sont rendu compte qu’il était préférable d’acheter la technologie du Nasdaq », ajoute Brad Peterson. « Elle n’est pas seulement utilisée dans les bourses que nous possédons et exploitons, elle est aussi à la base de la technologie clé de plus de 130 clients dans plus de 50 pays – de l’Indonésie à Hong Kong en passant par l’Argentine. Ces entreprises utilisent la technologie Nasdaq pour des applications essentielles, notamment les marchés traditionnels, les bourses et les opérations de compensation, ainsi que pour des applications modernes, notamment les marchés des crypto-monnaies ».

Le virage naturel vers le SaaS

La société, qui vendait traditionnellement ses logiciels selon un modèle de licence avec assistance, est en train de passer à un modèle purement SaaS, « ce qui est la bonne chose à faire car cela fait maintenant plus de 20 ans que nous perfectionnons ce secteur [technologique] », explique Brad Peterson. Et le moins que l’on puisse dire, c’est qu’il connaît bien le secteur : diplômé du MIT, il a élu domicile à Boston après avoir été pendant longtemps CIO de Charles Schwab Technology Services et pendant cinq ans CIO d’eBay sur la côte ouest. « Nous sommes devenus le Salesforce ou le Workday de l’industrie financière », déclare-t-il. Nasdaq, qui est entré en bourse en 2005, emploie 7 000 personnes, dont environ 3 000 sont affectées à son énorme service informatique, qui développe une gamme croissante de produits technologiques, notamment le système de négociation, les logiciels de sécurité et de surveillance et, de plus en plus, le SaaS.

Le pivot de l’entreprise vers le développement de services et le SaaS a commencé en 2021 et se concentre fortement sur le cloud, l’apprentissage automatique et l’IA, ainsi que sur la blockchain pour le suivi des actifs numériques. En tant que première entreprise à stocker des données sur le cloud dans le cadre de la réglementation, les racines du cloud du Nasdaq remontent à loin, explique Brad Peterson, dont le service IT adopte Amazon Web Services comme principal fournisseur de cloud, s’appuyant sur Redshift Spectrum pour l’analyse et l’entreposage des données. Il a également travaillé en étroite collaboration avec les fondateurs de Databricks et a été à la pointe de l’IA, du traitement du langage naturel et d’Apache Spark, un moteur d’analyse open source que le Nasdaq a utilisé pour développer des applications de gestion des risques. « Lorsque vous devez calculer le risque, il est très efficace de le répartir horizontalement dans le cloud », poursuit-il.

Une restructuration et des acquisitions clés pour sa transformation

Pour mener à bien ce changement, le Nasdaq s’est restructuré en trois divisions : Market Platforms, Capital Access Platforms et Anti-Financial Crimes : Plateformes de marché, Plateformes d’accès aux capitaux et Lutte contre la criminalité financière. Il a également procédé à d’importantes acquisitions, notamment celle de la société Verafin, basée à Terre-Neuve, dont la solution de gestion de la criminalité financière basée sur l’IA est utilisée par 2 400 clients bancaires dans le monde entier. En juin, le Nasdaq a également acquis Adenza, un innovateur en matière de gestion des risques qui permet aux clients financiers d’informer les organismes de réglementation.

Un double rôle au service de l’innovation

Le double rôle de Brad Peterson en tant que DSI et directeur technique s’est avéré essentiel pour créer des synergies étroites entre les activités de marché de Nasdaq et ses services évolutifs de surveillance, de sécurité, de SaaS et d’IA. « Le fait d’avoir un rôle de CIO/CTO intégré permet à nos équipes IT de mettre en œuvre une stratégie intégrée à la fois dans nos produits et dans nos opérations commerciales », détaille Brad Peterson. « Cela offre une mise en œuvre transparente de notre stratégie technologique et je pense que c’est une raison essentielle pour laquelle nous sommes leaders dans notre secteur ». Elle a également aidé Nasdaq à « rester à l’avant-garde » des grandes tendances technologiques et d’être plus stratégique dans l’évolution de son identité en tant que leader de la bourse et entreprise technologique autonome, ajoute-t-il. « J’ai rapidement compris le potentiel des solutions basées sur le SaaS car, en tant que client de ces solutions, je les ai trouvées immensément puissantes », indique-t-il. Et d’ajouter « je savais que si Nasdaq adoptait cette tendance et proposait à ses clients de meilleures solutions basées sur le SaaS, nous aurions un énorme succès ».

À la fin de l’année 2022, le chiffre d’affaires annualisé des solutions SaaS dépassait les 700 millions de dollars, soit plus d’un tiers des revenus récurrents de Nasdaq. En termes de synergies, le modèle commercial élargi de Nasdaq dans les domaines de la sécurité, de la surveillance et de la gestion des risques renforcera les activités d’échange et de négociation de l’entreprise tout en permettant une nouvelle expansion dans le domaine du SaaS, estime Brad Peterson. De son côté, Sidhartha Dash, chercheur en chef chez Chartis Research, reconnaît que l’expansion de l’entreprise est compatible avec sa mission principale. « De nombreux outils logiciels et applications de son portefeuille sont étroitement liés à ses systèmes de transaction et de compensation, tels que les logiciels d’exécution pour d’autres bourses, la surveillance des échanges et la gestion des risques en temps réel – d’autres éléments qui concernent la chaîne de valeur des services de négociation au sens large et la conformité », explique-t-il.

Des risques mesurés

Brad Peterson reconnaît les risques de l’IA mais assure que les responsables de la conformité juridique et de la gestion des risques des technologies émergentes du Nasdaq co-dirigent un groupe chargé de surveiller les risques liés à la propriété intellectuelle et d’autres résultats potentiellement biaisés. Bien entendu, le Nasdaq rend compte à tous les organismes de réglementation tels que la SEC et la FINRA. « Notre stratégie IT intégrée nous a également permis de mettre en œuvre des solutions d’IA rapidement et de manière généralisée », détaille Brad Peterson. « En conséquence, nous tirons efficacement parti de l’IA pour améliorer la résilience de nos marchés, fournir de meilleurs renseignements à nos clients, et comme moyen d’aider les banques à lutter contre la criminalité au quotidien ». La FINRA, par exemple, a indiqué que le Nasdaq a signalé à la SEC en avril qu’il « propose d’affiner davantage la durée des périodes de détention pour les M-ELO [Midpoint Extended Life Order] et les M-ELO+CB [M-ELO plus Continous Book] en utilisant une technologie d’apprentissage automatique innovante et en instance de brevet, car il a constaté que des périodes plus courtes pourraient obtenir les mêmes, voire de meilleurs résultats pour les participants en termes de démarques, bien que ce ne soit pas le cas dans les périodes de forte volatilité des prix ».

Ces efforts visant à garantir la résilience du marché grâce à l’IA sont au cœur de la mission traditionnelle du Nasdaq, car la technologie ne fera que renforcer les défenses contre les mauvais acteurs qui défient le marché et les banques, selon Brad Peterson. La surveillance des marchés était « basée sur des règles au début, mais maintenant elle devient de plus en plus basée sur l’IA », dit-il, notant que même si certains utiliseront l’IA pour essayer de trouver des faiblesses sur le marché, Nasdaq a mis en place des produits de sécurité pour la bourse et pour de nombreuses banques et « rapprochera l’IA de ces produits ». Nous pensons qu’il s’agira toujours d’une course, n’est-ce pas ? « Ce qui nous préoccupe le plus, ajoute Brad Peterson, c’est la menace de voir quelqu’un tenter de perturber le capitalisme ».

L’avenir génératif du Nasdaq

Lors d’une récente conférence, Brad Peterson a vanté l’impact possible de l’IA générative sur la récente stratégie commerciale du Nasdaq. « Il y a tellement de possibilités d’innovation », a déclaré le dirigeant lors de la conférence Reuters Momentum qui s’est tenue à Austin, au Texas, en juillet. « Nous avons pensé que ce serait une occasion manquée si nous disions non. C’est le cas dans toute l’entreprise, et pas seulement dans le groupe IT ». Il note que les capacités de copilotage de l’IA générative suscitent un grand intérêt, de même que les créateurs de contenu qui bénéficieraient naturellement des capacités de LLM, tels que les services de marketing ou l’équipe juridique.

« Nous continuerons à travailler dans des domaines où il faut créer du contenu, et il y a toute une série d’opportunités supplémentaires », déclare Brad Peterson. « Il s’agit là d’une productivité énorme. Le code, c’est du contenu ». Nasdaq va de l’avant en utilisant l’IA générative pour les types d’ordres dynamiques et d’autres applications qui améliorent également les échanges. « Il recalcule le meilleur seuil pour fixer la durée de vie de l’ordre et, comme il y a un grand nombre de symboles, ce n’est pas quelque chose qu’un humain pourrait faire toutes les 30 secondes », explique Brad Peterson. « L’IA prendra en compte ces facteurs, effectuera un calcul et réinitialisera automatiquement l’ordre. Si vous améliorez la liquidité, vous obtenez de meilleurs taux de remplissage et vous pouvez éliminer certains points négatifs qui se produisent sur le marché. Les résultats s’en trouvent améliorés ».

Donc, non, le Nasdaq ne fait pas de pause en matière d’IA en raison de préoccupations récentes – et peut toujours s’arrêter au cas où cela s’avérerait nécessaire, affirme Brad Peterson. Sa double fonction au Nasdaq et sa longue expérience dans le domaine de la technologie lui ont permis d’acquérir l’expérience nécessaire à l’heure où l’IA s’impose de plus en plus dans le monde des affaires.

Des cyberespions soutenus par l’Iran se sont servis de la méthode de pulvérisation des mots de passe pour recueillir des renseignements sur certaines industries (spatiales, défense et pharmaceutiques).

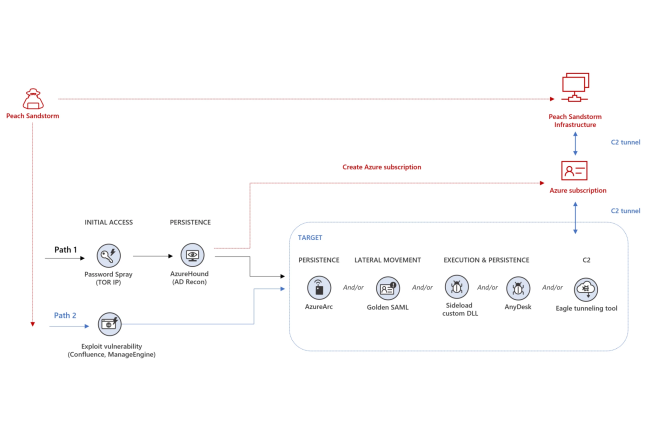

Microsoft a observé une activité suspecte autour d’un groupe de cyberespionnage nommé Peach Sandstorm, également connu dans le secteur sous les noms de Holmium, Elfin et APT33. Soutenu par l’Etat iranien, il a lancé des attaques en se servant de la technique de pulvérisation de mots de passe contre des milliers d’entreprises de différents secteurs activités (spatiales, défense et industrie pharmaceutique). « Une partie des actions post-compromission menées en 2023 par le groupe Peach Sandstorm a été furtive et sophistiquée », a déclaré Microsoft dans un rapport sur la campagne d’attaque qui s’est déroulée entre février et juillet. « Bon nombre des tactiques, techniques et procédures (TTP) basées sur le cloud et observées dans ces campagnes les plus récentes, sont matériellement plus sophistiquées que les capacités utilisées par Peach Sandstorm dans le passé ».

La pulvérisation de mots de passe, vecteur d’attaque préféré des espions

Cela fait depuis longtemps que le groupe se sert de la pulvérisation de mots de passe pour accéder à des cibles. Contrairement aux attaques par force brute où un grand nombre de combinaisons de mots de passe sont testées pour forcer l’accès à un seul compte, la méthode cible plusieurs comptes avec un seul ou un petit sous-ensemble de mots de passe courants. Il s’agit d’une attaque bruyante qui laisse des traces dans les logs et peut déclencher des mécanismes de défense, ce qui explique pourquoi ce n’est pas le seul vecteur d’accès initial utilisé par Peach Sandstorm. Quelques victimes ont été ciblées par des exploits pour des failles d’exécution de code à distance dans les produits Zoho ManageEngine et Confluence (CVE-2022-47966 et CVE-2022-26134). D’après les preuves récoltées, il semble qu’une grande partie du ciblage basé sur la pulvérisation de mots de passe était opportuniste, les attaquants visant des milliers de comptes et d’entreprises dans l’espoir de gagner l’accès au plus grand nombre possible de cibles, et de trier ensuite les victimes. Les attaques ont toujours eu lieu entre 9 heures et 17 heures, dans le fuseau horaire de l’Iran, et ont été lancées à partir d’adresses IP Tor avec un user agent de navigateur appelé « go-http-client ».

Pour une partie des comptes compromis, les attaquants ont utilisé AzureHound et ROADtools, deux frameworks open source qui peuvent être utilisés pour effectuer une reconnaissance dans les environnements Microsoft Entra ID (anciennement Azure Active Directory) en interagissant avec Microsoft Graph et les API REST dans le but d’exfiltrer des données d’intérêt du compte cloud d’une victime. « Les fonctionnalités AzureHound et Roadtools sont utilisées aussi bien par les défenseurs, les équipes rouges que par les adversaires », a fait remarquer Microsoft dans son rapport. « Les mêmes caractéristiques qui rendent ces outils intéressants pour des utilisateurs légitimes, par exemple ses capacités prédéfinies d’exploration et de vidage discret des données dans une seule base de données, en font également des options attrayantes pour les adversaires qui cherchent des informations sur ou à partir de l’environnement d’une cible », a ajouté Microsoft. Pour parvenir à la persistance, les attaquants ont mis en place des abonnements Azure sur les tenant des victimes, qui ont été utilisés pour établir une communication de commande et de contrôle avec l’infrastructure exploitée par le groupe. Ils ont aussi installé le client Azure Arc sur des appareils dans les environnements compromis et l’ont connecté à un abonnement Azure sous leur contrôle, ce qui leur a permis de prendre le contrôle à distance de ces appareils. La fonctionnalité Azure Arc permet de gérer à distance des systèmes Windows et Linux dans un environnement Azure AD.

Autres outils et techniques post-compromission

Après avoir obtenu la persistance, les attaquants de Peach Sandstorm ont déployé divers outils publics et personnalisés, dont AnyDesk, un outil commercial de Surveillance et gestion à distance (Remote monitoring and management, (RMM), et EagleRelay, un outil personnalisé de tunnelisation du trafic que les attaquants ont déployé sur des machines virtuelles créées dans les environnements des victimes. Parmi les autres techniques employées par le groupe figurent l’utilisation abusive du protocole RDP (Remote Desktop Protocol), l’exécution d’un code malveillant en détournant une DLL avec un exécutable VMware légitime et le lancement d’une attaque Golden SAML.

« Dans une attaque Golden SAML, un adversaire vole les clés privées du serveur Active Directory Federated Services (AD FS) sur site d’une cible et utilise les clés volées pour monnayer un jeton SAML approuvé par l’environnement Microsoft 365 d’une cible », a expliqué Microsoft. « En cas de succès, un acteur de la menace peut contourner l’authentification AD FS et accéder aux services fédérés comme n’importe quel utilisateur ». Microsoft recommande de traiter les serveurs AD FS comme des actifs Tier 0, car leur compromission peut donner aux attaquants le contrôle total de l’authentification des tenant Entra ID et d’autres parties de relais configurées.

Limiter les attaques par pulvérisation de mot de passe

L’entreprise recommande également de réinitialiser les mots de passe des comptes et les cookies de session pour tous les comptes ciblés par une attaque par pulvérisation de mot de passe, ainsi que d’effectuer des investigations supplémentaires si les comptes ciblés disposent d’autorisations au niveau du système. Les paramètres d’authentification multifactorielle (MFA) des comptes doivent également être examinés et toute modification apportée par les attaquants doit être révoquée.

Microsoft recommande par ailleurs :

– de créer des politiques d’accès conditionnel pour autoriser ou interdire l’accès à l’environnement en fonction de critères définis.

– de bloquer l’authentification traditionnelle avec Entra ID en utilisant l’accès conditionnel. Les protocoles d’authentification traditionnels n’ont pas la capacité d’appliquer la MFA, et le blocage de ces méthodes d’authentification empêchera les attaquants par pulvérisation de mot de passe de profiter de l’absence d’authentification multifactorielle sur ces protocoles.

– d’activer le verrouillage de l’extranet du proxy de l’application web AD FS pour protéger les utilisateurs contre la compromission potentielle par force brute du mot de passe.

– d’appliquer le principe du moindre privilège et de vérifier l’activité des comptes à privilèges dans les environnements Microsoft Entra ID afin de ralentir et d’arrêter les attaquants.

– de déployer Entra ID Connect Health pour Active Directory Federation Services (AD FS) de façon à pouvoir capturer les tentatives infructueuses ainsi que les adresses IP enregistrées dans les journaux AD FS et d’inscrire les mauvaises requêtes dans le rapport Risky IP.

– d’utiliser la protection des mots de passe Entra ID pour détecter et bloquer les mots de passe faibles connus et leurs variantes.

– d’activer la protection de l’identité dans Entra ID pour surveiller les risques liés à l’identité et créer des politiques pour les connexions à risque.

– d’utiliser l’authentification multifactorielle MFA pour limiter les attaques par pulvérisation de mot de passe ; de garder la MFA toujours active pour les comptes à privilèges et d’appliquer une MFA basée sur les risques pour les comptes normaux.

– d’envisager de basculer vers une méthode d’authentification primaire sans mot de passe, comme Azure MFA, les certificats ou Windows Hello for Business.

– de sécuriser les points d’extrémité RDP ou Windows Virtual Desktop avec la MFA pour les protéger contre les attaques par pulvérisation de mot de passe ou par force brute.

Le groupe de cybercriminels à l’origine de l’attaque contre MGM Resorts a publié un long message critiquant la sécurité du groupe hôtelier et de casino. ALPHV/BlackCat en profite aussi pour tacler un site d’information sur la diffusion de messages erronés.

Le groupe hôtelier « a pris la décision hâtive de fermer chacun de ses serveurs Okta Sync après avoir appris que nous nous étions cachés dans leurs serveurs Okta Agent pour détecter les mots de passe des personnes dont ceux qui ne pouvaient pas être déchiffrés depuis les données de hachage de leurs contrôleurs de domaine ». BlackCat ajoute, « cela a eu pour conséquence de rendre leur Okta complétement inutilisable ». Le gang tacle aussi le site VX Underground pour avoir « faussement rapporté des événements qui n’ont jamais eu lieu sur les tactiques, techniques et procédures utilisées ».

Une réponse à incident précipitée

Les cybercriminels affirment avoir initialement infiltré le réseau de MGM en exploitant les vulnérabilités de l’agent Okta du groupe, sans déployer de ransomware. Ils ont obtenu des privilèges de super administrateur sur cet agent et des privilèges d’administrateur global sur le tenant Azure. En réponse à cette intrusion réseau MGM a restreint l’accès sous conditions le 8 septembre. Deux jours plus tard, les équipes ont interdit tout accès à leur environnement Okta en raison de « capacités administratives inadéquates et de faiblesse dans les playbooks de réponse à incident ». Et d’ajouter, « en raison du manque de compréhension du fonctionnement du réseau de la part de leurs ingénieurs, l’accès au réseau était problématique le samedi. Ils ont alors pris la décision de « mettre hors ligne » des composants apparemment importants de leur infrastructure le dimanche ». Un blocage qui n’a pas empêché le gang ALPHV de lancé une attaque par ransomware le 11 septembre et de récupérer l’accès à plus de 100 hyperviseurs ESXi.

Des experts comme Bobby Cornwell, vice-président en charge des partenariats stratégiques chez SonicWall, estiment que la décision de la MGM de fermer ses systèmes était justifiée. « Par excès de prudence, MGM a pris la bonne décision en verrouillant tous ses systèmes, même si ses actions devaient entraîner des désagréments pour ses clients », a déclaré Bobby Cornwell.

VX Underground sanctionné pour désinformation

ALPHV a reproché à VX Undergrounds, la société de recherche en cybersécurité qui a été la première à établir un lien entre l’attaque et ALPHV, d’avoir désinformé et simplifié à l’extrême la ou les méthodes déployées lors de l’attaque. « À ce stade, nous n’avons pas d’autre choix que de critiquer VX Underground pour avoir faussement rapporté des événements qui ne se sont jamais produits », a déclaré le gang. « Ils ont choisi de faire de fausses déclarations d’attribution et de les divulguer à la presse alors qu’ils ne sont toujours pas en mesure de confirmer l’attribution avec un degré élevé de certitude après avoir fait cela. Les TTP utilisées par les personnes qu’ils accusent d’être à l’origine des attaques sont connues du public et sont relativement faciles à imiter par n’importe qui », ajoute t’il.

Dans un message publié sur X (anciennement Twitter), VX Underground avait déclaré : « Tout ce que le groupe de ransomware ALPHV a fait pour compromettre MGM Resorts a été de sauter sur LinkedIn, de trouver un employé, puis d’appeler le service d’assistance. Une entreprise évaluée à 33 900 000 000 $ a été vaincue par une conversation de 10 minutes ».

La bibliothèque de code Webp utilisée pour améliorer le rendu des images web est touchée par une vulnérabilité très sérieuse. Une mise à jour est à appliquer dès que possible.

Une grave vulnérabilité a été découverte dans Webp, une bibliothèque de code utilisée pour améliorer le rendu des images web, rapporte Stack Diary. Webp est un format d’image populaire utilisé par de nombreux sites Internet mais aussi par des applications et d’autres logiciels. La faille peut être utilisée en particulier pour exécuter du code malveillant à distance via du débordement de mémoire tampon WebP rendant possible une attaque distante et de l’écriture en mémoire via une page HTML corrompue.

Cette vulnérabilité dans Webp, qui serait activement exploitée par des pirates, a été répertoriée en tant que CVE-2023-4863. Les principaux navigateurs tels que Chrome, Edge, Firefox, Opera, Vivaldi et Brave ont déjà publié des correctifs de sécurité. Pour vous assurer que vous disposez de la dernière version d’un navigateur, cliquez sur Aide > À propos de (nom du navigateur) dans son menu d’options. Si une nouvelle mise à jour est disponible, elle devrait se télécharger automatiquement. Le format d’image Webp a été développé par Google et a rapidement gagné en popularité en raison de la compression élevée et sans perte de qualité d’image par rapport à d’autres formats.

JFrog a enrichi sa plateforme de plusieurs fonctionnalités, notamment de tests statiques de sécurité des applications (SAST) et de contrôles de conformité et d’intégrité des versions logicielles.

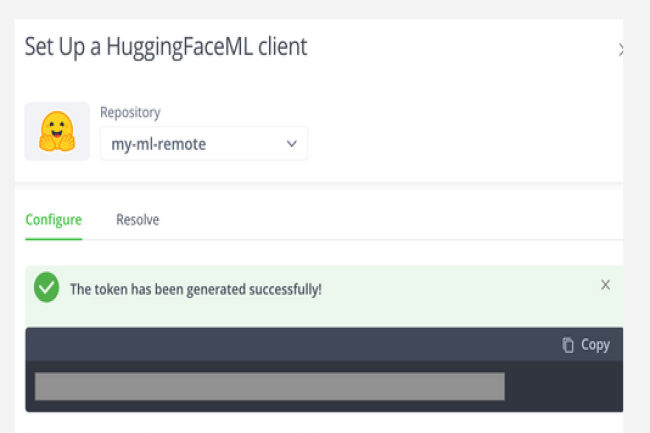

Surfant sur la problématique très actuelle de la sécurité des modèles de machine learning, JFrog a présenté un ensemble de fonctionnalités de gestion des modèles ML pour sa Software Supply Chain Platform. Appelé ML Model Management, cet ensemble vise à rationaliser la gestion et la sécurité des modèles d’apprentissage machine. Grâce à leur combinaison, les entreprises peuvent gérer leurs modèles propriétaires dans Artifactory et utiliser le référentiel de Hugging Face pour mettre en cache les modèles d’IA open source sur lesquels elles s’appuient, les rapprochant ainsi de la production et du développement et les protégeant de toute suppression ou modification.

De plus, les dernières capacités de sécurité ML de Xray proposent aux entreprises de détecter et de bloquer les modèles malveillants et ceux dont les licences ne sont pas conformes aux politiques de la société. Les utilisateurs peuvent également stocker des modèles ML créés ou enrichis en interne avec des contrôles d’accès et un historique des versions. Il est aussi possible de regrouper et de distribuer les modèles ML dans n’importe quelle version de logiciel. Selon JFrog, de plus en plus d’entreprises intègrent des modèles ML dans leurs applications. Les réglementations gouvernementales exigeant des fournisseurs de logiciels qu’ils indiquent ce qu’ils contiennent, JFrog pense qu’il ne faudra pas attendre longtemps avant que ces directives soient étendues aux modèles d’IA et de ML. « L’intégration de la capacité de gestion des modèles ML permet aux clients de stocker, de sécuriser et de gérer les modèles ML en même temps que d’autres composants logiciels », a déclaré l’entreprise.

D’autres fonctionnalités

Le même jour, JFrog a aussi dévoilé les fonctionnalités suivantes pour Software Supply Chain Platform :

– Static Application Security Testing (SAST) : cette fonction de tests statiques de sécurité des applications facilite le scan de code source pour rechercher des vulnérabilités de sécurité de type « zero-day ». JFrog SAST réduit le nombre de faux positifs et classe les actions de remédiation selon les priorités établies par une analyse contextuelle.

– Open-Source Software (OS) Catalog : cette fonction de moteur de recherche pour les solutions logicielles est accessible dans l’interface utilisateur de JFrog ou via une API. Alimentée par des données publiques et celles de JFrog, elle donne aux utilisateurs un aperçu des métadonnées de sécurité et de risque associées aux logiciels open source. Le catalogue fait partie de la composante Curation de la plateforme Software Supply Chain.

– Release Lifecycle Management (RLM) : cette fonction de gestion du cycle de vie des versions permet de créer un ensemble de versions immuables propre à un logiciel et ses composants dès le début du cycle de développement du logiciel. La fonction s’appuie également sur des systèmes de lutte contre la falsification, des contrôles de conformité et l’acquisition de preuves pour collecter des données sur chaque bundle de versions.

JFrog a déclaré que pour faire face à l’augmentation des attaques dans la cycle de dévloppement des logiciels, il était indispensable de sécuriser les releases au niveau binaire pour garantir l’immuabilité des versions publiées, car c’était le seul moyen de certifier l’intégrité de ces versions, et que la certification des releases était le seul moyen de certifier la sécurité de l’utilisation.

Pour la première année, Le Monde Informatique invite ses lecteurs à mettre à l’honneur une start-up du secteur de l’IT et du numérique qui s’est distinguée au cours de l’année par son histoire, ses solutions ou encore le marché qu’elle adresse. Parmi les 10 noms que nous vous proposons cette année, quelle est la start-up la plaus marquante ? Vous pouvez voter jusqu’au 31 octobre 2023.

En parallèle du vote pour la personnalité IT 2023, la rédaction du Monde Informatique soumet pour la première fois à vos suffrages une liste de 10 start-ups. De l’IoT au quantique en passant par le développement durable, le stockage ADN ou la réalité virtuelle, elles innovent et attirent de plus en plus de clients.

Pour voter, cliquez ici

Aktio

La solution d’Aktio se concentre sur le début de la démarche bas carbone au sein d’une organisation, qu’elle soit publique ou privée. À travers sa plateforme SaaS, Aktio propose en quelques étapes de réaliser son bilan carbone et d’établir un plan d’action avec des objectifs définis. Dans un premier temps, l’entreprise peut collecter l’ensemble des données relatives à ses émissions et inviter ses fournisseurs et clients à faire de même – intégrant ainsi l’ensemble des émissions indirectes – et rendant le bilan le plus complet possible. Vient ensuite le calcul automatisé des émissions de gaz à effet de serre. Pour ce faire, Aktio se base sur des données publiques issues de la base carbone de l’Ademe ainsi que des bases privées achetées. Le client peut ensuite personnaliser ses facteurs d’émissions suivant ses activités. La jeune pousse, lancée en 2020 par Laurent Barbezieux et , compte déjà 200 clients, essentiellement des PME-ETI et quelques grands groupes. « Nous adressons des secteurs assez variés : les services, l’industrie, la logistique, le retail ou encore la construction et l’immobilier » précise son co-fondateur Laurent Barbezieux. La start-up compte parmi ses clients Axa, Butagaz, Carrefour, Lacoste, Leon Grosse, Oui.SNCF, Saint-Gobain, Sendinblue, Suez, ou encore Vestiaire Collective.

Laurent Barbezieux, co-fondateur d’Aktio. (Crédit : Aktio)

Biomemory

Co-fondé en juillet 2021 par Erfane Arwani (CEO), Pierre Crozet (CTO) et Stéphane Lemaire (CSO), Biomemory s’est fait remarquer à ses débuts pour ses travaux sur le stockage ADN en partenariat avec les Archives nationales. Start-up au carrefour des biotechnologies et de l’IT, Biomemory entend compléter les solutions d’archivage sur bandes ou disques dans les datacenters avec son projet d’appliance de stockage longue durée reposant sur des cartouches ADN, attendue en 2030. Sa technologie baptisée DNA Drive, à la base de sa plateforme, et plus précisément son algorithme, est utilisée pour convertir la séquence obtenue en information binaire, avec un système de fichiers supportant index et métadonnées. Les fichiers pourront même être compressés si besoin et un algorithme de correction d’erreurs s’assurera de l’intégrité des données conservées. Deux brevets ont été déposés par Biomemory pour protéger tous ces développements.

Deux des trois cofondateurs de Biomemory, Pierre Crozet (CTO) et Erfane Arwani (CEO). (Crédit : S.L.)

Kalray

Kalray est positionné dans le design de puces, les cartes d’accélération programmables et les solutions de stockage (baie Flashbox, logiciels Pixstor et Ngenea…). Fondée en 2008, l’entreprise grenobloise a récemment levé 24,4 millions d’euros via une augmentation de capital couplée à l’émission d’actions nouvelles. Elle compte parmi ses investisseurs industriels et financiers Alliance Venture (Renault-Nissan-; Mitsubishi), NXP Semiconductors, Bpifrance. En 2022, la jeune pousse avait acquis le britannique Arcapix, spécialisée dans les stockage haute performance pour calcul intensif.

Eric Baissus, président du directoire de Kalray. (Crédit : D.R.)

Lota.cloud

Au départ, il y a constat : les difficultés que rencontrent les entreprises dans la gestion de leur dépenses cloud. Le projet est alors porté par trois jeunes entrepreneurs lillois, Alexandre, Clément et Romain, aux profils complémentaires. Après plusieurs mois de R&D, la jeune pousse présente finalement ce qu’elle qualifie d’« outil FinOps idéal pour optimiser vos dépenses cloud en entreprise ». Sa solution de cloud cost management s’adapte aux besoins et propose de simplifier votre gestion multi-cloud au quotidien. Lota.cloud se connecte aux différents fournisseurs d’accès cloud (OVH, AWS, Google Cloud Plateforme, Microsoft Azure…) pour apporter une vision d’ensemble, dans un outil centralisant la totalité des données de facturation cloud. Alors qu’elle a soufflé cet été ses quatre bougies, la jeune pousse compte notamment Digora, Fnac Darty, Kolibree parmi ses clients.

(De gauche à droite) Les co-fondateurs de Lota.cloud : Romain Karman, CTO, et Clément Rainsard, DG de l’entreprise. (Crédit : Lota.cloud)

Pour voter, cliquez ici

Nano Corp

Fondée en 2019 par cinq personnes – dont Fanch Francis le dirigeant – pour la plupart issues de l’unité cyber du ministère de la Défense, la start-up Nano Corp vient justement proposer de mieux contrôler l’activité de ces réseaux – physiques et virtuels – avec des fonctions comme la cartographie automatique de l’environnement, l’analyse en temps réel de tous les flux pour mesurer l’état de santé du réseau, la visibilité sur tous les tunnels et réseaux virtuels et la détection des goulots d’étranglement. La sécurité n’est pas oubliée avec une analyse de tous les événements, l’intégration avec des outils de gestion de flotte ainsi qu’avec des services de type Siem ou SOAR. Ses clients ? Les établissements financiers, les FAI, les fournisseurs de services cloud et les grandes entreprises qui travaillent dans un environnement régulé. Elle compte aujourd’hui une vingtaine de salariés et est basée à Paris. Elle bénéficie par ailleurs du soutien du plan France 2030 et de BPI (Deeptech), et a été sélectionnée pour intégrer l’accélérateur d’Intel (Ignite) et le programme start-up d’OVH.

Optimize Network

Lancé en 2021, Optimiz Network propose une plateforme de centralisation des données IoT avec pour axe principal de développement l’optimisation des réseaux (télécom, eau et énergie). La jeune pousse Ligérienne s’attache à rendre plus facile la visualisation des données par le biais de tableaux de bord personnalisables. Son objectif : accompagner ses clients sur la conception et le déploiement de solution IoT, la jeune pousse propose en effet des services clés en main ou bien à la carte selon la maturité technique du donneur d’ordre. Pour répondre à tous les besoins, la start-up a rendu sa plateforme – disponible en mode SaaS ou on-premise – interopérable à l’aide d’API, « notamment pour apporter une gestion beaucoup plus fine des données dans des applicatifs métiers » précise Mickaël Charrier, dirigeant et fondateur d’Optimiz Network.

Mickaël Charrier, dirigeant et fondateur d’Optimiz Network. (Crédit : Optimiz Network)

Pasqal

Fondée en 2019 par Georges-Olivier Reymond avec Alain Aspect (prix nobel de physique), Pasqal se présente comme une entreprise pionnière de l’informatique quantique. À ce jour, la start-up a levé 127,5 millions d’euros dont pas moins de 100 millions d’euros en janvier dernier. Basée sur le plateau de Saclay, l’entreprise compte 25 clients dont de nombreuses entreprises françaises comme Thales, Airbus, EDF, RTE, ainsi que d’autres sociétés à l’international, à l’instar de BMW, Johnson & Johnson ou encore Siemens. La société a conçu un système quantique intégré dans une armoire de la taille d’un supercalculateur (2mx3m) et basé sur une technologie d’atome unique. « Il est possible de piéger des atomes uniques et de contrôler la façon dont plusieurs centaines parlent entre eux », nous a précisé Georges-Olivier Reymond lors d’une précédente interview. Actuellement, un seul système Qubit Pasqal est en production, sachant qu’un deuxième est en construction très avancée pour une disponibilité prochaine. Trois autres modèles sont dans les tuyaux.

Georges-Olivier Reymond est président exécutif et co-fondateur de Pasqal. (Crédit : Pasqal)

Rapid.Space

Lancé en 2020 par Jean-Paul Smets, cet équipementier spécialisé dans la fourniture de solutions vRAN et edge a réussi à se démarquer. Sa valeur ajoutée réside dans son approche vRAN (Virtual Radio Access Network) de la 5G, avec une plateforme logiciel exploitant l’initiative SimpleRAN avec le concours d’Amarisoft, pour animer son offre Open Radio Station (ORS). Parmi ses premiers clients EdgePod en Europe, Rapid.Space compte Netfame, qui va proposer une suite bureautique distribuée en mode edge baptisée WorkEdge, pour toutes les entreprises et les organisations qui désirent proposer un espace de travail collaboratif sécurisé. Son dirigeant, Jean-Paul Smets, compte bien convaincre d’autres éditeurs de solutions SaaS désirant ajouter une offre edge à leur catalogue.

Jean-Paul Smets, fondateur de Rapid.Space. (Crédit : Rapid.Space)

Sekoia.io

Créé en 2019, juste avant la pandémie de covid, Sekoia.io est né de la séparation des activités conseils et solutions de la société Sekoia spécialisée dans le renseignement cyber et la lutte contre les menaces. Le projet a incubé durant cinq ans. Un pari qui a porté ses fruits selon David Bizeul, l’un des co-fondateurs de la société. En 2020, elle a donc lancé sa plateforme de détection et de réponse aux cybermenaces pour se protéger contre des attaques de plus en plus complexes. Une offre de threat intelligence conçue par une équipe de chercheurs qui se démarque par son approche favorisant l’interopérabilité grâce à l’intégration de toutes les solutions sécurité de ses clients pour fournir une tour de contrôle unique. La plateforme est utilisée par un peu plus de 200 clients, principalement des moyennes et grandes entreprises (Suez, L’Oreal, Crédit Mutuel Arkea…) et s’appuie sur un modèle de ventes 100 % indirect via un réseau de revendeurs et de MSSP. En mai dernier, la jeune pousse a levé 35 millions d’euros avec un objectif en tête : s’étendre à l’international.

Les fondateurs de Sekoia.io : Thérèse Favet (CFO), Freddy Milesi (DG), David Bizeul (CSO), Georges Bossert (directeur technique) & François Deruty (CIO). (Crédit : Sekoia.io/Martin Lagardère)

SkyReal

Créé en 2017 par Hugo Falgarone, actuel dirigeant, SkyReal déploie et intègre des outils 3D et VR dans l’ensemble du cycle de développement des projets et produits industriels, offrant une réduction du temps, des coûts et des risques qui leur sont attachés. Pour cela, elle se base sur le logiciel Unreal Engine – moteur de jeu vidéo propriétaire développé par Epic Games. La solution élborée est par ailleurs construite de façon modulaire et offre la possibilité d’adapter ses fonctionnalités aux besoins métier grâce à un système de plugins. SkyReal, qui propose différents modèles de simulation, s’attèle à démocratiser l’usage de telles technologies pour la conception et la production industrielle. Sa solution, qu’elle présente comme un metavers industriel, s’appuie sur des technologies 3D temps réel et des approches d’ingénierie système MBSE (model based systems engineering).

Hugo Falgarone est fondateur de SkyReal. (Crédit : SkyReal)

Pour voter, cliquez ici

Une faille dans les fichiers configuration YAML des clusters Kubernetes est capable d’accorder des privilèges systèmes sur les hôtes Windows. La brèche a été réparée dans la dernière version de l’orchestrateur de cluster de conteneurs.

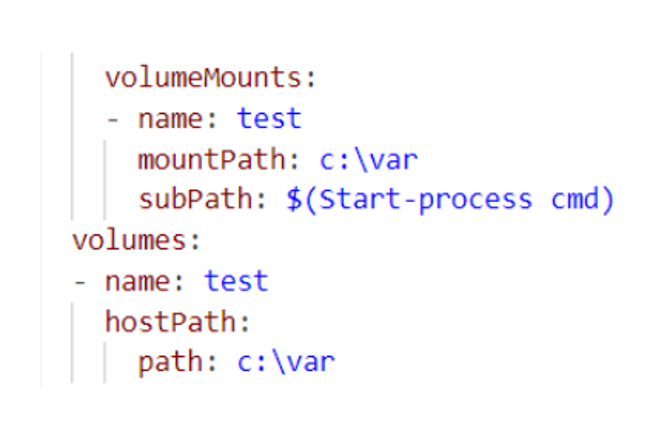

La dernière version de Kubernetes publiée le mois dernier corrige toute une classe de vulnérabilités à partir desquelles des attaquants pouvaient abuser de la propriété subPath des fichiers de configuration YAML pour exécuter des commandes malveillantes sur les hôtes Windows. « La vulnérabilité permet l’exécution de code à distance avec des privilèges SYSTEM sur tous les terminaux Windows au sein d’un cluster Kubernetes », a déclaré Tomer Peled, chercheur chez Akamai, à propos de la vulnérabilité qu’il a trouvée et qui a débouché sur la découverte de deux autres problèmes similaires. « Pour exploiter cette vulnérabilité, l’attaquant doit appliquer un fichier YAML malveillant sur le cluster », a ajouté le chercheur.

Les fichier de configuration vulnérables

Un très grand nombre d’entreprises utilisent le système d’orchestration de cluster de conteneurs Kubernetes pour automatiser le déploiement et la gestion des applications exécutées dans des conteneurs. Et c’est le langage YAML qui sert à écrire des fichiers de configuration et d’autres fichiers de gestion pour Kubernetes. Il était donc assez logique qu’il soit une cible pour les attaquants potentiels, car il offre un moyen direct d’envoyer des données utilisateur au moteur Kubernetes pour qu’elles soient analysées et interprétées. Les problèmes de parsing de YAML ont déjà conduit à des brèches dans Kubernetes. Par exemple, la CVE-2022-1471 générant dans l’analyseur SnakeYaml a eu un impact sur le client Java de Kubernetes. C’est aussi le cas de la CVE-2021-25749 capable d’inclure des noms d’utilisateur mal orthographiés dans un fichier YAML, entraînant ainsi l’exécution de charges de travail en tant que root.

Et ce n’est pas tout : deux vulnérabilités CVE-2017-1002101 et CVE-2021-25741 combinées avec des liens symboliques (symlinks) ont montré qu’il était possible d’utiliser la sous-propriété subPath d’un fichier YAML pour accéder à des fichiers en dehors du conteneur, rompant ainsi l’isolation. Ces deux dernières failles ont donné à Tomer Peled l’idée d’approfondir le sujet. Grâce à une propriété appelée « Volume », Kubernetes peut monter un répertoire depuis le système hôte à l’intérieur d’un conteneur. Cette fonctionnalité largement utilisée s’accompagne de plusieurs sous-propriétés qui définissent le chemin du répertoire sur l’hôte et celui de montage à l’intérieur du conteneur. Le mountPath possède en outre une propriété subPath qui, lorsqu’elle est fournie dans un fichier YAML, est traitée par kubelet, un service central de Kubernetes.

Le traitement des chemins d’accès pointé du doigt

Le chercheur d’Akamai a découvert que lorsque la chaîne subPath est traitée, kubelet vérifie également s’il s’agit d’un lien symbolique, conformément aux défenses mises en place pour les anciennes vulnérabilités. Sauf qu’il le fait par le biais d’une commande PowerShell invoquée par l’appel de fonction « exec.Command ». Or, un attaquant peut attacher du code PowerShell à la chaîne subPath et l’exécuter. « Avec PowerShell, les utilisateurs sont capables d’évaluer les valeurs à l’intérieur des chaînes avant qu’elles ne soient utilisées », a précisé le chercheur. « Cela peut se faire en ajoutant $() à la chaîne […]. N’importe quelle commande PowerShell peut être insérée entre les parenthèses et sera évaluée – comme $(Start-Process cmd), $(Invoke-Expression exp), et autres traitements PowerShell ».

Fichier YAML avec injection de commande dans le paramètre subPath. (Crédit Photo : Akamai)

Ainsi, par exemple, si un attaquant fournit un fichier YAML à un nœud Kubernetes qui fonctionne sous Windows avec un sous-chemin qui inclut $(Start-Process cmd), celui-ci sera envoyé à PowerShell par kubelet pendant le processus de validation du chemin et sera exécuté avec les privilèges Windows du service kubelet – SYSTEM. Cette faille est désormais répertoriée avec la référence CVE-2023-3676 et a été corrigée dans Kubernetes 1.28, mais elle a également conduit à la découverte et à la correction de deux autres brèchess similaires d’injection de commande référencées CVE-2023-3955 et CVE-2023-3893. La faille a un impact sur Kubernetes sous Windows dans sa configuration par défaut, mais l’attaquant doit obtenir des privilèges d’application sur un nœud.

Atténuer la vulnérabilité basée sur YAML

« L’équipe Kubernetes a choisi de corriger cette classe de vulnérabilités en passant des paramètres à partir de variables d’environnement plutôt qu’à partir d’entrées utilisateur », a observé Tomer Peled. « En transmettant les valeurs de cette manière, les paramètres sont traités comme des chaînes de caractères – par conséquent, ils ne seront pas évalués comme des expressions par PowerShell. S’ils ne peuvent pas mettre à jour immédiatement la version corrigée, les administrateurs peuvent désactiver l’utilisation de Volume.Subpath, mais cela désactivera également une fonctionnalité couramment utilisée. Une autre option consiste à utiliser l’Open Policy Agent (OPA), un agent open source qui peut prendre des mesures basées sur des politiques en fonction des données reçues.

Les administrateurs peuvent créer des règles pour bloquer la mise en œuvre de certains fichiers YAML à l’aide du langage Rego dans l’OPA, et Akamai fournit un exemple d’une telle règle de blocage dans son article de blog. Le chercheur recommande enfin d’utiliser le contrôle d’accès basé sur les rôles (Role-based Access Control, RBAC) pour limiter le nombre d’utilisateurs pouvant effectuer des actions sur un cluster.