Si les dispositifs médicaux affichent le taux le plus élevé de vulnérabilités non corrigées, les actifs technologiques opérationnels sont les plus attaqués.

Dans une étude récente, Armis s’est intéressée aux actifs les plus risqués, comprendre, ceux qui présentent des menaces pour les entreprises. L’entreprise de sécurité s’est concentrée sur les actifs connectés qui avaient suscité le plus grand nombre de tentatives d’attaque, les CVE (Common Vulnerabilities and Exposures) transformés en arme opérationnelle et les failles à haut risque. Sur la base des données de l’Armis Asset Intelligence Engine, l’éditeur a constaté que les actifs de l’Internet des objets médicaux (IoMT), c’est-à-dire les équipements connectés utilisés dans les environnements médicaux et de santé, affichaient le taux le plus élevé de CVE non corrigés et utilisés comme arme d’attaque, tandis que les actifs de la technologie opérationnelle (OT) étaient les plus attaqués.

Beaucoup de CVE non corrigés et armés sur les actifs IoMT

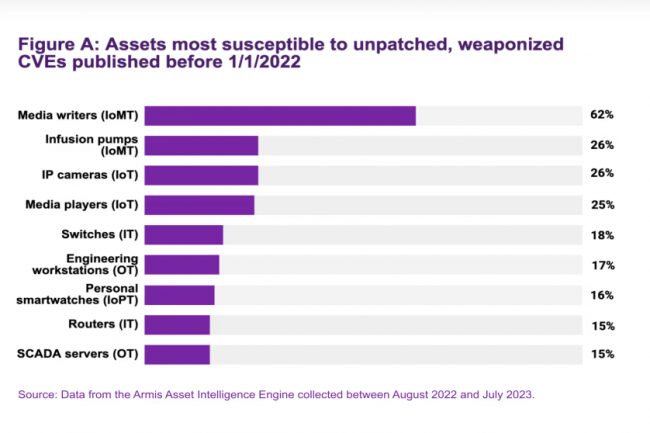

Les chercheurs d’Armis ont identifié un nombre important d’actifs connectés au réseau susceptibles d’être affectés par des CVE non corrigés et transformés en outil d’attaque. Entre août 2022 et juillet 2023, ils ont cherché à établir le pourcentage le plus élevé de CVE non corrigés et armés affectant chaque type d’appareils. Quand ils ne sont pas corrigés, ces équipements présentent des risques importants pour les entreprises. Selon Armis, les équipements les plus vulnérables aux CVE non corrigés sont :

Les graveurs de disque optique (IoMT) 62%

Les pompes à perfusion (IoMT) 26%

Les caméras IP (IoT) 26%

Les lecteurs de médias (IoT) 25%

Les commutateurs (IT) 18%

Les postes de travail d’ingénierie (OT) 17%

Les montres connectées personnelles (IoPT) 16%

Les routeurs (IT) 15%

Les serveurs SCADA (OT) 15%

Il n’est pas surprenant de voir que les actifs médicaux dominent ce palmarès. En janvier 2022, le rapport State of IoMT Device Security de Cynerios avait révélé que plus de la moitié (53 %) des équipements de l’Internet des objets (IoT) et de l’IoMT utilisés dans le secteur de la santé aux États-Unis présentaient des risques de cybersécurité critiques, avec des vulnérabilités importantes qui, si elles étaient exploitées, pourraient compromettre la sécurité des patients, la confidentialité des données ou la disponibilité des services. En juin de cette année, il a été révélé qu’un tiers des services de santé britanniques (National Health Service, NHS) n’avaient pas de méthode pour tracer les dispositifs IoT, exposant potentiellement les informations et les services à des risques de sécurité importants.

Les actifs OT les plus ciblés par les attaques

Selon Armis, les actifs IT, OT, IoT, de l’IoMT, de l’Internet des objets personnels (IoPT) et les systèmes de gestion des bâtiments (Building Management System, BMS) font partie des 10 principaux types d’actifs ayant fait l’objet du plus grand nombre de tentatives d’attaques. « Ces résultats montrent que les attaquants considèrent en priorité l’accès potentiel aux actifs plutôt que leur type, ce qui devrait inciter les équipes de sécurité à prendre en compte tous les actifs physiques et virtuels dans leur stratégie de sécurité », a déclaré l’entreprise de sécurité. Les 10 types d’appareils ayant fait l’objet du plus grand nombre de tentatives d’attaque sont :

Les postes de travail d’ingénierie (OT)

Les postes de travail d’imagerie (IoMT)

Les lecteurs multimédias (IoT) ; les ordinateurs personnels (IT)

Les machines virtuelles (IT)

Les systèmes de gestion des bâtiments (BMS) à alimentation sans coupure (UPS)

Les serveurs (IT)

Les graveurs de médias (IoMT)

Les tablettes (IoPT)

Les téléphones mobiles (IoPT).

« Les acteurs de la menace ciblent intentionnellement ces actifs parce qu’ils sont accessibles depuis l’extérieur, qu’ils ont une surface d’attaque étendue et complexe, et qu’ils ont des CVE connus », a déclaré Tom Gol, directeur technique de la recherche chez Armis. « L’impact potentiel d’une violation de ces actifs sur les entreprises et leurs clients est également un facteur critique quand il s’agit de savoir pourquoi ces actifs font l’objet du plus grand nombre de tentatives d’attaques », a encore déclaré M. Gol. « Par exemple, il peut arriver que les postes de travail d’ingénierie soient connectés à tous les contrôleurs d’une usine, que les postes de travail d’imagerie collectent les données privées des patients dans les hôpitaux et que les UPS servent de point d’accès à des entités d’infrastructures critiques, ce qui en fait des cibles attractives pour les acteurs malveillants », a-t-il ajouté.

Scores de vulnérabilité élevés, protocoles non fiables et trafic non crypté

Armis a aussi examiné les types d’actifs présentant les facteurs de risque les plus courants. Les dispositifs physiques dont le remplacement prend beaucoup de temps, comme les serveurs et les contrôleurs logiques programmables (PLC), utilisent souvent des systèmes d’exploitation en fin de vie (End of Life, EOL) ou en fin de support (End of Support, EOS). « Ils présentent donc un risque particulièrement élevé, d’autant plus que les systèmes en fin de vie ne bénéficient plus d’un soutien actif et que les fabricants n’appliquent plus de correctifs pour remédier aux vulnérabilités et aux problèmes de sécurité », a déclaré Armis.

Certains actifs, y compris les ordinateurs personnels, utilisent encore le SMBv1, un protocole ancien, non chiffré et compliqué dont les vulnérabilités ont été ciblées dans les attaques tristement célèbres WannaCry et NotPetya. Armis a constaté qu’aujourd’hui encore, 74% des entreprises ont dans leur réseau au moins un actif vulnérable à EternalBlue, une vulnérabilité SMBv1. Parallèlement, l’éditeur a constaté que 50 % des systèmes de tubes pneumatiques, des équipements techniques dans lesquels des conteneurs cylindriques sont propulsés à travers un réseau complexe de tubes, utilisaient un mécanisme de mise à jour logicielle non sécurisé.

Sujet à des problèmes de sécurité, les versions 1.0 et 1.1 du protocole TLS ne seront plus supportées dans les prochains déploiements de Windows. Une décision qui peut impacter le bon fonctionnement de SQL Server, alerte Microsoft.

Mieux vaut tard que jamais, mais cela n’est pas sans conséquence. Microsoft a annoncé son intention d’interdire les versions 1.0 et 1.1 de TLS (Transport Layer Security) dans Windows. L’éditeur précise que cette décision peut avoir des répercussions sur les serveurs SQL basés sur ce protocole. On sait depuis longtemps que ces versions présentent des faiblesses de sécurité et elles ont été remplacées par deux mises à jour successives 1.2 et 1.3. « Ces dernières années, en raison de divers problèmes de sécurité, les organismes de réglementation et de normalisation de l’Internet ont supprimé les versions 1.0 et 1.1 de TLS », a expliqué Microsoft dans un billet de blog. « Cela fait plusieurs années que nous mesurons l’utilisation du protocole TLS et nous pensons que l’usage du TLS 1.0 et TLS 1.1 est suffisamment faible pour prendre cette mesure ». L’entreprise désactivera les versions par défaut dans ses systèmes d’exploitation Windows, à partir des versions Insider Preview de Windows 11 de septembre 2023.

Des failles de sécurité avérées

Depuis son lancement en 1999, le protocole TLS 1.0 présente plusieurs faiblesses de sécurité, notamment la vulnérabilité de l’attaque POODLE (Padding Oracle on Downgraded Legacy Encryption) relative au protocole SSL 3.0, des suites de chiffrement plus faibles, l’absence de confidentialité persistante (forward secrecy), des fonctions de hachage inadéquates et des authentifications limitées. Une version ultérieure (1.1), publiée en 2006, a apporté quelques améliorations de sécurité, mais n’a pas été adoptée à plus grande échelle.

Finalement, ces versions ont été remplacées par les versions TLS 1.2 (2008) et 1.3 (2018). Cependant, le retrait des anciennes versions n’a pas été facile pour tous les adoptants du fait de certaines contraintes, en particulier l’obligation de maintenir la compatibilité ascendante. En janvier 2021, la National Security Agency (NSA) a émis quelques conseils quant à la suppression des configurations TLS obsolètes, et de nombreux géants de la technologie, dont Apple, Google, Mozilla et (maintenant) Microsoft, ont annoncé leur intention d’abandonner les protocoles obsolètes.

Des répercussions sur plusieurs applications Microsoft

Comme l’a fait savoir Microsoft aux clients professionnels, plusieurs applications dont elle a fourni la liste risquent de ne plus fonctionner après désactivation des anciennes versions du TLS. En tête de ces applications menacées figure SQL Server. Des dysfonctionnements pourraient affecter les éditions 2012, 2014 et 2016 de SQL Server. Alors que les versions 2014 et 2016 sont toujours prises en charge, ce n’est plus le cas de l’édition 2012, mais celle-ci bénéficiera de mises à jour de sécurité étendues. Parmi les autres applications populaires inscrites sur la liste figurent MS Office 2008 Professional, Safari 5.1.7, EVault Data Protection-7.01.6125 et Xbox One SmartGlass – 2.2.1702.2004.

Microsoft a conseillé de mettre à jour les applications qui présentent des signes de défaillance après la désactivation des deux TLS. « La plupart des nouvelles versions de ces applications prennent en charge le protocole TLS 1.2 ou des versions plus récentes », a déclaré l’éditeur. « Par conséquent, si une application commence à mal fonctionner après ce changement, la première chose à faire est de rechercher une version plus récente de l’application qui prend en charge le TLS 1.2 ou TLS le 1.3 », a conseillé le fournisseur. Enfin, il reste possible de réactiver les versions 1.0 et 1.1 du protocole via un paramètre du registre système au cas où il n’y aurait pas d’autre solution pour rétablir le fonctionnement d’une application.

Un groupe de cybercriminels compromet des serveurs Microsoft SQL pour livrer le ransomware FreeWorld et l’outil Cobalt Strike.

La société Securonix, spécialisée dans la sécurité, a observé une campagne d’attaques nommée DB#JAMMER. Particularité de cette offensive, les cybercriminels arrivent à compromettre des serveurs Microsoft SQL et déployer à la fois l’outil Cobalt Strike et le ransomware FreeWorld (un dérivé de Mimic). Pour cela, ils se servent de plusieurs outils, dont « des logiciels d’énumération de répertoire et de vol d’identifiants, des payload RAT et de ransomware ».

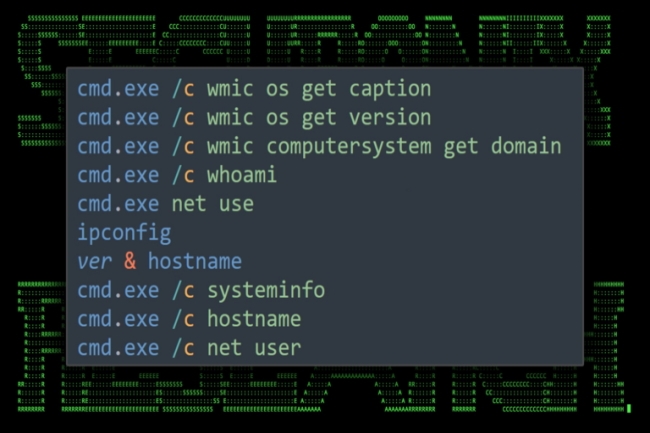

Accès initial aux serveurs Microsoft SQL et persistance de l’attaque

Les attaquants utilisent des techniques de force brute pour deviner les informations d’identification des serveurs Microsoft SQL ciblés, mais les chercheurs ne savent pas très bien si ces tentatives sont basées sur le dictionnaire ou sur un essaimage de mots de passe. Dans ce dernier cas, ils s’appuient généralement sur des combinaisons de noms d’utilisateur et de mots de passe obtenues à la suite d’autres fuites de bases de données. Après l’accès initial, les attaquants ont parcouru la base de données en listant tous les utilisateurs y ayant accès et vérifié si une fonction appelée xp_cmdshell était activée. Cette instruction Transact-SQL offre aux utilisateurs de bases de données d’exécuter des commandes shell sous Windows et de renvoyer la sortie sous forme de texte. Les attaquants ont largement utilisé xp_cmdshell, d’abord pour recueillir des informations sur le système et l’environnement réseau en invoquant des outils Windows comme wmic.exe, net.exe et ipconfig.exe, puis pour apporter des modifications aux comptes Windows et à la base de registre du système. « Trois nouveaux utilisateurs ont été créés sur l’hôte victime, à savoir windows, adminv$ et mediaadmin{{%%ltplaceholder%%}}nbsp;», ont encore expliqué les chercheurs de Securonix. « Chaque utilisateur a été ajouté aux groupes ‘utilisateurs distants’ (remote desktop users) et ‘administrateurs’ (administrators). « Il est intéressant de remarquer que les attaquants ont tenté d’exécuter une grande ligne de commande qui créerait les utilisateurs et modifierait l’appartenance aux groupes. Cependant, plusieurs variantes de la commande ont été exécutées pour tenir compte de la langue des groupes : « anglais, allemand, polonais, espagnol et catalan ».

D’autres modifications ont été apportées aux utilisateurs récents afin que leurs mots de passe et leurs sessions de connexion n’expirent jamais. Les modifications apportées au registre étaient également importantes et comprenaient l’activation du service RDP (Remote Desktop Protocol), la désactivation des restrictions de contrôle d’accès des utilisateurs et le masquage des utilisateurs connectés à distance sur l’écran de connexion local. L’objectif était de permettre aux attaquants de contrôler le système à distance par une méthode plus fiable et plus difficile à détecter que les commandes xp_cmdshell de la base de données. Cependant, l’un des problèmes rencontrés était que les connexions RDP entrantes étaient bloquées par le pare-feu du réseau, de sorte qu’ils ont tenté de déployer un proxy inverse et une solution de tunneling appelée Ngrok.

Un ransomware dérivé de Mimic

Les cybercriminels ont aussi mis en place un partage SMB à distance vers un serveur sous leur contrôle afin de monter localement un répertoire contenant un grand nombre de leurs outils et charges utiles. Il s’agissait en particulier d’un agent de commande et de contrôle Cobalt Strike enregistré sous le nom srv.exe et d’une version du logiciel de bureau à distance AnyDesk. Un scanner de ports réseau et les outils de dumping d’identifiants Mimikatz ont également été déployés pour tenter un mouvement latéral vers d’autres systèmes sur le réseau.

Enfin, quand les pirates ont considéré que le système était entièrement sous leur contrôle, ils ont déployé un fichier appelé 5000.exe qui était un dropper pour un programme de ransomware que les attaquants appellent FreeWorld, mais qui est en fait une variante plus récente du ransomware connu Mimic. Les deux utilisent une application annexe appelée Everything.exe, qui sert à localiser les fichiers à chiffrer. Ceux-ci sont stockés avec une extension .FreeWorldEncryption et le ransomware dépose un fichier contenant des instructions sur la manière de payer la rançon, appelé FreeWorld-Contact.txt.

Défenses contre les attaques basées sur Microsoft SQL

Selon un rapport publié en juillet par l’entreprise de sécurité Trustwave, Microsoft SQL est de loin le système de gestion de bases de données relationnelles le plus ciblé et la plupart des attaques procèdent à des techniques de force brute pour deviner les mots de passe. Il est donc essentiel de disposer de mots de passe uniques et complexes pour les bases de données MSSQL exposées à Internet. Comme le montre également cette attaque, la procédure xp_cmdshell peut présenter un risque sérieux et devrait être limitée autant que possible sur les systèmes. Sans cette procédure, les attaquants auraient eu beaucoup plus de mal à obtenir l’exécution de codes à distance sur les systèmes. Les chercheurs de Securonix conseillent par ailleurs d’utiliser si possible des tunnels VPN pour accéder aux serveurs MSSQL au lieu de les exposer directement à Internet, de surveiller les répertoires de stockage de logiciels malveillants courants tels que « C:WindowsTemp » et de déployer une journalisation au niveau du processus comme Sysmon et PowerShell.

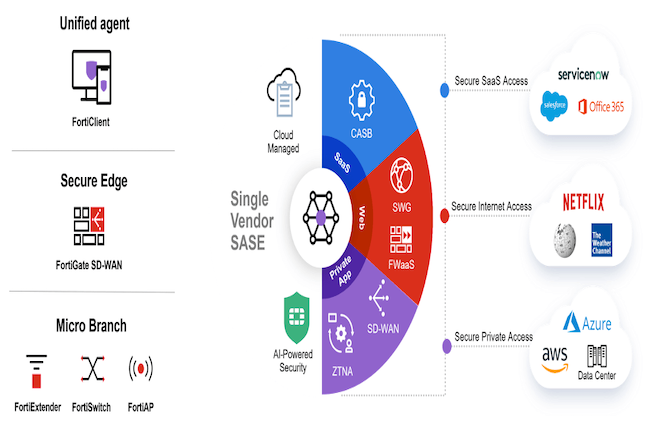

L’offre FortiSASE s’enrichit de capacités de surveillance des applications et des outils pour gérer en toute sécurité les réseaux LAN sans fil et les appareils IoT.

L’équipementier Fortinet fait encore évoluer son offre FortiSASE en la dotant du support des microbranches, en étendant les protections des réseaux LAN sans fil et en renforçant ses capacités de prévention de pertes de données (Data Loss Prevention, DLP) et de surveillance des utilisateurs finaux. La plateforme Secure Access Service Edge (SASE) du fournisseur comprend un SD-WAN, une passerelle web sécurisée (Secure Web Gateway, SWG), un pare-feu en tant que service (Firewall as a service, FaaS), un courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB), et un accès réseau zero trust (Zero Trust Network Access, ZTNA), le tout fonctionnant au-dessus du système d’exploitation FortiOS maison. L’ensemble peut être géré de manière centralisée via le logiciel FortiManager de l’entreprise, qui définit les politiques de réseau et de sécurité pour l’ensemble des produits Fortinet. Lors de la dernière mise à jour SASE, Fortinet avait déclaré qu’il intégrerait son portefeuille LAN sans fil ainsi que la prise en charge d’une myriade d’appareils IoT. « L’idée est que les clients puissent gérer le WLAN, l’IoT et tous les autres composants SASE, tels que le SD-WAN, en toute sécurité à partir d’un seul et même endroit », avait déclaré Nirav Shah, vice-président des produits et des solutions chez Fortinet. « Désormais, nos milliers de points d’accès sans fil FortiAP déployés aujourd’hui dans le monde entier peuvent être complètement intégrés dans notre pile de sécurité dans le cloud », a-t-il ajouté.

« Les améliorations apportées au WLAN et à l’IoT sont conformes à notre projet d’extension de FortiSASE aux microbranches, qui ne disposent souvent pas de produits de sécurité avancés ou de personnel pour protéger ces ressources », a ajouté M. Shah. « Les entreprises qui possèdent de nombreuses microbranches, comme les établissements de santé, les commerces de détail, les banques et les sites de production, peuvent envoyer le trafic WLAN et IoT des microbranches vers les points de présence SASE de Fortinet pour une inspection de sécurité », a ajouté M. Shah. « Les protections de niveau entreprise, comme le sandboxing, la prévention des intrusions, le filtrage des URL, les pare-feu, l’inspection du trafic, sont étendues aux microbranches sans que les entreprises aient besoin d’ajouter d’appareils ou de services supplémentaires », a encore expliqué Nirav Shah. Outre l’extension des microbranches, le fournisseur a ajouté le support SASE à son offre FortiGuard DLP. « Toutes les entreprises se doivent de protéger leurs données sensibles, surtout à l’heure où tant de ressources sont distribuées », a déclaré le vice-président des produits et des solutions de Fortinet. « Le service DLP permet de s’assurer qu’un utilisateur distant ne transmet pas, par inadvertance ou par malveillance, des données clés de l’entreprise. Le service DLP inclut désormais davantage de données nominatives, de types de fichiers et d’applications SaaS, et de techniques avancées de mise en correspondance des données afin d’éviter les fuites de données involontaires », a indiqué M. Shah.

Surveillance des outils SaaS

Pour s’assurer que les applications distribuées des utilisateurs finaux se comportent correctement, Fortinet a ajouté la surveillance des solutions SaaS (Digital Experience Monitoring, DEM) à son offre SASE. « Grâce au DEM, les clients peuvent surveiller les performances des applications SaaS, y compris WebEx, Office365 et Dropbox », a précisé M. Shah. « Le DEM étant pris en charge au sein de notre réseau cloud, les clients peuvent facilement voir les applications connectées. Ainsi, en cas de problème particulier, les entreprises peuvent rapidement le localiser et le résoudre », a ajouté M. Shah. À l’instar de Cisco, Cato, Versa, VMware, Palo Alto et d’autres, avec lesquels Fortinet est en concurrence sur le dynamique marché du SASE à fournisseur unique, le fournisseur cherche aussi à renforcer son offre SASE avec des options de sécurité importantes pour les entreprises clientes. Toutes ces fonctionnalités de FortiSASE devraient être disponibles en septembre.

Une opération impliquant des forces internationales de Police et de Justice a mené au démantèlement le 26 août 2023 de l’infrastructure du réseau malveillant Qakbot. Plus de 700 000 machines dans le monde dont 26 000 en France ont été infectées, et 8,6 M$ en cryptomonnaie saisi.

L’opération multinationale de démantèlement, révélée par le FBI et le ministère de la Justice des États-Unis pour perturber le réseau de zombies et le logiciel malveillant connus sous le nom de Qakbot, a impliqué des actions aux États-Unis, en France, en Allemagne, aux Pays-Bas, au Royaume-Uni, en Roumanie et en Lettonie. C’est la première fois qu’une action menée sous l’égide des États-Unis contre une infrastructure de botnet utilisée par des cybercriminels pour diffuser des ransomwares, commettre des fraudes financières et d’autres activités cybercriminelles aura un tel impact financier et technique. L’infection des ordinateurs des victimes par le logiciel malveillant Qakbot – également connu sous des noms divers, dont Qbot et Pinkslipbot – a eu lieu principalement par l’intermédiaire de courriers électroniques non sollicités contenant des pièces jointes ou des liens malveillants.

Depuis sa création en 2008, le logiciel malveillant Qakbot a été utilisé dans des attaques par ransomware et autres cybercrimes qui ont causé des centaines de millions de dollars de pertes à des particuliers et à des entreprises aux États-Unis et à l’étranger. Ces dernières années, Qakbot est devenu le botnet de prédilection de certains gangs de ransomwares les plus tristement célèbres, parmi lesquels Conti, ProLock, Egregor, REvil, MegaCortex et Black Basta. Les administrateurs de Qakbot auraient reçu environ 58 M$ au total en rançons payées par les victimes.

Le trafic du botnet Qakbot redirigé vers et à travers des serveurs contrôlés

Le FBI a déclaré avoir accédé à l’infrastructure de Qakbot et identifié plus de 700 000 ordinateurs dans le monde, dont plus de 200 000 aux États-Unis, qui semblent avoir été infectés par Qakbot. En France 26 000 systèmes ont été compromis d’après un communiqué du parquet du Tribunal judiciaire de Paris relayé par Cybermalveillance.gouv.fr. Six serveurs sur les 170 à l’origine du bot se trouvaient par ailleurs sur le territoire français. Pour perturber le réseau de zombies Qakbot, le FBI a redirigé le trafic vers et à travers des serveurs sous son contrôle qui, à leur tour, ont demandé aux ordinateurs infectés aux États-Unis et ailleurs de télécharger un fichier créé par les forces de l’ordre pour désinstaller le logiciel malveillant Qakbot. Ce programme de désinstallation permet de libérer l’ordinateur victime du botnet, et d’empêcher l’installation ultérieure de logiciels malveillants par l’intermédiaire de Qakbot. Le ministère de la Justice a également annoncé la saisie de plus de 8,6 M$ en cryptomonnaie auprès de l’organisation cybercriminelle Qakbot, une somme désormais mise à la disposition des victimes. « Le FBI a neutralisé cette chaîne d’approvisionnement criminelle de grande envergure, en lui coupant l’herbe sous le pied », a déclaré Christopher Wray, directeur du FBI. « Parmi les victimes, il y a aussi bien des institutions financières de la côte Est qu’un fournisseur d’infrastructures critiques du Midwest ou un fabricant d’appareils médicaux de la côte Ouest ».

Le FBI s’est associé à l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), à Shadowserver, à l’unité de lutte contre la criminalité numérique Microsoft Digital Crimes Unit, à la National Cyber Forensics and Training Alliance et à Have I Been Pwned (HIBP) pour notifier les victimes et prendre les mesures correctives. En France, la section de lutte contre la cybercriminalité de la Juridiction Nationale de Lutte contre la Criminalité Organisée (JUNALCO) du parquet de Paris a supervisé l’opération sur le territoire. La sous-direction de la lutte contre la cybercriminalité a par ailleurs travaillé en coopération avec les enquêteurs des autres pays, sous la direction des parquets de Paris, Los Angeles, Francfort, et Rotterdam, à l’identification de cette infrastructure.

Un effet significatif attendu à court terme sur les cybergangs

« Les données relatives aux logiciels malveillants de Qakbot sont désormais consultables sur le site Have I Been Pwned », a écrit son fondateur Troy Hunt. Elles sont toutes consultables dans HIBP, même si l’incident est marqué comme « sensible ». Il faut donc d’abord vérifier que l’on contrôle l’adresse électronique via le service de notification, ou rechercher tous les domaines que l’on contrôle via la fonction de recherche de domaine. « Par ailleurs, les mots de passe du logiciel malveillant seront bientôt consultables dans le service Pwned Passwords, soit en ligne, soit via l’API », a ajouté Troy Hunt.

« La récente opération des forces de l’ordre visant Qakbot aura probablement un impact significatif à court terme (un à trois mois) sur les activités de nombreux groupes cybercriminels », a estimé Chris Morgan, analyste principal du renseignement sur les cybermenaces chez ReliaQuest. « On sait que de nombreux groupes de ransomware de premier plan encouragent l’usage de Qakbot pour faciliter l’accès initial aux entreprises ciblées. Cette perturbation de Qakbot va probablement obliger ces groupes à chercher d’autres méthodes, moins favorables, pour accéder à leurs cibles », a ajouté M. Morgan. « Reste qu’il est difficile de prédire ce que va devenir Qakbot », a encore déclaré l’analyste. « D’autres familles de logiciels malveillants, notamment le botnet Emotet, ont déjà été ciblées par les forces de l’ordre et bloquées pendant de longues périodes avant de réapparaître. Concernant les chargeurs de logiciels malveillants, ReliaQuest a récemment observé que Qakbot concentrait avec deux autres chargeurs 80 % du total des incidents impliquant un chargeur de logiciels malveillants. « Les deux autres chargeurs les plus couramment utilisés sont SocGholish et RaspBerry Robin. Il est tout à fait possible que les groupes criminels connus se tournent vers ces chargeurs performants pour suppléer à Qakbot ».

Des mesures d’atténuation à activer

Selon Troy Hunt, les conseils que l’on peut donner aux victimes d’incidents impliquant Qakbot sont les mêmes que ceux qui ont fait leurs preuves lors d’incidents précédents liés à des logiciels malveillants, à savoir : Maintenir à jour ses logiciels de sécurité, comme les antivirus avec les versions les plus récentes ; ne pas réutiliser les mêmes mots de passe pour plusieurs services et s’aider d’un gestionnaire de mots de passe pour générer des mots de passe forts et uniques ; activer l’authentification multifactorielle quand elle est prise en charge, au moins pour les services les plus importants ; pour les administrateurs ayant des utilisateurs concernés, la CISA a publié un rapport qui explique le fonctionnement du logiciel malveillant plus en détail, y compris des liens vers les règles YARA pour identifier plus facilement la présence du malware dans son réseau.

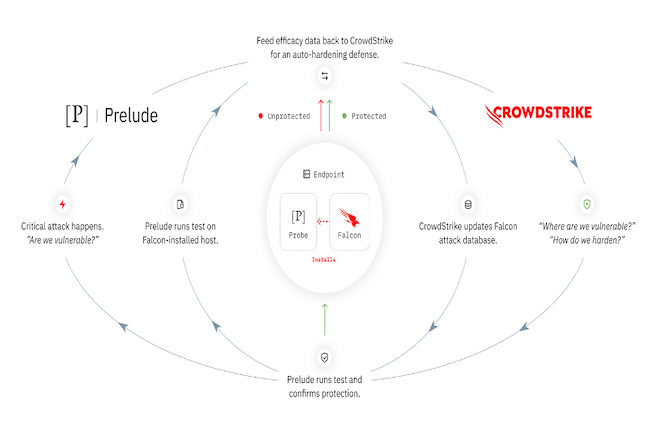

Avec le lancement de mini agents de test, Prelude Security inaugure la sécurité active pour les systèmes conteneurisés.

Les applications conteneurisées présentent de nombreux avantages. En particulier, elles offrent un moyen rapide de déployer des logiciels dans plusieurs environnements IT. Par contre, la sécurisation des conteneurs reste un défi, car leurs caractéristiques uniques, notamment leur nature éphémère, signifient qu’ils ont été traités différemment par les professionnels de la sécurité par rapport à d’autres points d’extrémité. Ainsi, comme le fait remarquer Spencer Thompson, cofondateur et CEO de Prelude Security, « on fait rarement de tests de pénétration et d’évaluations offensives sur les systèmes conteneurisés ». C’est un vrai problème, car les conteneurs sont des dispositifs orientés vers Internet et peuvent présenter les mêmes vulnérabilités. La dernière amélioration de l’offre Probes de Prelude Security peut aider les RSSI dans ce domaine puisque les utilisateurs pourront effectuer des tests de sécurité continus sur les terminaux de production, qu’ils fonctionnent sous Linux, MacOS, Windows ou qu’ils soient conteneurisés.

Des tests de vulnérabilité granulaires pour les conteneurs

Selon une annonce faite par l’entreprise mercredi, les mini agents associés à l’offre Probes, qui sont de minuscules processus dont la taille est comprise entre 1 Ko et 2 Ko, pourront désormais fonctionner dans les environnements conteneurisés et y effectuer des tests de vulnérabilité beaucoup plus précis et granulaires qu’auparavant. Chaque agent peut tester activement les CVE connus et envoyer un rapport à une console web centrale. « La plupart du temps, ces agents sont dormants, et ils n’ont pas besoin d’autorisations root pour fonctionner », a expliqué M. Thompson. Ils peuvent être installés à l’aide de scripts ou via une extension Docker. Et malgré leur toute petite taille, ces agents permettent à Prelude d’identifier non seulement les vulnérabilités potentielles, mais aussi de savoir si ces vulnérabilités sont exploitables ou non, car les agents essayent d’exploiter toutes les vulnérabilités qu’ils trouvent de manière non invasive. « Les entreprises possèdent souvent des milliers d’appareils, potentiellement affectés par des millions de vulnérabilités », a déclaré M. Thompson. « L’analyse par ces capteurs va concentrer les priorités non pas sur un million de vulnérabilités théoriques, mais sur 12 conteneurs en particulier par exemple, parce qu’ils se trouvent dans un état non protégé à un moment donné ».

Les utilisateurs peuvent déployer ces agents à chaque fois qu’un conteneur est déployé. « Le capteur peut être éphémère ou persistant. On peut donc l’utiliser avec des conteneurs qui servent essentiellement de VM persistantes, et on peut l’exécuter à chaque fois que l’on supprime un conteneur, c’est-à-dire 50 fois par jour ! », a encore déclaré M. Thompson. Fondée en 2020, Prelude est soutenue par plusieurs sociétés de capital-risque et par des investissements de Crowdstrike. Ces financements ont également donné lieu à un partenariat entre les deux entreprises visant à porter la technologie de Prelude à la plateforme Falcon de Crowdstrike. Les agents de Prelude sont gratuits pour un maximum de 25 points d’extrémité à la fois. Au-delà, ils sont disponibles sur une base tarifaire par hôte sous forme de jetons, une modalité adaptée à la nature fluide des systèmes conteneurisés. Les agents sont disponibles dès maintenant.

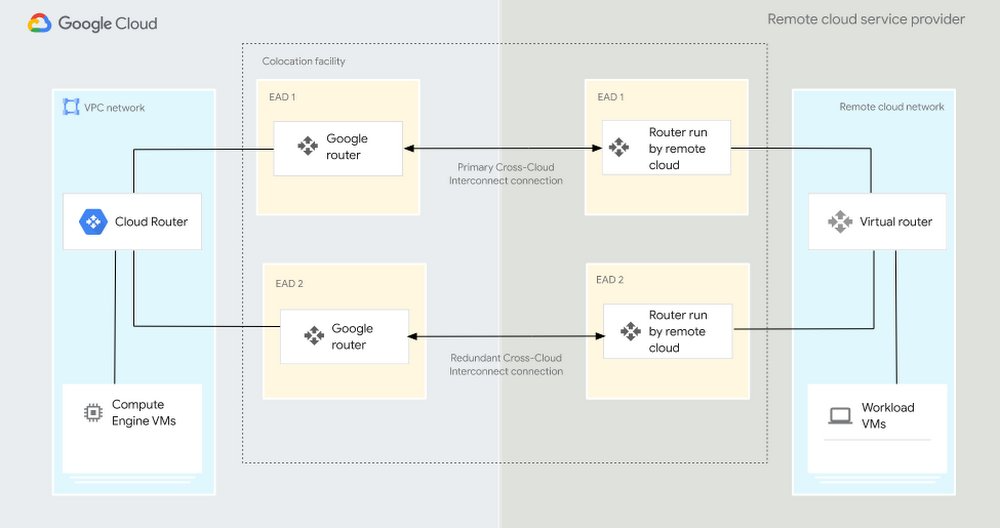

Le service Cross-Cloud Network de Google Cloud vient simplifier la mise en réseau multicloud sans négliger les aspects sécurité.

À l’occasion de son évènement Google Next, du 29 au 31 aout à San Francisco, Google Cloud a mis en avant un service qui entend permettre aux entreprises de mettre plus facilement en réseau – et en toute sécurité – plusieurs ressources basées sur le cloud. Cross-Cloud Network comprend la technologie GCP existante et comprend un écosystème de partenaires pour aider les entreprises à développer, créer et prendre en charge des applications distribuées sur l’ensemble des clouds. « Nous savons que plus de 70 % de nos entreprises vont adopter le multicloud. L’idée derrière Cross-Cloud Network est qu’aujourd’hui, de nombreuses entreprises exploitent des réseaux sur mesure avec une sécurité clé en main pour se connecter à ces clouds qui sont opérationnellement complexes à gérer et à construire, ce qui entraîne un coût total de possession beaucoup plus élevé et une flambée des coûts », a déclaré Muninder Sambi, vice-président et directeur général des réseaux chez Google Cloud. « Ils ont mis en place des centres de données privés pour connecter et sécuriser la main-d’œuvre hybride afin d’accéder aux ressources cloud et sur site et gérer plusieurs cloud CDN pour accélérer les applications Web. Tout cela peut également conduire à une posture de sécurité incohérente et faire augmenter les coûts totaux », a rapporté M. Sambi. Cross-Cloud Network est conçu pour relever ces défis et offrir un moyen cohérent d’interconnecter les applications sans compromettre la livraison ou la sécurité des programmes, a précisé le dirigeant.

La clé du service Cross-Cloud Network est la fonctionnalité Cross Cloud Interconnect du fournisseur, introduite en mai, qui offre des liens chiffrés gérés à 10 Gbit/s ou 100 Gbit/s pour connecter le cloud privé virtuel (VPC) de Google, d’autres VPC ou des réseaux virtuels dans différents clouds. Le service prend en charge des options de sécurité telles que VPN IPsec ou MACsec et s’appuie sur une promesse SLA de 99,99 %, a complété M. Sambi. L’utilisation du réseau Cross-Cloud peut réduire la latence du réseau de 35 % et le coût total de possession de 40 % par rapport aux applications réseau sans acheminer le trafic sur le réseau de Google, a ajouté le dirigeant. Le service prend en charge Alibaba Cloud, Amazon Web Services, Microsoft Azure et Oracle Cloud Infrastructure, a ajouté Sambi.

Cross-Cloud Interconnect permet de connecter n’importe quel cloud public à Google Cloud via le réseau mondial sécurisé à large bande passante du fournisseur de Mountain View. (Crédit GCP)

Cross-Cloud Network utilise le backbone de Google qui, selon les analystes, est un point clé du service. La stratégie réseau globale de Google est solide, a déclaré Sid Nag, vice-président des services et technologies cloud chez Gartner Research. « [Google Cloud] connecte non seulement ses propres clients, mais également à d’autres fournisseurs de cloud hyperscale, alors que les organisations (90 % en 2023 selon les prévisions de Gartner) se tournent de plus en plus vers un modèle d’adoption multicloud. La fonctionnalité Cross-Cloud Interconnect de Google constitue une offre solide à cet égard », a complété l’analyste. « Google Networking est l’un des atouts forts de Google qui se démarque de la concurrence. Il s’agit d’une épine dorsale de réseau hyperscale. Google Networking s’apparente à un FAI à bien des égards. Il fournit une connectivité pour ses multiples actifs tels que YouTube et Google Cloud », a précisé M. Nag. « Le réseau Google est présent sur plus de 180 échanges Internet et sur plus de 160 installations d’interconnexion. Google a réalisé des investissements importants dans les réseaux multicloud. »

Prise en charge des VPC dans Network Connectivity Center

Le service Cross-Cloud Network inclut la prise en charge du Network Connectivity Center de Google, qui orchestre la connectivité réseau entre plusieurs ressources. Pour ce service, Google propose en avant-première un service appelé VPC Spokes, qui permettra aux clients de faire évoluer la connectivité privée virtuelle. « Les rayons VPC exportent et importent toutes les routes de sous-réseau IPv4 à partir des plages d’adresses IPv4 de sous-réseau du réseau VPC en rayon, garantissant ainsi une connectivité IPv4 complète entre toutes les charges de travail qui résident dans ces réseaux VPC », a déclaré Google. « Le trafic réseau inter-VPC reste au sein du réseau Google Cloud et ne transite pas par Internet, garantissant ainsi la confidentialité et la sécurité. » De plus, une autre fonctionnalité appelée Private Service Connect fournit une connectivité au réseau de services gérés sans quitter le réseau Google Cloud. Selon la firme de Mountain View, la fonctionnalité fonctionne en autorisant une connexion réseau depuis une interface Private Service Connect vers Google Cloud, qui attribue ensuite une adresse IP à l’interface. L’adresse IP est liée au sous-réseau consommateur spécifié par la connexion réseau. Les réseaux de consommateurs et de producteurs sont alors connectés et peuvent communiquer en utilisant des adresses IP internes, a indiqué le fournisseur. Le service prend en charge plus de 20 services gérés différents par Google et ses partenaires, notamment Databricks, JFrog et MongoDB.

Cloud NGFW peut être utilisé pour appliquer une inspection au niveau du pare-feu au flux d’applications qui se produisent au sein de Google Cloud ainsi qu’avec d’autres cloud et datacenters sur site. (Crédit GCP)

Une autre nouveauté de Cross-Cloud Network est un équilibreur de charge d’applications qui peut répartir uniformément les charges de travail entre les clients distribués et les services backend, ce qui peut améliorer les flux de trafic et la résilience globale des applications internes, a indiqué M. Sambi. La fonction d’équilibrage de charge permet aux clients privés de n’importe quelle région Google Cloud d’accéder aux équilibreurs de charge internes résidant dans n’importe quelle autre région. Les équilibreurs de charge d’application peuvent également vérifier l’état de santé d’une application particulière et envoyer du trafic vers des services backend distribués à l’échelle mondiale, a déclaré Google. De plus, les équilibreurs de charge des applications cloud de Google prennent désormais en charge le référencement de services interprojets. « Cette fonctionnalité était disponible dans nos équilibreurs de charge d’applications régionaux et est désormais ajoutée au niveau mondial. Le référencement des services entre projets permet aux entreprises d’acheminer le trafic vers les services de différents projets cloud, ce qui permet une flexibilité de déploiement pour que les services résident dans les projets qui répondent le mieux aux besoins de l’organisation », a complété M. Sambi.

Services de sécurité réseau cross-cloud

En plus des composants réseau, Cross-Cloud Network ajoute un certain nombre de services de sécurité. « Nous avons créé des produits de sécurité basés sur le ML tels que Cloud Armor et nous sommes associés à des sociétés telles que Palo Alto Networks pour intégrer des technologies de sécurité avancées capables de fournir une efficacité élevée contre les menaces avec des contrôles de posture de sécurité », a déclaré M. Sambi. Cloud Armor Adaptive Protection de Google est le service basé sur le ML du fournisseur destiné à détecter et à protéger les réseaux contre les attaques DDoS. Le fournisseur a également présenté en avant-première Cloud NGFW, un pare-feu de nouvelle génération co-développé avec Mandiant et Palo Alto Networks. Cloud NGFW promet une protection intégrée contre les menaces via une architecture de pare-feu distribué pour garantir la simplicité, l’évolutivité et la couverture dans le cloud sans avoir besoin de réacheminer le trafic ou de réorganiser les réseaux cloud, a précisé le dirigeant de GCP. Il permet des contrôles unifiés de la posture de sécurité du réseau sur l’ensemble des périmètres et des charges de travail afin que les entreprises puissent définir des politiques à l’échelle de l’organisation ou des politiques basées sur des balises fournies par IAM qui suivent une charge de travail sur l’ensemble des couches réseau et applicatives, a souligné M. Sambi. Une réponse aux menaces basée sur une politique unique peut être appliquée dans toute une organisation pour résoudre rapidement les incidents de sécurité.

« L’une des choses avec lesquelles nos clients ont du mal à chaque fois qu’ils appliquent un pare-feu ou un dispositif de détection des menaces est le déchiffrement de Transport Layer Security » a indiqué M. Sambi. « Nous avons donc retiré cette fonction du pare-feu et l’avons distribuée dans notre plan de données, ce qui nous a permis d’obtenir des performances bien supérieures sans avoir à dégrader les performances du Cloud NGFW. » De plus, les équilibreurs de charge d’applications externes globaux ont amélioré la sécurité grâce à l’authentification côté client mTLS. Cette capacité permet au serveur de vérifier l’identité du client de la même manière que le client vérifie l’identité du serveur lors de l’authentification TLS standard.

Une autre fonctionnalité, Network Security Posture Control, permet aux clients de baliser les charges de travail, les VM ou un ensemble de charges de travail et d’appliquer des politiques de sécurité sur l’ensemble de l’infrastructure Google Cloud.

Partenariat pour un service de pointe sécurisé

Pour les clients souhaitant adopter la technologie Secure Service Edge (SSE), pour les travailleurs hybrides en particulier, le fournisseur s’associe à Palo Alto Networks pour son système Prisma Access et à Broadcom pour sa passerelle web sécurisée afin d’offrir une prise en charge SSE nativement dans Google Cloud. Les solutions SSE sont adoptées par les organisations pour fournir un accès sécurisé aux applications d’entreprise et aux applications SaaS et pour aider à protéger la main-d’œuvre dispersée. Cependant, les utilisateurs qui se connectent à SSE subissent une latence plus élevée pour les applications privées, car les solutions SSE s’appuient sur des tunnels fixes sur des liaisons Internet au mieux pour atteindre les applications privées à travers les clouds. Le service Cross Cloud Network peut diriger tout le trafic utilisateur sur site vers ces offres SSE hébergées dans Google Cloud. « Après l’inspection de sécurité, le trafic est acheminé vers les applications de Google Cloud ou via Cross-Cloud Interconnect vers d’autres cloud. Étant donné que la pile de sécurité est déployée de manière native dans Google Cloud, aucun tunnel ni réseau de superposition n’est requis, ce qui permet à la pile de fonctionner de manière optimale. Grâce à l’intégration native de ces solutions SSE dans le réseau Cross-Cloud, les entreprises bénéficieront de contrôles de sécurité et d’une réduction allant jusqu’à 35 % de la latence du réseau. »

Faire en sorte que les entreprises développent et mettent en oeuvre les bonnes stratégies d’optimisation de leurs technologies IT pour atteindre des résultats commerciaux spécifiques, tel est l’objectif de l’offre Lifecycle Services de Cisco.

Selon Cisco, Lifecycle Services (LCS) permettra aux entreprises clientes de tirer le meilleur parti de leurs investissements dans les réseaux et les technologies. Les organisations pourront choisir, déployer et exploiter les technologies dont elles ont besoin pour atteindre leurs objectifs commerciaux en s’appuyant sur les 20 000 employés de son équipe Global Customer Experience (CX), à l’origine de l’offre. Cisco CX et ses partenaires proposent à leurs clients divers services d’optimisation de leur infrastructure réseau, de leur sécurité, de leur collaboration, de leur cloud et des opérations de leur centre de calcul, depuis la planification et la conception jusqu’à la mise en œuvre et la maintenance. Dans le domaine de la mise en réseau, les services de cycle de vie peuvent aider les entreprises à concevoir et à architecturer une infrastructure réseau et à installer, configurer et exploiter l’environnement.

L’idée de Lifecycle Services (LCS) est de faire en sorte que l’IT ne passe pas son temps à gérer des défis perpétuels, mais qu’elle se concentre davantage sur les résultats commerciaux des investissements technologiques, sur la base d’observations mesurables. « LCS permet de démarrer avec les résultats souhaités, puis d’identifier et d’exécuter des initiatives IT qui peuvent s’aligner sur ces résultats, et de les attester par des résultats mesurables », a écrit Alistair Wildman, vice-président senior de Cisco Global Customer Experience, dans un blog dédié aux services LCS. « L’entreprise cliente peut également s’appuyer sur les experts de l’équipementier et profiter de leurs outils avancés, de leurs outils d’automatisation et de données AI/ML approfondies pour atteindre plus rapidement les résultats attendus ».

Des recommandations pour aider les clients

Les experts de Cisco travaillent avec les clients pour identifier et développer des stratégies d’optimisation et de transformation IT. « Nous collaborons avec chaque équipe et les partenaires pour hiérarchiser, mettre en œuvre et favoriser l’adoption de ces stratégies afin d’obtenir des résultats commerciaux tangibles ». Dans une première phase, Cisco identifie, en collaboration avec les clients, les résultats alignés sur les indicateurs clés de performance (KPI). « À l’aide de la télémétrie et d’une découverte approfondie, nos experts analysent l’environnement IT de l’entreprise et identifient les stratégies permettant d’atteindre les résultats commerciaux souhaités », a encore déclaré M. Wildman. « Ensuite, Cisco et ses partenaires formulent des recommandations, aident les clients à hiérarchiser les initiatives IT et élaborent un plan d’exécution », a-t-il ajouté.

La collaboration avec les entreprises peut se faire selon trois modalités différentes :

– Advise Me : dans ce cas, Cisco conseille le client sur la manière d’atteindre les résultats souhaités ;

– Do It With Me : Cisco travaille aux côtés du client pour l’aider à atteindre les résultats souhaités ;

– Do It For Me : Cisco travaille avec le client depuis les recommandations jusqu’à l’exécution.

« Nos partenaires et nous-mêmes travaillons avec le client pour supprimer les obstacles afin de garantir l’exécution d’initiatives prioritaires, alignées sur les habitudes de travail de l’entreprise », a écrit M. Wildman. « Pour mettre en évidence les progrès de manière cohérente, nous suivons, mesurons, traduisons et rapportons les indicateurs clés de performance à intervalles réguliers à l’aide de tableaux de bord automatisés (Automated Dashboard) et de rapports trimestriels sur les activités (Quarterly Business Reviews) ».

Des chercheurs en sécurité de WatchTowr ont réussi à exécuter du code à distance à très fort impact et démontré un PoC d’exploit fonctionnel sur des pare-feux Juniper. Et ce alors que des correctifs avaient été tout dernièrement publiés par le fournisseur.

Des pirates ont commencé à exploiter des vulnérabilités récemment corrigées dans les pare-feu de Juniper Networks, qui peuvent être enchaînées pour exécuter du code à distance (Remote Code Execution, RCE). Les détails de l’exploit et d’un PoC associé ont été publiés fin de semaine dernière par une équipe de chercheurs en sécurité. « Cette chaîne de bogues intéressante exploite deux bogues presque inutiles de manière isolée, mais qui, une fois combinés, permettent une exécution de code à distance non authentifiée à très fort impact », ont déclaré les chercheurs de l’entreprise de sécurité WatchTowr dans leur analyse détaillée. « Ceux qui utilisent un appareil affecté sont invités à mettre à jour vers une version corrigée dès que possible, et/ou à désactiver l’accès à l’interface J-Web si c’est possible », ont recommandé les chercheurs.

Le 18 août, Juniper a corrigé quatre vulnérabilités identifiées dans ses pare-feu des séries SRX et EX. Les failles se trouvent dans le composant J-Web de Junos OS, le système d’exploitation des pare-feu Juniper, et elles ont toutes un score de 5,3 sur 10 sur l’échelle CVSS (Common Vulnerability Scoring System). Cela correspond à une criticité moyenne, c’est-à-dire que ces failles sont généralement traitées avec une priorité moindre dans les cycles de correction. Cependant, dans ce cas particulier, certaines des vulnérabilités peuvent être enchaînées pour permettre l’exécution de code à distance sans authentification, ce que Juniper met clairement en garde dans son avis.

Les CVE-2023-36846 et CVE-2023-36847 dans le viseur

Deux failles, référencées CVE-2023-36846 et CVE-2023-36847, sont similaires et donnent la capacité à un attaquant non authentifié d’envoyer des requêtes spécialement conçues à un appareil pour télécharger des fichiers arbitraires via J-Web vers le système de fichiers. Deux autres vulnérabilités, référencées CVE-2023-36844 et CVE-2023-36845, également similaires, permettent à un attaquant non authentifié de modifier certaines variables d’environnement PHP. Suite à l’avis de Juniper, les chercheurs de watchTowr ont été intrigués par la possibilité d’enchaîner ces failles et ont donc entrepris de les étudier. Il s’avère que seules deux failles sont nécessaires pour réaliser l’attaque, un téléchargement de fichier et une modification de variable d’environnement. Dans un premier temps, ils ont trouvé la vulnérabilité CVE-2023-36846 en examinant les fonctions internes de l’interface J-Web, qui est une application PHP. Ils en ont repéré une appelée do_upload qui gère le téléchargement de fichiers et ont immédiatement remarqué qu’elle ne comportait pas de contrôle d’authentification. L’exploitation était donc simple, mais le fichier de téléchargement était placé dans un dossier tmp et il semblait que le serveur web lui-même s’exécutait en tant que « jailed process », un processus emprisonné dans un environnement virtuel.

Les chercheurs n’ont pas eu trop de mal non plus à localiser la seconde faille nécessaire à la modification des variables d’environnement PHP. Par contre, le passage à l’exécution de code arbitraire a été difficile grâce aux défenses de sécurité de Junos OS. Tout d’abord, les chercheurs ont essayé d’abuser de la variable LD_PRELOAD qui demande au processus PHP de charger une bibliothèque. Ils ont pointé cette variable vers l’emplacement du fichier qu’ils ont téléchargé en utilisant la première faille, mais la tentative d’exécution a échoué avec un message d’erreur d’authentification. Les chercheurs ont essayé de déboguer l’erreur pendant un long moment pour comprendre ce qui se passait et ont même essayé de charger des bibliothèques qui existaient déjà sur le système, sans succès. « Il s’avère que Juniper utilise (judicieusement) un outil appelé veriexec, qui limite l’exécution aux binaires ayant une signature valide et vérifie également leur emplacement sur le système de fichiers », ont expliqué les chercheurs. « Cela signifie que les tentatives de téléchargement et d’exécution d’une charge utile échoueront, car les charges utiles se trouvent à un emplacement qui ne figure pas sur la liste blanche (et aussi parce qu’elles ne sont pas signées cryptographiquement). C’est excellent pour la sécurité, mais mauvais pour nous ».

Un PoC d’exploit publié sur Github

Les chercheurs se sont ensuite demandé quels binaires à signature numérique pouvaient exister sur le système et s’ils pouvaient influencer leur exécution par le biais d’une variable d’environnement. La réponse, c’est qu’il s’agit du binaire PHP lui-même. PHP est un framework et un runtime, et lorsqu’il démarre, il a un fichier de configuration, généralement appelé php.ini, dont l’emplacement est défini dans une variable d’environnement appelée PHPRC. Les chercheurs ont donc pu télécharger un fichier de configuration php.ini spécialement conçu à l’aide de la vulnérabilité de téléchargement de fichiers, puis utiliser la seconde vulnérabilité pour modifier la variable PHPRC et y faire pointer le processus PHP. Ensuite, ils se sont demandés comment exécuter un code arbitraire à partir d’un fichier de configuration.

Il s’avère que php.ini possède une entrée appelée auto_prepend_file qui permet à l’utilisateur de pointer vers un fichier que le processus exécutera avant tout autre code PHP. La chaîne était désormais complète. Télécharger un fichier contenant un shellcode malveillant, puis télécharger un php.ini spécialement conçu avec une entrée auto_prepend_file pointant vers lui, puis modifier la variable PHPRC pour exécuter le php.ini et implicitement le shellcode malveillant. En plus de leur article détaillé, les chercheurs ont également publié sur GitHub une preuve de concept qui automatise l’ensemble de l’attaque. « Même si la qualité du code est très proche de celle d’autres dispositifs de sa catégorie, comme les dispositifs Fortiguard et Sonicwall que nous avons cassés, il convient de souligner ici que l’utilisation de veriexec par Juniper a été judicieuse, car elle complique l’exécution du code et des commandes », ont déclaré les chercheurs de watchTowr. Mais cela ne suffira pas à décourager des pirates déterminés. Au total, les chercheurs auront mis environ une demi-heure à contourner la limite d’exécution (et, je l’admets, beaucoup plus de temps à se rendre compte qu’elle était en vigueur).

Des attaques en cours

Le jour même où watchTowr a publié son exploit PoC, la Shadowserver Foundation, une entreprise qui analyse l’Internet à la recherche de logiciels malveillants et surveille les attaques à l’aide d’honeypot, a signalé des tentatives d’exploitation de la vulnérabilité Juniper J-Web CVE-2023-36844 et les autres failles. L’organisation a indiqué qu’elle suivait actuellement plus de 8 200 adresses IP avec des interfaces J-Web exposées à Internet. Les chercheurs de watchTowr ont souligné que l’application de correctifs pourrait ne pas être simple, en particulier pour les systèmes Juniper virtualisés fonctionnant dans le cloud.

« Nous avons effectué cette recherche en utilisant un appareil SRX hébergé par Amazon Elastic Compute Cloud EC2, et nous avons été consternés de constater qu’il était apparemment impossible pour nous de mettre à jour l’appareil », ont-ils déclaré. « Les mises à jour ne sont disponibles que pour les utilisateurs enregistrés, et il semble que l’intégration EC2 qui effectue l’enregistrement soit défectueuse ». Les chercheurs conseillent aux utilisateurs qui ne peuvent pas appliquer les correctifs immédiatement de désactiver le composant J-Web ou d’en limiter l’accès à des utilisateurs de confiance. Leur rapport comprend également des indicateurs de compromission que les administrateurs peuvent rechercher dans les fichiers logs PHP de leurs terminaux.

Cette version du service ChatGPT d’OpenAI se distingue par des fonctions de sécurité et de confidentialité de niveau entreprise.

Dévoilé hier, le service d’IA générative ChatGPT Enterprise d’OpenAI laisse les entreprises décider comment former leur modèle et combien de temps il peut stocker les données utilisées à cette fin. Cette déclinaison de ChatGPT apporte également une sécurité et une confidentialité accrues grâce au chiffrement des données au repos (AES-256) et en transit (TLS 1.2+) et au SSO (Single-Sign On) SAML (Security Assertion Markup Language) utilisé pour authentifier l’entreprise. OpenAI a par ailleurs indiqué qu’elle avait ouvert la bande passante pour que les entreprises puissent se connecter à GPT-4, le grand modèle de langage (LLM) sur lequel ChatGPT est basé et entraîné. L’entreprise prévoit d’offrir un accès « illimité à plus grande vitesse » au LLM, ainsi que des fenêtres contextuelles de 32k tokens, des entrées et des suivis quatre fois plus longs que ce qui était disponible auparavant. (Comme l’a expliqué OpenAI, un jeton représente environ 4 caractères ou 0,75 mot. À titre d’exemple, les œuvres de Shakespeare représentent environ 900 000 mots ou 1,2 million de jetons). « C’est une nouvelle étape vers l’adoption d’un assistant d’IA pour effectuer n’importe quelle tâche dans les environnements de travail et protéger les données de l’entreprise dans un cadre personnalisé », a déclaré OpenAI dans un billet de blog. « Avec ChatGPT Enterprise, l’entreprise posséde et contrôle ses données commerciales. La formation ne se fait pas sur leurs données ou leurs conversations, et nos modèles n’apprennent pas de leur utilisation. ChatGPT Enterprise supprime toutes les limites d’utilisation et fonctionne jusqu’à deux fois plus vite », a ajouté OpenAI. Le fournisseur propose également un « outil de décompte de tokens » pour connaître le nombre de jetons produits par un texte.

La start-up basée à San Francisco a aussi indiqué que la version Enterprise de ChatGPT disposait d’une console d’administration pour gérer les gros volumes de membres et vérifier le domaine, et d’un plug-in de tableau de bord analytique – anciennement dénommé Code Interpreter – pour avoir un aperçu sur l’usage. « Avec cette fonctionnalité, les équipes techniques et non techniques peuvent analyser les informations en quelques secondes, aussi bien les analystes financiers qui analysent des données de marché, les spécialistes du marketing qui analysent les résultats d’une enquête que les scientifiques des données qui déboguent un script ETL (Extract, Transform, Load) ». ChatGPT et d’autres modèles d’IA générative ont été entraînés à comprendre le langage naturel et le code et peuvent fournir des résultats textuels en réponse aux entrées ou aux requêtes de l’utilisateur. Les entrées GPT sont également appelées « invites ». La conception d’invites fait essentiellement référence à la manière dont les utilisateurs « programment » un modèle GPT, généralement en fournissant des instructions ou des exemples sur la manière de mener à bien une tâche. Ce processus est connu sous le nom d’ingénierie des invites ou « prompt engineering ». Les modèles GPT (Generative Pre-trained Transformer, ou transformeur génératif pré-entraîné) peuvent être utilisés dans des tâches très variées, y compris la génération de contenu ou de code, le résumé, la conversation, la rédaction créative, etc. La plupart des Grands modèles de langage (LLM), comme le GPT-4 d’OpenAI, sont pré-entraînés en tant que moteurs de prédiction du mot suivant ou du contenu. C’est ainsi que la plupart des entreprises les utilisent tels quels, pour ainsi dire. Et même si les chatbots basés sur les LLM ont produit leur lot d’erreurs, les LLM pré-entraînés fonctionnent relativement bien pour produire un contenu généralement précis et convaincant qui, au minimum, peut être utilisé comme point de départ pour d’autres tâches.

Personnalisation nécessaire

Cependant, de nombreux secteurs d’activité exigent des LLM plus personnalisés, capables de comprendre un jargon spécifique et de produire un contenu adapté à leurs utilisateurs. Par exemple, les LLM destinés au secteur de la santé peuvent avoir besoin de traiter et d’interpréter des dossiers médicaux électroniques, de suggérer des traitements ou de créer un compte rendu relatif à la santé du patient sur la base des notes du médecin ou d’enregistrements vocaux. Un LLM destiné à l’industrie des services financiers doit pouvoir résumer les conférences sur les résultats, créer des transcriptions de réunions et effectuer des analyses de fraude pour protéger les consommateurs. Selon un porte-parole de la start-up, « les clients d’OpenAI pourront étendre en toute sécurité les connaissances de ChatGPT aux données d’une entreprise en le connectant aux applications qu’ils utilisent déjà, mais cette fonctionnalité est encore en cours de développement ». Pour cette raison, le fournisseur offre à ses clients des crédits gratuits pour utiliser ses API s’ils ont besoin d’étendre OpenAI à une solution d’entreprise entièrement personnalisée. ChatGPT Enterprise est disponible dès maintenant. La start-up n’a pas fourni de détails sur les prix, lesquels seront calculés en fonction des besoins de chaque entreprise.