Doté de capacités de visibilité, de contrôle, de gestion des risques et de détection des violations, le dernier module de la plateforme PrismaCloud de Palo Alto doit répondre aux enjeux de sécurité des écosystèmes d’ingénierie modernes.

Palo Alto Networks a annoncé l’ajout, à sa plateforme de protection des applications natives du cloud (Cloud Native Application Protection Platform, CNAPP) Prisma Cloud, d’un module de sécurité pour l’intégration continue et la livraison continue (CI/CD). Ce module, le onzième ajouté par le fournisseur à la plateforme Prisma Cloud, résulte de l’intégration des technologies de sécurité des applications (AppSec) de l’entreprise Cider Security, acquise en décembre 2022. « Cette intégration vise à sécuriser l’environnement CI/CD et à protéger contre les vulnérabilités open-source grâce à l’analyse de la composition des logiciels, en optimisant la sécurité et la prévention des risques tout au long du pipeline de livraison des logiciels », a déclaré le fournisseur. « Les capacités du module couvrent la visibilité, le contrôle, la gestion des risques et la détection des failles », a ajouté le fournisseur. Ce lancement intervient après de nouvelles directives de l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et de l’Agence nationale de sécurité (National Security Agency, NSA) sur la sécurisation du pipeline CI/CD. Selon une récente étude d’Aqua Security, plus d’un tiers (36,9 %) des entreprises britanniques estiment qu’une sécurité inadéquate de la chaîne d’approvisionnement des logiciels représente le plus grand risque de sécurité pour leur activité cloud, soit une augmentation de 18,6 % par rapport à une étude similaire réalisée l’année précédente.

Des cibles d’attaque attrayantes pour les acteurs malveillants

Le processus de développement CI/CD utilisé pour construire et tester les changements de code aide les entreprises à maintenir une base de code cohérente pour leurs applications tout en intégrant les changements de code. Du fait du rôle du cloud dans les initiatives de modernisation de l’IT, les pipelines CI/CD sont souvent mis en œuvre dans des environnements cloud commerciaux, et les entreprises utilisent régulièrement des outils et des services axés sur le CI/CD pour rationaliser le développement de logiciels et gérer l’infrastructure programmable des applications/clouds. C’est la raison pour laquelle les environnements CI/CD représentent des cibles attrayantes pour les acteurs malveillants qui cherchent à compromettre les informations en introduisant du code malveillant dans les applications CI/CD, en accédant à la propriété intellectuelle/aux secrets commerciaux, soit en volant du code, soit en provoquant des dénis de service contre les applications.

Meilleure visibilité sur l’écosystème d’ingénierie et informations du projet OWASP

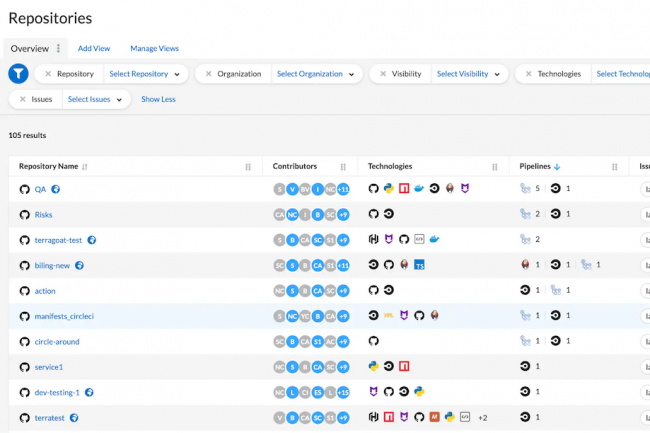

« Le module de sécurité CI/CD de Prisma Cloud introduit un tableau de bord AppSec qui unifie la visibilité à travers l’écosystème d’ingénierie », a écrit Palo Alto dans un blog. Ce dashboard normalise les signaux des scanners de code pour fournir une vue centralisée sur les risques et sur les tendances afin de faciliter la surveillance des performances de sécurité par les équipes de développement. « Les équipes AppSec bénéficient d’une visibilité sur les dépôts de code, les contributeurs, les technologies utilisées et les pipelines connectés avec des risques de code spécifiques », a expliqué le fournisseur. « La nouvelle offre fournit également des conseils sur les vecteurs d’attaque et les meilleures pratiques pour les atténuer sur la base du projet OWASP Top 10 CI/CD Risks, un benchmark officiellement reconnu par l’industrie », a fait valoir Palo Alto. « Les entreprises peuvent bénéficier de ce projet à n’importe quel stade de leur parcours de sécurité CI/CD. Par exemple, les équipes peuvent utiliser les conseils du projet pour identifier les mauvaises configurations des systèmes de contrôle de version (Version Control Systems, VCS) et les pipelines CI/CD. Ces mauvaises configurations facilement peuvent conduire à la falsification du code, au vol d’identifiants et, en fin de compte, à une brèche dans le système d’exécution ».

Des graphiques pour identifier les voies de pénétration et d’attaque

« Le module donne accès à des visualisations graphiques dynamiques de l’écosystème d’ingénierie, facilitant l’identification des voies de pénétration et d’attaque potentielles, ce qui est essentiel pour fournir des alertes d’une grande fidélité aux équipes AppSec », a déclaré Pao Alto. « C’est capital pour protéger les pipelines de livraison contre les attaques sophistiquées actuelles. Par exemple, les mauvaises configurations multiplateformes dans les attaques dites Poisoned Pipeline Execution (PPE) ne peuvent être découvertes qu’avec une analyse basée sur le graphe, or, la sécurité CI/CD de Prisma Cloud est la première du genre à reposer sur un graphe d’application », a ajouté le fournisseur. « La seule façon d’empêcher un code non sécurisé d’atteindre la production est d’analyser chaque artefact de code, chaque dépendance, et de s’assurer que le pipeline de livraison est efficacement protégé », a déclaré pour sa part Daniel Krivelevich, directeur technique de la sécurité des applications de la plateforme Prisma Cloud chez Palo Alto Networks. « L’intégration de la technologie de Cider à Prisma Cloud renforce la capacité de la plateforme à sécuriser l’ensemble de l’écosystème d’ingénierie des entreprises, en s’assurant que seul le code souhaité est mis en production ».

Des chercheurs en sécurité ont découvert que l’agent Systems Manager d’AWS peut être détourné pour lancer des attaques informatiques à distance. A l’origine, il est utilisé pour gérer et surveiller des environnements cloud et virtualisés.

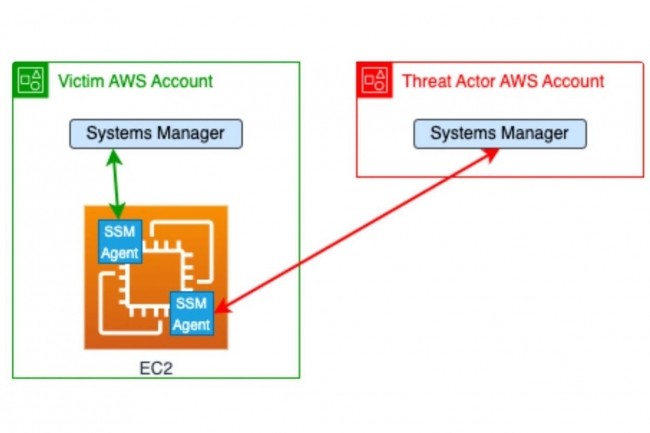

Depuis de nombreuses années, les attaquants sont passés de l’utilisation de logiciels malveillants automatisés et personnalisés à des attaques qui impliquent un piratage pratique par le biais d’utilitaires qui existent déjà sur les ordinateurs. Cette approche, connue sous le nom de « living of the land », s’étend également à l’infrastructure cloud en exploitant les services et les outils que les fournisseurs mettent à disposition dans le cadre de leur écosystème. Des chercheurs de la société de réponse aux incidents Mitiga ont récemment montré comment l’agent AWS Systems Manager (SSM) pouvait être détourné par des attaquants et transformé en cheval de Troie d’accès distant (RAT). L’agent SSM est un outil que les clients du fournisseur américain peuvent déployer sur des instances EC2, des serveurs sur site, ainsi que des machines virtuelles dans d’autres clouds pour les gérer et les surveiller via son service Systems Manager.

« Le concept est simple : lorsqu’un attaquant réussit à obtenir l’exécution initiale sur un terminal qui a déjà un agent SSM installé, plutôt que de télécharger une porte dérobée ou un RAT commercial ou développé en interne, il peut l’exploiter pour contrôler le terminal, le transformant effectivement en un RAT lui-même », ont déclaré les chercheurs de Mitiga dans leur rapport. « En exécutant des commandes à partir d’un compte AWS distinct, détenu par des personnes malveillantes, les actions effectuées par l’agent SSM resteront cachées dans le compte AWS d’origine, ne laissant aucune trace de l’intrusion ».

Les raisons qui poussent à détourner un agent SSM

L’agent SSM est un outil puissant pour l’exécution de commandes à distance et la collecte de données sur la machine, comme le ferait un cheval de Troie. La différence est que l’agent SSM est open source, développé et signé numériquement par Amazon, et qu’il est préinstallé sur de nombreuses instances machines (AMI) que les clients peuvent déployer sur leurs instances EC2 comme Amazon Linux, SuSE Linux Enterprise, MacOS et Windows Server. Il est également présent dans certaines images système fournies par des tiers sur le marché AWS ou développées par la communauté. Le principal avantage pour les attaquants est que l’agent SSM est déjà inscrit sur la liste blanche de nombreuses solutions de détection et de réponse à incidents (EDR) ou d’antivirus susceptibles d’être déployées sur un serveur géré par AWS. Aucun des 71 moteurs antivirus de VirusTotal n’a signalé le binaire comme étant malveillant.

En outre, comme l’agent SSM peut être configuré pour communiquer avec un compte AWS spécifique, il apporte aux attaquants une option simple de commande et de contrôle sans avoir à développer ou à déployer une infrastructure supplémentaire qui serait généralement nécessaire pour héberger une interface de contrôle RAT. Tout ce dont ils ont besoin, c’est d’un compte AWS. L’interface PowerShell, native de Windows et conçue pour automatiser les tâches administratives, pourrait être utilisée en parallèle. Étant donné que PowerShell est si puissant et qu’il s’accompagne de son propre langage de script, il a été adopté au fil des ans par un très grand nombre d’attaquants, ce qui a obligé Microsoft à ajouter de plus en plus d’avertissements, de protections et d’alertes de sécurité. Néanmoins, il existe encore des frameworks entiers de post-exploitation et de mouvement latéral écrits en PowerShell, ainsi que des logiciels malveillants dont le code source est ouvert.

Faire tourner de multiples instances d’agents SSM

L’utilisation de l’agent SSM comme cheval de Troie ou porte dérobée n’est pas une idée nouvelle. D’autres ingénieurs cloud et chercheurs en sécurité ont mis en garde contre son potentiel d’abus. Cependant, Mitiga est allé plus loin en montrant comment détourner l’agent de manière plus subtile et même sans avoir d’accès root. La façon la plus directe d’abuser de l’agent SSM dans un scénario post-compromission où l’attaquant a déjà des privilèges root ou admin sur la machine, est d’arrêter le service et de le démarrer avec un nouveau code d’activation qui le lierait à un compte AWS contrôlé par l’attaquant et activerait son mode hybride. Dans ce cas, l’agent sera en mesure de mettre en place un mécanisme de persistance pour redémarrer le système. Le problème de cette approche est que le propriétaire du compte sous lequel tourne l’instance EC2 compromise pourra immédiatement se rendre compte que quelque chose ne va pas car il perdra l’accès SSM à cette machine sur son propre compte une fois que l’agent aura été détourné.

Pour résoudre ce problème, Mitiga a cherché des moyens de ne pas toucher à l’agent original et d’exécuter une deuxième instance malveillante se connectant au compte de l’attaquant. Bien que l’agent soit conçu pour ne pas s’exécuter s’il existe déjà un processus d’agent SSM, cela peut être contourné de plusieurs façons : en tirant parti de la fonctionnalité des espaces de noms Linux pour exécuter l’agent dans un espace de noms différent, ou en activant le mode « conteneur » pour la deuxième instance de l’agent qui ne nécessite pas de privilèges root. Le mode conteneur est limité car il ne dispose pas du module RunCommand mais il permet aux attaquants d’ouvrir une session à distance pour accéder à la machine.

Déploiement d’un deuxième processus d’agent SSM

Sur les machines Windows, les chercheurs ont réussi à lancer un deuxième processus d’agent SSM en configurant certaines variables d’environnement pour placer la configuration dans un emplacement différent. Ironiquement, une façon de déployer une seconde instance d’agent SSM sans avoir les privilèges root sur la machine elle-même est d’utiliser l’instance SSM existante et d’émettre des commandes à travers elle pour configurer la seconde, puisque l’agent fonctionne déjà avec des privilèges élevés. Cela nécessite un accès au compte AWS de la victime qui est déjà utilisé pour gérer la machine via SSM. Cela dit, la nécessité d’avoir un compte AWS pour contrôler un agent SSM détourné n’est pas forcément intéressante pour tous les attaquants.

Tout d’abord, s’ils utilisent le même compte pour contrôler plusieurs machines appartenant à différentes victimes, il suffit qu’un seul d’entre eux découvre la compromission, la signale à AWS et le compte sera suspendu. Il s’avère que l’agent SSM dispose de deux options de configuration appelées http_proxy et https_proxy qui peuvent être utilisées pour acheminer le trafic de l’agent SSM vers une adresse IP contrôlée par l’attaquant au lieu d’une adresse Amazon. Les chercheurs de Mitiga ont pu construire un serveur fictif qu’un pirate pourrait exécuter de son côté pour tirer parti de la fonction RunCommand sans s’appuyer sur le service SSM d’AWS.

Détecter et empêcher les attaques par l’agent SSM

Les chercheurs ont publié quelques indicateurs de compromission qui pourraient être utilisés pour détecter que deux instances d’agent SSM sont en cours d’exécution. Ils recommandent également de supprimer l’agent SSM de la liste d’autorisation de tout antivirus ou solution EDR afin qu’ils puissent analyser son comportement et ajouter des techniques de détection de ce type de détournement à leur solution SIEM.

« L’équipe de sécurité d’AWS a proposé une solution pour restreindre la réception des commandes du compte/organisation AWS d’origine à l’aide du point de terminaison Virtual Private Cloud pour Systems Manager », ont déclaré les chercheurs. « Si vos instances EC2 se trouvent dans un sous-réseau privé sans accès au réseau public via une adresse EIP publique ou une passerelle NAT, vous pouvez toujours configurer le service Systems Manager via un point de terminaison VPC. Ce faisant, vous pouvez vous assurer que les instances EC2 ne répondent qu’aux commandes émanant des mandants de leur compte AWS ou de leur organisation d’origine. Pour mettre en œuvre cette restriction de manière efficace, reportez-vous à la documentation relative à la politique des points d’extrémité VPC ».

Selon le Security Emergency response Center (ASEC) d’AhnLab, tout système équipé d’une version vulnérable d’INISAFE CrossWeb EX V3 doit être désinstallé et mis à jour avec la dernière version.

Le centre d’intervention d’urgence en matière de sécurité (Security Emergency response Center, ASEC) de l’entreprise de cybersécurité AhnLab met en garde contre une attaque des serveurs web Windows Internet Information Service (IIS) par le groupe de cybercriminels nord-coréens Lazarus qui les utilise comme points de distribution de leurs logiciels malveillants. La solution de serveur web Windows IIS de Microsoft sert à héberger des sites web ou des services d’application. Le groupe bénéficiant du soutien de la Corée du Nord utilise une modalité d’attaque dite par point d’eau ou « watering hole » pour l’accès initial. « Le groupe commence par pirater des sites web coréens et modifie le contenu fourni par le site. Quand le système utilisant une version vulnérable d’INISAFE CrossWeb EX V6 visite ce site via un navigateur web, le logiciel malveillant Lazarus (SCSKAppLink.dll) est installé à partir du site de distribution en exploitant la vulnérabilité INISAFECrossWebEXSvc.exe », a déclaré l’ASEC. Même si la vulnérabilité a déjà été corrigée, les systèmes non corrigés continuent d’être attaqués. « Toute version vulnérable d’INISAFE CrossWeb EX V3 installée sur un système doit être désinstallée et mise à jour vers la dernière version », recommande l’ASEC.

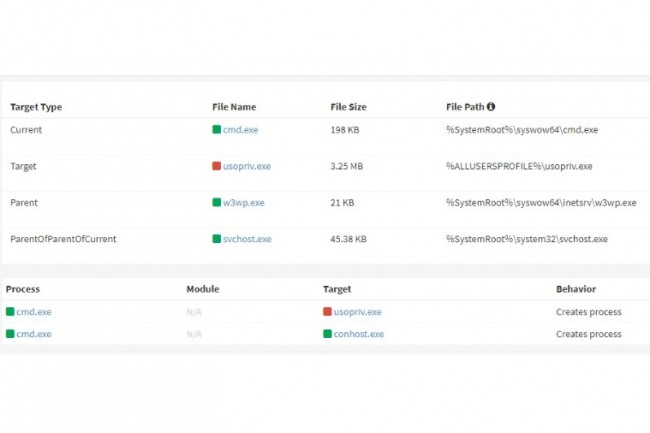

Des serveurs Windows IIS sous le feu des attaques

L’entreprise de cybersécurité avait déjà fait état d’attaques contre les serveurs web Windows en mai dernier. À l’époque, l’attaquant utilisait des serveurs web mal gérés ou vulnérables comme point d’accès initial. Les chercheurs de l’ASEC ont également observé des cas où le protocole RDP était utilisé pour des déplacements latéraux après un processus de reconnaissance interne. « En général, si, au moment du scan, les attaquants trouvent un serveur web avec une version vulnérable, ils utilisent la vulnérabilité adaptée à la version pour installer un WebShell ou exécuter des commandes malveillantes », a précisé l’ASEC. « Quand l’acteur de la menace exploite la vulnérabilité pour exécuter des commandes malveillantes ou utilise un WebShell pour télécharger des fichiers et exécuter des commandes à distance, les comportements malveillants sont exécutés par w3wp.exe, qui est le processus du serveur web IIS », a déclaré l’ASEC, ajoutant que « ce mode opératoire a été observé dans des cas récents de souches de logiciels malveillants du groupe Lazarus ».

Le malware JuicyPotato en première ligne

« Même si les acteurs de la menace peuvent contrôler les processus par le biais de WebShells ou d’attaques par dictionnaire, ils ne sont pas en mesure d’exécuter les comportements malveillants prévus parce que le processus w3wp.exe ne dispose pas des privilèges appropriés », a aussi expliqué l’ASEC. Pour surmonter cette limitation, les acteurs utilisent souvent simultanément des outils d’escalade des privilèges dans leurs attaques. Dans le cas présent, cette action est perpétrée par le logiciel malveillant JuicyPotato. « Les souches de logiciels malveillants Potato pour l’escalade des privilèges sont fréquemment utilisées dans les attaques contre les serveurs web Windows IIS et les serveurs de base de données MS-SQL. Celles utilisant Potato escaladent les privilèges en abusant de certains processus pour lesquels certains privilèges sont activés. Ensuite, le pirate peut exécuter des comportements malveillants grâce à cette élévation des privilèges », a expliqué l’ASEC.

En utilisant JuicyPatato pour exécuter un chargeur, l’acteur malveillant décrypte d’abord le nom de fichier des données à utiliser et obtient la chaîne de caractères correspondant au nom du fichier de données. Les fichiers portant ce nom sont recherchés dans trois chemins au total. « Même si nous n’avons pu récupérer les fichiers de ces chemins, la routine de chargement du logiciel malveillant permet de voir que le malware est un chargeur qui déchiffre les fichiers de données chiffrés et les exécute dans la zone de mémoire », a déclaré l’ASEC. Si le fichier existe dans le chemin d’accès, les trois premiers octets sont lus pour déterminer s’il s’agit de la chaîne « GIF ». « Il semble que l’auteur de la menace ait déguisé le fichier de données en fichier image GIF. Si les conditions sont réunies, les quatre octets suivants sont lus. Ils contiennent la taille des données qui seront lues », a encore déclaré l’ASEC. Les premières données obtenues (commençant par 0xC00) font office d’argument lors de l’exécution de l’exécutable portable (Portable Executable, PE) dans la zone mémoire, et sont donc considérées comme les données de configuration à utiliser par le logiciel malveillant décrypté. « Même si le fichier de données n’a pas encore été identifié, l’examen des cas précédents révèle que les souches de malware finalement exécutées sont principalement des chargeurs qui téléchargent d’autres types de logiciels malveillants ou des portes dérobées qui peuvent recevoir des commandes de l’acteur de la menace pour déclencher des actions malveillantes », a déclaré l’ASEC.

Contrôle d’accès et sensibilisation des utilisateurs finaux font partie des mesures de cybersécurité prises par la Fédération de football de Galles pour se protéger efficacement contre les cybermenaces.

Le football européen est souvent qualifié de « beau sport », mais les menaces et les défis en matière de sécurité auxquels est confrontée la Football Association of Wales (FAW) sont loin d’être aussi propres. Au Pays de Galles, c’est l’instance dirigeante qui a la responsabilité de protéger l’intégrité des associations sportives. Or, les progrès technologiques ont accru les priorités en matière de protection des informations sensibles, des données des joueurs et des systèmes opérationnels contre les risques cyber. Evren Karaibrahimgil, responsable des technologies de l’information et de la communication à la Football Association of Wales (FAW), explique qu’il est donc essentiel pour le bon fonctionnement de l’organisation de disposer d’un plan d’action efficace pour mettre les cybermenaces hors-jeu.

« Au cours des 12 derniers mois, sur le front de la cybersécurité, la FAW a principalement axé son action sur la sensibilisation des utilisateurs finaux, l’identification des vulnérabilités potentielles et veillé à ce que tous les aspects de son infrastructure soient sécurisés, tant au niveau local que dans le cloud », déclare Evren Karaibrahimgil. « Ces mesures englobent la sécurité de tout le matériel (pare-feu, commutateurs, points d’accès, serveurs) sur les trois sites de la FAW, ses locations Office 365, la supervision de la sensibilisation et de l’éducation des utilisateurs finaux, et l’assurance que tous les fournisseurs et prestataires tiers sont conformes ».

Evren Karaibrahimgil est responsable informatique de la Fédération de football de Galles. (Crédit : Football Association of Wales)

Accès par des tiers et piratage, parmi les plus grandes menaces

« L’accès par des tiers et le piratage sont parmi les plus grandes menaces de cybersécurité auxquelles la FAW est confrontée actuellement », explique Evren Karaibrahimgil. « La première résulte d’un manque de contrôle des environnements tiers, tandis que la seconde se matérialiserait très probablement à travers le compte Office 365 d’un utilisateur final par le biais d’un courriel. Même si nos fournisseurs tiers opèrent tous dans des environnements sécurisés, nous n’avons aucun contrôle sur leurs infrastructures et aucun moyen de connaître les vulnérabilités qui pourraient les affecter ».

Sensibilisation des utilisateurs, 2FA et contrôle d’accès, éléments clés de la sécurité

« Pour relever les défis et les risques auxquels elle est confrontée depuis environ un an, l’équipe a adopté plusieurs approches, l’éducation des utilisateurs finaux étant le plus grand obstacle à surmonter, notamment pour l’identification des courriels de phishing », indique Evren Karaibrahimgil. « Même si nous avons la possibilité de renforcer notre infrastructure de cybersécurité, nous ne pouvons pas supprimer à 100 % les courriels indésirables ou d’hameçonnage, car il y en a toujours qui passent à travers les mailles du filet ». Sensibiliser les utilisateurs finaux à l’identification de ces courriels peut s’avérer difficile, parce que tout le monde n’est pas en mesure de les repérer facilement ou n’est pas sensibilisé aux technologies de l’information. Cette sensibilisation des utilisateurs finaux est cruciale pour identifier les courriels malveillants, et la FAW a organisé un cours de sensibilisation à la cybersécurité délivrée par l’Union des associations européennes de football (Union of European Football Associations, UEFA) pour s’assurer que les utilisateurs peuvent distinguer entre les vrais et les faux courriels, tout en travaillant avec le nouveau partenaire de cybersécurité PureCyber dans ce domaine », fait savoir le responsable TIC de la Fédération de football de Galles.

« Cela fait un certain temps que nous utilisons l’authentification à deux facteurs 2FA pour notre abonnement Office 365, mais nous l’appliquons désormais à tous les comptes et à tout le matériel. Nous appliquons également les règles habituelles, notamment des mots de passe forts, des changements de mot de passe réguliers et l’impossibilité d’utiliser le même mot de passe plusieurs fois, de façon à éviter les mots de passe faibles ou périmés, et réduire considérablement le risque de piratage », poursuit-il. « La FAW utilise aussi des enregistrements DNS DMARC et SPF sur tous ses domaines afin de garantir qu’il n’y a pas d’usurpation d’adresse électronique, ce qui est impératif », précise Evren Karaibrahimgil. Le contrôle de l’accès externe a également été pris en compte, tout comme la sauvegarde et la migration des données. L’équipe de la FAW a désactivé l’accès externe à son pare-feu, en le limitant et en le verrouillant à des adresses IP spécifiques. Entre-temps, tous les serveurs et toutes les données sont sauvegardés localement et dans le cloud, et l’entreprise est en train de migrer ses fichiers vers Sharepoint. « Toutes nos données Sharepoint et Office 365 sont désormais sauvegardées par PureCyber, ce qui nous a permis d’accroître notre résilience en cas d’événement catastrophique », avance Evren Karaibrahimgil.

Priorité à la surveillance de l’infrastructure, aux tests d’intrusion et aux Cyber Essentials

Selon Evren Karaibrahimgil, sensibiliser les utilisateurs, se préoccuper de la sécurité du matériel et examiner et surveiller l’infrastructure sont les principales priorités de la FAW en matière de cybersécurité. « En cas de violation, nous devons être en mesure de sécuriser rapidement les ordinateurs portables des utilisateurs finaux et d’empêcher toute activité malveillante. Aujourd’hui, nous pouvons gérer, contrôler et éteindre les appareils presque en temps réel et à distance. Cette capacité a considérablement réduit le risque d’activité malveillante résultant d’un piratage ou d’une atteinte à la sécurité », poursuit Evren Karaibrahimg. Et ce dernier d’ajouter que l’examen et la surveillance réguliers de l’infrastructure de la fédération sont essentiels pour s’assurer qu’elle peut identifier et traiter toutes les failles et tous les problèmes potentiels de cybersécurité avant qu’ils ne se produisent.

« L’environnement des TIC étant dynamique, le paysage de notre infrastructure évolue en permanence et nous devons nous assurer qu’il n’y a pas de vulnérabilité potentielle. C’est une priorité de premier ordre pour l’avenir, notamment en ce qui concerne les risques de sécurité émanant de l’infrastructure externe de la FAW, comme les sociétés d’hébergement, les sites web et les systèmes externes », déclare Evren Karaibrahimgil. « Quand nous travaillons avec des entreprises externes, nous devons nous assurer qu’elles respectent les règles de cybersécurité et qu’elles sont résilientes – toute faille potentielle pourrait être catastrophique, en particulier du point de vue de la protection des données. Enfin, la FAW prévoit d’effectuer des tests de pénétration annuels, tant en interne qu’en externe, afin d’identifier toute vulnérabilité potentielle au sein de l’entreprise et de ses partenaires, et de s’engager dans le programme de certification Cyber Essentials, mis en place par le gouvernement britannique pour aider les entreprises à mieux se protéger contre les cyberattaques, avec l’objectif de le mener à bien, sur une période de 36 mois », conclut Evren Karaibrahimgil.

Face à la multiplication des catastrophes naturelles, le réassureur mondial Swiss Re s’appuie sur l’analyse prédictive et l’IA pour aider ses clients assureurs à mieux anticiper les demandes d’indemnisation et à les traiter plus rapidement à la suite d’une catastrophe.

Les catastrophes naturelles ont augmenté en fréquence, en gravité et en diversité ces dernières années, poussant les assureurs à être plus efficaces et à anticiper les retombées des événements et des sinistres. Il en va de même pour les sociétés de réassurance, qui fournissent une assurance aux assureurs, réduisant ainsi la probabilité de paiements importants – un facteur important dans la réponse du secteur de l’assurance aux catastrophes naturelles. Selon la National Oceanic and Atmospheric Administration (NOAA), les États-Unis ont connu 360 catastrophes météorologiques et climatiques depuis 1980, dont le coût global a atteint ou dépassé le milliard de dollars pour chacune d’entre elles, soit un total de plus de 2,57 mille milliards de dollars.

En 2023, jusqu’au 11 juillet, la NOAA a confirmé 12 événements de ce type, notamment des inondations et des tempêtes violentes. Pour suivre ce rythme inquiétant, Swiss Re, l’un des plus grands réassureurs au monde, s’appuie désormais sur l’analyse prédictive, l’apprentissage machine (ML) et l’intelligence artificielle (IA) pour aider ses clients à anticiper les catastrophes et à en atténuer les coûts. « Si l’on examine la gravité des sinistres au cours des dix dernières années, l’une des tendances est que les sinistres des cinq dernières années sont presque deux fois plus importants que ceux des cinq premières années », déclare Anil Vasagiri, SVP et responsable des solutions de propriété chez Swiss Re. « C’est une tendance indéniable que les assureurs et les réassureurs comme Swiss Re doivent comprendre et à laquelle ils doivent se préparer pour opérer dans ce type d’environnement ».

Les assureurs confrontés à des défis de taille

Outre le coût global des sinistres liés aux catastrophes naturelles, les assureurs sont confrontés à des défis opérationnels liés à l’afflux soudain et volumineux de demandes d’indemnisation. Immédiatement après ces catastrophes, les zones touchées sont souvent difficiles ou impossibles d’accès, ce qui retarde le temps de réponse aux sinistres. Dans le cadre de ses fonctions, Anil Vasagiri est responsable des données et des logiciels mis à la disposition des clients de Swiss Re, ainsi que de la stratégie globale de l’entreprise en matière de données. À la fin de l’année dernière, la division des solutions immobilières, dont Anil Vasagiri a la charge, a lancé un outil important pour aider ses clients. Baptisée Rapid Damage Assessment (RDA), cette plateforme associe les progrès de la vision par ordinateur à d’autres techniques de modélisation pour aider les clients des assurances à mieux comprendre, planifier et analyser leurs portefeuilles avant les catastrophes, à surveiller leurs portefeuilles au fur et à mesure que les événements se déroulent, puis à tirer parti de la technologie pour trouver et limiter les sinistres à la suite d’un événement.

Selon Anil Vasagari, cela peut permettre d’identifier des sinistres dont les assurés n’ont pas connaissance, par exemple parce que leurs résidences secondaires ont été touchées et qu’ils vivent ailleurs, ou parce qu’ils ont été contraints d’évacuer et n’ont pas pu rentrer chez eux. RDA aide donc ses clients à informer ces assurés de la manière dont ils peuvent déposer une demande d’indemnisation. « Si l’on identifie certains sinistres plus tôt et que l’on y remédie, la gravité des pertes s’en trouve réduite », explique-t-il. « Par exemple, l’installation d’une bâche temporaire sur un toit qui a été arraché minimise les pertes », ajoute-t-il pour illustrer la façon dont la solution RDA peut aider à atténuer les pertes des assureurs à la suite d’une catastrophe naturelle.

Faire intervenir l’IA dans la gestion des sinistres

En combinant une série de sources de données avec des capacités d’IA, RDA aide les gestionnaires de sinistres et les experts à prendre des décisions plus rapides et plus intelligentes au cours de trois phases clés du cycle d’une catastrophe naturelle. Tout d’abord, il y a la planification pré-catastrophe pour une stratégie de réponse efficace. À cette fin, RDA s’appuie sur les modèles dédiés aux catastrophes naturelles exclusifs de Swiss Re pour surveiller automatiquement l’impact probable d’un tel événement sur les portefeuilles des assureurs clients afin qu’ils puissent planifier leur stratégie de réponse et la mobilisation de leurs équipes.

Deuxièmement, RDA s’occupe de la planification post-catastrophe pour aider les assureurs à donner la priorité aux inspections des biens. Immédiatement après une catastrophe, Swiss Re se coordonne avec des partenaires d’imagerie satellitaire et aérienne pour capturer des images que les modèles d’IA de RDA utilisent pour évaluer la gravité des dommages pour chaque propriété. Cela peut même permettre d’identifier des dommages dont les assureurs n’avaient pas connaissance si aucun avis de sinistre n’a été déposé.

Enfin, la plateforme aide au triage et à l’évaluation des sinistres à distance afin de réduire les dépenses et les fuites en analysant l’impact sur les propriétés individuelles à l’aide de plusieurs filtres afin de créer des rapports de pertes détaillés pour un règlement des sinistres plus rapide et plus précis. Cela permet d’éviter que les pertes ne s’accumulent. « Ces composants individuels existaient déjà auparavant, mais RDA est la façon dont ils sont tous assemblés pour rendre les informations réellement exploitables », explique Anil Vasagiri. « Nous appliquons des techniques avancées de vision par ordinateur et d’intelligence artificielle pour identifier les secteurs où les dommages sont visibles et le signaler à nos assureurs. Cela leur permet de se concentrer sur les zones les plus endommagées afin qu’ils puissent consacrer les ressources appropriées et aligner leurs stratégies de réclamation en conséquence ». La plateforme est actuellement en pleine production pour les ouragans et les tornades, la grêle et les inondations étant en phase de conception initiale.

Rapid Damage Assessment en action

RDA a prouvé sa valeur lorsque l’ouragan Ian a ravagé la Floride et les Carolines en septembre 2022, après avoir dévasté Cuba. Lorsqu’il a touché terre en Floride, il s’agissait d’une tempête de catégorie 5, la troisième catastrophe météorologique la plus coûteuse jamais enregistrée aux États-Unis, ainsi que l’ouragan le plus meurtrier à frapper la Floride depuis 1935. Swiss Re estime que Ian a coûté entre 50 et 65 milliards de dollars en pertes assurées. Une fois l’ouragan terminé, les assureurs ont eu du mal à déployer des experts, car de vastes zones sont restées inaccessibles et les experts en assurance et les habitants ont été bloqués. Mais les prévisions de pertes basées sur le modèle NatCat de RDA et l’évaluation des dommages réels à partir d’images à haute résolution ont aidé les clients de Swiss Re à optimiser le déploiement de leurs experts, à trier les sinistres à distance, à inspecter les propriétés et à contacter de manière proactive les propriétaires pour leur apporter leur soutien.

Par exemple, dès qu’il a été clair que Ian toucherait terre en Floride, RDA a commencé à fournir des informations sur des milliers de polices individuelles, détenues par le client Security First Insurance, qui pourraient être déclenchées en raison des dommages matériels qui en résulteraient. Alors que la tempête se déplaçait vers l’intérieur des terres, Security First Insurance était déjà en train de réserver des ressources, de planifier des ajustements de pertes et d’allouer des ressources pour les sinistres. Dans les six jours qui ont suivi l’événement, RDA a aidé des clients comme Security First à évaluer 35 000 propriétés. Ce chiffre est passé à plus de 88 000 au bout de deux semaines.

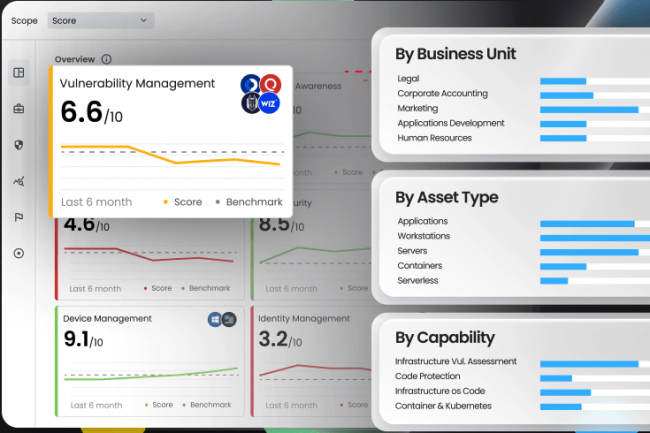

Destinés aux RSSI, les tableaux de bord de la performance de la cybersécurité de SeeMetrics couvrent la gestion des vulnérabilités, la protection des points d’extrémité, la gestion des identités, la sensibilisation et la réponse aux incidents.

Annoncés par la plateforme de gestion de la performance de la cybersécurité SeeMetrics, les tableaux de bord Security Performance Boards visent à aider les RSSI à mesurer l’efficacité des technologies, des processus et du personnel en matière de cybersécurité. « Ces « boards » évaluent les performances de la cybersécurité à partir de la pile opérationnelle de l’entreprise, et offrent une vue centralisée des mesures, des métriques et des indicateurs clés de performance (KPI) afin de soutenir une approche proactive et préventive pour détecter les risques émergents et les lacunes », a déclaré le fournisseur dans un communiqué. Les Security Performance Boards de SeeMetrics couvrent la gestion des vulnérabilités, la protection des points d’accès, la gestion des identités, la sécurité du courrier électronique, la sensibilisation à la sécurité et la réponse aux incidents. Les indicateurs peuvent s’avérer très utiles pour les RSSI et leurs entreprises pour évaluer et améliorer leur posture de sécurité, en mettant en évidence les points forts et les points faibles. Ils permettent également de fournir aux responsables de la sécurité des données quantifiables pour expliquer la valeur des programmes de sécurité et soutenir les demandes d’augmentation du budget et des ressources consacrés à la sécurité au moment des conseils d’administration.

Un déficit dans la mesure centralisée de la performance de la sécurité

Selon l’éditeur, la majorité des RSSI doivent prouver la valeur de leurs programmes de sécurité et de leurs outils, et répondre rapidement aux questions relatives à la performance, aux progrès et au budget. Cette complexité est accrue par la taille croissante de leur pile de sécurité : une entreprise mondiale moyenne utilise plus de 29 solutions de sécurité. Selon SeeMetrics, alors que dans le domaine des finances, des ventes et du marketing, les dirigeants peuvent s’appuyer sur des plateformes de données intégrées du type CRM et ERP, la plupart des RSSI n’ont pas encore adopté d’outil centralisé leur permettant d’avoir une vue d’ensemble sur les points de données provenant de leurs dizaines d’outils de sécurité opérationnelle, ce qui les prive d’une vue instantanée sur l’état de leurs opérations et leur impact sur les performances globales.

Une vue d’ensemble des capacités et des outils de sécurité

Selon le fournisseur, ses Security Performance Boards peuvent fournir une vue d’ensemble sur les capacités globales et les outils de sécurité, et chaque « board » permet d’approfondir les données en remontant jusqu’à la source. Les tableaux peuvent être utilisés pour répondre à des questions sur « l’impact des politiques, la performance par rapport au trimestre précédent, ou encore, la durée moyenne de résolution (Mean Time To Recovery, MTTR) aux États-Unis par rapport à l’Europe », a déclaré Shirley Salzman, CEO et cofondatrice de SeeMetrics. « Les mesures de sécurité sont essentielles pour comprendre la performance des outils, et donc des programmes de sécurité », a déclaré Sounil Yu, auteur de Cyber Defense Matrix. « Le lancement des Security Performance Boards par SeeMetrics est une étape importante dans l’évaluation de la cybersécurité. Les responsables de la sécurité disposent ainsi d’un moyen pratique, tangible et perspicace de comprendre en toute confiance les performances de leur pile en temps réel et sur une base continue ».

Des chercheurs ont démontré la capacité pour des attaquants à se servir de la synchronisation inter tenant d’Azure Active Directory pour accéder à des applications Microsoft et tierces.

Depuis longtemps, les techniques de mouvement latéral jouent un rôle essentiel dans la compromission des réseaux traditionnels. Elles sont utilisées par les groupes de ransomware pour atteindre les contrôleurs de domaine et déployer leurs attaques paralysantes et hautement perturbatrices. Elles sont tout autant utilisées par les groupes de cyber-espions pour gagner en persistance et accéder aux systèmes abritant la propriété intellectuelle sensible. Ces procédés sont aussi prisés des groupes de cybercriminels pour naviguer dans un réseau sensible et atteindre des guichets automatiques et autres systèmes financiers.

CTS, une fonction importante pour les grands comptes

Avec l’accélération du déploiement de réseaux hybrides combinant des infrastructures sur site et dans le cloud, les attaquants recherchent d’autres tactiques pour réaliser des mouvements latéraux dans ces environnements. L’une de ces méthodes, récemment imaginée et documentée par des chercheurs de l’entreprise de sécurité Vectra AI, consiste à abuser d’une fonctionnalité d’Azure Active Directory (AD) appelée cross-tenant synchronization (CTS) ou synchronisation inter-locataire. Celle-ci offre aux entreprises de synchroniser les utilisateurs et les groupes à travers différentes instances Azure AD pour qu’ils puissent accéder aux applications Microsoft et tierces liées à différents tenants.

Cette fonction est utile pour les grands comptes et les sociétés disposant de filiales ou succursales disposant de plusieurs tenants Azure AD. Certains utilisateurs ont besoin d’accéder aux applications ou aux ressources d’une autre succursale ou d’une filiale. « Ce vecteur offre à un attaquant opérant dans un tenant compromis d’abuser d’une mauvaise configuration de synchronisation entre les tenants et d’accéder à d’autres tenants connectés ou de déployer une configuration CTS malveillante pour maintenir la persistance au sein de l’instance », ont déclaré les chercheurs de Vectra AI dans leur rapport. « Nous n’avons pas observé l’utilisation de ce procédé dans la nature, mais étant donné l’abus historique d’une fonctionnalité similaire, nous présentons la technique en détails pour que les défenseurs comprennent comment se passerait une telle attaque et comment surveiller son exécution », ont-ils ajouté.

Des politiques d’accès et de configuration vulnérables

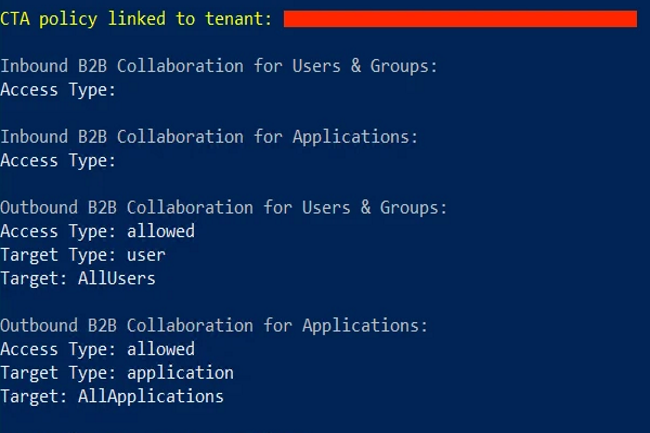

Dans le détail, la fonction CTS synchronise les droits et les permissions des utilisateurs d’un tenant source vers une instance cible. Ce rapprochement s’effectue par le biais de requêtes push depuis le tenant source et sur la base des politiques d’accès interlocataires (Cross-Tenant Access, CTA) configurées dans les deux tenants. Ces derniers doivent avoir une politique d’accès similaire et réciproque. Comme pour toutes les techniques de mouvement latéral, l’abus de CTS implique la compromission supposée d’identifiants privilégiés au sein d’une instance.

Pour qu’une attaque fonctionne, les deux tenants doivent disposer de licences Azure AD Premium P1 ou P2 incluant l’usage de la CTS. L’attaquant doit avoir accès à un compte avec un rôle d’administrateur de sécurité pour configurer les politiques d’accès interlocataires, un rôle d’administrateur d’identité hybride pour modifier la configuration de synchronisation interlocataires, ou un rôle d’administrateur cloud ou d’application pour assigner des nouveaux utilisateurs à une configuration CTS existante. Ainsi, en fonction des politiques d’accès et de la configuration CTS existantes dans un tenant, et donc des privilèges obtenus par l’attaquant, il existe différentes façons d’abuser de cette situation pour un mouvement latéral ou une persistance. Le PoC de Vectra AI suppose que le tenant dispose déjà des politiques d’accès configurées pour d’autres tenants. Dans un premier temps, l’attaquant utilisera la commande shell admin pour lister tous les instances avec lesquels le tenant actuel a des politiques d’accès. Ensuite, il examinera chacune des politiques afin d’en identifier un pour lequel une politique de sortie existe. Cela signifie que le locataire actuel est configuré pour synchroniser les utilisateurs avec ce locataire cible.

Backdoor et persistance

L’étape suivante consisterait à localiser l’identifiant de l’application exécutée dans le tenant compromis, responsable de la synchronisation, pour pouvoir modifier sa configuration. Les chercheurs de Vectra ont créé et publié un script PowerShell qui automatise l’ensemble du processus. « Il n’y a pas de moyen direct de trouver l’application de synchronisation CTS liée au tenant cible », ont déclaré les chercheurs. « L’attaquant peut énumérer les principaux services du tenant en essayant de valider les identifiants avec le tenant cible pour finalement trouver l’application qui héberge le travail de synchronisation avec le locataire cible. Il peut le faire à l’aide d’un simple module comme celui-ci ». Après avoir identifié l’application de synchronisation, l’attaquant peut ajouter le compte compromis pour lequel il possède déjà des identifiants à la synchronisation étendue ou il peut examiner la synchronisation étendue de l’application, qui pourrait, par exemple, indiquer que tous les utilisateurs d’un groupe particulier sont synchronisés dans le locataire cible. Ils peuvent alors essayer d’ajouter directement ou indirectement leur utilisateur compromis à ce groupe.

Outre l’utilisation d’un locataire compromis comme source de mouvement latéral, la synchronisation interlocataire CTS peut également être utilisée comme porte dérobée pour maintenir la persistance au sein d’une instance compromise. Par exemple, l’attaquant pourrait créer une politique d’accès croisé entrant dans le locataire victime pour permettre à un locataire externe sous son contrôle de synchroniser les utilisateurs dans ce locataire. Il pourrait ensuite activer l’option « consentement automatique de l’utilisateur » afin que l’utilisateur synchronisé ne soit pas invité à donner son accord. Le résultat serait que l’attaquant pourrait synchroniser de nouveaux utilisateurs de son locataire externe avec le locataire victime à tout moment dans le futur pour accéder aux ressources, même s’il perd l’accès au compte initial qu’il a compromis.

Quelles parades ?

Étant donné que cette technique suppose qu’un compte existant a été compromis, les entreprises doivent appliquer des pratiques de sécurité strictes et surveiller les comptes, en particulier ceux qui ayant des privilèges d’administration. Les locataires pour lesquels la CTS est activée doivent éviter les politiques d’accès interlocataires entrantes qui synchronisent tous les utilisateurs, groupes ou applications d’un locataire source. « Déployez une configuration Cross-Tenant Access (CTA) entrante moins inclusive, en définissant par exemple explicitement les comptes (si possible) ou les groupes qui peuvent obtenir un accès via la CTS », recommandent les chercheurs de Vectra AI. « Combinez la politique d’accès interlocataires CTA avec d’autres politiques d’accès conditionnel pour empêcher les accès non autorisés ».

La dernière solution en date d’Akamai fonctionne avec n’importe quelle passerelle API, WAAP ou implémentation dans le cloud et comprend un service managé de chasse aux menaces.

Le fournisseur de sécurité dans le cloud Akamai a annoncé le lancement d’API Security, un produit conçu pour stopper les attaques sur les API détecter les abus de logique métier au sein des API. La solution complète un autre service existant App & API Protector (AAP), et résulte de l’acquisition de Neosec. Elle fonctionne avec n’importe quelle passerelle API, application web et protection API (WAAP), ou implémentation cloud. API Security offre une visibilité sur l’activité des API en utilisant l’analyse comportementale pour détecter les menaces, et analyse les données historiques stockées de manière unique dans un datalake, a déclaré Akamai.

Les API sont utilisées pour accéder aux données et les interroger, ainsi que pour effectuer des tâches telles que l’enrichissement et la modification des données dans le cadre de processus. Cela signifie que les API elles-mêmes doivent être sécurisées, de même que les données qui y transitent. L’utilisation croissante des API offre aux attaquants davantage de moyens de déjouer les contrôles d’authentification, d’exfiltrer des données ou de mener des actions perturbatrices, alors que les approches traditionnelles de la sécurité des applications web ne s’appliquent souvent pas à la sécurité des API.

La croissance des API entraîne une augmentation des attaques et des risques de sécurité

Les API ont fait la une des journaux l’année dernière lorsque 9,8 millions de clients d’Optus se sont fait voler des informations personnelles à cause d’une API exposée publiquement qui ne nécessitait pas d’authentification. Dans le même temps, Twitter, T-Mobile et une application destinée aux forces de l’ordre présentaient tous des vulnérabilités au niveau de l’API qui ont exposé des données.

Les attaquants ciblant les API des services financiers et des assurances sont de plus en plus actifs, avec une augmentation de 244 % du nombre d’attaquants uniques entre le premier et le second semestre de l’année dernière, selon le rapport 2023 State of API Security for Financial Services and Insurance de Salt Security. En outre, 92 % des répondants du secteur de la finance et de l’assurance ont déclaré avoir rencontré un problème de sécurité important dans les API de production au cours de l’année écoulée, et près d’un sur cinq a subi une violation de la sécurité de l’API. Par ailleurs, 71 % des personnes interrogées ont déclaré que leurs outils existants n’étaient pas très efficaces pour prévenir les attaques d’API.

Shadow Hunt, un service managé de chasse aux menaces

API Security propose la visibilité et l’audit des risques liés aux API, combinés à des capacités de détection et de réponse qui offrent une investigation complète et une chasse aux menaces, a indiqué l’entreprise dans un communiqué de presse. Elle comprend Shadow Hunt, un service managé de chasse aux menaces qui diffuse des alertes issus du machine learning aux analystes humains à des fins d’enquête, a déclaré Akamai.

La combinaison de la solution AAP d’Akamai et de l’offre API Security apporte d’autres avantages aux clients. Cela inclut une couverture plus large pour voir les API au sein et en dehors du réseau de diffusion de contenu Akamai, des détections en couches à la fois basées sur les signatures et comportementales ainsi que des réponses personnalisées pour bloquer les menaces en ligne ou résoudre les problèmes. Le fournisseur ajoute que le déploiement de toutes ces protections est facilité au sein d’un seul centre de contrôle. De plus, elles cochent toutes les cases des deux listes dressées par l’OWASP regroupant les 10 principales vulnérabilités. À noter que les clients d’Akamai peuvent également profiter d’edge connector, une intégration qui permet d’économiser le temps, l’énergie et le coût de l’intégration des produits, a déclaré l’entreprise.

Des chercheurs ont découvert que le fournisseur de cloud nommé Cloudzy héberge en fait les serveurs de commande et contrôle pour des campagnes de ransomware. Basé aux États-Unis, Il accueille aussi d’autres types de menace.

Rien a priori ne laissait supposer que le fournisseur de cloud, Cloudzy, basé à New Yok depuis 2008, était en réalité une façade pour héberger des activités malveillantes. Un éditeur en sécurité, Halcyon a mené une enquête montrant que Cloudzy proposait à une société iranienne des serveurs de commande et contrôle (C2) dans le cadre de campagne de ransomware (notamment Blackbasta et Royal). Dans ses recherches, Halcyon a identifié plusieurs acteurs ayant eu recours aux services (VPS) de Cloudzy, y compris des groupes APT ayant des liens avec les gouvernements chinois, iranien, nord-coréen et russe entre autres.

Selon Halcyon, l’hébergeur n’exige aucune vérification d’identité réelle de la part de ses clients, mais simplement une adresse électronique fonctionnelle. L’entreprise aurait interdit l’utilisation de ses services pour toute activité illégale. Mais uniquement quand elle concerne des adresses IPv4 enregistrées par Cloudzy elle-même, mais pas si elle se déroule sur une infrastructure louée à d’autres fournisseurs. Dans son enquête, où il a établi un lien entre l’activité illégale et Cloudzy par l’intermédiaire de ces netblocks (blocs d’adresses IP), Halcyon s’est aussi intéressé au personnel de la société dont les photos sont issues de bibliothèques d’image. L’enquête indique que la présence de Cloudzy aux États-Unis est fictive, au moins en partie, et n’existe que sur le papier. En réalité, le groupe emploie majoritairement des personnes d’une entreprise basée à Téhéran, appelée abrNOC.

Un nouveau modèle pour les attaques de ransomware

L’analyse observe « qu’entre 40 et 60 % » de tous les serveurs hébergés par le fournisseur semblent soutenir une éventuelle activité malveillante. Pour Halcyon, cette affaire correspond à une méthode innovante pour les attaques par ransomware. En effet, l’hébergeur fournit le dispositif de commande et contrôle via une source apparemment légitime. Selon Ryan Golden, responsable du marketing chez Halcyon, « beaucoup de fournisseurs ne vont pas prendre le temps de maquiller leurs actions de manière à les rendre légitimes. Ils sont sur des marchés de niche et veulent aller vite ». Mais il distingue « un second type d’acteurs généralement connu sous le nom de Bulletproof Hosting, se cachant sous l’incantation de « défenseurs de la liberté d’expression » et que nous appelons les « C2P » ou Command and Control Provider ».

Selon Ryan Golden, un C2P qui se fait passer comme une entreprise officielle présente plusieurs avantages pour les acteurs malveillants. Tout d’abord, le simple fait d’apparaître comme une entité basée aux États-Unis offre une apparence de confiance à des utilisateurs qui couvrent ainsi les activités malveillantes. « Comme le trafic associé à leur netblock est mélangé à des usages potentiellement légaux, il est plus facile pour les cybercriminels de se cacher au grand jour », a encore déclaré le responsable. Halcyon recommande aux utilisateurs de vérifier que leurs systèmes ne sont pas connectés à des serveurs de bureau à distance liés à Cloudzy, dont le rapport fournit une liste détaillée.

Des logiciels malveillants dissimulés en applications de contrôle d’ordinateurs à distance comme Virtual Network Computing sont proposés sur le dark web. Une fonction dédiée est proposée pour contrôler les Mac d’Apple.

L’entreprise de sécurité Guards a débusqué un logiciel malveillant capable de prendre le contrôle à distance d’un Mac non sécurisé. Un billet de blog de la société explique qu’un outil de ce type est disponible sur un forum cybercriminel russe depuis avril 2023. Le malware est un utilitaire HVNC (Hidden Virtual Network Computing) et est similaire à un VNC (Virtual Network Computing), qui est un outil officiel souvent utilisé pour contrôler à distance un autre ordinateur via un réseau ou Internet. Par exemple, une entreprise dotée d’un service informatique peut utiliser VNC pour dépanner l’ordinateur d’un employé, et ce dernier peut voir que l’on accède à son ordinateur. Mais dans le cas d’une HVNC, l’accès est caché à l’utilisateur cible.

La HVNC est vendue sur un forum cybercriminel russe appelé Exploit. Le malware est proposé au prix de 60 000 dollars à vie, et pour 20 000 dollars supplémentaires, l’acheteur peut ajouter des capacités malveillantes à son arsenal. Apparemment, le malware HVNC peut s’exécuter sur le Mac cible sans l’autorisation de l’utilisateur et a été testé sur macOS de la version 10 à la version 13.2 (la version actuelle, publiée la semaine dernière, est macOS Ventura 13.5). Guards n’a fait état d’aucun cas de HVNC repéré dans la nature. La base de données CVE.report, qui répertorie les vulnérabilités et les expositions, ne semble pas contenir d’entrée pour le logiciel malveillant HVNC, et Apple n’a pas fait de commentaire public.

Mises à jour obligatoires

Les utilisateurs ne sont pas sans défense face aux attaques de malware et peuvent se protéger. La première chose à faire est de mettre à jour la dernière version de MacOS chaque fois que cela est possible. Apple a mis en place des protections dans MacOS et l’entreprise publie des correctifs de sécurité par le biais de mises à jour du système d’exploitation ; il est donc important de les installer dès qu’ils sont disponibles. Si vous n’utilisez pas macOS Ventura 13.5 et que vous utilisez une version plus ancienne de MacOS telle que Monterey ou Big Sur, il est toujours important de rechercher les mises à jour de MacOS.

Apple a publié des updates de sécurité pour ces deux systèmes d’exploitation ; par exemple, le 24 juillet, Apple a publié Monterey 12.6.8 et Big Sur 11.7.9, qui étaient tous deux des actualisations de sécurité. L’autre moyen de se protéger est de ne télécharger des logiciels qu’à partir de sources fiables, telles que l’App Store (qui vérifie la sécurité de ses logiciels) ou directement auprès du développeur. Les logiciels malveillants sont souvent déguisés en logiciels officiels et sont distribués par courrier électronique ou sur le web par l’intermédiaire de forums et de sites de logiciels qui ne sont pas vigilants en matière de sécurité.