Trustwave a mené une étude pour radiographier le trafic web malveillant en plaçant des leurres à travers plusieurs pays. Sans surprise, les réseaux de machines zombies dominent ce trafic.

Pour mener à bien leurs attaques, les cybercriminels s’adossent souvent à des botnets, un ensemble de machines infectées (PC, IoT, serveurs). Trustwave a essayé de déterminer la part de ces botnets dans le trafic web malveillant. Pour cela, l’éditeur a placé des leurres (honeypot) dans différents pays : la Russie, l’Ukraine, la Pologne, le Royaume-Uni, la Chine et les États-Unis « Grâce à cette répartition, nous avons pu recueillir un ensemble fiable d’informations sur les méthodes et les techniques utilisées par les attaquants et leurs botnet, et avoir une compréhension complète du paysage actuel des menaces», a déclaré l’éditeur. Cette recherche lui a permis de repérer l’exploitation dans la nature de quelques applications d’entreprise vulnérables spécifiques, notamment Forta GoAnywhere MFT, Microsoft Exchange, Fortinet FortiNAC, Atlassian Bitbucket et F5 Big-IP, exploitées quelques jours après la publication de PoC.

Entre décembre 2022 et mai 2023, Trustwave a analysé 38 000 IP uniques et téléchargé un peu plus de 1100 charges utiles associées à des tentatives d’exploitation. « Près de 19 % du trafic web total enregistré était malveillant, et les botnets étaient responsables de plus de 95 % du trafic web malveillant détecté », indique le rapport. L’objectif principal de ces attaques de botnets était de télécharger un shell web, autrement dit un script malveillant, afin d’obtenir un accès non autorisé à des sites web ou des serveurs compromis, et de permettre aux attaquants de mener d’autres actions contre les pots de miel de Trustwave en se faisant passer pour des victimes potentielles.

Les botnets Mozi, Kinsing et Mirai, parmi les plus offensifs

Une analyse plus approfondie a révélé que les botnets Mozi, Kinsing et Mirai étaient à l’origine de la quasi-totalité (95 %) de ces tentatives d’exploitation. Alors que Mozi représentait 73 % des réseaux de machines zombies utilisés, Mirai et Kinsing ont contribué à hauteur de 9 % et 13 % respectivement. « Ces familles de malwares bien connues servent surtout à l’exploration des vulnérabilités sur les terminaux connectés à Internet, rassemblés ensuite en botnets pour mener des attaques par déni de service distribué (DDoS) ou pour extraire des crypto-monnaies », indique l’étude.

Par exemple, les deux botnets Mozi et Mirai ont exploité des vulnérabilités IoT dans les routeurs Netgear, les enregistreurs numériques MVPower, les routeurs D-link et le SDK Realtek. Quant aux botnets Kinsing, ils ont tenté d’installer le mineur de crypto-monnaie XMRig dans des systèmes basés sur Linux en utilisant diverses vulnérabilités, notamment dans Apache HTTP Server, PHPUnit, ThinkCMF et ThinkPHP. « La méthode de répartition de nos leurres ne nous a pas permis d’examiner les actions ultérieures qu’auraient pu entreprendre les attaquants », précise aussi le rapport.

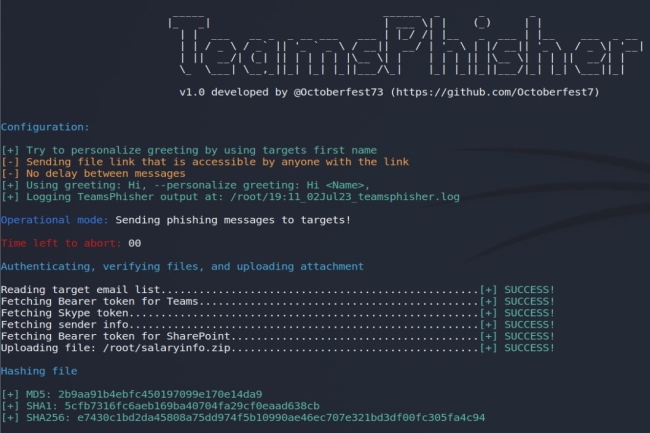

Des experts en sécurité de la marine américaine ont révélé des vulnérabilités dans Teams, l’outil collaboratif de Microsoft. Baptisé TeamsPhisher, l’exploit peut servir à transmettre des messages et des pièces jointes malveillantes sans être bloqués par les mesures de sécurité de la plateforme.

En dehors de sa présence sur les mers et les océans, l’US Navy dispose d’une importante compétence en matière de cybersécurité. Des chercheurs de ce corps d’armée viennent de trouver plusieurs brèches dans Teams de Microsoft. Ils ont même créé un exploit baptisé TeamPhisher disponible sur GitHub.

Cet exploit peut être utilisé pour envoyer des pièces jointes dans un groupe Teams à partir d’une source extérieure, ce qui pourrait infecter une entreprise entière sans aucune autorisation de sécurité. L’outil basé sur Python a été publié par Alex Reid de la red team de l’US Navy, un groupe qui simule des attaques sur des infrastructures vitales et propose des méthodes pour atténuer les risques. Utilisant plusieurs failles de Teams connues du public, le logiciel peut accéder à un groupe Teams en tant que membre d’une organisation extérieure, puis envoyer des messages et des pièces jointes à plusieurs membres de l’équipe interne d’une entreprise. Les seules conditions préalables sont qu’au moins un des utilisateurs ait un compte Microsoft Business et que Sharepoint soit installé.

Pas de corrections prévues dans l’immédiat

Selon BleepingComputer, le système peut être utilisé pour mettre en œuvre des techniques de phishing ou d’infection assez classiques. Il existe même des moyens de réaliser une attaque automatisée plus fine, en faisant apparaître des fichiers spécifiques à l’utilisateur ou des messages à une fréquence différente de celle générée par des robots. Une fois les messages et les fichiers diffusés, il est alors facile pour un pirate d’obtenir un accès à distance aux systèmes Windows sans être inquiété par les mesures de sécurité.

Interrogé par nos confrères, un porte-parole de Microsoft a reconnu l’existence de ces brèches. « Nous sommes au courant de ce rapport et avons déterminé qu’il s’appuie sur l’ingénierie sociale pour réussir ». En revanche, il n’a pas indiqué si l’éditeur avait la volonté de les corriger. Alex Reid recommande aux utilisateurs de Teams de bloquer les domaines externes pour éviter ce type d’attaque.

S’il est reconnu coupable d’infraction aux règles antitrust de l’UE, Microsoft risque de se voir infliger une amende pouvant aller jusqu’à 10 % de son chiffre d’affaires mondial.

Selon Reuters, à la suite d’une plainte déposée par Slack en juillet 2020, l’UE pourrait ouvrir une enquête antitrust sur Teams, la plateforme de vidéo et de messagerie de Microsoft. Rachetée entre-temps par Salesforce, Slack accuse Microsoft de « pratique illégale et anticoncurrentielle consistant à abuser de sa position dominante sur le marché pour étouffer la concurrence, en violation du droit de la concurrence de l’Union européenne ». Slack avance aussi que Microsoft a « illégalement lié son produit Teams à sa suite de productivité Office, qui domine le marché, en l’installant de force pour des millions de personnes, en bloquant son retrait et en dissimulant son coût réel pour les entreprises clientes ».

Microsoft a tenté sans succès d’éviter la procédure

Pour tenter de répondre aux préoccupations de la Commission européenne avant l’ouverture d’une enquête formelle, la firme de Redmond aurait fait une « offre préliminaire de concessions », dont Reuters s’était fait l’écho en décembre 2022. Cependant, l’agence de presse rapporte aujourd’hui que les tentatives de Microsoft pour remédier à la situation n’ont pas répondu aux attentes de l’Union européenne. Plus exactement, la réduction de prix proposée par Microsoft pour Office sans l’application Teams n’était pas aussi basse que l’espérait l’UE. En conséquence, l’enquête pourrait bien avoir lieu. Et, si elle conclut que Microsoft enfreint les règles antitrust de l’UE, l’éditeur risque de se voir infliger une amende pouvant aller jusqu’à 10 % de son chiffre d’affaires mondial.

Un habitué des sanctions de la Commission européenne

Au cours de la dernière décennie, Microsoft a déjà écopé de plusieurs sanctions de la part de la Commission européenne. En 2004, 2008, et 2015, elle a condamné l’entreprise à payer des amendes de plusieurs centaines de millions de dollars. Au début de l’année, pour éviter une nouvelle enquête antitrust de la part de l’UE, Microsoft a accepté de modifier ses pratiques en matière de cloud. La procédure stoppée faisait suite à des plaintes déposées par des fournisseurs de cloud européens. Ces derniers s’inquiétaient du fait que Microsoft demandait à leurs clients de payer plus pour exécuter des logiciels Microsoft dans des environnements cloud non Microsoft, ce qu’ils considéraient comme des politiques restrictives en matière de licences cloud. Microsoft et la Commission européenne n’ont pas immédiatement répondu aux demandes de commentaires.

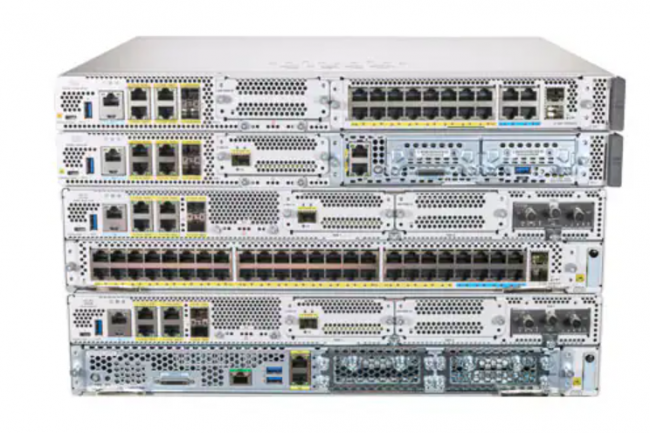

Afin de protéger certains de ses équipements Catalyst et ASR contre les risques de baisse de performance, Cisco recommande d’utiliser AES-CBC pour le chiffrement et SHA1 pour l’authentification.

Cisco restreint l’usage d’algorithmes cryptographiques faibles lors de la configuration de l’authentification des paquets OSPF (Open Shortest Path First) sur certaines plateformes Catalyst Edge et certains routeurs à services intégrés (Integrated Services Routers, ISR) afin de réduire le risque de problèmes de service. « Les nouvelles versions du logiciel IOS XE de Cisco (version 17.11.1 et ultérieures) ne prennent plus en charge ces algorithmes – DES, 3DES et MD5 – par défaut », a déclaré Cisco dans un avis.

Plus précisément, ces algorithmes ne sont plus des options par défaut pour le protocole Open Shortest Path First v 3 (OSPFv3), qui utilise l’API de socket sécurisé IPsec pour ajouter l’authentification aux paquets OSPFv3 qui distribuent les informations de routage. « Pour utiliser des algorithmes de chiffrement aussi faibles, une configuration explicite est nécessaire », a déclaré Cisco dans son avis. « Sinon, le voisinage OSPF ne s’établira pas, ce qui entraînera des interruptions de service. Ces algorithmes doivent être remplacés par des algorithmes plus puissants, en particulier Advanced Encryption Standard-Cipher Block Chaining (AES-CBC) pour le cryptage et Service Hash Algorithm (SHA1 ou SHA2) pour l’authentification », a précisé le fournisseur.

Renforcer le chiffrement

Cisco indique toutefois qu’il existe une solution de contournement au problème, mais recommande de ne pas la mettre en œuvre. « Avant que les clients ne mettent à jour le logiciel vers IOS XE version 17.11.1 ou ultérieure, ils doivent mettre à jour la configuration OSPFv3 IPsec pour utiliser des algorithmes cryptographiques forts. Mais, cette commande n’est disponible qu’à partir de la version 17.7.1 d’IOS XE et ne prendra effet qu’après un redémarrage », a expliqué l’entreprise. « Cisco ne recommande pas cette option, car ces algorithmes cryptographiques faibles ne sont pas sûrs et n’offrent pas une protection adéquate contre les menaces modernes. Cette commande ne doit être utilisée qu’en dernier recours », a insisté le fournisseur.

La firme de San José invite les clients à remplir une demande de service Service Request pour poser des questions ou obtenir de l’aide pour résoudre un problème. Le logiciel IOS XE fonctionne sur un grand nombre d’équipements Cisco, mais l’avis ne s’applique qu’au 1100 ISR, au logiciel Catalyst 8000V Edge et aux plateformes Catalyst 8300, 9500 et 8500L Edge.

La souveraineté numérique est avant tout une faculté d’auto-détermination, selon le cabinet IDC. Dès lors, elle ne s’oppose pas aux partages de données. Comme le montre d’ailleurs le cas de la France.

Un responsable des données publiques nous confiait récemment, lors d’un podcast, qu’une prise de conscience avait eu lieu ces dernières années. Les responsables politiques ont compris que la donnée devait être considérée comme une infrastructure critique, au même titre que les réseaux à grande vitesse, et qu’elle nécessitait du temps et de l’investissement. Il y a un peu plus d’un an, la situation dramatique en Ukraine a mis en lumière à son tour l’importance pour les gouvernements européens d’établir une stratégie claire sur les données.Le gouvernement ukrainien a dû migrer dans la précipitation ses informations clés pour les protéger de cyberattaques, notamment les données sensibles (militaires, géopolitiques…) et critiques (permettant aux entités publiques d’assurer leur mission tout en garantissant la sécurité des informations confidentielles des citoyens). Cet impératif, conjugué à d’autres éléments d’ordre sanitaire, géopolitique ou législatif (comme le Cloud Act), a conforté l’importance de la fameuse souveraineté numérique dans l’esprit de nombreux décideurs.

De l’importance du Data Sharing

Ces derniers mois, celle-ci a souvent été confondue avec un repli, une fermeture des frontières virtuelles de nos espaces numériques. Pourtant la souveraineté ne va pas à l’encontre des principes mis en place ces dernières années en Europe et en France. Selon IDC, la souveraineté est « la capacité pour un individu, une organisation ou un pays à l’auto-détermination. C’est à dire la possibilité d’acter ses choix sans influence extérieure. » Ce principe doit garantir une liberté de choix dans les volontés politiques liées au numérique. Par ailleurs, depuis plusieurs années, la tendance est davantage à l’ouverture des données et des systèmes, qui doit permettre notamment la mise en place d’innovations dans les services publics :- Le principe du “Dites-le nous une fois” (ou only-once principle) qui a pour but d’éviter aux citoyens, lors de leurs démarches, de fournir plusieurs fois des documents déjà détenus par des administrations ;- Les services publics proactifs, devant à terme anticiper les besoins des citoyens en termes de démarches liées à des événements de la vie (naissance, mariage…) ou de demandes d’aides sociales par exemple.Le Data Sharing doit faciliter la mise en place de ces innovations, en permettant aux données de transiter en toute sécurité entre administrations et avec certains acteurs privés (banques, assurances, acteurs de la santé…).

La France, pionnière de l’Open Data et soucieuse de souveraineté

En la matière, l’exemple de la France montre qu’il est tout à fait possible de conjuguer fortes exigences de souveraineté et Data Sharing. D’après des données IDC, la France est le pays européen le plus soucieux de la souveraineté numérique sur les projets IT, notamment liés au Cloud. Cette position semble se confirmer ces derniers mois avec plusieurs annonces venant toutes de l’Hexagone : renforcement de la doctrine “Cloud au Centre” ou encore créations d’entreprises ou de joint-venture (NumSpot, Bleu, S3ns…).Par ailleurs, la France a toujours été précurseur en termes de Data Sharing, notamment via un recours massif à l’Open Data pour les données non sensibles. En 2022, le rapport Open Data Maturity, commandité par la Commission Européenne, a encore placé notre pays en première position pour la deuxième année d’affilée. Le site data.gouv.fr est par ailleurs le service de ce type le plus consulté par ses citoyens, devant des pays également cités en exemples tels que l’Espagne.

Encadrer les pratiques ne freinera pas l’innovation

Notons d’ailleurs que le sujet du Data Sharing a été pris à bras le corps par l’Union européenne pour lever les freins techniques, réglementaires, culturels et de gouvernance. En 2020, la Stratégie Européenne des Données a établi plusieurs piliers pour encourager cette circulation des données tout en l’encadrant. La création de “data spaces” en est un des plus ambitieux puisqu’il doit permettre de créer des espaces d’échanges entre une multitude d’acteurs n’appartenant pas forcément au même secteur.Si 90% des organisations européennes déclarent partager de la donnée, seulement 30% le font de manière récurrente et stratégique, d’où la nécessité de créer ces espaces d’échange. Réguler pour encadrer les pratiques ne freinera pas l’innovation, comme on a souvent coutume de l’entendre lors de la mise en place de projets de lois. A l’échelle d’un continent ou d’industries différentes, voire concurrentes, l’encadrement doit plutôt permettre d’accélérer l’innovation au travers du partage de données.

Chronique de Rémi Letemple, senior research analyst pour le cabinet IDC.

La souveraineté numérique est avant tout une faculté d’auto-détermination, selon le cabinet IDC. Dès lors, elle ne s’oppose pas aux partages de données. Comme le montre d’ailleurs le cas de la France.

Un responsable des données publiques nous confiait récemment, lors d’un podcast, qu’une prise de conscience avait eu lieu ces dernières années. Les responsables politiques ont compris que la donnée devait être considérée comme une infrastructure critique, au même titre que les réseaux à grande vitesse, et qu’elle nécessitait du temps et de l’investissement. Il y a un peu plus d’un an, la situation dramatique en Ukraine a mis en lumière à son tour l’importance pour les gouvernements européens d’établir une stratégie claire sur les données.Le gouvernement ukrainien a dû migrer dans la précipitation ses informations clés pour les protéger de cyberattaques, notamment les données sensibles (militaires, géopolitiques…) et critiques (permettant aux entités publiques d’assurer leur mission tout en garantissant la sécurité des informations confidentielles des citoyens). Cet impératif, conjugué à d’autres éléments d’ordre sanitaire, géopolitique ou législatif (comme le Cloud Act), a conforté l’importance de la fameuse souveraineté numérique dans l’esprit de nombreux décideurs.

De l’importance du Data Sharing

Ces derniers mois, celle-ci a souvent été confondue avec un repli, une fermeture des frontières virtuelles de nos espaces numériques. Pourtant la souveraineté ne va pas à l’encontre des principes mis en place ces dernières années en Europe et en France. Selon IDC, la souveraineté est « la capacité pour un individu, une organisation ou un pays à l’auto-détermination. C’est à dire la possibilité d’acter ses choix sans influence extérieure. » Ce principe doit garantir une liberté de choix dans les volontés politiques liées au numérique. Par ailleurs, depuis plusieurs années, la tendance est davantage à l’ouverture des données et des systèmes, qui doit permettre notamment la mise en place d’innovations dans les services publics :- Le principe du “Dites-le nous une fois” (ou only-once principle) qui a pour but d’éviter aux citoyens, lors de leurs démarches, de fournir plusieurs fois des documents déjà détenus par des administrations ;- Les services publics proactifs, devant à terme anticiper les besoins des citoyens en termes de démarches liées à des événements de la vie (naissance, mariage…) ou de demandes d’aides sociales par exemple.Le Data Sharing doit faciliter la mise en place de ces innovations, en permettant aux données de transiter en toute sécurité entre administrations et avec certains acteurs privés (banques, assurances, acteurs de la santé…).

La France, pionnière de l’Open Data et soucieuse de souveraineté

En la matière, l’exemple de la France montre qu’il est tout à fait possible de conjuguer fortes exigences de souveraineté et Data Sharing. D’après des données IDC, la France est le pays européen le plus soucieux de la souveraineté numérique sur les projets IT, notamment liés au Cloud. Cette position semble se confirmer ces derniers mois avec plusieurs annonces venant toutes de l’Hexagone : renforcement de la doctrine “Cloud au Centre” ou encore créations d’entreprises ou de joint-venture (NumSpot, Bleu, S3ns…).Par ailleurs, la France a toujours été précurseur en termes de Data Sharing, notamment via un recours massif à l’Open Data pour les données non sensibles. En 2022, le rapport Open Data Maturity, commandité par la Commission Européenne, a encore placé notre pays en première position pour la deuxième année d’affilée. Le site data.gouv.fr est par ailleurs le service de ce type le plus consulté par ses citoyens, devant des pays également cités en exemples tels que l’Espagne.

Encadrer les pratiques ne freinera pas l’innovation

Notons d’ailleurs que le sujet du Data Sharing a été pris à bras le corps par l’Union européenne pour lever les freins techniques, réglementaires, culturels et de gouvernance. En 2020, la Stratégie Européenne des Données a établi plusieurs piliers pour encourager cette circulation des données tout en l’encadrant. La création de “data spaces” en est un des plus ambitieux puisqu’il doit permettre de créer des espaces d’échanges entre une multitude d’acteurs n’appartenant pas forcément au même secteur.Si 90% des organisations européennes déclarent partager de la donnée, seulement 30% le font de manière récurrente et stratégique, d’où la nécessité de créer ces espaces d’échange. Réguler pour encadrer les pratiques ne freinera pas l’innovation, comme on a souvent coutume de l’entendre lors de la mise en place de projets de lois. A l’échelle d’un continent ou d’industries différentes, voire concurrentes, l’encadrement doit plutôt permettre d’accélérer l’innovation au travers du partage de données.

Chronique de Rémi Letemple, senior research analyst pour le cabinet IDC.

Des chercheurs ont détecté une campagne contre les ambassades européennes. Un groupe APT chinois est pointé du doigt en se servant de la technique de HTML Smuggling.

Selon un rapport de Check Point Research, une campagne de menaces persistantes avancées (APT) menée depuis la Chine a ciblé des entités gouvernementales européennes dont l’activité porte sur les politiques étrangères et nationales. Baptisée SmugX, la campagne exploite la technique dite du HTML Smuggling qui consiste à cacher des charges utiles malveillantes à l’intérieur de documents HTML. Toujours selon le fournisseur, cette campagne, active depuis décembre 2022, est probablement la suite directe d’une campagne précédemment signalée et attribuée à RedDelta et au groupe Mustang Panda.

Les ambassades européennes prises pour cible

Après deux mois d’enquête sur le groupe, l’éditeur a conclu qu’il ciblait des entités de politique étrangère et nationale ainsi que des ambassades en Europe. « Combinée à d’autres activités de groupes chinois déjà signalées par Check Point Research, cette campagne représente une tendance plus large au sein de l’écosystème chinois, indiquant un changement de cible vers les entités européennes, avec un intérêt marqué sur leur politique étrangère », indique encore le rapport. Outre le Royaume-Uni, la campagne semble viser les pays d’Europe de l’Est, notamment la République tchèque, la Slovaquie et la Hongrie. L’objectif de la campagne, selon l’analyse de Check Point, est de « s’emparer d’informations sensibles sur les politiques étrangères de ces pays ».

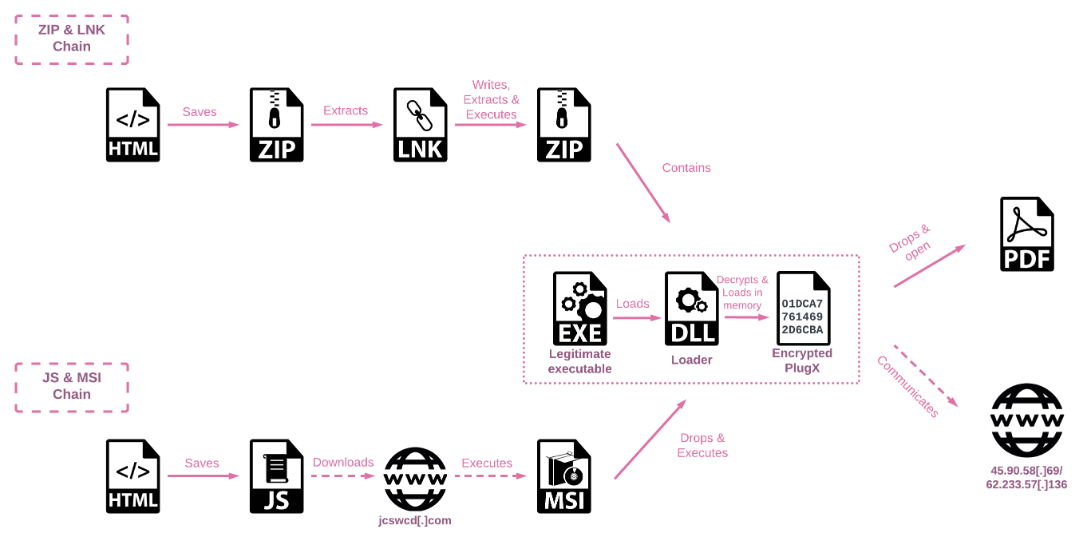

SmugX, une variante évasive de PlugX

La campagne utilise des méthodes récentes de diffusion – principalement le HTML Smuggling – pour déployer une variante de PlugX, un implant généralement associé à divers acteurs de la menace chinois. Également connu sous le nom de Korplug ou Sogu, PlugX est un cheval de Troie d’accès à distance (Remote Access Trojan, RAT) qui fournit un accès non autorisé à un système compromis, et permet à un attaquant de contrôler et de surveiller à distance une machine infectée. Même si la charge utile de cette campagne est similaire à celles trouvées dans les anciennes variantes de PlugX, la nouvelle méthode de diffusion a permis de réduire les taux de détection et de contourner avec succès les attaques.

La chaîne d’infection de Plug X. (Crédit Photo : Check Point Research)

« Dans la campagne de courriels de SmugX, le HTML Smuggling sert à provoquer le téléchargement d’un fichier JavaScript ou ZIP. S’ensuit une longue chaîne d’infection qui aboutit à l’infection de la victime par PlugX », indique le rapport. Les leurres identifiés par Check Point se concentraient essentiellement sur les entités de politique intérieure et étrangère d’Europe centrale et orientale, avec quelques références à l’Europe occidentale. La plupart des documents contenaient des informations diplomatiques, directement liées à la Chine ou aux droits de l’homme en Chine. Les victimes les plus visées étaient des diplomates et des fonctionnaires d’entités gouvernementales.

Après avoir été victime d’un piratage, l’Université de Californie a naturellement fait jouer son assurance souscrite auprès de la place de marché en assurance, Lloyd’s of London. Elle a refusé d’indemniser les pertes liées à la violation de données en raison de l’expiration du délai de prescription des demandes. L’établissement universitaire a décidé de porter plainte.

Entre 2014 et 2015, l’Université de Californie (UCLA) et en particulier l’activité hospitalière (Health) a été victime d’une cyberattaque. Elle a entraîné une fuite de données concernant 4,5 millions de patients. Ce piratage faisait suite à une autre campagne d’envergure contre Anthem, société américaine d’assurance maladie. A cette époque, UCLA avait été critiqué pour ne pas avoir chiffré les données patients. Aujourd’hui, l’affaire refait surface sur le terrain judicaire avec une plainte déposée par l’Université contre la Lloyd’s of London, une place de marché regroupant plusieurs assureurs

Un délai pour les réclamations expiré

Elle est accusée de ne pas avoir remboursé les pertes liées au piratage couvertes par la police d’assurance. Il soutient que le délai de prescription s’appliquant aux réclamations avait expiré. L’université a déboursé des millions de dollars pour informer les victimes, remédier à l’attaque, se défendre et régler les procès intentés par les patients. Cependant, d’après une plainte déposée auprès de la Cour supérieure de Los Angeles sous l’intitulé « Regents of the University of California v. Certain Underwriters at Lloyd’s, 238TCV14642, California Superior Court (Los Angeles) », les 26 Régents siégeant au Conseil de l’Université de Californie, dont le rôle est défini par la Constitution de l’État, déclarent que les assureurs de la Lloyd’s ont « refusé à plusieurs reprises de couvrir » les pertes liées à l’incident. Selon la plainte, ce refus se fonde uniquement sur une « prétendue » condition de couverture, mentionnée dans aucun des accords d’assurance, en vertu desquels l’Université cherche à obtenir le remboursement de la plupart de ses pertes. Le Wall Street Journal avait déjà couvert l’affaire.

Les défendeurs cités dans la plainte de l’affaire sont des associations de souscripteurs, connues sous le nom de « syndicats », qui opèrent sur le marché de l’assurance de la Lloyd’s de Londres, au Royaume-Uni. Les souscripteurs ont précédemment affirmé que l’Université de Californie n’avait pas respecté les dispositions de la police relatives à la cybersécurité, ce que l’université a nié. Selon UCLA, l’argument des assureurs selon lequel le délai de prescription pour toute demande de couverture a expiré en juin 2021 est inexact, d’après la plainte. « Les défendeurs ont également refusé de suivre la procédure alternative de résolution des litiges exigée par leur propre police d’assurance sur la base d’un délai de prescription infondé », indique aussi la plainte.

Une évolution du marché de la cyberassurance

Le paysage de la cyberassurance a connu récemment d’importants changements. Avec l’augmentation de la fréquence et de la gravité des attaques par ransomware, phishing et déni de service, la demande et les conditions de couverture ont évolué. Les polices sont de plus en plus diversifiées, complexes, coûteuses et difficiles à obtenir, ce qui place les RSSI et leurs entreprises face à des défis supplémentaires pour investir de manière optimale dans la cyber-assurance. « L’affaire Université de Californie/Lloyd’s of London sera intéressante car elle peut créer des précédents sur la manière dont la législation interprète la demande de prescription (ou Statute of Limitations) de la défense dans ce contexte, mais aussi les clauses contractuelles en cas de sinistre », a expliqué Paul Watts, analyste auprès de l’Information Security Forum. « Il est important d’attirer l’attention des entreprises sur deux domaines clés : la lecture/interprétation des petits caractères des polices d’assurance cyber et l’importance d’une communication efficace et proactive entre les entreprises et leurs assureurs », a encore expliqué le consultant. « L’entreprise doit être claire sur les stipulations, les conditions préalables et les exigences de la police, et s’assurer qu’elle peut les respecter (et les prouver). Elle doit aussi les réviser régulièrement et travailler avec son assureur pour les affiner au moment de la mise à jour ou du renouvellement de la police. Si ces exigences comportent un certain degré de subjectivité, il est préférable d’obtenir des éclaircissements dès le départ – sinon, elle peut avoir à négocier et à argumenter au milieu d’un sinistre, ce qui est la dernière chose que l’on peut souhaiter ».

« Si une entreprise a la malchance d’être confrontée à un sinistre important, plus elle s’engage tôt avec les assureurs, plus la gestion du sinistre sera efficace », a-t-il ajouté. « Il sera intéressant de voir comment évoluera la question du Statute of Limitations Defense, quel est le délai, aux yeux de la loi, pour faire une réclamation ? L’issue de l’affaire aura certainement un impact en aval sur le marché, c’est donc une affaire à suivre avec intérêt », a encore déclaré l’analyste. En août dernier, la Lloyd’s of London a annoncé qu’elle introduirait, à partir de 2023, des exclusions à la couverture des cyberassurances dans le cas d’attaques « catastrophiques » soutenues par des États. L’assureur a déclaré qu’il exigerait de tous ses groupes d’assureurs qu’ils appliquent une clause appropriée excluant la responsabilité pour les pertes résultant d’une cyberattaque soutenue par un État, conformément à plusieurs exigences.

Technique de détournement de la bande passante des entreprises, le proxyjacking connait une recrudescence dans le monde des cybercriminels. Plusieurs campagnes ont été détectées par Akamai qui se servent notamment de conteneurs Docker.

Baptisé à un moment proxyware (par Cisco Talos en 2021) ou proxyjacking, ce procédé consiste à payer un utilisateur pour pouvoir se servir d’une partie de la bande passante inutilisée. Une technique encore plus rémunératrice si elle se fait sur le réseau de l’entreprise, mais parfaitement illégale et dangereuse. Si le concept n’est pas nouveau, « la possibilité de le monétiser facilement par des affiliés de groupes connus l’est », souligne un rapport d’Akamai. « Comme il offre un moyen facile de gagner de l’argent, ce vecteur représente une menace pour le monde de l’entreprise, comme pour le grand public, d’où la nécessité d’accroître la sensibilisation à ce problème et espérons-le son atténuation », ajoute le spécialiste du CDN.

Plusieurs campagnes détectées

Dans plusieurs campagnes sur lesquelles l’équipe d’Akamai a récemment enquêté, les attaquants ont utilisé des identifiants SSH compromis pour déployer une série de scripts qui ont transformé les serveurs en clients proxy sur les réseaux Peer2Profit et Honeygain. Ces deux services, présentés comme des outils de revenus passifs, permettent aux utilisateurs de partager leur bande passante et leur adresse IP inutilisées dans le cadre d’un réseau partagé de serveurs proxy, réseau utilisé ensuite par des entreprises payantes pour la collecte de données, la publicité et d’autres activités.

Pour ces services basés sur le volontariat, les personnes doivent installer une application client sur leur ordinateur ou leur téléphone portable. « La situation est complètement différente si une application est déployée à l’insu ou sans le consentement de l’utilisateur, et qu’elle sert à exploiter ses ressources », ont déclaré les chercheurs d’Akamai. « C’est à ce moment-là que l’usage apparemment anodin de ces services bascule dans la cybercriminalité. En réquisitionnant plusieurs systèmes et leur bande passante, l’attaquant augmente effectivement les gains potentiels qu’il peut tirer du service, et cela, aux dépens des victimes », ont-ils ajouté. Dans le concept, cette attaque est proche du cryptojacking, qui consiste à utiliser les ressources informatiques d’une machine pour miner des crypto-monnaies à l’insu ou sans l’accord du propriétaire du système.

Proxyjacking via des conteneurs Docker

Dans les attaques observées par Akamai via ses pots de miel, les attaquants se sont d’abord connectés via SSH et ont exécuté un script Bash codé en Base64. L’objectif de ce script est de se connecter à un serveur contrôlé par l’attaquant et de télécharger un fichier appelé csdark.css. Or ce fichier est une version compilée de curl, un outil de ligne de commande Linux très utilisé pour télécharger des fichiers. L’exécutable n’est détecté par aucun moteur antivirus sur VirusTotal car il s’agit d’une version légitime et non modifiée de curl, qui figure probablement sur la liste blanche des outils système. Une fois curl déployé sur le système, le script Bash change le répertoire de travail en un répertoire temporaire, généralement accessible en écriture et exécutable par tous les utilisateurs, tel que /dev/shm ou /tmp. Il procède ensuite au téléchargement d’une image de conteneur Docker préchargée et préconfigurée avec les clients Peer2Profit ou Honeygain, ainsi qu’avec l’identifiant d’affilié de l’attaquant sur les réseaux, afin que les systèmes détournés soient enregistrés sous leur compte.

Avant de déployer l’image de conteneur Docker téléchargée sous le nom de postfixd, le script vérifie si d’autres conteneurs concurrents, éventuellement déployés par d’autres attaquants, sont en cours d’exécution et arrête ceux qu’il trouve. Postfix est un agent de transfert de courrier électronique très répandu sous Linux. Les attaquants ont donc choisi ce nom suivi de d (daemon) pour que leur conteneur soit moins visible dans la liste des processus du système. Peer2Profit et Honeygain fournissent tous deux des images Docker publiques pour leurs clients et avec plus d’un million de téléchargements, elles sont assez populaires, de sorte que les attaquants n’ont pas eu grand-chose à faire pour mettre en place l’environnement et les outils. Il semble que le serveur web sur lequel les attaquants hébergent leur exécutable curl rebaptisé a été piraté et qu’il contient un outil de cryptomining. Il est donc probable que les attaquants à l’origine de ces campagnes de proxyjacking se livrent également au cryptojacking. « Dans cette campagne particulière, le SSH a été utilisé pour accéder à un serveur et installer un conteneur Docker, mais dans les campagnes précédentes, les pirates ont aussi exploité des vulnérabilités web », ont déclaré les chercheurs d’Akamai. « Si, après vérification des services Docker locaux en cours d’exécution, l’équipe IT trouve un partage de ressources indésirable sur un système, elle doit enquêter sur l’intrusion, déterminer comment le script a été téléchargé et exécuté, et effectuer un nettoyage complet », ont recommandé les chercheurs.

AMD, Samsung et des membres de l’alliance RISC-V collaboreront au projet Certifier Framework open source de VMware censée renforcer la sécurité des données traitées et stockées dans le cloud.

VMware a annoncé des partenariats avec AMD, Samsung et les membres de la communauté RISC-V avec comme objectif de développer et d’exploiter des applications dans un environnement qualifié de confidential computing ou informatique confidentielle, une architecture améliorant la sécurité et la confidentialité, axée sur la protection des données en cours d’utilisation. , Concurrent d’ARM, RISC-V est une architecture processeur ouverte à faible consommation d’énergie créé à l’origine par l’Université de Berkeley et Keystone Enclave est un projet open source axé sur la création d’environnements d’exécution approuvé (TEE, Trusted Execution Environment) personnalisables. Dans le cadre de ces partenariats, AMD, Samsung et les membres de RISC-V collaboreront au projet open source Certifier Framework de VMware pour l’informatique confidentielle. Lancé par VMware en 2022, le projet open source Certifier Framework a pour ambition de s’attaquer aux principaux obstacles au développement d’applications de type confidential computing. « Les efforts réalisés collectivement par l’écosystème toujours plus large de contributeurs au projet Certifier Framework contribueront à rendre cette technologie accessible aux éditeurs de logiciels indépendants (ISV), aux entreprises clientes et aux fournisseurs de cloud souverain, qui pourront l’utiliser plus facilement et plus efficacement », a déclaré Kit Colbert, directeur technique de VMware.

Protéger les données en cours d’utilisation

Par opposition au chiffrement classique des données quand elles sont « au repos » (non traitées, en stockage ou en transit) dans un réseau d’environnements multicloud, L’informatique confidentielle ou confidential computing vise à protéger les données en cours d’utilisation, ou en mémoire. Selon la définition du Confidential Computing Consortium (CCC), « l’informatique confidentielle est conçue pour garantir la sécurité des données pendant leur traitement dans un environnement d’exécution approuvé (TEE, Trusted Execution Environment) matériel ». Ces environnements approuvés et isolés sont censés protéger efficacement les applications et les données contre les accès non autorisés ou la falsification, offrant ainsi aux entreprises qui traitent des données sensibles ou réglementées des garanties de sécurité renforcées. Le principal défi du confidential computing est le manque de savoir-faire. Si des fabricants de processeurs comme Intel ont une bonne longueur d’avance en termes de matériel requis, les fournisseurs de logiciels et de cloud sont à la traîne en matière de développement et d’exploitation des applications pour l’informatique confidentielle.

Un framework de certification prometteur

Selon VMware, une plate-forme d’informatique confidentielle robuste doit offrir quatre capacités essentielles : l’isolation, l’évaluation, le stockage des secrets et l’attestation. La pratique prévoit l’isolation pour protéger les programmes contre les accès ou les modifications non autorisés ; l’évaluation pour l’identification unique du programme ; le stockage pour le stockage et la récupération sécurisés des informations secrètes de l’entreprise ; et l’attestation pour établir des relations de confiance entre les programmes. D’où l’intérêt d’un modèle qui réponde à ces critères et aide les fournisseurs de logiciels et de cloud à créer et à gérer efficacement l’usage de l’informatique confidentielle. C’est ce que promet le framework de certification de VMware. Le Certifier Framework se compose de deux éléments : une bibliothèque de développement d’applications comprenant des API et un service de certification évolutif. Alors que les API fournissent un ensemble d’interfaces de programmation permettant de porter une application existante ou d’en créer une nouvelle, le service de certification évalue les politiques et gère les relations de confiance entre les systèmes.

Les capacités du certificateur ont été mises en évidence lors du Confidential Computing Summit 2023, où VMware a présenté son mode de gestion « universelle » de la confiance client-cloud à travers des environnements d’exécution approuvés (TEE) hétérogènes, y compris la virtualisation cryptée sécurisée et la pagination imbriquée sécurisée Secure Encrypted Virtualization-Secure Nested Paging (SEV-SNP) d’AMD, la technologie de protection des données SGX d’Intel et l’architecture d’informatique confidentielle Confidential Computing Architecture (CCA) d’Arm, ainsi que l’architecture ouverte RISC-V.