Ces start-ups se lancent dans des domaines que la plupart des fournisseurs de sécurité établis n’ont pas encore cherché à investir.

Parce qu’elles cherchent à résoudre des problèmes auxquels ne se sont pas encore attaqués des fournisseurs plus en vue, les startups de la cybersécurité sont souvent un peu en avance sur le courant dominant. Elles peuvent agir plus rapidement que la plupart de ces entreprises pour combler les lacunes ou les besoins émergents. Souvent, elles peuvent innover plus rapidement, car elles ne sont pas limitées par une base installée. Avec parfois un inconvénient : leur manque de ressources évidemment, mais aussi un manque de maturité. C’est donc un risque pour une entreprise de s’engager dans le produit ou la plate-forme d’une startup et cela suppose une autre relation client/fournisseur. Mais les bénéfices peuvent être énormes si l’entreprise gagne un avantage concurrentiel ou peut consacrer moins de ressources à sa sécurité. Toutes fondées ou sorties du mode furtif au cours des deux dernières années, les startups de cette sélection font partie des entreprises parmi les plus intéressantes du secteur. Précisons qu’il s’agit d’une mise à jour de la liste parue en novembre 2022.

Akto

Fondée en 2021, Akto se concentre sur la sécurité des API. La société affirme que sa plateforme, exécutée localement ou dans le cloud, découvre et teste les API internes, externes et tierces. Elle trouve ensuite rapidement les vulnérabilités pendant l’exécution. Akto prend en charge les principales sources de données d’API comme AWS, Google Cloud et Kubernetes. Selon le fournisseur, sa plateforme peut être déployée en à peine une minute.

Axiado

Axiado développe des processeurs de contrôle/unité de calcul de confiance (Trusted Control Unit/TCU) qui offrent des technologies de sécurité basées sur le matériel et pilotées par l’IA. L’entreprise affirme que ses semi-conducteurs permettent une détection préemptive des menaces dans une approche de la sécurité des plateformes pilotée par l’IA contre les ransomwares, la chaîne d’approvisionnement, les canaux latéraux et d’autres cyberattaques contre les datacenters cloud, les réseaux 5G et d’autres réseaux de calcul désagrégés.

Backslash

Backslash Security de Backlash est une solution de sécurité des applications natives du cloud pour les équipes AppSec des entreprises. Elle fournit une sécurité unifiée et un contexte métier au risque relatif au code natif du cloud, ainsi qu’une modélisation automatisée des menaces, une priorisation du risque de code et une remédiation simplifiée à travers les applications et les équipes. La plateforme de l’entreprise cible les combinaisons de code à haut risque, appelées « flux de code toxiques », dans les applications natives du cloud.

Binarly

La plateforme analytique SaaS de Binarly détecte les failles de sécurité au niveau du matériel et des firmwares grâce à ce que l’entreprise appelle une « technologie d’inspection du code profond au niveau binaire ». La plateforme identifie, évalue et hiérarchise les problèmes potentiels en inspectant les instantanés des appareils à la recherche de modèles de codes malveillants, d’anomalies et de vulnérabilités, ainsi que de mauvaises configurations. Elle génère ensuite un rapport contenant des conseils exploitables. Binarly a été fondée en 2021.

BoostSecurity

Sortie du mode furtif en 2022, BoostSecurity propose une plateforme d’automatisation DevSecOps qui, selon la startup, permet de détecter les vulnérabilités et d’y remédier tout en permettant au DevOps de travailler à son propre rythme. Elle facilite également la création et la gestion des politiques à travers le code, le cloud et les flux CI/CD. Un plan de contrôle unique offre une visibilité sur les risques de la chaîne d’approvisionnement des logiciels.

BreachQuest

Cette startup, fondée en 2021, travaille sur une plateforme de réponse aux incidents appelée Priori, capable de collecter et d’analyser rapidement les données des événements de sécurité afin d’étendre et de contenir les attaques, mais aussi d’accélérer la récupération. Priori surveille en permanence les systèmes pour y rechercher des activités malveillantes. En cas d’intrusion, la plateforme de BreachQuest envoie immédiatement une alerte avec des informations sur les points finaux éventuellement compromis. Pour l’instant, BreachQuest n’a pas encore livré sa plateforme.

Camelot Secure

Spécialisée dans l’identification et l’atténuation des menaces, Camelot Secure propose une « approche offensive » de la cybersécurité en offrant des évaluations de vulnérabilité, des évaluations de risques, des équipes rouges, la chasse aux cybermenaces et l’analyse du renseignement sur les cybermenaces en utilisant l’intelligence artificielle et l’apprentissage machine. L’entreprise emploie des experts issus de l’armée, de la communauté du renseignement et du secteur privé.

Circle Security

Selon l’entreprise de cybersécurité Circle Security, sa plateforme « spécialement conçue » protège contre les menaces basées sur les identifiants et les attaques dans le cloud. Basée sur une architecture décentralisée, Circle est disponible sous forme de service natif, d’application mobile, de solution basée sur un navigateur et d’API destinée aux développeurs. « La plateforme décentralisée de Circle garantit un accès sécurisé aux données et aux applications cloud tout en protégeant les données lors de la connexion et tout au long du parcours de l’utilisateur, quel que soit l’endroit où voyagent les données », a déclaré l’entreprise dans un communiqué.

CommandK

Fondée en 2022, CommandK propose des solutions de gestion pour le cycle de vie complet des données sensibles dans le cloud privé virtuel (Virtual Private Cloud, VPC) de l’entreprise cliente. Sa plateforme garantit l’absence de dépendance des développeurs dans la gestion des données sensibles, ce qui permet aux équipes de sécurité d’atteindre un niveau élevé de sécurité tout en laissant les développeurs se concentrer sur la création de fonctionnalités. CommandK est déployé en tant que solution managée au sein du cloud privé virtuel de l’entreprise cliente, garantissant que les données sensibles restent à l’intérieur du réseau de l’entreprise.

Conveyor

Également fondée en 2021, Conveyor propose, sous forme de service en ligne, une solution qui facilite le remplissage des questionnaires de sécurité. Les fournisseurs peuvent télécharger des documents de sécurité pertinents et des réponses aux questions courantes dans la plateforme de confiance des clients de Conveyor. Les clients peuvent ensuite accéder à ce contenu par l’intermédiaire de la plateforme sécurisée Vendor Trust Platform de Conveyor. Un accord de non-divulgation est demandé pour bénéficier de l’accès au service. Les clients peuvent aussi comparer la posture de sécurité de plusieurs fournisseurs.

Descope

Descope est une plateforme d’authentification et de gestion des utilisateurs pour l’authentification sans mot de passe. Elle offre aux développeurs des outils qui leur permettent d’ajouter facilement des capacités d’authentification, de gestion des utilisateurs et d’autorisation aux applications. La plateforme protège contre les attaques de robots sur les pages de connexion, la fraude par prise de contrôle de compte et le vol de session en identifiant les signaux d’utilisateurs à risque pour mettre en œuvre une authentification progressive. La société a été fondée en 2022.

DoControl

La plateforme événementielle sans agent éponyme de DoControl fournit des outils automatisés en libre-service pour la surveillance de l’accès aux données, l’orchestration et la correction des applications SaaS. Elle est capable d’identifier les informations sensibles et de les empêcher de quitter l’instance cloud d’une organisation. L’entreprise a été fondée en 2020.

Hush

Fondée en 2021, cette startup propose des services de protection de la vie privée numérique basés sur l’intelligence artificielle pour les particuliers et les familles. Mais elle dispose aussi d’un produit de protection de la vie privée des employés de niveau entreprise. Une fois le service Hush déployé par l’entreprise, les employés peuvent gérer leurs propres profils Hush, ce qui peur permet notamment de surveiller et de signaler les problèmes de confidentialité et de remédier aux problèmes qui mettent leur vie privée en danger. Hush met également à disposition du client un « défenseur de la vie privée » joignable par téléphone ou en ligne.

Inside-Out Defense

Lancée en 2023, Inside-Out Defense se présente comme « la première plateforme de l’industrie de la cybersécurité capable de résoudre les compromissions des d’accès à privilèges ». L’offre de l’entreprise fournit de l’accès automatisé, une détection en temps réel et une remédiation en ligne par le biais d’une plateforme SaaS. « La plateforme permet de déterminer les écarts entre les comportements abusifs connus et inconnus, mettant ainsi fin aux abus de privilèges en temps réel et à grande échelle », a expliqué Inside-Out Defense.

Interpres Security

Sortie du mode furtif en décembre 2022, la startup Interpres Security propose une plateforme qui permet aux entreprises de mieux gérer leur « surface de défense ». Elle montre ce que leurs outils de sécurité actuels peuvent détecter et contre quoi ils peuvent se défendre. La plateforme aide également à identifier les lacunes et les inefficacités des cyberdéfenses, ce qui permet aux équipes de sécurité d’utiliser une approche fondée sur les données pour améliorer la posture de sécurité.

Kintent

La plateforme Trust Cloud de Kintent vise à aider les entreprises à passer les audits, à gérer les risques et à mener à bien les analyses de sécurité. Elle utilise un contrôle programmatique basé sur l’API et la vérification des risques, de façon à automatiser les workflows et la collecte de preuves. Trust Cloud peut analyser un programme de conformité et le faire correspondre à plusieurs normes. Elle dispose aussi d’une fonction basée sur l’IA qui aide à remplir les questionnaires de sécurité. Kintent a été fondée en 2020.

Naxo Labs

Fondée en 2022 par un groupe d’experts renommés et d’anciens agents spéciaux du FBI, Naxo Labs fournit des services d’investigation et de médecine légale. L’entreprise travaille sur des cybercrimes, en particulier des menaces d’initiés ou des vols de propriété intellectuelle, et collecte des preuves pour les autorités judiciaires ou pour résoudre des litiges. Naxo fournit aussi des services d’analyses de blockchain et de crypto-monnaies ainsi de récupération de données.

Nudge Security

La solution de Nudge Security gère la sécurité des logiciels en tant que service (SaaS) dans un contexte de travail distribué. Sa plateforme permet de découvrir les actifs SaaS dans le cloud, créés sans qu’il soit nécessaire de modifier le réseau, d’utiliser des agents de point de terminaison ou des extensions de navigateur. La startup affirme que sa sloution offre une visibilité sur l’ensemble de la surface d’attaque SaaS, y compris les comptes gérés et non gérés, les connexions OAuth et les ressources. Elle envoie aussi une notification en cas de création de nouveaux comptes SaaS. Nudge a été fondée en 2022.

Oligo Security

Fondée en 2022, Oligo propose une plateforme de sécurité open-source qui détecte et prévient les attaques du genre Log4Shell en surveillant les activités malveillantes au niveau des bibliothèques. La startup affirme que sa surveillance de l’exécution des bibliothèques open-source se concentre uniquement sur les vulnérabilités pertinentes. La plateforme fonctionne avec la plupart des langages de développement modernes comme Python, Go, Java et Node, ainsi qu’avec tous les fournisseurs de services cloud comme GCP, Azure et AWS.

Piiano

Piiano propose deux produits appelés Piiano Scanner et Piiano Vault. Piiano Scanner analyse le code source à la recherche de références à des informations personnelles identifiables (PII), et Piiano Vault sécurise les données sensibles tout en permettant leur utilisation. Le scanner peut analyser n’importe quel projet GitHub Java ou Python en un seul clic et vise à améliorer la collaboration entre les équipes de développement et les équipes chargées de la protection de la vie privée. L’infrastructure basée sur l’API de Vault permet de stocker en toute sécurité des données sensibles et d’assurer la conformité avec le RGPD (Règlement général sur la protection des données) et le CCPA (California Consumer Privacy Act). Piiano a été fondée en 2021.

Privya

Fondée en 2021, la plateforme Privya propose une approche cloud-native de la confidentialité des données dès la conception. La startup affirme qu’elle permettra aux entreprises de mieux intégrer la protection de la vie privée et des données dans le processus de cycle de vie du développement. La plateforme Privya est capable de découvrir et d’identifier les données personnelles à travers de multiples sources de données et de cartographier le flux de données et la logique d’entreprise. Elle fournit également une architecture automatisée pour mieux répondre aux exigences de conformité.

Sharepass

Fondée en 2020, Sharepass permet de partager des informations confidentielles en toute sécurité entre différentes plateformes. La startup affirme que son produit basé sur le web ne laisse aucune trace numérique quand des données sont partagées. Sharepass crypte d’abord les informations partagées et envoie un lien au destinataire. Ce lien devient inactif dès que le destinataire l’ouvre. Les expéditeurs peuvent spécifier des adresses électroniques, fixer des limites de temps pour la validité du lien ou exiger un code PIN.

SnapAttack

Fondée en 2021, SnapAttack fournit une plateforme de purple-teaming qui, selon l’entreprise, traite l’ensemble du processus de détection des menaces. Dans le jargon de la cybersécurité, Purple-Team désigne une équipe temporaire qui a pour fonction transitoire de superviser et d’optimiser l’exercice des équipes rouge et bleue. La plateforme comprend une bibliothèque de signaux d’attaque qui répertorie les menaces et les simulations d’attaque. Les équipes rouges et bleues peuvent créer leurs propres sessions d’attaque. SnapAttack permet aux équipes violettes d’identifier les lacunes par rapport à la matrice ATT@CK de MITRE et de créer une logique de détection avec un constructeur de détection no-code.

SquareX

Le produit de cybersécurité développé par SquareX est basé sur un navigateur pour assurer la sécurité des consommateurs en ligne. Le produit vise à répondre à des menaces comme le phishing, le vol d’identité, le détournement de session et d’autres attaques basées sur le navigateur en utilisant une extension de navigateur qui surveille et protège les utilisateurs pendant qu’ils vaquent à leurs activités en ligne. L’entreprise, fondée en 2023, prévoit de lancer une version bêta dès le mois de mai.

Stack Identity

Spécialisée dans la gestion des identités et des accès (Identity and access management, IAM), Stack Identity s’attaque au problème de l’accès fantôme, c’est-à-dire aux schémas d’accès non autorisés, non surveillés et invisibles aux données du cloud créés par la myriade d’identités humaines et de machines accédant au cloud. « Nous sommes convaincus que la sécurité dans le cloud doit être axée sur l’identité, l’accès et un contexte approfondi des données, des applications et des logiciels », a expliqué Venkat Raghavan, CEO et fondateur de l’entreprise. Stack utilise son algorithme Breach Prediction Index pour réduire le risque de vulnérabilités dans le cloud et améliorer les audits IAM, la conformité et la gouvernance.

Valence Security

Fondée en 2021, cette startup propose une plateforme pour remédier aux risques de sécurité SaaS autour de l’intégration de tiers, de l’identité, de la mauvaise configuration et du partage de données. La plateforme de Valence Security fournit son propre modèle de données et de permissions cross-SaaS en vue de maintenir le contrôle d’accès. Elle est également livrée avec un ensemble de workflows automatisés de remédiation de la sécurité SaaS afin que leur mise en place puisse se faire avec un minimum de connaissances spécialisées.

Vanta

Le produit Vendor Risk Management lancé par Vanta, un développeur de plateformes de gestion fiduciaire, permet d’évaluer la sécurité des fournisseurs tiers et de procéder à des vérifications préalables. L’idée de l’offre est de réduire le temps et le coût de l’examen, de la gestion et de l’établissement de rapports sur les risques liés aux fournisseurs tiers. La startup a été lancée en 2018.

Vaultree

Fondée en 2020, Vaultree a développé ce qu’elle présente comme le premier kit de développement logiciel (SDK) « entièrement fonctionnel » de cryptage des données en cours d’utilisation. Le produit supprime le risque de fuite ou de vol de données en clair. Selon Vaultree, il permet de traiter, de rechercher et de calculer des données à grande échelle sans livrer les clés de chiffrement ni décrypter les données côté serveur.

Veza

Fondée en 2020, Veza fournit une plateforme d’autorisation pour les données à utiliser dans des environnements hybrides et multiclouds. Selon la startup, sa plateforme permet aux entreprises de mieux comprendre, gérer et contrôler qui est autorisé à effectuer des actions sur les données. Veza se concentre sur la rationalisation de la gouvernance de l’accès aux données, la mise en œuvre de la sécurité des lacs de données, la gestion des droits dans le cloud et la modernisation de l’accès à privilège.

Wing Security

La plateforme de Wing détecte les menaces contre les applications SaaS et y remédie automatiquement. Elle surveille en permanence ce que fait chaque utilisateur, application et fichier. La plateforme peut bloquer ce qu’elle considère comme des connexions risquées entre applications, restreindre et régir les données partagées avec des utilisateurs externes via des applications SaaS, et gérer les vulnérabilités pouvant résulter de comportements à risque des utilisateurs. Elle peut également gérer les jetons et les autorisations des applications SaaS. Wing a été fondée en 2020.

Atténuer les risques spécifiques aux systèmes d’IA comme le vol de modèles, la falsification des données d’entraînement et les injections malveillantes, tel est l’objectif du framework nommé Secure AI Framework (SAIF) lancé par Google.

Avec la médiatisation des LLM, le volet sécurité des modèles d’IA passe au second plan. Pour y remédier, Google vient de proposer un framework dédié sur ce sujet. Son nom est SAIF, pour secure AI framework et a pour vocation d’atténuer les risques spécifiques à l’IA comme « le data poisoning, les injections malveillantes et l’extraction d’informations confidentielles dans les données d’entraînement ».

Ce lancement intervient alors que les progrès de l’IA générative et son impact sur la cybersécurité continuent à être médiatisés. Ces systèmes posent des interrogations depuis les problèmes liés au partage d’informations commerciales sensibles avec des algorithmes d’auto-apprentissage avancés jusqu’aux acteurs malveillants qui les utilisent pour renforcer considérablement les attaques. L’OWASP a récemment publié les dix vulnérabilités les plus critiques observées dans les applications de grands modèles de langage (LLM). Parmi les exemples de vulnérabilités figurent les injections rapides, les fuites de données, un sandboxing inadapté et l’exécution de code non autorisée.

Un framework basé sur six principes de sécurité de l’IA

Le Secure AI Framework (SAIF) de Google s’appuie sur son expérience en matière de développement de modèles de cybersécurité, notamment le framework collaboratif Supply-chain Levels for Software Artifacts (SLSA) et BeyondCorp, son architecture zero trust utilisée par de nombreuses entreprises. Le SAIF est basé sur les six éléments fondamentaux suivants :

– L’extension des bases de sécurité solides à l’écosystème de l’IA, en tirant parti des protections de l’infrastructure « secure-by-default » (sécurisée par défaut).

– L’extension de la détection et de la réponse (D&R) aux menaces de façon à intégrer l’IA dans l’univers des menaces d’une organisation pour surveiller les entrées et les sorties des systèmes d’IA génératifs afin de détecter les anomalies et d’utiliser les renseignements sur les menaces et anticiper les attaques.

– L’automatisation des défenses pour suivre le rythme des menaces existantes et nouvelles afin de répondre plus largement et plus rapidement aux incidents de sécurité.

– L’harmonisation des contrôles au niveau de la plateforme pour garantir une sécurité cohérente, notamment en étendant les protections sécurisées par défaut aux plateformes d’IA comme Vertex AI et Security AI Workbench, et en intégrant des contrôles et des protections dans le cycle de vie du développement logiciel.

– L’adaptation des contrôles pour ajuster les mesures d’atténuation et créer des boucles de rétroaction plus rapides pour le déploiement de l’IA grâce à des techniques comme l’apprentissage par renforcement ou « reinforcement learning », basé sur les incidents et le feedback des utilisateurs.

– La contextualisation des risques liés aux systèmes d’IA dans les processus métiers environnants, y compris les évaluations des risques métiers de bout en bout, comme le lignage des données, la validation et la surveillance du comportement opérationnel pour certains types d’applications.

S’adosser à des partenaires et à d’autres référentiels

Google a pris et prendra plusieurs mesures pour améliorer son framework. Notamment, pour inciter l’industrie à soutenir SAIF, l’entreprise a annoncé plusieurs partenariats et contributeurs clés dans les mois à venir. Il poursuit par ailleurs son engagement continu de l’industrie pour développer le NIST AI Risk Management Framework et l’ISO/IEC 42001 AI Management System Standard (la première norme de certification de l’IA de l’industrie). Google travaillera aussi directement avec les entreprises, y compris les clients et les gouvernements, pour les aider à comprendre comment évaluer les risques de sécurité de l’IA et les atténuer. « Cela comprend l’organisation d’ateliers avec des experts et la publication des meilleures pratiques pour déployer des systèmes d’IA en toute sécurité », a déclaré Google.

De plus, la firme partagera les informations fournies par des équipes de renseignements sur les menaces, comme Mandiant et TAG, sur les cyberactivités impliquant des systèmes d’IA, tout en développant ses programmes de chasse aux bogues (y compris son programme de récompense Vulnerability Rewards Program) « afin de récompenser et d’encourager la recherche sur la sûreté et la sécurité de l’IA », a ajouté l’entreprise. Enfin, Google continuera à proposer des offres d’IA sécurisées avec des partenaires comme GitLab et Cohesity, et à développer de nouvelles capacités pour aider les clients à construire des systèmes sécurisés.

Lors de son dernier événement annuel Live à Las Vegas, Cisco a annoncé le déploiement de capacités d’intelligence artificielle générative pour les utilisateurs de ses solutions de visioconférence, de centres d’appel et de sécurité opérationnelle.

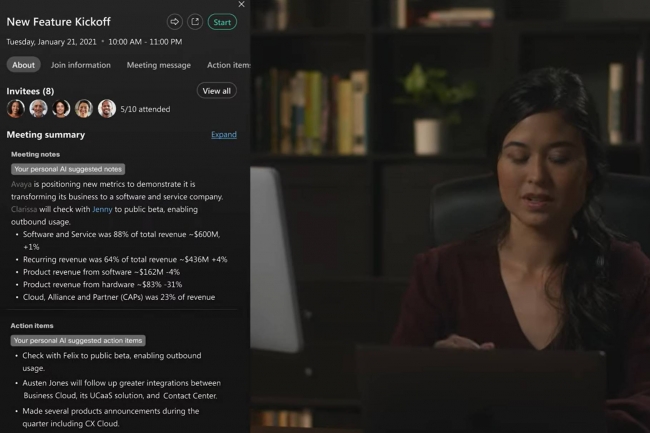

Cisco dote sa plateforme collaborative Webex de capacités d’IA générative pour augmenter la productivité, en particulier des capacités de résumés automatisés des réunions et des conversations. Annoncées mardi dernier lors de l’événement client Live, les offres comprennent des fonctionnalités de résumé, utiles pour rattraper les réunions manquées ou aller rapidement aux points les plus importants abordés dans une conversation. Ces fonctionnalités s’étendent également à l’outil Vidcast asynchrone de la société et Webex Contact Center. Selon l’étude « 2023 State of Global Innovation Study » du fournisseur, les professionnels de l’IT considèrent que l’IA générative est la technologie qui peut avoir un impact significatif sur leur entreprise, et 85 % des personnes interrogées disent qu’elles y sont préparées.

« En conséquence, Cisco investit massivement dans l’IA afin de faire progresser l’avenir du travail », a déclaré Aruna Ravichandran, directrice marketing de Webex. « Nous nous engageons à fournir aux travailleurs hybrides une expérience de travail beaucoup plus efficace, plus sûre et très productive », a-t-elle ajouté. La dernière fonction « Catch Me Up » de Webex propose aux utilisateurs qui ne peuvent participer à une réunion de rattraper les échanges auxquels ils n’ont pu assister, y compris, les réunions, les chats et autres. Par ailleurs, les résumés de réunion leur fourniront une vue d’ensemble sur les points clés et les actions à entreprendre. Pour utiliser ce service, les utilisateurs peuvent laisser le programme générer automatiquement les éléments les plus importants d’une réunion Webex, en extraire les points clés et capturer les actions à entreprendre, de sorte qu’ils n’ont plus besoin d’écouter un enregistrement ou de lire des transcriptions.

Des résumés générés par l’IA

Ces capacités d’IA générative produisent également des points forts à partir de l’outil vidéo asynchrone de Cisco, Vidcast, de sorte que l’utilisateur pourra avancer rapidement vers les séquences les plus importantes de la vidéo. Enfin, grâce au résumé des appels des clients dans Webex Contact Center, les clients n’auront pas à recommencer la conversation à zéro en cas de problème technique et d’interruption de l’appel, puisque l’agent disposera d’un enregistrement de tout ce qui a été discuté précédemment. En outre, une fois qu’un agent a terminé l’appel d’un client, Agent Answers génère un résumé complet de toutes les questions discutées avec le client et des solutions envisagées, et de l’intégrer au dossier si le problème se reproduit ou si le client rappelle.

L’équipementier investit aussi dans des innovations d’apprentissage machine pour simplifier les opérations de sécurité et accroître l’efficacité. C’est le cas notamment de l’assistant génératif de politique d’IA, AI Policy Assistant, qui peut aider les administrateurs de la sécurité et de l’IT à mieux définir les politiques de sécurité granulaires et évaluer la meilleure façon de les mettre en œuvre dans leur infrastructure de sécurité. En outre, un assistant de centre de sécurité opérationnelle – Security Operations Center Assistant – mettra en corrélation les informations à travers les applications de la plateforme Security Cloud pour mieux évaluer l’impact possible des menaces potentielles et il recommandera des actions pour réduire le temps de réponse des équipes SOC. Le résumé Webex, la gestion des politiques et les résumés de cet assistant seront disponibles au niveau mondial d’ici fin 2023, et d’autres fonctionnalités seront disponibles au cours du premier semestre 2024. Des informations sur la tarification et les niveaux d’abonnement seront disponibles plus tard dans l’année.

Des grands modèles de langage maison

Pour développer ces capacités, Cisco utilise ses propres grands modèles de langage plutôt que de travailler avec des fournisseurs d’IA générative tiers. « L’IA de Cisco est basée sur une longue expérience acquise dans quatre domaines différents : l’intelligence vidéo, l’intelligence audio, le traitement du langage naturel et l’analyse », a déclaré Aruna Ravichandran, qui n’a pas voulu s’étendre sur la politique spécifique de l’entreprise en matière d’IA. Tout en reconnaissant que l’IA présente de nombreux risques, la directrice marketing de Webex a déclaré qu’en développant et en mettant en œuvre la technologie en interne, celle-ci donne la possibilité de rester cohérente dans son approche de l’IA et de s’engager à utiliser, concevoir et construire la technologie d’une manière responsable. « Nous sommes très déterminés à utiliser l’IA générative de manière responsable », a confirmé Aruna Ravichandran.

Selon le fournisseur de solutions de supervision et de sécurité, la consolidation aidera les clients à détecter les menaces à travers les charges de travail, les identités, les services cloud et les applications tierces.

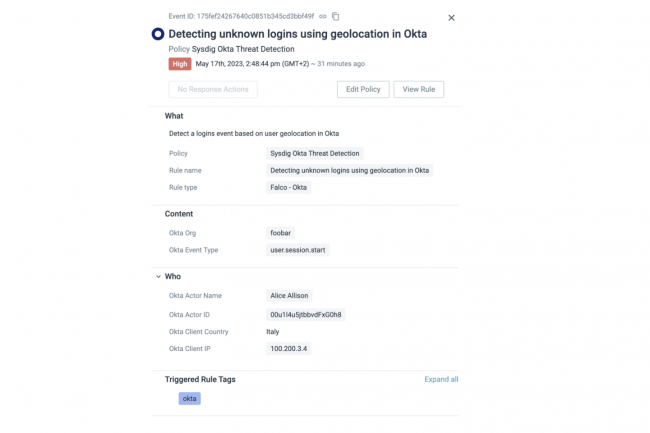

Bien connu pour ses moteurs de supervision (Sysdig) et de sécurité (Falco) des applications conteneurisées, Sysdig a intégré la détection et la réponse cloud (Cloud Detection and Response, CDR) à sa plateforme de protection des applications cloud natives (Cloud-native Application Protection Platform, CNAPP). Cette consolidation, première du genre selon l’entreprise, permet à sa plateforme CNAPP de détecter les menaces avec une visibilité à 360 degrés et une corrélation entre les charges de travail, les identités, les services cloud et les applications tierces. « La plateforme s’appuie sur Falco, un moteur open source largement adopté pour la détection des menaces dans le cloud, régi par la Cloud Native Computing Foundation (CNCF), dans les modèles de déploiement avec et sans agent », a déclaré Sysdig. À mesure que l’adoption du cloud se développe et que les entreprises mettent en place des environnements cloud, elles sont confrontées à une prolifération d’applications, de services et d’identités. La détection et la réponse rapide aux menaces dans ces environnements peuvent représenter un défi de taille pour les entreprises et leurs équipes de sécurité, car de grosses quantités d’actifs dans le cloud sont potentiellement vulnérables et ne sont pas contrôlés pendant de longues périodes.

Selon le rapport de l’Unité 42, « Unit 42 Cloud Threat Report, Volume 7 », il faut en moyenne 145 heures aux équipes de sécurité pour résoudre les alertes, 80 % des alertes dans le cloud étant déclenchées par seulement 5 % des règles de sécurité dans la plupart des environnements. Par ailleurs, les vulnérabilités non corrigées constituent une menace importante pour la sécurité des entreprises, exacerbée par les logiciels libres (Open Source Software, OSS) et l’ampleur des tâches à gérer dans les environnements cloud. Près des deux tiers (63 %) des référentiels de code source dans le cloud analysés par l’Unité 42 présentent des vulnérabilités élevées ou critiques, dont 51 % datent d’au moins deux ans. Parmi les services orientés Internet hébergés dans les clouds publics, 11 % présentent des vulnérabilités élevées ou critiques, dont 71 % datent d’au moins deux ans.

Déploiement sans agent de Falco et détection des vulnérabilités de GitHub

« Les fonctionnalités de détection et de réponse aux menaces ajoutées au CNAPP confèrent plusieurs avantages aux clients de Sysdig », a déclaré l’entreprise dans un communiqué. « Auparavant, pour tirer parti de Falco, les entreprises devaient le déployer sur leur infrastructure, mais désormais, elles peuvent accéder à un déploiement sans agent de Falco quand elles traitent les logs du cloud pour détecter les menaces à travers le cloud, l’identité et la chaîne d’approvisionnement des logiciels », a encore déclaré Sysdig. De plus, grâce aux nouvelles détections de Sysdig Okta, les équipes de sécurité peuvent mieux se protéger contre les risques liés à l’identité, par exemple la fatigue de l’authentification multi-facteurs ou fatigue MFA du fait d’une surcharge de notifications ou d’invitations résultant du spamming et les tentatives de prise de contrôle des comptes. « Par ailleurs, les nouvelles détections de GitHub permettent aux développeurs et aux équipes de sécurité d’être alertés en temps réel des événements critiques, comme l’insertion d’un secret dans un dépôt », a encore déclaré l’éditeur. « Du point de vue de la réponse, les clients peuvent utiliser Sysdig Live pour visualiser leur infrastructure et leurs charges de travail, ainsi que les relations entre elles, afin d’accélérer la réponse aux incidents, tandis que Sysdig Process Tree dévoile les parcours d’attaque, y compris la filiation des processus, les informations sur les conteneurs et les hôtes, les détails de l’utilisateur malveillant et l’impact », a précisé le fournisseur. « Les tableaux de bord des menaces fournissent une vue centralisée des problèmes de sécurité critiques, mettant en lumière les événements à travers les clouds, les conteneurs, Kubernetes et les hôtes pour permettre la priorisation des menaces en temps réel », selon Sysdig. « La cartographie du framework MITRE aide également les équipes de sécurité à savoir ce qui se passe dans les environnements natifs du cloud », a ajouté l’entreprise.

Le grand défi d’une détection et d’une réponse efficaces dans le cloud

Sean Heide, directeur de la recherche technique de la Cloud Security Alliance (CSA), explique que la détection et la réponse efficaces aux menaces dans le cloud constituent un défi de taille pour les entreprises qui opèrent dans divers environnements cloud, et ce, pour diverses raisons qui vont de la complexité du multi-cloud, de la visibilité et du contrôle, à une expertise insuffisante en matière de sécurité. « Dans les environnements multi-cloud, les entreprises utilisent plusieurs services cloud de différents fournisseurs, chacun avec son propre ensemble de contrôles de sécurité et d’outils de gestion. Il en résulte un paysage de sécurité complexe où les menaces peuvent être difficiles à détecter », a ajouté M. Heide. « Souvent, les entreprises ne disposent pas d’une visibilité complète sur toutes leurs ressources cloud, ce qui complique la détection des menaces et la réaction en temps opportun », a encore déclaré M. Heide. « Cela peut s’avérer encore plus difficile dans des environnements cloud diversifiés où les différents systèmes ne s’intègrent pas toujours bien les uns aux autres, créant des angles morts », a aussi déclaré le directeur de la recherche technique de la Cloud Security Alliance. Beaucoup d’entreprises n’ont pas non plus l’expertise nécessaire pour gérer efficacement la sécurité du cloud, et ce défi est encore plus grand dans les environnements cloud diversifiés où les différents systèmes ont des besoins uniques en matière de sécurité. « Par exemple, la sécurisation d’un environnement Amazon Web Services (AWS) requiert des compétences et des connaissances différentes de celles d’un environnement Google Cloud Platform (GCP) », a expliqué M. Heide.

La détection et la réponse aux menaces, partie intégrante de la sécurité cloud moderne

« Pour tout ce qui concerne la sécurité du cloud, tout produit visant à être un « guichet unique » doit être capable de gérer les workflows de détection et de réponse », a expliqué Fernando Montenegro, analyste principal chez Omdia. « Ce domaine met en évidence l’évolution nuancée de la sécurité du cloud au sein des entreprises. Certaines se tourneront vers le CNAPP pour résoudre tous les problèmes liés au cloud, tandis que d’autres prendront leurs pratiques existantes en matière de sécurité (qu’il s’agisse de la sécurité du réseau ou de la gestion des identités) et les étendront au cloud. Il n’y a pas une seule bonne réponse, car cela dépend vraiment de la façon dont l’entreprise se structure », a ajouté l’analyste.

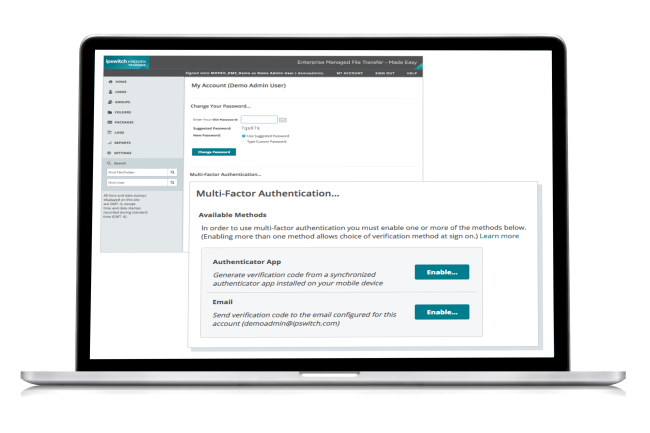

Selon des enquêtes, au moins une vingtaine d’entreprises sont tombées dans les mailles du filet du groupe Clop. Le ransomware se sert de l’exploit dans l’outil de transfert de fichiers Moveit Transfer.

La menace grandit autour de l’exploitation d’une faille critique dans un outil managé de transfert de fichier reconnu, Moveit Transfer. En effet, le groupe de ransomware Clop en fait un usage massif contre plusieurs entreprises. Un rapport de SentinelOne a listé une vingtaine d’entreprises tombées dans la nasse du gang. Plusieurs secteurs sont concernés : l’aviation, le transport, la logistique, le divertissement, les services financiers, l’assurance, la santé, les produits pharmaceutiques, le manufacturing, les médias, l’IT et les services publics.

Dans les revendications du groupe Clop sur son site, il explique avoir effacé les données exfiltrées appartenant à des gouvernements, des municipalités ou des services de police. La raison indiquée est qu’ »il n’a aucun intérêt à exposer de telles informations ». Un moyen certainement d’éviter de s’attirer les foudres de certains Etats, en particulier des Etats-Unis.

Un groupe très actif et techniquement avancé

Le gang Clop, également connu sous le nom TA505 dans le secteur de la sécurité, est impliqué dans la distribution de ransomware et l’extorsion depuis 2019. Selon un avis de la CISA, à ce jour, le groupe a compromis plus de 3 000 entreprises aux États-Unis et plus de 8 000 dans le monde. Outre l’exploitation du ransomware-as-a-service Clop, le groupe a aussi agi en tant que courtier d’accès initial (Initial Access Broker, IAB), vendant l’accès aux réseaux d’entreprise compromis à d’autres groupes, et a exploité un vaste botnet spécialisé dans la fraude financière et le phishing. Le développement de trois exploits de type « zero-day » pour les dispositifs Accellion File Transfer Appliance (FTA) en 2020 et 2021, les serveurs Fortra/Linoma GoAnywhere MFT au début de 2023, et maintenant l’application Moveit, témoignent des compétences techniques et des ressources du groupe.

Celui-ci a par ailleurs développé une boîte à outils de malwares diversifiée et des webshells personnalisés pour ces attaques au lieu de s’appuyer sur des outils open-source prêts à l’emploi comme d’autres groupes d’extorsion ciblant les serveurs web. « Les acteurs de l’extorsion axés sur le cloud, comme Bianlian et Karakurt, utilisent des outils de gestion de fichiers polyvalents comme Rclone et Filezilla », ont expliqué les chercheurs de SentinelOne. « Un webshell sur mesure conçu pour voler des fichiers Azure par le biais de requêtes SQL spécifiques à l’environnement ciblé représente un écart notable par rapport à cette pratique établie et suggère que l’outil a probablement été développé et testé bien avant les attaques ITW (In-the-Wild) menées dans le monde réel », ont-ils ajouté.

Des campagnes de repérage très précoces

SentinelOne note une tendance à l’exploitation des failles de type « zero-day » et « N-day » dans les applications de transfert de fichiers gérées par les entreprises, un autre exemple étant l’exploitation d’une faille de désérialisation dans le logiciel de partage de fichiers IBM Aspera Faspex en mars qui a conduit au déploiement du ransomware IceFire. « Il existe vraisemblablement un écosystème de développement d’exploits abondant axé sur les applications de transfert de fichiers d’entreprise », ont conclu les chercheurs dans leur rapport. Plus inquiétant encore, parmi les cibles de l’exploit Moveit, SentinelOne a trouvé des MSP et des MSSP, des fournisseurs de services IT ou de sécurité managés. Ce genre d’entreprises sont des cibles de grande valeur pour les groupes de ransomware car ils détiennent potentiellement des données utiles pour accéder à de nombreuses autres entreprises.

En surveillant ses pots de miel, la société de cyberassurance Coalition a constaté un pic de trafic le 15 mai sur le chemin légitime /human.aspx des déploiements de Moveit Transfer, ce qui indique que les attaquants étaient probablement en train de faire de la reconnaissance pour établir une liste de cibles. Selon Caitlin Condon, responsable de la recherche en sécurité chez Rapid7, la première attaque confirmée a été enregistrée le 27 mai, soit quatre jours avant que l’exploit ne soit rendu public, les attaquants disposant généralement d’un délai de 24 à 48 heures pour exfiltrer les données. Depuis la divulgation publique, Rapid7 a constaté une augmentation des correctifs et un ralentissement du nombre de tentatives d’exploitation. Le rapport SentinelOne contient des requêtes de recherche de menaces que les entreprises peuvent utiliser pour rechercher des activités associées à ces attaques dans leurs environnements, et l’avis CISA contient des règles de détection YARA et des indicateurs de compromission.

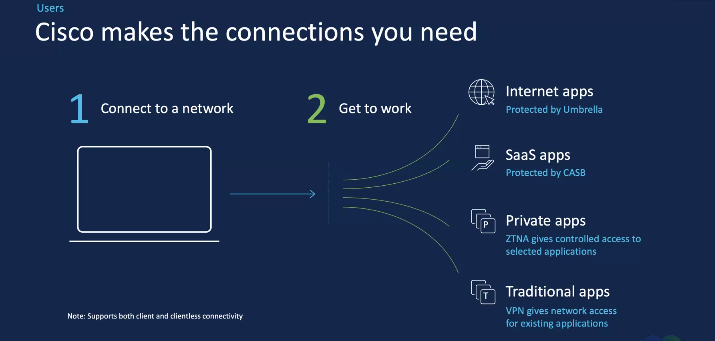

Lors de l’événement Cisco Live organisé du 4 au 6 juin à Las Vegas, l’équipementier a dévoilé sa plateforme SSE et annoncé le service Multicloud Defense, basé sur la récente acquisition de Valtix.

Cette semaine, Cisco a dévoilé une offre de services de sécurité edge (Security Service Edge ou SSE) pour aider les entreprises à connecter en toute sécurité des ressources en périphérie, y compris des applications edge, privées et SaaS. Outre l’offre SSE, le fournisseur a fait deux autres annonces liées à la sécurité des applications lors de son événement client Cisco Live (du 4 au 6 juin à Las Vegas). D’une part, un service Multicloud Defense destiné protéger les charges de travail des services cloud, et de l’autre, la mise à jour de Panoptica, sa solution SaaS de sécurisation des applications natives du cloud reposant sur les micro-services. « L’ensemble SSE appelé Cisco Secure Access comprend un accès réseau de confiance zéro (Zero-Trust Network Access, ZTNA), une passerelle web sécurisée (Secure Web Gateway, SWG), un courtier de sécurité d’accès au cloud (Cloud Access Security Broker, CASB), un pare-feu en tant que service (Firewall as a Service, FWaaS), la sécurité DNS, l’isolation du navigateur à distance (Remote Browser Isolation, RBI) et d’autres capacités de sécurité. Il peut sécuriser n’importe quelle application via n’importe quel port ou protocole, avec des performances optimisées et une vérification et un octroi de confiance continus, le tout à partir d’un tableau de bord unique géré dans le cloud », a écrit Jeff Scheaffer, vice-président de la gestion des produits de l’équipe SSE de Cisco, dans un blog consacré à l’offre.

Avec Cisco Secure Access, la sécurité s’adapte aux différents type de workload. (Crédit Photo : Cisco)

Selon la définition de Gartner, un service SSE doit comprendre le contrôle d’accès, la protection contre les menaces, la sécurité des données, la surveillance de la sécurité et le contrôle de l’utilisation acceptable supporté par une intégration basée sur le réseau et l’API. Toujours selon le cabinet d’études, le SSE est principalement fourni en tant que service basé sur le cloud, et peut inclure des composants sur site ou basés sur des agents. Cette plateforme SSE comprend un accès par navigateur avec ou sans client, une politique d’accès granulaire pour les utilisateurs et les applications, une authentification SAML, une prévention des intrusions, un fournisseur d’identité intégré et un contrôle d’accès contextuel. « Elle authentifie les utilisateurs via un tunnel sécurisé et crypté, de sorte que les utilisateurs ne voient que les applications et les services auxquels ils ont le droit d’accéder », selon Cisco. « L’architecture ZTNA Relay de Cisco Secure Access résout les problèmes posés par les fournisseurs ZTNA de dernière génération qui ne prennent pas en charge toutes les architectures d’application, comme les applications multi-channel, les applications pair-à-pair ou les communications initiées par le serveur », a encore écrit M. Scheaffer. « Les fournisseurs de ZTNA de dernière génération ont souvent du mal à gérer le volume des milliers d’applications d’entreprise et d’applications héritées anciennes », a-t-il ajouté. L’architecture ZTNA Relay de Cisco Secure Access est basée sur les protocoles MASQUE et QUIC et prend en charge toutes les applications, tous les ports et tous les protocoles. « En combinant le ZTNA avec un VPN-as-a-Service (VPNaaS) de repli dans un seul client sécurisé avec des contrôles d’identité et de posture, Secure Access fournit de manière transparente la connexion la plus sécurisée possible pour toutes les applications », a affirmé M. Scheaffer.

Talos en avant-garde

Le service intègre également l’intelligence du groupe de recherche en sécurité Talos de Cisco pour maintenir automatiquement le système à jour sur les dernières menaces. Talos traite 600 milliards de requêtes DNS par jour, 5 milliards de requêtes de réputation et 2 millions d’échantillons de logiciels malveillants par jour. « La plateforme SSE exécute en permanence des modèles d’IA, de statistiques et d’apprentissage machine sur l’énorme base de données de Talos afin de fournir des informations sur les cybermenaces et d’améliorer les taux de réponse aux incidents », a encore déclaré M. Scheaffer. Le SSE sera aussi intégré au logiciel d’intelligence réseau ThousandEyes de Cisco afin d’aider les entreprises à identifier et à résoudre rapidement les problèmes de performance du réseau. « Alors que les utilisateurs déplacent leurs applications vers le cloud et adoptent des architectures réseau plus périphériques, l’offre SSE est particulièrement importante », a déclaré pour sa part Neil Anderson, vice-président régional des solutions cloud et d’infrastructure chez World Wide Technologies (WWT), partenaire de Cisco et fournisseur de services technologiques. « Cisco a mis du temps avant de devenir compétitif sur le marché du Security Service Edge (SSE), mais nous nous réjouissons de l’annonce de ce service parce qu’il est basé sur une approche « cloud-first » et fait progresser la sécurité de l’API et la sécurité de la charge de travail de manière utile pour les clients », a ajouté M. Anderson.

Le marché du SSE comprend des acteurs comme Palo Alto, Zscaler, Netskope et d’autres. Selon Gartner, d’ici à 2025, 70 % des entreprises mettant en œuvre un ZTNA basé sur des agents choisiront un fournisseur de services d’accès sécurisé (Secure Access Service Edge, SASE) ou un fournisseur de services de sécurité (Security Service Edge, SSE) pour le ZTNA, plutôt qu’une offre autonome, et d’ici à 2026, 45 % des entreprises regarderont en priorité les fonctions avancées de sécurité des données pour l’inspection des données au repos et en mouvement pour sélectionner un service SSE. Cisco Secure Access sera en disponibilité limitée à partir du mois de juillet et sera généralement disponible en octobre 2023.

Lancement de Multicloud Defense

Sur le front de la sécurité dans le cloud, Cisco a annoncé un service appelé Multicloud Defense destiné à aider les équipes opérationnelles chargées de la sécurité des clients à gérer la sécurité des charges de travail dans les services AWS, Google Cloud, Azure et Oracle Cloud Infrastructure. « Multicloud Defense rassemble des capacités de protection distribuée de couche Layer-7, de pare-feu d’application web (Web Application Firewall, WAF) et de prévention des pertes de données (Data Loss Prevention, DLP) gérées par une politique unique et dynamique », a écrit Rick Miles, vice-président de la gestion des produits au sein du groupe de sécurité cloud et réseau de Cisco, dans un blog. « Ce service joue le rôle d’interprète entre les cloud et utilise les passerelles, qui sont distribuées dans les Clouds Privés Virtuels (Virtual Private Cloud, VPC) des clients, comme points d’application des politiques de sécurité. Multicloud Defense peut ainsi arrêter les menaces qui ciblent les applications, bloquer les commandes et le contrôle, empêcher l’exfiltration des données et atténuer les mouvements latéraux », a encore déclaré M. Miles. La technologie de Multicloud Defense provient principalement de l’acquisition récente par Cisco de Valtix, un fournisseur de sécurité réseau des environnements cloud. L’équipementier a également amélioré sa solution SaaS de sécurisation des applications natives du cloud Panoptica. Celle-ci permet aux développeurs et aux ingénieurs de fournir une sécurité cloud-native depuis le développement de l’application jusqu’à son exécution. Le logiciel offre une interface unique pour la sécurité des conteneurs, des applications sans serveur, des API, des maillages de services et de Kubernetes, il évolue sur plusieurs clusters avec une architecture sans agent et s’intègre aux outils CI/CD et aux frameworks de langage sur plusieurs clouds. « L’idée est de permettre aux développeurs d’intégrer des décisions centrées sur la sécurité ou soucieuses de la sécurité plus tôt dans le cycle de vie du développement logiciel », a déclaré Cisco.

La protection de la sécurité des applications devient de plus en plus importante. IDC prévoit que le marché de la protection et de la disponibilité des applications passera de 2,5 milliards de dollars en 2021 à 5,7 milliards de dollars d’ici à 2026. « Les applications offrent un angle d’observation unique dans l’architecture de sécurité. La manière dont les utilisateurs interagissent avec les fonctionnalités des applications représente un bon indicateur d’abus et de mauvaise utilisation, et en fin de compte d’intention malveillante. Ce point d’observation est unique et difficile à obtenir à partir d’autres sources de télémétrie de sécurité comme les pare-feu réseau », a écrit IDC dans un récent rapport intitulé « Worldwide Application Protection and Availability Forecast, 2022-2026 : Security Powers the Digital Experience » (Prévisions mondiales sur la protection et la disponibilité des applications, 2022-2026 : la sécurité renforce l’expérience numérique). « Les acteurs de la menace ont également compris l’importance que pouvaient avoir les applications web pour les entreprises et ils ont conçu de nombreuses méthodes pour attaquer les applications ou l’infrastructure sous-jacente dans le cadre de campagnes d’extorsion, de harcèlement, de fraude et d’abus ou de vol de données », a déclaré IDC.

Mise à jour de Panoptica

Cisco a renforcé sa solution Panoptica par la prise en charge de Cloud Security Posture Management (CSPM). Cette surveillance des ressources du cloud promet d’apporter une conformité et une surveillance continues de la sécurité du cloud à l’échelle, en offrant aux clients une visibilité sur l’ensemble de leur inventaire d’actifs cloud, y compris les clusters Kubernetes. « De plus, un nouveau moteur de chemin d’attaque qui utilise une technologie basée sur les graphes pour fournir une analyse avancée du parcours d’attaque aidera les équipes de sécurité à identifier rapidement et à remédier aux risques potentiels dans les infrastructures cloud », a déclaré Cisco. Panoptica sera également intégré au portefeuille Full Stack Observability du fournisseur afin de fournir une visibilité en temps réel en priorisant les risques commerciaux. L’initiative Full-Stack Observability (FSO) comprend plusieurs technologies Cisco ainsi qu’un écosystème de partenaires et d’outils open-source. Le portefeuille de sécurité de la firme de San José fournira des données télémétriques qui peuvent être incluses dans de nouvelles applications pour contrôler la sécurité dans plusieurs domaines. Les fonctionnalités de Panoptica seront disponibles à l’automne de cette année.

Alors que les exploits basés sur des vulnérabilités se multiplient, les chercheurs en sécurité de Palo Alto Networks ont observé une recrudescence des tentatives d’imitation de ChatGPT par le biais de domaines squattés.

Les techniques traditionnelles de malware profitent de plus en plus de l’intérêt pour ChatGPT et d’autres programmes d’IA générative, selon un rapport de Palo Alto Networks sur les tendances en matière de malware. « Entre novembre 2022 et avril 2023, nous avons constaté une augmentation de 910 % des enregistrements mensuels de domaines, bénins et malveillants, liés à ChatGPT », selon l’enquête de la division Unit42, la branche de recherche sur les menaces du fournisseur. Publié mardi, elle est basée sur des renseignements sur les menaces provenant de divers produits de l’éditeur remontant des données télémétriques de 75 000 clients dans le monde entier.

Le fournisseur a observé ces derniers mois une augmentation des tentatives d’imitation de l’interface ChatGPT par le biais de domaines squattés – des noms de sites web délibérément conçus pour ressembler à ceux de marques ou de produits populaires, dans le but de tromper les gens. Ces derniers peuvent entraîner des risques pour la sécurité et semer le doute chez les internautes, tout en créant des opportunités de profit pour les acteurs malveillants, par exemple par le biais de revenus publicitaires ou d’attaques frauduleuses, indique Palo Alto Networks.

Des exploits de failles en hausse

La popularité de ChatGPT a également entraîné l’apparition de grayware, c’est-à-dire de logiciels qui se situent entre le malveillant et le légitime. Cette catégorie comprend les programmes publicitaires, des logiciels espions et des programmes potentiellement indésirables. Les graywares ne sont peut-être pas explicitement dangereux, mais ils peuvent tout de même causer des problèmes ou porter atteinte à la vie privée. « Cela suggère que les cybercriminels cherchent à exploiter la popularité de ChatGPT pour diffuser des logiciels potentiellement indésirables ou nuisibles », poursuit Palo Alto Networks. La société affirme que les entreprises peuvent se préparer aux attaques de ces logiciels en continuant à utiliser les meilleures pratiques de défense en profondeur : « Les contrôles de sécurité qui défendent contre les attaques traditionnelles seront une première ligne de défense importante contre toutes les attaques liées à l’IA qui se développent à l’avenir ».

Dans son rapport, Palo Alto Networks indique également que le nombre de tentatives d’exploitation des vulnérabilités a augmenté de 55 % par client, en moyenne, l’année dernière. Une grande partie de cette augmentation peut être attribuée à la hausse des tentatives d’exploitation des vulnérabilités Log4j et Realtek. « Nous continuons à constater que les failles utilisant des techniques d’exécution de code à distance (RCE) sont largement exploitées, même celles qui datent de plusieurs années », indique l’éditeur. Pour s’assurer que les brèches anciennes et nouvelles sont corrigées régulièrement, les entreprises doivent mettre en œuvre un programme complet de gestion comprenant des évaluations régulières, des analyses et une hiérarchisation en fonction des niveaux de risque.

« Développer un processus de gestion des correctifs bien défini qui comprend l’identification, le test, le déploiement et la vérification des correctifs dans tous les systèmes et applications. Surveiller en permanence les dernières failles en scrutant les avis et bulletins de sécurité et en se tenant au courant des dernières informations sur les menaces », a déclaré Royce Lu, ingénieur en chef chez Palo Alto Networks. « Développez une approche basée sur le risque pour hiérarchiser les vulnérabilités en fonction de leur gravité, de leur impact potentiel et de leur exploitabilité. Concentrez-vous sur la correction des failles critiques qui pourraient avoir l’impact le plus important sur les systèmes et les données de l’organisation ».

Les PDF en tant que vecteur initial d’infection

« Les PDF sont un vecteur initial couramment utilisé par les acteurs de la menace en raison de leur large utilisation et de leur popularité dans les entreprises. Les PDF sont couramment envoyés en tant que pièces jointes aux courriels, ce qui en fait un mécanisme de diffusion efficace pour les malwares », raconte Royce Lu. Selon le rapport de Palo Alto Networks, les PDF sont le principal type de pièce jointe malveillante utilisée dans 66 % des cas où les logiciels malveillants ont été transmis par courrier électronique. Les fichiers PDF sont largement utilisés pour le partage et la distribution de documents sur diverses plateformes. Ils sont conçus pour être compatibles avec plusieurs solutions, ce qui signifie qu’ils peuvent être ouverts et visualisés sur différents navigateurs, systèmes d’exploitation et appareils. « Cette polyvalence en fait un choix intéressant pour les acteurs de la menace, car ils peuvent cibler un large éventail de victimes potentielles sur différentes plateformes », relate Royce Lu.

Les PDF peuvent également être conçus pour tromper les utilisateurs grâce à des techniques d’ingénierie sociale. Les cybercriminels se servent souvent de visuels attrayants ou un contenu trompeur pour amener les utilisateurs à ouvrir un fichier PDF, qui peut contenir des liens d’hameçonnage, des malwares cachés ou des techniques d’exploitation. Les acteurs de la menace prennent également les victimes au dépourvu en utilisant des attaques par injection par le biais desquelles les attaquants recherchent des vulnérabilités dans les sites web ou dans les plugins et bibliothèques de tiers et les exploitent pour insérer un script malveillant dans des sites web légitimes. « Les sites web créés à l’aide de WordPress sont devenus une cible privilégiée », prévient Palo Alto Networks, ajoutant que cela pourrait indiquer qu’un ou plusieurs plugins tiers vulnérables auraient pu permettre à des acteurs de la menace de procéder à des injections de scripts malveillants.

Les variantes de la famille de malware Ramnit les plus utilisées

En ce qui concerne les logiciels malveillants les plus couramment utilisés, l’éditeur a observé que les variantes de Ramnit étaient la famille de logiciels malveillants la plus couramment déployée l’année dernière. « En examinant des dizaines de milliers d’échantillons de logiciels malveillants provenant de notre télémétrie, nous avons constaté que la famille de logiciels malveillants Ramnit présentait le plus grand nombre de variantes dans nos résultats de détection », peut-on lire dans son rapport. Ramnit est une souche de logiciels malveillants très répandue, active depuis 2010. Au départ, il s’agissait d’un ver et d’un cheval de Troie bancaire, mais il a évolué pour devenir une souche de logiciels malveillants multifonctionnelle. Il cible les portails bancaires en ligne et injecte un code malveillant dans les navigateurs web.

« Ce code capture les données de l’utilisateur, telles que les identifiants de connexion, les coordonnées bancaires et les données de transaction, ce qui permet aux acteurs de la menace d’obtenir un accès non autorisé aux comptes financiers des victimes », poursuit Royce Lu. Ramnit infecte les systèmes en exploitant les vulnérabilités ou en utilisant des techniques d’ingénierie sociale pour inciter les utilisateurs à exécuter des fichiers malveillants ou à visiter des sites web compromis. « Une fois à l’intérieur d’un système, Ramnit établit une persistance en créant des entrées de registre ou en s’ajoutant aux processus de démarrage, ce qui garantit qu’il reste actif même après le redémarrage du système », note l’ingénieur en chef de Palo Alto. Ramnit peut transformer les systèmes infectés en botnet. Il établit une infrastructure de commande et de contrôle (C&C) qui permet aux acteurs de la menace de contrôler et de coordonner à distance les actions des machines compromises. Cela leur permet d’émettre des commandes, de fournir des mises à jour et d’orchestrer diverses activités malveillantes à travers le réseau de zombies, précise M. Lu.

Les infrastructures critiques et Linux toujours des cibles populaires

Palo Alto a également constaté que le nombre moyen d’attaques par client dans le secteur de la fabrication, des services publics et de l’énergie a augmenté de 238 % l’année dernière. L’entreprise a également observé que les logiciels malveillants ciblant Linux sont en hausse. Les attaquants cherchent de nouvelles opportunités dans les charges de travail cloud et les terminaux IoT qui fonctionnent avec des systèmes d’exploitation de type Unix.

« La prévalence croissante de cette famille de systèmes d’exploitation parmi les terminaux mobiles et connectés pourrait expliquer pourquoi certains attaquants tournent leurs regards vers les systèmes Linux », a déclaré Palo Alto dans le rapport. Pour 2023, la société prévoit que les menaces évasives deviendront de plus en plus complexes, que la diffusion de logiciels malveillants par le biais de vulnérabilités continuera à augmenter et que les logiciels malveillants chiffrés continueront à se multiplier.

Alors que les exploits de vulnérabilités se multiplient, les chercheurs en sécurité de Palo Alto Networks ont observé une recrudescence des tentatives d’imitation de ChatGPT par le biais de domaines squattés.

Les techniques traditionnelles de malware profitent de plus en plus de l’intérêt pour ChatGPT et d’autres programmes d’IA générative, selon un rapport de Palo Alto Networks sur les tendances en matière de malware. « Entre novembre 2022 et avril 2023, nous avons constaté une augmentation de 910 % des enregistrements mensuels de domaines, bénins et malveillants, liés à ChatGPT », selon le dernier rapport de recherche sur les tendances des menaces réseau de Unit42, la branche de recherche sur les menaces de Palo Alto Networks. Le rapport, publié mardi, est basé sur des renseignements sur les menaces provenant de divers produits de l’éditeur en s’appuyant sur les données télémétriques de 75 000 clients dans le monde entier.

Le fournisseur a observé ces derniers mois une augmentation des tentatives d’imitation de l’interface ChatGPT par le biais de domaines squattés – des noms de sites web délibérément conçus pour ressembler à ceux de marques ou de produits populaires, dans le but de tromper les gens. Ces derniers peuvent entraîner des risques pour la sécurité et semer le doute chez les internautes, tout en créant des opportunités de profit pour les acteurs malveillants, par exemple par le biais de revenus publicitaires ou d’attaques frauduleuses, indique Palo Alto Networks dans son rapport.

Des exploits de failles en hausse

La popularité de ChatGPT a également entraîné l’apparition de grayware, c’est-à-dire de logiciels qui se situent entre le malveillant et le légitime. Cette catégorie comprend les logiciels publicitaires, les logiciels espions et les programmes potentiellement indésirables. Les graywares ne sont peut-être pas explicitement dangereux, mais ils peuvent tout de même causer des problèmes ou porter atteinte à la vie privée. « Cela suggère que les cybercriminels cherchent à exploiter la popularité de ChatGPT pour diffuser des logiciels potentiellement indésirables ou nuisibles », poursuit Palo Alto Networks. La société affirme que les entreprises peuvent se préparer aux attaques de ces logiciels en continuant à utiliser les meilleures pratiques de défense en profondeur : « Les contrôles de sécurité qui défendent contre les attaques traditionnelles seront une première ligne de défense importante contre toutes les attaques liées à l’IA qui se développent à l’avenir ».

Dans son rapport, Palo Alto Networks indique également que le nombre de tentatives d’exploitation des vulnérabilités a augmenté de 55 % par client, en moyenne, l’année dernière. Une grande partie de cette augmentation peut être attribuée à la hausse des tentatives d’exploitation des vulnérabilités Log4j et Realtek. « Nous continuons à constater que les vulnérabilités utilisant des techniques d’exécution de code à distance (RCE) sont largement exploitées, même celles qui datent de plusieurs années », indique l’éditeur. Pour s’assurer que les vulnérabilités anciennes et nouvelles sont corrigées régulièrement, les entreprises doivent mettre en œuvre un programme complet de gestion comprenant des évaluations régulières, des analyses et une hiérarchisation en fonction des niveaux de risque.

« Développer un processus de gestion des correctifs bien défini qui comprend l’identification, le test, le déploiement et la vérification des correctifs dans tous les systèmes et applications. Surveiller en permanence les dernières failles en scrutant les avis et bulletins de sécurité et en se tenant au courant des dernières informations sur les menaces », a déclaré Royce Lu, ingénieur en chef chez Palo Alto Networks. « Développez une approche basée sur le risque pour hiérarchiser les vulnérabilités en fonction de leur gravité, de leur impact potentiel et de leur exploitabilité. Concentrez-vous sur la correction des vulnérabilités critiques qui pourraient avoir l’impact le plus important sur les systèmes et les données de l’organisation ».

Les PDF en tant que vecteur d’infection initial

Par ailleurs, les courriels contenant des pièces jointes au format PDF restent un vecteur d’attaque initial très prisé des attaquants pour diffuser des logiciels malveillants. « Les PDF sont un vecteur initial couramment utilisé par les acteurs de la menace en raison de leur large utilisation et de leur popularité dans les entreprises. Les PDF sont couramment envoyés en tant que pièces jointes aux courriels, ce qui en fait un mécanisme de diffusion efficace pour les logiciels malveillants », raconte Royce Lu. Selon le rapport de Palo Alto Networks, les PDF sont le principal type de pièce jointe malveillante utilisée dans 66 % des cas où les logiciels malveillants ont été transmis par courrier électronique. Les fichiers PDF sont largement utilisés pour le partage et la distribution de documents sur diverses plateformes. Ils sont conçus pour être compatibles avec plusieurs plateformes, ce qui signifie qu’ils peuvent être ouverts et visualisés sur différents navigateurs, systèmes d’exploitation et appareils. « Cette polyvalence en fait un choix intéressant pour les acteurs de la menace, car ils peuvent cibler un large éventail de victimes potentielles sur différentes plateformes », relate Royce Lu.

Les PDF peuvent également être conçus pour tromper les utilisateurs grâce à des techniques d’ingénierie sociale. Les acteurs de la menace utilisent souvent des lignes d’objet séduisantes, des visuels attrayants ou un contenu trompeur pour amener les utilisateurs à ouvrir un fichier PDF, qui peut contenir des liens d’hameçonnage, des logiciels malveillants cachés ou des techniques d’exploitation. Les acteurs de la menace prennent également les victimes au dépourvu en utilisant des attaques par injection par le biais desquelles les attaquants recherchent des vulnérabilités dans les sites web ou dans les plugins et bibliothèques de tiers et les exploitent pour insérer un script malveillant dans des sites web légitimes. « Les sites web créés à l’aide de WordPress sont devenus une cible privilégiée », prévient Palo Alto Networks, ajoutant que cela pourrait indiquer qu’un ou plusieurs plugins tiers vulnérables auraient pu permettre à des acteurs de la menace de procéder à des injections de scripts malveillants.

Les variantes de la famille de logiciels malveillants Ramnit les plus utilisées

En ce qui concerne les logiciels malveillants les plus couramment utilisés, l’éditeur a observé que les variantes de Ramnit étaient la famille de logiciels malveillants la plus couramment déployée l’année dernière. « En examinant des dizaines de milliers d’échantillons de logiciels malveillants provenant de notre télémétrie, nous avons constaté que la famille de logiciels malveillants Ramnit présentait le plus grand nombre de variantes dans nos résultats de détection », peut-on lire dans son rapport. Ramnit est une souche de logiciels malveillants très répandue, active depuis 2010. Au départ, il s’agissait d’un ver et d’un cheval de Troie bancaire, mais il a évolué pour devenir une souche de logiciels malveillants multifonctionnelle. Il cible les portails bancaires en ligne et injecte un code malveillant dans les navigateurs web.

« Ce code capture les données de l’utilisateur, telles que les identifiants de connexion, les coordonnées bancaires et les données de transaction, ce qui permet aux acteurs de la menace d’obtenir un accès non autorisé aux comptes financiers des victimes », poursuit Royce Lu. Ramnit infecte les systèmes en exploitant les vulnérabilités ou en utilisant des techniques d’ingénierie sociale pour inciter les utilisateurs à exécuter des fichiers malveillants ou à visiter des sites web compromis. « Une fois à l’intérieur d’un système, Ramnit établit une persistance en créant des entrées de registre ou en s’ajoutant aux processus de démarrage, ce qui garantit qu’il reste actif même après le redémarrage du système », note l’ingénieur en chef de Palo Alto. Ramnit peut transformer les systèmes infectés en botnet. Il établit une infrastructure de commande et de contrôle (C&C) qui permet aux acteurs de la menace de contrôler et de coordonner à distance les actions des machines compromises. Cela leur permet d’émettre des commandes, de fournir des mises à jour et d’orchestrer diverses activités malveillantes à travers le réseau de zombies, précise M. Lu.

Les infrastructures critiques et Linux toujours des cibles populaires

Palo Alto a également constaté que le nombre moyen d’attaques par client dans le secteur de la fabrication, des services publics et de l’énergie a augmenté de 238 % l’année dernière. L’entreprise a également observé que les logiciels malveillants ciblant Linux sont en hausse. Les attaquants cherchent de nouvelles opportunités dans les charges de travail cloud et les terminaux IoT qui fonctionnent avec des systèmes d’exploitation de type Unix.

« La prévalence croissante de cette famille de systèmes d’exploitation parmi les terminaux mobiles et connectés pourrait expliquer pourquoi certains attaquants tournent leurs regards vers les systèmes Linux », a déclaré Palo Alto dans le rapport. Pour 2023, la société prévoit que les menaces évasives deviendront de plus en plus complexes, que la diffusion de logiciels malveillants par le biais de vulnérabilités continuera à augmenter et que les logiciels malveillants chiffrés continueront à se multiplier.

La résilience des outils collaboratifs en mode cloud se pose après une énième panne de Microsoft 365. La suite a été dans le noir pendant plus de huit heures hier.

Si l’adage veut que quand on aime, on ne compte pas, en termes de pannes, il n’y a point de sentiment sauf celui de l’exaspération. Hier, la suite Microsoft 365 a été encore interrompue pendant huit heures, rendant inaccessible l’accès à Outlook, Teams, OneDrive for Business et SharePoint. « Nous examinons nos systèmes de réseau et les mises à jour récentes afin d’identifier la cause profonde du problème. Des informations supplémentaires sont disponibles dans le Centre d’administration sous la référence EX571516 », a déclaré Microsoft dans un tweet au moment de l’incident. Deux heures plus tard, la firme a décidé de stopper le déploiement des mises à jour pour Microsoft 365 et a déclaré que les services étaient en cours de rétablissement.

Une double panne

Mais quelques heures plus tard, les services Microsoft 365 étaient à nouveau perturbés. « Le problème à l’origine des évènements MO571683 et EX571516 s’est reproduit et nous en recherchons la cause. Nous fournirons des mises à jour liées à cet événement sous la référence MO572252 dans le Centre d’administration », a déclaré l’entreprise toujours sur Twitter. Selon les derniers messages, le problème a été résolu dans les trois heures qui ont suivi. Environ 18 000 utilisateurs ont été touchés au plus fort de la panne, selon les données du site Downdetector. La seconde panne a touché plus de 5 000 utilisateurs à son apogée.

La page d’état des services de Microsoft 365 montre également que Teams et Outlook souffrent actuellement d’un problème de doublons dans la liste de contacts. « Celui-ci n’affecte que les utilisateurs ayant synchronisé les contacts de leur compte personnel avec Microsoft Teams. Les autres synchronisations ne donnent plus lieu à des contacts en double depuis que nous avons déployé le correctif à long terme », a déclaré Microsoft, ajoutant que les utilisateurs pouvaient soit attendre que Microsoft nettoie les contacts en double, soit suivre la solution de contournement proposée.

Une récurrence des perturbations

Avec ces deux pannes de lundi, c’est la septième fois que le service de l’entreprise est interrompu au cours des six derniers mois. En mai, Microsoft avait signalé que les utilisateurs britanniques rencontraient des problèmes pour accéder à certaines offres de sa suite bureautique. En avril, il avait déclaré qu’il enquêtait sur un problème qui empêchait les abonnés d’utiliser la fonctionnalité de recherche dans plusieurs services. Outlook on the Web, Exchange Online, SharePoint Online, Microsoft Teams et les clients de la version desktop d’Outlook figuraient parmi les services concernés. Toujours début avril, les clients ne pouvaient pas accéder aux applications web de Microsoft 365 et à Teams. L’entreprise a également subi une panne mondiale en février et, une fois de plus, les utilisateurs n’avaient pas pu accéder aux courriels et à Teams. Une panne similaire avait eu lieu en janvier.

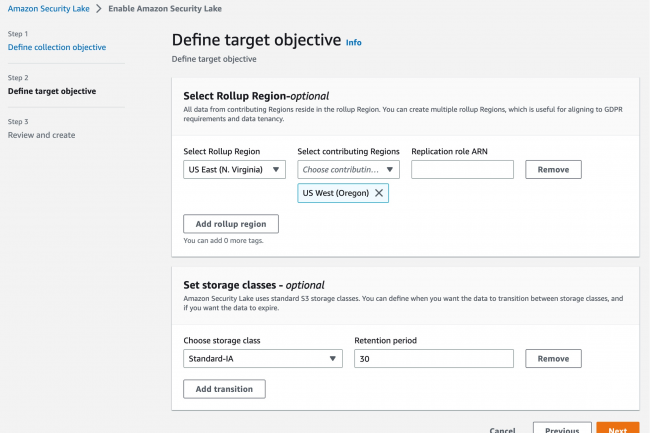

Trellix étend le support XDR à Amazon Security Lake et Netskope intègre sa plateforme SSE avec le service centralisé des données de sécurité d’AWS.

Les fournisseurs de cybersécurité Trellix et Netskope ont annoncé le support d’Amazon Security Lake d’AWS, disponible depuis le 30 mai. Les clients du premier peuvent désormais intégrer leur data lake dans la plateforme d’opérations de sécurité Trellix XDR pour améliorer les capacités de détection et de réponse de leurs environnements AWS. De leur côté, les utilisateurs de Netskope peuvent exporter les journaux de la plateforme Netskope Intelligent Security Service Edge (SSE) vers Amazon Security Lake afin d’améliorer la visibilité et la remédiation. C’est en novembre dernier, lors de la conférence AWS re:Invent 2022, que le fournisseur de services cloud a lancé Amazon Security Lake. Le service centralise automatiquement les données de sécurité provenant de sources dans le cloud et sur site dans un data lake conçu à cet effet dans le compte du client AWS. Le data lake dédié à la cybersécurité utilise la norme Open Cybersecurity Schema Framework (OCSF) pour normaliser les données de sécurité d’AWS et les combiner avec des dizaines de sources de données de sécurité tierces pré-intégrées.

Un support XDR étendu de Trellix à AWS Amazon Security Lake

« Grâce à ces capacités combinées, les clients de Trellix peuvent partager les événements de sécurité entre Trellix XDR et leur data lake Amazon Security Lake, pour disposer ainsi de capacités complètes de détection et de réponse pour leurs environnements AWS », a déclaré le fournisseur dans un communiqué. Selon un billet de blog de Trellix, cette intégration offre aux clients deux avantages uniques : une réduction des frais opérationnels et un meilleur contrôle des données avec la possibilité d’exécuter des analyses sur les données de sécurité. « En s’appuyant sur Amazon Security Lake et de son data lake unique utilisable pour toutes leurs données de sécurité, les clients simplifient leurs opérations d’ingestion et de traitement des données », a ajouté Trellix. « Les clients n’ont plus besoin de configurer plusieurs chemins/destinations, ce qui leur évite une étape et leur permet de voir et de répondre à leurs données plus rapidement », selon Trellix. Ils n’ont également plus besoin de maintenir des intégrations personnalisées et simplifient leur livraison de données à Trellix Helix et peuvent consolider leurs constatations de sécurité Trellix dans Amazon Security Lake. « Trellix peut ainsi se concentrer sur la recherche et la réponse aux menaces, tandis que les clients conservent un meilleur contrôle sur leurs données de sécurité et respectent leurs politiques de confidentialité », a ajouté Trellix. « Par ailleurs, l’adhésion à l’OCSF favorise la collaboration avec d’autres organisations industrielles, ce qui profite davantage aux clients et à l’ensemble de la communauté de la cybersécurité », a encore déclaré Trellix.

La plateforme SSE de Netskope intégrée à Amazon Security Lake

« L’intégration de la plateforme SSE de Netskope avec Amazon Security Lake offre une meilleure visibilité, une posture de sécurité plus forte et une remédiation centralisée des menaces et permet aux clients de détecter et d’enquêter plus rapidement sur les menaces », a déclaré Netskope dans un communiqué. « Les entreprises peuvent exporter les journaux, les événements et les alertes collectés par Netskope Cloud Exchange vers Amazon Security Lake pour disposer d’une vue holistique des menaces et des vulnérabilités dans leur environnement global », a ajouté le fournisseur. Les entreprises peuvent également utiliser les journaux de Netskope et les outils d’analyse d’Amazon Security Lake pour découvrir et corriger les menaces et les vulnérabilités dans l’ensemble de leur environnement afin de renforcer leur posture de sécurité.