Une campagne malveillante récemment découverte par des chercheurs en sécurité de ReversingLabs tire parti de l’incapacité de la plupart des outils d’analyse des vulnérabilités de ne pas lire le code compilé.

Les attaquants qui ciblent les dépôts de paquets open source tels que PyPI (Python Package Index) ont mis au point une technique pour dissimuler leur code malveillant aux scanners de sécurité, aux examens manuels et à d’autres formes d’analyse de sécurité. Dans un cas, les chercheurs ont trouvé un code malveillant caché dans un fichier PYC (Python bytecode) qui peut être exécuté directement, contrairement aux fichiers de code source qui sont interprétés par le moteur d’exécution Python. « Il pourrait s’agir de la première attaque de la chaîne d’approvisionnement à tirer parti du fait que les fichiers bytecode Python peuvent être directement exécutés, et elle survient au milieu d’un pic de soumissions malveillantes à l’index des paquets Python », ont déclaré les chercheurs de la société de sécurité ReversingLabs dans un rapport. « Si c’est le cas, cela pose un nouveau risque pour la chaîne d’approvisionnement, car ce type d’attaque risque de ne pas être détecté par la plupart des outils de sécurité, qui n’analysent que les fichiers de code source Python ».

La grande majorité des paquets trouvés sur des dépôts publics tels que npm pour JavaScript, PyPI pour Python et RubyGems pour Ruby consistent en des fichiers de code open source qui sont empaquetés dans des archives. Ils sont faciles à décompresser et à lire, et c’est pourquoi les scanners de sécurité de ces dépôts ont été conçus pour gérer ce type de paquet. Les attaquants livrent une bataille constante avec les sociétés de sécurité pour échapper à la détection, et la technique d’évasion la plus courante lorsqu’il s’agit de code en clair est l’obscurcissement. Cette technique consiste à utiliser les caractéristiques du langage de programmation lui-même, telles que le codage, le décodage ou l’évaluation, pour rendre le code illisible mais fonctionnel. Par exemple, l’encodage d’un code malveillant en base64 est une technique couramment utilisée, mais les outils de sécurité peuvent traiter ce type d’encodage.

Des charge utiles difficiles à détecter…

Dans l’écosystème PyPI, les cybercriminels à l’origine du logiciel malveillant W4SP Stealer sont connus pour utiliser des techniques telles que l’encodage base64, la compression LZMA et la minification (suppression des espaces et des commentaires dans le code pour le rendre plus compact, mais aussi plus difficile à lire). Pour ce faire, le groupe utilise des outils open source tiers tels que pyminifier, Kramer ou Hyperion. Dans une variante des attaques W4SP, le code malveillant obscurci dans les fichiers était déplacé au-delà des bords de l’écran par défaut, de sorte qu’une personne examinant manuellement le fichier de code source ne le verrait pas. Cependant, les fichiers PYC sont différents car ils ne sont pas lisibles par l’homme comme les scripts PY en texte clair. Les fichiers PYC sont générés lorsque l’interpréteur Python importe ou exécute un script de ce type. Comme il s’agit d’un code déjà interprété (compilé), il peut être exécuté directement par l’interpréteur Python sans réinterpréter le script d’origine. Cela améliore les performances car les temps d’exécution sont plus rapides. L’utilisation la plus courante de ces fichiers est la distribution de modules Python.

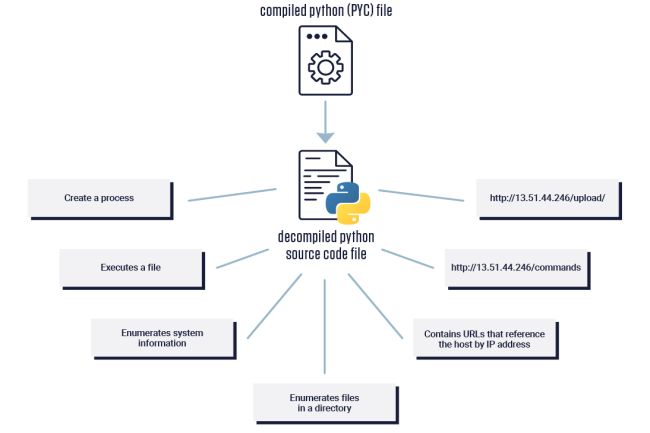

Dans la plupart des cas de logiciels malveillants PyPI, le code obfusqué malveillant est destiné à atteindre une URL externe et à télécharger le logiciel malveillant – généralement un stealer – ce qui constitue une autre occasion pour les outils de sécurité de détecter un comportement suspect. Dans le dernier incident en date, un paquet appelé fshec2 contenant un fichier PYC malveillant, sa charge utile complète peut être cachée dans le fichier et il est beaucoup plus difficile de la détecter si l’outil de sécurité n’est pas conçu pour la décompiler. « Les scripts de chargement tels que ceux découverts dans le paquet fshec2 contiennent une quantité minimale de code Python et exécutent une action simple : le chargement d’un module Python compilé », expliquent les chercheurs de ReversingLabs. « Il se trouve qu’il s’agit d’un module malveillant.

Inspector, l’outil par défaut fourni par l’équipe de sécurité de PyPI pour analyser les paquets PyPI, ne permet pas, pour l’instant, d’analyser les fichiers binaires pour repérer les comportements malveillants. Le code compilé du fichier .PYC a dû être décompilé afin d’analyser son contenu ». Le paquet fshec2 trouvé par ReversingLabs présentait un comportement supplémentaire qui visait probablement à échapper à la détection. Normalement, un module est importé d’un script Python à l’aide de la directive import. Cependant, dans ce cas, le module PYC malveillant a été chargé à l’aide d’importlib, un package qui met en œuvre la fonctionnalité d’importation et qui n’est utilisé que dans des cas particuliers, par exemple lorsqu’une bibliothèque importée est modifiée dynamiquement lors de l’importation. Dans ce cas, le PYC malveillant n’a pas été modifié, il n’y a donc aucune raison technique d’utiliser importlib, si ce n’est pour éviter d’utiliser la directive d’importation normale, probablement pour échapper à la détection.

… et poussées en tant que script Python

Une fois exécutée sur une machine, la charge utile malveillante fshec2 recueille des informations sur le système, telles que les noms d’utilisateur, les listes de répertoires et les noms d’hôte, puis met en place une tâche CRON sous Linux ou une planifiée sous Windows pour exécuter des commandes récupérées sur un serveur distant. Ces dernières donnent la possibilité au malware de se mettre à jour automatiquement, les attaquants étant en mesure de fournir une nouvelle version, ainsi que des charges utiles supplémentaires sous la forme de scripts Python.

Les chercheurs de ReversingLabs ont analysé le serveur de commande et de contrôle et ont trouvé des configurations erronées qui leur ont permis de jeter un coup d’œil sur certaines informations. Par exemple, ils ont constaté que les machines victimes recevaient un ID incrémentiel et ont pu confirmer que le logiciel malveillant avait bien été exécuté par plusieurs victimes. « Le nombre de ces erreurs pourrait nous amener à conclure que cette attaque n’est pas le fait d’un acteur bénéficiant d’un soutien étatique ni d’une menace persistante avancée (APT) », ont déclaré les chercheurs. « Bien que mon équipe n’ait pas recueilli suffisamment d’éléments pour prouver cette hypothèse d’une manière ou d’une autre, le fait de récolter les noms de fichiers en incrémentant l’ID du fichier nous a permis de déterminer que l’attaque avait réussi dans certains cas. Nos chercheurs ne sont toujours pas en mesure de dire qui étaient les cibles ou ce qu’elles étaient. Cependant, nous pouvons confirmer que des développeurs ont installé le paquet PyPI malveillant et que leurs noms de machine, noms d’utilisateur et listes de répertoires ont été récoltés en conséquence ». Certains des noms de fichiers trouvés sur le serveur suggèrent que les attaquants ont déployé une fonctionnalité de keylogging sur certaines des machines. « Historiquement, npm a été le leader malheureux et PyPI a également fait la course pour voir quelle plateforme open source attire le plus d’attention de la part des auteurs de logiciels malveillants », ont déclaré les chercheurs. « Toutefois, au cours des six derniers mois, ReversingLabs et d’autres ont observé une nette augmentation du volume de logiciels malveillants publiés sur PyPI. En fait, en mai, la création de nouveaux comptes d’utilisateurs et de projets sur PyPI a été temporairement suspendue pendant quelques heures en raison d’un volume élevé d’activités malveillantes ».

Aller au-delà de l’analyse statique du code

ReversingLabs a signalé ce dernier vecteur d’attaque à l’équipe de sécurité de PyPI, qui a supprimé le paquet et déclaré n’avoir jamais vu cette technique d’attaque auparavant. Cela n’exclut pas la possibilité que d’autres paquets similaires fassent leur apparition dans le dépôt. Pour faire face à ces menaces modernes qui pèsent sur la chaîne d’approvisionnement logicielle, les entreprises ont besoin d’aller au-delà des solutions d’analyse statique du code. Elles doivent recourir à des outils capables de surveiller les systèmes de développement sensibles pour détecter la création de processus suspects, l’exécution de fichiers, l’accès non autorisé à des URL, les commandes de collecte d’informations et l’utilisation de fonctions faciles à abuser telles que get_path ou importlib.

L’ISACA va poposer 20 000 adhésions gratuites à des étudiants dans toute l’Europe et aidera les entreprises à identifier les candidats qualifiés en cybersécurité.

L’association professionnelle mondiale ISACA a annoncé à la Commission européenne qu’elle s’engageait à développer et à renforcer la main-d’œuvre dans le domaine de la cybersécurité en Europe. Dans le cadre de cet engagement, l’ISACA offrira 20 000 adhésions gratuites à des étudiants dans toute l’Europe afin qu’ils acquièrent des compétences cruciales en matière de cybersécurité et aider les entreprises à identifier les candidats qualifiés en cybersécurité en complément du programme européen en cours, a déclaré l’association. Selon l’ISACA, la réduction de la pénurie de main-d’œuvre en cybersécurité et la promotion de la diversité dans ce domaine seront des domaines clés, contribuant au développement de profils hautement qualifiés en cybersécurité à même de rassurer les entreprises.

En avril, l’UE a lancé la Cyber Skills Academy dans le cadre de l’Année européenne des compétences afin d’augmenter le nombre de professionnels qualifiés dans le domaine de la cybersécurité dans l’UE. Parallèlement, la récente étude de l’ISACA sur l’état de la confiance numérique a montré que le manque de compétences et de formation reste un obstacle important à l’instauration de la confiance numérique en Europe. La dernière étude de l’ISC2 sur la main-d’œuvre dans le domaine de la cybersécurité fait état d’une pénurie mondiale de 3,4 millions de personnes dans ce domaine, les entreprises ayant du mal à combler ce manque.

Un engagement fort dans l’éducation et la formation en cybersécurité

L’ISACA s’est engagée à réduire le déficit de compétences en matière de cybersécurité en combinant l’éducation, les adhésions et la formation, a-t-elle déclaré dans un communiqué. L’organisme a indiqué qu’elle collaborerait avec plus de 60 organismes de formation et établissements universitaires pour s’assurer que les enseignants et les formateurs possèdent les connaissances et les qualifications nécessaires pour dispenser une formation complète en cybersécurité basée sur les orientations du groupe. L’ISACA fournira également 20 000 adhésions gratuites à des étudiants en Europe, leur permettant d’accéder au réseau de l’ISACA dans la région. Ces étudiants auront la possibilité d’améliorer leurs connaissances en accédant aux ressources, aux diplômes, aux formations et aux événements de l’association.

En outre, ce groupe soutiendra l’identification de candidats qualifiés pour les entreprises en facilitant les contacts entre les membres étudiants et les cadres supérieurs par le biais d’événements virtuels et en personne organisés par plus de 40 chapitres de l’ISACA dans toute l’Europe, a ajouté l’organisation. Cette dernière s’est engagée à étendre la portée et l’impact de ses programmes de formation et d’accréditation dans toute l’Europe, en dépassant le cap des 46 000 personnes certifiées conformément au cadre européen des compétences en cybersécurité. Enfin, l’ISACA diffusera des connaissances aux citoyens de chaque pays européen par le biais d’une série d’événements et de publications organisés par ses sections dans la région, dans le but de sensibiliser le grand public à la cybersécurité et de lui en faire comprendre les tenants et les aboutissants.

Plus de confiance à recruter des profils cybersécurité spécialisés

Les engagements pris dans le cadre de cette promesse donneront aux entreprises européennes une plus grande confiance dans le fait que les talents qu’elles recrutent ont les qualifications et les compétences nécessaires pour utiliser la cybersécurité comme un facteur de réussite, en promouvant la confiance des clients et de l’ensemble des parties prenantes, et en accélérant l’adoption plus sûre des nouvelles technologies, explique Chris Dimitriadis, responsable de la stratégie mondiale à l’ISACA.

« La pénurie de professionnels de la cybersécurité en Europe se situe entre 260 000 et 500 000 personnes, selon la Commission européenne », explique le dirigeant. « Sans les talents adéquats, les entreprises s’inquiètent de savoir quand – et non pas si – elles seront attaquées, et comment cela affectera leur réputation et leur succès. L’engagement que nous avons pris auprès de la Commission européenne vise à réduire le déficit de compétences en matière de cybersécurité en Europe en proposant un programme global de formation et d’accréditation pour permettre aux talents actuels et futurs d’entrer sur le marché du travail dans le domaine de la cybersécurité, en ouvrant le vivier de talents aux entreprises et en leur donnant accès à une main-d’œuvre qualifiée ».

Les erreurs de configuration et les vulnérabilités des équipements pourraient permettre aux attaquants de se déplacer latéralement à travers les tranches du réseau 5G.

Si la 5G promet une vitesse accrue, une latence réduite et la prise en charge d’un nombre beaucoup plus important de terminaux connectés, l’augmentation du nombre d’appareils et d’applications qui en résultera élargira également la surface d’attaque. Autrement dit, de nouvelles possibilités pour les acteurs malveillants d’exploiter les failles de sécurité. Par ailleurs, alors que les entreprises apprennent encore à déployer et à sécuriser la 5G à grande échelle, comme pour toute nouvelle technologie, le risque de mauvaises configurations, d’erreurs et de vulnérabilités non corrigées est élevé. Selon une enquête réalisée en novembre 2022 par GlobalData et Nokia, environ 75 % des fournisseurs de services de communication du monde entier ont déclaré avoir subi jusqu’à six violations de sécurité des réseaux 5G au cours de l’année écoulée. La moitié des personnes interrogées ont déclaré avoir subi une attaque ayant entraîné la fuite de données de clients, et près des trois quarts ont déclaré qu’une attaque avait provoqué une interruption de service.

Cependant, par rapport à leurs prédécesseurs, les réseaux 5G présentent des avantages considérables en matière de sécurité, notamment avec le découpage des réseaux, ou network slicing, qui permet de subdiviser les réseaux en plusieurs réseaux virtuels au-dessus d’une infrastructure physique unique. Chaque réseau peut avoir ses propres configurations, paramètres de performance et qualité de service. Différentes applications peuvent ainsi partager la même infrastructure physique, mais ce découpage ajoute également une couche d’isolation et de sécurité, et limite ainsi la circulation des attaquants dans le réseau. « La 5G a apporté beaucoup d’innovations techniques et d’améliorations à la technologie 4G, mais le découpage du réseau est l’une des plus importantes », a déclaré Doug Gatto, responsable du développement des pratiques, services, chez le fournisseur de services IT Insight, et les avantages en matière de sécurité sont un atout majeur. « Le découpage du réseau peut réellement réduire l’impact d’une cyberattaque en l’isolant sur une seule tranche », a-t-il ajouté. « Néanmoins, une tranche de réseau 5G mal configurée est vulnérable à de multiples menaces, notamment les attaques par déni de service, les attaques de type « man-in-the-middle » et les attaques de configuration de base », a-t-il encore déclaré. « Et si les tranches ne sont pas conçues correctement, un attaquant peut se déplacer d’une tranche à l’autre », a ajouté M. Gatto.

Le découpage du réseau 5G, une idée qui peine à convaincre

Ce dernier est persuadé que ce type d’attaques a déjà lieu, même si la menace est relativement nouvelle et qu’aucune données publiques résultant de violations spécifiques n’ont été divulguées. De plus, l’idée du découpage du réseau 5G est très nouvelle. Elle exige que l’opérateur dispose d’une infrastructure 5G autonome, au lieu d’une couche 5G sur un réseau 4G LTE existant. Aujourd’hui, cette infrastructure est largement disponible, et les opérateurs commencent tout juste à expérimenter le découpage. Par exemple, en février, Singtel a annoncé la disponibilité d’une capacité de sécurité « 5G-as-a-slice » « dans les prochains mois ». Toujours en février, Ericsson a publié un rapport qualifiant le découpage du réseau 5G « d’opportunité à court terme ». En mars, Bryan Schromsky, associé directeur de l’unité secteur public de Verizon, a déclaré que Verizon prévoyait de mettre en œuvre le découpage du réseau à la fin de l’année. Mais les risques de sécurité liés au découpage du réseau 5G sont suffisamment sérieux pour qu’en décembre, la National Security Agency (NSA) et l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) émettent un avertissement et donnent des conseils pour atténuer ces risques.

Les problèmes de sécurité ne se limitent pas à des attaques sur des tranches individuelles ; ils peuvent également passer d’une tranche à l’autre si les réseaux ne sont pas correctement sécurisés, précise l’agence. « Une mauvaise gestion des tranches de réseau peut permettre à des acteurs malveillants d’accéder à des données provenant de différentes tranches de réseau ou de refuser l’accès à des utilisateurs prioritaires », indique le rapport. Des chercheurs de Deloitte et de Virginia Tech ont récemment effectué un test de validation de concept et démontré que le mouvement latéral était possible. Comme l’explique Abdul Rahman, vice-président associé chez Deloitte, c’est le cas par exemple si un appareil particulier est connecté à une tranche de réseau. « Tout ce qu’il y a à faire est de chercher sur Google le site web du fournisseur, de découvrir le nom d’utilisateur et le mot de passe par défaut, et d’élaborer un script pour essayer ce nom d’utilisateur et ce mot de passe à partir de différents points du réseau », a-t-il expliqué. Ensuite, une fois qu’une première tranche a été compromise, cet accès peut servir à pivoter vers d’autres tranches de réseau et compromettre les données ou les appareils utilisés par d’autres clients. Selon le rapport de la CISA, les trois plus grandes menaces pour les tranches de réseau 5G sont les attaques par déni de service (DoS), les attaques de configuration et les attaques de type « man-in-the-middle ».

Les attaques DoS peuvent dégrader le service entre les tranches

Lors d’une attaque par déni de service, un acteur malveillant sature le réseau, une application ou un composant critique de trafic, de sorte que tous les appareils utilisant la même tranche subissent une interruption. Selon un rapport publié en début d’année par ENEA AdaptiveMobile Security, acteur de la sécurité des réseaux mobiles et des services de messagerie, les approches et technologies actuelles ne permettent pas d’atténuer les attaques par déni de service contre les réseaux 5G. Il est possible pour les tranches de réseau de réduire la portée des attaques par déni de service en isolant leur effet sur un segment de réseau individuel, mais seulement si l’infrastructure est correctement configurée. Par contre, certains types d’attaques peuvent s’étendre à d’autres tranches si l’on ne prend pas les mesures préventives adéquates. Par exemple, si un logiciel malveillant compromet un appareil IoT connecté au réseau 5G et inonde le réseau de messages, il peut dégrader la qualité du signal pour toutes les tranches de réseau qui partagent le même spectre ou d’autres ressources physiques. Une autre possibilité est qu’une application malveillante de traitement mobile à la périphérie infecte une tranche et commence à générer de fausses tâches à forte intensité de calcul. Elle utilisera les ressources en périphérie et, si le logiciel malveillant est capable de contourner les politiques de segmentation des ressources de calcul, il peut affecter les performances de toutes les autres tranches partageant le même traitement edge.

En avril, Deloitte et Virginia Tech ont publié une étude répertoriant les vecteurs d’attaque par déni de service pour les réseaux 5G. « Cette étude était limitée à un environnement de laboratoire, mais elle est pratique », a précisé Shehadi Dayekh, spécialiste de la 5G et de l’edge chez Deloitte. « Et il est possible de créer des contraintes de ressources sur l’infrastructure commune que les deux tranches utilisent », a-t-il ajouté. « En outre, les architectes de réseau n’ont pas forcément envie de dupliquer chaque fonction réseau sur chaque tranche, de sorte qu’une attaque sur une fonction réseau particulière peut affecter toutes les tranches qui l’utilisent », a encore déclaré M. Dayekh. De plus, il existe des ressources partagées que toutes les tranches doivent utiliser. C’est le cas par exemple, si un opérateur utilise des tranches de réseau 5G pour offrir des réseaux privés à plusieurs entreprises clientes dans la même zone. « Au bout du compte, l’opérateur pourrait utiliser une tour cellulaire pour alimenter plusieurs clients », a expliqué M. Dayekh. « Il n’est pas possible de répliquer la tour cellulaire pour chaque client. Par conséquent, si cette ressource partagée spécifique est compromise, les autres clients seront également affectés », a-t-il ajouté.

Les attaques de configuration peuvent conduire à des compromissions de grande ampleur

« Ces mêmes ressources partagées peuvent aussi permettre aux logiciels malveillants de se propager d’une tranche à l’autre », a encore expliqué M. Dayekh. Par exemple, une fonction réseau peut utiliser un ensemble commun de serveurs pour fournir des services à différents types d’appareils de différents clients sur différentes tranches de réseau. Dans ce cas, les appareils IoT d’un client peuvent avoir besoin d’accéder à la même fonction réseau et à son infrastructure sous-jacente que les véhicules connectés d’un autre client. « Il s’agit d’industries et de clients totalement différents, mais ils sont desservis par les mêmes nœuds de calcul qui ont la même fonction réseau », a-t-il expliqué. Si l’équipements IoT présente une vulnérabilité que les attaquants exploitent, ils peuvent alors envoyer des logiciels malveillants à d’autres terminaux connectés via la même fonction réseau. Les appareils IoT présentent des risques de sécurité notoires car nombre d’entre eux « sont anciens, et beaucoup peuvent tourner sur des firmwares anciens et non corrigés », a-t-il encore expliqué.

« Mais d’autres composants du réseau peuvent également utiliser des noms d’utilisateur et des mots de passe par défaut ou présenter des vulnérabilités non corrigées », a-t-il ajouté. Il est essentiel de configurer correctement l’infrastructure du réseau et les services de réseau partagés. Savoir notamment s’il y a des ports ouverts, si l’on a mis en place la bonne segmentation et si l’on n’autorise pas les utilisateurs à découvrir d’autres fonctions du réseau. Selon la CISA, les attaques de configuration peuvent avoir des effets très néfastes. Un attaquant malveillant peut voler des données à d’autres utilisateurs sur la même tranche de réseau, mais s’il existe des faiblesses dans l’accessibilité des composants partagés, les attaquants peuvent aussi accéder à une autre tranche. « Dans une architecture virtualisée, il sera plus difficile de détecter et de reconnaître les types de trafic qui traversent ces réseaux et d’atténuer les nouvelles menaces », a mis en garde la CISA.

Les attaques de type « man-in-the-middle » mettent en danger les données

Selon la CISA, les tranches de réseau 5G sont également vulnérables aux attaques de type « man-in-the-middle ». Ces attaques consistent pour un pirate à s’introduire au milieu d’une conversation non chiffrée entre deux participants au réseau. Il peut alors écouter leur communication pour voler des données, transmettre des données corrompues ou interrompre ou ralentir la communication. « Une telle attaque pourrait être dévastatrice, car l’acteur malveillant pourrait modifier le contenu des messages et transmettre de fausses informations », a expliqué la CISA.

Sécuriser les tranches de réseau

Selon la CISA, l’architecture de confiance zéro (Zero Trust Architecture ou ZTA) et la surveillance en continu sont deux aspects essentiels de la sécurité des tranches de réseau. La ZTA, associée à la sécurité multicouche, au cryptage et à l’isolation, peut contribuer à défendre les données et les systèmes contre les attaques à l’intérieur des tranches individuelles et entre les différentes tranches. « La surveillance permet de détecter les activités malveillantes, mais de nombreux outils se concentrent sur les performances et non sur les attaques malveillantes », a mis en garde l’Agence américaine de cybersécurité et de sécurité des infrastructures. Selon M. Gatto d’Insight, les opérateurs de réseaux veulent disposer d’une surveillance des performances et de la qualité de service. « Mais il faut une surveillance du plan de contrôle, c’est-à-dire une surveillance de la logique du réseau réel pour s’assurer qu’il est protégé contre les acteurs malveillants », a-t-il déclaré. « Les opérateurs devraient également envisager des systèmes de détection des anomalies et de prévention des intrusions », a ajouté M. Gatto. Ces systèmes permettent d’identifier et de bloquer les comportements dangereux.

« La sécurité du réseau commence par une bonne visibilité », a expliqué pour sa part M. Dayekh de Deloitte. « Bien connaître son infrastructure et les ressources utilisées par chaque composant, suivre les appareils IoT et les appareils connectés, connus ou inconnus. Dès que l’on a cette visibilité, on peut commencer à appliquer des politiques et des règles pour sécuriser cette connectivité », a-t-il déclaré. « Cependant, l’expansion et le déploiement des services Kubernetes et le déploiement conteneurisé des fonctions de télécommunication représentent un défi pour les transporteurs », a encore déclaré Shehadi Dayekh de Deloitte. « Il devient de plus en plus difficile d’avoir cette visibilité et ce contrôle sur le trafic réseau et sur l’accès, et cela ne fait qu’ajouter à la complexité de la visibilité, de la détection et de la réponse », a-t-il fait valoir. « Surtout quand des centaines, voire des milliers de nouveaux appareils rejoignent le réseau chaque jour. Enfin, les opérateurs doivent avoir un plan en cas d’échec des mesures de prévention. Il est important d’être prêt pour répondre à une attaque si elle se produit », a encore expliqué M. Dayekh. « Quel plan d’action avez-vous prévu si quelque chose ne fonctionne pas ? Il faut être capable de contrôler et d’empêcher tout dommage supplémentaire à son réseau », a-t-il ajouté.

Les vraies attaques sont à venir

« Deloitte réalise des tests sur ses environnements de laboratoire qui sont connectés aux principaux hyperscalers du cloud », a expliqué M. Dayekh. « On voit que les équipements IoT présentent de nombreuses vulnérabilités, des ports ouverts et des logiciels obsolètes », a-t-il ajouté. « Il est clair qu’à ce stade, les grandes entreprises n’ont pas de visibilité totale sur ce qui est connecté », a-t-il encore déclaré. Si M. Dayekh n’a pas vu d’attaques réussies sur des tranches vulnérables dans la nature, il est sûr que ces tranches existent, et que les mêmes vulnérabilités s’appliquent à ces tranches. M. Gatto, d’Insight n’a pas vu non plus de données publiques résultant d’attaques de tranches de réseau, « mais c’est probablement le cas », a-t-il déclaré. « Heureusement, on peut espérer qu’à court terme, les attaques de découpage de réseau seront plus difficiles à réaliser en raison du fonctionnement des technologies cellulaires », a aussi expliqué M. Gatto. « De façon générale, la 5G est sécurisée par défaut, contrairement au WiFi, qui est ouvert par défaut, et il serait donc plus difficile à compromettre. Avec le WiFi, il suffit d’un mot de passe ou d’un certain type d’échange de certificats sécurisés pour rejoindre un réseau, mais avec la 5G, même pour rejoindre un réseau ou une tranche de réseau, il faut une carte SIM physique ou une eSim », a-t-il ajouté.

Selon Chester Wisniewski, directeur technique de la recherche appliquée chez Sophos, il faudra être capable de mener des attaques très complexes pour les voir aboutir. « À ce jour, presque personne en dehors d’un État-nation n’a les ressources nécessaires pour mener une telle attaque de manière efficace », a déclaré le CTO de l’entreprise mondiale de cybersécurité. Ce dernier invite toutefois à la prudence. « Ceux qui adoptent la 5G pour des applications critiques ne doivent pas considérer qu’elle sera toujours disponible et impossible à pirater », a-t-il encore déclaré. « Comme tout terminal communiquant sur un réseau public, les appareils doivent toujours utiliser le cryptage et vérifier les identités du client et du serveur avant de communiquer », a-t-il rappelé.

Une étude menée par des chercheurs en sécurité d’Eclypsium montre que des attaquants sont en mesure de compromettre le micrologiciel UEFI de cartes mères Gigabyte pour injecter un code malveillant exécutable dans le noyau Windows.

Mauvaise nouvelle pour Gigabyte. Après le ransomware RobinHood en 2020 et plus récemment le rootkit ComicStrand en juillet 2022, des chercheurs en sécurité avertissent que le micrologiciel UEFI (ex BIOS) de plusieurs centaines de modèles de cartes mères du fournisseur informatique peut être exploité pour injecter du code exécutable dans le noyau Windows. « Bien que notre enquête en cours n’ait pas confirmé l’exploitation par un acteur de menace spécifique, une porte dérobée active et répandue, difficile à supprimer, pose un risque pour les entreprises possédant des systèmes Gigabyte », ont déclaré les chercheurs de la société de sécurité Eclypsium dans un rapport.

Les chercheurs d’Eclypsium ont découvert cette brèche après des alertes émises par sa plateforme sur un comportement qui semblait cohérent avec un rootkit BIOS/UEFI. Ces rootkits, également connus sous le nom de bootkits, sont très dangereux et difficiles à supprimer car ils résident dans le micrologiciel de bas niveau du système et injectent du code dans le système d’exploitation à chaque démarrage. Cela signifie que la réinstallation du système d’exploitation ou même le changement de disque dur ne supprimerait pas l’infection et qu’elle réapparaîtrait. UEFI est un mini-OS en soi, composé de différents modules qui gèrent l’initialisation du matériel avant de transmettre la séquence de démarrage au chargeur de boot et au système d’exploitation installé. Le processus d’injection du code du micrologiciel dans la mémoire du système d’exploitation a déjà été utilisé pour la mise en œuvre de diverses fonctionnalités. Par exemple, certains BIOS sont dotés d’une fonction antivol appelée Absolute LoJack, anciennement connue sous le nom de Computrace, qui permet aux utilisateurs de suivre et d’effacer leur ordinateur à distance en cas de vol. Cette fonction est mise en œuvre par un agent du BIOS qui injecte une application dans le système d’exploitation, même s’il est réinstallé.

Des connexions non sécurisées au serveur de téléchargement

Selon les chercheurs, des groupes APT sophistiqués exploitent des implémentations similaires activement. Les chercheurs en sécurité ont déjà averti depuis 2014 que l’agent LoJack Windows par exemple pouvait être utilisé de manière abusive et connecté à un malware. Puis, en 2018, les chercheurs ont découvert que la technologie était utilisée de manière abusive par APT28, alias Fancy Bear, une division de piratage du service de renseignement militaire russe. Le cas est similaire avec le module firmware de Gigabyte, qui injecte un exécutable Windows dans la table ACPI WPBT lors du démarrage du système, d’où il est automatiquement exécuté par le Windows Session Manager Subsystem (smss.exe) et écrit un fichier dans le dossier Windows system32 appelé GigabyteUpdateService.exe. L’objectif dans ce cas est que le BIOS déploie automatiquement une application de mise à jour du système et des pilotes Gigabyte lorsque la fonction du BIOS appelée APP Center Download & Install est activée.

L’application de mise à jour de Gigabyte recherche automatiquement les mises à jour à télécharger et à exécuter en vérifiant trois URL. L’une d’entre elles est un serveur de téléchargement Gigabyte via HTTPS, une autre est le même serveur mais la connexion utilise un simple HTTP, et la troisième est une URL vers un domaine non qualifié appelé software-nas qui peut être un appareil sur le réseau local. Deux des trois méthodes de téléchargement de fichiers sont très problématiques. Les connexions HTTP non chiffrées sont vulnérables aux attaques de type man-in-the-middle. Un attaquant se trouvant sur le même réseau ou contrôlant un routeur sur le réseau peut diriger le système vers un serveur sous son contrôle et l’application n’aurait aucun moyen de savoir qu’elle ne parle pas avec le vrai serveur de Gigabyte. La troisième URL est tout aussi problématique et encore plus facile à abuser, car un attaquant sur le même réseau, sur un système compromis, pourrait déployer un serveur web et définir le nom de l’ordinateur sur software-nas sans même avoir recours à l’usurpation de DNS ou à d’autres techniques. Enfin, même la connexion HTTPS est vulnérable au man-in-the-middle car l’application de mise à jour n’implémente pas correctement la validation du certificat du serveur, ce qui signifie que les attaquants peuvent toujours usurper le serveur.

Une solution de contournement proposée

Un autre problème est que même si les outils et les mises à jour de Gigabyte sont signés numériquement avec une signature valide, le micrologiciel n’effectue aucune vérification ou validation de cette marque sur les exécutables, de sorte que les attaquants pourraient facilement abuser de la fonctionnalité. « Le rythme de découverte de nouveaux rootkits UEFI s’est fortement accéléré ces dernières années, comme en témoigne la découverte de LoJax (2018), MosaicRegressor (2020), FinSpy (2021), ESPecter (2021), MoonBounce (2022), CosmicStrand (2022) et BlackLotus (2023) », expliquent les chercheurs d’Eclypsium. « La plupart d’entre eux ont été utilisés pour permettre la persistance d’autres logiciels malveillants basés sur le système d’exploitation. Les images du micrologiciel de Gigabyte et l’exécutable Windows persistant permettent le même scénario d’attaque. Souvent, les implants susmentionnés font passer leurs exécutables Windows natifs pour des outils de mise à jour légitimes. Dans le cas de MosaicRegressor, la charge utile Windows était nommée IntelUpdater.exe ».

Les chercheurs conseillent aux entreprises équipées de systèmes Gigabyte de désactiver la fonction de téléchargement et d’installation de l’APP Center dans l’UEFI et de bloquer les trois URL à risque dans les parefeux. Les organisations peuvent également rechercher les tentatives de connexion à ces URL afin de détecter les systèmes susceptibles d’être affectés sur leurs réseaux, mais elles devraient plus généralement rechercher les connexions qui pourraient provenir de fonctions similaires d’autres fabricants. Même si elles ne sont pas déployées dans les microprogrammes, les applications préinstallées par les fabricants de PC sur les ordinateurs peuvent également présenter des vulnérabilités. C’est ce qui s’est passé avec une application Lenovo appelée Superfish, qui a déployé un certificat racine non fiable pouvant être utilisé de manière abusive par des attaquants.

La Commission fédérale du commerce américaine a accusé Amazon de collecte illégale de données sur les enfants par le biais de leurs profils Alexa, de ne pas respecter la vie privée et de mal gérer les vidéos de sa solution de surveillance Ring. La firme doit régler 30 M$ d’amende.

Amazon est sur le point de payer les pots cassés, le géant du commerce électronique ayant accepté de verser plus de 30 M$ pour régler deux plaintes de la Commission fédérale du commerce des États-Unis concernant le traitement des données des profils d’enfants Alexa et le partage des enregistrements vidéo Ring avec des tiers. Dans deux documents publiés mercredi, la firme a accepté de débourser 5,8 millions de dollars pour régler les plaintes de la FTC concernant Ring, tandis que le règlement concernant Alexa lui coûtera 25 M$.

Comme le rapporte CNBC, le règlement Alexa concerne les accusations de la FTC selon lesquelles Amazon a illégalement recueilli des informations à partir des profils Alexa des enfants, y compris des enregistrements vocaux et d’autres données. Le règlement concernant Ring, quant à lui, demande à Ring de mieux divulguer à ses utilisateurs les informations qu’elle partage avec les employés de l’entreprise et les contractants tiers, selon Reuters. Pour sa part, Amazon a réagi aux deux règlements de la FTC en affirmant qu’elle avait déjà mis en œuvre, dans les deux cas, des politiques visant à protéger la vie privée de ses clients, tout en niant avoir enfreint la loi.

Alexa stockait des données d’enfants sur ses appareils dédiés

Bien qu’Amazon ait contesté les plaintes de la FTC concernant Alexa et Ring, l’entreprise a choisi de conclure un accord, ajoutant (dans le cas de la plainte concernant Alexa) que cet accord mettait fin à l’affaire. Dans cette affaire, la FTC allègue qu’Amazon a violé la loi COPPA (Children’s Online Privacy Protection Act) en stockant les données des enfants, y compris les enregistrements vocaux, qui ont été recueillies dans les profils Alexa sans le consentement approprié. Le traitement des données des enfants par Amazon est naturellement une source d’inquiétude, surtout si l’on considère les versions pour enfants des haut-parleurs Echo Dot et des écrans intelligents Echo Show de la firme.

Dans le cadre du règlement, elle doit donc effacer les comptes d’enfants inactifs et il lui est interdit d’utiliser les données collectées auprès des enfants pour modifier ses algorithmes, selon CNBC. Amazon a toutefois affirmé qu’il travaillait dur pour protéger la vie privée des enfants et qu’il avait intégré de solides protections de la vie privée dans ses produits et services destinés aux enfants. L’entreprise a également nié avoir violé la COPPA, soulignant qu’elle avait collaboré directement avec la FTC au sujet de la loi avant de lancer son service Amazon Kids sur Alexa.

Ring, propriété d’Amazon et laxiste en matière de vie privée

Dans sa deuxième plainte, la FTC a reproché à Ring, propriété d’Amazon, son accès dangereusement étendu et son attitude laxiste en matière de protection de la vie privée et de sécurité, qui permettait aux employés et aux sous-traitants tiers […] de visionner, de télécharger et de transférer les données vidéo sensibles des clients à leurs propres fins. Dans sa réponse au règlement, Ring fait valoir qu’elle avait rapidement réglé ces problèmes de confidentialité avant l’enquête de la FTC. La déclaration de Ring affirme également que la FTC dénature nos pratiques en matière de sécurité et ignore les nombreuses protections que nous avons mises en place pour nos clients.

Ring est depuis longtemps en proie à des critiques sur sa gestion des vidéos d’utilisateurs, notamment sur la manière dont elle les a partagées avec des entrepreneurs tiers ainsi qu’avec des représentants des forces de l’ordre. Ces plaintes ont atteint leur paroxysme à la fin de l’année 2019, lorsque des rapports ont émergé sur des cybercriminels qui ont réussi à percer la sécurité de Ring et à espionner (ou même à narguer) des utilisateurs sans méfiance, tandis que l’Electronic Frontier Foundation a accusé Ring d’utiliser des traqueurs tiers dans son application Android. Ring a également été critiqué pour avoir transmis des séquences vidéo aux forces de l’ordre, parfois sans mandat.

Pour sa part, Ring affirme avoir déjà pris des mesures pour répondre aux préoccupations de la FTC. En 2020, l’entreprise spécialisée dans la vidéosurveillance et les sonnettes connectées a commencé à déployer l’authentification à deux facteurs pour empêcher les pirates de s’introduire dans les comptes de ses utilisateurs. Un an plus tard, Ring a commencé à mettre en œuvre le chiffrement de bout en bout, afin que les utilisateurs qui activent cette fonction puissent s’assurer qu’ils sont les seuls à avoir accès à leurs vidéos stockées. Enfin, l’entreprise a indiqué qu’elle disposait désormais de politiques et de contrôles rigoureux qui empêchent ses employés et des tiers de visionner, d’accéder ou de contrôler les livestreams des appareils installés.

Une étude menée par des chercheurs en sécurité d’Eclypsium montre que des attaquants sont en mesure de compromettre le micrologiciel UEFI de cartes mères Gigabyte pour injecter un code malveillant exécutable dans le noyau Windows.

Mauvaise nouvelle pour Gigabyte. Après le ransomware RobinHood en 2020 et plus récemment le rootkit ComicStrand en juillet 2022, des chercheurs en sécurité avertissent que le micrologiciel UEFI (ex BIOS) de plusieurs centaines de modèles de cartes mères du fournisseur informatique peut être exploité pour injecter du code exécutable dans le noyau Windows. « Bien que notre enquête en cours n’ait pas confirmé l’exploitation par un acteur de menace spécifique, une porte dérobée active et répandue, difficile à supprimer, pose un risque pour les entreprises possédant des systèmes Gigabyte », ont déclaré les chercheurs de la société de sécurité Eclypsium dans un rapport.

Les chercheurs d’Eclypsium ont découvert cette brèche après des alertes émises par sa plateforme sur un comportement qui semblait cohérent avec un rootkit BIOS/UEFI. Ces rootkits, également connus sous le nom de bootkits, sont très dangereux et difficiles à supprimer car ils résident dans le micrologiciel de bas niveau du système et injectent du code dans le système d’exploitation à chaque démarrage. Cela signifie que la réinstallation du système d’exploitation ou même le changement de disque dur ne supprimerait pas l’infection et qu’elle réapparaîtrait. UEFI est un mini-OS en soi, composé de différents modules qui gèrent l’initialisation du matériel avant de transmettre la séquence de démarrage au chargeur de boot et au système d’exploitation installé. Le processus d’injection du code du micrologiciel dans la mémoire du système d’exploitation a déjà été utilisé pour la mise en œuvre de diverses fonctionnalités. Par exemple, certains BIOS sont dotés d’une fonction antivol appelée Absolute LoJack, anciennement connue sous le nom de Computrace, qui permet aux utilisateurs de suivre et d’effacer leur ordinateur à distance en cas de vol. Cette fonction est mise en œuvre par un agent du BIOS qui injecte une application dans le système d’exploitation, même s’il est réinstallé.

Des connexions non sécurisées au serveur de téléchargement

Selon les chercheurs, des groupes APT sophistiqués exploitent des implémentations similaires activement. Les chercheurs en sécurité ont déjà averti depuis 2014 que l’agent LoJack Windows par exemple pouvait être utilisé de manière abusive et connecté à un malware. Puis, en 2018, les chercheurs ont découvert que la technologie était utilisée de manière abusive par APT28, alias Fancy Bear, une division de piratage du service de renseignement militaire russe. Le cas est similaire avec le module firmware de Gigabyte, qui injecte un exécutable Windows dans la table ACPI WPBT lors du démarrage du système, d’où il est automatiquement exécuté par le Windows Session Manager Subsystem (smss.exe) et écrit un fichier dans le dossier Windows system32 appelé GigabyteUpdateService.exe. L’objectif dans ce cas est que le BIOS déploie automatiquement une application de mise à jour du système et des pilotes Gigabyte lorsque la fonction du BIOS appelée APP Center Download & Install est activée.

L’application de mise à jour de Gigabyte recherche automatiquement les mises à jour à télécharger et à exécuter en vérifiant trois URL. L’une d’entre elles est un serveur de téléchargement Gigabyte via HTTPS, une autre est le même serveur mais la connexion utilise un simple HTTP, et la troisième est une URL vers un domaine non qualifié appelé software-nas qui peut être un appareil sur le réseau local. Deux des trois méthodes de téléchargement de fichiers sont très problématiques. Les connexions HTTP non chiffrées sont vulnérables aux attaques de type man-in-the-middle. Un attaquant se trouvant sur le même réseau ou contrôlant un routeur sur le réseau peut diriger le système vers un serveur sous son contrôle et l’application n’aurait aucun moyen de savoir qu’elle ne parle pas avec le vrai serveur de Gigabyte. La troisième URL est tout aussi problématique et encore plus facile à abuser, car un attaquant sur le même réseau, sur un système compromis, pourrait déployer un serveur web et définir le nom de l’ordinateur sur software-nas sans même avoir recours à l’usurpation de DNS ou à d’autres techniques. Enfin, même la connexion HTTPS est vulnérable au man-in-the-middle car l’application de mise à jour n’implémente pas correctement la validation du certificat du serveur, ce qui signifie que les attaquants peuvent toujours usurper le serveur.

Une solution de contournement proposée

Un autre problème est que même si les outils et les mises à jour de Gigabyte sont signés numériquement avec une signature valide, le micrologiciel n’effectue aucune vérification ou validation de cette marque sur les exécutables, de sorte que les attaquants pourraient facilement abuser de la fonctionnalité. « Le rythme de découverte de nouveaux rootkits UEFI s’est fortement accéléré ces dernières années, comme en témoigne la découverte de LoJax (2018), MosaicRegressor (2020), FinSpy (2021), ESPecter (2021), MoonBounce (2022), CosmicStrand (2022) et BlackLotus (2023) », expliquent les chercheurs d’Eclypsium. « La plupart d’entre eux ont été utilisés pour permettre la persistance d’autres logiciels malveillants basés sur le système d’exploitation. Les images du micrologiciel de Gigabyte et l’exécutable Windows persistant permettent le même scénario d’attaque. Souvent, les implants susmentionnés font passer leurs exécutables Windows natifs pour des outils de mise à jour légitimes. Dans le cas de MosaicRegressor, la charge utile Windows était nommée IntelUpdater.exe ».

Les chercheurs conseillent aux entreprises équipées de systèmes Gigabyte de désactiver la fonction de téléchargement et d’installation de l’APP Center dans l’UEFI et de bloquer les trois URL à risque dans les parefeux. Les organisations peuvent également rechercher les tentatives de connexion à ces URL afin de détecter les systèmes susceptibles d’être affectés sur leurs réseaux, mais elles devraient plus généralement rechercher les connexions qui pourraient provenir de fonctions similaires d’autres fabricants. Même si elles ne sont pas déployées dans les microprogrammes, les applications préinstallées par les fabricants de PC sur les ordinateurs peuvent également présenter des vulnérabilités. C’est ce qui s’est passé avec une application Lenovo appelée Superfish, qui a déployé un certificat racine non fiable pouvant être utilisé de manière abusive par des attaquants.

La Commission fédérale du commerce américaine a accusé Amazon de collecte illégale de données sur les enfants par le biais de leurs profils Alexa, de ne pas respecter la vie privée et de mal gérer les vidéos de sa solution de surveillance Ring. La firme doit régler 30 M$ d’amende.

Amazon est sur le point de payer les pots cassés, le géant du commerce électronique ayant accepté de verser plus de 30 M$ pour régler deux plaintes de la Commission fédérale du commerce des États-Unis concernant le traitement des données des profils d’enfants Alexa et le partage des enregistrements vidéo Ring avec des tiers. Dans deux documents publiés mercredi, la firme a accepté de débourser 5,8 millions de dollars pour régler les plaintes de la FTC concernant Ring, tandis que le règlement concernant Alexa lui coûtera 25 M$.

Comme le rapporte CNBC, le règlement Alexa concerne les accusations de la FTC selon lesquelles Amazon a illégalement recueilli des informations à partir des profils Alexa des enfants, y compris des enregistrements vocaux et d’autres données. Le règlement concernant Ring, quant à lui, demande à Ring de mieux divulguer à ses utilisateurs les informations qu’elle partage avec les employés de l’entreprise et les contractants tiers, selon Reuters. Pour sa part, Amazon a réagi aux deux règlements de la FTC en affirmant qu’elle avait déjà mis en œuvre, dans les deux cas, des politiques visant à protéger la vie privée de ses clients, tout en niant avoir enfreint la loi.

Alexa stockait des données d’enfants sur ses appareils dédiés

Bien qu’Amazon ait contesté les plaintes de la FTC concernant Alexa et Ring, l’entreprise a choisi de conclure un accord, ajoutant (dans le cas de la plainte concernant Alexa) que cet accord mettait fin à l’affaire. Dans cette affaire, la FTC allègue qu’Amazon a violé la loi COPPA (Children’s Online Privacy Protection Act) en stockant les données des enfants, y compris les enregistrements vocaux, qui ont été recueillies dans les profils Alexa sans le consentement approprié. Le traitement des données des enfants par Amazon est naturellement une source d’inquiétude, surtout si l’on considère les versions pour enfants des haut-parleurs Echo Dot et des écrans intelligents Echo Show de la firme.

Dans le cadre du règlement, elle doit donc effacer les comptes d’enfants inactifs et il lui est interdit d’utiliser les données collectées auprès des enfants pour modifier ses algorithmes, selon CNBC. Amazon a toutefois affirmé qu’il travaillait dur pour protéger la vie privée des enfants et qu’il avait intégré de solides protections de la vie privée dans ses produits et services destinés aux enfants. L’entreprise a également nié avoir violé la COPPA, soulignant qu’elle avait collaboré directement avec la FTC au sujet de la loi avant de lancer son service Amazon Kids sur Alexa.

Ring, propriété d’Amazon et laxiste en matière de vie privée

Dans sa deuxième plainte, la FTC a reproché à Ring, propriété d’Amazon, son accès dangereusement étendu et son attitude laxiste en matière de protection de la vie privée et de sécurité, qui permettait aux employés et aux sous-traitants tiers […] de visionner, de télécharger et de transférer les données vidéo sensibles des clients à leurs propres fins. Dans sa réponse au règlement, Ring fait valoir qu’elle avait rapidement réglé ces problèmes de confidentialité avant l’enquête de la FTC. La déclaration de Ring affirme également que la FTC dénature nos pratiques en matière de sécurité et ignore les nombreuses protections que nous avons mises en place pour nos clients.

Ring est depuis longtemps en proie à des critiques sur sa gestion des vidéos d’utilisateurs, notamment sur la manière dont elle les a partagées avec des entrepreneurs tiers ainsi qu’avec des représentants des forces de l’ordre. Ces plaintes ont atteint leur paroxysme à la fin de l’année 2019, lorsque des rapports ont émergé sur des cybercriminels qui ont réussi à percer la sécurité de Ring et à espionner (ou même à narguer) des utilisateurs sans méfiance, tandis que l’Electronic Frontier Foundation a accusé Ring d’utiliser des traqueurs tiers dans son application Android. Ring a également été critiqué pour avoir transmis des séquences vidéo aux forces de l’ordre, parfois sans mandat.

Pour sa part, Ring affirme avoir déjà pris des mesures pour répondre aux préoccupations de la FTC. En 2020, l’entreprise spécialisée dans la vidéosurveillance et les sonnettes connectées a commencé à déployer l’authentification à deux facteurs pour empêcher les pirates de s’introduire dans les comptes de ses utilisateurs. Un an plus tard, Ring a commencé à mettre en œuvre le chiffrement de bout en bout, afin que les utilisateurs qui activent cette fonction puissent s’assurer qu’ils sont les seuls à avoir accès à leurs vidéos stockées. Enfin, l’entreprise a indiqué qu’elle disposait désormais de politiques et de contrôles rigoureux qui empêchent ses employés et des tiers de visionner, d’accéder ou de contrôler les livestreams des appareils installés.

Akamai a dressé dans une étude les différents vecteurs des attaques contre les applications web. Elles sont en très fortes progression avec une appétence particulière pour l’intrusion des fichiers locaux (LFI) et les défaillances d’autorisation au niveau objet (BOLA) sur les API.

Au cours de l’année dernière, les attaques ciblant les applications web ont augmenté de 137 %, notamment dans la santé et l’industrie, deux secteurs particulièrement visés par une série d’intrusions basées sur les API et les applications. C’est ce qui ressort de l’analyse des données collectées auprès de ses clients par Akamai, le spécialiste du CDN. En 2022, ils ont été très régulièrement ciblés par des intrusions dans les fichiers locaux ou Local File Intrusions (LFI). Ces attaques consistent à usurper une application web afin d’exécuter du code à distance sur un serveur web ou d’accéder à des fichiers non autorisés. Akamai estime que la grande popularité de ces attaques laisse penser que cette technique sera encore très utilisée en 2023. « L’augmentation des attaques LFI indique que la technique est efficace, et les tests sont importants pour voir si l’on est vulnérable », préconise Akamai dans son rapport.

Les LFI en augmentation de 193 %

Entre 2021 et 2022, les attaques basées sur les LFI ont augmenté de 193 %, en grande partie parce que les sites web basés sur PHP y sont souvent vulnérables. Selon le rapport, huit sites web sur dix utilisent le langage de script PHP. Les niveaux globaux d’attaques d’applications web étaient nettement plus élevés en 2022 qu’en 2021, avec une moyenne de moins de 50 millions par jour en 2021 et plus proche de 100 millions en 2022. « Les attaquants utilisent les attaques LFI pour obtenir un accès et ils le font de plus en plus fréquemment », a déclaré Steve Winterfeld, consultant chez Akamai. Du côté des API, la vulnérabilité la plus citée par l’Open Web Application Security Project (OWASP) est désormais la défaillance des autorisation au niveau de l’objet ou BOLA (Broken Object-Level Authorization). Cette faille laisse les attaquants manipuler l’ID d’un objet dans une requête API, et à des utilisateurs non privilégiés de lire ou de supprimer les données d’un autre utilisateur.

Selon Akamai, cette modalité d’attaque présente un risque élevé, car son exécution ne nécessite pas de compétences techniques particulières et que la plupart des systèmes de sécurité ne distinguent pas ces intrusions du trafic normal. « La logique de détection doit faire la différence entre les connexions 1 à 1 et les connexions 1 à plusieurs entre les ressources et les utilisateurs », indique le rapport. « Les attaques BOLA postérieures à l’événement sont difficiles à détecter en raison de leur faible volume et parce qu’elles ne révèlent pas d’anomalies comportementales, comme l’injection ou le déni de service. « Un secteur vertical comme celui de la santé pourrait se retrouver dans la ligne de mire des attaquants d’applications web et d’API en 2023, car il est devenu un gros utilisateur d’appareils IoT médicaux, et il a développé un vaste écosystème d’applications et d’API autour d’eux », a déclaré le fournisseur. Un autre secteur cible est celui de la fabrication, où, de la même manière, les appareils IoT et les systèmes associés ont proliféré, entraînant une augmentation de 76 % des attaques médianes en 2022. Selon lui, tous les utilisateurs devraient avoir conscience de la menace croissante que représentent les attaques basées sur les applications et les API, et invite tous les acteurs à mettre à jour les plans d’action organisationnels pour y faire face.

La preuve de concept étant disponible publiquement, certaines vulnérabilités corrigées par Cisco pourraient conduire à la compromission complète de l’appareil.

La semaine dernière, Cisco a corrigé plusieurs vulnérabilités affectant divers modèles de commutateurs pour petites entreprises qui peuvent permettre la prise de contrôle total des appareils à distance par des attaquants. Les failles sont toutes situées dans l’interface de gestion web des appareils et peuvent être exploitées sans authentification. Même si l’équipementier n’a fourni aucune information sur les composants spécifiques de l’interface web dans lesquels se trouvent les failles, l’avis indique que les vulnérabilités ne sont pas dépendantes les unes des autres et peuvent être exploitées de manière indépendante. Étant donné que les failles peuvent être exploitées sans authentification, on peut en déduire qu’elles se trouvent probablement dans des fonctionnalités qui ne nécessitent pas d’authentification ou pour lesquelles le mécanisme d’authentification peut être contourné.

La première hypothèse semble la plus probable, car aucune des failles n’est décrite comme un contournement de l’authentification. Si pour l’instant Cisco n’a constaté aucune exploitation malveillante de ces failles, l’entreprise a fait remarquer qu’un code d’exploitation de preuve de concept était déjà disponible publiquement pour ces vulnérabilités. Les attaquants doivent avoir accès à l’interface de gestion web, ce qui est possible, soit directement, si l’interface de gestion est exposée à Internet, soit indirectement, après l’intrusion dans un réseau interne utilisant un commutateur vulnérable.

Compromission complète, déni de service et fuite de données

Quatre des failles sont décrites comme des débordements de mémoire tampon et peuvent être exploitées pour exécuter un code arbitraire avec des privilèges d’administrateur (root). Il en résulte généralement une compromission complète de l’appareil. Ces quatre failles sont répertoriées sous les références CVE-2023-20159, CVE-2023-20160, CVE-2023-20161 et CVE-2023-20189. Toutes ont un score de 9,8 sur 10 sur l’échelle de gravité Common Vulnerability Scoring System (CVSS). Quatre autres failles sont également décrites comme des conditions de débordement de la mémoire tampon, mais elles ne peuvent conduire qu’à un déni de service contre les appareils vulnérables lors du traitement de requêtes malveillantes.

Ces failles sont répertoriées sous les références CVE-2023-20156, CVE-2023-20024, CVE-2023-20157 et CVE-2023-20158 et ont un score de 8,6 sur l’échelle de gravité CVSS. La dernière faille est décrite comme une erreur de lecture de configuration et peut permettre à des attaquants de lire des informations non autorisées à partir d’un appareil affecté sans authentification. Cette faille, répertoriée sous la référence CVE-2023-20162, a un score de gravité de 7.5 (élevé).

Mettre à jour vers le dernier firmware

Les vulnérabilités affectent la version 2.5.9.15 et les versions antérieures du firmware de Cisco pour les commutateurs Smart Switches de la série 250, les Managed Switches de la série 350, les Stackable Managed Switches de la série 350X et les Stackable Managed Switches de la série 550X, ainsi que la version 3.3.0.15 et les versions antérieures du firmware des Smart Switches de la série Business 250 et des Smart Switches de la série Business 350. L’équipementier a livré les versions 2.5.9.16 et 3.3.0.16 du firmware, respectivement.

Les Smart Switches de la série Small Business 200, les Managed Switches de la série Small Business 300 et les Stackable Managed Switches de la série Small Business 500 sont également concernés, mais ils ne recevront pas de mise à jour de leur firmware car ils sont arrivés en fin de vie. Cisco indique par ailleurs que toutes les versions de firmwares concernées ne sont pas affectées par toutes les vulnérabilités, ce qui laisse penser que certaines failles pourraient être spécifiques à une version. Néanmoins, les clients devraient mettre à jour vers la dernière version du firmware dès que possible, car il n’y a pas de solution de contournement connue et les attaquants ont déjà ciblé des appareils Cisco par le passé.

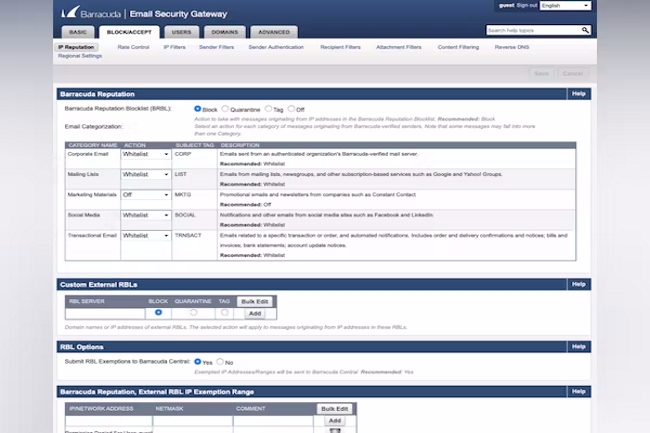

Le spécialiste de la sécurité réseau a corrigé une vulnérabilité critique. Elle est exploitée depuis le mois d’octobre pour injecter des commandes à distance sur les appliances ESG de Barracuda Networks.

Mieux vaut tard que jamais. Barracuda a annoncé la correction d’une vulnérabilité de type zero day dont les premières preuves d’exploitation datent du mois d’octobre 2022. La faille, CVE-2023-2868, touche les appliances Email Security Gateway (ESG) dans les versions 5.1.3.001-9.2.0.006. Elle a été identifiée le 19 mai dernier et permet une injection de commande à distance. Elle s’appuie sur une validation incomplète des entrées des fichiers .tar.

Une alerte le 19 mai, mais une exploitation datant de 8 mois

Le fournisseur a été alerté sur un trafic anormal provenant de ses appliances ESG. La vulnérabilité existait dans un module qui filtre initialement les pièces jointes des courriels entrants. Le 20 mai, un correctif de sécurité a été appliqué à l’ensemble du parc d’appliances. « Le 21 mai 2023, un script a été déployé sur tous les appareils concernés afin de contenir l’incident et de contrer les méthodes d’accès non autorisées. Une série de correctifs de sécurité est en cours de déploiement sur tous les appareils dans le cadre de notre stratégie d’endiguement », a déclaré la société.

Les premières analyses montrent que l’exploitation de la vulnérabilité a été identifiée en octobre 2022. La brèche a permis d’obtenir un accès non autorisé à un sous-ensemble d’ESG. Barracuda souligne qu’un « malware a été détecté sur ce groupe d’appliances avec un accès persistant établi par une backdoor ». Il ajoute que « des preuves d’exfiltration de données ont été observées sur ce groupe ». Les clients concernés ont été contactés.

Plusieurs malwares en campagne

Plusieurs logiciels malveillants ont été utilisés pour exploiter la vulnérabilité. Barracuda a déployé Mandiant pour enquêter sur ces malwares ainsi que sur les liens qu’ils entretiennent avec toutes les backdoor connues. Par exemple, Saltwater un module trojanisé pour le daemon SMTP de Barracuda (bsmtpd) qui contient une fonctionnalité de porte dérobée. Saltwater. Celle-ci est capable notamment de charger ou de télécharger des fichiers arbitraires et d’exécuter des commandes, ainsi que des capacités de proxy et de tunneling, a indiqué l’entreprise. « La backdoor est mise en œuvre à l’aide de crochets sur les syscalls send, recv, close et se résume à cinq composants, dont la plupart sont appelés “Channels” (canaux) dans le binaire », a déclaré l’entreprise. Les cinq canaux sont DownloadChannel, UploadChannel, ProxyChannel, ShellChannel et TunnelArgs.

Parmi les autres malwares, il y a SeaSpy. Il est persistant et peut être activé à l’aide d’un code spécifique. « Il surveille le trafic du port 25 (SMTP), et une partie de son code se superpose à celui de la version publique de la série de logiciels malveillants SeaSpy », poursuit le fournisseur. De même, les cybercriminels ont également utilisé un module Lua appelé Seaside pour le daemon SMTP Barracuda qui surveille les commandes SMTP HELO/EHLO afin de recevoir une adresse IP et un port de commande et de contrôle qu’il transmet en tant qu’arguments à un binaire externe établissant un shell inversé, a déclaré la société.