Déniché par les chercheurs de Cisco Talos, le groupe RA commence à faire parler de lui. Son ransomware repose sur le malware Babuk dont le code source a été publié, avec un art du chiffrement plus raffiné.

La famille des groupes de ransomware s’élargit avec la découverte du gang RA par les équipes de sécurité de Cisco Talos. Depuis la fin du mois d’avril, il cible les entreprises et se livre également au vol de données et à l’extorsion. « Comme d’autres acteurs du ransomware, RA Group a aussi ouvert un site sur lequel il menace de publier les données exfiltrées des victimes qui ne les contactent pas dans un délai déterminé ou qui ne répondent pas à leurs demandes de rançon », indiquent les chercheurs dans leur rapport.

Un vecteur d’intrusion encore inconnu

« Cette forme de double extorsion augmente les chances de faire payer la rançon demandée par la victime », ajoutent-ils. L’équipe Talos n’a analysé que l’échantillon du ransomware, qui est la charge utile finale, mais elle ne sait pas comment les attaquants parviennent à s’introduire en premier lieu dans les réseaux. Cependant, il est probable que pour gagner cet accès initial, RA Group s’appuie, comme la plupart des gangs de ransomware, sur les vecteurs habituels : exploitation de vulnérabilités dans des systèmes exposés au public, vol d’identifiants d’accès à distance ou achat d’un accès auprès d’un autre gang de cybercriminels qui exploite une plateforme de distribution de logiciels malveillants.

L’accès initial est probablement suivi d’un mouvement latéral et du déploiement d’autres malwares, car les attaquants souhaitent d’abord exfiltrer des données potentiellement sensibles et précieuses pour l’entreprise. En fait, la dernière demande de rançon déposée par le groupe est adaptée à chaque victime, se réfère à elle par son nom et énumère le type exact de données qui ont été copiées et qui seront divulguées publiquement si aucun contact n’est établi dans les trois jours. Cela suggère que les attaquants connaissent très bien leurs victimes. À la fin du mois d’avril, le site de fuite de données du groupe, lancé le 22 avril, répertoriait déjà quatre victimes avec leurs noms, des liens vers leurs sites web et un résumé des données disponibles également mises en vente pour d’autres. Les données elles-mêmes sont hébergées sur un serveur Tor et les victimes doivent contacter le groupe en utilisant l’application de messagerie cryptée qTox. « Nous avons également constaté que l’acteur apportait des modifications esthétiques à son site de fuite après avoir divulgué les informations sur la victime, ce qui confirme qu’il en est aux premiers stades de son opération », ont déclaré les spécialistes.

Une variante de Babuk au chiffrement renforcé

En plus d’adapter les demandes de rançon à chaque victime, le fichier exécutable du ransomware inclut aussi le nom de la victime, ce qui suggère que les attaquants compilent des variantes uniques pour chaque cible. Le binaire du ransomware analysé par Talos a été compilé le 23 avril, a été écrit en C++ et contient un chemin de débogage qui correspond aux chemins trouvés dans Babuk, un ransomware dont le code source a été mis en ligne en septembre 2021 par un membre du groupe Babuk, en désaccord avec le groupe. Depuis, plusieurs ransomwares ont été développées sur la base du code divulgué de Babuk, notamment Rook, Night Sky, Pandora, Cheerscrypt, AstraLocker, EXSiArgs, Rorschach, RTM Locker, et maintenant RA Group. Contrairement à Babuk qui utilisait l’AES-256-CTR avec le chiffrement ChaCha8 pour le cryptage des fichiers, RA Group a opté pour une approche différente : il utilise la fonction WinAPI CryptGenRandom pour générer des octets cryptographiquement aléatoires, utilisés ensuite comme clé privée pour chaque victime, puis dans un schéma de chiffrement basé sur la courbe elliptique Curve25519 à 128 bits de sécurité et le chiffrement eSTREAM hc-128. Les fichiers ne sont que partiellement chiffrés pour accélérer le processus et sont renommés avec l’extension .GAGUP.

Le ransomware dispose d’une liste de dossiers et de fichiers (les principaux fichiers critiques du système) qu’il ne chiffreur pas pour éviter de planter le système, mais il vérifie le réseau à la recherche de partages de fichiers accessibles en écriture et tente de crypter les fichiers qui y sont stockés. D’autres opérations consistent à vider la corbeille du système et à utiliser l’outil vssadmin.exe pour supprimer les volumes Shadow Copy qui pourraient servir à récupérer des fichiers. « L’acteur étend rapidement ses opérations », indiquent les chercheurs de Talos dans leur rapport. « À ce jour, le groupe a compromis trois entreprises aux États-Unis et une en Corée du Sud dans plusieurs secteurs d’activité, notamment l’industrie manufacturière, la gestion de patrimoine, les compagnies d’assurance et l’industrie pharmaceutique », ont précisé les chercheurs.

A l’occasion de la conférence Think, IBM a présenté la solution Quantum Safe pour sécuriser les entreprises et les administrations. Un moyen de répondre aux inquiétudes sur les risques pesant sur les méthodes de chiffrement actuelles.

La menace apparaît encore lointaine, mais il vaut mieux prévenir que guérir. Fort de cet adage, IBM vient de faire un pas supplémentaire dans la sécurité dite quantique en présentant lors de son évènement Think, l’offre Quantum Safe. Il s’agit d’une solution de bout en bout combinant l’expertise de la cryptographie et de l’infrastructure critique à l’aube de l’ère de l’informatique quantique. Selon les experts en sécurité, cette dernière sera capable de casser les méthodes de chiffrement actuelles, exposant le courrier électronique, les services bancaires sécurisés, les crypto-monnaies et les systèmes de communication à des cybermenaces.

D’où la nécessité pour les entreprises, les fournisseurs de technologie et les normes internet d’adopter un chiffrement à sécurité quantique. L’OTAN a déjà commencé à tester des solutions de sécurité quantique afin d’étudier la faisabilité et la praticabilité de cette technologie avant de l’implémenter dans le monde réel. Le NIST a également lancé un concours pour identifier et normaliser des algorithmes de chiffrement à sécurité quantique. Par ailleurs, l’Agence nationale de sécurité des États-Unis (NSA) a annoncé des obligations pour les systèmes de sécurité nationale afin qu’ils passent à des algorithmes à sécurité quantique d’ici à 2025, et la Maison Blanche a publié des exigences pour les agences fédérales afin qu’elles soumettent un inventaire cryptographique des systèmes potentiellement vulnérables à des ordinateurs quantiques cryptographiquement pertinents, les Cryptographically Relevant Quantum Computers (CRQC).

Trois façons de se préparer à l’ère post-quantique

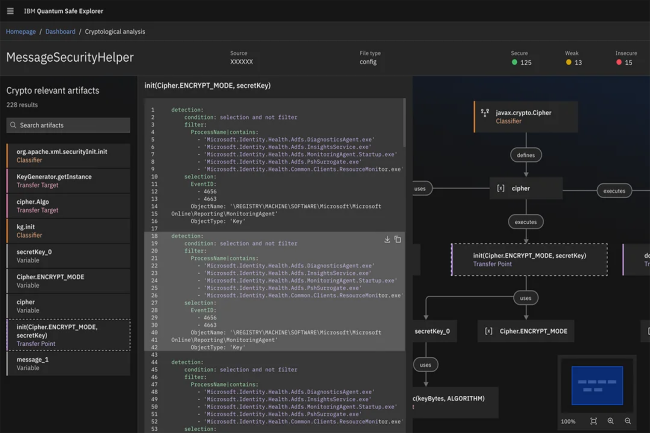

« Le nouvel ensemble de fonctionnalités d’IBM doit aider les clients à se préparer à l’ère post-quantique de trois manières principales », a déclaré l’entreprise dans un communiqué de presse. En premier lieu, big blue présente Quantum Safe Explorer. Cet outil analyse le code source et le code objet pour localiser les actifs cryptographiques, les dépendances et les vulnérabilités, et créer une nomenclature de chiffrement (CBOM). Les équipes peuvent visualiser et agréger les risques potentiels en un lieu centralisé.

Autre brique dévoilée, Quantum Safe Advisor qui crée une vue dynamique ou opérationnelle de l’inventaire cryptographique pour orienter la remédiation, en analysant la posture cryptographique et la conformité afin de hiérarchiser les risques. Enfin, Quantum Safe Remediator offre aux entreprises de déployer et de tester des modèles de remédiation basés sur les meilleures pratiques pour comprendre les impacts potentiels sur les systèmes et les actifs alors qu’elles se préparent à déployer des solutions à sécurité quantique.

Vers une technologie de sécurité quantique

La feuille de route Quantum Safe d’IBM détaille les étapes technologiques pour s’orienter vers une technologie avancée de sécurité quantique. Elle aide les entreprises à répondre aux normes et exigences cryptographiques et à protéger les systèmes contre les vulnérabilités émergentes. Le chiffrement à sécurité quantique est essentiel pour faire face aux futures menaces de cybersécurité. Les entreprises ont tout intérêt à prendre de l’avance dans le domaine du chiffrement de sécurité quantique. Déjà, elles doivent comprendre quelles sont les données qui ont la plus longue durée de vie et comment elles pourraient être menacées par de futures attaques. Les sociétés qui éprouvent des difficultés devraient se concentrer sur l’identité, car même si elles sécurisent l’ensemble de leur chiffrement, si une seule personne parvient à accéder à leur système d’identité, n’importe qui pourra alors obtenir un accès « légitime » aux systèmes et à l’infrastructure.

Autres étapes clés : la mise en place d’une migration Years-To-Quantum (Y2Q) – le nombre d’années, inconnu, avant l’apparition d’un ordinateur quantique cryptographiquement pertinent – comme projet sur mesure, avec la puissance de feu nécessaire pour assurer le succès et une transition en douceur, et l’adoption d’une approche crypto-agile lors de la réflexion sur toute refonte de l’infrastructure. Cela signifie qu’elles devraient utiliser des solutions qui conservent la cryptographie classique éprouvée et testée utilisée aujourd’hui, plus un ou plusieurs algorithmes post-quantiques, de façon à mieux se protéger contre les attaques traditionnelles et les menaces futures.

Le moral des RSSI est à nouveau en berne, selon une étude menée par Proofpoint. Après une accalmie en 2022, les craintes et le stress de se faire attaquer ressurgissent chez les experts en cybersécurité.

Les préoccupations mondiales en matière de cybersécurité reviennent au niveau de la pandémie, 68 % des RSSI de 16 pays ayant déclaré craindre une cyberattaque au cours des 12 prochains mois, selon l’enquête de ProofPoint. « Les perturbations liées à la pandémie de Covid-19 étant désormais largement derrière nous, le retour à la normale pourrait laisser penser que les RSSI sont moins stressés, mais en réalité, ce n’est pas le cas », a déclaré Lucia Milică Stacy, CISO de Proofpoint. « Par rapport à l’année dernière, ils estiment être moins bien préparés à faire face aux cyberattaques et plus exposés aux risques, comme aux premiers jours de la pandémie », a-t-elle ajouté.

Selon la responsable, l’augmentation des menaces, les défis liés à la protection des données, l’impact des budgets de cybersécurité, l’épuisement des RSSI et les préoccupations en matière de responsabilité personnelle ont tous joué un rôle dans le fait que les RSSI se sentent plus exposés à un risque d’attaque et moins préparés cette année. Pour son rapport, Proofpoint a interrogé 100 RSSI de 16 pays : États-Unis, Royaume-Uni, Canada, France, Allemagne, Italie, Espagne, Suède, Pays-Bas, Émirats arabes unis, Arabie saoudite, Australie, Japon, Singapour, Corée du Sud et Brésil.

Des velléités plus fortes de payer les rançons

Le rapport laisse entrevoir une brève période de répit suivie d’un retour rapide à un niveau d’inquiétude comparable à celui de la pandémie. Comme indiqué au début 68 % des sondés craignaient de subir une cyberattaque importante au cours des 12 prochains mois, contre 48 % l’année dernière et 64 % en 2021. De plus, 61 % des répondants estiment que leur entreprise n’est pas préparée à faire face à une cyberattaque ciblée, contre 50 % l’année dernière et 66 % en 2021. « Après avoir relevé les défis sans précédent de la protection des environnements de travail hybrides pendant la pandémie, les responsables de la sécurité ont éprouvé une certaine sérénité. Même si les volumes d’attaques n’ont pas diminué, ils ont bénéficié d’une courte période de répit, car ils estimaient que leurs entreprises étaient moins menacées », a encore déclaré Lucia Milică Stacy.

Le rapport révèle également une forte tendance au paiement des rançons, 62 % des RSSI se déclarant prêts à payer pour restaurer les systèmes et empêcher la divulgation de données en cas d’attaque par un ransomware au cours de l’année qui vient. Cela s’explique peut-être par le fait que 61 % d’entre eux ont souscrit une cyberassurance couvrant différents types d’attaques. « La rentabilité des compagnies d’assurance proposant des cyberassurances a déjà été mise à mal par les nombreux paiements liés aux ransomwares ces dernières années », a déclaré Michael Sampson, analyste principal chez Osterman Research. « Parfois, les primes ont été multipliées par deux pour une couverture réduite de moitié. Souscrire une cyberassurance coûte de plus en plus cher. Certaines d’entre elles risquent même de ne plus offrir de couverture, compte tenu des tendances négatives », a-t-il ajouté. Les RSSI ont souligné par ailleurs que leur travail devenait de plus en plus insoutenable, car ils sentent que les pressions en matière de sécurité augmentent. 61 % d’entre eux estiment que les attentes professionnelles sont déraisonnables, contre 49 % l’année dernière. Alors que 62 % d’entre eux s’inquiètent de leur responsabilité personnelle, 60 % déclarent avoir été victimes de burn-out professionnel au cours des 12 derniers mois.

Le facteur humain reste un point noir

82 % des responsables de la sécurité ayant signalé une perte matérielle de données sensibles ont déclaré que le départ d’employés avait contribué à cette perte. Dans l’ensemble, 63 % d’entre eux ont signalé de telles pertes au cours des 12 derniers mois. Seulement 60 % des RSSI estiment avoir mis en place des contrôles adéquats pour protéger leurs données. « Quasiment tous les incidents de cybersécurité peuvent être attribués à une implication humaine. Les attaques réussies découlent presque toujours d’une action de l’utilisateur, et à mesure que de tels incidents se produiront, les RSSI considéreront de plus en plus la protection et la sensibilisation de leur personnel comme une priorité absolue au sein de leur entreprise », a observé la CISO de Proofpoint

60 % des RSSI interrogés considèrent l’erreur humaine comme la plus grande vulnérabilité de leur entreprise en matière de cybersécurité, contre 56 % et 58 % en 2022 et 2021, respectivement. Par ailleurs, seuls 61 % des RSSI sont convaincus que leurs employés comprennent leur rôle dans la protection de l’entreprise. Ces chiffres constants au fil des ans indiquent un alignement clair en termes de risques liés aux personnes. « Le phishing reste un vecteur initial clé pour les attaques et des technologies anti-phishing inadaptées permet aux humains de cliquer plus facilement sur des messages malveillants et d’autoriser l’accès à des systèmes ou des données », a déclaré Michael Sampson d’Osterman. « Les mauvaises approches en matière de formation sont aussi un problème, notamment quand les entreprises s’appuient sur des informations périmées sur les attaques (datant de plusieurs mois), sur des méthodes de formation et d’évaluation inefficaces et que la formation est considérée comme une activité à cocher et non comme une activité d’habilitation. La supply chain reste une priorité absolue, puisque 64 % des RSSI déclarent avoir mis en place des contrôles adéquats pour atténuer les risques liés à cette tendance.

Une action conjointe de forces de police et de justice à l’échelle internationale incluant le FBI a mis un terme au malware d’espionnage Snake. En activité depuis 20 ans, il est considéré comme le plus sophistiqué des services secrets russes.

Les agences de sécurité de cinq pays ont publié un avis commun révélant des détails techniques sur un outil d’espionnage sophistiqué utilisé par des acteurs russes malveillants contre plusieurs cibles. Selon leurs investigations, le malware Snake et ses variantes sont au cœur d’opérations d’espionnage russes menées par le Centre 16 du Service fédéral de sécurité russe (FSB) depuis près de vingt ans. Identifiés dans les infrastructures de plus de 50 pays d’Amérique du Nord, d’Amérique du Sud, d’Europe, d’Afrique, d’Asie et d’Australie, les protocoles de communication personnalisés de Snake utilisent le chiffrement et la fragmentation pour assurer la confidentialité et sont conçus pour entraver les efforts de détection et de collecte. Le FSB a utilisé Snake dans le monde entier pour collecter des informations sensibles auprès de cibles prioritaires telles que des réseaux gouvernementaux, des installations de recherche et des journalistes.

Cet avis a été publié par le Federal Bureau of Investigation (FBI), la National Security Agency (NSA), la Cybersecurity and Infrastructure Security Agency (CISA), la Cyber National Mission Force (CNMF), le National Cyber Security Center (NCSC) du Royaume-Uni, le Centre canadien de cybersécurité (CCCS), le Centre de la sécurité des télécommunications (CST) du Canada, le Cyber Security Centre australien (ACSC) et le NCSC de Nouvelle-Zélande. Ce bulletin de sécurité fait suite à un autre avertissement du NCSC britannique faisant état d’une nouvelle catégorie de de cybercriminels russes menaçant des infrastructures critiques.

La campagne malveillante de Snake entravée par l’opération MEDUSA

Le jour même de la publication de l’avis, le ministère américain de la justice a annoncé l’achèvement d’une opération autorisée par un tribunal, sous le nom de code MEDUSA, visant à perturber un réseau mondial d’ordinateurs P2P compromis par le logiciel malveillant Snake. L’opération MEDUSA a permis de désactiver ce malware sur les systèmes compromis à l’aide d’un outil créé par le FBI, appelé PERSEUS, qui émettait des commandes l’obligeant à écraser ses propres composants vitaux. « L’annonce d’aujourd’hui démontre la volonté et la capacité du FBI à associer ses autorités et ses capacités techniques à celles de ses partenaires internationaux pour perturber les acteurs malveillants », a expliqué Bryan Vorndran, directeur adjoint de la division cybersécurité du FBI. « Lorsqu’il s’agit de lutter contre les tentatives de la Russie de cibler les États-Unis et nos alliés à l’aide d’outils cyber sécurité complexes, nous ne faiblirons pas dans notre travail pour démanteler ces efforts ».

Snake est considéré comme l’outil de cyber-espionnage le plus sophistiqué de l’arsenal du FSB. « Premièrement, Snake utilise des moyens pour atteindre un niveau rare de furtivité dans ses composants hôtes et ses communications réseau. Deuxièmement, l’architecture technique interne de Snake incoprore facilement des composants nouveaux ou de remplacement. Enfin, Snake fait preuve d’une conception et d’une mise en œuvre soignées de l’ingénierie logicielle, l’implant contenant étonnamment peu de bogues compte tenu de sa complexité ». Le FSB a également mis en œuvre de nouvelles techniques pour aider ce malware à échapper à la détection, l’efficacité de l’implant de cyber-espionnage dépendant de sa furtivité à long terme pour fournir un accès constant à des renseignements importants. « Les aspects particulièrement sophistiqués de Snake témoignent des efforts considérables déployés par le FSB pendant de nombreuses années pour permettre ce type d’accès clandestin ».

Les nœuds d’infrastructure réseau externe visés

Snake est généralement déployé sur des nœuds d’infrastructure externes d’un réseau et, à partir de là, utilise d’autres outils et tactiques, techniques et procédures (TTP) sur le réseau interne pour mener d’autres opérations d’exploitation. « Après s’être introduit dans un réseau cible, le FSB cartogrpahie généralement le réseau et s’efforce d’obtenir les informations d’identification de l’administrateur et d’accéder aux contrôleurs de domaine. Un large éventail de mécanismes a été utilisé pour recueillir les authentifiants des utilisateurs et des administrateurs afin de s’étendre latéralement sur le réseau, notamment pour déployer des enregistreurs de frappe et des renifleurs de réseau ».

Une fois que les acteurs ont cartographié un réseau et obtenu les informations d’identification des administrateurs pour différents domaines, les opérations de collecte de données démarrent. Dans la plupart des cas avec Snake, d’autres implants lourds ne sont pas déployés, et ils s’appuient sur des informations d’identification et des outils légers d’accès à distance au sein d’un réseau. « Les opérateurs du FSB déploient parfois un petit shell inversé à distance avec Snake pour permettre des opérations interactives », expliquent les forces de police et de justice. « Ce shell inversé déclenchable, que le FSB utilise depuis une vingtaine d’années, peut être utilisé comme vecteur d’accès de secours ou pour maintenir une présence minimale dans un réseau et éviter d’être détecté tout en se déplaçant latéralement ». Snake utilise deux méthodes principales pour la communication et l’exécution des commandes, à savoir la méthode passive et la méthode active. Les opérateurs de Snake se servent généralement des opérations actives pour communiquer avec les points de saut au sein de l’infrastructure de Snake, tandis que les points d’extrémité de Snake ont tendance à utiliser uniquement la méthode passive.

Des méthodes de détection spécifiques

L’avis de sécurité présente plusieurs méthodes de détection disponibles pour Snake, en soulignant leurs avantages et leurs inconvénients.

– La détection basée sur le réseau : Les systèmes de détection d’intrusion en réseau (NIDS) peuvent identifier certaines des variantes les plus récentes de Snake et de ses protocoles de réseau personnalisés. Parmi les avantages, citons la détection à grande échelle (à l’échelle du réseau) des protocoles de communication personnalisés de Snake, avec un niveau de confiance élevé. Les inconvénients sont la faible visibilité des opérations d’implantation de Snake et des données cryptées en transit. Les signatures HTTP, HTTP2 et TCP de Snake peuvent donner lieu à des faux positifs. Les opérateurs de Snake peuvent facilement modifier les signatures basées sur le réseau ;

– La détection basée sur l’hôte : Les avantages comprennent une confiance élevée basée sur l’ensemble des résultats positifs pour les artefacts basés sur l’hôte. Les inconvénients sont que de nombreux artefacts sur l’hôte peuvent facilement être déplacés pour exister à un autre endroit ou sous un autre nom. Les fichiers étant entièrement cryptés, il est difficile de les identifier avec précision ;

– L’analyse de la mémoire : Elle présente l’avantage d’être très fiable, car la mémoire offre le plus haut niveau de visibilité sur les comportements et les artefacts de Snake. Les inconvénients sont l’impact potentiel sur la stabilité du système et la difficulté de l’extensibilité.

Prévenir les techniques de persistance et de dissimulation de Snake

L’avis décrit également des stratégies pour empêcher les techniques de persistance et de dissimulation de Snake. La première consiste, pour les propriétaires de systèmes dont on pense qu’ils ont été compromis, à changer immédiatement leurs identifiants (à partir d’un système non compromis) et à n’utiliser aucun type de mot de passe similaire à ceux utilisés précédemment. « Snake utilise une fonctionnalité d’enregistrement de frappe qui renvoie régulièrement les journaux aux opérateurs du FSB. Il est recommandé de changer les mots de passe et les noms d’utilisateur pour des valeurs qui ne peuvent pas être forcées ou devinées sur la base des anciens mots de passe ». Il est également conseillé aux propriétaires de systèmes d’appliquer les mises à jour de leurs systèmes d’exploitation, car les versions modernes de Windows, Linux et MacOS rendent beaucoup plus difficile pour les adversaires d’opérer dans l’espace du noyau. « Il sera donc beaucoup plus difficile pour les acteurs FSB de charger le pilote du noyau de Snake sur le système cible », poursuit la note.

Si les propriétaires de systèmes reçoivent des signatures de détection de l’activité d’implantation de Snake ou ont d’autres indicateurs de compromission qui sont associés à des acteurs du FSB utilisant ce malware, l’entreprise concernée doit immédiatement lancer son plan de réponse à l’incident documenté, ajoute l’avis. Ce dernier devrait inclure la séparation des comptes utilisateurs et des comptes privilégiés afin de rendre plus difficile l’accès des acteurs du FSB aux informations d’identification de l’administrateur, l’utilisation de la segmentation du réseau pour refuser toutes les connexions par défaut à moins qu’elles ne soient explicitement requises pour une fonctionnalité spécifique du système, et la mise en œuvre d’une authentification multifacteurs (MFA) résistante au phishing pour ajouter une couche supplémentaire de sécurité même lorsque les informations d’identification du compte sont compromises.

Merck a obtenu gain de cause en appel dans l’affaire qui l’oppose à son assureur. Ce dernier refusait d’indemniser le groupe pharmaceutique après l’attaque NotPetya au motif qu’il s’agissait d’un acte de guerre. Une décision suivie de près par l’écosystème cyber.

Deuxième victoire pour Merck devant la juridiction du New Jersey. Après un premier round devant un tribunal, Merck vient de gagner en appel contre des assureurs dont Ace American Insurance, Allianz Global, Liberty Mutual, Zurich American Insurance et Lloyd’s of London. Ces derniers contestaient le droit à indemnisation suite à l’attaque NotPetya, un malware destructeur en 2017, au motif qu’il s’agissait d’un acte de guerre. Le montant du remboursement est de 1,4 Md$.

Dans leur décision, les juges d’appel se sont focalisés sur cette définition d’acte de guerre et la jurisprudence pourrait affecter les futurs contrats de cyber-assurance. Ils ont reconnu que la définition pleine et entière de la guerre s’appliquait aux différentes polices d’assurance. Mais la cyberattaque contre un éditeur de solution de compatibilité Ukrainie non engagé dans des hostilités, bien que criminelle et basée sur de mauvaises intentions manifestes, n’était pas assimilable à un acte de guerre. Comme le précise la décision, plusieurs autres sociétés ont associé une partie de leur plainte avec Merck. Dans une affaire distincte, mais parallèle, impliquant la multinationale de l’alimentation et des boissons Mondelez International et Zurich American Insurance, un règlement a été conclu, privant l’affaire d’un impact révélateur et empêchant un ajustement des futurs contrats de cyber-assurance.

Des indices dans le règlement de la Lloyd’s

Le rejet de l’appel par les compagnies d’assurance et les mesures prises en mars 2023 par la Lloyd’s of London fournissent des indications sur la manière dont la cyber-assurance sera probablement traitée à l’avenir, avec notamment plus de clarté dans les exclusions relatives à la cybersécurité. Le mémoire d’un amici curiae déposé par les Insurance Law Scholars dans l’affaire Lloyd’s indique que la décision du tribunal de première instance devrait être confirmée parce qu’elle est « étayée par les travaux préparatoires sur les exclusions imputables à une situation de guerre » et que les assureurs « n’ont pas utilisé les dispositions des clauses d’assurance contradictoires facilement disponibles qui auraient exclu ou limité la couverture fournie pour les événements liés à la cybersécurité ».

À la page 23 de la décision des juges dans l’affaire Merck, le verbiage est plus direct : « La couverture ne pourrait être exclue ici que si nous étendions le sens du mot « hostile » jusqu’à sa limite extérieure pour tenter de l’appliquer à une cyberattaque contre une entreprise non engagée dans un conflit qui fournissait des mises à jour de logiciels de comptabilité à divers clients, le tout totalement en dehors du contexte d’un conflit armé ou d’un objectif militaire ». Les juges ont fait remarquer que cette approche serait contraire aux principes de base qui exigent que les tribunaux interprètent étroitement l’exclusion d’une police d’assurance. « Le sens spécifique, clair, net et évident d’un mot ou d’une phrase dans une exclusion, ainsi que sa signification et son intention, n’équivalent pas à son interprétation la plus large possible, mais plutôt à son interprétation la plus étroite. S’il s’agissait d’un match de football, il semblerait que le tribunal parle d’un « but contre son camp » de la part de l’assureur.

Un cas probablement porté devant la Cour suprême

L’exclusion pour motif de guerre a été jugée inapplicable et le tribunal a utilisé les propres mots de l’assureur pour expliquer en détail son refus. De manière prosaïque, on pourrait dire que les juges ont estimé que les assureurs avaient largement le temps d’ajuster la dynamique de leur police d’assurance et qu’ils ne l’ont pas fait. Violet Sullivan, vice-présidente chargée de l’engagement des clients chez Redpoint Cybersecurity et professeur adjoint de droit de la cybersécurité à la Baylor Law School, pense que la décision sera très probablement portée devant la Cour suprême du New Jersey. En outre, elle note que la charge de la preuve incombait à l’assureur et que le tribunal et les juges d’appel ont estimé que cette charge n’avait pas été remplie.

Guerre sur le terrain ou guerre dans le cyberespace

Selon Mme Sullivan, la question n’est pas d’attribuer ou de savoir à quel gouvernement étranger l’attaque était liée, et elle pense que toute la décision initiale de 2022 résulte d’une différenciation arbitraire entre guerre physique/cinétique ou guerre cybernétique. Celle-ci se concentre sur la nature de l’attaque et sur la signification de la guerre dans la politique et dans la jurisprudence. Cela dit, quand les services de renseignement d’un pays mènent des opérations secrètes, comme c’est souvent le cas de la Russie, l’objectif du gouvernement en place est de toujours maintenir un déni plausible de tout acte illégal.

L’attaque NotPetya pourrait-elle avoir été commanditée par la Fédération de Russie ? Absolument, et en effet, devant le tribunal, Kroll Cyber Security, cyber consultant pour les assureurs, a reconnu « avec une grande confiance » que l’attaque avait été « orchestrée par des acteurs travaillant pour, ou au nom, de la Fédération de Russie ». Il convient toutefois de remarquer que quand le Département américain de la justice a eu l’occasion de mettre en cause la Russie dans ces attaques, il s’est abstenu. Ainsi, si un gouvernement national n’attribue pas à une attaque le parrainage d’un État-nation, il sera très difficile pour une compagnie d’assurance de le faire avec succès devant les tribunaux sans avoir à s’étendre sur les exclusions relatives à la cybersécurité.

Ciblant les systèmes utilisant des VPN pour obtenir un accès indésirable et installer une porte dérobée, le groupe de cybercriminels par ransomware Cactus sort du lot. Sa technique débouche sur de gros risques en termes de sécurité informatique pour les entreprises.

Un groupe de cybercriminels compromet les réseaux d’entreprise depuis deux mois pour déployer un ransomware jusqu’alors inédit dénommé Cactus. Dans les attaques observées jusqu’à présent, les attaquants ont obtenu un accès en exploitant des vulnérabilités connues de systèmes VPN avant d’effectuer des déplacements latéraux pour déployer des outils de surveillance et de gestion à distance (RMM) afin de réussir à persister sur le réseau. Le nom de ce rançongiciel se retrouve dans la note de rançon des cybercriminels (cAcTuS.readme.txt) mais est aussi un « nom auto-déclaré », ont expliqué les chercheurs de Kroll Cyber Threat Intelligence dans un dernier rapport pas encore rendu public mais consulté par Bleeping Computer. « Les fichiers chiffrés sont accompagnés de l’extension .cts1 », bien que Kroll note que le nombre à la fin de l’extension varie selon les incidents et les victimes. Le fournisseur a observé l’exfiltration de données sensibles et l’extorsion de victimes via le service de messagerie peer-to-peer connu sous le nom de Tox, mais aucun site connu de fuite de victimes n’a été identifié au moment de l’analyse, ont précisé ces chercheurs en sécurité.

Dans tous les cas étudiés par Kroll, les attaquants ont mis un pied dans un système VPN en utilisant un compte de service, puis déployé une porte dérobée SSH qui se connectait à leur serveur de commande et de contrôle (C2) et exécutée par le biais d’une tâche programmée. Cette activité a été immédiatement suivie d’une reconnaissance du réseau à l’aide d’un scanner de réseau Windows du marché fabriqué par la société australienne SoftPerfect. Des commandes et des scripts PowerShell supplémentaires ont été utilisés pour énumérer les ordinateurs du réseau et extraire les comptes d’utilisateurs du journal des événements de Windows Security. Un autre script de balayage du réseau basé sur PowerShell, appelé PSnmap.ps1, a également été observé dans certains cas. Le groupe a ensuite été en mesure de déverser les informations d’identification LSASS et rechercher les fichiers locaux susceptibles de contenir des mots de passe pour identifier les comptes qui pourraient leur permettre d’accéder à d’autres systèmes via le protocole de bureau à distance (RDP) et d’autres méthodes. Pour maintenir la persistance sur les systèmes qu’ils ont compromis, les attaquants déploient des outils RMM tels que Splashtop, AnyDesk et SuperOps, ainsi que l’implant Cobalt Strike ou le proxy SOCKS5 Chisel. L’utilisation abusive d’outils RMM légitimes est une technique courante chez les acteurs de la menace. « Chisel aide à tunneliser le trafic à travers les pare-feux pour fournir des communications cachées au C2 de l’acteur de la menace et est probablement utilisé pour tirer des scripts et des outils supplémentaires sur le point de terminaison », ont déclaré les chercheurs de Kroll. L’un de ces scripts utilise l’outil Windows msiexec pour tenter de désinstaller des programmes anti-virus courants. Dans un cas, les attaquants ont même utilisé l’outil de désinstallation de Bitdefender.

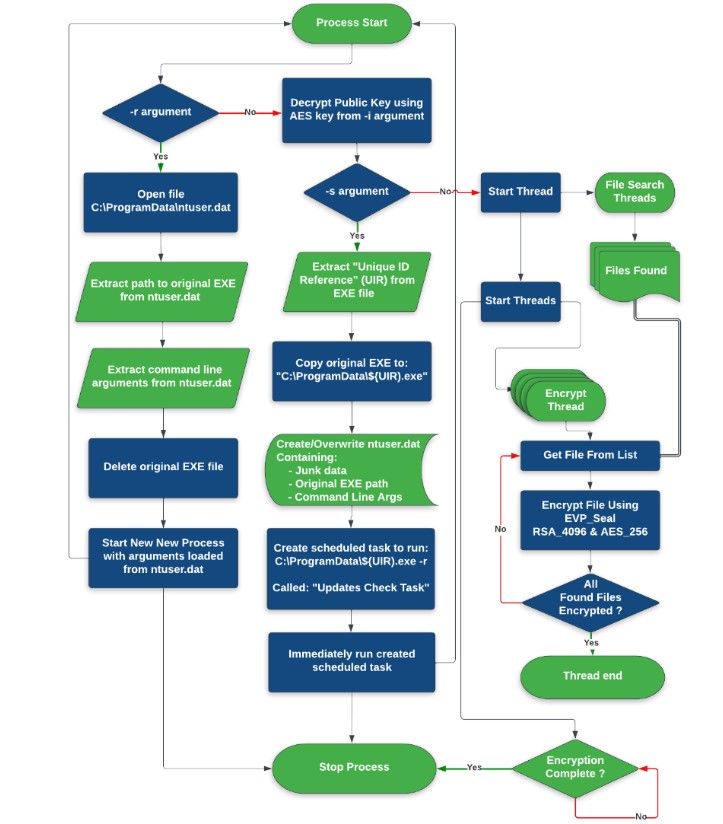

Le flux d’exécution du ransomware Cactus. (crédit : Kroll)

Des données exfiltrées dans le cloud

Une fois que le groupe a identifié les systèmes contenant des données sensibles, il utilise l’outil Rclone pour exfiltrer les informations vers des comptes de stockage cloud et se prépare à déployer le programme de ransomware. Pour ce faire, il utilise un script appelé TotalExec.ps1 qui a également été utilisé par les cybercriminels à l’origine du ransomware BlackBasta. Tout d’abord, les attaquants déploient un script batch appelé f1.bat qui crée un nouveau compte d’utilisateur admin sur le système et ajoute un script secondaire appelé f2.bat à la liste d’exécution automatique du système. Ce script extrait le binaire du ransomware d’une archive 7zip et l’exécute. L’outil PsExec est également utilisé pour lancer le binaire sur des systèmes distants. Ce dernier a trois modes d’exécution : installation, configuration et chiffrement.

En mode configuration, il crée un fichier appelé C:ProgramDatantuser.dat qui contient des données de configuration chiffrées pour le ransomware. Il crée ensuite une tâche planifiée qui exécute le ransomware. Lorsqu’il est exécuté avec l’option de chiffrement, le binaire du ransomware extrait et déchiffre une clé publique RSA codée en dur. Il commence ensuite à générer des clés AES pour le chiffrement des fichiers, et ces clés sont ensuite chiffrées avec la clé publique RSA. Le processus s’appuie sur l’implémentation Envelope de la bibliothèque OpenSSL, ce qui signifie que le fichier chiffré résultant contiendra également la clé AES chiffrée qui a été utilisée pour chiffrer le fichier. Pour récupérer la clé AES, l’utilisateur a besoin de la clé RSA privée, qui est entre les mains des attaquants.

Des recommandations à suivre

Le rapport de Kroll comprend une analyse des tactiques, techniques et procédures (TTP) selon le cadre MITRE ATT&CK, ainsi que des indicateurs de compromission. Les chercheurs recommandent de maintenir à jour les systèmes accessibles au public, tels que les appliances VPN, de mettre en œuvre des gestionnaires de mots de passe et une authentification à deux facteurs, de surveiller les systèmes pour l’exécution de PowerShell et de consigner son utilisation, d’auditer les comptes d’administrateur et de service, de mettre en œuvre les principes de moindre privilège et de revoir les stratégies de sauvegarde afin d’inclure au moins une sauvegarde isolée du réseau de l’entreprise.

Selon un spécialiste en cybersécurité, Microsoft a patché rapidement trois failles importantes touchant le service API Management sur Azure. Leur exploitation aboutit à des contournements d’URL et le téléchargement de fichiers sans restrictions.

Des trous de sécurité ont été détectés et corrigés dans le service API Management d’Azure. L’éditeur Ermetic a annoncé que Microsoft avait « patché trois vulnérabilités, dont deux dites Server-Side Request Forgery (contrefaçon de requête sur les serveurs) et par traversée de répertoire sur le téléchargement de fichier sur un workload Azure interne ». Le service ciblé est utilisé par les entreprises pour développer et gérer en toute sécurité des API dans des environnements informatiques hybrides et multicloud.

Parmi les deux vulnérabilités de type SSRF identifiées, l’une concerne le proxy CORS d’API Management d’Azure et l’autre le proxy d’hébergement de gestion du service cloud. Dans un premier temps, les ingénieurs ont pensé que le proxy CORS était une copie d’une vulnérabilité signalée précédemment et qui avait été corrigée par Microsoft. Mais ils ont découvert par la suite que la faille contournait la correction initiale. La firme de Redmond l’a finalement corrigée en janvier. Les vulnérabilités SSRF affectent les serveurs centraux dont dépendent de nombreux utilisateurs et entreprises pour leurs opérations quotidiennes. « En les exploitant, les attaquants pourraient simuler des requêtes provenant de ces serveurs légitimes, accéder à des services internes pouvant contenir des informations sensibles appartenant à des clients Azure, et même empêcher la disponibilité des serveurs vulnérables », a déclaré Ermetic dans son avis.

L’impact de la vulnérabilité par traversée de répertoire, bien au-delà d’Azure

Sur l’autre brèche impliquant une traversée de répertoire, Azure ne valide pas le type de fichier et le chemin d’accès des fichiers téléchargés sur le portail des développeurs Azure pour le service API Management. « Les utilisateurs authentifiés peuvent traverser le répertoire spécifié lors du téléchargement des fichiers, télécharger des fichiers malveillants sur le serveur du portail à destination des développeurs et éventuellement exécuter du code sur celui-ci en utilisant le détournement de DLL, l’échange de configuration iisnode, ou tout autre vecteur d’attaque pertinent », a encore déclaré Ermetic. « Le portail de développement dispose également d’une fonction d’auto-hébergement, ce qui indique que la vulnérabilité affecte non seulement Azure, mais aussi les utilisateurs finaux qui ont déployé eux-mêmes le portail développeur », a encore ajouté l’entreprise de cybersécurité.

D’autres vulnérabilités critiques ont été identifiées il y a peu de temps dans Azure. Selon un rapport du fournisseur Orca, le mois dernier, une faille « by-design » découverte dans Azure pourrait être exploitée par des attaquants pour accéder à des comptes de stockage, se déplacer latéralement dans des environnements IT et même exécuter du code à distance. Pour empêcher l’exploitation de la faille, les chercheurs conseillent aux entreprises de désactiver l’autorisation Azure Shared Key et d’utiliser à la place l’authentification Azure Active Directory. « Elles devraient aussi mettre en œuvre le principe de l’accès au moindre privilège afin de réduire considérablement ce risque », a aussi déclaré Orca. En janvier, Ermetic avait identifié une vulnérabilité d’exécution de code à distance affectant des services comme Function Apps, App Service, Logic Apps sur Azure Cloud, et d’autres services cloud. Baptisée EmojiDeploy, la faille provoque une attaque de falsification d’adresse intersite (Cross-Site Address Forgery, CSRF) sur le service de gestion des modifications logicielles (SCM) Kudu sur lequel reposent de nombreuses fonctionnalités d’Azure App service. En abusant de cette vulnérabilité, les attaquants peuvent déployer des fichiers zip malveillants contenant une charge utile dans l’application Azure de la victime.

La stratégie API First de Cisco donne la priorité au développement des API et garantit la compatibilité ascendante.

En mettant l’accent sur les avancées en matière d’API et en s’engageant à développer une plus grande communauté de développeurs, Cisco manifeste encore une fois sa volonté de devenir un acteur majeur du logiciel. Selon le fournisseur, une entreprise moyenne utilise 1 935 applications, soit 15 % de plus qu’il y a cinq ans. Et chacune de ces applications est accessible via des dizaines d’API provenant de fournisseurs, de développeurs et de sources internes. « Nous effectuons 8 milliards d’appels d’API par mois, contre 20 millions à la fin de 2018, c’est dire si l’adoption est importante ! », a déclaré Anne Gentle, responsable de l’expérience des développeurs chez l’équipementier de San Jose. Annoncée l’an dernier, la stratégie API First de Cisco donne la priorité au développement d’API dans tous les produits Cisco afin de garantir une communication efficace entre les applications, les services et les systèmes. « API First signifie que l’API est traitée comme un produit, avec une garantie de qualité pour les entreprises qui doivent avoir la certitude qu’elles pourront construire quelque chose de solide sur cette base », a déclaré Mme Gentle. « Incontestablement, les API sont l’avenir », a-t-elle ajouté.

La rétrocompatibilité est un autre élément clé de la stratégie API First. Les entreprises doivent être sûres que les API de Cisco continueront à fonctionner avec chaque version de logiciel. Selon Alicia Lorenzetti, leader mondial de l’écosystème et du marché chez Cisco Meraki, les processus de conception, de documentation et de support pour les API stratégiques de Cisco sont construits autour de la rétrocompatibilité, et cela inclut l’implementation de journaux des modifications, de délais de notification appropriés pour tout changement d’API, d’avis de dépréciation et de versions d’API. « Les développeurs veulent qu’une API dure des années, afin de continuer à écrire du code et que le code continue à fonctionner. Nous nous engageons à ne pas changer cette API particulière, et si nous le faisons, nous les en informerons et nous leur fournirons une alternatve », a encore déclaré Mme Lorenzetti. « L’idée est de créer un produit sur lequel les clients et les développeurs pourront compter dans la durée et sur lequel ils pourront bâtir leur entreprise », a-t-elle ajouté.

Support d’API Insight

Dans un premier temps, Cisco a promis une rétrocompatibilité pour plusieurs de ses offres principales, notamment l’API Meraki Dashboard, l’API Identity Service Engine (ISE), l’API Nexus Cloud, l’API SecureX Threat Response, les API Cloud Security Open, l’API Partner Experience (PX) Cloud et l’API Webex. Une compatibilité descendante est prévue pour ThousandEyes API, Spaces API, AppDynamics Cloud API, DNA Center API, NSO Northbound API, Crosswork CNC API, et SD-WAN (vManage) API. « Les clients peuvent trouver les API et la documentation pour les différentes lignes de produits sur le site developer.cisco.com », a indiqué Grace Francisco, vice-présidente des relations avec les développeurs, de la stratégie et de l’expérience chez Cisco, dans un blog sur API Insights.

Un autre aspect de l’effort de Cisco en faveur de l’API concerne le support au projet open source API Insights. « API Insights permet aux développeurs d’évaluer les problèmes techniques, l’exhaustivité de la documentation et les problèmes de qualité des API avant leur mise en production », a expliqué Anne Gentle. Le projet promeut la spécification OpenAPI (OAS), un format de description ouvert et neutre pour les API REST, régi par la Fondation Linux, qui permet aux applications métiers de partager des informations avec des applications internes ou tierces sur Internet. « Avec API Insights, les entreprises et les développeurs peuvent suivre et améliorer la qualité des API de manière cohérente, avec un niveau de détail et de transparence impossible à atteindre avec des processus manuels », a indiqué Cisco. « Grâce aux informations fournies par API Insights pendant qu’ils travaillent, les développeurs peuvent voir rapidement si leurs API répondent aux normes de qualité et de sécurité de leur entreprise. Ils peuvent aussi facilement voir l’historique des versions, les journaux des modifications, la compatibilité ascendante, les changements de rupture entre les versions, et plus encore », a aussi écrit Grace Francisco, dans le blog sur API Insights. « Ce langage commun, établi par API Insights entre développeurs et DevSecOps pour mettre en évidence les faiblesses des API, rend la collaboration plus efficace entre les équipes, et casse les silos traditionnels qui ralentissent souvent la productivité et le temps de résolution des problèmes quand ils surviennent », a encore déclaré Mme Francisco.

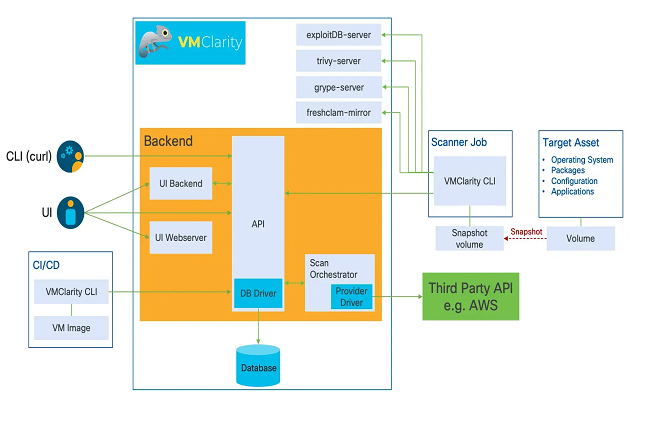

Des outils pour compléter Kubernetes

Cisco soutient aussi le développement des API par le biais du projet OpenClarity, une suite d’outils API open source pour la sécurité et l’observabilité des environnements Cloud natifs. Le projet OpenClarity comprend VMClarity, récemment annoncé, qui permet aux développeurs de s’attaquer aux vulnérabilités liées à l’utilisation de machines virtuelles dans les environnements natifs du cloud. « VMClarity fournit une détection et une gestion sans agent des nomenclatures logicielles (Software bill of materials, SBOM), et parce qu’il est sans agent, la sécurité et l’observabilité cloud-native sur les machines virtuelles sont améliorées sans écrire ou modifier de code », a déclaré Cisco. Les autres suites du projet OpenClarity comprennent APIClarity, un outil de visibilité open source et cloud natif pour les API qui utilise un framework de maillage de services pour capturer et analyser le trafic API et identifier les risques potentiels ; et KubeClarity, qui se concentre sur la visibilité et la vulnérabilité des environnements basés sur Kubernetes.

Cisco est impliqué dans d’autres projets axés sur le développement des API, notamment :

– Nasp : ce projet fournit des capacités de type service mesh à des points d’extrémité non-cloud et à des environnements cloud plus petits. Léger, basé sur une bibliothèque et open source, ce service mesh étendu peut exécuter des applications sur des appareils de périphérie, des VM héritées et des clients mobiles dans le service mesh de Kubernetes.

– Media Streaming Mesh : ce projet open source exécute plus efficacement des applications multimédias en temps réel dans des environnements Kubernetes natifs.

– APIx Manager : intégré dans les environnements de développement intégrés, il aide les développeurs à améliorer la qualité et la sécurité des API dès le début du cycle de développement.

Incontournable OpenTelemetry pour l’observai lité

« Le framework d’observabilité OpenTelemetry (OTEL) a aussi un impact sur la manière dont sont développées les nouvelles applications », a déclaré Anne Gentle. Sous les auspices de la Cloud Native Foundation, la technologie OpenTelemetry est développée par des contributeurs d’AWS, Azure, Cisco, F5, Google Cloud et VMware, entre autres. Le groupe définit OpenTelemetry comme un ensemble d’outils, d’API et de SDK utilisés pour instrumenter, générer, collecter et exporter des données de télémétrie afin d’analyser les performances et le comportement des logiciels. « On peut voir ses données et son équipement, et OTEL rend ces informations accessibles. Et quand on combine toutes ces données, elles deviennent exploitables pour les entreprises », a déclaré Mme Gentle. Selon les analystes, beaucoup de fournisseurs ont envie de créer de bonnes API et de bons programmes de développement. « Concernant les efforts de Cisco en matière d’API et de programmes de développement, l’objectif est d’encourager les développeurs à tirer parti de ce que fait Cisco et à s’en inspirer pour vendre davantage de produits Cisco », a déclaré pour sa part Tom Nolle, président de CIMI Corp. (Dans un blog, M. Nolle a récemment évoqué les défis auxquels sont confrontés les fournisseurs pour utiliser les API et encourager le développement de logiciels).

« Si un tiers développe quelque chose pour des API qui améliore la vente de produits d’un fournisseur, c’est gagnant-gagnant parce que ça ne lui coûte rien », a déclaré M. Nolle. « Les logiciels sont beaucoup plus faciles à différencier que le matériel ; toutes les fonctions utiles des réseaux sont créées par des logiciels », a-t-il ajouté. « Le défi consiste à mettre en place un programme qui en vaille la peine », a encore déclaré M. Nolle. « Cisco est un acteur important, et c’est une aide incontestable. Mais beaucoup de développeurs cherchent à travailler avec Cisco, et plus il y a de développeurs, moins il y a de chances qu’un développeur donné attire l’attention qu’il mérite. Les développeurs travaillant pour des fournisseurs s’inquiètent souvent aussi du fait que le fournisseur décide d’introduire sa propre fonction/son propre produit si la demande est suffisamment forte. Les programmes de développement d’un fournisseur ne sont pas un facteur déterminant dans le choix du fournisseur, mais ils peuvent être considérés comme un avantage », a ajouté Tom Nolle. « Les clients ne disent pas que les programmes de développement sont un critère primordial dans le choix du fournisseur, mais ils bénéficient de ces programmes. Les opérateurs (telcos) apprécient les bonnes API et les bons programmes, car ils voudraient souvent être eux-mêmes des ‘développeurs’ », a encore déclaré M. Nolle.

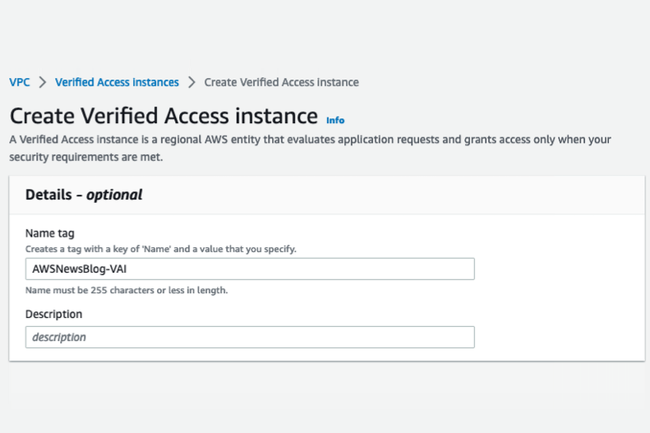

Annoncé en novembre dernier, le service Verified Access d’AWS se généralise et continue de s’étoffer avec des services complémentaires et des partenariats. Il applique l’approche zero trust pour l’accès aux applications cloud, sans passer par un VPN.

La stratégie zero trust commence à se diffuser au sein des entreprises. Les fournisseurs de cloud veulent accompagner cette tendance. AWS vient par exemple de généraliser son service Verified Access dévoilé en novembre dernier et l’enrichir de deux fonctions supplémentaires : un WAF (Web application firewall) et la transmission de contexte d’identité signé comme l’alias de connexion d’un utilisateur. Sur ce dernier point, AWS explique dans un blog que « si votre application reçoit une demande sans le contexte signé, elle peut la rejeter, ce qui renforce sa sécurité. Le contexte signé comprend également des attributs utilisateur tels que le rôle et le service, qui peuvent être utilisés pour rationaliser la personnalisation de l’application ».

Sur le WAF, il « protège les applications web (HTTP/S) contre les menaces de la couche applicative », souligne la firme américaine. « Les clients peuvent filtrer les exploits courants, comme l’injection SQL et le cross-site scripting (XSS) à l’aide du WAF, tout en activant l’accès fin basé sur l’approche zero trust pour les applications à l’aide de l’identité de l’utilisateur et de l’état de sécurité de l’appareil », ajoute le fournisseur de cloud.

Extension des partenariats

Pour élargir sa portée, Verified Access s’intègre avec les partenaires d’AWS dans les domaines de l’identité et de la sécurité des appareils, notamment Beyond Identity, CrowdStrike, CyberArk, Cisco Duo, Jamf, JumpCloud, Okta et Ping Identity. « De plus, les partenaires en matière d’observabilité, dont Datadog, IBM, New Relic, Rapid7, Sumo Logic et Trellix, peuvent ingérer les journaux Verified Access et fournir des données exploitables sur les utilisateurs qui tentent d’accéder aux applications des clients », a déclaré AWS.

A noter que Verified Access est disponible dans 10 régions : US East (Ohio), US East (N. Virginia), US West (N. California), US West (Oregon), Asia Pacific (Sydney), Canada (Central), Europe (Frankfurt), Europe (Ireland), Europe (London), and South America (São Paulo. La tarification du service est calculée sur une base horaire et sur la quantité de données traitées en gigaoctets pour chaque application utilisant Verified Access.

Selon les analystes de l’Institut SANS, les entreprises doivent être très vigilantes sur plusieurs méthodes d’attaque émergentes et dangereuses. Parmi lesquelles celles basées sur l’intelligence artificielle, l’ingénierie sociale alimentée par ChatGPT ou encore passant par la publicité payante.

Les experts en cybersécurité du SANS Institute ont révélé les cinq techniques d’attaque récentes les plus dangereuses utilisées par les attaquants, notamment les cybercriminels et les acteurs bénéficiant de soutiens de niveau étatique. Elles ont été présentées lors d’une session de la dernière conférence RSA à San Francisco (24-27 avril), où un groupe d’analystes de cet organisme a exploré les dernières tactiques, techniques et procédures (TTP) et conseillé les organisations sur la manière de s’y préparer. Le SANS Institute est une société importante dans le domaine de la formation, des certifications, des diplômes et des ressources en matière de cybersécurité, qui vise à doter les professionnels de la cybersécurité de compétences et de connaissances pratiques.

Intitulée « Les cinq nouvelles techniques d’attaque les plus dangereuses », cet échange a réuni quatre éminents panélistes du SANS qui ont fourni des informations utiles pour aider les responsables de la sécurité à comprendre l’évolution des menaces et à en garder la maîtrise. Les cinq vecteurs émergents de cyber-attaques couverts par les orateurs étaient l’IA adverse, l’ingénierie sociale alimentée par ChatGPT, les développeurs tiers, le référencement et les attaques par publicité payante.

Les IA adverses

Les acteurs de la menace manipulent les outils d’IA pour amplifier la vitesse des campagnes de ransomware et identifier les vulnérabilités zero day dans les logiciels complexes, a déclaré Stephen Sims, membre du SANS et responsable du programme d’études sur les opérations offensives en cybersécurité. De la rationalisation des processus de codage des logiciels malveillants à la démocratisation de l’ingénierie sociale, l’IA a changé la donne pour les attaquants, a-t-il ajouté. En réponse, les entreprises doivent déployer un modèle de sécurité intégré de défense en profondeur qui fournit des protections en couches, automatise les actions critiques de détection et de réponse, et facilite les processus efficaces de traitement des incidents.

L’ingénierie sociale à la sauce GPT

En ce qui concerne l’ingénierie sociale alimentée par le ChatGPT, les acteurs de la menace tirent parti de l’IA générative pour exploiter le risque humain – en ciblant les vulnérabilités des employés individuels pour pénétrer dans le réseau de toute leur organisation, y compris leur famille, selon Heather Mahalik, membre du SANS. Cette évolution signifie que les utilisateurs sont aujourd’hui plus facilement attaquables que jamais, et qu’il suffit d’un mauvais clic sur un fichier malveillant pour mettre en danger non seulement une entreprise entière, mais aussi les moyens de subsistance de la victime, a déclaré Heather Mahalik. Cette surface d’attaque élargie exige des sociétés qu’elles encouragent une culture de cyber-vigilance à tous les niveaux de l’entreprise afin de s’assurer que les employés sont conscients des attaques liées à ChatGPT.

Les attaques par supply chain

Autre technique d’attaque sérieuse étudiée : celle qui passe par la chaîne d’approvisionnement des logiciels (SCM) pour infiltrer les réseaux d’entreprise, a pointé le Dr Johannes Ullrich, doyen de la recherche du SANS Technology Institute. Ce phénomène s’est manifesté de manière significative lors de la violation de LastPass en 2022, où un acteur de la menace a exploité les vulnérabilités de logiciels tiers pour contourner les contrôles existants et accéder à des environnements à privilège. Pour les entreprises de tous les secteurs, cette attaque a souligné l’importance de travailler efficacement en tandem avec les développeurs de logiciels pour aligner les architectures de sécurité, partager les informations sur les menaces et naviguer dans les techniques d’attaque en constante évolution, a déclaré Johannes Ullrich.

Le malvertising

Les attaques par référencement sont une autre méthode d’attaque dangereuse et émergente, tout comme les attaques par publicité payante, selon Katie Nickels, instructrice certifiée par le SANS. Selon elle, le malvertising tirent parti de stratégies de marketing fondamentales pour obtenir un accès initial aux réseaux d’entreprise. Dans ces cas, les cybercriminels exploitent des mots-clés SEO et des publicités payantes pour inciter les victimes à s’engager sur des sites Web falsifiés, à télécharger des fichiers malveillants et à autoriser l’accès d’utilisateurs à distance.

Ces attaques témoignent de la proactivité des attaquants, qui s’éloignent de plus en plus des techniques traditionnelles contre lesquelles il est devenu plus facile de se défendre, a déclaré Katie Nickels. Ces deux vecteurs d’attaque soulignent l’importance d’intégrer des programmes de formation de sensibilisation des utilisateurs évolutifs et adaptés aux nouvelles menaces.

Varier et diversifier les attaques pour mieux surprendre

Les attaques abordées sont devenues de plus en plus fréquentes, sophistiquées et difficiles à détecter, a expliqué John Davis, directeur pour le Royaume-Uni et l’Irlande du SANS Institute, EMEA. « Elles s’inscrivent toutes dans une tendance plus large selon laquelle les efforts et les techniques d’attaque utilisés par les pirates informatiques sont de plus en plus complexes et ciblés. L’ampleur de la cybercriminalité actuelle et l’audace des attaquants sont difficiles à comprendre pour de nombreux chefs d’entreprise – 450 000 nouveaux logiciels malveillants sont détectés chaque jour et 3,4 milliards de courriels d’hameçonnage arrivent dans les boîtes de réception ». Et d’ajouter : « Il n’est pas étonnant que tant d’entreprises s’efforcent de garder les portes et les fenêtres fermement fermées au milieu d’une tempête déchaînée. Ces nouvelles menaces audacieuses nous apprennent que les pirates prospèrent en diversifiant leurs techniques. Il n’est donc pas étonnant de voir des groupes de ransomware bien établis procéder à des licenciements, tandis que le ransomware as a service prend de l’ampleur ».

La bonne nouvelle, c’est que même les entreprises les plus petites et les plus jeunes peuvent se défendre contre ces attaques, affirme M. Davis. « La sensibilisation, la vigilance et l’éducation sont des armes vitales et notre ligne de défense la plus critique. En fin de compte, si nous voulons renforcer les meilleures défenses dans un monde de pirates informatiques toujours en activité, il est vital que nous restions à l’avant-garde et que nous modifiions sans cesse notre approche, quelle que soit la menace ».