Selon Check Point, depuis le mois de mars, les discussions et les échanges relatifs à la version premium de ChatGPT se sont multipliés sur le dark web.

En basculant en mode payant pour la version premium, les accès à ChatGPT plus sont devenus un produit recherché et échangé sur le dark web. Des chercheurs de Check Point Software rapportent dans un blog qu’« au cours du mois dernier, les discussions relatives à la fuite ou à la vente de comptes premium ChatGPT compromis ont augmenté dans les forums clandestins ». Ils ajoutent que « la plupart des comptes volés sont vendus, mais certains acteurs partagent aussi gratuitement des comptes premium ChatGPT volés, afin de faire la publicité pour leurs propres services ou outils pour voler les comptes ».

Plusieurs activités criminelles autour de ChatGPT

Au cours du mois de mars, les experts de Check Point Software ont observé divers types de discussions et d’échanges liés à l’agent conversationnel sur le dark web. Outre la fuite de comptes, les cybercriminels s’échangent aussi des outils de force brute et de vérification. L’objectif est de pirater des comptes ChatGPT en exploitant de grandes bases de données (email et mots de passe) pour deviner la bonne combinaison.

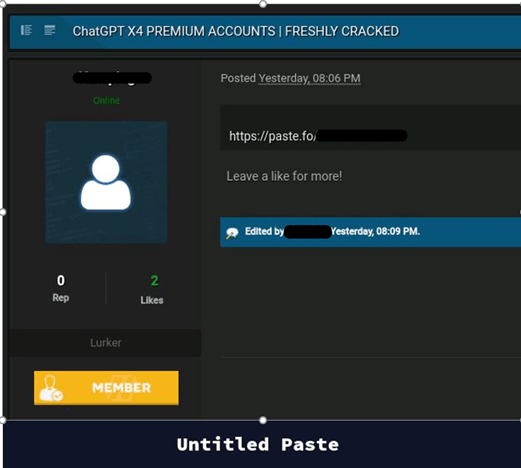

Des comptes piratés de ChatGPT plus sont disponibles sur le dark web. (Crédit Photo: Check Point Software)

Par ailleurs, ils ont découvert des offres de comptes ChatGPT en mode as a service, une offre qui propose d’ouvrir des accès à la version premium, en utilisant probablement des cartes de paiement volées.

Configuration SilverBullet en vente

« Les cybercriminels proposent aussi un fichier de configuration pour SilverBullet qui sert à vérifier un ensemble d’informations d’identification sur la plateforme OpenAI de manière automatisée », a déclaré l’éditeur. Cette suite de tests web propose aux utilisateurs d’effectuer des requêtes vers une application web cible. Elle est également utilisée par les cybercriminels pour mener des attaques par bourrage d’identifiant (credential stuffing) et par compromission d’identifiants de compte contre différents sites web, et voler ainsi des comptes pour des plateformes en ligne.

Les cybercriminels proposent une configuration de SilverBullet pour OpenAI. (Crédit Photo: Check Point Software)

Concernant ChatGPT, les chercheurs affirment qu’avec SilverBullet, les cybercriminels peuvent compromettre de grandes quantités de comptes. Le processus est entièrement automatisé et peut lancer entre 50 et 200 vérifications par minute. Il prend par ailleurs en charge la mise en œuvre de proxy qui, dans de nombreux cas, lui permet de contourner les différentes protections des sites web contre ce type d’attaques. Un autre cybercriminel qui s’est spécialisé dans les abus et les fraudes des produits ChatGPT, s’est même baptisé « gpt4 ». « Dans ses fils de discussion, il propose à la vente non seulement des comptes ChatGPT, mais aussi une configuration pour un autre outil automatisé qui vérifie la validité d’un identifiant », a déclaré Check Point.

Mise à niveau à vie de ChatGPT Plus

« Depuis le 20 mars, un pirate anglophone fait de la publicité pour un service de compte ChatGPT Plus à vie, avec une satisfaction garantie à 100 % », souligne les experts de Check Point Software. La mise à niveau à vie d’un compte ChatGPT Plus normal ouvert via l’adresse électronique fournie par l’acheteur coûte 59,99 dollars, alors que le prix normal d’OpenAI pour ce service est de 20 dollars par mois. « De plus, pour réduire les coûts, ce service clandestin propose également de partager l’accès au compte ChatGPT avec un autre cybercriminel pour 24,99 dollars, et ce, pour toute la durée de vie du compte », observe l’éditeur.

Un membre propose une version à vie de ChatGPT plus. (Crédit Photo: Check Point Software)

Contourner les restrictions de ChatGPT

Les identifiants volés de comptes ChatGPT premium sont très demandés, car ils peuvent aider les cybercriminels à contourner les restrictions de géolocalisation imposées par ChatGPT. OpenAI limite l’utilisation du service dans certaines zones géographiques comme l’Iran, la Russie et la Chine. « Cependant, en utilisant l’API de ChatGPT, les pirates peuvent contourner les restrictions et utiliser les comptes premium également », a déclaré Check Point. Autre usage possible pour les cybercriminels : l’obtention d’informations personnelles. Les comptes ChatGPT stockent les requêtes récentes du propriétaire du compte. « Ainsi, quand ils volent des comptes existants, ils ont accès aux requêtes du propriétaire initial du compte. Il peut s’agir d’informations personnelles, d’informations sur les produits et les processus de l’entreprise, et bien d’autres choses encore », explique Check Point dans son blog.

En mars, OpenAI, soutenue par Microsoft, a révélé qu’un bogue dans la bibliothèque open source du client Redis avait entraîné une panne et une fuite de données de ChatGPT, où les utilisateurs pouvaient voir les informations personnelles et les requêtes de chat d’autres utilisateurs. L’entreprise a reconnu que les requêtes de chat et les informations personnelles comme les noms des abonnés, les adresses électroniques, les adresses de paiement et une partie des informations relatives aux cartes de crédit d’environ 1,2 % des abonnés de ChatGPT Plus avaient été exposées.

Inquiétudes concernant la confidentialité de ChatGPT

Ces derniers mois, plusieurs problèmes de sécurité et de protection de la vie privée posés par ChatGPT ont émergé. L’autorité italienne de régulation de la protection des données a déjà interdit provisoirement l’agent conversationnel du fait de violations présumées de la vie privée liées à la collecte et au stockage de données personnelles par le chatbot. Le régulateur transalpin a déclaré qu’il lèverait l’interdiction temporaire de ChatGPT si OpenAI se conformait à une série d’exigences en matière de protection des données d’ici au 30 avril.

Le commissaire allemand à la protection des données a également averti que ChatGPT pourrait être bloqué en Allemagne en raison de problèmes de sécurité des données. Par ailleurs, en début de semaine dernière, OpenAI a annoncé un programme de bug bounty invitant la communauté mondiale des chercheurs en sécurité, des hackers éthiques et des passionnés de technologie à aider l’entreprise à identifier et à corriger les vulnérabilités de ses systèmes d’intelligence artificielle générative. OpenAI récompensera les chasseurs de bogues en argent comptant, à hauteur de 200 dollars pour les découvertes de faible gravité et jusqu’à 20 000 dollars pour les découvertes exceptionnelles.

Selon Check Point, depuis le mois de mars, les discussions et les échanges relatifs à la version premium de ChatGPT se sont multipliés sur le dark web.

En basculant en mode payant pour la version premium, les accès à ChatGPT plus sont devenus un produit recherché et échangé sur le dark web. Des chercheurs de Check Point Software rapportent dans un blog qu’« au cours du mois dernier, les discussions relatives à la fuite ou à la vente de comptes premium ChatGPT compromis ont augmenté dans les forums clandestins ». Ils ajoutent que « la plupart des comptes volés sont vendus, mais certains acteurs partagent aussi gratuitement des comptes premium ChatGPT volés, afin de faire la publicité pour leurs propres services ou outils pour voler les comptes ».

Plusieurs activités criminelles autour de ChatGPT

Au cours du mois de mars, les experts de Check Point Software ont observé divers types de discussions et d’échanges liés à l’agent conversationnel sur le dark web. Outre la fuite de comptes, les cybercriminels s’échangent aussi des outils de force brute et de vérification. L’objectif est de pirater des comptes ChatGPT en exploitant de grandes bases de données (email et mots de passe) pour deviner la bonne combinaison.

Des comptes piratés de ChatGPT plus sont disponibles sur le dark web. (Crédit Photo: Check Point Software)

Par ailleurs, ils ont découvert des offres de comptes ChatGPT en mode as a service, une offre qui propose d’ouvrir des accès à la version premium, en utilisant probablement des cartes de paiement volées.

Configuration SilverBullet en vente

« Les cybercriminels proposent aussi un fichier de configuration pour SilverBullet qui sert à vérifier un ensemble d’informations d’identification sur la plateforme OpenAI de manière automatisée », a déclaré l’éditeur. Cette suite de tests web propose aux utilisateurs d’effectuer des requêtes vers une application web cible. Elle est également utilisée par les cybercriminels pour mener des attaques par bourrage d’identifiant (credential stuffing) et par compromission d’identifiants de compte contre différents sites web, et voler ainsi des comptes pour des plateformes en ligne.

Les cybercriminels proposent une configuration de SilverBullet pour OpenAI. (Crédit Photo: Check Point Software)

Concernant ChatGPT, les chercheurs affirment qu’avec SilverBullet, les cybercriminels peuvent compromettre de grandes quantités de comptes. Le processus est entièrement automatisé et peut lancer entre 50 et 200 vérifications par minute. Il prend par ailleurs en charge la mise en œuvre de proxy qui, dans de nombreux cas, lui permet de contourner les différentes protections des sites web contre ce type d’attaques. Un autre cybercriminel qui s’est spécialisé dans les abus et les fraudes des produits ChatGPT, s’est même baptisé « gpt4 ». « Dans ses fils de discussion, il propose à la vente non seulement des comptes ChatGPT, mais aussi une configuration pour un autre outil automatisé qui vérifie la validité d’un identifiant », a déclaré Check Point.

Mise à niveau à vie de ChatGPT Plus

« Depuis le 20 mars, un pirate anglophone fait de la publicité pour un service de compte ChatGPT Plus à vie, avec une satisfaction garantie à 100 % », souligne les experts de Check Point Software. La mise à niveau à vie d’un compte ChatGPT Plus normal ouvert via l’adresse électronique fournie par l’acheteur coûte 59,99 dollars, alors que le prix normal d’OpenAI pour ce service est de 20 dollars par mois. « De plus, pour réduire les coûts, ce service clandestin propose également de partager l’accès au compte ChatGPT avec un autre cybercriminel pour 24,99 dollars, et ce, pour toute la durée de vie du compte », observe l’éditeur.

Un membre propose une version à vie de ChatGPT plus. (Crédit Photo: Check Point Software)

Contourner les restrictions de ChatGPT

Les identifiants volés de comptes ChatGPT premium sont très demandés, car ils peuvent aider les cybercriminels à contourner les restrictions de géolocalisation imposées par ChatGPT. OpenAI limite l’utilisation du service dans certaines zones géographiques comme l’Iran, la Russie et la Chine. « Cependant, en utilisant l’API de ChatGPT, les pirates peuvent contourner les restrictions et utiliser les comptes premium également », a déclaré Check Point. Autre usage possible pour les cybercriminels : l’obtention d’informations personnelles. Les comptes ChatGPT stockent les requêtes récentes du propriétaire du compte. « Ainsi, quand ils volent des comptes existants, ils ont accès aux requêtes du propriétaire initial du compte. Il peut s’agir d’informations personnelles, d’informations sur les produits et les processus de l’entreprise, et bien d’autres choses encore », explique Check Point dans son blog.

En mars, OpenAI, soutenue par Microsoft, a révélé qu’un bogue dans la bibliothèque open source du client Redis avait entraîné une panne et une fuite de données de ChatGPT, où les utilisateurs pouvaient voir les informations personnelles et les requêtes de chat d’autres utilisateurs. L’entreprise a reconnu que les requêtes de chat et les informations personnelles comme les noms des abonnés, les adresses électroniques, les adresses de paiement et une partie des informations relatives aux cartes de crédit d’environ 1,2 % des abonnés de ChatGPT Plus avaient été exposées.

Inquiétudes concernant la confidentialité de ChatGPT

Ces derniers mois, plusieurs problèmes de sécurité et de protection de la vie privée posés par ChatGPT ont émergé. L’autorité italienne de régulation de la protection des données a déjà interdit provisoirement l’agent conversationnel du fait de violations présumées de la vie privée liées à la collecte et au stockage de données personnelles par le chatbot. Le régulateur transalpin a déclaré qu’il lèverait l’interdiction temporaire de ChatGPT si OpenAI se conformait à une série d’exigences en matière de protection des données d’ici au 30 avril.

Le commissaire allemand à la protection des données a également averti que ChatGPT pourrait être bloqué en Allemagne en raison de problèmes de sécurité des données. Par ailleurs, en début de semaine dernière, OpenAI a annoncé un programme de bug bounty invitant la communauté mondiale des chercheurs en sécurité, des hackers éthiques et des passionnés de technologie à aider l’entreprise à identifier et à corriger les vulnérabilités de ses systèmes d’intelligence artificielle générative. OpenAI récompensera les chasseurs de bogues en argent comptant, à hauteur de 200 dollars pour les découvertes de faible gravité et jusqu’à 20 000 dollars pour les découvertes exceptionnelles.

Alors que l’IA générative continue d’ébranler l’industrie technologique, les gouvernements du monde entier commencent à envisager une réglementation afin de lutter contre son potentiel d’aide à la criminalité et de promotion des préjugés.

Si les États-Unis et la Chine sont de féroces rivaux commerciaux dans le domaine des technologies, ils semblent partager un nouveau point commun : les préoccupations relatives à la responsabilité et à l’éventuelle utilisation abusive de l’IA. Mardi, les gouvernements des deux pays ont annoncé des réglementations relatives au développement de l’IA. La National Telecommunications and Information Administration (NTIA), une branche du ministère américain du commerce, a lancé un appel public officiel à contribution sur les politiques qui devraient façonner un écosystème de responsabilité en matière d’IA. Il s’agit notamment d’interrogations relatives à l’accès aux données, à la mesure de la responsabilité et à la manière dont les approches de l’IA pourraient varier dans différents secteurs d’activité, tels que l’emploi ou la santé.

Les commentaires écrits en réponse à la demande doivent être fournis à la NTIA avant le 10 juin 2023, soit 60 jours à compter de la date de publication dans le registre fédéral. Cette nouvelle intervient le jour même où la Cyberspace Administration of China (CAC) a dévoilé un certain nombre de projets de mesures pour la gestion des services d’IA générative, notamment en rendant les fournisseurs responsables de la validité des données utilisées pour former les outils d’IA générative. La CAC a déclaré que les fournisseurs devraient être responsables de la validité des données utilisées pour former les outils d’IA et que des mesures devraient être prises pour prévenir la discrimination lors de la conception des algorithmes et des ensembles de données de formation, selon un article de Reuters. Les entreprises devront également soumettre des évaluations de sécurité au gouvernement avant de lancer leurs outils d’IA au public.

Réglementation de l’IA contre innovation

Si des contenus inappropriés sont générés par leurs plateformes, les entreprises devront mettre à jour la technologie dans les trois mois afin d’empêcher que des contenus similaires soient à nouveau générés, selon le projet de règles. En cas de non-respect de ces règles, les fournisseurs se verront infliger des amendes, leurs services seront suspendus ou ils feront l’objet d’une enquête pénale. Tout contenu élaboré par l’IA générative doit être conforme aux valeurs socialistes fondamentales du pays, a déclaré la CAC. Les géants chinois de la technologie ont bien avancé dans le développement de l’IA. L’annonce de la CAC a été faite le jour même où Alibaba Cloud a annoncé un modèle de langage étendu, appelé Tongyi Qianwen, qu’il va déployer en tant qu’interface de type ChatGPT pour toutes ses applications commerciales. Le mois dernier, un autre géant chinois des services internet et de l’IA, Baidu, a annoncé une variante au ChatGPT en langue chinoise, Ernie bot.

Si le gouvernement chinois a établi un ensemble clair de lignes directrices réglementaires, d’autres gouvernements dans le monde adoptent une approche différente. Le mois dernier, le gouvernement britannique a déclaré que pour « éviter une législation trop lourde qui pourrait étouffer l’innovation », il avait choisi de ne pas confier la responsabilité de la gouvernance de l’IA à un nouveau régulateur unique, appelant plutôt les régulateurs existants à proposer leurs propres approches qui conviennent le mieux à la façon dont l’IA est utilisée dans leurs secteurs. Toutefois, cette orientation a été critiquée par certains, les experts du secteur faisant valoir que les cadres existants pourraient ne pas être en mesure de réglementer efficacement l’IA en raison de la nature complexe et multicouche de certains outils d’IA, ce qui signifie que la confusion entre les différents régimes sera inévitable.

Par ailleurs, l’autorité britannique de régulation des données a adressé un avertissement aux entreprises technologiques concernant la protection des informations personnelles lors du développement et du déploiement d’IA génératifs en tant que LLM, tandis que l’autorité italienne de régulation de la confidentialité des données a interdit ChatGPT en raison d’allégations de violations de la vie privée. Un groupe de 1 100 leaders technologiques et scientifiques a également appelé à une pause de six mois dans le développement de systèmes plus puissants que le modèle GPT-4 récemment lancé par OpenAI.

L’erreur, base de l’apprentissage

Lorsqu’il s’agit d’innovation technologique et de réglementation, la plupart des gouvernements et des législateurs suivent généralement un certain chemin naturel, a déclaré Frank Buytendijk, analyste chez Gartner. « Lorsqu’une nouvelle technologie est mise sur le marché, nous apprenons à l’utiliser de manière responsable en commettant des erreurs », a-t-il déclaré. « C’est ce que nous faisons actuellement avec l’IA ». Selon cet analyste, la réglementation commence à émerger – permettant aux développeurs, aux utilisateurs et aux systèmes juridiques d’apprendre l’utilisation responsable par l’interprétation de la loi et de la jurisprudence – suivie de la phase finale, où les technologies intégrant l’utilisation responsable. « Nous apprenons ce qu’est l’utilisation responsable grâce à ces meilleures pratiques intégrées, il s’agit donc d’un processus », a déclaré M. Buytendijk.

Une faille critique dans le service de mise en file d’attente des messages MSMQ de Microsoft est susceptible d’être exploitée. En effet, de nombreuses entreprises ignorent que ce service est actif. La firme de Redmond les encourage à appliquer le correctif disponible dans le dernier Patch Tuesday.

Si le dernier Patch Tuesday s’est focalisé sur la correction d’un faille zero-day exploitée par des gangs de ransomware, une autre vulnérabilité mérite une attention particulière. Baptisée QueueJumper, la CVE-2023-21554, qui a été découverte par des chercheurs de Check Point Software, est évaluée à 9,8 sur 10 sur l’échelle de gravité CVSS. L’avis de Microsoft indique que la complexité de l’attaque est faible et que l’évaluation de l’exploitabilité est plus probable. Son impact est l’exécution de code à distance.

Exécution de code à distance dans l’ancien service Message Queuing

La brèche se trouve dans un composant de Windows appelé service Microsoft Message Queuing (MSMQ), qui permet aux applications de communiquer et d’assurer la livraison des messages même quand les réseaux et les systèmes sont temporairement hors ligne, en conservant les messages dans une file d’attente. Au fil du temps, ce service, présent dans Windows depuis Windows NT, a connu plusieurs versions. Quand il est actif, le service accepte les communications sur le port 1801 TCP. Même si MSMQ est généralement considéré comme un service ancien qui a été remplacé par des technologies de communication plus récentes, il existe toujours en tant que composant optionnel dans Windows 11 et dans la dernière version de Windows Server. De plus, les applications conçues pour l’utiliser l’activeront au moment de l’installation, à l’insu des utilisateurs ou des administrateurs. La documentation de Microsoft donne des exemples de cas d’usage de MSMQ par les services financiers critiques pour le commerce électronique, par les applications embarquées et mobiles comme celles utilisées dans les systèmes d’acheminement des bagages dans les aéroports, et par les applications d’automatisation des ventes pour les représentants commerciaux itinérants. Mais, cette documentation ayant été rédigée en 2016, il y a peu de chance que la liste d’applications soit à jour et exhaustive.

En fait, selon Haifei Li, chercheur chez Check Point, l’application Microsoft Exchange Server, largement utilisée par les entreprises, active le service MSMQ au cours du processus d’installation avec des paramètres par défaut. Ces dernières années, les serveurs Exchange sur site ont été la cible privilégiée des attaquants, en particulier des groupes de cyber-espions. « Nous savons maintenant que le vecteur d’attaque envoie des paquets au port de service 1801/tcp », a déclaré l’expert. « Afin de mieux comprendre l’impact potentiel de ce service dans le monde réel, Check Point Research a effectué un balayage complet de l’Internet. De manière surprenante, nous avons découvert que plus de 360 000 adresses IP avaient une adresse 1801/tcp ouverte sur lnternet et exécutaient le service MSMQ », a-t-il ajouté. Ce dernier précise aussi que ce chiffre n’inclut que le nombre d’hôtes en frontal de l’Internet et ne tient pas compte des ordinateurs hébergeant le service MSMQ sur des réseaux internes, où le nombre devrait être beaucoup plus élevé. Check Point recommande aux administrateurs de déterminer si le service Message Queuing fonctionne sur leurs systèmes et s’ils peuvent le désactiver sans affecter les applications critiques. Si le service est nécessaire et que le correctif de Microsoft ne peut pas être appliqué immédiatement, les entreprises devraient bloquer l’accès au port TCP 1801 à partir d’adresses IP non fiables à l’aide d’un pare-feu. Haifei Li pense néanmoins que cela ne protégera pas le système contre les attaques en cas d’intrusion dans le réseau local et d’un mouvement latéral qui permet aux attaquants de compromettre l’un des systèmes de confiance figurant sur la liste blanche des adresses IP du pare-feu. Le déplacement latéral est une technique courante employée par la plupart des gangs APT et de ransomware.

D’autres vulnérabilités critiques de Windows à surveiller

Une autre vulnérabilité d’exécution de code à distance avec un score de gravité de 9,8, similaire à celle de MSMQ, a été corrigée dans le composant Pragmatic General Multicast (PGM) de Windows. Cette faille est répertoriée sous la référence CVE-2023-28250 et dépend également de l’activation de MSMQ et de l’acceptation par le système de connexions sur le port TCP 1801. Cependant, Microsoft considère que l’exploitation de cette faille, répertoriée sous la référence CVE-2023-28252, est moins probable. La vulnérabilité zero-day corrigée par Microsoft, qui aurait déjà été utilisée par un gang de ransomware appelé Nokoyawa, se trouve dans le pilote Windows Common Log File System (CLFS).

Affectée d’un score de gravité de 7,8, cette vulnérabilité d’escalade de privilèges ne peut pas être exploitée à distance, mais pourrait être exploitée localement sur le système pour obtenir l’exécution de code en tant que SYSTEM. Microsoft a corrigé deux vulnérabilités CLFS similaires en février 2023 et en septembre 2022. « En avril 2023, 45 vulnérabilités distinctes d’exécution de code à distance (Remote Code Execution, RCE) ont été corrigées, ce qui représente une augmentation significative par rapport à la moyenne de 33 par mois au cours des trois derniers mois », a expliqué par courriel Adam Barnett, ingénieur logiciel en chef de l’entreprise de sécurité Rapid7. Ce mois-ci, dept des vulnérabilités RCE ont été qualifiées de critiques par Microsoft, y compris deux vulnérabilités connexes avec un score CVSSv3 de 9,8.

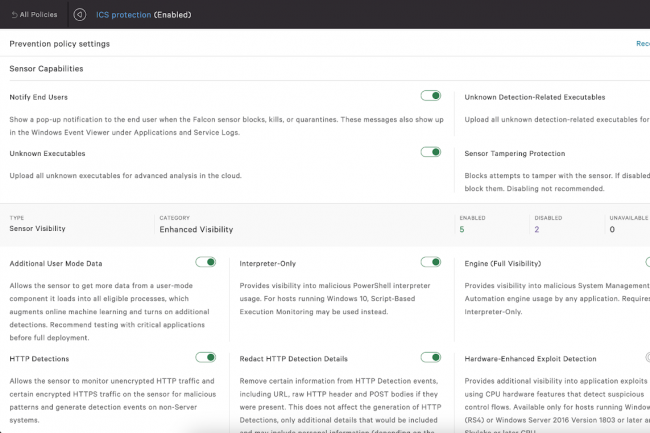

Avec sa plateforme Falcon Insight for IoT, CrowdStrike fournit une prévention des menaces sur mesure, une gestion des correctifs et une interopérabilité XIoT, couvrant l’IoT, l’IIoT, l’OT et les appareils médicaux.

Le fournisseur de solutions de cybersécurité CrowdStrike a annoncé le lancement de fonctionnalités de détection et de réponse étendues (Extended Detection and Response, XDR) au sein de sa plateforme Falcon afin de sécuriser les actifs de l’Internet des objets étendu (XIoT), couvrant l’IoT, l’IoT industriel, l’OT et les appareils médicaux. « CrowdStrike Falcon Insight for IoT offre une prévention des menaces sur mesure, une gestion rapide des correctifs et une interopérabilité entre les actifs XIoT pour aider les clients à sécuriser leur entreprise avec la même plateforme pour l’IoT, les terminaux informatiques, les charges de travail cloud, les identités et les données », a indiqué l’éditeur. Les défis auxquels sont confrontés les entreprises et les équipes de sécurité pour sécuriser efficacement les diverses ressources de l’IoT restent importants, tandis que les menaces auxquelles sont exposés les actifs IoT soumettent les entreprises à des risques, des attaques et des vulnérabilités significatifs.

Prévention des menaces XIoT

La convergence massive de l’IT et de l’OT oblige les équipes de sécurité à sécuriser les systèmes d’infrastructure critiques. « Cependant, les solutions de sécurité informatique traditionnelles n’interopèrent pas avec les actifs XIoT, manquent de contexte pour prévenir et détecter efficacement les menaces, et perturbent les opérations », souligne le fournissuer dans un communiqué. « Falcon Insight for IoT recueille et exploite le contexte spécifique aux actifs pour mener une politique de prévention des menaces XIoT sur mesure et une détection à haute-fidélité », a aussi affirmé CrowdStrike. « Avec l’accélération de la transformation numérique OT, les entreprises tentent de relever les défis de sécurité, y compris de mettre un terme aux attaques sophistiquées et de gérer la complexité opérationnelle de la sécurisation des actifs XIoT dans les réseaux de systèmes de contrôle industriel (Industrial Control Systems, ICS) », a déclaré Michael Sentonas, président de CrowdStrike.

Parmi les principales caractéristiques de Falcon Insight for IoT, CrowdStrike cite notamment la détection des menaces XIoT, qui réduit les risques et améliore la continuité des activités en identifiant les menaces selon le contexte spécifique à l’actif, comme le type d’appareil, la version du système d’exploitation et les protocoles ; la prévention des menaces sur mesure, basée sur l’IA, qui arrête les menaces à la source, en recommandant des politiques personnalisées pour les actifs XIoT qui permettent aux entreprises de limiter la charge du système et de gérer les mises à jour des capteurs ; la réponse pour les actifs difficiles à patcher, qui bloque les menaces avec des actions de réponse intégrées, comme le confinement hôte/processus et le contrôle des périphériques USB ; un agent léger, qui assure l’interopérabilité avec les actifs XIoT critiques, testés et validés par les fournisseurs ICS ; des intégrations profondes avec CrowdStrike Alliance et les partenaires XIoT qui améliorent la protection, la détection et la réponse.

Sécurité de l’IoT, détection des menaces et défis de réponse

Les défis et les risques auxquels les entreprises sont confrontées pour sécuriser leurs vastes empreintes IoT et pour détecter les menaces liées à l’IoT et y répondre sont considérables. « L’un des plus grands défis est la visibilité », a expliqué Hollie Hennessy, analyste principale, cybersécurité de l’IoT chez Omdia. « Les entreprises ont besoin d’une image précise des appareils connectés à leur réseau, mais l’étude d’Omdia montre qu’une sur cinq n’effectue pas régulièrement d’inventaire audité des appareils connectés. Sans cet inventaire, il est difficile de mettre en place et de déployer un programme de cybersécurité efficace », a déclaré l’analyste, ajoutant que cela va de pair avec les différentes technologies, les systèmes d’exploitation, les appareils et les départements couverts par l’IoT. « Pour la plupart des entreprises, les incidents liés à l’IoT impliquent des logiciels malveillants ou le ciblage d’appareils mal sécurisés pour accéder à la partie informatique du réseau », a encore expliqué Mme Hennessy. Cependant, pour un établissement de santé disposant d’appareils médicaux IoT, le pire des scénarios pourrait avoir des conséquences sur la vie humaine. « De même, il faut envisager un impact opérationnel et financier si les processus dans un environnement OT sont manipulés, et il peut également y avoir un impact sur la sécurité des travailleurs. Cet impact doit être pris en compte lors de l’évaluation des risques », a ajouté l’analyste. La détection et la réponse aux menaces constituent un élément de cybersécurité efficace pour l’IoT, mais elles peuvent nécessiter des solutions spécialisées, par rapport aux produits que l’on peut trouver dans le domaine des technologies de l’information. « Pour être efficace, la détection et la réponse aux menaces pour l’IoT/OT/l’IoT médical doivent être contextualisées, évaluées et analysées à la lumière de l’environnement de l’entreprise, y compris les appareils connectés au réseau, leurs interactions et leur comportement », a encore déclaré Hollie Hennessy d’Omdia.

Des actifs IoT et ICS vulnérables et attrayants

La semaine dernière, l’agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a publié 7 avis concernant des vulnérabilités dans des logiciels ICS et des systèmes de contrôle et d’acquisition de données (SCADA) provenant de plusieurs fournisseurs. Certaines de ces failles ont été jugées critiques et deux d’entre elles ont déjà fait l’objet d’une exploitation publique. Par ailleurs, un rapport de l’entreprise de cybersécurité industrielle Otorio a récemment mis en évidence les vecteurs d’attaque auxquels les dispositifs IoT industriels sans fil sont exposés, ainsi que les vulnérabilités trouvées par ses chercheurs dans plusieurs de ces produits. « Les dispositifs IoT industriels sans fil et leurs plateformes de gestion basées sur le cloud sont des cibles attrayantes pour les attaquants qui cherchent à s’implanter dans les environnements industriels », indiquent les chercheurs dans leur rapport. « Elles demandent peu d’efforts et leur impact potentiel est important », ont-ils ajouté.

Les données des voitures électriques Porsche remontent depuis les circuits de course du monde entier vers l’Allemagne via la plateforme SD-WAN et SASE de Cato Networks, où elles sont utilisées pour optimiser les tactiques en temps réel. Le tout de façon sécurisée.

La neuvième saison du Championnat du monde de Formule E est en cours, avec des événements prévus un peu partout ce printemps, de Berlin à Jakarta en passant par Portland en Oregon. La Formule E offre toutes les sensations fortes de l’IndyCar ou de la F1 : des véhicules aérodynamiques élégants, des pilotes talentueux, une compétition animée. Mais avec une différence essentielle : les voitures sont électriques.Dans les courses automobiles traditionnelles, les compétences du pilote sont assurément importantes, mais la stratégie constituant à savoir quand faire un arrêt au stand pour le carburant et les pneus l’est tout autant, de même que la communication en temps réel entre le pilote et l’équipe au stand. En Formule E, le pilote est tout autant la vedette du spectacle, mais l’analyse des données exécutée en arrière-plan joue un rôle important.Dans les courses d’E-Prix, chaque voiture démarre avec la même charge électrique – 38,5 kWh – soit environ 45 minutes de temps de course compte tenu de la limite de consommation maximale réglementaire de 350 kW. Les équipes utilisent l’analyse de données pour trouver le bon équilibre entre une conduite rapide et la préservation d’une autonomie suffisante de la batterie pour franchir la ligne d’arrivée. « Nous ne pouvons pas aller à plein régime tout le temps, sinon nous n’atteindrions probablement pas l’objectif », souligne Michael Wokusch, responsable des produits IT chez Porsche Motorsport. « Par conséquent, nous devons vraiment calculer quelle quantité d’énergie utiliser et à quel moment, afin d’obtenir les meilleures performances possibles, et dans l’idéal atteindre la ligne d’arrivée avec exactement 0 % de charge restante dans la batterie. »L’équipe TAG Heuer Porsche occupe actuellement la première place du classement, en grande partie grâce à son réseau, qui envoie les données du véhicule Porsche 99X Electric Gen3 aux ingénieurs sur place, puis via une liaison SD-WAN de Cato Networks à une autre équipe d’ingénieurs du centre d’opérations de Porsche Motorsport en Allemagne, qui voit les mêmes données et transmet ses recommandations à l’équipe au bord de la piste.

Monter une liaison WAN en une demi-journée

D’un point de vue réseau, le format du road show itinérant de Formule E présente un certain nombre de freins potentiels : l’équipe arrive à destination (Dirihay, en Arabie saoudite ; Hyderabad en Inde ; Kapstadt en Afrique du Sud) et doit construire un réseau à la volée. « Nous n’avons qu’environ une demi-journée pour tout mettre en place », explique Michael Wokusch. Pour compliquer les choses, les courses ne se déroulent pas sur une piste disposant d’une infrastructure fixe, comme Indianapolis Motor Speedway, mais dans les rues de la ville. Lorsque l’équipage arrive sur un lieu de course, « parfois, il n’y a rien d’autre que des tentes de garage temporaires », explique Michael Wokusch. « Pratiquement aucune infrastructure n’est fournie. » L’équipe apporte son propre casier d’équipements informatiques, qu’elle appelle la plate-forme informatique mobile Porsche, et utilise une appliance Cato SD-WAN pour établir rapidement et en toute sécurité une liaison WAN.Les organisateurs de la course de Formule E fournissent une liaison sans fil à haut débit entre les voitures sur la route et l’équipe d’ingénierie sur place, mais la connexion WAN est limitée à 50 Mbps pour chaque équipe, ce qui est assez contraignant compte tenu du volume de trafic vidéo, audio et de données qui doit circuler dans les deux sens. C’est là que les capacités de QoS (qualité de service) du SD-WAN entrent en jeu, permettant à l’équipe Porsche de hiérarchiser les types de trafic. Michael Wokusch explique : « Nous avons le socket Cato qui se connecte à leur backbone. Nous avons quelques sockets virtuels déployés dans nos environnements cloud, où nous les connectons à un réseau privé ainsi qu’à notre salle d’opérations dans le centre de R&D où tous les ingénieurs suivent la course en direct et fournissent une assistance en temps réel. » Il ajoute : « Nos ingénieurs peuvent analyser les données pendant que le pilote conduit sur la piste. Que s’est-il passé là-bas ? Pourquoi est-ce le cas ? Et bien entendu, dans l’idéal, ils proposent une solution. »Des exemples de solutions possibles consistent à modifier la trajectoire que la voiture prend sur la piste, à aller un peu plus vite ou plus lentement, ou à faire des ajustements sur les caractéristiques mécaniques de la voiture, par exemple sur les amortisseurs et les volets.

L’analyse d’avant-course détermine la stratégie de course

La capacité à tirer le maximum de performances de la liaison WAN offre un avantage à l’équipe Porsche, car le temps presse. Ses membres arrivent sur un site de course sans avoir jamais vu le parcours auparavant. Ils sont autorisés à effectuer des tours d’entraînement avant une course de qualification, qui détermine la grille de départ, mais sont limités à deux séances d’entraînement de 30 minutes.L’équipe d’analyse doit prendre des données compilées pendant les essais et développer en quelques heures une stratégie sur la façon de courir la course de qualification – à quelle vitesse le pilote doit-il aller dans les lignes droites, quand freiner, quel niveau de freinage, etc. L’une des particularités des véhicules électriques est que le freinage renvoie de l’énergie à la batterie, ce qui doit être pris en compte dans le plan de course. Selon Porsche, plus de 40% de l’énergie utilisée dans une course est générée par le freinage. Les conditions environnementales, telles que la température, le vent et l’état de la surface de la piste, entrent également dans les calculs.Les données du tour d’entraînement guident la stratégie pour la course de qualification, qui à son tour guide celle de la course à proprement parler. L’équipe doit également avoir des plans de secours pour tenir compte des différents scénarios de course, comme un crash qui obligerait les équipes à courir sous drapeau jaune pendant quelques tours. Et certains week-ends, il y a des double-headers (courses en deux manches), donc les équipes peuvent ajuster leurs stratégies entre la première et la deuxième course.

L’analyse en temps réel guide les pilotes

Tandis que les pilotes foncent sur des routes urbaines étroites et sinueuses à des vitesses terrifiantes (jusqu’à plus de 320 km/h), la dernière chose dont ils ont besoin est d’avoir plusieurs voix résonnant dans leurs casques. Ainsi, l’équipe Porsche en Allemagne communique avec un interlocuteur unique sur place, qui parle au pilote. Ce dernier reçoit de l’ingénieur sur site des informations venant de l’équipe d’analyse à distance ainsi que des informations tactiques. Par exemple, l’ingénieur indique au pilote que quelqu’un se rapproche derrière lui ou que c’est peut-être le bon moment pour essayer de dépasser la voiture devant lui.Une autre stratégie basée sur les données unique à la Formule E s’appelle le mode Attaque. C’est ce moment où un véhicule quitte la ligne de course idéale, ralentit et élargit sa trajectoire pour passer une zone d’activation d’énergie qui permet à la voiture – pendant deux intervalles temporaires de quatre minutes au total – de gagner 50 kW d’énergie. Par exemple, le mode Attaque peut être utilisé pour donner à la voiture un regain d’énergie afin de dépasser une autre voiture pendant la course.

SASE pour la sécurité

Pour Michael Wokusch, le SASE de Cato fournit à Porsche les performances, la flexibilité et la sécurité dont l’équipe a besoin pour être compétitive. « Cela ne garantit pas seulement que nous seuls pouvons voir nos données et personne d’autre, mais aussi que nous n’introduisons pas quelque chose de nocif dans notre réseau », affirme-t-il. De plus, en transférant la gestion de certains composants du réseau et l’application des politiques au service SASE, il observe que l’équipe Porsche peut mieux « se concentrer sur ce dans quoi elle excelle ». Le responsable des produits IT confie également apprécier la mentalité pugnace de start-up de Cato. « En fin de compte, c’est exactement ce qui colle à nos besoins. »

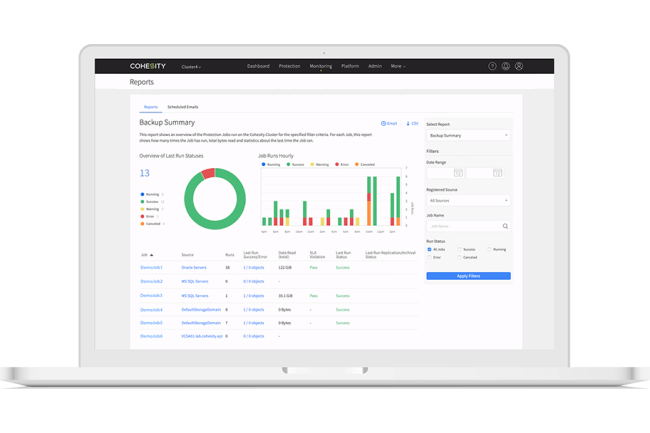

Cohesity plonge lui aussi dans le bain des IA génératives en testant le chatbot d’OpenAI dans son offre. Il pourra être sollicité pour identifier des problèmes de sécurité comme des accès inhabituels aux données ou des comportement anormaux.

L’entreprise de sauvegarde et de gestion des données en mode cloud Cohesity a annoncé son intention de proposer un chatbot basé sur Azure OpenAI (intégrant lui-même notamment sur ChatGPT). L’agent servira d’outil d’analyse de la sécurité et d’assistant pour les entreprises. Cette annonce s’inscrit dans un renforcement global du partenariat avec Microsoft et une intégration plus poussée avec les offres Active Directory, Sentinel et Purview.

ChatGPT, un analyste de niveau 1

Concernant le chatbot, il doit faciliter à la fois l’analyse rapide de la sécurité et les tâches des utilisateurs finaux. Greg Statton, directeur de l’ingénierie avant-vente chez Cohesity, a présenté comme premier cas d’usage une console de sécurité avec quelques irrégularités potentielles affichées. En utilisant des requêtes en langage naturel, le système a pu identifier les utilisateurs accédant aux systèmes de sauvegarde à partir d’adresses IP inhabituelles, et décrire un comportement anormal dans les données de journal.

« Comme nous le savons tous, les ransomwares s’attaquent non seulement aux données, mais aussi aux sauvegardes », a expliqué le dirigeant. « J’ai donc pensé qu’il serait intéressant de prendre ces données de flux de log en direct sur les personnes qui accèdent au système de sauvegarde et sur ce qu’elles font, et de les synthétiser en un résumé très clair », a-t-il déclaré. L’idée est que l’agent basé sur Azure OpenAI, se serve des informations du SIEM en tant qu’ensemble principal de données. Ce cas d’usage est similaire à celui présenté ensuite par Greg Statton, d’un cabinet d’avocats utilisant l’IA pour rechercher dans les affaires précédentes celles qui impliquent des types particuliers de clients ou de questions juridiques. « Grâce à cette IA générative, on peut trouver exactement les fichiers dont on a besoin dans Cohesity », a-t-il déclaré. « Il s’agit donc d’aller chercher dans ces données hautement indexées les paragraphes clés qui correspondent à la question posée », a-t-il encore expliqué.

Une plus grande intégration avec des solutions Microsoft

La mise à disposition de ces fonctionnalités pour l’utilisateur final, dans le domaine de la sécurité, se fera par l’intermédiaire de Microsoft. Cohesity a annoncé que son offre de sauvegarde DataProtect en tant que service s’intégrerait désormais à la solution Sentinel SIEM de la firme de Redmond pour une réaction plus rapide aux alertes de ransomware et au suivi des incidents. De même, la plateforme de classification des données de Cohesity sera liée au portail de conformité Purview pour la confidentialité et la découverte des données. « OpenAI est un formidable atout pour la productivité en termes de rapidité d’obtention des réponses », a déclaré Sanjay Poonen, CEO de Cohesity.

« Il ne s’agit pas seulement de poser des questions sur des sujets importants, mais aussi d’interroger les données », a ajouté le CEO. Cohesity a indiqué que ces récentes fonctionnalités n’étaient pas encore généralement disponibles et n’a pas précisé de date de sortie. Sanjay Poonen a indiqué qu’il s’agissait d’un projet de recherche interne que l’entreprise s’efforce de transformer en produit fonctionnel. Selon lui, sa finalisation devrait prendre quelques mois ou quelques trimestres.

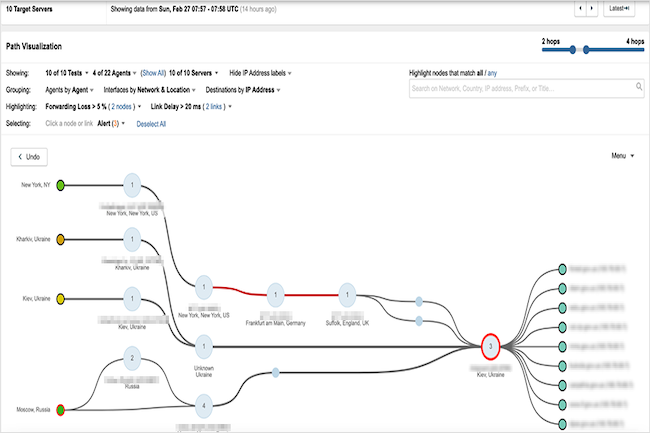

Selon une analyse de ThousandEyes, les sites d’hébergement distribués des fournisseurs permettent d’éviter les attaques DDoS et les mesures de sécurité interceptent les menaces de la couche applicative.

Une grande leçon à tirer en matière de disponibilité de l’Internet pourrait venir de l’Ukraine, où plus d’un an d’attaques russes n’ont pas réussi à faire tomber le réseau. Selon l’étude réalisée par ThousandEyes, propriété de Cisco, intitulée « Ukraine Internet Analysis – March 2023 », les tentatives répétées visant à perturber l’accès aux principaux sites web ukrainiens ont parfois réussi, mais seulement pendant de courtes périodes. L’hébergement du contenu sur l’infrastructure des fournisseurs mondiaux, qui, dans l’ensemble, ont fait preuve de la plus grande résilience, s’est avérée la stratégie défensive la plus efficace. « Les perturbations au niveau du réseau ont été négligeables, et la sécurité de la couche applicative en place pour la plupart de ces sites a permis de bloquer le trafic de manière ciblée (par exemple, les sites russes), tout en permettant aux sites de rester largement disponibles pour les utilisateurs légitimes », indique cette étude. ThousandEyes a constaté que deux autres options d’hébergement, à savoir, les fournisseurs régionaux en dehors de l’Ukraine et l’hébergement en Ukraine, étaient moins résilientes.

Pour recueillir ces données, ThousandEyes a surveillé des dizaines de sites web bancaires, gouvernementaux et médiatiques ukrainiens, entre février 2022 et mars 2023, à partir de points d’observation situés à Kiev et Kharkiv en Ukraine, à Moscou et Saint-Pétersbourg en Russie, et à partir d’autres points d’observation dans le monde. « La connexion aux serveurs web des sites pour vérifier leur disponibilité et la qualité du chargement des pages a révélé la santé des sites du point de vue du réseau et des applications », a déclaré Angélique Medina, responsable Internet Intelligence chez Cisco ThousandEyes. Elle a également révélé les mesures prises par les administrateurs du réseau ukrainien pour faire en sorte que leurs sites soient moins perturbés. « Par exemple, dans les semaines qui ont précédé la guerre, certains de ces sites – les sites bancaires en particulier – ont commencé à migrer leur contenu vers des fournisseurs mondiaux. Et dans les semaines qui ont suivi le début de la guerre, beaucoup d’autres migrations ont eu lieu », a encore déclaré Mme Medina.

Filtrer le trafic illégitime

« Ces fournisseurs mondiaux sont difficiles à submerger par des attaques DDoS au niveau du réseau car ils sont très distribués. ThousandEyes n’a donc pas observé de comportement indiquant que les sites surveillés étaient indisponibles en raison de problèmes de réseau », a-t-elle ajouté. « Les fournisseurs mondiaux disposaient aussi de ressources pour se défendre contre les attaques au niveau de la couche applicative, qui sont plus difficiles à bloquer. Il s’agissait notamment de filtrer le trafic illégitime à l’aide de pare-feu d’application web et de valider les visiteurs des sites pour s’assurer qu’il ne s’agissait pas de robots », a aussi expliqué Angélique Medina. Ce n’était pas le cas pour les sites hébergés en Ukraine, où les problèmes liés au réseau étaient plus fréquents. ThousandEyes a observé des niveaux élevés de perte de paquets indiquant qu’un site utilisait le protocole BGP (Border Gateway Protocol) pour bloquer tout le trafic en direction du site, parfois pendant plusieurs jours. « Il y avait donc beaucoup de problèmes de perte de trafic, par exemple, mais nous n’avons pas vraiment observé cela pour les sites hébergés au niveau mondial ou délivrés au niveau mondial », a déclaré par ailleurs Mme Medina.

Les entités ukrainiennes bloquaient également le trafic provenant de Russie aux points d’observation de ThousandEyes à Moscou et à Saint-Pétersbourg. Dans le cas des sites hébergés par des fournisseurs régionaux qui n’ont pas d’empreinte mondiale, la disponibilité était supérieure à celle des sites hébergés dans le pays, mais inférieure à celle des fournisseurs mondiaux. « Les hébergeurs régionaux peuvent tirer parti de protections combinées de la couche applicative et de la couche réseau contre les cyberattaques, mais ils peuvent être vulnérables à des attaques de grande ampleur quand un site ciblé est hébergé dans un seul datacenter », a indiqué l’analyse de ThousandEyes. Dans certains cas, le point d’observation utilisé par l’éditeur à Kharkiv n’a pu atteindre aucun site pendant quelques jours en raison de problèmes d’infrastructure sur le terrain. « Selon les informations que nous avions recueillies, l’interruption résultait de tirs d’obus, mais la connexion a été rétablie et il n’y a pas eu de problème », a déclaré Mme Medina.

Mieux comprendre le trafic sur Internet

Le fournisseur a également observé des efforts en Russie pour bloquer certains paquets afin qu’ils n’atteignent pas les utilisateurs à l’intérieur du pays. « Dans un cas, apparemment par erreur, la configuration du réseau d’un fournisseur d’accès russe a permis de détourner le trafic destiné à Twitter », a déclaré Mme Medina. « C’est un cas de figure dont toutes les entreprises devraient tenir compte, en particulier quand le contexte politique peut entraîner un détournement intentionnel du protocole BGP. De mauvais acteurs pourraient diriger le trafic vers des sites qu’ils contrôlent, ou empêcher l’accès d’une entreprise à lnternet. Il est donc important de comprendre comment est acheminé le trafic sur lnternet et comment le protéger en cours de route. Beaucoup d’entreprises ne se préoccupent pas vraiment de la manière dont circule le trafic », a déclaré Angélique Medina.

Selon une analyse de ThousandEyes, les sites d’hébergement distribués des fournisseurs permettent d’éviter les attaques DDoS et les mesures de sécurité interceptent les menaces de la couche applicative.

Une grande leçon à tirer en matière de disponibilité de l’Internet pourrait venir de l’Ukraine, où plus d’un an d’attaques russes n’ont pas réussi à faire tomber le réseau. Selon l’étude réalisée par ThousandEyes, propriété de Cisco, intitulée « Ukraine Internet Analysis – March 2023 », les tentatives répétées visant à perturber l’accès aux principaux sites web ukrainiens ont parfois réussi, mais seulement pendant de courtes périodes. L’hébergement du contenu sur l’infrastructure des fournisseurs mondiaux, qui, dans l’ensemble, ont fait preuve de la plus grande résilience, s’est avérée la stratégie défensive la plus efficace. « Les perturbations au niveau du réseau ont été négligeables, et la sécurité de la couche applicative en place pour la plupart de ces sites a permis de bloquer le trafic de manière ciblée (par exemple, les sites russes), tout en permettant aux sites de rester largement disponibles pour les utilisateurs légitimes », indique cette étude. ThousandEyes a constaté que deux autres options d’hébergement, à savoir, les fournisseurs régionaux en dehors de l’Ukraine et l’hébergement en Ukraine, étaient moins résilientes.

Pour recueillir ces données, ThousandEyes a surveillé des dizaines de sites web bancaires, gouvernementaux et médiatiques ukrainiens, entre février 2022 et mars 2023, à partir de points d’observation situés à Kiev et Kharkiv en Ukraine, à Moscou et Saint-Pétersbourg en Russie, et à partir d’autres points d’observation dans le monde. « La connexion aux serveurs web des sites pour vérifier leur disponibilité et la qualité du chargement des pages a révélé la santé des sites du point de vue du réseau et des applications », a déclaré Angélique Medina, responsable Internet Intelligence chez Cisco ThousandEyes. Elle a également révélé les mesures prises par les administrateurs du réseau ukrainien pour faire en sorte que leurs sites soient moins perturbés. « Par exemple, dans les semaines qui ont précédé la guerre, certains de ces sites – les sites bancaires en particulier – ont commencé à migrer leur contenu vers des fournisseurs mondiaux. Et dans les semaines qui ont suivi le début de la guerre, beaucoup d’autres migrations ont eu lieu », a encore déclaré Mme Medina.

Filtrer le trafic illégitime

« Ces fournisseurs mondiaux sont difficiles à submerger par des attaques DDoS au niveau du réseau car ils sont très distribués. ThousandEyes n’a donc pas observé de comportement indiquant que les sites surveillés étaient indisponibles en raison de problèmes de réseau », a-t-elle ajouté. « Les fournisseurs mondiaux disposaient aussi de ressources pour se défendre contre les attaques au niveau de la couche applicative, qui sont plus difficiles à bloquer. Il s’agissait notamment de filtrer le trafic illégitime à l’aide de pare-feu d’application web et de valider les visiteurs des sites pour s’assurer qu’il ne s’agissait pas de robots », a aussi expliqué Angélique Medina. Ce n’était pas le cas pour les sites hébergés en Ukraine, où les problèmes liés au réseau étaient plus fréquents. ThousandEyes a observé des niveaux élevés de perte de paquets indiquant qu’un site utilisait le protocole BGP (Border Gateway Protocol) pour bloquer tout le trafic en direction du site, parfois pendant plusieurs jours. « Il y avait donc beaucoup de problèmes de perte de trafic, par exemple, mais nous n’avons pas vraiment observé cela pour les sites hébergés au niveau mondial ou délivrés au niveau mondial », a déclaré par ailleurs Mme Medina.

Les entités ukrainiennes bloquaient également le trafic provenant de Russie aux points d’observation de ThousandEyes à Moscou et à Saint-Pétersbourg. Dans le cas des sites hébergés par des fournisseurs régionaux qui n’ont pas d’empreinte mondiale, la disponibilité était supérieure à celle des sites hébergés dans le pays, mais inférieure à celle des fournisseurs mondiaux. « Les hébergeurs régionaux peuvent tirer parti de protections combinées de la couche applicative et de la couche réseau contre les cyberattaques, mais ils peuvent être vulnérables à des attaques de grande ampleur quand un site ciblé est hébergé dans un seul datacenter », a indiqué l’analyse de ThousandEyes. Dans certains cas, le point d’observation utilisé par l’éditeur à Kharkiv n’a pu atteindre aucun site pendant quelques jours en raison de problèmes d’infrastructure sur le terrain. « Selon les informations que nous avions recueillies, l’interruption résultait de tirs d’obus, mais la connexion a été rétablie et il n’y a pas eu de problème », a déclaré Mme Medina.

Mieux comprendre le trafic sur Internet

Le fournisseur a également observé des efforts en Russie pour bloquer certains paquets afin qu’ils n’atteignent pas les utilisateurs à l’intérieur du pays. « Dans un cas, apparemment par erreur, la configuration du réseau d’un fournisseur d’accès russe a permis de détourner le trafic destiné à Twitter », a déclaré Mme Medina. « C’est un cas de figure dont toutes les entreprises devraient tenir compte, en particulier quand le contexte politique peut entraîner un détournement intentionnel du protocole BGP. De mauvais acteurs pourraient diriger le trafic vers des sites qu’ils contrôlent, ou empêcher l’accès d’une entreprise à lnternet. Il est donc important de comprendre comment est acheminé le trafic sur lnternet et comment le protéger en cours de route. Beaucoup d’entreprises ne se préoccupent pas vraiment de la manière dont circule le trafic », a déclaré Angélique Medina.

Le FBI met en garde contre le détournement des stations de recharge gratuites par des « acteurs malveillants », et recommande d’utiliser son propre chargeur et son propre câble.

Dans un tweet récent, le bureau du FBI de Denver avertit les utilisateurs sur le risque que constitue les bornes publiques de recharge. Dans le viseur du bureau fédéral, la pratique du « juice jacking », consistant à détourner des ports USB des stations de recharge pour charger des malwares sur les terminaux. Un conseil donc : ne jamais brancher son iPhone, iPad ou Mac sur un appareil ou un câble USB inconnu.

Les constructeurs essayent de trouver des parades pour éviter ce piratage. Sur un iPhone ou un iPad, il se peut qu’une invite « Faire confiance à cet ordinateur » s’affiche au moment où l’on connecte un terminal à une station de charge USB public. Si c’est le cas, il faut refuser et déconnecter immédiatement l’iPhone, l’iPad ou le portable. Autre possibilité : une alerte peut indiquer que l’accessoire n’est pas pris en charge. Là encore, si un tel message s’affiche, il est préférable de déconnecter le terminal. Cependant, selon le degré de sophistication de l’attaque, il peut arriver qu’aucun message ne s’affiche. Le juice jacking peut se situer au niveau du port USB lui-même ou d’un câble malveillant – et il a souvent l’air authentique. Donc, dans la mesure du possible, il vaut mieux éviter d’utiliser un port ou un câble USB public.

Privilégier les prises électriques

La meilleure façon de recharger un iPhone dans un espace public est d’utiliser son propre chargeur plutôt qu’un port USB à la disposition de tous. La plupart des bornes disposent également de prises électriques. C’est aussi facile et bien plus sûr de les utiliser avec son propre chargeur et son propre câble. Aujourd’hui, on trouve sur le marché de nombreux adaptateurs d’alimentation USB-C compacts à des prix abordables, et même de petits modèles avec plusieurs ports et des capacités de charge plus élevées pour charger un MacBook et un iPhone ou un iPad en même temps.