Avec ce dernier numéro du magazine du Monde Informatique, nous vous invitons à revenir sur l’élection par nos lecteurs de la personnalité IT de l’année 2022, Frédéric Bardeau, co-fondateur et président de l’école Simplon.

Dans ce numéro 17 du Monde Informatique, nous vous proposons des retours d’expérience de RSSI et de décideurs IT autour de la cybersécurité et un focus spécial sur le salon Cinum Lyon les 26 et 27 avril 2023.

Avec tout d’abord une interview avec Frédéric Bardeau, co-fondateur et président de l’école Simplon, élu personnalité IT de l’année 2022 par les lecteurs du Monde Informatique. Au fil des années, cette école de « la deuxième chance » a su se faire un nom et une place au sein de l’écosystème des formations au numérique. Frédéric Bardeau revient sur cette distinction et dresse les ambitions de l’école de code inclusive qui fête ses 10 ans cette année.

– Notre dossier : Facture électronique, la révolution est en marche

– Entretien exclusif avec Larkin Ryder, responsable de la sécurité des produits chez Slack. Elle évoque son parcours, l’organisation de la sécurité au sein de la plateforme ainsi que les défis auxquels elle est confrontée.

– Jason Birnbaum, directeur des systèmes d’information chez United Airlines, revient sur les différents chapitres de l’histoire de la transformation de l’expérience client de la compagnie aérienne.

– Responsable de la technologie chez McLaren Racing, Ed Green nous explique comment l’équipe exploite sur l’edge sur les circuits de Formule 1 pour fournir en toute sécurité des applications et des données aux équipes travaillant sur la piste et aux invités.

– D’autres témoignages sur les 6 défis BI que les équipes IT doivent relever. La business intelligence (BI) permet aux entreprises de tirer des enseignements de quantités massives de données. Mais pour ce faire, il faut relever toute une série de défis stratégiques et tactiques.

Nous vous invitons enfin à vous abonner à la version papier sur notre espace abonnement. Vous pourrez ainsi recevoir notre prochain numéro.

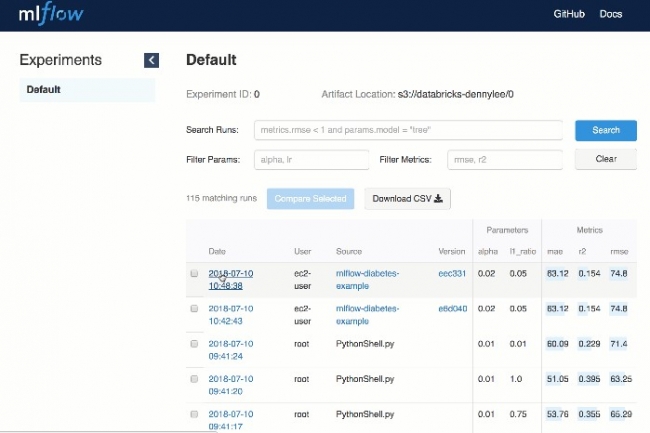

L’IA a aussi ses problèmes de sécurité avec la découverte d’une vulnérabilité critique dans MLflow, un framework open source très utilisé pour les tests de machine learning. Un correctif est disponible et à installer rapidement.

Alerte sur la sécurité des modèles de machine learning avec la découverte d’une faille sévère dans le framework open source MLflow. Les attaquants pourraient s’en servir pour extraire des informations sensibles des serveurs, comme des clés SSH et des identifiants AWS. Les campagnes peuvent être exécutées à distance sans authentification, car MLflow n’implémente pas d’authentification par défaut et un nombre croissant de déploiements de MLflow sont directement exposés à lnternet.

« En clair, chaque entreprise qui utilise cet outil risque de perdre ses modèles d’IA, d’avoir un serveur interne compromis et d’avoir son compte AWS compromis », a déclaré Dan McInerney, ingénieur senior en sécurité senior pour la startup de cybersécurité Protect AI. « C’est assez brutal ». Il a découvert la vulnérabilité et l’a signalée au projet MLflow en privé. Elle a été corrigée dans la version 2.2.1 du framework publiée il y a trois semaines, mais les notes de version ne mentionnent aucun correctif de sécurité.

Un framework très utilisé

Écrit en Python, MLflow automatise les workflows d’apprentissage machine. Du fait de ses nombreux composants, les utilisateurs peuvent déployer des modèles à partir de diverses bibliothèques de machine learning, gérer leur cycle de vie, y compris la version du modèle, les transitions d’étape et les annotations, suivre les expériences pour enregistrer et comparer les paramètres et les résultats, et même empaqueter le code d’apprentissage machine sous une forme reproductible pour le partager avec d’autres scientifiques des données. MLflow peut être contrôlé via une API REST et une interface en ligne de commande. Toutes ces capacités font de ce framework un outil précieux pour toute entreprise qui expérimente le machine learning.

Les analyses effectuées à l’aide du moteur de recherche Shodan confirment ce constat : au cours des deux dernières années, les instances MLflow exposées publiquement n’ont cessé d’augmenter, le nombre actuel s’élevant à plus de 800. Cependant, on peut supposer que de nombreux autres déploiements de MLflow existent au sein de réseaux internes et pourraient être atteints par des attaquants qui gagneraient un accès à ces réseaux. « Plusieurs entreprises du Fortune 500 que nous avons contactées nous ont toutes confirmé qu’elles utilisaient MLflow en interne pour leur flux de travail d’ingénierie de l’IA », a encore déclaré Dan McInerney.

Une faille classée 10 en CVSS

Répertoriée sous la référence CVE-2023-1177, la vulnérabilité découverte par Dan McInerney est classée 10 (critique) sur l’échelle CVSS. Le référentiel la décrit comme une inclusion de fichier en local et distante (LFI/RFI) via l’API, où un attaquant distant et non authentifié peut envoyer des requêtes spécifiquement conçues au endpoint de l’API qui forcerait MLflow à exposer le contenu de n’importe quel fichier lisible sur le serveur. Par exemple, l’attaquant peut inclure JSON dans une requête où le paramètre source est un fichier de son choix sur le serveur et l’application le renverra. L’un de ces fichiers peut être les clés ssh, généralement stockées dans le répertoire .ssh à l’intérieur du répertoire personnel de l’utilisateur local. Cependant, la connaissance préalable du répertoire personnel de l’utilisateur n’est pas une condition à l’exploitation, car l’attaquant peut d’abord lire le fichier /etc/passwd, disponible sur tous les systèmes Linux, qui recense tous les utilisateurs disponibles et leurs répertoires personnels. Aucun des autres paramètres envoyés dans le cadre de la requête malveillante n’a besoin d’exister et peut être arbitraire.

La vulnérabilité est d’autant plus grave que la plupart des entreprises configurent leurs instances MLflow pour qu’elles utilisent AWS S3 afin de stocker leurs modèles et autres données sensibles. Selon l’analyse de la configuration des instances MLflow accessibles au public effectuée par Protect AI, sept configurations sur dix utilisaient S3. Cela signifie que les attaquants peuvent définir le paramètre source de leur requête JSON comme étant l’URL s3:// du bucket utilisé par l’instance pour voler des modèles à distance. Cela signifie également que les identifiants AWS sont probablement stockés localement sur le serveur MLflow afin que le framework puisse accéder aux buckets S3, et ces identifiants sont généralement stockés dans un dossier appelé ~/.aws/credentials dans le répertoire personnel de l’utilisateur. L’exposition des informations d’identification AWS peut constituer une violation grave, car, en fonction de la politique IAM, elle peut donner aux attaquants des capacités de mouvement latéral dans l’infrastructure AWS d’une entreprise.

Des déploiements non sécurisés, faute d’authentification par défaut

Exiger une authentification pour accéder au endpoint de l’API empêcherait l’exploitation de cette faille, mais MLflow n’implémente aucun mécanisme d’authentification. Il est possible d’en ajouter une avec un nom d’utilisateur et un mot de passe statiques en déployant un serveur proxy comme nginx devant le serveur MLflow et en forçant ainsi l’authentification. Malheureusement, presque aucune des instances exposées publiquement n’utilise une telle configuration.

« Il est difficile de dire que ce mode de déploiement de l’outil est sûr, mais à tout le moins, le déploiement le plus sûr de MLflow tel qu’il est actuellement est de le garder sur un réseau interne, dans un segment de réseau séparé de tous les utilisateurs, sauf ceux qui ont besoin de l’utiliser, et de le placer derrière un proxy nginx avec une authentification de base », a expliqué Dan McInerney. « Cela n’empêche pas un utilisateur ayant accès au serveur de télécharger les modèles et artefacts d’autres utilisateurs, mais cela limite au moins l’exposition. L’exposition sur un serveur public orienté vers lnternet suppose qu’absolument rien de ce qui est stocké sur le serveur ou sur le système de stockage d’artefacts à distance ne contient de données sensibles », a-t-il ajouté.

Les variantes d’IcedID servent probablement à diffuser des ransomwares, et les chercheurs s’attendent à voir apparaître de nouvelles variantes.

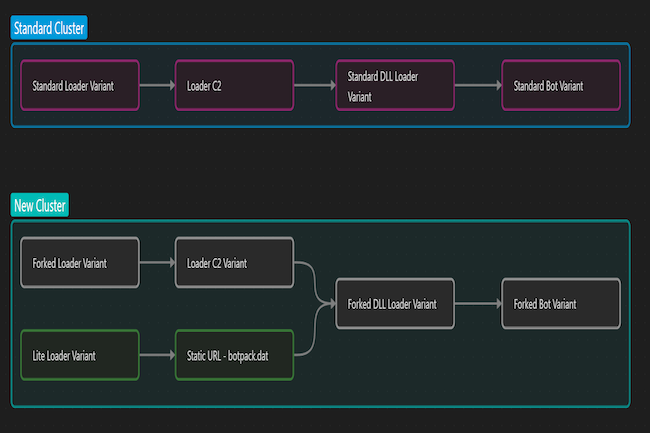

Les chercheurs en sécurité ont observé des campagnes d’attaques utilisant deux variantes d’IcedID, un cheval de Troie bancaire utilisé ces dernières années pour diffuser des ransomwares. Ces deux variantes, dont l’une semble être liée au botnet Emotet, sont plus légères que la variante standard, car certaines fonctionnalités ont été supprimées. « Il est probable qu’un groupe d’acteurs de la menace utilise des variantes modifiées pour détourner le malware des activités typiques de cheval de Troie bancaire et de fraude bancaire afin de se concentrer sur la livraison de charges utiles, avec probablement une priorité donnée à la livraison de ransomwares », ont déclaré les chercheurs de Proofpoint dans un nouveau rapport. « De plus, sur la base des artefacts observés dans la base de code, du timing et de l’association avec les infections Emotet, les chercheurs de Proofpoint soupçonnent les développeurs à l‘origine d’Emotet de s’être associés aux opérateurs d’IcedID pour étendre leurs activités, en utilisant notamment la nouvelle variante Lite d’IcedID qui possède des fonctionnalités différentes et uniques, et en la testant probablement par le biais d’infections Emotet existantes », indique par ailleurs le rapport.

IcedID, privilégié par les courtiers d’accès initial

Apparu pour la première fois en 2017, le cheval de Troie IcedID servait à l’origine à voler les identifiants bancaires en ligne en injectant du contenu malveillant dans les sessions de navigation locales, une tactique d’attaque connue sous le nom de webinject. Si entre 2017 et l’an dernier, la base de code du cheval de Troie a subi peu de modification, ces dernières années, certains groupes d’attaquants ont commencé à utiliser davantage le cheval de Troie pour ses capacités de chargeur pour d’autres logiciels malveillants plutôt que pour ses capacités de fraude bancaire. En 2022 et 2023, Proofpoint a observé des centaines de campagnes d’attaques utilisant le cheval de Troie IcedID et ses chercheurs ont réussi à les relier à cinq acteurs de la menace distincts, dont la plupart opèrent en tant que courtiers d’accès initial, ce qui signifie qu’ils vendent l’accès aux réseaux d’entreprise à d’autres cybercriminels, la plupart du temps, des gangs de ransomwares.

Depuis juin 2020, un groupe, suivi par Proofpoint sous le nom TA578, utilise IcedID. Souvent, pour ses campagnes de distribution de logiciels malveillants par courriel, ce groupe met en place des leurres comme des « images volées » ou des « violations de droits d’auteur ». Ce groupe utilise ce que Proofpoint considère comme la variante standard d’IcedID, mais il a aussi distribué Bumblebee, un autre chargeur de logiciels malveillants privilégié par les courtiers d’accès initiaux. Un autre groupe baptisé TA551, qui opère depuis 2018, exploite aussi la variante standard d’IcedID. Ce groupe utilise des techniques de détournement de threads de messagerie pour distribuer des documents Word, des PDF et plus récemment des documents OneNote malveillants. Outre IcedID, le groupe TA551 utilise aussi pour diffuser ses charges utiles les programmes malveillants SVCReady et Ursnif. Un second groupe, baptisé TA577 par les chercheurs de Proofpoint, utilise aussi le détournement de threads et IcedID. Il a commencé à utiliser IcedID en 2021 et il est également connu pour distribuer Qbot. En 2022, Proofpoint a également observé un acteur de la menace identifié TA544 qui cible des entreprises en Italie et au Japon avec IcedID et Ursnif.

IcedID lite et variantes forkées

Depuis le mois de février, Proofpoint suit également un groupe baptisé TA581 qui utilise une variante forkée d’IcedID dont les fonctionnalités de fraude bancaire ont été supprimées, y compris les webinjects et le backconnect. Considéré comme un facilitateur d’accès initial, TA581 est aussi connu pour utiliser le malware Bumblebee. Pour ses campagnes de courriels, l’acteur de la menace exploite des leurres liés au monde de l’entreprise, comme des fiches de paie, des informations sur les clients, des factures et des reçus de commande, afin de délivrer divers types de fichiers ou d’URL malveillantes. Les campagnes IcedID forkées utilisent en particulier des pièces jointes Microsoft OneNote et des pièces jointes inhabituelles portant l’extension .URL. La variante forkée d’IcedID utilise la charge utile standard d’IcedID qui contacte un serveur de commande et de contrôle (C2) pour télécharger une DLL, puis la version forkée du cheval de Troie IcedID dont les fonctionnalités ont été supprimées.

Dans une campagne basée sur la variante forkée, les attaquants ont utilisé comme leurres des factures avec demande de confirmation de la part du destinataire. Les destinataires étaient désignés par leur nom et les courriels contenaient des pièces jointes se terminant par .one (fichiers OneNote). Quand ils sont ouverts, ces documents demandent au destinataire de double-cliquer sur le bouton « ouvrir » du document, ce qui a pour effet d’exécuter un fichier HTML Application (HTA). Ce fichier exécutait une commande PowerShell qui chargeait le chargeur IcedID via l’exportation PluginInit de rundll32 et ouvrait également un fichier PDF leurre. Dans une autre campagne, les attaquants ont utilisé comme leurres des avis de rappel de produits liés au National Traffic and Motor Vehicle Safety Act ou à la U.S. Food and Drug Administration. Ces courriels contenaient des pièces jointes .URL qui, lorsqu’elles étaient ouvertes, lançaient le navigateur par défaut et téléchargeaient un script .bat. Ce script téléchargeait ensuite le chargeur IcedID et l’exécutait en utilisant la même technique rundll32.

Une variante Lite d’IcedID

Parallèlement, les chercheurs ont observé une autre variante d’IcedID, qualifiée de variante Lite, qui n’utilise pas de serveur C2 mais une URL statique codée en dur pour télécharger un fichier « Bot Pack » portant le nom botpack.dat. Ce fichier contient la DLL de chargement qui télécharge ensuite la même version forkée et dépouillée du bot IcedID. La différence avec cette version est qu’elle n’exfiltre pas non plus d’informations sur la machine infectée vers le serveur C2, puisqu’elle n’utilise pas de serveur C2. La variante Lite a été observée en novembre en tant que charge utile d’Emotet, un botnet également utilisé comme plateforme de diffusion de logiciels malveillants et considéré comme l’une des principales menaces de cette année. Proofpoint attribue Emotet à un groupe qu’il suit sous le nom de TA542. On ne sait pas si la variante Lite a été créée par TA542 ou si elle est utilisée par l’un de ses clients. « La variante Lite IcedID n’a été observée qu’à la suite d’infections par TA542 Emotet, mais Proofpoint ne peut pas attribuer avec certitude la variante Lite à TA542, car les infections ultérieures échappent généralement à la visibilité des chercheurs », ont déclaré les chercheurs. Étant donné que la base de code d’IcedID semble être accessible à de nombreux cybercriminels, les chercheurs de Proofpoint, pensent que de nouvelles variantes devraient apparaître. Leur rapport contient des indicateurs de compromission pour les campagnes observées jusqu’à présent à l’aide des variantes standard, forked et lite.

Les variantes d’IcedID servent probablement à diffuser des ransomwares, et les chercheurs s’attendent à voir apparaître de nouvelles variantes.

Les chercheurs en sécurité ont observé des campagnes d’attaques utilisant deux variantes d’IcedID, un cheval de Troie bancaire utilisé ces dernières années pour diffuser des ransomwares. Ces deux variantes, dont l’une semble être liée au botnet Emotet, sont plus légères que la variante standard, car certaines fonctionnalités ont été supprimées. « Il est probable qu’un groupe d’acteurs de la menace utilise des variantes modifiées pour détourner le malware des activités typiques de cheval de Troie bancaire et de fraude bancaire afin de se concentrer sur la livraison de charges utiles, avec probablement une priorité donnée à la livraison de ransomwares », ont déclaré les chercheurs de Proofpoint dans un nouveau rapport. « De plus, sur la base des artefacts observés dans la base de code, du timing et de l’association avec les infections Emotet, les chercheurs de Proofpoint soupçonnent les développeurs à l‘origine d’Emotet de s’être associés aux opérateurs d’IcedID pour étendre leurs activités, en utilisant notamment la nouvelle variante Lite d’IcedID qui possède des fonctionnalités différentes et uniques, et en la testant probablement par le biais d’infections Emotet existantes », indique par ailleurs le rapport.

IcedID, privilégié par les courtiers d’accès initial

Apparu pour la première fois en 2017, le cheval de Troie IcedID servait à l’origine à voler les identifiants bancaires en ligne en injectant du contenu malveillant dans les sessions de navigation locales, une tactique d’attaque connue sous le nom de webinject. Si entre 2017 et l’an dernier, la base de code du cheval de Troie a subi peu de modification, ces dernières années, certains groupes d’attaquants ont commencé à utiliser davantage le cheval de Troie pour ses capacités de chargeur pour d’autres logiciels malveillants plutôt que pour ses capacités de fraude bancaire. En 2022 et 2023, Proofpoint a observé des centaines de campagnes d’attaques utilisant le cheval de Troie IcedID et ses chercheurs ont réussi à les relier à cinq acteurs de la menace distincts, dont la plupart opèrent en tant que courtiers d’accès initial, ce qui signifie qu’ils vendent l’accès aux réseaux d’entreprise à d’autres cybercriminels, la plupart du temps, des gangs de ransomwares.

Depuis juin 2020, un groupe, suivi par Proofpoint sous le nom TA578, utilise IcedID. Souvent, pour ses campagnes de distribution de logiciels malveillants par courriel, ce groupe met en place des leurres comme des « images volées » ou des « violations de droits d’auteur ». Ce groupe utilise ce que Proofpoint considère comme la variante standard d’IcedID, mais il a aussi distribué Bumblebee, un autre chargeur de logiciels malveillants privilégié par les courtiers d’accès initiaux. Un autre groupe baptisé TA551, qui opère depuis 2018, exploite aussi la variante standard d’IcedID. Ce groupe utilise des techniques de détournement de threads de messagerie pour distribuer des documents Word, des PDF et plus récemment des documents OneNote malveillants. Outre IcedID, le groupe TA551 utilise aussi pour diffuser ses charges utiles les programmes malveillants SVCReady et Ursnif. Un second groupe, baptisé TA577 par les chercheurs de Proofpoint, utilise aussi le détournement de threads et IcedID. Il a commencé à utiliser IcedID en 2021 et il est également connu pour distribuer Qbot. En 2022, Proofpoint a également observé un acteur de la menace identifié TA544 qui cible des entreprises en Italie et au Japon avec IcedID et Ursnif.

IcedID lite et variantes forkées

Depuis le mois de février, Proofpoint suit également un groupe baptisé TA581 qui utilise une variante forkée d’IcedID dont les fonctionnalités de fraude bancaire ont été supprimées, y compris les webinjects et le backconnect. Considéré comme un facilitateur d’accès initial, TA581 est aussi connu pour utiliser le malware Bumblebee. Pour ses campagnes de courriels, l’acteur de la menace exploite des leurres liés au monde de l’entreprise, comme des fiches de paie, des informations sur les clients, des factures et des reçus de commande, afin de délivrer divers types de fichiers ou d’URL malveillantes. Les campagnes IcedID forkées utilisent en particulier des pièces jointes Microsoft OneNote et des pièces jointes inhabituelles portant l’extension .URL. La variante forkée d’IcedID utilise la charge utile standard d’IcedID qui contacte un serveur de commande et de contrôle (C2) pour télécharger une DLL, puis la version forkée du cheval de Troie IcedID dont les fonctionnalités ont été supprimées.

Dans une campagne basée sur la variante forkée, les attaquants ont utilisé comme leurres des factures avec demande de confirmation de la part du destinataire. Les destinataires étaient désignés par leur nom et les courriels contenaient des pièces jointes se terminant par .one (fichiers OneNote). Quand ils sont ouverts, ces documents demandent au destinataire de double-cliquer sur le bouton « ouvrir » du document, ce qui a pour effet d’exécuter un fichier HTML Application (HTA). Ce fichier exécutait une commande PowerShell qui chargeait le chargeur IcedID via l’exportation PluginInit de rundll32 et ouvrait également un fichier PDF leurre. Dans une autre campagne, les attaquants ont utilisé comme leurres des avis de rappel de produits liés au National Traffic and Motor Vehicle Safety Act ou à la U.S. Food and Drug Administration. Ces courriels contenaient des pièces jointes .URL qui, lorsqu’elles étaient ouvertes, lançaient le navigateur par défaut et téléchargeaient un script .bat. Ce script téléchargeait ensuite le chargeur IcedID et l’exécutait en utilisant la même technique rundll32.

Une variante Lite d’IcedID

Parallèlement, les chercheurs ont observé une autre variante d’IcedID, qualifiée de variante Lite, qui n’utilise pas de serveur C2 mais une URL statique codée en dur pour télécharger un fichier « Bot Pack » portant le nom botpack.dat. Ce fichier contient la DLL de chargement qui télécharge ensuite la même version forkée et dépouillée du bot IcedID. La différence avec cette version est qu’elle n’exfiltre pas non plus d’informations sur la machine infectée vers le serveur C2, puisqu’elle n’utilise pas de serveur C2. La variante Lite a été observée en novembre en tant que charge utile d’Emotet, un botnet également utilisé comme plateforme de diffusion de logiciels malveillants et considéré comme l’une des principales menaces de cette année. Proofpoint attribue Emotet à un groupe qu’il suit sous le nom de TA542. On ne sait pas si la variante Lite a été créée par TA542 ou si elle est utilisée par l’un de ses clients. « La variante Lite IcedID n’a été observée qu’à la suite d’infections par TA542 Emotet, mais Proofpoint ne peut pas attribuer avec certitude la variante Lite à TA542, car les infections ultérieures échappent généralement à la visibilité des chercheurs », ont déclaré les chercheurs. Étant donné que la base de code d’IcedID semble être accessible à de nombreux cybercriminels, les chercheurs de Proofpoint, pensent que de nouvelles variantes devraient apparaître. Leur rapport contient des indicateurs de compromission pour les campagnes observées jusqu’à présent à l’aide des variantes standard, forked et lite.

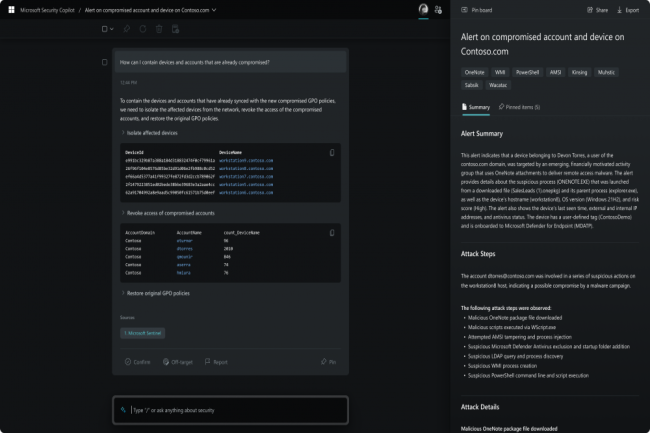

Microsoft poursuit l’intégration de ChatGPT dans ses produits avec cette fois-ci un focus sur la cybersécurité. Il vient de présenter Security Copilot, un assistant basé sur le modèle GPT-4 d’OpenAI.

Après Teams, la suite Microsoft365, c’est au tour des solutions de sécurité de la firme d’être infusée à l’IA générative d’OpenAI. Elle vient de lever le voile sur Security Copilot qui propose une multitude de fonctions et d’analyse. Son interface est similaire à celle de ChatGPT et peut répondre à des questions sur la sécurité IT de manière naturelle. Mais le plus impressionnant est l’intégration étroite avec les différents services de sécurité de Microsoft, notamment Defender, Sentinel, Entra, Purview, Priva et Intune.

Copilot peut interpréter les données de l’ensemble de ces services et fournir des explications automatisées et approfondies (y compris des visualisations), et suggérer aussi des solutions. De plus, le système pourra prendre des mesures contre certains types de menaces, par exemple en supprimant les messages électroniques dont le contenu malveillant a été identifié lors d’une analyse précédente. Microsoft prévoit d’étendre les capacités Security Copilot au-delà de ses propres produits, mais le fournisseur n’a pas donné d’autres détails à ce sujet, ni dans sa communication, ni dans le billet de blog officiel sur le service. Microsoft a également fait remarquer qu’en tant que produit d’IA générative, Security Copilot ne donnera pas des réponses correctes à 100 % et qu’il aura besoin d’un entraînement supplémentaire et des apports des premiers utilisateurs pour atteindre son plein potentiel.

Les données cyber pour l’entraînement de l’IA, un sujet délicat

Selon les experts en IA, même s’il n’est pas aussi novateur que Microsoft l’a présenté, Security Copilot est un système puissant. Selon Avivah Litan, vice-présidente et analyste chez Gartner, cela fait des années qu’IBM dispose de capacités similaires via Watson AI. « L’IA de Copilot est plus rapide et meilleure, mais la fonctionnalité est la même », a-t-elle déclaré. « C’est une offre intéressante, mais elle ne résout pas les problèmes que rencontrent les utilisateurs avec l’IA générative. Indépendamment de ces problèmes, dont le plus important est l’incapacité reconnue de Security Copilot à fournir des informations précises dans tous les cas, les avantages potentiels du système sont toujours impressionnants », a déclaré pour sa part Chris Kissel, vice-président de la recherche d’IDC. « Le grand avantage est qu’il est possible d’automatiser un bien plus grand nombre de choses », a-t-il déclaré. « L’idée qu’un ChatGPT puisse écrire quelque chose de manière dynamique et que l’analyse puisse le juger dans son contexte, dans la même couche, est convaincante », a-t-il ajouté.

Les deux analystes se sont toutefois montrés quelque peu sceptiques quant à la politique de Microsoft en matière de partage des données, en particulier que les données privées ne seront pas utilisées pour entraîner les modèles d’IA fondamentaux et que toutes les informations relatives aux utilisateurs resteront sous leur contrôle. Le problème, selon eux, est que les données relatives aux incidents sont essentielles pour former des modèles d’IA comme celui utilisé pour Security Copilot, et que l’entreprise n’a pas donné beaucoup d’indications sur la manière dont ces données seront traitées. « C’est une préoccupation », a déclaré M. Kissel. « Si l’on essaye de faire quelque chose qui implique, par exemple, un élément spécifique de la propriété intellectuelle, y a-t-il des garanties que ces données seront maintenues en place ? », a-t-il demandé. « Comment savoir si les données sont réellement protégées s’ils ne fournissent pas les outils nécessaires pour les examiner », a ajouté Avivah Litan. Pour l’instant, Microsoft n’a pas annoncé de date de disponibilité pour Security Copilot, mais le fournisseur a déclaré qu’il partagerait bientôt plus d’information à ce sujet.

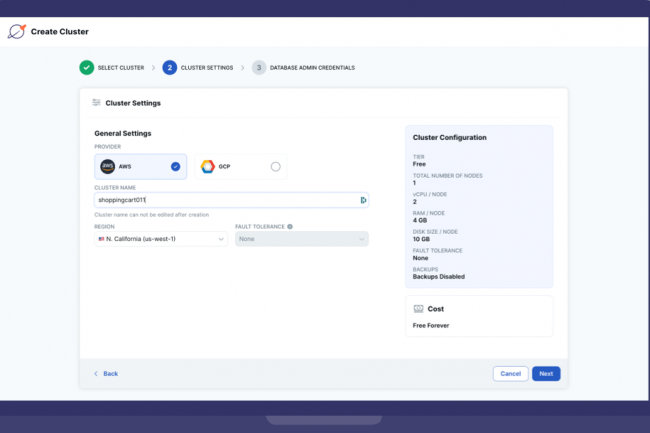

Les dernières mises à jour de la version gérée de la base de données SQL distribuée open source de Yugabyte incluent le support d’AWS PrivateLink, une observabilité améliorée et une évolutivité plus rapide.

Yugabyte a annoncé lundi qu’elle ajoutait une interface de ligne de commande (CLI) ainsi que d’autres fonctions à la version managée de sa base de données SQL distribuée open source, baptisée YugabyteDB Managed. Selon l’éditeur, cette CLI offre aux développeurs les avantages de l’automatisation tout en écrivant du code sans avoir besoin d’acquérir des compétences supplémentaires. « Les développeurs de tous niveaux peuvent facilement créer et gérer des clusters à partir de leur terminal ou de leur environnement de développement intégré (IDE) et utiliser l’ensemble des outils les plus avancés disponibles pour optimiser les performances de la base de données et faire progresser l’entreprise », a déclaré Karthik Ranganathan, directeur technique et cofondateur de Yugabyte, dans un communiqué.

Cela signifie que les développeurs peuvent créer et gérer des clusters hébergés dans YugabyteDB Managed à partir de leur IDE ou de leur terminal sans avoir besoin de compétences en matière d’API REST ou de Terraform (solution d’infrastructure as a code), a ajouté le dirigeant. En outre, cette CLI managée peut automatiser les tâches répétitives et dispose d’une fonction d’auto-complétion qui facilite la découverte de nouvelles fonctionnalités pour les développeurs, les administrateurs de bases de données et les ingénieurs DevOps, a déclaré l’entreprise. L’entreprise ajoute que la CLI est également compatible avec de multiples plateformes telles que Mac, Windows et Linux. La version Windows peut être téléchargée depuis GitHub.

Des fonctions d’observabilité injectées dans la dernière version

La dernière mise à jour de YugabyteDB Managed propose également des fonctions d’observabilité améliorées, l’entreprise ayant ajouté plus de 125 métriques SQL et de couche de stockage. « Grâce à ces mesures, les entreprises obtiendront des informations encore plus approfondies sur les performances de leur base de données, ce qui facilitera l’identification et la résolution rapide des problèmes de performance », a écrit la société dans un billet de blog. L’interface utilisateur basée sur le cloud pour l’observabilité à l’intérieur de YugabyteDB Managed comprend des options supplémentaires en termes de visualisation pour réorganiser les mesures pour un tableau de bord personnalisé et des infobulles synchronisées dans les graphiques pour faciliter le dépannage, a ajouté l’éditeur.

En outre, il a ajouté la prise en charge d’AWS PrivateLink, un service qui fournit une connectivité privée entre les clouds privés virtuels, les services AWS pris en charge et les réseaux sur site. « Cette fonctionnalité, qui est maintenant en private preview, est disponible pour les clusters dédiés créés dans YugabyteDB Managed sur AWS, comme alternative au peering VPC, pour un accès sécurisé à vos bases de données sur un réseau privé ». La prise en charge de PrivateLink offre également un accès plus sécurisé aux bases de données d’une entreprise, ajoute-t-elle. Les entreprises qui utilisent déjà YugabyteDB peuvent obtenir un essai gratuit de YugbyteDB Managed avec toutes les fonctions sur demande.

L’administration Biden a publié un décret interdisant au gouvernement fédéral d’utiliser des logiciels espions d’éditeurs étrangers. Plusieurs réserves ont cependant été émises.

L’administration Biden a envoyé un signal fort aux fournisseurs de logiciels espions en publiant un décret (executive order) interdisant aux agences fédérales d’utiliser ceux qui présentent des risques importants en matière de contre-espionnage ou de sécurité pour le gouvernement des États-Unis. Les solutions visées par le décret sont principalement des logiciels espions conçus pour suivre et collecter des données à partir de téléphones portables, qui peuvent être facilement installés en un ou plusieurs clics sur des liens spécifiques. Au moins 50 fonctionnaires gouvernementaux sont soupçonnés – ou ont été – ciblés par ce type de logiciel invasifs conçus pour pirater des téléphones portables, selon des sources proches du dossier relayées dans la presse, sans préciser qui avait été ciblé ni où. Leur prolifération « pose des risques distincts et croissants en matière de contre-espionnage et de sécurité pour les États-Unis, notamment pour la sûreté et la sécurité du personnel du gouvernement américain et de leurs familles », a déclaré la Maison-Blanche dans une note.

Plus important encore, les logiciels espions fabriqués par une multitude d’entreprises, principalement israéliennes ou appartenant à d’anciens agents israéliens, dont le célèbre groupe NSO, ont été utilisés par plusieurs gouvernements étrangers pour cibler des adversaires politiques, des militants des droits de l’homme et des journalistes afin d’étouffer l’opposition politique. Par exemple, l’association journalistique à but non lucratif Forbidden Stories a coordonné une enquête de plusieurs mois intitulée Pegasus Project, du nom du tristement célèbre logiciel d’espionnage mobile éponyme de NSO. Cette enquête a révélé l’existence de 50 000 victimes potentielles, parmi lesquelles des journalistes, des défenseurs des droits de l’homme, des avocats, des hommes politiques, des universitaires, des hommes d’affaires et même des membres de familles royales et des chefs d’État, dont Emmanuel Macron. « En outre, un nombre croissant de gouvernements étrangers ont déployé cette technologie pour faciliter la répression et permettre des violations des droits de l’homme, notamment pour intimider les opposants politiques et réduire la dissidence, limiter la liberté d’expression et surveiller et cibler les activistes et les journalistes », selon la note de la Maison Blanche. « L’utilisation abusive de ces puissants outils de surveillance ne s’est pas limitée aux régimes autoritaires. Les gouvernements démocratiques ont également dû faire face à des révélations selon lesquelles des acteurs de leurs systèmes ont utilisé des logiciels espions pour cibler leurs citoyens sans l’autorisation légale, les garanties et le contrôle adéquats ».

Pas d’interdiction générale

Bien que le décret interdise aux ministères et agences fédéraux d’utiliser des logiciels espions étrangers, ces derniers doivent répondre à une série de critères indiquant qu’ils présentent « des risques importants pour les États-Unis en matière de contre-espionnage ou de sécurité ». Parmi les facteurs énoncés dans le texte réglementaire débouchant sur l’interdiction, on peut citer le fait qu’ils ont été utilisés « pour obtenir ou tenter d’obtenir l’accès à des ordinateurs du gouvernement des États-Unis ou à des ordinateurs du personnel du gouvernement des États-Unis sans autorisation » ou bien de manière inappropriée par un gouvernement étranger. Un autre facteur qui entre en ligne de compte dans l’interdiction est la question de savoir si une entité qui fournit des spywares à des gouvernements a des antécédents d’« actes systématiques de répression politique », conformément aux conclusions du Département d’État. En outre, l’administration peut accorder à une agence une dérogation ne dépassant pas un an « si cette dérogation est nécessaire en raison de circonstances extraordinaires et qu’il n’existe pas d’autre solution réalisable pour faire face à ces circonstances ». Les dérogations exigent des fonctionnaires de très haut niveau qu’ils fassent preuve de diligence raisonnable en fonction des facteurs énoncés dans le décret et qu’ils fassent connaître les raisons de ces dérogations directement au président par l’intermédiaire de l’assistant du président pour les affaires de sécurité nationale (APNSA).

Le texte permettra également aux agences d’acquérir des logiciels espions à des fins de test, de recherche, d’analyse, de cybersécurité ou de développement de contre-mesures pour le contre-espionnage ou les risques de sécurité, ou encore d’enquête criminelle découlant de la vente ou de l’utilisation criminelle du logiciel espion. Enfin, cette décision ne s’applique qu’aux logiciels espions commerciaux provenant d’entités étrangères, et non aux solutions développées au niveau national. On ignore dans quelle mesure les services de renseignement et les services répressifs américains, tels que la NSA, la CIA ou le FBI, ont créé des versions de logiciels espions mobiles comparables.

Un impact encore trouble

On ne sait pas non plus combien d’agences gouvernementales américaines utilisent déjà spywares interdits par le décret. Le directeur du FBI, Chris Wray, a déclaré que son agence avait acheté une licence pour Pegasus mais uniquement à des fins de recherche et de développement. Cependant, une enquête du New York Times a révélé que les responsables du FBI ont fait pression pour déployer les outils de piratage à la fin de 2020 et au premier semestre de 2021. En 2018, la CIA a organisé et payé l’acquisition de Pegasus par le gouvernement de Djibouti pour aider l’allié américain à lutter contre le terrorisme. Enfin, la DEA a déployé un logiciel espion appelé Graphite, fabriqué par l’entreprise israélienne Paragon. En outre, le décret d’application ne s’applique pas aux forces de l’ordre locales et étatiques. Par le passé, une société appelée Westbridge Technologies, se présentant comme la « branche nord-américaine » de NSO, a proposé Pegasus de NSO à des services de police locaux, dont celui de San Diego.

Le décret sur les logiciels espions a été accueilli favorablement par les défenseurs des droits de l’homme et les législateurs. John Scott-Railton, chercheur au Citizen Lab de l’université de Toronto, a déclaré que les États-Unis étaient un marché convoité par les éditeurs de spywares et que l’administration Biden établissait une « norme mondiale » avec cette dernière mesure. Jim Himes, principal représentant démocrate à la commission du renseignement de la Chambre des représentants, a déclaré que cette nouvelle ordonnance devrait être suivie par d’autres démocraties afin de prendre des mesures similaires contre les logiciels espions. « Il est appréciable de voir le gouvernement américain mettre les pieds dans le plat. Les États-Unis montrent l’exemple. Je pense que le signal le plus important est donné aux entreprises elles-mêmes que le gouvernement américain n’est peut-être pas la solution de facilité que vous espériez pour vendre votre produit à grande échelle », indique Betsy Cooper, directrice du Tech Policy Hub de l’Aspen Institute. « Je pense donc que le message le plus important s’adresse aux entreprises elles-mêmes, et pas nécessairement aux alliés qui pourraient être d’accord avec nous. Et si les États-Unis peuvent montrer l’exemple en disant qu’ils n’achèteront pas ces produits dans la grande majorité des cas, on peut espérer que le marché des logiciels espion diminuera avec le temps ».

Afin d’étendre la visibilité sur les actifs interconnectés et établir des priorités basées sur le risque, Ionix – anciennement Cyberpion – enrichit son offre SaaS de plusieurs fonctionnalités de cybersécurité.

Spécialisée dans la gestion de la surface d’attaque externe (External attack surface management, EASM) en mode SaaS, l’entreprise Cyberpion, rebaptisée Ionix, renforce son offre éponyme avec plusieurs fonctionnalités de cybersécurité, l’idée étant de fournir une « couverture plus large et une attention plus approfondie » aux actifs de ses clients connectés à Internet et aux dépendances connectées. En particulier, le système Ionix a été doté de capacités qui permettent d’étendre la visibilité des actifs connectés et de l’informatique fantôme, et d’évaluer les risques en fonction du rayon d’action potentiel. « Le changement de nom est marqué par l’ajout de fonctionnalités importantes, notamment des scores de risque et des rapports ASM à visée exécutive qui quantifient le risque de la surface d’attaque dans plusieurs catégories et fournissent une intelligence opérationnelle de leur surface d’attaque », a déclaré Marc Gaffan, le CEO d’Ionix. « Les équipes de sécurité disposent de fonctionnalités de flux de remédiation intelligents, de validation de l’exploitabilité, d’identification du rayon d’action et d’intégration avec les environnements cloud des clients », a ajouté le dirigeant.

Priorité à l’interconnectivité

Par rayon d’action, il faut comprendre l’ensemble des dommages potentiels causés par une attaque de cybersécurité. La fonction d’Ionix est capable de déterminer le rayon d’action des actifs connectés à Internet et de les classer en fonction de la sensibilité des données, du contexte commercial, de la réputation de la marque et de l’interconnectivité. Elle évalue également l’exploitabilité en identifiant les mauvaises configurations, les exploits documentés et les attaques simulées. Ionix étendra la couverture aux environnements cloud des clients afin de générer une vue sur les actifs exposés et sur l’informatique fantôme. « Les migrations dans le cloud sont des projets complexes qui impliquent souvent plusieurs fournisseurs partenaires. Quand on enchaîne les plateformes pour arriver en production, les actifs restent souvent à découvert ou avec des connexions en suspens », a déclaré M. Gaffan. « Avec Ionix, les utilisateurs peuvent découvrir les actifs cloud exposés, l’IT fantôme et les actifs des partenaires connectés, identifier automatiquement et prioriser les mauvaises configurations et les vulnérabilités, et raccourcir efficacement le temps moyen de résolution (MTTR) avec des actions claires et des flux de travail intégrés », a ajouté le CEO. Ionix va également rechercher des renseignements sur les menaces en lien avec des fuites d’identifiants et des machines compromises sur le dark web et les mettra en corrélation avec les inventaires d’actifs des clients.

Des scores et des rapports de risque

L’éditeur a également ajouté une fonction de quantification des risques de la surface d’attaque des clients sur plusieurs actifs. Ces scores de risque doivent aider les entreprises à comprendre leur posture de sécurité, à suivre les améliorations apportées au fil du temps et à prendre des décisions éclairées. Ionix proposera aussi ce que le fournisseur appelle des « flux de remédiation intelligents » qui contribuent à réduire le bruit généré par les alertes grâce à des fonctions comme l’affectation automatique des tâches de remédiation aux départements appropriés. « Ionix permettra par ailleurs de générer des rapports ASM exécutifs en un seul clic afin de fournir une vue d’ensemble de la surface d’attaque d’une entreprise, des actifs individuels, des risques associés et des actions à entreprendre », a aussi déclaré l’entreprise. « Nous souhaitons faciliter la découverte des actifs la plus large possible, tout en se concentrant sur les risques exploitables à fort impact sur l’ensemble de la surface d’attaque », a ajouté M. Gaffan. « C’est ce que permet notre technologie unique Ionix Connective Intelligence, qui s’appuie sur l’apprentissage machine pour découvrir et surveiller tous les actifs et connexions Internet que possède une entreprise dans sa surface d’attaque », a encore déclaré le CEO. Toutes ces fonctionnalités ont été ajoutées au moteur SaaS fonctionnant sur le cloud d’Ionix et sont déjà disponibles pour les clients existants sans coût supplémentaire.

Désormais corrigée, la vulnérabilité de la plateforme MLflow expose les modèles d’IA et d’apprentissage machine stockés dans le cloud. Une faiblesse qui ouvre la voie à du possible déplacement latéral d’un attaquant.

MLflow, un framework open source utilisé par de nombreuses entreprises pour gérer leurs tests d’apprentissage machine et enregistrer les résultats, est touchée par une faille critique. Celle-ci ouvre la voie à des attaquants pour extraire des informations sensibles des serveurs, comme des clés SSH et des identifiants AWS. Les attaques peuvent être exécutées à distance sans authentification, car MLflow n’implémente pas d’authentification par défaut sachant qu’un nombre croissant de déploiements MLflow sont directement exposés à lnternet. « En clair, chaque entreprise qui utilise cet outil risque de perdre ses modèles d’IA, d’avoir un serveur interne compromis et d’avoir son compte AWS compromis », a déclaré Dan McInerney, ingénieur de la sécurité senior pour la startup de cybersécurité Protect AI. « C’est assez brutal ». M. McInerney a découvert la vulnérabilité et l’a signalée au projet MLflow en privé. Elle a été corrigée dans la version 2.2.1 du framework publiée il y a trois semaines, mais les notes de version ne mentionnent aucun correctif de sécurité.

Inclusion de fichiers locaux et distants via une attaque Path traversal

Écrit en Python, MLflow automatise les workflows d’apprentissage machine. Du fait de ses nombreux composants, les utilisateurs peuvent déployer des modèles à partir de diverses bibliothèques d’apprentissage machine, gérer leur cycle de vie, y compris la version du modèle, les transitions d’étape et les annotations, suivre les expériences pour enregistrer et comparer les paramètres et les résultats, et même empaqueter le code d’apprentissage machine sous une forme reproductible pour le partager avec d’autres scientifiques des données. MLflow peut être contrôlé via une API REST et une interface en ligne de commande. Toutes ces capacités font de ce framework un outil précieux pour toute entreprise qui expérimente l’apprentissage machine. Les analyses effectuées à l’aide du moteur de recherche Shodan confirment ce constat : au cours des deux dernières années, les instances MLflow exposées publiquement n’ont cessé d’augmenter, le nombre actuel s’élevant à plus de 800. Cependant, on peut supposer que de nombreux autres déploiements de MLflow existent au sein de réseaux internes et pourraient être atteints par des attaquants qui gagneraient un accès à ces réseaux. « Plusieurs entreprises du Fortune 500 que nous avons contactées nous ont toutes confirmé qu’elles utilisaient MLflow en interne pour leur flux de travail d’ingénierie de l’IA », a encore déclaré M. McInerney.

Répertoriée sous la référence CVE-2023-1177, la vulnérabilité critique découverte par Dan McInerney a un score CVSS remarquable de 10. Selon ce référentiel, celle-ci – de type inclusion de fichiers locaux (LFI) ou distants (RFI) donne la possibilité à un attaquant distant et non authentifié d’envoyer des requêtes spécifiquement conçues au point d’extrémité de l’API forçant MLflow à exposer le contenu de n’importe quel fichier lisible sur le serveur. Par exemple, l’attaquant peut inclure JSON dans une requête où le paramètre source est un fichier de son choix sur le serveur et l’application le renverra. L’un de ces fichiers peut être les clés ssh, généralement stockées dans le répertoire .ssh à l’intérieur du répertoire personnel de l’utilisateur local. Cependant, la connaissance préalable du répertoire personnel de l’utilisateur n’est pas une condition à l’exploitation, car l’attaquant peut d’abord lire le fichier /etc/passwd, disponible sur tous les systèmes Linux, qui répertorie tous les utilisateurs disponibles et leurs répertoires personnels.

Des déploiements non sécurisés faute d’authentification par défaut

Aucun des autres paramètres envoyés dans le cadre de la requête malveillante n’a besoin d’exister et peut être arbitraire. La vulnérabilité est d’autant plus grave que la plupart des entreprises configurent leurs instances MLflow pour qu’elles utilisent Amazon AWS S3 afin de stocker leurs modèles et autres données sensibles. Selon l’analyse de la configuration des instances MLflow accessibles au public effectuée par Protect AI, sept configurations sur dix utilisaient AWS S3. Cela signifie que les attaquants peuvent définir le paramètre source de leur requête JSON comme étant l’URL s3:// du bucket utilisé par l’instance pour voler des modèles à distance. Cela signifie également que les identifiants AWS sont probablement stockés localement sur le serveur MLflow afin que le framework puisse accéder aux buckets S3, et ces identifiants sont généralement stockés dans un dossier appelé ~/.aws/credentials dans le répertoire personnel de l’utilisateur. L’exposition des informations d’identification AWS peut constituer une violation grave, car, en fonction de la politique IAM, elle peut donner aux attaquants des capacités de mouvement latéral dans l’infrastructure AWS d’une entreprise.

Exiger une authentification pour accéder au point d’extrémité de l’API empêcherait l’exploitation de cette faille, mais MLflow n’implémente aucun mécanisme d’authentification. Il est possible d’ajouter une authentification de base avec un nom d’utilisateur et un mot de passe statiques en déployant un serveur proxy comme nginx devant le serveur MLflow et en forçant ainsi l’authentification. Malheureusement, presque aucune des instances exposées publiquement n’utilise une telle configuration. « Il est difficile de dire que ce mode de déploiement de l’outil est sûr, mais à tout le moins, le déploiement le plus sûr de MLflow tel qu’il est actuellement est de le garder sur un réseau interne, dans un segment de réseau séparé de tous les utilisateurs, sauf ceux qui ont besoin de l’utiliser, et de le placer derrière un proxy nginx avec une authentification de base », a expliqué M. McInerney. « Cela n’empêche pas un utilisateur ayant accès au serveur de télécharger les modèles et artefacts d’autres utilisateurs, mais cela limite au moins l’exposition. L’exposition sur un serveur public orienté vers lnternet suppose qu’absolument rien de ce qui est stocké sur le serveur ou sur le serveur de stockage d’artefacts à distance ne contient de données sensibles », a-t-il ajouté.

Supportant désormais les processeurs Core de 13e génération, la dernière plateforme vPro d’Intel intègre de la détection des menaces directement au niveau matériel. Une capacité bienvenue pour compléter les solutions tierces en détection et réponse à incidents.

Intel a levé le rideau sur sa gamme de puces Core de 13e génération. Selon le fondeur, l’entreprise, est la première à intégrer la détection des menaces au niveau matériel. Associées aux plates-formes de détection et de réponse (EDR) des partenaires d’Intel, les dernières puces vPro promettent de réduire de 70 % la surface d’attaque par rapport à des PC vieux de quatre ans. Les systèmes Windows 11 peuvent également tirer parti du chiffrement de la mémoire de cette puce pour apporter une meilleure sécurité en se basant sur ses capacités de virtualisation. Lors de tests menés par SE Labs et commandés par Intel, la plateforme vPro s’est avérée efficace à 93 % pour détecter les principales attaques de ransomware, en hausse de 24 % par rapport à un logiciel de sécurité seul. D’autres tests menés par IDC ont montré une baisse de 26% des failles « majeures », tout en améliorant l’efficacité des équipes sécurité de 17%.

Une bonne nouvelle pour ses équipes en charge de la sécurisation des terminaux. Toutefois, il faudra du temps avant que les entreprises puissent profiter pleinement des avantages de la détection des menaces. Il est assez courant en effet que les grandes entreprises privilégient une philosophie de remplacement progressif, c’est-à-dire qu’elles renouvellent un tiers [de leurs terminaux] par an sur une période de trois ans, par exemple, explique Jack Gold, fondateur et analyste principal de J.Gold Associates. « Ainsi, les terminaux utilisant une technologie plus ancienne ne seront pas aussi bien protégés, mais les nouveaux le seront, ce qui constitue un avantage pour les utilisateurs et l’entreprise dans son ensemble ». La technologie de détection des menaces (TDT) d’Intel, basée sur l’intelligence artificielle, est au cœur des fonctions de sécurité vPro. Elle fonctionne avec les solutions de sécurité tierces, ajoutant une couche de détection assistée au niveau hardware. Intel TDT utilise la télémétrie du CPU et l’heuristique de l’apprentissage automatique (ML) pour détecter les comportements d’attaque qui laissent une « empreinte » sur les unités de gestion des performances CPU (PMU), incluant les ransomwares et le cryptojacking. Cette technologie est destinée à être prise en charge par les fournisseurs d’EDR dans leurs solutions.

Les trois fonctions principales d’Intel TDT

– Advanced Platform Telemetry identifie les indicateurs de compromission (IoC) des logiciels malveillants et des attaques connus. Elle utilise les données du PMU d’Intel, la mesure des cycles d’instruction, les hits et les erreurs cache, ainsi que d’autres données de performance. Intel entraîne les modèles ML sur un ensemble représentatif de plateformes pour chaque génération vPro, ce qui permet à TDT de distinguer le comportement des malwares des charges de travail légitimes. Les données télémétriques d’entraînement PMU sont collectées à partir de simulateurs qui émulent des algorithmes basés sur le comportement et des techniques de chiffrement des ransomwares pour éviter, par exemple, d’être pris dans les mailles de la détection comportementale. Des échantillons réelles sont apportées pour équilibrer cette analyse comportementale.

– Accelerated Memory Scanning (AMS) détecte les indicateurs d’attaque (IoA). Lorsqu’il est déclenché par un comportement spécifique, le moteur AMS analyse la mémoire du processus suspect à la recherche de shellcode et d’autres signes d’activité malveillante. Selon un rapport d’ABi Research commandé par Intel, l’AMS est particulièrement bien adapté à la détection des logiciels malveillants polymorphes et des attaques sans fichier qui utilisent des outils à double usage. Ces outils sont des applications logicielles légitimes qui peuvent être détournées pour mener des cyberattaques (telles que Cobalt Strike…) ou diffuser des ransomwares qui peuvent également s’exécuter en mémoire.

– Anomalous Behavior Detection (ABD) surveille les applications en cours d’exécution pour détecter les comportements potentiellement malveillants à l’aide des données télémétriques de l’unité centrale et de l’apprentissage automatique. Les écarts par rapport au comportement normal sont signalés en temps réel comme suspects. « L’apprentissage automatique utilisé est basé sur un algorithme permettant à ABD de mettre à jour ses modèles par le biais d’une formation incrémentale contrôlée », peut-on lire dans le rapport d’ABi Research. « Ce processus d’apprentissage continu peut être géré et complété par une solution EDR, les éditeurs de logiciels de sécurité important des données télémétriques supplémentaires dans le modèle de base d’une application ou d’un processus. Les acteurs malveillants vont sans doute chercher à contourner les protections fournies par TDT, ce qui amène Intel à prévoir de mettre à jour au fil de l’eau vPro. Dotée des technologies Active Management et d’Endpoint Management Assistant (EMA), cette plateforme apporte aussi des fonctions de découverte et de réparation à distance.

TDT et EDR, tickets gagnants d’une sécurité renforcée

Les fournisseurs de solutions antivirus et EDR peuvent utiliser les technologies de sécurité d’Intel configurées par défaut. Ceux qui voudront aller plus loin ajouteront des indicateurs issus de leurs propres recherches en inférence ML. Le fondeur compte par ailleurs fournir des mises à jour aux éditeurs partenaires au fur et à mesure que les menaces apparaissent. Parmi les fournisseurs de solutions EDR compatibles avec TDT on trouve Crowdstrike, Microsoft, Trend Micro, Eset, Acronis et Check Point. Les solutions EDR qui ne sont pas compatibles avec TDT devraient quant à elles fonctionner de façon transparentes, mais sans plus, avec les derniers systèmes vPro. « Il est toujours plus rapide et plus productif de faire les choses au niveau matériel que d’essayer de simuler la même chose au niveau logiciel. Avec l’IA, c’est encore plus vrai », explique M. Gold. « La détection des menaces accélérée par l’IA est une avancée majeure par rapport au simple examen du code et à la tentative de déterminer s’il est mauvais, comme le font de nombreuses solutions antimalware. L’IA étudie le comportement et évalue le risque encouru. C’est une amélioration majeure par rapport aux solutions basées sur les signatures ».

Intel indique que les solutions EDR compatibles avec TDT fonctionneront normalement sur les autres systèmes embarquant d’autres puces Core de 13e génération. « Si l’application voit un composant vPro elle peut l’exploiter. Si le composant n’est pas là, elle fonctionne quand même, mais peut-être pas aussi rapidement ou efficacement », explique M. Gold. Au fur et à mesure du déploiement de systèmes dotés d’une détection matérielle des menaces, la plupart des fournisseurs de solutions EDR en tireront probablement parti pour améliorer leurs propres capacités. Et ce, « de la même manière que les produits sont modifiés lorsqu’il est possible d’utiliser des accélérateurs en général. Par exemple, lorsque l’on dispose d’un GPU et pas seulement d’un CPU pour la création graphique, les jeux, le HPC, etc. »