Un rapport d’Akamai souligne l’ampleur des menaces liées aux logiciels malveillants, tout en pointant les dangers des menaces spécifiques à l’infrastructure DNS.

Selon un rapport du fournisseur de cloud et de réseau de diffusion de contenu Akamai, au cours de chaque trimestre de l’année dernière, le trafic DNS des réseaux de 10 à 16 % des entreprises était dirigé vers des serveurs de commande et de contrôle (C2) associés à des botnets connus et à diverses autres menaces de logiciels malveillants. Et plus d’un quart de ce trafic était dirigé vers des serveurs appartenant à des courtiers d’accès initiaux, les Initial Access Brokers (IAB), c’est-à-dire des cyberpirates qui vendent à d’autres criminels l’accès aux réseaux d’entreprise indique encore le rapport. « En analysant le trafic DNS malveillant des entreprises et des particuliers, nous avons pu repérer plusieurs contaminations et campagnes, comme la propagation de FluBot, un malware basé sur Android qui se déplace d’un pays à l’autre dans le monde, ainsi que la prévalence de divers groupes de cybercriminels visant les entreprises », a déclaré Akamai. « Le meilleur exemple est peut-être la présence significative de trafic C2 lié aux courtiers d’accès initiaux (IAB) qui pénètrent dans les réseaux d’entreprise et monétisent l’accès en le vendant à d’autres, notamment les groupes de ransomware en tant que service (RaaS) », a ajouté le fournisseur. Étant donné la vaste infrastructure DNS qu’il exploite pour son réseau de diffusion de contenu CDN (Content Delivery Network) mondial et d’autres services de cloud et de sécurité, Akamai peut observer jusqu’à sept trillions de requêtes DNS par jour. Comme les requêtes DNS essayent de résoudre l’adresse IP d’un nom de domaine, le fournisseur peut mettre en correspondance les requêtes provenant de réseaux d’entreprise ou d’utilisateurs privés avec des domaines malveillants connus, en particulier ceux qui hébergent des pages de phishing, diffusent des malwares ou sont utilisés à des fins de C2.

Un grand nombre de terminaux potentiellement affectés

Selon les données, entre 9 et 13 % de tous les dispositifs qu’Akamai a pu voir en train d’effectuer des requêtes DNS chaque trimestre, ont essayé d’atteindre un domaine desservant des logiciels malveillants. Entre 4 et 6 % ont essayé de résoudre des domaines d’hameçonnage connus et entre 0,7 et 1 % ont essayé de résoudre des domaines C2. À première vue, le pourcentage de domaines C2 peut sembler faible par rapport aux domaines de malwares, mais cela concerne un très grand nombre de terminaux, capables de générer 7 billions de requêtes DNS par jour. Une requête vers un domaine hébergeant des malwares ne veut pas nécessairement dire que la compromission est réussie, car le malware peut être détecté et bloqué avant qu’il ne s’exécute sur l’appareil. Cependant, une requête vers un domaine C2 suggère une infection active par un malware. Un seul dispositif compromis sur un réseau d’entreprise comportant des milliers ou des dizaines de milliers de dispositifs peut déboucher sur une prise de contrôle complète du réseau, comme dans la plupart des cas de ransomware, en raison des techniques de mouvement latéral employées par les attaquants pour passer d’un système interne à l’autre. Consultées par entreprises, les données C2 DNS d’Akamai montrent que plus d’une entreprise sur 10 a subi une compromission active l’an dernier. « Sur la base de nos données DNS, nous avons constaté que plus de 30 % des entreprises analysées ayant un trafic C2 malveillant appartiennent au secteur manufacturier », ont déclaré les chercheurs d’Akamai. « Mais des entreprises des secteurs des services aux entreprises (15 %), de la haute technologie (14 %) et du commerce (12 %) ont également été touchées. Les deux principaux secteurs verticaux dans nos données DNS (industrie manufacturière et services aux entreprises) sont aussi les principaux secteurs touchés par le ransomware Conti », ont-ils ajouté.

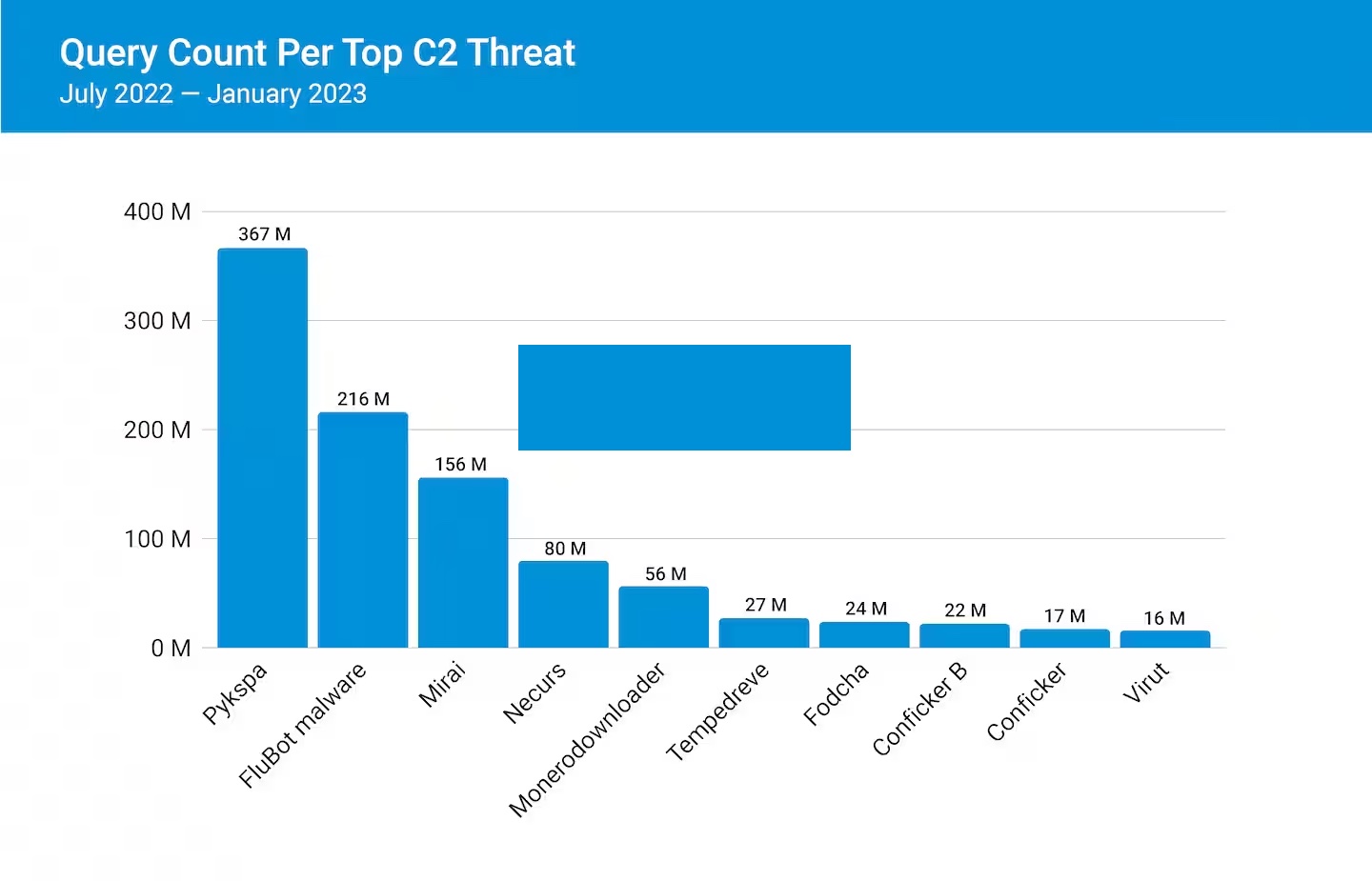

Le podium malwares remonté par Akamai aligne Pykspa, Flubot et Mirai. (Crédit Akamai)

44 % du trafic malveillant issu des réseaux de zombies

Akamai a décomposé le trafic C2 en plusieurs catégories : réseaux de zombies, courtiers d’accès initial (IAB), Infostealers, ransomware, chevaux de Troie d’accès à distance (Remote Access Trojan, RAT) et autres. Avec 44 % du trafic C2 malveillant, les réseaux de zombies constituent la catégorie la plus importante, sans même prendre en compte certains réseaux de zombies importants comme Emotet ou Qakbot, dont les opérateurs vendent l’accès à des systèmes et qui entrent donc dans la catégorie des courtiers d’accès initiaux IAB. Cependant, la plupart des réseaux de zombies peuvent techniquement être utilisés pour fournir des charges utiles supplémentaires de malwares et même si leurs propriétaires ne vendent pas publiquement ce service, certains ont conclu des accords privés. Par exemple, le botnet TrickBot avait un accord privé avec les cybercriminels à l’origine du ransomware Ryuk.

Le plus grand botnet observé par Akamai dans le trafic C2 provenant d’environnements d’entreprise est QSnatch. Celui-ci s’appuie sur un logiciel malveillant pour infecter spécifiquement le firmware des périphériques de stockage NAS QNAP obsolètes. QSnatch est apparu pour la première fois en 2014 et reste actif à ce jour. Selon un avis de l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), à la mi-2020, il y avait plus de 62 000 appareils infectés dans le monde. QSnatch bloque les mises à jour de sécurité et est utilisé pour l’extraction d’identifiants, l’enregistrement de mots de passe, l’accès à distance et l’exfiltration de données. Les IAB constituent la deuxième catégorie la plus importante dans le trafic DNS C2 – les menaces les plus importantes dans ce groupe émanent d’Emotet, avec 22 % de tous les appareils infectés, et Qakbot, avec 4 %. Emotet est l’un des botnets les plus importants et les plus anciens. Il est utilisé par de nombreux groupes cybercriminels pour l’accès initial aux réseaux d’entreprise. De plus, au fil des ans, Emotet a été utilisé pour déployer d’autres réseaux de zombies, notamment TrickBot et Qakbot.

Des malwares liés à des gangs connus

En 2021, les autorités policières de plusieurs pays, dont les États-Unis, le Royaume-Uni, le Canada, l’Allemagne et les Pays-Bas, ont réussi à prendre le contrôle de l’infrastructure de commande et de contrôle du réseau de zombies. Cependant, son démantèlement a été de courte durée, et le botnet est déjà réapparu sous une nouvelle itération. Emotet, qui était à l’origine un cheval de Troie bancaire en ligne, s’est transformé en plateforme de diffusion de logiciels malveillants. Elle offre de multiples modules qui permettent à ses opérateurs de voler des courriels, de lancer des attaques DDoS et bien d’autres choses encore. Emotet entretenait également des relations connues avec des gangs de ransomware, notamment Conti. Comme Emotet, Qakbot est un autre botnet utilisé pour diffuser des charges utiles supplémentaires et entretenir des relations avec des gangs de ransomwares, comme Black Basta. Le malware est également connu pour exploiter l’outil de test de pénétration Cobalt Strike pour disposer de plus de fonctionnalités et d’une persistance supplémentaire, ainsi que des capacités de vol d’informations. Même si l’on sait que les botnets diffusent des ransomwares, une fois déployés, ces programmes ont leurs propres C2, aussi représentés dans les données DNS d’Akamai. Plus de 9 % des dispositifs ayant généré un trafic C2 l’ont fait vers des noms de domaine associés à des menaces de ransomware connues. Parmi ceux-ci, REvil et LockBit étaient les plus courants.

Une analyse récente de la méthodologie des groupes de ransomware modernes, comme Conti, a montré que les attaquants sophistiqués demandent souvent à des opérateurs de travailler « les mains sur clavier » afin de faire progresser rapidement et efficacement une attaque », ont déclaré les chercheurs d’Akamai. « La capacité à visualiser et à bloquer le trafic C2 peut s’avérer essentielle pour mettre fin à une attaque en cours », ont-ils ajouté. Avec 16 % des dispositifs observés par Akamai, les Infostealers constituent la troisième catégorie la plus populaire de trafic C2. Comme leur nom l’indique, ces programmes malveillants sont utilisés pour voler des informations, par exemple des noms d’utilisateur et des mots de passe de divers services, des cookies d’authentification stockés dans les navigateurs et d’autres informations d’identification stockées localement dans d’autres applications, qui peuvent s’avérer précieuses pour les attaquants et favoriser d’autres attaques. Ramnit, un Infostealers modulaire, également utilisé pour déployer d’autres malwares, était la principale menace observée dans cette catégorie. Parmi les autres menaces notables observées dans le trafic C2 figurent Cobalt Strike, le RAT Agent Tesla, le ver Pykspa et le virus polymorphe Virut.

Depuis deux ans, l’observabilité est devenue un mot très tendance et fait de l’ombre à la supervision traditionnelle issue des OpenView et autre Tivoli. À terme, il est même fort à parier que l’observabilité remplace la supervision. Mais bien au-delà de la supervision, l’observabilité ne fera également plus qu’un avec la gestion des performances des applications (APM), le suivi de celles du réseau et le SIEM pour la monitoring des évènements de sécurité. Bref, une plateforme complète capable de tout surveiller et qui a cet avantage d’éliminer les silos applicatifs d’accès aux données dans l’entreprise. Les promesses de l’observabilité tiennent déjà dans sa collecte automatisée des données, mais aussi dans ses recommandations via l’IA et des algorithmes capables d’identifier la cause des problèmes existants, et même prévenir ceux à venir. Selon nos interlocuteurs interrogés dans ce dossier, les entreprises s’intéressent de plus en plus à l’observabilité, car elles y trouvent un bon moyen d’identifier les problèmes et d’améliorer les performances du système. Et, ce, dans des environnements hybrides et de plus en plus complexes. Pour le cabinet Gartner, en 2026, 70 % des entreprises exploiteront des solutions d’observabilité, afin d’accélérer leur prise de décisions, et ainsi gagner un avantage concurrentiel non négligeable.

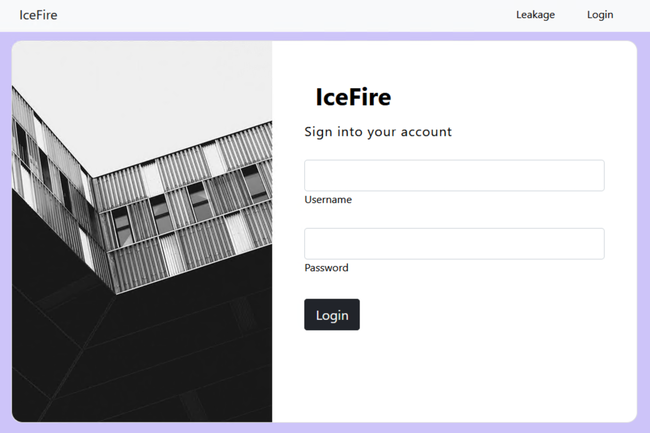

Connu pour ne cibler que les systèmes Windows, le ransomware IceFire s’en prend maintenant aux environnements Linux. Pour cela, il exploite une faille dans le partage de fichiers Aspera Faspex d’IBM.

La division de recherche SentinelLabs de l’éditeur Sentinel One a identifié une version Linux du ransomware IceFire, Celui-ci exploite une vulnérabilité référencée CVE-2022-47986 du logiciel de partage de fichiers Aspera Faspex d’IBM, corrigée récemment. Jusqu’à présent, le malware IceFire ne ciblait que les systèmes Windows, mais sa mutation utilise une extension iFire qui se concentre désormais sur les systèmes d’entreprise Linux, comme l’avait signalé en octobre le groupe de chercheurs indépendants en cybersécurité MalwareHunterTeam spécialisé dans l’analyse et le suivi des menaces. Les cibles ont également changé : alors que IceFire visait les entreprises IT, la variante Linux attaque des sociétés du secteur des médias et du divertissement.

Selon le rapport de SentinelLabs, les tactiques des attaquants sont conformes à celles des familles de ransomwares « big-game hunting » (chasse au gros) qui impliquent une double extorsion, des attaques contre les grands comptes, l’utilisation de nombreux mécanismes de persistance et des tactiques d’évasion comme la suppression des fichiers log. On parle de double extorsion quand les attaquants volent des données tout en les chiffrant, et demandent généralement une rançon plus élevée.

Caractéristiques de la variante Linux d’IceFire

La version Linux d’IceFire est un fichier binaire ELF (exécutable et lisible) de 2,18 Mo, 64 bits, compilé avec le logiciel open source GCC (GNU compiler collection) pour l’architecture du processeur système AMD64. La charge utile fonctionne également avec succès sur les distributions Ubuntu et Debian basées sur Intel. La version Linux d’IceFire a été déployée sur des hôtes utilisant CentOS, une distribution Linux à code open source, qui utilisait une version vulnérable du logiciel de serveur de fichiers IBM Aspera Faspex.

Grâce à cet exploit, le système a téléchargé les charges utiles IceFire et les a exécutées pour chiffrer les fichiers et les renommer en y ajoutant l’extension « .ifire », après quoi la charge utile a été conçue de telle façon qu’elle se supprime elle-même pour éviter d’être détectée. La charge utile IceFire Linux est programmée pour exclure le chiffrement de certains fichiers et chemins critiques pour le système, notamment les extensions de fichiers .cfg, .o, .sh, .img, .txt, .xml, .jar, .pid, .ini, .pyc, .a, .so, .run, .env, .cache, .xmlb, et p ; et les chemins /boot, /dev, /etc, /lib, /proc, /srv, /sys, /usr, /var, /run. Ainsi, les parties critiques des systèmes ne sont pas cryptées et restent opérationnelles. Une autre tactique observée dans la variante Linux d’IceFire est l’exploitation d’une vulnérabilité au lieu de la diffusion traditionnelle par le biais de messages d’hameçonnage ou de l’utilisation de certains frameworks tiers de post-exploitation, notamment Empire, Metaspoilt et Cobalt Strike.

Cryptage RSA et réseau Tor

Les charges utiles IceFire sont hébergées sur le droplet DigitalOcean, une machine virtuelle hébergée sur la plateforme cloud DigitalOcean utilisant l’adresse IP 159.65.217.216. Les chercheurs de SentinelLabs recommandent d’utiliser des caractères génériques pour cette adresse IP Digital Ocean au cas où les acteurs changeraient de domaine de livraison. Autrement appelé « wildcarding », l’usage de caractères génériques revient à utiliser un caractère de remplacement dans une politique de sécurité ou une règle de configuration pour couvrir plusieurs dispositifs. Le payload d’IceFire utilise un algorithme de chiffrement RSA avec une clé publique RSA codée en dur dans le binaire.

« De plus, la charge utile dépose une note de rançon à partir d’une ressource intégrée dans le binaire et l’écrit dans chaque répertoire ciblé pour le chiffrement des fichiers », ajoute le rapport. Le message de demande de rançon d’IceFire comprend un nom d’utilisateur et un mot de passe prédéfinis qui doivent être utilisés pour accéder au site web de paiement de la rançon, lequel est hébergé sur un service caché Tor (les sites web et les services sont hébergés sur le réseau décentralisé Tor pour permettre une navigation anonyme). Par rapport à Windows, Linux présente plus de difficultés pour les ransomwares, en particulier à grande échelle – de nombreux systèmes Linux sont des serveurs, moins sensibles aux méthodes d’infection courantes comme le phishing ou les téléchargements « drive-by ». C’est pourquoi les attaquants ont eu recours à l’exploitation de vulnérabilités dans les applications, comme l’a montré le groupe de ransomwares IceFire, qui a utilisé la vulnérabilité d’IBM Aspera pour déployer ses charges utiles.

Une défaillance de sécurité en janvier d’un fournisseur de l’opérateur télécom américain AT&T a débouché sur un exposition de données clients. Des prénoms, des numéros de compte, des numéros de téléphone mobiles ainsi que des adresses e-mail sont concernés.

AT&T a informé ses clients d’une violation de données dans le système d’un fournisseur qui a permis aux pirates d’accéder aux informations réseau propriétaire d’AT&T. L’incident a été révélé après que les clients ont publié sur les forums de la communauté un message envoyé en masse pour savoir s’il s’agissait d’une tentative de compromission. « Nous avons récemment déterminé qu’une personne non autorisée a pénétré dans le système d’un fournisseur et a eu accès à vos informations réseau propriétaire (CPNI) », a prévenu AT&T.

Des données de près de 9 millions de clients ont pu être consultées par les attaquants, comme l’a indiqué la société à Bleeping Computer. Les CPNI sont des informations que les entreprises de télécommunications aux États-Unis acquièrent sur les abonnés et les services qu’ils utilisent, le montant de leurs factures, les usages de leurs lignes, etc. Ces informations sont utilisées par des fournisseurs de communication tiers à des fins de marketing. L’accès aux informations CPNI nécessite généralement un mandat d’une autorité judiciaire. « Dans notre secteur, les CPNI sont des informations liées aux services de télécommunications que vous nous achetez, tels que le nombre de lignes sur votre compte ou le forfait sans fil auquel vous êtes abonné », a déclaré AT&T dans un e-mail envoyé aux clients concernés. L’opérateur leur a assuré qu’aucune des informations personnelles ou financières sensibles – telles que le numéro de sécurité sociale ou les informations de carte de crédit – ont été consultées.

Une vulnérabilité corrigée

Le fournisseur marketing d’AT&T concerné a subi un incident de sécurité en janvier. Les données CPNI exposées des clients de l’opérateur comprenaient des prénoms, des numéros de compte, des numéros de téléphone mobiles et des adresses e-mail. Certains clients concernés ont également vu leurs soldes de factures, montants mensuels et frais mensuels et/ou minutes accédés, a déclaré AT&T, ajoutant que les informations dataient de plusieurs années.

Dans son e-mail aux clients concernés, la société a confirmé que le fournisseur marketing avait corrigé la vulnérabilité. AT&T a également informé les agences fédérales et la police de l’incident. « Notre rapport aux autorités judiciaires ne contient pas d’informations spécifiques sur votre compte, seulement que l’accès non autorisé s’est produit », a déclaré AT&T dans son e-mail. La société a également proposé aux clients la possibilité d’ajouter gratuitement un niveau de sécurité supplémentaire à leur mot de passe.

Les services télécoms régulièrement ciblés

Les cyberattaques visant l’industrie des télécommunications montent en flèche, et plusieurs chercheurs en sécurité ont prédit que ce serait une préoccupation majeure en 2023. Cela est spécifiquement dû à l’utilisation accrue des terminaux IoT, à la poussée vers la 5G et aux conditions géopolitiques, alors que les opérateurs fournissent des infrastructures critiques pour les Etats. Au cours des trois premiers mois de l’année, ces fournisseurs ont déjà signalé plusieurs incidents de cybersécurité. Le 6 janvier, un pirate a affirmé avoir décelé un stockage cloud non sécurisé d’un fournisseur tiers contenant 37 millions d’enregistrements de clients AT&T. Le cybercriminel a partagé un échantillon de 5 millions d’enregistrements.

Au cours du même mois, T-Mobile a subi un incident de cybersécurité qui a entraîné l’exposition des données personnelles de 37 millions d’utilisateurs. Les informations client telles que le nom, l’adresse de facturation, l’e-mail, le numéro de téléphone, la date de naissance, le numéro de compte T-Mobile et des informations telles que le nombre de lignes sur le compte et les fonctionnalités de l’abonnement, ont été exposées. Le mois dernier, une liste d’employés comprenant les noms et les adresses électroniques de l’entreprise de télécommunications canadienne Telus, a été mise en vente sur un forum de violation de données par des cyberpirates.

Selon le dernier rapport State of Secrets Sprawl 2023 de GitGuardian, l’année 2022 a été particulièrement riche en fuite de secrets. Deux raisons à cela : leur multiplication et la mauvaise habitude de les coder en dur.

Avec 10 millions de nouveaux secrets découverts dans les commits GitHub publics en 2022, le nombre de secrets codés en dur détectés a augmenté de 67 % l’an dernier par rapport à 2021. C’est ce que révèle le rapport State of Secrets Sprawl 2023 de GitGuardian selon lequel cette pratique menace la sécurité de la supply chain logiciel. Elle expose à des risques de sécurité importants, car les identifiants sont souvent stockés en texte clair, ce qui permet aux pirates de les extraire plus facilement du code source. Les secrets peuvent également être divulgués ou exposés par inadvertance via d’autres failles de sécurité comme l’injection de code ou les fuites de données.

2022 : une année très riche en fuite de secrets

En analysant plus d’un milliard de commits GitHub, GitGuardian a constaté qu’un grand nombre de secrets avaient fuité l’année dernière. Sur les 13,3 millions d’auteurs distincts ayant poussé du code sur GitHub en 2022, 1,35 million ont accidentellement exposé un secret, tandis que 5,5 commits sur 1 000 ont exposé au moins un secret, soit une augmentation de 50 % par rapport à 2021, selon le rapport. GitGuardian a classé les secrets en deux catégories : les spécifiques et les génériques. Les premiers correspondent à des secrets reconnaissables comme des clés d’accès AWS ou des identifiants de base de données MongoDB. Les secrets spécifiques représentent 33 % des secrets détectés dans le cadre de la recherche.

Les génériques eux représentent 67 % des secrets détectés. Ils correspondant à des secrets comme le courrier électronique d’une entreprise et les mots de passe codés en dur dans un fichier. Les principaux secrets spécifiques détectés en 2022 par GitGuardian sont : google_api_key, private_key_rsa, private_key_generic, googlecloud_keys et postgresql_credentials. « Les mots de passe, les secrets à haute entropie et les noms d’utilisateur/mots de passe sont les secrets génériques les plus fréquents », a déclaré GitGuardian. Le rapport cite des exemples récents de secrets exploités dans des attaques contre Uber et CircleCI, de référentiels de code source volés affectant des entreprises comme LastPass, Microsoft, Okta et Samsung, et de secrets exposés publiquement affectant Android, Toyota et Infosys.

Une menace pour la supply chain logiciel

Selon le rapport, les secrets codés en dur et la prolifération des secrets constituent des menaces importantes pour la sécurité de le développement logiciel. « Les secrets peuvent être dévoilés de plusieurs façons, et le code source est un atout qui peut rapidement être perdu au profit des sous-traitants et, bien sûr, du vol de code source. Les discussions et les activités relatives au partage de secrets d’API sur le dark web représentent également un problème croissant », ajoute le rapport. « Un phénomène relativement nouveau, apparu depuis quelques années, est celui des discussions autour du vol et de la vente de clés d’API sur le darknet, et nous pensons qu’elles devraient continuent à se développer », indique encore GitGuardian. « Les acteurs de la menace qui cherchent à étendre plus largement la distribution de logiciels malveillants en compromettant la supply chain ont aussi discuté d’identifiants et de points de pivot provenant de référentiels ouverts », poursuivent les experts.

« Le principal problème est qu’un secret codé en dur est non seulement difficile à modifier – ce qui est une caractéristique très souhaitable à la fois pour des raisons de sécurité et des raisons non liées à la sécurité comme les mises à niveau de l’infrastructure – mais il peut également être exposé à toute personne ayant accès au code source », a expliqué Fernando Montenegro, analyste principal d’Omdia. C’est un problème important, car un pirate pourrait utiliser ces informations pour se faire passer pour quelqu’un d’autre ou pour obtenir d’autres informations sensibles sur l’environnement », a-t-il ajouté. « Les conséquences peuvent aller de résultats d’audit négatifs à la compromission complète de l’infrastructure et à l’exfiltration massive de données. Aujourd’hui, il est courant de retrouver ces secrets dans des systèmes de contrôle du code source comme Git, ce qui les expose potentiellement à un plus grand nombre de personnes, voire au grand public », a encore déclaré Fernando Montenegro. « Les secrets codés en dur peuvent être exposés et compromis et constituent une menace interne avec des ressources familières avec les secrets », a reconnu Sohail Iqbal, RSSI de Veracode. « Les secrets codés en dur dans les produits commerciaux ouvrent la voie à des attaques DDoS à grande échelle. Un nombre important d’attaques croissantes de la supply chain indique un risque élevé pour les pipelines CI/CD avec des secrets intégrés », a ajouté le RSSI.

Des stratégies pour se protéger

« Les entreprises doivent comprendre que le code source est l’un de leurs actifs les plus précieux et qu’il doit être protégé », conclut le rapport. « La toute première étape consiste à obtenir un audit clair de la posture de sécurité de l’entreprise en ce qui concerne les secrets : Où et comment sont-ils utilisés ? Où fuient-ils ? Comment se préparer au pire ? Comme beaucoup d’autres problèmes de sécurité, une mauvaise hygiène en matière de secrets implique le trio habituel personnes-processus-outils. Les entreprises qui souhaitent maîtriser la prolifération des secrets doivent travailler simultanément sur tous ces fronts », ajoute encore le rapport. « La détection et l’atténuation des secrets codés en dur peuvent se faire à différents niveaux en adoptant une approche Shift-Left pour construire une défense en profondeur tout au long du cycle de développement », a ajouté GitGuardian.

Parmi les stratégies utiles, on peut citer :

– La surveillance des commits et des demandes de fusion/extraction en temps réel pour tous les référentiels avec l’intégration native VCS ou CI.

– L’activation des vérifications avant réception pour renforcer les référentiels centraux contre les fuites.

– Une planification à plus long terme afin de développer une stratégie pour traiter les incidents découverts grâce à l’analyse historique.

– La mise en œuvre d’un programme de champions de la sécurité des secrets.

« Concevoir des environnements qui n’utilisent pas de secrets codés en dur devrait être une priorité pour la plupart des entreprises », a ajouté M. Montenegro. « Les solutions varient, y compris les outils de gestion des secrets, l’examen du code source et bien d’autres choses encore. La première étape est de faire comprendre partout au sein de l’entreprise – des développeurs et des ingénieurs en sécurité jusqu’à leurs chaînes de gestion respectives – que les secrets codés en dur sont un défaut de conception de sécurité qu’il faut impérativement corriger ».

GitHub va commencer à sélectionner des comptes pour l’inscription à l’authentification à deux facteurs la semaine prochaine. Une procédure généralisée d’ici la fin de l’année.

Suite à un engagement pris l’année dernière, Github commencera le 13 mars à mettre en place progressivement les exigences d’authentification à deux facteurs (2FA) pour les développeurs contribuant au code du site de dépôt de code populaire. Tous les développeurs devront s’y conformer d’ici la fin de l’année. Les petits comptes devront s’inscrire à 2FA à partir de la semaine prochaine, GitHub commençant la phase de sélection pour l’inscription, a annoncé la société le 9 mars. Les personnes choisies seront informées par e-mail et verront une bannière sur GitHub.com leur demandant de s’inscrire. Les utilisateurs auront 45 jours pour configurer 2FA sur leurs comptes.

En exigeant ce renforcement d’authentification, GitHub tente de sécuriser le développement de logiciels en améliorant la sécurité des comptes. Ceux-ci sont fréquemment ciblés pour l’ingénierie sociale et la prise de contrôle de compte, a déclaré GitHub. Les utilisateurs peuvent choisir entre des méthodes 2FA telles que TOTP (Time-based One-Time Password), SMS (Short Message Service), clés de sécurité ou GitHub Mobile. La filiale de Microsoft conseille d’utiliser des clés de sécurité et des TOTP dans la mesure du possible, le SMS n’offrant pas le même niveau de protection et n’est d’ailleurs plus recommandé par le NIST 800-63B, a précisé la société.

TOTP, SMS et bientôt Passkeys supportés

GitHub a noté que les utilisateurs peuvent avoir à la fois une application d’authentification (TOTP) et un numéro SMS. Les utilisateurs verront une invite après 28 jours leur demandant d’activer le 2FA et de confirmer leurs paramètres. L’invite aidera à éviter le verrouillage du compte en raison d’applications d’authentification mal configurées. Les utilisateurs peuvent dissocier leur adresse e-mail du compte GitHub à deux facteurs s’ils ne parviennent pas à se connecter ou à le récupérer. De plus, la technologie Passkeys, qui remplace les mots de passe, est testée en interne. GitHub pense que cette technologie combinera la facilité d’utilisation avec une authentification forte et résistante au phishing.

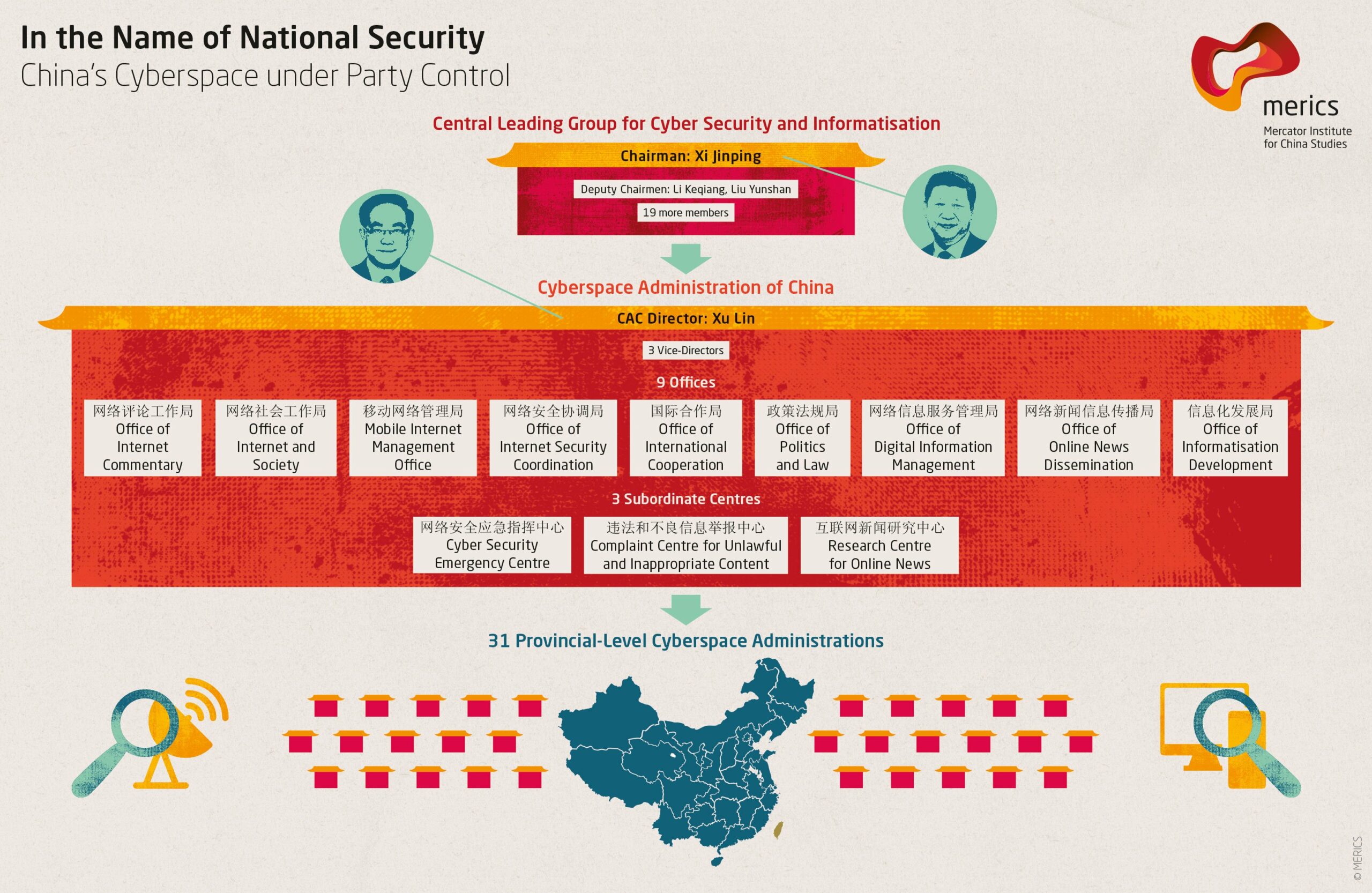

Après l’Europe, la Californie,l’Australie et le Brésil, la Chine compte mettre en place une réglementation et un organisme de régulation chargée de rationaliser les règles de gouvernance des données : un RGPD chinois matinée de Cnil. Cet organisme regroupera toutes les questions liées aux données au sein d’une seule entité, ce qui devrait permettre de rationaliser et de clarifier les réglementations en matière de données pour les entreprises multinationales.

« Le gouvernement chinois s’est engagé à aider les sociétés opérant sur le marché intérieur, qu’il s’agisse d’entreprises multinationales ou locales, à identifier, consommer et protéger les données en matière de sécurité, de confidentialité et de souveraineté tout au long de leur cycle de vie, grâce à une série de réglementations établies telles que la loi sur la cybersécurité (CSL), la loi sur la sécurité des données (DSL) et la loi sur la protection des informations personnelles (PIPL), qui est similaire au GDPR de l’Union européenne », a déclaré Charlie Dai, directeur de recherche au sein du cabinet d’analyse Forrester. Cet organisme de régulation des données que la Chine serait sur le point de créer devrait clarifier et établir de nouvelles règles de souveraineté des données pour les entreprises multinationales et accélérer les initiatives basées sur la technologie telles que les services d’administration publique construits sur les données anonymes des citoyens. L’Administration du cyberespace de Chine, le ministère de l’industrie et des Technologies de l’Information, ainsi que la Commission nationale du développement et de la réforme se partagent actuellement la responsabilité de la gouvernance des données dans le pays.

Cette agence gouvernementale rationalisera les politiques de gouvernance des données dans le pays, dans un contexte de confusion croissante de la part des entreprises qui ont affaire à de multiples organes présidant à différents aspects de la gouvernance des données à l’intérieur des frontières du pays, selon un article du Wall Street Journal citant des sources familières avec ces questions. « Les bureaux de big data au niveau provincial ont été établis depuis des années, et ce bureau national aidera à la coordination et à la gouvernance du point de vue du gouvernement central », a ajouté M. Dai. La décision finale de créer l’organisme de régulation devrait être examinée lors de la session annuelle de l’Assemblée nationale populaire qui se tient jusqu’au 13 mars, selon le rapport du Wall Street Journal.

Accélérer les initiatives numériques

Le président chinois Xi Jinping promeut l’idée d’une économie numérique afin de concurrencer les autres nations au niveau mondial. Selon Sam Higgins, analyste principal chez Forrester, le futur bureau de surveillance des données accélérera les initiatives telles que les services gouvernementaux en ligne basés sur les données. « Il est important de noter que la création d’une agence nationale des données en Chine imite la création similaire d’organismes de réglementation dans la région et dans le monde entier visant à accélérer les initiatives numériques en tirant mieux parti des vastes ressources de données des gouvernements du monde entier », a déclaré M. Higgins, citant l’exemple de l’Australie qui a créé la Commission nationale des données en 2021. En Inde, le gouvernement a déclaré qu’il mettrait ses systèmes de gestion de l’identité et de paiement numérique à la disposition d’autres nations via des API ouvertes, dans le cadre du projet Indiastack.global.

L’institut d’études Merics a dressé un organigramme du contrôle de l’information en Chine. (Crédit Merics)

Lorsque le régulateur des données aura reçu le feu vert, il pourrait devenir le seul organisme de surveillance chinois à s’occuper de questions telles que les données qui peuvent être exportées par les multinationales opérant en Chine et le type de données sur les consommateurs qui peuvent ou ne peuvent pas être collectées par les entreprises dans le pays. Au cours des deux dernières années, le gouvernement chinois a déjà pris des mesures sévères à l’encontre des multinationales en leur demandant de stocker les données des citoyens à l’intérieur de ses frontières. Le Wall Street Journal a également rapporté que l’agence de surveillance, qui devrait être très similaire au bureau anti-monopole de la Chine en termes de taille et de gestion, aurait le pouvoir d’enquêter sur la fraude aux données numériques, les cybercrimes et des questions telles que les vulnérabilités en matière de sécurité des données.

Plusieurs autres pays, dont les États-Unis et l’Inde, travaillent à l’introduction de lois fédérales sur la confidentialité des données. En 2018, l’Union européenne a introduit de vastes réglementations en matière de confidentialité des données sous la forme de son règlement général sur la protection des données (RGPD), qui est devenu une sorte de modèle pour les nations du monde entier.

Le groupe Lazarus, lié à la Corée du Nord, s’est infiltré dans l’entreprise concernée en mai 2022, puis en octobre, grâce à la vulnérabilité “zero day” d’un logiciel de certificats.

Le groupe Lazarus a été repéré en train d’exploiter des failles de sécurité dans un logiciel pour accéder à une société financière sud-coréenne à deux reprises l’année dernière. Le groupe lié à la Corée du Nord s’est infiltré dans l’entreprise concernée en mai 2022 et à nouveau en octobre grâce à la vulnérabilité zero day du même logiciel, selon une note de la société Asec (AhnLab Security Emergency Response Center). Cette dernière a signalé le logiciel en question à l’Agence coréenne pour l’Internet et la sécurité, car la vulnérabilité n’a pas encore été entièrement vérifiée et aucun correctif n’a été publié. Le rapport ne mentionne donc pas le nom du logiciel concerné.

Lors de l’infiltration en mai 2022, la société financière concernée utilisait une version vulnérable d’un programme de certificats couramment utilisé par les institutions publiques et les universités. Après l’incident, la société a mis à jour tous ses logiciels avec les versions les plus récentes. Cependant, le groupe Lazarus a utilisé la vulnérabilité zero day du même logiciel pour réaliser son infiltration la seconde fois, a indiqué l’Asec dans sa recherche.

Attaque Byovd

Pour désactiver les produits de sécurité sur les machines infectées et exploiter les modules vulnérables du noyau du logiciel, le groupe Lazarus a utilisé la technique Byovd (Bring Your Own Vulnerable Driver). Dans les attaques Byovd, les cybercriminels se servent de pilotes légitimement signés, mais vulnérables, pour effectuer des actions malveillantes sur les systèmes. L’attaquant peut utiliser les failles des drivers pour exécuter des actions malveillantes avec des privilèges au niveau du noyau. La brèche de type “zero day” exploitée par les auteurs de la menace concernait un logiciel de certificat couramment utilisé en Corée. “Comme ces types de logiciels ne sont pas mis à jour automatiquement, ils doivent être corrigés manuellement avec la dernière version ou supprimés s’ils ne sont pas utilisés”, explique l’Asec dans son étude.

Pour mieux dissimuler les activités malveillantes, le groupe Lazarus a soit modifié les noms des fichiers avant de les supprimer, soit modifié les horodatages à l’aide d’une technique anti-forensic, indique l’Asec dans sa recherche. L’attaque a abouti à l’installation de plusieurs portes dérobées dans les systèmes infectés, qui se sont connectées à des serveurs de commande et de contrôle à distance et ont récupéré des binaires supplémentaires qui ont pu être exécutés. “Au lieu de prendre uniquement des mesures post-attaque, une surveillance continue est nécessaire pour éviter les récidives”, a déclaré l’Asec dans son étude.

Les activités de Lazarus pilotées par Pyongyang

Le groupe Lazarus, actif depuis 2009, est un groupe de menace parrainé par l’État nord-coréen et attribué au Bureau général de reconnaissance, l’agence de renseignement de la Corée du Nord. Parmi les attaques les plus notables du groupe, on peut citer celle de 2014 contre Sony Pictures Entertainment, au cours de laquelle le groupe a déployé un “wiper” pour supprimer des données sensibles de l’entreprise. En 2016, le groupe a volé des millions de dollars à la banque centrale du Bangladesh. Ces derniers temps, les cyberpirates ont également ciblé le secteur des crypto-monnaies. En début de semaine, le FBI a confirmé que le groupe Lazarus était responsable du vol de la monnaie Harmony Horizon Bridge. Cette dernière avait signalé le vol de 100 millions de dollars en monnaie virtuelle en juin 2022

Le groupe, qui est suivi par plusieurs chercheurs en sécurité, a mis à jour plusieurs tactiques, techniques et procédures et introduit des charges utiles supplémentaires. Le mois dernier, une charge utile du téléchargeur Wslink nommée WinorDLL64 a été attribuée au groupe Lazarus par les chercheurs d’Eset. Cette charge utile peut être utilisée pour manipuler des fichiers, exécuter d’autres codes et obtenir de nombreuses informations sur le système sous-jacent qui peuvent être exploitées ultérieurement pour un mouvement latéral. Le groupe est également connu pour avoir ciblé plusieurs entreprises coréennes liées à la défense nationale, aux satellites, aux logiciels et à la presse au cours des deux dernières années, selon l’Asec. “Le groupe Lazarus étudie les vulnérabilités de divers autres logiciels et modifie constamment ses TTP en changeant la façon dont il désactive les produits de sécurité et met en œuvre des techniques anti-forensic pour interférer ou retarder la détection et l’analyse afin d’infiltrer les institutions et les entreprises coréennes”, indique le rapport de l’Asec.

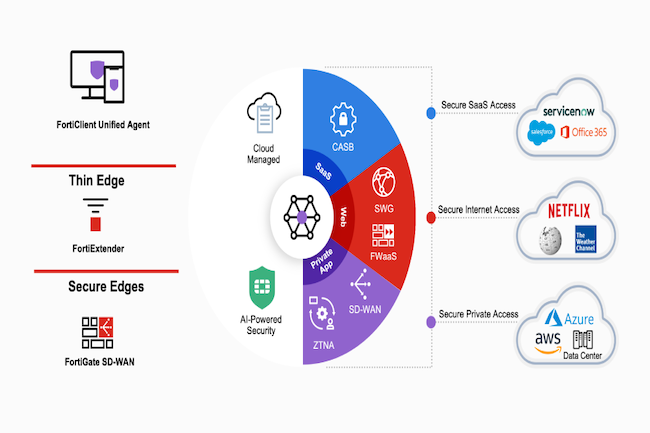

Via plusieurs hubs SD-WAN Fortinet, FortiSASE peut désormais relier les ressources SASE aux applications SD-WAN

Les fonctionnalités ajoutées par Fortinet étendent la gamme d’outils de gestion et de sécurité de son offre SASE (Secure Access Service Edge). Le fournisseur a élargi son offre Secure Private Access qui relie les ressources SASE aux applications SD-WAN via un hub SD-WAN Fortinet situé dans un point de présence (PoP) proche. « L’idée est de prendre en charge des environnements hybrides plus vastes et de simplifier l’accès aux applications d’entreprise en tout lieu », a déclaré Nirav Shah, vice-président des produits chez Fortinet. « Les clients peuvent à présent se connecter à plusieurs hubs et assurer le pilotage des applications, le contrôle de l’état de santé et la sécurité sur l’ensemble de ces réseaux », a déclaré M. Shah.

La plateforme FortiSASE de Fortinet comprend un SD-WAN, une passerelle web sécurisée (Secure Web Gateway, SWG), un pare-feu en tant que service (Firewall as a service, FWaaS), un courtier de sécurité d’accès au cloud (Cloud access security broker, CASB) et un accès réseau à confiance zéro (Zero Trust Network Access (ZTNA), le tout fonctionnant au-dessus de son système d’exploitation FortiOS. « L’idée maîtresse de FortiSASE et de ces nouvelles fonctionnalités, disponibles dès à présent, est de soutenir et de sécuriser les utilisateurs distants, où qu’ils se trouvent, en leur offrant une expérience aussi proche que possible de celle d’un bureau », a encore déclaré M. Shah. Une autre fonctionnalité appelée Secure Internet Access permet aux clients d’attribuer leurs adresses IP aux ressources basées sur SASE. Jusqu’à présent, ces adresses étaient attribuées automatiquement. « Il existe plusieurs cas d’usage possibles, comme les applications héritées par exemple, pour lesquelles la manière dont l’utilisateur accède à ces applications et le type d’accès qu’il leur accorde sont importants », a ajouté le vice-président des produits de Fortinet.

Plus de sécurité pour les apps SaaS

Une autre fonctionnalité baptisée Secure SaaS Access améliore l’accès sécurisé aux applications SaaS dans les environnements d’accès partagé ou multitenant. Elle permet aux utilisateurs multi-locataires de mieux contrôler l’accès à des ressources spécifiques basées sur le cloud via le CASB (Cloud Access Security Broker) de Fortinet et grâce aux informations nouvellement ajoutées sur les locataires. Fortinet prend en charge les capacités CASB dual-mode, en ligne et basées sur l’API. « Par exemple, Google et Google Cloud disposent de nombreuses sous-applications comme Google Drive Gmail, si bien que, quand le trafic arrive dans notre PoP SASE, en plus de la sécurité et du contrôle basés sur l’application, nous utilisons le CASB basé sur l’URL. Désormais, nous utilisons également un CASB basé sur l’URL, dans lequel nous pouvons insérer l’en-tête HTTP avec les informations d’identification du locataire et leur fournir un accès spécifique à certaines ressources », a expliqué Nirav Shah.

Toutes ces fonctionnalités devraient renforcer la position de Fortinet sur le marché en développement des SASE intégrés à fournisseur unique, qui comprend Cisco, Cato, Palo Alto, Versa et VMware. « La demande de SASE à fournisseur unique provient essentiellement des petites entreprises qui ne possèdent pas d’équipes de réseau et de sécurité très cloisonnées et n’ont pas besoin de la meilleure solution pour toutes les capacités, mais aussi des équipes d’architecture des grandes multinationales », a déclaré Gartner dans un récent rapport sur les offres SASE à fournisseur unique.

En modifiant l’architecture de Workspace One en se basant sur des microservices, VMware entend bien améliorer les performances de la solution de gestion des endpoint.

Petits changements pour Workspace One de VMware. La solution opère la gestion des endpoints qui fournit, gère et sécurise l’accès de n’importe quel équipements aux applications d’entreprise hébergées dans le cloud ou dans un environnement distribué sur site. Cette suite hautement intégrée comprend la gestion des périphériques, l’authentification unique, le contrôle d’accès à distance, la sécurité des terminaux, l’analyse, l’automatisation et la virtualisation.

La manière dont les collaborateurs utilisent et accèdent aux applications à partir de plusieurs terminaux a incité le spécialiste de la virtualisation à modifier Workspace One et les modalités de fourniture de ses services. « Au cours de la dernière décennie, le nombre de terminaux mobiles et de bureau gérés et sécurisés par Workspace One a considérablement augmenté. Alors que l’hétérogénéité des terminaux s’est étendue horizontalement, leur nombre a également augmenté verticalement pour chacun de nos clients. C’est pourquoi, une architecture beaucoup plus puissante, capable de fonctionner à grande échelle et de s’adapter à la complexité croissante des terminaux était nécessaire », a écrit Naveen Pitchandi, directeur des produits pour la gestion unifiée des terminaux (UEM), dans un blog.

Une architecture basée sur les microservices

Selon VMware, l’architecture basée sur les microservices Workspace ONE va multiplier par 10 les performances et l’évolutivité. « La gestion des terminaux et le chargement des écrans s’effectuent désormais en une fraction de seconde, même dans des environnements comptant des millions de terminaux », a déclaré M. Pitchandi. De plus, grâce à la conteneurisation, les modifications apportées à un composant particulier n’ont d’incidence que sur ce composant, ce qui réduit les risques liés aux changements et permet de tester chaque cas d’usage isolé de manière plus approfondie. « Il est également plus facile d’identifier et de résoudre les problèmes », a encore déclaré la firme.

La conteneurisation de Workspace One offre la possibilité de créer des fonctionnalités supplémentaires sans dépendance importante vis-à-vis d’autres fonctionnalités. « Elle réduit également les délais de build, accélère le développement des fonctionnalités et la correction des bogues », a aussi déclaré VMware. La suite est « désormais capable de connaître l’état souhaité terminal et, si elle voit qu’il s’éloigne de cet état, elle exécute rapidement la tâche nécessaire pour y remédier », a déclaré Naveen Pitchandi. Cette charge de travail informatique peut être transférée au client dans le cas des ordinateurs de bureau afin de fournir des remédiations hors ligne à faible latence quand c’est possible. « Elle peut être prise en charge par le serveur pour les terminaux légers comme les mobiles », a déclaré le dirigeant. « Cette évolution ouvre des perspectives considérables en matière de sécurité, de conformité des appareils et de rationalisation de la gestion des appareils », poursuit-il.

Des fonctionnalités supplémentaires

Parmi les autres fonctionnalités de Workspace One, on peut citer :

– Une autre version de Freestyle Orchestrator, la plateforme d’orchestration de workflow low-code pour les administrateurs de Workspace One, capable d’automatiser les tâches du système et l’établissement de politiques.

– Le Workspace One Marketplace, qui fournit divers contenus prêts à l’emploi pour l’administrateur Workspace One, y compris des modèles, des scripts et d’autres ressources pour répondre aux cas d’usage de la gestion des points d’extrémité, de l’expérience utilisateur et de la sécurité de l’espace de travail. Les intégrations Marketplace permettent aux entreprises de connecter des applications cloud tierces et proposent des offres pré-packagées pour des cas d’usage comme l’onboarding et le offboarding, l’optimisation des licences et les workflows de quarantaine de sécurité.

Les analystes ont déclaré que ces fonctionnalités récentes de Workspace One étaient bienvenues et qu’elles représentaient un changement important pour une plateforme bien établie. « Les changements rendront Workspace One plus facile et plus rapide à déployer, à maintenir et à utiliser », a déclaré Phil Hochmuth, vice-président de la pratique Endpoint Management and Enterprise Mobility chez IDC. « Elles ouvrent également Workspace One à des scénarios d’intégration de systèmes et d’automatisation plus larges avec des plateformes cloud axées sur la sécurité, la gestion des services IT, l’analyse, et les suites et outils de productivité. VMware précise que la prochaine architecture et les améliorations de performances seront déployées au second semestre 2023.