Une proposition prévoit d’incorporer des documents SBOM (un inventaire des composants) dans les paquets Python afin d’améliorer le suivi des dépendances et l’analyse des vulnérabilités.

Au début janvier, une proposition pour améliorer Python (Python Enhancement Proposal) a été soumise à commentaires. Elle prévoit d’intégrer des documents de nomenclature des logiciels aussi appelés SBOM (Software Bill-of-Materials) dans les paquets Python. L’objectif est d’améliorer leur « mesurabilité » et de résoudre le problème des « dépendances fantômes ». Pour justifier cette proposition, les auteurs expliquent que les paquets Python sont particulièrement affectés par un problème de dépendance fantôme, ce qui signifie qu’ils incluent souvent des composants logiciels qui ne sont pas écrits en Python, que ce soit pour des raisons de compatibilité avec les normes, de facilité d’installation, ou dans des cas d’usage comme l’apprentissage machine qui utilisent des bibliothèques compilées de C, C++, Rust, Fortran, et autres langages.

La proposition note que si le format de paquetage binaire Python wheel est préféré par les utilisateurs en raison de sa facilité d’installation, il nécessite de regrouper des bibliothèques compilées partagées sans méthode d’encodage des métadonnées les concernant. De plus, les paquets liés aux paquets Python doivent parfois résoudre le problème de bootstrapping en Python, et donc inclure des projets Python purs dans le code source.

Un besoin de documentation plus en plus fort

Cependant, ces composants logiciels ne peuvent pas non plus être décrits à l’aide des métadonnées des paquets Python et risquent de ne pas être vus par les outils d’analyse de la composition des logiciels (Software Composition Analysis), si bien que les composants logiciels vulnérables ne sont pas signalés avec précision. L’inclusion d’un document SBOM annotant toutes les bibliothèques incluses permettrait aux outils SCA d’identifier de manière fiable les logiciels inclus.

Étant donné que le SBOM est indépendant de la technologie et de l’écosystème pour décrire la composition, la provenance et l’héritage des logiciels, et que les SBOM sont utilisés comme données d’entrée pour les outils d’analyse de la composition des logiciels (SCA), comme c’est le cas des scanners pour les vulnérabilités et les licences, la proposition préconise l’usage des SBOM pour améliorer la mesurabilité des paquets Python. Par ailleurs, les listes répertoriant tous les composants logiciels, leurs dépendances et les métadonnées associées sont requises par les récentes réglementations de sécurité, comme le Secure Software Development Framework (SSDF). En raison de ces réglementations, les auteurs de la proposition pensent que la demande de documents SBOM pour les projets open source devrait rester élevée, ce qui justifie encore plus l’utilisation des documents SBOM dans les paquets Python.

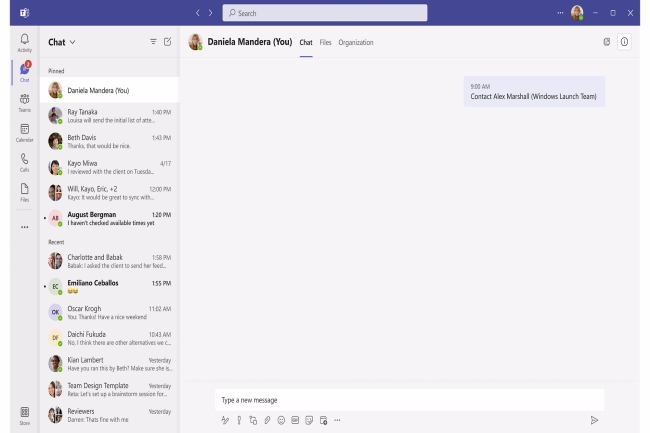

Selon Sophos, deux groupes de cybercriminels mènent des campagnes de vishing auprès des utilisateurs de Teams en se faisant passer pour le support de l’entreprise. Cette technique les bombarde de messages et d’appels vidéo ou vocaux et vise à obtenir un accès aux postes de travail pour voler des données ou installer des malwares.

Le phishing se décline en plusieurs variations via le QR Code (quishing), le SMS (smishing),… Il faut compter aussi sur le vishing qui combine des spams et des appels vocaux ou vidéo. Sophos a observé deux groupes d’attaquants, probablement affiliés à des groupes de ransomware, qui ont mené des campagnes actives sur les utilisateurs de Teams l’offre collaborative de Microsoft. Ils se font passer pour des membres du support de l’entreprise. En bombardant les utilisateurs de messages, les pirates essayent de créer…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Si le déploiement n’est pas encore pour tout de suite, la 6G pose des réflexions sur la co-existence entre le WiFi et le réseau mobile. Une alliance plaide pour une convergence des réseaux en entreprise même si ce souhait doit surmonter quelques obstacles.

Dans un document sur l’avènement prochain de la 6G publié la semaine dernière, la Wireless Broadband Association note que la méthode traditionnelle qui consiste à séparer les réseaux WiFi et cellulaires, pierre angulaire de la planification sans fil des entreprises, est à un tournant. « Il est important que l’ère de la 6G réunisse les accès cellulaires, WiFi et non terrestres de manière plus transparente, afin de créer un « réseau de réseaux » », a déclaré Maria Cuevas Ramirez, directrice de recherche sur les infrastructures de réseau chez BT et membre du conseil d’administration de la Wireless Broadband Alliance (WBA) dans un communiqué.

Trois facteurs poussent à cette convergence : la pression des coûts, l’expérience des utilisateurs et les demandes des principaux marchés verticaux. « Plus de 50 % du trafic mondial de données utilise le WiFi et celui-ci continuera à jouer un rôle stratégique à l’ère de la 6G », a avancé Tiago Rodrigues, président et directeur général de la WBA. Selon lui, le WiFi est rentable et efficace, en particulier pour la couverture intérieure, et peut compléter le cellulaire en réduisant les dépenses d’investissement et d’exploitation. « Le WiFi sera également à l’origine d’avancées dans des domaines clés comme la gestion de réseau basée sur l’IA, la gestion transparente des identités et le pilotage de l’accès », a-t-il ajouté.

La convergence reste encore un vœu pieux

« C’est dans les secteurs de la santé, de l’automatisation industrielle et des villes connectées que l’impact de la 6G sera le plus important », a par ailleurs affirmé M. Rodrigues. Ce sont aussi des domaines dans lesquels la convergence avec le WiFi sera particulièrement utile. « Ces secteurs verticaux exigent une connectivité fiable et à faible latence, ainsi que des transitions transparentes entre les réseaux dans de vastes zones », a expliqué le dirigeant. « Par exemple, les infrastructures des smart cities peuvent exploiter la convergence 6G pour la gestion du trafic et la sécurité publique, tandis que les applications de santé s’appuieront sur la 6G pour les communications critiques et les diagnostics à distance. »

Swarun Kumar, professeur à l’université Carnegie Mellon de Pittsburgh, estime pour sa part que la convergence entre le mobile et le WiFi n’est pas près de se produire, disons, dans les cinq prochaines années. « Une connexion WiFi et cellulaire totalement transparente n’est pas envisageable à court terme », a-t-il déclaré. « Pour qu’une telle intégration soit possible, il faudrait de nouvelles normes, régies par des organismes différents, des progrès en matière de matériel et des modifications de l’infrastructure réseau, autant d’éléments qui s’échelonnent sur de longues périodes. » Par contre, ce qui lui paraît plus à court terme, ce sont des intégrations plus limitées comme celles déjà en place, comme les appels basés sur le WiFi ou l’authentification basée sur la carte SIM pour le WiFi.

Défis de sécurité

Selon l’universitaire, la convergence des réseaux sans-fil peut également poser des problèmes de sécurité, « par l’exemple, un réseau mobile qui servirait de passerelle à des utilisateurs malveillants pour accéder à un réseau WiFi privé et par ailleurs sécurisé, ou peut-être l’inverse. » Pour se préparer à cette convergence, les entreprises doivent s’assurer que les politiques et les garde-fous adéquats sont en place, comme c’est le cas pour l’intégration de divers réseaux, quels qu’ils soient. Dans son document, la WBA recommande aux entreprises d’adopter une approche évolutive de la gestion des identités et du contrôle des politiques afin de rationaliser la convergence et de permettre la fourniture de services inter-réseaux.

« Les utilisateurs ne devraient tout simplement pas avoir à se soucier de se connecter à des terminaux WiFi ou cellulaires individuels, ou d’autres technologies, et de passer effectivement d’un réseau à l’autre », a fait valoir Swarun Kumar. « Tout devrait se faire en arrière-plan, sans que les utilisateurs aient à s’en préoccuper. » Il ajoute toutefois que les entreprises ne peuvent pas y parvenir seules. « Il faudrait une coordination étroite entre les opérateurs cellulaires et les gestionnaires de réseaux WiFi d’entreprise. » Selon Tiago Rodrigues de la WBA, des niveaux de collaboration encore plus larges seront nécessaires pour pousser la convergence encore plus loin, jusqu’aux satellites ou aux appareils IoT. « La collaboration est la pierre angulaire de notre vision de la 6G », a-t-il insisté. Selon une déclaration faite en août dernier par l’Information Technology Industry Council, une association commerciale mondiale qui représente les entreprises du secteur des TIC, les premiers services commerciaux de la 6G sont attendus aux alentours de 2030, les essais pré-commerciaux étant prévus pour 2028.

Le délai de mise en oeuvre du règlement sur la résilience opérationnelle numérique (Dora) de l’UE a expiré. Mais, selon une récente enquête, si les prestataires de services financiers sont en retard, ils ne sont pas très loin d’atteindre le niveau de conformité requis.

Depuis le vendredi 17 janvier, toutes les institutions financières de l’UE sont tenues de se conformer au règlement sur la résilience opérationnelle numérique (Digital Operational Resilience Act ou Dora), une directive européenne qui vise à renforcer la cybersécurité dans le secteur financier. Cependant, des études montrent que de nombreux établissements financiers ont encore du mal à la mettre en œuvre. Selon une enquête réalisée en novembre 2024 par Metafinanz, le niveau moyen…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le cybercriminel IntelBroker a mis en vente des codes sources volés de produits HPE, des clés d’accès privées et publiques, ainsi que des informations personnelles de clients. Le fournisseur a lancé une enquête.

IntelBroker a encore frappé. Cette fois, le tristement célèbre chef de file de BreachForums, qui a une longue liste de victimes de premier plan, dont Europol, Cisco et GE, a affirmé avoir pénétré dans le géant informatique Hewlett Packard Enterprise (HPE). Le pirate présumé d’origine serbe propose de vendre sur BreachForums des données sensibles prétendument volées au fournisseur, notamment des codes sources de produits et des informations personnelles identifiables de clients. « Aujourd’hui, je vends la violation de données de HPE », a déclaré IntelBroker dans un message publié sur BreachForums. « Nous nous connectons à certains de leurs services depuis environ deux jours.

Dans son message sur BreachForums, IntelBroker a proposé de vendre une grande quantité de données sensibles de HPE, notamment des codes sources, des données d’utilisateur et des clés d’accès. Les données compromises sont les suivantes : « Code source : dépôts GitHub privés, Build Docker, SAP Hybrid, certificat (clés privées et publiques) », a écrit IntelBroker. « Accès : Accès API, WePay, Github, Github (auto-hébergé) et plus encore ! » En outre, cette archive contiendrait les codes sources de Zerto (contrôle de l’intégrité des backups) et iLO (outil de gestion) de HPE, ainsi que les informations personnelles de livraison des anciens utilisateurs de la société.

Un pirate particulièrement actif

Le média Hackread, qui affirme avoir vu l’échantillon de données partagé par le pirate, a indiqué qu’il semblait « faire référence à un environnement de développement ou de système impliquant à la fois des logiciels libres et des systèmes de gestion propriétaires ». « Plusieurs conclusions de l’analyse initiale de Hackread ont révélé que les affirmations du pirate se vérifiaient pour l’essentiel. IntelBroker aurait déclaré qu’il s’agissait d’un piratage direct et qu’il n’y avait pas eu de compromission par un tiers.

Le cybercriminel, qui figure régulièrement sur BreachForums, a fait des vagues en 2024 avec une série d’attaques très médiatisées. Ce pirate a ciblé un large éventail d’entreprises dans le passé, telles que General Electric, Europol, Lulu Hypermarket, et Zscaler, avec des violations antérieures incluant des acteurs majeurs tels que Home Depot, Facebook Marketplace, et Space-Eyes. En juin 2024, IntelBroker a intensifié ses activités en divulguant ou en vendant des données provenant d’entreprises telles que T-Mobile, AMD et Apple. Récemment, en octobre, IntelBroker a proposé de vendre un énorme corpus de données de violations de Cisco que les experts ont relié aux fuites de juin, étant donné l’utilisation intensive des services de Cisco par T-Mobile et AMD, mais le lien n’a jamais été confirmé. HPE n’a pas répondu aux questions posées par courriel au sujet de l’attaque. Bien qu’IntelBroker ait déjà exagéré les brèches d’Apple et d’Europol, l’acteur malveillant n’est pas connu pour avoir fait une déclaration de brèche entièrement fausse dans le passé.

Les identifants compromis neutralisés

Le fournisseur a déclaré être au courant des allégations de violation et mener une enquête. « HPE a pris connaissance le 16 janvier d’allégations faites par un groupe appelé IntelBroker selon lesquelles il était en possession d’informations appartenant à HPE. La société a immédiatement activé ses protocoles de cyber-réponse, neutralisé les informations d’identification correspondantes et lancé une enquête pour évaluer la validité des allégations », a déclaré à SecurityWeek Adam Bauer, porte-parole de HPE.

Selon Nvidia, ces trois NIM peuvent aider les entreprises à renforcer la sûreté, la sécurité et la conformité des agents IA. Basés sur des SLM, ils viennent se greffer à l’offre Nemo Guardrails.

Ajoutés aux logiciels NeMo Guardrails, Nvidia présente des microservices d’inférence (NIM) destinés à mettre en place des garde-fous aux agents IA. En particulier, ils peuvent aider les entreprises à améliorer la précision, la sécurité et le contrôle des agents. Il s’agit d’une préoccupation importante des responsables IT et un frein à l’adoption de cette technologie. « Aujourd’hui, une entreprise sur dix utilise déjà des agents IA, et plus de 80 % prévoient de les adopter au cours des trois prochaines années », a déclaré Kari Briski, vice-présidente des modèles, logiciels et services d’IA d’entreprise chez Nvidia, lors d’une conférence de presse.

« Cela signifie que l’on ne construit pas seulement des agents pour la précision de la tâche, mais qu’il faut aussi les évaluer pour répondre aux exigences de sécurité, de confidentialité des données et de gouvernance, ce qui peut constituer un obstacle majeur au déploiement. » Selon la dirigeante, la question de la performance est aussi importante. « Ils ne doivent pas s’écarter de la tâche à exécuter tout en étant rapides et réactifs dans leurs interactions avec les utilisateurs finaux et les autres agents IA », a-t-elle expliqué.

Le détail des trois NIM

Les trois NIM pour NeMo Guardrails présentés par Nvidia sont destinés à la sécurité du contenu, au contrôle des sujets et à la détection des jailbreaks. Le premier est axé sur la sécurité du contenu vise à empêcher l’IA de générer des résultats biaisés ou nuisibles, en s’assurant que les réponses de l’IA respectent les normes éthiques. Il a été entraîné sur l’ensemble de données Aegis Content Safety de Nvidia, qui comprend 35 000 échantillons de data annotées et qualifiés par un humain pour la sécurité de l’IA. Aegis est utilisé pour enseigner à l’IA comment modérer les contenus potentiellement dangereux générés par d’autres modèles d’IA.

Le second microservice lié au contrôle des sujets permet aux agents IA de se concentrer sur des sujets approuvés, en les empêchant de dévier vers des contenus inappropriés. Il peut, par exemple, empêcher un agent de discuter d’un produit concurrent. Enfin, le module de détection des jailbreaks a pour rôle de préserver l’intégrité de l’IA dans des « scénarios contradictoires » en la protégeant contre les tentatives d’évasion qui visent à contourner intentionnellement les mesures de protection des agents d’IA. Il a été conçu à partir de Nvidia Garak, une boîte à outils open source pour l’analyse des vulnérabilités, entraînée sur un ensemble de données de 17 000 jailbreaks connus.

Les garde-fous basés sur des SLM

NeMo Guardrails fait partie de la plateforme évolutive NeMo qui sert à définir, orchestrer et appliquer des politiques sur les agents et autres applications basées sur l’IA. « Les garde-fous contribuent à maintenir la crédibilité et la fiabilité des opérations d’IA en appliquant des spécifications pour les modèles, les agents et les systèmes d’IA, et encadrent les agents dans la tâche qu’ils sont censés exécuter », a déclaré Kari Briski. Par exemple, un constructeur automobile pourrait s’appuyer sur ces microservices pour créer un agent IA qui aide les conducteurs à régler la climatisation, les sièges, à utiliser l’infodivertissement, la navigation, etc., ou encore interdire certains sujets, concernant par exemple des marques concurrentes, ou empêcher le partage d’avis ou d’opinions.

Les Guardrails NeMo s’appuient sur de petits modèles de langage (Small Language Model, SLM) qui ont une latence plus faible que les LLM, ce qui signifie qu’ils peuvent fonctionner efficacement dans des environnements limités en ressources ou dans des environnements distribués. Mme Briski a fait remarquer que les SML sont parfaits pour la mise à l’échelle des applications à base d’IA dans des secteurs comme la santé, l’automobile et l’industrie manufacturière. Certains DSI se tournent déjà vers les SLM pour des solutions spécifiques et comme alternatives aux grands modèles de langage (LLM) plus génériques.

Une personnalisation possible

Même s’il est possible d’utiliser les Guardrails NeMo dans des configurations par défaut, Mme Briski explique que leur véritable puissance réside dans la personnalisation et l’extension des garde-fous. « L’utilisation de plusieurs garde-fous personnalisables est importante, car le même Guardrail ne peut pas servir à tous les scénarios », a-t-elle expliqué. « Les politiques et les exigences peuvent varier selon les cas d’usage, les marques, les directives de l’entreprise ou même les exigences réglementaires basées sur l’industrie et la géographie. Les développeurs veulent pouvoir choisir les garde-fous qui conviennent à leurs besoins spécifiques et aux exigences variables des systèmes reposant sur des agents d’IA », a-t-elle ajouté.

Le département IT va devenir une sorte de « RH des agents », a résumé Mme Briski, laissant entendre que c’est dans ce domaine que ces microservices seront le plus utiles, puisque les développeurs pourront appliquer de multiples modèles légers et spécialisés pour couvrir les lacunes qui peuvent survenir dans un cadre où l’on applique surtout des politiques et des protections globales plus générales. Les différents microservices, ainsi que NeMo Guardrails pour l’orchestration et la boîte à outils Garak, sont d’ores et déjà disponibles pour les développeurs et les entreprises.

Si vous essayez encore d’éviter la mise à jour Windows 11 2024, cette option n’est plus envisageable. Préparez-vous à consacrer jusqu’à deux heures à cette mise à jour.

Microsoft a annoncé que les mises à jour obligatoires de Windows 11 24H2 ont commencé, et que le processus d’installation est plus long que pour les mises à jour précédentes. Préparez-vous en conséquence. Les mises à jour de statut de Microsoft ont été publiées sur la page « Problèmes connus et notifications de Windows 11 », où l’entreprise a indiqué avoir atteint une « nouvelle étape » dans le déploiement de la mise à jour Windows 11…

Il vous reste 84% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Avec l’entrée en vigueur ce 17 janvier 2025 de la réglementation européenne sur la résilience opérationnelle numérique, les entreprises du secteur financier, en particulier les plus petites, pourraient être confrontées à des contraintes sur les recrutements en cybersécurité.

Les efforts déployés pour se conformer à la réglementation européenne sur la résilience opérationnelle numérique (Dora pour digital operational resilience act) risquent d’accentuer la pression sur le marché des compétences en cybersécurité, qui est déjà très tendu. Entré pleinement en vigueur ce 17 janvier, Dora vise à améliorer la cybersécurité et la résilience des institutions financières de l’UE, notamment les banques, les compagnies…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Malgré les tensions naturelles, une alliance entre le RSSI et le directeur administratif et financier peut aider les premiers à devenir de meilleurs responsables et à garantir un meilleur équilibre entre les risques et l’innovation.

Les RSSI sont souvent confrontés à des conflits inhérents à leurs responsabilités avec leurs collègues d’entreprise. À bien des égards, cela tient à la nature même des politiques de sécurité qu’ils sont chargés de définir. Mais les RSSI auraient intérêt à forger une alliance solide et étroite avec ceux qui les critiquent. Prenons l’exemple du directeur et financier (DAF). Pour de nombreux RSSI, un appel téléphonique du DAF est fréquemment…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

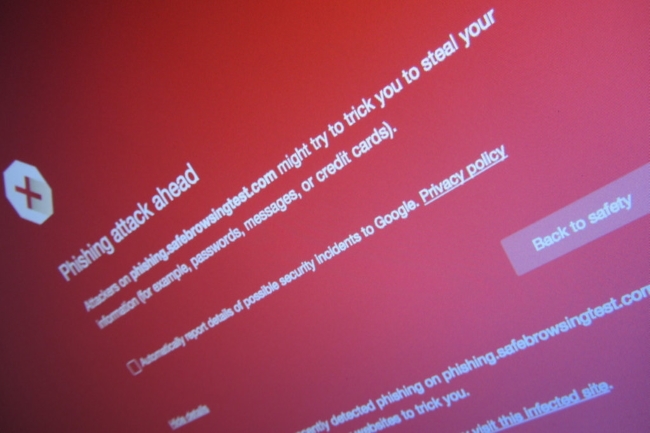

Avec la GenAI, les cybercriminels ont amélioré leurs attaques et leurs campagnes de phishing ne sont plus centrées sur les courriels, comme l’enseignent les formations de sensibilisation à la sécurité.

Pendant des années, les entreprises ont investi dans des programmes de sensibilisation à la sécurité pour apprendre aux employés à repérer et à signaler les tentatives de phishing. Or, selon un rapport du fournisseur de solutions de sécurité Netskope, malgré ces efforts, les utilisateurs ont été trois fois plus exposés au risque de tomber sur des pages de phishing en 2024 que l’année précédente. Sur la base des données télémétriques collectées à partir de sa passerelle web sécurisée et de sa plateforme SASE basée sur le cloud, Netskope a constaté que 8,4 utilisateurs sur 1 000 ont cliqué sur un lien d’hameçonnage chaque mois au cours de l’année écoulée, contre 2,9 en 2023.

« Les principaux facteurs pouvant expliquer cette augmentation sont d’une part la fatigue, les utilisateurs étant bombardés en permanence de tentatives de phishing, et d’autre part la créativité et l’adaptabilité des attaquants dont les leurres sont plus difficiles à détecter », a déclaré l’entreprise dans son rapport annuel sur le cloud et les menaces. L’essor des grands modèles de langage (LLM) a certainement joué un rôle dans cette montée en puissance, car les attaquants peuvent désormais facilement automatiser la création de leurres de hameçonnage plus diversifiés, grammaticalement corrects et ciblés pour chaque entreprise.

Un hameçonnage basé les résultats des moteurs de recherche

Dans les entreprises, la formation à la détection du phishing se concentre majoritairement sur la détection des courriels de phishing, mais c’est loin d’être la seule méthode utilisée par les attaquants pour inciter les utilisateurs à cliquer sur des liens qui redirigent vers de faux sites web conçus pour voler les identifiants. D’après les données de Netskope, la majorité des clics de phishing proviennent de divers endroits du web, les moteurs de recherche étant l’un des plus représentés. Les pirates ont réussi à diffuser des publicités malveillantes ou à utiliser des techniques d’empoisonnement du référencement pour injecter des liens malveillants dans les premiers résultats des moteurs de recherche pour des termes spécifiques.

Viennent ensuite les pages des sites d’achat, de technologie, d’affaires et de divertissement sur lesquelles les pirates introduisent des liens malveillants en envoyant des spams dans les sections de commentaires, en achetant des publicités malveillantes qui sont ensuite affichées sur ces sites par l’intermédiaire de réseaux publicitaires, une technique connue sous le nom de malvertising, ou en compromettant les sites eux-mêmes et en injectant directement des fenêtres pop-up d’hameçonnage dans les pages. « La diversité des sources de phishing témoigne de la créativité des attaquants dans l’ingénierie sociale », ont écrit les chercheurs de Netskope. « Ils savent que leurs victimes, à qui l’on répète sans cesse de ne pas cliquer sur les liens dans les mails qu’ils reçoivent, peuvent se méfier des courriels entrants, mais qu’elles cliqueront beaucoup plus librement sur les liens qui apparaissent dans les résultats des moteurs de recherche. »

Le recours à l’IA change la donne

Les attaques de phishing cherchent en premier lieu à voler les identifiants des applications cloud, Microsoft 365 étant le plus visé avec 42 %, suivi d’Adobe Document Cloud (18 %) et de DocuSign (15 %). Un grand nombre de sites de phishing se présentent comme des pages de connexion à ces services, mais proposent également des options de connexion à d’autres fournisseurs d’identité, notamment Office 365, Outlook, AOL ou Yahoo. « Il ne fait aucun doute que les LLM ont joué un rôle dans l’élaboration par les attaquants de leurres de phishing plus convaincants », a constaté Ray Canzanese, directeur de Netskope Threat Labs. « Les LLM peuvent fournir une meilleure localisation et une plus grande variété pour tenter d’échapper aux filtres anti-spam et augmenter la probabilité de tromper la victime », a-t-il ajouté.

Les cybercriminels ont même créé des chatbots spécialisés assistés par des LLM, comme WormGPT ou FraudGPT, mis en avant et vendus sur des forums clandestins, qui prétendent, entre autres choses, avoir la capacité d’écrire de meilleurs leurres d’hameçonnage. « De manière plus générale, Netskope constate que des outils d’IA générative sont utilisés dans le cadre de campagnes de phishing ciblées, généralement en imitant une personne très en vue de l’entreprise visée », a indiqué M. Canzanese. « L’attaquant envoie des messages générés à l’aide de LLM ou utilise même de faux enregistrements audios et de fausses vidéos. » Selon une enquête de Deloitte, 15 % des cadres ont récemment déclaré que les données financières de leur entreprise avaient été ciblées par des cybercriminels via des « deepfake ».