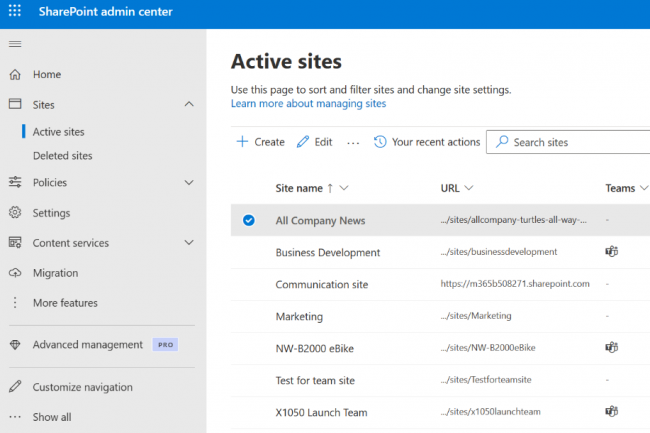

Corrigée par Microsoft dans son patch tuesday de juillet dernier, une faille d’exécution de code distant affectant la solution collaborative et CMS Sharepoint est activement exploitée par des pirates. Ces derniers profitent à plein du défaut d’application des mises à jour correctives.

Des attaquants exploitent actuellement une vulnérabilité d’exécution de code à distance récemment divulguée par Microsoft dans Sharepoint pour obtenir un accès initial aux réseaux d’entreprise. Utilisée aussi bien pour concevoir des intranets et de la gestion de contenus (CMS) que des espaces partagés et de travail collaboratif, cette solution est un élément clef de l’écosystème Microsoft 365 avec Teams. La faille, identifiée en tant que CVE-2024-38094, avait fait l’objet d’un correctif dans le gros patch tuesday de juillet du fournisseur. Celle-ci avait été qualifiée d’importante et s’était vu attribuée un score CVSS de 7.2. Si jusqu’à présent elle n’avait pas vraiment fait parler d’elle, c’est désormais le cas étant activement exploitée à des fins malveillantes.

La semaine dernière, la CISA – l’Anssi américaine – a donc logiquement ajouté la vulnérabilité CVE-2024-38094 au catalogue des vulnérabilités exploitées connues, sans toutefois préciser comment la faille était précisément exploitée dans les attaques. Un rapport de Rapid7 publié la semaine dernière indique que les attaquants ont utilisé cette CVE-2024-38094 pour obtenir un accès non autorisé à un serveur SharePoint vulnérable et exécuter un webshell. Son enquête a révélé que des serveurs SharePoint ont été visés par un PoC d’exploit ayant été publiquement divulgué.

Les services antivirus légitimes bloqués

Le vecteur d’attaque initial de cette faille est la compromission d’un compte de service Microsoft Exchange disposant de privilèges d’administrateur de domaine. Disposant de droits élevés, l’attaquant a pu installer Horoung Antivirus et Impacket, une collection de scripts réseau open source. Plus précisément, le pirate a utilisé un script batch (« hrsword install.bat ») pour installer Huorong Antivirus sur le système, configurer un service personnalisé (« sysdiag »), exécuter le pilote (« sysdiag_win10.sys ») et lancer « HRSword.exe » à l’aide d’un script VBS. Cette configuration a provoqué de nombreux conflits dans l’allocation des ressources, les pilotes chargés et les services actifs, ce qui a entraîné le blocage des services antivirus légitimes de l’entreprise. Lors de l’étape suivante, l’attaquant a utilisé l’outil Mimikatz pour collecter des informations d’identification et le Fast Reverse Proxy (FRP) pour l’accès à distance à travers le pare-feu. Pour éviter d’être détecté, Windows Defender a été désactivé, les journaux d’événements ont été modifiés et les logs systèmes compromis manipulés. D’autres outils tels que everything.exe, Certify.exe et Kerbrute ont aussi été utilisés pour analyser le réseau et générer des certificats ADFS et affecter l’environnement Active Directory.

Pour protéger son entreprise contre les attaques basées sur les vulnérabilités de SharePoint dont celle-ci, l’une des bonnes pratiques à suivre est de s’assurer que son environnement Microsoft 365 est bien mis à jour avec la dernière version poussée par l’éditeur.

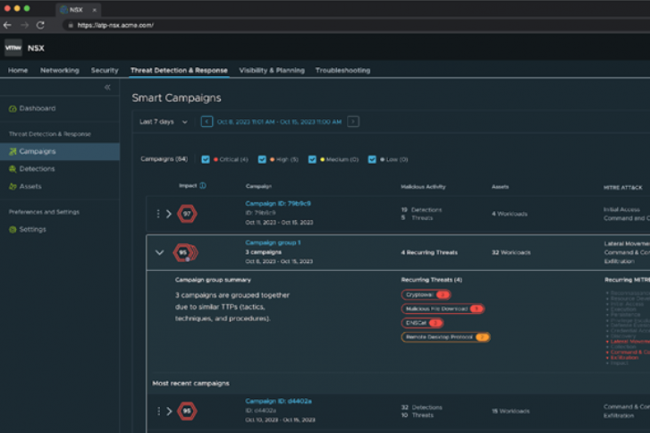

Reposant sur Google Gemini, Intelligent Assist greffé à la plateforme vDefend sera lancé au premier trimestre 2025 pour aider les équipes SOC à comprendre ce qui se cache derrière les alertes, annonce VMware la division logiciels de Broadcom.

Ne vous attendez pas à une révolution lorsque Broadcom, via VMware, lancera son outil de requêtes AI pour la plateforme vDefend au début de l’année prochaine, explique un analyste IT. “Ils semblent faire des promesses pragmatiques”, a indiqué Fernando Montenegro d’Omdia à propos de l’annonce faite mardi lors du VMware Explore à Barcelone (du 4 au 7 novembre), selon laquelle l’assistant IA, Intelligent Assist, sera disponible au premier trimestre 2025. Il est actuellement en phase d’essai bêta avec des clients. “C’est bien qu’ils…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

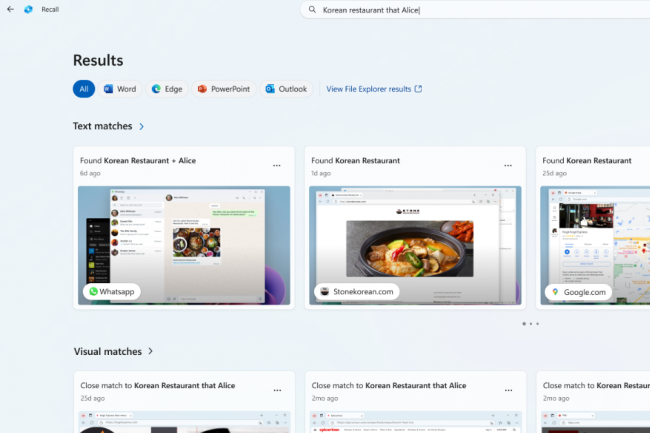

La fonction controversée de rappel d’activités de Microsoft pour les derniers PC Windows Copilot+ devait initialement être lancée en beta en juin avant d’être placée dans Windows Insider. Le retour était alors prévu en octobre. L’éditeur a annoncé un énième report en décembre.

Microsoft a de nouveau retardé le déploiement de sa fonction Windows Recall. Cette fonction controversée, qui prend régulièrement des captures d’écran du bureau de l’utilisateur, devrait être lancée en preview en décembre. Microsoft a dévoilé Recall en mai, et avait initialement l’intention de la proposer aux utilisateurs de Windows Insider en juin. Ces plans ont été suspendus car Microsoft a répondu aux préoccupations des experts en matière de sécurité des données et de protection de la vie privée concernant Recall, et la nouvelle date de lancement a été fixée à octobre. Microsoft a indiqué qu’elle avait de nouveau reporté la sortie de Recall, car elle continue à travailler sur cette fonctionnalité.

« Nous nous engageons à offrir une expérience sûre et fiable avec Recall », a déclaré Brandon LeBlanc, chef de produit senior de Windows, dans une déclaration faite à The Verge. « Afin de nous assurer que ces mises à jour importantes sont disponibles, nous prenons le temps d’affiner l’expérience avant de la proposer en avant-première aux utilisateurs de Windows Insider. « Initialement prévu pour le mois d’octobre, Recall sera disponible en avant-première pour les Windows Insiders sur les PC Copilot+ d’ici le mois de décembre. »

Détricotage et retard à l’allumage

Présenté comme une « chronologie explorable du passé de votre PC », Recall a suscité des critiques de la part d’experts en sécurité et en protection de la vie privée, certains comparant cette fonctionnalité à un logiciel d’enregistrement de frappe. Lorsqu’il est activé, Recall enregistre toutes les actions de l’utilisateur sur les PC Copilot+, en prenant des « instantanés » de l’écran à cinq secondes d’intervalle. Les utilisateurs peuvent ensuite rechercher une chronologie de toutes les interactions avec leur appareil, qu’il s’agisse d’une application, d’un site web, d’un document, d’une image ou de toute autre chose.

En septembre, Microsoft a présenté ses projets d’amélioration de la sécurité et de la protection de la vie privée. Par exemple, l’option Recall est désormais facultative, de sorte que les utilisateurs de PC Copilot+ doivent activer la fonction, faute de quoi elle n’enregistrera pas leur écran. L’authentification biométrique est également requise via Windows Hello chaque fois qu’un utilisateur souhaite utiliser Recall, et le filtrage de contenu pour empêcher l’enregistrement de données sensibles telles que les détails de la carte de crédit est activé par défaut. A force d’être détricoté de ses fonctions initiales et de subir des retards constants, on se demande si Microsoft tiendra vraiment sa promesse de sortir Recall du bois avant la fin de l’année.

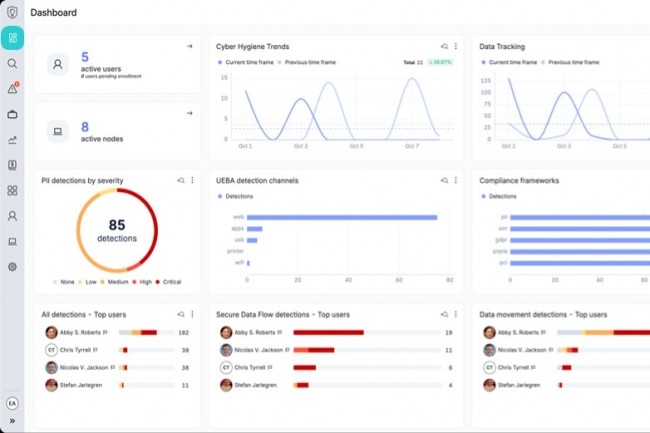

Le FortiDLP de Fortinet combine l’IA et la protection basée sur l’origine pour sécuriser les données d’entreprise.

Fortinet étend ses capacités de prévention des pertes de données (Data Loss Prevention, DLP) avec le lancement de produits FortiDLP alimentés par l’IA. FortiDLP s’appuie sur la technologie de Next DLP acquise en août dernier. La plateforme FortiDLP offre un suivi automatisé des mouvements de données, une surveillance des applications cloud et des mécanismes de protection des terminaux fonctionnant aussi bien en ligne que hors ligne. Le fournisseur propose déjà des capacités DLP réseau dans son portefeuille, y compris des capacités DLP réseau, intégrées à FortiGate NGFW. L’entreprise a également associé des fonctionnalités DLP à ses solutions FortiSASE, FortiProxy et FortiMail. « La nouveauté avec FortiDLP, c’est que c’est la première solution DLP autonome pour les points de terminaison, et qu’elle s’inscrit dans une stratégie plus large visant à étendre et à améliorer l’ensemble de notre portefeuille de protection des données », a déclaré Nirav Shah, vice-président des produits et des solutions chez Fortinet.

Une protection des données renforcée

L’architecture de FortiDLP comprend plusieurs composants techniques clés. Le système déploie l’apprentissage machine au niveau des terminaux, ce qui permet une surveillance continue des données sans connectivité réseau permanente. La plateforme met en œuvre une protection basée sur l’origine, en suivant le mouvement des données depuis les terminaux et les appareils mobiles non gérés jusqu’aux destinations externes, y compris les lecteurs USB, les imprimantes et les applications cloud. Des systèmes de classification automatisés pour l’identification des données et des mécanismes d’application des politiques en temps réel font également partie de la plateforme. Ces systèmes fonctionnent sur plusieurs canaux, y compris les déploiements dans le cloud, les applications locales et les appareils gérés et non gérés. Une base de données personnalisable de plus de 500 modèles de données et de politiques prédéfinis simplifie et accélère le déploiement et l’intégration de la prévention des pertes de données dans les environnements existants. « FortiDLP s’intègre à la Security Fabric de Fortinet et complète le service FortiGuard Data Loss Prevention (DLP) existant », a précisé M. Shah. « Les clients de Fortinet peuvent ainsi mettre en œuvre des politiques d’identification des données cohérentes sur les terminaux, le réseau et le cloud. »

Identification des données sensibles

Le processus d’identification et de détermination des données à protéger est un défi commun aux technologies DLP. FortiDLP classifie automatiquement les IP et les données sensibles au point d’accès, et il suit et contrôle la sortie de ces données. La plateforme intègre un certain nombre d’approches pour accélérer l’intégration, notamment Secure Data Flow qui identifie les données sensibles au point d’origine et enregistre toutes les manipulations de données à partir de ce point. M. Shah explique qu’avec FortiDLP, il n’est pas nécessaire de passer par des processus préalables comme la découverte, la classification et l’étiquetage des données, ou la création de politiques, avant la mise en service de la protection des données. « Ces activités sont inhérentes aux solutions DLP existantes et entraînent des délais de protection très longs, qui peuvent aller de plusieurs mois à plusieurs années, avant qu’une protection efficace des données puisse être mise en place, ainsi que des coûts d’assistance continus considérables », a-t-il fait valoir. « FortiDLP est une solution cloud native/SaaS basée sur des agents, ce qui signifie qu’elle peut être activée en quelques minutes pour fournir une visibilité immédiate sur les flux de données de l’entreprise et initier le référencement des données des utilisateurs. »

L’IA de FortiDLP

L’intelligence artificielle intervient à différents niveaux de FortiDLP. Le fournisseur assure des capacités de protection contre l’IA fantôme. Le système surveille et contrôle les flux de données vers les plateformes d’IA publiques comme ChatGPT et Google Gemini, en mettant en œuvre des restrictions basées sur des politiques tout en maintenant une flexibilité opérationnelle. L’idée de base est d’empêcher la fuite de données propriétaires vers des plateformes d’IA génériques. L’IA est également utilisée pour rendre plus efficace la détection des risques potentiels liés aux données. M. Shah a précisé que l’apprentissage machine était intégré dans l’agent FortiDLP sous Windows, MacOS et Linux. Il établit une base d’activité normale et détecte les interactions nouvelles et anormales d’un employé avec les données. De plus, dans FortiDLP, les modules de gestion des incidents et des cas utilisent FortiAI pour automatiser la création de rapports d’incidents basés sur l’observation d’activités à haut risque. « Le système FortiAI contextualise aussi automatiquement l’activité des employés pour permettre à un analyste de déduire rapidement si l’activité est malveillante ou non en fonction des normes de l’entreprise et du groupe de référence », a ajouté M. Shah.

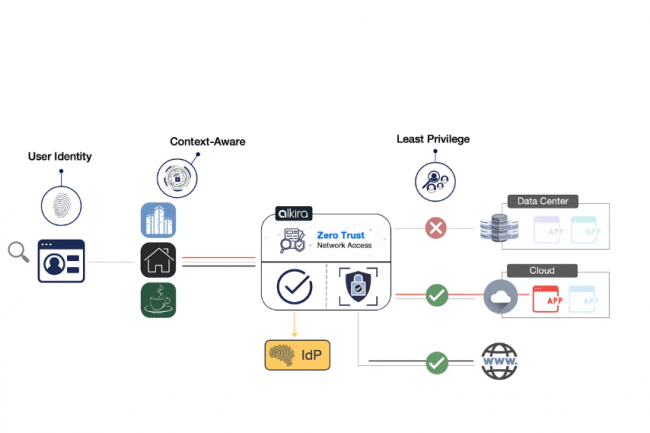

Le fournisseur de solutions réseau-as-a-service (NaaS) Alkira étend la sécurité de sa plateforme aux politiques et à la posture de l’utilisateur afin d’offrir une approche zero trust.

La plateforme Network as-a-service (NaaS) d’Akira s’enrichit de capacités d’accès zero trust (Zero Trust Network Access ou ZTNA). Le fournisseur propose un service SaaS pour l’infrastructure réseau à la demande. Son « backbone en tant que service » permet aux clients de connecter des succursales, des charges de travail dans le cloud et des applications à travers le fabric d’Alkira. La plateforme offre une visibilité, un contrôle et une gouvernance sur le réseau, ainsi qu’une insertion dynamique de services, sur lesquels les entreprises peuvent s’appuyer pour intégrer des services tiers, de pare-feux notamment, dans leur réseau.La capacité ZTNA étend les fonctionnalités de sécurité existantes d’Alkira afin d’assurer un contrôle plus granulaire des utilisateurs présents sur le réseau. Le concept de base du ZTNA consiste à faire en sorte que tous les accès soient authentifiés et qu’il n’y ait pas de confiance implicite, simplement parce qu’un utilisateur a accès à un réseau. « L’ajout du ZTNA sur le fabric sur lequel on fait déjà du ‘on prem-on prem’, du ‘cloud-cloud’, du ‘on prem-cloud’, de tout à Internet, etc., permet désormais d’ajouter aussi des utilisateurs directement dans ce même fabric », a expliqué Manan Shah, vice-président senior des produits chez Alkira. « Un utilisateur peut se connecter directement à un point d’échange dans le cloud et bénéficier du même type de visibilité, de gouvernance et de contrôle sur les ressources auxquelles il peut accéder sur le réseau ».L’entreprise a été fondée en 2018 par d’anciens employés de Cisco, qui étaient déjà à l’origine de la création de Viptella, un fournisseur de SD-WAN racheté par l’équipementier de San José. En mai dernier, Alkira a levé 100 millions de dollars lors d’un tour de table de Série C.

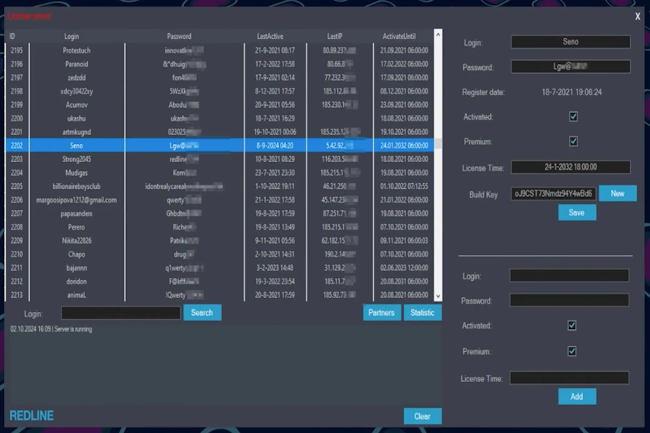

Plusieurs autorités judiciaires ont mené une action coordonnée pour démanteler deux logiciels voleurs de données très populaires, Meta et Redline.

Un coup dur a été porté dans le domaine de la cybercriminalité avec l’opération Magnus menée conjointement par plusieurs pays (Belgique, Pays-Bas, Angleterre, Portugal, Australie, Etats-Unis…) et coordonnée par Eurojust contre des infostealers. Ces logiciels spécialisés dans le vol de données et en particulier des identifiants sont importants dans la chaîne de valeur de la cybercriminalité notamment pour les attaques par ransomware. Dans l’opération internationale, deux infostealers ont été démantelés : Meta et Redline. Elle a abouti à la fermeture de serveurs, l’extraction d’une base de données clients, l’inculpation d’un développeur et l’arrestation de deux autres personnes.

Redline a vu le jour au début des années 2020 en commençant par se diffuser dans le cadre de campagne sur le thème du Covid. Depuis, l’infostealer est devenu très populaire en ayant ciblé des millions d’utilisateurs, selon Eurojust. Redline a été commercialisé sur des forums cybercriminels en langue russe au prix de 150 dollars pour la version Lite, 200 dollars pour la version Pro et 100 dollars par mois sous forme d’abonnement, ce qui le rend accessible à un large éventail de cybercriminels. Il est capable notamment de voler des informations stockées dans les navigateurs, telles que les adresses électroniques, les cookies d’authentification, les mots de passe, les cartes de crédit et d’autres données de formulaires remplis automatiquement, qui peuvent inclure des mots de passe, des mots de passe et d’autres informations. Le malware Meta est une version de Redline qui a fait ses premières armes en 2022 avec les mêmes caractéristiques.

Des millions d’identifiants uniques récupérés

L’enquête a débuté après que la filiale néerlandaise de l’éditeur Eset a contacté la police au sujet de l’existence de serveurs Redline aux Pays-Bas. Les autorités ont réussi à prendre le contrôle des serveurs et à obtenir des informations sur le fonctionnement de l’ensemble de l’infrastructure, composée de plus de 1 200 serveurs répartis dans le monde entier. Par ailleurs, une base de données de clients cybercriminels ayant acheté Redline et Meta a également été récupérée et servira de base à la poursuite de l’enquête.

Le ministère américain de la Justice (DoJ) a annoncé l’inculpation de Maxim Rudometov, l’un des développeurs et administrateurs présumés de Redline. Selon les enquêteurs, il a été observé en train d’accéder régulièrement à l’infrastructure Redline, ainsi qu’à divers comptes de crypto-actifs utilisés pour recevoir des paiements associés à l’infostealer. Concernant les victimes, « grâce à diverses mesures d’enquête, les forces de l’ordre ont recueilli des données de connexion de victimes volées sur des ordinateurs infectés par Redline et Meta. Bien que le nombre exact n’ait pas été arrêté, les agents ont identifié des millions d’identifiants uniques (noms d’utilisateur et mots de passe), d’adresses électroniques, de comptes bancaires, d’adresses de crypto-actifs, de numéros de cartes de crédit, etc. », a déclaré le DoJ. A noter qu’Eset a développé une analyse en ligne gratuite pour déterminer si un ordinateur a été infecté par l’un de ces deux malwares. L’éditeur propose également des conseils supplémentaires en cas de détection d’une infection.

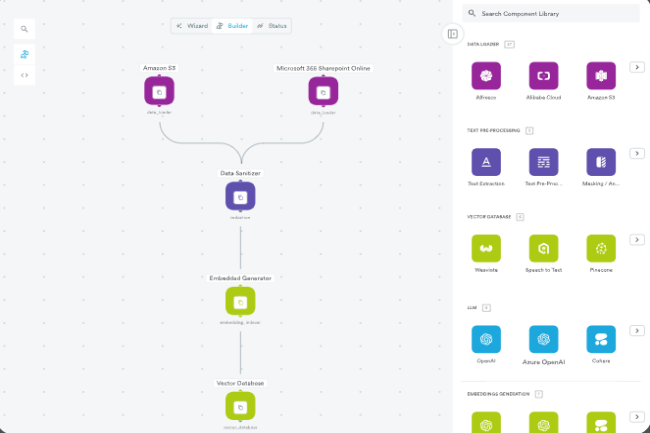

L’éditeur Securiti a présenté Gencore AI, un outil qui s’appuie sur les capacités existantes de sécurité et de conformité des données pour l’adapter à la protection et à la gouvernance de l’IA générative.

La sécurité des systèmes d’IA génératives, des copilotes ou des agents IA monte en puissance. Pour répondre à cette problématique, Securiti vient de lancer Gencore AI, un outil pour contrôler et sécuriser les données de l’entreprise servant aux solutions créant des modèles d’IA. « La connexion sécurisée aux systèmes de données, avec la garantie que les contrôles et la gouvernance sont respectés tout au long du pipeline d’IA, est le principal obstacle au déploiement à grande échelle de systèmes d’IA générative dans les entreprises », a déclaré Rehan Jalil, le CEO de Securiti.

« Constatant que la majorité des données d’entreprise sont des données non structurées, il est essentiel de gouverner et de contrôler ces actifs quand ces données sont exploitées pour alimenter l’IA », a-t-il expliqué. « Par ailleurs, comme les technologies de Gencore AI sont propriétaires, les entreprises peuvent se connecter en toute sécurité à des centaines de systèmes de données tout en préservant les contrôles et la gouvernance des données », a-t-il ajouté.

Des graphes de connaissances maison

En s’appuyant sur les contrôles de sécurité existants, Gencore AI de Securiti construit des systèmes d’IA alignés sur les politiques et les exigences règlementaires de l’entreprise pour protéger les données sensibles contre les attaques malveillantes. « Avec Gencore AI, les entreprises peuvent construire facilement et rapidement des systèmes d’IA sécurisés de niveau entreprise », a fait valoir Rehan Jalil. « L’outil est alimenté par un graphe de connaissances unique qui maintient des informations granulaires et contextuelles sur les données et les systèmes d’IA ». Le graphe de connaissances unique auquel fait référence le dirigeant s’appelle « Data Command Graph », ou graphe de commande des données.

« La fonction tire parti de la capacité de Securiti à découvrir « les données sensibles et les systèmes d’IA à travers une série de cloud publics, des cloud de données, de cloud privés et d’applications SaaS, sur la base de centaines de classificateurs intégrés et de plus de 400 connecteurs natifs. », a-t-il détaillé. Apparemment, ce graphe fournira des informations granulaires jusqu’au niveau du fichier, de la colonne, de la ligne ou du CLOB (Character Large Objects), en prenant en charge des « milliards de nœuds ». Cette fonctionnalité peut faciliter le traitement d’énormes quantités de données non structurées, en plus des données structurées, sur lesquelles les entreprises forment généralement leurs modèles intelligents.

Un pare-feu LLM avec des capacités contextuelles

À mesure que les entreprises déploient des solutions GenAI à grande échelle, les pare-feux LLM deviennent extrêmement pertinents en tant qu’outil de sécurisation des interactions de l’IA, comme la détection et le blocage des accès non autorisés aux données et des comportements anormaux. Il existe plusieurs fournisseurs de pare-feu LLM, notamment Open AI, Nvidia, Anthropic et Scale AI. Selon Securiti, par rapport aux offres existantes, le pare-feu LLM de Gencore AI comprend des fonctionnalités supplémentaires, notamment des contrôles alignés sur les recommandations de l’OWASP (Open Worldwide Application Security Project), des politiques de sécurité préconfigurées pour l’IA et la prise en compte du contexte des données.

« Gencore AI protège automatiquement les informations sensibles et maintient la gouvernance des données de l’entreprise », a affirmé Rehan Jalil. « Grâce à ses connaissances réglementaires intégrées, Gencore AI garantit aussi la conformité des processus d’IA avec les réglementations pertinentes, comme l’IA Act européen et le cadre de gestion des risques liés à l’IA (AI RMF) du NIST américain. » GenCore AI de Securiti est déjà disponible sous forme d’abonnements divers, basés sur les fonctions.

Les membres du groupe Black Basta, à l’origine du ransomware du même nom, se servent de Microsoft Teams pour engager la conversation avec ses victimes et les amener à télécharger des outils de surveillance à distance.

Avec le développement des outils collaboratifs en entreprise, les cybercriminels ont trouvé un moyen de dialoguer en direct avec des salariés et les pousser à les aider dans leurs attaques. C’est le cas du cybergang Black Basta, et de leur ransomware du même nom, qui a jeté son dévolu sur Microsoft Teams comme vecteur de ses méfaits. Le groupe cible des entreprises et administrations du monde entier. Pour y arriver, sa méthode consiste à bombarder ses victimes de spams pour ensuite se faire passer pour un service d’assistance informatique et accéder aux systèmes d’information de la cible.

Il semble que cette technique a été perfectionnée comme le montre les travaux des chercheurs en sécurité de ReliaQuest. Ils ont découvert que Black Basta se servait de Teams pour engager la conversation avec les victimes potentielles. Là encore, les attaquants se font passer pour des employés du service d’assistance. Selon le rapport, le contact est parfois établi par le biais d’invitations à des discussions de groupe sur Teams.

Inciter les victimes à télécharger des outils de surveillance à distance

Dans ces discussions, les cybercriminels incitent les utilisateurs à cliquer sur des codes QR qui mènent à un site web frauduleux. Ces derniers sont adaptés à l’organisation ciblée et ne peuvent souvent être distingués des sites d’entreprises authentiques qu’en vérifiant soigneusement le sous-domaine. Selon les chercheurs, l’objectif des attaquants est d’inciter les utilisateurs de Teams à télécharger des outils de monitoring et de gestion à distance (RMM) et d’accéder à l’environnement cible.

Pour se protéger de ces attaques, ReliaQuest recommande plusieurs mesures. En premier lieu, les entreprises devraient désactiver la communication avec les utilisateurs externes au sein de Teams. Si la communication avec des utilisateurs externes est nécessaire, certains domaines de confiance peuvent être mis sur liste blanche. Ensuite, la politique anti-spam dans les messageries doit être renforcée. Il faut par ailleurs s’assurer que la journalisation est activée pour Teams, en particulier pour l’événement ChatCreated, afin de faciliter la détection et l’investigation de ce type d’activité.

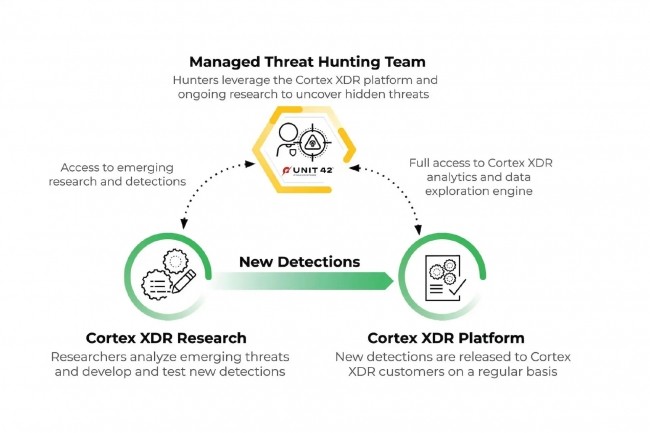

Le service managé de détection et de réponse de NTT Data s’appuie sur la plate-forme Cortex XSIAM de Palo Alto et combine l’analyse de la sécurité et le renseignement sur les menaces.

Grâce à ce partenariat avec Palo Alto Networks, le fournisseur mondial de services IT, NTT Data, peut offrir un service de sécurité d’entreprise avec des capacités de surveillance, de détection et de réponse aux menaces en continu. Plus précisément, le nouveau service MXDR (Managed Extended Detection Response) de NTT Data est basé sur la plateforme Cortex Extended Security Intelligence and Automation (XSIAM) de Palo Alto. La plateforme de Palo Alto s’appuie sur l’IA et d’autres technologies pour fournir des capacités d’orchestration, d’automatisation et de réponse de sécurité, de gestion de la surface d’attaque, d’analyse du comportement de l’entité utilisateur et de renseignement sur les menaces.

« Beaucoup d’entreprises s’appuient sur des systèmes de sécurité fragmentés, ce qui rend plus difficile la détection des menaces avancées, et la réaction rapide », a déclaré Sheetal Mehta, responsable mondiale de la cybersécurité chez NTT Data, dans un communiqué. « Le service MXDR de NTT Data offre une détection et une réponse aux incidents 24×7, ainsi qu’une orchestration et une automatisation des renseignements sur les menaces basées sur l’IA », a-t-elle ajouté. Le service est soutenu par une équipe chargée de la sécurité de l’IT, de chasseurs de menaces, d’experts en investigation numérique et de professionnels de la sécurité certifiés.

NTT Data propose de nombreux services IT. Sur ce marché, le fournisseur est en concurrence avec des entreprises comme Accenture, Infosys, IBM et Tata. Pour ses offres de sécurité d’entreprise, NTT Data a noué des partenariats avec Fortinet, Cisco, Microsoft et d’autres pour fournir des services de pare-feux, de sécurité des points d’extrémité et de protection des applications dans le cloud. Son partenariat avec Palo Alto est ancien. NTT Data s’appuie déjà sur ce partenariat pour délivrer des services SASE (Secure Access Service Edge).

Les pays de l’Union européenne sont loin de s’entendre sur les réglementations concernant la présence de portes dérobées dans des services et applications chiffrés. Au milieu de cette cacophonie, les RSSI pourraient avoir bien du mal à s’adapter à cette nouvelle donne.

Souvent souhaité par les forces de police dans le cadre d’enquête, la mise en place de backdoor pour analyser des communications chiffrées fait l’objet de nombreuses discussions dans différents pays. C’est le cas notamment de l’Union européenne où les débats concentrent beaucoup l’attention. Les fournisseurs sont tout aussi préoccupées par les efforts législatifs de l’Australie, susceptible d’être le premier pays à adopter pleinement ces backdoors. Le Canada, le Japon et d’autres pays envisagent…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?