En mettant la main sur la plateforme d’observabilité de TruEra, Snowflake fournir à ses clients des capacités d’évaluation et de contrôle pour les applications basées sur les LLM et les modèles d’apprentissage automatique.

Spécialisée dans les entrepôts de données basés sur le cloud (data store), Snowflake, a racheté l’un des principaux actifs de la start-up TruEra. Basée à Redwood, celle-ci est spécialisée dans le suivi et la gestion du cycle de vie des applications et services basés sur l’apprentissage automatique et les grands modèles de langage (LLM). Le montant de l’opération n’a pas été précisé. “Snowflake acquiert la plateforme d’observabilité TruEra AI, qui fournit des capacités de pointe pour évaluer et surveiller les applications LLM et les modèles d’apprentissage automatique en production”, a déclaré l’éditeur dans un communiqué. La plateforme d’observabilité de l’IA de TruEra est une offre managée qui peut être déployée en SaaS aussi bien sur un cloud privé, public ou hybride. A noter que TruEra propose également une offre self-service, baptisée TruLens, qui ne ferait pas partie de l’accord signé avec Snowflake.

Parmi les fonctions clés de la plateforme d’observabilité de TruEra, figurent l’explicabilité, l’analyse de la qualité, et la gouvernance des modèles, les workflows d’exécution mais aussi les comparaisons et la sélection des modèles ainsi que la surveillance continue de signalement des incidents. Selon Snowflake, ces offres permettent d’évaluer la qualité des entrées, des sorties et des résultats intermédiaires des applications basées sur les LLM, y compris l’hallucination, le biais ou la toxicité. Un dernier domaine sur lequel se positionne aussi la start-up Patronus AI qui vient d’ailleurs de lever 17 M$. “Cela accélère l’évaluation des expériences pour une grande variété de cas d’utilisation, y compris la réponse aux questions, le résumé, les applications basées sur la génération augmentée par la recherche (RAG apps) et les applications basées sur les agents”, poursuit l’éditeur. En outre, la plateforme a également la capacité de fournir des informations détaillées et exploitables pour améliorer la performance et la précision des modèles d’apprentissage automatique en révélant les anomalies dans les métriques du modèle et en fournissant une analyse spécifique de la cause première pour un débogage rapide.

Lutter contre Amazon Bedrock, Google Vertex AI et Microsoft Azure AI

Alors que Snowflake affirme que l’acquisition de Observability Platform viendra s’ajouter aux fonctionnalités existantes de gouvernance de l’IA au sein de son offre AI Data Cloud, cette décision pourrait être considérée comme un effort de l’éditeur pour aligner ses capacités sur celles d’AWS Bedrock, de Google Vertex AI et de Microsoft Azure AI. Car leur point commun est en effet d’apporter des capacités d’évaluation, de gestion du cycle de vie et de surveillance des LLM. Snowflake a commencé à s’orienter vers la GenAI l’année dernière en présentant Snowpark Container Services en juin 2023, puis Cortex en novembre 2023.

Snowpark Container Services, conçu pour supporter des charges de travail plus diverses dont des LLM, à la Data Cloud Platform, agit comme un pivot connectant les données d’entreprise stockées dans Snowflake avec de nombreuses sources. A savoir des LLM, des interfaces d’entraînement de modèle, des frameworks de gouvernance de modèle, des applications tierces d’augmentation des données, des modèles d’apprentissage automatique, des API sans compter le framework applicatif natif de Snowflake. D’autre part, Cortex est un service entièrement serverless et managé au sein du Data Cloud qui fournit aux entreprises les éléments de base pour utiliser les LLM et l’IA sans nécessiter d’expertise dans la gestion d’une infrastructure complexe basée sur les GPU. En début d’année, la firme de San Mateo a présenté en avant-première son grand modèle de langage open source Arctic pour affronter les modèles Llama 3 de Meta, la famille de modèles Mistral, Grok-1 de xAI et DBRX de Databricks. Arctic, accessible via Cortex, est destiné aux tâches d’entreprise telles que la génération SQL, la génération de code et le suivi des instructions.

Les trois co-fondateurs de TruEra rejoignent Snowflake

Suite à la transaction avec TruEra, au moins 37 de ses employés vont rejoindre Snowflake, y compris ses trois cofondateurs : son président et directeur scientifique Anupam Datta, son CTO Shayak Sen, et son CEO Will Uppington. TruEra, qui a levé environ 43 M$ depuis sa création, est soutenue notamment par Menlo Ventures, Greylock Partners, Wing Venture Captial, Harpoon Ventures, HPE et Conversion Captial. La jeune pousse a démarré ses activités après six années de recherche pendant qu’Anupam Datt et Shayak étaient à l’université Carnegie Mellon. L’entreprise possède quatre bureaux en Inde, à Singapour, au Royaume-Uni et aux États-Unis. Ce rachat a été effectué quelques jours après l’annonce de l’échec du rachat de Reka AI par Snowflake en vue d’intégrer davantage de LLM dans ses services et ses offres. Selon Bloomberg, le spécialiste du data store avait proposé environ 1 Md$ pour cette acquisition. Les deux sociétés avaient pourtant un atome crochu, car Snowflake Ventures était aussi investisseur dans cette start-up fondée par des chercheurs de Meta et de Google.

Capitalisant sur sa technologie Precision AI, Palo Alto lance une suite de cybersécurité qui intègre des technologies d’apprentissage machine, de deep learning et d’IA générative.

La dernière suite de solutions de sécurité lancée par Palo Alto Networks a pour ambition d’aider les entreprises à lutter contre les cybermenaces générées par l’IA. Celle-ci arrive quelques jours après le rachat de l’activité cloud de Qradar d’IBM. Comme l’a indiqué le fournisseur dans un communiqué, elle est alimentée par la solution propriétaire Precision AI de Palo Alto, laquelle intègre des technologies d’apprentissage machine, de deep learning et d’IA générative. « Precision AI étant notamment intégrée aux plateformes Strata, Prisma et Cortex de Palo Alto, les entreprises pourront utiliser l’IA pour se défendre contre les cyberattaques alimentées par l’IA, en rationalisant le processus et en fortifiant l’écosystème de sécurité », a déclaré l’entreprise. « Cette plateformisation de l’approche est nécessaire, et les solutions intégrées, qui peuvent à la fois protéger et activer l’IA, sont essentielles pour obtenir des résultats », a fait valoir Nikesh Arora, président et CEO de Palo Alto Networks.Utilisation croissante de la GenAISi l’IA offre des avantages considérables aux entreprises, elle peut aussi faciliter des attaques sophistiquées et préjudiciables, potentiellement indétectables par les mesures de sécurité traditionnelles. Palo Alto a déclaré qu’il devait faire face à environ 2,3 millions de nouvelles menaces uniques et qu’il bloquait en moyenne 11,3 milliards de menaces en temps réel chaque jour. Un rapport de Deloitte cité par le fournisseur indique que le marché de la cybersécurité de l’IA devrait atteindre 102,78 milliards de dollars d’ici à 2032, contre 17,4 milliards de dollars en 2022, preuve que l’on s’éloigne des approches traditionnelles, comme le soulignent les analystes en cybersécurité. « Les solutions de cybersécurité traditionnelles se limitaient à une sécurité axée sur le temps ou sur les points d’extrémité réseaux », a fait remarquer Faisal Kawoosa, analyste en chef chez Techarc. Cela signifie qu’elles ne pouvaient se défendre que contre les cybermenaces que leurs systèmes avaient déjà reconnues, comprises et contre lesquelles ils avaient formulé des défenses. « Alors que le monde se dirige vers l’auto-contenu, où les machines créent désormais du contenu, les mécanismes d’auto-défense comme Precision AI marquent une évolution naturelle et entérinent une interconnexion de l’IA avec les systèmes numériques et informatiques existants, y compris la cybersécurité », a déclaré M. Kawoosa. Selon Sharath Srinivasamurthy, vice-président associé chez IDC, une telle transition est aujourd’hui essentielle. L’IA est là pour durer et créera des opportunités d’innovation massives dans le monde entier.Des questions connexes« L’utilisation de l’IA par des cybercriminels représente un défi encore plus grand », a pointé M. Srinivasamurthy. « Les menaces induites par l’IA augmentent, et les solutions existantes risquent de ne pas sécuriser suffisamment les entreprises. Fournir une visibilité complète, une détection proactive des menaces, une sécurité des données, identifier les vulnérabilités dans les modèles d’IA et assurer la sécurité d’exécution avec l’IA dotera les entreprises de plus d’outils pour lutter contre les menaces induites par l’IA ».Des défis à releverCependant, cette approche n’est pas exempte de difficultés. Tout d’abord, l’utilisation de l’IA elle-même s’accompagne de préoccupations accrues en matière de protection de la vie privée. M. Kawoosa estime qu’à mesure que ces solutions interagissent avec les systèmes d’entreprise en temps réel, la confiance des DSI et des RSSI dans le niveau d’inspection des données et des informations – effectuée sans compromettre la confidentialité ou l’intégrité des actifs numériques de leur organisation – devient cruciale. Un autre défi est le besoin constant d’innover et de rester agile, compte tenu de la vitesse accrue que l’IA peut donner aux cybercriminels. « Le paysage de l’IA étant en constante évolution, Palo Alto doit continuer à innover et à maintenir un portefeuille de produits robuste et à jour, car la solution de pointe d’aujourd’hui pourrait ne pas suffire dans un monde de l’IA en constante évolution », a ajouté M. Srinivasamurthy.

Dans leur environnement hybride et multi-cloud, les entreprises recherchent aussi des solutions capables de gérer plus facilement leurs données sensibles et pour cela, elles se tournent vers des applications collaboratives sécurisées et hébergées en France. Ces solutions dites de confiance, très riches en fonctionnalités, se multiplient, permettant aux utilisateurs de rester dans un hub unique et sûr. Et à l’intérieur, les collaborateurs peuvent échanger leurs données en temps réel, apporter des modifications, les documents seront toujours à jour de leur dernière version. Ils peuvent aussi collaborer via plusieurs canaux ou encore signer des documents électroniquement. Quant à l’IA générative, de plus en plus intégrée dans ces plateformes, son rôle est de faciliter le travail quotidien de l’utilisateur. Reste à faire valoir commercialement ces plateformes auprès du plus grand nombre d’entreprises face aux outils de Microsoft et de Google, pas si simple d’autant que les règlements et les pouvoirs publics n’envoient pas toujours les bons signaux.

Une campagne malveillante utilise actuellement des techniques de phishing basées sur le trojan d’accès distant SugarGh0st. D’après Proofpoint elle sert à obtenir des informations non publiques sur la GenAI détenues par des experts américains du domaine.

Une campagne de cyberespionnage cible des experts en intelligence artificielle travaillant dans l’industrie privée, le gouvernement et les universités, selon une alerte de chercheurs de l’entreprise de sécurité Proofpoint. Les attaquants, probablement d’origine chinoise, utilisent un cheval de Troie d’accès à distance (Remote Access Tojan, RAT) appelé SugarGh0st. « La date de la récente campagne coïncide avec un rapport de Reuters daté du 8 mai 2024, indiquant que le gouvernement américain s’employait toujours à limiter l’accès de la Chine à l’IA générative », ont constaté les chercheurs. « L’impossibilité pour les entités chinoises d’accéder aux technologies nécessaires au développement de l’IA incite peut-être des cyberacteurs prochinois à cibler les personnes qui ont accès à ces informations pour aider le pays dans ses objectifs. »

Il convient toutefois de noter que Proofpoint n’a pas établi avec certitude de lien avec un acteur connu de la menace, et encore moins avec un acteur parrainé par un État, et attribue pour l’instant l’activité à un alias temporaire UNK_SweetSpecter. SugarGh0st est une version personnalisée d’un cheval de Troie Gh0stRAT, toujours utilisé dans des attaques par de nombreux groupes chinois. SugarGh0st a été documenté pour la première fois par des chercheurs de Cisco Talos en novembre 2023, alors qu’il était utilisé contre des cibles gouvernementales en Ouzbékistan et en Corée du Sud. À l’époque, l’équipe de Talos avait attribué ces attaques, avec un degré de confiance faible, à un acteur de la menace parlant chinois, en raison des artefacts en langue chinoise présents dans le code du cheval de Troie. Selon Proofpoint, ces artefacts sont toujours présents dans les échantillons utilisés dans cette nouvelle campagne contre les experts en IA et la chaîne d’infection est similaire à celle utilisée dans l’attaque de novembre.

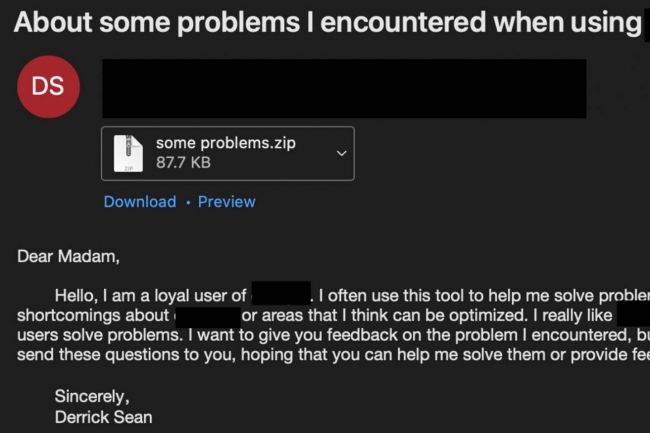

L’hameçonnage comme point d’accès initial

Les victimes sont ciblées via un courrier électronique ayant pour objet l’IA, dans lequel les attaquants se présentent comme des utilisateurs d’un outil que les victimes connaissent bien et demandent de l’aide pour résoudre un problème. Les courriels contenaient une pièce jointe ZIP malveillante contenant un fichier .LNK (raccourci Windows). Les fichiers LNK servent souvent à distribuer des logiciels malveillants, car ils sont capables d’exécuter des commandes shell. Dans le cas présent, le fichier LNK contient des paramètres de ligne de commande permettant d’exécuter un code JavaScript qui agit comme un dropper de logiciel malveillant.

Le dropper est un programme ou un script utilisé pour « déposer » des charges utiles supplémentaires sur un système, soit en décryptant leur code stocké dans un fichier existant, soit en téléchargeant les charges utiles à partir d’un emplacement distant. « Le dropper JavaScript contenait un document leurre, un outil ActiveX enregistré puis utilisé abusivement pour le sideloading, et un binaire chiffré, tous encodés en base64 », ont expliqué les chercheurs de Proofpoint. « Pendant que le document leurre était affiché au destinataire, le dropper JavaScript installait la bibliothèque, qui était utilisée pour exécuter les API Windows directement à partir du JavaScript ». Le dropper JavaScript s’appuie sur la bibliothèque ActiveX pour exécuter un shellcode sur le système afin de créer une entrée de démarrage dans le registre appelée CTFM0N.exe et de charger par réflexion le binaire SugarGh0st en mémoire.

Un RAT pour des attaques très ciblées

Le RAT SugarGh0st se connecte à un serveur de commande et de contrôle distant (C2) différent de celui utilisé en novembre. Il collecte des informations sur le système infecté et lance un shell inversé qui permet aux attaquants d’accéder au système et d’exécuter des commandes. Toutes les campagnes d’attaques utilisant SugarGh0st et suivies par Proofpoint depuis novembre semblent très ciblées. Parmi les cibles, on trouve une entreprise de télécommunications américaine, un média international, une organisation gouvernementale d’Asie du Sud et désormais une dizaine de personnes ayant des liens avec une entité d’IA de premier plan basée aux États-Unis.

« Même si Proofpoint n’est pas en mesure d’attribuer avec certitude ces campagnes à un état en particulier, le thème du leurre faisant spécifiquement référence à un outil d’intelligence artificielle, le ciblage d’experts en intelligence artificielle, la demande de mise en relation avec du « personnel technique », l’intérêt pour un logiciel spécifique et la nature hautement ciblée de cette campagne sont remarquables », ont déclaré les chercheurs. « Il est probable que l’objectif de l’acteur était d’obtenir des informations non publiques sur l’IA générative ». Le rapport de Proofpoint comprend des indicateurs de compromission sous la forme de hachages de fichiers, d’URL et d’adresses IP utilisés dans la campagne, ainsi que des signatures de détection.

Des robots chiens de Boston Dynamics arpentent une des usines du constructeur automobile allemand BMW pour surveiller la production et alimenter le jumeau numérique du site. Les mêmes robots servent à la Deutsche Bahn pour inspecter l’état de ses trains.

BMW a affecté un étonnant nouvel employé à la surveillance des lignes de production de son usine de moteurs de Hams Hall, au Royaume-Uni. Spotto, c’est son nom, est tout simplement un chien-robot fabriqué par Boston Dynamics. Il contribue ainsi à la fluidité du processus industriel, mais il est aussi chargé de scanner l’ensemble de l’usine pour alimenter son jumeau numérique en données à jour.Alimenter le jumeau numérique de l’usine« La virtualisation, l’automatisation et l’IA sont des piliers majeurs de notre iFactory », justifie Klaus von Moltke, directeur de la production de moteurs, pour expliquer la raison de cette étonnante expérimentation. « Et ce robot joue un rôle important dans la création et le développement en cours du jumeau entièrement connecté de notre usine. »Le double numérique du site compte trois niveaux technologiques : des représentations 3D de l’usine dans son ensemble, une couche de données alimentée par les différents SI, dont le SI de production, ainsi que par le robot autonome, et enfin des applications qui identifient les données pertinentes à conserver. Celles-ci servent, par exemple, à optimiser la qualité et la planification de la production directement depuis le site industriel.L’inspection des trains de la Deutsche BahnMais Spotto est également doté de nombreux capteurs visuels, thermiques et acoustiques et peut également être utilisé pour la maintenance. Il surveille la température des installations, afin de détecter toute surchauffe, signe précurseur d’une panne éventuelle. Il peut également repérer des fuites dans les conduites d’air comprimé, afin entre autres de réduire la consommation d’énergie.La Deutsche Bahn teste un robot-chien Boston Dynamics pour vérifier l’état de ses wagons de marchandises et réaliser des inspections visuelles pour détecter d’éventuels dommages sur les trains. (Photo Stefan Wildhirt. Deutsche Bahn)Contrairement à Spotto qui travaille à l’abri dans le site chauffé et au sec de BMW, le chien-robot du dépôt de maintenance de Mayence-Bischofsheim (Allemagne) de Deutsche Bahn doit marcher le long des voies en terrain accidenté, y compris par mauvais temps. L’opérateur ferroviaire allemand teste ces machines autonomes pour vérifier l’état de ses wagons de marchandises et réaliser des inspections visuelles pour détecter d’éventuels dommages sur les trains. Le robot-chien devrait aussi, dans l’avenir, réaliser des travaux d’excavation sous ces derniers. La Deutsche Bahn envisage aussi de s’en servir pour détecter des flexibles de frein desserrés ou des fuites, toujours sur les wagons de marchandises.

Prévenir le vandalisme

Et, depuis mars, la Deutsche Bahn a donné une nouvelle mission en test à son chien robot. Il est chargé de prévenir le vandalisme, en particulier les graffitis sur les voitures, à Munich. Pour ce faire, le robot patrouille en toute autonomie dans les parkings et tente de détecter la présence de personnes non autorisées ou d’autres irrégularités à l’aide d’IA. Si la machine repère une infraction potentielle, elle retransmet en direct des images en qualité HD aux employés du service de sécurité de la Deutsche Bahn. Et ce sont eux, et non le robot, qui décident des mesures à prendre. Aujourd’hui, les très nombreux graffitis doivent être minutieusement nettoyés à la main. Pour ce faire, environ douze véhicules sont emmenés à l’atelier chaque semaine, entraînant des coûts à six chiffres pour le seul S-Bahn munichois.

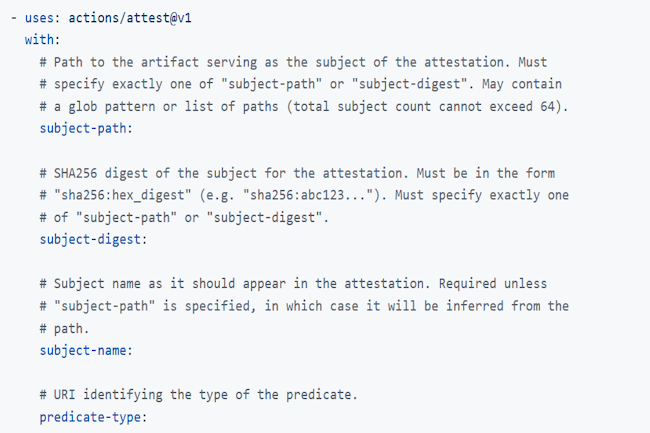

Basé sur Sigstore, GitHub Artifact Attestations signe et vérifie l’intégrité des artefacts logiciels dans les flux de travail Actions.

Présentée par GitHub, Artifact Attestations, la fonctionnalité de signature et de vérification de logiciels basée sur Sigstore, disponible en version bêta publique, protège l’intégrité des développements logiciels dans les flux de travail Actions. Avec cette solutuion, les responsables de projets peuvent créer une « trace écrite inviolable et infalsifiable » qui relie les artefacts logiciels au processus qui les a créés.

« Les consommateurs en aval de ces métadonnées peuvent les utiliser comme base pour des vérifications supplémentaires de sécurité et de validité par le biais d’évaluations de politiques via des outils comme Rego et Cue », avait expliqué Github le 2 mai, lors de l’annonce de la fonctionnalité. Dans un premier temps, la prise en charge de la vérification sera basée sur GitHub CLI, mais elle sera étendue pour apporter les mêmes contrôles à l’écosystème Kubernetes plus tard dans l’année.

Une paire de clés temporaire

Artifact Attestations s’appuie sur le projet open source Sigstore pour la signature et la vérification des artefacts logiciels. « Artifact Attestations simplifie les processus de déploiement de l’infrastructure à clé publique en plaçant la confiance dans la sécurité d’un compte GitHub », a déclaré le fournisseur. La fonction repose sur la signature d’un document avec une paire de clés temporaire. Une clé publique est attachée à un certificat associé à l’identité de la charge de travail d’un système de build.

« À la différence des autres approches de signature qui reposent sur des identités humaines et des clés à longue durée de vie, la clé privée ne quitte pas la mémoire du processus et est supprimée immédiatement après la signature », a déclaré GitHub. La mise en place d’Artifact Attestations se fait en ajoutant YAML à un workload Actions pour créer une attestation et en installant l’outil CLI pour la vérifier.

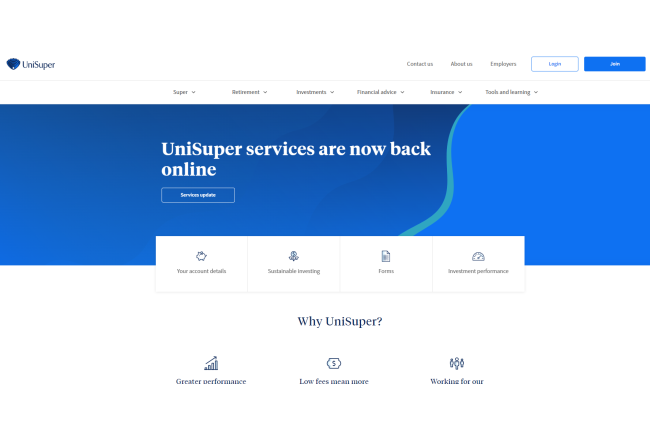

A la suite d’une mauvaise configuration de la part de Google Cloud, le fonds de pension australien Unisuper a vu son cloud privé purement et simplement supprimé. Heureusement, la société disposait de sauvegardes chez un autre fournisseur et a pu restaurer les accès à ses systèmes.

Il est rare que Thomas Kurian, CEO de Google Cloud fasse un mea culpa suite à une panne de ses services. C’est pourtant ce qui s’est passé pour le fonds de pension australien, Unisuper, victime d’une interruption de son service de cloud privé pendant une semaine. Dans un communiqué commun, les deux sociétés ont attribué cette panne à « un évènement sans précédent ». Le message ajoute que ce bug résulte, « d’une combinaison de problèmes rares chez Google Cloud qui a entrainé une mauvaise configuration par inadvertance lors du provisionnement du cloud privé d’UniSuper ».

Pire encore, le fonds disposait « d’une duplication des données dans deux zones géographiques pour se protéger contre les pannes et les pertes. Cependant, lorsque l’arrêt de l’abonnement au cloud privé d’UniSuper s’est produit, elle a entraîné une suppression de ces deux zones géographiques ». La panne a démarré le 1er mai et la résolution a débuté le 8 mai dernier.

Sauver par des sauvegardes externes

Malgré la suppression des deux régions de duplication, Google Cloud et Unisuper ont réussi à limiter la casse. « « La restauration de l’instance de cloud privé d’UniSuper a nécessité énormément de concentration, d’efforts et de partenariat entre nos équipes pour parvenir à restaurer tous les systèmes de base », a précisé Google dans son message.

Le fonds de pension avait également mis en place des sauvegardes auprès d’un autre fournisseur de services, ce qui a permis de minimiser les pertes et d’aider les entreprises au cours du processus de restauration. « Google Cloud s’excuse sincèrement pour la gêne occasionnée, et nous continuons à travailler 24 heures sur 24 avec UniSuper pour remédier à la situation, afin de rétablir progressivement les services dès que possible », indique encore le message.

L’accès aux comptes rétabli

Si, jeudi 9 mai, en milieu d’après-midi, heure d’Australie, les retraités pouvaient se connecter à leurs comptes, mais le solde n’était pas encore mis à jour. Cependant, les investissements et les transactions se sont poursuivis normalement tout au long de la panne et les fonds des clients n’ont pas été affectés. Le mercredi précédent, Peter Chun, CEO d’UniSuper, avait également envoyé un courriel à ses clients, mis en ligne, pour les assurer de la sécurité de leurs comptes et de la continuité de l’activité d’investissement pendant la panne.

« L’activité d’investissement habituelle sera reflétée dans votre solde une fois que nos systèmes seront complètement rétablis », avait écrit le fournisseur. « Pour les investissements n’ayant pas été affectés par la panne, nous avons mis à la disposition des membres des informations actualisées sur les performances des options d’investissement sur notre site web ». Qualifiant le problème d’ « incident isolé », Google a aussi assuré aux membres d’UniSuper que l’interruption de service n’était pas due à une cyberattaque et que leurs données sensibles n’avaient donc pas été exposées à des entités non autorisées. Le dirigeant dans une mise à jour du 13 mai indique que l’ensemble des accès (site et mobile) ont été rétablis.

Impact sur la réputation

Les principaux fournisseurs de services – notamment Amazon Web Services, Microsoft Azure et d’autres – en ont tous fait l’expérience à un moment ou à un autre. Par exemple, en juin 2023, AWS a connu un incident de plus de deux heures qui a affecté un certain nombre de services sur la côte est des États-Unis. Microsoft Azure a aussi connu une panne de centre de données en Australie en septembre de l’année dernière, qui a empêché les utilisateurs d’accéder aux services Azure, Microsoft 365 et Power Platform pendant plus de 24 heures.

De l’avis de Pareekh Jain, CEO d’EEIRTrend et de Pareekh Consulting, « la panne d’UniSuper fait figure d’exception par sa durée, mais en général, ces problèmes sont résolus assez rapidement ». L’évènement pourrait nuire à la réputation de Google Cloud et inciter les clients à ne pas lui faire confiance en tant que fournisseur de services cloud. « La panne affectant UniSuper sur Google Cloud en Australie prend un temps anormalement long pour être résolue, ce qui a un impact négatif sur la réputation de Google Cloud dans la région », a-t-il fait remarquer. « Ce genre de pannes peuvent aussi entraîner des interruptions d’activité et des pertes de données pour les clients, ce qui explique pourquoi de nombreuses entreprises privilégient une stratégie multi-cloud pour la gestion des risques », a ajouté Mr Jain. UniSuper avait l’habitude de répartir ses charges de travail entre Azure et deux centres de données propres, mais le fournisseur australien en a déplacé une grande partie vers Google Cloud Platform l’année dernière.

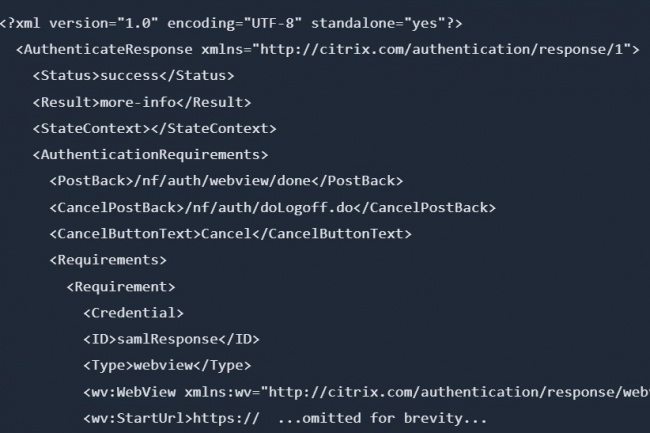

L’exploit de la vulnérabilité Citrix Bleed fin 2023 avait marqué la planète IT et sécurité. Une menace similaire a été identifiée et circonscrite par l’éditeur de façon pour le moins discrète affectant ses solutions NetScaler Web Application Delivery Control (ADC) et Gateway.

Fin 2023, le monde IT et sécurité retenait son souffle avec l’exploit de la faille Citrix Bleed. Capable de contourner les exigences en matière de mot de passe et de MFA pour détourner avec succès des sessions d’utilisateurs légitimes sur les passerelles Citrix NetScaler Web Application Delivery Control (ADC) et Gateway, cette vulnérabilité avait été exploitée avec succès par le cybergang Lockbit 3.0. Malheureusement ce fantôme du passé semble ressurgir. Car bis repetita le fournisseur a ainsi comblé une nouvelle faille critique affectant encore une fois sa gamme d’appliances NetScaler. ADC et Gateway Avec à la clé la capacité pour des attaquants de voler des informations sensibles dans la mémoire des terminaux…

Selon un rapport de Bishop Fox, cette menace a été corrigée discrètement par l’éditeur dans ses produits NetScaler v13.1-50.23. “La vulnérabilité offrait à un attaquant d’obtenir à distance des informations sensibles à partir d’une appliance NetScaler configurée comme une passerelle ou un serveur virtuel AAA via une interface Web très couramment connectée, et sans nécessiter d’authentification”, a expliqué Bishop Fox. Les composants NetScaler concernés sont utilisés pour l’authentification, l’autorisation et l’audit (AAA), ainsi que pour l’accès à distance. La dernière version de cette solution est la 14.1-21.15, publiée le 23 avril 2024.

Une similitude avec Citrix Bleed

Les produits NetScaler utilisant les versions affectées étaient vulnérables à une lecture de mémoire hors limites non authentifiée ouvrant la voie à de la captation d’informations sensibles. Bien qu’elle ne soit pas aussi critique, ce trou de sécurité est similaire à celui de Citrix Bleed (CVE-2023-4966), la zero day de l’année dernière qui affectait les mêmes terminaux et avait fait l’objet d’une exploitation massive.

Citrix Bleed a un score CVSS de 9,4/10, ce qui en fait une vulnérabilité de divulgation d’informations critique et de haute sévérité. Tout comme cette faille, l’exploitation de Citrix Bleed n’était possible que dans les cas où les dispositifs NetScaler ADC et Gateway étaient configurés en tant que Gateway (serveur virtuel VPN, ICA Proxy, CVPN, RDP Proxy) ou serveur virtuel AAA. L’incapacité de ce bogue à exposer des données très sensibles le distingue de la CVE-2023-4966. “Ce bogue est presque identique à la vulnérabilité Citrix Bleed (CVE-2023-4966), sauf qu’il est moins susceptible de renvoyer des informations très sensibles à un attaquant”, indique le blog.

Une mise à jour à appliquer dès que possible

Bien que la vulnérabilité n’ait pas reçu d’ID CVE, probablement parce que Citrix n’a fait aucune divulgation publique à ce sujet jusqu’à présent, il a été observé qu’elle était corrigée dans la version 13.1-51.15 de NetScaler. Il est possible que l’entreprise ait silencieusement résolu le problème sans le divulguer. Bishop Fox a exhorté les utilisateurs à mettre à jour la version 13.1-51.15 ou une version plus récente afin de remédier à cette vulnérabilité. “La vulnérabilité propose à un attaquant de récupérer des données potentiellement sensibles de la mémoire”, a ajouté Bishop Fox. “Bien que dans la plupart des cas aucune valeur ne soit renvoyée, nous avons observé des cas où les corps des requêtes POST sont divulgués. Celles-ci peuvent contenir des informations d’identification ou des cookies”. A ce stade on ne sait pas si Citrix a divulgué cette vulnérabilité en privé à ses clients ou si la société a reconnu le problème soulevé par Bishop Fox comme telle.

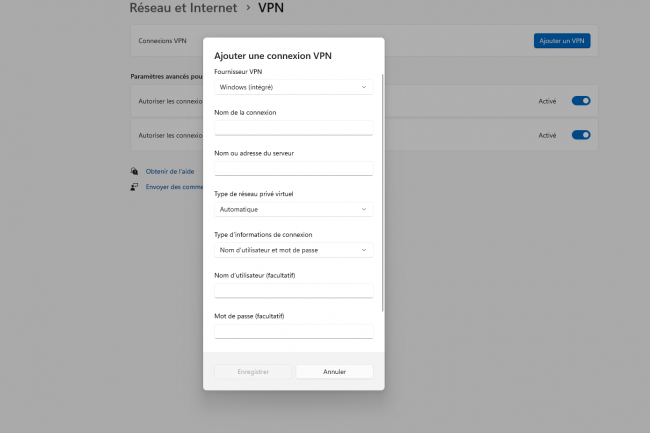

Microsoft a admis que la dernière mise à jour sécurité de Windows d’avril peut potentiellement provoquer des échecs de connexion VPN dans Windows 10 et 11, mais également dans la version Server. Un correctif est en cours pour résoudre ce problème.

Microsoft a déclaré il y a quelques jours que la dernière mise à jour de sécurité de Windows pour Windows 10 et Windows 11 pouvait interrompre les connexions VPN. Selon l’éditeur “les systèmes Windows peuvent être confrontés à des échecs de connexion VPN après l’installation de la mise à jour de sécurité Avril 2024, ou KB5036893.” Microsoft n’a pour l’heure pas encore de solution mais indique travailler sur une solution et proposer une mise à jour dans une prochaine version. Les plateformes suivantes sont concernées : Windows 11 (23H2, 22H2 et 21H2), Windows 10 (22H2 et 21H2) côté clients. Et pour les serveurs : Windows Server 2022, 2019, 2016, 2012 R2, 2012, 2008 R2 et 2008.

Il s’agit bien sûr d’une mauvaise nouvelle pour tous ceux qui doivent se connecter à leur réseau d’entreprise, ou qui voyagent à l’étranger où les VPN peuvent être bien utiles voire vitaux dans certains cas d’usage. Les connexions VPN rompues ne sont pas le seul problème de cette mise à jour. La page d’assistance de Microsoft prévient également que “après l’installation de cette mise à jour, il se peut que vous ne puissiez pas modifier l’image de profil de votre compte utilisateur”.

En attendant un correctif, il ne semble pas qu’il y ait de solution à très court terme. Il peut toujours être envisagé de désinstaller la dernière mise à jour de sécurité tout en gardant à l’esprit que cela fera perdre également les protections qui accompagnent cette montée de version. Microsoft n’a cependant pas précisé si tous les VPN sont concernés par cette possible rupture de service.

Suite aux derniers incidents de sécurité, l’entreprise a nommé d’autres responsables de la sécurité des produits ainsi qu’une RSSI chargée de la relation clients, alors que des attaques très médiatisées continuent à cibler ses produits et son propre réseau.

Microsoft revoit son approche de la cybersécurité après une attaque très médiatisée contre les courriels de l’entreprise et une réprimande sévère du gouvernement fédéral sur ses pratiques de sécurité. L’entreprise a nommé d’autres responsables de la sécurité des informations (RSSI) au sein des équipes de produits, ainsi qu’une nouvelle RSSI adjointe, chargée d’assurer la liaison avec les clients. Selon un rapport publié par Bloomberg, les CISO dédiés aux produits rendront compte à Igor Tsyganskiy, le RSSI mondial de Microsoft, arrivé à ce poste il y a six mois environ.

Par ailleurs, Ann Johnson, responsable de longue date de la sécurité, a été nommée RSSI adjointe chargée de l’assistance aux clients et des industries réglementées. Elle rendra également compte à Igor Tsyganskiy. Elle se concentrera sur « l’engagement des clients et la communication sur la sécurité de Microsoft », a précisé l’éditeur dans un courriel lu par Bloomberg. Vendredi, un porte-parole de Microsoft a déclaré dans un courriel que, pour le moment, l’entreprise n’avait rien à partager sur les changements de direction mentionnés.

Renforcer la stratégie de sécurité

Ces mesures semblent s’inscrire dans le prolongement de la Secure Future Initiative (SFI) dévoilée par l’entreprise en novembre afin d’améliorer la sécurité intégrée de ses produits et plateformes et de mieux protéger ses clients contre les menaces croissantes. L’initiative vise à mobiliser « toutes les parties de Microsoft » en vue de renforcer la protection de la cybersécurité selon trois axes : « les cyberdéfenses basées sur l’IA, les avancées dans l’ingénierie logicielle fondamentale et la défense d’une application plus stricte des normes internationales », comme l’avait déclaré à l’époque Brad Smith, vice-président et président de Microsoft.

En effet, les solutions de Microsoft sont historiquement et notoirement la cible de pirates informatiques qui ont longtemps exploité leurs failles pour mener des activités malveillantes ayant affecté de nombreuses entreprises et causé des dommages étendus dans de multiples secteurs d’activité et zones géographiques. En décembre, dans la foulée de l’annonce de cette initiative, Microsoft a nommé Igor Tsyganskiy, relativement nouveau dans l’entreprise, pour remplacer Bret Arsenault, CISO de longue date, nommé à un poste de conseiller.

Des problèmes de sécurité persistants

À peu près au même moment, mais à l’insu de Microsoft jusqu’en janvier, Midnight Blizzard un groupe de la menace basé en Russie, également connu sous le nom de Nobelium, piratait les courriels d’employés de Microsoft, y compris de cadres supérieurs. L’an dernier, Microsoft avait accusé ce groupe d’avoir eu recours à l’ingénierie sociale pour mener une cyberattaque contre Teams. Mi-avril, l’agence américaine de cybersécurité et de sécurité des infrastructures (CISA) avait averti que Midnight Blizzard avait exploité la faille pour voler les courriels d’agences gouvernementales, conseillant aux agences de vérifier d’urgence leurs systèmes de messagerie pour détecter tout signe de compromission.

Comme si cela ne suffisait pas, début avril, Microsoft a aussi fait l’objet d’une évaluation cinglante de la part d’une commission fédérale à propos d’une autre cyberattaque parrainée par un État et ayant affecté le gouvernement fédéral. Celle-ci s’est produite en juillet 2023, suite à l’intrusion d’acteurs chinois dans des comptes Microsoft 365 pour cibler des fonctionnaires clés du gouvernement américain. Le rapport publié le 2 avril par le comité indépendant d’examen de la cybersécurité du ministère de la Sécurité intérieure (Department of Homeland Security, DHS) dresse un bilan incendiaire de la culture de sécurité de Microsoft et accuse l’entreprise d’être responsable de l’attaque du groupe Storm-0558 qui, selon le comité, aurait pu être facilement évitée.

Sur la bonne voie

La dernière stratégie de sécurité de Microsoft montre que l’entreprise intègre les commentaires et prend des mesures correctives pour améliorer sa posture de sécurité globale et ses produits, en particulier à mesure que la pression extérieure s’intensifie. « Microsoft prend la bonne décision en mettant davantage l’accent sur la sécurité avec de nouvelles nominations à des postes de direction », a déclaré Pareekh Jain, CEO d’EIIRTrend & Pareekh Consulting, dans un courriel. « Aujourd’hui, non seulement des individus ou des groupes de pirates informatiques attaquent, mais des incidents de cybersécurité parrainés par l’État se produisent également. Les fournisseurs de solutuions comme Microsoft, qui ont une large emprise sur les consommateurs, les entreprises et les gouvernements, doivent avoir quelques longueurs d’avance dans ce domaine », a-t-il ajouté.

« Microsoft sera aussi considérée comme un exemple pour les autres fournisseurs de produits quant à la manière de relever les défis de sécurité, de sorte que les mesures qu’elle prend aujourd’hui sont cruciales pour la feuille de route globale de l’industrie en la matière », a-t-il fait remarquer. « Dans le secteur des produits, l’indicateur clé est le délai de mise sur le marché de nouvelles fonctionnalités. Il est temps que l’attention se porte sur le délai de sécurité », a ajouté le consultant. « L’industrie va scruter ce que fait Microsoft et, à l’avenir, un plus grand nombre d’entreprises de produits se concentreront sur le délai de mise sur le marché et sur l’intégration d’experts en sécurité au sein de leurs groupes de produits ».