Plusieurs groupes de cybercriminels ont utilisé le gestionnaire de protocole ms-appinstaller pour contourner les protections et diffuser des ransomwares et d’autres malwares. Microsoft a décidé de désactiver cette fonctionnalité.

L’année début fort pour la sécurité de Windows. En effet, Microsoft a désactivé la fonctionnalité App Installer qui, comme son nom l’indique, déploie des applications Windows 10. Elle le fait directement depuis un page web en cliquant sur un lien au format URI (uniform ressource identifier) ms-appinstaller. Le problème est que depuis quelques mois cette fonction a été largement utilisée par des cybercriminels pour diffuser des ransomwares ou d’autres malwares.

« Les attaquants ont probablement choisi le vecteur du gestionnaire de protocole ms-appinstaller car il offre la possibilité de contourner les mécanismes conçus pour protéger les utilisateurs contre les malwares, comme Defender SmartScreen et les alertes intégrées au navigateur qui se déclenchent en cas de téléchargements de formats de fichiers exécutables », a déclaré Microsoft dans un avis publié la semaine dernière. Le gestionnaire de protocole a été désactivé le 28 décembre avec la publication de la version 1.21.3421.0 d’App Installer. Une décision prise après la mis en garde contre la vulnérabilité Windows AppX Installer Spoofing Vulnerability, référencée CVE-2021-43890, lors du dernier Patch Tuesday.

Fonctionnement d’App Installer

C’est pour faciliter l’installation des apps Universal Windows Platform (UWP), anciennement connues sous le nom d’apps Windows Store que Microsoft a introduit la fonctionnalité App Installer dans Windows 10 en 2016. Ces applications peuvent être déployées sur tous les appareils Windows et sont distribuées dans un format de paquet appelé MSIX sous forme de fichiers .msxi ou .msixbundle. Introduit en 2019, le format MSIX a remplacé l’ancien format d’emballage AppX pour les applications du Microsoft Store. Cependant, les paquets MSIX ne doivent pas nécessairement être déployés à partir du Microsoft Store, ils peuvent également être installés hors ligne et peuvent aussi être déployés à partir de n’importe quel site web grâce au schéma URI et au gestionnaire de protocole ms-appinstaller.

La firme de Redmond encourage les entreprises à utiliser les paquets MSIX pour déployer leurs applications, car ils offrent une meilleure fiabilité et un taux élevé de succès de l’installation, et qu’ils optimisent l’usage de la bande passante et de l’espace disque. « MSIX offre aux entreprises d’être en phase avec les dernières évolutions et de s’assurer que leurs applications sont toujours à jour. Grâce à ce format, les informaticiens et les développeurs peuvent fournir une solution centrée sur l’utilisateur tout en réduisant le coût de possession de l’application en limitant la nécessité d’un reconditionnement », a encore déclaré l’entreprise.

Quand l’application est déployée directement à partir d’un site web, la page contiendra un lien de la forme ms-appinstaller:?source=http://link-to.domain/app-name.msix. En cliquant sur ce lien, le navigateur transmet la demande au gestionnaire de protocole ms-appinstaller de Windows, qui lance App Installer. Cette fonctionnalité est comparable à celle d’autres applications qui enregistrent des gestionnaires de protocole personnalisés dans Windows, par exemple quand on clique sur le bouton d’une page web pour participer à une conférence téléphonique et que le navigateur ouvre automatiquement les applications de bureau Zoom ou Microsoft Teams.

Plusieurs groupes de cybercriminels à la manoeuvre

Cela fait un certain temps que les attaquants ont commencé à abuser du schéma URI ms-appinstaller en redirigeant les utilisateurs vers des pages web frauduleuses censées proposer des logiciels populaires, mais livrant à la place des malwares emballés dans le format MSIX. Selon Microsoft, la technique a été adoptée par de nombreux groupes de pirates, avec un pic d’attaques en novembre et décembre 2023. Début décembre, un groupe de courtiers d’accès, suivi par l’éditeur sous le nom de Storm-0569, a lancé une campagne d’optimisation des moteurs de recherche pour distribuer BATLOADER avec cette technique. Le groupe a empoisonné les résultats de recherche avec des liens vers de fausses pages web imitant des sites officiels d’applications légitimes comme Zoom, Tableau, TeamViewer et AnyDesk. « Les utilisateurs qui cherchent une application légitime sur Bing ou Google peuvent se voir présenter une page d’atterrissage usurpant les pages du fournisseur du logiciel original et comprenant des liens vers des programmes d’installation malveillants via le protocole ms-appinstaller », a expliqué Microsoft. « L’usurpation de l’identité d’un logiciel légitime populaire est une tactique courante d’ingénierie sociale », a ajouté le fournisseur. Si les utilisateurs cliquent sur les liens malveillants, la fenêtre d’App Installer s’affiche, avec un bouton d’installation. Si l’utilisateur clique sur ce bouton, le paquet MSIX malveillant est installé avec des scripts PowerShell et batch supplémentaires qui déploient BATLOADER. Ce chargeur de logiciels malveillants est ensuite utilisé pour déployer d’autres implants comme Cobalt Strike Beacon, l’outil d’exfiltration de données Rclone et le ransomware Black Basta.

Un autre courtier d’accès repéré sous le nom de Storm-1113 et spécialisé dans la distribution de logiciels malveillants via des annonces de recherche a également utilisé cette technique à la mi-novembre 2023 pour déployer un chargeur de logiciels malveillants appelé EugenLoader qui usurpait des téléchargements Zoom. Étant donné que ce groupe propose le déploiement de malware en tant que service, EugenLoader a été utilisé pour déployer divers implants, notamment Gozi, Redline stealer, IcedID, Smoke Loader, NetSupport Manager (aussi connu sous le nom de NetSupport RAT), Sectop RAT et Lumma stealer. « Le groupe Sangria Tempest a aussi utilisé des publicités Google pour inciter les utilisateurs à télécharger des paquets d’applications MSIX malveillants – peut-être en s’appuyant sur l’infrastructure de Storm-1113 – et, dans ce cas, à la livraison de POWERTRASH, un script PowerShell hautement obscurci », ont déclaré les chercheurs de Microsoft.

Une désactivation nécessaire, mais pas suffisante

Un autre groupe repéré par Microsoft sous le nom de Storm-1674 a utilisé l’infrastructure et les services de Storm-1113 pour abuser du gestionnaire de protocole malveillant ms-appinstaller et déployer SectopRAT ou DarkGate. Cependant, le groupe a distribué des liens vers les pages d’accueil falsifiées via des messages sur Teams. Les pages usurpaient l’identité de services comme OneDrive et SharePoint et invitaient les utilisateurs à télécharger Adobe Acrobat Reader ou d’autres outils pour accéder aux fichiers censés y être répertoriés. Tous les fichiers MSIX frauduleux fournis par l’intermédiaire de ces sites web sont signés numériquement afin d’éviter les alertes de sécurité.

En désactivant par défaut le gestionnaire de protocole ms-appinstaller, Microsoft oblige ces fichiers à être téléchargés sur le disque avant d’être exécutés, ce qui signifie que les produits de type EDR ont une chance de les analyser et de les signaler. Même si la désactivation n’empêche pas l’installation de fichiers MSIX directement à partir de sites web, ces fichiers peuvent toujours être téléchargés et installés hors ligne, ce qui ne devrait pas avoir d’incidence sur les entreprises qui utilisent ce format d’emballage d’application. Les utilisateurs qui ont besoin de cette fonctionnalité peuvent la réactiver en faisant basculer la stratégie de groupe EnableMSAppInstallerProtocol en mode « Disabled ».

La percée de l’IA générative est venue percuter la feuille de route de la DSI. Mais l’intégration de cette technologie ne doit pas venir remettre en cause certaines priorités qui s’inscrivent dans une transformation de fond.

Focus constant sur l’efficacité opérationnelle et adoption accélérée de nouvelles technologies : les DSI sont soumis à une pression croissante pour faire plus avec moins et devenir à la fois des technologues et des responsables d’activité, note Sunny Azadeh, DSI de l’entreprise de services numériques GlobalLogic. « Dans un monde en constante évolution, la transformation numérique doit être une compétence organisationnelle de base, explique-t-elle. Les responsabilités les plus pressantes pour les DSI en 2024 incluront la sécurité, la maîtrise des coûts et le développement d’une culture axée sur la data. »Voici les 8 tendances qui domineront les priorités des DSI en 2024.1) Construire et déployer une automatisation cohérenteLes DSI devront aider leur organisation à fonctionner plus efficacement en misant sur les avantages de l’automatisation. Henry Schein, distributeur de matériel médical et dentaire, vise précisément cet objectif en renforçant son utilisation de l’automatisation. « En mettant l’accent sur l’automatisation des fonctions de service à la clientèle et de télévente, nous recherchons des solutions intelligentes qui peuvent contribuer à améliorer l’engagement des clients et les capacités d’auto-assistance », explique Chris Pendergast, vice-président et CTO de l’entreprise.Steven Palmese, DSI de Presidio, un fournisseur de services et de solutions numériques, explique qu’il exploite davantage l’automatisation pour fluidifier les échanges au sein du réseau de l’entreprise et de ses centres de contact et assurer le monitoring des performances. « Nous utilisons la technologie des bots pour automatiser le traitement des factures et la saisie de commandes », explique-t-il.Bien que les dépenses informatiques globales puissent augmenter, chaque DSI doit aussi reconnaître la nécessité d’améliorer toujours et encore la productivité IT tout en alignant ses investissements sur les objectifs financiers de l’entreprise, ajoute Praniti Lakhwara, DSI du fournisseur d’outils de cybersécurité Zscaler. « Parmi les différentes stratégies à notre disposition, l’automatisation s’impose comme une solution essentielle, estime-t-elle. En 2024, mon équipe et moi-même explorerons les solutions d’automatisation qui peuvent rationaliser les tâches critiques et chronophages, afin de mettre en oeuvre une infrastructure numérique plus efficace. »2) Assurer la simplicité d’usage des outils d’IAPour les DSI, 2023 a été l’année de l’expérimentation prudente des outils d’IA. En 2024, les DSI s’orienteront vers un déploiement responsable de cette technologie, affirme Barry Shurkey, DSI chez NTT Data, une société de conseil et de services numériques. « Bien qu’il reste beaucoup de choses que nous ne comprenons pas complètement au sujet de l’IA, y compris les risques associés, il existe de nombreuses opportunités pour aller de l’avant dans le monde économique et dans votre vie personnelle, affirme-t-il. Prendre du retard dans la course à l’adoption de l’IA peut poser des défis importants aux organisations. »

Alors que l’IA s’est imposée comme un sujet de société, les DSI seront soumis à la pression des conseils d’administration, des PDG et des directions métiers sur la manière dont la technologie va transformer l’entreprise, juge Sal DiFranco, associé en charge des technologies avancées et des pratiques DSI/CTO au sein de la société spécialisée dans le recrutement de dirigeants DHR Global.

« Dans de nombreux cas, les perspectives apportées par l’IA sont positives en ce qui concerne l’automatisation des tâches, la productivité des employés et l’amélioration de la chaîne d’approvisionnement et des capacités commerciales, dit-il. Les DSI vont être sous pression pour développer des stratégies autour de l’IA afin d’aider leur organisation à garder une longueur d’avance sur la concurrence. »L’une des priorités de Lenovo consiste ainsi à examiner et évaluer les avantages des nouveaux outils d’IA et à déterminer où se situe leur valeur pour l’ensemble de l’entreprise, déclare Art Hu, vice-président, DSI et directeur de la technologie et du delivery de la branche solutions et services du constructeur. « L’une des valeurs de l’entreprise dans laquelle nous investissons est notre concept ‘Lenovo powers Lenovo’, selon lequel nous transformons des solutions développées pour l’interne en produits répondant aux besoins de nos clients, explique-t-il. L’IA est très prometteuse et nous avons déjà mis sur le marché des outils alimentés par l’IA que nous utilisons pour obtenir de meilleurs résultats pour nous-mêmes et nos clients. »3) Investir dans l’IA générativePlus de la moitié des DSI investiront dans l’IA générative au cours des 12 à 18 prochains mois, selon la dernière enquête Pulse du cabinet PwC. « Les investissements dans l’IA générative joueront un rôle essentiel dans l’amélioration de la productivité des employés et des expériences utilisateur, que ce soit avec GitHub Copilot pour la programmation, OpenAI pour la génération de contenus ou un chatbot pour le support client, indique Chetna Mahajan, Chief Digital Officer et DSI chez Amplitude, éditeur d’une plateforme d’analytique. En investissant dans l’expérience utilisateur de nos employés, nous améliorons en fin de compte l’expérience de nos clients et partenaires. »Cependant, nombre de DSI se posent toujours la question de la gouvernance de cette technologie, souligne Daniel Saroff, vice-président au sein du cabinet d’études IDC. « Les DSI s’interrogent également sur les processus utilisés par d’autres pour sélectionner les expérimentations, les cas d’usage et le retour sur investissement de l’IA générative, explique-t-il. Ils se demandent encore comment démêler le vrai du faux dans ce que les fournisseurs de services et les cabinets de conseil leur disent quant à ce qu’ils peuvent faire ou ne pas faire en matière d’IA générative. »En 2024, l’IA générative sera également l’un des principaux domaines d’intérêt de James Fairweather, directeur de l’innovation de Pitney Bowes : « Je m’attends à une explosion de ce que j’appelle “l’IA générative initiée par le contexte”, qui étendra le prompt engineering à l’analyse des données dans leur contexte. Nous verrons des systèmes d’IA générative, associés à d’autres technologies, capables de traiter une gamme de données d’entrée plus large que les seuls prompts, pour aller vers l’interprétation de données de séries temporelles, de données d’images et d’autres informations en contexte. Les systèmes auront la capacité de déclencher des sorties basées sur des anomalies repérées en continu dans ces flux d’entrée. » Ce type de capacités remodèlera les feuilles de route des organisations, car ces dernières cherchent à utiliser l’IA générative dans davantage de cas d’usage axés sur le traitement des exceptions dans les processus, y compris le support client, la fabrication, l’exécution de services et les opérations, ajoute-t-il.4) Aligner l’informatique sur les objectifs de l’entrepriseEn 2024 – comme les années précédentes d’ailleurs -, les entreprises continueront à s’assurer que la technologie contribue réellement aux résultats de l’entreprise, relève Ted Schadler, vice-président et analyste principal chez Forrester Research. Ce que confirme Wayson Vannatta, DSI de Nintex, fournisseur de logiciels de gestion et d’automatisation des processus. « L’un des points de mon programme sera d’encourager et de garantir que notre équipe IT comprenne parfaitement les objectifs généraux de l’entreprise et s’y aligne, dit-il. Si les DSI parviennent à inculquer à leurs équipes techniques un plus grand sens des affaires et à faire tomber les barrières entre les fonctions métiers et techniques, ils pourront élargir considérablement leur champ d’action et leur influence. »Alors que Sunny Azadeh (GlobalLogic) s’apprête à établir son budget 2024 et ses priorités en matière de transformation numérique, elle se concentre également sur l’élaboration d’une stratégie visant à faire évoluer les modèles économiques de son organisation, à permettre à l’entreprise de fonctionner plus efficacement et à atténuer les risques liés à l’IA. « Ces priorités doivent fondamentalement être liées aux priorités et aux objectifs généraux de l’entreprise, pointe-t-elle. Cela implique également de savoir quand débrancher certains projets et de prioriser les domaines dans lesquels investir davantage. »5) Renforcer la cybersécuritéLes récentes attaques de ransomware ont mis en évidence la capacité des acteurs malveillants à exploiter de nouveaux vecteurs d’attaque, même dans des environnements fortement sécurisés, explique Doug Ross, vice-président et responsable des analyses et de la data chez Sogeti. Par conséquent, les DSI doivent faire de la cybersécurité et de la mise en oeuvre des principes du Zero Trust des priorités essentielles.Al Pooley, DSI de Snow Software, abonde : « à l’horizon 2024, la cybersécurité reste ma principale priorité compte tenu du large éventail de menaces qui existent aujourd’hui. Il s’agit d’un domaine difficile, car il ne se limite pas à une initiative technique, mais doit s’étendre à l’ensemble de l’entreprise. C’est bien l’ensemble de l’organisation qui doit adopter une posture solide en matière de cybersécurité, de notre équipe financière à nos développeurs, et le service informatique joue un rôle important pour s’assurer que nous récompensons les bons comportements. »Sundhar Rajan, DSI de Casepoint, un fournisseur de plateformes technologiques pour le domaine juridique, indique que, pour 2024, il se concentre également sur l’utilisation de technologies éprouvées et sur le renforcement de la première ligne de défense de l’entreprise – ses employés – afin d’améliorer son positionnement en matière de cybersécurité. « Les employés de chaque service constituent la première ligne de défense de l’entreprise, indique-t-il. Nous redoublons donc d’efforts pour sensibiliser nos équipes à la sécurité. Cela nous aidera à continuer à développer notre culture d’amélioration continue en mettant en avant notre conviction que chaque membre de l’organisation doit jouer un rôle dans le signalement des incidents et le maintien d’une sécurité optimale. »Pour Scott DuFour, DSI de Fleetcor Technologies, également, la cybersécurité et la gestion des risques restent des priorités absolues, en 2024 comme les années précédentes : « nous nous concentrons plus que jamais sur le déploiement des processus, des ressources et des solutions adéquats pour lutter contre les acteurs malveillants qui gagnent en sophistication grâce, notamment, aux nouvelles technologies ».6) Prendre au sérieux la réduction de la dette techniqueLa dette technique reste un problème critique pour les entreprises, puisque près de 70 % des DSI et des responsables technologiques dans le monde déclarent qu’elle a un impact important ou élevé sur leur capacité à innover, observe Cory Gunderson, vice-président de Protiviti. Les résultats d’une enquête menée par cette société de conseil montrent qu’en moyenne, près d’un tiers du budget informatique d’une organisation est consacré à la dette technique, fardeau qui épuise les ressources humaines, ajoute de la complexité lors de la mise en oeuvre des nouveaux projets, et entraîne des coûts élevés d’accès au support étendu des fournisseurs.Les DSI doivent donc s’atteler sérieusement à la réduction de la dette technique, et c’est précisément ce que Rebecca Fox, DSI du groupe NCC Group, spécialisé dans la cybersécurité, s’efforce de faire : « Ces dernières années ont été marquées par l’introduction d’une multitude de technologies destinées à relever des défis tactiques : une pandémie mondiale, une réponse rapide aux changements commerciaux, la croissance du cloud et l’augmentation exponentielle des données », analyse-t-elle.Peu de DSI ont été capables de conserver un patrimoine IT cohérent durant cette période, et il est de toute manière difficile de dire non aux demandes des métiers, car les responsables de départements déploieront les technologies de toute façon, ajoute Rebecca Fox. « La réduction de la dette technique est une question importante, assure-t-elle. Je me suis assurée que nous disposions de processus clairs pour ajouter de nouvelles technologies à notre environnement, et j’ai passé en revue les technologies et les plateformes existantes pour identifier les doublons et cibler en priorité les systèmes Legacy ou les environnements où nous savions que nous pouvions améliorer l’expérience clients ».7) Renforcer la maîtrise des donnéesD’autres préoccupations des DSI pour 2024, probablement alimentées par l’IA générative, tournent autour des données, explique Daniel Saroff de Gartner : « de nombreux DSI viennent nous voir pour nous demander comment mettre de l’ordre dans leurs données, comment garantir la qualité de celles-ci et les structurer efficacement, explique-t-il. Ils veulent aussi savoir comment gérer l’accès à leurs données alors que ces dernières viennent s’accumuler de plus en plus rapidement. »Selon Rebecca Fox (NCC Group), les DSI disposent de plus de données qu’ils ne savent en traiter, issues de processus et systèmes multiples. « Disposer d’une stratégie de données au goût du jour est essentiel à la réussite de tout DSI, déclare-t-elle. Nous sommes les champions des données dans nos entreprises et nous devons prendre les devants dans ce domaine. »Jen Felch, Chief Digital Officer et CIO chez Dell Technologies, comprend l’importance de mettre de l’ordre dans ses données. Et à ce titre, elle affirme qu’elle continuera à accorder une attention majeure aux données ainsi qu’à la sécurité en 2024. « Les données sont fondamentales pour notre stratégie d’IA, elles sont le carburant qui nous propulse vers l’avant. Et elles sont essentielles au travail de nos équipes dans toute l’entreprise ». Elle ajoute que les données doivent être propres, précises et impartiales pour maximiser leur potentiel. « Nous nous concentrons sur la conservation de données réutilisables et les analyses via l’IA, dit Jen Felch. On ne peut pas prédire toutes les tendances, mais préparer nos ensembles de données pour être prêts lorsque des opportunités se présentent ne peut qu’être bénéfique à l’avenir. »8) Évaluer la stratégie cloudMark Angle, Chief Cloud Operations Officer chez OneStream Software, estime que les DSI mettront l’accent sur la migration vers le cloud en regardant au-delà des aspects les plus triviaux. « Pour de nombreuses entreprises, la migration vers le cloud n’est plus une simple commodité, mais une nécessité critique pour assurer la viabilité de l’entreprise, dit-il. Pour répondre efficacement à cette priorité, les entreprises doivent se concentrer sur le développement et l’exécution de stratégies globales qui englobent plusieurs aspects clés, tels que la classification des données, la sécurité et l’optimisation des ressources. »Scot Baldry, DSI chez JPMorgan Chase, affirme ainsi que son entreprise continuera à optimiser son utilisation du cloud public. « Cela nous permettra de récolter les bénéfices d’une mise à l’échelle de nos capacités de calcul en fonction de l’évolution des besoins de l’entreprise. Et nous restons déterminés à aider les membres de notre équipe à développer les compétences nécessaires pour optimiser l’utilisation du cloud public. »Steven Palmese, de Presidio, indique également qu’il souhaite faire passer la stratégie de l’entreprise en matière de cloud à un niveau supérieur tout en optimisant les coûts que génèrent ces prestations afin que les services informatiques puissent réinvestir leurs ressources dans les priorités stratégiques que sont la croissance, l’innovation et l’amélioration de l’expérience clients, tant à l’intérieur qu’à l’extérieur de l’entreprise.

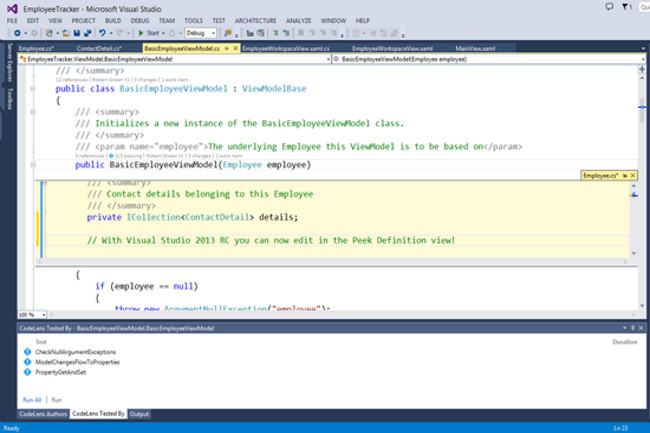

Après le 9 avril 2024, Visual Studio 2013 ne recevra plus de mises à jour de sécurité. D’ici-là, Microsoft conseille aux utilisateurs de passer à Visual Studio 2022.

Microsoft a annoncé le retrait de son IDE Visual Studio 2013 en avril. Le fournisseur conseille vivement aux utilisateurs de cette version de passer à l’itération 2022. Dans un billet de blog daté du 2 janvier 2024, Microsoft indique que le support étendu de Visual Studio 2013 prendra fin le 9 avril 2024. Après cette date, cette édition, les produits associés et les composants ne recevront plus de correctifs de sécurité, ni aucune autre mise à jour. Depuis avril 2019, Visual Studio 2013 ne bénéficie plus du support général, mais à travers le support étendu, l’éditeur a continué à livrer des correctifs pour les problèmes de sécurité. C’est ce support étendu qui s’achèvera le 9 avril.

A cette date, la firme de Redmond a également annoncé que Visual Studio 2019 passerait du support général au support étendu. L’entreprise a aussi rappelé d’autres échéances de support importantes :

– Le support étendu de Visual Studio 2015 arrivera à son terme le 14 octobre 2025.

– Le support étendu de Visual Studio 2017 s’achèvera le 13 avril 2027.

– La version Visual Studio 2019 Canal Preview ne reçoit plus de mises à jour. Microsoft recommande aux utilisateurs de migrer vers Visual Studio 2019 Release Channel (version 16.11) ou Visual Studio 2022 Preview pour préserver la sécurité de leur produit et recevoir les mises à jour de fonctionnalités.

Microsoft assure la promotion de Visual Studio 2022

Selon l’éditeur, Visual Studio 2022 est « le meilleur et le plus productif des IDE jamais conçu » et l’entreprise le recommande à tous ses clients. Visual Studio 2022 est disponible à travers trois canaux : le canal Aperçu ou Preview, qui permet d’accéder aux nouvelles fonctionnalités en avant-première en vue de recueillir les premiers feedbacks ; le canal Courant ou Current, qui inclut les dernières fonctionnalités quand elles sont prêtes pour un usage à grande échelle ; et le canal de maintenance à long terme ou Long-Term Servicing (LTS), qui permet aux équipes de développement de contrôler l’adoption des nouvelles fonctionnalités.

Confrontés à une pénurie de talents dans le domaine de la technologie, de nombreux dirigeants d’entreprise considèrent les applications d’IA générative telles que ChatGPT comme un moyen de combler cette lacune en prenant en charge des tâches normalement confiées à des employés. Une façon de remodeler le marché de l’emploi dans un secteur en tension.

Selon une étude de Kaspersky Research parue en octobre dernier, l’intelligence artificielle générative est susceptible de jouer un rôle essentiel pour remédier aux pénuries de compétences sur le marché actuel. Selon cette étude, 40 % des 2 000 cadres de haut niveau interrogés prévoient d’utiliser des outils d’IA générative tels que ChatGPT pour combler les pénuries de compétences critiques par l’automatisation des tâches. L’étude, basée en Europe, a révélé que cette technologie est fermement inscrite à l’ordre du jour des entreprises, 95 % des personnes interrogées discutant régulièrement des moyens de maximiser la valeur de la technologie au niveau le plus élevé, même si 91 % d’entre elles ont admis ne pas vraiment savoir comment elle fonctionne.

« Si l’on souhaite déléguer des activités et des fonctions critiques à l’IA générative, il est essentiel que les cadres supérieurs acquièrent d’abord une meilleure compréhension des processus de gestion des données, notamment des données qui peuvent ou ne peuvent pas être utilisées pour former ces systèmes », a déclaré David Emm, chercheur principal en sécurité chez Kaspersky. L’étude révèle que la GenAI présente un obstacle beaucoup moins important que la recherche de nouveaux employés, ce qui est attrayant pour les cadres supérieurs qui cherchent à résoudre des problèmes métiers critiques. Plus d’un quart des personnes interrogées ont toutefois qualifié la genAI de mode, la comparant à l’application Threads récemment lancée par Meta, un concurrent prometteur de X/Twitter. « Ces dirigeants ont déclaré qu’ils pensaient que l’IA générative n’était qu’une nouvelle mode [qui] s’imposait rapidement et disparaissait tout aussi vite », indique l’étude de Kaspersky.

Les dangers liés à l’IA persistent

Malgré cela, 49 % des personnes interrogées pensent que les employés automatisent déjà des tâches quotidiennes telles que la création de contenu pour les courriels. Bien que l’IA générative promette des avantages business évidents, l’éducation est essentielle et la collaboration avec des experts en cybersécurité et en risque est nécessaire pour aider à établir un environnement dans lequel la technologie peut être utilisée en toute sécurité et de manière productive, selon David Emm. Les obstacles à l’adoption de l’IA persistent. Il s’agit notamment des coûts élevés, du retour sur investissement incertain, de la nécessité d’améliorer les compétences de l’ensemble du personnel et de l’exposition potentielle des données sensibles de l’entreprise à une technologie d’automatisation peu familière.

Cependant, peu d’entreprises ont mis en place des mesures de protection appropriées pour se prémunir contre certains des défauts les plus connus de la genAI, tels que les hallucinations, l’exposition des données de l’entreprise et les erreurs de données. Selon Kaspersky, la plupart des organisations s’exposent aux risques reconnus de l’utilisation de la genAI. Par exemple, seuls 22 % des cadres dirigeants ont discuté de la mise en place de règles pour réglementer l’utilisation de la genAI dans leur organisation – même s’ils la considèrent comme un moyen de combler le déficit de compétences.

La mise en place de politiques, d’une sécurité et de garde-fous nécessaire

Le vice-président senior et DSI de Cisco, Fletcher Previn, dont l’équipe travaille à l’intégration de l’IA dans les systèmes et produits dorsaux, a déclaré qu’il était essentiel de mettre en place les politiques, la sécurité et les garde-fous juridiques pour pouvoir « adopter en toute sécurité les capacités d’IA que d’autres fournisseurs intègrent aux outils d’autres personnes ». « Vous pouvez imaginer que tous les fournisseurs de SaaS…, tout le monde est sur la même longueur d’onde », a déclaré Fletcher Previn lors d’une récente interview. « Mais sommes-nous prêts à profiter de ce voyage d’une manière qui soit compatible avec nos politiques d’IA responsable ? »

Les conclusions de Kaspersky indiquent que, malgré les inquiétudes liées à l’utilisation d’informations propriétaires sensibles utilisées pour alimenter les outils d’IA générative, la moitié des cadres interrogés prévoient d’automatiser les tâches banales des travailleurs, et 44 % d’entre eux prévoient de l’intégrer dans leurs propres routines pour accélérer les tâches administratives.

Au-delà des compétences, l’IA générative remplacera-t-elle les salariés ?

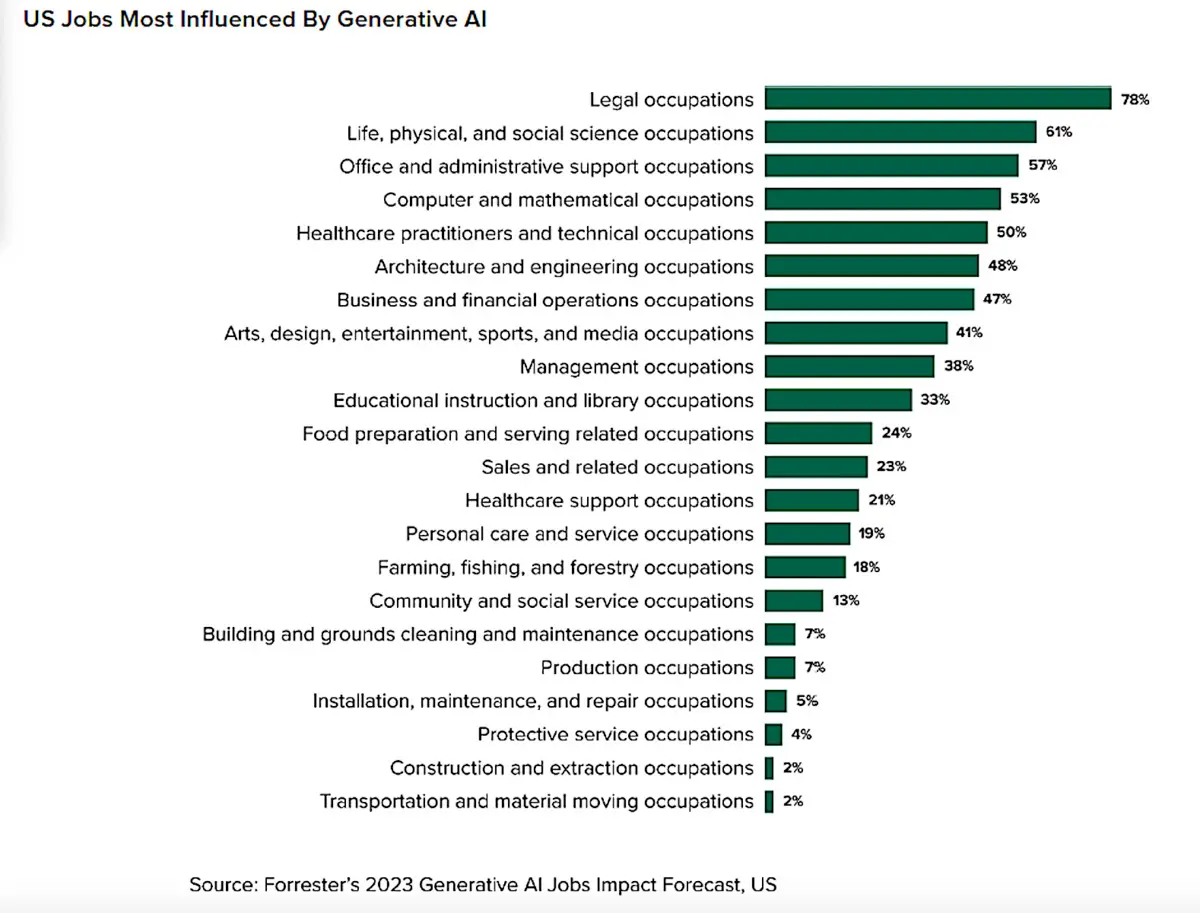

La GenAI influencera 4,5 fois plus d’emplois qu’elle n’en remplacera, selon le Generative AI Jobs Impact Forecast 2023 de Forrester Research. La technologie représentera également près de 30 % des emplois perdus à cause de l’automatisation d’ici 2030. « En termes de nombre d’emplois, nous prévoyons que l’IA générative remplacera 90 000 emplois en 2023, pour atteindre 2,4 millions d’ici 2030 », indique l’étude. Si 2,4 millions d’emplois remplacés par la genAI semblent élevés, Forrester note que l’automatisation et l’IA dans leur ensemble ne remplaceront que 4,9 % des emplois américains d’ici 2030. Et les pertes d’emplois au cours des deux prochaines années resteront modestes jusqu’à ce que les questions relatives aux droits de propriété intellectuelle, aux droits d’auteur, au plagiat, aux taux de rafraîchissement des modèles, à la partialité des modèles, à l’éthique et à la fiabilité des réponses des modèles soient résolues, a déclaré le cabinet d’études.

« Nous avons prévu les impacts futurs de l’IA générative et avons constaté une influence significative – c’est-à-dire que l’IA générative remodèlera le fonctionnement de nombreux emplois et la manière dont le travail est effectué. Mais les pertes d’emplois seront moins importantes que ce à quoi beaucoup s’attendent, et l’influence dépassera de loin la cannibalisation des emplois », a déclaré un porte-parole de Forrester. Cela ne signifie pas que les travailleurs n’y prêtent pas attention. Selon Forrester, 36 % des travailleurs mondiaux employés à temps plein ou à temps partiel craignent de perdre leur emploi à cause de l’automatisation au cours des dix prochaines années. « Nous suivons l’impact de l’IA sur l’emploi depuis près de dix ans, en analysant l’impact de l’IA et de l’automatisation sur l’avenir de l’emploi. Mais l’IA générative a suscité un tout nouveau cycle de conversations urgentes autour de cette question », a déclaré le cabinet d’études et de conseil. Il cite par ailleurs les prévisions exagérées de certains chercheurs qui annonçent une perturbation massive de l’emploi à la suite de l’arrivée des outils d’IA générative. Goldman Sachs, par exemple, a publié une étude au début de l’année indiquant que « les changements dans les flux de travail déclenchés par [l’IA générative] pourraient exposer l’équivalent de 300 millions d’emplois à temps plein à l’automatisation ».

Emplois les plus impactés par l’IA générative. (Crédit : Forrester)

Les compétences en IA générative se multiplient dans les métiers

Il n’est pas surprenant que le nombre d’offres d’emploi comportant des termes ou des compétences en IA générative ait monté en flèche au cours de l’année écoulée, ce qui signifie que les entreprises sont avides d’employés possédant des compétences spécifiques. Au début de l’année 2023, seulement 0,003 % des offres d’emploi mentionnaient des termes liés à l’IA générative. Ce chiffre est passé à 0,06 % à la fin du mois d’octobre, soit une multiplication par 20, selon Indeed. « Nous devrons attendre pour voir les effets à long terme de l’IA générative, mais il est clair dès à présent que les emplois liés à ce domaine sont en plein essor. Bien sûr, seulement 6 offres d’emploi sur 10 000 signifient que les emplois en IA générative ne sont pas très courants, même s’ils se développent rapidement », indique le rapport d’Indeed.

Évaluation des compétences de l’IA générative. (Crédit : Indeed)

Le marché de l’emploi peut évoluer rapidement, ce qui s’est déjà produit par le passé. Par exemple, selon une étude de l’économiste David Autor, jusqu’à 60 % des travailleurs d’aujourd’hui occupent des postes qui n’existaient pas en 1940. « Cela signifie que plus de 85 % de la croissance de l’emploi au cours des 80 dernières années s’explique par la création de postes grâce à la technologie », a déclaré Goldman Sachs. « L’étude de Goldman Sachs estime le marché total des logiciels d’IA générative à 150 milliards de dollars, contre 685 milliards de dollars pour l’industrie mondiale du logiciel ». L’IA est déjà utilisée pour aider les développeurs et les ingénieurs à créer toutes sortes de logiciels.

Fletcher Previn, de Cisco, a déclaré que l’un des rôles qu’il ne s’attendait pas à voir l’IA toucher était celui de développeur de logiciels, qu’il assimile à une forme d’art exigeant des capacités créatives uniques. ChatGPT, cependant, s’est avéré capable de créer du code qui traite de l’hygiène et de la sécurité des données de l’entreprise et peut réutiliser le code pour créer des applications. Une étude de Microsoft a montré que l’outil GitHub Copilot, alimenté par ChatGPT, peut aider les développeurs à coder jusqu’à 55 % plus rapidement – et plus de la moitié de tout le code enregistré dans GitHub aujourd’hui a été aidé par l’IA dans son développement. Selon Thomas Dohmke, PDG de GitHub, ce chiffre devrait atteindre 80 % de l’ensemble du code enregistré dans GitHub au cours des cinq prochaines années.

Les 5 principales compétences professionnelles en matière de développement de logiciels et leur évaluation par l’IA générative. (Crédit : Indeed)

La Gen IA pour aider à coder chez Cisco

« C’est très intéressant, car historiquement, il n’y avait aucun moyen de comprimer les délais de développement des logiciels », a déclaré Fletcher Previn lors d’une précédente interview. « Maintenant, il s’avère que vous pouvez obtenir une accélération significative de la vitesse en aidant les développeurs avec des choses comme Copilot pour la lecture du code, l’hygiène du code, la sécurité, les commentaires ; c’est vraiment bon pour ces choses-là ». La capacité de GenAI à développer ou à concevoir des logiciels a également modifié le système informatique interne de Cisco et sa stratégie externe en matière de produits.

Depuis novembre dernier, le département informatique de l’entreprise a développé une « stratégie plus complète » en termes d’IA en tant qu’infrastructure fondamentale. En interne, cela signifie utiliser l’IA pour trouver des améliorations de la productivité, y compris dans des domaines tels que les fonctions automatisées du service d’assistance. En externe, Cisco réfléchit désormais à la manière d’« intégrer l’IA dans chaque portefeuille de produits et d’augmenter l’ensemble du patrimoine numérique que nous gérons dans le cadre de l’informatique numérique ».

La combinaison d’outils de cybersécurité et de tactiques d’ingénierie sociale pour mener des fraudes aux paiements devrait s’accélérer en 2024. Des moyens supplémentaires devront être alloués par les entreprises et les organismes financiers pour y faire face.

Selon un dernier rapport préparé par Insikt Group, la division de recherche sur les menaces de Recorded Future, l’augmentation probable des fraudes hybrides en ligne en 2024 oblige les institutions financières, les organismes de paiement, les entreprises de services marchands et autres parties prenantes à allouer des ressources à cette lutte pour renforcer leur sécurité. Les menaces sont qualifiées d’hybrides quand les acteurs malveillants combinent deux ou plusieurs méthodes pour commettre leurs fraudes. Les « conséquences sont alarmantes » : en effet, en 2023, les cartes volées, fraude à laquelle s’est intéressée Recorded Future, ont entraîné 9,4 Md$ de pertes évitables pour les émetteurs de cartes et 35 Md$ de frais de rétrofacturation potentiels pour les commerçants et leurs distributeurs.

« Le plus alarmant, c’est qu’en 2023, les fraudeurs ont utilisé des tactiques d’ingénierie sociale de plus en plus raffinées via le phishing et les arnaques en s’appuyant sur des outils et des modalités de fraude toujours plus sophistiqués comme le logiciel de contournement 3D Secure (3DS) et les workflows NAF frauduleux sur les nouveaux comptes pour contourner les programmes de détection de la fraude basés sur des règles et mettre en œuvre leurs tactiques », fait remarquer le rapport. Ses conclusions sont basées sur l’analyse de données provenant de plusieurs sources, comprenant le dark web dont les boutiques de vente et de partage d’informations sur les cartes bancaires, les places de marché, les forums, les canaux Telegram Messenger et les rapports de sources ouvertes.

Tenter d’atténuer la fraude en ligne

Alors que l’édition 2022 du rapport de Recorded Future avait révélé une baisse de 24 % en année pleine des offres de données sur les moyens de paiement à distance dans les boutiques de carding du dark web, en raison, notamment, des mesures répressives prises par les autorités judiciaires russes à l’encontre des cybercriminels, l’écosystème de la cybercriminalité a commencé à se redresser en 2023. Cette reprise a donné lieu à l’introduction de plusieurs nouvelles techniques, dont Google Tag Manager GTM, Telegram Messenger, et les domaines d’attaques, des sites web légitimes exploités de manière abusive par les cyberattaquants utilisés dans leurs opérations. Cette tendance devrait s’accentuer en 2024. Pour mener à bien leurs stratégies de fraude, les cybercriminels ont aussi commencé à utiliser de manière significative des workflows d’IA. Selon le rapport de Recorded Future, en 2024, l’IA pourrait devenir « une autre modalité » exploitée par les fraudeurs pour contourner les contrôles mis en place par les entreprises pour prévenir la fraude. Plusieurs experts estiment que l’IA est en train de devenir une arme de choix pour les acteurs de la menace.

La complexité croissante des cyberattaques oblige les parties prenantes à réfléchir à des solutions innovantes pour atténuer les menaces. L’une des principales raisons du succès des fraudeurs réside dans le fait que les institutions financières disposent généralement de différentes unités opérationnelles dont le rôle est de traiter les risques de cybercriminalité et de fraude. Une meilleure coordination entre les équipes chargées de la fraude et celles chargées du renseignement sur les menaces de cybersécurité pourrait permettre aux institutions financières de mieux contrer les menaces. Les institutions financières pourraient aussi tirer profit des rapports de renseignement du dark web pour savoir quelle entreprise est ciblée par les fraudeurs et prendre les mesures nécessaires. Du fait de cette sophistication croissante de la fraude en ligne, les entreprises ont besoin d’avoir toujours une longueur d’avance sur les fraudeurs et pour cela, elles devraient impérativement investir dans les méthodes de lutte et de protection les plus récentes, car les fraudeurs vont continuer à affiner leurs techniques et leurs méthodes.

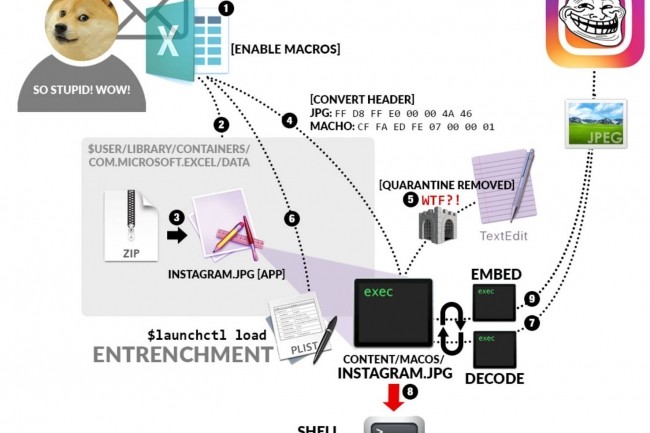

Les réseaux sociaux comme Instagram peuvent être utilisés par des pirates pour compromettre par stéganographie des contenus. Même si elles n’en mesurent pas tous les risques, les entreprises peuvent être tenues responsables d’images infectées par du code malveillant publiées sur ces médias.

En matière de sécurité et de responsabilité, les médias sociaux représentent, depuis des années, le risque le plus important et le plus dynamique pour les entreprises. Et le développement des médias sociaux n’a fait malheureusement, qu’accroître cette menace. Identifié pour la première fois en 2016, ce risque combine, dans l’environnement de l’entreprise, la stéganographie, c’est-à-dire la dissimulation de l’information dans un média de couverture, des images numériques dans le cas présent, avec les médias sociaux. Même si la stéganographie et les médias sociaux sont loin d’être récents, la combinaison des deux en tant que vecteur de distribution de logiciels malveillants est inédite.

Connu sous le nom d’Instegogram, ce moyen de compromission consiste ainsi à utiliser les réseaux sociaux, Instagram en particulier, comme site de commande et de contrôle d’un acteur malveillant. Instegogram est unique en ce sens qu’une fois le système distant compromis, il est possible de poster des images codées à partir d’un serveur de commande avec l’API d’Instagram. Le système distant téléchargera l’image, la décodera, exécutera les commandes codées, codera les résultats dans une autre image et les renverra sur Instagram. Créée à des fins de recherche, l’utilisation potentielle du stratagème Instegogram dans le cadre d’une attaque de logiciels malveillants pose la question de savoir qui serait responsable d’une telle attaque.

L’exonération de responsabilité remise en cause

Aux Etats-Unis en vertu de la section 230 du Communications Decency Act (CDA), les entreprises qui proposent des services d’hébergement de sites web sont généralement exonérées de toute responsabilité pour la plupart des contenus que les clients ou les utilisateurs malveillants placent sur les sites web qu’elles hébergent. Cependant, cette exonération peut cesser si le site web contrôle le contenu de l’information. Une entreprise qui utilise des médias sociaux pour créer l’image ou développer l’information, contrôlerait cette information et pourrait donc ne pas être protégée. En d’autres termes, si un fournisseur de services est « responsable, en tout ou en partie, de la création ou du développement du contenu incriminé », ses actions pourraient ne pas être couvertes par les protections du Communications Decency Act.

La question de savoir si les protections de la règlementation CDA s’étendent aux dommages causés par les logiciels malveillants reste largement ouverte. Les entreprises pourraient donc être responsables des dommages causés à des tiers par une attaque Instegogram, même si elles ne savaient pas que l’image numérique était infectée. Comme il n’existe pas d’immunité statutaire pour protéger les utilisateurs de médias sociaux, une entreprise pourrait être responsable de tout dommage causé par l’infrastructure de commande et de contrôle intégrée d’un pirate criminel.

Des précautions de sécurité à prendre

Ces dernières années, l’utilisation des plateformes de médias sociaux pour les cyberattaques a augmenté et les entreprises sont devenues plus vulnérables aux attaques. Celles-ci doivent donc prendre les précautions nécessaires et mettre en place des mesures de sécurité pour minimiser les risques de cyberattaques. Elles devraient aussi sensibiliser leurs employés aux menaces potentielles des médias sociaux et leur expliquer pourquoi ils doivent éviter de cliquer sur des liens suspects ou de télécharger des pièces jointes inconnues. De plus, il est essentiel de maintenir les logiciels à jour, d’installer des antivirus et des pare-feux, et de limiter l’accès aux informations sensibles. La mise en œuvre de ces mesures peut réduire la probabilité pour les entreprises d’être victimes de cyberattaques. Par ailleurs, les entreprises devraient se rapprocher de leurs courtiers d’assurance et de leurs assureurs pour revoir leurs polices d’assurance et évaluer la couverture de ce risque. Elles doivent savoir qu’un certain nombre de polices d’assurance peuvent couvrir ces responsabilités, y compris celles associées aux risques cyber, aux erreurs ou omissions, ou celles couvrant des responsabilités liées aux médias.

Le cloud squatting vient s’ajouter à la longue liste des menaces qui planent sur les entreprises, avec à la clé des rsques d’accès par des pirate à des données présentes sur un cloud public. Des solutions existent cependant pour s’en préserver.

La plupart des problèmes de sécurité constatés dans le cloud sont souvent la conséquence d’un acte commis malencontreusement par une personne. Désolé d’être aussi direct, mais les pirates sont rarement ingénieux. Il faut plutôt regarder du côté de la mauvaise configuration des ressources cloud, comme le stockage et les bases de données, qui créent des vulnérabilités faciles à éviter. Pour s’en préserver, la formation constitue la vraie première ligne de défense et non pas les outils de sécurité sophistiqués. Ce point est souvent ignoré, étant donné que les budgets sont consacrés à l’achat de nouveaux outils plutôt qu’à former les administrateurs à éviter les erreurs. C’est très contrariant, si l’on considère l’investissement nécessaire par rapport à la valeur ajoutée.

Même si le cloud squatting est présenté comme une nouvelle menace, cela fait plusieurs années que son existence est connue. Ce qui a changé, c’est que de plus en plus d’actifs sont déplacés dans le cloud public et que de plus en plus de gens doivent s’en occuper, si bien que la vulnérabilité regagne de l’intérêt. Peut-être que les acteurs malveillants parviennent mieux à l’exploiter. Le principal problème, c’est que souvent, les suppressions d’actifs dans le cloud ne donnent pas lieu également à celles des enregistrements associés, ce qui peut créer des risques de sécurité pour les sous-domaines. Or, le fait de ne pas éliminer aussi les enregistrements permet aux attaquants d’exploiter les sous-domaines en créant des sites de phishing ou de logiciels malveillants non autorisés. Voici donc ce que l’on appelle le cloud squatting. En général, les ressources sont provisionnées et désallouées de manière programmatique. L’allocation d’actifs comme les serveurs virtuels et l’espace de stockage est rapide et ne demande généralement que quelques secondes. Mais la désallocation est plus complexe, et c’est là que les problèmes surviennent. Plusieurs enregistrements pointant vers des ressources cloud temporaires pour différentes applications et outils sont créés. Sauf qu’ensuite, les entreprises ne parviennent pas à supprimer les ressources cloud et les enregistrements associés.

Des moyens pour atténuer le cloud squatting

Identifier et corriger le risque du cloud squatting est un défi pour les grandes entreprises qui possèdent un grand nombre de domaines. De plus, les équipes d’infrastructure globales ont des niveaux de formation variables, et quand l’équipe d’administration de la sécurité comporte plus de 100 personnes ou plus, le problème se reproduit plusieurs fois par mois. Mais il est possible de l’éviter. Pour limiter ce risque, les équipes de sécurité conçoivent des outils internes pour passer au peigne fin les domaines de l’entreprise et identifier les sous-domaines qui pointent vers les plages IP des fournisseurs de services cloud. Ces outils vérifient la validité des enregistrements IP attribués aux actifs de l’entreprise. Ces enregistrements sont attribués automatiquement par les fournisseurs de services cloud. Pour ma part, je suis toujours inquiet quand les entreprises créent et déploient leurs propres outils de sécurité, car elles risquent d’y introduire une vulnérabilité.

L’atténuation du cloud squatting ne se limite pas à la création de nouveaux outils. Les entreprises peuvent également utiliser des adresses IP réservées. Cela signifie qu’elles doivent transférer leurs propres adresses IP dans le cloud, puis maintenir et supprimer les enregistrements obsolètes et utiliser les noms DNS de manière systématique. Ce n’est pas grave, si l’on n’est pas spécialiste des réseaux et si l’on ne connait pas les DNS de ses IRS. L’idée est d’empêcher l’exploitation des anciens enregistrements non supprimés. Quoi qu’il en soit, le processus n’est pas complexe. Il faut aussi que l’entreprise applique une politique qui bloque le codage en dur des adresses IP et l’utilisation d’adresses IPv6 réservées pour peu qu’elles sont proposées par le fournisseur de services cloud.

Une menace connue mais grandissante

Ce risque peut être traité en deux étapes : d’abord, délimiter la surface d’attaque en mettant en œuvre les stratégies d’atténuation susmentionnées. Ensuite, appliquer des politiques d’utilisation des noms DNS et maintenir régulièrement des enregistrements pour que la gestion soit efficace. Cela peut paraître peu contraignant à juste titre. Cependant, deux phénomènes constatés actuellement font que le cloud squatting devient de plus en plus une menace. Il s‘agit de l’expansion rapide des déploiements dans les clouds pendant la pandémie. Durant cette période, des quantités massives de données ont été poussées dans les clouds. Des domaines ont été alloués pour trouver ces données sans trop réfléchir à la suppression de ces domaines une fois qu’ils sont devenus inutiles. Or ce point est souvent omis dans les manuels de déploiement. Quand on interpelle les gens à ce sujet, ils répondent généralement qu’ils « n’ont pas eu le temps d’y penser ». Il y a aussi la pénurie de talents à laquelle les entreprises sont confrontées en ce moment. La plupart de ces problèmes peuvent être attribués à une formation inadéquate ou à l’embauche d’administrateurs de clouds de niveau inférieur pour maintenir les choses en l’état. Souvent, les certifications permettent d’obtenir un emploi, alors que l’expérience réelle est plus importante. Cela laisse donc à penser que la plupart des entreprises devront se confronter au problème de manière pratique pour en comprendre l’impact. Et bien souvent plus tôt qu’il n’y parait.

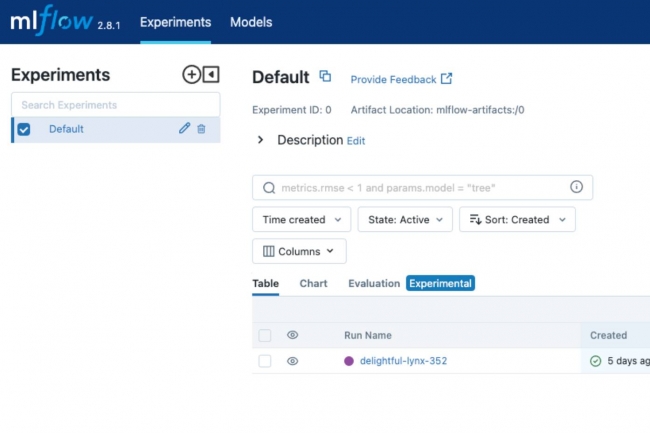

Des attaquants exploitent une faille dans la dernière version du framework open source MLflow spécialisé dans la gestion des tests d’apprentissage machine. Bien que corrigée, cette vulnérabilité ouvre encore la voie à du vol ou de la compromission de données de grands modèles de langage à distance.

L’année 2023 a été une année charnière pour l’intelligence artificielle générative (GenIA). La publication de grands modèles de langage (LLM) a montré la puissance de la technologie pour rendre les processus d’entreprise plus efficaces. Si bien que beaucoup d’entreprises ont cherché activement à adopter l’IA générative en entraînant des modèles sur leurs propres ensembles de données. Le développement et l’entraînement de modèles d’IA peuvent coûter cher au point de devenir l’un des actifs les plus précieux de l’entreprise. Il est donc important de garder à l’esprit que ces modèles sont susceptibles d’être volés ou attaqués, et que les systèmes qui les hébergent doivent être dotés de protections et de politiques de sécurité solides. Une récente vulnérabilité corrigée dans la plateforme open-source de gestion du cycle de vie des modèles d’apprentissage machine, MLflow, montre à la facilité avec laquelle des attaquants pourraient voler ou empoisonner des données d’entraînement sensibles lorsqu’un développeur visite un site web aléatoire sur Internet à partir de la même machine que celle où est exécuté MLflow. La faille, référencée CVE-2023-43472, a été corrigée dans la version 2.9.0 de MLflow. Ce n’est pas la première fois que cette plateforme expose les modèles d’IA et d’apprentissage machine stockés dans le cloud, cela avait été aussi le cas en mars dernier.

De nombreux développeurs pensent, à tort, que les services liés à localhost – le nom d’hôte interne d’un ordinateur – ne peuvent pas être ciblés depuis Internet. C’est ce qu’a expliqué Joseph Beeton, chercheur principal en sécurité des applications chez Contrast Security, lors d’une conférence consacrée à l’attaque des environnements de développement via des services localhost organisée fin novembre pendant la DefCamp 2023. En effet, de graves vulnérabilités découvertes récemment par Joseph Beeton dans le framework Java Quarkus et MLflow permettent à des attaquants distants d’exploiter localement les caractéristiques des interfaces de développement ou des API exposées par ces applications. Les attaques n’exigent de l’utilisateur qu’une visite sur un site web contrôlé par l’attaquant dans son navigateur ou sur un site légitime sur lequel l’attaquant a réussi à placer des publicités spécifiques.

Attaques contre le serveur local via un code JavaScript malveillant

Cela fait longtemps que les attaques « drive-by » par détournement de site existent, mais elles sont puissantes quand elles sont combinées à une vulnérabilité de type « cross-site request forgery » (CSRF) de falsification de requêtes intersites dans une application. Dans le passé, les pirates ont utilisé des attaques par détournement de site (drive-by attacks) via des publicités malveillantes placées sur des sites web afin de détourner les paramètres DNS des routeurs domestiques des utilisateurs. Normalement, les navigateurs n’autorisent le code JavaScript qu’à effectuer des requêtes vers des ressources de la même origine (domaine) que le script. Mais il est possible d’utiliser un mécanisme spécial appelé « partage de ressources inter-origines » (Cross-Origin Resource Sharing, CORS) pour contourner cette restriction et permettre aux scripts d’effectuer des requêtes à partir de différentes origines si le serveur cible l’autorise spécifiquement. Par exemple, si un morceau de code JavaScript chargé dans un navigateur du domaine A essaie de faire une demande au domaine B, le navigateur fera d’abord une demande dite de contrôle préalable pour vérifier si le domaine B a une politique CORS qui autorise les demandes scriptées du domaine A.

Même si cette restriction s’applique également à l’hôte local, Joseph Beeton fait remarquer qu’il existe un autre type de demande appelée « demande simple », toujours autorisée par la plupart des navigateurs (à l’exception de Safari) et qui ne déclenche pas de demande de contrôle préalable parce qu’elle est antérieure à la politique CORS. Par exemple, ces demandes sont utilisées par l’élément de la norme HTML pour soumettre des données d’une origine à l’autre, mais elles peuvent aussi être déclenchées par JavaScript. Une requête simple peut être de type GET, POST et HEAD et peut avoir le type de contenu application/x-www-form-urlencoded, multipart/form-data, text/plain ou aucun type de contenu. Avec une limite cependant : le script qui les crée ne reçoit pas de réponse en retour, à moins que le serveur cible ne l’accepte via l’en-tête Access-Control-Allow-Origin (contrôle d’accès-autorisation d’origine). Mais, du point de vue de l’attaque, il n’est pas vraiment nécessaire d’obtenir une réponse en retour tant que l’action prévue déclenchée par la demande se produit. C’est le cas des vulnérabilités MLflow et Quarkus.

Vol et empoisonnement de modèles d’apprentissage machine

Une fois MLflow installé, son interface utilisateur est accessible par défaut via http://localhost:5000 et supporte une API REST à travers laquelle il est possible d’effectuer des actions de manière programmatique. Normalement, l’interaction avec l’API se fait par via des requêtes POST avec un type de contenu application/JSON qui n’est pas autorisé pour les requêtes simples. Toutefois, M. Beeton a constaté que l’API de MLflow ne vérifiait pas le type de contenu des requêtes, et qu’elle autorisait les requêtes de type text/plain. Ceci permet des attaques « cross-origin » à distance à travers le navigateur via des requêtes simples. L’API dispose de fonctionnalités limitées telles que la création d’une nouvelle expérience ou le renommage d’une expérience existante, mais pas la suppression d’expériences.

De manière pratique, l’expérience par défaut dans MLflow, dans laquelle seront enregistrées les nouvelles données, est appelée « Default », de sorte que les attaquants peuvent d’abord envoyer une demande pour la renommer en « Old » et ensuite créer une nouvelle expérience, qui sera appelée « Default » mais aura un artifact_uri pointant vers un bucket de stockage S3 externe qu’ils contrôlent. « Une fois qu’une nouvelle exécution MLFLow est effectuée – par exemple, mlflow run sklearn_elasticnet_wine -P alpha=0.5, experiment-name Default – le résultat de l’exécution sera téléchargé dans le bucket S3 », a expliqué Joseph Beeton dans un billet de blog. Cela permettrait à l’attaquant d’obtenir une version sérialisée du modèle ML ainsi que les données utilisées pour l’entraîner. L’attaquant pourrait aller encore plus loin. « Étant donné qu’un modèle de ML est stocké dans le bucket, il serait possible d’empoisonner le modèle de ML lui-même », a déclaré le chercheur. « Dans une telle attaque, un adversaire est capable d’injecter de mauvaises données dans le pool d’entraînement du modèle, et lui faire apprendre quelque chose qu’il ne devrait pas », a ajouté le chercheur.

L’exécution de code à distance souvent possible

L’exécution de code à distance est également possible si l’attaquant modifie le fichier model.pkl pour y injecter un exploit Python Pickle. L’exécution de code à distance a aussi été possible dans le cas de la vulnérabilité de Quarkus, découverte par ailleurs par M. Beeton. Et celle-ci était également exploitable via des requêtes simples provenant de sites web distants parce que l’interface utilisateur Dev de l’application était liée à l’hôte local et ne disposait d’aucune protection supplémentaire contre les attaques par falsification des requêtes intersites CSRF. « Comme je l’ai démontré lors de la présentation au DefCamp, il est possible de générer une exécution de code à distance (Remote Code Execution, RCE) sur la machine du développeur ou sur d’autres services de son réseau privé », a déclaré le chercheur. « Étant donné que les développeurs ont un accès en écriture aux bases de code, aux clés AWS, aux identifiants de serveur, etc., l’accès à la machine du développeur donne à un attaquant une grande marge de manœuvre pour pivoter vers d’autres ressources sur le réseau, et pour modifier ou voler entièrement la base de code ».

Dans son aperçu annuel des tendances en ligne, Cloudflare indique que Google reste le site Internet le plus populaire. De son côté OpenAI prend la tête des services d’IA générative.

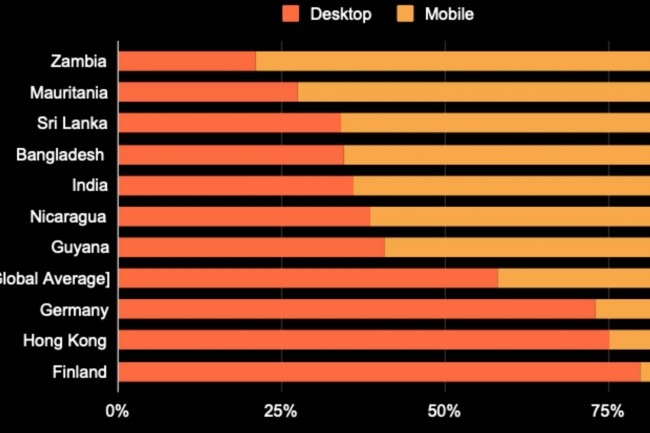

Selon un rapport de Cloudflare, spécialiste en réseau de diffusion de contenu (CDN) et sécurisation du trafic dans le cloud, le trafic Internet mondial a augmenté de 25 % cette année, preuve d’une dépendance croissante à l’égard des services en ligne. Dans ses rapports annuels « Year in Review », le fournisseur propose une vue d’ensemble des tendances en ligne et des problèmes de sécurité. Cette année, selon cet éditeur, Google est toujours le site internet le plus populaire, suivi par Facebook, Apple et TikTok. Dans les médias sociaux, Facebook a dépassé TikTok, leader de 2022, Instagram et Twitter/X se classant aussi en bonne place. Dans la catégorie émergente des services d’IA générative, OpenAI est en tête, suivi de Character AI, Quillbot et Hugging Face. Sur le plan de la sécurité, en 2023, les entreprises financières ont été les principales cibles des cyberattaques. Parmi les menaces de cybersécurité les plus courantes de l’année, le rapport cite les liens malveillants et les tentatives d’extorsion dans les courriels. Les pannes Internet ont dépassé les 180 incidents dans le monde, souvent en raison de fermetures imposées par les gouvernements, ce qui représente une augmentation significative par rapport aux 150 pannes survenues en 2022.

Autre constat : les smartphones sont les principaux moyens d’accès à Internet. En 2023, Cloudflare a constaté que plus de 40 % des utilisateurs accèdent à Internet à partir d’un terminal mobile. « Et pour ceux qui utilisent des appareils portables, un tiers d’entre eux le font à partir d’appareils Apple », a déclaré David Belson, responsable des données et des connaissances chez Cloudflare, lors d’une interview. Dans les zones où SpaceX Starlink est disponible, les utilisateurs semblent adopter rapidement le service pour accéder à Internet. « Nous pensons que d’autres services Internet grand public par satellite, comme ceux en cours de développement par Amazon et OneWeb, suscitent également un vif intérêt », a-t-il ajouté.

L’IA générative, une tendance mondiale marquante

L’IA générative est devenue une tendance mondiale marquante en 2023. L’attrait pour cette technologie s’est fait sentir dès la fin novembre 2022, avec le lancement de ChatGPT d’OpenAI. Selon le rapport de Cloudflare, le buzz a permis à OpenAI de monter en puissance au début de l’année. Au fil de l’année, d’autres services d’IA générative se sont pareillement imposés. Les plus remarquables sont OpenAI, Character.ai, QuillBot, Hugging Face, Poe, Perplexity, Wordtune, Bard, ProWritingAid et Voicemod. C’est le service gratuit, Cloudflare Radar, qui donne accès aux tendances mondiales et aux informations sur l’Internet, qui a servi de source pour cette étude. L’entreprise a examiné des données anonymes provenant du célèbre résolveur DNS public 1.1.1.1. Pour créer ses listes de services Internet, Cloudflare a utilisé deux méthodes principales : d’abord, Cloudflare a rassemblé des domaines appartenant au même service en ligne. Par exemple, Twitter/X comprenait des domaines comme twitter.com, t.co et x.com. Ensuite, l’entreprise a vérifié une longue liste de domaines pour trouver ceux qui offraient des services aux gens.

Le service Internet controversé Twitter d’Elon Musk (devenu X) n’a pas connu une bonne année. En 2022, au début de la guerre en Ukraine, le service a culminé à la 8e place, et son utilisation a baissé en 2023. X a démarré l’année plus bas qu’en 2022, fluctuant entre les 12e et 16e places, et à la fin de l’année, il se situait entre les 13e et 19e places. En 2023, Cloudflare a constaté que la popularité de X/Twitter augmentait pendant les week-ends, en particulier entre le 15 avril et le 10 juin, avec un pic à la 11e ou 12e place. Cette hausse a été particulièrement évidente avant le 14 mai, où X s’est constamment classé à la 11e place avant de se stabiliser à la 12e place du 14 mai au 10 juin, ce qui coïncide avec les principaux événements footballistiques européens. Cependant, après la finale de la Ligue des champions européenne, le 10 juin, X/Twitter n’a plus atteint ces sommets.

Des pannes Internet toujours nombreuses

Le rapport révèle par ailleurs que les pannes Internet sont un problème grandissant. En 2023, le monde a connu plus de 180 pannes Internet, en augmentation par rapport aux 150 signalées en 2022. Nombre d’entre elles résultent de fermetures régionales et nationales décidées par les gouvernements. « Par exemple, en Irak, ces pannes se sont produites pendant plusieurs jours en juin, juillet, août et septembre, à la fois dans la partie principale du pays et dans la région du Kurdistan », a déclaré David Belson. « Outre les coupures de l’Internet décidées par le gouvernement, plusieurs pannes résultaient de coupures de câbles terrestres et sous-marins, de catastrophes naturelles, comme des tempêtes et des tremblements de terre, et de coupures d’électricité.

Les fournisseurs d’accès à Internet se sont également préoccupés de la sécurité. Selon David Belson de Cloudflare, les attaquants ont encore utilisé l’exploit Log4j, une vulnérabilité annoncée pour la première fois en décembre 2021. La vulnérabilité HTTP/2 Rapid Reset, découverte par Cloudflare en octobre 2023 et récemment divulguée, est aussi devenue une cible populaire pour les acteurs de la menace. « Cette vulnérabilité émergente a un impact à grande échelle, car elle affecte potentiellement toute entreprise utilisant le HTTP/2 pour ses sites web et ses applications », a-t-il ajouté. « D’autres problèmes de sécurité courants, comme les ransomwares, les logiciels malveillants et les attaques de phishing, affectent les services Internet et perturbent de nombreuses activités des entreprises », a déclaré Scott Dowsett, Field CTO de l’entreprise de cybersécurité Anomali. « Les pannes augmentent en raison d’une plus grande dépendance à l’égard de la gestion centralisée et des centres de données dans le cloud, et cette situation est exacerbée par un volume plus élevé d’attaques plus sophistiquées rendues possibles par l’intelligence artificielle », a ajouté Scott Dowsett.

Une cyberattaque vise des entreprises manufacturières, agricoles et de sécurité physique qui n’ont pas encore corrigé les vulnérabilités dans le code Log4j. Aux manettes le tristement célèbre groupe APT Lazarus qui continue à faire parler la poudre.

Corrigée il y a deux ans, la vulnérabilité Log4Shell reste un vecteur d’attaque populaire, même pour les attaquants. C’est ce que montre une campagne récemment documentée contre des entreprises de plusieurs secteurs par le groupe APT Lazarus, dirigé par l’État nord-coréen. Les cybercriminels ont exploité la faille Log4Shell référencée CVE-2021-44228 dans des serveurs VMware Horizon publics et non corrigés, et ont utilisé leur accès pour déployer des trojans d’accès à distance (Remote Access Trojan, RAT) personnalisés écrits en DLang, un langage de programmation rarement utilisé dans le développement de logiciels malveillants. Baptisée Operation Blacksmith par les chercheurs de Cisco Talos, cette campagne, qui semble avoir débuté en mars, se poursuit à ce jour. Les attaques sont probablement plus opportunistes que ciblées et les victimes recensées se trouvent dans les secteurs de la fabrication, de l’agriculture et de la sécurité physique.

Soutenues par gouvernement nord-coréen, les offensives menées par les équipes de pirates du groupe Lazarus (APT38) ont généralement un but de cyberespionnage et de sabotage. Les activités malveillantes du groupe remontent à plusieurs années et il partage certains de ses outils et infrastructures avec d’autres groupes APT nord-coréens. En fait, les chercheurs de Talos pensent que Lazarus est très probablement composé de différents sous-groupes qui mènent leurs propres actions et développent des malwares sur mesure pour leurs cibles. Ces sous-groupes peuvent avoir des objectifs différents et ne se coordonnent pas toujours entre eux, malgré des chevauchements occasionnels. « Au cours de son analyse, Talos a constaté un certain chevauchement avec les attaques malveillantes divulguées par Microsoft en octobre 2023, attribuant l’activité à Onyx Sleet, également connu sous le nom de PLUTONIUM ou Andariel », ont déclaré les chercheurs de Talos dans leur rapport sur l’opération Blacksmith. La campagne Andariel documentée par Microsoft exploitait la faille référencée CVE-2023-42793, une vulnérabilité critique affectant le serveur JetBrains TeamCity, un outil CI/CD utilisé en DevOps. Le point commun avec l’opération Blacksmith de Lazarus est l’utilisation d’un outil proxy personnalisé appelé HazyLoad, qui n’a été observé que dans ces deux campagnes.

Une porte de sortie créée par les cyberpirates

Cependant, les autres implants de logiciels malveillants étaient différents. Dans Blacksmith, les attaquants ont déployé trois malwares différents écrits en DLang, un langage de programmation publié à l’origine en 2001 inspiré du C++, mais enrichi de nombreuses fonctionnalités et paradigmes empruntés à d’autres langages. DLang est un choix inhabituel pour le développement de logiciels malveillants, mais Lazarus est connu pour recourir à des technologies non traditionnelles, comme ce fut le cas précédemment avec QtFramework et PowerBasic. L’un des implants basés sur DLang déployés lors de la phase de post-exploitation est baptisé NineRAT. Ce Remote Access Trojan utilise Telegram comme canal de commande et de contrôle (C2). « Quand NineRAT est activé, le logiciel malveillant devient le principal moyen d’interaction avec l’hôte infecté », ont expliqué les chercheurs de Talos. « Cependant, les mécanismes de portes dérobées précédemment déployés, notamment l’outil de proxy inverse HazyLoad, restent en place. Les multiples outils fournissent au groupe Lazarus des entrées de porte dérobée qui se chevauchent, avec des redondances au cas où un outil serait découvert, ce qui permet un accès très persistant », ont-ils ajouté.

En utilisant les échantillons de NineRAT comme référence, les chercheurs de Talos ont réussi à localiser deux autres implants basés sur un code similaire. Le premier est un téléchargeur également écrit en DLang que les chercheurs ont baptisé BottomLoader. Son objectif est de télécharger une charge utile supplémentaire à partir d’une URL codée en dur à l’aide d’une commande PowerShell. Le second implant, plus sophistiqué, est à la fois un téléchargeur de charge utile et un cheval de Troie d’accès à distance, baptisé DLRAT. Contrairement à NineRAT, DLRAT n’utilise pas Telegram comme canal de commande et de contrôle (C2), mais il envoie des informations sur l’hôte infecté via HTTP à un serveur web C2. En retour, les attaquants peuvent lui demander de télécharger des fichiers locaux sur le serveur, de renommer des fichiers et de télécharger des charges utiles supplémentaires. « Les auteurs de la menace ont aussi créé un compte utilisateur supplémentaire sur le système, lui accordant des privilèges d’administration », ont déclaré les chercheurs. « Talos avait documenté ces Tactiques, techniques et procédures (TTP) plus tôt cette année, mais l’activité observée précédemment visait à créer des comptes utilisateurs non autorisés au niveau du domaine. Dans cette campagne, les opérateurs ont créé un compte local, qui correspond au compte utilisateur documenté par Microsoft : krtbgt ».

Log4j, une aubaine pour les pirates

Signalée pour la première fois le 9 décembre 2021, la faille Log4Shell se trouve dans une bibliothèque Java très populaire appelée Log4j. En raison de l’utilisation répandue de cette bibliothèque, la vulnérabilité a touché des millions d’applications Java, qu’il s’agisse d’applications développées en interne par des entreprises ou de produits commerciaux proposés par de nombreux développeurs de logiciels. Des correctifs ont été mis à disposition pour Log4j quelques jours après l’annonce de la vulnérabilité, mais il a fallu des mois pour que tous les fournisseurs concernés publient des correctifs et que les entreprises mettent à jour leurs applications internes. Malgré la grande publicité faite autour de cette faille, il semble que, deux ans plus tard, un nombre suffisamment important de systèmes sont toujours vulnérables pour que des groupes comme Lazarus continuent à utiliser l’exploit. Selon l’entreprise de gestion de la chaîne d’approvisionnement en logiciels Sonatype, qui gère également le dépôt central de composants Java, plus de 20 % des téléchargements de Log4j concernent toujours des versions vulnérables.

L’entreprise Veracode, spécialisée dans la sécurité des applications, signale que, d’après ses propres données télémétriques, seules 2,8 % des applications testées utilisent encore des versions de Log4j présentant les vulnérabilités Log4Shell. Cependant, 3,8 % supplémentaires utilisent une version de Log4j 2.x vulnérable à un autre problème de haute gravité référencé CVE-2021-44832 et un tiers de toutes les applications qui incluent Log4j continuent d’utiliser l’ancienne série 1.x de la bibliothèque qui a atteint sa fin de vie et n’a pas reçu de correctifs de sécurité depuis longtemps. Même si Log4j 1.x n’est pas affecté par la faille Log4Shell, il présente actuellement sept autres vulnérabilités importantes et critiques qui n’ont pas été corrigées. « Nos recherches ont également montré que lorsque les développeurs sont alertés par une analyse de la vulnérabilité d’une bibliothèque, ils la corrigent assez rapidement : 50 % des vulnérabilités sont corrigées en 89 jours au total, en 65 jours pour les vulnérabilités de gravité élevée et en 107 jours pour les vulnérabilités de gravité moyenne », a déclaré Chris Eng, responsable de la recherche chez Veracode, dans un billet de blog. « Cela contredit les données de Log4j ci-dessus, qui montrent que la correction n’est pas rapide pour cette bibliothèque open source, en particulier pour Log4j 1.2.x », a-t-il ajouté.