En l’absence de politiques claires relatives à l’utilisation de l’IA générative, une étude pointe les risques de sécurité, mais aussi les problèmes éthiques. Une majorité des sondés n’hésitent pas à s’approprier le travail de cette technologie comme étant le leurs.

Même si la popularité de l’IA générative continue de croître, il est urgent que les entreprises définissent clairement des politiques pour empêcher les employés d’utiliser des outils non autorisés, ce qui peut potentiellement mettre les sociétés en danger. C’est l’un des principaux résultats de la récente enquête menée par Salesforce auprès d’environ 14 000 personnes à temps plein dans 14 pays. L’étude a révélé qu’un peu plus d’un quart (28 %) des travailleurs utilisent l’IA générative au travail et que plus de la moitié d’entre eux l’utilisent sans l’approbation ou l’autorisation de leur employeur. Fait significatif, 32 % des personnes interrogées ont déclaré qu’elles prévoyaient de commencer à s’en servir prochainement. L’enquête a été réalisée dans le cadre de la série d’études Generative AI Snapshot Research Series, intitulée « The Promises and Pitfalls of AI at Work » (Les promesses et les pièges de l’IA au travail).

L’une des principales raisons de l’utilisation croissante de l’IA générative est la prise de conscience qu’elle contribue de manière significative à l’augmentation de la productivité des employés. Ces derniers sont conscients de son importance, 71 % d’entre eux déclarant qu’elle les rend plus productifs au travail et 58 % estimant que leur engagement au travail s’est accentué. Il est intéressant de noter que près de 50 % des employés interrogés ont déclaré que l’acquisition d’une expertise en IA générative contribuerait à accroître leur satisfaction professionnelle, à les rendre plus recherchés sur leur lieu de travail et à améliorer leurs revenus. Tout cela est de bon augure pour la croissance de cette technologie. Selon McKinsey, elle peut potentiellement ajouter entre 2,6 et 4,4 mille milliards de dollars par an à l’économie mondiale.

Un encadrement nécessaire

Même si l’utilisation de l’IA générative continue d’augmenter, le manque de cadre accroît les risques de sécurité pour les entreprises. Dans une autre étude menée par Salesforce au début de l’année « Top Generative AI Statistics for 2023 », 79 % des entreprises ne disposent pas de règles l’utilisation de l’IA générative. Parmi elles, 15 % ont des politiques vaguement définie et 37 % des entreprises interrogées n’en n’ont pas de politiques sur l’utilisation de la genAI au travail et les 27 % restants n’en ont aucune idée.

Toujours dans cette étude, 73 % des sondés ont déclaré qu’elles pensaient que l’IA générative s’accompagnait de risques pour la sécurité. Des résultats inexacts, associés à une violation des droits de propriété intellectuelle, sont quelques-uns des autres risques liés à cette technologie. C’est en Inde que l’utilisation d’outils d’IA générative non autorisés et interdits a été la plus forte, 64 % des employés interrogés, tous secteurs confondus, les utilisant pour faire avancer leur carrière, selon l’enquête de Salesforce. En revanche, les Pays-Bas ont enregistré la plus faible utilisation de shadowGPT, avec seulement 43 % des sondés s’y adonnant.

L’utilisation non éthique de l’IA générative

À mesure que l’utilisation de l’IA générative non autorisée augmente, les employés se livrent à des activités contraires à l’éthique, notamment en faisant passer le travail généré par l’IA pour le leur. Près de 64 % des sondés l’avouent et 41 % des travailleurs pourraient envisager de surestimer leurs compétences en IA générative pour s’assurer une opportunité de travail.

Une lacune importante qui ressort de l’enquête de Salesforce est le manque de formation. Près de 70 % des salariés n’ont ni suivi ni reçu de formation sur l’utilisation de l’IA générative en toute sécurité et dans le respect de l’éthique au travail. « Avec des directives claires, les employés seront en mesure de comprendre et d’aborder les risques de l’IA tout en exploitant ses innovations pour dynamiser leur carrière », a déclaré Paula Goldman, responsable de l’éthique et de l’utilisation humaine chez Salesforce, dans un billet de blog.

La CISA et l’ACSC ont lancé un guide nommé Business Continuity in a Box à destination des PME. Un ensemble d’instructions visant les entreprises à maintenir les communications et à assurer la continuité des applications critiques après une cyberattaque.

Souvent considérée comme un angle mort, la cybersécurité des PME-PMI est pourtant un enjeu crucial. Si en France plusieurs initiatives autour de la plateforme Cybermalveillance, à l’étranger d’autres projets voient le jour. En l’occurrence, le guide nommé Business Continuity in a Box et publié par le Centre australien de la cybersécurité (Australian Cyber Security Centre, ACSC) et l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA). Le guide accompagne les entreprises pas-à-pas dans la mise en place de fonctionnalités de communication de base, la conception et le déploiement d’une solution provisoire d’hébergement d’applications dans le cloud.

Les conseils s’adressent aux entreprises qui n’ont pas encore mis en place de plan de continuité des activités. Le guide sert à identifier et implémenter étape par étape une solution provisoire qui convient le mieux à une entreprise. Cette solution peut servir pour une société ou un fournisseur de services managés (MSP) après évaluation, afin de déterminer si l’outil est adéquat.

Entreprises ciblées

Les recommandations conviennent mieux aux petites et moyennes entreprises de 10 à 300 personnes qui ont besoin d’une solution IT provisoire pour fournir des services minimaux. Les grandes entreprises et les administrations peuvent également utiliser ces conseils, mais devront probablement appliquer des étapes de configuration supplémentaires. Les grandes entreprises doivent consulter un fournisseur de services IT et procéder à des évaluations indépendantes des risques et de l’impact sur leur activité. Une personne ayant des connaissances de base en informatique a les compétences suffisantes pour mettre en œuvre le volet communication. Par contre, pour celui relatif aux applications, une personne ayant une connaissance moyenne des services cloud est nécessaire.

Contenu du guide

Les conseils doivent être suivies immédiatement après l’identification d’un incident et ont été élaborées en prenant pour base la pile technologique Microsoft 365, en raison de sa forte présence dans les entreprises et les organisations gouvernementales. Pour établir des communications minimales, le document contient des conseils sur la façon de mettre en place une boîte aux lettres électronique fourre-tout et éviter la perte des communications critiques envoyées à l’entreprise pendant l’indisponibilité des systèmes de messagerie habituels. Le volet Continuity of Communications, axé sur la continuité des communications, contient des informations pour vérifier les conditions préalables, des conseils écrits sur l’allocation d’une instance Microsoft 365 Business Standard et une solution de configuration automatisée.

Pour maintenir la continuité des applications critiques telles que les suites bureautiques, la comptabilité, la gestion des ressources humaines et les systèmes de paie, les recommandations comprennent des conseils pour déterminer les fonctions et exigences critiques afin d’assurer la poursuite des opérations métiers, déterminer quelle est la plateforme la plus appropriée pour chaque application provisoire requise, et déployer une solution cloud, sécurisée pour chaque fournisseur majeur. L’idée est que chaque entreprise puisse tirer parti des licences logicielles existantes. Les instructions portent principalement sur l’IaaS, mais elles couvrent également le PaaS et le SaaS. Enfin, les entreprises qui utilisent les instructions relatives à la continuité des applications pour déployer une solution cloud provisoire doivent évaluer les risques que peut représenter le stockage de leurs données sur une solution cloud provisoire et s’interroger sur la nécessité d’instaurer des contrôles de sécurité supplémentaires.

Le DSI du distributeur suédois de produits alimentaires explique comment il rationalise ses investissements IT et simplifie son paysage technologique pour mieux servir magasins et clients.

Pendant la pandémie, le commerce électronique est rapidement devenu la priorité des grandes chaînes alimentaires. ICA, qui compte environ 1 300 magasins et détient une part de marché de 36 % en Suède, n’a pas fait exception à la règle. Au deuxième trimestre 2020, alors que des mesures de maintien à domicile étaient en vigueur, son activité commerce électronique a connu une croissance de 165 %.Aujourd’hui, le commerce électronique a ralenti et les habitudes d’achat se rééquilibrent. En outre, ICA a subi la pression de l’inflation l’année dernière et a perdu des parts de marché au profit de concurrents moins chers. Afin de relever ces défis, des travaux importants sont en cours pour transformer les capacités numériques de l’organisation. « Le groupe a beaucoup investi dans les technologies de l’information et dans sa numérisation, explique Benny Svensson, le DSI. Nous construisons de nouvelles solutions depuis quelques années et il est maintenant temps de consolider et de devenir plus pointu grâce à une nouvelle approche. »Réduire le gaspillage avec l’IARecruté chez Ikea et devenu DSI du groupe ICA il y a un peu plus d’un an, Benny Svensson souligne quatre domaines clés de changement au sein de l’informatique afin d’atteindre l’objectif de 400 millions de couronnes suédoises (36,5 millions de dollars) d’économies. Le premier concerne la hiérarchisation des projets : quels projets prioriser ? ; à quel moment ? ; et comment les réaliser de manière efficace ? Et les priorités sont différentes selon les activités de l’ICA, souligne le DSI. Pour les magasins, il s’agit de solutions concrètes permettant aux propriétaires de magasins de mieux gérer leur environnement de back-office. Mais aussi d’initiatives autour des scanners, des étiquettes de rayon et, aujourd’hui plus que jamais, de l’utilisation de l’IA.Dans ce domaine, l’IA a déjà été utilisée pour réduire le gaspillage dans les magasins en suivant les dates de péremption et en abaissant les prix au bon niveau pour que les articles soient vendus à temps. « Au printemps dernier, nous en étions en phase pilote, mais aujourd’hui nous sommes en mesure de l’offrir à nos commerçants. Il existe des exemples de commerçants qui ont réduit le gaspillage alimentaire de 45 % grâce à l’IA ». Dans le cas d’Apotek Hjärtat, la chaîne de pharmacies la plus connue de Suède, il s’agit plutôt de développer le commerce électronique et de rationaliser les systèmes de caisses. Pour la banque ICA Banken, autre propriété du groupe, la priorité va plutôt à l’amélioration de l’expérience client.L’équilibre entre l’externe et l’interneL’équilibre entre les prestataires et les compétences internes est un autre domaine à l’étude au sein de la DSI. « Nous discutons de notre volant d’externalisation actuel et de la manière d’optimiser notre base de compétences, explique le DSI. Ce n’est pas blanc ou noir, je pense que nous aurons des consultants dans certains domaines bien précis. Cela dit, nous voulons permettre au personnel d’ICA de participer aux nouveaux chantiers technologiques et favoriser l’échange de compétences. Pour ma part, c’est un grand plaisir de travailler sur quelque chose qui fera la croissance d’ICA demain, et une feuille de route numérique passionnante peut également être un moyen d’attirer des talents. »Traquer les fonctionnalités qui se chevauchent

Le troisième domaine concerne l’assainissement des systèmes, dans un paysage qui s’est largement étendu au cours des deux dernières années. Même s’il ne s’agit pas, pour autant, de supprimer ces systèmes au même rythme auquel ils sont apparus. « Il s’agit d’un travail proactif qui vise à simplifier le paysage, mais cela ne se fait pas du jour au lendemain. Il faut avancer étape par étape », observe Benny Svensson. Ce dernier s’appuie sur un plan triennal dans le cadre duquel la DSI s’assoit avec les utilisateurs pour dresser une liste des infrastructures et fonctionnalités qui se chevauchent. Lorsque les systèmes sont supprimés, l’accent est mis sur la stabilité et la normalisation. Enfin, pour obtenir l’efficacité et la simplification voulues, les solutions en cloud sont privilégiées.Benny Svensson, DSI du groupe ICA: « pour transformer la DSI, nous avons commencé par clarifier le “pourquoi” ». (Photo : ICA)« Dans nos priorités, nous nous penchons sur les perspectives en matière de numérique et veillons à ce qu’elles deviennent une partie intégrante de la feuille de route des métiers, explique-t-il. Il faut parler le langage des lignes métiers et suggérer comment utiliser la nouvelle génération de technologies. »Bien entendu, la sécurité est également une priorité de la DSI, et Benny Svensson et son équipe lisent de manière proactive les schémas d’attaque pour identifier les domaines sur lesquels il faut travailler au fil du temps, et donner la priorité à une feuille de route intégrée au quotidien de chaque développeur. « Je résume également un rapport sur la sécurité à l’intention de la direction une fois par mois, explique le DSI. Être nerveux fait partie du travail. »Unifier l’organisation informatiqueLa quatrième priorité réside dans la réorganisation des opérations informatiques afin de se rapprocher des métiers et accélérer le rythme de la numérisation. Ce qui passe par la fusion de plusieurs organisations informatiques du groupe. Au total, ce sont environ 1 000 employés et jusqu’à 300 consultants qui travaillent au sein de l’informatique à l’ICA. « Nous avons commencé par clarifier le “pourquoi” en mettant l’accent sur nos clients et nos magasins, explique Benny Svensson. La transformation numérique est vitale et nous devons la rapprocher le plus possible des métiers. »Il s’agit également de faire tomber les barrières pour pouvoir travailler ensemble sur les technologies de dernière génération au sein d’équipes efficaces. « Elles doivent imprégner l’ensemble de la chaîne, martèle le DSI. Dans le cadre de ce changement, il est important d’intégrer les objectifs en matière de technologie dans la performance des magasins et la facilitation de la vie quotidienne de nos clients. »

Des chercheurs ont découvert une campagne d’un botnet spécialisé dans les attaques DDoS qui cible les instances fonctionnant avec l’API Docker Engine. L’image malveillante a été téléchargée plus de 3 000 fois.

La conteneurisation se développe rapidement et intéresse de facto les cybercriminels. Les experts de Cado Security ont observé une campagne menée par un botnet nommé OracleIV, spécialisé dans les attaques en déni de service. Elle a la particularité de s’attaquer aux environnements se servant de l’API Docker Engine à travers une image malveillante. « L’hébergement du conteneur malveillant dans Dockerhub, la bibliothèque d’images de conteneurs de Docker, rationalise encore davantage ce processus », souligne les chercheurs dans un rapport.

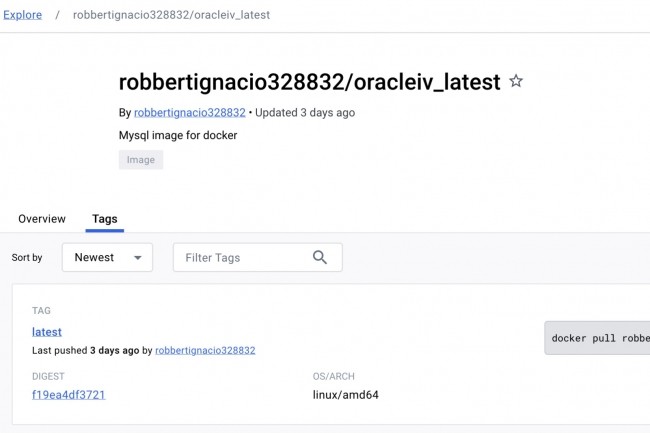

Image OracleIV malveillante

L’attaque observée par Cado commence par une requête HTTP POST ” /images/create” sur l’instance de l’API Docker non protégée. Ensuite, des paramètres pointent vers une image appelée oracleiv_latest, téléchargée sur Docker Hub par un utilisateur nommé robbertignacio328832. Cette requête équivaut à une commande docker pull qui télécharge l’image du conteneur et l’installe localement, suivie d’une commande de démarrage du conteneur. Le ciblage des API de Docker Engine exposées publiquement et non protégées n’est pas nouveau. Plusieurs groupes d’attaquants recherchent de telles instances et déploient généralement des malwares de cryptojacking.

C’est le cas d’un groupe appelé TeamTNT qui s’attaque principalement aux environnements cloud. Ce groupe est à l’origine d’un ver baptisé Silentbob, lancé au début de l’année, qui ciblait des instances Docker et Jupyter Notebook non sécurisées et volait des informations d’identification AWS. Comme pour cette attaque, TeamTNT a hébergé ses images de conteneurs malveillants sur Dockerhub à partir de plusieurs comptes. L’image OracleIV trouvée par Cado était régulièrement mise à jour et comptait plus de 3 000 téléchargements, ce qui laisse penser que la campagne a été active et réussie.

Réseau de zombies DDoS et cryptojacking

Une fois lancée, l’image du conteneur compromis exécute un binaire ELF appelé oracle.sh, suivi de commandes wget qui attirent et exécutent une variante du cryptomineur XMRig avec une configuration personnalisée. L’instance XMRig n’est pas réellement utilisée, et ces attaquants sont bien plus intéressés par le détournement des ressources du serveur pour des attaques DDoS. L’exécutable oracle.sh a été écrit à l’origine en code Python et compilé avec Cython (C-Extensions for Python). Le code met en œuvre plusieurs méthodes DDoS différentes, notamment les inondations de paquets TCP, UDP et SYN, ainsi que des variantes spécifiques visant à déjouer diverses défenses. Par exemple, l’inondation UDP standard implique des paquets de 40 000 octets, fragmentés en raison de la limite de taille des paquets de l’UDP, ce qui crée une surcharge de calcul sur la cible pour réassembler les fragments. Cependant, le botnet met également en œuvre des débordements UDP avec des paquets de 18, 20 et 8 octets. Ceux-ci sont lancés avec les commandes appelées FIVE, VSE et OVH et semblent viser les serveurs FiveM, le moteur de jeu Source de Valve et le fournisseur de cloud français OVH.

Le botnet met aussi en œuvre une attaque de type Slowloris qui consiste à ouvrir de nombreuses connexions à un serveur et à envoyer continuellement de petites quantités de données pour maintenir ces connexions ouvertes. Le client du bot se connecte à un serveur de commande et de contrôle en utilisant une authentification ordinaire basée sur une clé codée en dur, envoie des informations de base sur le système hôte et écoute les commandes. « La portabilité qu’apporte la conteneurisation permet aux charges utiles malveillantes d’être exécutées de manière déterministe sur les hôtes Docker, quelle que soit la configuration de l’hôte lui-même », ont expliqué les chercheurs de Cado. « Même si OracleIV n’est pas techniquement une attaque de la supply chain, les utilisateurs de Docker Hub doivent savoir que des images de conteneurs malveillants existent effectivement dans la bibliothèque d’images de Docker, un problème qui ne sera semble-t-il pas corrigé dans un avenir proche. L’entreprise de sécurité conseille aux entreprises d’évaluer périodiquement les images Docker qu’elles tirent de Docker Hub pour s’assurer qu’elles n’ont pas été transformées en chevaux de Troie. En outre, elles devraient s’assurer que toutes les API et interfaces de gestion des technologies cloud comme Jupyter, Docker et Redis sont sécurisées par une authentification et protégées par des règles de pare-feu.

Des chercheurs ont découvert une campagne d’un botnet spécialisé dans les attaques DDoS qui cible les instances fonctionnant avec l’API Docker Engine. L’image malveillante a été téléchargée plus de 3 000 fois.

La conteneurisation se développe rapidement et intéresse de facto les cybercriminels. Les experts de Cado Security ont observé une campagne menée par un botnet nommé OracleIV, spécialisé dans les attaques en déni de service. Elle a la particularité de s’attaquer aux environnements se servant de l’API Docker Engine à travers une image malveillante. « L’hébergement du conteneur malveillant dans Dockerhub, la bibliothèque d’images de conteneurs de Docker, rationalise encore davantage ce processus », souligne les chercheurs dans un rapport.

Image OracleIV malveillante

L’attaque observée par Cado commence par une requête HTTP POST ” /images/create” sur l’instance de l’API Docker non protégée. Ensuite, des paramètres pointent vers une image appelée oracleiv_latest, téléchargée sur Docker Hub par un utilisateur nommé robbertignacio328832. Cette requête équivaut à une commande docker pull qui télécharge l’image du conteneur et l’installe localement, suivie d’une commande de démarrage du conteneur. Le ciblage des API de Docker Engine exposées publiquement et non protégées n’est pas nouveau. Plusieurs groupes d’attaquants recherchent de telles instances et déploient généralement des malwares de cryptojacking.

C’est le cas d’un groupe appelé TeamTNT qui s’attaque principalement aux environnements cloud. Ce groupe est à l’origine d’un ver baptisé Silentbob, lancé au début de l’année, qui ciblait des instances Docker et Jupyter Notebook non sécurisées et volait des informations d’identification AWS. Comme pour cette attaque, TeamTNT a hébergé ses images de conteneurs malveillants sur Dockerhub à partir de plusieurs comptes. L’image OracleIV trouvée par Cado était régulièrement mise à jour et comptait plus de 3 000 téléchargements, ce qui laisse penser que la campagne a été active et réussie.

Réseau de zombies DDoS et cryptojacking

Une fois lancée, l’image du conteneur compromis exécute un binaire ELF appelé oracle.sh, suivi de commandes wget qui attirent et exécutent une variante du cryptomineur XMRig avec une configuration personnalisée. L’instance XMRig n’est pas réellement utilisée, et ces attaquants sont bien plus intéressés par le détournement des ressources du serveur pour des attaques DDoS. L’exécutable oracle.sh a été écrit à l’origine en code Python et compilé avec Cython (C-Extensions for Python). Le code met en œuvre plusieurs méthodes DDoS différentes, notamment les inondations de paquets TCP, UDP et SYN, ainsi que des variantes spécifiques visant à déjouer diverses défenses. Par exemple, l’inondation UDP standard implique des paquets de 40 000 octets, fragmentés en raison de la limite de taille des paquets de l’UDP, ce qui crée une surcharge de calcul sur la cible pour réassembler les fragments. Cependant, le botnet met également en œuvre des débordements UDP avec des paquets de 18, 20 et 8 octets. Ceux-ci sont lancés avec les commandes appelées FIVE, VSE et OVH et semblent viser les serveurs FiveM, le moteur de jeu Source de Valve et le fournisseur de cloud français OVH.

Le botnet met aussi en œuvre une attaque de type Slowloris qui consiste à ouvrir de nombreuses connexions à un serveur et à envoyer continuellement de petites quantités de données pour maintenir ces connexions ouvertes. Le client du bot se connecte à un serveur de commande et de contrôle en utilisant une authentification ordinaire basée sur une clé codée en dur, envoie des informations de base sur le système hôte et écoute les commandes. « La portabilité qu’apporte la conteneurisation permet aux charges utiles malveillantes d’être exécutées de manière déterministe sur les hôtes Docker, quelle que soit la configuration de l’hôte lui-même », ont expliqué les chercheurs de Cado. « Même si OracleIV n’est pas techniquement une attaque de la supply chain, les utilisateurs de Docker Hub doivent savoir que des images de conteneurs malveillants existent effectivement dans la bibliothèque d’images de Docker, un problème qui ne sera semble-t-il pas corrigé dans un avenir proche. L’entreprise de sécurité conseille aux entreprises d’évaluer périodiquement les images Docker qu’elles tirent de Docker Hub pour s’assurer qu’elles n’ont pas été transformées en chevaux de Troie. En outre, elles devraient s’assurer que toutes les API et interfaces de gestion des technologies cloud comme Jupyter, Docker et Redis sont sécurisées par une authentification et protégées par des règles de pare-feu.

Le digital workspace répond d’abord aux besoins de flexibilité que réclament les utilisateurs pour leur environnement de travail qu’ils soient au bureau, à domicile ou ailleurs. En contrepartie pour l’entreprise, ce bien-être des employés doit s’accompagner d’une meilleure productivité. Un projet de digital workspace ne se résume pas à une solution, il est plutôt identifié comme une approche ou un concept qui s’aide bien sûr d’un écosystème matériel (postes de travail et accessoires), mais surtout de divers outils logiciels comme les solutions de communications unifiées, les plateformes de gestion et de sécurisation des accès, les outils collaboratifs, sans oublier les suites bureautiques. Toutes ces plateformes évoluent en s’enrichissant continuellement de nouvelles fonctions, à tel point que nous assistons progressivement à une convergence des offres. (Crédit Pexels/Djordje Petrovic)

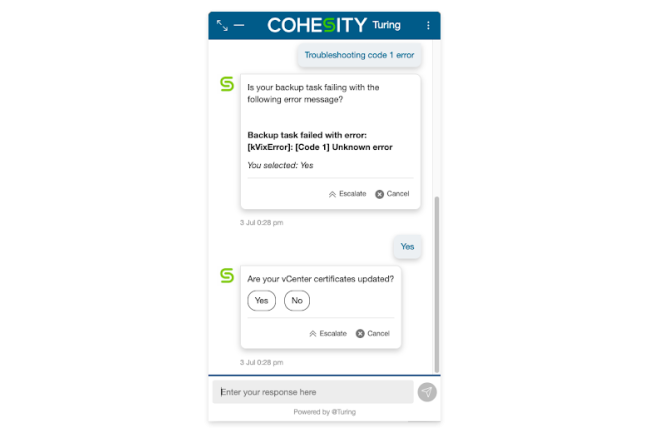

Le spécialiste de la sauvegarde et la protection de données renforce son lien avec AWS. Cohesity intègre son IA générative Turing au sein du catalogue de Bedrock du fournisseur de cloud avec différentes fonctionnalités au programme.

En avril dernier, Cohesity présentait sa stratégie dans l’IA générative avec plusieurs axes de travail. Avec Microsoft, le spécialiste de la sauvegarde et la protection des données a testé ChatGPT d’OpenAI et avec Google Cloud, il a élaboré son modèle baptisé Turing. Sur ce dernier, Cohesity annonce la disponibilité de plusieurs fonctionnalités sur la plateforme Bedrock d’AWS, un service cloud fournissant un catalogue de modèles d’IA pré-entraînés et à disposition des clients.

Les fonctionnalités de Turing sont centrées sur trois domaines principaux. Le premier concerne la gestion, la sécurité et l’analyse des données via Cohesity Data Cloud. Le service assure aussi l’indexation sécurisée des données et propose des informations complémentaires et plus fines sur les data de l’entreprise. Le second domaine couvert concerne ce que Cohesity appelle « l’interaction et l’apprentissage de données enrichies ». Selon le fournisseur, cette fonctionnalité s’apparente aux chatbots d’IA dont la popularité n’a cessé de croître au cours de l’année précédente, sauf qu’elle est axée sur les données internes à l’entreprise. La fonction permet de poser des questions directes à Turing, en langage naturel, afin d’obtenir des résumés et des analyses de données historiques.

Le RAG pour actualiser les modèles d’IA

Enfin, Cohesity a indiqué que la fonction RAG (génération augmentée de récupération) sera intégrée à Turing par l’intermédiaire de Bedrock. RAG, qui fournit un lien externe pour l’IA générative, surmonte ainsi l’une de ses principales pierres d’achoppement : la nature statique des données d’entraînement. En effet, la méthode RAG fournit des informations continuellement mises à jour et, par conséquent, il contribue à maintenir des réponses toujours actuelles.

« Pendant un certain temps, en matière d’IT, les entreprises ont cherché en priorité à résoudre les questions de prolifération des données, de sécurité des données et de conformité », a déclaré Sanjay Poonen, CEO de Cohesity, dans un communiqué. « Aujourd’hui, nous constatons une augmentation rapide de la demande des clients en matière d’informations sur les données alimentées par l’IA », a-t-il ajouté. Cohesity n’a pas indiqué de date précise pour la disponibilité de l’accès Turing basé sur Bedrock, pour lequel les inscriptions sont désormais ouvertes, mais le fournisseur a précisé que cette disponibilité pourrait intervenir dans « les six prochains mois environ ».

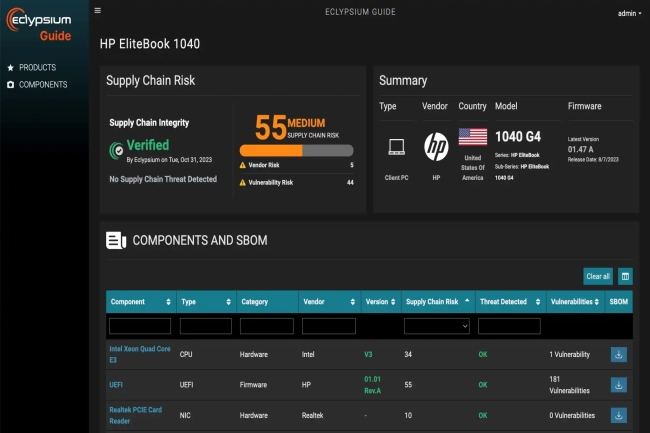

Eclypsium vient de publier un guide sur les risques de la chaîne d’approvisionnement de l’infrastructure IT, aussi bien les terminaux, les serveurs, les équipements réseaux, ainsi que les environnements cloud.

La sécurité de la supply chain IT n’est pas assez connue et connait pourtant un regain important auprès des cybercriminels et des espions. Dans ce cadre, Eclypsium, spécialisé sur ce sujet vient de publier un guide pour sensibiliser les acteurs IT. « Les DSI, les RSSI et les responsables de la supply chain peuvent utiliser ce guide pour évaluer leur exposition aux menaces de cybersécurité et prendre de meilleures décisions d’achat basées sur les risques » , a déclaré l’entreprise dans un communiqué.

Cette version comprend des informations vérifiées sur les produits et les composants des fournisseurs de matériel et de logiciels, Dell, HP, Lenovo, HPE, Cisco, Intel et Nvidia. Le guide sera disponible en tant qu’offre SaaS autonome, complémentaire et intégrée à la plateforme Supply Chain Security du fournisseur.

Plusieurs évènements emblématiques

En 2023, plusieurs incidents très médiatisés ont affecté l’infrastructure IT, hissant la sécurité de la supply chain en tête des priorités des entreprises et des responsables de la sécurité. En mai, des chercheurs ont détecté des comportements laissant suspecter la présence de portes dérobées dans les systèmes de Gigabyte. En juin, des informations ont été publiées sur la présence d’une vulnérabilité critique (CVE-2023-34362) dans une application web de transfert de fichiers sécurisée appelée MOVEit Transfer, exploitée par des pirates informatiques.

Selon Gartner, d’ici à 2025, 60 % des responsables de la gestion des risques de la supply chain prévoient d’intégrer le risque cyber au sein des contrats et des relations commerciales avec des tiers. « Les conseils d’administration de nombreuses entreprises se préoccupent de cette sécurité IT, et il est urgent de fournir un référentiel central offrant aux entreprises la capacité d’évaluer les risques liés aux produits informatiques », a déclaré Yuriy Bulgyin, CEO et cofondateur d’Eclypsium.

Renforcer la confiance des RSSI

« Le guide d’Eclypsium propose aux équipes de suivre les principaux risques/incidents de la chaîne d’approvisionnement et d’évaluer si les produits qu’ils utilisent ou qu’ils envisagent d’acheter sont concernés », a expliqué l’éditeur. « Traditionnellement, les RSSI évaluent les risques liés aux fournisseurs à l’aide de questionnaires au cours du processus d’intégration, mais ce n’est que du papier. Ensuite, ils doivent gérer ce risque tiers en production, avec des bits et des octets », a déclaré Allan Alford, RSSI d’Eclypsium. « Le guide apporte des données techniques concrètes au processus de gestion des risques liés aux fournisseurs, en analysant et en vérifiant les produits à un niveau technique afin que les RSSI puissent prendre leurs décisions en toute confiance », a-t-il ajouté.

Selon un rapport de Google Cloud, l’IA générative va monter en puissance chez les cybercriminels, mais aussi chez les spécialistes de la sécurité. Pour le fournisseur, les questions géopolitiques et les grands évènements (politiques et sportives) sont à surveiller l’année prochaine.

En 2024, un utilisateur moyen aura plus de mal à déterminer si un courriel est légitime en vérifiant les fautes d’orthographe, les erreurs de grammaire et des aléas contextuels. Les attaquants continueront à utiliser l’IA générative et les grands modèles de langage (LLM) dans les campagnes de phishing, de SMS et d’autres opérations d’ingénierie sociale pour améliorer le contenu, y compris la voix et la vidéo. Toujours selon le rapport « Google Cloud Cybersecurity Forecast 2024 », l’IA générative facilitera les activités malveillantes à grande échelle.

Avec l’accès aux noms, à ceux des entreprise, aux intitulés de poste, aux départements ou aux données de santé, les cybercriminels n’auront peut-être même plus besoin d’utiliser des LLM malveillants, car l’utilisation de l’IA générative pour rédiger un rappel de facture n’aura rien de malveillant en soi. « Les attaquants utiliseront tout ce qu’ils peuvent pour brouiller les pistes entre applications d’IA inoffensives et malveillantes, de sorte que les défenseurs devront agir plus rapidement et plus efficacement en termes de réponse », a déclaré Phil Venables, RSSI, Google Cloud on AI, dans un communiqué.

La cyberdéfense tire profit aussi de l’IA générative

Le rapport évoque un possible surcroît de scepticisme et une méfiance accrue du public à l’égard des entreprises et des gouvernements face à la capacité de cette technologie à créer du faux (messages, photos, vidéos). Google Cloud prévoit également que l’IA générative et LLM malveillants vont devenir un business actif pour les cybercriminels .

La bonne nouvelle, c’est que les cyberdéfenseurs utiliseront des outils similaires pour lutter contre ces menaces. Selon les prévisions du fournisseur, l’IA va en grande partie servir aux entreprises pour synthétiser de grandes quantités de données et les contextualiser dans des renseignements sur les menaces afin d’obtenir des détections exploitables ou d’autres analyses. L’IA et l’IA Gen vont augmenter la capacité humaine à analyser et à déduire les mesures à prendre à partir de ces grands ensembles de données.

La géopolitique s’invite dans les menaces

Comme les attaquants cherchent à maintenir un accès persistant à un environnement aussi longtemps que possible, ils exploiteront les vulnérabilités zero day et les dispositifs edge pour maintenir cet accès plus longtemps en 2024. Cette prévision est basée sur le fait qu’en 2023, le nombre de vulnérabilités zero day dépasseront le précédent record établi en 2021. L’augmentation des actions menées par des hackers observée à la suite de l’invasion de l’Ukraine par la Russie devrait se poursuivre, car des activités similaires ont été observées lors du conflit entre le Hamas et Israël. Ces actions incluent des attaques DDoS, des fuites de données et des défaçages de sites.

Mandiant Intelligence estime que les succès obtenus par le passé par ces actions devraient relancer ces pratiques. Certains pays pourraient ajouter des logiciels malveillants de type « wiper », comme ce fut le cas avant l’invasion russe de l’Ukraine, quand des groupes APT russes ont accédé à des cibles ukrainiennes et lancé une attaque destructrice qui a coïncidé avec des opérations cinétiques. « Les tensions dans le détroit de Taïwan et d’autres menaces pour la sécurité mondiale, pourraient se traduire en 2024 par l’accès pré-positionné de logiciels malveillants destructeurs de type wiper à des cibles stratégiquement importantes », indique le rapport.

Modernisation des langages pour les attaques

Google Cloud a également prévu le ciblage des infrastructures spatiales, des attaques matures sur les environnements hybrides et multicloud, avec l’utilisation de plus de services sans serveur par les acteurs de la menace, la poursuite des opérations d’extorsion, l’espionnage et les botnets dormants, la réactivation d’anciennes techniques.

Les auteurs de logiciels malveillants continueront à développer davantage de logiciels dans des langages de programmation comme Go, Rust et Swift. En effet, ces langages offrent une excellente expérience de développement, des capacités de bas niveau, une vaste bibliothèque standard et une intégration facile avec des solutions de tierce-partie. Les développeurs seront ciblés par des attaques de la chaîne d’approvisionnement hébergée sur les gestionnaires de solutions. L’augmentation des assurances cyber devrait se traduire par une stabilité des primes. Google Cloud s’attend également à voir plus de consolidation dans le SecOps, car les clients veulent plus de risques intégrés et de renseignements sur les menaces dans leurs solutions d’opérations de sécurité.

Elections et JO sous surveillance

Une recrudescence des acteurs soutenus par des États et autres acteurs de la menace engagés dans des cyberactivités visant la prochaine élection présidentielle américaine, y compris l’espionnage et les opérations d’influence ciblant les systèmes électoraux, l’usurpation d’identité des candidats sur les médias sociaux et les opérations d’information destinées à cibler les électeurs. Il faut s’attendre aussi à une recrudescence du spearphishing et à d’autres attaques contre le gouvernement américain, en particulier de la part de la Chine, de la Russie et de l’Iran. Taïwan, la Corée du Sud, l’Inde et l’Indonésie organiseront aussi des élections qui devraient donner lieu à des activités similaires. Les élections du Parlement européen en juin seront une autre cible attractive pour les acteurs menant des opérations de cyberespionnage et d’information, la Russie étant désignée comme la menace la plus évidente dans les rapports. La Russie et la Chine ciblent de plus en plus les pays africains avec des cybercampagnes destinées à diffuser des informations erronées afin d’influencer l’Afrique en soutenant des régimes autoritaires, en semant la discorde et en sapant les institutions démocratiques. Le rapport estime que des groupes chinois et russes pourraient s’en prendre à l’industrie des minerais de terres rares, essentiels pour de nombreux produits de haute technologie comme les smartphones, les ordinateurs et les véhicules électriques.

Les cybercriminels pourraient s’attaquer aux systèmes de billetterie et aux marchandises des Jeux olympiques d’été organisés à Paris en 2024, en menant notamment des campagnes d’hameçonnage pour récolter des informations financières ou des identifiants. Enfin, l’année prochaine, la Chine, la Russie, la Corée du Nord et l’Iran devraient poursuivre leurs activités d’espionnage, de cybercriminalité, leurs opérations d’information et autres campagnes pour atteindre leurs objectifs nationaux. « La Chine, la Russie, la Corée du Nord et l’Iran disposent chacun de cybercapacités distinctes, déterminées par leurs besoins géopolitiques à court et à long terme. À mesure que les tensions augmentent dans le monde, en particulier dans les points chauds du Moyen-Orient, de l’Europe de l’Est et de l’Asie de l’Est, ces acteurs seront sans aucun doute mis à contribution, de sorte qu’une préparation ciblée sera vraiment essentielle », a déclaré Sandra Joyce, vice-présidente de Mandiant Intelligence et de Google Cloud pour les quatre grands pays.

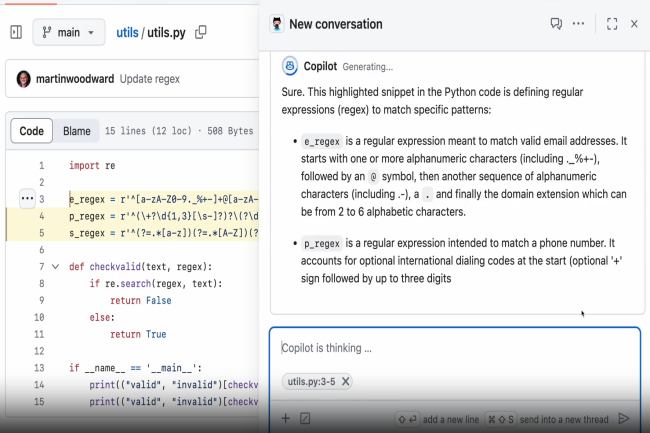

À partir du mois de décembre, GitHub intégrera Copilot Chat dans son offre de partage de code. L’offre Copilot Entreprise est, elle, attendue en février 2024. L’éditeur en a profité pour annoncer d’autres fonctionnalités dans Copilot autour des plug-in et de la sécurité.

Dans le monde du développement, GitHub a été un pionnier dans l’apport de l’IA pour la complétion de code avec Copilot. Depuis, la filiale de Microsoft a accéléré sur le sujet avec le renfort de GPT-4 d’OpenAI. Le fruit de cette collaboration est Copilot Chat qui passera de la version beta à une disponibilité générale pour les abonnés en décembre prochain. C’est ce qu’a annoncé l’éditeur lors de son évènement Universe 2023.

Un chat multitâche

Concrètement, les développeurs disposeront d’une interface de chat pour interagir avec Copilot en langage naturel. Les réponses aux questions liées au codage peuvent être reçues à partir d’un IDE pris en charge, dont les IDE JetBrains, Visual Studio Code et Visual Studio de Microsoft, et l’éditeur Neovim. À noter que le support de JetBrains est disponible en avant-première dès maintenant.

Le chatbot comprend une fonction inline propose aux développeurs de discuter de lignes de code spécifiques. Il introduit également des commandes « slash » pour rationaliser des tâches de création de tests unitaires. Disponible via Github.com, mais aussi sur l’application mobile (Android et iOS), Copilot Chat, les développeurs pourront accéder à différentes fonctions comme les demandes de retrait, la documentation et les questions générales de codage.

Copilot Enteprise attendu en février 2024

Autre point présenté, Copilot Enteprise, les sociétés peuvent personnaliser l’assistant avec le contexte complet d’une base de code. A travers le Chat, les équipes pourront rechercher et de construire de la documentation, obtenir des suggestions basées sur le code interne et privé, et examiner les demandes d’extraction. La disponibilité de Copilot Enteprise (qui englobe Copilot for Business) est prévue en février 2024 au prix de 39 dollars HT par utilisateur et par mois.

Entraîné sur du texte en langage naturel et du code source provenant de référentiels accessibles au public, le mode de fonctionnement de Copilot a suscité certaines controverses. En particulier, certains se sont interrogés sur la légalité de l’utilisation de code sous licence open source pour la formation. Un recours collectif intenté il y a un an est toujours en cours d’examen par les tribunaux et aucun accord n’a été trouvé, selon GitHub, qui se dit convaincue que Copilot respecte les lois en vigueur.

Plug-in et sécurité en complément

Parmi les autres annonces lors de l’évènement Universe 2023, GitHub a évoqué un programme de partenariat sur Copilot pour créer un écosystème de plug-ins. L’objectif est d’élargir la portée de ce que les développeurs peuvent faire avec l’IA GitHub envisage plusieurs cas d’usage, par exemple l’amélioration des performances des requêtes de base de données, la vérification du statut d’un « feature flag » et l’affichage des résultats d’un test A/B.

Par ailleurs, l’équipe de recherche Next a mis au point une passerelle alimentée par l’IA pour aider les développeurs à surmonter l’obstacle que représente la transposition des idées en code. Baptisé Copilot Workspace et attendu en 2024, ce service proposera un plan de mise en œuvre des modifications logicielles, qui seront ensuite construites, testées et validées. Si les développeurs introduisent une erreur, celle-ci sera corrigée et le code sera réexécuté. Enfin, Advanced Security s’enrichit de tests de sécurité applicative pilotés par l’IA. Ces tests détecteront et de corrigeront les vulnérabilités et les secrets dans le code.