Malgré l’incertitude économique, les budgets informatiques resteront probablement stables au cours des deux prochaines années. Toutefois, la plupart des DSI orientent les investissements vers quelques domaines clés, tels la sécurité, l’analyse, l’automatisation, le cloud et les talents IT.

La planification budgétaire en période d’incertitude économique ne sera jamais l’exercice préféré des DSI. Mais les dix-huit prochains mois ne s’annoncent pas aussi difficiles que certains pourraient le craindre. Pour la plupart, les budgets se maintiennent ou connaissent une augmentation à un chiffre, avec la poursuite des investissements dans la sécurité, l’analyse et le cloud, entre autres domaines.Le cabinet d’études Gartner prévoit que les dépenses IT en 2023 augmenteront de 5,1 % par rapport à cette année. « Nous n’avons pas changé nos prévisions depuis trois trimestres », indique John-David Lovelock, analyste et vice-président de la société, notant que le produit intérieur brut (PIB) américain est, techniquement, déjà entré en récession, et ce depuis six mois. Celui-ci prédit un ralentissement continu du PIB au cours des trois prochaines années, avec un effet minime, voire nul, sur les dépenses informatiques. De son côté, le cabinet IDC prévoit une fourchette plus fluctuante pour les budgets technologiques en raison de la volatilité du marché, de la force du dollar américain, des taux d’inflation et d’une croissance mondiale toujours ralentie en raison du ralentissement économique de la Chine et d’autres pays clés. Si les conditions économiques restent relativement stables, les dépenses IT augmenteront entre 5 % et 6 % l’année prochaine, estime Stephen Minton, vice-président d’IDC. Il convient avec John-David Lovelock qu’il faudrait une récession mondiale majeure et soutenue pour y mettre un frein. Même dans une telle éventualité, selon Stephen Minton, les dépenses informatiques continueraient de croître, avec une hausse qui sera alors probablement limitée aux environs de 3%.La sécurité en tête de listeSelon l’enquête State of the CIO de cette année, la cybersécurité et la gestion des risques sont les principaux domaines d’investissement pour 45 % des décideurs IT interrogés. C’est assurément le cas dans le groupe Illinois Tool Works (ITW), une entreprise industrielle spécialisée dans les outils et matériels professionnels, basée à Chicago et qui réalise un chiffre d’affaires de 14,5 Md$. « ITW est un groupe décentralisé », explique Ron Mathis, directeur des opérations informatiques de l’entreprise, et ses centaines d’entreprises affiliées sont traitées comme des organisations entrepreneuriales avec leurs propres priorités et responsabilités. Mais au niveau du groupe, la cybersécurité est la priorité absolue, « et de loin », selon le directeur, et c’est le premier domaine d’investissement depuis qu’il est chez ITW. Ses équipes passent une « partie importante de leur temps à protéger les actifs de l’entreprise », relate Ron Mathis, et elles mettent également à jour les logiciels intégrés du groupe ITW.La sécurité est également essentielle pour Eduardo Ruiz, DSI de l’Association des écoles et des programmes de santé publique à Washington. « Nous dépensons beaucoup plus pour la sécurité, affirme-t-il. Au fil des ans, nous avons compté sur le fait d’être sous le radar pour justifier de ne pas avoir à dépenser autant, mais nous ne pouvons plus le faire. » Il existe de plus en plus d’attaques automatisées, de plus en plus sophistiquées, et chez lui la protection des terminaux, les systèmes d’authentification unifiée et la formation des employés sont tous des domaines où les dépenses vont croissantes.De nombreux dirigeants IT se rendent compte que leur surface d’attaque est « trop grande », pointe John-David Lovelock de Gartner. Entre les travailleurs indépendants, les applications cloud, l’externalisation et les plates-formes spécifiques à un secteur, la façon dont ils « sécurisent cette dynamique massive est en train de changer. Ils ne peuvent pas garder une longueur d’avance en utilisant des approches de sécurité traditionnelles. » Et même si de nombreuses entreprises ont déjà réalisé d’importants investissements dans la sécurité à la suite du Covid, le travail à distance nécessitant de nouvelles tactiques, la sécurité devient désormais à la fois plus profonde et plus large. Près de trois DSI sur cinq (57 %) qui ont indiqué une augmentation de budget cette année ont cité le besoin d’améliorer la sécurité comme la principale motivation de cette hausse des dépenses, selon l’enquête State of the CIO.Le cloud continue de dominerLes migrations vers le cloud se poursuivent, avec 22 % des répondants à l’enquête CIO qui placent le cloud en tête de leurs priorités en termes de dépenses. Selon les analystes, la hausse des budgets consacrés au cloud s’expliquent en partie par le fait que les fournisseurs de cloud répercutent sur les clients certaines augmentations de prix, qu’ils justifient par le besoin de continuer à mettre à niveau leurs datacenters et à payer leurs employés. Le coût des services liés au cloud a ainsi augmenté de 5 à 7 % cette année par rapport à l’année dernière, selon IDC.Une autre partie de la croissance attendue provient des nouveaux utilisateurs, car tout n’est pas encore sur le cloud. « Nous sommes loin du point de saturation », observe Stephen Minton d’IDC. Certains secteurs, y compris les services financiers, abordent les migrations vers le cloud très lentement en raison de la sensibilité des données concernées. « Nous nous attendons toujours à une croissance à deux chiffres » des dépenses liées au cloud, mais en même temps, l’équipement sur site ne disparaît pas complètement, bien que sa part diminue dans les dépenses informatiques globales, souligne l’analyste d’IDC. Certains logiciels renfermant des développements spécifiques nécessitent plus de temps pour migrer vers le cloud, tout comme les applications transfrontalières qui sont plus courantes en Europe qu’aux États-Unis, explique-t-il. De plus, « il est difficile d’éteindre un système cloud une fois que vous l’avez activé », ajoute Stephen Minton, et les entreprises continuent de passer des dépenses CapEx aux dépenses OpEx en raison de la bascule vers le cloud.Megan Duty, vice-présidente de la technologie et de la livraison de projets pour l’assureur Puritan Life Insurance Company of America, basé à Scottsdale, en Arizona, explique que le cloud a été un objectif majeur pour son entreprise au cours des dernières années. Le maintien de ces systèmes représente la part du lion dans son budget, dit-elle, mais les nouvelles dépenses concernent les projets liés à la cybersécurité, à l’automatisation et à l’expérience client.Les dépenses sur l’analytique, l’automatisation et l’expérience client augmententEnviron 35 % des DSI ont désigné l’analytique comme une priorité absolue en matière de dépenses, et 27 % ont pointé vers les technologies d’expérience client. Pour Megan Duty de Puritan, cela signifie davantage de création et d’amélioration de portails clients, comme celui que l’entreprise a lancé pour son programme de plans de retraite Canvas. Un autre domaine d’investissement concerne les outils mis à la disposition des conseillers de vente.Ken Piddington, vice-président et DSI du groupe spécialisé dans les matériaux minéraux US Silica à Katy, au Texas, explique que ses sujets clés sont « la vitesse et l’agilité », donc ses priorités vont à l’analyse et l’automatisation des données, qu’il considère comme des « mises de départ » pour aider tous les employés à faire leur travail plus efficacement et plus rapidement. « Nous voulons aider notre organisation à aller plus vite », et cela passe par le fait de permettre aux collaborateurs de concentrer leur intelligence sur les tâches qu’eux seuls peuvent faire. À ce jour, les projets incluant de la RPA (automatisation robotisée des processus) ont principalement eu lieu au sein de l’IT, mais le plan est d’étendre la technologie aux métiers, confie le DSI.John-David Lovelock de Gartner indique que les efforts d’automatisation ont été en général davantage axés sur l’interne, pour permettre à des groupes – hors IT -, de devenir plus efficaces et d’augmenter leurs capacités sans ajouter de nouveaux employés. « Les entreprises ne veulent pas licencier, mais elles ne veulent pas non plus avoir à embaucher lorsqu’elles recommencent à croître », explique-t-il.IDC s’attend à ce que le big data et l’analytique soient l’une des quatre plates-formes clés, avec le cloud, le mobile et les réseaux sociaux, qui stimuleront la croissance des dépenses IT traditionnelles au cours des cinq prochaines années. « Sur cette période, les économies de coûts générées par le cloud et l’automatisation se traduiront par davantage de dépenses détournées vers les nouvelles technologies » telles que l’IA, la robotique, la réalité augmentée et virtuelle et la blockchain, estime le cabinet d’études.Faire face à l’inflation ou acheter moins avec plusCes derniers mois, les décideurs IT scrutent les prix plus que d’habitude et, dans certains cas, renégocient leurs contrats cloud à long terme pour se donner plus de flexibilité. « Le comité exécutif ne veut pas entendre parler du fait que nous sommes liés à un fournisseur et que nous ne pouvons pas bouger », explique Ken Piddington. Les vendeurs « veulent vous fidéliser, mais ils ne veulent jamais vous fidéliser en proposant des tarifs plus bas », ajoute-t-il, et des contrats à plus court terme peuvent les inciter à le faire. Pour une flexibilité maximale, John-David Lovelock suggère de diviser les contrats sur trois ou même cinq ans en périodes reconductibles de six mois.Bien que les pénuries dans les chaînes d’approvisionnement et d’autres facteurs aient entraîné une augmentation des prix depuis deux ou trois ans maintenant, Stephen Minton d’IDC affirme que les acheteurs IT sont arrivés à saturation. « Il y a un recul maintenant », dit-il, et là où il y avait une tolérance vis-à-vis des augmentations de prix des fournisseurs, les décideurs IT indiquent désormais qu’ils ne peuvent tout simplement pas suivre le rythme et qu’ils doivent maintenir les budgets dans une fourchette étroite. Ken Piddington partage cet avis, affirmant que la situation oblige les DSI à « être plus intelligents » et à comprendre où se trouvent les opportunités au sein de chaque relation fournisseur pour « actionner les bons leviers ». Avoir de solides relations avec les fournisseurs, et pas seulement s’engager dans des accords transactionnels peut « vous donner plus de flexibilité » pour travailler avec eux sur les prix. John-David Lovelock renchérit, affirmant « qu’une relation à long terme vaut de l’or pour les fournisseurs cette année ».De son côté, Megan Duty passe régulièrement ses coûts en revue. « Nous n’avons pas beaucoup de marges de manoeuvre, mais chaque trimestre, je regarde ce que nous devrons faire au cours du ou des deux prochains trimestres et je révise à l’avance. Nous examinons constamment les dépenses et nous nous assurons qu’elles apportent toutes de la valeur », explique-t-elle.Payer davantage pour le travail ITUn autre élément clé à budgétiser concerne le personnel IT. Parmi les DSI faisant état d’une augmentation du budget cette année, 48 % ont déclaré que cette augmentation était due à la nécessité d’investir dans de nouveaux talents et compétences. Malgré cela, environ 20% de tous les emplois informatiques sont ouverts ces jours-ci, avec une migration « massive » se produisant de l’informatique d’entreprise vers les fournisseurs de technologie, constate John-David Lovelock de Gartner. « Nous n’en voyons pas la fin avant plus de cinq ans. »Ron Mathis d’ITW affirme que l’acquisition et la rétention des talents sont sa deuxième priorité budgétaire, juste derrière la sécurité. « C’est vraiment très difficile en ce moment de trouver et retenir des talents, avec toute la réorganisation du travail qui a suivi la pandémie. » Il a perdu certains membres de son équipe, car ceux-ci avaient des propositions plus élevées, malgré des salaires qu’il estimait déjà « très compétitifs. »Pour retenir les employés clés, les DSI doivent être préparés à des augmentations de salaire et à consentir des avantages sociaux, et ils doivent aussi devenir plus créatifs. Tout comme les DSI sont passés de la propriété et d’un contrôle direct de tout ce qui est lié à la technologie à un rôle davantage centré sur l’orchestration, la question des talents peut se résumer à un dilemme, explique John-David Lovelock : « avez-vous besoin d’avoir les compétences, ou simplement d’y avoir accès ». Pour lui, les prochains arbitrages sur le marché du travail consisteront à trouver une IA, plutôt qu’un nouveau pays pour le nearshoring ou l’externalisation. Dans l’immédiat, estime John-David Lovelock, les enjeux budgétaires seront, sinon complètement stables, du moins gérables. Concentrez-vous sur la gestion des risques, conseille-t-il, et « faites un peu confiance à votre directeur financier et à votre PDG. Ils reconnaissent la valeur que vous apportez, et les budgets IT ne seront pas affectés de la même manière qu’en 2009 et 2001. »

Coalition, un cyber-assureur estime qu’en 2023, pas moins de 1 900 vulnérabilités et expositions seront recensées par mois. 270 failles seront de haute gravité et 155 seront jugées comme critiques.

Selon l’indice Cyber Threat Index de l’assureur en cybersécurité Coalition, il y aura 1 900 vulnérabilités et expositions communes (Common Vulnerabilities and Exposures, CVE) critiques en moyenne par mois en 2023, soit une augmentation de 13 % par rapport à 2022. Ces prévisions ont été établies à partir des données recueillies au cours des dix dernières années par la technologie de gestion et de réduction actives des risques de Coalition, en combinant des données provenant de la souscription et des sinistres, des analyses sur Internet, de son réseau mondial de honeypots – ou pots de miel – et de l’analyse de plus de 5,2 milliards d’adresses IP. Selon le rapport, les 1 900 CVE comprendraient 270 vulnérabilités de haute gravité et 155 de gravité critique.

« Pour la plupart des CVE, le délai d’exploitation se situe dans les 90 jours suivant la divulgation publique, tandis que la majorité des exploitations ont lieu dans les 30 premiers jours », indique le rapport de Coalition. « Nous avons construit cette prédiction à l’aide d’un modèle appelé Seasonal AutoRegressive Integrated Moving Average. Nous avons analysé les données sur les vulnérabilités et la saisonnalité sur une période de plus de 10 ans pour prédire le nombre, le type et la criticité des nouvelles CVE que nous pourrions observer en 2023. Sur la base de notre modélisation, nous prévoyons que le nombre de vulnérabilités continuera à augmenter », a déclaré l’assureur. Les pots de miel de Coalition ont observé 22 000 cyberattaques afin de mieux comprendre les techniques des attaquants.

Au moins un service non chiffré dans 94 % des entreprises

Par ailleurs, le rapport indique qu’environ 94% des entreprises scannées en 2022 avaient au moins un service non chiffré exposé à lnternet. Le protocole de bureau à distance Remote Desktop Protocol (RDP) reste celui le plus couramment scanné par les cyberattaquants, ce qui montre que ces derniers préfèrent toujours tirer parti des anciens protocoles avec de nouvelles vulnérabilités pour accéder aux systèmes. Les bases de données Elasticsearch et MongoDB présentent un taux élevé de compromission, plusieurs indicateurs montrant qu’un grand nombre d’entre elles ont été capturées par des attaques de ransomware, précise aussi le rapport. L’utilisation de bases de données non authentifiées a augmenté en 2022, en particulier celle de Redis, parce qu’elles sont faciles à utiliser et à mettre à l’échelle, a ajouté le rapport.

« Beaucoup d’entreprises peuvent manquer de vigilance ou d’expertise en matière de sécurité, ce qui signifie qu’elles laissent ces bases de données mal configurées ou configurées sans aucun contrôle de sécurité », a déclaré Coalition. Les données sont alors exposées à Internet, si bien que le risque pour ces entreprises de se faire voler leurs données et d’être victimes d’une demande de rançon est plus élevé. Coalition recommande aux entreprises et à leurs équipes de sécurité et IT d’appliquer en priorité les mises à jour sur les infrastructures publiques et les logiciels orientés vers l’Internet dans les 30 jours suivant la publication d’un correctif et de suivre des cycles de mise à niveau réguliers pour atténuer les vulnérabilités des anciens logiciels afin de se préparer aux menaces de 2023. « Les professionnels de la cybersécurité doivent plus que jamais être attentifs aux vulnérabilités qui existent déjà dans leurs réseaux et leurs actifs. Les attaquants sont de plus en plus sophistiqués et sont devenus experts dans l’exploitation des systèmes et des technologies couramment utilisés », a déclaré Tiago Henriques, vice-président de la recherche en sécurité de Coalition, dans une note.

Une nouvelle notation prédictive

Cette année, Coalition a créé un autre mécanisme de notation pour les vulnérabilités et expositions communes, appelé Coalition Exploit Scoring System (CESS). Le CESS s’inspire de l’EPSS (Exploit Prediction Scoring System) et du CVSS (Common Vulnerability Scanning System) mais il se concentre sur la fourniture d’informations personnalisées pour aider à la souscription de cyberassurances en évaluant la probabilité que les attaquants exploitent un CVE.

« Ce système est capable de fournir aux chercheurs en sécurité et aux souscripteurs deux éléments d’information clés : la probabilité d’une vulnérabilité exploitable et la probabilité de l’exploitation de la vulnérabilité », a déclaré Coalition. « Notre objectif pour le CESS est de créer un système totalement transparent, qui explique exactement comment nous sommes arrivés à un certain score afin que la communauté puisse nous aider à nous améliorer », a déclaré Tiago Henriques.

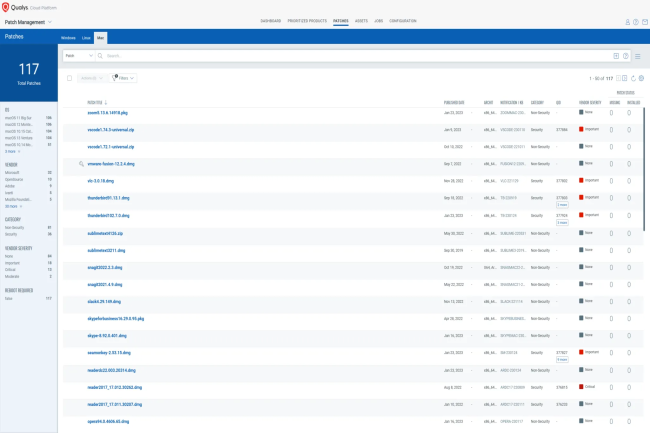

Avec la montée en puissance des Mac d’Apple au sein des entreprises, Qualys a décidé de prendre en charge ces environnements dans ses solutions.

La dernière annonce de Qualys sur la prise en charge des Mac témoigne de la présence croissante des ordinateurs d’Apple dans l’informatique d’entreprise et de la dynamique de la plateforme, en particulier depuis le lancement des macs équipés des puces M1 et M2. « Ces dernières années, le nombre de Mac a fortement augmenté dans l’environnement de nos clients », a écrit Eran Livne, directeur principal de la gestion des produits chez Qualys, dans un blog.

Un outil Mac pour les administrateurs Windows

« Pour gérer les correctifs MacOS avec Qualys, l’IT pourra utiliser les mêmes outils que les administrateurs utilisent déjà pour les appareils Windows et Linux pour sécuriser l’environnement de l’entreprise », a fait valoir Ervan Livne. En particulier, ils pourront disposer des mêmes flux d’automatisation et de remédiation que ceux disponibles pour les systèmes Windows ; accéder à la capacité de Qualys Cloud Mac Agent pour détecter et déployer les correctifs Mac OS et les correctifs pour les applications Mac tierces ; profiter de l’intégration complète avec Qualys VMDR et l’offre actuelle de gestion des correctifs. « D’après les feedbacks de nos clients, ils apprécient de pouvoir utiliser une seule solution pour la détection des vulnérabilités et la compréhension du risque de ces failles. De plus, la possibilité de répondre efficacement et de remédier à ces brèches leur fait gagner du temps et leur permet de mieux sécuriser leurs environnements », a encore déclaré le responsable.

Qualys a délibérément fait en sorte que le support du Mac ne perturbe pas les administrateurs Windows existants. Les tâches peuvent être exécutées à la demande, à des heures programmées ou pendant des fenêtres de maintenance définies. Les administrateurs peuvent également se servir l’outil pour redémarrer un système, si nécessaire. Le fournisseur propose aux clients existants des licences d’essai afin qu’ils puissent tester le support Mac sur l’ensemble de leur parc.

Apple et l’avenir de l’entreprise

Les déploiements d’Apple dans les entreprises continuent de s’accélérer, entretenant un marché MDM florissant. De nouveaux concurrents font leur apparition dans un domaine que Jamf a été sans doute le premier à investir. Des start-ups spécialisés dans le MDM ou des sociétés établies comme Qualys ajoutent la prise en charge d’Apple à leurs solutions existantes. Cette concurrence accrue apparaît alors que les entreprises elles-mêmes cherchent à intégrer leurs solutions Security Service Edge (SSE) dans un cadre budgétaire de plus en plus serré. Un récent rapport de Gartner affirme que d’ici à 2025, 80 % des entreprises auront adopté une stratégie visant à unifier l’accès au Web, aux services cloud et aux applications privées à partir de la plateforme SSE d’un seul fournisseur.

Bien entendu, dans le cadre de cette convergence des forces, le débat évoluera dans deux directions : ceux qui pensent que la technologie d’entreprise est mieux servie en s’appuyant sur les solutions les plus performantes offrant la meilleure prise en charge possible des plateformes dédiées, et ceux qui recherchent des outils capables de gérer plusieurs plateformes à partir d’un seul endroit. Le fait que des entreprises établies, centrées sur Windows, choisissent désormais de prendre en charge le Mac dans leurs produits d’entreprise indique l’ampleur du changement qui a lieu, et qui devrait se poursuivre.

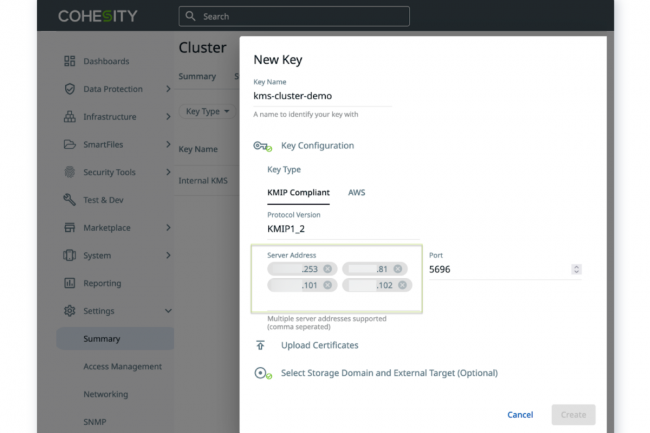

Le spécialiste de la sauvegarde et la protection des données Cohesity annonce la version 7.0 de sa plateforme Data Cloud. Cette déclinaison améliore l’authentification des accès privilégiés et la récupération des ransomwares.

L’éditeur américain spécialisé dans le back up as a service Cohesity a annoncé la version 7.0 de sa plateforme Data Cloud. Cette dernière offre aux entreprises des capacités de résilience améliorées pour aider à protéger et à sécuriser les données contre les cyber-attaques, explique la société dans un communiqué. Les fonctionnalités étendues comprennent le durcissement de l’accès privilégié, la récupération accélérée des fichiers et objets après une attaque de ransomware, et la réduction de la surface d’attaque via la prise en charge d’AWS GovCloud, ajoute la firme.

Dans son communiqué de presse, Cohesity explique que la version 7.0 de sa plateforme aide les entreprises à adopter une approche de la cyber-résilience plus centrée sur les données, notamment l’immuabilité des données, l’isolation des données (ou cyber-voûte) et la récupération à l’échelle. « Les entreprises sont confrontées à des défis importants en matière de gestion et de sécurisation de leur patrimoine de données dans le cloud et sur site, le ransomware et le vol de données étant leur préoccupation numéro un », commente Chris Kent, VP marketing produits et solutions chez Cohesity. « Data Cloud 7.0 ajoute une nouvelle couche de protection et de récupération aux données les plus critiques des entreprises ».

Contrôle des accès et sécurisation des données non structurées

Les contrôles d’accès renforcés pour Cohesity Data Cloud permettent un contrôle et une gestion plus stricts des comptes administratifs privilégiés et la protection des identifiants d’accès, indique Cohesity. « Ces contrôles augmentent encore la difficulté pour les acteurs de la menace d’altérer les données de sauvegarde. De nouveaux différentiateurs innovants, tels que les capacités de clé fractionnée, exigent que plusieurs personnes s’authentifient pour certains accès privilégiés à la console d’administration ». Aucun administrateur unique ne peut émettre unilatéralement des commandes privilégiées, ce qui contribue à protéger les données contre les acteurs de menaces malveillants, ajoute la société.

L’éditeur a également fait progresser la récupération des données après une attaque de ransomware avec SmartFiles. « De nouvelles fonctions de cycle de vie des données sont conçues pour réduire la surface d’attaque pour l’exfiltration des données en s’assurant que les données ne sont pas conservées plus longtemps que nécessaire, et les politiques de sécurité personnalisées aident à sécuriser davantage les données non structurées contre les accès non autorisés et les attaques ». Cette version introduit également des capacités supplémentaires d’analyse et de visualisation de l’utilisation des données sur les systèmes NAS tiers afin d’aider les entreprises à déplacer les données vers les SmartFiles pour une rétention à long terme et une immuabilité des données, ajoute-t-elle.

Enfin, Data Cloud 7.0 ajoute la prise en charge d’AWS GovCloud pour la protection des données et des métadonnées cibles afin d’aider les entreprises à réduire leur surface d’attaque en consolidant plusieurs produits ponctuels, affirme Cohesity. « Des cibles de stockage supplémentaires pour la rétention à long terme, et la prise en charge de la sauvegarde locale sur des plateformes tierces, notamment Lenovo SR645, HPE DL360 et DL380, Cisco UCS C220M6 AFC et C240 M6, et Dell 740XD pour les déploiements de clouds privés ». Randy Kerns, stratège et analyste senior chez Evaluator Group, a commenté la sortie de cette version en soulignant que la clé fractionnée et les capacités d’auto-failover du KMS sont un moyen d’aider les clients et les partenaires à protéger les données contre les cyberattaques.

La puce de type ASIC FortiSP5 apporte plus de performances et d’efficacité aux équipements de sécurité et de réseau convergents de Fortinet.

Selon Fortinet, son dernier ASIC assure de manière plus efficace et plus performante les fonctions combinées de sécurité et de réseau de sa principale famille de pare-feu FortiGate. Qualifiée de système de traitement de la sécurité de cinquième génération, la puce personnalisée 7 nanomètres FortiSP5 promet certaines améliorations du système FortiGate, « notamment des performances de pare-feu 17 fois plus rapides et des processus de chiffrement 32 fois plus rapides, et cela en utilisant 88 % d’énergie en moins par rapport aux CPU standard », comme l’a déclaré John Maddison, vice-président exécutif des produits et Chief Marketing Officier (CMO) de Fortinet. « Avec FortiSP5, les pare-feux de Fortinet pourront effectuer une inspection plus approfondie du trafic pour bloquer les menaces et renforcer la protection », a déclaré le fournisseur.

La puce FortiSP5 inclut également des fonctions de qualité de service (Quality of Service, QoS) accélérées par le matériel pour que les entreprises puissent définir une QoS dédiée pour les applications sensibles comme la vidéoconférence. « Grâce à la taille, nous pouvons fournir plus de performances dans une petite empreinte et l’utiliser dans nombreux de domaines différents qui nécessitent d’être désormais sécurisés, et qui, soit n’en avaient pas besoin auparavant, soit n’avaient pas d’espace pour accueillir des systèmes de sécurité. C’est le cas notamment des environnements OT, des services publics, du pétrole, du gaz, de l’énergie, des succursales ou des bureaux à domicile », a expliqué M. Maddison. « De plus, des applications comme la confiance zéro ou la connectivité SASE nécessitent beaucoup de traitement pour le chiffrement, ce qui mobilise beaucoup de ressources processeur. Nous avons donc ajouté de nombreuses fonctionnalités de base dans le SP5, que notre OS FortiOS peut exploiter pour prendre en charge davantage d’applications », a ajouté John Maddison. « Nous espérons pouvoir mieux prendre en charge les environnements plus distribués et les environnements de campus plus importants qui comptent des milliers de points d’accès et de commutateurs », a encore déclaré le vice-président exécutif des produits et CMO de Fortinet.

Des équipements attendus cette année

Le système d’exploitation FortiOS fait tourner la famille de composants matériels et virtuels FortiGate de Fortinet. FortiOS implemente Fortinet Security Fabric et inclut de la sécurité réseau comme du pare-feu, du contrôle d’accès et de l’authentification, en plus du SD-WAN, de la commutation et des services sans fil. La dernière version 7.2 prend en charge l’IA pour stopper plus rapidement les menaces réseau, le sandboxing pour lutter contre les menaces de ransomware, et une orchestration SD-WAN, de branche et de périphérie améliorée. « Comme les autres ASIC de Fortinet, FortiSP5 comporte plusieurs unités de traitement qui gèrent la mise en réseau, comme le traitement VXLAN ou SD-WAN, et prend en charge les fonctions de sécurité, comme le traitement VPN SSL ou IPSec, en les déchargeant du processeur central, ce qui se traduit par de meilleures performances globales », a expliqué Fortinet. Les clients peuvent ainsi combiner facilement les fonctions de réseau et de sécurité dans un seul appareil et n’ont pas besoin d’acheter d’autres produits pour gérer ces opérations. Les équipements FortiGate intégrant l’ASIC FortiSP5 seront disponibles plus tard cette année.

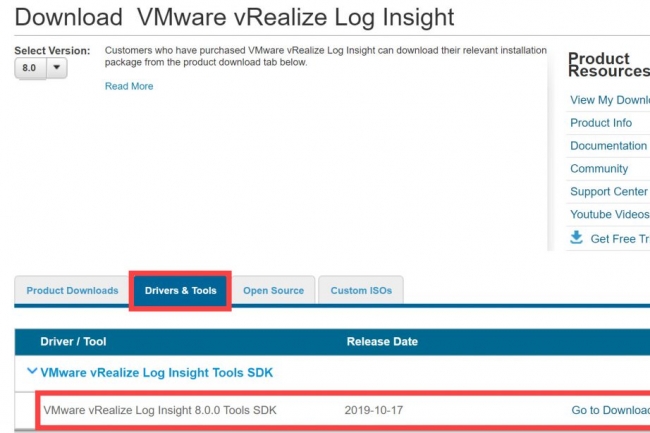

Les quatre vulnérabilités trouvées par les chercheurs dans vRealize Log Insight étaient relativement peu menaçantes en soi, mais utilisées ensemble, elles peuvent conduire à une compromission importante.

La semaine dernière, VMware a publié des correctifs pour quatre vulnérabilités découvertes dans son produit vRealize Log Insight qui, si elles étaient combinées, pourraient permettre à des attaquants de prendre le contrôle de la plate-forme de collecte et d’analyse des journaux. Cette semaine, une chaîne d’exploitation de preuve de concept a été publiée par des chercheurs en sécurité, ainsi que des explications détaillées pour chaque vulnérabilité, laissant présager de prochaines attaques dans la nature. « Gagner l’accès à l’hôte Log Insight offre quelques possibilités intéressantes à un attaquant, en fonction du type d’applications qui y sont intégrées », ont déclaré dans leur analyse des failles, les chercheurs de Horizon3.ai, une entreprise spécialisée dans les tests de pénétration. « Souvent, les journaux ingérés peuvent contenir des données sensibles provenant d’autres services et peuvent permettre à une attaque de rassembler des jetons de session, des clés API et des informations personnelles identifiables (Personal Identifying Information PII). Ces clés et ces sessions peuvent permettre à un attaquant de pivoter vers d’autres systèmes et de compromettre davantage l’environnement », ont-ils ajouté.

Une attaque puissante, en combinant les vulnérabilités

Le cas est intéressant, car il met en évidence une réalité commune de la sécurité logicielle moderne, où une vulnérabilité seule ne peut pas conduire à une compromission importante, mais la combinaison de plusieurs peut débloquer une attaque puissante. Dans son avis, VMware décrit la première vulnérabilité, référencée CVE-2022-31704, comme un contrôle d’accès défectueux, sans donner de détails supplémentaires sur sa localisation. Cependant, le script de contournement manuel, publié par l’entreprise en même temps que les mises à jour du produit, donne quelques indices. Le script ajoute simplement une règle de pare-feu qui bloque l’accès aux ports TCP 16520 à 16580. D’après l’enquête d’Horizon3 et les notes de la documentation de vRealize Log Insight, ces ports sont utilisés pour la communication à l’aide du framework Apache Thrift RPC (Remote Procedure Call), le RPC étant un protocole de communication inter-processus, par lequel un processus peut demander à un autre processus d’exécuter une certaine procédure. « Cette information indique que la vulnérabilité se trouve probablement dans un serveur RPC », ont déclaré les chercheurs dans leur compte rendu. « Ensuite, en se connectant au système en cours d’exécution et on a pu constater que le port TCP 16520 était créé par une application Java », ont ajouté les chercheurs. Ces derniers ont réussi à retrouver le composant responsable du démarrage d’un serveur Thrift RPC qui expose plusieurs appels de procédure à distance. Ils ont ensuite construit un client Thrift RPC simple pour effectuer l’un de ces appels et ils ont constaté que les appels étaient passés et exécutés sans authentification, d’où la rupture du contrôle d’accès. Mais cette vulnérabilité seule, bien que donnant accès à des RPC potentiellement puissants, n’est pas suffisante pour exécuter du code malveillant.

Une seconde vulnérabilité de traversée de répertoire

La deuxième vulnérabilité, référencée CVE-2022-31706, est décrite comme une faille de traversée de répertoire, Directory Traversal ou Path Traversal. La traversée de répertoire permet à un attaquant ou à un processus malveillant de naviguer vers un chemin du système de fichiers auquel il n’est pas censé accéder. En examinant les RPC exposés par Thrift RPC, les chercheurs en ont trouvé le RPC remotePakDownloadCommand qui télécharge un fichier avec l’extension .pak (probablement un paquet) et le place dans le répertoire /tmp/. Un autre RPC appelé pakUpgradeCommand peut ensuite être utilisé pour invoquer un script Python qui décompresse ce fichier. Ces deux commandes étant utilisées pour effectuer des mises à niveau du système, les chercheurs ont réalisé que la faille de traversée de répertoire se trouvait sans doute quelque part dans le traitement des fichiers pak.

Il s’avère que les fichiers pak sont des archives au format TAR et que leur traitement avant extraction implique la validation de signatures, des contrôles d’intégrité, des contrôles de manifeste et plusieurs autres étapes. « Si l’on arrive à construire un fichier tar qui passe tous ces contrôles, on peut atteindre la ligne 493 et extractFiles analysera notre tar malveillant, ce qui nous permettra d’écrire un fichier avec le contenu de notre choix à n’importe quel endroit du système de fichiers », ont déclaré les chercheurs. « Certes, nous avons passé un certain temps à construire manuellement un fichier tar qui passerait tous ces contrôles avant de réaliser que nous pouvions simplement utiliser un fichier de mise à niveau légitime avec une petite modification pour accueillir notre charge utile ».

vRealize Log Insight forcé de télécharger un fichier pak malveillant

À ce stade, les chercheurs disposaient des informations nécessaires pour forcer le produit vRealize Log Insight à télécharger un fichier pak malveillant sans authentification, puis à placer une charge utile malveillante n’importe où sur le système. À l’exception d’un problème : l’invocation de la commande remotePakDownloadCommand nécessite un jeton de nœud pour fonctionner, une valeur unique générée par instance de Log Insight. Même si ce jeton n’est pas directement accessible à un utilisateur non authentifié, il peut être divulgué en invoquant d’autres RPC tels que getConfig et getHealthStatus. Il s’agit probablement du problème de divulgation d’informations que VMware mentionne dans son avis CVE-2022-31711. Grâce à cela, les chercheurs d’Horizon3 ont pu construire un exploit de preuve de concept qui place une nouvelle entrée dans crontab – le mécanisme de planification des tâches sur les systèmes basés sur Linux – qui, lorsqu’elle est exécutée, ouvre un shell inverse avec des privilèges d’utilisateur root pour les attaquants.

La quatrième vulnérabilité, référencée CVE-2022-31710, est, selon l’avis de VMware, une faille de désérialisation qui peut être exploitée pour faire planter le système et provoquer un déni de service. Cette vulnérabilité n’est pas nécessaire pour la chaîne d’exploitation qui aboutit à l’exécution de code à distance. Log Insight est utilisé pour collecter et analyser les journaux des réseaux locaux, il n’est donc pas habituel de trouver de tels systèmes exposés à Internet. Les recherches Shodan dans l’espace IP public n’ont révélé que 45 instances. Cependant, si un attaquant accède au réseau local, ce qui peut se faire de plusieurs façons, et que le serveur Log Insight n’est pas protégé par un pare-feu, il peut être compromis et potentiellement utilisé pour un mouvement latéral en raison des données sensibles qu’il peut contenir. Les chercheurs d’Horizon3 ont publié des indicateurs de compromission qui permettent aux entreprises de vérifier leurs déploiements pour des signes d’exploitation. VMware a publié un script de contournement qui bloque le trafic vers les numéros de port associés au serveur RPC Thrift, et la version 8.10.2 de vRealize Log Insight corrige également les failles.

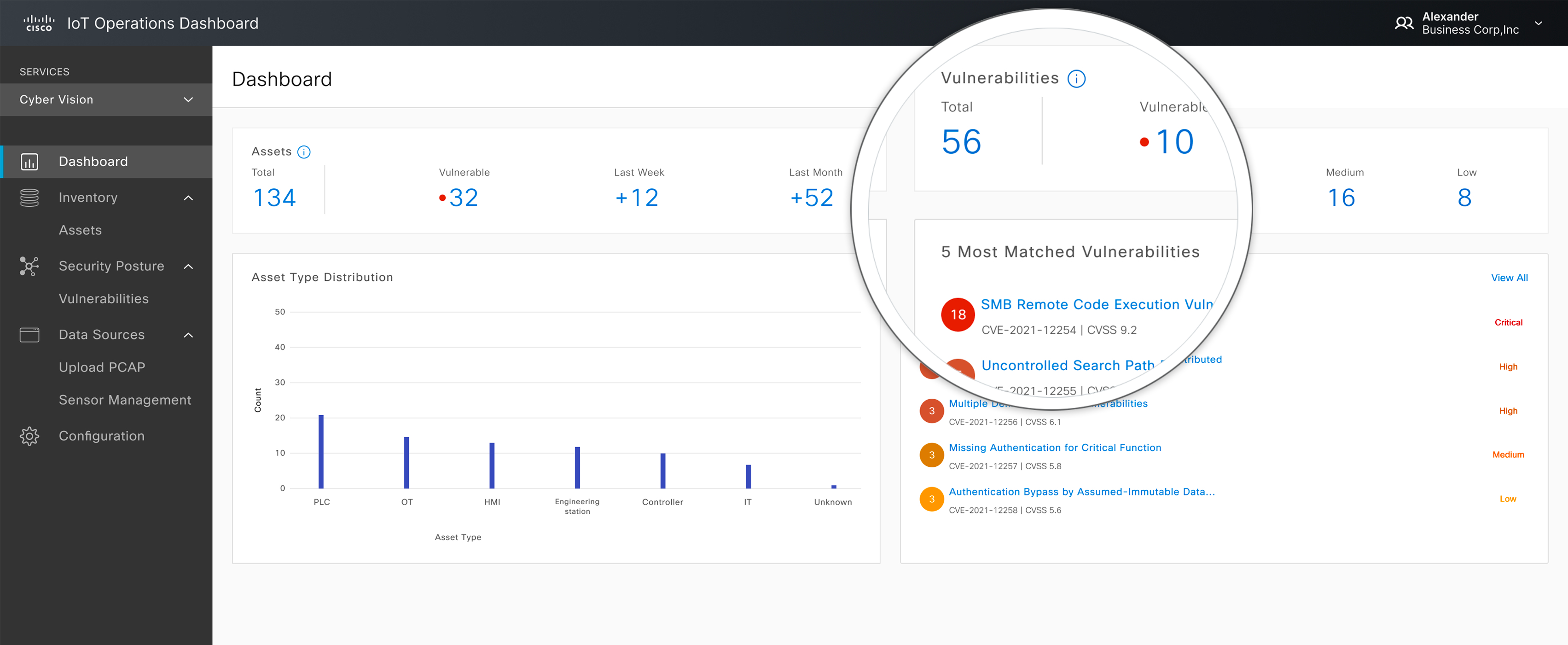

Afin de mieux gérer la configuration et les applications des équipements IoT en milieu industriel, Cisco greffe son logiciel de visibilité et de sécurité Cyber Vision à son IoT Operations Dashboard.

L’équipementier de San José complète son IoT Operations Dashboard avec Cyber Vision, une déclinaison de sa solution – encore en version bêta – qui établit automatiquement un inventaire détaillé de tous les équipements OT présents et identifie les vulnérabilités exploitables. Reposant sur la plateforme de la start-up Sentryo acquise en juin 2019, Cyber Vision fournit désormais un score de menace de vulnérabilités, afin de déterminer celles qui sont réellement dangereuses et hiérarchiser l’ordre dans lequel les traiter, a déclaré Vikas Butaney, vice-président en charge des activités connectivité cloud et des réseaux industriels IOT chez Cisco. L’évaluation des menaces et la hiérarchisation des mesures correctives font partie de la technologie acquise par Cisco lors du rachat du spécialiste de la gestion des risques de sécurité Kenna en 2021 pour compléter les assets de Sentryo. Cyber Vision fournit également un ensemble d’outils communs que les équipes IT et OT peuvent utiliser pour travailler plus efficacement ensemble afin de réduire les temps d’arrêt des chaînes de production, a déclaré M. Butaney

Cyber Vision vient en outre compléter l’IoT Control Center du fournisseur pour la gestion des appareils IoT connectés via des réseaux cellulaires. « L’environnement IoT est vaste, et les cas d’utilisation nécessitent différentes capacités de provisionnement et de gestion », a précisé M. Butaney. La firme a ajouté un service appelé Secure Equipment Access Plus pour déployer, entretenir et dépanner à distance le matériel connecté aux routeurs industriels Cisco. « À partir d’une interface Web sur un navigateur, les clients peuvent accéder à une machine et effectuer une mise à niveau logicielle ou un changement sans avoir à se rendre sur le site, ce qui permet d’économiser du temps et de l’argent », poursuit-il. Secure Equipment Access Plus est disponible dès maintenant.

Avec Cyber Vision, reposant sur la technologie de la jeune pousse lyonnaise Sentryo complétée par les fonctionnalités de la start-up Kenna, Cisco renforce ses solutions de sécurité destinées aux environnements IoT. (Crédit : Cisco)

Enfin, Cyber Vision peut partager ses inventaires avec SecureX, la plateforme XDR (Extended Detection and Response) de l’équipementier, afin de fournir un inventaire combiné des actifs informatiques et OT, ce qui peut faciliter les enquêtes sur les menaces et créer des flux de travail de remédiation, selon Vikas Butaney. L’interface de SecureX a d’ailleurs été entièrement revue et emprunte désormais beaucoup à Meraki, nous a expliqué Tom Gellis, vice-président en charge du Security Business Group de Cisco, sur le salon. Cette plateforme peut également accueillir des modules complémentaires, certifiés par Cisco, fournis par des partenaires. Il n’y a pas vraiment de place de marché sécurité, mais il est possible d’étoffer les fonctionnalités de base avec des add-ons de confiance.

Cisco renforce les liens entre SASE et SD-WAN

Toujours dans le domaine de la sécurité, l’équipementier renforce son service d’abonnement SASE baptisé Cisco+ Secure Connect en ajoutant son SD-WAN Viptela à son offre. Jusqu’à présent, ce dernier supportait uniquement la technologie SD-WAN Meraki, qui comprend la connectivité intégrée des succursales avec la sécurité, la gestion, l’orchestration et l’automatisation, gérables via un tableau de bord unique. Pour simplifier la sécurité du réseau et la gestion des accès, Cisco+ Secure Connect offre donc aux clients la possibilité d’acheter et de mettre en œuvre la technologie SASE ou SD-WAN là où ils en ont besoin, le tout via un modèle d’exploitation en mode cloud qui simplifie l’achat et la consommation des ressources nécessaires, a indiqué le fournisseur. L’intégration de Cisco+ Secure Connect à l’offre SD-WAN de base de l’entreprise fait monter l’ensemble d’un cran en offrant une gestion centralisée pour la politique et la surveillance et un accès Internet sécurisé accru pour les succursales.

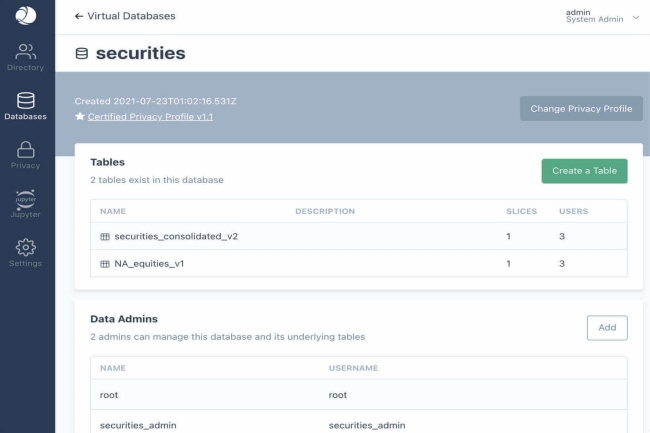

En rachetant Leapyear pour un montant non communiqué, Snowflake étoffe son portefeuille de solutions de partage de données sécurisées ou de data clean room.

Le début de l’année est prolifique pour Snowflake en matière d’acquisitions. Après Myst et Snowconvert, c’est au tour de LeapYear de tomber dans l’escarcelle du spécialiste du datawarehouse cloud. Ce dernier l’a annoncé sur son blog pour un montant non dévoilé. Basée à San Francisco, LeapYear Technologies, a été fondée en 2014 par Christopher Hockenbrocht, Colton Jang et Ishaan Nerurkar. À ce jour, la société a levé 53,2 millions de dollars de financement. Parmi les investisseurs de l’entreprise figurent des sociétés de capital-risque comme Bain Capital et Lightspeed.

LeapYear opère sur un marché en pleine croissance, les data clean room. Il s’agit d’environnement qui offre à plusieurs entreprises de partager des données de manière sécurisée et anonyme. Ces lieux sont neutres et donnent la possibilité d’analyser des ensembles de données sensibles. « Afin de poursuivre notre mission de mobilisation des données du monde entier – y compris certaines données parmi les plus sensibles – Snowflake fait part de son intention d’acquérir LeapYear, une plateforme de confidentialité différentielle, et d’intégrer l’équipe et la technologie de LeapYear à Snowflake pour aider nos clients à exploiter des données auparavant interdites », a déclaré Carl Perry, directeur de la gestion des produits chez Snowflake, dans le blog.

La confidentialité différentielle pour un partage sécurisé des données

La confidentialité différentielle désigne des techniques pour garantir une analyse utile tout en protégeant les valeurs des données identifiables. « Grâce à l’ajout de la plateforme de confidentialité différentielle de LeapYear, Snowflake pourra étendre ses offres Global Clean Room », a encore écrit Carl Perry. La demande en Data Clean Room résulte des réglementations sur la confidentialité des données comme le RGPD de l’Union européenne.

Une autre raison de la popularité croissante des Data Clean Room, c’est qu’ils donnent aux entreprises la possibilité d’analyser de grands volumes de données agrégées. « Les leaders des secteurs des médias et de la publicité, comme Disney, NBCUniversal, Acxiom, OpenAP et Roku utilisent les Global Data Clean Rooms de Snowflake pour offrir davantage de possibilités de collaboration sûres et vérifiables entre les entreprises », a ajouté Carl Perry. « Cette technologie a également apporté d’autres possibilités de collaboration à des entreprises de secteurs comme la vente au détail et les biens de consommation emballés », a ajouté le responsable. Selon les données de Transparency Market Research, la taille du marché des Data Clean Room s’élevait à 4,4 milliards de dollars à la fin de l’année 2021. Plusieurs autres entreprises, dont AWS, Microsoft, Google et Databricks, offrent aussi des capacités de Data Clean Room.

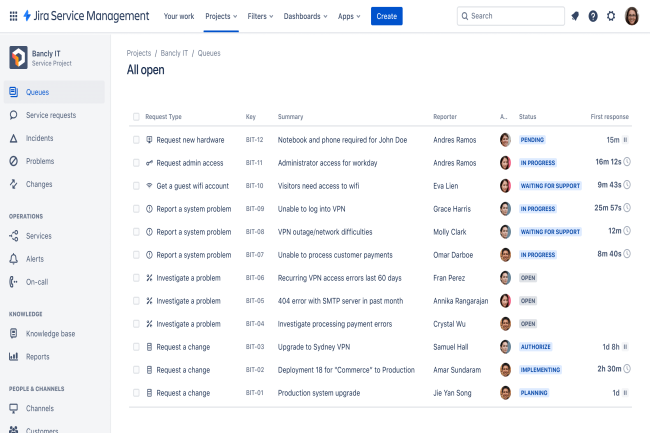

Atlassian a publié des versions corrigées de Jira Service Management Server et Data Center. L’éditeur a publié une méthode de contournement de la faille critique qui expose les tokens d’accès des utilisateurs.

En fin de semaine dernière, Atlassian sonnait l’alerte suite à la découverte d’une vulnérabilité grave dans la déclinaison serveur et datacenter de sa plateforme de gestion des incidents, Jira. Cette faille touche les versions 5.3.0 à 5.3.1 et 5.4.0 à 5.5.0 de Jira Service Management Server et Data Center. L’éditeur a publié rapidement des versions corrigées du logiciel, mais il a aussi fourni une solution de contournement qui consiste à mettre à jour un seul fichier JAR dans les déploiements impactés. Les instances Atlassian Cloud ne sont pas concernées.

Un problème de rupture d’authentification

Selon la description de la vulnérabilité par Atlassian, il s’agit d’un problème d’authentification rompue. Le fournisseur qualifie la CVE-2023-2250 de critique dans sa propre échelle de gravité. « Avec un accès en écriture à un répertoire d’utilisateurs et un courrier électronique sortant activé sur une instance de gestion des services Jira, un attaquant pourrait avoir accès aux jetons de signature envoyés aux utilisateurs avec des comptes qui n’ont jamais été connectés », a expliqué l’entreprise dans son bulletin. « Il y a deux possibilités pour accéder à ces jetons : Si l’attaquant est inclus dans des problèmes ou des demandes Jira avec ces utilisateurs, ou si l’attaquant est transféré ou obtient autrement l’accès à des courriels contenant un lien ‘View Request’ (Afficher la demande) de ces utilisateurs », a encore expliqué l’éditeur. « Les comptes bot créés pour travailler avec Jira Service Management sont particulièrement sensibles à ce scénario », prévient l’entreprise. Même si la faille n’a pas d’impact sur les utilisateurs synchronisés via les répertoires d’utilisateurs (User Directories) en lecture seule ou le Single Sign-On (SSO), les personnes qui interagissent avec l’instance par courriel sont toujours affectées, même si l’authentification unique est activée.

Jira Service Management peut être utilisé pour mettre en place et gérer un centre de services qui unifie les services d’assistance de différents départements, comme l’IT, les RH, les finances ou le service clientèle, ce qui permet aux équipes de mieux travailler ensemble sur des tâches communes. La plateforme est également utilisée par les entreprises pour gérer les actifs, effectuer des inventaires, suivre la propriété et le cycle de vie, et peut servir aux équipes IT pour gérer la configuration de l’infrastructure, suivre les dépendances des services, et créer des bases de connaissances pour le libre-service. Compte tenu des nombreuses fonctionnalités prises en charge par la plateforme et des tâches qu’elle peut accomplir dans un environnement d’entreprise, la probabilité qu’un grand nombre d’employés, de sous-traitants et de clients aient des comptes sur cette plateforme est élevée, tout comme la possibilité d’abus.

Atténuation de la vulnérabilité de Jira Service Management

Atlassian insiste sur le fait que les entreprises qui n’exposent pas Jira Service Management publiquement doivent tout de même effectuer une mise à jour vers une version corrigée dès que possible. Si elles ne peuvent pas mettre à jour l’ensemble du système, elles doivent télécharger le JAR corrigé de servicedesk-variable-substitution-plugin pour leur version particulière, arrêter Jira, copier le fichier dans le répertoire /plugins/installed-plugins et relancer Jira. Une fois que le JAR corrigé ou la version corrigée a été installé, les entreprises peuvent rechercher dans la base de données les utilisateurs dont la propriété com.jsm.usertokendeletetask.completed est définie sur « TRUE » depuis que la version vulnérable a été installée. Il s’agit d’utilisateurs qui auraient pu être touchés, l’étape suivante consiste donc à vérifier qu’ils ont les bonnes adresses électroniques. Les utilisateurs internes doivent avoir le bon domaine de messagerie et les utilisateurs inscrits publiquement doivent avoir un nom d’utilisateur identique à leur adresse de messagerie.

Il faut ensuite imposer une réinitialisation du mot de passe à tous les utilisateurs potentiellement concernés, ce qui implique l’envoi d’un courriel de confirmation. Il est donc impératif que leurs adresses électroniques soient correctes. L’API Jira peut être utilisée pour forcer la réinitialisation du mot de passe, y compris l’expiration de toute session active et la déconnexion de tout attaquant potentiel. « S’il est établi que l’instance Jira Service Management Server/DC a été compromise, nous conseillons d’arrêter immédiatement le serveur et de le déconnecter du réseau/de l’Internet », a indiqué l’entreprise dans une FAQ accompagnant l’avis. « Il est également possible de quitter immédiatement tous les autres systèmes qui partagent potentiellement une base d’utilisateurs ou qui ont des combinaisons de nom d’utilisateur/mot de passe communes avec le système compromis. Avant de faire quoi que ce soit d’autre, il est important de travailler avec l’équipe de sécurité locale pour identifier la portée de la violation et les options de récupération », a encore recommandé Atlassian.

Plus d’un tiers des vulnérabilités des systèmes industriels n’ont pas été corrigées. Un constat malvenu à l’heure où ces environnements sont confrontés aux menaces grandissantes de nouveaux groupes de cybercriminels.

La correction des failles dans les environnements industriels a toujours été un défi en raison de problèmes d’interopérabilité, d’exigences strictes en matière de disponibilité et parfois de l’âge des terminaux. Selon une analyse récente, un tiers des vulnérabilités n’ont même pas de correctifs disponibles. Selon une analyse de SynSaber, une société de sécurité spécialisée dans la surveillance des actifs industriels et des réseaux, compter simplement les vulnérabilités sans examiner leur impact et leur probabilité d’exploitation est loin d’être une manière appropriée d’évaluer les risques, mais la tendance peut être inquiétante à un moment où le nombre d’attaques contre les opérateurs d’équipements industriels dans divers secteurs est en augmentation.

En comparaison, le nombre de failles ICS non corrigées au cours du premier semestre de l’année était de 13 % sur un nombre bien inférieur de 681. « Même s’il existe un correctif logiciel ou micrologiciel disponible, les propriétaires d’actifs sont toujours confrontés à un certain nombre de contraintes », ont averti les chercheurs de SynSaber dans leur rapport. « On ne peut pas simplement patcher un ICS. Les fabricants d’équipement d’origine (OEM) ont souvent des processus de test, d’approbation et d’installation de patchs stricts qui retardent les mises à jour. Les opérateurs doivent tenir compte des restrictions d’interopérabilité et de garantie pour les changements à l’échelle de l’environnement en plus d’attendre la prochaine maintenance de cycle ».

Tous les défauts ICS ne sont pas égaux

Les vulnérabilités peuvent différer à bien des égards en plus d’avoir simplement des scores de criticité différents et un impact différent sur différents environnements. Par exemple, les vulnérabilités de corruption de mémoire telles que les écritures out of bounds peuvent entraîner l’exécution de code arbitraire ou des plantages d’application (déni de service). Le premier est évidemment plus grave en général, mais dans un contexte ICS où les appareils sont utilisés pour superviser et exécuter des processus physiques critiques, le déni de service peut avoir des implications plus graves que dans les environnements informatiques typiques. Selon un dernier article de la société de sécurité ICS et IoT Nozomi Networks, les écritures et les lectures hors limites étaient les faiblesses les plus courantes (CWE) associées aux CVE dans les avis CISA entre juillet et décembre 2022. En voici les principales :

– Validation d’entrée incorrecte (CWE-20) ;- Contrôle d’accès inapproprié (CWE-284) ;- Limitation incorrecte d’un nom de chemin à un répertoire restreint également connu sous le nom de traversée de chemin (CWE-22) ;- Authentification manquante pour la fonction critique (CWE-306) ;- Neutralisation incorrecte des entrées lors de la génération de pages Web, également appelée script intersite (CWE-79) ;- Utilisation d’informations d’identification codées en dur (CWE-798) ;- Débordement de tampon basé sur la pile (CWE-121) ;- Neutralisation incorrecte d’éléments spéciaux utilisés dans une commande SQL – a.k.a. Injection SQL (CWE-89).

Les avis CISA ont concerné 184 produits uniques de 70 fournisseurs différents, les secteurs les plus touchés étant la fabrication critique, l’énergie, les systèmes d’eau, les soins de santé et les transports. De plus, environ les deux tiers (69 %) des vulnérabilités ICS divulguées au cours du second semestre 2022 étaient élevées (58 %) ou critiques (13 %), selon leurs scores CVSS. La bonne nouvelle est que la probabilité qu’une vulnérabilité soit exploitée dans les environnements ICS diffère de celle de l’informatique d’entreprise en raison de facteurs tels que l’accessibilité du réseau et l’interaction de l’utilisateur. Les environnements et les terminaux OT (technologie opérationnelle) devraient avoir une meilleure segmentation et être séparés des réseaux informatiques avec des contrôles d’accès stricts, donc au moins en théorie, il devrait être plus difficile pour les attaquants d’atteindre ces appareils si les meilleures pratiques sont suivies.

Des failles de protocoles mettant à risque toute l’architecture

Selon l’analyse de SynSaber, 104 CVE (11 %) nécessitaient à la fois un réseau local ou un accès physique au terminal à exploiter, ainsi qu’une interaction de l’utilisateur. 25 % supplémentaires avaient besoin d’une interaction de l’utilisateur, quelle que soit la disponibilité du réseau. Des exemples de telles vulnérabilités sont celles qui impliquent le stockage en clair d’un mot de passe (CWE-798) ou le script intersite (CWE-79). « Dans cet exemple, l’attaquant doit avoir un accès physique à l’appareil et être capable d’interagir avec la mémoire flash du système afin d’accéder aux mots de passe en clair », ont déclaré les chercheurs de SynSaber. « Il est possible qu’un attaquant puisse acquérir ou voler un appareil, extraire des mots de passe de la mémoire flash, puis réutiliser ces informations d’identification pour une attaque. Ces chaînes d’événements nécessitent un accès physique et logique ainsi que d’autres mises en garde ». De plus, l’emplacement de la vulnérabilité à l’intérieur de la pile est important car il influencera le niveau de correctif requis. Par exemple, les failles des applications qui s’exécutent sur un appareil sont plus faciles à corriger car elles ne peuvent nécessiter qu’une mise à jour logicielle. D’autres qui sont plus profonds dans les composants du système d’exploitation peuvent nécessiter une mise à jour du micrologiciel qui nécessite la mise hors ligne de tous les appareils concernés. Cela pourrait s’avérer problématique pour de nombreuses raisons : les appareils sont déployés sur le terrain dans des endroits éloignés et difficiles d’accès, les terminaux ne peuvent pas être mis hors ligne, sauf pendant les périodes de maintenance planifiées, etc. Ensuite, il existe des vulnérabilités de protocole, qui pourraient avoir un impact sur une architecture entière et pourraient nécessiter la mise à niveau de plusieurs appareils et des systèmes associés pour maintenir l’interopérabilité.

« Un nombre important d’appareils industriels ne peuvent être mis à jour que via un flash d’image de micrologiciel qui peut contenir des modifications de fonctionnalité en plus de remédier à la sécurité, sans parler du risque de bloquer un appareil pendant le processus », ont déclaré les chercheurs de SynSaber. Selon l’éditeur, 63 % des failles du S2 2022 nécessitaient un correctif logiciel, 33 % des mises à jour du firmware et 4 % des actualisation du protocole. L’incidence des défauts de micrologiciel et de protocole était plus faible qu’au premier semestre, mais dans l’ensemble, environ 35 % des CVE n’avaient aucun correctif disponible auprès du fournisseur et beaucoup d’entre eux pourraient rester indéfiniment parce que les produits ne sont plus pris en charge ou que le fournisseur ne le fait pas.

SecurityScorecard, une société spécialisée dans l’évaluation des postures de cybersécurité, a analysé toutes les organisations de fabrication critiques incluses dans la liste Global 2000 Forbes et a constaté que 48 % d’entre elles avaient une note de F, D ou C selon ses critères de notation. En particulier, la Patching Cadence, l’un des facteurs suivis par l’entreprise, a vu une chute de 88 (note B) à 76 (note C) pour le secteur manufacturier critique de 2021 à 2022. « Le facteur Patching Cadence analyse le nombre d’actifs obsolètes d’une entreprise et la vitesse à laquelle les organisations corrigent et appliquent les correctifs par rapport à leurs pairs », a déclaré l’équipe SecurityScorecard dans son rapport. « Cette baisse est probablement due à un volume accru de vulnérabilités. Les infrastructures critiques des manufacturiers ont connu une augmentation de 38% d’une année sur l’autre des vulnérabilités élevées ».

Un pic de menaces hybrides contre les ICS

Les environnements ICS étaient principalement la cible de groupes de cyber-espionnage ou de cyber-sabotage, souvent associés aux Etats et à leurs agences de renseignement. Cependant, les groupes traditionnels de cybercriminalité tels que les gangs de rançongiciels et les hacktivistes ciblent également de plus en plus les infrastructures industrielles critiques et de soins de santé, ce qui pourrait entraîner des perturbations dans les équipements. En juin, un groupe hacktiviste surnommé Gonjeshke Darande a provoqué des perturbations de la chaîne de production de trois entreprises sidérurgiques iraniennes. Au début de l’année dernière, le même groupe a utilisé des logiciels malveillants d’effacement contre le système ferroviaire iranien. Le groupe de rançongiciels BlackCat était à l’origine d’une attaque contre la société publique italienne de services énergétiques GSE ainsi que le fournisseur d’énergie colombien EPM.

Une cyberattaque à motivation économique contre Supeo, un fournisseur de solutions de gestion d’équipements pour les compagnies ferroviaires, a provoqué des perturbations dans les horaires des trains au Danemark. Le rançongiciel Hive a frappé Tata Power, la plus grande compagnie d’électricité indienne, et le gang LockBit a frappé Continental, un géant de la technologie automobile et ferroviaire. « Au cours des six derniers mois, nous avons vu des cyberattaques sur des infrastructures critiques affectant des secteurs allant des transports aux soins de santé », ont déclaré des chercheurs de Nozomi Networks. « Les attaques continues contre les chemins de fer ont donné lieu à des directives pour aider les opérateurs ferroviaires à sécuriser leurs actifs. Les hacktivistes ont choisi d’utiliser des logiciels malveillants d’effacement pour lancer des attaques perturbatrices sur des infrastructures critiques, afin de renforcer leur position politique dans la guerre Russie/Ukraine ».

De plus, les frontières entre APT et les attaques de cybercriminalité se sont estompées, les acteurs des États-nations adoptant des techniques destructrices de type ransomware et les cybercriminels adoptant des tactiques de persistance et de furtivité des États-nations. La semaine dernière, les membres du groupe hacktiviste GhostSec se sont vantés d’avoir réussi à chiffrer un RTU (Remote Terminal Unit), même s’il s’agissait d’un routeur 3G avec des capacités de communication série qui relèveraient davantage de la catégorie « passerelle de communication ». Dans l’espace ICS, les RTU sont des systèmes programmables spécialisés qui relient les dispositifs ICS de terrain aux systèmes SCADA (contrôle de supervision et acquisition de données). Sur la base de la télémétrie anonymisée collectée par Nozomi Networks à partir des environnements ICS des clients, les types d’alertes d’intrusion les plus courants observés étaient les mots de passe en texte clair et les mots de passe faibles, suivis des correspondances de règles de paquets suspectes, du cryptage faible, de l’inondation TCP SYN et des paquets réseau malformés. Tous ces vecteurs pourraient être utilisés pour exploiter différents types de vulnérabilités. En termes de logiciels malveillants observés dans les environnements OT, les types les plus courants étaient les RAT (chevaux de Troie d’accès à distance) avec 3 392 alertes de détection. Selon SecurityScorecard, 37 % des entreprises manufacturières critiques ont été infectées par des logiciels malveillants en 2022, une augmentation par rapport à 2021. « Le secteur manufacturier critique se distingue comme un secteur qui a encore un long chemin à parcourir en termes de cyber-résilience », a déclaré la société. « Telle que définie par la CISA, ce secteur comprend la fabrication de métaux primaires, la fabrication de machines, la réalisation d’équipements électriques, de terminaux et de composants et la création de matériel de transport ».